Как включить удалённый доступ к серверу?

На каждом ПК присутствует такая функция, как администрирование рабочего стола, расположенного удалённо. Подключение данного компонента не требует наличия особой лицензии для клиентского доступа к терминальному серверу. Однако доступ с правами администратора к компьютеру всё равно необходим.

Стандартный вариант

При стандартном варианте компонента «Удалённый рабочий стол» не активирована. Чтобы включить данный сервис, следует вызвать главное меню системы, для чего требуется кликнуть «Пуск», а затем перейти в панель управления. Во вкладке «Система» вы увидите меню удалённой работы, где и нужно произвести необходимые настройки. Найдите надпись «Разрешение удалённого доступа» и поставьте там флажок. Сохраните произведённые изменения и нажмите кнопку ОК.

Другой вариант

Если пользователь состоит в каталоге «Администраторы» или как минимум «Пользователи» в удалённом рабочем столе, то ему также доступна данная функция. Единственное, что надо сделать в такой ситуации, – произвести некоторые изменения в группах. Чтобы выбранный пользователь стал участником группы и обладателем соответствующих прав, необходимо через контекстное меню «Моего компьютера» выбрать свойства, а затем произвести переход на раздел, посвящённый удалённому использованию. На открывшейся вкладке вы сможете сделать выбор удалённых пользователей и изменить их список.

После того как выбор сделан, нажмите «Добавить» и во вновь открывшейся форме укажите требуемое имя пользователя. Вновь подтвердите ваш выбор, нажав OK, а затем удостоверьтесь, что введённое вами имя корректно отображается в обновлённом пользовательском списке.

Помимо вышеописанных действий, существует ещё один способ включения удалённого доступа к серверу. Для этого вам необходимо войти в меню «Пуск» и выбрать «Все программы». Затем перейдите на вкладку «Стандартные». В открывшемся окне выберите пункт «Связь». Перейдите в раздел, который отвечает за процесс подключения к удалённым рабочим столам, и внесите наименование нужной машины в раздел «Компьютер». Далее вы можете воспользоваться пунктом «Подключить», где следует указать название и пароль от вашей учётной записи. Завершить эту работу необходимо подтверждением с помощью кнопки ОК.

Помните, что удалённое управление невозможно, если машина, к которой вы пытаетесь получить доступ, в данный момент выключена. В целом же, такой способ работы очень удобен и популярен среди пользователей, у которых дома больше одного компьютера или одна из машин расположена на рабочем месте, а вторая – дома. Так, можно буквально за пару минут отыскать рабочие документы, забытые на домашнем компьютере, или взять оттуда любую другую информацию.

Восстановление: удаленный рабочий стол не может подключиться к удаленному компьютеру по одной из этих причин

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы.

Удаленный рабочий стол — очень полезная функция Windows 10, которая позволяет нам управлять нашим компьютером с другого устройства. Компьютер, к которому вы хотите подключиться, может быть расположен в любой точке мира, и вы можете получить к нему доступ и использовать его, если у вас есть нужные идентификаторы и программное обеспечение. Тем не менее, некоторые пользователи сообщили, что ошибка в удаленном рабочем столе, Одним из примеров является то, что удаленный рабочий стол не может подключиться к удаленному компьютеру по любой из этих причин.

Сообщение об ошибке выглядит следующим образом:

Удаленный рабочий стол не может подключиться к удаленному компьютеру по одной из следующих причин:

1) Удаленный доступ к серверу не включен.

2) Удаленный компьютер выключен.

3) Удаленный компьютер недоступен в сети.

Убедитесь, что удаленный компьютер включен и подключен к сети и что удаленный доступ включен.

Ваш удаленный офис требует подключения к Интернету. Если у вас есть проблемы с удаленным рабочим столом, вы можете сначала проверить ваше соединение, потому что ваше интернет-соединение не всегда работает должным образом. Если вы столкнулись с этой ошибкой, хорошая новость заключается в том, что есть способы ее исправить. Для решения проблемы удаленного рабочего стола прочитайте следующие методы:

Разрешение подключения к удаленному рабочему столу

Выберите «Пуск» и «Запуск».

Введите sysdm.cpl и выберите вкладку Remote Control. Нажмите кнопку «Разрешить удаленные подключения» на этом компьютере. Нажмите на ОК.

Изменить настройки брандмауэра

Перейдите в Поиск, войдите в брандмауэр и откройте брандмауэр Защитника Windows.

Перейдите к Разрешить приложение или функцию через брандмауэр Windows.

Нажмите на Изменить настройки.

Найдите Remote Desktop, просмотрите его и нажмите OK, чтобы сохранить изменения.

Исправление обновления января 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

(дополнительное предложение для Advanced System Repair Pro -> Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Добавление транспортного ключа RDGClient

Нажмите Windows + R, чтобы открыть исполнение.

Введите regedit и нажмите Enter.

Затем перейдите к следующему пути в редакторе реестра, добавив его в адресную строку:

HKEY_CURRENT_USER / Программное обеспечениеMicrosoft / Terminal Server Client

Щелкните правой кнопкой мыши на правой стороне окна и выберите New → DWORD (значение 32-бита) и назовите его RDGClientTransport.

Дважды щелкните этот новый ключ, который был создан, чтобы открыть его свойства. Теперь вы увидите опцию для определения значения данных. Установите его в 1, затем нажмите OK и закройте реестр Windows.

Отключить пользовательское масштабирование

Откройте приложение «Настройки». Вы можете сделать это, просто нажав комбинацию клавиш Windows + I.

Открыв приложение «Настройки», перейдите в раздел «Система».

Если пользовательское масштабирование включено, вы должны увидеть, что сообщение Пользовательский масштабный коэффициент установлен сообщением. Нажмите Отключить пользовательское масштабирование и выйдите из системы.

Изменить свойства сети

Нажмите кнопку Windows и выберите «Настройки» в меню «Пуск».

В окне настроек нажмите Сеть и Интернет. Экран «Состояние сети» отображает тип соединения.

На левой панели нажмите Ethernet, если ваше подключение проводное или WiFi, в случае беспроводного подключения, затем нажмите значок сетевого подключения.

Выберите Личное.

Сетевое местоположение становится Частным.

Проверьте, не устранена ли проблема.

https://answers.microsoft.com/en-us/windows/forum/windows_xp-networking/remote-desktop-cant-connect-to-the-remote-computer/c07fe76a-55b4-4eab-ab17-e8ffc61c8ec8

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы устранить ошибки Windows и оптимизировать производительность системы

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

Не удается подключиться к удаленному компьютеру

Удаленные подключения используются для обмена информацией между компьютерами. Это могут быть как файлы, так и данные для настроек системных параметров и администрирования. Довольно часто при работе с такими подключениями возникают различные ошибки. Сегодня мы разберем одну из них – невозможность соединения с удаленным компьютером.

Невозможно подключиться к удаленному ПК

Проблема, о которой пойдет речь, возникает при попытке получить доступ к другому ПК или серверу с помощью встроенного в Windows RDP-клиента. Мы его знаем под именем «Подключение к удаленному рабочему столу».

Данная ошибка возникает по нескольким причинам. Далее мы подробнее поговорим о каждой и приведем способы решения.

Читайте также: Подключение к удаленному компьютеру

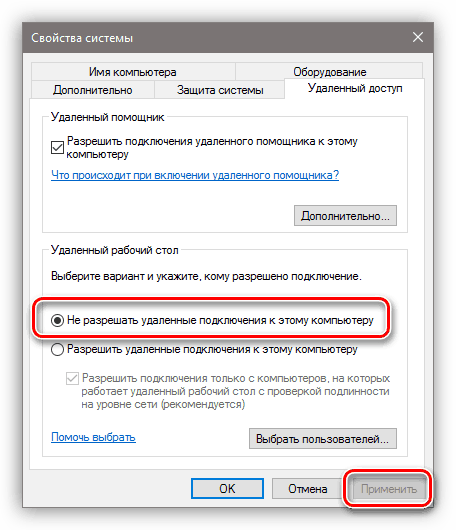

Причина 1: Отключение удаленного управления

В некоторых случаях пользователи или системные администраторы выключают возможность удаленного подключения в настройках системы. Делается это в целях повышения безопасности. При этом изменяются некоторые параметры, отключаются службы и компоненты. Ниже приведена ссылка на статью, описывающую данную процедуру. Для того чтобы обеспечить удаленный доступ, необходимо включить все опции, которые мы в ней отключали.

Подробнее: Отключаем удаленное управление компьютером

Локальные групповые политики

На обоих компьютерах также необходимо проверить, не отключен ли компонент RDP в настройках локальных групповых политик. Данная оснастка присутствует только в профессиональных, максимальных и корпоративных редакциях ОС Windows, а также в серверных версиях.

- Для доступа к оснастке вызываем строку «Выполнить» комбинацией клавиш Windows+R и прописываем команду

gpedit.msc

- В разделе «Конфигурация компьютера» открываем ветку с административными шаблонами, а затем «Компоненты Windows».

- Далее по очереди раскрываем папки «Службы удаленных рабочих столов», «Узел сеансов удаленных рабочих столов» и кликаем по подпапке с настройками подключений.

- В правой части окна дважды кликаем по пункту, разрешающему удаленное подключение с использованием служб удаленных рабочих столов.

- Если параметр имеет значение «Не задано» или «Включить», то ничего не предпринимаем, в противном случае ставим переключатель в нужное положение и жмем «Применить».

- Перезагружаем машину и пробуем получить удаленный доступ.

Причина 2: Отсутствие пароля

Если на целевом компьютере, а точнее, на учетной записи того пользователя, по которым мы входим в удаленную систему, не установлена защита по паролю, то подключение выполнить не удастся. Для того чтобы исправить ситуацию, необходимо создать пароль.

Подробнее: Устанавливаем пароль на компьютер

Причина 3: Спящий режим

Спящий режим, включенный на удаленном ПК, может воспрепятствовать нормальному соединению. Решение здесь простое: необходимо отключить данный режим.

Подробнее: Как отключить спящий режим на Windows 10, Windows 8, Windows 7

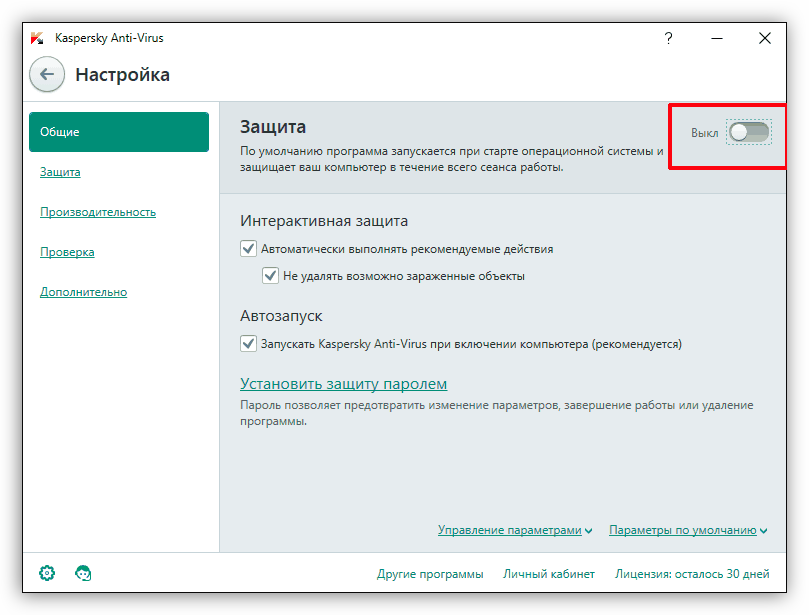

Причина 4: Антивирус

Еще одной причиной невозможности подключения может стать антивирусное программное обеспечение и входящий в его состав брандмауэр (файервол). Если такой софт установлен на целевом ПК, то его необходимо временно отключить.

Подробнее: Как отключить антивирус

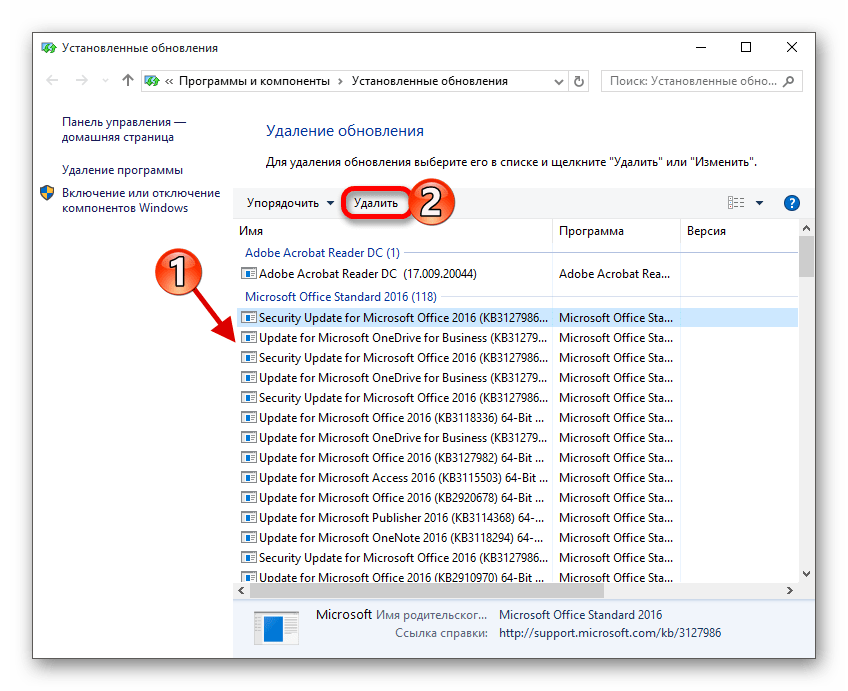

Причина 5: Обновление безопасности

Данное обновление под номером KB2992611 призвано закрыть одну из уязвимостей Windows, связанную с шифрованием. Варианта исправления ситуации два:

- Полное обновление системы.

- Удаление этого апдейта.

Подробнее:

Как обновить систему Windows 10, Windows 8, Windows 7, Windows XP

Как удалить обновление в Windows 10, Windows 7

Причина 6: Сторонние программы для шифрования

Некоторые программы, такие, как, например, КриптоПро, могут стать причиной возникновения ошибки удаленного подключения. Если вы пользуетесь подобным софтом, то его необходимо удалить с компьютера. Для этого лучше использовать Revo Uninstaller, так как кроме простого удаления нам еще придется почистить систему от оставшихся файлов и параметров реестра.

Подробнее: Как с компьютера удалить неудаляемую программу

Если без использования криптографического софта обойтись нельзя, то после удаления установите самую последнюю версию. Обычно такой подход помогает решить проблему.

Альтернативное решение: Программы для удаленного подключения

Если инструкции, приведенные выше, не помогли решить проблему, то обратите внимание на сторонние программы для удаленного управления компьютерами, например, TeamViewer. Его бесплатная версия обладает достаточным функционалом для полноценной работы.

Подробнее: Обзор программ для удаленного администрирования

Заключение

Причин, приводящих к невозможности выполнения подключения к удаленному рабочему столу с помощью RDP-клиента, великое множество. Мы привели способы устранения самых распространенных из них и, чаще всего, этого бывает достаточно. В случае повторного появления ошибки сэкономьте свое время и нервы, воспользовавшись сторонним клиентом, если такое возможно.

Мы рады, что смогли помочь Вам в решении проблемы.

Мы рады, что смогли помочь Вам в решении проблемы. Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.Помогла ли вам эта статья?

ДА НЕТКак включить удаленный доступ к серверу?

Подключение с помощью компонента «Администрирование удаленного рабочего стола» не требует отдельной лицензии доступа клиентов сервера терминалов, но подразумевает наличие администраторского доступа к ресурсам компьютера.Инструкция

Защищаем удаленный сервер на Windows как можем / Сервер Молл corporate blog / Habr

Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства.

Итак, предположим, что у нас есть небольшая компания, которая арендует терминальный сервер в удаленном дата-центре.

При проектировании любой защиты следует начинать с модели угроз — от кого или чего, собственно, будем защищаться. В нашей типовой конфигурации я буду строить оборону от внешних злобных хакеров, от некомпетентных (а может, и немного злонамеренных) пользователей. Начнем с внешнего периметра обороны — фаервола.

Во времена Windows 2003 встроенный фаервол представлял собой жалкое зрелище, и в случае невозможности применения сторонних средств приходилось использовать IPSec. Пример такой настройки разобран, например, в материале Secure Windows Servers using IPSec Firewall.

Сейчас, с появлением WFP (Windows Filtering Platform) дела стали получше. В принципе, с этим фаерволом так или иначе сталкивался, наверное, каждый системный администратор Windows, поэтому настройка удаленного доступа к серверу только с определенных IP не должна вызывать затруднений. Я обращу внимание на некоторые «фишки», которые используются редко.

По умолчанию фаервол блокирует все входящие соединения, кроме явно разрешенных, но исходящие разрешает все, кроме явно запрещенных. Политику эту можно изменить, открыв управление фаерволом через wf.msc и выбрав «Свойства».

Настройка фаервола.

Теперь, если мы захотим запретить пользователям терминального сервера выходить с этого сервера в интернет — у нас это получится.

Стоит отметить, что при настройке правил доступа к серверу (входящие подключения) явно создавать правила для исходящего трафика не нужно. В терминах iptables — established и related всегда разрешены.

Для ценителей командной строки настройку фаервола можно производить в контексте netsh advfirewall. Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

netsh advfirewall set currentprofile firewallpolicy blockinbound,blockoutbound

Еще одной особенностью фаервола windows является то, что любая программа или настройка меняет его правила без уведомлений. Например, отключили вы все правила на нашем дедике, рядом появился второй, вы сделали между ними локальную сеть, настроили общий доступ и… внезапно у вас включается smb для всех и вся со всеми вытекающими последствиями.

Выхода, по сути, два с половиной (напомню, мы пока говорим только про встроенные средства): регулярно проверять, не изменились ли правила, и использовать старый добрый IPSec или — как по мне, самый разумный вариант — настраивать фаервол групповой политикой. Настройка производится в Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Настройка фаервола групповой политикой.

Также при помощи фаервола windows можно реализовать простой fail2ban. Достаточно включить аудит неудачных попыток входа и при нескольких неудачах подряд блокировать IP источника. Можно использовать самописные скрипты, а можно уже готовые средства, о которых я писал в статье «Как дать шифровальщикам потопить компанию».

Если же встроенного фаервола не хватает и хочется использовать что-то более серьезное, то можно установить стороннее ПО. Жаль, что большинство известных решений для Windows Server — платные. Другим вариантом будет поставить перед сервером роутер. Понятно, что такая установка подойдет, если мы используем colocation, а не аренду сервера где-то далеко-далеко за рубежом. Если же зарубежный дата-центр — это наш выбор, то можно использовать виртуализацию — например, встроенный Hyper-V — и установить в виртуалку привычный GNU\Linux или FreeBSD.

Возникает вопрос: как сделать так, чтоб виртуалка имела прямой выход в интернет, а сервер — нет? Да еще чтобы MAC-адрес сервера не светился хостеру и не требовал тем самым покупки еще одного IP-адреса.

Осторожно! Дальнейшие действия лучше проводить через IP-KVM!

Для этого виртуальную машину нужно снабдить двумя сетевыми адаптерами. Один — для непосредственного подключения к интернету, для него мы сделаем виртуальный коммутатор типа «внешний» и снимем галочку, разрешающую операционной системе взаимодействие с этим коммутатором. Этой самой галочкой мы лишим сервер прямого доступа в интернет (настройку виртуальной машины-фаервола лучше произвести заранее), и его MAC не будет светиться хостеру.

Настройка внешнего виртуального коммутатора.

Другой виртуальный коммутатор следует сделать типа «внутренний» для взаимодействия виртуальной машины и сервера. На нем уже нужно настроить локальную адресацию. Так получится создать виртуальный роутер, стоящий перед сервером и защищающий его.

Заодно на этой виртуальной машине можно настроить любимый VPN до офиса или удаленных сотрудников, не заморачиваясь с ролью «Маршрутизация и удаленный доступ» или со встроенным IPSec, как я рассказывал в статье «Как я базы 1С в Германии прятал». Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Подключаться к такому серверу можно при помощи обычного RDP или использовать HTML5 клиенты с двухфакторной аутентификацией. Стоит на случай брутфорса озаботиться и решениями fail2ban, и блокировкой учетной записи на некоторое время при нескольких неудачных попытках авторизации подряд.

Снаружи сервер мы более-менее защитили, перейдем к защите внутренней.

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:\Windows\Temp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

- Графической настройки нет, все через командлеты PowerShell.

- Нет настроек в срезе пользователя, только для компьютера.

- Настройка делается довольно непривычно — подготавливается файл в формате xml, который затем приводится к бинарному, и распространяется по компьютерам.

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0

А потом подключаться к серверу командой:

mstsc.exe /remoteGuard

Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.

Шаг 2. Настройка сервера удаленного доступа

- Время чтения: 14 мин

В этой статье

Область применения: Windows Server (Semi-Annual Channel), Windows Server 2016Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

В этом разделе описывается настройка параметров клиента и сервера, необходимых для удаленного управления клиентами DirectAccess.This topic describes how to configure the client and server settings that are required for remote management of DirectAccess clients. Прежде чем приступать к развертыванию, убедитесь, что выполнены шаги по планированию, описанные в разделе Шаг 2. Планирование развертывания удаленного доступа.Before you begin the deployment steps, ensure that you have completed the planning steps that are described in Step 2 Plan the Remote Access Deployment.

| ЗадачаTask | ОписаниеDescription |

|---|---|

| Установка роли удаленного доступаInstall the Remote Access role | Установите роль удаленного доступа.Install the Remote Access role. |

| Настройка типа развертыванияConfigure the deployment type | Настройте тип развертывания как DirectAccess и VPN, только DirectAccess или только VPN.Configure the deployment type as DirectAccess and VPN, DirectAccess only, or VPN only. |

| Настройка клиентов DirectAccessConfigure DirectAccess clients | Настройте сервер удаленного доступа с использованием групп безопасности, содержащими клиенты DirectAccess.Configure the Remote Access server with the security groups that contain DirectAccess clients. |

| Настройка сервера удаленного доступаConfigure the Remote Access server | Настройте параметры сервера удаленного доступа.Configure the Remote Access server settings. |

| Настройка серверов инфраструктурыConfigure the infrastructure servers | Настройте серверы инфраструктуры, используемые в организации.Configure the infrastructure servers that are used in the organization. |

| Настройка серверов приложенийConfigure application servers | Настройте серверы приложений для обязательного использования проверки подлинности и шифрования.Configure the application servers to require authentication and encryption. |

| Сводка конфигурации и альтернативные объекты групповой политикиConfiguration summary and alternate GPOs | Просмотрите сводку конфигурации удаленного доступа и при необходимости измените объекты GPO.View the Remote Access configuration summary, and modify the GPOs if desired. |

Примечание

В этом разделе приводятся примеры командлетов Windows PowerShell, которые можно использовать для автоматизации некоторых описанных процедур.This topic includes sample Windows PowerShell cmdlets that you can use to automate some of the procedures described. Дополнительные сведения см. в разделе Командлеты.For more information, see Using Cmdlets.

Установка роли удаленного доступаInstall the Remote Access role

Необходимо установить роль удаленного доступа на сервере в Организации, который будет использоваться в качестве сервера удаленного доступа.You must install the Remote Access role on a server in your organization that will act as the Remote Access server.

Установка роли удаленного доступаTo install the Remote Access role

Установка роли удаленного доступа на серверах DirectAccessTo install the Remote Access role on DirectAccess servers

На сервере DirectAccess в консоли диспетчер сервера на панели мониторингащелкните Добавить роли и компоненты.On the DirectAccess server, in the Server Manager console, in the Dashboard, click Add roles and features.

Нажмите кнопку Далее трижды, чтобы перейти на страницу выбора роли сервера.Click Next three times to get to the server role selection screen.

В диалоговом окне Выбор ролей сервера выберите Удаленный доступ, а затем нажмите кнопку Далее.On the Select Server Roles dialog, select Remote Access, and then click Next.

Нажмите кнопку Далее три раза.Click Next three times.

В диалоговом окне Выбор служб ролей выберите DirectAccess и VPN (RAS) , а затем щелкните Добавить компоненты.On the Select role services dialog, select DirectAccess and VPN (RAS) and then click Add Features.

Выберите Маршрутизация, выберите прокси-служба веб приложения, щелкните Добавить компоненты, а затем нажмите кнопку Далее.Select Routing, select Web Application Proxy, click Add Features, and then click Next.

Нажмите кнопку Далее, а затем щелкните Установить.Click Next, and then click Install.

В диалоговом окне Ход установки убедитесь в успешном завершении установки, а затем нажмите кнопку Закрыть.On the Installation progress dialog, verify that the installation was successful, and then click Close.

эквивалентных команд Windows PowerShell Windows PowerShellWindows PowerShell equivalent commands

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура.The following Windows PowerShell cmdlet or cmdlets perform the same function as the preceding procedure. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.Enter each cmdlet on a single line, even though they may appear word-wrapped across several lines here because of formatting constraints.

Install-WindowsFeature RemoteAccess -IncludeManagementTools

Настройка типа развертыванияConfigure the deployment type

Существует три параметра, которые можно использовать для развертывания удаленного доступа из консоли управления удаленным доступом.There are three options that you can use to deploy Remote Access from the Remote Access Management console:

DirectAccess и VPN;DirectAccess and VPN

только DirectAccess;DirectAccess only

только VPN.VPN only

Примечание

В этом руководством в примерах процедур используется метод развертывания только DirectAccess.This guide uses the DirectAccess only method of deployment in the example procedures.

Настройка типа развертыванияTo configure the deployment type

На сервере удаленного доступа откройте консоль управления удаленным доступом: на начальном экране введите, введите консоль управления удаленным доступоми нажмите клавишу ВВОД.On the Remote Access server, open the Remote Access Management console: On the Start screen, type, type Remote Access Management Console, and then press ENTER. Если появится диалоговое окно контроля учетных записей, подтвердите, что отображаемое в нем действие именно то, которое требуется, и нажмите кнопку Да.If the User Account Control dialog box appears, confirm that the action it displays is what you want, and then click Yes.

В средней области консоли управления удаленным доступом щелкните Запустить мастер настройки удаленного доступа.In the Remote Access Management Console, in the middle pane, click Run the Remote Access Setup Wizard.

В диалоговом окне Настройка удаленного доступа выберите DIRECTACCESS и VPN, только DirectAccess или только VPN.In the Configure Remote Access dialog box, select DirectAccess and VPN, DirectAccess only, or VPN only.

Настройка клиентов DirectAccessConfigure DirectAccess clients

Чтобы настроить клиентский компьютер для использования DirectAccess, он должен принадлежать выбранной группе безопасности.For a client computer to be provisioned to use DirectAccess, it must belong to the selected security group. После настройки DirectAccess подготавливается клиентские компьютеры в группе безопасности для получения объектов групповая политика DirectAccess (GPO) для удаленного управления.After DirectAccess is configured, client computers in the security group are provisioned to receive the DirectAccess Group Policy Objects (GPOs) for remote management.

Настройка клиентов DirectAccessTo configure DirectAccess clients

В средней области консоли управления удаленным доступом в разделе Этап 1. Удаленные клиенты щелкните Настроить.In the middle pane of the Remote Access Management console, in the Step 1 Remote Clients area, click Configure.

В мастере установки клиента DirectAccess на странице сценарий развертывания щелкните развернуть DirectAccess только для удаленного управления, а затем нажмите кнопку Далее.In the DirectAccess Client Setup Wizard, on the Deployment Scenario page, click Deploy DirectAccess for remote management only, and then click Next.

На странице Выбор групп щелкните Добавить.On the Select Groups page, click Add.

В диалоговом окне Выбор групп выберите группы безопасности, содержащие клиентские компьютеры DirectAccess, а затем нажмите кнопку Далее.In the Select Groups dialog box, select the security groups that contain the DirectAccess client computers, and then click Next.

На странице Помощник по подключению к сети:On the Network Connectivity Assistant page:

В таблице добавьте ресурсы, которые будут использоваться для определения подключения к внутренней сети.In the table, add the resources that will be used to determine connectivity to the internal network. Если другие ресурсы не настроены, веб-проба по умолчанию создается автоматически.A default web probe is created automatically if no other resources are configured. При настройке расположения веб-проб для определения подключения к корпоративной сети убедитесь, что настроена хотя бы одна проверка на основе HTTP.When configuring the web probe locations for determining connectivity to the enterprise network, ensure that you have at least one HTTP based probe configured. Настройка только проверки связи не является достаточной и может привести к неправильному определению состояния подключения.Configuring only a ping probe is not sufficient, and it could lead to an inaccurate determination of connectivity status. Это вызвано тем, что проверка связи исключена из IPsec.This is because ping is exempted from IPsec. В результате проверка связи не гарантирует правильность установки туннелей IPsec.As a result, ping does not ensure that the IPsec tunnels are properly established.

Добавьте адрес электронной почты службы поддержки, чтобы позволить пользователям отправлять информацию при возникновении проблем с подключением.Add a Help Desk email address to allow users to send information if they experience connectivity issues.

Введите понятное имя для подключения DirectAccess.Provide a friendly name for the DirectAccess connection.

При необходимости установите флажок Разрешить клиентам DirectAccess использовать локальное разрешение имен.Select the Allow DirectAccess clients to use local name resolution check box, if required.

Примечание

Если разрешение локального имени включено, пользователи, выполняющие NCA, могут разрешать имена с помощью DNS-серверов, настроенных на клиентском компьютере DirectAccess.When local name resolution is enabled, users who are running the NCA can resolve names by using DNS servers that are configured on the DirectAccess client computer.

Нажмите кнопку Готово.Click Finish.

Настройка сервера удаленного доступаConfigure the Remote Access server

Чтобы развернуть удаленный доступ, необходимо настроить сервер, который будет использоваться в качестве сервера удаленного доступа, следующим образом:To deploy Remote Access, you need to configure the server that will act as the Remote Access server with the following:

Исправление сетевых адаптеровCorrect network adapters

Общедоступный URL-адрес сервера удаленного доступа, к которому могут подключаться клиентские компьютеры (адрес ssASnoversion)A public URL for the Remote Access server to which client computers can connect (the ConnectTo address)

Сертификат IP-HTTPS с субъектом, совпадающим с адресом ssASnoversion.An IP-HTTPS certificate with a subject that matches the ConnectTo address

Параметры IPv6IPv6 settings

Проверка подлинности клиентского компьютераClient computer authentication

Настройка сервера удаленного доступаTo configure the Remote Access server

В средней области консоли управления удаленным доступом в разделе Этап 2. Сервер удаленного доступа щелкните Настроить.In the middle pane of the Remote Access Management console, in the Step 2 Remote Access Server area, click Configure.

На странице Топология сети мастера настройки сервера удаленного доступа выберите топологию, которая будет использоваться в вашей организации.In the Remote Access Server Setup Wizard, on the Network Topology page, click the deployment topology that will be used in your organization. В поле Введите общедоступное имя или IPv4-адрес, используемые клиентами для подключения к серверу удаленного доступа введите общедоступное имя развертывания (оно совпадает с именем субъекта сертификата IP-HTTPS, например edge1.contoso.com), а затем нажмите кнопку Далее.In Type the public name or IPv4 address used by clients to connect to the Remote Access server, enter the public name for the deployment (this name matches the subject name of the IP-HTTPS certificate, for example, edge1.contoso.com), and then click Next.

На странице Сетевые адаптеры мастер автоматически обнаруживает:On the Network Adapters page, the wizard automatically detects:

Сетевые адаптеры для сетей в развертывании.Network adapters for the networks in your deployment. Если мастер не определяет правильные сетевые адаптеры, вручную выберите нужные адаптеры.If the wizard does not detect the correct network adapters, manually select the correct adapters.

Сертификат IP-HTTPS.IP-HTTPS certificate. Это основано на общедоступном имени развертывания, которое задается на предыдущем шаге мастера.This is based on the public name for the deployment that you set during the previous step of the wizard. Если мастер не обнаруживает правильный сертификат IP-HTTPS, нажмите кнопку Обзор , чтобы вручную выбрать правильный сертификат.If the wizard does not detect the correct IP-HTTPS certificate, click Browse to manually select the correct certificate.

Нажмите кнопку Далее.Click Next.

На странице Конфигурация префикса (Эта страница отображается только при обнаружении IPv6 во внутренней сети) мастер автоматически обнаруживает параметры IPv6, используемые во внутренней сети.On the Prefix Configuration page (this page is only visible if IPv6 is detected in the internal network), the wizard automatically detects the IPv6 settings that are used on the internal network. Если для развертывания требуются дополнительные префиксы, настройте префиксы IPv6 для внутренней сети, префикс IPv6, который будет назначен клиентским компьютерам DirectAccess, и префикс IPv6, который будет назначен клиентским компьютерам VPN.If your deployment requires additional prefixes, configure the IPv6 prefixes for the internal network, an IPv6 prefix to assign to DirectAccess client computers, and an IPv6 prefix to assign to VPN client computers.

На странице Проверка подлинности выполните следующие действия.On the Authentication page:

Для развертываний с несколькими сайтами и двухфакторной проверкой подлинности необходимо использовать проверку подлинности с сертификатом компьютера.For multisite and two-factor authentication deployments, you must use computer certificate authentication. Установите флажок использовать сертификаты компьютеров , чтобы использовать проверку подлинности сертификата компьютера, и выберите корневой сертификат IPSec.Select the Use computer certificates check box to use computer certificate authentication and select the IPsec root certificate.

Чтобы включить клиентские компьютеры под управлением Windows 7 для подключения через DirectAccess, установите флажок разрешить клиентским компьютерам Windows 7 подключаться с помощью DirectAccess .To enable client computers running Windows 7 to connect via DirectAccess, select the Enable Windows 7 client computers to connect via DirectAccess check box. В этом типе развертывания также следует использовать проверку подлинности с сертификатом компьютера.You must also use computer certificate authentication in this type of deployment.

Нажмите кнопку Готово.Click Finish.

Настройка серверов инфраструктурыConfigure the infrastructure servers

Чтобы настроить серверы инфраструктуры в развертывании с удаленным доступом, необходимо настроить следующие параметры.To configure the infrastructure servers in a Remote Access deployment, you must configure the following:

Сервер сетевого размещенияNetwork location server

Параметры DNS, включая список поиска DNS-суффиксовDNS settings, including the DNS suffix search list

Любые серверы управления, которые не обнаруживаются службой удаленного доступа автоматическиAny management servers that are not automatically detected by Remote Access

Настройка серверов инфраструктурыTo configure the infrastructure servers

В средней области консоли управления удаленным доступом в разделе Этап 3. Серверы инфраструктуры щелкните Настроить.In the middle pane of the Remote Access Management console, in the Step 3 Infrastructure Servers area, click Configure.

На странице Сервер сетевых расположений мастера настройки серверов инфраструктуры щелкните параметр, соответствующий расположению сервера сетевых расположений в вашем развертывании.In the Infrastructure Server Setup Wizard, on the Network Location Server page, click the option that corresponds to the location of the network location server in your deployment.

Если сервер сетевого расположения находится на удаленном веб-сервере, введите URL-адрес и нажмите кнопку проверить , прежде чем продолжить.If the network location server is on a remote web server, enter the URL, and then click Validate before you continue.

Если сервер сетевых расположений размещен на сервере удаленного доступа, нажмите кнопку Обзор, чтобы найти соответствующий сертификат, а затем нажмите Далее.If the network location server is on the Remote Access server, click Browse to locate the relevant certificate, and then click Next.

На странице DNS в таблице введите дополнительные суффиксы имен, которые будут применяться как исключения таблица политики разрешения имен (NRPT).On the DNS page, in the table, enter additional name suffixes that will be applied as Name Resolution Policy Table (NRPT) exemptions. Выберите параметр локального разрешения имен и нажмите кнопку Далее.Select a local name resolution option, and then click Next.

На странице списка поиска DNS-суффиксов сервер удаленного доступа автоматически обнаруживает суффиксы домена в развертывании.On the DNS Suffix Search List page, the Remote Access server automatically detects domain suffixes in the deployment. Используйте кнопки Добавить и Удалить , чтобы создать список суффиксов домена, которые необходимо использовать.Use the Add and Remove buttons to create the list of domain suffixes that you want to use. Чтобы добавить новый суффикс домена, в поле Новый суффикс введите суффикс и нажмите кнопку Добавить.To add a new domain suffix, in New Suffix, enter the suffix, and then click Add. Нажмите кнопку Далее.Click Next.

На странице Управление добавьте серверы управления, которые не обнаруживаются автоматически, а затем нажмите кнопку Далее.On the Management page, add management servers that are not detected automatically, and then click Next. Служба удаленного доступа автоматически добавляет контроллеры домена и серверы System Center Configuration Manager.Remote Access automatically adds domain controllers and System Center Configuration Manager servers.

Нажмите кнопку Готово.Click Finish.

Настройка серверов приложенийConfigure application servers

При полном развертывании удаленного доступа Настройка серверов приложений является необязательной задачей.In a full Remote Access deployment, configuring application servers is an optional task. В этом сценарии для удаленного управления клиентами DirectAccess серверы приложений не используются, и этот шаг неактивен, чтобы указать, что он не активен.In this scenario for remote management of DirectAccess clients, application servers are not utilized and this step is greyed out to indicate that it is not active. Нажмите кнопку Готово , чтобы применить конфигурацию.Click Finish to apply the configuration.

Сводка по конфигурации и альтернативные объекты групповой политикиConfiguration summary and alternate GPOs

После завершения настройки удаленного доступа отображается окно Сведения об удаленном доступе.When the Remote Access configuration is complete, the Remote Access Review is displayed. Вы можете просмотреть все параметры, выбранные ранее, в том числе следующие.You can review all of the settings that you previously selected, including:

Параметры объекта групповой политикиGPO Settings

Отобразится имя объекта групповой политики сервера DirectAccess и имя объекта групповой политики клиента.The DirectAccess server GPO name and Client GPO name are listed. Чтобы изменить параметры объекта групповой политики, щелкните ссылку изменить рядом с заголовком Параметры объекта групповой политики .You can click the Change link next to the GPO Settings heading to modify the GPO settings.

Удаленные клиентыRemote Clients

Отобразится Конфигурация клиента DirectAccess, включая группу безопасности, средства подключения и имя подключения DirectAccess.The DirectAccess client configuration is displayed, including the security group, connectivity verifiers, and DirectAccess connection name.

Сервер удаленного доступаRemote Access Server

Отобразится конфигурация DirectAccess, в том числе общедоступное имя и адрес, конфигурация сетевого адаптера и сведения о сертификате.The DirectAccess configuration is displayed, including the public name and address, network adapter configuration, and certificate information.

Серверы инфраструктурыInfrastructure Servers

этот список содержит URL-адрес сервера сетевых расположений, DNS-суффиксы, используемые клиентами DirectAccess, и сведения о серверах управления.This list includes the network location server URL, DNS suffixes that are used by DirectAccess clients, and management server information.

См. такжеSee also

Средства удаленного доступа к серверам под управлением Windows / UltraVDS corporate blog / Habr

Зачастую пользователи нашего VPS хостинга просят посоветовать им, какие из средств удаленного доступа можно использовать для подключения к виртуальному серверу, помимо стандартного подключения к удалённому рабочему столу (RDP).В настоящее время существует огромное количество различных инструментов, которые позволяют удаленно управлять компьютером или сервером. Каждый из них имеет свои плюсы и минусы, различные функциональные возможности, платные или бесплатные версии, а также мобильные или только десктопные варианты.

В данной статье будут рассмотрены два наиболее известных и популярных приложения: Radmin и TeamViewer. Их преимущества и недостатки в сравнительном анализе с привичным подклюением к удалённому рабочему столу (RDP) от Microsoft.

Первой рассмотрим программу Remote Administrator (Radmin)

Radmin создан компанией «Famatech», которая является одним из мировых лидеров в области разработки систем удаленного управления компьютерами. С момента своего основания в 1999 году они разрабатывают одни из лучших решений в своей области, которые широко используется для обеспечения технической поддержки пользователей, администрирования корпоративных сетей, удаленной работы и решения многих других задач.

Отличительными чертами программы является простота в использовании при больших возможностях и не высокой цене.

Основные преимущества, которые позволяют использовать ее с максимальными возможностями для Вас, это:

- Непревзойдённая скорость работы с технологией DirectScreenTransfer

- Высочайший уровень безопасности по стандарту AES

- Удаленное управление на аппаратном уровне с поддержкой технологии Intel AMT

- Полная совместимость с Windows

- Совместимость с Wine (удаленный доступ с машин, где установлена ОС Linux)

- Безопасный обмен файлами с функцией «докачки»

- Поддержка нескольких одновременных соединений

- Двусторонняя работа с буфером обмена с поддержкой Unicode

- Защита от угадывания пароля с задержкой после пяти последовательных неудачных попыток

- Запись в лог файл имени пользователя и DNS расшифровки его адреса

- Простота в использовании

- Предоставляется 30-дневная пробная версия программы

- Преимущества для зарегистрированных пользователей:

- Бессрочная лицензия

- Полная техническая поддержка по e-mail

Однако программа, обладает лишь тестовой бесплатной версией с 30-дневным периодом, после которого Вам необходимо будет отказаться от дальнейшего использования, либо приобрести ее. При этом компания «Famatech», предоставляет гибкие возможности лицензирования. Лицензированию подлежит только серверная часть программы — Radmin Server, клиентская часть — Radmin Viewer распространяется бесплатно и может использоваться на любом количестве компьютеров.

Следующим из наиболее популярных решений для удаленного доступа, мы рассмотрели программу TeamViewer.

TeamViewer знаком многим из Вас как приложение для создания конференций, командного доступа и совместной работы. В своей деятельности компания-разработчик специализируется на технологиях, использующих облачные ресурсы, для оказания онлайн-поддержки и взаимодействия в реальном времени по всему миру.

Программа приобрела большую популярность и количество загрузок, если верить информации на их сайте, достигло 1 миллиарда!

Основные преимущества, которые позволили добиться таких высоких показателей, заключаются в следующем:

- Многоплатформенность

- Высокий уровень безопасности

- Высокая производительность

- Скрытый просмотр рабочего стола, передача файлов, организация чата и интерактивных конференций на 25 человек

- Видео запись работы с удаленным рабочим столом, создание скриншотов

- Наличие портативной и мобильных версии

- Wake-on-LAN

- Синхронный буфер обмена

- Совместная работа

- Подключение к мобильным устройствам

- Системы Linux без графического пользовательского интерфейса

- Работает из браузера

- Поддержка терминального сервера

- Бесплатный для тестового и личного использования

- Понятный интерфейс

- Доступен более чем на 30 языках

К минусам программы TeamViewer можно отнести необходимость начальной регистрации и ее высокую стоимость.

Последним из возможных способов для подключения к серверу, рассмотрим стандартную программу Windows, которая в российской локализации Window называется «Подключение к удаленному рабочему столу» (Remote Desktop Connection).

Данная программа представлена во всех редакциях ОС Windows начиная с версии XP. Она достаточно проста и удобна в использовании даже для неопытных пользователей, которые только начинают свое знакомство с виртуальными серверами.

Основными плюсами можно выделить, следующее:

- Программа не требует установки если у вас все устройства на Windows

- Поддерживает подключение внешних устройств с Вашего компьютера на сервер

- Возможность подключить локальные диски и USB-устройства

- Используется общий буфер обмена. Позволяет напрямую копировать файлы

- Позволяет запускать неограниченное число подключений

- Возможность настройки качества цветопередачи и параметров экрана

- Настройка в клиенте автозапуска различных программ при подключении к серверу

- Высокие показатели безопасности, проверка подлинности и авторизации

- Бесплатное использование для целей администрирования

К возможным недостаткам можно указать, несколько моментов:

- необходимость покупать/арендовать лицензию RDS CALs, при использовании сервера не только для его настройки и администрирования или в случае если требуется более двух одновременных подключениях к серверу.

- нет возможности создания конференции

Определяющим вопросом для многих пользователей при выборе средства удалённого доступа будет является вопрос стоимости. Условия лицензирования у всех разные, но у большинства клиентов нашего хостинга наиболее популярной задачей является организация одновременного доступа к серверу до 1 до 10 человек (редко обращаются за большим количеством лиценщий RDSCALs).

Соответствующую сравнительную таблицу вам и предлагаем:

* Предоставляется бесплатно при условии некоммерческого использования

** Стоимость варьируется в зависимости от компании предоставляющей услуги.

Стоимость за покупку или аренду лицензий указана на момент написания статьи.

При выборе средства для удаленного доступа к VPS, помимо стоимости можно обратить внимание на сколько активно данные программы используют ресурсы вашего компьютера и вашей сети.

Чтобы выяснить какая из программ меньше всего использует ваши ресурсы, мы провели соответствующие тесты нагрузки при двух наиболее показательных ситуациях:

- обычная работа на сервере

- просмотр на сервере видеоролика на YouTube размером 720p, чтобы проверить насколько эффективно передается картинка рабочего стола (от этого во многом зависит комфорт вашей работы)

Для просмотра видео на виртуальном сервере использовалась последняя версия браузера Google Chrome, а для мониторинга показателей нагрузки на клиенте — стандартная программа Windows «Монитор ресурсов».

Полученные показатели были представлены в виде таблицы, что дает нам возможности видеть, как изменились показатели при обычной работе и при просмотре видео в полноэкранном режиме.

Таблица 2. Сравнительная таблица показателей по нагрузке

Скорость передачи данных в таблице была переведена в Мбит/сек, в то время как на скриншотах она представлена в байт/сек. Цветами выделены показатели по нагрузке на оборудование, зеленым цветом выделен минимальный показатель, красным цветом выделен максимальный показатель.

Обязаны отметить, то качество видео (количество кадров в секунду) было отвратительным во всех случаях: 2-3 кадра в секунду

Проведя тестирование и рассмотрев каждую из программ, можно сделать выводы, при каких условиях их лучше всего использовать:

Стандартное подключение к удалённому рабочему столу отлично подойдёт в тех случаях, когда Вы не хотите устанавливать сторонние приложение и Вам не нужен богатый функционал, а только лишь доступ в какие-то моменты времени к удаленному рабочему столу сервера для его настройки.

Программа Radmin позволяет Вам ее комфортно использовать в любых ситуациях, в сочетании с большим функционалом, низкой стоимостью и минимальной нагрузкой на оборудование как сервера, так и Вашего ПК.

Программа TeamViewer разумно использовать если Вам необходимо организовывать рабочие места для большого количества сотрудников. И при этом Вы бы хотели получить все ее возможности для оказания онлайн-поддержки и взаимодействия сотрудников в реальном времени, несмотря на большую нагрузку, которую она генерирует.

Полученные скриншоты в момент тестирования Вы можете видеть ниже.

Radmin при нагрузке в момент обычной работы

Radmin при нагрузке в момент просмотра на сервере видео размером 720р

TeamViewer при нагрузке в момент обычной работы

TeamViewer при нагрузке в момент просмотра на сервере видео размером 720р

RDP при нагрузке в момент обычной работы

RDP при нагрузке в момент просмотра на сервере видео размером 720р