Общие сведения о протоколе удаленного рабочего стола (RDP) — Windows Server

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 3 мин

В этой статье содержатся сведения о протоколе удаленного рабочего стола (RDP), используемого для обмена данными между сервером терминалов и клиентом сервера терминалов. Протокол RDP инкапсулируется и шифруется в TCP.

Протокол RDP инкапсулируется и шифруется в TCP.

Применяется к: Windows Server 2012 R2

Оригинальный номер базы знаний: 186607

Протокол RDP основан на семействе стандартов протокола T-120 и является его расширением. Протокол, поддерживающий несколько каналов, позволяет использовать отдельные виртуальные каналы для передачи следующих сведений:

- данные презентации

- последовательная связь с устройством

- сведения о лицензировании

- строго зашифрованные данные, такие как активность клавиатуры и мыши

RDP — это расширение основного протокола T.Share. Некоторые другие возможности сохраняются как часть RDP, например, архитектурные особенности, необходимые для поддержки многоточечных (многосторонних) сеансов. Доставка данных из нескольких точек позволяет в реальном времени доставлять данные из приложения нескольким сторонам, таким как виртуальные доски. Не требуется отправлять одинаковые данные в каждый сеанс по отдельности.

В этом первом выпуске Windows Terminal Server мы будем концентрироваться на обеспечении надежного и быстрого обмена данными «точка–точка» (один сеанс). В первоначальном выпуске Terminal Server 4.0 используется только один канал данных. Однако гибкость протокола RDP предоставляет достаточно места для функциональных возможностей в будущих продуктах.

Одна из причин, по которой корпорация Майкрософт решила реализовать RDP в целях подключения в Windows NT Terminal Server, заключается в том, что он предоставляет расширяемую базу для создания множества дополнительных возможностей. RDP предоставляет 64 000 отдельных каналов для передачи данных. Однако в настоящее время для передачи данных используется только один канал (для клавиатуры, мыши и данных презентации).

Протокол RDP предназначен для поддержки различных типов сетевых топологий, таких как ISDN и POTS. Протокол RDP также предназначен для поддержки многих протоколов локальной сети, таких как IPX, NetBIOS и TCP/IP. Текущая версия RDP будет работать только по протоколу TCP/IP. Благодаря отзывам клиентов в будущих версиях может быть добавлена поддержка других протоколов.

Благодаря отзывам клиентов в будущих версиях может быть добавлена поддержка других протоколов.

Действия, связанные с отправкой и получением данных через стек RDP, по сути, аналогичны стандартам семиуровневой модели OSI для распространенных сегодня сетей LAN. Данные от приложения или службы, которые необходимо передать, передаются через стеки протоколов. Они разделяются, направляются в канал (через MCS), шифруются, структурируются и упаковываются в сетевой протокол и, наконец, обрабатываются и отправляются клиенту по сети. Возвращение данных выполняется так же, только в обратном направлении. Пакет удаляется из адреса, а затем распаковывается, расшифровывается и т. д. Наконец, данные представляются приложению для использования. Основные части изменений стека протокола происходят между четвертым и седьмом уровнями, где данные являются:

- зашифрованными;

- упакованными;

- систематизированными;

- направленными в канал;

- приоритезированными.

Одним из ключевых моментов для разработчиков приложений является то, что при использовании RDP корпорация Майкрософт абстрагируется от сложностей работы со стеком протоколов. Это позволяет им создавать 32-разрядные продуманные, корректно написанные приложения. Затем стек RDP, реализованный сервером терминалов и его клиентскими подключениями, берет на себя остальные операции.

Это позволяет им создавать 32-разрядные продуманные, корректно написанные приложения. Затем стек RDP, реализованный сервером терминалов и его клиентскими подключениями, берет на себя остальные операции.

Дополнительные сведения о взаимодействии приложений на сервере терминалов и о том, что необходимо знать при разработке приложений для инфраструктуры Windows Terminal Server, см. в следующем техническом документе:

Оптимизация приложений для Windows NT Server 4.0, Terminal Server Edition

В составе стека RDP стоит рассмотреть четыре компонента:

- Служба связи Multipoint (MCSMUX)

- Общее управление конференцией (GCC)

- Wdtshare.sys

- Tdtcp.sys

MCSmux и GCC являются частью семейства T.120 Международного союза электросвязи (ITU). MCS состоит из двух стандартов:

- T.122: определяет службы multipoint

- T.125: указывает протокол передачи данных.

MCSMux управляет:

- назначением каналов путем мультиплексирования данных на предопределенные виртуальные каналы в протоколе

- уровнями приоритета

- сегментацией отправляемых данных

По сути, MCSMux объединяет несколько стеков RDP в единую сущность с точки зрения GCC.

- драйвер RDP (Wdtshare.sys) для передачи с помощью пользовательского интерфейса, сжатия, шифрования, кадрирования и т. д.

- транспортный драйвер (Tdtcp.sys) для упаковки протокола в базовый сетевой протокол TCP/IP.

Протокол RDP был разработан для полной независимости от базового транспортного стека, в данном случае TCP/IP. Это обеспечивает возможность добавлять другие транспортные драйверы для других сетевых протоколов, которые по мере их роста могут понадобиться клиентам, без внесения значительных изменений в основные части протокола.

Что такое RDP

главная — Статьи — Разное

Дата обновления: 30.08.2021

Теги: Remote desktop

RDP (Remote Desktop Protocol) это протокол удалённого рабочего стола, развиваемый Microsoft, используется для удаленной работы с компьютером. Несмотря на то, что традиционно в продуктах Microsoft регулярно находят уязвимости, а серверы Windows редко подключают на публично доступные из интернет адреса, RDP используется повсеместно, негативных отзывов мало. В целом, RDP крайне удобный инструмент для периодической или регулярной работы на удаленных компьютерах.

RDP позволяет работать с удаленным компьютером, почти как с локальным. Двигать мышкой, открывать файлы, диски, документы, программы, печатать с удаленного комьютера, без проблем использует буфер обмена (Ctrl+C, Ctrl+V ;)) не только для текста, но и для файлов. Причем если у вас открыто больше одного окна RDP, можно скопировать файл в одном окне RDP и вставить его в другом окне RDP. Отлично работает передача сочетаний клавиш, переключения языков.

Причем если у вас открыто больше одного окна RDP, можно скопировать файл в одном окне RDP и вставить его в другом окне RDP. Отлично работает передача сочетаний клавиш, переключения языков.

Плюсы

- RDP это протокол прикладного (7 уровня) модели OSI, наряду с SMTP, HTTP, FTP и многими другими. Он может работать и по TCP, и по UDP. Через любые сети, VPNы. Прекрасно работает через NAT, всякие пробросы портов, переадресации и тому подобные штуки.

- Не требователен к скорости интернет. Для комфорта RDP достаточно модемной скорости, 300-500 кбит уже хватит.

- Отдельно надо сказать про живучесть сессии RDP. Если у вас вдруг разорвалась связь (например, вы с WiFi перешли на мобильную связь, или просто интернет прервался на секунды или даже минуту) RDP не будет отключаться, а будет с упорством продолжать попытки восстановить нормальную работу.

- Если у вас открыт документ в сессии RDP, то при отключении документ никуда не денется, он так и останется открытым и вы продолжите работу после переподключения.

- Если сервер RDP достаточно мощный, то вы можете запускать тяжелые приложения на любом клиенте, даже с очень старого и слабого компьютера. Вся тяжесть вычислений лежит на сервере RDP, а не на клиенте.

- Можно подключить флешку на своем компьютере и открыть файлы с нее на удаленном. Можно даже токены аутентификации типа eToken/Rutoken и др. использовать. Хоть и не совсем просто это делается, но зато это возможно, а если удаленный компьютер находится в другом регионе, так и вообще это бесценная возможность.

Минусы

- Затруднен просмотр видео или быстрый скролинг в браузере, игры и прочее через RDP не такие шустрые, как локально запущенные программы.

- Высокая зависимость от стабильности удаленного компьютера. Если сервер RDP завис, то даже если ваш компьютер в порядке, работать удаленно вы не сможете. А также если удаленно работают несколько пользователей, то они все разом прекратят свою работу.

- Если не очень стабилен канал связи, большие задержки в сети, то работать будет совсем тяжело.

Лучше пусть будет 512 кбит/с, но с пингом 6 мс, чем 100 Мбит, но с плавающим большим пингом в 100-200 мс.

Лучше пусть будет 512 кбит/с, но с пингом 6 мс, чем 100 Мбит, но с плавающим большим пингом в 100-200 мс. - Передача файлов по RDP — задача не для слабонервных.

- Проброс флешек, съемных дисков и др. есть, но из-за скорости работать с документами мучение.

- Не просто настроить работу всяких токенов, вроде eToken/Rutoken, в частности для КриптоПро или других задач. Можно, но не совсем просто.

Как видно, плюсы и минусы во многом перекрываются, в зависимости от того, что вам нужно, что-то может быть как минуом, так и плюсом.

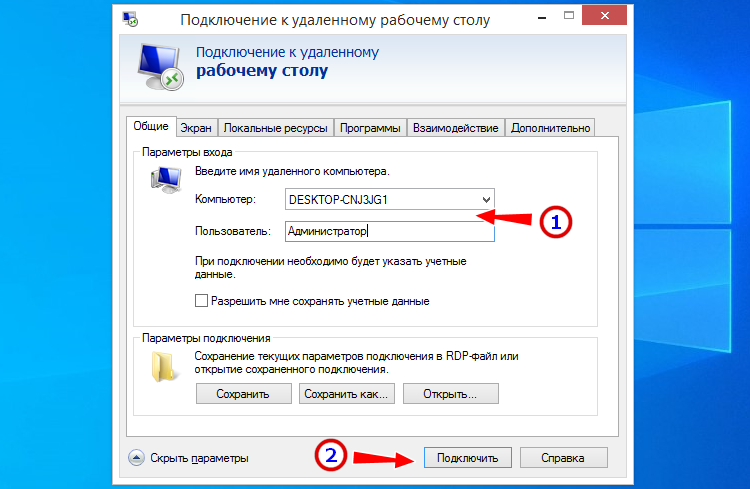

Как подключиться к компьютеру по RDP?

Есть понятие «сервер rdp» и «клиент rdp». Клиент — это ваш компьютер, с которого вы подключаетесь к удаленному компьютеру. Сервер — это удаленный компьютер, к которому вы подкючатесь.

Стандартно, сервер RDP работает на порте 3389. Соотвественно, чтобы подключиться к удаленному компьютеру, вам нужно знать его IP-адрес. Если удаленный компьютер в одной с вами сети, то вероятно, доступ к 3389 порту RDP у вас будет сразу. Но если нет, надо разрешить на удаленном компьтере входящие соединения на порт 3389.

Но если нет, надо разрешить на удаленном компьтере входящие соединения на порт 3389.

Разрешить подключаться по RDP к компьютеру:

В Windows 7: Пуск > Настройка > Панель управления > Система и безопасность > Система > Настройка удаленного доступа. Выбрать, каким пользователям можно подключаться к вашему компьютеру.

В Windows 10: Пуск > Параметры > Система > Удаленный рабочий стол. Включить и выбрать пользователей.

Или Win+R > SystemPropertiesRemote

Нужны права администратора!

Если удаленный компьютер не в вашей сети, то скорее всего доступ к порту 3389 будет закрыт. Если сервер RDP находится в другой сети за маршрутизатором, надо сделать проброс (переадресацию) портов на машрутизаторе (пример настроки проброса RDP на mikrotik), если сервер подключен к интернет на публичном IP-адресе, то надо разрешить входящие подключения на порт 3389.

Если после разрешения доступа к RDP вы все еще не можете подключиться, попробуйте временно отключить firewall Windows:

> NetSh Advfirewall set allprofiles state off

ВНИМАНИЕ! Вы должны десять раз подумать, перед тем, как открывать доступ к RDP (и вообще, к любым службам) в интернет. Вероятность, что именно вас ищут хакеры, минимальная. Но постоянно идет автоматическое сканирование всех доступных в интернет адресов по принципу «а вдруг повезет». А когда открытый порт RDP «засветится», то вот здесь уже могут попытаться подобрать пароль или использовать уязвимость в сервере RDP. Если вы, как клиент RDP, знаете свой публичный IP-адрес, может быть очень хорошей идеей разрешить на сервере подключения к 3389 только с вашего IP-адреса. Впрочем, вопросы защиты RDP в этой статье не рассматриваются, поэтому просто имейте ввиду, что если ваш товарищ попросил вас открыть для него RDP доступ к вашему компьютеру, вы должны продумать свою безопасность.

Вероятность, что именно вас ищут хакеры, минимальная. Но постоянно идет автоматическое сканирование всех доступных в интернет адресов по принципу «а вдруг повезет». А когда открытый порт RDP «засветится», то вот здесь уже могут попытаться подобрать пароль или использовать уязвимость в сервере RDP. Если вы, как клиент RDP, знаете свой публичный IP-адрес, может быть очень хорошей идеей разрешить на сервере подключения к 3389 только с вашего IP-адреса. Впрочем, вопросы защиты RDP в этой статье не рассматриваются, поэтому просто имейте ввиду, что если ваш товарищ попросил вас открыть для него RDP доступ к вашему компьютеру, вы должны продумать свою безопасность.

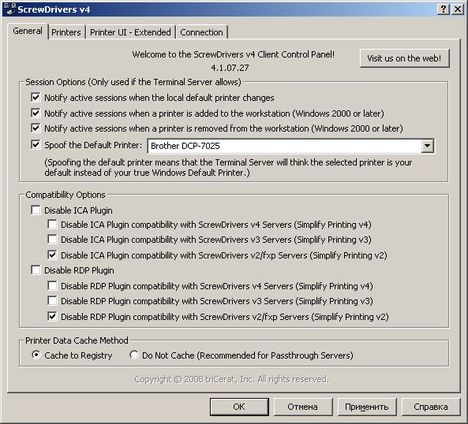

Клиент RDP

Клиент RDP — это программа, которую вы запускаете, чтобы подключиться к удаленному компьютеру. Клиенты RDP есть для любых платформ — Windows, Android, iOS, MacOS и др. С точки зрения безопасности клиент почти ничем не рискует, поэтому почти все сложности относятся к серверу RDP.

В Windows клиент называется «Подключение к удаленному рабочему столу», а из командной строки запускается командой «mstsc. exe» (Пуск — выполнить — mstsc) или Win+R — mstsc.

exe» (Пуск — выполнить — mstsc) или Win+R — mstsc.

В MacOS это программа Microsoft Remote Desktop, работает вполне достойно.

Если вы подключитесь к удаленному компьютеру Windows 7 или 10 по RDP, то работающий на нем пользователь получит уведомление об этом. Вы не сможете «тайно работать» на удаленном компьютере. Или вы видите экран подключившись по RDP, или с эраном работает обычный пользователь (конечно, если речь не идет про терминальный сервер). Версии Windows Home, Starter не смогут принять подключение по RDP. А Pro, Ultimate и Enterprise — смогут.

Ускорить RDP

При желании или необходимости, можно пробовать немного ускорить работу по RDP. Например, настроив размер окна tcp-соединения на сервере. Если кратно, то чем больше размер окна, тем быстрее передаются файлы, зато если размер окна меньше, то увеличивается скорость реакции на движения мыши, отклик удаленной машины лучше.

Авторизуйтесь для добавления комментариев!

toadmin.ru — toAdmin.

11 лучших хостингов Magento для вашего интернет-магазина

Вы рассматриваете Magento как способ создать свой интернет-магазин? Тогда вам также нужно будет найти провайдера веб-хостинга, который специализируется на Magento. В этой статье мы покажем вам некоторые из лучших хостинговых…

14 курсов по этичному взлому, чтобы стать экспертом по безопасности

Вы находитесь в нужном месте, чтобы найти лучшие курсы этического взлома. Продолжайте читать, и позвольте нам помочь вам стать превосходным белым хакером. Вы можете использовать оружие для разрушения или защиты;…

8 лучших онлайн-курсов по полнофункциональному цифровому маркетингу

Специалист по цифровому маркетингу с полным стеком — лучший выбор для компаний, которые хотят расширить свое присутствие в Интернете и увеличить аудиторию. Они знакомы со всеми областями маркетинга и обладают…

Как подключить Bluetooth-клавиатуру Logitech

Почти десять лет назад мы использовали проводную клавиатуру, но сейчас преобладают беспроводные. Вы можете подключить беспроводные клавиатуры к ПК или другим устройствам с помощью Bluetooth. А если ваше устройство не…

Вы можете подключить беспроводные клавиатуры к ПК или другим устройствам с помощью Bluetooth. А если ваше устройство не…

TikTok

Как удалить свои комментарии в TikTok

TikTok — отличная развлекательная платформа, которая стала довольно популярной и захватывающей за время карантина. Многие люди заново открыли для себя свою карьеру с этой платформой. Давайте узнаем больше об этом…

Снимет ли Capital One списание средств?

Capital One Financial Corporation — это банковская холдинговая компания, которая предлагает блестящие услуги и специализируется на кредитных картах, кредитах и сберегательных счетах. Они обеспечивают большую процентную ставку и преимущества для…

Как получить неактивное имя пользователя в Instagram

Настроить учетную запись Instagram легко, но создать имя пользователя может быть немного сложно, так как в большинстве случаев вам нелегко получить желаемое имя пользователя. Либо вам нужно добавить какое-то числовое…

Snapchat

Удаленные сообщения Snapchat ушли навсегда?

Snapchat — одно из самых прибыльных приложений для социальных сетей. Люди виртуально общаются друг с другом на этой платформе, обмениваясь снимками, сообщениями, фотографиями и многим другим. Одной из самых интересных…

Люди виртуально общаются друг с другом на этой платформе, обмениваясь снимками, сообщениями, фотографиями и многим другим. Одной из самых интересных…

Как настроить мониторинг работоспособности сайта с помощью Google Cloud Monitoring?

Отслеживайте время работы вашего сайта и задержку с помощью Google Cloud Monitoring из нескольких мест и получайте уведомления при возникновении проблем. Пакет Google Cloud Operations представляет собой набор инструментов для…

Как удалить каракули на скриншоте iPhone

У iPhone есть много тонких и, возможно, менее известных функций. Одним из них является параметр «Разметка», который можно использовать в качестве инструмента для письма, набросков и аннотаций. Он используется для…

Bright Data Collector упрощает парсинг веб-страниц [No-Code Solution]

Многие организации выполняют веб-скрапинг для извлечения информации из Интернета, а также систематизируют и анализируют ее для подпитки своих бизнес-процессов. Однако, если вы продолжите выполнять веб-скрапинг вручную, посещая сотни веб-сайтов и…

Как улучшить свой профиль с помощью сертификатов ExpertRating?

Онлайн-сертификаты стали популярным способом обучения и значительно выросли с начала пандемии. В последнее десятилетие наблюдается значительный рост, когда речь идет об онлайн-обучении и сертификации. Из-за пандемии люди были вынуждены повышать…

В последнее десятилетие наблюдается значительный рост, когда речь идет об онлайн-обучении и сертификации. Из-за пандемии люди были вынуждены повышать…

14 лучших бесплатных альтернатив Gmail

Мы все знаем, насколько эффективен и в значительной степени совместим Gmail для обработки электронной почты на любой платформе, над которой мы работаем, будь то Android, iOS, Mac, Windows и так…

7 инструментов, которые помогут людям с нарушениями речи

Общение жизненно важно для нашей повседневной жизни, и большинство из нас не может представить свою жизнь без основных форм общения. Из всех форм основного общения речь играет наиболее важную роль,…

12 исправлений для Civilization 5, не запускающих ошибки

Видеоигры всегда увлекательны, если вы заядлый онлайн-геймер. А пошаговая стратегия вроде Civilization 5 в представлении не нуждается. Известно, что это лучшая игра из серии Civilization. Эта видеоигра с 4-кратным увеличением…

Облачные технологии полезны для высшего образования: вот почему

В каждой отрасли наблюдается та или иная форма цифровой трансформации с использованием облачных технологий, особенно в сфере высшего образования, которая в первую очередь отвечает за лучшее будущее. Чем именно облачные…

Чем именно облачные…

10 лучших систем домашнего кинотеатра для полного погружения в кино

Вы всегда мечтали о театре, не выходя из дома? Системы домашнего кинотеатра созданы для того, чтобы воплотить в жизнь ваши желания получить кинематографический опыт в вашем доме. Значение домашнего кинотеатра…

Как использовать API toadmin.ru в JavaScript (NodeJS)

В этом руководстве я собираюсь продемонстрировать, как использовать API toadmin.ru в NodeJS. Чтобы продемонстрировать это, мы создадим простой скрипт, который при выполнении выводит IP-адрес поискового сервера Google. Этот сценарий будет…

Исправление невозможности получить права на запись для Fallout 3

Из-за популярности игры и особенностей игра Fallout 3 стала одной из любимых игр геймеров. Чтобы сделать это еще более интересным, многие пользователи использовали Fallout Mod Manager или FOMM для изменения…

Linux VPN

6 лучших VPN для Linux для безопасного и надежного просмотра

К информации можно получить доступ и использовать ее не по назначению без ведома пользователя, когда пользователь находится в сети; Пользователям Linux нужна VPN, как и всем остальным. Linux — это…

Linux — это…

Объясни, как я 5: Протокол удаленного рабочего стола (RDP)

Содержание- Введение

- RDP-подключение

- Последовательность подключения | Базовый ввод и вывод

- каналов в RDP | Сжатие данных

- Безопасность RDP | Недавние уязвимости RDP

- Заключение

- Ссылки

Введение

RDP — чрезвычайно популярный протокол для удаленного доступа к компьютерам Windows. На самом деле существует более 4,5 миллионов RDP-серверов, подключенных только к Интернету, и многие другие доступны из внутренних сетей.

Как никогда важно знать и понимать RDP, особенно в свете недавних критических уязвимостей, обнаруженных в протоколе. Теперь это важные знания, которые абсолютно необходимы для всех в индустрии безопасности. RDP — это сложный протокол с множеством расширений, и вероятность обнаружения новых критических ошибок по-прежнему высока. Вот почему индустрия безопасности должна учиться этому.

RDP актуален сейчас как никогда, поскольку платформы Microsoft Azure и Hyper-V используют его в качестве протокола удаленного подключения по умолчанию, а интерес к этому протоколу со стороны злоумышленников растет как в качестве исходного вектора заражения, так и в качестве метода распространения.

Поскольку нам не удалось найти удобоваримого обзора этого протокола, в этой статье мы рассмотрим основы RDP, как они работают и как некоторые критические уязвимости, обнаруженные в RDP, вписываются в общую картину фактическое соединение RDP. Мы надеемся, что вы уйдете с базовым пониманием протокола, чтобы вы могли продолжить чтение и изучение протокола для любых будущих потребностей.

RDP: основы

«Протокол удаленного рабочего стола Microsoft (RDP) обеспечивает возможности удаленного отображения и ввода через сетевые подключения для приложений на базе Windows, работающих на сервере». (МСДН)

По сути, RDP позволяет пользователям управлять своей удаленной машиной Windows, как если бы они работали на ней локально (ну, почти).

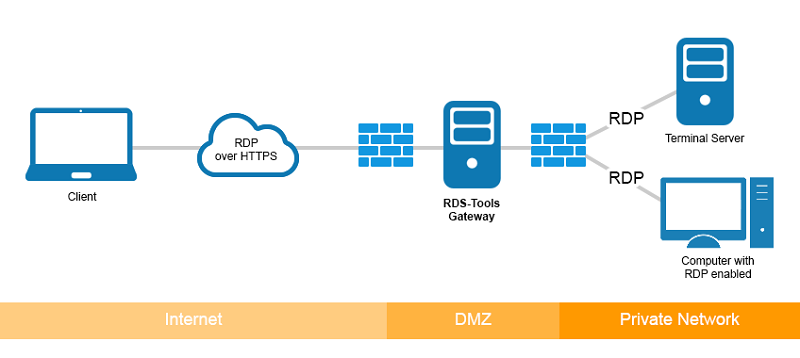

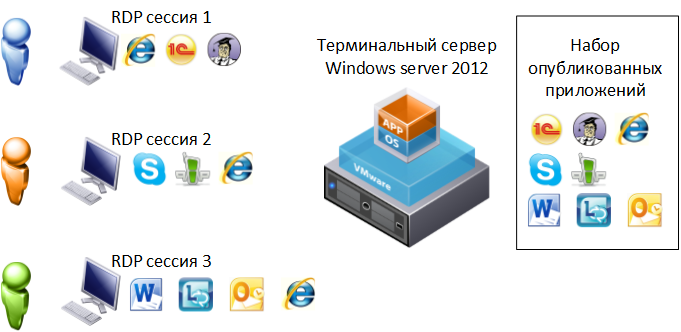

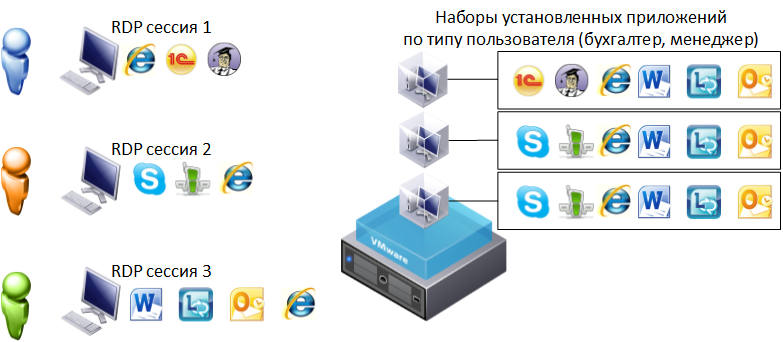

Рис. 1. Что такое RDP?

Связь в RDP основана на нескольких каналах, и протокол теоретически поддерживает до 64 000 уникальных каналов.

Основная функциональность RDP заключается в передаче монитора (устройства вывода) с удаленного сервера на клиент и клавиатуры и/или мыши (устройства ввода) с клиента на удаленный сервер. Связь во время RDP-подключения будет крайне асимметричной, при этом большая часть данных будет идти от сервера к клиенту. Связь RDP по умолчанию зашифрована блочным шифром RSA RC4.

Рис. 2. Асимметричная связь

Прежде чем мы перейдем к тому, как на самом деле работает соединение RDP, давайте рассмотрим протоколы/стандарты, на которые опирается RDP. Стек протоколов RDP выглядит следующим образом:

TPKT позволяет одноранговым узлам обмениваться информационными единицами, известными как единиц данных транспортного протокола ( TPDU или PDU ).

X.224 — это транспортный протокол , ориентированный на соединение , он обеспечивает транспортную услугу в режиме соединения. RDP использует его в начальном запросе и ответе на подключение.

T.125 MCS — это служба многоточечной связи . Это позволяет RDP обмениваться данными и управлять несколькими каналами.

Отправка и получение данных через стек RDP по существу аналогичны 7-уровневой модели OSI для связи. Передаваемые данные разделяются, направляются в канал, шифруются, упаковываются, обрамляются и упаковываются перед передачей по сети другой стороне, затем они проходят тот же процесс в обратном порядке.

Реализация MS RDP абстрагируется от всей сложности стека протоколов и позволяет разработчикам легко писать расширения для протокола.

Соединение RDP В этой части мы объясним основы соединения RDP. Имейте в виду, что для простоты некоторые детали были опущены. Для получения дополнительной информации о соединении (включая точную структуру, константы и т. д.) см. [MS-RDPBCGR] .

Для получения дополнительной информации о соединении (включая точную структуру, константы и т. д.) см. [MS-RDPBCGR] .

Рисунок 4: Стадии соединения

Подключение RDP можно разбить на несколько этапов:

- Посвящение

- Базовые настройки Exchange

- Соединение канала

- Начало безопасности

- Обмен безопасными настройками

- Лицензирование

- Обмен возможностями

- Завершение соединения

- Обмен данными

Инициация соединения

Рис. 5. Инициация соединения

Этот пакет содержит запрос на согласование RDP, который содержит несколько флагов подключения и протоколы безопасности, поддерживаемые клиентом. Эти протоколы безопасности могут относиться к одной из двух категорий:

Стандартная безопасность RDP

- По умолчанию шифрование RSA RC4

Расширенная безопасность RDP

- TLS

- CredSSP (TLS + NTLM/Kerberos)

- RDSTLS — RDP, улучшенный с помощью TLS

Дополнительные сведения о безопасности RDP см. в следующем разделе.

в следующем разделе.

Соединение подтверждается сервером с помощью X.224 Connection Confirm PDU. Этот пакет содержит ответ на согласование RDP, который используется для информирования клиента о выбранном протоколе безопасности (выбранном из поддерживаемых клиентом протоколов), который будет использоваться на протяжении всего времени существования соединения.

С этого момента последующие данные будут упакованы в PDU данных X.224.

Основные настройки ОбменРисунок 6: Базовые настройки Обмен

На этом этапе обменены базовыми настройками. Подключите PDU ответа (соответственно). Эти настройки (как со стороны клиента, так и со стороны сервера) включают в себя:

- Основные данные — версия RDP, разрешение рабочего стола, глубина цвета, информация о клавиатуре, имя хоста, информация о клиентском программном обеспечении (идентификатор продукта, номер сборки) и т.

д.

д. - Данные безопасности — методы шифрования, размер сеансовых ключей, случайный выбор сервера (используется позже для создания сеансовых ключей) и сертификат сервера (некоторые из них актуальны только при использовании стандартной безопасности RDP).

- Сетевые данные — Информация о запрошенных и выделенных виртуальных каналах. Он содержит количество каналов и массив конкретных виртуальных каналов. Клиент запрашивает точный тип каналов в запросе, а сервер предоставляет фактические идентификаторы каналов в ответе. Для получения дополнительной информации об этих каналах см. Каналы в разделе RDP ниже.

Соединение каналов

соединение выполнено. Он состоит из нескольких подэтапов:

- Запрос MCS Erect Domain — Высота в домене MCS. Поскольку RDP не использует расширенные топологии MCS, он будет равен 0,9.0010

- Запрос пользователя на присоединение MCS — запрос идентификатора пользовательского канала

- Подтверждение подключения пользователя MCS — ID канала пользователя

- (+5) Запросы и подтверждения присоединения к каналу MCS — Клиент начнет запрашивать присоединение к виртуальным каналам, используя их идентификаторы.

Начиная с пользовательского канала, канала ввода-вывода и продолжая виртуальными каналами, согласованными при обмене базовыми настройками. Сервер, в свою очередь, подтвердит каждое успешное подключение к каналу.

Начиная с пользовательского канала, канала ввода-вывода и продолжая виртуальными каналами, согласованными при обмене базовыми настройками. Сервер, в свою очередь, подтвердит каждое успешное подключение к каналу.

С этого момента последующие данные, отправляемые клиентом, будут упакованы в PDU запроса отправки данных MCS, а данные, отправленные сервером, будут заключены в PDU индикации отправки данных MCS. Теперь данные можно перенаправлять в виртуальные каналы.

Зачатие безопасностиРисунок 8: Замечание безопасности

. Клиент отправляет Обмен безопасности.0006, содержащий случайный код клиента, зашифрованный открытым ключом сервера. Затем клиент и сервер используют случайные числа (как из данных безопасности Exchange Basic Settings, так и из PDU Security Exchange) для создания ключей шифрования сеанса.

С этого момента последующий трафик RDP может быть зашифрован.

Безопасный обмен параметрами

0003 В этот момент клиент отправляет зашифрованный Client Info PDU , содержащий информацию о поддерживаемых типах сжатия, пользовательском домене, имени пользователя, пароле, рабочем каталоге и т. д. Рис. 10. Лицензирование Этот этап позволяет авторизованным пользователям подключаться к терминальному серверу. То есть поддерживать более двух одновременных подключений (что является значением по умолчанию для «RDP-сервера Windows») к серверу. Для этого необходимо приобрести лицензию у Microsoft. Во многих случаях сервер лицензирования не настроен для RDP-сервера, в этом случае RDP-сервер просто отправит PDU клиенту, который «одобряет» его лицензию (только до 2 сеансов). Дополнительную информацию об этапе расширенного лицензирования и связи между сервером RDP и сервером лицензий можно найти здесь [MS-RDPELE]. 0047 Сервер отправляет свои поддерживаемые возможности в Demand Active PDU . Этот PDU содержит структуру, которая имеет множество возможностей различных типов. Согласно Microsoft, у нас есть 28 типов наборов возможностей. Основные типы: общие (версия ОС, общее сжатие), ввод (тип и функции клавиатуры, поддержка быстрого доступа и т. д.), шрифты, виртуальные каналы, растровые кодеки и многие другие. Затем сервер может отправить или не отправить Monitor Layout PDU для описания мониторов на сервере. Затем клиент ответит Подтвердите активный PDU , содержащий собственный набор возможностей. Все эти PDU исходят от клиента (PDU можно отправлять один за другим, не дожидаясь ответа). PDU: Рисунок 13: Обмен данными После завершения соединения, основная часть данных, отправленных между клиентом и сервером ( клиент->сервер) и графические данные (сервер->клиент). Дополнительные данные, которые могут быть переданы, включают информацию об управлении соединением и сообщения виртуального канала. Во время существования соединения клиент и сервер обмениваются основными входными/выходными данными. Клиент отправляет ввод, а сервер отправляет вывод. Входные данные — Содержит информацию о мыши и клавиатуре, а также периодическую синхронизацию (например, состояние клавиш NAM_LOCK / CAPS_LOCK) Выходные данные — Основные выходные данные содержат растровые изображения сеанса пользователя на сервере. Кроме того, сервер может отправлять звуковую информацию (только в виде очень простого «гудка» — частота + продолжительность). Эти основные данные ввода/вывода могут быть переданы одним из двух способов: медленный путь или быстрый путь . Slow-Path — обычный PDU со всеми заголовками стека протоколов RDP Fast-Path — как следует из названия, он был создан для уменьшения как объема передаваемых данных, так и объема обработки, необходимой для их обработки. Это делается путем сокращения/удаления заголовков PDU из определенных типов PDU (например, ввод с клавиатуры/мыши). В RDP большая часть данных передается по разным каналам (уровень MCS). Существует два основных типа каналов: статические виртуальные каналы и динамические виртуальные каналы . SVC обеспечивают связь между различными клиентскими и серверными компонентами через основное соединение данных RDP. Не все SVC созданы одинаковыми, некоторые открываются по умолчанию, а некоторые согласовываются на этапе обмена основными параметрами. SVC, которые создаются по умолчанию, имеют решающее значение для функциональности подключения RDP, в то время как другие позволяют использовать различные расширения для протокола. Примеры SVC, созданных по умолчанию: Extension SVC идентифицируются по 8-байтовому имени, например: Все идентификаторы каналов SVC предоставляются на этапе обмена основными настройками, за исключением 2 SVC: пользовательский канал, который предоставляется на этапе подключения канала в PDU подтверждения подключения пользователя, и серверный канал, который имеет фиксированное значение 0x03EA (1002 ). Поскольку количество статических виртуальных каналов ограничено 31, RDP также поддерживает динамические виртуальные каналы. Динамические виртуальные каналы передаются по одному конкретному статическому виртуальному каналу — DRDYNVC. Эти каналы являются динамическими, поскольку вы можете создавать и уничтожать их на любом этапе жизни соединения (после инициализации). Разработчики могут создавать расширения, которые будут легко передавать данные по динамическому виртуальному каналу. На следующем рисунке описывается взаимосвязь между различными типами каналов в RDP: Рисунок 14: Каналы иерархия RDP CAN CAN COMPREAN в выходе на выходе в выходе в выходе в выходе в выходе в выходе. быстрый путь и медленный путь) и в виртуальных каналах. И клиент, и сервер должны поддерживать сжатие в целом, а также определенный тип сжатия, согласованный для соединения. Клиент объявляет типы сжатия, которые он поддерживает, в PDU Client Info во время безопасного обмена параметрами. Каждый PDU, содержащий сжатые данные, должен иметь некоторые флаги сжатия (содержащие тип сжатия и т. д.), установленные в заголовке этого конкретного PDU. Как кратко упоминалось ранее, безопасность протокола RDP может быть одного из двух типов: Трафик шифруется с использованием алгоритма шифрования RSA RC4 с использованием случайных значений клиента и сервера. Этот тип безопасности позволяет RDP передавать все операции безопасности (шифрование/дешифрование, проверки целостности и т. д.) внешнему протоколу безопасности. Это может быть одно из следующих: Принятие решения о расширенном протоколе безопасности может быть либо на основе переговоров, либо напрямую.

Обмен данных

Базовый ввод и вывод

Каналы в RDP

Статические виртуальные каналы (SVC)

Максимум 31 статический виртуальный канал на соединение, и каждый канал действует как независимый поток данных. Эти каналы являются статическими, поскольку они запрашиваются и создаются на этапе обмена основными параметрами во время инициации подключения, и они вообще не меняются во время сеанса.

Максимум 31 статический виртуальный канал на соединение, и каждый канал действует как независимый поток данных. Эти каналы являются статическими, поскольку они запрашиваются и создаются на этапе обмена основными параметрами во время инициации подключения, и они вообще не меняются во время сеанса.

Динамические виртуальные каналы (DVC)

![]() Обычно DVC используются для ввода звука (клиент -> сервер), перенаправления PnP, рендеринга графики, эхо-канала, перенаправления видео и т. д.

Обычно DVC используются для ввода звука (клиент -> сервер), перенаправления PnP, рендеринга графики, эхо-канала, перенаправления видео и т. д. Сжатие данных

Безопасность RDP

которыми обмениваются на этапе обмена основными параметрами при инициализации соединения.

которыми обмениваются на этапе обмена основными параметрами при инициализации соединения.

Другой вариант — прямой подход отдает предпочтение безопасности, а не совместимости. При таком подходе клиент начнет с рукопожатия внешнего протокола безопасности перед отправкой любых данных, связанных с RDP.

При таком подходе клиент начнет с рукопожатия внешнего протокола безопасности перед отправкой любых данных, связанных с RDP.

Выбор повышенной безопасности означает, что этап Security Startance не будет выполняться.

Основным преимуществом использования RDP Enhanced Security является то, что он включает аутентификацию на сетевом уровне (подробности доступны ниже).

Аутентификация на уровне сетиАутентификация на уровне сети (NLA) относится к использованию CredSSP для аутентификации пользователя до инициации подключения RDP. Это позволяет серверу выделять ресурсы только аутентифицированным пользователям.

В случае критической уязвимости в протоколе RDP NLA может ограничить использование этой уязвимости только аутентифицированными пользователями.

Недавние уязвимости RDP

Теперь, когда мы познакомились с основами протокола RDP, давайте рассмотрим некоторые из недавно обнаруженных критических уязвимостей и посмотрим, как они вписываются в общую картину протокола RDP.

BlueKeep (CVE-2019-0708) — это RCE-уязвимость в RDP-сервере Microsoft, затрагивающая компьютеры Windows от Windows 2000 до Windows 7 и Windows Server 2008 R2. Она была обнаружена и исправлена в мае 2019 года. Эта уязвимость представляет собой use-after-free , которая присутствовала в драйвере ядра Windows, обрабатывающем соединения RDP, — termdd.sys.

Эта уязвимость может быть использована на этапе инициализации подключения RDP. Как упоминалось ранее, во время обмена основными настройками клиент и сервер согласовывают, какие статические виртуальные каналы инициализировать для подключения, и есть каналы, которые будут выделены для подключения независимо от запроса клиента, включая канал MS_T120.

termdd.sys создает таблицу, содержащую указатель на структуру канала для каждого созданного канала. Эта таблица содержит до 32 (0x20) каналов. Статический виртуальный канал MS_T120 создается по умолчанию и всегда имеет индекс 0x1F. Это происходит даже за до начала последовательности подключения.

Это происходит даже за до начала последовательности подключения.

Чтобы активировать эту уязвимость, необходимо создать собственный RDP-клиент, который будет запрашивать статический виртуальный канал с именем MS_T120 в Обмене основных параметров. Если такой канал запрашивается, RDP-сервер затем попытается выяснить, был ли этот канал уже создан для этого соединения. Если это так, он вернет указатель на существующую структуру управления каналом вместо создания новой. На данный момент у нас будет два указателя, указывающих на одну структуру данных, и массив каналов подключения будет выглядеть так: 9Рис. 15. Структуры в памяти После закрытия канала сервер продолжит работу и освободит управляющую структуру канала MS_T120 и указатель на него в массиве каналов подключения, но только тот, который создан по запросу клиента (а не тот, который создан сервером автоматически) . Теперь у нас есть висячий указатель, и в следующий раз, когда сервер попытается получить доступ к каналу MS_T120 (что случается часто, так как это критический канал для работы RDP), система выполнит проверку на наличие ошибок. 9Рис. 16. Иллюстрация BlueKeep

9Рис. 16. Иллюстрация BlueKeep

Ссылки:

- https://www.zerodayinitiative.com/blog/2019/5/27/cve-2019-0708-a-comprehensive-analysis-of-a-remote-desktop-services-vulnerability

- https://unit42.paloaltonetworks.com/exploitation-of-windows-cve-2019-0708-bluekeep-три-способа-записи-данных-в-ядро-с-rdp-pdu/

- https://www.malwaretech.com/2019/05/analysis-of-cve-2019-0708-bluekeep.html

- https://www.coresecurity.com/blog/low-level-reversing-bluekeep-vulnerability-cve-2019-0708

- https://blog.tetrane.com/2020/01/22/bluekeep.html

DejaBlue

DejaBlue (CVE-2019-1181 и CVE-2019-1182) — еще одна RCE-уязвимость в RDP-сервере Microsoft (отсюда и название), обнаруженная в 2019 году.. На этот раз уязвимость затронула все версии Windows (7-10) вплоть до патча. DejaBlue — это уязвимость целочисленного переполнения , которая присутствовала в основной библиотеке DLL RDP-сервера — RDPCoreTS. dll / RDPBase.dll (в зависимости от версии Windows).

dll / RDPBase.dll (в зависимости от версии Windows).

Уязвимость связана с функцией распаковки данных, отправленных по динамическому виртуальному каналу (DVC). Сжатые данные в DVC отправляются либо в PDU DYNVC_DATA_FIRST_COMPRESSED, либо в DYNVC_DATA_COMPRESSED. Фактические данные в любом из этих PDU представлены в форме RDP_SEGMENTED_DATA, которые могут содержать несколько сегментов. Сжатый RDP_SEGMENTED_DATA будет содержать несжатые данные.

Когда сервер RDP получает сжатый PDU DVC, он вызывает функцию, которая распаковывает его — DecompressUnchopper::Decompress(). Функция распаковки выделит память для распакованных данных размером uncompressedSize + 0x2000 без каких-либо проверок размера результата. Злоумышленник может сделать этот результат целочисленным для циклического переноса и привести к тому, что выделенная память станет меньше размера фактических распакованных данных. Это фактически приведет к переполнению кучи, которое можно использовать для выполнения кода.

Рисунок 17: DejaBlue

На момент написания этого поста общедоступных PoC/эксплойтов еще не было. Из-за значительного риска, который эта уязвимость может представлять для общественности, мы не будем предоставлять дополнительную информацию в данный момент. Для дальнейшего чтения, вот несколько общедоступных ссылок для углубленного анализа DejaBlue.

Из-за значительного риска, который эта уязвимость может представлять для общественности, мы не будем предоставлять дополнительную информацию в данный момент. Для дальнейшего чтения, вот несколько общедоступных ссылок для углубленного анализа DejaBlue.

- https://www.malwaretech.com/2019/08/dejablue-analyzing-a-rdp-heap-overflow.html

- https://cyberx-labs.com/blog/analyzing-the-dejablue-heap-overflow-vulnerability/#_Toc28622447

- https://bbs.pediy.com/thread-256766.htm (китайский)

Защита вашего RDP

Существуют общие рекомендации, которые могут значительно усложнить задачу атаки на ваш RDP-сервер для злоумышленников. Есть 2 простых действия, которые вы можете предпринять, чтобы:

- Предотвратить доступ ваших RDP-серверов к Интернету, держа их за брандмауэром.

- Включить NLA

Это может свести к минимуму поверхность атаки, ограничивая потенциальных злоумышленников только теми, кто находится в вашей сети и уже прошел аутентификацию.

Заключение

Поскольку это была вводная статья о RDP, я попытался собрать сотни страниц документации по RDP в удобоваримую и довольно краткую информацию, поэтому есть много вещей, которые я здесь не рассмотрел. Наша цель состояла в том, чтобы дать читателю базовое понимание протокола, а также возможность продолжить чтение и дальнейшие исследования по конкретным интересующим их темам.

В прошлом году мы обнаружили 2 критические уязвимости в этом протоколе и более 4,5 миллионов RDP-серверов, подключенных к Интернету (согласно shodan.io), и риск вспышки, вызванной RDP, очень высок.

Несмотря на то, что не все RDP-серверы являются серверами Windows, мы обнаружили схожие уязвимости, общие для различных реализаций RDP-сервера, поэтому Windows — не единственная потенциальная цель. Например, DejaBlue очень похож на CVE-2018-8785 — уязвимость в FreeRDP (популярном сервере RDP с открытым исходным кодом), обнаруженную Эялем Иткиным примерно за год до того, как был обнаружен DejaBlue.

Мы начали этот блог с обсуждения того, насколько сложным протоколом RDP является множество расширений. Из-за своей сложности потенциал обнаружения новых критических ошибок по-прежнему высок, и мы должны быть готовы найти и исправить их до того, как ими можно будет злоупотреблять в дикой природе, или иметь возможность быстро реагировать и минимизировать ущерб от потенциальных будущих уязвимостей. .

Ссылки

- https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-rdpbcgr/5073f4ed-1e93-45e1-b039-6e30c385867c

- https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-rdpemt/4d98f550-6b0d-4d5f-89f5-2ac8616246a2

- https://www.mcafee.com/blogs/other-blogs/mcafee-labs/rdp-security-explained/

Что такое протокол удаленного рабочего стола? Используй это! & Лучшие альтернативы RDP 2022

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

Мы подробно рассмотрим протокол удаленного рабочего стола MS (RDP) и способы его использования. Мы также предлагаем самые надежные альтернативные инструменты RDP.

Бен Стоктон Технический писатель.

ОБНОВЛЕНО: 20 июля 2022 г.

Инструмент Windows Remote Desktop Connection дает пользователям возможность подключаться к удаленному ПК или серверу Windows через Интернет или локальную сеть, предоставляя им полный доступ к инструменты и программное обеспечение, установленное на нем. Это стало возможным благодаря собственному протоколу удаленного рабочего стола Microsoft (или сокращенно RDP ).

Все ПК и серверы Windows могут использовать RDP для подключения к другому устройству Windows, но только определенные версии Windows разрешают подключения RDP. Этот собственный протокол конкурирует с протоколом Virtual Network Computing ( VNC ) с открытым исходным кодом, обычно используемым в Linux и других платформах.

Что такое RDP?

Протокол удаленного рабочего стола позволяет удаленным пользователям видеть и использовать Windows на устройстве в другом месте. Ключевые периферийные устройства, такие как клавиатура и мышь, используются совместно с удаленным компьютером, что позволяет вам использовать его и управлять им, как если бы вы сидели прямо перед ним.

Для работы подключений RDP, вам нужны два компонента — сервер RDP и клиент RDP . Типичный RDP-сервер — это ПК или сервер с Windows, к которому вы подключаетесь и которым будете управлять. Клиент — это ПК или мобильное устройство с установленным клиентским приложением RDP, с которого вы управляете сервером. Microsoft предлагает собственный клиент для Windows, macOS, Android и iOS с различными сторонними опциями, доступными для Linux и других платформ.

RDP — это протокол только для Windows, и вы можете устанавливать удаленные соединения с помощью RDP только с ПК с Windows и установками Windows Server, которые его поддерживают. Не все версии Windows — например, Windows 10 Home можно использовать только в качестве клиента для подключения к другим удаленным рабочим столам Windows, а не наоборот.

Не все версии Windows — например, Windows 10 Home можно использовать только в качестве клиента для подключения к другим удаленным рабочим столам Windows, а не наоборот.

Вы можете установить только одно соединение с ПК с Windows, на котором включен удаленный рабочий стол. Для одновременного подключения нескольких пользователей вам понадобится сервер Windows с установленным и включенным компонентом Remote Desktop Services (RDS).

Если вы хотите установить RDP-соединения с защищенной корпоративной сетью из удаленного места, вам также потребуется установить и настроить службу шлюза удаленных рабочих столов на подходящей установке Windows Server. Это также обеспечивает повышенную безопасность, заменяя потребность во внутренней виртуальной частной сети (VPN).

Как включить подключения к удаленному рабочему столу в Windows

Чтобы использовать RDP для подключения к другому ПК или серверу Windows, вам сначала необходимо включить его на удаленном сервере или ПК. К счастью, настройка Windows для включения удаленного рабочего стола — довольно простой процесс.

К счастью, настройка Windows для включения удаленного рабочего стола — довольно простой процесс.

Чтобы включить удаленный рабочий стол на ПК с Windows:

- Откройте меню настроек Windows. Для этого нажмите кнопку Start , затем нажмите значок Settings . Отсюда нажмите Система > Удаленный рабочий стол .

- Нажмите ползунок Включить удаленный рабочий стол , чтобы переместить его в положение Вкл. . Ползунок станет синим, когда удаленный рабочий стол будет включен.

- По умолчанию учетная запись Microsoft, которую вы используете для входа, будет учетной записью, которую вы используете для удаленного подключения к компьютеру. Чтобы разрешить подключение дополнительных пользователей, нажмите Выберите пользователей, которые могут получить удаленный доступ к этому ПК . В пользователях удаленного рабочего стола , нажмите Добавить и найдите учетную запись пользователя.

- Чтобы разрешить подключения RDP через Интернет, обычно необходимо разрешить входящие и исходящие подключения к порту TCP/UDP 3389 в вашей сети, если не действует переадресация портов.

Советы по установке безопасных подключений к удаленному рабочему столу Windows

Любое решение для удаленного рабочего стола открывает брешь, которую потенциально можно использовать. RDP ничем не отличается, и порт RDP (порт 3389) хорошо известен и регулярно проверяется на наличие эксплойтов. Если вы планируете использовать удаленный рабочий стол Windows через Интернет, вам нужна стратегия его защиты.

Пользователи Enterprise могут использовать шлюзы удаленных рабочих столов, чтобы обеспечить безопасный способ подключения к серверу RDP, но обычные пользователи Windows не имеют такой роскоши. Вместо этого вам нужно будет использовать некоторые решения, основанные на здравом смысле, для установки безопасных RDP-соединений. Вот несколько советов по установке безопасного соединения RDP:

- Не разрешать открытые соединения RDP через Интернет .

Если вам нужно использовать удаленный рабочий стол Windows через Интернет, сначала настройте собственную виртуальную частную сеть (VPN) или используйте шлюз удаленных рабочих столов, чтобы создать безопасный туннель к вашей локальной сети. Разрешать открытое соединение RDP через Интернет чрезвычайно рискованно, поэтому не оставляйте это на волю случая.

Если вам нужно использовать удаленный рабочий стол Windows через Интернет, сначала настройте собственную виртуальную частную сеть (VPN) или используйте шлюз удаленных рабочих столов, чтобы создать безопасный туннель к вашей локальной сети. Разрешать открытое соединение RDP через Интернет чрезвычайно рискованно, поэтому не оставляйте это на волю случая. - Включить проверку подлинности на уровне сети (NLA). Это должно быть включено по умолчанию в Windows 10, Windows Server 2012 и более поздних версиях, но если вы используете более старые версии Windows, вы должны включить это — это гарантирует, что соединение может быть установлено только при правильной проверке подлинности и правильном предоставляется имя пользователя и пароль.

- Ограничить RDP-подключения пользователями, не являющимися администраторами. Вы должны разрешать удаленное подключение к ПК с Windows только учетным записям пользователей, не являющихся администраторами. Стандартные учетные записи пользователей не могут изменять настройки, устанавливать программное обеспечение и иметь ограниченный доступ к файлам.

Это должно ограничить ущерб, который может нанести любое потенциально мошенническое соединение.

Это должно ограничить ущерб, который может нанести любое потенциально мошенническое соединение. - Ограничить количество попыток ввода пароля . Вы должны ограничить количество неправильных паролей в учетной записи, прежде чем она будет заблокирована, что должно ограничить любой ущерб от атаки типа «отказ в обслуживании».

- Используйте сложные надежные пароли. Использование безопасных паролей — хороший совет в любой ситуации, но особенно для подключений к удаленному рабочему столу Windows. Не используйте один и тот же пароль для нескольких учетных записей и используйте комбинацию букв, цифр и символов.

- Установить максимальное шифрование RDP . По умолчанию соединения RDP всегда будут пытаться использовать максимально возможный уровень шифрования. Однако, чтобы гарантировать, что всегда используется самый высокий уровень шифрования, вы можете установить уровень шифрования по умолчанию с помощью кнопки 9.0744 Редактор групповой политики (Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Безопасность > Установить уровень шифрования подключения клиента > Включено > Высокий уровень).

Подключение к удаленному рабочему столу в Windows

Все ПК с Windows и серверы Windows имеют средство подключения к удаленному рабочему столу, доступное как часть установки по умолчанию. Это включает в себя более старые версии Windows, такие как Windows 7 и 8. Если вы хотите подключиться к удаленному рабочему столу Windows с помощью другого ПК с Windows, вы можете использовать этот инструмент.

Если вы подключаетесь к другому компьютеру в вашей локальной сети, вам нужно сначала найти локальный IP-адрес или имя хоста. Это можно сделать, щелкнув Параметры Windows > Сеть и Интернет > Просмотр свойств сети , чтобы просмотреть информацию о ПК с удаленным рабочим столом, включая имя хоста и локальный IP-адрес.

Вам необходимо знать IP-адрес, выданный провайдером для вашего интернет-соединения, если вы приняли риски и подключаетесь к удаленному рабочему столу Windows через Интернет. Просто введите в Google запрос «какой у меня IP», чтобы найти его. Для безопасных корпоративных сетей вам также необходимо знать адрес шлюза удаленных рабочих столов.

Для безопасных корпоративных сетей вам также необходимо знать адрес шлюза удаленных рабочих столов.

Чтобы подключиться к удаленному рабочему столу Windows на другом ПК или сервере с Windows:

- Нажмите клавишу Windows + R на клавиатуре, введите mstsc в диалоговое окно «Выполнить », затем нажмите OK , чтобы запустить Средство подключения к удаленному рабочему столу. Либо нажмите кнопку Пуск , затем нажмите Аксессуары для Windows > Подключение к удаленному рабочему столу .

- Введите IP-адрес или имя хоста удаленного рабочего стола Windows в поле Компьютер , затем нажмите Показать параметры .

- Введите имя пользователя, которое вы будете использовать для подключения к удаленному рабочему столу Windows, в поле Имя пользователя .

- Подтвердите разрешение экрана и качество цвета удаленного подключения на вкладке Display .

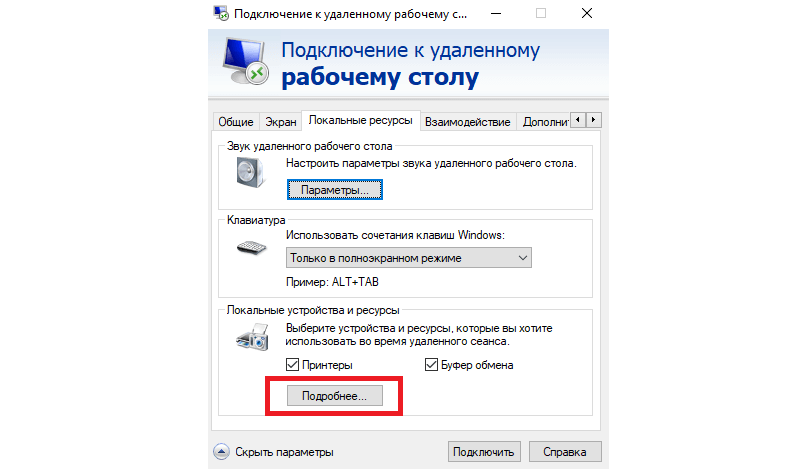

- Вы можете подтвердить периферийные устройства, которыми вы собираетесь поделиться с удаленным рабочим столом Windows, нажав Локальные ресурсы > Дополнительно .

Это позволит вам, например, совместно использовать локальный принтер с удаленным ПК.

Это позволит вам, например, совместно использовать локальный принтер с удаленным ПК. - Windows автоматически попытается определить качество вашего удаленного подключения. Если вы хотите установить это вручную, выберите скорость соединения на вкладке Experience .

- В некоторых корпоративных сетях необходимо использовать шлюз удаленных рабочих столов, чтобы обеспечить туннелированное подключение RDP к защищенной сети. Вы можете установить это, нажав Advanced > Настройки .

- Когда вы будете готовы установить соединение, нажмите Подключить . Возможно, вам потребуется нажать Да , чтобы получить предупреждение о подлинности соединения.

Подключение к удаленному рабочему столу Windows в macOS

Microsoft предлагает собственное приложение для удаленного рабочего стола для macOS, которое можно установить из App Store. Интерфейс приложения Microsoft Remote Desktop аналогичен клиентам iOS и Android, предлагаемым корпорацией Майкрософт для мобильных пользователей, поэтому многие из приведенных ниже шагов будут аналогичны на этих платформах.

Чтобы подключиться к удаленному рабочему столу Windows с помощью приложения Microsoft Remote Desktop в macOS:

- Нажмите кнопку Добавить ПК (если вы еще не добавили удаленное подключение) или нажмите кнопку + > Добавить ПК .

- Введите имя хоста или IP-адрес удаленного рабочего стола Windows в поле Имя ПК .

- Чтобы добавить имя пользователя и пароль к вашему соединению, нажмите Учетная запись пользователя раскрывающееся меню и выберите Добавить учетную запись пользователя . Укажите имя пользователя и пароль, которые вы будете использовать для подключения, затем нажмите кнопку Добавить .

- Если вы подключаетесь к RDP-серверу в корпоративной сети, вам может потребоваться указать адрес шлюза удаленных рабочих столов. Вы можете добавить это, выбрав Добавить шлюз в раскрывающемся меню Шлюз .

- Подтвердите параметры качества, разрешения и цвета дисплея в Display таб.

- Вы можете выбрать, какие периферийные устройства вы предпочитаете использовать для удаленного рабочего стола Windows на вкладке «Устройства и аудио» .

- Чтобы открыть общий доступ к любым папкам на вашем Mac с RDP-сервером, добавьте их на вкладку Папки , нажав кнопку + , чтобы найти и выбрать их.

- Нажмите Добавить , чтобы сохранить настройки для этого подключения к удаленному рабочему столу Windows. В основном Microsoft Remote Desktop , дважды щелкните запись, чтобы подключиться, или щелкните правой кнопкой мыши и нажмите Подключить , нажав Продолжить , чтобы сразу после этого принять предупреждение об идентификации соединения.

Каковы лучшие альтернативы RDP?

Как мы уже упоминали, для RDP-соединений обычно требуется элемент Windows, и хотя сторонние RDP-серверы, такие как xrdp, существуют для таких платформ, как Linux, они, как правило, уступают другим инструментам удаленного подключения, таким как VNC.

Мы изучили рынок программного обеспечения для удаленного рабочего стола, такого как RDP, и проанализировали варианты на основе следующих критериев:

- Служба, которая может подключаться к конечным точкам под управлением любой операционной системы.

- Системы, подходящие для использования поставщиками управляемых услуг

- Совместное использование учетных данных и безопасность для командного использования

- Система согласованного доступа для устройств, принадлежащих пользователям

- Ведение журнала активности для наблюдения за действиями техников

- Бесплатная пробная версия для бесплатной оценки или гарантия возврата денег

- Ценная услуга, которая стоит запрашиваемой цены

Некоторые альтернативные бесплатные инструменты удаленного рабочего стола, а также платные опции используют другие протоколы для просмотра и управления удаленным ПК или сервером. Вот некоторые из лучших альтернативных инструментов для удаленных подключений на всех основных платформах:

Вот некоторые из лучших альтернативных инструментов для удаленных подключений на всех основных платформах:

- SolarWinds Dameware ВЫБОР РЕДАКТОРА предлагает инструменты удаленной поддержки и управления для корпоративных групп поддержки, как внутренних, так и MSP. Он основан на облаке, но вы можете установить локальную версию на локальные ПК и серверы с Windows. Он предлагает многофакторную аутентификацию, многоплатформенную поддержку и интегрируется с решениями службы поддержки SolarWinds. Существует 14-дневная бесплатная пробная версия .

- ISL Online — это облачный удаленный рабочий стол и инструмент поддержки для нескольких платформ с возможностью установки на месте. ISL Online позволяет вам устанавливать безопасные RDP-соединения между вашим ПК и удаленным рабочим столом, не подвергая риску вашу сеть, внося изменения в брандмауэр или используя VPN. 15-дневная бесплатная пробная версия .

- ManageEngine Remote Access Plus — еще один фаворит MSP, предлагающий как облачные, так и внутренние варианты управления, а также поддержку устройств Linux, Windows и macOS.

- RemotePC обеспечивает зашифрованный доступ к удаленному рабочему столу для Windows и macOS с бесплатным планом, доступным для отдельных ПК.

- TeamViewer — это бесплатный удаленный рабочий стол и инструмент поддержки для потребителей с платными планами для корпоративных пользователей и поддержкой всех основных операционных систем.

- Удаленный рабочий стол Chrome — это быстрое, легкое и бесплатное решение для удаленного рабочего стола, которое можно использовать в браузере Google Chrome на основных платформах.

- Remmina — это решение для удаленного рабочего стола с открытым исходным кодом, позволяющее подключаться с использованием RDP или VNC, в зависимости от ваших требований. Он поддерживает основные операционные системы Linux и работает на встроенных платформах, таких как Raspberry Pi.

Использование RDP, VNC или другого протокола удаленного рабочего стола

Неважно, используете ли вы RDP, VNC или другой протокол удаленного рабочего стола для подключения к удаленному ПК. Бесперебойная работа — это то, что имеет значение, и для большинства пользователей Windows использование RDP с инструментом подключения к удаленному рабочему столу Windows обеспечит самый простой и удобный способ удаленной работы.

Бесперебойная работа — это то, что имеет значение, и для большинства пользователей Windows использование RDP с инструментом подключения к удаленному рабочему столу Windows обеспечит самый простой и удобный способ удаленной работы.

Это не обязательно лучший вариант. Другие бесплатные инструменты удаленного рабочего стола, такие как TeamViewer , просты в установке и использовании, а SolarWinds Dameware отлично подходит для корпоративных пользователей, особенно для нескольких клиентов.

Какое средство удаленного рабочего стола вам больше всего нравится? Дайте нам знать в комментариях ниже.

Часто задаваемые вопросы по RDP

Что необходимо для доступа по RDP?

Чтобы использовать RDP, как на локальном, так и на удаленном компьютере должен быть активен модуль RDP. RDP встроен в операционную систему Windows; он недоступен в Linux или macOS. Вам нужно будет включить функцию RDP на вашем компьютере и на компьютере, с которым вы хотите связаться, прежде чем вы сможете установить соединение RDP.

Является ли RDP VPN?

RDP и VPN — это две разные системы. RDP — это протокол удаленного рабочего стола, который позволяет вам подключаться к удаленному компьютеру, отображать его экран и использовать устройство. Стандарты VPN для «виртуальной частной сети» и система безопасности соединения. Концепция VPN заключается в том, что она обеспечивает тот же уровень конфиденциальности, что и соединение в локальной сети для соединений через Интернет. Если вы находитесь на своем офисном компьютере и получаете доступ к службе на сервере компании в той же сети, посторонние не могут видеть трафик, проходящий через локальную сеть, поскольку сеть защищена от доступа посторонних. VPN скрывает интернет-соединения таким образом, что любой, кто перехватывает этот трафик, даже не может видеть, с каким удаленным компьютером вы общаетесь.

Какой номер порта RDP?

Протокол удаленного рабочего стола (RDP) работает через TCP-порт 3389.

Общие сведения о протоколе удаленного рабочего стола (RDP) — Windows Server

Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

адрес

- Статья

- 3 минуты на чтение

В этой статье описывается протокол удаленного рабочего стола (RDP), который используется для связи между сервером терминалов и клиентом сервера терминалов. RDP инкапсулируется и шифруется внутри TCP.

Применимо к: Windows Server 2012 R2

Исходный номер базы знаний: 186607

RDP основан на семействе стандартов протокола T-120 и является их расширением. Многоканальный протокол позволяет использовать отдельные виртуальные каналы для передачи следующей информации:

- данные презентации

- связь с последовательным устройством

- лицензионная информация

- сильно зашифрованные данные, такие как клавиатура, активность мыши

RDP является расширением основного протокола T. Share. Некоторые другие возможности сохраняются как часть RDP, например, архитектурные функции, необходимые для поддержки многоточечной связи (многосторонних сеансов). Многоточечная доставка данных позволяет доставлять данные из приложения в режиме реального времени нескольким сторонам, таким как виртуальные доски. Не требуется отправлять одни и те же данные для каждого сеанса отдельно.

Share. Некоторые другие возможности сохраняются как часть RDP, например, архитектурные функции, необходимые для поддержки многоточечной связи (многосторонних сеансов). Многоточечная доставка данных позволяет доставлять данные из приложения в режиме реального времени нескольким сторонам, таким как виртуальные доски. Не требуется отправлять одни и те же данные для каждого сеанса отдельно.

В этом первом выпуске Windows Terminal Server мы концентрируемся на обеспечении надежных и быстрых двухточечных (односеансовых) соединений. Только один канал данных используется в начальной версии сервера терминалов 4.0. Однако гибкость RDP дает много возможностей для расширения функциональности будущих продуктов.

Одна из причин, по которой Microsoft решила внедрить RDP для подключения к серверу терминалов Windows NT, заключается в том, что он предоставляет расширяемую базу для создания многих других возможностей. RDP обеспечивает 64 000 отдельных каналов для передачи данных. Однако текущие действия по передаче используют только один канал (для клавиатуры, мыши и данных презентации).

Однако текущие действия по передаче используют только один канал (для клавиатуры, мыши и данных презентации).

RDP предназначен для поддержки различных типов сетевых топологий, таких как ISDN, POTS. RDP также предназначен для поддержки многих протоколов LAN, таких как IPX, NetBIOS, TCP/IP. Текущая версия RDP будет работать только через TCP/IP. С учетом отзывов клиентов в будущих версиях может быть добавлена поддержка других протоколов.

Действие, связанное с отправкой и получением данных через стек RDP, по существу совпадает со стандартами семиуровневой модели OSI для обычных сетей LAN сегодня. Данные от приложения или службы, которые должны быть переданы, передаются через стеки протоколов. Он разделяется, направляется в канал (через MCS), шифруется, обертывается, оформляется в фреймы, упаковывается в сетевой протокол и, наконец, адресуется и отправляется по сети клиенту. Возвращенные данные работают так же, только в обратном порядке. Пакет лишается своего адреса, затем разворачивается, расшифровывается и так далее. Наконец, данные представляются приложению для использования. Ключевые части модификаций стека протоколов происходят между четвертым и седьмым уровнями, где данные:

Наконец, данные представляются приложению для использования. Ключевые части модификаций стека протоколов происходят между четвертым и седьмым уровнями, где данные:

- зашифровано

- в упаковке

- в рамке

- направлено на канал

- приоритетный

Одним из ключевых моментов для разработчиков приложений является то, что при использовании RDP Microsoft абстрагировалась от сложности работы со стеком протоколов. Это позволяет им писать чистые, хорошо спроектированные и хорошо работающие 32-битные приложения. Затем стек RDP, реализованный сервером терминалов и его клиентскими подключениями, позаботится обо всем остальном.

Для получения дополнительных сведений о том, как приложения взаимодействуют на сервере терминалов, а также о том, что нужно знать при разработке приложений для инфраструктуры сервера терминалов Windows, см. следующий технический документ:

Оптимизация приложений для Windows NT Server 4.0, Terminal Server Edition

Четыре Компоненты, которые стоит обсудить в экземпляре стека RDP:

- Служба многоточечной связи (MCSMUX)

- Общее управление конференцией (GCC)

- Wdtshare.

sys

sys - Tdtcp.sys

MCSmux и GCC являются частью семейства T.120 Международного союза электросвязи (ITU). MCS состоит из двух стандартов:

- T.122: Он определяет многоточечные услуги .

- T.125: указывает протокол передачи данных

MCSMux управляет:

- назначением каналов путем мультиплексирования данных на предопределенные виртуальные каналы в рамках протокола

- уровни приоритета

- сегментация отправляемых данных

Он по существу абстрагирует несколько стеков RDP в единую сущность с точки зрения GCC. GCC отвечает за управление этими несколькими каналами. GCC позволяет создавать и удалять сеансовые соединения и управляет ресурсами, предоставляемыми MCS. Для каждого протокола сервера терминалов (в настоящее время поддерживаются только RDP и ICA Citrix) будет загружен экземпляр стека протоколов (стек прослушивателя, ожидающий запроса на подключение). Драйвер устройства сервера терминалов координирует и управляет активностью протокола RDP.