Как взломать графический ключ? Личные способы для всех!

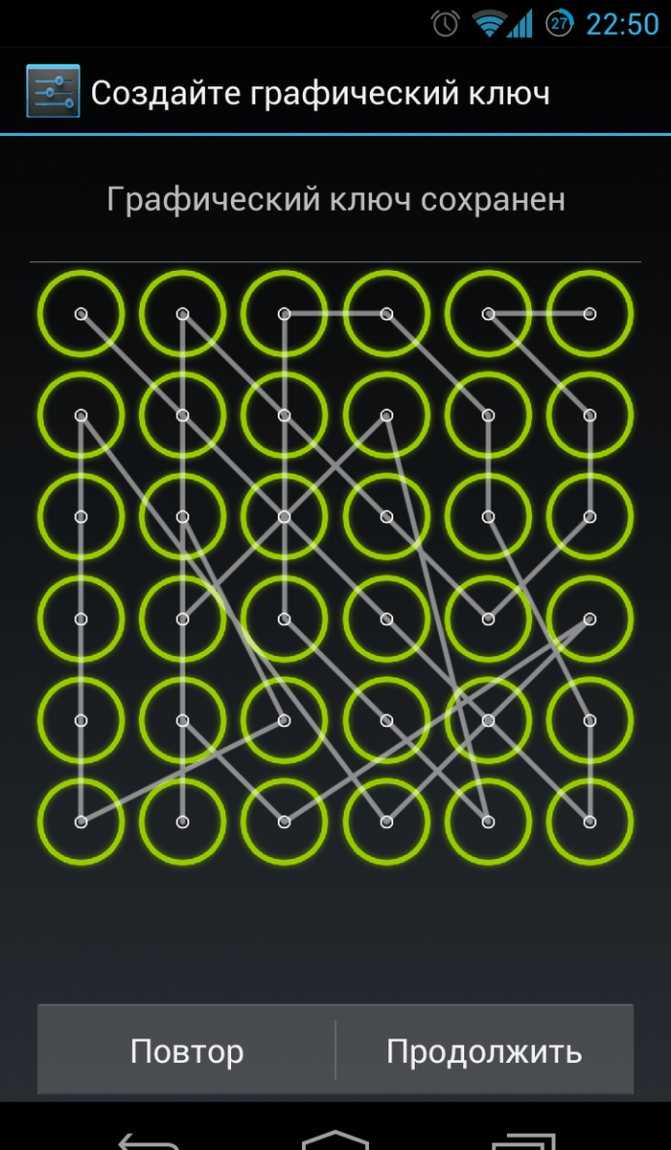

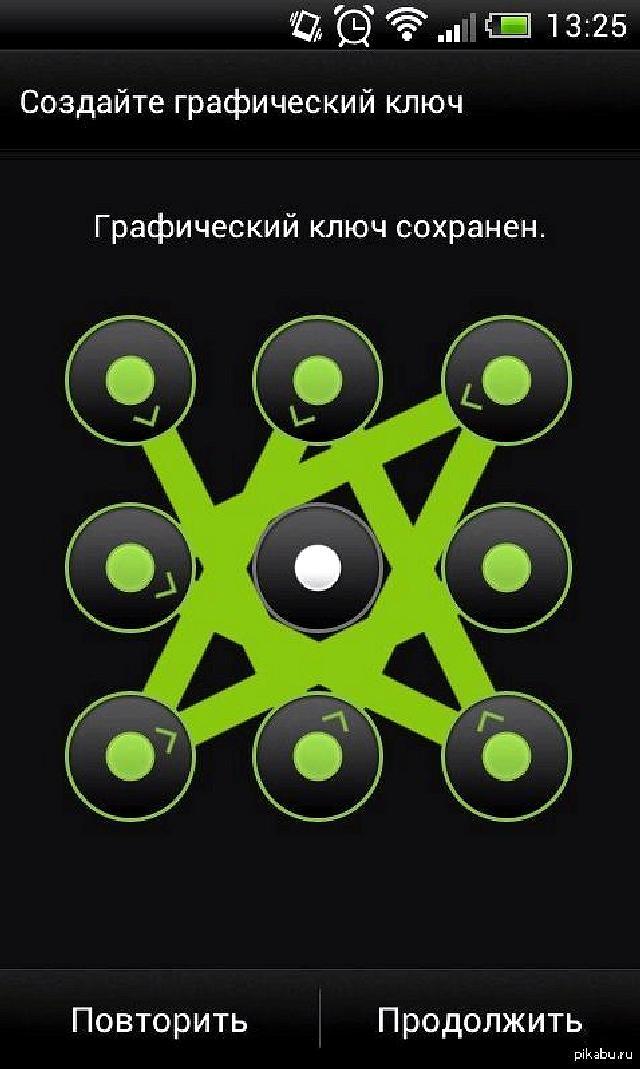

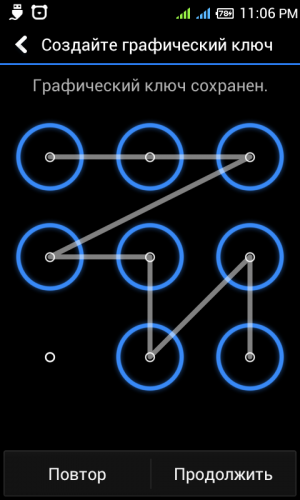

Всем привет! Если вы хотите узнать, как взломать графический ключ, тогда читайте статью ниже. Каждый хочет защитить свои данные от посторонних глаз либо рук. Универсальный и самый распространенный вариант – обычная блокировка. Практически невозможно угадать графический ключ, но такая защита может обернуться боком для самого хозяина. Зачастую забываются пароли от телефонов, однако есть способы, позволяющие обойти пароль. Их я и рассмотрю в своей статье.

Содержание

- Как взломать графический ключ на отдельных моделях?

- Как взломать графический ключ на телефоне и планшете?

- Как снять блокировку?

Как взломать графический ключ на отдельных моделях?

На Леново

Вы можете войти в личный кабинет Google и изменить либо убрать там свой графический ключ. Если подключение к сети есть, то это можно сделать сразу же. У Леново отсутствуют простые и доступные инструменты для снятия графического ключа. Если ключ забыт, то обратитесь к мастеру, либо сбросьте настройки до заводских.

Если ключ забыт, то обратитесь к мастеру, либо сбросьте настройки до заводских.

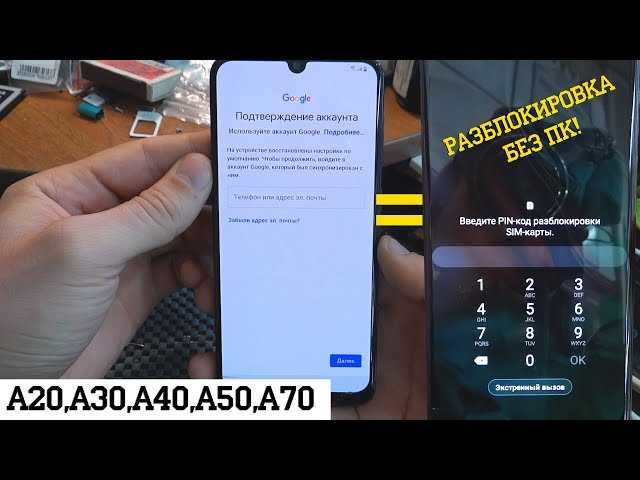

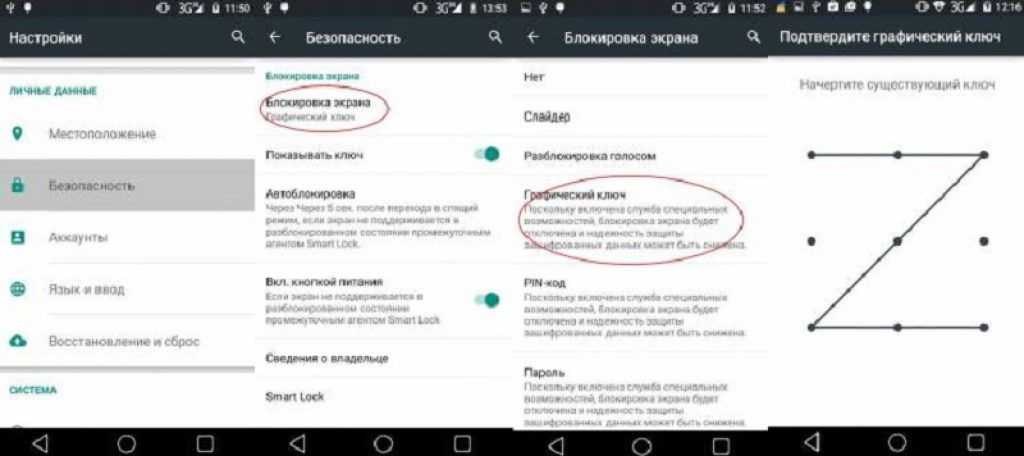

На Самсунге

Разработчик к этим ситуациям подготовил устройство более лучше. Так, есть специальная программа, которая используется на компьютерах. Если пользователь забыл графический ключ, то можно просто скачать «Samsung @ home» или «Kies». В окне утилиты появится полный доступ ко всем файлам смартфона только после того, как вы подключите его к ПК через кабель USB. В программе есть специальный пункт о сбросе графического ключа. Нажав на этот пункт, устройство будет автоматически разблокировано.

На Сони

Этот метод работает только на устройствах серии Xperia. Нажмите на клавишу «Экстренного вызова», введите код «#*#7378423#*#», выберете из появившегося меню пункт «Service Test». В полученном списке действий нажмите на «NFC», а затем сразу и на «NFC Diag Test».

Если ничего не получилось или устройство принадлежит к другой серии, то придется скачать «PC Companion». Кстати говоря, она схожа с «Samsung @ home».

Кстати говоря, она схожа с «Samsung @ home».

На LG

Для этой модели нет никакой программы, здесь всё намного сложнее. Сони имеют определенные коды, которые, в принципе, меняются для каждой модели. Самостоятельным решением проблемы может быть только сброс всех настроек и файлов. Иначе только мастер сможет помочь вам.

На флай

Здесь есть всего один вариант действий: позвоните на свой же заблокированный телефон и поднимите трубку. С помощью клавиши «Home» выйдите в меню устройства. Затем войдите в «Настройки» и там выключите защиту графическим ключом.

На zte

Если у вас именно эта модель, то советую вам просто сбросить настройки до заводских. Здесь нет определенной программы, которая смогла бы вам помочь.

Ниже все эти способы я распишу более подробнее.

Минутку внимания, предлагаю вам прочитать статью и узнать о том как поменять ip адрес компьютера или как раздать wifi с iphone.

Как взломать графический ключ на телефоне и планшете?

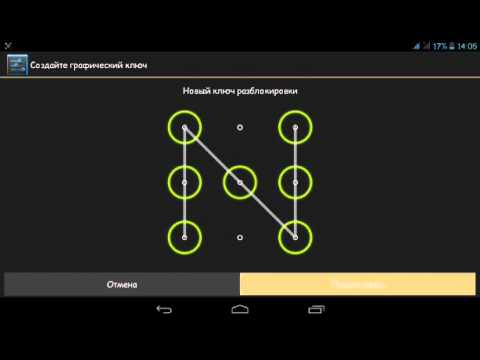

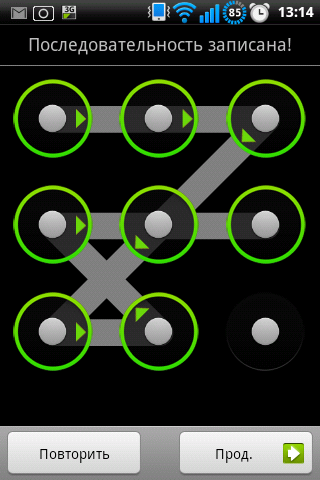

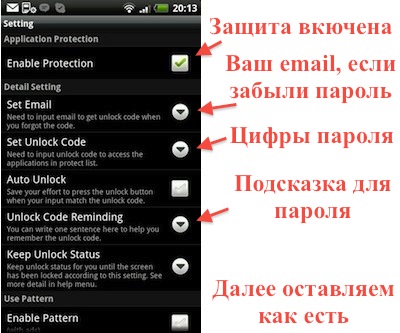

Через SMS

Данный способ разблокировки планшета является наиболее распространённым и простым. Для начала, необходимо скачать и установить на свой гаджет приложение под названием SMS Bypass. Стоит помнить, что нужно иметь специальные права, а именно root. Теперь давайте разберём этот метод более детально. Чтобы разблокировать планшет на базе Андройд, если забыл ключ, потребуется:

- Как говорилось выше, для начала в «маркете» нужно скачать приложение. Не стоит надеяться на бесплатность. Его стоимость в районе 2 долларов.

- Приложение должно иметь к вашему устройству полный доступ. Также необходим и доступ к всемирной сети интернет.

- В SMS Bypass уже есть установленный пароль для сброса графического ключа – 1234. Как вы поняли, этот код стоит по умолчанию, поэтому лучше его изменить на более сложный и надёжный.

- После всего проделанного, потребуется с любого телефона отправить на свой гаджет специальное СМС, которое будет иметь следующее содержание «секретный_код reset».

- Теперь ключ сброшен, и вы можете снова полноценно пользоваться своим планшетом.

Через телефонный звонок

Способ может разочаровать владельцев планшетов с Андройдом выше 2.2 версии. Он сработать сможет только на указанной или более низкой.

Для начала вам понадобится осуществить звонок на устройство с любого телефона. После того, как заблокированный планшет примет вызов, откроется возможность входа в меню «Параметры», где во вкладке «Защита» необходимо будет войти в «Блокировку экрана». Там вам нужно будет изменить графический ключ, который вы не забудете.

Также можно обойтись без участия стороннего телефона. Можно позвонить со своего планшета, и успеть войти в «Параметры». Почему «успеть»? Дело в том, что на блокированном планшете экран при вызове включится на несколько секунд. Вам вовремя нужно будет нажать на любую иконку на экране. Далее следует вход в меню, и создание нового пароля.

С помощью учетной записи в Google

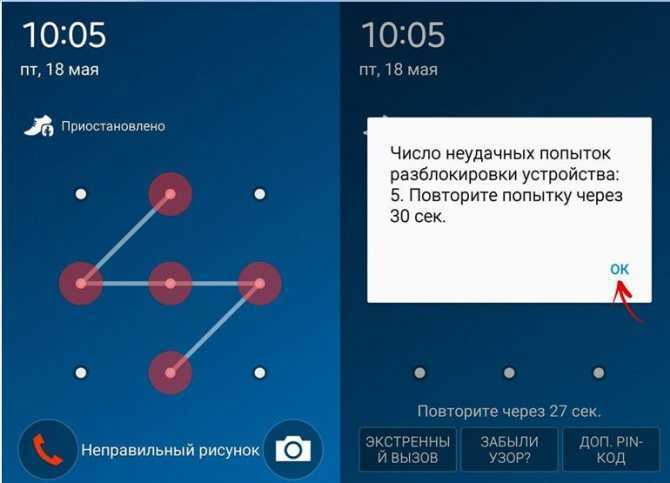

В гаджете имеется интересная вспомогательная функция. Перед вами после 5-ти неверных попыток ввода кода появится вопрос, намекающий на его восстановления. Для этого необходимо иметь действующий аккаунт в системе Гугл.

Перед вами после 5-ти неверных попыток ввода кода появится вопрос, намекающий на его восстановления. Для этого необходимо иметь действующий аккаунт в системе Гугл.

Как разблокировать чужой телефон Андроид

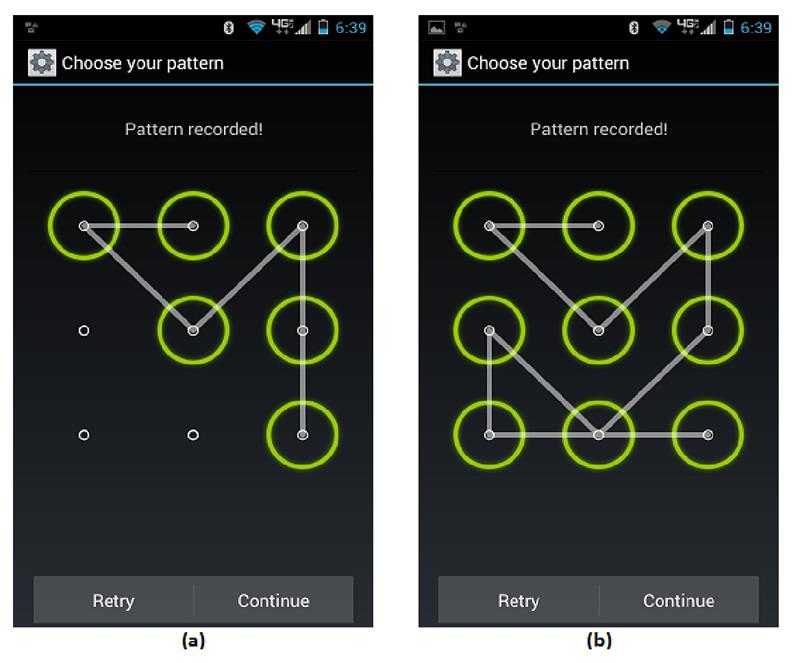

В процессе установки графического рисунка или пароля на современный телефон, их владельцы чаще всего выдумывают сложные комбинации надеясь на то, что никто не сможет разблокировать созданный ключ.

Вопреки распространенному мнению, существует большое количество способов, используя которые пользователь может обойти системную защиту, как на своем, так и на чужом смартфоне.

Содержание

- Простые методы, как разблокировать чужой телефон

- Более сложные методы

- Приложения для взлома телефона

- Как защититься от взлома своего телефона

Простые методы, как разблокировать чужой телефон

С помощью звонка

Особенности мобильной операционной системы позволяют отвечать на входящие звонки телефона без снятия блокировки экрана. Таким образом, имея под рукой еще одно устройство, пользователь может достаточно просто получить доступ к другому смартфону. Для этого необходимо:

Таким образом, имея под рукой еще одно устройство, пользователь может достаточно просто получить доступ к другому смартфону. Для этого необходимо:

- Позвонить на телефон, который предполагается взломать.

- Принять звонок и с помощью его удерживания перейти в меню быстрого доступа.

- Нажать на иконку «Настройки».

- Зайти во вкладку «Безопасность».

- Выбрать поле «Блокировка экрана».

Данный метод подходит только для тех устройств, на которых установлена более ранние версии мобильной операционной системы Android. На новых телефонах такая уязвимость была официально устранена.

С помощью разряженной батареи

Этот метод разблокировки подходит пользователям, обладающих хорошей выдержкой. Так, необходимо дождаться определенного отрезка времени для того, чтобы аккумулятор устройства выработал собственный ресурс на 80%. Такой способ чем-то напоминает предыдущий, однако в этом случае звонить с другого гаджета не нужно.

Чтобы обойти пароль на телефоне данным методом, необходимо:

- Дождаться, пока процент зарядки аккумулятора не будет в районе 15-20%. В этом случае на главном экране телефона появится сообщение о полной разрядке батареи и необходимости подключить устройство к источнику питания.

- Опустить системную шторку при помощи проведения пальцем сверху вниз.

- Нажать системный ярлык из шторки со знаком шестерней, что переведет пользователя в основные настройки устройства.

- В главном окне нажать на вкладку «Защита» и провести отключение блокировки.

Аналогичным образом, такой метод подходит для смартфонов с ранней версией операционной системы. В обновленном Android взломать главный экран блокировки с помощью расхода батареи не получится.

Особо важно не касаться кнопок, которые указаны в уведомлении о полном разряде батареи. Если пользователь нажмет на одно из предложенных действий, способ придется повторять заново.

Зрительная память

Наиболее интересный метод получения доступа к заблокированному телефону. Все, что нужно, — это запомнить графическую или символьную комбинацию, который вводит владелец телефона. После этого, — повторить ее и пользоваться разблокированным устройством.

Все, что нужно, — это запомнить графическую или символьную комбинацию, который вводит владелец телефона. После этого, — повторить ее и пользоваться разблокированным устройством.

Поскольку в некоторых случаях, высокий интерес способен вызвать дополнительные подозрения, наблюдать за вводом цифр или узора необходимо с осторожностью. Можно незаметно сфотографировать телефон с использованием цифрового увеличения или посмотреть данные блокировки на защитном стекле. Пальцы владельца хорошо отпечатываются на экране.

С помощью аккаунта от Google

Данный метод получения доступа к телефону является особо эффективным в том случае, когда пользователь не знает пароль от другого устройства, однако обладает личными данными человека, применяемыми для входа в сервисы Google.

Учитывая тот факт, что в последних оболочках ОС Android была добавлена функция восстановления пароля через вход в учетную запись, при наличии большого желания, доступ к устройству можно получить без каких-либо проблем. Для этого необходимо:

Для этого необходимо:

- Не меньше 6-8 раз ввести любой пароль или графический элемент, который опознается системой в качестве неправильного.

- Дождаться блокировки системой попытки подозрительного входа на определенное количество времени. В этом случае на дисплее появится окно «Забыли пароль» или «Восстановить доступ».

- Нажать на кнопку восстановления для открытия специального поля с предложением ввести личные данные пользователя от внутренних сервисов системы Google. Заполнять поля необходимо правильно.

Заключительный этап, — это придумать новый ключ доступа или графическую комбинацию для того, чтобы пользоваться смартфоном без каких-либо проблем.

Более сложные методы

Пользователи, для которых вышеописанные методы являются слишком простыми, а также при наличии сильного желания разобраться во внутренней работе мобильной операционной системы, понадобятся более сложные методы взлома.

С их помощью, человек может получить быстрый доступ к личному паролю или графическому узору телефона наиболее эффективным способом. Такие методы отличаются от обычных тем, что для их применения необходимо наличие специального программного обеспечения или некоторых ухищрений.

Такие методы отличаются от обычных тем, что для их применения необходимо наличие специального программного обеспечения или некоторых ухищрений.

Сервис производителя

В том случае, когда заблокированный смартфон находится под официальной гарантией, наиболее результативным методом получения внутреннего пароля защиты является обращение в технический сервис производителя. Таким образом, пользователь может восстановить доступ к устройству без потери личных данных.

При этом следует всегда помнить о том, что ни один клиент не застрахован от недобросовестного сотрудника сервисного центра, который может совершить классический сброс к заводским настройкам и взять деньги как за обычный ремонт при отсутствующей гарантии.

Несмотря на то, что сервисные центры подписывают документ о неразглашении пользовательских данных, в большинстве случаев нельзя точно утверждать, что личная информация является полностью конфиденциальной и не распространяется третьей стороной.

Ненадежный Wi-Fi

Данный метод, позволяющий получить пароль от телефона, основывается на особенностях работы Wi-Fi. Так, во время ввода графического ключа или защищенного кода, в сети происходят различные помехи, которые можно зафиксировать при помощи специального программного обеспечения.

Так, во время ввода графического ключа или защищенного кода, в сети происходят различные помехи, которые можно зафиксировать при помощи специального программного обеспечения.

Сначала программой идентифицируются поступающие сигналы от устройства, при этом само приложение необязательно устанавливать на телефон жертвы. После этого системой проверяются движения пальцев, включая скорость и направления ввода. Завершающий этап, — это анализ данных и их выдача в главное окно программы.

Пошаговая инструкция для получения пароля, используя дыры безопасности Wi-FI сети:

- Установить открытую точку доступа в месте, которое наиболее часто посещает предполагаемая жертва.

- Запустить программное обеспечение сразу после подключения человека к общедоступной сети. В этом случае начинается отслеживание поступающего трафика. Лицо, совершаемое взлом, является промежуточным звеном между сервером и самим владельцем.

- Программой определяется точное время, при котором жертва вводит пароль.

Данные отправляются на телефон злоумышленника со скоростью в 800 пакетов ежесекундно.

Данные отправляются на телефон злоумышленника со скоростью в 800 пакетов ежесекундно. - Гаджетом отправляются так называемые эхо-ответы, фиксируемые программным обеспечением.

После завершения сеанса, длительностью в несколько секунд, программой автоматически анализируется полученная информация и выдается полученный в ходе атаки PIN код. Исходя из сложности комбинации, пользователь видит несколько вариантов, каждый из которых подбирается вручную.

Стоит обратить внимание на то, что с помощью такого метода невозможно отследить графический ключ. Используя подобное программное обеспечение, пользователь может узнать исключительно числовой пароль.

Фитнес-трекеры

Не менее оригинальный метод получения кода блокировки, — это использование спортивных часов или фитнес-трекеров. С помощью специального сканера, такие устройства способны регистрировать движения рук человека.

Девайс устанавливается дома, на рабочем месте или в любой другой удобной локации, в которой наблюдается жертва. После этого часы начинают процесс выслеживания движения рук. Затем данные передаются при помощи технологии Bluetooth на устройство злоумышленника. Информация поступает в специально созданное приложение, выявляющее до 5 тыс. движений.

После этого часы начинают процесс выслеживания движения рук. Затем данные передаются при помощи технологии Bluetooth на устройство злоумышленника. Информация поступает в специально созданное приложение, выявляющее до 5 тыс. движений.

При вводе кода впервые, сканер автоматически распознает комбинацию, правильность которой составляет 80%. Повторный набор пароля увеличивает эффективность присланного пароля на 10%.

Тепловое излучение

Достаточно интересный метод для взлома пароля на заблокированном экране. Единственное устройство, необходимое для данного способа, — это тепловизор. Путем многочисленных исследований было доказано, что подобное оборудование способно распознавать код из 4 символов спустя 15 с после его ввода. Комбинации посложнее выявляются через 30 с.

Правильность кода составляет более 90%. Для того чтобы отсканировать пароль другого устройства, тепловизор достаточно спрятать под рукавом верхней одежды или замаскировать оборудование под детскую игрушку.

Перепрошивка

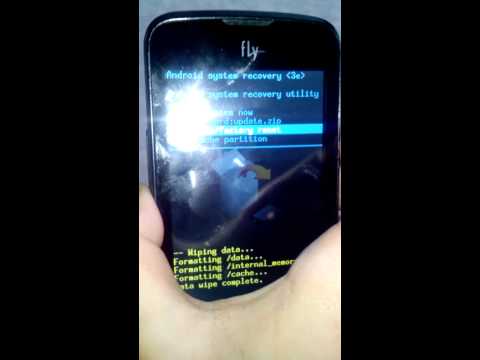

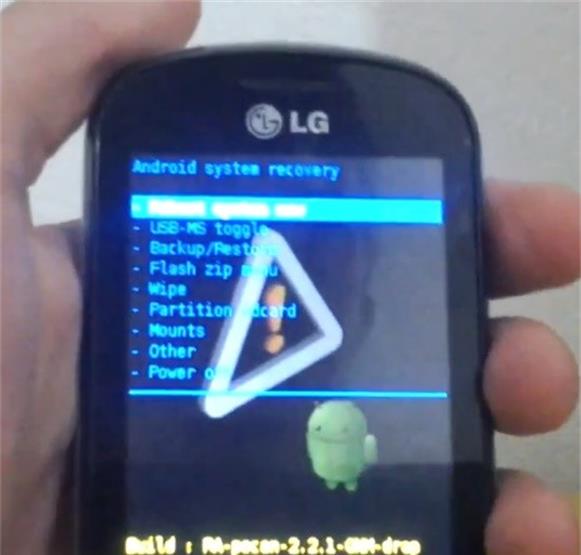

Обычно прошивку используют для того, чтобы сбросить настройки телефона, решить критические проблемы или обновить версию операционной системы. При большом желании, с помощью нее можно обойти графический или цифровой ключ. Процесс перепрошивки устройства выглядит следующим образом:

- Загрузка файла на компьютер.

- Сброс настроек телефона, используя системное меню Recovery.

- Установка файла на устройстве с помощью USB кабеля.

Помимо классического способа, существуют также специализированные утилиты. В этом случае файл сразу загружается на устройство. Программа автоматически делает резервную копию, сбрасывает настройки и прошивает смартфон.

Такой метод обхода комбинации не пользуется высокой популярностью за счет высокого риска навредить устройству и личным данным. Перед прошивкой необходимо всегда делать резервные копии, при помощи которых телефон можно будет восстановить.

Перед прошивкой необходимо всегда делать резервные копии, при помощи которых телефон можно будет восстановить.

Приложения для взлома телефона

Любое программное обеспечение, загружаемое с целью обхода пароля, устанавливается через различные интернет-ресурсы. В официальном магазине Play Market таких приложений нет.

Наиболее популярные приложения для взлома пароля:

- Cocospy. Программное обеспечение, работа которого не контролируется правами суперпользователя. Может устанавливаться на чужой телефон без ведома владельца. Функции приложения позволяют обходить экран блокировки, следить за сообщениями и действиями пользователя, выдавать отчетность о перемещениях и многое другое.

- mSpy. С помощью этой программы для Андроид, можно отслеживать фотографии, личные данные человека, звонки и переписку в социальных сетях. Приложение работает в фоновом режиме и не выявляется владельцем устройства.

- Spyzie. Отличительная особенность данного программного обеспечения — это возможность просматривать не только актуальные данные, но и удаленную информацию.

Управлять функциями программы можно удаленно на любом устройстве с выходом в интернет.

Управлять функциями программы можно удаленно на любом устройстве с выходом в интернет.

К инсталляции подобного программного обеспечения необходимо подходить с предельной осторожностью. В противном случае пользователь может лишиться конфиденциальности личных данных.

Как защититься от взлома своего телефона

На сегодняшний день наиболее актуальный вопрос информационной безопасности — это методы защиты личных данных, паролей и любой другой конфиденциальной информации. Основные рекомендации по защите от взлома:

- не ставить телефон дисплеем кверху:

- не подключаться к публичным точкам доступа беспроводной сети;

- проводить регулярные обновления операционной системы;

- использовать сложные пароли с учетом регистра и цифр;

- прикрывать рукой телефон при вводе графического ключа или пароля;

- не устанавливать подозрительное программное обеспечение.

Также необходимо своевременно проводить резервную копию данных, использовать встроенные методы защиты устройства, остерегаться спама и грамотно управлять разрешениями устанавливаемого программного обеспечения.

Александр

Мастер по ремонту гаджетов

Задать вопрос

Как мне взломать чужой телефон под управлением операционной системы iOS?

Здесь стоит отметить, что на данный момент не существует эффективных методов обхода пароля для устройств компании Apple. Единственное, чем вы можете воспользоваться — это аккуратно подсмотреть вводимый PIN код. Специфика операционной системы не позволяет устанавливать стороннее ПО, которого нет в App Store.

Могут ли меня привлечь к уголовной ответственности за взлом чужого телефона?

Все действия, которые вы совершаете с чужими устройствами — это исключительно ваша ответственность. Взламывать телефон и «доставать» оттуда личную информацию запрещается. Лучше попросить человека предоставить интересующие данные, а не рыться в них самостоятельно.

Что делать, если мой телефон взломали?

Здесь все зависит от характера получения доступа к смартфону и ряда других особенностей. Если посредством обхода блокировки были задеты системные настройки и файлы, необходимо обратиться в сервис или попытаться перепрошить телефон самостоятельно.

Будут ли подобные методы взлома исправлены разработчиками?

Исходя из тенденций мобильной разработки, можно с уверенностью говорить о том, что практически все вышеописанные методы спустя некоторое время не будут работать. На это указывает активное совершенствование систем безопасности, развитие технологий Touch ID и Face ID и многое другое. С каждым годом получить доступ к другому телефону становится все проблематичнее.

5 1 Голос

Рейтинг статьи

как взломать графический ключ Android без программного обеспечения

Последнее обновление: 26 апреля 2022 г. Рея Кабалида

У всех нас разные предпочтения в отношении того, как мы хотим настроить безопасность на наших телефонах, пароли, PIN-код, FaceID, распознавание голоса и, конечно же, старый добрый блокировка рисунка. Несмотря на все эти новые и продвинутые способы настройки безопасности, некоторые люди по-прежнему выбирают графический ключ в качестве пароля.

Но, как и в случае с другими замками, все же есть обстоятельства, при которых мы забудь наш образец и отключитесь от наших телефонов. Если честно, это самое худшее и самое ужасное, что могло случиться. Кто-то, возможно, уже сказал вам, что для разблокировки телефона вам понадобится программа для разблокировки Android. Но проблема в том, что у вас сейчас нет компьютера или ноутбука.

Чтобы помочь вам, мы собрали несколько решений для

Навигация:

- Часть 1: Решения для взлома графического ключа Android без программного обеспечения

- Часть 2: Решение для взлома Android Pattern Lock с помощью программного обеспечения

- Часть 3: Заключительные мысли и часто задаваемые вопросы

Решения для взлома графического ключа Android без программного обеспечения

Вот несколько быстрых и простых решений, как взломать графический ключ Android без использования программного обеспечения.

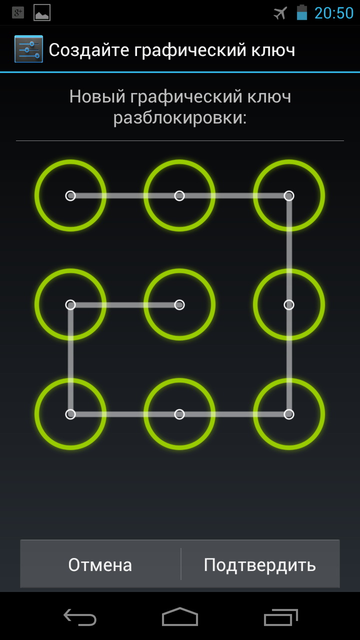

Решение 1.Разблокируйте графический ключ с помощью резервного PIN-кода

Если ваш телефон заблокирован, первое, что вы можете попробовать, это использовать Функция резервного копирования PIN-кода. Эта функция позволяет вам ввести резервный PIN-код, который вы установили на своем устройстве. Обратите внимание, что эта функция доступна только для старых телефонов (Android 4.4 и более ранние версии), вам также необходимо настроить его перед использованием.

- Введите неправильный шаблон и подождите, пока Резервный PIN-код опция появляется.

- Нажмите и введите резервный PIN-код.

- После этого ваш телефон должен разблокирован.

Решение 2. Разблокируйте графический ключ с помощью учетной записи Google

Еще вы можете попробовать разблокировать телефон с помощью учетной записи Google, зарегистрированной на устройстве. Помните, что для работы этого метода вам понадобится активная учетная запись Google На вашем телефоне.

- Введите неправильный шаблон, пока не Забыли пароль появляется вариант.

- Введите учетные данные для входа в свою учетную запись.

- Далее ваш телефон будет отпереть автоматически.

Решение 3. Сброс до заводских настроек

Если вам не удается разблокировать устройство указанными выше способами, попробуйте Сброс всех настроек с помощью Режим восстановления на устройстве. Этот метод удалит все данные и файлы, включая пароли и учетные записи на устройстве, и вернет его к настройкам по умолчанию.

Примечание: резервное копирование и восстановление данных одним щелчком мыши

Заводские настройки будут удалить все файлы на вашем телефоне Android. Мы настоятельно рекомендуем использовать мощную программу для резервное копирование и легкое восстановление ваши файлы до и после процесса.

echoshare Backup and Data Restore для Android — это надежный инструмент, который поможет вам легко создавать резервные копии и восстанавливать все ваши файлы.

Вы можете это сделать с помощью echoshare Backup and Data Restore для Android.

- Восстановить удаленные или утерянные данные с телефона Android, SD-карты или SIM-карты.

- Восстановите Android-фотографии, музыку, видео, документы и многое другое.

- Предварительный просмотр данных Android перед резервным копированием.

- Поддерживает различные телефоны Android, такие как Samsung, LG, Sony и другие.

- Поддерживает ОС Android 4.0 и выше.

Резервное копирование при выигрыше сейчас

Резервное копирование на Mac сейчасРезервное копирование при выигрыше сейчасРезервное копирование на Mac сейчасШаги по резервному копированию ваших данных

Шаг 1: загрузите резервную копию и восстановление echoshare на свой компьютер и запустите ее сразу после этого.

Шаг 2: Выбрать Резервное копирование данных Android.

Шаг 3: Нажмите Резервное копирование одним нажатием.

Шаг 4: Поисковик с телефона на компьютер с помощью USB-шнур.

Шаг 5: Установить Версия для Android затем следуйте инструкциям на экране для USB отладки.

Шаг 6: Поставить галочку Разрешить в приглашении отладки USB и щелкните Я разрешаю чтобы начать резервное копирование на экране телефона.

Вот как включить сброс настроек на вашем Android

Теперь, когда все ваши файлы в безопасности, пора приступить к Сброс всех настроек.

В режиме восстановления у вас могут быть разные параметры для вашего устройства, включая сброс до заводских.

- Выключите телефон, а затем нажмите Уменьшение громкости и Питания все вместе.

- Когда экран загрузчика появится, выберите Восстановление чтобы перезагрузить телефон в режиме восстановления.

- Используйте Громкости ориентироваться и Питания , чтобы выбрать Сброс всех настроек.

- После этого ваш телефон вернется к заводскому состоянию и должен быть разблокирован.

Решение взломать Android Pattern Lock с помощью программного обеспечения

Если ни одно из решений не сработало на вашем телефоне Android, вам следует рассмотреть возможность использования более мощного решения. Мы рекомендуем использовать

4uKey для Android помогает вернуть ваши телефоны и планшеты Android из состояния блокировки и недоступности. 4uKey для Android может обойти все типы замков на телефонах и планшетах Android, включая блокировку шаблона, экранный пароль, отпечаток пальца, лицо и PIN-код. Даже если экран телефона не работает, не волнуйтесь, 4uKey может разблокировать ваше устройство без хлопот.

4uKey для Android, несомненно, является одним из самых удобных и надежных инструментов на рынке сегодня. Что делает эту программу более удивительной, так это то, что она работает с большинством марок и моделей телефонов, таких как Samsung, LG, Asus и другими.

Этот инструмент призван облегчить вам задачу разблокировки телефона. Так что скачивайте 4uKey для Android прямо сейчас!

Разблокируйте свой Android на Windows прямо сейчас! Разблокируйте свой Android на Mac прямо сейчас! Разблокируйте свой Android на Windows прямо сейчас! Разблокируйте свой Android на Mac прямо сейчас

Взломайте свой Android через 4uKey

Шаг 1. Настройте мобильное устройство и 4uKey.

- Загрузите 4uKey на свой компьютер.

- Через USB-кабель подключите телефон к компьютеру. Сразу после этого запустите 4uKey.

Шаг 2: начните разблокировать свой телефон

- В интерфейсе программы нажмите Снять блокировку экрана.

- Выберите старт.

Внимание: при выполнении этого процесса все файлы и данные на вашем устройстве Android будут удалены. Убедитесь, что резервное копирование данных прежде чем продолжить.

Шаг 3. Проверьте телефон Android

- 4uKey начнет снимать блокировку экрана. Когда все будет готово, телефон снова можно будет использовать.

Заключительные мысли

Мы все хотим, чтобы наши проблемы были решены, поэтому мы изо всех сил стараемся найти решения, которые мы можем сделать тем временем, чтобы выйти из ситуации. Мы надеемся, что перечисленные выше решения помогут вам облегчить жизнь.

Часто задаваемые вопросы

1У меня не работает сенсорный экран Android, как это исправить?

Как взломать телефон: объяснение 7 распространенных методов атаки

How-To

Мобильная безопасность часто превосходит безопасность ПК, но пользователей все еще можно обмануть, а смартфоны по-прежнему можно взломать. Вот за чем вам нужно следить.

Джош Фрулингер

Соавтор, ОГО |

Thinkstock Революция смартфонов должна была дать технологической индустрии второй шанс развернуть безопасную вычислительную платформу. Предполагалось, что эти новые устройства будут заблокированы и невосприимчивы к вредоносным программам, в отличие от глючных ПК и уязвимых серверов.

Предполагалось, что эти новые устройства будут заблокированы и невосприимчивы к вредоносным программам, в отличие от глючных ПК и уязвимых серверов.

Но получается, что телефоны — это все еще компьютеры, а их пользователи — люди, а компьютеры и люди всегда будут слабым звеном. Мы поговорили с несколькими экспертами по безопасности, чтобы помочь вам получить представление о наиболее распространенных способах, которыми злоумышленники могут взломать мощные компьютеры в карманах ваших пользователей. Мы надеемся, что это должно дать вам представление о потенциальных уязвимостях.

7 способов взломать телефон

- Социальная инженерия

- Вредоносная реклама

- Смишинг

- Вредоносное ПО

- Претекст

- Взлом через Bluetooth

- Атаки на Wi-Fi через посредника

1. Социальная инженерия

Самый простой способ для любого хакера взломать любое устройство — это открыть дверь самому пользователю.

Операционные системы смартфонов обычно имеют более строгие режимы безопасности, чем ПК или серверы, при этом код приложения работает в изолированном режиме, что предотвращает повышение привилегий и захват устройства. Но у этой хваленой модели безопасности, в которой мобильным пользователям необходимо предпринять позитивные действия, чтобы код получил доступ к защищенным областям операционной системы телефона или памяти, есть недостаток: это приводит к обилию всплывающих сообщений, которые многие из нас научиться отключаться. «Приложения на мобильных устройствах разделяют разрешения, чтобы защитить пользователя от мошеннических приложений, имеющих доступ к вашим данным бесплатно для всех», — говорит Каталино Вега III, аналитик по безопасности в Kuma LLC. «Подсказка становится знакомой: «Вы хотите разрешить этому приложению доступ к вашим фотографиям?»»

«Это действительно добавляет всего один шаг между предоставлением этого доступа к приложению», — продолжает он. «И из-за того, как пользовательский опыт обусловил принятие большинства запросов в качестве ворот для доступа к функциям, большинство пользователей просто разрешат приложению доступ ко всему, что оно запрашивает. Я думаю, что это может быть то, в чем мы все виноваты в какой-то момент. точка.»

«И из-за того, как пользовательский опыт обусловил принятие большинства запросов в качестве ворот для доступа к функциям, большинство пользователей просто разрешат приложению доступ ко всему, что оно запрашивает. Я думаю, что это может быть то, в чем мы все виноваты в какой-то момент. точка.»

2. Вредоносная реклама

Одним из особенно важных векторов для такого рода вводящих в заблуждение диалоговых окон являются так называемые «вредоносные рекламные объявления», которые дополняются инфраструктурой, разработанной для экосистемы мобильной рекламы, будь то в браузере или в приложении.

«Цель состоит в том, чтобы заставить вас нажать на рекламу, — говорит Чак Эверетт, директор по защите интересов кибербезопасности в Deep Instinct. «Они пытаются заманить вас чем-то, что заставит вас щелкнуть, прежде чем вы подумаете, — рефлекторной реакцией или чем-то, что выглядит как предупреждение или предупреждение». По его словам, цель состоит в том, чтобы «попытаться напугать вас или соблазнить перейти по ссылке».

Одним из примеров, который он приводит, была игра под названием Durak, которая уговаривала пользователей разблокировать свои телефоны Android, заставляя их отключать функции безопасности и устанавливать другие вредоносные приложения. Durak был далеко не каким-то изворотливым приложением, загружаемым не по назначению, он был доступен на официальном рынке Google Play. «67% всех вредоносных приложений были загружены из магазина Google Play, и только 10% поступили с альтернативных сторонних рынков», — объясняет он. «Потребители в Google Play очень полагаются на отзывы других пользователей, независимо от того, безопасно приложение или нет. Это не работает». В отличие от этого, говорит он, «Apple тщательно проверяет каждое приложение в своем магазине приложений, что уменьшает количество доступных приложений, но значительно уменьшает количество приложений, которые, как сообщается, являются вредоносными».

3. Smishing

Еще один векторный злоумышленник, используемый для того, чтобы донести до своих жертв эту важнейшую перехватываемую ссылку, — это текстовые SMS-сообщения с совершенно другим набором приемов социальной инженерии; эта практика известна как SMS-фишинг или smishing , , и она зацепит как доверчивых, так и влиятельных людей.

«Киберпреступники могут использовать SMS-фишинг несколькими способами, в зависимости от их намерения и цели, — говорит Расмус Холст, директор по финансовым операциям Wire. «Если цель состоит в том, чтобы установить вредоносное ПО на устройство, то обычно прикрепляется файл, сопровождаемый сообщением, которое пытается убедить пользователя щелкнуть и загрузить его. Например, киберпреступники могут выдать себя за доверенное лицо, например, за работодателя или менеджера, сотрудник для просмотра прикрепленного документа, устраивая ловушку для занятой и ничего не подозревающей жертвы.Два года назад телефон Джеффа Безоса был взломан после того, как он скачал один видеофайл с доверенного лица.В некоторых случаях хакеры использовали эксплойты нулевого дня мобильных браузеров могут передавать вредоносный файл на телефон без согласия пользователя, пока они нажимают на ссылку».

4. Вредоносное ПО

Если хакер не может заставить вас нажать кнопку и непреднамеренно снизить барьеры безопасности вашего телефона, он может найти кого-то, кто уже сделал это преднамеренно, взломав его телефон. Многие считают, что джейлбрейк позволяет пользователям лучше настраивать свое устройство и устанавливать приложения по своему выбору из неофициальных источников, но по своей природе он ослабляет строгую песочницу безопасности, которая удерживает смартфоны заблокированными.

Многие считают, что джейлбрейк позволяет пользователям лучше настраивать свое устройство и устанавливать приложения по своему выбору из неофициальных источников, но по своей природе он ослабляет строгую песочницу безопасности, которая удерживает смартфоны заблокированными.

«Хакеры создают приложения, которые могут заинтересовать пользователей, например бесплатный VPN, с намерением загрузить вредоносное ПО на устройства ничего не подозревающих пользователей», — говорит Дэвид Шенбергер, основатель и директор по инновациям Eclypses. «После того как эти вредоносные приложения загружаются на устройство, они определяют, было ли это устройство рутировано или взломано, и если это так, они крадут личную информацию и другие конфиденциальные данные. После взлома устройства операционная система становится скомпрометированной, что позволяет легкий доступ к паролям, чатам или другим входным данным, таким как банковская или платежная информация».

5. Претекстинг

Наконец, если пользователь добровольно не откажется от управления своим устройством, злоумышленник может проникнуть через его голову к оператору мобильной связи. Возможно, вы помните скандал в британских СМИ середины 2000-х годов, когда таблоиды использовали так называемые методы «блэггинга» для доступа к мобильным ящикам голосовой почты знаменитостей и жертв преступлений. В этом процессе, также известном как предлог, злоумышленник собирает достаточно личной информации о своей жертве, чтобы правдоподобно выдавать себя за нее при общении со своим телефонным провайдером и, таким образом, получает доступ к учетной записи жертвы.

Возможно, вы помните скандал в британских СМИ середины 2000-х годов, когда таблоиды использовали так называемые методы «блэггинга» для доступа к мобильным ящикам голосовой почты знаменитостей и жертв преступлений. В этом процессе, также известном как предлог, злоумышленник собирает достаточно личной информации о своей жертве, чтобы правдоподобно выдавать себя за нее при общении со своим телефонным провайдером и, таким образом, получает доступ к учетной записи жертвы.

Таблоиды охотятся только за сенсациями, но преступники могут использовать те же приемы, чтобы нанести еще больший ущерб. «В случае успешной проверки злоумышленник убеждает оператора телефонной связи передать номер телефона жертвы на принадлежащее ему устройство, что называется подменой SIM-карты , », — говорит Адам Конке, менеджер по информационной безопасности в Infosec Institute. «Звонки, текстовые сообщения и коды доступа — например, коды двухфакторной аутентификации, которые ваш банк или финансовые провайдеры отправляют на ваш телефон через SMS, — теперь попадают к злоумышленнику, а не к вам».

6. Взлом через Bluetooth

Существует пара векторов беспроводных атак, которые хакеры могут использовать для взлома телефонов, не заставляя никого отказываться от разрешений. Оба требуют физической близости к цели, но иногда их можно осуществить в общественных местах. «Соединение по Bluetooth — одно из слабых мест смартфона, и хакеры часто используют специальные методы для подключения к устройствам, работающим по Bluetooth, и их взлома», — говорит Александр Маклаков, эксперт по технологиям и безопасности и ИТ-директор MacKeeper. «Это распространенный метод взлома, потому что многие люди не отключают Bluetooth-соединение. Если Bluetooth-соединение не регулируется, хакеры могут подобраться к вашему смартфону и взломать его без предупреждения».

7. Атаки Wi-Fi типа «человек посередине»

Другим потенциальным вектором атаки на беспроводную сеть является атака Wi-Fi типа «человек посередине». «Многие люди склонны подключать свои смартфоны к бесплатному общедоступному Wi-Fi всякий раз, когда у них есть возможность», — объясняет Питер Балтазар, эксперт по кибербезопасности и технический писатель MalwareFox. com. «Эта привычка может привести к серьезным проблемам, поскольку умные хакеры могут перехватить соединение и проникнуть в телефон». Перехватывая сообщения, хакеры могут получить огромное количество информации, даже не взяв под контроль телефон пользователя. (Коммуникации, использующие TLS 1.3, перехватить таким образом намного сложнее, но этот протокол еще не получил повсеместного распространения.)

com. «Эта привычка может привести к серьезным проблемам, поскольку умные хакеры могут перехватить соединение и проникнуть в телефон». Перехватывая сообщения, хакеры могут получить огромное количество информации, даже не взяв под контроль телефон пользователя. (Коммуникации, использующие TLS 1.3, перехватить таким образом намного сложнее, но этот протокол еще не получил повсеместного распространения.)

Они взломали, что теперь?

Каков следующий шаг злоумышленника после того, как он воспользовался одним из описанных выше методов, чтобы завладеть смартфоном? По словам Каллума Дункана, директора Sencode Cybersecurity, в то время как операционные системы для смартфонов в конечном итоге являются производными от Unix-подобных систем, злоумышленник, которому удалось взломать систему, окажется в среде, совершенно отличной от ПК или сервера.

«Большинство приложений взаимодействуют с операционной системой и другими приложениями посредством вызовов API, — объясняет он. «Ядра для iOS и Android настолько сильно отличаются от всего, что напоминало бы их основу Unix, что совместно использовать эксплойты было бы почти невозможно. Командные строки существуют для обоих устройств, но доступны только на самом высоком уровне привилегий для обоих устройств и обычно доступ, но рутирование или джейлбрейк устройства».

Командные строки существуют для обоих устройств, но доступны только на самом высоком уровне привилегий для обоих устройств и обычно доступ, но рутирование или джейлбрейк устройства».

Но то, что это сложно, не означает, что это невозможно. «Эксплойты такого типа действительно существуют», — говорит Дункан. «Эскалация привилегий будет ключом к этому процессу, и обойти встроенные механизмы безопасности будет сложно, но любой злоумышленник, имеющий возможность запускать код на устройстве пользователя, делает именно это — запускает код на устройстве пользователя — поэтому, если он умный достаточно, чтобы они могли заставить это устройство делать все, что им заблагорассудится».

Кейтлин Йохансон, директор Центра передового опыта в области безопасности приложений в Coalfire, говорит, что злоумышленникам, занявшим плацдарм на устройстве, доступно удивительное количество конфиденциальных данных. «Хранилища данных, такие как SQLite, создаются установленными приложениями и могут содержать все, от содержимого веб-запросов и ответов до потенциально конфиденциальной информации и файлов cookie», — объясняет она. «Общие недостатки, наблюдаемые как в iOS, так и в Android, включают кэширование данных приложения в памяти (например, учетных данных для аутентификации), а также сохранение эскизов или снимков запущенного приложения, которые могут непреднамеренно сохранить конфиденциальную информацию на устройстве. Конфиденциальная информация — большинство часто остается незашифрованным — в изобилии встречается в значениях файлов cookie браузера, файлах сбоев, файлах настроек и содержимом веб-кэша, созданном в удобных для чтения форматах, которые хранятся прямо на устройстве».

«Общие недостатки, наблюдаемые как в iOS, так и в Android, включают кэширование данных приложения в памяти (например, учетных данных для аутентификации), а также сохранение эскизов или снимков запущенного приложения, которые могут непреднамеренно сохранить конфиденциальную информацию на устройстве. Конфиденциальная информация — большинство часто остается незашифрованным — в изобилии встречается в значениях файлов cookie браузера, файлах сбоев, файлах настроек и содержимом веб-кэша, созданном в удобных для чтения форматах, которые хранятся прямо на устройстве».

«Самы инструменты, созданные для целей разработки, упрощают злоумышленнику извлечение, взаимодействие или даже изменение такого рода данных, например, abd на Android или iExplorer или plutil на iOS», — продолжает она. «Стандартные утилиты можно использовать для проверки любых файлов базы данных, скопированных с устройства, и если нам понадобится расшифровка, есть такие инструменты, как Frida, для запуска сценариев для расшифровки сохраненных значений».

Толстый, как воры

Мы не хотим преувеличивать, насколько все это просто. Большинство пользователей не делают джейлбрейк своих телефонов, не щелкают по ссылкам и не предоставляют расширенные привилегии хитрым приложениям. Даже когда хакеры проникают в устройство, встроенные меры безопасности iOS и Android часто блокируют их работу.

Возможно, в большей степени, чем какой-либо конкретный метод, описанный здесь, способ взлома смартфона заключается в чистой решимости. «Злоумышленники создают повторяемые и автоматизированные модели, которые подбирают и подглядывают под каждым углом мобильного приложения или новой версии операционной системы в надежде найти слабое место», — объясняет Хэнк Шлесс, старший менеджер по решениям для безопасности в Lookout. «Как только они находят слабое место, которое можно использовать, они пытаются использовать его в своих интересах как можно быстрее, прежде чем будет выпущено исправление».

И если вы не можете понять, как взломать сотовый телефон, может быть, вы найдете друга, который может помочь. «Обмен информацией между киберпреступниками чаще всего происходит либо в даркнете, либо в группах на платформах с зашифрованным чатом, таких как Telegram», — говорит Шлесс. «Более крупные группы, например те, которые поддерживаются национальными государствами, поощряются к обмену кодом и эксплойтами друг с другом в надежде, что коллективные усилия помогут создать более успешные вредоносные кампании». Хорошим парням тоже нужно делиться разведданными, потому что у них явно много работы.

«Обмен информацией между киберпреступниками чаще всего происходит либо в даркнете, либо в группах на платформах с зашифрованным чатом, таких как Telegram», — говорит Шлесс. «Более крупные группы, например те, которые поддерживаются национальными государствами, поощряются к обмену кодом и эксплойтами друг с другом в надежде, что коллективные усилия помогут создать более успешные вредоносные кампании». Хорошим парням тоже нужно делиться разведданными, потому что у них явно много работы.

Связанный:

- Решения для управления идентификацией

- Мобильная безопасность

- Киберпреступность

- Программное обеспечение DLP

- Безопасность данных и информации

- Айфон

- Смартфоны

Copyright © 2021 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Как взломать пароль телефона

В этой статье кратко обсуждаются некоторые из самых простых способов взломать пароль телефона. Большинство людей используют различные типы шаблонов, паролей или номеров для защиты данных на своем мобильном телефоне. Но им становится трудно получить доступ к этой информации, если они забывают свои секретные коды или пароли. Поэтому, чтобы разблокировать телефон в этой ситуации, вы должны знать несколько приемов, которые можно использовать для взлома пароля вашего Android-смартфона. Информация, представленная ниже, может быть полезна для вас, если вы один из этих людей.

Большинство людей используют различные типы шаблонов, паролей или номеров для защиты данных на своем мобильном телефоне. Но им становится трудно получить доступ к этой информации, если они забывают свои секретные коды или пароли. Поэтому, чтобы разблокировать телефон в этой ситуации, вы должны знать несколько приемов, которые можно использовать для взлома пароля вашего Android-смартфона. Информация, представленная ниже, может быть полезна для вас, если вы один из этих людей.

Самые простые способы взломать пароль телефона на Android

Вы можете легко взломать пароль своего телефона Android, используя один из различных методов, кратко описанных здесь ниже. Эти методы также могут позволить вам взломать пароли телефонов ваших детей, а также ваших сотрудников, чтобы отслеживать их действия на своем телефоне.

Использование приложения Hoverwatch

Это одно из приложений для отслеживания смартфонов, которое может помочь вам при взломе пароля телефона, а также отслеживать детали их звонков, фото и видео, текстовые сообщения, а также историю использования браузера. и т. д., используя различные функции этого приложения.

и т. д., используя различные функции этого приложения.

Приложение Hoverwatch можно легко использовать, просто посетив его официальный сайт и используя свой адрес электронной почты, чтобы зарегистрироваться и загрузить это приложение. Теперь вы можете начать взламывать пароли телефонов Android.

Использование панели инструментов приложения iSkysoft

Панель инструментов приложения iSkysoft — еще один простой способ взломать пароль телефона. Это приложение может помочь вам разблокировать пароли всех типов, включая числа, шаблоны и т. д. Чтобы узнать, как работает это приложение, вы можете легко загрузить этот набор инструментов и установить его на свой телефон, посетив его официальный сайт.

После установки панели инструментов вы можете использовать опцию удаления экрана блокировки и подключить телефон к ПК с помощью кабеля для передачи данных, чтобы получать уведомления, и нажать кнопку «Пуск», чтобы начать взламывать пароли других телефонов.

Использование функции Google «Найти мое устройство» для взлома пароля телефона

Вы можете использовать приложение Google «Найти мое устройство», чтобы взломать пароли телефонов Android, открыв учетную запись в Google. После установки этого приложения на ваше устройство Android вам нужно будет нажать кнопку блокировки, чтобы ввести новый пароль, который может заменить предыдущий пароль. Таким образом, вы можете изменить пароль любого устройства Android, дважды введя новый пароль и нажав кнопку блокировки.

Использование службы «Найти мой мобильный» от Samsung

Вы также можете взломать пароль телефона с помощью «Найти мой мобильный», одной из лучших функций Samsung. Вы можете нажать на эту функцию после входа в свою учетную запись Samsung. Это позволит вам ввести новый пароль, который можно легко установить за несколько минут, просто нажав кнопку ввода.

Использование шаблонного пароля отключает

Отключив устройство Android, вы можете легко взломать его шаблонный пароль, выполнив несколько простых шагов. Вы можете использовать компьютер для загрузки zip-файла на карту памяти вашего Android-устройства. Вставьте карту памяти в свое устройство и перезагрузите устройство в режиме восстановления, чтобы потом прошить zip-файл. Это отключит пароль. Теперь вы можете перезагрузить устройство и установить новый пароль для защиты ваших данных.

Вы можете использовать компьютер для загрузки zip-файла на карту памяти вашего Android-устройства. Вставьте карту памяти в свое устройство и перезагрузите устройство в режиме восстановления, чтобы потом прошить zip-файл. Это отключит пароль. Теперь вы можете перезагрузить устройство и установить новый пароль для защиты ваших данных.

Использование функции сброса настроек для взлома пароля телефона

Рассмотренные выше методы взлома пароля телефона Android позволяют взломать устройство, не удаляя и не повреждая его данные. Но когда вы используете функцию сброса настроек для взлома устройства Android, все данные на устройстве будут уничтожены. Таким образом, вы можете использовать этот вариант для получения чистого телефона без каких-либо данных, если вы не беспокоитесь о сохранности собранной на нем информации. Чтобы использовать эту опцию, вам нужно будет выключить телефон Android и одновременно нажать и удерживать кнопки питания и уменьшения громкости, чтобы на его экране появилось меню загрузчика.

Вам нужно дважды нажать кнопку восстановления, чтобы войти в режим восстановления. Теперь для сброса настроек устройства вам нужно будет нажать кнопку питания и кнопку громкости. Вы можете перезагрузить устройство после завершения процесса.

Использование ADB для удаления пароля

ADB — один из самых надежных и лучших доступных в Интернете способов взлома пароля телефона. Чтобы установить ADB на Android-устройство, вам необходимо подключить его к компьютеру через USB-кабель. Откроется окно в списке установки ADB. Вам нужно будет нажать кнопку ввода на клавиатуре, чтобы ввести команду. Теперь вам придется перезагрузить устройство, чтобы получить к нему доступ в течение некоторого времени. Это позволяет вам установить новый пароль перед перезагрузкой устройства.

Использование функции «забытый шаблон»

Самый простой способ взломать пароль устройства Android — это забыть шаблон. Все устройства Android имеют эту функцию по умолчанию. Эта функция будет видна, если вы введете неправильный пароль. Вы можете разблокировать экран своего устройства, нажав кнопку «забыли графический ключ» и ответив на запрос из соображений безопасности.

Вы можете разблокировать экран своего устройства, нажав кнопку «забыли графический ключ» и ответив на запрос из соображений безопасности.

Использование безопасного режима для взлома пароля телефона

Это еще один простой способ взломать пароль телефона. Вам придется долго нажимать кнопку питания, чтобы загрузиться в безопасном режиме. Это позволит вам перезагрузиться в безопасном режиме». Вы можете нажать «ОК», чтобы принять этот вариант. Это временно отключит пароль вашего целевого приложения. Это позволит вам удалить приложение и перезапустить его, чтобы перевести устройство в обычный режим. Таким образом, вы можете получить доступ к устройству, не зная его пароля.

Hoverwatch — лучшее и самое безопасное приложение для Android-хакеров

Хотя у вас есть несколько методов, описанных выше, для взлома пароля телефона Android, Hoverwatch считается самым безопасным и лучшим приложением для этой цели.

Это поможет вам не только взломать пароль вашего целевого устройства, но и отслеживать детали звонков, сообщений чата, фотографий и видео, отправленных и полученных через него, а также историю веб-сайтов, посещенных через этот телефон.

Заключение

Вы можете использовать несколько методов, обсуждаемых в этой статье, чтобы эффективно взломать пароль телефона.

4 способа взломать телефон, используя только номер 2021

«Можно ли взломать мобильный телефон только через его номер? Если да, то как я могу сделать это с легкостью, не зная ни программирования, ни хакерства?»

Я часто получаю эти вопросы от многих людей, включая обеспокоенных родителей, подозрительных супругов, бдительных работодателей и любопытных гиков (таких как я).

Люди хотят узнать, как взломать телефон, когда у них есть только номер телефона. В основном это означает, что человек не сможет прикоснуться к мобильному телефону, чтобы взломать его.

Если вы хотите узнать ответ на этот вопрос, вас может заинтересовать то, о чем я вам сейчас расскажу:

Содержание

Часть 1. Можно ли взломать телефон, используя только номер ?

Одним простым словом — ДА. На самом деле очень легко взломать сотовый телефон, даже если у вас есть только номер телефона.

На самом деле существуют различные способы взлома сотового телефона через его номер. Выбор полностью за пользователем, в зависимости от его знаний в области программирования и ресурсов, которыми он может распоряжаться.

Вы даже можете взломать сотовый телефон без НИКАКИХ знаний в области программирования или чего-то еще. Это можно сделать удаленно, из любой точки мира.

Не отнимая у вас много времени, позвольте мне рассказать о 4 способах взлома телефона с помощью номера.

Часть 2: Как взломать чей-то телефон через Spyic

Если вы ищете проверенное, зарекомендовавшее себя, безопасное и надежное приложение для мониторинга телефона, попробуйте Spyic. Вы будете полностью поражены его удобным и интуитивно понятным интерфейсом. Не говоря уже о его богатых функциях для удаленного наблюдения за целью!

Это приложение используется миллионами пользователей по всему миру в 190 странах. Вот почему ведущие СМИ регулярно размещают его на своих платформах. Как упоминалось ранее, если целью является Android, вам необходимо сначала установить шпионское приложение.

Как упоминалось ранее, если целью является Android, вам необходимо сначала установить шпионское приложение.

Для этой цели у Spyic есть очень легкое приложение для Android. Приложение занимает менее 2M места. Хотите удалить приложение после установки? Без проблем. Вы можете удаленно удалить приложение в один клик. Более того, приложение не разряжает батарею и работает скрытно.

Решение Spyic для iOS еще более особенное. Это идеальное решение для тех, кто хочет узнать, как взломать мобильный телефон, используя только номер. Решение основано на облаке. Нет необходимости устанавливать какое-либо приложение на целевой телефон. Вы можете использовать любой браузер для доступа ко всем данным.

Проверить демо-версию

Попробовать сейчас

2.1 Почему вам следует использовать Spyic?

Хотите узнать больше об уникальных возможностях приложения Spyic? Давайте посмотрим их все один за другим.

- Отслеживание SMS: После того, как вы начнете контролировать телефон с помощью приложения Spyic, все полученные и отправленные сообщения будут видны.

Вы можете легко и удаленно отслеживать медиафайлы.

Вы можете легко и удаленно отслеживать медиафайлы. - Местоположение трека: Это приложение помогает быстро найти данные GPS целевого телефона. Вы можете отслеживать, в какое время цель доступна в определенном месте с временными метками. Вы будете получать оповещения, когда целевой телефон пересекает границы геозоны.

- Мониторинг социальных сетей: Если вы хотите отслеживать действия в социальных сетях, у вас нет лучшего решения, чем Spyic. Вы можете легко получить доступ к Snapchat, сообщениям Facebook, сообщениям Instagram и WhatsApp. Вы также можете увидеть обмен мультимедийными файлами.

- Call Tracker: Вы можете удаленно отслеживать все звонки, включая входящие и исходящие. С помощью этого приложения также доступны сведения о вызывающих абонентах и продолжительность звонка.

2.2 Взлом всех учетных записей электронной почты и социальных сетей с помощью Android Keylogger

Если вы хотите сделать шаг вперед с приложением Spyic на устройстве Android, вы можете использовать функцию кейлоггера. Используя эту функцию, вы можете отслеживать все нажатия клавиш на целевом телефоне.

Используя эту функцию, вы можете отслеживать все нажатия клавиш на целевом телефоне.

Кейлоггер регистрирует все, что цель набирает на телефоне.

Кейлоггер сохраняет имена пользователей и пароли всех учетных записей, посещаемых пользователем. Таким образом, вы сможете взломать все учетные записи электронной почты и социальных сетей. Это делает кейлоггер действительно очень мощной функцией.

2.3 Как взломать мобильный телефон: пошаговое руководство

Знаете ли вы, что для взлома учетных записей социальных сетей не нужны рутирование и джейлбрейк? В этом плане Spyic уникален. Большинство шпионских приложений требуют, чтобы вы сначала выполнили операцию рутирования/взлома для расширенного отслеживания. Однако Spyic значительно упрощает этот процесс.

Процесс установки приложения Spyic очень прост и занимает менее 5 минут. Приложение Spyic доступно как для телефонов Android, так и для iOS.

Шаг 1: Самый первый шаг — создать бесплатную учетную запись на официальном сайте Spyic. Вы обнаружите, что это очень просто и удобно, и занимает всего несколько минут.

Вы обнаружите, что это очень просто и удобно, и занимает всего несколько минут.

Шаг 2: Теперь выберите тип вашего телефона. Решение Spyic для Android требует установки на устройство. Разрешить все разрешения, которые запрашивает приложение.

Чтобы взломать iPhone, используя только его номер, вы можете использовать решение Spyic для iOS. Установка не требуется. Вам просто понадобятся учетные данные iCloud цели. Вы можете использовать любой браузер по своему вкусу для удаленного мониторинга данных. Таким образом, это не может быть обнаружено!

Просто проверьте учетные данные iCloud целевого телефона. Разрешите приложению синхронизировать все данные на некоторое время.

Шаг 3: После успешной проверки учетной записи вы настроили почти все. Вы можете начать мониторинг активности целевого телефона.

Теперь вы можете выбрать просмотр сообщений WhatsApp, SMS, сообщений Facebook и Instagram. На приборной панели панели управления также есть несколько других функций на выбор.

Вы можете выбрать все, что хотите взломать, и получить к нему удаленный доступ. Как вы заметили, процесс установки состоит всего из трех простых шагов. Мы настоятельно рекомендуем вам ознакомиться с живой демоверсией Spyic по этой ссылке. Это отличный способ увидеть, как это работает.

2.4 Технология Stealth для тайного мониторинга данных

Благодаря использованию передовой технологии Stealth приложение Spyic остается скрытым на телефонах Android. Значок приложения удаляется сразу после процесса установки. Приложение работает в фоновом режиме. Следовательно, самой удивительной особенностью приложения Spyic является его секретная и скрытная работа.

Это действительно очень важно. Если шпионское приложение привлечет к себе внимание, целевой пользователь будет знать, что за ним наблюдают. Spyic позаботится и об этой части.

Проверить демонстрацию в режиме реального времени

Попробовать сейчас

Часть 3: Наймите хакера для удаленного взлома сотового телефона

В настоящее время Интернет наводнен множеством хакеров, утверждающих, что они способны взламывать телефоны и тому подобное. Хотя вы можете не найти много настоящих хакеров в обычном Интернете, час или два в даркнете могут дать вам настоящего хакера.

Хотя вы можете не найти много настоящих хакеров в обычном Интернете, час или два в даркнете могут дать вам настоящего хакера.

Однако стоимость найма хакера может быть очень высокой, даже в тысячи долларов. Могут быть некоторые хакеры, готовые работать дешевле, но вы никогда не знаете, настоящие они или нет.

Есть большая вероятность, что вы наймете кого-нибудь, заплатите ему и в конечном итоге потеряете свои деньги. Имейте в виду, мир полон мошенничества и мошенничества. Более того, вполне возможно, что нанятый вами хакер может использовать тот же прием, который упоминается в части 1 или других частях этой статьи.

Я даже слышал истории о людях, нанимавших хакеров, и хакеры шантажировали людей после получения взломанных данных. Поэтому, если вы продолжите использовать этот метод, будьте особенно осторожны на каждом этапе.

Часть 4: Использование WiFi Sniffer для взлома сотового телефона

WiFi Sniffer — это инструменты этичного взлома, которые хакеры используют для оценки уязвимостей сети. Однако, если у вас есть хорошие технические навыки, вы можете использовать инструмент WiFi-сниффера для удаленного взлома сотового телефона. В Интернете доступны различные приложения для прослушивания WiFi.

Однако, если у вас есть хорошие технические навыки, вы можете использовать инструмент WiFi-сниффера для удаленного взлома сотового телефона. В Интернете доступны различные приложения для прослушивания WiFi.

Сниффер WiFi (также называемый снифером беспроводных пакетов) анализирует все входящие и исходящие данные телефона. Это может дать вам некоторую полезную информацию о том, что они делают в Интернете (например, об их активности в Интернете).

Однако эта информация будет присутствовать вместе с массой других бесполезных вещей, поэтому вам нужно знать, как отфильтровать эту информацию.

Кроме того, он не покажет вам подробные данные, такие как их личные сообщения, которые могут выполнять такие приложения, как Spyier.

Часть 5: Использование уязвимостей SS7 для взлома сотовых телефонов

Этот метод представляет собой ступеньку вверх по технической лестнице для людей, которые очень хорошо разбираются в программировании и этических хакерских инструментах.

SS7 — это протокол, соединяющий две телефонные сети. Это расшифровывается как Signaling System No. 7 и обычно используется вашим оператором мобильной связи.

Поскольку ваш оператор мобильной связи обрабатывает ваши телефоны и SMS-сообщения, все эти данные передаются по SS7. Вы можете использовать уязвимости, присутствующие в протоколе SS7, для извлечения любых данных о звонках или сообщениях пользователя.

Однако SS7 обычно обновляется и контролируется службами безопасности. Таким образом, вам нужен очень высокий уровень технических знаний для использования этих систем. Кроме того, в случае успеха вы получите только данные их звонков и сообщений.

Часть 6: Сравнение различных методов взлома телефонов

Вот таблица, в которой сравниваются все рассмотренные выше методы взлома телефонов:

1. Шпионское решение:

- Стоимость: $9,99 в месяц

- Сложность: Очень легкая

- Секретность: очень высокая

- Риск: Нет

- Обнаружение данных: все данные телефона

- Требуемые технические знания: нет

2.

Наймите хакерское решение:

Наймите хакерское решение:- Стоимость: $1000 и выше

- Сложность: Низкая

- Секретность: низкая

- Риск: Высокий

- Обнаружение данных: все данные телефона

- Требуемые технические знания: нет

3. Решение WiFi Sniffer:

- Стоимость: в зависимости от используемого приложения

- Сложность: Средняя

- Секретность: очень высокая

- Риск: Нет

- Обнаружение данных: Интернет-активность

- Требуемые технические знания: Высокий

4. Решение эксплойтов SS7:

- Стоимость: переменная

- Сложность: Очень высокая

- Секретность: очень высокая

- Риск: Высокий

- Обнаружение данных: Звонки и SMS

- Требуемые технические знания: Очень высокий уровень

Примечания

После приведенной выше сравнительной таблицы вы можете сразу решить, к какой категории вы относитесь и какой метод вы хотите использовать.