Как открыть порт 443 на windows 10 для сайта налоговой

Содержание

- Как открыть порт 443 на windows 10 для сайта налоговой

- Что такое порты в Windows

- Что такое порт 443?

- Почему порт может не работать?

- Как открыть порт 443 на windows 7, 8.1 и 10

- Как открыть порт 443 на windows 7 через командную строку

- Как быть если порт закрыт?

- Как открыть порты в Windows 10

- Как открыть порт брандмауэра в Windows 10?

- Как и для чего можно открыть порты на Windows 10?

- Когда пользователю нужно открыть порт в Windows 10?

- Как проверить доступность порта?

- Как отключить порты в брандмауэре Windows 10

- Проброс портов при помощи антивирусных программ

- Использование настроек роутера, чтобы открыть порты

- Как открыть порты в Windows 10

- Зачем может потребоваться открыть порт?

- В брандмауэре системы

- В брандмауэре маршрутизатора

- Как проверить открытые порты?

- Использование команды AB

- Использование команды AON

- Как открыть порт 443 на windows 10 для сайта налоговой

- Открытие портов в Windows 10

- Открытие портов в Windows 10

- Проверка port’ов

- Немного о port’ах

- Проброс в брандмауэре

- Проверка

- Как проверить COM порты в Windows 10?

- Как проверить, закрыт или открыт нужный порт на windows

- Как открыть порт в брандмауэре

- Как открыть порт на роутере

- TENDA

- D-Link

- TP-Link

- Видео

Как открыть порт 443 на windows 10 для сайта налоговой

Добрый день уважаемые читатели и гости блога, продолжаем изучать безопасность в операционных системах Microsoft, в прошлый раз мы решили проблему с долгим поиском обновлений Windows 7, установили их и теперь система более защищена от внешнего мира, в сегодняшней же стать я затрону такую тему, как что такое порты и как открыть порт 443 в windows, за минуту. Данный материал будет полезным для системных администраторов, так и для разработчиков.

Данный материал будет полезным для системных администраторов, так и для разработчиков.

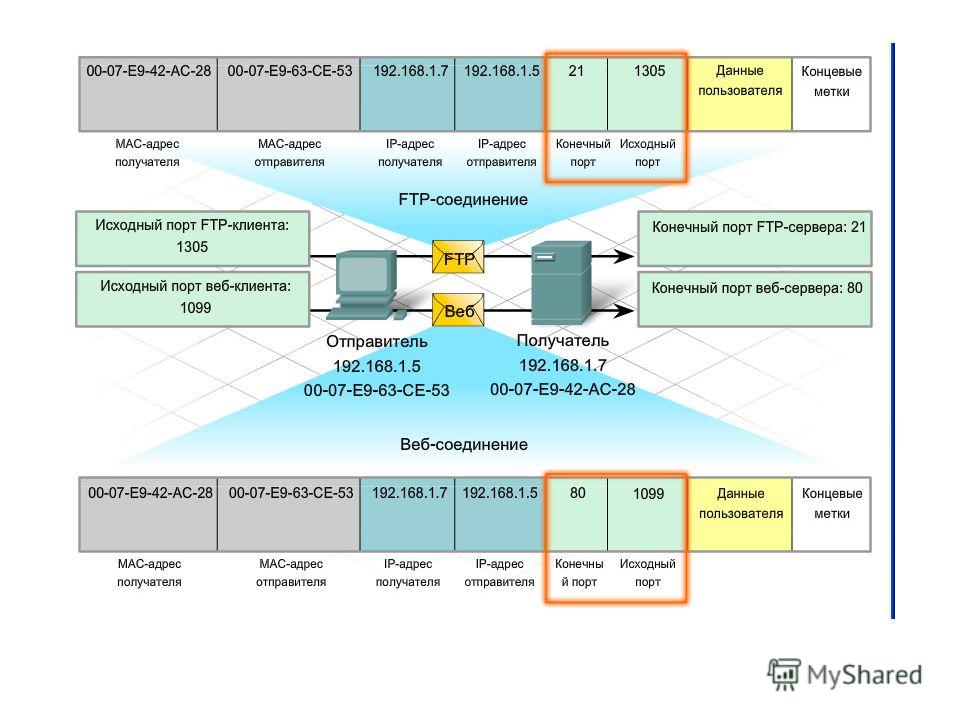

Что такое порты в Windows

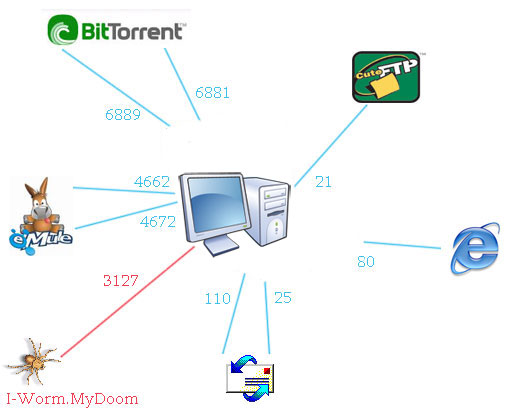

Давайте я попробую по простому объяснить, что такое порт. Представим себе большой микрорайон с большим количеством многоэтажных домов, в каждом из них есть квартиры с жильцами, общим количеством 65 536, каждая квартира имеет свой уникальный, порядковый номер. Теперь представим, что вам необходимо попасть к другу Васе, который живет в 1443 квартире, вы что делаете идете в нужный дом с таким номером квартиры, далее вам нужно заскочить к Марине, которая живет в 80 квартире, а теперь представьте, что вместо вас это ваш компьютер и вместо ваших друзей, это порты. Каждый такой порт уникален и отвечает за ответ пользователю по определенной службе, например,

Из выше описанного, порты бывают двух типов:

Порты еще очень часто ассоциируют с сокетами, о которых я уже рассказывал, советую посмотреть.

Что такое порт 443?

Как я и писал выше, чаще всего он используется в двух вещах, первая это конечно подавляющее количество сайтов, работающих по https протоколу на 443 порты, и второй момент это в шифрованных каналах передачи данных. Лет 5 назад, его использовали в основном интернет банки и интернет магазины, где расплачивались электронными картами, сейчас же поисковые системы, стараются и подталкивают, всех вебмастеров, перевести свои ресурсы именно на 443 соединение.

Лет 5 назад, его использовали в основном интернет банки и интернет магазины, где расплачивались электронными картами, сейчас же поисковые системы, стараются и подталкивают, всех вебмастеров, перевести свои ресурсы именно на 443 соединение.

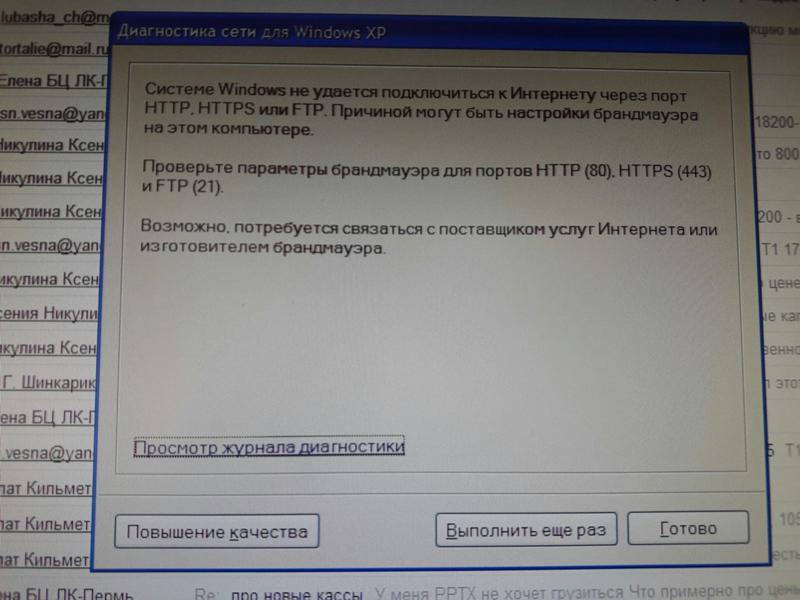

Почему порт может не работать?

Давайте рассмотрим вопрос. по каким причинам может быть закрытым порт 443.

Если 443 порт закрыт, то это означает, что:

Как открыть порт 443 на windows 7, 8.1 и 10

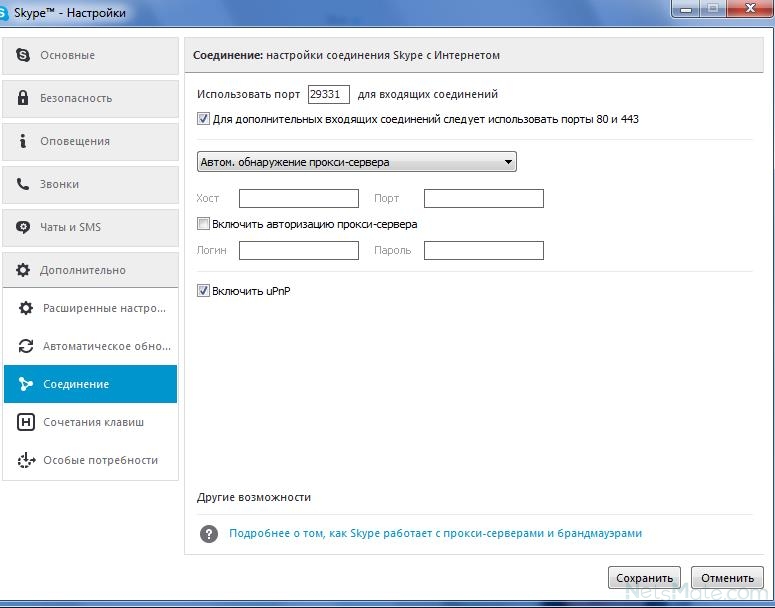

Я расскажу как открыть порт 443 на windows 7, но все описанное ниже, будет актуально и делаться один в один и на современных операционных системах Windows 10 и серверных редакциях. Порядок действий:

Для отключения, выберите соответствующие пункты, по сути теперь будут открыты все порты Windows 7. После тестирования не забываем все включить.

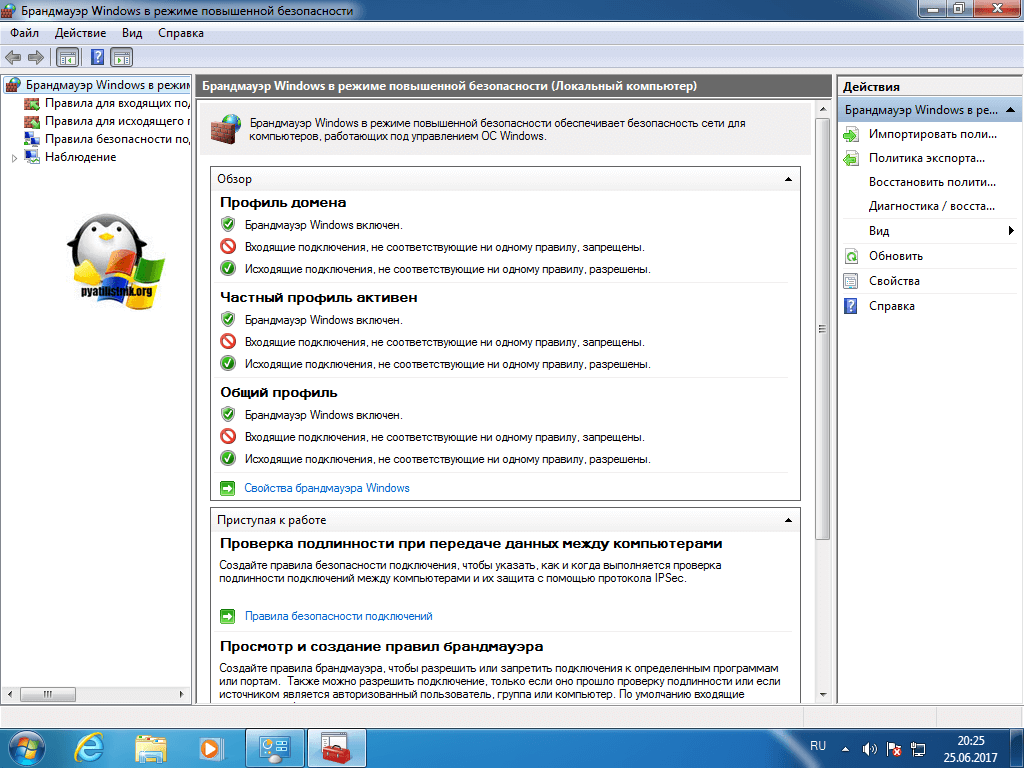

А теперь правильный вариант, перейдите в дополнительные параметры фаэрвола. Вы попадете в повышенный режим безопасности, именно тут можно открыть порт 443 windows.

Если вы допустили ошибку или, что-то поменялось, то вы всегда можете изменить настройки через свойства.

Как открыть порт 443 на windows 7 через командную строку

Когда вы набьете руку и вам надоест щелкать однотипные окна в брандмауэре Windows или вы захотите, все автоматизировать, то вам в этом поможет, командная строка запущенная с правами администратора. Вам необходимо выполнить такую команду:

Проверяем добавление нашего правила.

Как быть если порт закрыт?

Сейчас мы говорим. про ситуации когда 443 соединение блокируется системным администратором или интернет провайдером. В обоих случаях необходимо связываться с вышестоящими инстанциями и рассказывать, что вам необходимо открыть открыть порт 443 windows, своими силами вы уже не обойдетесь. Еще очень частым вопросом, бывает, как проделать все те же действия на сетевых устройствах, однозначного ответа нет, так как у всех это делается по разному, изучайте документацию. По своей практике могу точно сказать, что провайдеры любят лочить 25 SMTP подключения, чтобы спам не рассылали. Уверен, что вы теперь знаете, как все открывать и сможете это использовать на практике.

По своей практике могу точно сказать, что провайдеры любят лочить 25 SMTP подключения, чтобы спам не рассылали. Уверен, что вы теперь знаете, как все открывать и сможете это использовать на практике.

Источник

Как открыть порты в Windows 10

Брандмауэр Windows предназначен для защиты компьютера от потенциальных кибер-рисков и вредоносных программ. Это делается путем блокирования определенных приложений от использования Интернета, которые могут представлять угрозу для целостности компьютера. Все приложения используют определенные «порты» для связи со своими серверами и Интернетом, эти порты должны быть открыты для приложений. В некоторых случаях порты автоматически открываются приложением, и оно имеет мгновенный доступ к Интернету. Однако в некоторых случаях порты необходимо открывать вручную, и приложение не может использовать Интернет до тех пор, пока порты не будут открыты. Давайте разберем, как открыть определенные порты в Windows 10.

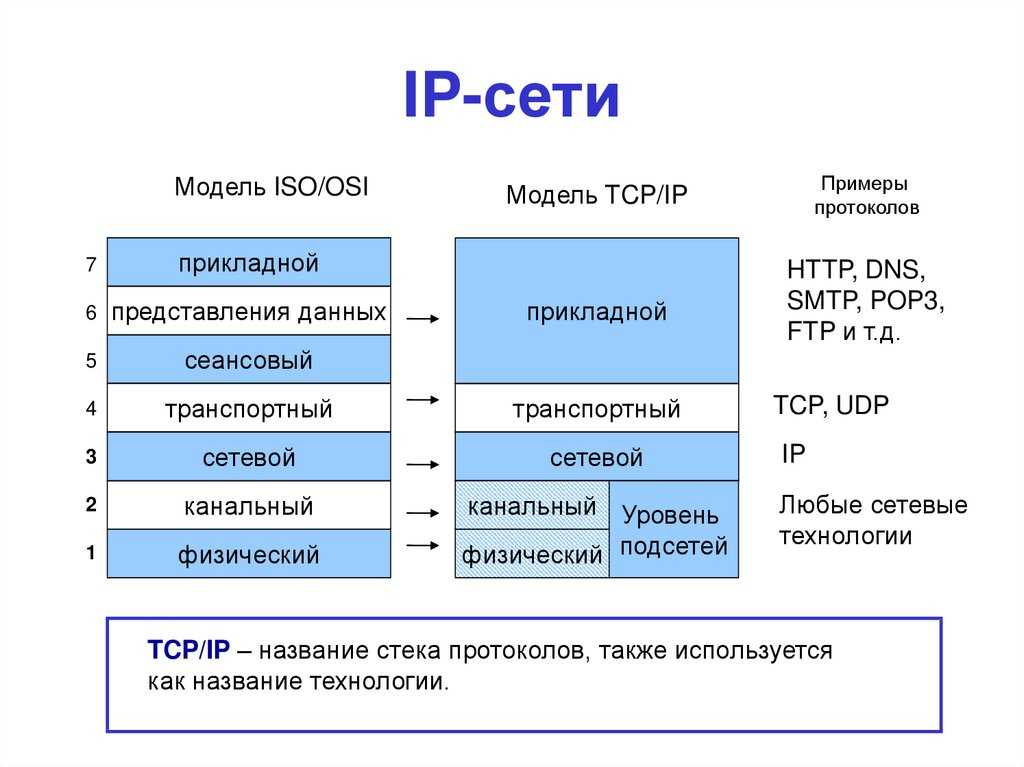

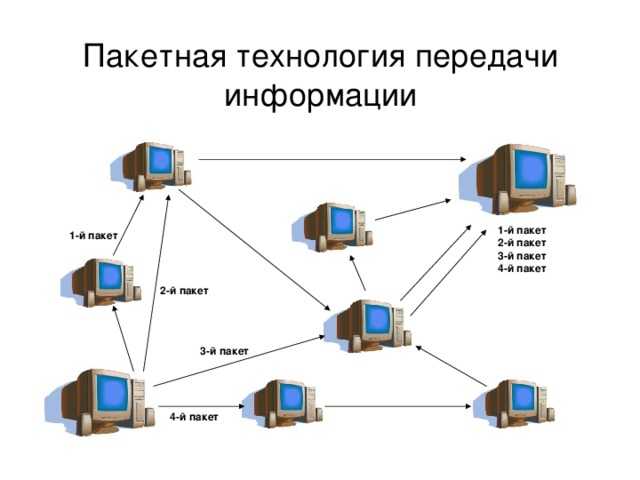

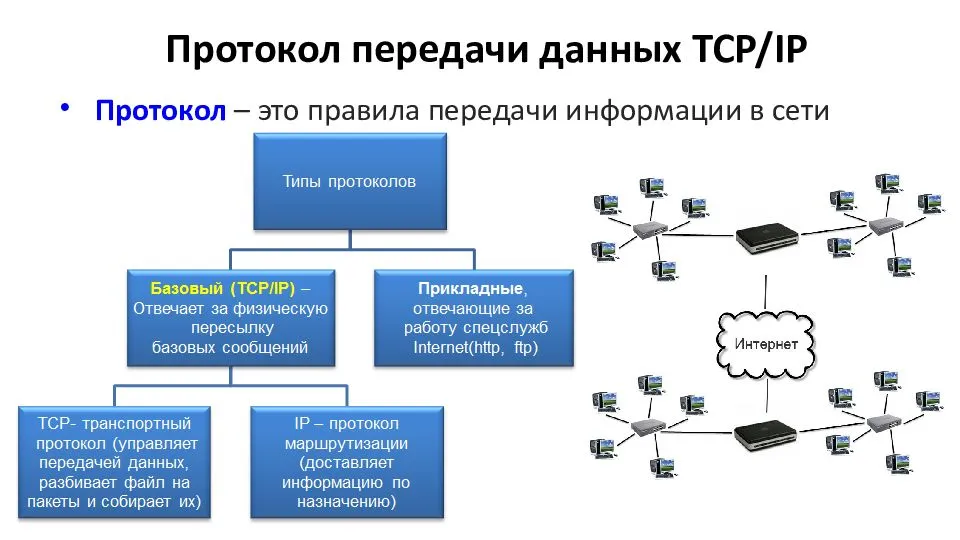

Виды портов

Есть два основных типа связи, используемых портами, и важно знать разницу между ними, прежде чем вы перейдете к открытию портов. Порты делятся на два типа в зависимости от типа протокола, который они используют.

Порты делятся на два типа в зависимости от типа протокола, который они используют.

Как открыть порт брандмауэра в Windows 10?

Шаг 1. Откройте «Защитник Windows«, перейдите в графу «Брандмауэр и безопасность сети» и справа нажмите на «Дополнительные параметры«.

Шаг 2. Слева выберите «Правила для входящих подключений» и справа нажмите на «Создать правило«.

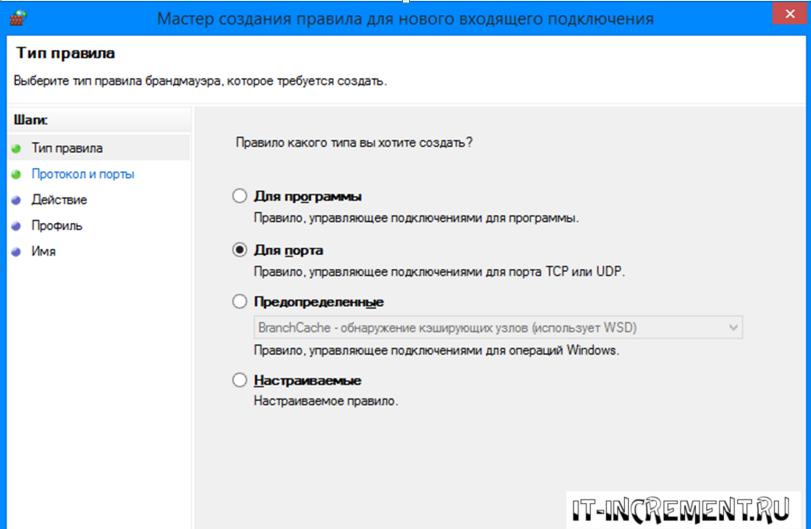

Шаг 3. В новом окне выделите «Тип правила» и установите «Для порта«.

Шаг 4. Укажите тип протокола, в моем случае TCP, так как он более надежнее. В графе «Определенные локальные порты» вы должны ввести нужный вам порт (к примеру 80). Если несколько, то через запятую «,» (к примеру 80, 100). А если хотите добавить целый диапазон портов, то через тире «-» (к примеру 150-400). Можно комбинировать, понимаете? и получить четко настроенные порты, 80, 100, 150-400.

Шаг 5. Выберите действие подключения «Разрешить подключение» и нажмите далее.

Шаг 6. В настройке профиля убедитесь, что все три параметра отмечены и нажмите далее.

Шаг 7. Укажите имя для вашего созданного правила и нажмите «Готово».

Шаг 8. Теперь выберите «Правила для исходящего подключения» и проделайте все тоже самое, что и для входящего. После настройки правила для исходящих сообщений, будут открыты порты для отправки и получения пакетов данных.

Источник

Как и для чего можно открыть порты на Windows 10?

Подключение к онлайн сервисам происходит при помощи специальных портов, которые система должна открывать при обращении к ним пользовательских приложений. Чаще всего с необходимостью решить проблему, как открыть порты на Windows 10, сталкиваются геймеры и те, кто скачивает файлы при помощи торрент-клиентов. Современные программы самостоятельно настраивают систему, но у некоторых приложений не встроена такая возможность.

Современные программы самостоятельно настраивают систему, но у некоторых приложений не встроена такая возможность.

Когда пользователю нужно открыть порт в Windows 10?

Порты представляют собой подобие коридоров между роутером и вашим ноутбуком или ПК. Они используются для передачи разных типов данных, имеют свои особенности. Если вы ищете, как открыть порт 11000 на Windows 10, то ваш компьютер не дает установить соединение в онлайн-игре. Существуют и другие порты, которые отвечают за разные типы передачи данных:

Как видите некоторые игры и сервисы используют собственные порты, что не всегда адекватно воспринимается операционной системой. По умолчанию любая версия Windows закрывает доступ к портам, чтобы обеспечить свою безопасность. Для этого используются стандартный брандмауэр и антивирусное программное обеспечение. Поэтому часто в инструкциях к сервисам могут встречаться рекомендации отключить защиту, но мы рекомендуем это не делать. Лучше всего самостоятельно решить проблему, как открыть порт 27015 на Windows 10 (номер порта может быть любой другой).

Как проверить доступность порта?

Часть программ оповещает пользователя о недоступности порта, но многие «клиенты» просто перестают работать. Провести проверку можно самостоятельно – вам нужно лишь знать номер используемого программой порта. Есть два способа:

Первый способ подойдет только в том случае, если вам не нужно открыть порт 80 и 443 на Windows 10. Так как если эти «туннели» не активны, вы не сможете перейти на нужный сайт. Командная строка работает даже при отсутствии возможности выхода в Интернет.

Как отключить порты в брандмауэре Windows 10

Чаще всего в операционной системе десятой версии соединение не устанавливается по вине брандмауэра. В этом случае нужно поступить так:

Еще одно такое же правило нужно создать для подключения по протоколу UDP. Затем по аналогичному сценарию создайте правило для исходящего подключения. Это единственный способ решения задачи, как открыть порты в брандмауэре Windows 10.

Проброс портов при помощи антивирусных программ

Если вы создали правила для брандмауэра, но приложение все равно не настраивает сетевое подключение, то причина может скрываться в работе антивирусной программы. В этом случае действовать нужно так:

В этом случае действовать нужно так:

Эта процедура справедлива для решения проблемы, как открыть порт 25565 на Windows 10 с антивирусом Касперского. Если вы установили против вредоносного кода другую программу, то в ней может не отказаться нужных сетевых настроек. В такой ситуации добавьте неработающее у вас приложение в список исключений, тогда антивирус его блокировать не будет.

Использование настроек роутера, чтобы открыть порты

Если приведенные способы, как открыть порт 7777 на Windows 10 (или любой другой), не помогли, то проблема может скрываться в системе защиты подключений роутера. На уровне компьютера в этой ситуации никаких проблем не будет, но подключение к Интернету осуществить не получится.

Вам потребуется помощь представителя провайдера или документация от вашего роутера для самостоятельной настройки.

После завершения настроек необходимо нажать «Готово», а затем перезагрузить устройство, чтобы новое правило вступило в силу.

Алгоритм может измениться, порядок действий зависит от модели вашего роутера. Пользователи Eltex будут действовать иначе, чем те, кто установил у себя TP-Link. Если у вас возникли затруднения при настройке портов роутера, стоит обратиться в техническую поддержку провайдера. Специалисты в телефонном режиме дадут вам полную консультацию.

Пользователи Eltex будут действовать иначе, чем те, кто установил у себя TP-Link. Если у вас возникли затруднения при настройке портов роутера, стоит обратиться в техническую поддержку провайдера. Специалисты в телефонном режиме дадут вам полную консультацию.

Теперь вы сможете без проблем открыть порт 3389 на Windows 10 или активировать любой другой. Главное понимать, зачем вы это делаете и не лишать свой компьютер защиты. Номер необходимого порта вы сможете узнать из сообщения программы, которая отказывается устанавливать соединение. Если у вас есть друзья-геймеры, поделитесь с ними этой информацией. Возникшие вопросы по настройке портов задать можно в комментариях.

Источник

Как открыть порты в Windows 10

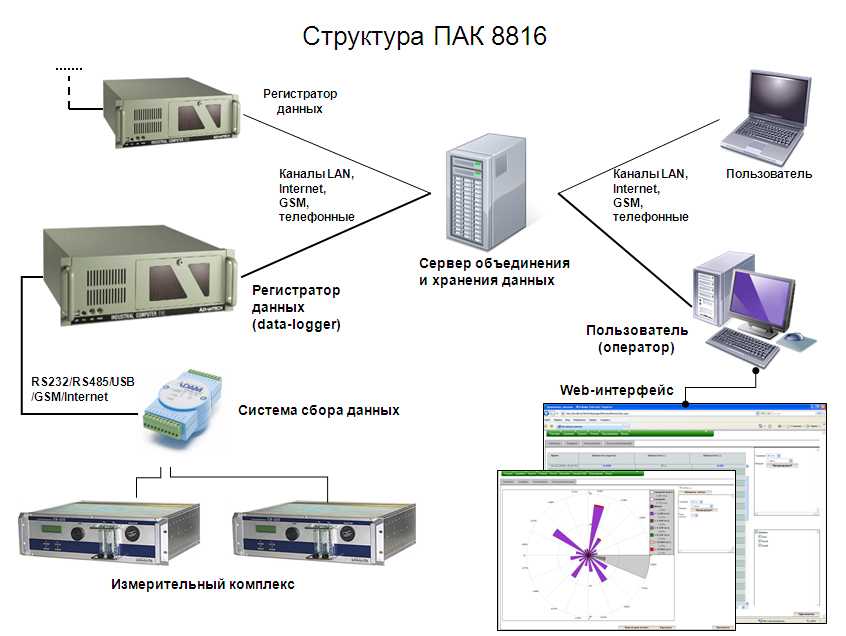

От компьютера в интернет и наоборот передается огромное количество информации. Это делается с помощью службы, при которой зависимые от сети процессы ищут свободные транспортные протоколы TCP и UDP, а уже через них обращаются в сеть.

То есть данные отправляются на удаленные порты в пункте назначения или на веб-ресурс, к которому идет попытка подключения, а затем обратно – на локальные. Они используются всеми приложениями для связи с интернетом.

Они используются всеми приложениями для связи с интернетом.

Операционная система управляет портами и гарантирует, что трафик направляется через «правильные», чтобы эти процессы могли подключаться к тем, которым необходимо.

Зачем может потребоваться открыть порт?

Брандмауэр Windows защищает компьютер от угроз (как сетевого трафика, так и от локальных приложений, которые пытаются получить доступ к нему). Когда одно устройство подключается к другому в сети, указывается номер порта, позволяющий принимающей стороне знать, как обрабатывать трафик. Если IP-адрес показывает трафику, как добраться до определенного устройства в сети, номер порта дает принимающей стороне информацию о том, какая программа получает этот трафик.

Брандмауэр блокирует все ненужные сетевые порты, и каждый раз, когда приложение или служба пытается установить связь за пределами устройства, он проверяет, есть ли в базе данных определенное правило, разрешающее или запрещающее доступ к сети. Если ему не удается найти правило, появляется запрос на определение и предоставление или отказ в разрешении.

Большинство портов закрыто по умолчанию, чтобы предотвратить вторжение вирусов или вредоносных программ. Однако пользователь может столкнуться с некоторыми проблемами подключения, особенно при попытке настроить VPN на компьютере или при использовании игрового сервера. Поэтому необходимо разрешить получение/отправку ограниченного трафика через брандмауэр. А для этого нужно открыть порт.

В брандмауэре системы

Если используется Microsoft Defender, и для работы приложения, игры или сервера требуется, чтобы один или несколько портов были открыты, следует выполнить простые действия.

Важно! Прежде чем продолжить, необходимо проверить документацию по поддержке приложения, чтобы узнать, какие порты и тип протокола потребуется открыть. Кроме того, можно быстро подтвердить, нужно ли открыть порт, временно отключив брандмауэр, и, если приложение работает с отключенным защитником, это означает, что необходимо создать новое правило.

После выполнения вышеописанных шагов входящие подключения будут разрешены для приложения через порт, открытый в брандмауэре.

Если приложению требуется определенный исходящий порт, можно использовать ту же инструкцию, но на шаге №5 выбрать параметры правил для исходящих сообщений.

Когда пользователь не знает, какой именно порт нужно задействовать, необходимо:

В брандмауэре маршрутизатора

Способ актуален, если пользователь сталкивается с тайм-аутом соединения в игре. Эта ошибка часто возникает в Майнкрафт.

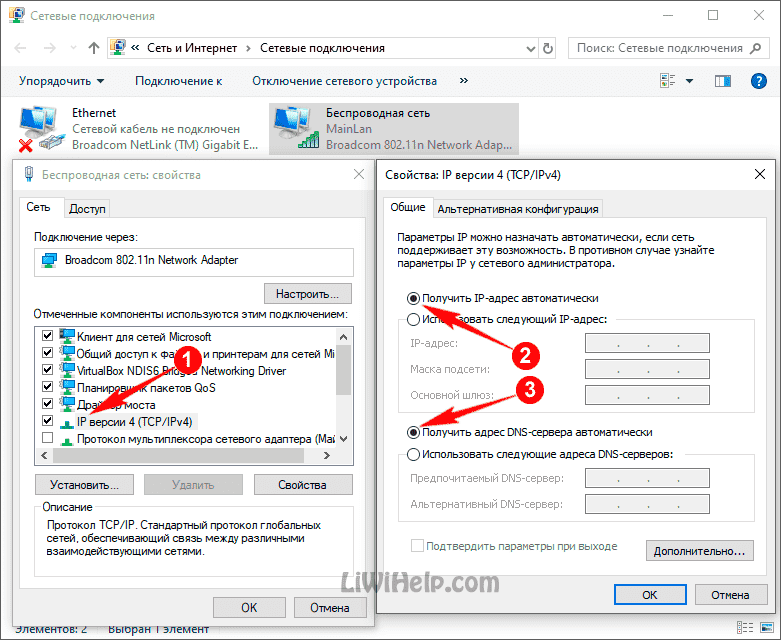

Необходимо сначала выяснить IP-адрес роутера:

Далее следует перейти на страницу настроек роутера:

При появлении соответствующего запроса может потребоваться перезагрузить маршрутизатор, чтобы изменения вступили в силу.

Важно! Если ни один из методов не помог решить проблему, рекомендуется использовать утилиту Restoro Repair Tool, которая может сканировать репозитории, чтобы заменить поврежденные и отсутствующие файлы. Это работает в большинстве случаев, когда проблема возникает из-за повреждения системы. Restoro также оптимизирует систему для достижения максимальной производительности.

Как проверить открытые порты?

Windows 10 записывает приложения, прослушивающие порт, и эта запись может быть проверена пользователем в любое время. Существует множество способов проверки. Но ниже представлены два самых простых метода, которые не требуют установки каких-либо сторонних утилит.

Использование команды AB

Чтобы определить приложение, которое прослушивает определенный порт на компьютере, используется команда «AB». В результате будет указано имя исполняемого файла, который сделал запрос. Для этого:

Использование команды AON

Есть еще одна команда, которая может использоваться для идентификации процесса, который прослушивает определенный порт. Эта команда покажет номер PID вместо имени исполняемого файла. Для этого:

Состояние listening – система следит и контролирует, есть ли запросы на соединение.

Состояние established – успешно используется.

Состояние time_wait – произошла ошибка тайм-аута.

Состояние close wait – соединение нестабильно и скоро прекратится.

Теперь нужно записать в блокнот номер PID, а далее

На экране появится папка, и можно посмотреть, что за приложение прослушивает порт.

Источник

Как открыть порт 443 на windows 10 для сайта налоговой

Технологии шагнули очень далеко вперед

Открытие портов в Windows 10

Открытие портов в Windows 10

Проверка port’ов

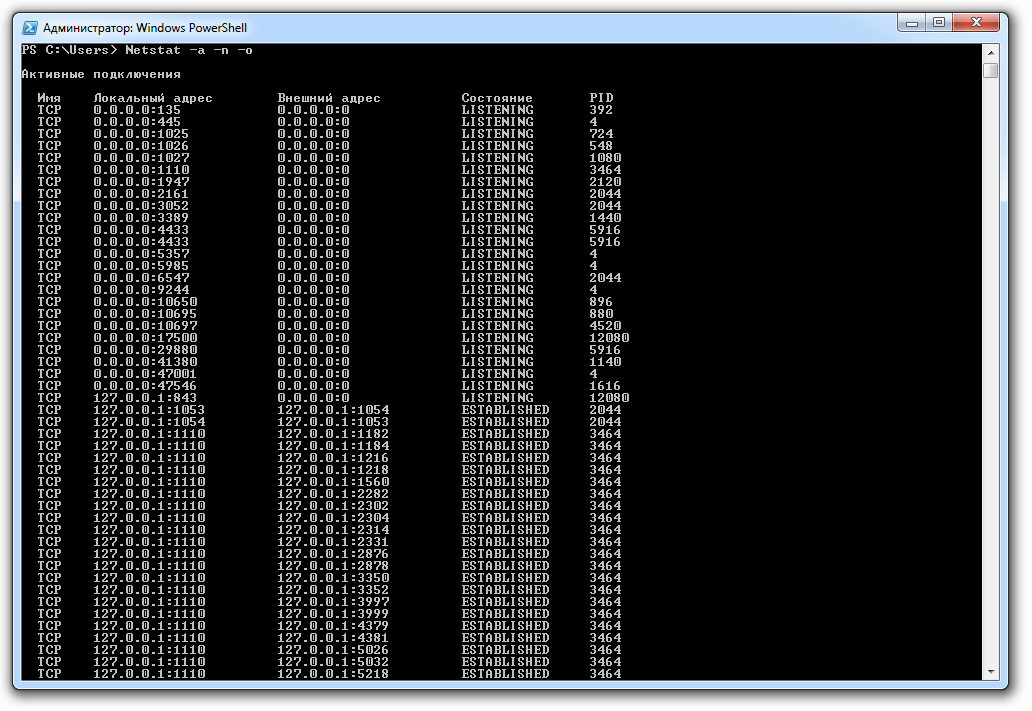

Прежде, чем приступить к открытию портов, давайте проверим какие из них уже открыты, существуют специальные программы для этого, но мы сейчас воспользуемся встроенные средствами виндовс. Приступим.

В команде мы указали, что нам нужна информация о состоянии сетевых соединений и port’ах слушаемых с параметрами: a – все подключения и ожидающие port’ы; o – показывать ID процесса; n – показать номер и адрес port’а в числовом выражении; more – постраничный вывод.

Вот таким нехитрым способом, мы узнали как посмотреть порты, получаем в табличном виде ответ, по port’ам, теперь о расшифровке:

Чуть позже более подробное на примере нескольких позиций, рассмотрим как открыть порт в брандмауэре в ОС windows 10 за несколько минут и без особого затруднения. Напоминаем, что чем больше дыр в защите, тем вы более уязвимы.

Напоминаем, что чем больше дыр в защите, тем вы более уязвимы.

Немного о port’ах

Предлагаем небольшую таблицу с наиболее часто используемыми и вкратце их описание.

передачи данных FTP (File Transer Protocol)

передачи команд FTP

порт SSH (Secure Shell)

SMTP (Simple Mail Transfer Protocol) отправка почты

DNS (Domain Name System) — разрешение сетевых имён

Finger — сетевой протокол, предназначенный для предоставления информации о пользователях удалённого компьютера

HTTP (HyperText Transfer Protocol)

POP3 (Post Office Protocol 3) — приём почты

Sun RPC. Система удаленного вызова процедур.

(Network News Transfer Protocol) — используется для отправки сообщений новостных рассылок

NTP (Network Time Protocol) — синхронизация времени

NetBIOS (Network Basic Input/Output System) — протокол для работы в локальных сетях на персональных ЭВМ типа IBM/PC

IMAP (Internet Message Access Protocol) — приём почты

SQLSRV (SQL Service)

HTTPS (HTTP Secure) HTTP с шифрованием по SSL или TLS

SMTPS (SMTP Secure) — SMTP с шифрованием по SSL или TLS

rLogin (Remote LOGIN — удаленный вход в систему) для Linux

IMAPS (IMAP Secure) IMAP с шифрованием по SSL или TLS

RDP (Remote Desktop Protocol) удалённый рабочий стол Windows

Virtual Network Computing (VNC)

Zimbra Administration Console по протоколу HTTPS

Openfire Administration Console

Хотелось бы ответить на самый распространенный вопрос, а как узнать свой порт на windows 10? Способов предостаточно:

На нашем сайте вы всегда найдете полезную информацию, в том числе о том:

Проброс в брандмауэре

Начнем настройки со встроенного брандмауэра Windows 10. Для разрешения доступа к порту необходимо создать правила для входящего и исходящего соединения. Сделать это можно следующим образом:

Для разрешения доступа к порту необходимо создать правила для входящего и исходящего соединения. Сделать это можно следующим образом:

Открытия в настройках брандмауэра может быть недостаточно для работоспособности игры Minecraft, поэтому выполним проброс в антивирусе.

Проверка

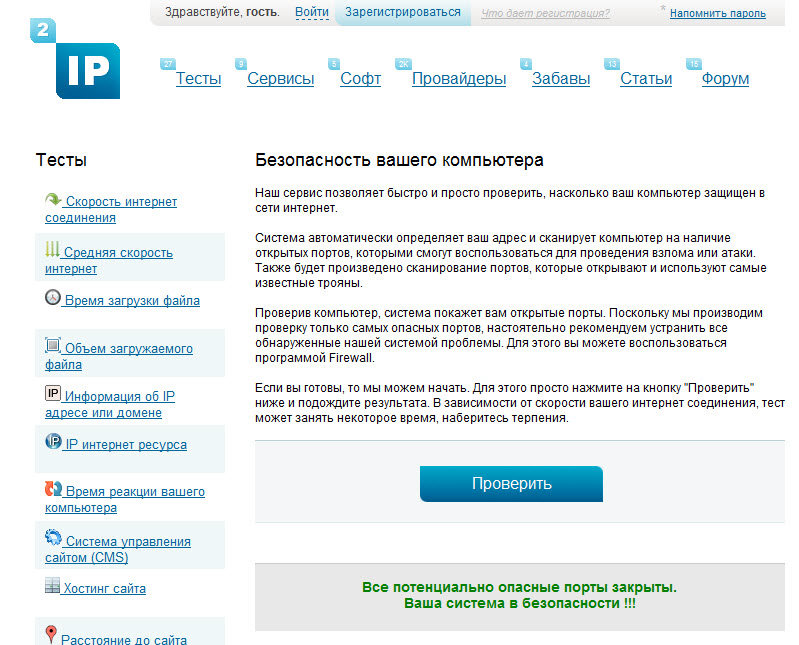

Для проверки обычно используют два метода – сайт 2ip.ru и командную строку. Разберемся, как проверить порт через сайт:

Чтобы выполнить проверку через командную строку, необходимо:

Ниже представлена таблица с некоторыми востребованными TCP/UDP ports. Общеизвестные и зарегистрированные значения включают в себя промежуток от 0 до 49151. Диапазон от 49152 до 65535 используется для кратковременных соединений типа «клиент – сервер».

| Номер | Назначение |

| 80 | Подключение к HTTP |

| 280 | Подключение к HTTP-MGMT |

| 3389 | Удаленный рабочий стол |

| 443 | Подключение к HTTPS, различные игры |

| 515 | Служба печати |

| 666 | MDQS, игры DOOM |

| 989 | FTPS-DATA |

| 990 | FTPS |

| 1167 | Системы конференц-связи |

| 1234 | Потоковое видео, плеер VLC |

| 1241 | Nessus Security Scanner |

| 5121 | Neverwinter Nights |

| 6969 | BitTorrent |

| 8621 | Ace Stream |

| 16591 | Доступ к IP-камерам и регистраторам с мобильных устройств |

| 19226 | Panda Software |

| 27015 | Игры серии Half-Life |

| 27018 | Сервис Steam |

| 29900 | Nintendo Wi-Fi Connection |

| 37904 | LG TV |

Проброс TCP/UDP подключений не представляет собой ничего сложного. Ознакомившись с нашей инструкцией, вы сможете повторить все действия даже без минимальной практики. Если вы любитель онлайн-игр или пользуетесь приложениями, активно взаимодействующими с сетью, то представленное руководство вам обязательно пригодится. Не ограничивайтесь открытием подключения только в брандмауэре/антивирусе/роутере по отдельности – все из перечисленных элементов могут параллельно блокировать нужный протокол.

Ознакомившись с нашей инструкцией, вы сможете повторить все действия даже без минимальной практики. Если вы любитель онлайн-игр или пользуетесь приложениями, активно взаимодействующими с сетью, то представленное руководство вам обязательно пригодится. Не ограничивайтесь открытием подключения только в брандмауэре/антивирусе/роутере по отдельности – все из перечисленных элементов могут параллельно блокировать нужный протокол.

Открыть доступ ко всем подключениям можно посредством отключения защитных служб (брандмауэр, антивирус). Однако подобные действия крайне негативно скажутся на общей безопасности персонального компьютера, поэтому мы не рекомендуем отключать защиту.

Изменение имени виртуального рабочего стола в Windows 10

Windows 10: переименование закрепленных элементов в быстрый доступ Проводника Windows

рекурсивно сменить владельца windows 7

Как предотвратить Windows 10 пробуждение от сна при путешествии в сумке?

Как я могу SSH в «Bash на Ubuntu на Windows 10»?

Как вернуть Photo Viewer в Windows 10?

Установить ярлыки для изменения раскладки клавиатуры в Windows 10?

Могу я передвинуть гиберфил. SYS на другой диск?

SYS на другой диск?

Как делить любую папку без пароля в Windows 8/10 В домашней сети, Если используется учетная запись Microsoft?

Две синие стрелки в правом верхнем углу иконки

Windows 10 высокая загрузка памяти (неизвестная причина)

Как выполнить масштабирование приложений Java на дисплее с высоким разрешением?

Ярлык для выключения или перезагрузки Windows 10 менее чем за три нажатия клавиш

Закрепление приложений на нескольких рабочих столах в Windows 10

Дополнительные Настройки Office 2016

Как изменить сочетание клавиш для переключения между виртуальными рабочими столами в Windows 10?

Отсутствует возможность включения или выключения Bluetooth

Windows 10 программы по умолчанию продолжают меняться

Windows 10 не завершает работу должным образом

Как очистить папку Windows \ Installer в Windows 10?

Изменение яркости при отключенной» адаптивной яркости » в Windows 8.1 / 10 с графикой Intel HD Graphics

Где находится диспетчер конфигурации sql в windows 10?

В Windows 10 удаленный рабочий стол не работает должным образом (службы удаленных рабочих столов сейчас занята)

Как Windows 10 может функционировать на 32 ГБ дискового пространства?

Как проверить, закрыт или открыт нужный порт на windows

Наиболее простым вариантом будет воспользоваться бесплатным ОНЛАЙН сервисом, проверяющим их доступность. Такие сайты как 2ip.ru или PortScan.ru легко смогут помочь вам в этом.

Такие сайты как 2ip.ru или PortScan.ru легко смогут помочь вам в этом.

в открывшемся окне в левой колонке выбрать «Включение или отключение компонентов Windows».

В списке «Компоненты Windows» отмечаем пункты «Telnet-сервер» и «Клиент Telnet». Затем перейдите в командную строку windows, сделать это можно нажав «

+R» и введя в строку cmd.

Попав в консоль, введите telnet 127.0.0.1 110 (127.0.0.1 – это локальный адрес компьютера, 110 – порт).

Если соединение установлено удачно и сообщение об ошибке не появилось, значит все хорошо.

В случае, если появилось сообщение об ошибке, первым делом стоит проверить брандмауэр, и установленный файервол, возможно, проблема в них. Но помните, если на компьютере все в порядке, то это не значит, что на роутере тоже все настроено правильно!

Как открыть порт в брандмауэре

При включенном брандмауре в виндовс проверьте блокирует ли он доступ программ в интернет. Попасть в настройку можно несколькими различными путями:

После того как зашли, следовать: «Дополнительные параметры» откроется новое окно в режиме повышенной безопасности,

Далее выбирать тип протокола «TCP» или «UDP», в большей части программ используется первый протокол, но если вам необходимы оба, то придется создавать два правила. В нижней части окна выбираем «Определенные локальные порты» и пишем номер, который открывается.

В нижней части окна выбираем «Определенные локальные порты» и пишем номер, который открывается.

В следующем окне выбираем пункт «Разрешить подключение». В остальных пунктах оставляем стандартные значение, только не забудьте ввести имя для правила.

В случае если программа по-прежнему не работает, можно создать правило разрешающее программе свободный доступ в интернет. Для этого вновь выбираем «Создать правило» – «Для программы» – Указываем путь к ней – «разрешить подключение» – Вводим имя – «Ок».

Или можно просто отключить брандмауэр Windows.

Если настройка или полное отключение брандмауэра не помогло, то проверьте файерволл установленный на компьютере и настройки роутера.

Как открыть порт на роутере

Если после проделанных действий ПО все еще не работает, то остается проверить только роутер. Главная проблема в этом случае – это то, что модели роутеров отличаются интерфейсом и функциональными настройками (см. Как выбрать WiFi роутер для дома).

Приведённые советы подходят для нескольких, самых распространенных марок.

Введи в адресной строке любого браузера стандартный IP адрес – 192.168.1.1, откроется административный интерфейс роутера, вписываете данные для авторизации. В редких случаях производители используют другой IP, если стандартный не подошел, то нужный можно посмотреть на обратной стороне роутера, где написан его адрес и логин/пароль.

После того, как попали в веб интерфейс необходимо ввести логин и пароль. Дальнейший путь может меняться в зависимости от производителя и модели.

TENDA

D-Link

Далее заполняем настройки:

Затем кнопка «Изменить» и «Сохранить»

TP-Link

Переадресация? Виртуальные сервера? «Добавить».

Довольно часто пользователи windows 7 сталкиваются с проблемой открытия порта в брандмауэре. Такая ситуация возникает при установке новой программы или для возможности играть игры в сети. Если не знать, как конкретно это сделать, можно потратить кучу времени и нервов на это занятие. Итак, чтобы открыть порт сначала заходим в меню Пуск – выбираем панель управления. В левом верхнем углу нажимаем система и безопасность.

Итак, чтобы открыть порт сначала заходим в меню Пуск – выбираем панель управления. В левом верхнем углу нажимаем система и безопасность.

В открывшемся меню выбираем пункт брандмауэре windows – он второй по списку.Перед вами откроется меню брандмауэра, где будет видно его состояние: открыт он или закрыт, активные сети, уведомления. На этой странице выбираем в левом верхнем углу пункт «Дополнительные параметры» — перед нами откроется окошко «Брандмауэре windows в режиме повышенной безопасности».Здесь также в левом верхнем меню выбираем пункт «Правила для входящих подключений», в открывшемся окошке можно увидеть список правил, разрешенных для входящих подключений. Далее в правом верхнем углу нажимаем «Создать правило», после чего перед нами откроется мастер создания правила для нового входящего подключения. Здесь выбираем тип – правило управляющее подключениями для порта TCP(Transmission Control Protocol – протокол управления передачей) или UDP(User Datagram Protocol — протокол пользовательских дейтаграмм). Выбираем для порта и жмем далее. Откроется окошко, где нужно выбрать протокол и указать порты: можно все порты или вручную ввести определенный локальный порт – это определенное количество цифр и точек. Эту цифра может быть индивидуальная для каждой конкретной задачи. Опять жмем далее. Перед нами откроется окошко, где нужно выбрать пункт разрешить подключение и опять нажать далее. Перед нами откроется окошко: «Для каких профилей применяется правило» — доменный, частный, публичный. Можно выбрать все и нажимать далее. После чего вводим имя и описание правила и все – жмем готово, порт открыт. Можно увидеть название данного правила в списке правил.Порт остается открытым постоянно, поэтому закрывайте порты, если они больше не требуются.

Выбираем для порта и жмем далее. Откроется окошко, где нужно выбрать протокол и указать порты: можно все порты или вручную ввести определенный локальный порт – это определенное количество цифр и точек. Эту цифра может быть индивидуальная для каждой конкретной задачи. Опять жмем далее. Перед нами откроется окошко, где нужно выбрать пункт разрешить подключение и опять нажать далее. Перед нами откроется окошко: «Для каких профилей применяется правило» — доменный, частный, публичный. Можно выбрать все и нажимать далее. После чего вводим имя и описание правила и все – жмем готово, порт открыт. Можно увидеть название данного правила в списке правил.Порт остается открытым постоянно, поэтому закрывайте порты, если они больше не требуются.

Источник

Видео

Как разблокировать порты 80, 443, 25565, 4950, 2955, 20, 27015 в Windows 7 & 10

Способы открытия портов на Windows 10, 8, 7

КАК ПРАВИЛЬНО ОТКРЫТЬ ПОРТ НА ЛЮБОЙ ВЕРСИИ WINDOWS!!! ПРАВИЛЬНОЕ ОТКРЫТИЕ ПОРТА

Как открыть порты. Подробная инструкция. Настройка роутера и Firewall

Подробная инструкция. Настройка роутера и Firewall

КАК ОТКРЫТЬ ПОРТЫ ЗА 3 МИНУТЫ, 100{2cdbba1e2e46df79530a696bf9302627cd4ca65006f2d63a95afa4b89c912860} РАБОЧИЙ СПОСОБ!!! ASUS!!!

2 СПОСОБА Открыть порты в Windows 10 (Minecraft, Terraria) 2021

Как открыть порты с помощью VPN. 100{534ecd71bfa98f20e979d5a29bd3ae3cd9db3e5592942c853d0d63be05f65cb4} способ!!!

КАК ОТКРЫТЬ ПОРТЫ В 2021? 💕 РАБОЧИЙ И САМЫЙ ЛЕГКИЙ СПОСОБ 💕 HOW TO OPEN PORTS WITH NGROK IN 2021?

КАК ОТКРЫТЬ ПОРТЫ — Порт 7777 🔥 Порт 80 🔥 Порт 1604 🔥 Порт 446 🔥 Порт 25565

Как открыть порты для сервера майнкрафт в 2022 году

Закрыть порт 443 в windows 7. Как открыть порт Windows

На сегодняшний день многие пользователи компьютера сталкиваются с проблемой, когда большинство приложений или видеоигр требуют для своей стабильной работы открытия определенных портов. Данная статья рассказывает о том, как открыть порты на Windows 10, хотя можно сказать, что и на более ранних версиях ОС Windows данная проблема решалась теми же типовыми методами, что будут описаны далее.

Предназначение портов

Если говорить технологически правильно, то порт – это параметр транспортного протокола сети, который обеспечивает независимую пакетную передачу данных для различных программ, работающих на одном хосте. Если говорить простыми словами, то это, как номер квартиры из адреса бумажного письма, – без указания данного номера, сообщение (пакет данных) просто не будет доставлено адресату. Важно понять, как открыть порт на компьютере с Windows 10, поскольку обновленный интерфейс и широкий функционал системы делает затруднительной данную процедуру.

Использование брандмауэра

Для начала рассмотрим подробный алгоритм действий, который поможет понять, как открыть порт в брандмауэре Windows 10, а потом упомянем основные значения для этого параметра сети и для чего они нужны.

- Переходим в «Брандмауэр Windows» через панель управления.

- Выбираем пункт «Дополнительные параметры и переходим к подразделу правил, что указан на скриншоте (1). Как понятно из названия, откроется полный список правил для подключений входящего типа.

Чтобы добавить свое правило, нужно нажать соответствующую кнопку (2).

Чтобы добавить свое правило, нужно нажать соответствующую кнопку (2). - Поскольку речь идет об открытии нового порта, то нужно в открывшемся окне выбрать именно этот тип правила и продолжить создание, нажав «Далее».

- В следующем окне нужно выбрать протокол соединения (TCP/UDP) и указать конкретные значения, которые будут открыты. Мастер настройки в виде примера (ниже строки, куда вводится номер) показывает, как нужно вводить список или диапазон значений, если речь идет о большом их количестве с поочередным расположением каждого числа. Не стоит устанавливать отметку для открытия всех локальных портов. Данное действие приведет к образованию огромной бреши в защитном экране операционной системы и позволит подключить к компьютеру кому угодно.

- В следующем окне нужно выбрать вариант действия, которое будет произведено с указанными значениями. В нашем случае их нужно разрешить, но также их можно занести в категорию «Для безопасного подключения» или заблокировать.

- Очередное нажатие «Далее» приведет к окну, где нужно будет выбрать профили локальной сети, для которых будет задействовано создаваемое правило.

- Затем останется лишь ввести имя для правила и подтвердить его создание нажатием кнопки «Готово».

Естественно, сразу после проведения всей процедуры создания новое правило пополнит список для входящих подключений.

Полностью идентичный алгоритм применяется при работе с правилами исходящих подключений, который будут создаваться от Windows 10, используемой владельцем компьютера.

Основные порты и их назначение

Говоря о том, как создавать порты, нельзя не рассказать о том, какими они бывают и для чего предназначаются определенные значения. Прочитав данную информацию, можно будет рассказать не только о том, как создать правило для конкретного типа подключений, но и о том, как открыть порт 80 для Windows 10 (или любой другой), если на то возникнет необходимость.

| № | Предназначение |

| 21 | Необходим для работы с FTP-серверами. Позволяет не только осуществлять подключение к серверу и просмотр данных на нем, но и совершать их загрузку/скачивание. Позволяет не только осуществлять подключение к серверу и просмотр данных на нем, но и совершать их загрузку/скачивание. |

| 22 | Это параметр для сетевого протокола SSH, который отвечает за удаленное управление ОС и делает возможной передачу файлов между разными устройствами. |

| 23 | Помогает реализовать сетевой текстовый интерфейс, направленный все на то же внешнее управление системой. |

| 25 | Основной почтовый протокол SMTP, который, как становится понятно, нужен для передачи сообщений по сети. |

| 53 | Необходим для работы DNS (система доменных имен), которая собственно и является верхушкой в создании названия конкретного сетевого IP-адреса. |

| 79 | Сетевой протокол Finger, который дает возможность получить информацию обо всех пользователях на удаленном компьютере. |

| 80 | Указывает на наличие виртуального сервера на конкретной машине. |

| 110 | Протокол POP3, отвечающий за передачу сообщений между почтовым сервером и компьютером. |

| 111 | Sun RPC – система, посредством которой можно удаленно вызывать процедуры. |

| 119 | NNTP – отвечает за сообщение между участниками новостных групп. |

| 139 | NetBIOS – общепринятый протокол, предназначены для локальных сетей, к которым подключены самые разные IBM/PC и фирма-производитель при этом вовсе не сказывается на их совместном функционировании. |

| 443 | О том, как открыть порт 443 на Windows 10 знать стоит, поскольку он отвечает за работу протокола HTTPS, являющегося основным для шифрования современных web-сайтов. |

| 513 | Протокол rLogin и опять же удаленный доступ к системам UNIX, который могут получить любые пользователи аналогичных UNIX систем. |

Полный список параметров для создания правил

Наконец осталась категория портов, о которых также не стоит забывать, но самый разумный способ – это их подбор в списке, приведенном по данной ссылке: https://ru.

Естественно, настройки всех приложений и видеоигр индивидуальны, а потому обращаться со службой брандмауэра следует аккуратнее. Есть риск, что очередное созданное правило приведет к вторжению в операционную систему с последующим выведением ее из строя. Либо неправильные конфигурации приведут к тому, что некоторые приложения и видеоигры перестанут функционировать.

Современный интернет – это не только совокупность объединённых гиперссылками веб-страниц. В рамки понятия «интернет» входит любая цифровая информация, используемая подчас совершенно разными устройствами. Торрент-клиенты, файлообменные сети, программные компоненты автоматического обновления, многочисленные мессенджеры и «умные» гаджеты – все они используют интернет-трафик, причём передаваться он может через один и тот же сервер.

Что такое порты в Windows 7/10 и зачем они нужны

Для различения запросов и оптимизации соединения используются ещё протоколы и порты. О последних и пойдёт сегодня речь. Так что же такое порты, зачем они нужны, как узнать какие порты открыты на компьютере и почему они должны быть открыты или, напротив, закрыты?

Порт – это виртуальная единица, канал, номер соединения с удалённым клиентом или сервером, выделяемый той или иной программе. Непонятно? Попробуем объяснить доходчивей. Представьте себе огромное здание с 65 535 дверьми. Двери эти не простые, ведущие во внутренние комнаты, а волшебные, ведущие в другие такие же здания. Дом с множеством дверей – это ваш компьютер, а двери – это порты, через которые программы устанавливают соединение с другими компьютерами.

Когда приложение желает получить доступ в сеть, оно резервирует для себя порт с определённым номером, благодаря чему при обмене многочисленными данными не бывает путаницы. Когда программа завершает свою работу, порт освобождается, хотя для некоторых портов есть свои исключения. Например, порты 80 и 443 должны быть открыты постоянно, иначе некоторые программы не смогут соединиться с интернетом, если только в их алгоритмах не предусмотрена возможность альтернативного подключения. Другие порты желательно держать на замке, дабы избежать атак по сети и использования их вредоносными программами.

Как проверить открыт ли порт

С понятием «порта» более или менее разобрались, теперь давайте узнаем, как проверить, открыт ли порт на компьютере или нет. Способов проверки доступности или недоступности порта(ов) существует несколько. Самый простой и очевидный – воспользоваться онлайновыми сервисами PortScan.ru или 2ip.ru . Чтобы определить, открыт ли явно порт или нет, нужно ввести его номер в специальное поле и нажать кнопку «Проверить».

PortScan.ru и подобные ему сервисы также нередко предоставляют услуги сканера открытых портов на компьютере.

Посмотреть открытые порты в Windows 7/10 можно и с помощью обычной командной строки или консоли

netstat -aon | more

При этом вы получите список активных подключений. В колонке «Локальный адрес» будут указаны IP и собственно номер открытого в данный момент порта. Обратите также внимание на состояние подключения. LISTENING означает, что порт просто прослушивается (ожидает соединения), ESTABLISHED – идет активный обмен данными между узлами сети, CLOSE_WAIT – ожидает закрытия соединения, TIME_WAIT указывает на превышение времени ответа.

В качестве альтернативы для определения используемых портов можно воспользоваться бесплатной утилитой CurrPorts от известного разработчика NirSoft.

Преимущества этой утилиты в том, что она в наглядном виде показывает не только используемые локальные и удалённые порты, но и связанные с ними процессы и сервисы, а также пути к их исполняемым файлам, их версию, описание и много другой полезной информации.

Как открыть порты на компьютере средствами Windows

Как определять открытые порты мы уже знаем, теперь давайте посмотрим как открыть порты на Windows 7/10. Как правило, для этих целей используется штатный брандмауэр Windows. Предположим, что у нас закрыт используемый почтовыми клиентами по протоколу SMTP порт 25, и нам нужно его открыть. Запустите штатный фаервол и нажмите слева ссылку «Дополнительные параметры».

В новом окне выберите Правила для входящих подключений – Создать правило .

Тип правила необходимо выбрать «Для порта», протокол оставляем по умолчанию, то есть TCP, а в поле «Определённые локальные порты» вбиваем номер нужного нам порта.

Если нужно открыть несколько портов, добавляем их через запятую. Жмём «Далее» и указываем действие, в данном случае «Разрешить подключение».

И, наконец, переходим к последнему этапу настройки – присвоению правилу имени. Имя может быть произвольным, главное, чтобы оно отражало суть правила.

Имя может быть произвольным, главное, чтобы оно отражало суть правила.

Почему должны быть открыты порты 80 и 443

Среди множества портов существует такие, которые резервируются популярными программами по умолчанию. Например, порты 80 и 443 используются в основном браузерами (80 для обычного и 443 для защищённого шифрованного соединения). Если эти порты окажутся закрытыми, могут возникнуть определённые проблемы при подключении к игровым и облачным сервисам, проведении транзакций и тому подобное. Спешить открывать порты 80 и 443, если они в результате проверки оказались закрыты, однако, не стоит. Если проблем с подключением нет, лучше всё оставить так как есть.

Как узнать, какие порты использует конкретная программа

Как открыть порт на компьютере с Windows 7/10 вы уже знаете, теперь давайте посмотрим, как определить, какая программа или процесс использует тот или иной порт. Для поиска открытых портов на ПК мы уже предлагали воспользоваться утилитой CurrPorts. С её же помощью можно в два счёта определить задействованный любой запущенной на компьютере сетевой программой порт.

С её же помощью можно в два счёта определить задействованный любой запущенной на компьютере сетевой программой порт.

Допустим, мы хотим выяснить, какой порт занимает программа для скрытия IP-адреса FreeHideIP . Запускаем утилиту CurrPorts, в первой колонке находим процесс FreeHideIP и смотрим в колонке «Локальные порты» номер используемого ею порта.

Определить используемый программой порт можно и безо всяких сторонних инструментов, средствами самой Windows. Прибегнем к помощи уже знакомой утилиты netstat . Открываем от имени администратора командную строку или консоль PowerShell и выполняем такую команду;

netstat -aonb | more

На этот раз в список задействованных ключей мы добавили параметр b , отвечающий за отображение имени процесса. К примеру, на приложенном скриншоте видно, что один из процессов браузера Chrome с идентификатором 5732 использует в данный момент локальный порт 61233. В принципе, вы можете не использовать ключ b, но тогда вам понадобится Диспетчер задач.

Находим в Диспетчере процесс приложения, смотрим его идентификатор и сопоставляем его с данными колонки PID в командной строке. Только вот зачем делать лишние движения, если есть более короткий путь?

Начнем с базовых знаний, что такое порт и как их открыть на windows 10 – представьте себе туннель по которому идет взаимодействие двух точек, для вхождения, каждому из них нужна открытая дверь, так вот port – это точка, а дверь это его открытый или закрытый статус. Как правило, сетевой обмен требуется в играх, различных сетевых раздачах и т.д. Более того, вы наверное слышали такое понятие, как брандмауэр – встроенная защита – межсетевой экран, который способен защитить систему – как каменная стена дом, и каждое новое открытие port’a уязвляет его.

Геймеры и любители скачивать огромные пакеты данных из сети, спрашивают на различных форумах о том, как открыть тот или иной port, и какого его значение – об этом расскажем подробнее.

Проверка port’ов

Прежде, чем приступить к открытию портов, давайте проверим какие из них уже открыты, существуют специальные программы для этого, но мы сейчас воспользуемся встроенные средствами виндовс. Приступим.

Приступим.

- Запускаем cmd от администратора +[X] → «Командная строка (admin) →

- Напечатайте без кавычек «cmd» → OK.

- Вбиваем также без использования кавычек «netstat –aon | more» → [ввод]

В команде мы указали, что нам нужна информация о состоянии сетевых соединений и port’ах слушаемых с параметрами: a – все подключения и ожидающие port’ы; o – показывать ID процесса; n – показать номер и адрес port’а в числовом выражении; more – постраничный вывод.

Вот таким нехитрым способом, мы узнали как посмотреть порты, получаем в табличном виде ответ, по port’ам, теперь о расшифровке:

- «LISTENING» — port слушается;

- «ESTABLISHED» — соединение точка-точка установлено;

- «TIME WAIT» — превышение времени ответа;

- «CLOSE WAIT – соединение в ожидание закрытия.

Чуть позже более подробное на примере нескольких позиций, рассмотрим как открыть порт в брандмауэре в ОС windows 10 за несколько минут и без особого затруднения. Напоминаем, что чем больше дыр в защите, тем вы более уязвимы.

Напоминаем, что чем больше дыр в защите, тем вы более уязвимы.

Кто чем занят…

Мы с вами разобрались где можно найти порты на windows 10 и как разобраться открыты они или в режиме ожидания, теперь посмотрим какая программа использует открытые port’ы, возможно, нам это и не нужно. Вспомним скриншот на котором список с PID номерами процесса text_19/screenshot_03

Давайте посмотрим кто этот загадочный под PID 4

- Переходим в диспетчер задач ++ → «Подробности» → для удобства кликните на столбец «ИД процесса» — выставит по порядку

- Правым кликом на «4» → «Открыть расположение файла»

- Наш файл «NT Kernel & System» это системная программа, которая отвечает за обработку сторонних ПО, туда входят игровые движки, обновления и т.д. Если начинаются проблемы в вышеуказанных приложениях – «NT Kernel & System» начинает вешать процессор.

443 HTTPS

Один из популярных портов и используются в защищенных каналах игр и облачных сервисах, в адресной строке обратите внимание на начало, при наличии https:// — HyperText Transfer Protocol Secure, говорит о том, что работает именно через 443 port – поддерживает шифрование, увеличивая безопасность. На вопрос, как самостоятельно открыть порт на компьютере в windows 10 – довольно просто, ниже пошаговая инструкция.

На вопрос, как самостоятельно открыть порт на компьютере в windows 10 – довольно просто, ниже пошаговая инструкция.

- +[R] → вбейте «firewall.cpl» → OK

2. В открывшемся окне «Брандмауэр Windows» → «Дополнительные параметры»

3. «Правила для входящих подключений» → справа «Создать правило»

4. «Тип правила» → «Для порта»

5. На этом пункте показываем, как открыть порт 443 на windows 10, при выборе Протокола указываем TCP и вписываем наш port.

Обратите внимание на блок справа, там появился вновь открытый HTTPS -443.

80 HTTP (до этого WWW)

Что уж говорить, благодаря этому port’у мы все находимся в сети, он принимает на web-сервере HyperText Transfer Protocol. Открыть порт 80 в windows 10 можно так же, как 443, но на шаге 6 – вписываем наш 80 и выбираем также TCP.

Как видите несложными манипуляциями и всего в несколько кликов, удается настроить port’ы.

Открываем port’ы для игр

Сетевые игры активно используют port’ы, и конечно зачастую нет возможности запуститься или вообще нет доступа, итак, как же открыть порты на windows 10 для игр. Следуем аналогично инструкции выше до шага 4.

Следуем аналогично инструкции выше до шага 4.

- «Тип правила» → «Программа» → «Путь программы» → «Обзор» — выбираем место исполняемого *.exe файла.

Каждый шаг в скринах подробно.

Настраиваем для торрента

Уже проверенным методом, повторяем шаги до 6, и указываем следующее:

- «Тип правила» → «Для порта» → «Протокол и порты» указываем «Протокол TCP» → «Определенные локальные порты: 33033».

- До шага присвоения имени все идентично, имя даем соответственно «torrent».

Немного о port’ах

Предлагаем небольшую таблицу с наиболее часто используемыми и вкратце их описание.

Порт | Описание |

20/TCP | передачи данных FTP (File Transer Protocol) |

21/TCP | передачи команд FTP |

22/TCP,UDP | порт SSH (Secure Shell) |

23/TCP,UDP | порт Telnet |

25/TCP,UDP | SMTP (Simple Mail Transfer Protocol) отправка почты |

53/TCP,UDP | DNS (Domain Name System) — разрешение сетевых имён |

69/TCP,UDP | TFTP (TrivialFTP) |

79 / TCP,UDP | Finger — сетевой протокол, предназначенный для предоставления информации о пользователях удалённого компьютера |

80/TCP,UDP | HTTP (HyperText Transfer Protocol) |

110/TCP,UDP | POP3 (Post Office Protocol 3) — приём почты |

111/TCP,UDP | Sun

RPC

. |

119/TCP,UDP | ( Network News Transfer Protocol ) — используется для отправки сообщений новостных рассылок |

123/TCP,UDP | NTP ( Network Time Protocol ) — синхронизация времени |

139/TCP,UDP | NetBIOS ( Network Basic Input / Output System ) — протокол для работы в локальных сетях на персональных ЭВМ типа IBM / PC |

143/TCP,UDP | IMAP (Internet Message Access Protocol) — приём почты |

156/TCP,UDP | SQLSRV (SQL Service) |

443/TCP,UDP | HTTPS ( HTTP Secure ) HTTP с шифрованием по SSL или TLS |

465/TCP,UDP | SMTPS ( SMTP Secure ) — SMTP с шифрованием по SSL или TLS |

513/TCP | rLogin ( Remote LOGIN — удаленный вход в систему) для Linux |

993/TCP,UDP | IMAPS ( IMAP Secure ) IMAP с шифрованием по SSL или TLS |

3389/TCP | RDP ( Remote Desktop Protocol ) удалённый рабочий стол Windows |

5432/TCP,UDP | PostgreSQL |

5900/TCP,UDP | Virtual Network Computing (VNC) |

7071/TCP | Zimbra Administration Console по протоколу HTTPS |

9090/TCP | Openfire Administration Console |

Хотелось бы ответить на самый распространенный вопрос, а как узнать свой порт на windows 10? Способов предостаточно:

- в интернете очень много ресурсов, которые определят ваш IP и port;

- +[r] → «cmd» → «ipconfig»;

- «Пуск» → «Параметры» → «Сеть и интернет» → «Состояние» → «Просмотр свойств сети» — отображаются исчерпывающие сведения вашего подключения.

На нашем сайте вы всегда найдете полезную информацию, в том числе о том:

- как раздать wifi с ноутбука windows 10;

- как получить справку в windows 10.

Display Name

Name

————

—-

DHCP-сервер DHCP

DNS-сервер

DNS

Hyper-V

Hyper-V

Веб-сервер (IIS) Web-Server

Веб-сервер Web-WebServer

Основные возможности HTTP Web-Common-Http

Статическое содержимое Web-Static-Content

Стандартный документ Web-Default-Doc

Обзор каталогов Web-Dir-Browsing

Ошибки HTTP Web-Http-Errors

Перенаправление HTTP Web-Http-Redirect

Веб-публикация DAV Web-DAV-Publishing

Разработка приложений Web-App-Dev

ASP.NET

Web-Asp-Net

Расширяемость.NET Web-Net-Ext

ASP

Web-ASP

CGI

Web-CGI

Расширения ISAPI Web-ISAPI-Ext

Фильтры ISAPI Web-ISAPI-Filter

Включения на стороне сервера (SSI) Web-Includes

Работоспособность и диагностика Web-Health

Ведение журнала HTTP Web-Http-Logging

Средства ведения журналов Web-Log-Libraries

Монитор запросов Web-Request-Monitor

Слежение

Web-Http-Tracing

Особое ведение журнала Web-Custom-Logging

Ведение журнала ODBC Web-ODBC-Logging

Безопасность Web-Security

Обычная проверка подлинности Web-Basic-Auth

Windows — проверка подлинности Web-Windows-Auth

Дайджест-проверка подлинности Web-Digest-Auth

Проверка подлинности с сопоставление. .. Web-Client-Auth

.. Web-Client-Auth

Проверка подлинности с сопоставление… Web-Cert-Auth

Авторизация URL-адресов Web-Url-Auth

Фильтрация запросов Web-Filtering

Ограничения по IP-адресам и доменам Web-IP-Security

Производительность Web-Performance

Сжатие статического содержимого Web-Stat-Compression

Сжатие динамического содержимого Web-Dyn-Compression

Средства управления Web-Mgmt-Tools

Консоль управления IIS Web-Mgmt-Console

Сценарии и средства управления IIS Web-Scripting-Tools

Служба управления Web-Mgmt-Service

Совместимость управления IIS 6 Web-Mgmt-Compat

Совместимость метабазы IIS 6 Web-Metabase

Совместимость WMI в IIS 6 Web-WMI

Службы сценариев IIS 6 Web-Lgcy-Scripting

Консоль управления IIS 6 Web-Lgcy-Mgmt-Console

FTP-сервер Web-Ftp-Server

Служба FTP Web-Ftp-Service

Расширяемость FTP Web-Ftp-Ext

Ведущий базовый экземпляр IIS Web-WHC

Доменные службы Active Directory AD-Domain-Services

Контроллеры домена Active Directory ADDS-Domain-Controller

Диспетчер удостоверений для UNIX ADDS-Identity-Mgmt

Сервер для служб NIS ADDS-NIS

Синхронизация паролей ADDS-Password-Sync

Средства администрирования ADDS-IDMU-Tools

Сервер приложений Application-Server

Платформа. NET Framework 3.5.1 AS-NET-Framework

NET Framework 3.5.1 AS-NET-Framework

Поддержка веб-сервера (IIS) AS-Web-Support

Доступ к сети COM+ AS-Ent-Services

Общий доступ к TCP-портам AS-TCP-Port-Sharing

Поддержка службы активации процессов Windows AS-WAS-Support

Активация по HTTP AS-HTTP-Activation

Активация через очередь сообщений AS-MSMQ-Activation

Активация по TCP AS-TCP-Activation

Активация по именованным каналам AS-Named-Pipes

Распределенные транзакции AS-Dist-Transaction

Входящие удаленные транзакции AS-Incoming-Trans

Исходящие удаленные транзакции AS-Outgoing-Trans

Транзакции WS-AT AS-WS-Atomic

Службы Active Directory облегченного доступа к к… ADLDS

Службы Windows Server Update Services OOB-WSUS

Службы печати и документов Print-Services

Сервер печати Print-Server

Служба LPD Print-LPD-Service

Печать через Интернет Print-Internet

Сервер распределенного сканирования Print-Scan-Server

Службы политики сети и доступа NPAS

Сервер политики сети NPAS-Policy-Server

Службы маршрутизации и удаленного доступа NPAS-RRAS-Services

Служба удаленного доступа NPAS-RRAS

Маршрутизация NPAS-Routing

Центр регистрации работоспособности NPAS-Health

Протокол авторизации учетных данных узла NPAS-Host-Cred

Службы развертывания Windows WDS

Сервер развертывания WDS-Deployment

Транспортный сервер WDS-Transport

Службы сертификации Active Directory AD-Certificate

Центр сертификации ADCS-Cert-Authority

Служба регистрации в центре сертификации чер. .. ADCS-Web-Enrollment

.. ADCS-Web-Enrollment

Веб-служба регистрации сертификатов ADCS-Enroll-Web-Svc

Веб-служба политик регистрации сертификатов ADCS-Enroll-Web-Pol

Службы удаленных рабочих столов Remote-Desktop-Services

Узел сеансов удаленных рабочих столов RDS-RD-Server

Узел виртуализации удаленных рабочих столов RDS-Virtualization

Лицензирование удаленных рабочих столов RDS-Licensing

Посредник подключений к удаленному рабочему… RDS-Connection-Broker

Шлюз удаленных рабочих столов RDS-Gateway

Веб-доступ к удаленным рабочим столам RDS-Web-Access

Службы управления правами Active Directory ADRMS

Сервер управления правами Active Directory ADRMS-Server

Поддержка удостоверений в службе федерации ADRMS-Identity

Службы федерации Active Directory AD-Federation-Services

Служба федерации ADFS-Federation

Прокси-сервер службы федерации ADFS-Proxy

Веб-агенты AD FS ADFS-Web-Agents

Агент, поддерживающий утверждения ADFS-Claims

Агент Windows на основе токенов ADFS-Windows-Token

Файловые службы File-Services

Файловый сервер FS-FileServer

Распределенная файловая система FS-DFS

Пространства имен DFS FS-DFS-Namespace

Репликация DFS FS-DFS-Replication

Диспетчер ресурсов файлового сервера FS-Resource-Manager

Службы для NFS FS-NFS-Services

Служба Windows Search FS-Search-Service

Файловые службы Windows Server 2003 FS-Win2003-Services

Служба индексирования FS-Indexing-Service

Служба BranchCache для сетевых файлов FS-BranchCache

Факс-сервер Fax

BranchCache BranchCache

Quality Windows Audio Video Experience qWave

RPC через HTTP-прокси RPC-over-HTTP-Proxy

Telnet-сервер Telnet-Server

Windows TIFF IFilter TIFF-IFilter

WINS-сервер WINS-Server

Балансировка сетевой нагрузки NLB

Биометрическая платформа Windows Biometric-Framework

Внутренняя база данных Windows Windows-Internal-DB

Возможности. NET Framework 3.5.1 NET-Framework

NET Framework 3.5.1 NET-Framework

.NET Framework 3.5.1 NET-Framework-Core

Активация WCF NET-Win-CFAC

Активация через HTTP NET-HTTP-Activation

Не-HTTP активация NET-Non-HTTP-Activ

Возможности рабочего стола Desktop-Experience

Возможности системы архивации данных Windows Server Backup-Features

Система архивации данных Windows Server Backup

Программы командной строки Backup-Tools

Диспетчер системных ресурсов WSRM

Диспетчер хранилища для сетей SAN Storage-Mgr-SANS

Интегрированная среда сценариев (ISE) Windows Po… PowerShell-ISE

Клиент Telnet Telnet-Client

Клиент TFTP TFTP-Client

Клиент интернет-печати Internet-Print-Client

Консоль управления DirectAccess DAMC

Многопутевой ввод-вывод Multipath-IO

Монитор LPR-портов LPR-Port-Monitor

Очередь сообщений MSMQ

Службы очереди сообщений MSMQ-Services

Сервер очереди сообщений MSMQ-Server

Интеграция служб каталогов MSMQ-Directory

Триггеры очереди сообщений MSMQ-Triggers

Поддержка HTTP MSMQ-HTTP-Support

Поддержка многоадресной рассылки MSMQ-Multicasting

Служба маршрутизации MSMQ-Routing

DCOM-прокси очереди сообщений MSMQ-DCOM

Пакет администрирования диспетчера подключений CMAK

Подсистема для UNIX-приложений Subsystem-UNIX-Apps

Простые службы TCP/IP Simple-TCPIP

Протокол PNRP PNRP

Расширение WinRM IIS WinRM-IIS-Ext

Сервер SMTP SMTP-Server

Сервер службы имен хранилищ Интернета ISNS

Служба активации процессов Windows WAS

Модель процесса WAS-Process-Model

Среда. NET WAS-NET-Environment

NET WAS-NET-Environment

API-интерфейсы конфигурации WAS-Config-APIs

Служба беспроводной локальной сети Wireless-Networking

Службы SNMP SNMP-Services

Служба SNMP SNMP-Service

WMI-поставщик SNMP SNMP-WMI-Provider

Службы рукописного ввода Ink-Handwriting

Поддержка рукописного ввода IH-Ink-Support

Распознавание рукописного ввода IH-Handwriting

Средства миграции Windows Server Migration

Средства удаленного администрирования сервера RSAT

Средства администрирования ролей RSAT-Role-Tools

Средства служб сертификации Active Direc… RSAT-ADCS

Средства центра сертификации RSAT-ADCS-Mgmt

Средства AD DS и AD LDS RSAT-AD-Tools

Инструменты AD DS RSAT-ADDS

Оснастки AD DS и средства команд… RSAT-ADDS-Tools

Административный центр Active Di… RSAT-AD-AdminCenter

Средства сервера для NIS RSAT-SNIS

Оснастки AD LDS и средства командной… RSAT-ADLDS

Модуль Active Directory для Windows … RSAT-AD-PowerShell

Средства службы управления правами Activ. .. RSAT-RMS

.. RSAT-RMS

Средства DHCP-сервера RSAT-DHCP

Средства DNS-сервера RSAT-DNS-Server

Средства факс-сервера RSAT-Fax

Средства файловых служб RSAT-File-Services

Средства распределенной файловой сис… RSAT-DFS-Mgmt-Con

Средства диспетчера ресурсов файлово… RSAT-FSRM-Mgmt

Средства служб для NFS RSAT-NFS-Admin

Средства Hyper-V RSAT-Hyper-V

Средства служб политики сети и доступа RSAT-NPAS

Средства служб печати и документов RSAT-Print-Services

Средства служб удаленных рабочих столов RSAT-RDS

Средства узла сеансов удаленных рабо… RSAT-RDS-RemoteApp

Средства шлюза удаленных рабочих столов RSAT-RDS-Gateway

Средства лицензирования удаленных ра… RSAT-RDS-Licensing

Средства посредника подключений к уд… RSAT-RDS-Conn-Broker

Средства веб-сервера (IIS) RSAT-Web-Server

Средства служб развертывания Windows RSAT-WDS

Средства администрирования возможностей RSAT-Feature-Tools

Средства администрирования программы шиф. .. RSAT-BitLocker

.. RSAT-BitLocker

Средства шифрования диска BitLocker RSAT-Bitlocker-DriveEnc

Средство просмотра пароля BitLocker RSAT-Bitlocker-RecPwd

Средства серверных расширений BITS RSAT-Bits-Server

Средства отказоустойчивости кластеров RSAT-Clustering

Средства балансировки сетевой нагрузки RSAT-NLB

Средства SMTP-сервера RSAT-SMTP

Средства WINS-сервера RSAT-WINS

Средство просмотра XPS XPS-Viewer

Удаленное разностное сжатие RDC

Удаленный помощник Remote-Assistance

Управление групповой политикой GPMC

Фоновая интеллектуальная служба передачи (BITS) BITS

Облегченный сервер загрузки BITS-Compact-Server

Расширение сервера IIS BITS-IIS-Ext

Шифрование диска BitLocker BitLocker

Сетевые порты для клиентов и поток почты в Exchange

- Статья

- Чтение занимает 4 мин

В этом разделе приводится информация о сетевых портах, используемых Exchange Server 2016 и Exchange Server 2019 г. для связи с клиентами электронной почты, серверами интернет-почты и другими службами, внешними для локальной Exchange организации. Прежде чем начать, обдумайте следующие основные правила.

для связи с клиентами электронной почты, серверами интернет-почты и другими службами, внешними для локальной Exchange организации. Прежде чем начать, обдумайте следующие основные правила.

Мы не поддерживаем ограничение или изменение сетевого трафика между внутренними серверами Exchange, между внутренними серверами Exchange и внешними серверами Lync либо Skype для бизнеса или между внутренними серверами Exchange и внутренними контроллерами домена Active Directory в любых типах топологии. Если у вас есть брандмауэры или сетевые устройства, которые потенциально могут ограничить или изменить этот вид внутреннего сетевого трафика, необходимо настроить правила, которые позволяют свободно и неограниченное общение между этими серверами: правила, которые позволяют входящий и исходяющий сетевой трафик в любом порту (в том числе случайные порты RPC) и любой протокол, который никогда не изменяет биты на проводе.

Внешние транспортные серверы почти всегда находятся в сети периметра, поэтому ожидается, что вы ограничите сетевой трафик между транспортным сервером Edge и Интернетом, а также между краем транспортного сервера и внутренней Exchange организацией.

Эти сетевые порты описаны в данном разделе.

Эти сетевые порты описаны в данном разделе.Ожидается, что вы ограничите сетевой трафик между внешними клиентами и службами и внутренней организацией Exchange. Также можно ограничить трафик между внутренними клиентами и внутренними серверами Exchange. Эти сетевые порты описаны в данном разделе.

Сетевые порты, необходимые для клиентов и служб

Сетевые порты, которые необходимы почтовым клиентам для доступа к почтовым ящикам и другим службам в организации Exchange, описаны на следующей диаграмме и в таблице.

Примечания.

Предназначением для этих клиентов и служб являются службы клиентского доступа на сервере почтовых ящиков. В Exchange 2016 и Exchange 2019 года службы клиентского доступа (frontend) и backend устанавливаются вместе на одном сервере почтовых ящиков. Дополнительные сведения см. в архитектуре протокола клиентского доступа.

Хотя на схеме показаны клиенты и службы из Интернета, концепции одинаковы для внутренних клиентов (например, клиенты в лесу учетных записей, Exchange серверов в лесу ресурсов).

Кроме того, в таблице нет столбца источника, так как источником может быть любое расположение, внешнее для организации Exchange (например, интернет или лес учетных записей).

Кроме того, в таблице нет столбца источника, так как источником может быть любое расположение, внешнее для организации Exchange (например, интернет или лес учетных записей).Пограничные транспортные серверы не участвуют в сетевом трафике, связанном с этими клиентами и службами.

| Назначение | Порты | Комментарии |

|---|---|---|

Зашифрованные веб-подключения используются следующими клиентами и службами.

| 443/TCP (HTTPS) | Дополнительные сведения об этих клиентах и службах см. в следующих статьях.

|

Незашифрованные веб-подключения используются следующими клиентами и службами.

| 80/TCP (HTTP) | По возможности рекомендуется использовать зашифрованное веб-подключения на TCP-порте 443 для защиты учетных и других данных. Однако вы можете обнаружить, что некоторые службы должны быть настроены для использования незашифрованных веб-подключений на 80/TCP к службам клиентского доступа на серверах почтовых ящиков. Дополнительные сведения об этих клиентах и службах см. в следующих статьях.

|

| Клиенты IMAP4 | 143/TCP (IMAP), 993/TCP (безопасный IMAP) | По умолчанию IMAP4 отключен. Дополнительные сведения см. в pop3 и IMAP4 в Exchange Server. Служба IMAP4 в службах клиентского доступа на прокси-серверах почтовых ящиков подключена к службе backend IMAP4 на сервере почтовых ящиков. |

| Клиенты POP3 | 110/TCP (POP3), 995/TCP (безопасный POP3) | По умолчанию протокол POP3 отключен. Дополнительные сведения см. в pop3 и IMAP4 в Exchange Server. Служба POP3 в службах клиентского доступа на прокси-серверах почтовых ящиков подключена к службе backend POP3 на сервере почтовых ящиков. |

| Клиенты SMTP (с проверкой подлинности) | 587/TCP (SMTP с проверкой подлинности) | Соединиттель по умолчанию получил имя «Client Frontend <Server name>» в передней транспортной службе прослушивает проверку подлинности клиентских представлений SMTP в порту 587. Примечание. Если у вас есть клиенты электронной почты, которые могут отправлять только проверку подлинности SMTP-почты в порту 25, вы можете изменить привязки сетевого адаптера соединиттеля приемки клиента, чтобы также прослушивать проверку подлинности сообщений электронной почты SMTP в порту 25. |

Сетевые порты, необходимые для потока обработки почты

Способ доставки почты в организацию Exchange и из нее зависит от топологии Exchange. Наиболее важный фактор наличие подписанного пограничного транспортного сервера, развернутого в сети периметра.

Наиболее важный фактор наличие подписанного пограничного транспортного сервера, развернутого в сети периметра.

Сетевые порты, необходимые для потока обработки почты (без пограничных транспортных серверов)

Сетевые порты, необходимые для потока почты в Exchange организации, которая имеет только серверы почтовых ящиков, описаны в следующей схеме и таблице.

| Назначение | Порты | Источник | Назначение | Комментарии |

|---|---|---|---|---|

| Входящая почта | 25/TCP (SMTP) | Интернет (все) | Сервер почтовых ящиков | Соединиттель получения по умолчанию с именем «Frontend <Mailbox server name> по умолчанию» в передней транспортной службе прослушивает анонимные входящие сообщения SMTP в порту 25. Почта передается из передней транспортной службы в службу транспорта на сервере почтовых ящиков с помощью неявного и невидимого соединителя отправки внутри организации, который автоматически направляет почту между Exchange серверами в той же организации. |

| Исходящая почта | 25/TCP (SMTP) | Сервер почтовых ящиков | Интернет (все) | По умолчанию Exchange не создает соединители отправки, которые позволяют отправлять почту в Интернет. Необходимо создать соединители отправки вручную. Дополнительные сведения см. в сообщении Create a Send connector для отправки почты в Интернет. |

| Исходящие почтовые сообщения (если они прокси-серверы с помощью транспортной службы переднего конца) | 25/TCP (SMTP) | Сервер почтовых ящиков | Интернет (все) | Исходящие сообщения подключаются к службе транспорта переднего конца только в том случае, если соединителю отправки будет установлена прокси-сервер с помощью сервера клиентского доступа в центре администрирования Exchange или в Exchange управленческой оболочки.-FrontEndProxyEnabled $true В этом случае соединиттель получения по умолчанию с именем » <Mailbox server name> Исходящие прокси-серверы» в службе транспорта переднего конца прослушивает исходящие сообщения из транспортной службы на сервере почтовых ящиков. |

| DNS-сервер для разрешения имен следующего перехода почты (не показан на рисунке) | 53/UDP, 53/TCP (DNS) | Сервер почтовых ящиков | DNS-сервер | В этом разделе см. раздел Разрешение имен. |

Сетевые порты, необходимые для потока обработки почты с пограничными транспортными серверами

Установленный в сети периметра поддерживаемый edge transport server влияет на поток почты следующим образом:

Исходящие сообщения из Exchange никогда не проходят через службу переднего транспорта на серверах почтовых ящиков. Почта всегда перетекает из транспортной службы на сервере почтовых ящиков на подписанном сайте Active Directory на сервер edge Transport (независимо от версии Exchange на краевом транспортном сервере).

Входящие почтовые потоки с краевом транспортного сервера на сервер почтовых ящиков на подписанном сайте Active Directory.

Это означает следующее:

Это означает следующее:Почта с Exchange 2013 или более позднего edge Transport server сначала поступает в службу транспорта переднего конца, прежде чем она поступает в службу транспорта на сервере почтовых ящиков Exchange 2016 или Exchange 2019.

В Exchange 2016 г. почта с Exchange 2010 г. всегда доставляет почту непосредственно службе транспорта на сервере почтовых ящиков Exchange 2016 г. Обратите внимание, что сосуществование Exchange 2010 г. не поддерживается Exchange 2019 г.

Дополнительные сведения см. в перетоке почты и транспортном конвейере.

Сетевые порты, необходимые для потока обработки почты в организациях Exchange с пограничными транспортными серверами, описаны на следующей диаграмме и в таблице.

| Назначение | Порты | Источник | Назначение | Комментарии |

|---|---|---|---|---|

| Входящая почта — из Интернета на пограничный транспортный сервер | 25/TCP (SMTP) | Интернет (все) | Пограничный транспортный сервер | Соединиттель получения по умолчанию с именем «Внутренний <Edge Transport server name> соединиттель получения по умолчанию» на краевом транспортном сервере прослушивает анонимные сообщения SMTP в порту 25. |

| Входящая почта от пограничного транспортного сервера во внутреннюю организацию Exchange | 25/TCP (SMTP) | Пограничный транспортный сервер | Серверы почтовых ящиков на подписанном сайте Active Directory | Соединититель отправки по умолчанию с именем «EdgeSync — Входящий <Active Directory site name>» передает входящий почтовый ящик в порте 25 на любой сервер почтовых ящиков на подписанном сайте Active Directory. Дополнительные сведения см. в журнале Send connectors, созданные автоматически в edge Subscription. Соединиттель получения по умолчанию с именем «Frontend <Mailbox server name> по умолчанию» в передней транспортной службе на сервере почтовых ящиков прослушивает все входящие сообщения (включая почту с Exchange 2013 или более поздних серверов edge transport) в порту 25. |

| Исходящая почта от внутренней организации Exchange на пограничный транспортный сервера | 25/TCP (SMTP) | Серверы почтовых ящиков на подписанном сайте Active Directory | Пограничные транспортные серверы | Исходящие сообщения всегда обходят службу переднего транспорта на серверах почтовых ящиков. Почта передается из транспортной службы на любом сервере почтовых ящиков на подписанном сайте Active Directory на транспортный сервер edge с помощью неявного и невидимого соединителя отправки внутри организации, который автоматически отправляет почту между Exchange серверами в той же организации. Соединиттель получения по умолчанию с именем » <Edge Transport server name> Внутренний соединиттель получения по умолчанию» на краевом транспортном сервере прослушивает почту SMTP в порту 25 из транспортной службы на любом сервере почтовых ящиков на подписанном сайте Active Directory. |

| Исходящие сообщения — edge Transport server to internet | 25/TCP (SMTP) | Пограничный транспортный сервер | Интернет (все) | Соединититель отправки по умолчанию с именем «EdgeSync — <Active Directory site name> в Интернет» передает исходящие сообщения в порту 25 с сервера edge Transport в Интернет. |

| Синхронизация EdgeSync | 50636/TCP (безопасный LDAP) | Серверы почтовых ящиков на подписанном сайте Active Directory, которые участвуют в синхронизации EdgeSync | Пограничные транспортные серверы | При подписке на веб-сайт Active Directory все серверы почтовых ящиков, которые существуют на сайте в момент, участвуют в EdgeSync синхронизации. Однако все серверы почтовых ящиков, которые будут добавлены позже, автоматически не участвуют в EdgeSync синхронизации. Однако все серверы почтовых ящиков, которые будут добавлены позже, автоматически не участвуют в EdgeSync синхронизации. |

| DNS-сервер для разрешения имен следующего перехода почты (не показан на рисунке) | 53/UDP, 53/TCP (DNS) | Пограничный транспортный сервер | DNS-сервер | Далее в этом разделе см. раздел Разрешение имен. |

| Обнаружение прокси-сервера в репутации отправитель (не изображено) | см. комментарии | Пограничный транспортный сервер | Интернет | По умолчанию репутация отправитель (агент анализа протоколов) использует обнаружение открытых прокси-серверов в качестве одного из критериев для вычисления уровня репутации отправитель (SRL) сервера исходных сообщений. Дополнительные сведения см. в разделе Sender reputation and the Protocol Analysis agent. Обнаружение открытых прокси-серверов использует следующие протоколы и порты TCP для тестирования исходных серверов обмена сообщениями для открытых прокси:

Кроме того, если ваша организация использует прокси-сервер для управления исходящие интернет-трафик, необходимо определить имя, тип сервера прокси-сервера и порт TCP, для доступа к интернету для обнаружения открытых прокси-серверов. Кроме того, можно отключить обнаружение открытых прокси-серверов в репутации отправитель. Дополнительные сведения см. в дополнительных сведениях о процедурах репутации отправитель. |

Разрешение имен

Разрешение DNS следующего перехода почты является фундаментальной составляющей потока обработки почты в любой организации Exchange. Серверы Exchange, ответственные за получение входящей почты или доставку исходящей, должны иметь возможность разрешать как внутренние, так и внешние имена узлов для правильной маршрутизации почты. Все внутренние серверы Exchange должны иметь возможность разрешать внутренние имена узлов для правильной маршрутизации почты. Существует множество различных способов разработки инфраструктуры DNS, но важный результат обеспечение правильного разрешения имен для следующего перехода на всех серверах Exchange.

Сетевые порты, необходимые для гибридных развертываний

Сетевые порты, необходимые для организации, использующей локальное Exchange и Microsoft 365 или Office 365, охватываются протоколами гибридного развертывания, портами и конечными точками.

Сетевые порты, необходимые для единой системы обмена сообщениями в Exchange 2016 г.

Сетевые порты, необходимые для единой системы обмена сообщениями в Exchange 2013 и Exchange 2016 г., охватываются в разделе Протоколы единой системы обмена сообщениями, порты и службы.

Личный кабинет юридического лица | Статьи по 1С

Интернет-сервис «Личный кабинет юридического лица» предназначен для юридических лиц — российских организаций и позволяет:

- получать актуальную информацию о задолженности по налогам перед бюджетом, о суммах начисленных и уплаченных налоговых платежей, о наличии переплат, невыясненных платежей, об исполненных налоговым органом решениях на зачет и на возврат излишне уплаченных (излишне взысканных) сумм, о принятых решениях об уточнении платежа, об урегулированной задолженности, о неисполненных налогоплательщиком требованиях на уплату налога и других обязательных платежей, о мерах принудительного взыскания задолженности;

- получать выписку из ЕГРН в отношении самого себя;

- направлять запросы и получать справку о состоянии расчетов по налогам, сборам, пеням, штрафам, процентам, акт совместной сверки расчетов по налогам, сборам, пеням, штрафам, процентам;

- направлять запрос на получение справки об исполнении обязанности по уплате налогов, сборов, пеней, штрафов, процентов;

- составлять и направлять в налоговые органы заявления на уточнение невыясненного платежа, заявление на уточнение платежных документов, в которых налогоплательщик самостоятельно обнаружил ошибки в оформлении, заявления о зачете/возврате переплаты, заявления для инициирования сверки расчетов с бюджетом;

- направлять в налоговый орган сообщения по форме С-09-6 об участии в российских организациях;

- получать услуги по постановке и снятию с учета организации по месту нахождения обособленного подразделения, внесению изменений в сведения об обособленном подразделении на основании формализованных электронных сообщений налогоплательщика по формам № С-09-3-1, С-09-3-2, 1-6-Учет, 3-Учет, в качестве налогоплательщика ЕНВД на основании заявлений по формам № ЕНВД-1, ЕНВД-3, 3-Учет;