Как подобрать пароль к аккаунту/странице/сайту / Хабр

Друзья, всех приветствую!

В этой статье мы поговорим о том, как подбирать пароли к учетным записям, сайтам, страницам, аккаунтам с помощью Burp Suite.

Аутентификация лежит в основе защиты приложения от несанкционированного доступа. Если злоумышленнику удастся нарушить функцию аутентификации приложения, то он сможет завладеть всем приложением.

В следующем примере демонстрируется техника обхода аутентификации с использованием имитированной страницы входа в систему из учебного инструмента «Mutillidae». Версия «Mutillidae», которую мы используем, взята из проекта OWASP «Broken Web Application Project». Скачать проект BWAP вы можете здесь.

Во-первых, убедитесь, что Burp Suite правильно настроен в вашем браузере. Во вкладке Burp Proxy убедитесь, что «Перехват выключен» («Intercept is off») и посетите страницу входа (login page) в WEB-приложение, которое вы тестируете в вашем браузере.

Вернитесь в Burp Suite. На вкладке Proxy «Intercept» убедитесь, что «Intercept is on».

На вкладке Proxy «Intercept» убедитесь, что «Intercept is on».

В браузере введите произвольные данные на странице входа и отправьте запрос.

Перехваченный запрос можно просмотреть на вкладке Proxy «Intercept». Щелкните правой кнопкой мыши на запросе, чтобы вызвать контекстное меню. Затем нажмите «Send to Intruder».

Перейдите на вкладку Intruder «Positions». Очистите предварительно установленные позиции, используя кнопку «Clear» справа от редактора запросов. Добавьте значения параметров «username» и «password» в качестве позиций, выделив их и используя кнопку «Add». Измените атаку на «Cluster bomb», используя выпадающее меню «Attack type».

Перейдите на вкладку «Payloads». В настройках «Payload sets» убедитесь, что «Payload set» равен «1», а «Payload type» установлен на «Simple list». В настройках «Payload options» введите несколько возможных имен пользователей. Вы можете сделать это вручную или использовать предварительно установленный список username.

Затем в настройках «Payload Sets» измените значение параметра «Payload» на «2». В настройках «Payload options» введите несколько возможных паролей. Вы можете сделать это так же вручную или использовать предварительно установленный список паролей. Далее нажмите кнопку «Начать атаку».

В настройках «Payload options» введите несколько возможных паролей. Вы можете сделать это так же вручную или использовать предварительно установленный список паролей. Далее нажмите кнопку «Начать атаку».

В окне «Intruder attack» вы можете сортировать результаты, используя заголовки столбцов. В данном примере сортировка производится по длине («Content-Length») и по статусу.

Теперь таблица предоставляет нам некоторые интересные результаты для дальнейшего исследования. Просматривая ответ в окне атаки, мы видим, что запрос 118 вошел в систему под именем «admin».

Чтобы подтвердить успешность «брутфорса», используйте имя пользователя и пароль на странице входа в веб-приложение.

В некоторых случаях перебор на странице входа в систему может привести к тому, что приложение заблокирует учетную запись пользователя. Это может быть связано с политикой блокировки, основанной на определенном количестве неудачных попыток входа в систему и т.д. Хотя такая политика разработана для защиты учетной записи, она может привести к дополнительным уязвимостям. Злоумышленник может заблокировать несколько учетных записей, лишив пользователей доступа к ним. Кроме того, заблокированная учетная запись может вызвать изменения в «поведении» web-приложения, и это поведение должно быть изучено и потенциально использовано.

Злоумышленник может заблокировать несколько учетных записей, лишив пользователей доступа к ним. Кроме того, заблокированная учетная запись может вызвать изменения в «поведении» web-приложения, и это поведение должно быть изучено и потенциально использовано.

Всем спасибо за внимание!

Подписывайтесь на меня в соц. сетях, буду всем рад!

Как можно взломать пароль на iPad

Главная » Инструкции » Что еще можно делать » Как можно взломать пароль на iPad

Очень часто в интернете можно встретить запросы: «Как взломать пароль на iPad». В принципе, ничего удивительного в этом нет. Много людей покупают свои девайсы на вторичном рынке, товары на котором чаще всего появляются нелегальным путем. В данной статье рассмотрим процесс обхода пароля через использование IP Box iPhone Password Unlock Tool.

Содержание

- 1 Что такое IP Box iPhone Password Unlock Tool

- 1.1 Особенности прибора

- 1.2 Принцип действия

- 2 Рекомендации пользователям

- 3 Сброс забытого пароля на iPad 4: Видео

Что такое IP Box iPhone Password Unlock Tool

Два года назад в интернете появилась система IP Box iPhone Password Unlock Tool. Основная функция этого устройства – подбор запрашиваемого при загрузке «яблочной» ОС пароля. Этот прибор имеет вид набора электроники, которая может подключаться к iPad и способом брутфорс подбирать код, который запрашивает девайс при загрузке iOS. Данное устройство пригодится пользователям, которые задумываются над тем, как взломать пароль на iPad.

Основная функция этого устройства – подбор запрашиваемого при загрузке «яблочной» ОС пароля. Этот прибор имеет вид набора электроники, которая может подключаться к iPad и способом брутфорс подбирать код, который запрашивает девайс при загрузке iOS. Данное устройство пригодится пользователям, которые задумываются над тем, как взломать пароль на iPad.

к содержанию

Особенности прибора

Как правило, по умолчанию главный код безопасности, который открывает доступ к ОС планшета и личным данным, представляет собой комбинацию из четырех цифр. В iOS после нескольких раз неверного введения кода все данные с гаджета автоматически удаляются (если такая функция включена). При помощи же данного прибора этот процесс будет полностью автоматизирован. Электронная конструкция сможет совершить взлом пароля iPad за 6 секунд-17 часов (так обещает производитель).

Среди главных особенностей данного устройства можно выделить основной модуль, который надо подключить к «яблочному» планшету через кабель или прямо к аккумуляторной батарее. В него встроен датчик света, который пользователь должен прикрепить к дисплею. Это даст возможность обойти систему защиты, которая является превентивной.

В него встроен датчик света, который пользователь должен прикрепить к дисплею. Это даст возможность обойти систему защиты, которая является превентивной.

Читайте также

к содержанию

Принцип действия

Принцип работы этого электронного устройства следующий: при введении пароля на девайс у него меняется яркость экрана. Код неверный – яркость дисплея остается прежней, если ввести правильную комбинацию чисел – уровень яркости увеличивается. Поэтому, если параметры яркости не поменялись, прибор посылает сигнал блоку питания «яблочного» планшета, и девайс принудительно отправляется на перезагрузку.

При этом «яблочная» ОС не успевает зарегистрировать само действие введения пароля. Следовательно, этот способ защиты iPad становится бесполезным, а общее число попыток введения кода – безграничным. Так что, если вас интересует, как обойти пароль на iPad, – можно попробовать использовать IP BoxiPhone Password Unlock Tool.

Стоит отметить, что прибор тестировался исключительно на «яблочных» девайсах с iOS 8.

1. С выходом ОС версии 8.1.1 Apple устранила данную уязвимость. Но, учитывая, что многие пользователи не обновляют свои планшеты, опасность все же остается.

к содержанию

Рекомендации пользователям

Владельцам «яблочных» планшетов нужно своевременно обновлять девайсы, а также устанавливать длинный код. Однако бывают случаи, когда возникает вопрос, как обойти пароль на iPad. Тогда можно применить функцию стирания через режим восстановления. После выполнения такой процедуры вся информация, пароли будут стерты с девайса, владелец не будет задумываться, как взломать код, а просто придумает новый.

к содержанию

Сброс забытого пароля на iPad 4: Видео

Поделитесь материалом в соц сетях:

Ваш комментарий:

Как взломать пароли и защитить свои учетные данные от грубой силы

Пароли — это, безусловно, наиболее распространенный тип аутентификации пользователей. Они популярны, потому что их теория имеет смысл для отдельных людей и достаточно проста в реализации для разработчиков. С другой стороны, плохо составленные пароли могут создавать бреши в безопасности. Хорошо продуманный процесс аутентификации на основе пароля не сохраняет фактический пароль пользователя. Это сделало бы слишком простым для хакера или злонамеренного инсайдера доступ ко всем учетным записям пользователей системы. В этом руководстве вы узнаете, как взламывать пароли и одновременно пытаться сделать ваши пароли максимально устойчивыми к грубой силе.

Они популярны, потому что их теория имеет смысл для отдельных людей и достаточно проста в реализации для разработчиков. С другой стороны, плохо составленные пароли могут создавать бреши в безопасности. Хорошо продуманный процесс аутентификации на основе пароля не сохраняет фактический пароль пользователя. Это сделало бы слишком простым для хакера или злонамеренного инсайдера доступ ко всем учетным записям пользователей системы. В этом руководстве вы узнаете, как взламывать пароли и одновременно пытаться сделать ваши пароли максимально устойчивыми к грубой силе.

Теперь начните с изучения взлома паролей с точки зрения непрофессионала.

Что такое взлом пароля?

Подбор пароля — это процесс выявления неизвестного пароля к компьютеру или сетевому ресурсу с помощью программного кода. Это также может помочь злоумышленнику получить незаконный доступ к ресурсам. Злоумышленники могут участвовать в различных преступных действиях с информацией, полученной путем взлома пароля.

Переходя к следующей теме о том, как взламывать пароли, вы поймете, какие методы используются в этом процессе.

Методы взлома паролей

Пароли обычно хранятся в хешированном формате, будь то в базах данных веб-сайтов или кэшах операционной системы. Хранение паролей в виде открытого текста является слишком большим риском с точки зрения разработки, поскольку одна ошибка в системе безопасности может привести к утечке бесчисленных гигабайт конфиденциальных пользовательских данных. В этом процессе пароли преобразуются в фрагменты нечитаемых данных, которые можно использовать только для перекрестной проверки, когда пользователь пытается войти в систему.

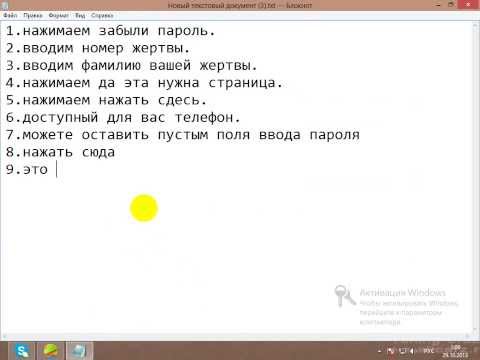

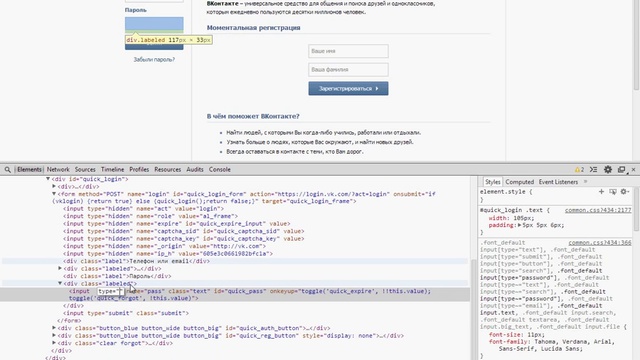

Фишинг

Спросить пароль у клиента — это простой способ взлома. Фишинговое электронное письмо направляет неосторожного читателя на поддельную страницу входа в систему, связанную с любой службой, к которой хакер хочет получить доступ, обычно требуя от пользователя исправить какой-либо критический недостаток безопасности или помочь в сбросе базы данных. Затем эта страница фиксирует их пароль, который хакер впоследствии может использовать в своих целях.

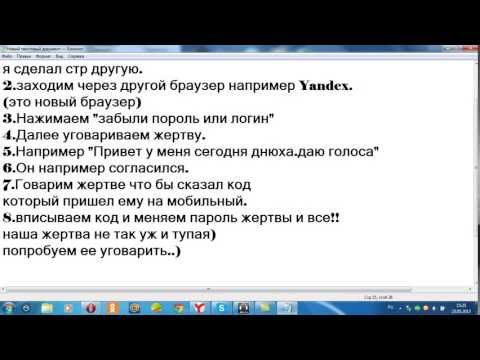

Социальная инженерия

Социальная инженерия воздействует на жертву, чтобы получить личную информацию, такую как номера банковских счетов или пароли. Эта стратегия популярна среди хакеров, потому что они понимают, что люди являются воротами к жизненно важным учетным данным и информации. И с помощью социальной инженерии они используют проверенную тактику, чтобы использовать и влиять на вековые человеческие наклонности, а не изобретать новые средства взлома безопасных и передовых технологий. Было продемонстрировано, что многим фирмам либо не хватает надлежащей безопасности, либо они чрезмерно дружелюбны и заслуживают доверия, когда этого не должно быть, например, предоставление кому-либо доступа к критически важным объектам на основании униформы или слезливой истории.

Было продемонстрировано, что многим фирмам либо не хватает надлежащей безопасности, либо они чрезмерно дружелюбны и заслуживают доверия, когда этого не должно быть, например, предоставление кому-либо доступа к критически важным объектам на основании униформы или слезливой истории.

Атака по словарю

В этом случае хакер ищет в словаре паролей правильный пароль. Словари паролей охватывают множество тем и смешанных тем, таких как политика, фильмы и музыкальные группы. Неспособность пользователей создать надежный пароль является причиной того, что этот подход эффективно взламывает пароли. Проще говоря, в этом нападении используются те же термины, которые многие люди используют в качестве паролей. Хакер может сравнить полученный хэш пароля с хэшем словаря паролей, чтобы найти правильный пароль в виде открытого текста.

Радужный стол

Теперь, когда пароли хэшированы, хакеры пытаются пройти аутентификацию, взламывая хэш паролей. Они достигают этого, используя таблицу Rainbow, которая представляет собой набор предварительно вычисленных хэшей вероятных комбинаций паролей. Хакеры могут использовать радужную таблицу для взлома хэша, что приведет к угадыванию вашего пароля. В результате он извлекает хэш пароля из системы и устраняет необходимость его взламывать. Более того, это не требует раскрытия самого пароля. Нарушение совершается, если хэш совпадает.

Хакеры могут использовать радужную таблицу для взлома хэша, что приведет к угадыванию вашего пароля. В результате он извлекает хэш пароля из системы и устраняет необходимость его взламывать. Более того, это не требует раскрытия самого пароля. Нарушение совершается, если хэш совпадает.

Грубая сила

При атаке методом грубой силы злоумышленник пытается ввести несколько комбинаций паролей, пока не будет найдена правильная. Злоумышленник использует программное обеспечение для автоматизации этого процесса и запуска исчерпывающих комбинаций паролей за значительно более короткий промежуток времени. С ростом аппаратного обеспечения и технологий в последние годы такие программы активизировались. Это не будет быстро, если ваш пароль будет длиннее нескольких символов, но в конечном итоге он раскроет ваш пароль. Атаки грубой силы можно ускорить, бросив на них больше вычислительных ресурсов.

Но, изучая, как взламывать пароли, потребители должны знать об инструментах, используемых хакерами для достижения того же.

Какие существуют инструменты для взлома паролей?

Некоторые из инструментов, используемых для взлома паролей —

- Каин и Авель. Эта программа восстановления паролей может восстанавливать учетные данные для учетных записей пользователей Microsoft Windows и пароли Microsoft Access. Каин и Авель используют графический пользовательский интерфейс, что делает его более простым в использовании, чем эквивалентные приложения. Программа использует списки словарей и методы атаки методом полного перебора.

- John the Ripper — John the Ripper (JtR) — это приложение для взлома паролей, впервые выпущенное в 1996 году для компьютеров на базе UNIX. Он был создан для оценки надежности паролей, перебора зашифрованных (хешированных) паролей и взлома паролей с использованием атак по словарю. Он может использовать атаки по словарю, радужные таблицы и атаки грубой силы в зависимости от типа цели.

- Rainbow Crack — относится к категории инструментов для взлома хэшей, в которых используется метод крупномасштабного компромисса между временем и памятью для более быстрого взлома паролей, чем стандартные инструменты грубой силы. Компромисс времени и памяти — это вычислительный процесс, в котором все пары простого текста и хеш-функции генерируются с использованием определенного хэш-алгоритма. Затем результаты сохраняются в радужной таблице. Эта процедура может занять много времени. Однако, как только таблица готова, она может взламывать пароли намного быстрее, чем методы грубой силы.

Теперь, когда вы понимаете, как взламывать пароли с помощью хеш-таблиц и готовых инструментов, пришло время рассмотреть способы защиты ваших учетных данных от таких методов.

Как предотвратить взлом вашего пароля?

Некоторые методы предотвращения взлома паролей:

- Более длинные пароли: требуются более длинные пароли, что затрудняет реализацию механизма грубой силы.

Было продемонстрировано, что более длинные пароли и парольные фразы значительно повышают безопасность. Тем не менее, по-прежнему важно избегать более длинных паролей, которые ранее были взломаны или которые часто используются в словарях для взлома.

Было продемонстрировано, что более длинные пароли и парольные фразы значительно повышают безопасность. Тем не менее, по-прежнему важно избегать более длинных паролей, которые ранее были взломаны или которые часто используются в словарях для взлома. - Нет личных данных: эта политика паролей поощряет пользователей устанавливать пароли, которые не содержат личных данных. Как было сказано ранее, большинство пользователей создают пароли, используя личную информацию, такую как хобби, прозвища, имена домашних животных или членов семьи и т. д. Если хакер получит доступ к личной информации о конкретном пользователе (например, через социальные сети), он проверит пароль. комбинации, основанные на этих знаниях.

- Разные пароли для разных учетных записей: правила использования паролей должны заставлять пользователей различать безопасность и удобство. Пользователям должно быть запрещено использовать одни и те же пароли для всех сервисов. Следует избегать обмена паролями между пользователями, включая тех, кто работает в одном отделе или использует одно и то же оборудование.

Один взломанный пароль не влияет на другие ваши учетные записи с этой политикой.

Один взломанный пароль не влияет на другие ваши учетные записи с этой политикой. - Использовать фразы-пароли: Некоторые правила паролей требуют создания фразы-пароля, а не пароля. Хотя проходы служат той же цели, их длина затрудняет взлом. Помимо букв, хороший пропуск должен включать цифры и символы. Пользователям может быть легче запомнить пароли, чем парольные фразы. Однако последний гораздо более устойчив к взлому.

- Двухфакторная аутентификация: Двухфакторная аутентификация (2FA) может помочь защитить онлайн-аккаунт или даже смартфон. 2FA делает это, прося пользователя предоставить две формы информации — пароль или личный идентификационный номер (PIN), код, отправленный на смартфон пользователя, или отпечаток пальца — прежде чем получить доступ к тому, что защищено. Это помогает предотвратить несанкционированный вход в учетную запись без разрешения первоначального пользователя.

После этого вы достигли конца этого руководства по взлому паролей.

Получите навыки кибербезопасности и победите хакеров в их собственной игре с Certified Ethical Hacker Training Course! Зарегистрируйтесь сейчас!

Заключение

В этом руководстве по взлому паролей вы узнали о необходимости более надежных паролей, о разнообразных методах, которые можно использовать для взлома паролей и их хэшей. Вы также рассказали об инструментах, которые помогают взломать этот пароль, и закончили урок несколькими способами защитить свои учетные данные от таких гнусных инструментов.

Simplilearn предлагает программу последипломного образования в области кибербезопасности, которая охватывает все темы, которые необходимы новичкам и опытным этическим хакерам, чтобы стать опытными. Студентам преподаются такие темы, как прослушивание сети, перечисление и оценка рисков, чтобы подготовить их к собеседованиям и будущей корпоративной карьере. Поскольку сектор информационных технологий нуждается в опытных экспертах по кибербезопасности, пришло время узнать об этичном взломе и получить преимущество в индустрии кибербезопасности.

У вас есть сомнения или вопросы по поводу взлома паролей? Пожалуйста, оставляйте свои идеи и вопросы в разделе комментариев ниже, и мы ответим на них.

Что такое взлом пароля?

БезопасностьК

- Александр С. Гиллис, Технический писатель и редактор

Взлом пароля — это процесс использования прикладной программы для идентификации неизвестного или забытого пароля к компьютеру или сетевому ресурсу. Его также можно использовать, чтобы помочь злоумышленнику получить несанкционированный доступ к ресурсам.

Используя информацию, полученную злоумышленниками с помощью взлома паролей, они могут совершать ряд преступных действий. К ним относятся кража банковских учетных данных или использование информации для кражи личных данных и мошенничества.

Взломщик паролей восстанавливает пароли, используя различные методы. Процесс может включать сравнение списка слов для подбора паролей или использование алгоритма для повторного подбора пароля.

Как создать надежный пароль?Взломщики паролей могут расшифровать пароли за несколько дней или часов, в зависимости от того, насколько слаб или надежен пароль. Чтобы сделать пароль более надежным и трудным для раскрытия, открытый текстовый пароль должен соответствовать следующим правилам:

- Длина не менее 12 символов. Чем короче пароль, тем проще и быстрее его взломать.

- Комбинируйте буквы и различные символы.

Использование цифр и специальных символов, таких как точки и запятые, увеличивает количество возможных комбинаций.

Использование цифр и специальных символов, таких как точки и запятые, увеличивает количество возможных комбинаций. - Избегайте повторного использования пароля. Если пароль взломан, то злонамеренное лицо может использовать тот же пароль, чтобы легко получить доступ к другим защищенным паролем учетным записям, которыми владеет жертва.

- Обратите внимание на индикаторы надежности пароля. Некоторые системы, защищенные паролем, включают индикатор надежности пароля, который представляет собой шкалу, сообщающую пользователям, когда они создали надежный пароль.

- Избегайте легко угадываемых фраз и распространенных паролей. Слабым паролем может быть имя, кличка питомца или дата рождения — что-то личное. Короткие и легко предсказуемые шаблоны, такие как 123456, пароль или qwerty, также являются слабыми паролями.

- Использовать шифрование. Пароли, хранящиеся в базе данных, должны быть зашифрованы.

- Воспользуйтесь инструментами и менеджерами для создания паролей. Некоторые смартфоны автоматически создают длинные, трудно угадываемые пароли. Например, Apple iPhone создаст для пользователей надежные пароли веб-сайтов. iPhone хранит пароли в своем диспетчере паролей iCloud Keychain и автоматически вводит пароль в правильное поле, поэтому пользователю не нужно запоминать сложный пароль.

Общий процесс, которому следует взломщик паролей, включает следующие четыре шага:

- Украсть пароль каким-нибудь гнусным способом. Этот пароль, вероятно, был зашифрован перед сохранением с использованием хэша. Хэши — это математические функции, которые преобразуют входные данные произвольной длины в зашифрованные выходные данные фиксированной длины.

- Выберите метод взлома, например, грубую силу или атаку по словарю, и выберите инструмент для взлома.

- Подготовьте хэши паролей для программы взлома. Это делается путем предоставления входных данных хеш-функции для создания хэша, который можно аутентифицировать.

- Запустите инструмент взлома.

Взломщик паролей также может идентифицировать зашифрованные пароли. После извлечения пароля из памяти компьютера программа может расшифровать его. Или, используя тот же алгоритм, что и системная программа, взломщик паролей создает зашифрованную версию пароля, совпадающую с оригиналом.

Какие существуют методы взлома паролей?Взломщики паролей используют два основных метода для определения правильных паролей: атака полным перебором и атака по словарю. Однако существует множество других методов взлома паролей, в том числе следующие:

- Грубая сила. Эта атака проходит через комбинации символов заданной длины, пока не найдет комбинацию, совпадающую с паролем.

- Поиск по словарю.

Здесь взломщик паролей ищет в словаре правильный пароль для каждого слова. Словари паролей существуют для различных тем и комбинаций тем, включая политику, фильмы и музыкальные группы.

Здесь взломщик паролей ищет в словаре правильный пароль для каждого слова. Словари паролей существуют для различных тем и комбинаций тем, включая политику, фильмы и музыкальные группы. - Фишинг . Эти атаки используются для получения доступа к паролям пользователей без использования инструмента для взлома паролей. Вместо этого пользователя обманом заставляют щелкнуть вложение электронной почты. Отсюда вложение может установить вредоносное ПО или предложить пользователю использовать свою электронную почту для входа на ложную версию веб-сайта, раскрывая свой пароль.

- Вредоносное ПО. Подобно фишингу, использование вредоносного ПО — еще один метод получения несанкционированного доступа к паролям без использования инструмента для взлома паролей. Вместо этого используются вредоносные программы, такие как кейлоггеры, которые отслеживают нажатия клавиш, или экранные скребки, которые делают снимки экрана.

- Радужная атака. Этот подход предполагает использование слов, отличных от исходного пароля, для создания других возможных паролей. Злоумышленники могут хранить у себя список под названием радужная таблица . Этот список содержит просочившиеся и ранее взломанные пароли, что сделает общий метод взлома паролей более эффективным.

- Угадывание. Злоумышленник может угадать пароль без использования инструментов. Если злоумышленник обладает достаточной информацией о жертве или жертва использует достаточно распространенный пароль, он может подобрать правильные символы.

Некоторые программы для взлома паролей могут использовать методы гибридных атак, когда они ищут комбинации словарных статей и цифр или специальных символов. Например, взломщик паролей может искать ants01, ants02, ants03 и т. д. Это может быть полезно, когда пользователям рекомендуется включать число в свой пароль.

Что такое инструменты для взлома паролей? Взломщики паролей могут использоваться злонамеренно или законно для восстановления утерянных паролей. Среди доступных инструментов для взлома паролей есть следующие три:

Среди доступных инструментов для взлома паролей есть следующие три:

- Каин и Авель . Это программное обеспечение для восстановления паролей может восстанавливать пароли для учетных записей пользователей Microsoft Windows и пароли Microsoft Access. Cain and Abel использует графический пользовательский интерфейс, что делает его более удобным для пользователя, чем аналогичные инструменты. Программное обеспечение использует списки словарей и методы атаки полным перебором.

- Офкрэк. Этот взломщик паролей использует радужные таблицы и атаки грубой силы для взлома паролей. Он работает на Windows, macOS и Linux.

- Джон Потрошитель. Этот инструмент использует подход со списком словарей и доступен в основном для систем macOS и Linux. В программе есть командная строка для взлома паролей, что делает ее более сложной в использовании, чем такие программы, как Cain и Abel.

Законность взлома пароля может меняться в зависимости от местоположения. В общем, все зависит от намерения. Например, использование инструмента для взлома паролей для восстановления собственного пароля может быть приемлемым. Однако в большинстве случаев, если целью является злонамеренная кража, повреждение или неправомерное использование чужих данных, это, скорее всего, будет незаконным действием.

В общем, все зависит от намерения. Например, использование инструмента для взлома паролей для восстановления собственного пароля может быть приемлемым. Однако в большинстве случаев, если целью является злонамеренная кража, повреждение или неправомерное использование чужих данных, это, скорее всего, будет незаконным действием.

Несанкционированный доступ к чужому устройству может стать основанием для уголовного преследования. Даже угадывание чьего-либо пароля без использования взломщика паролей может привести к уголовному преследованию. В соответствии с законами штатов и федеральными законами США могут быть добавлены дополнительные обвинения в зависимости от того, что злоумышленники делают после получения несанкционированного доступа.

Короче говоря, использование метода взлома пароля для доступа к собственному паролю является законным. Использование этих методов или инструментов для получения доступа к чужому паролю может привести к уголовному преследованию.

Узнайте о том, почему специалисты по безопасности рекомендуют иметь эффективную систему управления идентификацией и доступом и как обучение сотрудников вписывается в хороший пароль и общую стратегию кибербезопасности.

Последнее обновление: май 2021 г.

Продолжить чтение О взломе пароля- Достаточно ли для минимальной длины пароля 14-символьного пароля?

- Что такое атака с распылением пароля и как она работает?

- 10 типов инцидентов безопасности и способы их решения

- Руководство по защите данных: все, что вам нужно знать

- 4 передовой опыт работы с базами данных корпоративной безопасности

Лучшие инструменты Kali Linux и способы их использования

Автор: Петр Лошин

Почему пришло время отменить обязательные политики истечения срока действия паролей

Автор: Петр Лошин

посолка пароля

Автор: Рахул Авати

надежный пароль

Автор: Кэти Террелл Ханна

Нетворкинг

- Особенности мультиоблачной сетевой архитектуры

Предприятиям нужны функции мультиоблачной сети, которые включают программируемость, интеграцию безопасности и сквозную .

..

.. - Отраслевой взгляд на новые стандарты нулевого доверия MEF SASE

MEF недавно выпустил новые стандарты нулевого доверия и SASE. Стандартизация может помочь в интероперабельности, но так ли она необходима…

- Сравните 6 основных сетевых сертификатов на 2023 год

Сетевые сертификаты

могут охватывать основы работы в сети и знания по конкретным продуктам. Оцените шесть сертификатов и взвесьте…

ИТ-директор

- Ускорение использования генеративного ИИ может побудить США принять меры

Инструменты генеративного ИИ, такие как ChatGPT, делают все: от написания кода до обнаружения уязвимостей в сети. Но инструменты также несут в себе риски,…

- 10 самых перспективных инструментов для разработки Web 3.0

Web 3.0 еще не существует, но есть много инструментов для разработки приложений для Интернета следующего поколения и преодоления разрыва с .

..

.. - Стратегия машинного обучения Capital One использует MLOps

Компания, предоставляющая финансовые услуги, использует ML для нескольких вариантов использования и стремится развернуть технологию в масштабе с помощью стандартизированных…

Корпоративный настольный компьютер

- Понимание развивающегося цифрового рынка опыта сотрудников

Развивающийся рынок цифрового опыта сотрудников представляет собой очень широкое понятие со многими компонентами и несколькими основными игроками …

- 4 шага для устранения проблем с сетью в Windows 11

Когда ИТ-администраторы сталкиваются с проблемами с сетевым подключением Windows 11, у них есть множество вариантов решения проблемы. …

- Как исправить Windows 11, когда безопасная загрузка и TPM не работают

Когда организации рассмотрят возможность перехода на Windows 11, они столкнутся с несколькими уникальными требованиями, включая TPM 2.

0, UEFI и…

0, UEFI и…

Облачные вычисления

- Модель FinOps упрощает выставление счетов за облако

Управление стоимостью облачных вычислений является главным приоритетом для администраторов. Эксперт FinOps Майк Фуллер рассказывает о проблемах облачного биллинга и о том, как …

- Oracle официально поддерживает Red Hat Enterprise Linux на OCI

Отвечая на запросы пользователей, Oracle заключила сделку с Red Hat, чтобы сделать операционную систему Enterprise Linux неотъемлемой частью …

- Последний Google Cloud AI проливает свет на автоматизацию розничной торговли

Автоматизированные системы отслеживания запасов на базе искусственного интеллекта не идеальны. Однако ритейлерам с высокими показателями упущенных продаж не хватает…

ComputerWeekly.com

- Эстонская платформа по борьбе с отмыванием денег используется для борьбы с мошенничеством с приложениями

Платформа обмена данными в режиме реального времени, изначально созданная для выявления случаев отмывания денег, также применяется для борьбы с .