Защита от фишинговых атак | Microsoft Learn

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 4 мин

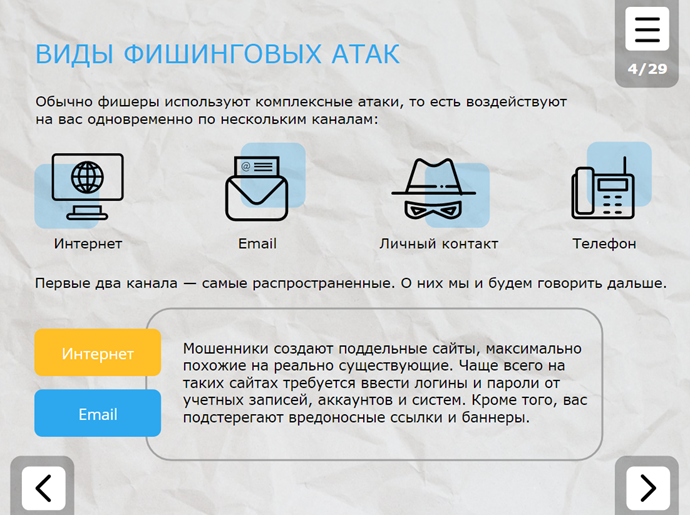

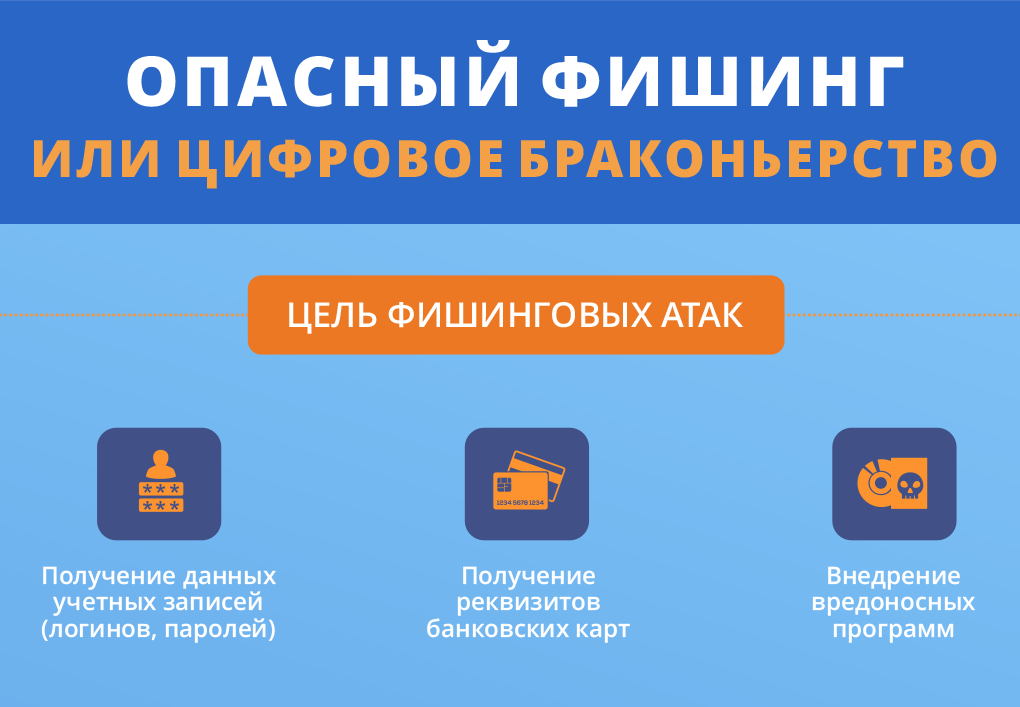

Цель фишинговых атак — кража конфиденциальных сведений с помощью сообщений электронной почты, веб-сайтов, SMS-сообщений и других способов электронного общения. Они пытаются выглядеть как официальное общение от законных компаний или частных лиц.

Они пытаются выглядеть как официальное общение от законных компаний или частных лиц.

Киберпреступники часто пытаются украсть имена пользователей, пароли, данные кредитной карты, данные банковского счета или другие учетные данные. Они используют украденную информацию для злонамеренных целей, таких как взлом, кража личных данных или кража денег непосредственно с банковских счетов и кредитных карт. Информация также может продаваться на киберпреступниках подпольных рынков.

Атаки социальной инженерии предназначены для того, чтобы воспользоваться возможным провалом пользователя в принятии решений. Будьте в курсе и никогда не предоставляйте конфиденциальную или личную информацию по электронной почте или неизвестным веб-сайтам или по телефону. Помните, что фишинговые сообщения предназначены для того, чтобы показаться законными.

Лучшая защита — это осведомленность и образование. Не открывайте вложения или ссылки в незапрошенных электронных письмах, даже если они поступили из распознанного источника. Если сообщение электронной почты непредвиденное, будьте осторожны при открытии вложения и проверьте URL-адрес.

Если сообщение электронной почты непредвиденное, будьте осторожны при открытии вложения и проверьте URL-адрес.

Предприятия должны обучать и обучать своих сотрудников опасаться любого общения, запрашивающего личную или финансовую информацию. Они также должны поручить сотрудникам немедленно сообщить об угрозе группе безопасности компании.

Вот несколько признаков фишинга:

Ссылки или URL-адреса, указанные в сообщениях электронной почты , не указывают на правильное расположение или указывают на сторонний сайт, не связанный с отправителем сообщения. Например, на изображении ниже указанный URL-адрес не соответствует URL-адресу, по которому вы будете отправляться.

Запрос на получение персональных данных , таких как номера социального страхования, банковские или финансовые сведения. В официальных сообщениях обычно не запрашивается личная информация в виде электронного письма.

Элементы на адресе электронной почты будут изменены таким образом, чтобы он был достаточно похож на допустимый адрес электронной почты, но добавил цифры или буквы.

Сообщение непредвиденное и незапрошенное. Если вы вдруг получите электронное письмо от организации или человека, с которым вы редко имеете дело, считайте это сообщение подозрительным.

В сообщении или вложении содержится запрос на включение макросов, настройку параметров безопасности или установку приложений. Обычные сообщения электронной почты не просят вас сделать это.

Сообщение содержит ошибки. Допустимые корпоративные сообщения с меньшей вероятностью содержат типографические или грамматические ошибки или содержат неправильные сведения.

Адрес отправителя не соответствует сигнатуре самого сообщения. Например, сообщение электронной почты должно быть от Марии из Contoso Corp, но адрес отправителя — [email protected].

В поле «Кому» есть несколько получателей , и они кажутся случайными адресами. Корпоративные сообщения обычно отправляются непосредственно отдельным получателям.

Приветствие в самом сообщении не обращается к вам лично. Помимо сообщений, которые ошибочно обращаются к другому человеку, приветствия, которые неправильно используют ваше имя или вытягивают ваше имя непосредственно с вашего адреса электронной почты, как правило, являются вредоносными.

Веб-сайт выглядит знакомым, но есть несоответствия или вещи, которые не совсем правы. Предупреждающие знаки включают устаревшие логотипы, опечатки или просьбу пользователей предоставить дополнительную информацию, которую не запрашивают законные веб-сайты входа.

Открывающаяся страница не является живой страницей, а скорее изображением, которое предназначено для того, чтобы выглядеть так, как сайт, с которым вы знакомы. Может появиться всплывающее окно с запросом учетных данных.

Если вы сомневаетесь, обратитесь к компании по известным каналам, чтобы проверить, являются ли какие-либо подозрительные сообщения электронной почты на самом деле законными.

Программные решения для организаций

Microsoft Edge и Защитник Windows Application Guard обеспечивают защиту от растущей угрозы целевых атак с помощью ведущей в отрасли технологии виртуализации Hyper-V корпорации Майкрософт. Если просматриваемый веб-сайт считается ненадежным, контейнер Hyper-V изолирует это устройство от остальной части сети, тем самым предотвращая доступ к корпоративным данным.

защита Microsoft Exchange Online (EOP) обеспечивает надежность корпоративного класса и защиту от спама и вредоносных программ, сохраняя при этом доступ к электронной почте во время и после чрезвычайных ситуаций. Используя различные уровни фильтрации, EOP может предоставлять различные элементы управления для фильтрации нежелательной почты, такие как элементы управления массовой почтой и международной спамом, что еще больше повысит эффективность служб защиты.

Используйте Microsoft Defender для Office 365 для защиты электронной почты, файлов и интернет-хранилища от вредоносных программ.

Что делать, если вы стали жертвой фишинга

Если вы считаете, что стали жертвой фишинговой атаки:

- Обратитесь к ИТ-администратору, если вы работаете на рабочем компьютере

- Немедленно измените все пароли, связанные с учетными записями

- Сообщите о любых мошеннических действиях в банк и компанию по кредитным картам

Сообщение о нежелательной почты

Outlook.com. Если вы получили подозрительное сообщение электронной почты с запросом личных сведений, установите флажок рядом с сообщением в папке «Входящие» Outlook. Щелкните стрелку рядом с пунктом Нежелательная почта, а затем выберите Фишинг.

Microsoft Office Outlook. Находясь в подозрительном сообщении, выберите Отчет сообщение на ленте, а затем выберите Фишинг.

Microsoft 365: используйте портал отправки в Microsoft 365 Defender, чтобы отправить пример нежелательной почты или фишинга в корпорацию Майкрософт для анализа. Дополнительные сведения см. в статье Разделы справки сообщить о подозрительном сообщении электронной почты или файле в Корпорацию Майкрософт?.

Рабочая группа по борьбе с фишингом: [email protected]. Группа использует отчеты, созданные из электронных писем, отправленных для борьбы с фишингом и хакерами. В них участвуют поставщики услуг, поставщики безопасности, финансовые учреждения и правоохранительные органы.

Если вы находитесь на подозрительном веб-сайте

Microsoft Edge. Пока вы находитесь на подозрительном сайте, щелкните значок> Дополнительно (.

..)Справка и отзывы>Сообщить о небезопасном сайте. Следуйте инструкциям на отображаемой веб-странице, чтобы сообщить о веб-сайте.

..)Справка и отзывы>Сообщить о небезопасном сайте. Следуйте инструкциям на отображаемой веб-странице, чтобы сообщить о веб-сайте.Internet Explorer. Пока вы находитесь на подозрительном сайте, щелкните значок шестеренки, наведите указатель на пункт Безопасность, а затем выберите Сообщить о небезопасном веб-сайте. Следуйте инструкциям на отображаемой веб-странице, чтобы сообщить о веб-сайте.

- Защита от фишинга

- Тенденции фишинга

Полное руководство по фишинговым атакам / Хабр

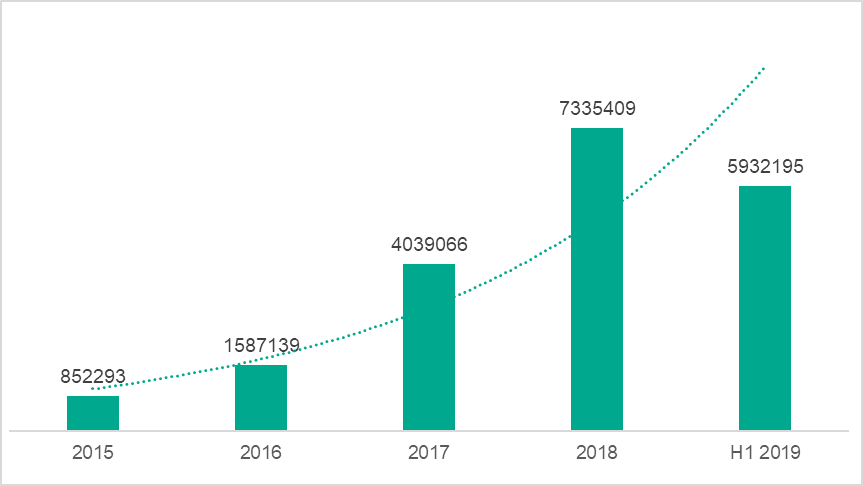

С самого момента изобретения электронной почты фишинговые атаки преследуют как частные лица, так и организации, со временем становясь всё более изощренными и замаскированными. Фишинговая атака — один их распространенных способов, используемых хакерами для проникновения в учетные записи и сети своих жертв. По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

И хотя фишинговые атаки уже давно не редкость, в кризисные времена их количество резко возрастает. Мошенники пользуются хаосом и неразберихой, вызванной последними событиями. В такие времена многие ожидают писем из официальных источников, таких как экспертные организации, страховые компании или правительственные учреждения. Это дает преступникам отличную возможность маскировать свои вредоносные рассылки под письма из официальных источников. Эти, на первый взгляд, безобидные письма перенаправляют пользователей на мошеннические сайты, чтобы обманом побудить их ввести конфиденциальную информацию.

Что такое фишинг?

Простыми словами, фишинг — это тактика рассылки мошеннических электронных писем и попытка обманом заставить получателей нажать на вредоносную ссылку или скачать зараженное вложение, чтобы затем украсть их личную информацию. Эти письма могут выглядеть как сообщения из вполне респектабельных источников: торговых компаний, банков, а также лиц или команд в вашей собственной организации, например, из отдела кадров, от вашего руководителя или даже генерального директора.

Эти письма могут выглядеть как сообщения из вполне респектабельных источников: торговых компаний, банков, а также лиц или команд в вашей собственной организации, например, из отдела кадров, от вашего руководителя или даже генерального директора.

Если ваши сотрудники не могут распознать признаки фишинга, под угрозой находится вся ваша организация. Согласно исследованию Verizon, среднее время, необходимое первой жертве широкомасштабной фишинговой рассылки, чтобы открыть вредоносное письмо, составило 16 минут, а на то, чтобы сообщить о фишинговой кампании в отдел информационной безопасности, ушло вдвое больше времени — 33 минуты.

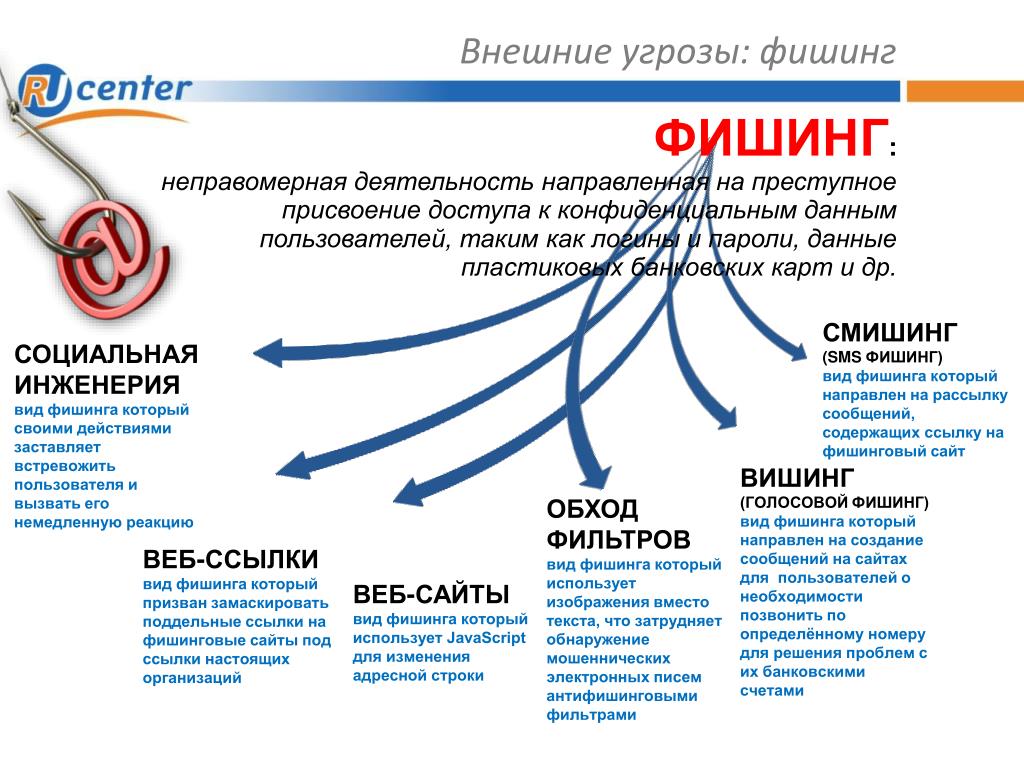

Методы фишинговых атак

Как уже упоминалось, большинство, если не все фишинговые атаки начинаются с электронного письма, которое выглядит так, будто его отправил вполне законный источник, однако последующие способы атаки и проникновения могут быть различными. Некоторые способы достаточно просты и заключаются в том, чтобы обманом вынудить пользователя нажать на ссылку и ввести конфиденциальную информацию, другие же более изощренные, например, запуск исполняемого файла, который имитирует настоящий процесс и получает доступ к компьютеру и сети жертвы, чтобы незаметно запустить там вредоносную программу.

Некоторые способы достаточно просты и заключаются в том, чтобы обманом вынудить пользователя нажать на ссылку и ввести конфиденциальную информацию, другие же более изощренные, например, запуск исполняемого файла, который имитирует настоящий процесс и получает доступ к компьютеру и сети жертвы, чтобы незаметно запустить там вредоносную программу.

Обычно во время фишинговой атаки для обмана жертвы используется сразу несколько приемов. Например, нередко мошенники используют манипуляции с ссылками и подделку веб-сайтов, что в комбинации придает их действиям максимальную убедительность. Первое, что вы видите при получении фишингового электронного письма, — правдоподобно выглядящую ссылку, которая ведет на часто используемый и не вызывающий подозрений сайт, такой как Facebook, Amazon или YouTube, а также сообщение, под разными поводами призывающее вас перейти по этой ссылке. Эти сообщения будут предлагать пользователям ввести конфиденциальную информацию, утверждая, что с их учетной записью или заказом возникла проблема, которую необходимо решить. Именно на этом этапе в игру вступает следующий прием — подделка веб-сайтов.

Именно на этом этапе в игру вступает следующий прием — подделка веб-сайтов.

Хотя на первый взгляд ссылка может выглядеть совсем как легитимный веб-сайт, скажем, «amazon.com», при внимательном рассмотрении можно обнаружить небольшие несоответствия или нестыковки, раскрывающие истинную природу ссылки. Создание таких мошеннических доменов, близких по написанию к известным сайтам, называется тайпсквоттингом. Эти вредоносные сайты во всем максимально похожи на реальные страницы, и ничего не подозревающие пользователи могут ввести на них свои учетные данные. Хакеры же получают возможность ввести украденные данные на настоящем сайте.

Также хакеры часто прикрепляют не вызывающий подозрений файл или добавляют ссылку, при нажатии на которую будет тайно загружено вредоносное программное обеспечение, которое внедрится в систему жертвы. Эти атаки часто внедряют вредоносную программу, маскирующуюся под настоящий исполняемый файл. Работая в фоновом режиме, такая программа будет перемещаться в сети пользователя с целью кражи конфиденциальной информации, такой как банковские счета, номера социального страхования, учетные данные пользователей и многое другое. Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Типы фишинговых атак

Наиболее популярный среди фишинговых мошенников метод атаки заключается в создании максимально широкого охвата. Они рассылают стандартные электронные письма от имени известных сайтов максимально возможному количеству адресатов в надежде, что кто-нибудь клюнет на их уловки. Это эффективный, но не единственный метод поймать жертву на крючок. Некоторые киберпреступники для достижения своих целей используют более точные методы, например адресный (целевой) фишинг, клон-фишинг и уэйлинг.

Адресный фишинг и уэйлинг

Как и в обычных фишинговых атаках, в адресном (целевом) фишинге и уэйлинге для обмана жертв используются электронные письма из надежных источников. Однако вместо массовой рассылки множеству получателей адресный фишинг нацелен на конкретных лиц или выдает себя за вызывающее доверие лицо для кражи учетных данных или информации.

Подобно адресному фишингу, уэйлинг (дословно — «охота на китов») направлен на конкретное высокопоставленное лицо. Вместо того, чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокоуровневые цели — руководителей и влиятельных лиц — в надежде поразить своего белого кита.

«Охотники на китов» стремятся выдать себя за высшее руководство, например генерального директора, финансового директора или начальника отдела кадров, чтобы убедить членов организации раскрыть конфиденциальную информацию, представляющую для злоумышленников ценность.

Чтобы уэйлинг увенчался успехом, злоумышленники должны намного лучше изучить свою жертву по сравнению с обычным фишингом, чтобы выглядеть как можно достовернее. Злоумышленники рассчитывают воспользоваться авторитетом руководителя, за которого себя выдают, чтобы убедить сотрудников или других руководителей не проверять и не подвергать сомнению их запросы.

Во время работы в предыдущей компании я также стал целью уэйлинга: мошенник, выдававший себя за моего генерального директора, просил дать свой номер телефона, чтобы он мог позвонить мне и попросить об услуге. К счастью, в письме было много явных признаков мошенничества. Самым очевидным было то, что офис генерального директора находился всего нескольких шагах от моего стола, так что он мог бы легко подойти, если бы я ему понадобился!

Клон-фишинг

Клон-фишинг не такой изобретательный как адресный фишинг или уэйлинг, но от этого не менее эффективный. Этому методу атаки присущи все основные элементы фишингового мошенничества, а разница заключается в том, что вместо того, чтобы выдать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют реальное электронное письмо, которое ранее было отправлено легитимной организацией. Затем хакеры используют манипуляции со ссылками для подмены реальной ссылки из исходного электронного письма и перенаправления жертвы на мошеннический сайт. Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Примеры мошенничества с электронной почтой

Мошенники часто подделывают официальные электронные письма от розничных продавцов, таких как Amazon или Walmart, утверждая, что пользователю необходимо ввести свои учетные данные или платежную информацию для выполнения заказа. Ссылки в электронном письме приведут вас на целевую страницу, выглядящую как настоящая, где вы сможете ввести конфиденциальную информацию.

С развитием электронной коммерции, а также в условиях пандемии количество интернет-покупок достигло невиданных масштабов, а значит у мошенников прибавилось работы. В период праздников, когда все массово покупают подарки, количество таких мошенников растет в геометрической прогрессии. Многие люди делают столько покупок, что перестают задумываться и замечать, что с их заказом что-то не так.

Примером фишингового мошенничества, которое набрало обороты в праздничный сезон 2020 года, является поддельное электронное письмо от Amazon, информирующее клиентов о необходимости войти в систему, чтобы обновить платежную информацию и адрес для выполнения заказа.

(Источник)

Лично я постоянно получаю электронные письма от Amazon о доставке, датах прибытия, подтверждениях и прочем. Если бы я не знал, на что обращать внимание для определения фишинга, я бы легко попался на уловки мошенников.

Анатомия фишинговых писем

Мы выделили наиболее распространенные элементы, присущие фишинговым письмам. Ознакомьтесь с нашей полной инфографикой, чтобы проверить свои знания.

Тема

Фишинговые рассылки обычно нацелены на создание ощущения срочности и используют напористые выражения и тактику запугивания, начиная с темы письма.

Отправитель / поле «От»

Мошенники будут создавать впечатление, что электронное письмо отправлено официальным лицом из известной компании, например службой поддержки клиентов. Однако при более внимательном рассмотрении можно увидеть, что и имя отправителя, и адрес электронной почты являются подделкой и не принадлежат этой компании.

Получатель / поле «Кому»

Фишинговые электронные письма часто обезличены, в них к получателю обращаются как к «пользователю» или «клиенту».

Тело письма

Как и в теме письма, в основном тексте зачастую используются выражения, создающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Фишинговые письма также часто содержат как грамматические, так и пунктуационные ошибки.

Вредоносная ссылка

Подозрительная ссылка — один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма.

Тактика запугивания

Помимо создания ощущения срочности в фишинговых письмах часто используется тактика запугивания, рассчитанная на то, что читатели перейдут по вредоносной ссылке из-за тревоги или замешательства.

Подпись в конце письма

Как и в случае с приветствием, подпись в конце фишингового электронного письма часто является безличной — обычно указано общее название службы поддержки клиентов, а не имя человека, и соответствующая контактная информация отсутствует.

Нижний колонтитул письма

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании.

Вредоносный сайт

Как правило, нажатие на ссылку в фишинговом письме приведет вас на вредоносный сайт.

Как не стать жертвой атаки

Лучшая защита от фишинга — знания. Злоумышленники, занимающиеся фишингом, стремятся выглядеть как можно более убедительно, но зачастую их можно раскрыть по контрольным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем.

Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем.

Вот на что нужно обращать внимание каждый раз, когда вы получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или указать свои учетные данные, даже если кажется, что письмо пришло из надежного источника:

- внимательно проверьте имя и домен, с которого отправляется электронное письмо:

большинство писем от легитимных компаний не приходит с почты gmail.com, live.com и т. д. Обычно официальные письма приходят с частных доменов; - проверьте наличие явных орфографических ошибок в теме и тексте сообщения;

- обезличенные поля «От» и «Кому» могут быть признаком фишинга;

- не сообщайте свои учетные данные — законные отправители никогда их не попросят;

- не открывайте вложения и не загружайте подозрительные ссылки;

- сообщайте о подозрительных электронных письмах своей службе информационной безопасности.

При малейшем подозрении на то, что полученное письмо — фишинговое, не нажимайте на него и не открывайте какие-либо вложения. Вместо этого отметьте его и сообщите ответственным лицам. Это могут быть сотрудники отдела информационной безопасности вашей компании, представители компании, чей адрес электронной почты подделывается, или ваш провайдер домена электронной почты (например, Google, Microsoft и так далее).

Не попадайтесь на уловки

Знание — сила, особенно когда речь идет о защите от фишинга. Чтобы задумка мошенников увенчалась успехом, вы должны попасться на их уловки. Даже если вы считаете себя экспертом по выявлению фишинга, нельзя терять бдительности, ведь опасность может таиться за каждой ссылкой. С течением времени фишинговое мошенничество и электронные письма злоумышленников будут становиться все более изощренными и трудноотличимыми от настоящих.

Пока наша повседневная жизнь тесно связана с цифровыми технологиями и интернетом, хакеры всегда будут рядом, пытаться использовать невинных людей для получения финансовой выгоды. Лучший способ оставаться в безопасности и быть в курсе всех событий — продолжать изучать самые современные формы фишингового мошенничества.

Лучший способ оставаться в безопасности и быть в курсе всех событий — продолжать изучать самые современные формы фишингового мошенничества.

Как распознать и избежать мошенничества с фишингом

Мошенники используют электронную почту или текстовые сообщения, чтобы выманить у вас личную и финансовую информацию. Но есть несколько способов защитить себя.

- Как распознать фишинг

- Как защитить себя от фишинговых атак

- Что делать, если вы подозреваете фишинговую атаку

- Что делать, если вы ответили на фишинговое письмо

- Как сообщить о фишинге

Как распознать фишинг

Мошенники используют электронную почту или текстовые сообщения, чтобы попытаться украсть ваши пароли, номера учетных записей или номера социального страхования. Если они получат эту информацию, они могут получить доступ к вашей электронной почте, банковским или другим счетам. Или они могут продать вашу информацию другим мошенникам. Мошенники запускают тысячи подобных фишинговых атак каждый день — и часто они успешны.

Мошенники часто обновляют свои тактики, чтобы быть в курсе последних новостей или тенденций, но вот некоторые распространенные тактики, используемые в фишинговых электронных письмах или текстовых сообщениях:

Фишинговые электронные письма и текстовые сообщения часто рассказывают историю, чтобы заставить вас щелкнуть ссылку или открыть вложение. Вы можете получить неожиданное электронное письмо или текстовое сообщение, которое выглядит так, как будто оно отправлено компанией, которую вы знаете или которой доверяете, например банком, кредитной картой или коммунальным предприятием. Или, может быть, это с веб-сайта онлайн-платежей или приложения. Сообщение может быть от мошенника, который может

- сказать, что заметил какую-то подозрительную активность или попытки входа в систему — их нет.

- утверждают, что возникла проблема с вашей учетной записью или платежной информацией —

- говорят, что вам нужно подтвердить некоторую личную или финансовую информацию — вы не

- включите счет-фактуру, которую вы не узнаете — это подделка

- хочет, чтобы вы перешли по ссылке для совершения платежа, но ссылка содержит вредоносное ПО

- говорят, что вы имеете право зарегистрироваться для получения государственного возмещения — это мошенничество

- предлагают купон на бесплатные вещи — это не реально

Вот реальный пример фишингового письма:

Изображение

Представьте, что вы увидели это в своем почтовом ящике. На первый взгляд это электронное письмо выглядит настоящим, но это не так. Мошенники, рассылающие подобные электронные письма, надеются, что вы не заметите, что это подделка.

На первый взгляд это электронное письмо выглядит настоящим, но это не так. Мошенники, рассылающие подобные электронные письма, надеются, что вы не заметите, что это подделка.

Вот признаки того, что это электронное письмо является мошенническим, несмотря на то, что оно выглядит так, как будто оно отправлено знакомой вам компанией, и даже использует логотип компании в заголовке:

- Электронное письмо имеет общее приветствие.

- В сообщении электронной почты говорится, что ваша учетная запись приостановлена из-за проблемы с оплатой.

- В письме предлагается перейти по ссылке, чтобы обновить данные платежа.

В то время как реальные компании могут общаться с вами по электронной почте, законные компании не будут отправлять электронные письма или текстовые сообщения со ссылкой для обновления вашей платежной информации. Фишинговые электронные письма часто могут иметь реальные последствия для людей, которые предоставляют мошенникам свою информацию, включая кражу личных данных. И они могут нанести ущерб репутации компаний, которые они подделывают.

И они могут нанести ущерб репутации компаний, которые они подделывают.

Как защитить себя от фишинговых атак

Ваши фильтры спама в электронной почте могут не допускать многих фишинговых писем в ваш почтовый ящик. Но мошенники всегда пытаются перехитрить спам-фильтры, поэтому дополнительные уровни защиты могут помочь. Вот четыре способа защитить себя от фишинговых атак.

Четыре способа защитить себя от фишинга

1. Защитите свой компьютер с помощью программного обеспечения безопасности . Настройте автоматическое обновление программного обеспечения, чтобы оно справлялось с любыми новыми угрозами безопасности.

2. Защитите свой мобильный телефон, настроив программное обеспечение на автоматическое обновление. Эти обновления могут обеспечить критически важную защиту от угроз безопасности.

3. Защитите свои учетные записи, используя многофакторную аутентификацию.

.Некоторые учетные записи обеспечивают дополнительную безопасность, требуя два или более учетных данных для входа в свою учетную запись. Это называется многофакторной аутентификацией. Дополнительные учетные данные, необходимые для входа в учетную запись, делятся на три категории:

- то, что вы знаете, например код доступа, PIN-код или ответ на секретный вопрос.

- то, что у вас есть — например, одноразовый пароль для подтверждения, который вы получаете по СМС, электронной почте или из приложения для проверки подлинности; или ключ безопасности

- то, чем вы являетесь — например, отсканированный отпечаток пальца, сетчатки глаза или лица

Многофакторная аутентификация усложняет мошенникам вход в ваши аккаунты, если они узнают ваше имя пользователя и пароль.

4. Защитите свои данные, создав их резервную копию. Создайте резервную копию данных на своем компьютере на внешний жесткий диск или в облаке. Также сделайте резервную копию данных на своем телефоне.

Что делать, если вы подозреваете фишинговую атаку

Если вы получили электронное письмо или текстовое сообщение с просьбой щелкнуть ссылку или открыть вложение, ответьте на этот вопрос: или знаете человека, который связался со мной?

Если ответ «Нет», это может быть фишинг. Вернитесь назад и ознакомьтесь с советами в Как распознать фишинг и найти признаки фишингового мошенничества. Если вы их видите, сообщите о сообщении, а затем удалите его.

Если ответ «Да», свяжитесь с компанией, используя номер телефона или веб-сайт, который, как вы знаете, является реальным — , а не информацию в электронном письме. Вложения и ссылки могут устанавливать вредоносное вредоносное ПО.

Что делать, если вы ответили на фишинговое письмо

Если вы считаете, что у мошенника есть ваша информация, такая как номер социального обеспечения, кредитной карты или банковского счета, перейдите на IdentityTheft. gov. Там вы увидите конкретные шаги, которые необходимо предпринять на основе утерянной информации.

gov. Там вы увидите конкретные шаги, которые необходимо предпринять на основе утерянной информации.

Если вы считаете, что нажали на ссылку или открыли вложение, которое загрузило вредоносное программное обеспечение, обновите программное обеспечение безопасности вашего компьютера. Затем запустите сканирование и удалите все, что оно идентифицирует как проблему.

Как сообщить о фишинге

Если вы получили фишинговое письмо или текстовое сообщение, сообщите об этом. Информация, которую вы предоставляете, помогает бороться с мошенниками.

- Если вы получили фишинговое письмо по электронной почте , перешлите его в рабочую группу по борьбе с фишингом по адресу [email protected].

- Если вы получили фишинговое текстовое сообщение , перешлите его в СПАМ (7726).

- Сообщите о попытке фишинга в FTC по адресу ReportFraud.ftc.gov.

Что такое фишинг? Типы фишинговых атак

Фишинговые атаки: статистика и примеры

Компания Checkpoint Research недавно опубликовала отчет о фишинге брендов за третий квартал 2020 года, в котором представлены данные о фишинговых атаках с целью имитации известных брендов.

Согласно отчету, фишинг по электронной почте был наиболее распространенным типом фирменных фишинговых атак, на него приходилось 44% атак, а веб-фишинг занимал второе место. Бренды, чаще всего используемые злоумышленниками в поддельных фишинговых сообщениях, — это Microsoft, DHL и Apple.

Вот два примера недавних фишинговых атак, обнаруженных исследователями Check Point.

Попытка кражи учетных данных для учетных записей Microsoft:

В августе 2020 г. злоумышленники рассылали фишинговые электронные письма, пытаясь украсть учетные данные для учетных записей Microsoft. Сообщения пытались заставить жертву щелкнуть вредоносную ссылку, которая перенаправляла на поддельную страницу входа в Microsoft.

Фишинговая электронная почта Amazon пытается украсть информацию о кредитной карте:

В сентябре 2020 года злоумышленники отправили фишинговое электронное письмо, якобы отправленное Amazon, в попытке украсть информацию о кредитной карте пользователя. В электронном письме утверждалось, что учетная запись пользователя была деактивирована из-за слишком большого количества неудачных попыток входа в систему и была связана с поддельным веб-сайтом Amazon Billing Center, на котором пользователю предлагалось повторно ввести свою платежную информацию.

В электронном письме утверждалось, что учетная запись пользователя была деактивирована из-за слишком большого количества неудачных попыток входа в систему и была связана с поддельным веб-сайтом Amazon Billing Center, на котором пользователю предлагалось повторно ввести свою платежную информацию.

Как работает фишинг

Основным элементом фишинговой атаки является сообщение, отправленное по электронной почте, через социальные сети или другие средства электронной связи.

Фишер может использовать общедоступные ресурсы, особенно социальные сети, для сбора справочной информации о личном и профессиональном опыте своей жертвы. Эти источники используются для сбора такой информации, как имя потенциальной жертвы, должность и адрес электронной почты, а также интересы и деятельность. Затем фишер может использовать эту информацию для создания надежного поддельного сообщения.

Как правило, электронные письма, которые получает жертва, исходят от известного контакта или организации. Атаки осуществляются через вредоносные вложения или ссылки на вредоносные веб-сайты. Злоумышленники часто создают поддельные веб-сайты, которые, по-видимому, принадлежат доверенному лицу, например банку, месту работы или университету жертвы. Через эти веб-сайты злоумышленники пытаются собрать личную информацию, такую как имена пользователей и пароли, или платежную информацию.

Атаки осуществляются через вредоносные вложения или ссылки на вредоносные веб-сайты. Злоумышленники часто создают поддельные веб-сайты, которые, по-видимому, принадлежат доверенному лицу, например банку, месту работы или университету жертвы. Через эти веб-сайты злоумышленники пытаются собрать личную информацию, такую как имена пользователей и пароли, или платежную информацию.

Некоторые фишинговые письма можно распознать по некачественному копирайтингу и неправильному использованию шрифтов, логотипов и макетов. Однако многие киберпреступники становятся все более изощренными в создании сообщений, выглядящих подлинными, и используют профессиональные маркетинговые методы для проверки и повышения эффективности своих электронных писем.

5 Типы фишинговых атак

Фишинг по электронной почте

Большинство фишинговых атак отправляются по электронной почте. Злоумышленники обычно регистрируют поддельные доменные имена, имитирующие настоящие организации, и отправляют жертвам тысячи обычных запросов.

Для поддельных доменов злоумышленники могут добавлять или заменять символы (например, my-bank.com вместо mybank.com), использовать поддомены (например, mybank.host.com) или использовать имя доверенной организации в качестве имени пользователя электронной почты (например, [электронная почта защищена]).

Во многих фишинговых сообщениях используется ощущение срочности или угрозы, чтобы заставить пользователя быстро выполнить требования без проверки источника или подлинности сообщения электронной почты.

Фишинговые сообщения электронной почты преследуют одну из следующих целей:

- Побуждение пользователя перейти по ссылке на вредоносный веб-сайт, чтобы установить вредоносное ПО на свое устройство.

- Принуждение пользователя к загрузке зараженного файла и его использование для развертывания вредоносного ПО

- Принуждение пользователя к переходу по ссылке на поддельный веб-сайт и отправке личных данных.

- Принуждение пользователя к ответу и предоставлению личных данных.

Целевой фишинг

Целевой фишинг включает вредоносные электронные письма, отправляемые определенным людям. Злоумышленник обычно уже обладает некоторой или всей следующей информацией о жертве:

- Имя

- Место работы

- Должность

- Адрес электронной почты

- Конкретная информация об их должностных обязанностях

- Доверенные коллеги, члены семьи или другие контакты, а также образцы их письма

Эта информация помогает повысить эффективность фишинговых электронных писем и заставить жертв выполнять задачи и действия, например перевод денег.

Китобойный промысел

Китобойные атаки нацелены на высшее руководство и другие высокопривилегированные роли. Конечная цель китобойного промысла такая же, как и у других типов фишинговых атак, но техника часто очень тонкая. Старшие сотрудники обычно имеют много общедоступной информации, и злоумышленники могут использовать эту информацию для создания высокоэффективных атак.

Как правило, в этих атаках не используются такие приемы, как вредоносные URL-адреса и поддельные ссылки. Вместо этого они используют очень персонализированные сообщения, используя информацию, которую они обнаруживают в своих исследованиях о жертве. Например, злоумышленники, занимающиеся китобойным промыслом, обычно используют поддельные налоговые декларации, чтобы обнаружить конфиденциальные данные о жертве и использовать их для разработки своей атаки.

Смишинг и Вишинг

Это фишинговая атака, при которой вместо письменного общения используется телефон. Смишинг предполагает отправку мошеннических SMS-сообщений, а вишинг — телефонные разговоры.

В типичном голосовом фишинге злоумышленник притворяется следователем по мошенничеству в компании, выпускающей кредитные карты, или в банке, информируя жертв о взломе их учетной записи. Затем преступники просят жертву предоставить данные платежной карты якобы для подтверждения своей личности или перевода денег на защищенный счет (который на самом деле принадлежит злоумышленнику).

Мошенничество с вишингом может также включать автоматические телефонные звонки, выдаваемые за доверенное лицо, с просьбой ввести личные данные на клавиатуре телефона.

Angler Phishing

Эти атаки используют поддельные учетные записи в социальных сетях, принадлежащие известным организациям. Злоумышленник использует дескриптор учетной записи, который имитирует законную организацию (например, «@pizzahutcustomercare»), и использует то же изображение профиля, что и реальная учетная запись компании.

Злоумышленники пользуются склонностью потребителей подавать жалобы и просить помощи у брендов, используя каналы социальных сетей. Однако вместо того, чтобы связаться с настоящим брендом, потребитель связывается с поддельной социальной учетной записью злоумышленника.

Когда злоумышленники получают такой запрос, они могут попросить клиента предоставить личную информацию, чтобы они могли определить проблему и отреагировать соответствующим образом. В других случаях злоумышленник предоставляет ссылку на поддельную страницу поддержки клиентов, которая на самом деле является вредоносным веб-сайтом.

В других случаях злоумышленник предоставляет ссылку на поддельную страницу поддержки клиентов, которая на самом деле является вредоносным веб-сайтом.

Стиль сообщения

Прямым признаком фишинга является то, что сообщение написано неподходящим языком или тоном. Если, например, коллега по работе звучит слишком небрежно, или близкий друг использует формальный язык, это должно вызвать подозрение. Получатели сообщения должны проверить, нет ли чего-либо еще, что может указывать на фишинговое сообщение.

Необычные запросы

Если электронное письмо требует от вас выполнения нестандартных действий, это может означать, что электронное письмо является вредоносным. Например, если в электронном письме утверждается, что оно отправлено определенной ИТ-группой, и содержится запрос на установку программного обеспечения, но эти действия обычно выполняются централизованно ИТ-отделом, электронное письмо, вероятно, является вредоносным.

Лингвистические ошибки

Орфографические и грамматические ошибки — еще один признак фишинговых сообщений. Большинство компаний настроили проверку орфографии в своих почтовых клиентах для исходящих писем. Поэтому электронные письма с орфографическими или грамматическими ошибками должны вызывать подозрения, поскольку они могут исходить не от заявленного источника.

Большинство компаний настроили проверку орфографии в своих почтовых клиентах для исходящих писем. Поэтому электронные письма с орфографическими или грамматическими ошибками должны вызывать подозрения, поскольку они могут исходить не от заявленного источника.

Несоответствия в веб-адресах

Еще один простой способ выявления потенциальных фишинговых атак — поиск несовпадающих адресов электронной почты, ссылок и доменных имен. Например, рекомендуется проверить предыдущее сообщение, которое совпадает с адресом электронной почты отправителя.

Получатели должны всегда наводить курсор на ссылку в электронном письме, прежде чем щелкнуть ее, чтобы увидеть фактическое назначение ссылки. Если предполагается, что письмо отправлено Bank of America, но домен адреса электронной почты не содержит «bankofamerica.com», это признак фишингового письма.

Запрос учетных данных, платежной информации или других личных данных

Во многих фишинговых электронных письмах злоумышленники создают поддельные страницы входа, на которые ссылаются электронные письма, которые кажутся официальными. Поддельная страница входа обычно содержит поле для входа или запрос информации о финансовом счете. Если электронное письмо является неожиданным, получатель не должен вводить учетные данные для входа или переходить по ссылке. В качестве меры предосторожности получатели должны напрямую посетить веб-сайт, который, по их мнению, является источником электронной почты.

Поддельная страница входа обычно содержит поле для входа или запрос информации о финансовом счете. Если электронное письмо является неожиданным, получатель не должен вводить учетные данные для входа или переходить по ссылке. В качестве меры предосторожности получатели должны напрямую посетить веб-сайт, который, по их мнению, является источником электронной почты.

5 способов защитить вашу организацию от фишинговых атак

Вот несколько способов, которыми ваша организация может снизить риск фишинговых атак.

Обучение сотрудников по повышению осведомленности

Чрезвычайно важно научить сотрудников понимать стратегии фишинга, выявлять признаки фишинга и сообщать о подозрительных инцидентах команде безопасности.

Аналогичным образом, организации должны поощрять сотрудников искать значки доверия или наклейки от известных компаний, занимающихся кибербезопасностью или антивирусами, прежде чем взаимодействовать с веб-сайтом. Это показывает, что веб-сайт серьезно относится к безопасности и, вероятно, не является поддельным или вредоносным.

Развертывание решений для защиты электронной почты

Современные решения для фильтрации электронной почты могут защитить от вредоносных программ и других вредоносных полезных данных в сообщениях электронной почты. Решения могут обнаруживать электронные письма, содержащие вредоносные ссылки, вложения, спам и язык, который может свидетельствовать о фишинговой атаке.

Решения для обеспечения безопасности электронной почты автоматически блокируют и помещают в карантин подозрительные электронные письма, а также используют технологию песочницы для «детонации» электронных писем, чтобы проверить, содержат ли они вредоносный код.

Используйте мониторинг и защиту конечных точек

Растущее использование облачных сервисов и персональных устройств на рабочем месте привело к появлению множества новых конечных точек, которые могут быть не полностью защищены. Команды безопасности должны предполагать, что некоторые конечные точки будут взломаны в результате атак на конечные точки. важно отслеживать конечные точки на наличие угроз безопасности и осуществлять быстрое исправление и реагирование на скомпрометированные устройства.

важно отслеживать конечные точки на наличие угроз безопасности и осуществлять быстрое исправление и реагирование на скомпрометированные устройства.

Проведение тестов фишинговых атак

Тестирование имитации фишинговых атак может помочь группам безопасности оценить эффективность учебных программ по безопасности и помочь конечным пользователям лучше понять атаки. Даже если ваши сотрудники умеют находить подозрительные сообщения, их следует регулярно проверять, чтобы имитировать настоящие фишинговые атаки. Ландшафт угроз продолжает развиваться, и моделирование кибератак также должно развиваться.

Ограничение доступа пользователей к ценным системам и данным

Большинство методов фишинга предназначены для обмана операторов-людей, а учетные записи привилегированных пользователей являются привлекательными целями для киберпреступников. Ограничение доступа к системам и данным может помочь защитить конфиденциальные данные от утечки. Используйте принцип наименьших привилегий и предоставляйте доступ только тем пользователям, которым он абсолютно необходим.

..)Справка и отзывы>Сообщить о небезопасном сайте. Следуйте инструкциям на отображаемой веб-странице, чтобы сообщить о веб-сайте.

..)Справка и отзывы>Сообщить о небезопасном сайте. Следуйте инструкциям на отображаемой веб-странице, чтобы сообщить о веб-сайте.

Некоторые учетные записи обеспечивают дополнительную безопасность, требуя два или более учетных данных для входа в свою учетную запись. Это называется многофакторной аутентификацией. Дополнительные учетные данные, необходимые для входа в учетную запись, делятся на три категории:

Некоторые учетные записи обеспечивают дополнительную безопасность, требуя два или более учетных данных для входа в свою учетную запись. Это называется многофакторной аутентификацией. Дополнительные учетные данные, необходимые для входа в учетную запись, делятся на три категории: