WPA2-Enterprise с примером профиля TLS — Win32 apps

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

В этом примере профиля используется протокол EAP-TLS с сертификатами для проверки подлинности в сети.

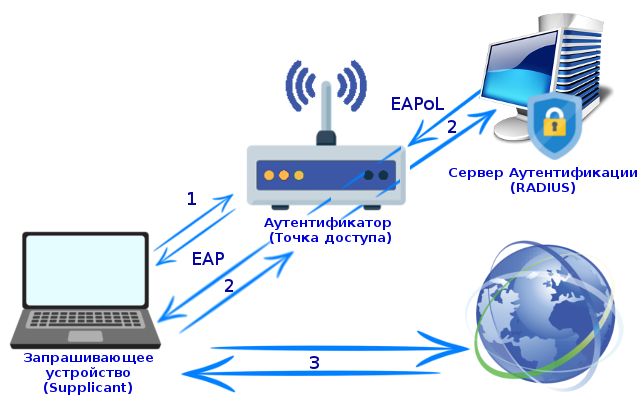

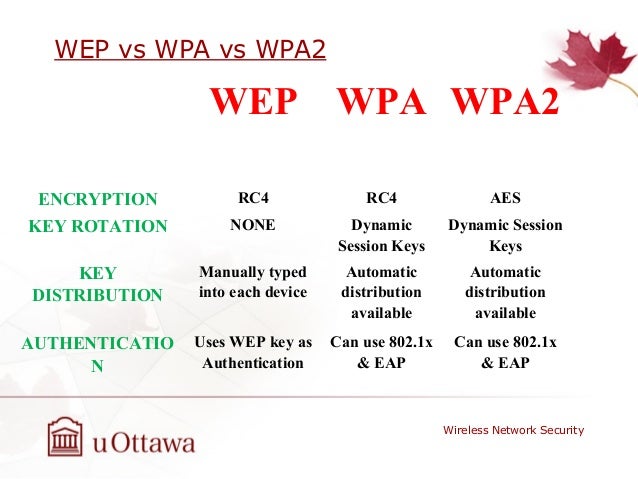

Этот пример настроен для использования Wi-Fi безопасности защищенного доступа 2, работающей в режиме Enterprise (WPA2-Enterprise). Тип безопасности WPA2-Enterprise использует 802.1X для обмена проверкой подлинности с серверной частью. Для шифрования используется тип шифра «Расширенный стандарт шифрования» (AES).

Учетные данные EAP-TLS получаются из хранилища сертификатов. Если проверка подлинности на основе учетных данных в хранилище сертификатов завершается ошибкой, пользователю будет предложено указать действительные учетные данные. При первой попытке не используются альтернативные серверы, корневые центры сертификации или имена пользователей.

Конфигурация EAPHost, используемая в этом примере профиля беспроводной связи, была получена из примера свойств подключения EAP-TLS .

Windows 7 и Windows Server 2008 R2 с установленной службой беспроводной локальной сети:

изменения реализованы на Windows 7 и Windows Server 2008 R2 с беспроводной локальной сетью, установленной для оптимизации производительности беспроводной сети. Параметр по умолчанию для автосвязи , если этот элемент не задан в профиле беспроводной локальной сети, изменился. Значение по умолчанию изменяется на false для Windows 7 и Windows Server 2008 R2 с установленной службой беспроводной локальной сети. Значение по умолчанию — true в Windows Server 2008 и Windows Vista. Дополнительные сведения см. в описании элемента схемы autoSwitch .

Параметр по умолчанию для автосвязи , если этот элемент не задан в профиле беспроводной локальной сети, изменился. Значение по умолчанию изменяется на false для Windows 7 и Windows Server 2008 R2 с установленной службой беспроводной локальной сети. Значение по умолчанию — true в Windows Server 2008 и Windows Vista. Дополнительные сведения см. в описании элемента схемы autoSwitch .Windows XP с API беспроводной локальной сети с пакетом обновления 3 (SP3) для Windows XP с пакетом обновления 2 (SP2): EAP-TLS не поддерживается.

<?xml version="1.0" encoding="US-ASCII"?>

<WLANProfile xmlns="https://www.microsoft.com/networking/WLAN/profile/v1">

<name>SampleWPA2EnterpriseTLS</name>

<SSIDConfig>

<SSID>

<name>SampleWPA2EnterpriseTLS</name>

</SSID>

</SSIDConfig>

<connectionType>ESS</connectionType>

<connectionMode>auto</connectionMode>

<autoSwitch>false</autoSwitch>

<MSM>

<security>

<authEncryption>

<authentication>WPA2</authentication>

<encryption>AES</encryption>

<useOneX>true</useOneX>

</authEncryption>

<OneX xmlns="https://www. microsoft.com/networking/OneX/v1">

<EAPConfig>

<EapHostConfig xmlns="https://www.microsoft.com/provisioning/EapHostConfig"

xmlns:eapCommon="https://www.microsoft.com/provisioning/EapCommon"

xmlns:baseEap="https://www.microsoft.com/provisioning/BaseEapMethodConfig">

<EapMethod>

<eapCommon:Type>13</eapCommon:Type>

<eapCommon:AuthorId>0</eapCommon:AuthorId>

</EapMethod>

<Config xmlns:baseEap="https://www.microsoft.com/provisioning/BaseEapConnectionPropertiesV1"

xmlns:eapTls="https://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV1">

<baseEap:Eap>

<baseEap:Type>13</baseEap:Type>

<eapTls:EapType>

<eapTls:CredentialsSource>

<eapTls:CertificateStore />

</eapTls:CredentialsSource>

<eapTls:ServerValidation>

<eapTls:DisableUserPromptForServerValidation>false</eapTls:DisableUserPromptForServerValidation>

<eapTls:ServerNames />

</eapTls:ServerValidation>

<eapTls:DifferentUsername>false</eapTls:DifferentUsername>

</eapTls:EapType>

</baseEap:Eap>

</Config>

</EapHostConfig>

</EAPConfig>

</OneX>

</security>

</MSM>

</WLANProfile>

microsoft.com/networking/OneX/v1">

<EAPConfig>

<EapHostConfig xmlns="https://www.microsoft.com/provisioning/EapHostConfig"

xmlns:eapCommon="https://www.microsoft.com/provisioning/EapCommon"

xmlns:baseEap="https://www.microsoft.com/provisioning/BaseEapMethodConfig">

<EapMethod>

<eapCommon:Type>13</eapCommon:Type>

<eapCommon:AuthorId>0</eapCommon:AuthorId>

</EapMethod>

<Config xmlns:baseEap="https://www.microsoft.com/provisioning/BaseEapConnectionPropertiesV1"

xmlns:eapTls="https://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV1">

<baseEap:Eap>

<baseEap:Type>13</baseEap:Type>

<eapTls:EapType>

<eapTls:CredentialsSource>

<eapTls:CertificateStore />

</eapTls:CredentialsSource>

<eapTls:ServerValidation>

<eapTls:DisableUserPromptForServerValidation>false</eapTls:DisableUserPromptForServerValidation>

<eapTls:ServerNames />

</eapTls:ServerValidation>

<eapTls:DifferentUsername>false</eapTls:DifferentUsername>

</eapTls:EapType>

</baseEap:Eap>

</Config>

</EapHostConfig>

</EAPConfig>

</OneX>

</security>

</MSM>

</WLANProfile>

Примеры профилей беспроводной сети

Служебные программы | OKI

В данном разделе описан порядок использования веб-страницы устройства для подключения устройства к беспроводной ЛВС с помощью WPA/WPA2-EAP.

Для использования веб-страницы устройства необходимо завершить настройку параметров проводной ЛВС или беспроводной ЛВС.

Перед установкой WPA/WAP2-EAP в качестве средства безопасности беспроводной ЛВС выполните настройку в меню [IEEE802.1X (IEEE802.1X)].

Настройка IEEE802.1X

Откройте веб-страницу данного устройства.

Имя и пароль администратора по умолчанию admin и aaaaaa, соответственно.

Выберите [Admin Setup (Админ.

настр.)].

настр.)].Перейдите на вкладку [Network Menu (Меню «Сеть»)].

Перейдите на вкладку [IEEE802.1X (IEEE802.1X)].

a) Выберите [Disable (Выключить)] в разделе [IEEE802.1X (IEEE802.1X)].

b) Выберите [EAP-TLS (EAP-TLS)] в разделе [EAP Type (Тип EAP)].

c) Введите имя пользователя в поле [EAP User (Пользователь EAP)].

d) Выберите [Do not use SSL/TLS Certificate for EAP authentication (Не использовать сертификат SSL/TLS при проверке подлинности EAP)] и щелкните [Import (Импорт)].

При выборе [Use SSL/TLS Certificate for EAP authentication (Использовать сертификат SSL/TLS при проверке подлинности EAP)] предварительно укажите сертификат в меню [SSL/TLS (SSL/TLS)].

e) Выберите файл сертификата.

Допустим импорт только файла PKCS#12.

f) Введите пароль сертификата, затем щелкните [OK (ОК)].

g) Выберите [Authenticate Server (Проверить подлинность сервера)] и щелкните [Import (Импорт)].

Заметка

При выборе [Not authenticate Server (Не проверять подлинность сервера)] перейдите к шагу i).

h) Выберите файл сертификата ЦС и щелкните [ОK (ОК)].

Заметка

Укажите сертификат, подписанный тем же центром сертификации, что и сертификат сервера RADIUS. Возможен импорт файлов PEM, DER и PKCS#7.

i) Щелкните [Submit (Отправить)].

Использование PEAP

a) Выберите [Disable (Выключить)] в разделе [IEEE802.

1X (IEEE802.1X)].

1X (IEEE802.1X)].b) Выберите [PEAP (PEAP)] в разделе [EAP Type (Тип EAP)].

c) Введите имя пользователя в поле [EAP User (Пользователь EAP)].

d) Введите пароль в поле [EAP Password (Пароль EAP)].

e) Выберите [Authenticate Server (Проверить подлинность сервера)] и щелкните [Import (Импорт)].

Заметка

При выборе [Not authenticate Server (Не проверять подлинность сервера)] перейдите к шагу g).

f) Введите имя файла сертификата ЦС, а затем щелкните [OK (ОК)].

Заметка

Укажите сертификат, подписанный тем же центром сертификации, что и сертификат сервера RADIUS. Возможен импорт файлов PEM, DER и PKCS#7.

g) Щелкните [Submit (Отправить)].

h) Перейдите к «Установка беспроводной ЛВС» после перехода устройства в режим «Готов»

Установка беспроводной ЛВС

Откройте веб-страницу устройства и выполните вход в качестве администратора.

Щелкните [Admin Setup (Админ.

настр.)].

настр.)].Перейдите на вкладку [Network Menu (Меню «Сеть»)].

Щелкните меню [Wireless(Infrastructure) Setting (Параметры беспроводной сети (режим инфраструктуры))].

Выберите [Manual Setup (Настройка вручную)].

На вкладке [Basic Settings (Основные настройки)] в разделе [Wireless(Infrastructure) (Беспроводная сеть (режим инфраструктуры))] выберите [Enable (Включить)].

Заметка

По умолчанию установлен параметр «Выключить».

Введите имя SSID для беспроводной точки доступа, к которой необходимо подключиться, в [SSID (SSID)].

Заметка

Ячейка ввода пустая по умолчанию.

На вкладке [Security Settings (Параметры безопасности)] в разделе [Security (Безопасность)] выберите [WPA/WPA2-EAP (WPA/WPA2-EAP)].

После настройки всех параметров на вкладке «Основные настройки» и «Параметры безопасности» нажмите [Submit (Отправить)] в левой нижней части веб-страницы для отображения параметров.

Установка соединения по беспроводной точке доступа может занять около одной минуты.

Установка соединения по беспроводной точке доступа может занять около одной минуты.Если не удалось выполнить соединение, повторно выполните настройку беспроводной сети на панели оператора или подключитесь к проводной ЛВС, а затем повторите настройку беспроводной сети на веб-странице устройства.

wifi — В чем разница между WPA2-PSK и WPA2-EAP-PSK?

спросил

Изменено 4 года, 3 месяца назад

Просмотрено 105 тысяч раз

В чем разница между WPA2-PSK и WPA2 EAP-PSK? Каковы плюсы и минусы использования той или иной конфигурации?

- Wi-Fi

- wpa2

- wpa2-psk

- eap-psk

1

WPA2 EAP-PSK использует WPA2-Enterprise для проверки подлинности 802. 1X на сервере. Он использует метод PSK EAP и позволяет клиенту аутентифицироваться только с использованием PSK.

1X на сервере. Он использует метод PSK EAP и позволяет клиенту аутентифицироваться только с использованием PSK.

Плюсы WPA2-PSK в том, что он поддерживается каждым устройством 802.11 относительно недавнего производства (2-го поколения 802.11g или около того). Он прост в настройке и прост в использовании.

WPA2 EAP-PSK должен быть несколько более безопасным, поскольку было бы сложнее вычислить PSK из захваченного трафика. Однако многие из тех же уязвимостей существуют, если злоумышленнику удалось завладеть PSK (социальная инженерия, запись и т. д.).

Есть ряд недостатков:

- Как и другие методы WPA2-Enterprise, вам необходимо настроить сервер аутентификации для аутентификации, что усложняет процесс.

- И сервер, и запрашивающая сторона клиента должны поддерживать метод EAP. Насколько я знаю, только wpa_supplicant поддерживает EAP-PSK, и вы не найдете его на большинстве устройств.

- EAP-PSK никогда не проходил «экспериментальную» стадию разработки.

- Похоже, это не вызывает большого интереса, либо люди вообще не хотят сложности WPA2-Enterprise (даже с простым методом аутентификации), либо они довольствуются использованием других, более широко поддерживаемых методов EAP.

6

Главное различие между ними не должно заключаться в криптографии. WPA2-PSK, при условии, что общий пароль имеет достаточную сложность, не поддается взлому с учетом текущих ресурсов. Использование WPA-EAP-PSK или любой реализации WPA Enterprise (т. е. EAP) должно быть направлено не на повышение криптографической стойкости беспроводной сети, а на предоставление других преимуществ, таких как детальный контроль над тем, кто или что подключается к сети.

Благодаря параметрам EAP в рамках WPA-Enterprise каждый пользователь и устройство могут иметь собственные учетные данные, что увеличивает возможности контроля и аудита. Однако некоторые из этих опций очень криптографически слабы. Если использовать аналогию, WPA-PSK похож на засов на двери вашей компании и предоставление каждому сотруднику одного и того же ключа. WPA-Enterprise/EAP похож на систему карт-ключей, которая открывает дверь электронным способом. Чтобы продолжить аналогию, хотя эти карты-ключи обеспечивают отличный контроль и аудит для каждого сотрудника, лежащий в их основе замок часто слабее, чем старый добрый засов.

Если использовать аналогию, WPA-PSK похож на засов на двери вашей компании и предоставление каждому сотруднику одного и того же ключа. WPA-Enterprise/EAP похож на систему карт-ключей, которая открывает дверь электронным способом. Чтобы продолжить аналогию, хотя эти карты-ключи обеспечивают отличный контроль и аудит для каждого сотрудника, лежащий в их основе замок часто слабее, чем старый добрый засов.

Вернемся к криптографии с 256-битным ключом. Единственная возможная атака — это перехват беспроводного рукопожатия и последующая атака по словарю. Пока вы выбираете пароль такой сложности, что он не появится в списке словарей, WPA-PSK будет невзламываемым. Теперь, если у вас есть необходимость или беспокойство по поводу того, что все пользователи или устройства используют один и тот же ключ из-за социальной инженерии, доверия и т. д., вам нужно взглянуть на варианты EAP/Enterprise, но криптографически вы, вероятно, не превзойдете WPA-PSK.

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

Wi-Fi — WPA2-EAP и Captive Portal

спросил

Изменено 6 лет, 4 месяца назад

Просмотрено 3к раз

Можно ли одновременно использовать Captive Portal для WiFi и WPA2-EAP?

Есть ли EAP, поддерживающий Captive Portal?

Например, пользователь подключается к WiFi, переходит на Captive Portal через незащищенный WiFi (но с использованием TLS), затем после входа в систему EAP завершается, и пользователь начинает использовать свой собственный ключ WPA, как при аутентификации WPA2-EAP?

Если я хочу использовать Captive Portal, есть ли способ защитить трафик от сетевых снифферов?

- Wi-Fi

- Captive-Portal

- wpa2-eap

8

Можно ли одновременно использовать Captive Portal для WiFi и WPA2-EAP? время?

Да, абсолютно возможно

Как этого достичь?

В целом это достигается путем предоставления пользователю доступа к стене, даже если он и успешно аутентифицировал аутентификацию EAP, это называется цепочкой аутентификации eap с webauth, я сделал это в среде cisco wlc и free radius довольно легко

Есть ли EAP, поддерживающий Captive Portal?

Coova предлагает эту функциональность в самой базовой версии, которую можно найти по адресу

http://coova.