Что такое WEP?

Эквивалентная проводная конфиденциальность (WEP) рассматривается как форма протокола безопасности, который был разработан с целью обеспечения уровня безопасности и конфиденциальности беспроводной локальной сети (WLAN), сопоставимого с тем, что обычно ожидается от проводной локальной сети. Так как беспроводная сеть может передавать данные по всей территории через радиоволны, эти данные могут быть легко перехвачены с помощью беспроводной передачи данных. Другие пользователи могут даже подслушивать частные и конфиденциальные разговоры, проводимые через беспроводные сети без обеспечения такой безопасности. Таким образом, WEP добавляет безопасность беспроводной сети путем шифрования этих данных. Как только данные будут перехвачены, они станут неузнаваемыми системой, так как уже зашифрованы. Однако системы, авторизованные в сети, смогут распознавать и расшифровывать данные. Причина в том, что устройства в сети используют один и тот же алгоритм шифрования. Таким образом, основной целью WEP является обеспечение безопасности беспроводных сетей.

Проводные локальные сети по своей природе более безопасны, чем беспроводные локальные сети, поскольку они, скорее всего, защищены физической структурой, поскольку вся или часть сети находится внутри здания. Это обеспечивает физическую форму защиты от несанкционированных и несанкционированных подключенных устройств. В отличие от ЛВС, сети WLAN, находящиеся за радиоволнами, не имеют аналогичной физической структуры, что делает их более уязвимыми для взлома.

Функциональность

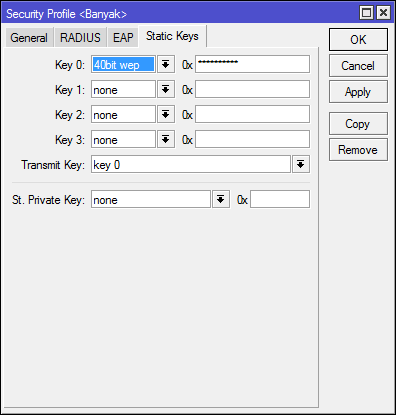

Для того, чтобы WEP работала, она реализует схему шифрования данных, которая использует комбинацию и сочетание значений ключей, генерируемых пользователем и системой. 40 бит плюс дополнительные биты системных ключей шифрования данных поддерживаются оригинальными реализациями WEP. Для повышения уровня защиты позднее эти методы шифрования были расширены и теперь полностью поддерживают более длинные ключи, такие как 104-битные (128 бит общих данных), 128-битные (152 бита общих) и 232-битные (256 бит общих) варианты.

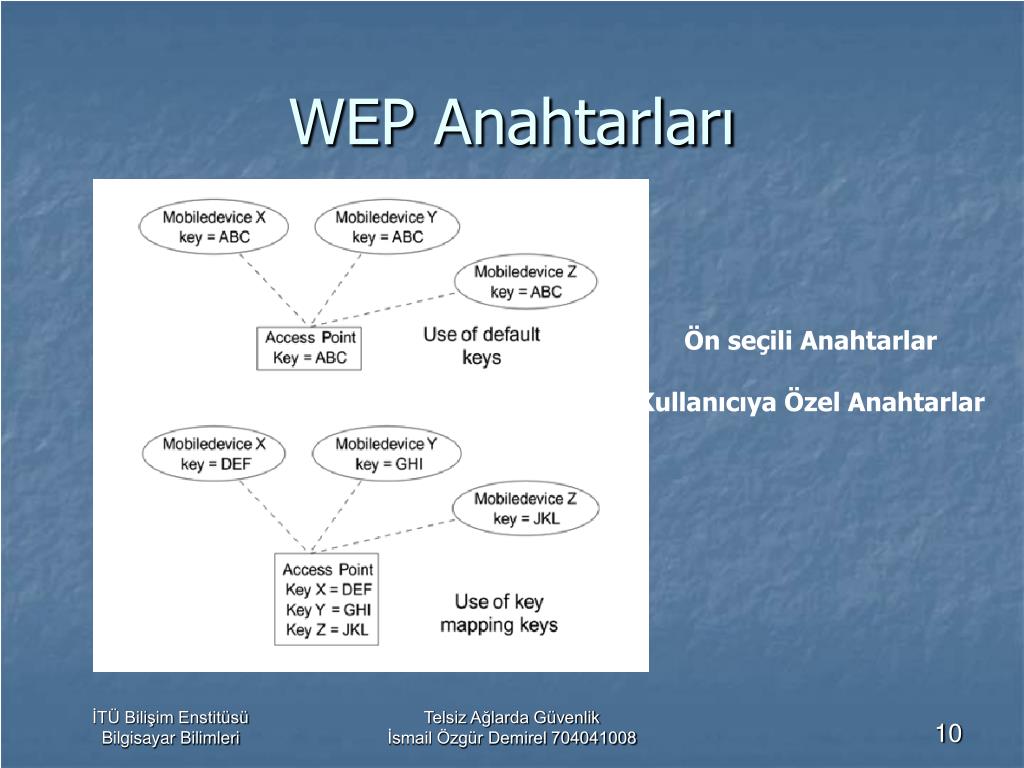

Ниже приведены два общих ключа WEP:

Ключ одноадресной сессии

Это ключ шифрования, который защищает одноадресный трафик между беспроводным клиентом и беспроводной точкой доступа, многоадресный и широковещательный трафик, передаваемый беспроводным клиентом на беспроводную точку доступа. Термин одноадресная передача относится просто к передаче, которая осуществляется один на один с одной точки в сети на другую точку сети.

Многоадресная передача или глобальный ключ

Это ключ шифрования, который защищает многоадресный и широковещательный трафик между беспроводной точкой доступа и всеми ее беспроводными клиентами. Термин «многоадресная передача» относится к передаче, которая использует ассоциацию «один к нескольким из многих» или «несколько к нескольким из многих». Это отличается от широковещания, поскольку адрес назначения определяет подмножество, не обязательно все, доступных узлов.

Методы аутентификации

WEP использует два типа методов аутентификации. Ниже приводится следующая информация:Открытая аутентификация системы (OSA)

Это процесс, к которому вычислительное устройство получит доступ к беспроводной сети, использующей протокол проводного эквивалента конфиденциальности. При наличии OSA компьютер, оснащенный беспроводным модемом, может легко получить доступ к любой сети WEP и получить незашифрованные файлы. Это обеспечивает аутентификацию даже без выполнения какого-либо типа проверки клиента. Благодаря простоте OSA, его также можно использовать в сочетании с более совершенными методами аутентификации сетевой безопасности, такими как PSK аутентификация и 802.1X или EAP.

Это обеспечивает аутентификацию даже без выполнения какого-либо типа проверки клиента. Благодаря простоте OSA, его также можно использовать в сочетании с более совершенными методами аутентификации сетевой безопасности, такими как PSK аутентификация и 802.1X или EAP.

Аутентификация с использованием общих ключей (SKA)

Этот метод аутентификации считается более сложным, чем OSA. Это метод, при котором вычислительное устройство использует протокол WEP для получения доступа к беспроводной сети. Это означает, что запрашиваемая система обладает знаниями общего секретного ключа, который необходим для аутентификации. Процесс начинается с отправки клиентом аутентификации на точку доступа сети. AP отправит клиенту зашифрованный файл. Клиент возвращает файл для рассмотрения AP. Если файл точно такой же, как и тот, что есть в записи, точка доступа будет знать, что клиент использует правильный ключ, и доступ к сети будет разрешен.

История

В 1999 году использование WEP для обеспечения безопасности беспроводных сетей было адаптировано. Благодаря этому были реализованы специфические для конкретного поставщика усовершенствования WEP, такие как WEP+ и динамический WEP, чтобы попытаться исправить некоторые из недостатков WEP, но все эти технологии также считаются нежизнеспособными сегодня. В 2004 году WEP был заменен WPA или также известен как Wi-Fi защищенный доступ. Это стандарт безопасности для пользователей компьютерных устройств, оснащенных беспроводным доступом в Интернет. Позже WPA была заменена на WPA2. Это способ обеспечения безопасности сети с помощью этого метода с использованием аутентификации с помощью общего ключа, которая является необязательной. Он был разработан для пользователей дома без корпоративного сервера аутентификации.

Благодаря этому были реализованы специфические для конкретного поставщика усовершенствования WEP, такие как WEP+ и динамический WEP, чтобы попытаться исправить некоторые из недостатков WEP, но все эти технологии также считаются нежизнеспособными сегодня. В 2004 году WEP был заменен WPA или также известен как Wi-Fi защищенный доступ. Это стандарт безопасности для пользователей компьютерных устройств, оснащенных беспроводным доступом в Интернет. Позже WPA была заменена на WPA2. Это способ обеспечения безопасности сети с помощью этого метода с использованием аутентификации с помощью общего ключа, которая является необязательной. Он был разработан для пользователей дома без корпоративного сервера аутентификации.

Общие вопросы

WEP всегда рассматривалась как один из основных протоколов, которые используются для обеспечения безопасности беспроводных сетей, однако, WEP также сталкивалась с рядом ограничений, которые подрывали требования безопасности системы. Причиной тому является дизайн криптографического протокола. WEP действительно уязвима из-за относительно коротких IV и ключей, которые остаются статичными. При этом, для того, чтобы сделать WEP еще более эффективной, необходим более глубокий анализ структуры протокола. Тем не менее, WEP может быть использован для других функций безопасности.

WEP действительно уязвима из-за относительно коротких IV и ключей, которые остаются статичными. При этом, для того, чтобы сделать WEP еще более эффективной, необходим более глубокий анализ структуры протокола. Тем не менее, WEP может быть использован для других функций безопасности.

Технологии WEP и WPA | Лаборатория Касперского

Защита беспроводной сети – важнейший аспект безопасности. Подключение к интернету с использованием небезопасных ссылок или сетей угрожает безопасности системы и может привести к потере информации, утечке учетных данных и установке в вашей сети вредоносных программ. Очень важно применять надлежащие меры защиты Wi-Fi, однако также важно понимать различия стандартов беспроводного шифрования: WEP, WPA, WPA2 и WPA3.

WPA (Wi-Fi Protected Access) – это стандарт безопасности для вычислительных устройств с беспроводным подключением к интернету. Он был разработан объединением Wi-Fi Alliance для обеспечения лучшего шифрования данных и аутентификации пользователей, чем было возможно в рамках стандарта WEP (Wired Equivalent Privacy), являющегося исходным стандартом безопасности Wi-Fi.

Что такое WEP?

Беспроводные сети передают данные посредством радиоволн, поэтому, если не приняты меры безопасности, данные могут быть с легкостью перехвачены. Представленная в 1997 году технология WEP является первой попыткой защиты беспроводных сетей. Ее целью было повышение безопасности беспроводных сетей за счет шифрования данных. Даже в случае перехвата данных, передаваемых в беспроводной сети, их невозможно было прочитать, поскольку они были зашифрованы. Однако системы, авторизованные в сети, могут распознавать и расшифровывать данные, благодаря тому, что все устройства в сети используют один и тот же алгоритм шифрования.

WEP шифрует трафик с использованием 64 или 128-битного ключа в шестнадцатеричном формате. Это статический ключ, поэтому весь трафик, независимо от устройства, шифруется с помощью одного ключа.

Одна из основных задач технологии WEP – предотвращение атак типа «человек посередине», с которой она успешно справлялась в течение определенного времени. Однако, несмотря на изменения протокола и увеличение размера ключа, со временем в стандарте WEP были обнаружены различные недостатки. По мере роста вычислительных мощностей злоумышленникам стало проще использовать эти недостатки. Объединение Wi-Fi Alliance официально отказалось от использования технологии WEP в 2004 году из-за ее уязвимостей. В настоящее время технология безопасности WEP считается устаревшей, хотя иногда она все еще используется либо из-за того, что администраторы сети не изменили настроенные умолчанию протоколы безопасности беспроводных роутеров, либо из-за того, что устройства устарели и не способны поддерживать новые методы шифрования, такие как WPA.

Что такое WPA?

WPA (Wi-Fi Protected Access) – это появившийся в 2003 году протокол, которым объединение Wi-Fi Alliance заменило протокол WEP. WPA похож на WEP, однако в нем усовершенствована обработка ключей безопасности и авторизации пользователей. WEP предоставляет всем авторизованным системам один ключ, а WPA использует протокол целостности временного ключа (Temporal Key Integrity Protocol, TKIP), динамически изменяющий ключ, используемый системами. Это не позволяет злоумышленникам создать собственный ключ шифрования, соответствующий используемому в защищенной сети. Стандарт шифрования TKIP впоследствии был заменен расширенным стандартом шифрования (Advanced Encryption Standard, AES).

Кроме того, протокол WPA включает проверку целостности сообщений, чтобы определить, имел ли место захват или изменение пакетов данных злоумышленником. Протокол WPA использует 256-битные ключи, что значительно надежнее 64 и 128-битных ключей, используемых протоколом WEP. Однако, несмотря на эти улучшения, в протоколе WPA также были обнаружены уязвимости, что привело к созданию протокола WPA2.

Однако, несмотря на эти улучшения, в протоколе WPA также были обнаружены уязвимости, что привело к созданию протокола WPA2.

Иногда используется термин «ключ WPA» – это пароль для подключения к беспроводной сети. Пароль WPA можно получить от администратора сети. В ряде случаев установленный по умолчанию пароль WPA может быть напечатан на беспроводном роутере. Если не удается определить пароль роутера, возможно, его можно сбросить.

Что такое WPA2?

Протокол WPA2 появился в 2004 году. Он является обновленной версией WPA. WPA2 основан на механизме сети высокой безопасности (RSN) и работает в двух режимах:

- Персональный режим или общий ключ (WPA2-PSK) – использует общий пароль доступа и обычно применяется в домашних сетях.

- Корпоративный режим (WPA2-EAP) – больше подходит для сетей организаций и коммерческого использования.

В обоих режимах используется протокол CCMP, основанный на алгоритме расширенного стандарта шифрования (AES), обеспечивающего проверку подлинности и целостности сообщения. Протокол CCMP является более надежным, чем исходно используемый в WPA протокол TKIP, поэтому его использование затрудняет атаки злоумышленников.

Однако у протокола WPA2 также есть недостатки. Например, он уязвим для атак с переустановкой ключа (KRACK). Атаки с переустановкой ключа используют уязвимость WPA2, позволяющую имитировать реальную сеть и вынуждать пользователей подключаться к вредоносной сети вместо настоящей. Это позволяет злоумышленникам расшифровывать небольшие фрагменты данных, объединение которых позволит взломать ключ шифрования. Однако на устройства могут быть установлены исправления, поэтому WPA2 считается более надежным, чем WEP и WPA.

Что такое WPA3?

w3.org/1999/xhtml»>WPA3 – это третья версия протокола защищенного доступа Wi-Fi. Объединение Wi-Fi Alliance выпустило WPA3 в 2018 году. В протоколе WPA3 реализованы следующие новые функции для личного и для корпоративного использования:

Индивидуальное шифрование данных. При входе в публичную сеть WPA3 регистрирует новое устройство способом, не подразумевающим использование общего пароля. В WPA3 используется протокол DPP (Device Provisioning Protocol) для сетей Wi-Fi, позволяющий пользователям использовать теги NFC или QR-коды для подключения устройств к сети. Кроме того, для обеспечения безопасности WPA3 используется шифрование GCMP-256 вместо применявшегося ранее 128-битного шифрования.

Протокол SAE (одновременная аутентификация равных). Этот протокол используется для создания безопасного «рукопожатия», при котором сетевое устройство подключается к беспроводной точке доступа, и оба устройства обмениваются данными для проверки аутентификации и подключения. Даже если пароль пользователя не достаточно надежный, WPA3 обеспечивает более безопасное взаимодействие по протоколу DPP для сетей Wi-Fi .

Даже если пароль пользователя не достаточно надежный, WPA3 обеспечивает более безопасное взаимодействие по протоколу DPP для сетей Wi-Fi .

Усиленная защита от атак методом подбора пароля. Протокол WPA3 защищает от подбора пароля в автономном режиме. Пользователю позволяется выполнить только одну попытку ввода пароля. Кроме того, необходимо взаимодействовать напрямую с устройством Wi-Fi: при каждой попытке ввода пароля требуется физическое присутствие. В протоколе WPA2 отсутствует встроенное шифрование и защита данных в публичных открытых сетях, что делает атаки методом подбора пароля серьезной угрозой.

Устройства, работающие по протоколу WPA3, стали широко доступны в 2019 году. Они поддерживают обратную совместимость с устройствами, работающими по протоколу WPA2.

Какой протокол безопасности применяется в моей сети Wi-Fi?

w3.org/1999/xhtml»>Для обеспечения надлежащего уровня безопасности сети Wi-Fi важно знать, какой тип шифрования в ней используется. Устаревшие протоколы являются более уязвимыми, чем новые, поэтому вероятность их взлома выше. Устаревшие протоколы были разработаны до того, как стало полностью понятно, каким способом злоумышленники осуществляют атаки на роутеры. В новых протоколах эти уязвимости устранены, поэтому считается, что они обеспечивают лучшую безопасность сетей Wi-Fi.

Как определить тип безопасности вашей сети Wi-Fi

В Windows 10

- Найдите значок подключения к Wi-Fi на панели задач и нажмите на него.

- Затем выберите пункт Свойства под текущим подключением Wi-Fi.

- Прокрутите вниз и найдите сведения о подключении Wi-Fi в разделе Свойства.

- Под ним найдите пункт Тип безопасности, в котором отображаются данные вашего протокола Wi-Fi.

В macOS

- Удерживайте нажатой клавишу Option.

- Нажмите на значок Wi-Fi на панели инструментов.

- В результате отобразятся сведения о вашей сети Wi-Fi, включая тип безопасности.

В Android

- На телефоне Android перейдите в раздел Настройки.

- Откройте категорию Wi-Fi.

- Выберите роутер, к которому вы подключены, и посмотрите информацию о нем.

- Отобразится тип безопасности сети Wi-Fi.

- Путь к этому экрану может отличаться в зависимости от устройства.

В iPhone

К сожалению, в iOS нет возможности проверить безопасность вашей сети Wi-Fi. Чтобы проверить уровень безопасности сети Wi-Fi, можно использовать компьютер или войти на роутер через телефон. Все модели роутеров отличаются, поэтому, возможно, придется обратиться к документации устройства. Если роутер настроен интернет-провайдером, можно обратиться к нему за помощью.

Все модели роутеров отличаются, поэтому, возможно, придется обратиться к документации устройства. Если роутер настроен интернет-провайдером, можно обратиться к нему за помощью.

WEP или WPA. Заключение

Если роутер не защищен, злоумышленники могут получить доступ к вашим частотам подключения к интернету, осуществлять незаконные действия, используя ваше подключение, отслеживать вашу сетевую активность и устанавливать вредоносные программы в вашей сети. Важным аспектом защиты роутера является понимание различий между протоколами безопасности и использование самого продвинутого из поддерживаемых вашим роутером (или обновление роутера, если он не поддерживает стандарты безопасности текущего поколения). В настоящее время WEP считается устаревшим стандартом шифрования Wi-Fi, и по возможности следует использовать более современные протоколы.

Ниже перечислены дополнительные действия, которые можно предпринять для повышения безопасности роутера:

- w3.org/1999/xhtml»>

- Изменить имя, заданное по умолчанию для домашней сети Wi-Fi.

- Изменить имя пользователя и пароль роутера.

- Поддерживать прошивку в актуальном состоянии.

- Отключить удаленный доступ, универсальную настройку сетевых устройств (Universal Plug and Play) и настройку защищенного Wi-Fi.

- Если возможно, использовать гостевую сеть.

Вы можете ознакомиться с полным руководством по настройке безопасной домашней сети. Один из лучших способов для сохранения безопасности в интернете – использование современного антивирусного решения, такого как Kaspersky Total Security, обеспечивающего защиту от злоумышленников, вирусов и вредоносных программ, а также включающего средства сохранения конфиденциальности, предоставляющие всестороннюю защиту.

Статьи по теме:

WEP — это… Что такое WEP?

Wired Equivalent Privacy (WEP) — алгоритм для обеспечения безопасности сетей Wi-Fi. Используется для обеспечения конфиденциальности и защиты передаваемых данных авторизированных пользователей беспроводной сети от прослушивания. Существует две разновидности WEP: WEP-40 и WEP-104, различающиеся только длиной ключа. В настоящее время данная технология является устаревшей, так как ее взлом может быть осуществлен всего за несколько минут. Тем не менее, она продолжает широко использоваться. Для безопасности в сетях Wi-Fi рекомендуется использовать WPA. WEP часто неправильно называют Wireless Encryption Protocol.

Используется для обеспечения конфиденциальности и защиты передаваемых данных авторизированных пользователей беспроводной сети от прослушивания. Существует две разновидности WEP: WEP-40 и WEP-104, различающиеся только длиной ключа. В настоящее время данная технология является устаревшей, так как ее взлом может быть осуществлен всего за несколько минут. Тем не менее, она продолжает широко использоваться. Для безопасности в сетях Wi-Fi рекомендуется использовать WPA. WEP часто неправильно называют Wireless Encryption Protocol.

История

В 1997 году Институт Инженеров Электротехники и Радиоэлектроники (IEEE) одобрил механизм WEP. В октябре 2000-го года вышла статья Джесси Уолкера «Unsafe at any key size; An analysis of the WEP encapsulation»[1], описывающая проблемы алгоритма WEP и атаки, которые могут быть организованы с использованием его уязвимостей. В алгоритме есть множество слабых мест:

В 2001 году появилась спецификация WEP-104, которая, тем не менее, не решила проблемы, так как длина вектора инициализации и способ проверки целостности данных остались прежними. В 2004 году IEEE одобрил новые механизмы WPA и WPA2. С тех пор WEP считается устаревшим. В 2008 году вышел стандарт DSS (англ. Data Security Standard) комитета SSC (англ. Security Standards Council) организации PCI (англ. Payment Card Industry) в котором рекомендуется прекратить использовать WEP для шифрования после 30 июня 2010 года.

В 2004 году IEEE одобрил новые механизмы WPA и WPA2. С тех пор WEP считается устаревшим. В 2008 году вышел стандарт DSS (англ. Data Security Standard) комитета SSC (англ. Security Standards Council) организации PCI (англ. Payment Card Industry) в котором рекомендуется прекратить использовать WEP для шифрования после 30 июня 2010 года.

Алгоритм

В основе WEP лежит поточный шифр RC4, выбранный из-за своей высокой скорости работы и возможности использования переменной длины ключа. Для подсчета контрольных сумм используется CRC32.

Формат кадра WEPФормат кадра

Кадр WEP включает в себя следующие поля:

- Незашифрованная часть

- Вектор инициализации (англ. Initialization Vector) (24 бита)

- Пустое место (англ. Pad) (6 бит)

- Идентификатор ключа (англ. Key ID) (2 бита)

- Зашифрованная часть

- Данные

- Контрольная сумма (32 бита)

Ключи

Ключи имеют длину 40 и 104 бита для WEP-40 и WEP-104 соответственно. Используются два типа ключей: ключи по умолчанию и назначенные ключи. Назначенный ключ отвечает определенной паре отправитель-получатель. Может иметь любое, заранее оговоренное сторонами значение. Если же стороны предпочтут не использовать назначенный ключ, им выдается один из четырех ключей по умолчанию из специальной таблицы. Для каждого кадра данных создается сид (англ. Seed), представляющий собой ключ с присоединенным к нему вектором инициализации.

Инкапсуляция

Инкапсуляция WEPИнкапсуляция данных проходит следующим образом:

- Контрольная сумма от поля «данные» вычисляется по алгоритму CRC32 и добавляется в конец кадра.

- Данные с контрольной суммой шифруются алгоритмом RC4, использующим в качестве ключа криптоалгоритма.

- Проводится операция XOR над исходным текстом и шифротекстом.

- В начало кадра добавляется вектор инициализации и идентификатор ключа.

Декапсуляция

Декапсуляция WEPДекапсуляция данных проходит следующим образом:

- К используемому ключу добавляется вектор инициализации.

- Происходит расшифрование с ключом, равным сиду.

- Проводится операция XOR над полученным текстом и шифротекстом.

- Проверяется контрольная сумма.

Проблемы

Все атаки на WEP основаны на недостатках шифра RC4, таких, как возможность коллизий векторов инициализации и изменения кадров. Для всех типов атак требуется проводить перехват и анализ кадров беспроводной сети. В зависимости от типа атаки, количество кадров, требуемое для взлома, различно. С помощью программ, таких как Aircrack-ng, взлом беспроводной сети с WEP шифрованием осуществляется очень быстро и не требует специальных навыков.

Атака Фларера-Мантина-Шамира (

англ.)Была предложена в 2001 году Скоттом Фларером, Ициком Мантином и Ади Шамиром. Требует наличия в кадрах слабых векторов инициализации. В среднем для взлома необходимо перехватить около полумиллиона кадров. При анализе используются только слабые векторы. При их отсутствии (например, после коррекции алгоритма шифрования) данная атака неэффективна.

Атака KoreK

В 2004 году была предложена хакером, называющим себя KoreK.[2] Ее особенность в том, что для атаки не требуются слабые вектора инициализации. Для взлома необходимо перехватить несколько сотен тысяч кадров. При анализе используются только векторы инициализации.

Атака Тевса-Вайнмана-Пышкина

Была предложена в 2007 году Эриком Тевсом (Erik Tews), Ральфом-Филипом Вайнманом (Ralf-Philipp Weinmann) и Андреем Пышкиным.[2] Использует возможность инъекции ARP запросов в беспроводную сеть. На данный момент это наиболее эффективная атака, для взлома требуется всего несколько десятков тысяч кадров. При анализе используются кадры целиком.

Решения

Использование туннелирования через беспроводную сеть (например, с помощью IPSec) решает проблему безопасности. Тем не менее, существуют решения, делающие сеть безопасной саму по себе.

802.11i

В 2004 году IEEE выпустил поправку к стандарту 802.11, включающую в себя новые рекомендуемые к использованию алгоритмы обеспечения безопасности WPA и WPA2. WEP был объявлен устаревшим.

Решения от производителей

Также существуют решения, реализуемые конкретными производителями в своих устройствах. Эти решения намного менее безопасны, чем WPA и WPA2, так как подвержены (хоть и в меньшей степени) тем же уязвимостям, что и WEP.

WEP 2

Увеличивает векторы инициализации и ключи до 128 бит.

WEP Plus

Избегает слабых векторов инициализации. Эффективен только в том случае, если алгоритм используется на обеих сторонах соединения.

Dynamic WEP

Динамически меняет ключи при передаче.

См. также

Примечания

- ↑ Jesse R. Walker Unsafe at any key size; An analysis of the WEP encapsulation. — 2000.

- ↑ 1 2 Erik Tews, Ralf-Philipp Weinmann, and Andrei Pyshkin Breaking 104 bit WEP in less than 60 seconds (англ.). — 2007.

Ссылки

КАК: Что такое WEP-ключ в сети Wi-Fi?

WEP означает Wired Equivalent Privacy, стандарт безопасности беспроводной сети Wi-Fi. Ключ WEP является своего рода кодом безопасности для устройств Wi-Fi. Клавиши WEP позволяют группе устройств в локальной сети обмениваться зашифрованная (математически закодированные) сообщения друг с другом, скрывая содержимое сообщений от простого просмотра посторонними.

Как работают ключи WEP

Сетевые администраторы выбирают, какие ключи WEP использовать в своих сетях. Как часть процесса обеспечения безопасности WEP, на маршрутизаторах должны быть установлены соответствующие ключи, а также каждое клиентское устройство для их взаимодействия друг с другом по Wi-Fi-соединению.

Клавиши WEP представляют собой последовательность шестнадцатеричных значений, взятых из чисел 0-9 и букв A-F. Некоторые примеры ключей WEP:

- 1A648C9FE2

- 99D767BAC38EA23B0C0176D152

Требуемая длина ключа WEP зависит от того, какая версия WEP-стандарта работает в сети:

- 40- или 64-разрядный WEP: 10-значный ключ

- 104- или 128-бит WEP: 26-значный ключ

- 256-бит WEP: 58-значный ключ

Чтобы помочь администраторам в создании правильных ключей WEP, некоторые бренды оборудования беспроводной сети автоматически генерируют ключи WEP из обычного текста (иногда называемого кодовой фразой). Кроме того, некоторые общедоступные веб-сайты также предлагают автоматические генераторы ключей WEP, которые генерируют значения случайных ключей, которые трудно понять аутсайдерам.

Почему WEP был однажды необходим для беспроводных сетей

Как следует из названия, технология WEP была создана с целью защиты сетей Wi-Fi до эквивалентных уровней, которые ранее были защищены сетями Ethernet. Безопасность беспроводных соединений была значительно меньше, чем у проводных сетей Ethernet, когда сеть Wi-Fi стала популярной. Легко доступные программы сетевого сниффера позволили любому, у кого только немного технических ноу-хау, проехать через жилые кварталы и подключиться к активным сетям Wi-Fi с улицы. (Это стало известно как оседлое движение). Без WEP, позволяющие с легкостью захватывать и просматривать пароли и другие личные данные, незащищенные домохозяйства отправляли через свои сети. Их интернет-соединения также могут быть достигнуты и использованы без разрешения.

В то время WEP был единственным широко поддерживаемым стандартом для защиты домашних сетей Wi-Fi от таких снифферных атак.

Почему ключи WEP устарели сегодня

В конце концов, исследователи отрасли обнаружили и обнародовали основные недостатки в разработке технологии WEP. С помощью правильных инструментов (программ, созданных для использования этих технических недостатков) человек может пробиться в большинство защищенных WEP-сетей в течение нескольких минут и выполнить такие же атаки, как и в незащищенной сети.

Более новые и усовершенствованные беспроводные ключевые системы, включая WPA и WPA2, были добавлены в маршрутизаторы Wi-Fi и другое оборудование для замены WEP. Хотя многие устройства Wi-Fi по-прежнему предлагают его в качестве опции, WEP долгое время считался устаревшим и должен использоваться в беспроводных сетях только в крайнем случае.

Как настроить специальный WEP ключ для отдельного беспроводного клиента на беспроводном маршрутизаторе TP-Link

Шаг 1

Откройте браузер и введите сетевой IP адрес маршрутизатора в адресную строку, IP адрес маршрутизатора по умолчанию 192.168.1.1. Нажмите Enter (Ввод).

Шаг 2

Введите имя пользователя и пароль на странице авторизации; по умолчанию имя пользователя и пароль – admin.

Шаг 3

Нажмите Wireless (Настройки беспроводного подключения) -> Wireless Settings (Настройки) в левой части страницы, активируйте функцию Wireless Security (Безопасность беспроводного соединения) и выберите тип защиты WEP.

Примечание: выберите Key2 (Ключ 2) и установите пароль.

Шаг 4

Нажмите Save (сохранить), чтобы сохранить настройки.

Шаг 5

Нажмите Wireless (Настройки беспроводного подключения) -> MAC Filtering (Фильтрация по МАС адресам) в левой части страницы; активируйте функцию Wireless MAC Address Filtering (Фильтрация МАС адресов), а в поле Filtering Rules (Правила фильтрации) укажите Deny the stations not specified by any enabled entries in the list to access (Отказать в доступе всем станциям, не указанным в списке доступа). Нажмите Add New (Добавить), чтобы выполнить детальную настройку правила.

Шаг 6

Введите МАС адрес беспроводного адаптера, для которого вы ходите настроить доступ к сети по индивидуальному ключу, выберите Privilege (Привилегии) и укажите WEP ключ. Этот ключ будет действительным только для компьютера с указанным МАС адресом.

Шаг 7

Нажмите Save (сохранить), чтобы сохранить настройки.

Шаг 8

Нажмите Add New (Добавить), чтобы настроить пароль для других компьютеров.

После установки разных WEP ключей для разных компьютеров при подключении к сети вам будут необходимы неодинаковые пароли. Например, вы указали WEP ключ 0123456789 для ПК1 и WEP ключ 1234567899 для ПК2, как показано на рисунке ниже. В таком случае при подключении ПК1 к сети будет необходим пароль 0123456789; при подключении к сети ПК2 нужен пароль 1234567899.

DifferBetween | wep, wpa, wpa2 отличия

- Что такое WEP og WPA?

- В чем разница между WPA og WPA2?

- Что означает WPA WPA2?

- Чем отличается WPA2 Personal fra WPA2 Enterprise?

- Sånn kan WPA?

- Зто значит слабый уровень безопасности Wi-Fi?

- Så mye å gjøre for å gjøre en gratis betalingsmåte беспроводной сети?

- Kak настроить WPA2?

- Som standard for IEEE-funksjonalitet og for å utvide utstyr til Wi-Fi 2 WPA2)?

- Как узнать пароль wi-fi на принтере?

- Что такое ключ WPA og где его взять?

- Можно ли посмотреть пароль от Вайфая на айфоне?

Что такое WEP og WPA?

WPA og WPA2 (Wi-Fi Protected Access) — обновлённая программа сертификации устройств беспроводной связи. Tjenesten WPA tilbyr et utvalg av telefoner som tilbyr et gratis Wi-Fi-system WEP. Плюсами WPA явля тся усиленная безопасность данных og ужесточённый контроль доступа к б.

В чем разница между WPA og WPA2?

В чём отличие WPA-PSK fra WPA2-PSK? Олавное отличие в том, что в WPA слабый протокол шифрования TKIP, and WPA2 основан on гораздо более надежном протоколе CCMP, испль Са современных компьютерах взломать WPA-PSK с TKIP можно за несколько минут.

Что означает WPA WPA2?

WPA был разработан как временная альтернатива WEP. Безопасная форма WPA использует шифрование TKIP, которое шифрует пароли для сетевой связи. Хотя это также более слабая форма безопасности, но она намного лучше, чем WEP. WPA2 utløp for uttaket av сетевой связи с полной безопасностью.

Чем отличается WPA2 Personal fra WPA2 Enterprise?

Широко встречающиеся термины WPA og WPA2 gir ut, faksik, алгоритм шифрования (TKIP либо AES). …

Sånn kan WPA?

Принцип работы WPA

Для управления ключами существует специальная иерархия, которая призвана предотвратить предсказуемость ключа шифрования Tлагодаря TKIP к ф ш для ф ф для для для для для для о о о о о о о о о о о о о о о ч ч ч ч.

Зто значит слабый уровень безопасности Wi-Fi?

Зайти в меню «Настройки». Перейти в раздел «Wi-Fi». Здесь в верхней части экрана (под подключенной сетью) будет располагаться сообщение «Слабый уровень безопасност. Sånn at det ikke er noe å si, det er i det nye tilfellet, det vil si at det ikke er noe å gjøre, noe som er viktig for å gjøre det.

Så mye å gjøre for å gjøre en gratis betalingsmåte беспроводной сети?

WPA (Wi-Fi Protected Access) — надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами og операционными системами. WPA2 — новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP.

Kak настроить WPA2?

Wастройка WPA / WPA2:

- Kontaktkomponenter к одному из четырех портов LAN маршрутизатора NETGEAR and помощью кабеля Ethernet.

- Выберите Настройки беспроводного соединения из меню «Настройки» в панели навигации слева. …

- В разделе Беспроводная сеть введите имя сети в поле Имя (SSID).

Som standard for IEEE-funksjonalitet og for å utvide utstyr til Wi-Fi 2 WPA2)?

Дащищенный доступ Wi-Fi 2 (WPA2) Wi-Fi Protected Access 2 б ы в н в с с с с с ка ка WE WE WE WE WE WE WE WE WE WE WE WE ст WE WE WE PA ст WE W з Sender WPA2 kan gjøres i hver måned тррр.

Как узнать пароль wi-fi на принтере?

Принтеры с дисплеем панели управления: Откройте меню Wi-Fi Direct или напечатайте отчет о конфигурации сети, чтобы получить имя пин.

- Коснитесь значка Wi-Fi Direct eller откройте меню настроек Wi-Fi Direct, чтобы получить имя и пароль.

- Перейдите в меню Отчеты, затем выберите Сведения о сети или Конф.

Что такое ключ WPA og где его взять?

Ключ безопасности — то интерпретированный в программный вид пароль, который необходим для подключения к Wi-Fi-сети. После ввода кода к точке доступа, on a Автоматически переводится в соответствующий tтипу шифрования ключ. Самыми популярными сейчас являются стандарты WPA, WEP, WPA2.

Можно ли посмотреть пароль от Вайфая на айфоне?

Сделать это можно, если:

Forhåndsvisning av iPhone og Wi-Fi. Перейти в настройки. Открыть панель Соединение Wi-Fi. Напротив подключенной сети вы увидите синюю «i».

Что такое wpa, wpa2 и wep

Беспроводная сеть Wi-Fi – это не только удобное подключение устройства к сети Интернет, но и опасность. Часто злоумышленники используют Wi-Fi для заражения компьютера вирусом. Поэтому для минимизации рисков инфицирования ПК используется надежная структура различных протоколов беспроводной безопасности. Именно они предотвращают несанкционированный доступ к компьютерам путем шифрования передаваемых данных. О таких протоколах сегодня и пойдет речь.

Читайте также: Как забыть сеть Wi-Fi на Android, Mac OS и iOS?

Что такое WEP или Wired Equivalent Privacy?

Большинство точек беспроводного доступа имеют возможность включить один из трех стандартов беспроводного шифрования. Это:

- WEP или Wired Equivalent Privacy;

- WPA;

- WPA2.

Первый протокол WEP или Wired Equivalent Privacy берет свои истоки с 64-битного шифрования (слабый) и в итоге прошел весь путь до 256-битного шифрования (сильный).

Сегодня наиболее популярной реализацией данного протокола в маршрутизаторах является 128-битное шифрование или более известное, как промежуточное.

Существует две разновидности WEP:

Их отличия заключаются только в длине ключа.

Принцип работы такого протокола наглядно показан на картинке.

В настоящее время данная технология является устаревшей. Такой протокол безопасности мошенники могут взломать за несколько минут.

Что собой представляет протокол WPA или защищенный доступ Wi-Fi?

Для того, чтобы избавиться от недостатков WEP, был разработан новый стандарт безопасности WPA. Он использовал протокол целостности TKIP (Temporal Key Integrity), чем отличался от WEP, который использовал CRC или Cyclic Redundancy Check.

Считалось, что TKIP намного сильнее, чем CRC, так как его применение гарантировало передачу каждого пакета данных с помощью уникального ключа шифрования. Комбинация клавиш увеличила сложность декодирования ключей и тем самым уменьшила количество вторжений из вне.

Однако, как и WEP, протокол WPA также имел недостатки и вскоре был усовершенствован, получил название WPA 2.

Отличия протокола WPA2

Протокол WPA 2 считается самым безопасным протоколом. Разница между WPA и WPA2 заключается в обязательном использовании алгоритмов AES (Advanced Encryption Standard) и введение режима CCMP (Counter Cipher Mode) с протоколом кода проверки подлинности с цепочкой блоков в качестве замены TKIP. Режим CCM сочетает в себе режим конфиденциальности (CTR) и аутентификацию кода цепочки (CBC-MAC) для проверки подлинности. Применение данных режимов обеспечивают хорошую безопасность и производительность в программном или аппаратном обеспечении.

Что такое WEP?

Wired Equivalent Privacy (WEP) рассматривается как форма протокола безопасности, который был разработан для обеспечения уровня безопасности и конфиденциальности беспроводной локальной сети (WLAN), сопоставимого с тем, что обычно ожидается от проводной локальной сети. Поскольку беспроводная сеть может передавать данные по всей территории с помощью радиоволн, эти данные можно легко перехватить с помощью беспроводной передачи данных. Другие пользователи могут даже иметь возможность подслушивать частные и конфиденциальные разговоры, проводимые через беспроводные сети, без этой формы безопасности.Таким образом, WEP повышает безопасность беспроводной сети за счет шифрования этих данных. Как только данные будут перехвачены, они станут неузнаваемыми для системы, потому что они уже зашифрованы. Однако системы, авторизованные в сети, смогут распознать и расшифровать данные. Это связано с тем, что устройства в сети используют один и тот же алгоритм шифрования. Таким образом, основная цель WEP — обеспечить безопасность беспроводных сетей.

Проводные локальные сети по своей природе более безопасны, чем беспроводные локальные сети, потому что локальные сети, вероятно, защищены физическими особенностями структуры, так как вся или часть сети находится внутри здания.Это обеспечивает физическую защиту от несанкционированных и неподключенных устройств. В отличие от LAN, WLAN, работающие через радиоволны, не имеют подобной физической структуры, что делает их более уязвимыми для взлома.

Функциональность

Для того, чтобы WEP работал, он реализует схему шифрования данных, которая использует комбинацию и сочетание значений ключей, генерируемых пользователем и системой. 40 бит плюс дополнительные биты ключей шифрования данных, сгенерированных системой, поддерживаются исходными реализациями WEP.Чтобы повысить защиту, эти методы шифрования были позже расширены для полной поддержки более длинных ключей, таких как 104-битные (128 битов всего данных), 128 битных (152 битных всего) и 232-битных (256 битов всего) варианты. . Как только WEP будет развернут через соединение Wi-Fi, он зашифрует поток данных с помощью закодированных ключей, так что пользователи больше не смогут его прочитать. Однако они все еще могут обрабатываться принимающими устройствами. WEP обеспечивает конфиденциальность данных за счет шифрования данных, которые будут передаваться между узлами, которые являются беспроводными.Шифрование WEP указывается путем установки флага WEP в заголовке Mac кадров 802.11. WEP также обеспечивает целостность данных на случай случайных ошибок, включая значение проверки целостности или ICV в зашифрованную часть беспроводного кадра.

Ниже приведены два общих ключа WEP:

Ключ сеанса одноадресной рассылки

Это ключ шифрования, который защищает одноадресный трафик между беспроводным клиентом и беспроводной AP, многоадресный и широковещательный трафик, отправляемый беспроводным клиентом на беспроводную AP.Термин одноадресная передача просто относится к передаче, которая осуществляется один на один из одной точки сети в другую точку сети. Есть только один отправитель и только один получатель. Это наиболее распространенный метод передачи информации в сетях.

Multicast или глобальный ключ

Это ключ шифрования, который защищает многоадресный и широковещательный трафик между беспроводной точкой доступа и всеми ее подключенными беспроводными клиентами. Термин «многоадресная рассылка» относится к передаче, в которой используется связь «один ко многим из многих» или «многие ко многим из многих».Это отличается от широковещательной рассылки, поскольку адрес назначения обозначает подмножество, а не обязательно все доступные узлы.

Методы аутентификации

WEP использует два типа аутентификации. Ниже указано следующее:

Аутентификация открытой системы (OSA)

Это процесс, при котором вычислительное устройство получает доступ к беспроводной сети, которая использует протокол проводной эквивалентной конфиденциальности. Благодаря наличию OSA компьютер, оснащенный беспроводным модемом, может легко получить доступ к любой сети WEP и иметь возможность получать файлы, которые не зашифрованы.Это обеспечивает аутентификацию даже без выполнения какой-либо проверки клиента. Благодаря простоте OSA, его также можно использовать в сочетании с более продвинутыми методами аутентификации сетевой безопасности, такими как аутентификация PSK и 802.1X или EAP.

Аутентификация с общим ключом (SKA)

Этот метод аутентификации считается более сложным, чем OSA. Это метод, при котором вычислительное устройство использует протокол WEP для доступа к беспроводной сети. Это устанавливает, что запрашивающая система знает общий секретный ключ, необходимый для аутентификации.Процесс начинается с того, что клиент отправляет аутентификацию в точку доступа к сети. Точка доступа отправит клиенту зашифрованный файл. Клиент вернет файл на рассмотрение AP. Если файл совпадает с файлом, который AP имеет в записи, AP будет знать, что клиент использует правильный ключ, и поэтому доступ к сети будет предоставлен.

История

В 1999 году было адаптировано использование WEP для обеспечения безопасности беспроводной сети. При этом были реализованы определенные производителем усовершенствования WEP, такие как WEP + и динамический WEP, чтобы попытаться исправить некоторые недостатки WEP ранее, но все эти технологии также считаются нежизнеспособными сегодня.В 2004 году WEP был заменен на WPA или также известный как защищенный доступ Wi-Fi. Это стандарт безопасности для пользователей компьютерных устройств, оборудованных беспроводным подключением к Интернету. Позже WPA был вытеснен WPA2. Это метод защиты сети с использованием аутентификации с предварительным общим ключом, которая является необязательной. Это было разработано для домашних пользователей без корпоративного сервера аутентификации.

Общие проблемы

WEP всегда считался одним из основных протоколов, используемых для обеспечения безопасности беспроводной сети, однако WEP также имел ряд ограничений, которые подрывали требования безопасности системы.Причина этого — конструкция криптографического протокола. WEP действительно уязвим из-за относительно коротких IV и ключей, которые остаются статичными. При этом, чтобы сделать WEP еще более эффективным, действительно необходим более глубокий анализ структуры его протокола. Тем не менее, WEP можно использовать для других функций безопасности.

Планировщик пособий: Выход на пенсию | Положение по устранению непредвиденных потерь (WEP)

Положение по устранению непредвиденных потерь (WEP)

Если вы имеете право на пенсию на основании работы, которую вы выполняли в федеральном, государственном или местном правительстве, некоммерческой организации или в другой стране, и вы не платили налоги на социальное обеспечение, эта пенсия может повлиять на размер вашего социального обеспечения. преимущества.Мы называем это сокращение «Положением об устранении непредвиденных потерь» или WEP.

Если вы платили налог на социальное обеспечение за 30 лет существенного заработка, WEP к вам не применяется.

В нашем информационном бюллетене WEP объясняется, может ли WEP повлиять на вас.

Примеры WEP

Положение об исключении непредвиденных доходов сокращает размер вашего пособия в год (ELY) с до , оно уменьшается или увеличивается из-за досрочного выхода на пенсию, отложенных пенсионных кредитов, корректировок стоимости жизни (COLA) или других факторов.Следующие примеры показывают, как изменяется снижение WEP, когда другие факторы влияют на преимущество ELY.

Примеры вывода на пенсию

Ежемесячное пенсионное пособие увеличивается или уменьшается в зависимости от вашего возраста после того, как WEP сократит ваше пособие ELY.

Если вам исполнится 62 года в 2020 году (ELY 2020) и у вас 20 лет значительного дохода, WEP снижает ваше ежемесячное пособие на 480 долларов. (См. Таблицу ниже.)

Ваш полный пенсионный возраст — 66 и 8 месяцев.Если ваше полное пенсионное пособие составляет 1396 долларов, ваше пособие ELY после сокращения WEP составит 916 долларов (1396 долларов — 480 долларов). *

Если вы выберете досрочный выход на пенсию

Если вы решите начать пенсионное пособие в месяц, когда вам исполняется 62 года, вы получите пособие до достижения полного пенсионного возраста. Мы уменьшаем ваше ежемесячное пособие до 71,7%, потому что вы будете получать пособие в течение 56 дополнительных месяцев.

Пенсионное пособие в возрасте 62 лет составляет 656 долларов (916 долларов x 71.7% = 656 $) в месяц. Если бы ваше пенсионное пособие не было уменьшено WEP, пенсионное пособие для вас в возрасте 62 лет составило бы 1000 долларов.

Если вы выбрали отсроченный вывод на пенсию

Если вы решили подождать до 70 лет, чтобы получить пособие, чтобы получить отсроченные пенсионные кредиты.

Ваш год права на участие по-прежнему 2020.

Если ваши пенсионные выплаты начинаются с после вашего полного пенсионного возраста (66 и 8 месяцев), размер пособия увеличивается на 8% за каждый год до 70 лет, в течение которого вы откладываете выход на пенсию.Если ваше пособие начинается с 70 лет, вы получаете кредит на 40 дополнительных месяцев, когда вы не получали пособие, и ваше ежемесячное пособие будет на 26,67% выше.

Ваше пенсионное пособие в возрасте 70 лет составляет 1 160 долларов * (916 долларов x 1,2667 = 1160 долларов). Если бы ваше пенсионное пособие не было уменьшено WEP, пенсионное пособие для вас в возрасте 70 лет составило бы 1 768 * долларов.

COLA Пример

COLA добавляется к сумме вашего ежемесячного пособия после того, как WEP уменьшает ваше пособие ELY.

Когда вы выйдете на пенсию в 2020 году (ELY 2020), WEP снизила ваше пособие ELY в размере 1396 долларов США до 916 долларов США.

В следующем году ставка COLA на 1,3% за декабрь 2020 г. увеличила вашу выгоду на 11 долларов (916 долларов x 1,3% = 11 долларов). Если бы она не была уменьшена с помощью WEP, сумма вашего пособия увеличилась бы на 18 долларов (1396 долларов x 1,3% = 18 долларов). Новое пособие составило бы 1414 долларов * вместо 927 долларов.

* Размер пособия округлен до ближайшего доллара.

Приведенные выше примеры относятся только к пособиям, выплачиваемым работнику, и не включают будущие увеличения COLA. Сокращение WEP может быть больше, если члены семьи имеют право на получение пособия по той же записи. Однако общее сокращение WEP ограничивается половиной пенсии, основанной на заработках, которые не были покрыты Социальным страхованием.

WEP против WPA | Kaspersky

Беспроводная безопасность — важнейший аспект безопасности в Интернете.Подключение к Интернету по незащищенным ссылкам или сетям представляет собой угрозу безопасности, которая потенциально может привести к потере данных, утечке учетных данных и установке вредоносного ПО в вашей сети. Использование надлежащих мер безопасности Wi-Fi имеет решающее значение, но при этом важно понимать различия между различными стандартами беспроводного шифрования, включая WEP, WPA, WPA2 и WPA3.

Wi-Fi Protected Access (WPA) — это стандарт безопасности для компьютерных устройств с беспроводным подключением к Интернету.Он был разработан Wi-Fi Alliance для обеспечения лучшего шифрования данных и аутентификации пользователей, чем Wired Equivalent Privacy (WEP), который был исходным стандартом безопасности Wi-Fi. С конца 1990-х годов типы безопасности Wi-Fi претерпели несколько изменений, чтобы улучшить их.

Что такое WEP?

Поскольку беспроводные сети передают данные посредством радиоволн, данные могут быть легко перехвачены, если не приняты меры безопасности. Представленная в 1997 году технология Wired Equivalent Privacy (WEP) была первой попыткой защиты беспроводной сети.Целью было повысить безопасность беспроводных сетей за счет шифрования данных. Если беспроводные данные будут перехвачены, перехватчики не смогут их распознать, так как они были зашифрованы. Однако системы, авторизованные в сети, смогут распознать и расшифровать данные. Это связано с тем, что устройства в сети используют один и тот же алгоритм шифрования.

WEP шифрует трафик с использованием 64- или 128-битного ключа в шестнадцатеричном формате. Это статический ключ, что означает, что весь трафик, независимо от устройства, шифруется с помощью одного ключа.Ключ WEP позволяет компьютерам в сети обмениваться закодированными сообщениями, скрывая содержимое сообщений от злоумышленников. Этот ключ используется для подключения к беспроводной сети с поддержкой безопасности.

Одной из основных целей WEP было предотвращение атак Man-in-the-Middle, что она и делала какое-то время. Однако, несмотря на изменения в протоколе и увеличенный размер ключа, со временем в стандарте WEP были обнаружены различные недостатки безопасности. По мере роста вычислительной мощности преступникам стало легче использовать эти недостатки.Из-за его уязвимостей Wi-Fi Alliance официально отказался от WEP в 2004 году. Сегодня безопасность WEP считается устаревшей, хотя иногда она все еще используется — либо потому, что сетевые администраторы не изменили безопасность по умолчанию на своих беспроводных маршрутизаторах, либо потому, что устройства слишком стары, чтобы поддерживать новые методы шифрования, такие как WPA.

Что такое WPA?

Затем появился WPA или защищенный доступ Wi-Fi. Представленный в 2003 году, этот протокол был заменен Wi-Fi Alliance на WEP.Он имел сходство с WEP, но предлагал улучшения в обработке ключей безопасности и авторизации пользователей. В то время как WEP предоставляет каждой авторизованной системе один и тот же ключ, WPA использует протокол целостности временного ключа (TKIP), который динамически изменяет ключ, используемый системами. Это не позволяет злоумышленникам создать собственный ключ шифрования, соответствующий тому, который используется в защищенной сети. Стандарт шифрования TKIP был позже заменен расширенным стандартом шифрования (AES).

Кроме того, WPA включал проверку целостности сообщений, чтобы определить, захватил ли злоумышленник или изменил ли он пакеты данных.Ключи, используемые WPA, были 256-битными, что значительно превышало 64-битные и 128-битные ключи, используемые в системе WEP. Однако, несмотря на эти улучшения, элементы WPA стали использоваться, что привело к созданию WPA2.

Иногда по отношению к WPA можно встретить термин «ключ WPA». Ключ WPA — это пароль, который вы используете для подключения к беспроводной сети. Вы можете получить пароль WPA от любого, кто управляет сетью. В некоторых случаях парольная фраза или пароль WPA по умолчанию могут быть напечатаны на беспроводном маршрутизаторе.Если вы не можете определить пароль на маршрутизаторе, возможно, вы сможете его сбросить.

Что такое WPA2?

WPA2 был представлен в 2004 году и представлял собой обновленную версию WPA. WPA2 основан на механизме надежной сети безопасности (RSN) и работает в двух режимах:

- Персональный режим или предварительный общий ключ (WPA2-PSK) — который использует общий пароль для доступа и обычно используется в домашних условиях.

- Корпоративный режим (WPA2-EAP) — как следует из названия, он больше подходит для использования в организациях или бизнесе.

В обоих режимах используется протокол CCMP, что означает протокол кода аутентификации сообщения цепочки блоков шифрования в режиме счетчика. Протокол CCMP основан на алгоритме Advanced Encryption Standard (AES), который обеспечивает проверку подлинности и целостности сообщения. CCMP сильнее и надежнее, чем исходный протокол целостности временного ключа WPA (TKIP), что затрудняет обнаружение злоумышленниками шаблонов.

Однако WPA2 все еще имеет недостатки. Например, он уязвим для атак с переустановкой ключа (KRACK).KRACK использует уязвимость WPA2, которая позволяет злоумышленникам выдавать себя за клонированную сеть и вместо этого заставлять жертву подключаться к вредоносной сети. Это позволяет хакеру расшифровать небольшой фрагмент данных, который может быть объединен для взлома ключа шифрования. Однако устройства могут быть исправлены, и WPA2 по-прежнему считается более безопасным, чем WEP или WPA.

Что такое WPA3?

WPA3 — это третья версия протокола защищенного доступа Wi-Fi. Wi-Fi Alliance представил WPA3 в 2018 году.WPA3 представил новые функции как для личного, так и для корпоративного использования, в том числе:

Индивидуальное шифрование данных : при входе в общедоступную сеть WPA3 регистрирует новое устройство с помощью процесса, отличного от общего пароля. WPA3 использует систему протокола предоставления устройств Wi-Fi (DPP), которая позволяет пользователям использовать теги NFC или QR-коды для подключения устройств к сети. Кроме того, безопасность WPA3 использует шифрование GCMP-256 вместо ранее использовавшегося 128-битного шифрования.

Протокол одновременной аутентификации равных : используется для создания безопасного рукопожатия, при котором сетевое устройство подключается к точке беспроводного доступа, и оба устройства обмениваются данными для проверки аутентификации и подключения. Даже если пароль пользователя слабый, WPA3 обеспечивает более безопасное рукопожатие с помощью Wi-Fi DPP.

Более сильная защита от атак методом перебора : WPA3 защищает от подбора пароля в автономном режиме, разрешая пользователю только одно предположение, заставляя пользователя взаимодействовать с устройством Wi-Fi напрямую, что означает, что они должны физически присутствовать каждый раз, когда они хотят угадать пароль.WPA2 не имеет встроенного шифрования и конфиденциальности в общедоступных открытых сетях, что делает атаки методом грубой силы серьезной угрозой.

УстройстваWPA3 стали широко доступны в 2019 году и обратно совместимы с устройствами, использующими протокол WPA2.

Какой тип безопасности у моего Wi-Fi?

Знание типа шифрования Wi-Fi важно для безопасности вашей сети. Старые протоколы более уязвимы, чем новые, и, следовательно, с большей вероятностью могут стать жертвой попытки взлома. Это связано с тем, что старые протоколы были разработаны до того, как стало понятно, как хакеры атакуют маршрутизаторы.В более поздних протоколах эти уязвимости были устранены, и поэтому считается, что они обеспечивают лучшую безопасность Wi-Fi.

Как определить тип безопасности вашего Wi-Fi:

в Windows 10:

- Найдите значок подключения Wi-Fi на панели задач и щелкните его

- Затем щелкните Свойства под текущим подключением Wi-Fi

- Прокрутите вниз и найдите сведения о Wi-Fi в разделе Свойства

- Под ним найдите Security Type , который показывает ваш протокол Wi-Fi

В macOS:

- Удерживайте нажатой кнопку Опция , ключ

- Щелкните значок Wi-Fi на панели инструментов

- Здесь будут показаны сведения о вашей сети, включая тип безопасности Wi-Fi

В Android:

- На телефоне Android зайдите в Настройки

- Откройте Wi-Fi категории

- Выберите маршрутизатор, к которому вы подключены, и просмотрите его сведения

- Это покажет, какой тип безопасности Wi-Fi имеет ваше соединение.

- Путь к этому экрану может отличаться в зависимости от вашего устройства

На iPhone:

К сожалению, в iOS нет возможности проверить безопасность вашего Wi-Fi.Если вы хотите проверить уровень безопасности вашего Wi-Fi, вы можете использовать компьютер или войти в маршрутизатор через телефон. Каждый маршрутизатор может быть разным, поэтому вам может потребоваться обратиться к документации, прилагаемой к устройству. Кроме того, если ваш интернет-провайдер настроил маршрутизатор, вы можете обратиться к нему за помощью.

WEP против WPA: в заключение

Если маршрутизатор остается незащищенным, преступники могут украсть вашу пропускную способность в Интернете, осуществлять незаконные действия через ваше соединение, отслеживать вашу активность в Интернете и устанавливать вредоносное программное обеспечение в вашей сети.Поэтому важным аспектом защиты вашего маршрутизатора является понимание различий между протоколами безопасности и реализация самого продвинутого из них, который может поддерживать ваш маршрутизатор (или его обновление, если он не поддерживает стандарты безопасности текущего поколения). В настоящее время WEP считается устаревшим стандартом шифрования Wi-Fi, и пользователи должны стремиться использовать более современные протоколы, где это возможно.

Другие шаги, которые можно предпринять для повышения безопасности маршрутизатора, включают:

- Изменение имени по умолчанию для домашнего Wi-Fi.

- Изменение имени пользователя и пароля маршрутизатора.

- Обновление прошивки.

- Отключение удаленного доступа, универсального Plug and Play и защищенной настройки Wi-Fi.

- По возможности используйте гостевую сеть.

Вы можете прочитать наше полное руководство по настройке безопасной домашней сети здесь. Один из лучших способов обезопасить себя в Интернете — это использовать современное антивирусное решение, такое как Kaspersky Total Security. Он работает круглосуточно и без выходных, чтобы защитить вас от хакеров, вирусов и вредоносных программ, а также включает инструменты обеспечения конфиденциальности, которые защищают вас со всех сторон.

Статьи по теме:

Wireless Security — Как работает WEP

Как вы, вероятно, уже знаете, Wired Equivalent Privacy (WEP) используется компаниями для защиты своих беспроводных соединений от атак сниффинга. Вы, наверное, также слышали, что это не очень безопасно. В первой части этой серии из двух частей я объясню внутреннюю работу WEP, а в следующем месяце расскажу, почему он небезопасен.

Как вы, наверное, уже знаете, Wired Equivalent Privacy (WEP) используется компаниями для защиты своих беспроводных соединений от атак сниффинга.Вы, наверное, также слышали, что это не очень безопасно. В первой части этой серии из двух частей я объясню внутреннюю работу WEP, а в следующем месяце расскажу, почему он небезопасен.

Нужен ли вообще WEP?

Подлинный пользователь, Боб каждый день проверяет свою учетную запись Gmail на своем ноутбуке. В его ноутбуке есть карта беспроводной связи, которая автоматически определяет точку беспроводного доступа (WAP) его провайдера через дорогу. Как только он подключится к WAP, он может продолжить и проверить свою электронную почту.Алиса — хитрый пользователь, который не хочет платить интернет-провайдеру за доступ в Интернет. Однако она знает, что у интернет-провайдера через дорогу есть точка доступа, к которой любой может подключиться и получить доступ в Интернет. Она подключает свой ноутбук и скоро загружает музыку из Интернета. WEP был разработан, чтобы гарантировать, что пользователи аутентифицируют себя перед использованием ресурсов, чтобы заблокировать Алису и разрешить Бобу. Посмотрим, как он это делает.

Как работает WEP

WEP использует алгоритм RC4 для шифрования пакетов информации при их отправке с точки доступа или беспроводной сетевой карты.Как только точка доступа получает пакеты, отправленные сетевой картой пользователя, она расшифровывает их.

Каждый байт данных будет зашифрован с использованием другого ключа пакета. Это гарантирует, что если хакеру удастся взломать этот ключ пакета, утечка будет только той информации, которая содержится в этом пакете.

Фактическая логика шифрования в RC4 очень проста. Простой текст подвергается операции XOR с бесконечно длинным потоком ключей. Безопасность RC4 обеспечивается секретностью ключа пакета, полученного из потока ключей.

Так что же такое пакетный ключ?

Ключ пакета формируется путем объединения предварительно общего пароля, массива состояний и вектора инициализации (IV). Давайте сначала разберемся с каждым из этих терминов:

Общий пароль: Один и тот же общий пароль используется всеми пользователями для каждого передаваемого пакета.

Массив состояний: Это серия чисел, которые скремблируются, а затем используются RC4 для создания ключевого потока.

Вектор инициализации (IV): IV — это 3-байтовое случайное число, генерируемое компьютером.Он либо добавляется в начало, либо добавляется к зашифрованному тексту и отправляется получателю, который удаляет IV перед расшифровкой зашифрованного текста.

Алгоритм RC4 состоит из 2 основных частей:

Алгоритм планирования ключей: Процесс KSA включает создание массива зашифрованных состояний. Этот массив состояний теперь будет использоваться в качестве входных данных во второй фазе, называемой фазой PRGA.

Алгоритм псевдослучайной генерации: Массив состояний из процесса KSA используется здесь для генерации окончательного потока ключей.Каждый байт сгенерированного ключевого потока затем Xor’ed с соответствующим байтом простого текста для получения желаемого зашифрованного текста.

Алгоритм планирования ключей

IV вычисляется с использованием массива состояний и свойств предварительно заданного пароля. Это достигается путем создания массива значений, равного индексу, который вы хотите использовать в алгоритме. Индекс для WEP по умолчанию равен 256. Компоненты, необходимые для KSA, — это значения переменных i и j, значение индекса, общий пароль и его длина.Алгоритм, который использует эти значения для генерации окончательного ключевого потока, описан ниже.

Инициализация:

Для i = 0 ... index-1

S [i] = i

J = 0

Скремблирование:

Для i = 0 ... index-1

J = j + state [i] + K [I mod length]

Swap (state [i], state [j])

Цикл сначала выполняется от 0 до индекса-1 для инициализации массива состояний значениями от 0 до индекса. Например, Если index = 4, массив состояний будет заполнен значениями от 0 до 3.Поэтому значения массива будут такими:

с [0] = 0 с [1] = 1 с [2] = 2 с [3] = 3

Значение j устанавливается в 0. Затем запускается другой цикл. Для каждого прохождения цикла вычисляется значение j, и значение массива, содержащееся в состоянии [i], заменяется значением, содержащимся в состоянии [j].

Алгоритм псевдослучайной генерации (PRGA)

Генератор псевдослучайных чисел (PRNG) — это алгоритм, который генерирует случайную последовательность чисел. PRGA отвечает за создание потоковых значений, используемых для шифрования открытого текста, который основан на массиве состояний, выводе KSA.Методология, которой следует PRGA, изложена ниже.

Инициализация:

I = 0 j = 0 индекс = 4

Алгоритм генерации

I = (i + 1) индекс мода

J = (j + state [i]) индекс мода

Обмен (состояние [i], состояние [j])

Z = состояние [состояние [i] + состояние [j] индекс мод]

Значение потоковой передачи создается циклическим прохождением алгоритма для каждого байта пакета. Переменные i и j инициализируются равными 0. Для каждого пакета вычисляется значение j, и значение массива, содержащееся в состоянии [i], заменяется значением, содержащимся в состоянии [j].Затем для каждого пакета рассчитывается выходной сигнал z. В конце процесса у нас есть поток PRGA.

Поток PRGA затем Xor’ed с открытым текстом для генерации зашифрованного текста, который передается другой стороне.

Пример

Проиллюстрируем изложенные выше концепции на примере. Простой текст, который должен быть зашифрован, называется ТЕСТ. Здесь будет использоваться пароль 6258. Начальные значения нашей переменной следующие:

i = 0 j = 0 пароль = 6258 длина прохода = 4 индекс = 4

По алгоритму получаем:

Степ-1

Массив состояний: Состояние [0] = 0 Состояние [1] = 1 Состояние [2] = 2 Состояние [3] = 3

Пароль: K [0] = 6 K [1] = 2 K [2] = 5 K [3] = 8

j = [0 + S [0] + K [0]] mod 4 = 6 mod 4 = 2

Swap (State [0], State [2]) = Swap (0,2)

Состояние [0] = 2 Состояние [1] = 1 Состояние [2] = 0 Состояние [3] = 3

Степ-2

i = 1 j = 2

Массив состояний: Состояние [0] = 2 Состояние [1] = 1 Состояние [2] = 0 Состояние [3] = 3

Пароль: K [0] = 6 K [1] = 2 K [2] = 5 K [3] = 8

j = [2 + S [1] + K [1]] mod 4 = 5 mod 4 = 1

Swap (State [1], State [2]) = Swap (1,0)

Состояние [0] = 2 Состояние [1] = 0 Состояние [2] = 1 Состояние [3] = 3

Шаг 3

i = 2 j = 1

Массив состояний: Состояние [0] = 2 Состояние [1] = 0 Состояние [2] = 1 Состояние [3] = 3

Пароль: K [0] = 6 K [1] = 2 K [2] = 5 K [3] = 8

j = [1 + State [2] + K [2]] mod 4 = 7 mod 4 = 3

Swap (State [2], State [3]) = Обмен (1,3)

Состояние [0] = 2 Состояние [1] = 0 Состояние [2] = 3 Состояние [3] = 1

Шаг 4

i = 3 j = 3

Массив состояний: Состояние [0] = 2 Состояние [1] = 0 Состояние [2] = 3 Состояние [3] = 1

Пароль: K [0] = 6 K [1] = 2 K [2] = 5 K [3] = 8

j = [3 + State [3] + K [3]] mod 4 = 12 mod 4 = 0

Swap (State [3], State [0]) = Swap (1,2)

Состояние [0] = 1 Состояние [1] = 0 Состояние [2] = 3 Состояние [3] = 2

Массив конечных состояний: Состояние [0] = 1 Состояние [1] = 0 Состояние [ 2] = 3 штата [3] = 2

Когда массив состояний KSA готов, инициализируется процедура PRGA .Порядок действий следующий:

Первоначально i = 0 j = 0

K [0] = 6 K [1] = 2 K [2] = 5 K [3] = 8

Первый цикл:

Состояние [0] = 1 Состояние [1] = 0 Состояние [2] = 3 Состояние [3] = 2

i = 1 j = 0 + Состояние [1] = 0 + 0 = 0

Обмен (Состояние [1] , Состояние [0]) = Обмен (0,1)

Состояние [0] = 0 Состояние [1] = 1 Состояние [2] = 3 Состояние [3] = 2

z = Состояние [Состояние [1] + Состояние [ 0] mod 4] = Состояние [1] = 1

z1 = 00000001

Второй цикл:

Состояние [0] = 0 Состояние [1] = 1 Состояние [2] = 3 Состояние [3] = 2

i = 2 j = 0 + Состояние [2] = 3

Своп (Состояние [2], Состояние [3 ]) = Обмен (3,2)

Состояние [0] = 0 Состояние [1] = 1 Состояние [2] = 2 Состояние [3] = 3

z = Состояние [Состояние [2] + Состояние [3] мод 4 ] = Состояние [1] = 1

z2 = 00000001

Третий цикл:

Состояние [0] = 0 Состояние [1] = 1 Состояние [2] = 2 Состояние [3] = 3

i = 3 j = 3 + Состояние [3] = 6 mod 4 = 2

Обмен (Состояние [3] , Состояние [2]) = Обмен (3,2)

Состояние [0] = 0 Состояние [1] = 1 Состояние [2] = 3 Состояние [3] = 2

z = Состояние [Состояние [3] + Состояние [ 2]] мод 4 = Состояние [1] = 1

z3 = 00000001

Четвертый цикл:

Состояние [0] = 0 Состояние [1] = 1 Состояние [2] = 3 Состояние [3] = 2

i = 4 j = 2 + Состояние [4] = 2 + Состояние [4 mod 4] = 2 + Состояние [0] = 2

Своп (Состояние [4], Состояние [2]) = Своп (Состояние [0], Состояние [2]) = Своп (0,3)

Состояние [0] = 3 Состояние [1] = 1 Состояние [2] = 0 Состояние [3] = 2

z4 = Состояние [Состояние [4] + Состояние [2]] = Состояние [Состояние [0] +

Состояние [2]] = Состояние [3] = 2

z4 = 00000010

Выходы z1-z4 в конце каждого цикла должны быть Xor’ed с ASCII каждого символа простого текста, который в нашем случае является ТЕСТ.Следовательно, зашифрованный текст для обычного текста ТЕСТ будет иметь следующий вид:

T xor z1 = 01010100 xor 00000001 = 01010101 = U

E xor z2 = 01000101 xor 00000001 = 01000100 = D

S xor z3 = 01010011 xor 00000001 = 01010010 = R

T xor z4 = 01010100 xor10 000010 = U 010 9010 = U 010Слово TEST при шифровании с помощью WEP - UDRU.

Эта статья была всего лишь введением в WEP и точную процедуру, в которой происходит шифрование в WEP. В следующей части мы рассмотрим вопрос, который вас волнует больше всего: «Почему WEP небезопасен? Каким рискам я подвержен, если использую WEP?»

Список литературы

- Максимальная безопасность беспроводной сети, Сет Фоги

- RC алгоритмов - Ответы.com

Wired Equivalent Privacy (WEP) и слабость безопасности Wired Equivalent Privacy (WEP)

Wired Equivalent Privacy (WEP) был введен как часть оригинального протокола 802.11 в 1997 году для обеспечения конфиденциальности, как в проводной сети. Wired Equivalent Privacy (WEP) имеет множество недостатков безопасности, один из которых связан с использованием векторов инициализации (IV). Векторы инициализации (IV) эквивалентной защиты проводной сети (WEP) имеют длину 24 бита. Для шифрования Wired Equivalent Privacy (WEP) может использовать только 64-битное или 128-битное число, которое состоит из 24-битного вектора инициализации (IV) и 40-битного или 104-битного ключа по умолчанию.Использование коротких ключей снижает надежность шифрования, потому что короткие ключи легко взломать. Wired Equivalent Privacy (WEP) также создает обнаруживаемый шаблон для злоумышленников. Вышеуказанные характеристики делают беспроводные сети Wired Equivalent Privacy (WEP) уязвимыми для вторжений.

Wired Equivalent Privacy (WEP) использует алгоритм шифрования RC4 для шифрования.

Процесс описан ранее.

Сообщение с открытым текстом обрабатывается алгоритмом проверки целостности, и значение проверки целостности (ICV) добавляется в конец исходного сообщения с открытым текстом.24-битный вектор инициализации (IV) генерируется и добавляется к началу секретного ключа, который затем вводится в алгоритм планирования ключей RC4 (KSA) для генерации начального значения для псевдослучайного числа Wired Equivalent Privacy (WEP). Генератор (ГПСЧ). Генератор псевдослучайных чисел (ГПСЧ), эквивалентный проводной защите (WEP), затем генерирует поток шифрования шифрования. Сгенерированный выше зашифрованный поток затем подвергается операции XOR с открытым текстом / сообщением ICV для создания зашифрованного текста Wired Equivalent Privacy (WEP).Наконец, зашифрованный текст затем добавляется с IV (в виде открытого текста) и затем передается.

Процесс дешифрования является обратным процессу шифрования. Сначала из пакета данных удаляется вектор инициализации (IV) и объединяется с общим паролем. Это значение затем используется с KSA и впоследствии используется для воссоздания ключевого потока. Поток и зашифрованный пакет данных подвергаются XOR-операции вместе, что приводит к выходу в виде открытого текста. Затем значение проверки целостности (ICV) удаляется из открытого текста и сравнивается с пересчитанным значением проверки целостности (ICV), после чего пакет либо принимается, либо отклоняется в соответствии с результатами расчета.

Недостатком технологии Wired Equivalent Privacy (WEP) является небольшая ценность IV. В течение короткого периода времени все ключи используются повторно. Эта слабость Wired Equivalent Privacy (WEP) одинакова для разных уровней шифрования, поскольку все они используют 24-битный IV.

Что такое сетевая безопасность WEP?

Что такое WEP?

Беспроводная технология была создана, чтобы избавиться от кабелей, но с тем же набором функций. Wired Equivalent Privacy (WEP) - это протокол безопасности беспроводной сети, определенный для локальных сетей (LAN). Это часть спецификации 802.11b. 802.11b - это расширение стандарта 802.11, определенного Институтом инженеров по электротехнике и радиоэлектронике (IEEE) в 1999 году. Протокол описывает безопасную передачу данных по воздуху со скоростью 11 Мбит / с в полосе частот 2,4 ГГц. Этот протокол также известен как 802.11 High Rate или Wi-Fi.

Что такое сетевая безопасность?

Сетевая безопасность - это область общих сетей, которая занимается защитой оборудования и программного обеспечения в сети.Сеть - это набор взаимосвязанных машин, которые передают между собой различные типы информации. Безопасность в сети важна, потому что она обеспечивает удобство использования, надежность, целостность и безопасность передаваемой информации. Как вы понимаете, это может быть чрезвычайно важно, когда речь идет о конфиденциальной информации. Пример сетевой безопасности можно увидеть, когда вы входите в сеть своей компании утром. Ввод вашего идентификатора пользователя и пароля составляет первую линию защиты в большинстве сетей.

Как WEP соотносится с сетевой безопасностью?

WEP влияет на определенную часть сети. В частности, он защищает машины, подключенные по беспроводной сети. Его цель - создать соединение, неотличимое от проводного. По большей части это оказалось правдой. Однако стоит отметить несколько существенных отличий. Во-первых, большинство людей скажут, что он такой же быстрый, как провода. Но это несколько вводит в заблуждение, поскольку скорость ограничена базовой спецификацией 802.11, а текущие проводные соединения значительно быстрее. Во-вторых, WEP небезопасен. Он был сломан несколько лет назад. Фактически, в 2005 году ФБР провело демонстрацию, в ходе которой они использовали общедоступные инструменты и нарушили протокол за пару минут.

Краткое содержание урока

Напомним, беспроводная технология устраняет необходимость в кабелях. WEP - это протокол безопасности беспроводной сети, используемый при подключении к сети. Это часть спецификации 802.11b, выдвинутой IEEE. Сетевая безопасность - это область общих сетей, которая занимается защитой подключенных машин и их данных. Цель WEP - предоставить соединения, эквивалентные проводным аналогам. Это верно за исключением области скорости, где кабели все еще значительно быстрее, и безопасности, где WEP уже был нарушен.

Практика:

Что такое безопасность сети WEP? Викторина

Инструкции: Выберите ответ и нажмите «Далее».В конце вы получите свой счет и ответы.

WEP влияет на _____ в сети.

Создайте учетную запись, чтобы пройти этот тест

Как участник, вы также получите неограниченный доступ к более чем 84 000 уроков математики, Английский язык, наука, история и многое другое. Кроме того, получайте практические тесты, викторины и индивидуальные тренировки, которые помогут вам добиться успеха.

Попробуй это сейчасНастройка займет всего несколько минут, и вы можете отменить ее в любой момент.

Уже зарегистрированы? Авторизуйтесь здесь для доступа

Что такое WEP (Wired Equivalent Privacy)

WEP (Wired Equivalent Privacy) - это первый на сегодняшний день стандарт безопасности для сетей Wi-Fi (беспроводных).

Что такое шифрование WEP?

Беспроводная система шифрования обеспечивает конфиденциальность, сравнимую с традиционной проводной сетью, аббревиатурой Wired Equivalent Privacy, IEEE 802.11 стандартная система шифрования как протокол для беспроводных сетей.

Он обеспечивает шифрование уровня 2 на основе алгоритма шифрования RC4 с использованием 64-битных (40 бит плюс 24-битный вектор инициализации IV) или 128-битных (104 бит плюс 24 бит IV) ключей. Широковещательные сообщения из беспроводных сетей передаются с помощью радиоволн, что упрощает их использование по сравнению с проводными сетями и относительно легко собирать. WEP был впервые представлен в 1999 году.

Начиная с 2001 года криптоаналитики обнаружили некоторые серьезные недостатки.В результате, сегодняшняя защита WEP может быть нарушена с помощью легкодоступного программного обеспечения за считанные минуты. Несколько месяцев спустя IEEE создал новое исправление безопасности 802.11i для нейтрализации проблем. В 2003 году Wi-Fi Alliance объявил о замене WEP на Wi-Fi Protected Access (WPA).

Наконец, в 2004 году, с утверждением полного стандарта 802.11i (известного как WPA2), IEEE заявила, что и WEP-40, и WEP-104 были отменены, поскольку они не обеспечивали безопасности. Несмотря на свои слабые стороны, он продолжает использоваться, поскольку это первый вариант безопасности, предлагаемый пользователям инструментами настройки маршрутизатора, которые могут только предотвратить неавторизованные пользователи из частной сети, но без обеспечения реальной защиты, а только определенного уровня безопасности.В 2004 году он был объявлен устаревшим как механизм обеспечения конфиденциальности беспроводной сети, но все еще задокументирован в текущем стандарте.

WEP иногда ошибочно принимают за протокол беспроводного шифрования.

Определение

WEP - это необязательный алгоритм безопасности, включенный в первую версию стандарта IEEE 802.11 и обеспечивающий защиту беспроводных сетей без изменений в новых 802.11a и 802.11b, чтобы гарантировать совместимость между различными производителями. Это стандартная система шифрования, реализованная на MAC и поддерживаемая большинством беспроводных решений.Ни в коем случае не совместим с IPSec.

Стандарт

Стандарт IEEE 802.11 обеспечивает механизмы безопасности посредством процессов аутентификации и шифрования. В сетевом режиме Private или Advanced Service Set аутентификация может выполняться с использованием открытой системы или общего ключа. Запрашивающая сетевая станция может авторизовать любую станцию или только станции из заранее определенного списка. В системе с общим ключом аутентифицируются только станции с зашифрованным ключом.

Стандарт 802.11 определяет дополнительную функцию шифрования; его цель - создать уровень безопасности, аналогичный уровню проводных сетей.Он использует алгоритм RC4 RSA Data Security и используется для шифрования при передаче по воздуху.

Хотя системы WLAN могут противостоять пассивному подслушиванию, единственный эффективный способ предотвратить принесение в жертву передаваемых данных - это использование механизмов шифрования. Целью WEP является шифрование данных, передаваемых радиосигналами, чтобы гарантировать, что системы WLAN имеют уровень конфиденциальности, эквивалентный уровню проводных сетей LAN. Вторичной целью WEP является предотвращение доступа неавторизованных пользователей к сетям WLAN (т. Е. Обеспечение аутентификации).

Эта вторичная цель явно не указана в стандарте 802.11, но считается важной особенностью алгоритма WEP. Это также важный элемент для обеспечения контроля доступа с помощью механизмов аутентификации, а также для гарантии конфиденциальности и целостности данных в системах WLAN, основанных на стандарте 802.11. В результате большинство продуктов WLAN, совместимых со стандартом 802.11, поддерживают WEP как дополнительную стандартную функцию.

Шифрование

Использует секретный ключ, совместно используемый беспроводной станцией и точкой доступа.Все данные, отправляемые и получаемые между станцией и точкой доступа, могут быть зашифрованы с помощью этого общего ключа. Стандарт 802.11 не определяет, как устанавливается закрытый ключ, но позволяет таблице связывать уникальный ключ с каждой станцией. Однако в общей практике один и тот же ключ используется всеми станциями и точками доступа в конкретной системе.