Тест: Защита от вредоносных программ

Тест: Защита от вредоносных программ — Информатика 11 классАнглийский язык

Астрономия

Белорусский язык

Биология

География

ИЗО

Информатика

История

Итальянский язык

Краеведение

Литература

Математика

Музыка

Немецкий язык

ОБЖ

Обществознание

Окружающий мир

ОРКСЭ

Русский язык

Технология

Физика

Физкультура

Химия

Черчение

Для учителей

Дошкольникам

VIP — доступ

- Предметы »

- Информатика »

- 11 класс »

- Защита от вредоносных программ

Защита от вредоносных программ

Тест составлен для проверки знаний по темам: «Вредоносные и ативирусные программы, Компьютерные вирусы и защита от них».

Информатика 11 класс | Автор: Дурманова Алиса Александровна | ID: 4228 | Дата: 20.2.2015

Помещать страницу в закладки могут только зарегистрированные пользователи

Вопрос №

1

Что такое вредоносная программа?

программы, наносящие вред человеку

программы, наносящие вред данным, хранящимся на компьютере

программы, наносящие вред данным и программам, хранящимся на компьютере

все вышеперечисленное

Вопрос №

2

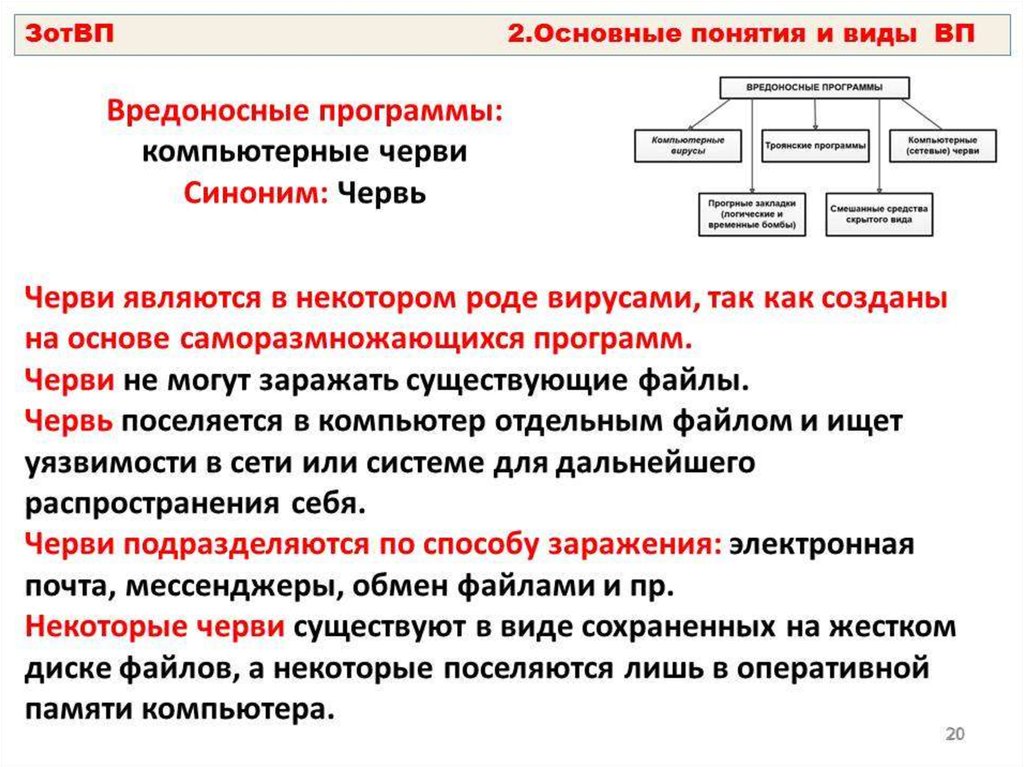

Основными типами вредоносных программ являются:

вирусы, черви, троянские и хакерские программы

шпионское, рекламное программное обеспечение

потенциально опасное программное обеспечение

все вышеперечисленное

Вопрос №

3

К популярным антивирусным программам относятся:

Dr.

Антивирус Касперского, Panda Cloud Antivirus, Dr. Web, Antivir, avast!

avast!, Dr. Web

Антивирус Касперского, Dr. Web, avast!, Antivir

Вопрос №

4

Сигнатура — это

некоторая непостоянная последовательность программного кода, специфичная для конкретной вредоносной программы

некоторая постоянная последовательность программного кода, специфичная для конкретной вредоносной программы

некоторая постоянная последовательность генетического кода, специфичная для конкретной вредоносной программы

нет верного ответа

Вопрос №

5

Как называются функции постоянной защиты у большинства антивирусных программ?

антивирусный монитор

антивирусный сканер

антивирусная мышь

Вопрос №

6

Характерные признаки поражения сетевым вирусом через электронную почту

друзья или знакомые говорят о полученных от вас сообщениях, которые вы не отправляли

в вашем почтовом ящике находится большое количество сообщений без обратного адреса и заголовка

все вышеперечисленное

нет верного ответа

Вопрос №

7

Что необходимо сделать, прежде чем предпринимать какие-либо действия при наличии признаков заражения компьютера?

обратиться к специалисту

сохранить результаты работы на внешнем носителе

сохранить работу на жесткий диск компьютера

отключить компьютер от локальной сети Интернет

Вопрос № 8

Что является обязательным свойством компьютерного вируса?

способность к «развитию»

способность к «росту»

способность к «самореализации»

способность к «размножению»

Вопрос №

9

На какие виды можно разделить вирусы по «среде обитания»?

микро-вирусы, файловые и загрузочные

загрузочные и файловые

загрузочные, файловые и макровирусы

микро и макровирусы

Вопрос №

10

На чем основан принцип действия загрузочных вирусов?

на специальной программе

на алгоритмах завершения работы операционной системы

на алгоритмах запуска операционной системы

нет верного ответа

Вопрос № 11

Что значит «резидентны»?

находятся во внешней памяти компьютера

находятся в оперативной памяти компьютера и в процессе работы пользователя могут осуществлять опасные действия

находятся в оперативной памяти компьютера и в процессе работы пользователя не могут осуществлять опасные действия

не активные вирусы

Вопрос №

12

Какие вирусы являются ограничено резидентными?

файловые

загрузочные

загрузочные и файловые

макровирусы

Показать ответы

Получение сертификата

о прохождении теста

Доступно только зарегистрированным пользователям

© TestEdu. ru 2013-2022

ru 2013-2022

E-mail администратора: [email protected]

Этап урока | Действия учителя | Действия учащихся | УУД | Информация на слайде |

1. Орг.момент (2 мин.) | Здравствуйте ребята. На уроках информатики мы очень часто с вами сравниваем компьютер с человеком. Назовите несколько общих признаков человека и компьютера. | Приветствие учителя. Прием информации – устройства ввода. Запоминание в голове, записи в тетради, на кассете — ОЗУ и внешняя память компьютера. Процесс мышления – устройство обработки (процессор). Передача информации- устройства вывода. | Л: пунктуальность, самоконтроль и самоорганизация; Р: способность управлять и регулировать своими действиями. К: Умение выражать свои мысли, с уважением отнестись к мнениям одноклассников; | Слайд 1. |

2. Актуализация знаний (мотивация учащихся – 3 мин.) | — Человек, как биологический организм, подвержен различным воздействиям внешней среды, и в том числе и различным заболеваниям, причинами возникновения которых, иногда, являются вирусы и бактерии, проникающие в организм человека из вне. — Ребята, назовите пожалуйста этапы и последствия заражения человека каким-либо вирусом. | Ответы учащихся:

| Л: формирование качеств эмоционально-нравственной отзывчивости; Р: контроль правильности ответов учащихся; П: формирование умения структурировать знания; формирования умения грамотно и осознанно строить свои вопросы и ответы; | Слайд 2. |

3. Постановка цели, задач урока (3 мин.) | Может ли компьютер заразиться вирусом? Можем ли мы предотвратить это? Создание проблемной ситуации: «Как вы думаете, что вам предстоит узнать? О чем мы будем говорить и работать?». Итак тема нашего урока: (помочь сформулировать) | Компьютер может заразиться вирусами различными и чтобы этого избежать, для защиты нужно установить антивирусные программы. Учащиеся размышляют, анализируют, ставят перед собой цель сегодняшнего урока Тема урока: «Защита компьютера от вредоносных программ» | Л: мотивация к изучению нового учебного материала; К: умение выражать свои мысли и чувства, подключая ассоциативный ряд; Формулирование и аргументация своего личного мнения. Р: формирование умения поставить цель и задачи урока. К: умение грамотно выражать свои мысли, относительно поставленного вопроса. | Слайд 3. |

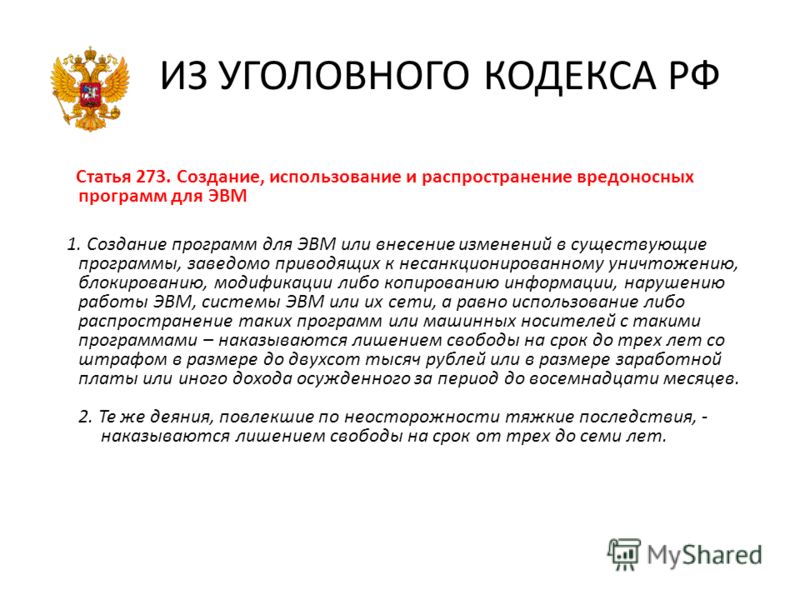

4. Изучение нового материала (20 мин.): — Лекционная часть (5 мин.) — Работа в группах (8 мин) — Обсуждение (5 мин) — физкультминутка (2 мин. | Вредоносными программами называются программы, наносящие вред данным и программам, хранящимся на компьютере. (лекционный материал согласно §1.6.1 «Вредоносные и антивирусные программы») Сейчас вам предстоит работа в группах. Каждая группа должна будет изучить и представить на обсуждение класса свой материал по следующему плану: 1. Вредоносная программа 2. Источник заражения 3. объект заражения 4. Меры защиты А теперь каждая группа представьте результат своей работы. Давайте подведем итог, какие существуют признаки заражения компьютера? Какие действия необходимо предпринять при наличии признаков заражения компьютера. Ответив на эти вопросы мы с вами составили памятку «Основные меры по защите компьютера от вредоносных программ», и должны ознакомить с ней своих родных, друзей. | Слушают учителя, Записывают определение в тетрадь. Работают в группах: 1 группа: Компьютерные вирусы и защита от них §1. 2 группа: Сетевые черви и защита от них §1.6.3. 3 группа: Троянские программы и защита от них §1.6.4. 4 группа: Хакерские утилиты и защита от них §1.6.5. От каждой группы выступают 1-2 учащихся. Отвечают на вопрос учителя, обсуждают. Отвечают на вопрос учителя, обсуждают. Знакомятся с содержимым памятки «Основные меры по защите компьютера от вредоносных программ». | П: поиска и отбора необходимой информации, ее структурирования; моделирования изучаемого содержания, логические действия и операции, способы решения задач. К: аргументация и формулирование своего мнения, выражение своих мыслей, чувств. Р: удержание цели и задач урока. П: учащиеся правильно выражают свои мысли. К: формулируют собственное мнение. Л: самоконтроль и взаимоконтроль обсуждаемого вопроса. Р: коррекции своих действий и оценки успешности усвоения; умение принимать решение, брать ответственность на себя | Слайд 4. Слайд 5. Слайд 6. Слайд 8. Слайд 9. Слайд 10. Слайд 11. |

5. Практическая работа (12 мин) | Практическая работа состоит из двух заданий: Задание 1. стр. 56 учебника Задание 2. стр. 66 учебника | Выполняют практическую работу, используя материал учебника | Л: применение знаний и умений для решения поставленной задачи. К: Организация самостоятельной деятельности. Р: самопроверка, умение сделать вывод по проделанной работе. | Слайд 12. |

6. Рефлексия (3 мин. | Учитель показывает слайд презентации и задает ряд вопросов: — Я не знал(а)… — Я узнала()… — У меня получилось… — Мне пригодится в жизни… | Ученики осуществляют самооценку о проделанной работе в течение урока. | П: рефлексия. К: умение с достаточной полнотой и точностью выражать свои мысли. Л: адекватное оценивание результата своей деятельности, самоопределение. | Слайд 13 |

7. Домашнее задание (2 мин) | Учитель задает домашнее задание: § 1.6. стр.51 | Записывают домашнее задание в дневник. | Слайд 14 |

12 типов вредоносных программ + примеры, которые следует знать

Какие существуют типы вредоносных программ?

Несмотря на то, что существует множество различных разновидностей вредоносных программ, вы, скорее всего, столкнетесь со следующими типами вредоносных программ:

|

Ниже мы опишем, как они работают, и приведем примеры каждого из них.

1. Программа-вымогатель

Программа-вымогатель — это программное обеспечение, которое использует шифрование для отключения доступа цели к своим данным до тех пор, пока не будет выплачен выкуп. Организация-жертва становится частично или полностью неспособной работать до тех пор, пока не заплатит, но нет гарантии, что в результате платежа будет получен необходимый ключ дешифрования или что предоставленный ключ дешифрования будет функционировать должным образом.

Пример письма с требованием выкупа

Программа-вымогатель Пример:

В этом году город Балтимор подвергся атаке программы-вымогателя под названием RobbinHood, которая остановила всю городскую деятельность, включая сбор налогов, передачу собственности и работу правительства. электронная почта в течение нескольких недель. На сегодняшний день эта атака обошлась городу в более чем 18 миллионов долларов, и расходы продолжают расти. Тот же тип вредоносного ПО был использован против города Атланта в 2018 году, что привело к затратам в размере 17 миллионов долларов.

На сегодняшний день эта атака обошлась городу в более чем 18 миллионов долларов, и расходы продолжают расти. Тот же тип вредоносного ПО был использован против города Атланта в 2018 году, что привело к затратам в размере 17 миллионов долларов.

2. Бесфайловое вредоносное ПО

Бесфайловое вредоносное ПО изначально ничего не устанавливает, вместо этого оно вносит изменения в файлы, присущие операционной системе, такие как PowerShell или WMI. Поскольку операционная система распознает отредактированные файлы как законные, антивирусное программное обеспечение не может обнаружить безфайловую атаку, а поскольку эти атаки скрыты, они до десяти раз более успешны, чем традиционные атаки вредоносного ПО.

Бесфайловое вредоносное ПО Пример:

Astaroth — это бесфайловая кампания вредоносных программ, которая рассылала спам пользователям ссылками на файл ярлыка .LNK. Когда пользователи загружали файл, запускался инструмент WMIC, а также ряд других законных инструментов Windows. Эти инструменты загружали дополнительный код, который выполнялся только в памяти, не оставляя следов, которые могли бы быть обнаружены сканерами уязвимостей. Затем злоумышленник загрузил и запустил троянца, который похитил учетные данные и загрузил их на удаленный сервер.

Эти инструменты загружали дополнительный код, который выполнялся только в памяти, не оставляя следов, которые могли бы быть обнаружены сканерами уязвимостей. Затем злоумышленник загрузил и запустил троянца, который похитил учетные данные и загрузил их на удаленный сервер.

Бесфайловые вторжения

Загрузите наш технический документ , чтобы получить подробную анатомию безфайловой интрузии.

Загрузить сейчас

3. Шпионское ПО

Шпионское ПО собирает информацию о действиях пользователей без их ведома и согласия. Это могут быть пароли, пин-коды, платежная информация и неструктурированные сообщения.

Использование шпионского ПО не ограничивается настольным браузером: оно также может работать в критически важном приложении или на мобильном телефоне.

Даже если украденные данные не являются критически важными, последствия шпионского ПО часто распространяются по всей организации, поскольку снижается производительность и производительность.

Пример шпионского ПО:

DarkHotel, нацеленный на лидеров бизнеса и правительства, использующих WIFI в отеле, использовал несколько типов вредоносных программ для получения доступа к системам, принадлежащим определенным влиятельным лицам. Как только этот доступ был получен, злоумышленники установили кейлоггеры для захвата паролей своих целей и другой конфиденциальной информации.

4. Рекламное ПО

Рекламное ПО отслеживает действия пользователя в Интернете, чтобы определить, какую рекламу ему показывать. Хотя рекламное ПО похоже на шпионское ПО, оно не устанавливает какое-либо программное обеспечение на компьютер пользователя и не перехватывает нажатия клавиш.

Опасность рекламного ПО заключается в нарушении конфиденциальности пользователя — данные, захваченные рекламным ПО, сопоставляются с полученными, явно или тайно, данными об активности пользователя в других местах в Интернете и используются для создания профиля этого человека, который включает его друзья, что они купили, где путешествовали и многое другое. Эта информация может быть передана или продана рекламодателям без согласия пользователя.

Эта информация может быть передана или продана рекламодателям без согласия пользователя.

Пример рекламного ПО:

Рекламное ПО под названием Fireball в 2017 году заразило 250 миллионов компьютеров и устройств, взламывая браузеры для изменения поисковых систем по умолчанию и отслеживания веб-активности. Однако вредоносное ПО могло стать чем-то большим, чем просто неприятностью. Три четверти из них могли удаленно запускать код и загружать вредоносные файлы.

Совет эксперта

Загрузите CrowdInspect: бесплатный инструмент сообщества для систем Microsoft Windows, который помогает предупредить вас о наличии на вашем компьютере потенциальных вредоносных программ, которые могут обмениваться данными по сети. Загрузите CrowdInspect

5. Троянская программа

Троянец маскируется под желаемый код или программу. После загрузки ничего не подозревающими пользователями троянец может получить контроль над системами жертв в злонамеренных целях. Трояны могут скрываться в играх, приложениях и даже исправлениях программного обеспечения, а также могут быть встроены во вложения, включенные в фишинговые электронные письма.

Трояны могут скрываться в играх, приложениях и даже исправлениях программного обеспечения, а также могут быть встроены во вложения, включенные в фишинговые электронные письма.

Троянец Пример:

Emotet — сложный банковский троян, который существует с 2014 года. Бороться с Emotet сложно, потому что он уклоняется от обнаружения на основе сигнатур, долговечен и включает в себя модули-распространители, помогающие ему распространяться. Троян настолько широко распространен, что он является предметом предупреждения Министерства внутренней безопасности США, в котором отмечается, что устранение Emotet обходилось правительствам штатов, местных, племенных и территориальных органов в 1 миллион долларов за каждый инцидент.

Подробнее

Вредоносная программа TrickBot — это тип банковского троянца, выпущенный в 2016 году, который с тех пор превратился в модульное многоэтапное вредоносное ПО, способное выполнять широкий спектр незаконных операций. Узнайте больше о том, что делает TrickBot очень важным, здесь. Прочтите: Что такое TrickBot Malware

Узнайте больше о том, что делает TrickBot очень важным, здесь. Прочтите: Что такое TrickBot Malware

6. Черви

Черви нацелены на уязвимости в операционных системах, чтобы установить себя в сети. Они могут получить доступ несколькими способами: через бэкдоры, встроенные в программное обеспечение, через непреднамеренные уязвимости в программном обеспечении или через флэш-накопители. Оказавшись на месте, злоумышленники могут использовать червей для запуска DDoS-атак, кражи конфиденциальных данных или проведения атак программ-вымогателей.

Пример червя:

Stuxnet, вероятно, был разработан спецслужбами США и Израиля с целью помешать ядерной программе Ирана. Он был введен в среду Ирана через флешку. Поскольку среда была изолирована от воздуха, ее создатели никогда не думали, что Stuxnet сможет покинуть сеть своей цели, но это произошло. Оказавшись в дикой природе, Stuxnet активно распространялся, но не причинял большого вреда, поскольку его единственной функцией было вмешательство в работу промышленных контроллеров, управляющих процессом обогащения урана.

Подробнее

Хотите быть в курсе последних действий противника? Посетите блог Intel Research and Threat Blog, чтобы узнать о последних исследованиях, тенденциях и аналитических сведениях о возникающих киберугрозах. Блог Intel Research and Threat

7. Вирус

приложение запущено. Оказавшись внутри сети, вирус может использоваться для кражи конфиденциальных данных, запуска DDoS-атак или проведения атак программ-вымогателей.

Вирусы и трояны

Вирус не может запускаться или воспроизводиться, если не запущено зараженное им приложение. Эта зависимость от хост-приложения отличает вирусы от троянов, которые требуют, чтобы пользователи загружали их, и червей, которые не используют приложения для выполнения. Многие экземпляры вредоносных программ относятся к нескольким категориям: например, Stuxnet — это червь, вирус и руткит.

8. Руткиты

Руткит — это программное обеспечение, позволяющее злоумышленникам удаленно управлять компьютером жертвы с полными правами администратора. Руткиты могут внедряться в приложения, ядра, гипервизоры или прошивку. Они распространяются через фишинг, вредоносные вложения, вредоносные загрузки и скомпрометированные общие диски. Руткиты также могут использоваться для сокрытия других вредоносных программ, таких как кейлоггеры.

Руткиты могут внедряться в приложения, ядра, гипервизоры или прошивку. Они распространяются через фишинг, вредоносные вложения, вредоносные загрузки и скомпрометированные общие диски. Руткиты также могут использоваться для сокрытия других вредоносных программ, таких как кейлоггеры.

Руткит Пример:

Zacinlo заражает системы, когда пользователи загружают поддельное приложение VPN. После установки Zacinlo проводит проверку безопасности на наличие конкурирующих вредоносных программ и пытается их удалить. Затем он открывает невидимые браузеры и взаимодействует с контентом, как человек — прокручивая, выделяя и нажимая. Это действие предназначено для того, чтобы обмануть программное обеспечение для анализа поведения. Полезная нагрузка Zacinlo возникает, когда вредоносное ПО нажимает на рекламу в невидимых браузерах. Это мошенничество с рекламными кликами предоставляет злоумышленникам часть комиссии.

Подробнее

Публикация в блоге о машинном обучении и защите от вредоносных программ. Узнайте, где машинное обучение может быть наиболее ценным и эффективным инструментом против известных и неизвестных вредоносных программ. Читать блог

Узнайте, где машинное обучение может быть наиболее ценным и эффективным инструментом против известных и неизвестных вредоносных программ. Читать блог

9. Кейлоггеры

Кейлоггер — это тип шпионского ПО, отслеживающего действия пользователя. Кейлоггеры имеют законное применение; предприятия могут использовать их для отслеживания активности сотрудников, а семьи могут использовать их для отслеживания поведения детей в Интернете.

Однако при установке в злонамеренных целях кейлоггеры могут использоваться для кражи паролей, банковской информации и другой конфиденциальной информации. Кейлоггеры могут быть вставлены в систему с помощью фишинга, социальной инженерии или вредоносных загрузок.

Кейлоггер Пример:

Кейлоггер под названием Olympic Vision использовался для нападения на бизнесменов из США, Ближнего Востока и Азии с целью компрометации деловой электронной почты (BEC). Olympic Vision использует методы целевого фишинга и социальной инженерии для заражения систем своих целей с целью кражи конфиденциальных данных и слежения за бизнес-транзакциями. Кейлоггер не сложный, но он доступен на черном рынке за 25 долларов, поэтому он легко доступен для злоумышленников.

Кейлоггер не сложный, но он доступен на черном рынке за 25 долларов, поэтому он легко доступен для злоумышленников.

2022 CrowdStrike Global Threat Report

Загрузите 2022 Global Threat Report , чтобы узнать, как службы безопасности могут лучше защитить людей, процессы и технологии современного предприятия в условиях все более зловещих угроз.

Загрузить сейчас

10. Боты/ботнеты

Бот — это программное приложение, которое выполняет автоматизированные задачи по команде. Они используются в законных целях, таких как индексирование поисковых систем, но при использовании в злонамеренных целях они принимают форму самораспространяющихся вредоносных программ, которые могут подключаться к центральному серверу.

Обычно боты используются в больших количествах для создания ботнета, который представляет собой сеть ботов, используемых для запуска широкомасштабных дистанционно управляемых атак, таких как DDoS-атаки. Ботнеты могут стать довольно обширными. Например, ботнет Mirai IoT насчитывал от 800 000 до 2,5 млн компьютеров.

Ботнеты могут стать довольно обширными. Например, ботнет Mirai IoT насчитывал от 800 000 до 2,5 млн компьютеров.

Ботнет Пример:

Echobot — вариант всем известного Mirai. Echobot атакует широкий спектр IoT-устройств, используя более 50 различных уязвимостей, но также включает эксплойты для Oracle WebLogic Server и сетевого программного обеспечения VMWare SD-Wan. Кроме того, вредоносное ПО ищет неисправленные устаревшие системы. Echobot может использоваться злоумышленниками для запуска DDoS-атак, прерывания цепочек поставок, кражи конфиденциальной информации о цепочках поставок и проведения корпоративного саботажа.

11. Вредоносное ПО для мобильных устройств

Число атак, нацеленных на мобильные устройства, выросло на 50 процентов по сравнению с прошлым годом. Угрозы вредоносных программ для мобильных устройств столь же разнообразны, как и угрозы для настольных компьютеров, и включают троянские программы, программы-вымогатели, мошенничество с рекламными кликами и многое другое. Они распространяются посредством фишинговых и вредоносных загрузок и представляют собой особую проблему для взломанных телефонов, которым, как правило, не хватает защиты по умолчанию, которая была частью исходных операционных систем этих устройств.

Они распространяются посредством фишинговых и вредоносных загрузок и представляют собой особую проблему для взломанных телефонов, которым, как правило, не хватает защиты по умолчанию, которая была частью исходных операционных систем этих устройств.

Мобильное вредоносное ПО Пример:

Triada — это троянец с правами root, который был внедрен в цепочку поставок, когда миллионы Android-устройств поставлялись с предустановленной вредоносной программой. Triada получает доступ к конфиденциальным областям операционной системы и устанавливает спам-приложения. Спам-приложения отображают рекламу, иногда заменяя настоящую рекламу. Когда пользователь нажимает на одно из неавторизованных объявлений, доход от этого клика идет разработчикам Triada.

12. Wiper Malware

Wiper — это тип вредоносного ПО с единственной целью: стереть пользовательские данные и предотвратить их восстановление. Вайперы используются для отключения компьютерных сетей в государственных или частных компаниях в различных секторах. Злоумышленники также используют стеклоочистители, чтобы скрыть следы, оставшиеся после вторжения, что ослабляет способность жертвы реагировать.

Злоумышленники также используют стеклоочистители, чтобы скрыть следы, оставшиеся после вторжения, что ослабляет способность жертвы реагировать.

Пример вредоносного ПО Wiper:

15 января 2022 г. сообщалось, что набор вредоносных программ, получивший название WhisperGate , был развернут против украинских целей. Широко известно, что инцидент содержит три отдельных компонента, развернутых одним и тем же противником, включая вредоносный загрузчик, который повреждает обнаруженные локальные диски, загрузчик на основе Discord и средство очистки файлов. Эта активность произошла примерно в то же время, когда несколько веб-сайтов, принадлежащих правительству Украины, были испорчены. Узнать больше>

Отчет об угрозах для мобильных устройств

Загрузите последний отчет об угрозах для мобильных устройств, чтобы понять, почему нацелен на мобильные платформы. использовать единый комплекс методов. Машинное обучение, блокировка эксплойтов, белые и черные списки, а также индикаторы атак (IOC) — все это должно быть частью стратегии каждой организации по борьбе с вредоносным ПО.

CrowdStrike Falcon® сочетает эти методы с инновационными технологиями, работающими в облаке, для более быстрой и современной защиты.

Платформа CrowdStrike Falcon® предоставляет аналитикам и исследователям угроз возможности быстрого и всеобъемлющего поиска вредоносных программ благодаря доступу к самому большому и наиболее активному в отрасли хранилищу событий и артефактов угроз. Репозиторий содержит коллекцию объемом 300 ТБ с более чем 400 миллионами файлов и еженедельно индексирует более 2 триллионов событий 9.0192 .

Все эти данные доступны для поиска в режиме реального времени — как по метаданным, так и по двоичному содержимому — что стало возможным за считанные секунды благодаря запатентованной технологии индексирования.

Глубокий анализ ускользающих и неизвестных угроз — это реальность с песочницей Falcon. Falcon Sandbox обогащает результаты поиска вредоносного ПО данными об угрозах и предоставляет действенные IOC, поэтому специалисты по безопасности могут лучше понимать изощренные вредоносные атаки и укреплять свою защиту.

Чтобы противостоять растущей угрозе мобильных вредоносных программ, организациям необходимо иметь представление о том, какие устройства получают доступ к их сетям и как они это делают. Falcon for Mobile от CrowdStrike обеспечивает обнаружение мобильных конечных точек и ответ на них с отображением в режиме реального времени IP-адресов, настроек устройства, подключений WIFI и Bluetooth, а также информации об операционной системе.

Хотите узнать, как платформа CrowdStrike Falcon® блокирует вредоносное ПО? Запустите бесплатную пробную версию и посмотрите, как она работает с живыми образцами вредоносных программ.

Начать бесплатную пробную версию

11 лучших сканеров и средств удаления вредоносных программ в 2022 году

Отказ от ответственности: Редакторы Spiceworks выбирают и проверяют продукты независимо друг от друга. Если вы покупаете по партнерским ссылкам, мы можем получать комиссионные, которые помогают поддерживать наше тестирование. Учить больше.

Учить больше.

Сканеры и средства удаления вредоносных программ — это приложения, которые анализируют компьютерные системы (или целые вычислительные сети) на наличие вредоносного программного обеспечения, охватывая все варианты вредоносных программ, таких как черви, трояны, рекламное ПО и вирусы. Без хорошего инструмента для обнаружения и удаления вредоносных программ ваша система подвергается множеству угроз. В этой статье представлен список рекомендаций по лучшим программным решениям для вредоносных программ, обеспечивающим комплексную защиту вашей вычислительной среды. В нем также рассказывается об основных функциях, на которые следует обращать внимание при изучении решений для защиты от вредоносных программ, и обсуждаются десять приложений, которые упрощают обнаружение и удаление вредоносных программ.

Содержание- Что такое сканер и средство для удаления вредоносных программ?

- Ключевые обязательные функции для вредоносных программ

- 11 лучших программ для сканирования и удаления вредоносных программ в 2022 году

Что такое сканер и средство для удаления вредоносных программ?

Сканеры и средства удаления вредоносных программ — это приложения, которые анализируют компьютерные системы (или целые вычислительные сети) на наличие вредоносного программного обеспечения, охватывая все варианты вредоносных программ, таких как черви, трояны, рекламное ПО и вирусы.

Вредоносное программное обеспечение или вредоносные программы — это постоянная проблема для компьютеров. Самое первое вредоносное ПО появилось в начале 1970-х годов в виде экспериментальной самовоспроизводящейся программы, которую мы сегодня называем «червем». С тех пор типы вредоносных программ развивались и множились, создавая серьезную угрозу для любой вычислительной системы, будь то смартфоны, ПК или даже конечные точки IoT. Неудивительно, что рынок анализа вредоносных программ является быстро растущим рынком, который, как ожидается, достигнет 16 миллиардов долларов к 2025 году. Сканер и средство удаления вредоносных программ:

- Обеспечивает широкий охват: Это отличает его от антивирусов, программ-вымогателей, блокировщиков всплывающих окон и других более специфических инструментов безопасности.

- Поддерживает анализ и удаление: Программное обеспечение выделяет подозрительные приложения и позволяет вам действовать в соответствии с выводами (либо помещать файлы в карантин, либо полностью их удалять).

- Имеет встроенную библиотеку вредоносных программ: Программное обеспечение сравнивает активность приложения с этой встроенной библиотекой и отмечает те приложения, которые ведут себя аналогично компонентам библиотеки.

- Разрешает сканирование ad-hoc: Сканер вредоносного ПО не только работает в фоновом режиме, предупреждая пользователей о подозрительной активности, но также позволяет запускать незапланированное сканирование, если это необходимо.

Существует два типа сканеров и средств удаления вредоносных программ: те, которые устанавливаются локально, и онлайн-сканеры вредоносных программ, которые подключаются к облаку для анализа ваших систем. Облако позволяет сканеру динамически обновлять свою библиотеку, но, с другой стороны, он может не работать без активного подключения к Интернету.

Подробнее: Что такое вредоносное ПО? Определение, типы, процесс удаления и рекомендации по защите

Ключевые обязательные функции для вредоносных программ

На рынке программного обеспечения для обнаружения и удаления вредоносных программ есть как отраслевые гиганты, так и прорывные стартапы. Хотя такие компании, как McAfee, Kaspersky, Norton и Avast, регулярно доминируют в отраслевых обсуждениях, новые игроки, такие как Malwarebytes, также завоевали популярность. Чтобы принять правильное решение, вам следует обратить внимание на некоторые важные функции вредоносного программного обеспечения. К ним относятся:

Хотя такие компании, как McAfee, Kaspersky, Norton и Avast, регулярно доминируют в отраслевых обсуждениях, новые игроки, такие как Malwarebytes, также завоевали популярность. Чтобы принять правильное решение, вам следует обратить внимание на некоторые важные функции вредоносного программного обеспечения. К ним относятся:

1. Возможность активации перед загрузкой

Вредоносное ПО нацелено на вашу операционную систему, сначала заражая хост-файл, а затем постепенно распространяясь. Следовательно, для эффективного удаления вредоносного ПО программное обеспечение должно работать вне ОС, желательно до загрузки. Вы также можете установить сканер и средство удаления вредоносных программ на внешний флэш-накопитель, чтобы его не затронула та же инфекция, которую он пытается удалить.

2. Анализ поведения и сигнатур

Некоторые устаревшие вредоносные программы ищут вирусы/другие варианты на основе расширений файлов и структуры вредоносных программ. Он имеет статическую библиотеку расширений файлов, которые считаются вредоносными — помечаются только те файлы, которые соответствуют этому описанию. Но это может позволить нескольким современным угрозам остаться незамеченными. Анализ поведения и сигнатур — это более разумный подход, при котором сканер оценивает активность приложений, сравнивая ее с вашими обычными моделями поведения и сигнатурами проверенных приложений.

Но это может позволить нескольким современным угрозам остаться незамеченными. Анализ поведения и сигнатур — это более разумный подход, при котором сканер оценивает активность приложений, сравнивая ее с вашими обычными моделями поведения и сигнатурами проверенных приложений.

3. Надстройка для фильтрации контента

Определенные типы контента регулярно ассоциируются с вредоносными программами. Мы все видели кликбейтные заголовки, такие как «кто-то в вашем районе только что заработал миллион долларов из дома» или «похудеть на 10 фунтов за две недели без диеты». Хорошее вредоносное ПО блокирует отображение подобного контента при работе в Интернете.

Подробнее: 10 лучших программ для защиты от вредоносных программ в 2020 году

4. Автоматическая пометка подозрительных ссылок

Как и фильтрация содержимого, автоматическая пометка также является дополнительной функцией, но она может пригодиться тем, кто не уверен в том, что представляет собой безопасная электронная почта. Злоумышленники/хакеры могут отправлять вам электронные письма с вредоносной ссылкой, и нажатие на нее либо загружает нежелательное приложение, либо ведет на страницу с запросом вашей личной информации. Вредоносное программное обеспечение может предупредить вас о любых таких ссылках еще до того, как вы откроете электронное письмо в своем почтовом ящике.

Злоумышленники/хакеры могут отправлять вам электронные письма с вредоносной ссылкой, и нажатие на нее либо загружает нежелательное приложение, либо ведет на страницу с запросом вашей личной информации. Вредоносное программное обеспечение может предупредить вас о любых таких ссылках еще до того, как вы откроете электронное письмо в своем почтовом ящике.

5. Возможность создания удаленных резервных копий

Это одна из наиболее продвинутых функций, которые следует искать в приложении для обнаружения вредоносных программ. Создавая удаленную резервную копию (в облаке или на внешнем диске), вы гарантируете, что данные не будут потеряны после запуска сканирования и удаления любых подозрительных/зараженных файлов.

6. Песочница для нежелательных программ

Серьезные программы находятся на тонкой грани между вредоносным программным обеспечением и нежелательными, но безвредными приложениями. Например, законный пакет программного обеспечения может принудительно установить новый браузер в вашей системе, но браузер по существу безвреден. Песочница помещает такие приложения в среду, подобную карантину — вы можете удалить их, исследовать самостоятельно, использовать на самом деле или сообщить об этом специалисту по кибербезопасности.

Песочница помещает такие приложения в среду, подобную карантину — вы можете удалить их, исследовать самостоятельно, использовать на самом деле или сообщить об этом специалисту по кибербезопасности.

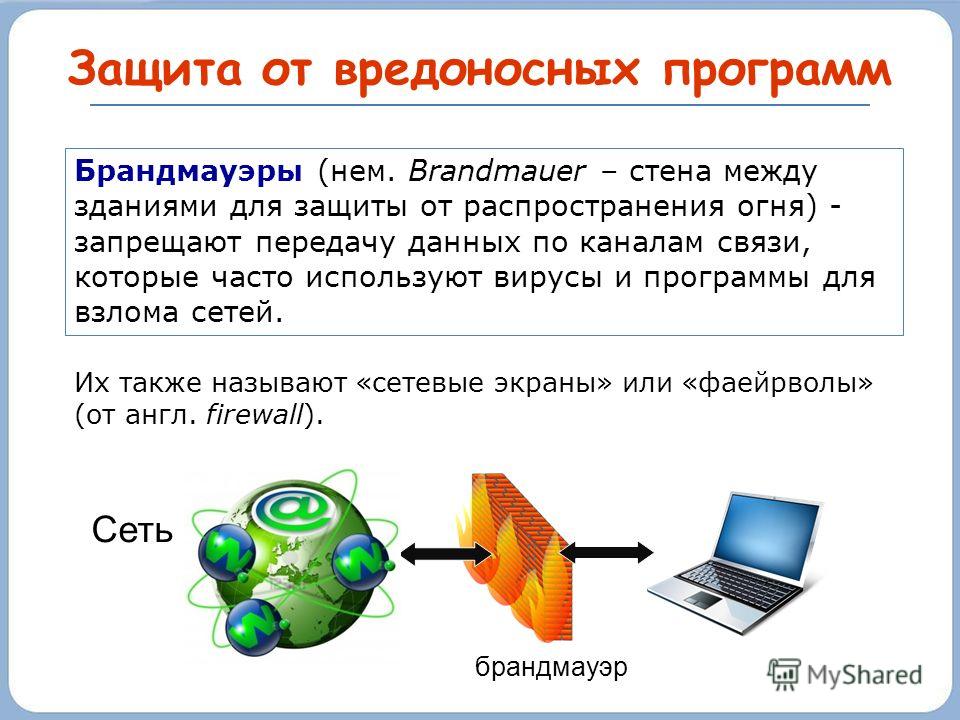

7. Надежный брандмауэр

Технически почти каждая ОС имеет встроенный механизм брандмауэра, предотвращающий несанкционированный доступ через сеть. Вредоносное ПО может добавить дополнительные уровни к вашему существующему брандмауэру — например, VPN для маскировки вашего IP-адреса от хакеров для дополнительной защиты. Функция брандмауэра также предотвращает дальнейшее распространение инфекции, используя преимущества онлайн-соединения.

Подробнее: Что такое анализ вредоносных программ? Определение, типы, этапы и передовой опыт

11 лучших программ для сканирования и удаления вредоносных программ в 2022 г.

Следующий список программ для сканирования и удаления вредоносных программ (перечисленных в алфавитном порядке) включает как платные, мощные программные предложения, так и базовые бесплатные сканеры вредоносных программ. У каждого из этих инструментов для обнаружения и удаления вредоносных программ есть свои плюсы и минусы, поэтому перед принятием решения обязательно подробно изучите функции и сопоставьте их с потребностями вашего бизнеса.

У каждого из этих инструментов для обнаружения и удаления вредоносных программ есть свои плюсы и минусы, поэтому перед принятием решения обязательно подробно изучите функции и сопоставьте их с потребностями вашего бизнеса.

Отказ от ответственности. Эти списки основаны на общедоступной информации и включают веб-сайты поставщиков, которые продают товары средним и крупным предприятиям. Читателям рекомендуется провести собственное окончательное исследование, чтобы обеспечить наилучшее соответствие их уникальным организационным потребностям.

1. Avast Premium Business Security

Avast существует с конца 1980-х годов. Он быстро завоевал популярность благодаря бесплатным сканерам вредоносных программ и антивирусным решениям. Avast Premium Business Security предлагает превосходную конфиденциальность и безопасность для требований корпоративного уровня.

Основные характеристики: Версия высшего уровня защищает ваши системы практически от всех типов угроз. Он обнаруживает вирусы, программы-вымогатели и другие типы вредоносных программ в режиме реального времени и выделяет любые уязвимости в вашей сети Wi-Fi. Кроме того, Avast:

Он обнаруживает вирусы, программы-вымогатели и другие типы вредоносных программ в режиме реального времени и выделяет любые уязвимости в вашей сети Wi-Fi. Кроме того, Avast:

- Помечает мошеннические сайты, запрашивающие пароли и банковские реквизиты

- Предлагает песочницу для запуска подозрительных приложений без заражения вашей ОС

- Предлагает расширенный брандмауэр и Avast SecureLine VPN

- Защищает все типы устройств от киберугроз, таких как шпионское ПО, вирусы, программы-вымогатели и фишинг.

- Простое онлайн-управление устройствами и подписками

- Комплексные запланированные отчеты о работоспособности всех устройств.

Цены : Он предлагает два варианта подписки на Avast Premium Business Security: покрытие 1 устройства по цене 46,99 долл. США в год и до 100 устройств по цене 3321 долл. США в год без каких-либо скидок.

Редакционные комментарии : Сканер вредоносных программ Avast Premium Business Security подходит для операций корпоративного уровня. Avast идеально подходит для организаций, которые имеют надежную вычислительную систему и нуждаются в постоянной безопасности для безопасного просмотра. Он идеально подходит для предприятий, которые обрабатывают серверы и клиентские данные. Решения Avast для малого бизнеса обеспечивают защиту конечных точек и серверов. Платформа онлайн-управления предоставляет исчерпывающие отчеты, мониторинг угроз в реальном времени и удаленное управление с единой платформы.

Нажмите здесь, чтобы подписаться на Avast Premium Business Security

Подробнее: Что такое атака программ-вымогателей? Определение, типы, примеры и рекомендации по предотвращению и удалению

2. AVG Internet Security Business Edition — надежный вариант для малого бизнеса

Как и Avast, AVG является ветераном обнаружения вредоносных программ. Версия AVG Internet Security Business Edition создана с учетом потребностей малого бизнеса.

Версия AVG Internet Security Business Edition создана с учетом потребностей малого бизнеса.

Основные функции : Помимо сканирования на наличие вирусов, программ-шпионов, программ-вымогателей и других вариантов вредоносных программ, AVG предлагает следующие функции:

- Автоматическая блокировка небезопасных ссылок, загрузок и вложений электронной почты

- Обновления безопасности в режиме реального времени

- Неопознанные файлы отправляются экспертам AVG для выявления новых угроз.

- Облачное упреждающее обнаружение ИИ и обнаружение вспышек в режиме реального времени.

AVG предлагает эффективные антишпионские программы для защиты пользовательской информации от рекламного и шпионского ПО. Безопасность файлового сервера Windows и функции Advanced File Shredder надежно обрабатывают удаляемые файлы, сводя к минимуму риск непреднамеренного восстановления. AVG также обеспечивает автоматическую защиту паролей, сохраненных в браузерах Firefox и Chrome.

AVG сканирует все порталы электронной коммерции и банковских операций на предмет мошеннических действий, выявляет фишинговые электронные письма и предоставляет вам круглосуточную поддержку.

Цены : AVG Internet Security Business Edition стоит от $61,40 в год до $128,9 за трехлетний пакет.

Комментарии редактора: За 61,40 долл. США AVG Internet Security Business Edition предлагает покрытие для нескольких устройств, удаленный доступ к администраторам, превосходную защиту от программ-вымогателей и интеллектуальный сканер для минимизации времени простоя.

Нажмите здесь, чтобы подписаться на AVG Internet Security Business Edition

3. Bitdefender — мощная защита для всего семейства устройств

Bitdefender предлагает широкий спектр опций, разработанных для обеспечения безопасности на каждом устройстве. На самом базовом уровне Bitdefender предлагает бесплатную версию Bitdefender Antivirus Free Edition, которая может похвастаться более высокой степенью защиты и меньшим влиянием на производительность, чем у большинства конкурентов. Для узкоспециализированных вариантов использования, таких как IoT, предлагается Bitdefender BOX. Однако для полного и надежного обнаружения и удаления вредоносных программ Bitdefender Total Security может быть лучшим выбором.

Для узкоспециализированных вариантов использования, таких как IoT, предлагается Bitdefender BOX. Однако для полного и надежного обнаружения и удаления вредоносных программ Bitdefender Total Security может быть лучшим выбором.

Ключевые функции : Bitdefender — более дорогое предложение, чем другое программное обеспечение, но предлагает множество функций:

- Специальная защита для сред Windows, macOS, Android и iOS

- Установка Bitdefender Total Security на пять устройств по одной лицензии

- Использует облако для интенсивного сканирования, не влияя на производительность

- Режимы «Игра», «Кино» и «Работа» для предотвращения навязчивых запросов на устранение предупреждений о вредоносном ПО

- Встроенный родительский контроль и средства защиты от кражи паролей в Windows

- Time Machine для macOS, которая представляет собой внешнее резервное копирование для защиты от потери данных

- Обнаружение вредоносных программ для Android, распространяющееся на смарт-часы

Цены : Стоимость Bitdefender Total Security начинается примерно от 81 доллара США в год (зависит от местоположения) для 5 устройств в год, включая безопасный VPN для 200 МБ данных на устройство в день.

Редакционные комментарии : Продукты Bitdefender имеют рейтинг 5 из 5 на G2, что делает их хорошим выбором для тех, кто ищет универсальное решение для защиты от вредоносных программ и безопасности устройств. Независимый бенчмаркинг показывает, что он работает эффективно, наравне с конкурентами, обеспечивая при этом больший охват, но требует много времени во время установки.

Узнайте больше: Что такое социальная инженерия? Определение, типы, методы атак, воздействие и тенденции

4. F-Secure — хороший пользовательский интерфейс соответствует адекватному охвату

Компания F-secure, основанная в конце 1980-х годов, является еще одним ветераном отрасли, который должен быть в вашем списке лучших вредоносных программ. Бесплатный сканер вредоносных программ компании позволяет быстро проверять системы ПК с Windows на наличие подозрительных приложений. Важно отметить, что этот бесплатный инструмент работает как полностью онлайн-сканер вредоносных программ. Что касается платных предложений, мы рекомендуем вам рассмотреть F-Secure TOTAL.

Что касается платных предложений, мы рекомендуем вам рассмотреть F-Secure TOTAL.

Основные функции : F-Secure TOTAL предлагает три основные функции:

- SAFE Internet Security — полезный инструмент для защиты от вирусов, программ-вымогателей и безопасного просмотра

- FREEDOME VPN — шифрует данные в общедоступной сети Wi-Fi и предотвращает стороннее отслеживание (неограниченные данные)

- ID PROTECTION — менеджер паролей и инструмент предотвращения кражи личных данных, который предупреждает вас, если ваша личная информация появляется при утечке данных

Цены : F-Secure TOTAL распространяется на Windows, macOS, Android и iOS с покрытием для трех, пяти или семи устройств. Цены варьируются от $9от 4 до 140 долларов, что немного круто.

Редакционные комментарии : F-Secure имеет рейтинг 4,4 из 5 на G2, поэтому он входит в наш список лучших вредоносных программ. F-Secure известен своим чистым пользовательским интерфейсом и простотой обучения. Этого может не хватить, если у вас есть сложные требования к кибербезопасности и вам нужны более продвинутые функции. Однако, если простой пользовательский интерфейс и плавная кривая обучения являются приоритетом, F-Secure может стать для вас инструментом.

Этого может не хватить, если у вас есть сложные требования к кибербезопасности и вам нужны более продвинутые функции. Однако, если простой пользовательский интерфейс и плавная кривая обучения являются приоритетом, F-Secure может стать для вас инструментом.

5. «Лаборатория Касперского» — отличный онлайн-удалитель вредоносных программ с несовершенной функцией VPN

Что касается кибербезопасности и защиты от вредоносных программ, Kaspersky не нуждается в представлении. У него есть решения практически для любых потребностей, включая Kaspersky Total Security, который позволяет обнаруживать широкий спектр вредоносных программ, а также встроенный VPN. Но новейший продукт «Лаборатории Касперского» привлекает всеобщее внимание — полностью онлайн-сканер и средство удаления вредоносных программ под названием Kaspersky Security Cloud.

Ключевые особенности : Security Cloud не только охватывает все основные функции (антивирус, электронная коммерция и банковская защита, а также безопасная VPN), но и может похвастаться:

- Встроенный менеджер паролей

- Возможность блокировать злоумышленников, желающих взломать вашу веб-камеру

- Средство проверки утечки данных (аналог F-Secure ID PROTECTION)

- Диспетчер разрешений для устройств Android

- Лучшая часть Kaspersky Security Cloud — это удаленный хостинг, который значительно снижает нагрузку на ресурсы и помогает поддерживать производительность системы.

Цены : Цена Security Cloud составляет 89,99 долларов США за одну лицензию на три устройства в год.

Редакционные комментарии : Продукты «Лаборатории Касперского» неизменно занимают от 3,5 до 5 из 5 баллов в рейтинге G2. Одним из недостатков Касперского является его ограниченный VPN-сервис. В отличие от F-Secure, который имеет безлимитный тарифный план, Kaspersky Security Cloud может поддерживать только 500 МБ в день на устройство (примечание: это больше, чем ограничение Bitdefender в 200 МБ) — серьезный недостаток для опытных пользователей. Но учитывая, что пользователи получают шесть продуктов в одном онлайн-решении, это может быть хорошей инвестицией.

Подробнее: Что такое безопасность приложений? Определение, типы, тестирование и рекомендации

6. Malwarebytes — специализированный инструмент для удаления вредоносных программ

Malwarebytes — относительно новый участник списка претендентов на звание лучшего программного обеспечения для вредоносных программ, созданного в 2008 году. и платное предложение, которое предлагает более целостный охват. Если вас интересует надежный бесплатный вариант, Malwarebytes также фигурирует в рекомендациях PCMag на 2020 год.

и платное предложение, которое предлагает более целостный охват. Если вас интересует надежный бесплатный вариант, Malwarebytes также фигурирует в рекомендациях PCMag на 2020 год.

Ключевые функции : Особенности платной версии Malwarebytes включают:

- Варианты для Windows, Mac или Chromebook

- Защищает файлы с помощью защиты в реальном времени на основе ИИ

- Веб-защита из коробки

- Запатентованная технология защиты от программ-вымогателей

- Play Mode для отключения обновлений/уведомлений для полного погружения в игру на ПК

- Katana Engine для более точной классификации подозрительных файлов

Цены : Цены варьируются от 39,99 до 89,99 долларов США в год. Версия Malwarebytes высшего уровня также включает функцию VPN.

Редакционные комментарии : Malwarebytes имеет рейтинг 4,5 из 5 на G2, что делает его легким делом, особенно если вы ищете бесплатное программное средство для защиты от вредоносных программ. У этого сканера вредоносных программ не так много недостатков, хотя некоторые пользователи жалуются на навязчивые и частые уведомления.

У этого сканера вредоносных программ не так много недостатков, хотя некоторые пользователи жалуются на навязчивые и частые уведомления.

Нажмите здесь, чтобы подписаться на Malwarebytes

7. McAfee — отмеченное наградами доступное антивирусное и вредоносное программное обеспечение

McAfee — еще один ветеран программного обеспечения для кибербезопасности и вредоносного ПО 1980-х годов. Он предлагает широкий спектр предложений как для бизнеса, так и для частных пользователей, а также дополнительные услуги по удалению вирусов. Если вы ищете комплексную защиту для цифровой домашней среды, McAfee Secure Home Platform предлагает все — от ПК до интеллектуальных телевизоров, игровых систем и интеллектуальных термостатов.

Ключевые функции : В области обнаружения и удаления вредоносных программ McAfee предлагает полную защиту со следующими функциями:

- Антивирус и безопасность домашней сети

- Блокирует автоматически воспроизводимые видео в Интернете для оптимизации пропускной способности

- Встроенный менеджер паролей и уничтожитель данных

- 128-битное шифрование для хранения конфиденциальных файлов

- Фильтрация спама в электронной почте и безопасный просмотр

Цены : Стоимость McAfee Total Protection составляет приблизительно 47 долларов США (зависит от вашего местоположения) при использовании до 5 устройств в год.

Редакционные комментарии : McAfee является лидером в своей области, ее продукты имеют рейтинг от 3,5 до 5 по шкале G2. Это хороший выбор для тех, кто ищет надежный сканер вредоносных программ по конкурентоспособным ценам. McAfee также получил несколько наград, в том числе семь новых наград на конференции RSA 2020, но это ресурсоемкое приложение, поэтому перед установкой убедитесь, что у вас есть мощная вычислительная мощность.

Узнайте больше: Инженер по безопасности приложений: должность и ключевые навыки на 2021 год

8. Norton 360 Deluxe — страхование от вредоносных программ, нарушений конфиденциальности данных и кражи личных данных

С Norton обнаружение вредоносных программ — это лишь верхушка айсберга. Он обеспечивает защиту и помощь при большинстве угроз кибербезопасности, с которыми вы можете столкнуться, и стоит вложений. Основное предложение Norton называется Norton 360 с LifeLock Select.

Основные функции : Norton предлагает ряд функций, в том числе:

- Всесторонняя защита — защита от шпионских программ, антивирусов, вредоносных программ и программ-вымогателей

- Безопасный просмотр — помечает подозрительные веб-сайты электронной коммерции и банковские услуги

- Родительский контроль — отслеживает онлайн-активность детей и фильтрует контент

- Монитор конфиденциальности — сканирует сторонние сайты на наличие ваших личных данных, чтобы вы могли отказаться от них

- Поддержка восстановления личных данных — назначенный специалист, который поможет вам в случае кражи личных данных в США

- Оповещения о краже личных данных.

Своевременные оповещения, если кто-то использует вашу кредитную карту, тарифный план сотового телефона или номер социального страхования

Своевременные оповещения, если кто-то использует вашу кредитную карту, тарифный план сотового телефона или номер социального страхования - Обещание защиты от вирусов — полный возврат средств в случае, если Norton не сможет удалить вирус из вашей системы

- Пакет защиты на миллион долларов — возмещение убытков от кражи личных данных и судебных издержек в размере от 25 000 до 1 000 000 долларов США

Цены : Norton 360 с LifeLock Select стоит 99,48 долларов США в первый год и 149,99 долларов США в последующие годы (без скидки).

Редакционные комментарии : Norton имеет рейтинг 4 из 5 на G2, и это один из лучших инструментов, которые вы можете использовать для устранения, а не только для предотвращения атак вредоносного ПО. Однако обратите внимание, что начальное время загрузки и сканирования может быть немного большим, и некоторые пользователи отмечают, что следы этого вредоносного программного обеспечения могут оставаться в вашей системе даже после удаления.

Нажмите здесь, чтобы подписаться на Norton 360 Deluxe

9. Panda — почти 100% обнаружение вредоносных программ по гибкой цене вредоносное ПО, обойдя Bitdefender, F-Secure и ряд других. Компания предлагает три варианта кибербезопасности: Essential, Advanced, Complete и Premium.

Основные характеристики : Для обнаружения и удаления вредоносных программ мы рекомендуем Panda Dome Complete, который охватывает:

- Базовые функции, такие как антивирус, брандмауэр, сканирование внешних устройств и VPN

- Доступ к расширенной защите от программ-вымогателей

- Защита данных для шифрования конфиденциальных файлов, как McAfee

- Менеджер паролей и средство очистки

- Использование VPN до 150 МБ в день

Цены : Цена Panda Security составляет 25 долларов США за Essential, 34 доллара США за Advanced, 50 долларов США за Complete и 83,50 долларов США за Premium. Обратите внимание, что все эти цены включают 35% скидку.

Комментарии редакции : Продукты Panda имеют рейтинг 4,5 из 5 на Capterra. Один недостаток, о котором сообщили несколько пользователей, — нечастость автоматических обновлений. Но это определенно стоит рассмотреть, если вам нужен инструмент для обнаружения вредоносных программ с широким охватом и несколькими удобными надстройками. Пользователи Linux и облачные системы

Sophos — британский поставщик услуг кибербезопасности, который существует с 19 лет.85. Его базовая технология предлагает решения для защиты домашних и офисных систем.

Основные функции : Sophos предлагает следующие функции:

- Искусственный интеллект для обнаружения угроз и вредоносных программ

- Предотвращение угроз в режиме реального времени, синхронизированное с круглосуточной лабораторией SophosLabs

- Специализированная защита от программ-вымогателей путем отслеживания поведения зашифрованных данных

- Промышленный сканер и средство удаления вредоносных программ, включая вирусы, трояны, руткиты и шпионское ПО

- Облачное управление безопасностью для удаленных устройств

- Совместимость с системами Linux

Цены : Sophos для личного использования может защитить до 10 устройств (большинство приложений ограничивается пятью). Синхронизация в облаке доступна как для Sophos Home Free, так и для Premium по цене 34 доллара.

Синхронизация в облаке доступна как для Sophos Home Free, так и для Premium по цене 34 доллара.

Комментарии редакции : Продукты Sophos имеют оценку от 3,8 до 4,5 из 5 на Capterra. Несколько пользователей отметили, что Sophos иногда работает в фоновом режиме, не предупреждая вас, что может помешать прозрачности. Рассмотрите это решение, если вам нужны обнаружение вредоносных программ с помощью ИИ, бесшовная облачная синхронизация и, что наиболее важно, защита от вредоносных программ для конечных точек Linux.

11. Vipre — комплексное решение для обеспечения безопасности конечных точек

Основанная в 1994 году как Sunbelt Software, компания Vipre прошла долгий путь и зарекомендовала себя как один из ведущих поставщиков кибербезопасности, предлагающий широкий спектр решений для обеспечения безопасности, охватывающих защиту конечных точек, электронной почты и сетей. для предприятий. Компания была приобретена в 2018 году J2 Global, материнской компанией Ziff Davis.

Основные характеристики: Vipre обеспечивает безопасность как домашних, так и корпоративных пользователей. Пакет корпоративной безопасности охватывает все виды решений для защиты от угроз. В дополнение к отдельным планам защиты конечных точек, сети и электронной почты, Vipre также предлагает набор комплексных решений, защищающих все аспекты бизнес-операций компании. Комплексные планы включают:

- Песочница для вложений: Vipre изолирует неизвестные вложения в виртуальной среде, а затем использует модели машинного обучения для обнаружения вредоносного поведения.

- Защита от фишинга: Переписывает URL-адреса, чтобы защитить конечных пользователей от перехода по вредоносным ссылкам, и применяет фильтры программ-вымогателей.

- Предотвращение потери данных: Решение предотвращает случайную утечку конфиденциальных данных путем проверки электронной почты и проверки внешних получателей перед доставкой.

- Облачная VPN для бизнеса: Vipre использует сетевое шифрование и контроль доступа для защиты важной информации во время удаленной работы.

- Облако безопасности конечных точек: Использует машинное обучение и поведенческий анализ в реальном времени для снижения риска атак вредоносного ПО.

- Обучение по вопросам безопасности: Vipre обучает персонал выявлять потенциальные угрозы и реагировать на них.

Цены : Vipre предлагает три варианта комплексных планов. Базовый и средний вариант начинаются с 9 долларов.6 на пользователя в год, а расширенная версия стоит 144 доллара на пользователя в год. Отдельный план защиты конечных точек стоит 150 долларов США в год для пяти пользователей. Аналогичным образом, отдельный план защиты электронной почты стоит 177 долларов в год для пяти пользователей.

Редакционные комментарии : Согласно отчету об обзоре и сертификации продуктов AV-TEST за март-апрель 2020 г.

)

) 6.2.

6.2.

)

)