WPA2-Enterprise, или правильный подход к безопасности Wi-Fi сети / Хабр

В последнее время появилось много «разоблачающих» публикаций о взломе какого-либо очередного протокола или технологии, компрометирующего безопасность беспроводных сетей. Так ли это на самом деле, чего стоит бояться, и как сделать, чтобы доступ в вашу сеть был максимально защищен? Слова WEP, WPA, 802.1x, EAP, PKI для вас мало что значат? Этот небольшой обзор поможет свести воедино все применяющиеся технологии шифрования и авторизации радио-доступа. Я попробую показать, что правильно настроенная беспроводная сеть представляет собой непреодолимый барьер для злоумышленника (до известного предела, конечно).

Основы

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

- Аутентификации — как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой;

- Шифровании — какой алгоритм скремблирования передаваемых данных применяется, как генерируется ключ шифрования, и когда он меняется.

Параметры беспроводной сети, в первую очередь ее имя (SSID), регулярно анонсируются точкой доступа в широковещательных beacon пакетах. Помимо ожидаемых настроек безопасности, передаются пожелания по QoS, по параметрам 802.11n, поддерживаемых скорости, сведения о других соседях и прочее. Аутентификация определяет, как клиент представляется точке. Возможные варианты:

- Open — так называемая открытая сеть, в которой все подключаемые устройства авторизованы сразу

- Shared — подлинность подключаемого устройства должна быть проверена ключом/паролем

- EAP — подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Открытость сети не означает, что любой желающий сможет безнаказанно с ней работать. Чтобы передавать в такой сети данные, необходимо совпадение применяющегося алгоритма шифрования, и соответственно ему корректное установление шифрованного соединения. Алгоритмы шифрования таковы:

Алгоритмы шифрования таковы:

- None — отсутствие шифрования, данные передаются в открытом виде

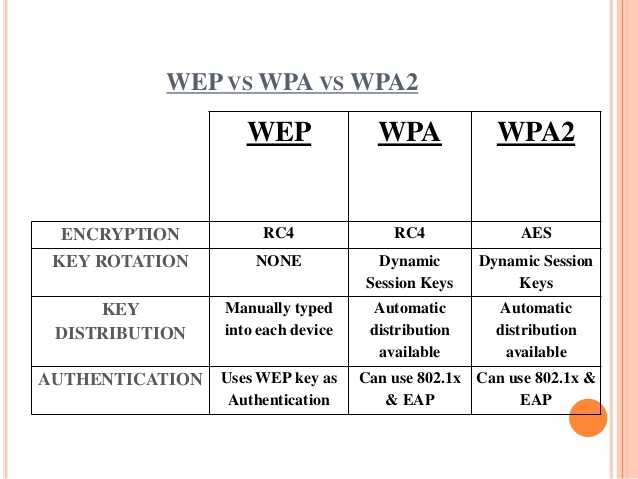

- WEP — основанный на алгоритме RC4 шифр с разной длиной статического или динамического ключа (64 или 128 бит)

- CKIP — проприетарная замена WEP от Cisco, ранний вариант TKIP

- TKIP — улучшенная замена WEP с дополнительными проверками и защитой

- AES/CCMP — наиболее совершенный алгоритм, основанный на AES256 с дополнительными проверками и защитой

Комбинация Open Authentication, No Encryption широко используется в системах гостевого доступа вроде предоставления Интернета в кафе или гостинице. Для подключения нужно знать только имя беспроводной сети. Зачастую такое подключение комбинируется с дополнительной проверкой на Captive Portal путем редиректа пользовательского HTTP-запроса на дополнительную страницу, на которой можно запросить подтверждение (логин-пароль, согласие с правилами и т. п).

п).

Шифрование WEP скомпрометировано, и использовать его нельзя (даже в случае динамических ключей).

Широко встречающиеся термины WPA и WPA2 определяют, фактически, алгоритм шифрования (TKIP либо AES). В силу того, что уже довольно давно клиентские адаптеры поддерживают WPA2 (AES), применять шифрование по алгоритму TKIP нет смысла.

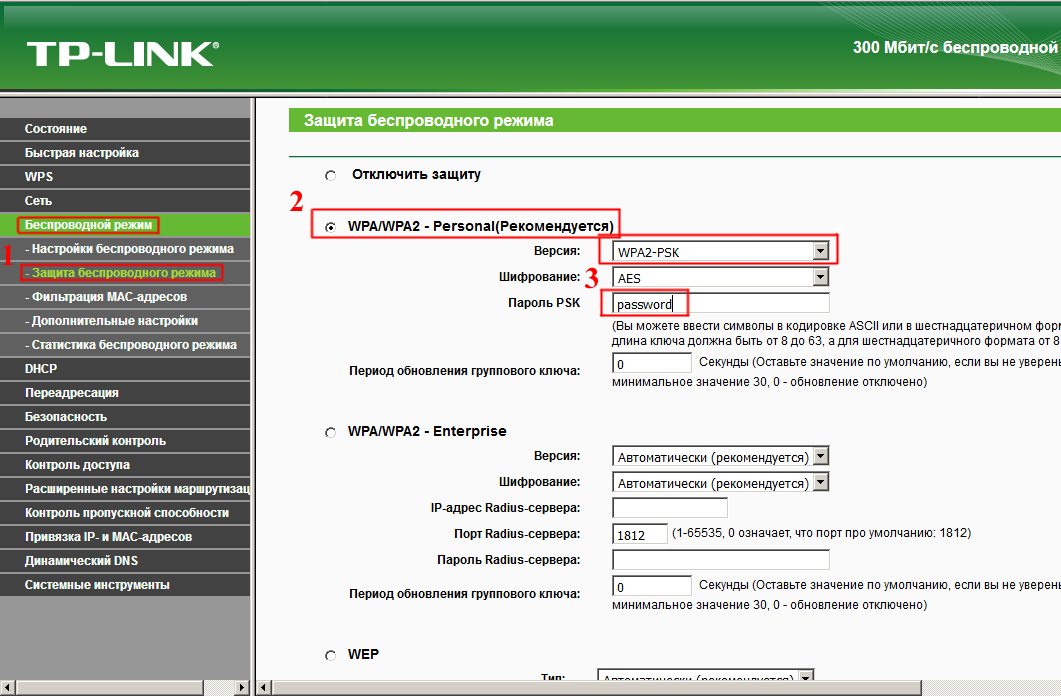

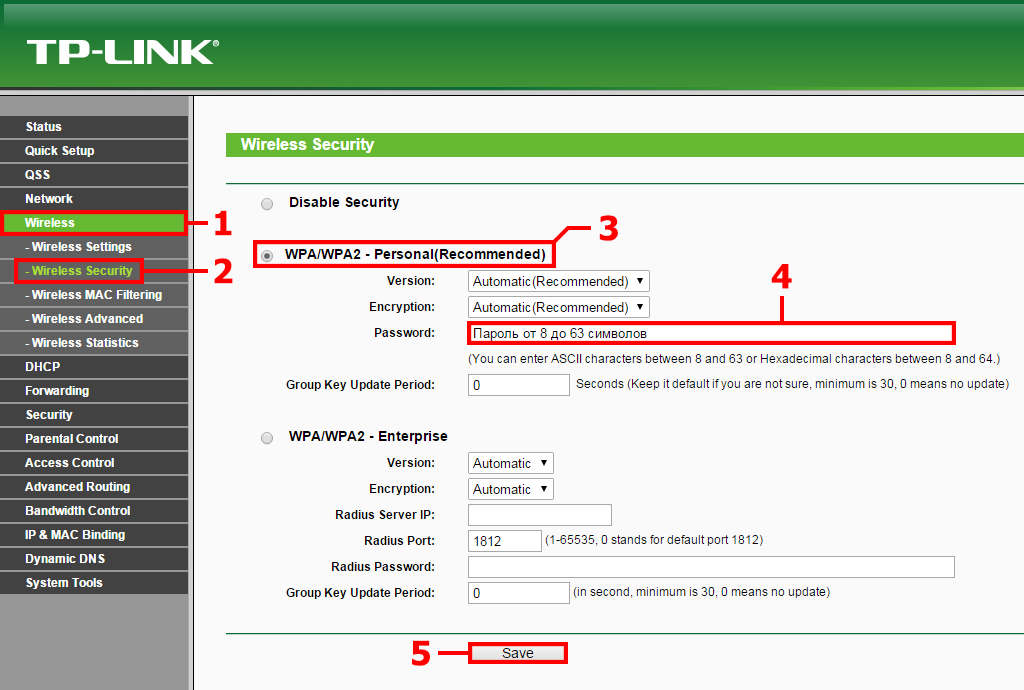

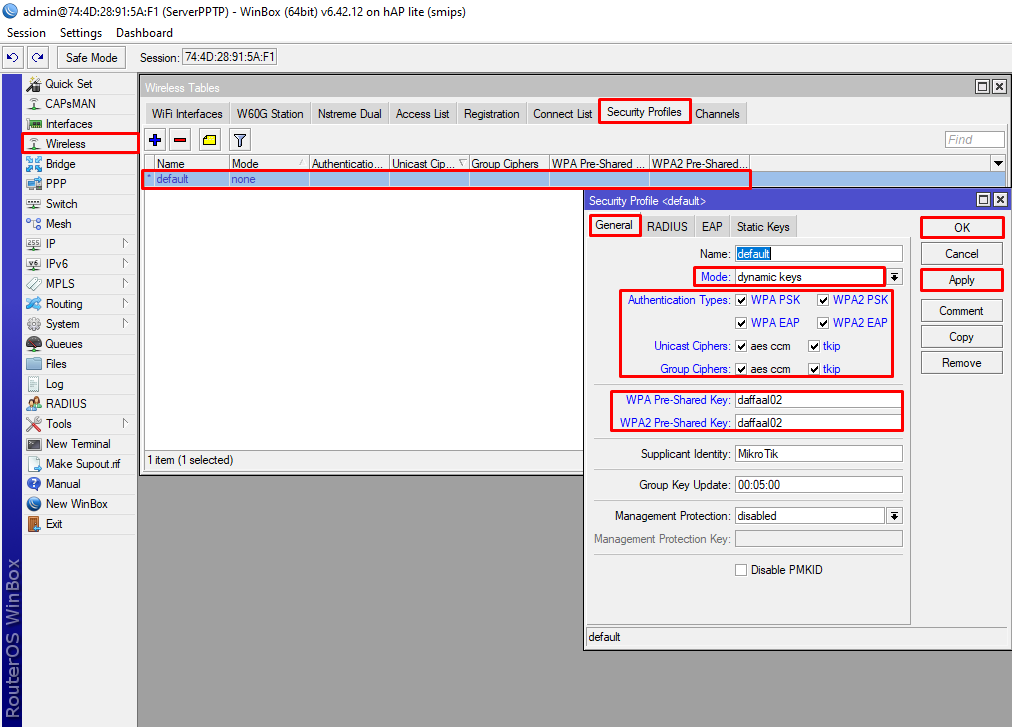

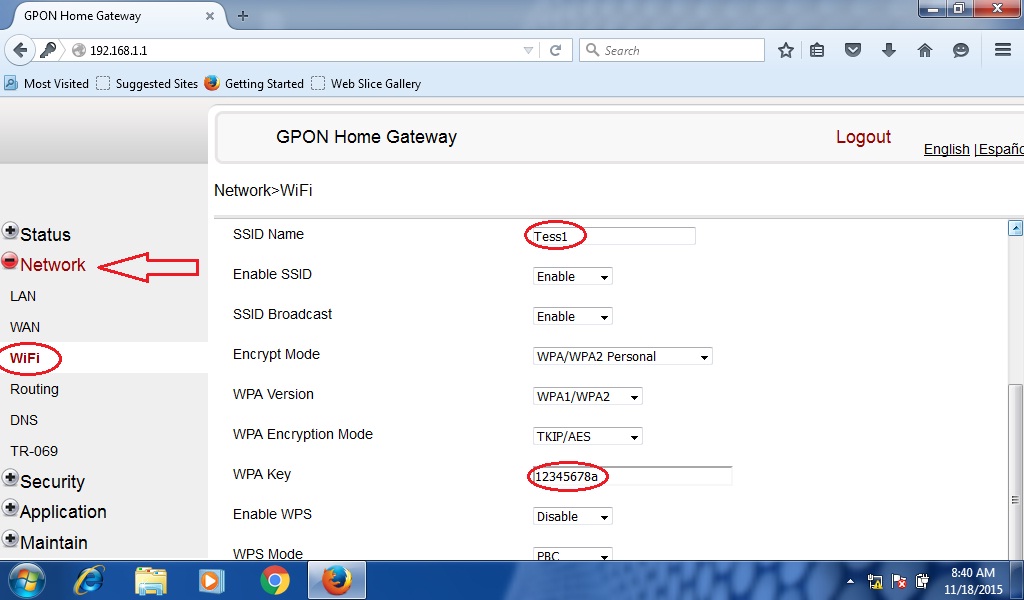

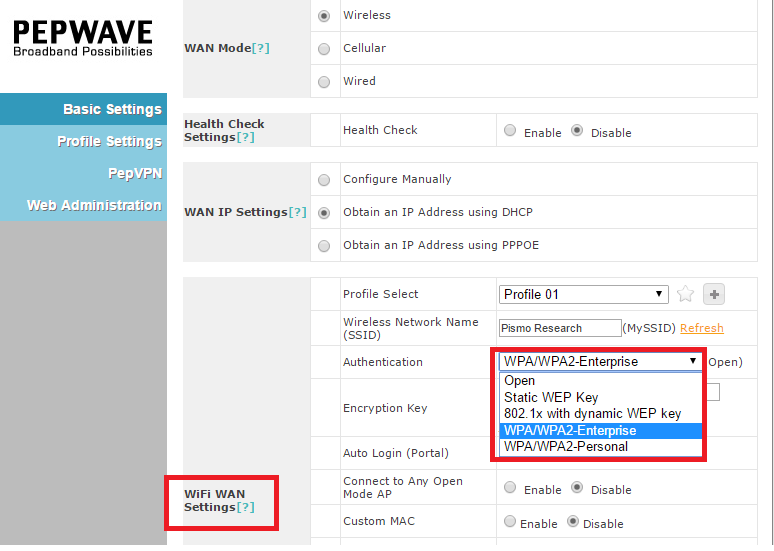

Разница между WPA2 Personal и WPA2 Enterprise состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Все возможные параметры безопасности сведены в этой табличке:

| Свойство | Статический WEP | Динамический WEP | WPA | WPA 2 (Enterprise) |

| Идентификация | Пользователь, компьютер, карта WLAN | Пользователь, компьютер |

Пользователь, компьютер |

Пользователь, компьютер |

| Авторизация |

Общий ключ |

EAP |

EAP или общий ключ |

EAP или общий ключ |

Целостность |

32-bit Integrity Check Value (ICV) |

32-bit ICV |

64-bit Message Integrity Code (MIC) |

CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code — CCM) Part of AES |

Шифрование |

Статический ключ |

Сессионный ключ |

Попакетный ключ через TKIP |

CCMP (AES) |

РАспределение ключей |

Однократное, вручную |

Сегмент Pair-wise Master Key (PMK) |

Производное от PMK |

Производное от PMK |

Вектор инициализации |

Текст, 24 бита |

Текст, 24 бита |

Расширенный вектор, 65 бит |

48-бит номер пакета (PN) |

Алгоритм |

RC4 |

RC4 |

RC4 |

AES |

Длина ключа, бит |

64/128 |

64/128 |

128 |

до 256 |

Требуемая инфраструктура |

Нет |

RADIUS |

RADIUS |

RADIUS |

Если с WPA2 Personal (WPA2 PSK) всё ясно, корпоративное решение требует дополнительного рассмотрения.

WPA2 Enterprise

Здесь мы имеем дело с дополнительным набором различных протоколов. На стороне клиента специальный компонент программного обеспечения, supplicant (обычно часть ОС) взаимодействует с авторизующей частью, AAA сервером. В данном примере отображена работа унифицированной радиосети, построенной на легковесных точках доступа и контроллере. В случае использования точек доступа «с мозгами» всю роль посредника между клиентов и сервером может на себя взять сама точка. При этом данные клиентского суппликанта по радио передаются сформированными в протокол 802.1x (EAPOL), а на стороне контроллера они оборачиваются в RADIUS-пакеты.

Применение механизма авторизации EAP в вашей сети приводит к тому, что после успешной (почти наверняка открытой) аутентификации клиента точкой доступа (совместно с контроллером, если он есть) последняя просит клиента авторизоваться (подтвердить свои полномочия) у инфраструктурного RADIUS-сервера:

Использование WPA2 Enterprise требует наличия в вашей сети RADIUS-сервера. На сегодняшний момент наиболее работоспособными являются следующие продукты:

На сегодняшний момент наиболее работоспособными являются следующие продукты:

- Microsoft Network Policy Server (NPS), бывший IAS — конфигурируется через MMC, бесплатен, но надо купить винду

- Cisco Secure Access Control Server (ACS) 4.2, 5.3 — конфигурируется через веб-интерфейс, наворочен по функционалу, позволяет создавать распределенные и отказоустойчивые системы, стоит дорого

- FreeRADIUS — бесплатен, конфигурируется текстовыми конфигами, в управлении и мониторинге не удобен

При этом контроллер внимательно наблюдает за происходящим обменом информацией, и дожидается успешной авторизации, либо отказа в ней. При успехе RADIUS-сервер способен передать точке доступа дополнительные параметры (например, в какой VLAN поместить абонента, какой ему присвоить IP-адрес, QoS профиль и т.п.). В завершении обмена RADIUS-сервер дает возможность клиенту и точке доступа сгенерировать и обменяться ключами шифрования (индивидуальными, валидными только для данной сеcсии):

EAP

Сам протокол EAP является контейнерным, то есть фактический механизм авторизации дается на откуп внутренних протоколов.

- EAP-FAST (Flexible Authentication via Secure Tunneling) — разработан фирмой Cisco; позволяет проводить авторизацию по логину-паролю, передаваемому внутри TLS туннеля между суппликантом и RADIUS-сервером

- EAP-TLS (Transport Layer Security). Использует инфраструктуру открытых ключей (PKI) для авторизации клиента и сервера (суппликанта и RADIUS-сервера) через сертификаты, выписанные доверенным удостоверяющим центром (CA). Требует выписывания и установки клиентских сертификатов на каждое беспроводное устройство, поэтому подходит только для управляемой корпоративной среды. Сервер сертификатов Windows имеет средства, позволяющие клиенту самостоятельно генерировать себе сертификат, если клиент — член домена. Блокирование клиента легко производится отзывом его сертификата (либо через учетные записи).

- EAP-TTLS (Tunneled Transport Layer Security) аналогичен EAP-TLS, но при создании туннеля не требуется клиентский сертификат.

В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё).

В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё). - PEAP-MSCHAPv2 (Protected EAP) — схож с EAP-TTLS в плане изначального установления шифрованного TLS туннеля между клиентом и сервером, требующего серверного сертификата. В дальнейшем в таком туннеле происходит авторизация по известному протоколу MSCHAPv2

- PEAP-GTC (Generic Token Card) — аналогично предыдущему, но требует карт одноразовых паролей (и соответствующей инфраструктуры)

Все эти методы (кроме EAP-FAST) требуют наличия сертификата сервера (на RADIUS-сервере), выписанного удостоверяющим центром (CA). При этом сам сертификат CA должен присутствовать на устройстве клиента в группе доверенных (что нетрудно реализовать средствами групповой политики в Windows). Дополнительно, EAP-TLS требует индивидуального клиентского сертификата. Проверка подлинности клиента осуществляется как по цифровой подписи, так (опционально) по сравнению предоставленного клиентом RADIUS-серверу сертификата с тем, что сервер извлек из PKI-инфраструктуры (Active Directory).

Поддержка любого из EAP методов должна обеспечиваться суппликантом на стороне клиента. Стандартный, встроенный в Windows XP/Vista/7, iOS, Android обеспечивает как минимум EAP-TLS, и EAP-MSCHAPv2, что обуславливает популярность этих методов. С клиентскими адаптерами Intel под Windows поставляется утилита ProSet, расширяющая доступный список. Это же делает Cisco AnyConnect Client.

Насколько это надежно

В конце концов, что нужно злоумышленнику, чтобы взломать вашу сеть?

Для Open Authentication, No Encryption — ничего. Подключился к сети, и всё. Поскольку радиосреда открыта, сигнал распространяется в разные стороны, заблокировать его непросто. При наличии соответствующих клиентских адаптеров, позволяющих прослушивать эфир, сетевой трафик виден так же, будто атакующий подключился в провод, в хаб, в SPAN-порт коммутатора.

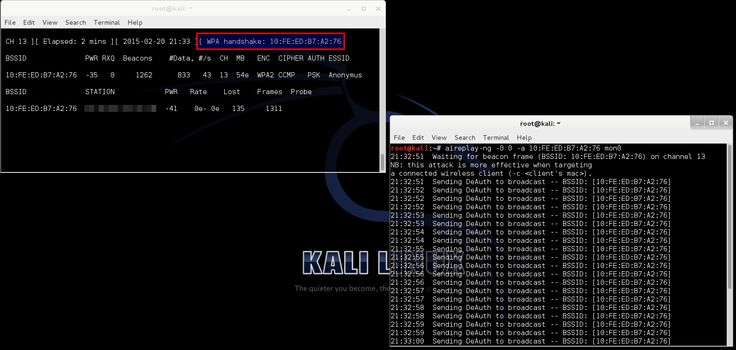

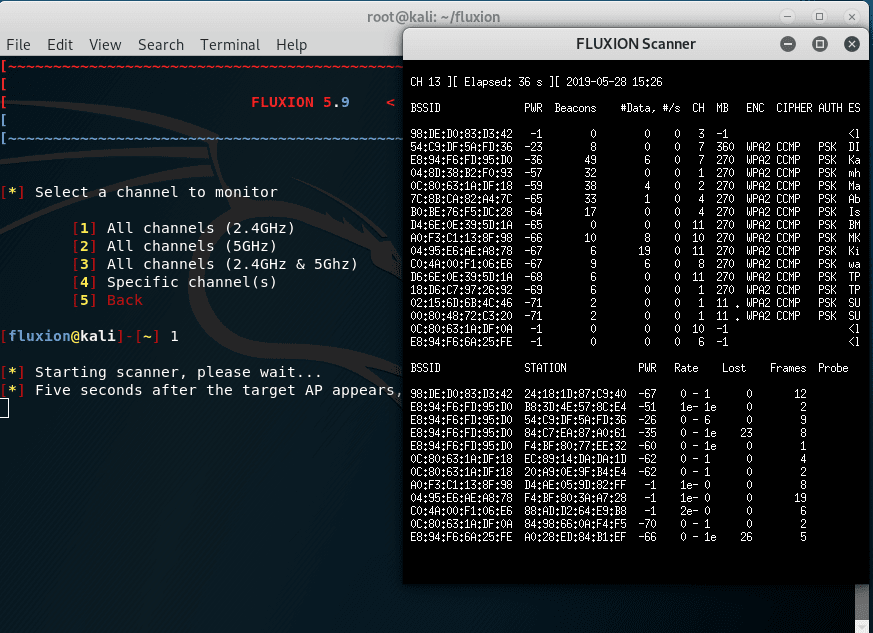

Для шифрования, основанного на WEP, требуется только время на перебор IV, и одна из многих свободно доступных утилит сканирования.

Для шифрования, основанного на TKIP либо AES прямое дешифрование возможно в теории, но на практике случаи взлома не встречались.

Конечно, можно попробовать подобрать ключ PSK, либо пароль к одному из EAP-методов. Распространенные атаки на данные методы не известны. Можно пробовать применить методы социальной инженерии, либо терморектальный криптоанализ.

Получить доступ к сети, защищенной EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 можно, только зная логин-пароль пользователя (взлом как таковой невозможен). Атаки типа перебора пароля, или направленные на уязвимости в MSCHAP также не возможны либо затруднены из-за того, что EAP-канал «клиент-сервер» защищен шифрованным туннелем.

Доступ к сети, закрытой PEAP-GTC возможен либо при взломе сервера токенов, либо при краже токена вместе с его паролем.

Доступ к сети, закрытой EAP-TLS возможен при краже пользовательского сертификата (вместе с его приватным ключом, конечно), либо при выписывании валидного, но подставного сертификата. Такое возможно только при компрометации удостоверяющего центра, который в нормальных компаниях берегут как самый ценный IT-ресурс.

Такое возможно только при компрометации удостоверяющего центра, который в нормальных компаниях берегут как самый ценный IT-ресурс.

Поскольку все вышеозначенные методы (кроме PEAP-GTC) допускают сохранение (кэширование) паролей/сертификатов, то при краже мобильного устройства атакующий получает полный доступ без лишних вопросов со стороны сети. В качестве меры предотвращения может служить полное шифрование жесткого диска с запросом пароля при включении устройства.

Запомните: при грамотном проектировании беспроводную сеть можно очень хорошо защитить; средств взлома такой сети не существует (до известного предела)

Настройка элементов WPA/WPA2

Зарегистрируйтесь в системе Web Image Monitor в режиме администратора.

Щелкните [Конфигурация] и затем щелкните [Настройки Wireless LAN] в разделе «Интерфейс».

Выберите [Инфраструктура] в поле «Режим соединения».

Введите алфавитно-цифровые символы (a-z, A-Z или 0-9) в поле [SSID] в соответствии с точкой доступа, которую требуется использовать.

Выберите [WPA] в поле «Метод защиты».

Выберите [TKIP] или [CCMP (AES)] в поле «WPA метод шифр.» в соответствии с точкой доступа, которую вы хотите использовать.

Выберите [WPA] или [WPA2] в поле «WPA Метод аутентификации».

В поле «Имя пользователя» введите имя пользователя, заданное на сервере RADIUS.

Введите имя домена в поле «Имя домена».

Выберите «EAP Тип». Конфигурация различается в зависимости от типа EAP.

EAP-TLS

LEAP

EAP-TTLS

Щелкните [Изменить] в поле «Пароль» и затем введите пароль, заданный на сервере RADIUS.

Щелкните [Изменить] в поле «Стадия 2 Имя пользователя», затем введите имя пользователя, заданное на сервере RADIUS.

Выберите [CHAP], [MSCHAP], [MSCHAPv2], [PAP] или [MD5] в поле «Фаза 2 Метод».

Некоторые методы могут быть недоступны в зависимости от сервера RADIUS, который требуется использовать.

Выполните следующие настройки в соответствии с используемой операционной системой:

Выберите [Включено] или [Выключено] в поле «Аутентифицировать Сертификат сервера».

Выберите [Включено] или [Выключено] в поле «Доверять право собственности промежуточного сертификата».

Введите имя узла сервера RADIUS в поле «ИД Сервера».

PEAP

Щелкните [Изменить] в поле «Пароль» и затем введите пароль, заданный на сервере RADIUS.

Щелкните [Изменить] в поле «Стадия 2 Имя пользователя», затем введите имя пользователя, заданное на сервере RADIUS.

Выберите [MSCHAPv2] или [TLS] в поле «Фаза 2 Метод».

При выборе [TLS] выберите сертификат клиента, который требуется использовать, в поле «WPA Сертификат клиента».

Выполните следующие настройки в соответствии с используемой операционной системой:

Выберите [Включено] или [Выключено] в поле «Аутентифицировать Сертификат сервера».

Выберите [Включено] или [Выключено] в поле «Доверять право собственности промежуточного сертификата».

Введите имя узла сервера RADIUS в поле «ИД Сервера».

Нажмите [OK].

Нажмите [Завершение сеанса].

Завершите работу Web Image Monitor.

При наличии неполадки с настройками, возможно, не удастся связаться с принтером. Для обнаружения неполадки распечатайте сводные данные о сети.

Если не удается обнаружить неполадку, сбросьте интерфейс принтера в исходное состояние и повторите процедуру с начала.

404: Страница не найдена

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию о сети.

- Наша страница о нас содержит дополнительную информацию о сайте SearchNetworking, на котором вы находитесь.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

ПоискЕдиные Коммуникации

- Услуги Carrier UCaaS расширяют преимущества облачной связи

UCaaS становится все более популярным, поскольку операторы связи предоставляют пользователям более сложные и интегрированные пакеты. Узнайте, почему это может сделать …

- Видео Zoom, предложения UCaaS приближаются к Teams, Webex

Компания Zoom представила множество функций для своей платформы UCaaS на конференции Zoomtopia, включая службы почты и календаря, а также неформальную …

- Cisco добавляет дополнительную интеграцию Webex-Teams для гибридной работы

Пользователи Cisco Webex теперь имеют больше гибридных рабочих функций, включая новую доску и интеграцию с Teams, iPhone и iPad .

..

..

SearchMobileComputing

- Вопросы и ответы Jamf: как упрощенная регистрация BYOD помогает ИТ-специалистам и пользователям

Руководители Jamf на JNUC 2022 делятся своим видением будущего с упрощенной регистрацией BYOD и ролью iPhone в …

- Jamf приобретет ZecOps для повышения безопасности iOS

Jamf заплатит нераскрытую сумму за ZecOps, который регистрирует активность на устройствах iOS для выявления потенциальных атак. Компании ожидают …

- Apple преследует растущий премиальный рынок с iPhone 14

Apple переключила свое внимание на смартфоны премиум-класса в последней линейке iPhone 14 с такими функциями, как режим блокировки, который ИТ …

SearchDataCenter

- Недорогие суперкомпьютеры HPE нацелены на рынок искусственного интеллекта

HPE выпускает недорогие суперкомпьютеры, предназначенные для обработки сложных рабочих нагрузок на основе ИИ.

Dell надеется встретиться со своим давним конкурентом в …

Dell надеется встретиться со своим давним конкурентом в … - Серверы Dell PowerEdge следующего поколения предназначены для рабочих нагрузок HPC

Последнее поколение серверов Dell PowerEdge на базе процессора AMD EPYC в два раза быстрее, чем предыдущее поколение, с …

- Включите VXLAN в центры обработки данных для повышения скорости сети

Сети

VXLAN обеспечивают изоляцию сети и позволяют организациям более эффективно масштабировать сети центров обработки данных. Рассмотрите VXLAN для расширения…

ПоискITChannel

- Партнерская экосистема VMware задействована для ускорения облачных проектов

VMware расширяет связи с глобальными системными интеграторами и другими партнерами, поскольку ищет ресурсы, которые помогут клиентам увеличить …

- Облачная экономика остывает, но сделки с ИТ-услугами продолжаются

Осторожные расходы клиентов замедляют рост более широкого рынка облачных вычислений.

Но поставщики ИТ-услуг продолжают заниматься слияниями и поглощениями для…

Но поставщики ИТ-услуг продолжают заниматься слияниями и поглощениями для… - Отчет Capital One по машинному обучению указывает на партнерство

Исследование лиц, принимающих решения в области управления данными, предполагает, что совместная работа будет играть важную роль в развитии корпоративных машин …

WEP, WPA, WPA2, WPA3: объяснение типов безопасности Wi-Fi

Беспроводная безопасность чрезвычайно важна. Подавляющее большинство из нас в какой-то момент дня подключают мобильное устройство к маршрутизатору, будь то смартфон, планшет, ноутбук или что-то еще. Кроме того, устройства Интернета вещей подключаются к Интернету с помощью Wi-Fi.

Они всегда на связи, всегда слушают и всегда остро нуждаются в дополнительной защите.

Вот где вступает в действие шифрование Wi-Fi. Существует несколько различных способов защитить ваше соединение Wi-Fi. Но как узнать, какой стандарт безопасности Wi-Fi лучше? Вот как.

Типы безопасности Wi-Fi

Наиболее распространенными типами безопасности Wi-Fi являются WEP, WPA, WPA2 и самый последний стандарт WPA3.

WEP и WPA: что такое WPA?

Wired Equivalent Privacy (WEP) — это самый старый и наименее безопасный метод шифрования Wi-Fi. Смехотворно, насколько ужасно WEP защищает ваше соединение Wi-Fi, и все хорошие советы по безопасности предполагают, что вам не следует использовать WEP-шифрование Wi-Fi.

Кроме того, если вы используете старый маршрутизатор, который поддерживает только WEP, вам также следует обновить его для обеспечения безопасности и улучшения связи.

Почему это плохо? Взломщики придумали, как взломать шифрование WEP, и это легко сделать с помощью свободно доступных инструментов. В 2005 году ФБР провело публичную демонстрацию использования бесплатных инструментов для повышения осведомленности. К сожалению, почти каждый может это сделать. Таким образом, Wi-Fi Alliance официально отказался от стандарта шифрования WEP Wi-Fi в 2004 г.

К настоящему моменту вы должны использовать версию WPA — в идеале, самую последнюю версию! Удобно, есть способы выяснить, какой тип шифрования Wi-Fi использует ваше текущее соединение.

WPA и WPA2

Wi-Fi Protected Access (WPA) — это развитие небезопасного стандарта WEP. WPA был запущен в 2003 году, но был лишь ступенькой к WPA2, запущенному в 2004 году.

Когда стало очевидно, что WEP крайне небезопасен, Wi-Fi Alliance разработал WPA, чтобы предоставить сетевым соединениям дополнительный уровень безопасности до разработки и внедрения WPA2. Стандарты безопасности WPA2 всегда были желанной целью. Вы можете узнать больше о безопасности и шифровании, предлагаемых WPA2, в следующем разделе.

WPA3

Подавляющее большинство маршрутизаторов и соединений Wi-Fi используют WPA2. По крайней мере, это должен быть минимальный уровень шифрования, потому что даже с учетом уязвимостей WPA2 он по-прежнему безопасен.

Однако последнее обновление для защищенного доступа Wi-Fi, WPA3, официально запущено в 2018 году. К сожалению, несмотря на запуск обновленного стандарта вместо WPA2, большинство маршрутизаторов Wi-Fi по-прежнему используют старый стандарт. Это связано с тем, что большинство маршрутизаторов не имеют обратной совместимости с новым стандартом, и большинство людей не меняют свои маршрутизаторы достаточно часто для обновления.

К сожалению, несмотря на запуск обновленного стандарта вместо WPA2, большинство маршрутизаторов Wi-Fi по-прежнему используют старый стандарт. Это связано с тем, что большинство маршрутизаторов не имеют обратной совместимости с новым стандартом, и большинство людей не меняют свои маршрутизаторы достаточно часто для обновления.

Однако WPA3 включает несколько важных обновлений для обеспечения безопасности современных беспроводных сетей, в том числе:

- Защита от грубой силы: WPA3 защитит пользователей, даже с более слабыми паролями, от атак методом грубой силы по словарю (атак, которые пытаются угадывать пароли снова и снова).

- Конфиденциальность общедоступной сети: WPA3 добавляет «индивидуальное шифрование данных», теоретически шифруя ваше подключение к беспроводной точке доступа независимо от пароля.

- Защита Интернета вещей: WPA3 добавляет поддержку безопасности для разработчиков устройств Интернета вещей (IoT), которые по-прежнему нуждаются в повышении безопасности IoT.

- Более сильное шифрование: WPA3 добавляет к стандарту гораздо более сильное 192-битное шифрование, значительно повышая уровень безопасности.

В настоящее время на рынке потребительских маршрутизаторов есть много маршрутизаторов WPA3, хотя с момента запуска WPA3 в 2018 году потребовался период, чтобы они начали появляться. Как и в случае со всеми новыми стандартами, внедрение обычно идет медленно, и переход от WEP к WPA и WPA2 также занял некоторое время.

По состоянию на июль 2020 года все устройства, которым требуется сертификация Wi-Fi, должны поддерживать WPA3. Таким образом, если вы купили маршрутизатор Wi-Fi начиная с 2020 года, он будет поддерживать WPA3, и вы сможете начать использовать более надежный стандарт шифрования Wi-Fi. Обратите внимание, что хотя ваш новый маршрутизатор использует WPA3, ваши устройства могут не использовать его. Маршрутизаторы WPA3 поддерживают переходный режим WPA2/WPA3, специальный смешанный режим, который использует WPA3-Personal (подробнее об этом ниже) и WPA2-Personal, позволяя более старым устройствам без поддержки WPA3 подключаться к маршрутизатору.

Настройка маршрутизатора Wi-Fi на использование только WPA3 может вызвать проблемы с подключением для старых устройств, которые не поддерживают новый стандарт шифрования Wi-Fi.

WPA, WPA2 и WPA3: в чем разница?

Существует три итерации защищенного доступа Wi-Fi. Но чем они отличаются друг от друга? Почему WPA3 лучше, чем WPA2?

WPA изначально уязвим

WPA был обречен с самого начала. Несмотря на более сильное шифрование с открытым ключом (чем WEP) с использованием 256-битного WPA-PSK (Pre-Shared Key), WPA по-прежнему содержит ряд уязвимостей, унаследованных от более старого стандарта WEP (оба из которых используют уязвимый стандарт потокового шифрования, РК4).

Уязвимости связаны с внедрением протокола целостности временного ключа (TKIP).

TKIP сам по себе был большим шагом вперед, поскольку он использовал систему ключей для каждого пакета для защиты каждого пакета данных, отправляемого между устройствами. К сожалению, развертывание TKIP WPA должно было учитывать старые устройства WEP.

Новая система TKIP WPA переработала некоторые аспекты скомпрометированной системы WEP, и, конечно же, те же самые уязвимости в конечном итоге появились в более новом стандарте.

WPA2 заменяет WPA

WPA2 официально заменил WPA в 2006 году. Таким образом, WPA ненадолго стал вершиной шифрования Wi-Fi.

WPA2 принес с собой еще один ряд обновлений безопасности и шифрования, в первую очередь введение Advanced Encryption Standard (AES) в потребительские сети Wi-Fi. AES значительно сильнее, чем RC4 (поскольку RC4 неоднократно взламывался) и является стандартом безопасности для многих онлайн-сервисов.

WPA2 также представил режим встречного шифрования с протоколом кода аутентификации сообщений с цепочкой блоков (CCMP, для гораздо более короткой версии!), Чтобы заменить теперь уязвимый TKIP.

TKIP остается частью стандарта WPA2 в качестве запасного варианта и предлагает функциональные возможности только для устройств WPA.

Атака WPA2 KRACK

Несколько забавно названная атака KRACK не повод для смеха; это была первая серьезная уязвимость, обнаруженная в WPA2. Атака переустановки ключа (KRACK) — это прямая атака на протокол WPA2, которая, к сожалению, эффективно компрометирует каждое соединение Wi-Fi с использованием WPA2.

Атака переустановки ключа (KRACK) — это прямая атака на протокол WPA2, которая, к сожалению, эффективно компрометирует каждое соединение Wi-Fi с использованием WPA2.

По сути, KRACK подрывает ключевой аспект четырехэтапного рукопожатия WPA2, позволяя хакеру перехватывать и манипулировать созданием новых ключей шифрования в процессе безопасного соединения.

Даже с учетом возможности атаки KRACK вероятность того, что кто-то использует его для атаки на вашу домашнюю сеть, невелика.

WPA3: Альянс (Wi-Fi) наносит ответный удар

Запущенный в 2018 году, WPA3 компенсирует недостатки и предлагает гораздо более высокий уровень безопасности, активно принимая во внимание часто отсутствующие методы обеспечения безопасности, в которых иногда виноваты все. Например, WPA3-Personal обеспечивает шифрование для пользователей, даже если хакеры взламывают ваш пароль после подключения к сети.

Кроме того, WPA3 требует, чтобы все соединения использовали защищенные кадры управления (PMF). PMF существенно усиливают защиту конфиденциальности за счет дополнительных механизмов безопасности для защиты данных.

PMF существенно усиливают защиту конфиденциальности за счет дополнительных механизмов безопасности для защиты данных.

128-битный AES остается в силе для WPA3 (свидетельство его непреходящей безопасности). Однако для соединений WPA3-Enterprise требуется 192-битный AES. Пользователи WPA3-Personal также смогут использовать 192-битный AES повышенной прочности. При этом есть три версии WPA3:

- WPA3-Personal

- WPA3-Enterprise

- Wi-Fi Enhanced Open

Первые два говорят сами за себя. Третий, Wi-Fi Enhanced Open, предназначен для обеспечения шифрования Wi-Fi пользователям в «открытых» сетях. Раньше подключение к открытой сети было (и остается!) проблемой безопасности. Wi-Fi Enhanced Open WPA3 обеспечивает шифрование данных без проверки подлинности, что означает, что вы получите некоторую защиту от угроз безопасности, снижая некоторые риски, связанные с использованием общедоступного Wi-Fi. Однако не подключайтесь к какой-либо старой сети Wi-Fi, если она использует WPA3. Как упоминалось ранее, многие маршрутизаторы Wi-Fi по-прежнему используют WPA2.

Однако не подключайтесь к какой-либо старой сети Wi-Fi, если она использует WPA3. Как упоминалось ранее, многие маршрутизаторы Wi-Fi по-прежнему используют WPA2.

Что такое предварительный общий ключ WPA2?

WPA2-PSK означает предварительный общий ключ. WPA2-PSK также известен как персональный режим и предназначен для домашних и небольших офисных сетей.

Ваш беспроводной маршрутизатор шифрует сетевой трафик с помощью ключа. При использовании WPA-Personal этот ключ рассчитывается на основе парольной фразы Wi-Fi, которую вы установили на своем маршрутизаторе. Прежде чем устройство сможет подключиться к сети и понять шифрование, вы должны ввести на нем свою парольную фразу.

Основными реальными недостатками шифрования WPA2-Personal являются слабые парольные фразы. Точно так же, как многие люди используют слабые пароли, такие как «пароль» и «letmein» для своих учетных записей в Интернете, многие люди, вероятно, будут использовать слабые пароли для защиты своих беспроводных сетей. Вы должны использовать надежную парольную фразу или уникальный пароль для защиты вашей сети, иначе WPA2 не защитит вас.

Вы должны использовать надежную парольную фразу или уникальный пароль для защиты вашей сети, иначе WPA2 не защитит вас.

Что такое WPA3 SAE?

При использовании WPA3 вы будете использовать новый протокол обмена ключами, называемый одновременной аутентификацией равных (SAE). SAE, также известный как протокол обмена ключами Dragonfly, представляет собой более безопасный метод обмена ключами, устраняющий уязвимость KRACK. Устранение повторного использования ключей шифрования является важной частью этого процесса, гарантируя, что любой, кто отслеживает или иным образом не может повторно использовать существующие ключи.

В частности, он устойчив к атакам дешифрования в автономном режиме за счет «прямой секретности». Прямая секретность не позволяет злоумышленнику расшифровать ранее записанное интернет-соединение, даже если он знает пароль WPA3.

Помимо этого, WPA3 SAE использует одноранговое соединение для установления обмена и исключения возможности перехвата ключей злоумышленником-посредником.

Ниже приводится объяснение того, что означает «обмен ключами» в контексте шифрования, на примере новаторского обмена Диффи-Хеллмана.

Что такое Wi-Fi Easy Connect?

Wi-Fi Easy Connect — это новый стандарт подключения, разработанный для «упрощения предоставления и настройки устройств Wi-Fi».

При этом Wi-Fi Easy Connect предлагает надежное шифрование с открытым ключом для каждого устройства, добавленного в сеть, даже для тех, «с небольшим пользовательским интерфейсом или без него, таких как умный дом и продукты IoT».

Например, в вашей домашней сети вы должны назначить одно устройство в качестве центральной точки конфигурации. Центральной точкой настройки должно быть мультимедийное устройство, например смартфон или планшет.

Затем мультимедийное устройство используется для сканирования QR-кода, который запускает протокол Wi-Fi Easy Connect, разработанный Wi-Fi Alliance.

Сканирование QR-кода (или ввод кода, характерного для устройства IoT) обеспечивает подключаемому устройству такую же безопасность и шифрование, как и другие устройства в сети, даже если прямая настройка невозможна.

Wi-Fi Easy Connect в сочетании с WPA3 значительно повысит безопасность сетей IoT и устройств умного дома.

Безопасен ли WPA3? WPA3 был взломан?

WPA3 более безопасен, чем WPA2, и абсолютно более безопасен, чем WPA и WEP. Однако WPA3 не без проблем и имеет уязвимости.

В 2019 году исследователи Мати Ванхуф (NYUAD) и Эяль Ронен (Тель-Авивский университет и KU Leuven) обнаружили серию уязвимостей WPA3, которые позволяют злоумышленнику понизить версию WPA3 и вместо этого заставить устройство подключаться к мошеннической сети WPA2. В случае успеха уязвимость Dragonblood теоретически может украсть конфиденциальную информацию, особенно если устройство не использует HTTPS. К счастью, большинство веб-сайтов и сервисов теперь используют HTTPS по умолчанию, но это все еще уязвимость WPA3.

WPA, WPA2, WPA3: что следует использовать?

WPA2 остается относительно безопасным методом шифрования Wi-Fi, даже с учетом уязвимости KRACK.

В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё).

В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё).

..

.. Dell надеется встретиться со своим давним конкурентом в …

Dell надеется встретиться со своим давним конкурентом в … Но поставщики ИТ-услуг продолжают заниматься слияниями и поглощениями для…

Но поставщики ИТ-услуг продолжают заниматься слияниями и поглощениями для…