Что такое WPA?

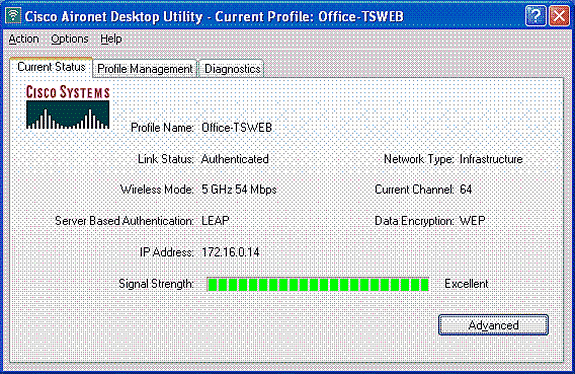

Поскольку повседневная жизнь требует использования Интернета, эта услуга становится все более востребованной. Таким образом, абоненты стремятся обезопасить услуги, за которые они платят, чтобы не допустить подключения и использования их посторонними лицами. WPA означает Wi-Fi Protected Access. Это технология, разработанная для обеспечения безопасного доступа в Интернет для сетей Wi-Fi. До этого WEP или Wired Equivalency Privacy была единственной доступной технологией безопасности, но позже была усовершенствована, так как ее функции аутентификации и шифрования были слабыми.

Поскольку недостатки WEP мешали подключению, Альянс Wi-Fi счел необходимым найти альтернативу. Хотя конфликты возросли с тех пор, как написание новой спецификации безопасности заняло бы много времени и потребовало бы тщательного процесса. ВПА была выпущена в 2003 году в качестве промежуточного стандарта для удовлетворения насущной потребности в более безопасном протоколе. Институт инженеров электротехники и электроники (ИЭЭЭ) продолжает работать в этом направлении в течение длительного времени.

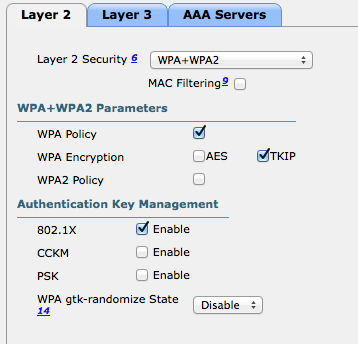

WPA-конфигурация

В отличие от 64 и 128-битных ключей WEP, ключи WPA используют 256-битные ключи. Его наиболее распространенная конфигурация называется WPA-PSK или WiFi Protected Access Pre-Shared Key. Между тем, одним из обновлений, предоставленных в WPA, было включение проверки целостности сообщений. Определяет, перехватил ли кто-либо пакеты во время их передачи с точки доступа на клиента.

Другой частью продвижения в WPA является Протокол целостности временных ключей (Temporal Key Integrity Protocol, TKIP). Это более безопасно, чем система фиксированных ключей WEP, так как она использует систему для каждого пакета. С другой стороны, Advanced Encryption Standard или AES устарел TKIP. В основном это использовалось для защиты секретных данных правительства США.

Типы WPA

Существует два типа WPA, которые подходят для разных пользователей. Это WPA-Personal и WPA-Enterprise.

Это WPA-Personal и WPA-Enterprise.

WPA-Personal

Этот тип в основном используется для использования в небольших офисах и для личного пользования в домашних условиях. Для этого не требуется сервер аутентификации. Для всех подключенных беспроводных устройств используется 256-битный ключ аутентификации.

WPA-Enterprise

Как следует из названия, он в основном используется в крупном бизнесе. Сервер аутентификации Remote Authentication Dial-in User Service (RADIUS) применяется для автоматической генерации ключей и аутентификации.

Вопросы безопасности

Управление паролями является жизненно важной частью обеспечения максимальной безопасности. Даже WPA с предустановленными ключами можно взломать с помощью ненадлежащего управления ИТ, хотя это не является недостатком WPA в целом.

За и против

В качестве промежуточного решения, ВПА не является идеальным и все еще имеет много возможностей для совершенствования. Ниже перечислены преимущества и недостатки использования WPA безопасности.

Преимущества

WPA, в отличие от своего предшественника, радикально обеспечивает более безопасную защиту беспроводных сетей. Он имеет дополнительную аутентификацию вместо простого базового шифрования, предоставляемого WEP. Он включает в себя серверы RADIUS и позволяет осуществлять администрирование, протоколирование и аудит. Если вы не можете использовать WPA через определенное устройство, компьютеры WPA будут взаимодействовать с помощью WEP шифрования. Еще одной особенностью является поддержка устройств, которые не обновляются, с поддержкой обратной совместимости. Выполняется проверка подлинности сертификата (Certificate Authentication — CA), чтобы заблокировать доступ хакера к сети. Частью рекомендуемой конфигурации является сервер центра сертификации. Это делается для того, чтобы обеспечить компьютерам WPA безопасность в плане обмена ключами с неизвестными лицами или группами.

Недостатки

Старые прошивки и операционные системы не могут быть обновлены для поддержки WPA. Программное обеспечение WPA должно присутствовать в компьютерах, точках доступа и беспроводных адаптерах, чтобы WPA мог функционировать. WPA была выпущена в 2003 году вскоре после WEP. Такие устройства, как компьютеры, маршрутизаторы и другое оборудование старше 2003 года не подлежат обновлению. В любой версии WPA, для того чтобы соединение произошло, точки беспроводного доступа и сетевые клиенты должны иметь одинаковую конфигурацию. Это то же самое, что и старый стандарт безопасности WEP. Атаки на отказ в обслуживании могут происходить даже при использовании WPA. Требуется сложная настройка и сложности для типичных домашних пользователей. Время передачи больше из-за размера дополнительного пакета. Использование выделенного оборудования WPA сделает шифрование и расшифровку более эффективным.

Программное обеспечение WPA должно присутствовать в компьютерах, точках доступа и беспроводных адаптерах, чтобы WPA мог функционировать. WPA была выпущена в 2003 году вскоре после WEP. Такие устройства, как компьютеры, маршрутизаторы и другое оборудование старше 2003 года не подлежат обновлению. В любой версии WPA, для того чтобы соединение произошло, точки беспроводного доступа и сетевые клиенты должны иметь одинаковую конфигурацию. Это то же самое, что и старый стандарт безопасности WEP. Атаки на отказ в обслуживании могут происходить даже при использовании WPA. Требуется сложная настройка и сложности для типичных домашних пользователей. Время передачи больше из-за размера дополнительного пакета. Использование выделенного оборудования WPA сделает шифрование и расшифровку более эффективным.

Требования к аппаратному обеспечению

Использование WPA в значительной степени повлияло на уровень безопасности сетевых соединений. Как и WEP, предшественнику WPA, он нуждается в физическом оборудовании для макияжа сети и может использоваться наряду с любыми сетями 802. 11b, а также любыми сетями 802.11g. К ним относятся карты беспроводного сетевого интерфейса (Wireless Network Interface Cards (Wireless NIC)) и точка беспроводного доступа (AP/WAP или маршрутизатор с поддержкой Wi-Fi).

11b, а также любыми сетями 802.11g. К ним относятся карты беспроводного сетевого интерфейса (Wireless Network Interface Cards (Wireless NIC)) и точка беспроводного доступа (AP/WAP или маршрутизатор с поддержкой Wi-Fi).

Функция беспроводной сетевой карты Wireless NIC заключается в подключении отдельных систем к сети. AP/WAP, с другой стороны, используется для создания инфраструктурных соединений. Кроме того, реализация WPA на плате должна поддерживаться на уровне драйвера сетевого адаптера. Драйверы могут добавлять и/или расширять поддержку WPA с помощью данного адаптера вместе с прошивкой.

Требования к программному обеспечению WPA

Для того, чтобы WPA работала, она нуждается в поддержке программного обеспечения нескольких уровней, наряду с самой аппаратурой. Коммуникация между операционной системой и драйвером — это то, откуда будет поступать эта поддержка.

- Первый уровень — На первом уровне должна поддерживаться совместимость драйвера с реализацией WPA.

- Второй уровень — Для второго уровня сетевой уровень в ОС должен поддерживать безопасность 802.1x. Это для связи протокола безопасности WPA между драйвером устройства и операционной системой.

- Третий уровень — На этом уровне операционная система должна быть способна обрабатывать 128-битные защищенные ключи генерации, обслуживания и хранения. Использование открытых, закрытых и закрытых ключей общего пользования различных типов шифрования также должно поддерживаться операционной системой.

Какой бы протокол безопасности ни использовался в компании или на предприятии, надлежащее управление общими сетевыми ключами и паролями является одним из простых способов сохранения несанкционированного доступа к сети и домашней группе.

Что такое ключ WPA? — Блог веб-программиста

- Подробности

- июня 30, 2017

- Просмотров: 29419

Ключ WPA является частью защищённого доступа к сети Wi-Fi к схеме безопасности беспроводного доступа в Интернет.

Эти ключи используются для взаимной проверки подлинности связи между беспроводными устройствами, как правило, с помощью веерной модели, которая передает сообщения от многих устройств посредством беспроводного маршрутизатора, который соединяется с Интернетом через проводное соединение. Модифицированные версии этих протоколов безопасности используют централизованный сервер для обработки аутентификации пользователей, а не полагаются на ключ WPA, который был общим для всех авторизованных пользователей.

В современном мире беспроводные сети широко распространены. Многие функции в незащищённых сетях очень уязвимы для атак хакеров. Они предлагают почти без защиты передаваемые данные с компьютеров. Безопасность может быть обеспечена посредством динамического обмена ключами безопасности между компьютером или другим мобильным устройством и сервером, но это всё ещё оставляет базовое соединение данных уязвимым для перехвата.

WPA и WPA2 в беспроводных системах безопасности устраняют эти уязвимости. В большинстве небольших сетей, ключ WPA лежит в основе этой защиты. Этот ключ является общим для всех устройств, которые предназначены для того, чтобы иметь доступ к сети. В идеале, этот обмен осуществляется в автономном режиме, так что передача самого ключа не защищена от перехвата.

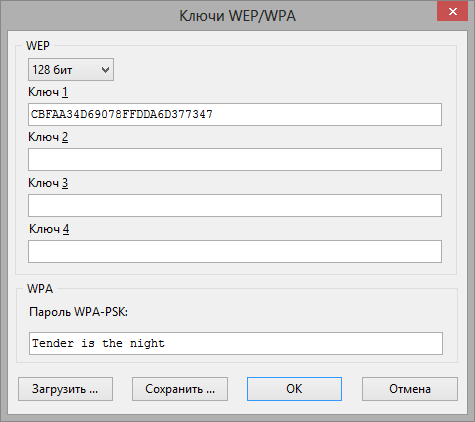

WPA ключ содержит 256 бит данных. Это может производиться непосредственно пользователем, так и общим в виде шестнадцатеричного ключа из 64 цифр. Это довольно громоздкий способ, но обмен ключом шифрования не поддаётся легкому запоминанию пользователями. Второй вариант для распределения ключей шифрования WPA предполагает использование пароля и ключевой функции вывода.

Пароли состоят из строки до 63 символов ASCII. Числовые значения, связанные с этими персонажами идут в сочетании с именем сети, известной как идентификатор набора служб (SSID) и проходят через множество итераций функции деривации. В результате 64 шестнадцатеричные цифры используются как ключ WPA.

Ключ генерируется с паролем SSID но это является потенциально более уязвимым, чем по-настоящему случайных 64-значный ключ. Длинная фраза в сочетании с необычным именем SSID изготовит ключ, который является доказательством против грубой силы взлома. Короткие или общие фразы, такие как «пароль» в сочетании с единым SSID, такие как «сеть» или названием конкретной марки маршрутизатора, будут производить бесполезный ключ. Хакеры уже просчитали такие ключи, созданные из самых распространенных комбинаций и попытаются ввести такие пароли в начале любой атаки на сеть.

Читайте также

WPA — это… Что такое WPA?

Немаловажной характеристикой является совместимость между множеством беспроводных устройств как на аппаратном уровне, так и на программном. На данный момент WPA и WPA2 разрабатываются и продвигаются организацией Wi-Fi Alliance.

Немаловажной характеристикой является совместимость между множеством беспроводных устройств как на аппаратном уровне, так и на программном. На данный момент WPA и WPA2 разрабатываются и продвигаются организацией Wi-Fi Alliance.Основные понятия

В WPA обеспечена поддержка стандартов 802.1X, а также протокола EAP (Extensible Authentication Protocol, расширяемый протокол аутентификации). Стоит заметить, что в WPA2 поддерживается шифрование в соответствии со стандартом AES (Advanced Encryption Standard, усовершенствованный стандарт шифрования), который имеет ряд преимуществ над используемым в WEP RC4, например гораздо более стойкий криптоалгоритм.

Большим плюсом при внедрении EWPA является возможность работы технологии на существующем аппаратном обеспечении Wi-Fi.

Некоторые отличительные особенности WPA:

- усовершенствованная схема шифрования RC4

- обязательная аутентификация с использованием EAP.

- система централизованного управления безопасностью, возможность использования в действующих корпоративных политиках безопасности.

Аутентификация пользователей

Wi-Fi Alliance даёт следующую формулу для определения сути WPA:

WPA = 802.1X + EAP + TKIP + MIC

Видно, что WPA, по сути, является суммой нескольких технологий.

Как упомянуто выше, в стандарте WPA используется Расширяемый протокол аутентификации (EAP) как основа для механизма аутентификации пользователей. Непременным условием аутентификации является предъявление пользователем свидетельства (иначе называют мандатом), подтверждающего его право на доступ в сеть. Для этого права пользователь проходит проверку по специальной базе зарегистрированных пользователей. Без аутентификации работа в сети для пользователя будет запрещена. База зарегистрированных пользователей и система проверки в больших сетях как правило расположены на специальном сервере (чаще всего RADIUS).

Cледует отметить, что WPA имеет упрощённый режим. Он получил название Pre-Shared Key (WPA-PSK). При применении режима PSK необходимо ввести один пароль для каждого отдельного узла беспроводной сети (беспроводные маршрутизаторы, точки доступа, мосты, клиентские адаптеры). Если пароли совпадают с записями в базе, пользователь получит разрешение на доступ в сеть.

Если пароли совпадают с записями в базе, пользователь получит разрешение на доступ в сеть.

Шифрование

Даже не принимая во внимания тот факт что WEP, предшественник WPA, не обладает какими-либо механизмами аутентификации пользователей как таковой, его ненадёжность состоит, прежде всего, в криптографической слабости алгоритма шифрования. Ключевая проблема WEP заключается в использовании слишком похожих ключей для различных пакетов данных.

TKIP, MIC и 802.1X (части уравнения WPA) внесли свою лепту в усиление шифрования данных сетей, использующих WPA.

TKIP отвечает за увеличение размера ключа с 40 до 128 бит, а также за замену одного статического ключа WEP ключами, которые автоматически генерируются и рассылаются сервером аутентификации. Кроме того, в TKIP используется специальная иерархия ключей и методология управления ключами, которая убирает излишнюю предсказуемость, которая использовалась для несанкционированного снятия защиты WEP ключей.

Сервер аутентификации, после получения сертификата от пользователя, использует 802. 1X для генерации уникального базового ключа для сеанса связи. TKIP осуществляет передачу сгенерированного ключа пользователю и точке доступа, после чего выстраивает иерархию ключей плюс систему управления. Для этого используется двусторонний ключ для динамической генерации ключей шифрования данных, которые в свою очередь используются для шифрования каждого пакета данных. Подобная иерархия ключей TKIP заменяет один ключ WEP (статический) на 500 миллиардов возможных ключей, которые будут использованы для шифрования данного пакета данных.

1X для генерации уникального базового ключа для сеанса связи. TKIP осуществляет передачу сгенерированного ключа пользователю и точке доступа, после чего выстраивает иерархию ключей плюс систему управления. Для этого используется двусторонний ключ для динамической генерации ключей шифрования данных, которые в свою очередь используются для шифрования каждого пакета данных. Подобная иерархия ключей TKIP заменяет один ключ WEP (статический) на 500 миллиардов возможных ключей, которые будут использованы для шифрования данного пакета данных.

Другим важным механизмом является проверка целостности сообщений (Message Integrity Check, MIC). Её используют для предотвращения перехвата пакетов данных, содержание которых может быть изменено, а модифицированный пакет вновь передан по сети. MIC построена на основе мощной математической функции, которая применяется на стороне отправителя и получателя, после чего сравнивается результат. Если проверка показывает на несовпадение результатов вычислений, данные считаются ложными и пакет отбрасывается.

При этом механизмы шифрования, которые используются для WPA и WPA-PSK, являются идентичными. Единственное отличие WPA-PSK состоит в том, что аутентификация производится с использованием пароля, а не по сертификату пользователя.

WPA2

WPA2 определяется стандартом IEEE 802.11i, принятым в июне 2004 года, и призван заменить WPA. В нём реализовано CCMP и шифрование AES, за счет чего WPA2 стал более защищённым, чем свой предшественник. С 13 марта 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных Wi-Fi устройств.[1]

Уязвимость

6 ноября 2008 года на конференции PacSec был представлен способ, позволяющий взломать ключ TKIP, используемый в WPA, за 12-15 минут[2]. Этот метод позволяет прочитать данные, передаваемые от точки доступа клиентской машине, а также передавать поддельную информацию на клиентскую машину. Данные, передаваемые от клиента к маршрутизатору, пока прочитать не удалось. Ещё одним условием успешной атаки было включение QoS на маршрутизаторе.

В 2009 году сотрудниками университета Хиросимы и университета Кобе, Тосихиру Оигаси и Масакату Мории был разработан и успешно реализован на практике новый метод атаки, который позволяет взломать любое WPA соединение без ограничений, причём, в лучшем случае, время взлома составляет 1 минуту[3].

Необходимо заметить, что соединения WPA, использующие более защищённый стандарт шифрования ключа AES, а также WPA2-соединения, не подвержены этим атакам.

23 июля 2010 года была опубликована информация об уязвимости Hole196 в протоколе WPA2. Используя эту уязвимость, авторизовавшийся в сети злонамеренный пользователь может расшифровывать данные других пользователей, используя свой закрытый ключ. Никакого взлома ключей или брут-форса не требуется.[4]

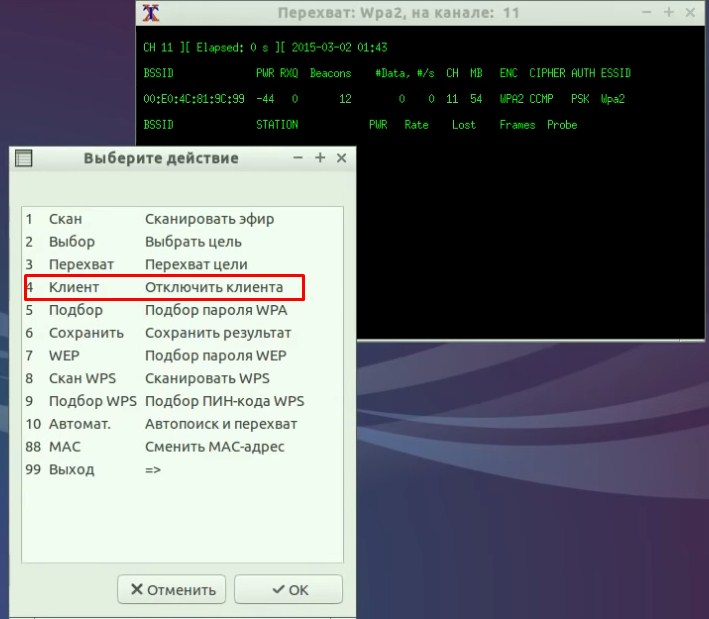

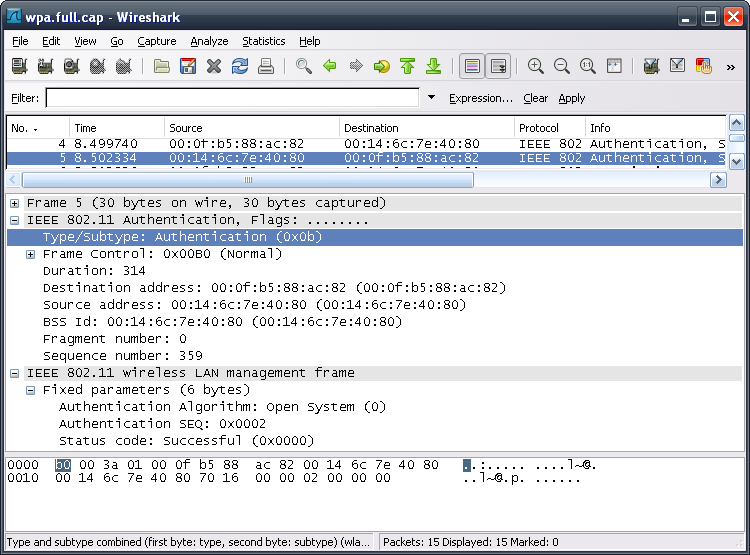

Тем не менее, на данный момент основными методами взлома WPA2 PSK являются атака по словарю и брут-форс. Для этого в режиме мониторинга беспроводной карты сканируется эфир и записываются необходимые пакеты./WPA2-vs-WPA-ce05c247517a4f5c8fcaba6365117c96.jpg) Далее проводится деавторизация клиента для захвата начального обмена пакетами (handshake), либо нужно ждать пока клиент совершит подключение. После этого уже нет необходимости находиться недалеко от атакуемой точки доступа. Атака проводится оффлайн с помощью специальной программы и файла с хэндшейком.

Далее проводится деавторизация клиента для захвата начального обмена пакетами (handshake), либо нужно ждать пока клиент совершит подключение. После этого уже нет необходимости находиться недалеко от атакуемой точки доступа. Атака проводится оффлайн с помощью специальной программы и файла с хэндшейком.

См. также

Примечания

Ссылки

- Раздел сайта Wi-Fi Alliance, посвященный WPA2

- Wi-Fi Alliance’s Interoperability Certificate

- Типы EAP, поддерживаемые в WPA

- Wi-Fi Protected Access: Strong, standards-based, interoperable security for today’s Wi-Fi networks.

- Пресс-релиз о новых типах EAP, поддерживаемых в WPA

- стандарт IEEE 802.11i-2004

- Переводы страниц руководства man из пакета wpasupplicant: wpa_background(8), wpa_supplicant(8), wpa_supplicant.conf(5), wpa_cli(8), wpa_action(8), wpa_passphrase(8)

Ключ безопасности от беспроводной сети Wi-Fi

Ключ безопасности сети является паролем, используя который можно подключиться к работающей сети Wi-Fi. От него напрямую зависит безопасное функционирование беспроводной сети. Основная задача его заключается в ограждении пользователя (хозяина) Wi-Fi от несанкционированного подключения к ней. Некоторым может показаться, что такое подключение, в общем-то, не сильно будет мешать работе в интернете. На самом же деле оно чревато значительным уменьшением скорости интернета. Поэтому, созданию пароля необходимо уделять самое пристальное внимание.

От него напрямую зависит безопасное функционирование беспроводной сети. Основная задача его заключается в ограждении пользователя (хозяина) Wi-Fi от несанкционированного подключения к ней. Некоторым может показаться, что такое подключение, в общем-то, не сильно будет мешать работе в интернете. На самом же деле оно чревато значительным уменьшением скорости интернета. Поэтому, созданию пароля необходимо уделять самое пристальное внимание.

Кроме собственно сложности создаваемого пароля, на степень безопасности беспроводной сети Wi-Fi в значительной степени влияет тип шифрования данных. Значимость типа шифрования объясняется тем, что все данные, передающиеся в рамках конкретной сети зашифрованы. Такая система позволяет оградиться от несанкционированного подключения, т. к. не зная пароля, сторонний пользователь при помощи своего устройства просто не сможет расшифровать передающиеся в рамках беспроводной сети данные.

Виды шифрования сети

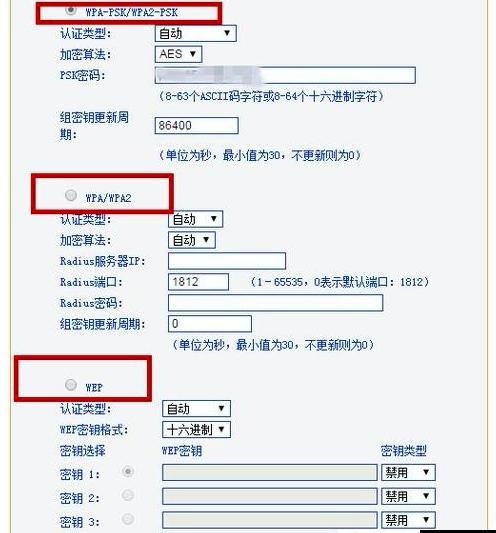

В настоящее время Wi-Fi маршрутизаторы используют три разных типа шифрования.

- WEP

- WPA

- WPA2

Отличаются они друг от друга не только количеством доступных для создания пароля символов, но и другими не менее важными особенностями.

Самым ненадежным и менее популярным типом шифрования на сегодняшний день является WEP. В общем-то, этот тип шифрования использовался раньше и сейчас применяется редко. И дело тут не только в моральной старости такого типа шифрования. Он действительно достаточно ненадежный. Пользователи, использующие устройства с WEP-шифрованием имеют довольно высокие шансы на то, что их собственный ключ безопасности сети будет взломан сторонним пользователем. Данный вид шифрования не поддерживается многими современными Wi-Fi роутерами.

Последние два типа шифрования намного более надежны и гораздо чаще используются. При этом у пользователей имеется возможность выбрать уровень безопасности сети. Так, WPA и WPA2 поддерживают два вида проверки безопасности.

Один из них рассчитан на обычных пользователей и содержит один уникальный пароль для всех подключаемых устройств.

Другой используется для предприятий и значительно повышает уровень надежности сети Wi-Fi. Суть его заключается в том, что для каждого отдельного устройства создается собственный уникальный ключ безопасности.

Таким образом, становится практически невозможно без разрешения подключиться к чужой сети.

Тем не менее, выбирая свой будущий маршрутизатор, следует остановить свой выбор именно на той модели, которая поддерживает именно WPA2-шифрование. Объясняется ее большей надежностью в сравнении с WPA. Хотя, конечно же, WPA-шифрование является достаточно качественным. Большинство маршрутизаторов поддерживают оба эти вида шифрования.

Как узнать свой ключ безопасности сети Wi-Fi

Чтобы узнать свой ключ безопасности от беспроводной сети можно воспользоваться несколькими способами:

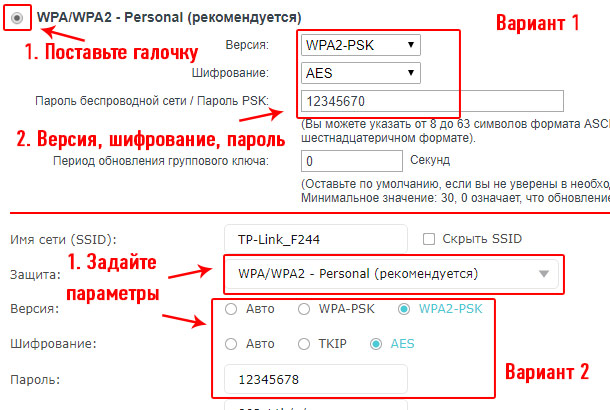

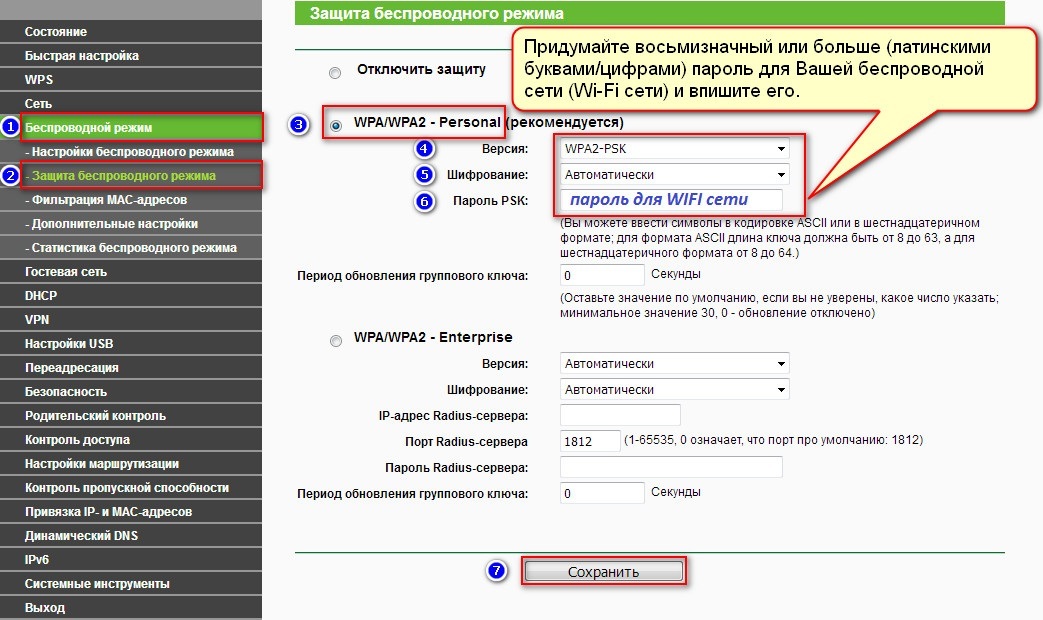

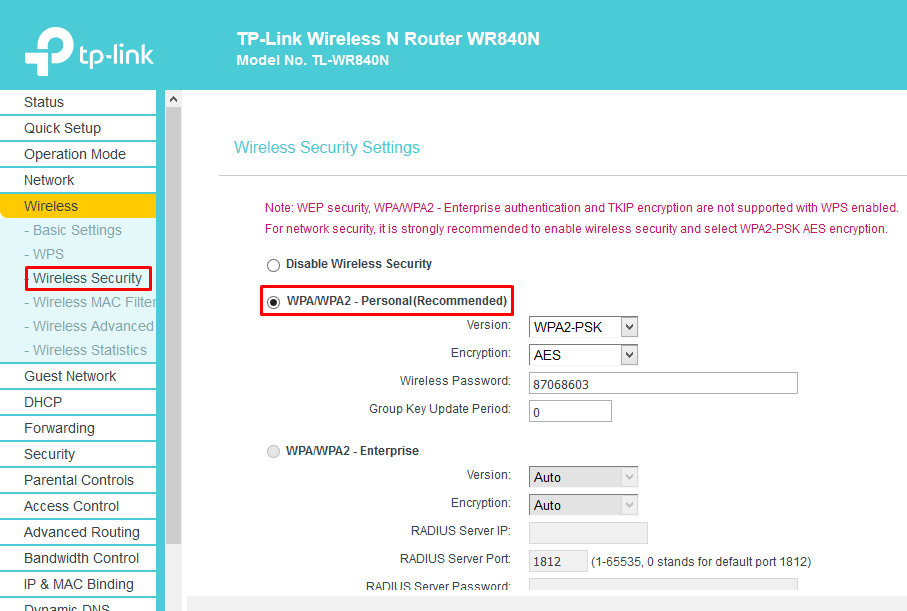

- Проще всего узнать свой ключ через настройки маршрутизатора. Для этого необходимо будет просто зайти в его веб-интерфейс, использую стандартный пароль для входа (если его не меняли).

Обычно, и пароль и логин для входа – это «admin». Кроме того, эти данные можно посмотреть и на самом роутере. После этого нужно будет зайти в меню «Беспроводной режим», выбрать там пункт «Защита беспроводного режима». Там, вы и можно взять собственный ключ безопасности, найти его не составит проблем он либо так и называется «ключ безопасности», либо «пароль PSK», возможно на различных моделях роутеров различное название.

Обычно, и пароль и логин для входа – это «admin». Кроме того, эти данные можно посмотреть и на самом роутере. После этого нужно будет зайти в меню «Беспроводной режим», выбрать там пункт «Защита беспроводного режима». Там, вы и можно взять собственный ключ безопасности, найти его не составит проблем он либо так и называется «ключ безопасности», либо «пароль PSK», возможно на различных моделях роутеров различное название. - Также узнать пароль от Wi-Fi возможно в панели управления. Для этого нужно кликнуть мышкой по значку сети, расположенному в правом нижнем углу экрана, рядом с часами. Оттуда понадобится зайти в «Центр управления сетями и общим доступом». Далее следует перейти по вкладке «Управление беспроводными сетями». Там следует найти собственную сеть и кликнуть по ней ПКМ(правой кнопкой мыши), после чего, выбрать в открывшемся окошке «Свойства». Затем, нужно будет перейти в раздел «Безопасность» и отметить галочкой графу «Отображать вводимые знаки». Такое действие покажет скрываемые ранее символы пароля.

- Узнать забытый пароль от Wi-Fi легче всего в уже подключенном к сети компьютере. Для этого нужно также нажать ЛКМ(левой кнопкой мыши) на значок и выбрать имя сети, напротив которого написано «Подключено». Затем на нее необходимо будет нажать ПКМ(правой кнопкой мыши) еще раз и зайти в «Свойства». Там нужно будет так же выбрать «Безопасность» — «Отображать вводимые знаки». После этого можно будет узнать забытый пароль от сети.

Посмотрите видео: что такое ключ беспроводной Wi-Fi сети:

Слабая защита Wi-Fi в iPhone: что это значит и как исправить?

Многим пользователям кажется, что обновления iOS мало влияют на основную логику работы системы. Но часто в ней появляются такие функции, которые могут ввести нас в заблуждение, а то даже и напугать.

♥ ПО ТЕМЕ:Как проверить все ваши пароли на взлом прямо в iOS на iPhone (по базе украденных паролей).

Видео:

Например, многие пользователи с удивлением вдруг узнали, что давно используемая ими на работе или дома Wi-Fi сеть считается небезопасной. Такое предупреждение стало появляться на устройствах с iOS 14 (и более новых). И это уведомление заметили многие. Что же делать в такой ситуации – спешно менять настройки сети или же просто игнорировать сообщение? Давай разберемся в этой ситуации.

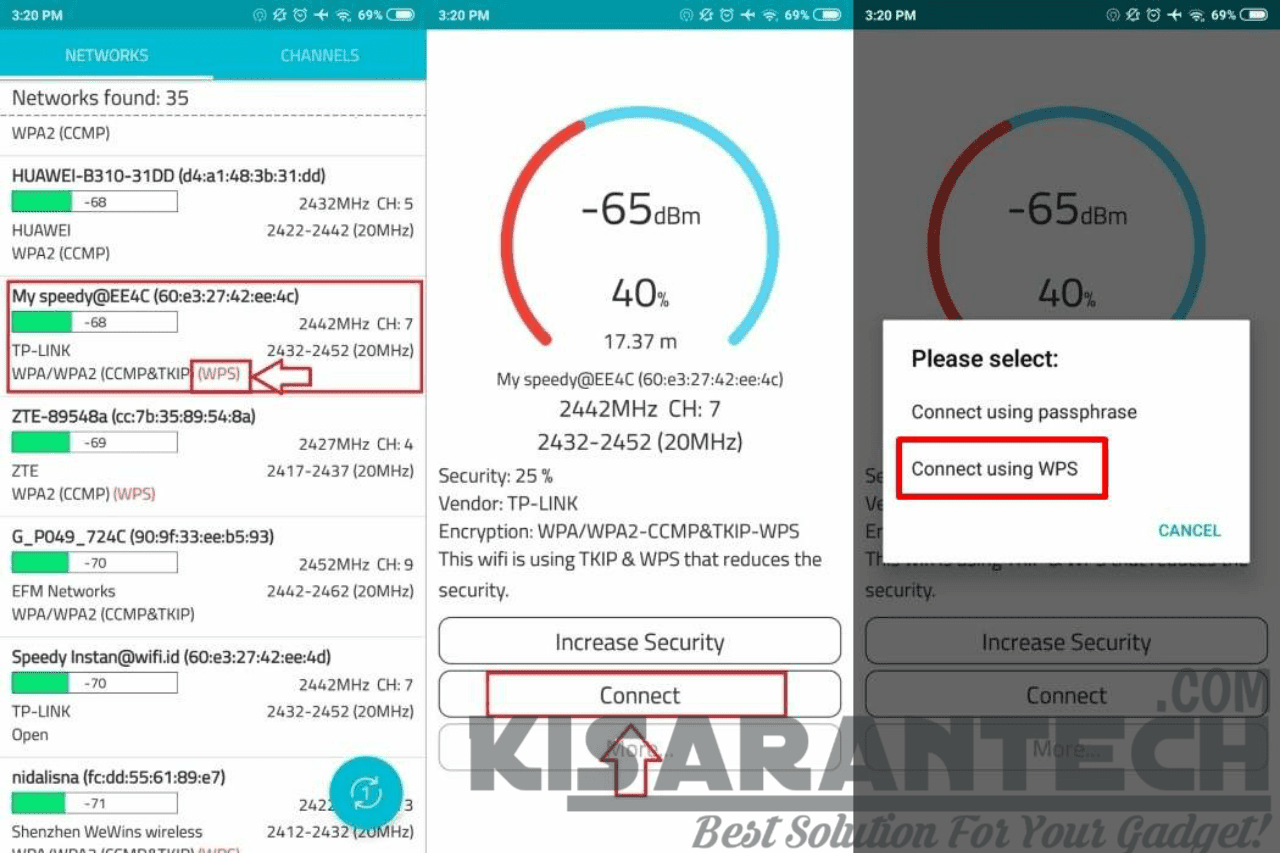

Сообщение о том, что соединение по Wi-Fi имеет слабый уровень безопасности, появилось на устройствах с iOS, обновленных до версии 14. Увидеть подобное предупреждение можно, пройдя по пути Настройки → Wi—Fi. Ниже текущего соединения может появиться угрожающая фраза: «Слабый уровень безопасности» или «Слабая защита». Если же нажать на само подключение, то в открывшемся окне будет подробна описана причина предупреждения. Apple более не считает используемый вами протокол шифрования надежным, рекомендуя обратить внимание на другие варианты, более безопасные.

Apple более не считает используемый вами протокол шифрования надежным, рекомендуя обратить внимание на другие варианты, более безопасные.

Шифрование трафика при работе в Wi-Fi сетях является необходимой мерой – ведь так осуществляется защита передаваемой информации. Шифрованные данные нет смысла перехватывать и хранить, да и подменить их не получится, если это захотят осуществить некие третьи лица. Если же работать в открытых беспроводных сетях, то злоумышленники смогут просмотреть историю поисковых запросов в браузере, список посещенных вами браузеров, увидеть запускаемые приложения и вообще получить немало ценной информации, в том числе и географическую позицию.

Именно поэтому были разработаны специальные протоколы шифрования. Наиболее известными из них являются:

- WEP

- WPA

- WPA2 TKIP

- WPA2 AES

- WPA3

В этом списке элементы расположились в порядке возрастания их надежности. Другими словами, пользоваться WPA можно уже с риском для себя, а вот WPA3 гарантирует наиболее высокий уровень защиты. Шифрование WEP настолько устарело, что пользоваться им точно не стоит. Имеются и другие промежуточные варианты, чаще всего это компромиссы относительно стандартных вариантов, например, WPA2 AES в Apple считают достаточно безопасным, тогда как WPA2 TKIP – нет.

Шифрование WEP настолько устарело, что пользоваться им точно не стоит. Имеются и другие промежуточные варианты, чаще всего это компромиссы относительно стандартных вариантов, например, WPA2 AES в Apple считают достаточно безопасным, тогда как WPA2 TKIP – нет.

Иногда приходится прибегать как раз к WPA2 AES, ведь многие старые роутеры просто не умеют работать с современными продвинутыми протоколами шифрования.

♥ ПО ТЕМЕ: Настройки геолокации в iPhone: на что влияют и какие можно выключить для сохранения заряда батареи?

Как изменить шифрование Wi-Fi?

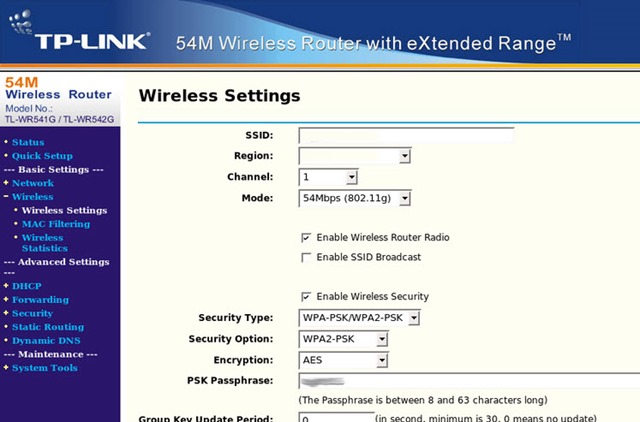

Вы можете просто переключиться на более надежный стандарт шифрования. Это и поможет защитить информацию, и уберет предупреждение в iOS. Вот только перед тем, как осуществить следующие настройки, убедитесь, что вы точно сможете вернуться к прежним, если вдруг это понадобится. Возможно, ваши устройства не смогут подключиться к беспроводной сети с новыми настройками – сможете ли вы попасть на роутер? Сделать это можно будет только подключившись к нему с помощью кабеля. А вот порядок действий для смены шифрования:

А вот порядок действий для смены шифрования:

1. В браузере введите адрес вашего роутера. Обычно это 192.168.0.1 или 192.168.1.1 (бывает и 192.168.100.1).

2. Для авторизации введите ваши учетные данные для доступа к устройству. Изначально на роутере с завода устанавливается комбинация admin/admin (root/admin) или же информация для входа указывается на этикетке сзади/снизу устройства.

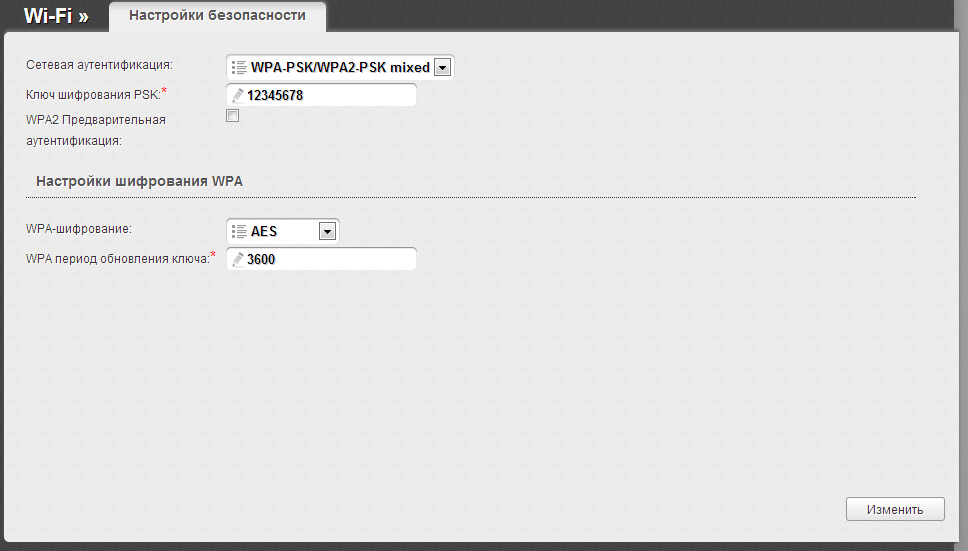

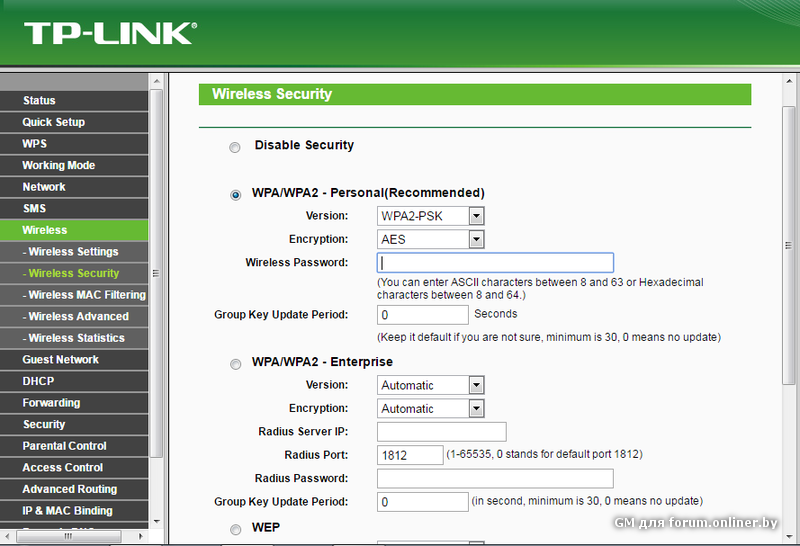

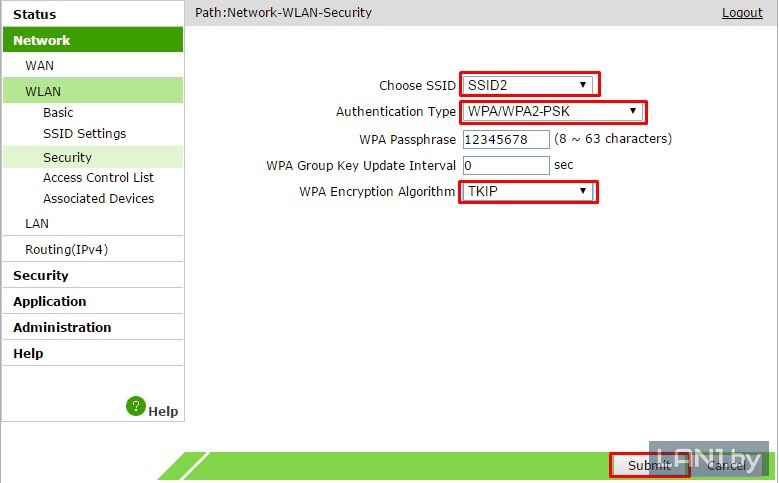

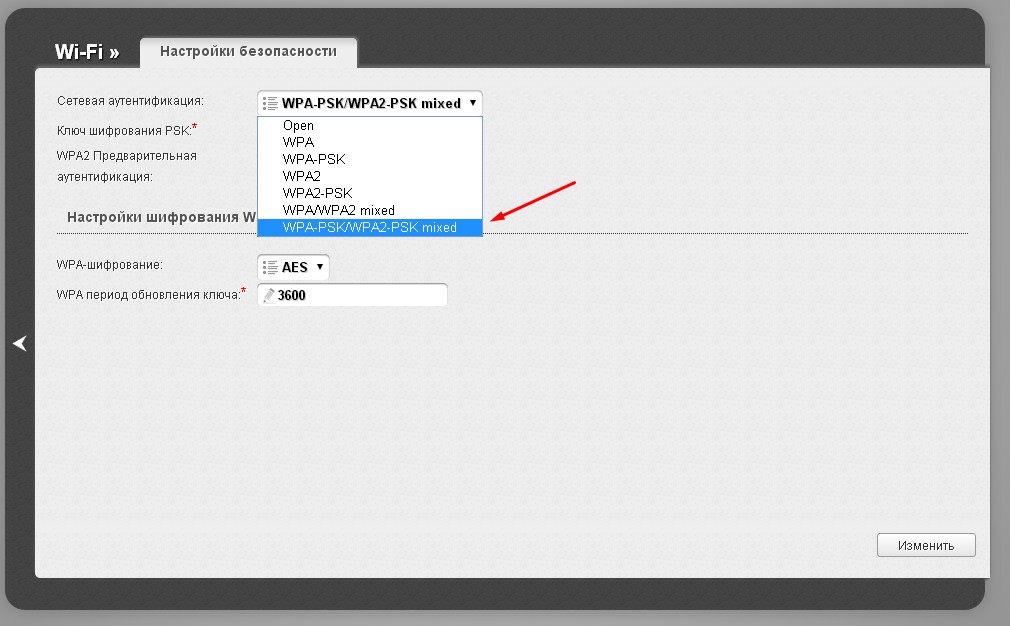

3. Перейдите в настройки беспроводной сети (WLAN). Здесь и и осуществляется переключение типа шифрования. Для сетей 2,4 и 5 ГГц могут быть отдельные настройки, обратите на это внимание.

4. На вкладке «Шифрование» выберите вариант WPA2 AES или WPA3, это самые надежные опции. Вот только WPA3 присутствует далеко не на всех роутерах. Сохраните настройки.

Имейте ввиду, что режим аутентификации WPA2 с режимом шифрования TKIP или TKIP&AES и режим аутентификации WPA2 с режимом шифрования AES это не идентичные опции.

Только WPA2 AES считается надежным методом защиты.

5. Обычно изменения сразу же вступают в силу, но для надежности роутер можно перегрузить.

После переключения протокола на более надежный уведомление iOS пропадет.

Вот только если изменения в двухдиапазонном роутере вносить только для одной из частот (2,4 или 5 ГГц), то предупреждение останется. Так что, задумавшись о своей безопасности, не стоит предпринимать частичные меры.

Смотрите также:

WPA и WPA2 PSK – что это такое, какой ключ шифрования лучше

Преимущества WPA перед WEP

WPA, WiFi Protected Access – новый, самый современный, на данный момент, механизм защиты беспроводных сетей от неавторизованного доступа. WPA, и его дальнейшее развитие WPA2 пришло на замену механизму WEP, который начал устаревать к тому времени. Еще раз, рассмотрим принцип действия WEP: 1. Кадр данных состоит из зашифрованной и незашифрованной части. Зашифрованная часть сдержит в себе данные и контрольную суммы(CRC32), незашифрованная – вектор инициализации и идентификатор ключа. 2. Каждый кадр данных шифруется поточным шифром RC4, используя в качестве ключа шифрования вектор инициализации с присоединенным к нему ключом WEP. Таким образом, для каждого кадра данных генерируется свой ключ шифрования, однако в то же время каждый новый ключ шифрования отличается от другого всего лишь на вектор инициализации. (24 бита, когда длина ключа может быть 40 либо 104 бит)Таким образом, если злоумышленник перехватит большое количество пакетов, то он получит следующее:-большое количество векторов инициализации -большое количество зашифрованных данных -ключ шифрования для каждого последующего кадра отличается от предыдущего всего на 4 бита(длина вектора инициализации) Таким образом, есть возможность извлечения ключа путем выполнения математических операций над пакетами. Для того, чтобы успешно получить ключ WEP, злоумышленнику необходимо следующее: -находиться в том месте, где есть возможность приема сигнала сети(вполне хватит RSSI в -85 dBm) -захватить около 100-200 тыс.

Зашифрованная часть сдержит в себе данные и контрольную суммы(CRC32), незашифрованная – вектор инициализации и идентификатор ключа. 2. Каждый кадр данных шифруется поточным шифром RC4, используя в качестве ключа шифрования вектор инициализации с присоединенным к нему ключом WEP. Таким образом, для каждого кадра данных генерируется свой ключ шифрования, однако в то же время каждый новый ключ шифрования отличается от другого всего лишь на вектор инициализации. (24 бита, когда длина ключа может быть 40 либо 104 бит)Таким образом, если злоумышленник перехватит большое количество пакетов, то он получит следующее:-большое количество векторов инициализации -большое количество зашифрованных данных -ключ шифрования для каждого последующего кадра отличается от предыдущего всего на 4 бита(длина вектора инициализации) Таким образом, есть возможность извлечения ключа путем выполнения математических операций над пакетами. Для того, чтобы успешно получить ключ WEP, злоумышленнику необходимо следующее: -находиться в том месте, где есть возможность приема сигнала сети(вполне хватит RSSI в -85 dBm) -захватить около 100-200 тыс. векторов инициализации, в зависимости от длины ключа(WEP-40 или WEP-104). Обычно, для этого нужно перехватить 25-50 Мб трафика, передающегося в сети. При наличии высокой сетевой активности (загрузка файлов ( особенно с использованием пиринговых сетей) видеоконференции), для захвата необходимого объема трафика хватит 5-10 минут. Также обратите внимание на то, как злоумышленник выполняет захват трафика. Обычно, беспроводные сетевые адаптеры работают в нормальном режиме – принимают только те пакеты, которые посланы на их MAC-адрес, при условии, что они подключены к этой беспроводной сети. Однако, физически ни что не мешает беспроводному сетевому адаптеру захватывать все пакеты, которые есть в радиусе его действия на выбранном канале. Для реализации такой возможности существуют специальные неофициальные драйвера и программное обеспечение. Больше того, такое программное обеспечение продается вполне легально, и оно используется для мониторинга беспроводных сетей. Примером такой программы может служить CommView for WiFi компании TamoSoft.

векторов инициализации, в зависимости от длины ключа(WEP-40 или WEP-104). Обычно, для этого нужно перехватить 25-50 Мб трафика, передающегося в сети. При наличии высокой сетевой активности (загрузка файлов ( особенно с использованием пиринговых сетей) видеоконференции), для захвата необходимого объема трафика хватит 5-10 минут. Также обратите внимание на то, как злоумышленник выполняет захват трафика. Обычно, беспроводные сетевые адаптеры работают в нормальном режиме – принимают только те пакеты, которые посланы на их MAC-адрес, при условии, что они подключены к этой беспроводной сети. Однако, физически ни что не мешает беспроводному сетевому адаптеру захватывать все пакеты, которые есть в радиусе его действия на выбранном канале. Для реализации такой возможности существуют специальные неофициальные драйвера и программное обеспечение. Больше того, такое программное обеспечение продается вполне легально, и оно используется для мониторинга беспроводных сетей. Примером такой программы может служить CommView for WiFi компании TamoSoft. Далее злоумышленник выполняет анализ захваченного трафика. Поскольку WEP был взломан уже много лет назад, то в интернете можно найти утилиты, которые в автоматическом режиме извлекают ключ из CAP-файла с трафиком, самой распространенной среди них является Aircrack. Таким образом, WEP имеет следующие минусы -предсказуемость ключа шифрования для кадра -отсутствие средств аутентификации в сети -слабый механизм проверки целостности данных Поэтому многие предприятия отказывались от использования беспроводных сетей вообще, чтобы избежать утечку корпоративной информации. Однако с появлением WPA, а в последствии WPA2 ситуация изменилась, и все больше и больше корпоративных пользователей стали использовать WPA. Действительно, в сравнении с WEP он обладает рядом преимуществ: -математическая независимость друг от друга ключей шифрования для каждого пакета -новый механизм подсчета контрольной суммы -WPA включает в себя средства аутентификации протокола 802.1Х

Далее злоумышленник выполняет анализ захваченного трафика. Поскольку WEP был взломан уже много лет назад, то в интернете можно найти утилиты, которые в автоматическом режиме извлекают ключ из CAP-файла с трафиком, самой распространенной среди них является Aircrack. Таким образом, WEP имеет следующие минусы -предсказуемость ключа шифрования для кадра -отсутствие средств аутентификации в сети -слабый механизм проверки целостности данных Поэтому многие предприятия отказывались от использования беспроводных сетей вообще, чтобы избежать утечку корпоративной информации. Однако с появлением WPA, а в последствии WPA2 ситуация изменилась, и все больше и больше корпоративных пользователей стали использовать WPA. Действительно, в сравнении с WEP он обладает рядом преимуществ: -математическая независимость друг от друга ключей шифрования для каждого пакета -новый механизм подсчета контрольной суммы -WPA включает в себя средства аутентификации протокола 802.1Х

Принцип работы WPA

Первые модификации WPA представляли собой усовершенствованный WEP. Рассмотрим один из первых протоколов WPA, WPA-TKIP В нем используется 48-битный вектор инициализации, и изменены правила построения вектора, также для подсчета контрольной суммы используется MIC (Message Integrity Code), который используется вместо устаревшего и менее надёжного CRC32 И самым главным усовершенствованием является то, что длина ключа шифрования теперь составляет 128 бит, вместо 40. Для управления ключами существует специальная иерархия, которая призвана предотвратить предсказуемость ключа шифрования для каждого кадра. Благодаря TKIP ключ шифрования для каждого кадра данных генерируется таким образом, что они не повторяют друг друга, пусть даже частично. Таким образом, WPA-сети полностью защищены от атак replay (повторение ключей) и forgery (подмена содержимого пакетов), чего нельзя было сказать о WEP, где было возможно обойти CRC32-проверку контрольной суммы, а также отослать кадр с точно таким же ключом шифрования, как и у предыдущего. Вместе с этим, в WPA были интегрированы механизмы проверки подлинности: EAP, а также осуществляется полная поддержка 802.

Рассмотрим один из первых протоколов WPA, WPA-TKIP В нем используется 48-битный вектор инициализации, и изменены правила построения вектора, также для подсчета контрольной суммы используется MIC (Message Integrity Code), который используется вместо устаревшего и менее надёжного CRC32 И самым главным усовершенствованием является то, что длина ключа шифрования теперь составляет 128 бит, вместо 40. Для управления ключами существует специальная иерархия, которая призвана предотвратить предсказуемость ключа шифрования для каждого кадра. Благодаря TKIP ключ шифрования для каждого кадра данных генерируется таким образом, что они не повторяют друг друга, пусть даже частично. Таким образом, WPA-сети полностью защищены от атак replay (повторение ключей) и forgery (подмена содержимого пакетов), чего нельзя было сказать о WEP, где было возможно обойти CRC32-проверку контрольной суммы, а также отослать кадр с точно таким же ключом шифрования, как и у предыдущего. Вместе с этим, в WPA были интегрированы механизмы проверки подлинности: EAP, а также осуществляется полная поддержка 802. 1Х стандартов для проверки подлинности. EAP — Extensible Authentication Protocol, один из самых распространенных протоколов проверки подлинности. Используется для аутентификации в проводных сетях, и поэтому WPA-беспроводная сеть легко интегрируема в уже имеющуюся инфраструктуру. Обязательным условием аутентификации является предъявление пользователем маркера доступа, подтверждающего его право на доступ в сеть. Для получения маркера выполняется запрос к специальной базе данных, а без аутентификации работа в сети для пользователя будет запрещена. Система проверки расположена на специальном RADIUS-сервере, а в качестве базы данных используется Active Directory(в Windows-системах) Таким образом, WPA является синтезом следующих технологий и стандартов: WPA = 802.1X + EAP + TKIP + MIC Тем не менее, TKIP защита была взломана частично, в 2008 году. Для ее успешного обхода необходимо, чтобы в беспроводном маршрутизаторе использовался QoS. Злоумышленник может получить возможность перехватывать и расшифровывать данные, передаваемые в сети, а также подделывать пакеты, передаваемые в сети.

1Х стандартов для проверки подлинности. EAP — Extensible Authentication Protocol, один из самых распространенных протоколов проверки подлинности. Используется для аутентификации в проводных сетях, и поэтому WPA-беспроводная сеть легко интегрируема в уже имеющуюся инфраструктуру. Обязательным условием аутентификации является предъявление пользователем маркера доступа, подтверждающего его право на доступ в сеть. Для получения маркера выполняется запрос к специальной базе данных, а без аутентификации работа в сети для пользователя будет запрещена. Система проверки расположена на специальном RADIUS-сервере, а в качестве базы данных используется Active Directory(в Windows-системах) Таким образом, WPA является синтезом следующих технологий и стандартов: WPA = 802.1X + EAP + TKIP + MIC Тем не менее, TKIP защита была взломана частично, в 2008 году. Для ее успешного обхода необходимо, чтобы в беспроводном маршрутизаторе использовался QoS. Злоумышленник может получить возможность перехватывать и расшифровывать данные, передаваемые в сети, а также подделывать пакеты, передаваемые в сети. Поэтому был разработан механизм WPA2, представляющий собой усовершенствованный WPA.

Поэтому был разработан механизм WPA2, представляющий собой усовершенствованный WPA.

Пароль для сети

После того, как мы выбрали режимы безопасности, нам необходимо задуматься о пароле. Каким он должен быть?

Определимся с величиной – 8-32 символа. Используется только латиница, цифры и специальные символы. Обязательным условием является недопустимость пробелов. Пароль реагирует на регистр. Лучше придумать надежный и легко запоминающийся пароль, чтобы его никто не мог взломать.

Теперь вы с уверенностью можете сказать, какой способ проверки подлинности Wi-Fi лучше. Чтобы к вам не мог подключиться любой нежелательный пользователь, нужно защитить свою сеть.

Если статья была полезной, ставьте звездочки! Задавайте вопросы и делитесь опытом по теме! Всем спасибо и до новых встреч на WiFi Гид!

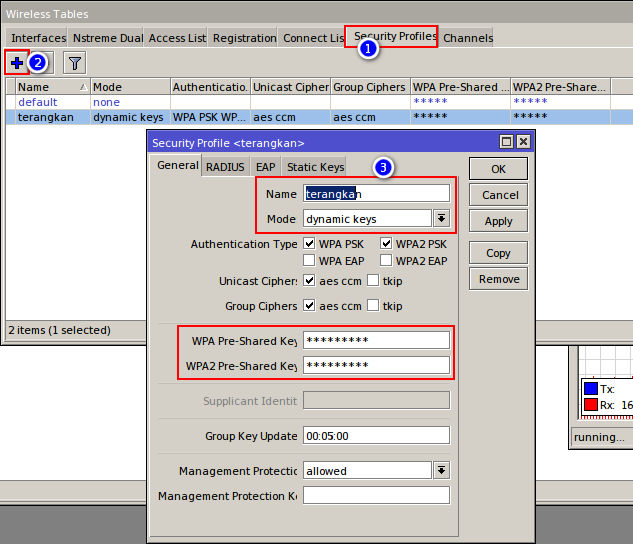

Принцип работы WPA2

Нахождение уязвимостей в WPA привело к тому, что были создан метод защиты WPA2. Существенным отличием его от WPA является то, что трафик в сети шифруется не только от устройств, не подключенных к этой сети, но и друг от друга. Иными словами, каждое устройство имеет свои ключи шифрования для обмена данными с точкой доступа. В сети существует несколько ключей шифрования: 1) Pairwise Transient Key (PTK). При помощи данного типа ключа шифруется личный трафик каждого клиента. Таким образом, обеспечивается защита сети «изнутри», чтобы один клиент, авторизованный в сети, не мог перехватить трафик другого. 2)Group Temporal Key (GTK). Данный ключ шифрует широковещательные данные. WPA2 используется в качестве алгоритма шифрования CCMP

Иными словами, каждое устройство имеет свои ключи шифрования для обмена данными с точкой доступа. В сети существует несколько ключей шифрования: 1) Pairwise Transient Key (PTK). При помощи данного типа ключа шифруется личный трафик каждого клиента. Таким образом, обеспечивается защита сети «изнутри», чтобы один клиент, авторизованный в сети, не мог перехватить трафик другого. 2)Group Temporal Key (GTK). Данный ключ шифрует широковещательные данные. WPA2 используется в качестве алгоритма шифрования CCMP

CCMP(Counter Mode with Cipher Block Chaining Message Authentication Code Protocol), протокол блочного шифрования с кодом аутентичности сообщения и режимом сцепления блоков и счётчика – протокол шифрования для сети WPA2, использующий алгоритм AES как основу для шифрования данных. В соответствии со стандартом FIPS-197 используется 128-битный ключ шифрования. Основное отличие от TKIP и WEP – это централизованное управление целостностью пакетов, которое выполняется на уровне AES. Структура пакета, зашифрованного CCMP

Пакет CCMP увеличен на 16 октетов. Заголовок CCMP состоит из трех частей: PN(номер пакета, 48-разрядный), ExtIV(вектор инициализации), и идентификатора ключа. Инкапсуляция данных с использованием CCMP: 1)Номер пакета увеличивается на некое число, чтобы избежать повторения пакетов 2)Создаются дополнительные аутентификационные данные 3)Создается служебное поле nonce 4)Номер пакета и идентификатор ключа помещаются в заголовок пакета 5)Поле nonce и дополнительные аутентификационные данные шифруются с использованием временного ключа. Декапсуляция данных с использованием CCMP: 1)Создаются поля дополнительных идентификационных данных и поле nonce с использованием данных пакета. 2)Поле дополнительных идентификационных данных извлекается из заголовка зашифрованного пакета 3)Извлекается поле А2, номер пакета и поле приоритета 4)Извлекается поле MIC 5)Выполняется расшифровка пакета и проверка его целостности, с использованием шифротекста пакета, дополнительных идентификационных данных, временного ключа и собственно MIC 6)Выполняется сборка пакета в расшифрованном виде.

Заголовок CCMP состоит из трех частей: PN(номер пакета, 48-разрядный), ExtIV(вектор инициализации), и идентификатора ключа. Инкапсуляция данных с использованием CCMP: 1)Номер пакета увеличивается на некое число, чтобы избежать повторения пакетов 2)Создаются дополнительные аутентификационные данные 3)Создается служебное поле nonce 4)Номер пакета и идентификатор ключа помещаются в заголовок пакета 5)Поле nonce и дополнительные аутентификационные данные шифруются с использованием временного ключа. Декапсуляция данных с использованием CCMP: 1)Создаются поля дополнительных идентификационных данных и поле nonce с использованием данных пакета. 2)Поле дополнительных идентификационных данных извлекается из заголовка зашифрованного пакета 3)Извлекается поле А2, номер пакета и поле приоритета 4)Извлекается поле MIC 5)Выполняется расшифровка пакета и проверка его целостности, с использованием шифротекста пакета, дополнительных идентификационных данных, временного ключа и собственно MIC 6)Выполняется сборка пакета в расшифрованном виде. 7)Пакеты с повторяющимся номером отбрасываются Данный метод шифрования в сети на данный момент является наиболее надежным.

7)Пакеты с повторяющимся номером отбрасываются Данный метод шифрования в сети на данный момент является наиболее надежным.

WPA2-Enterprise, или правильный подход к безопасности Wi-Fi сети

В последнее время появилось много «разоблачающих» публикаций о взломе какого-либо очередного протокола или технологии, компрометирующего безопасность беспроводных сетей. Так ли это на самом деле, чего стоит бояться, и как сделать, чтобы доступ в вашу сеть был максимально защищен? Слова WEP, WPA, 802.1x, EAP, PKI для вас мало что значат? Этот небольшой обзор поможет свести воедино все применяющиеся технологии шифрования и авторизации радио-доступа. Я попробую показать, что правильно настроенная беспроводная сеть представляет собой непреодолимый барьер для злоумышленника (до известного предела, конечно).

Основы

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

- Аутентификации

— как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой; - Шифровании

— какой алгоритм скремблирования передаваемых данных применяется, как генерируется ключ шифрования, и когда он меняется.

Параметры беспроводной сети, в первую очередь ее имя (SSID), регулярно анонсируются точкой доступа в широковещательных beacon пакетах. Помимо ожидаемых настроек безопасности, передаются пожелания по QoS, по параметрам 802.11n, поддерживаемых скорости, сведения о других соседях и прочее. Аутентификация определяет, как клиент представляется точке. Возможные варианты:

- Open

— так называемая открытая сеть, в которой все подключаемые устройства авторизованы сразу - Shared

— подлинность подключаемого устройства должна быть проверена ключом/паролем - EAP

— подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Открытость сети не означает, что любой желающий сможет безнаказанно с ней работать. Чтобы передавать в такой сети данные, необходимо совпадение применяющегося алгоритма шифрования, и соответственно ему корректное установление шифрованного соединения. Алгоритмы шифрования таковы:

- None

— отсутствие шифрования, данные передаются в открытом виде - WEP

— основанный на алгоритме RC4 шифр с разной длиной статического или динамического ключа (64 или 128 бит) - CKIP

— проприетарная замена WEP от Cisco, ранний вариант TKIP - TKIP

— улучшенная замена WEP с дополнительными проверками и защитой - AES/CCMP

— наиболее совершенный алгоритм, основанный на AES256 с дополнительными проверками и защитой

Комбинация Open Authentication, No Encryption

широко используется в системах гостевого доступа вроде предоставления Интернета в кафе или гостинице. Для подключения нужно знать только имя беспроводной сети. Зачастую такое подключение комбинируется с дополнительной проверкой на Captive Portal путем редиректа пользовательского HTTP-запроса на дополнительную страницу, на которой можно запросить подтверждение (логин-пароль, согласие с правилами и т.п).

Для подключения нужно знать только имя беспроводной сети. Зачастую такое подключение комбинируется с дополнительной проверкой на Captive Portal путем редиректа пользовательского HTTP-запроса на дополнительную страницу, на которой можно запросить подтверждение (логин-пароль, согласие с правилами и т.п).

Шифрование WEP

скомпрометировано, и использовать его нельзя (даже в случае динамических ключей).

Широко встречающиеся термины WPA

и

WPA2

определяют, фактически, алгоритм шифрования (TKIP либо AES). В силу того, что уже довольно давно клиентские адаптеры поддерживают WPA2 (AES), применять шифрование по алгоритму TKIP нет смысла.

Разница между WPA2 Personal

и

WPA2 Enterprise

состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

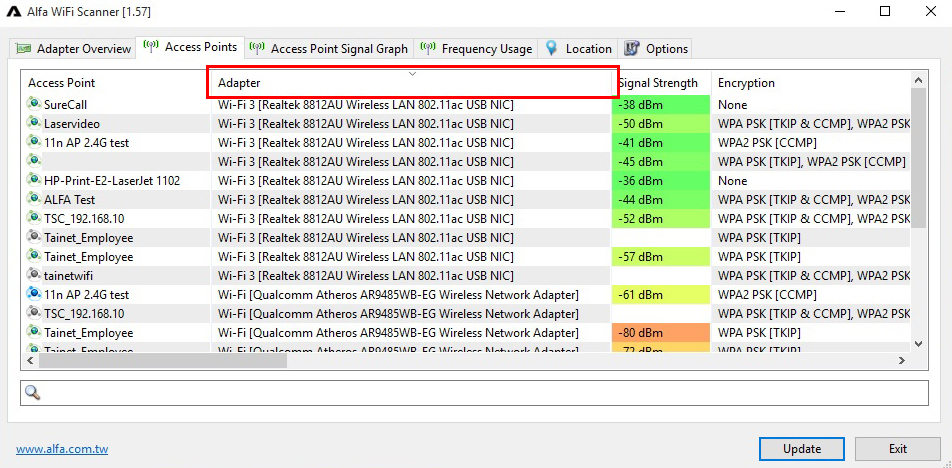

Все возможные параметры безопасности сведены в этой табличке:

| Свойство | Статический WEP | Динамический WEP | WPA | WPA 2 (Enterprise) |

| Идентификация | Пользователь, компьютер, карта WLAN | Пользователь, компьютер | Пользователь, компьютер | Пользователь, компьютер |

| Авторизация | Общий ключ | EAP | EAP или общий ключ | EAP или общий ключ |

| Целостность | 32-bit Integrity Check Value (ICV) | 32-bit ICV | 64-bit Message Integrity Code (MIC) | CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code — CCM) Part of AES |

| Шифрование | Статический ключ | Сессионный ключ | Попакетный ключ через TKIP | CCMP (AES) |

| РАспределение ключей | Однократное, вручную | Сегмент Pair-wise Master Key (PMK) | Производное от PMK | Производное от PMK |

| Вектор инициализации | Текст, 24 бита | Текст, 24 бита | Расширенный вектор, 65 бит | 48-бит номер пакета (PN) |

| Алгоритм | RC4 | RC4 | RC4 | AES |

| Длина ключа, бит | 64/128 | 64/128 | 128 | до 256 |

| Требуемая инфраструктура | Нет | RADIUS | RADIUS | RADIUS |

Если с WPA2 Personal (WPA2 PSK) всё ясно, корпоративное решение требует дополнительного рассмотрения.

WPA2 Enterprise

Здесь мы имеем дело с дополнительным набором различных протоколов. На стороне клиента специальный компонент программного обеспечения, supplicant (обычно часть ОС) взаимодействует с авторизующей частью, AAA сервером. В данном примере отображена работа унифицированной радиосети, построенной на легковесных точках доступа и контроллере. В случае использования точек доступа «с мозгами» всю роль посредника между клиентов и сервером может на себя взять сама точка. При этом данные клиентского суппликанта по радио передаются сформированными в протокол 802.1x (EAPOL), а на стороне контроллера они оборачиваются в RADIUS-пакеты.

Применение механизма авторизации EAP в вашей сети приводит к тому, что после успешной (почти наверняка открытой) аутентификации клиента точкой доступа (совместно с контроллером, если он есть) последняя просит клиента авторизоваться (подтвердить свои полномочия) у инфраструктурного RADIUS-сервера:

Использование WPA2 Enterprise

требует наличия в вашей сети RADIUS-сервера. На сегодняшний момент наиболее работоспособными являются следующие продукты:

На сегодняшний момент наиболее работоспособными являются следующие продукты:

- Microsoft Network Policy Server (NPS), бывший IAS

— конфигурируется через MMC, бесплатен, но надо купить винду - Cisco Secure Access Control Server (ACS) 4.2, 5.3

— конфигурируется через веб-интерфейс, наворочен по функционалу, позволяет создавать распределенные и отказоустойчивые системы, стоит дорого - FreeRADIUS

— бесплатен, конфигурируется текстовыми конфигами, в управлении и мониторинге не удобен

При этом контроллер внимательно наблюдает за происходящим обменом информацией, и дожидается успешной авторизации, либо отказа в ней. При успехе RADIUS-сервер способен передать точке доступа дополнительные параметры (например, в какой VLAN поместить абонента, какой ему присвоить IP-адрес, QoS профиль и т.п.). В завершении обмена RADIUS-сервер дает возможность клиенту и точке доступа сгенерировать и обменяться ключами шифрования (индивидуальными, валидными только для данной сеcсии):

EAP

Сам протокол EAP является контейнерным, то есть фактический механизм авторизации дается на откуп внутренних протоколов. На настоящий момент сколько-нибудь значимое распространение получили следующие:

На настоящий момент сколько-нибудь значимое распространение получили следующие:

- EAP-FAST

(Flexible Authentication via Secure Tunneling) — разработан фирмой Cisco; позволяет проводить авторизацию по логину-паролю, передаваемому внутри TLS туннеля между суппликантом и RADIUS-сервером - EAP-TLS

(Transport Layer Security). Использует инфраструктуру открытых ключей (PKI) для авторизации клиента и сервера (суппликанта и RADIUS-сервера) через сертификаты, выписанные доверенным удостоверяющим центром (CA). Требует выписывания и установки клиентских сертификатов на каждое беспроводное устройство, поэтому подходит только для управляемой корпоративной среды. Сервер сертификатов Windows имеет средства, позволяющие клиенту самостоятельно генерировать себе сертификат, если клиент — член домена. Блокирование клиента легко производится отзывом его сертификата (либо через учетные записи). - EAP-TTLS

(Tunneled Transport Layer Security) аналогичен EAP-TLS, но при создании туннеля не требуется клиентский сертификат. В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё).

В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё). - PEAP-MSCHAPv2

(Protected EAP) — схож с EAP-TTLS в плане изначального установления шифрованного TLS туннеля между клиентом и сервером, требующего серверного сертификата. В дальнейшем в таком туннеле происходит авторизация по известному протоколу MSCHAPv2 - PEAP-GTC

(Generic Token Card) — аналогично предыдущему, но требует карт одноразовых паролей (и соответствующей инфраструктуры)

Все эти методы (кроме EAP-FAST) требуют наличия сертификата сервера (на RADIUS-сервере), выписанного удостоверяющим центром (CA). При этом сам сертификат CA должен присутствовать на устройстве клиента в группе доверенных (что нетрудно реализовать средствами групповой политики в Windows). Дополнительно, EAP-TLS требует индивидуального клиентского сертификата. Проверка подлинности клиента осуществляется как по цифровой подписи, так (опционально) по сравнению предоставленного клиентом RADIUS-серверу сертификата с тем, что сервер извлек из PKI-инфраструктуры (Active Directory).

Поддержка любого из EAP методов должна обеспечиваться суппликантом на стороне клиента. Стандартный, встроенный в Windows XP/Vista/7, iOS, Android обеспечивает как минимум EAP-TLS, и EAP-MSCHAPv2, что обуславливает популярность этих методов. С клиентскими адаптерами Intel под Windows поставляется утилита ProSet, расширяющая доступный список. Это же делает Cisco AnyConnect Client.

Насколько это надежно

В конце концов, что нужно злоумышленнику, чтобы взломать вашу сеть?

Для Open Authentication, No Encryption — ничего. Подключился к сети, и всё. Поскольку радиосреда открыта, сигнал распространяется в разные стороны, заблокировать его непросто. При наличии соответствующих клиентских адаптеров, позволяющих прослушивать эфир, сетевой трафик виден так же, будто атакующий подключился в провод, в хаб, в SPAN-порт коммутатора. Для шифрования, основанного на WEP, требуется только время на перебор IV, и одна из многих свободно доступных утилит сканирования. Для шифрования, основанного на TKIP либо AES прямое дешифрование возможно в теории, но на практике случаи взлома не встречались.

Конечно, можно попробовать подобрать ключ PSK, либо пароль к одному из EAP-методов. Распространенные атаки на данные методы не известны. Можно пробовать применить методы социальной инженерии, либо терморектальный криптоанализ.

Получить доступ к сети, защищенной EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 можно, только зная логин-пароль пользователя (взлом как таковой невозможен). Атаки типа перебора пароля, или направленные на уязвимости в MSCHAP также не возможны либо затруднены из-за того, что EAP-канал «клиент-сервер» защищен шифрованным туннелем.

Доступ к сети, закрытой PEAP-GTC возможен либо при взломе сервера токенов, либо при краже токена вместе с его паролем.

Доступ к сети, закрытой EAP-TLS возможен при краже пользовательского сертификата (вместе с его приватным ключом, конечно), либо при выписывании валидного, но подставного сертификата. Такое возможно только при компрометации удостоверяющего центра, который в нормальных компаниях берегут как самый ценный IT-ресурс.

Поскольку все вышеозначенные методы (кроме PEAP-GTC) допускают сохранение (кэширование) паролей/сертификатов, то при краже мобильного устройства атакующий получает полный доступ без лишних вопросов со стороны сети. В качестве меры предотвращения может служить полное шифрование жесткого диска с запросом пароля при включении устройства.

Запомните: при грамотном проектировании беспроводную сеть можно очень хорошо защитить; средств взлома такой сети не существует

(до известного предела)

Методы аутентификации в WPA\WPA2

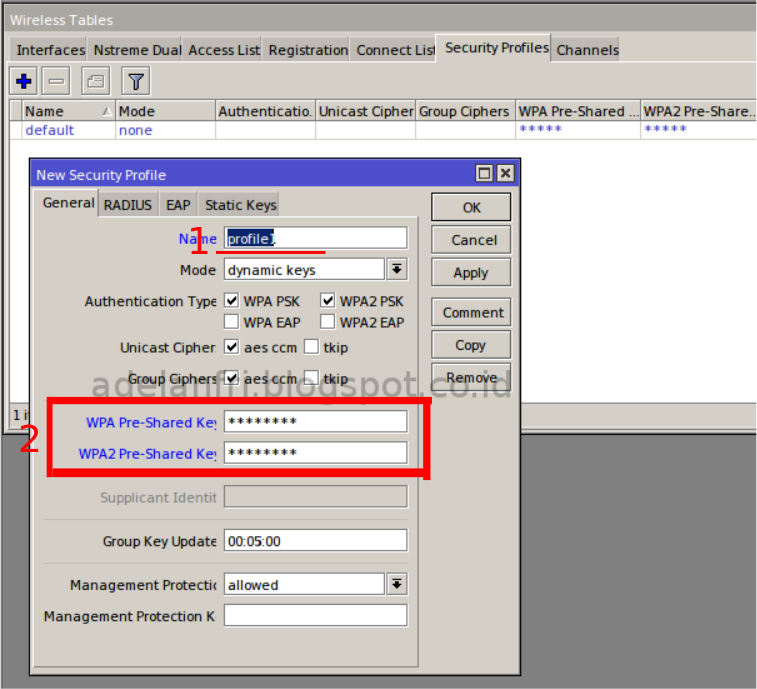

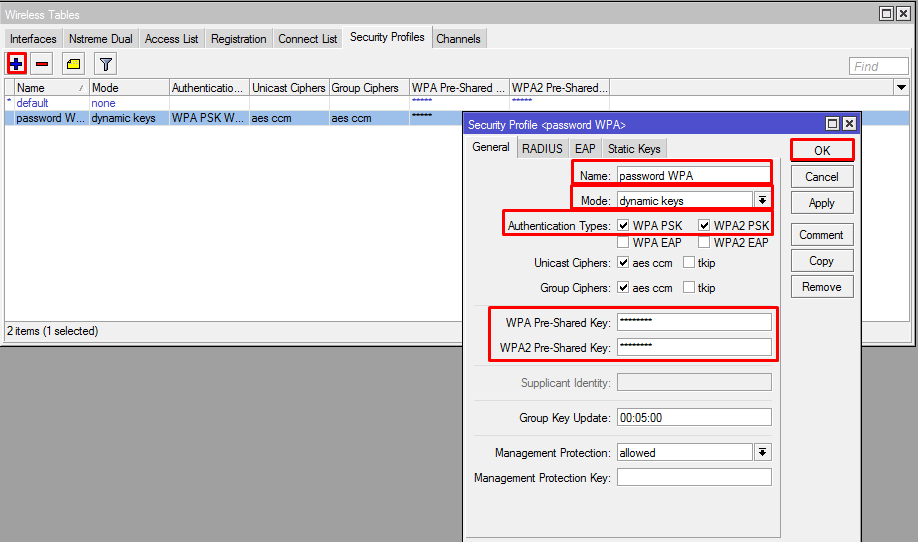

Аутентификация, то есть подтверждение пользователем прав на доступ к ресурсам является обязательным условием работы WPA\WPA2 Для этого в классическую реализацию WAP\WPA2 включена поддержка 802.11 и EAP. Иными словами, для того, чтобы клиентское устройство успешно прошло процесс подключения, необходимо, чтобы оно идентифицировало себя. На практике это выглядит следующим образом: пользователю предлагается ввести логин и пароль для доступа в сеть. Проверка учетных данных выполняется на RADIUS-сервере, который в свою очередь, связывается с сервером аутентификации. В качестве сервера аутентификации используется контроллер домена Windows Server 2008R2, его же используют как RADIUS-сервер. Подобный подход к реализации WPA\WPA2 называется WPA-Enterprise. Он используется в крупных производственных сетях, где уже развернута инфраструктура Active Directory. Однако очевидно, что развертывание Active Directory и RADIUS в условиях малого бизнеса, либо же в домашних условий практически невозможно. Поэтому, чтобы стандарты WPA\WPA2 могли использоваться в домашних условиях, организацией Wi-Fi Alliance была разработана упрощенная реализация, называемая WPA-PSK(Pre-Shared Key). Он использует те же протоколы шифрования, однако схема аутентификации пользователей в нем сильно упрощена. Для того, чтобы устройство получило маркер доступа в сеть, на устройстве необходимо ввести специальную парольную фразу, называемую Pre-Shared Key. Длина должна быть от 8 до 32 символов, притом можно использовать специальные символы, а также символы национальных алфавитов.

Проверка учетных данных выполняется на RADIUS-сервере, который в свою очередь, связывается с сервером аутентификации. В качестве сервера аутентификации используется контроллер домена Windows Server 2008R2, его же используют как RADIUS-сервер. Подобный подход к реализации WPA\WPA2 называется WPA-Enterprise. Он используется в крупных производственных сетях, где уже развернута инфраструктура Active Directory. Однако очевидно, что развертывание Active Directory и RADIUS в условиях малого бизнеса, либо же в домашних условий практически невозможно. Поэтому, чтобы стандарты WPA\WPA2 могли использоваться в домашних условиях, организацией Wi-Fi Alliance была разработана упрощенная реализация, называемая WPA-PSK(Pre-Shared Key). Он использует те же протоколы шифрования, однако схема аутентификации пользователей в нем сильно упрощена. Для того, чтобы устройство получило маркер доступа в сеть, на устройстве необходимо ввести специальную парольную фразу, называемую Pre-Shared Key. Длина должна быть от 8 до 32 символов, притом можно использовать специальные символы, а также символы национальных алфавитов. После ввода парольной фразы она помещается в специальный пакет ассоциации (пакет обмена ключами, handshake), который передается на точку доступа. Если парольная фраза верна, то устройству выдается маркер доступа в сеть. Данный подход в разы проще, чем WPA-Enterprise, и поэтому нашел широкое применение среди малого бизнеса и домашних пользователей.

После ввода парольной фразы она помещается в специальный пакет ассоциации (пакет обмена ключами, handshake), который передается на точку доступа. Если парольная фраза верна, то устройству выдается маркер доступа в сеть. Данный подход в разы проще, чем WPA-Enterprise, и поэтому нашел широкое применение среди малого бизнеса и домашних пользователей.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Уязвимости в WPA\WPA2

При всех своих достоинствах, WPA\WPA2 не лишен уязвимостей. Начнем с того, что еще в 2006 году TKIP-шифрование в WPA было взломано. Эксплоит позволяет прочитать данные, передаваемые от точки доступа клиентской машине, а также передавать поддельную информацию на клиентскую машину. Для реализации этой атаки необходимо, чтобы в сети использовался QoS. Поэтому я также не рекомендую использовать WPA для защиты вашей беспроводной сети. Конечно, взломать его сложнее, нежели WEP, и WPA защитит вас от атаки школьников с Aircrack, однако, он не устоит против целенаправленной атаки на вашу организацию. Для наибольшей защиты я рекомендую использовать WPA2 Однако и WPA2 не лишен уязвимостей. В 2008 году была обнаружена уязвимость, позволяющая провести атаку «человек в центре». Она позволяла участнику сети перехватить и расшифровать данные, передаваемые между другими участниками сети с использованием их Pairwise Transient Key. Поэтому, при работе в такой сети имеет смысл использовать дополнительные средства шифрования передаваемой информации.(ПСКЗИ «Шипка» например) В то же время обратите внимание, что для того, чтобы воспользоваться этой уязвимостью, злоумышленнику необходимо быть авторизованным и подключенным к сети. Однако я бы хотел заострить внимание на «домашней» реализации WPA-PSK. В нем упрощена схема авторизации, таким «узким» местом в нем является сам Pre-Shared Key, поскольку ввод этого ключа дает устройству полный доступ в сеть (если не задействована MAC-фильтрация). Сам ключ хранится в точке доступа. В зависимости от модели и микропрограммного обеспечения устройства, реализуются методы его защиты. В некоторых случаях злоумышленнику достаточно получить доступ в веб-панель управления, и получить Pre-Shared Key, который хранится там открытым текстом. В некоторых случаях, поле с ним защищено, как поле с паролем, но все равно есть возможность его извлечения, если злоумышленник сможет извлечь из устройства микросхему памяти и получить к ней доступ на низком уровне. Поэтому обращайте внимание на физическую защищенность вашего беспроводного оборудования. И наконец, самой последней уязвимостью является возможность перехвата пакетов handshake, в которых передается Pre-Shared Key при подключении устройства к сети. По сколько Pre-Shared key шифруется, у злоумышленника остается только одна возможность – атака грубой силой на захваченные ассоционные пакеты. С одной стороны, это нерационально, но стоит понимать, что для этого совсем не нужно находиться рядом с точкой доступа, и для такой атаки грубой силой(либо словарной) злоумышленник может задействовать большие вычислительные ресурсы. Также стоит обратить внимание, что для того, чтобы перехватить handshake злоумышленнику совсем не обязательно ждать того момента, как к сети будет подключено новое устройство. На некоторых беспроводных адаптерах, при использовании нестандартных драйверов, есть возможность посылки в сеть реассоционных пакетов, которые будут прерывать сетевые соединения и инициировать новый обмен ключами в сети между клиентами и точкой доступа. В таком случае, для того, чтобы захватить требуемые пакеты, необходимо, чтобы к сети был подключен хотя бы один клиент. Также, злоумышленнику необходимо находиться близко от точки доступа, чтобы мощности его адаптера (а такие адаптеры обычно низко чувствительны и маломощны, и сильно перегреваются при работе) хватило для ПОСЫЛКИ пакетов реассоциации (вспомните WEP, где нужно было всего лишь «наловить» достаточный объем трафика). И в конце концов, атака грубой силой занимает много времени, однако использование вычислительного кластера существенно упрощает задачу.

Как выставить правильный регион в настройках маршрутизатора

Обзор и настройка модема D-Link Dir-320

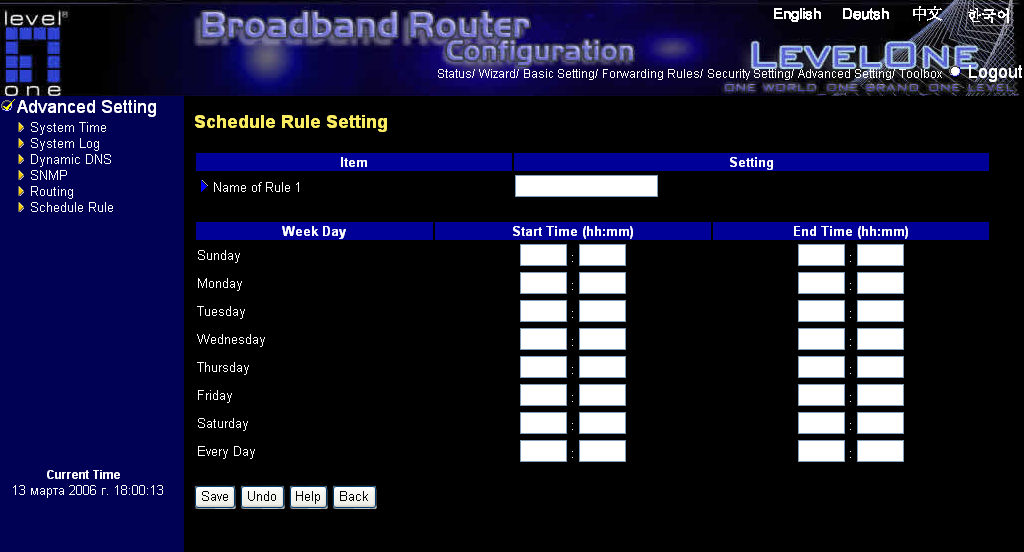

Когда Wi-Fi сеть сохранена, а не подключает, пора влезть в «географию» настроек Wi-Fi. Распространенным методом решения данной проблемы выступает неправильная локация и ее смена. Также, если на гаджете установлен VPN или блокиратор рекламы, это будет влиять на корректное подключение к беспроводным сетям.

Обратите внимание! Подробные сведения о настройках локации необходимо искать в инструкции к роутеру.

Если роутер производителя TP-Link, клиенту придется перейти в пункт беспроводного режима Wireless. Здесь находится вкладка «Регион», напротив которой указывается страна. После этого надо сохраниться.

Надпись «сохранено защищено», но нет доступа в интернет, может быть связана с поврежденной микропрограммой маршрутизатора. Тогда придется обновить его прошивку до последней версии и только с официального сайта производителя. При включении роутера стоит убедиться в том, что сеть открытая. Для этого в конфигурациях нужно поменять (снять галочку) на пункте Hidden SSID, а также проверить корректное название беспроводной сети (SSID на латинице).

Что такое ключ wpa на роутере. Поиск пароля на аппаратном оборудовании. При подключении к wifi запрашивает код безопасности. Как узнать ключ от Wi-Fi на вашем компьютере

Этот вопрос стал достаточно актуальным и распространенным, так как сейчас большинство пользуются беспроводной сетью. Использование Wi-Fi технологии является наиболее популярным в наше время.

Так как сейчас выбор гаджетов велик и все время появляются новые модели, о чем можно прочесть, то возможность входа в Интернет в любом месте крайне важна.

Wi-Fi сеть уже вошла в жизнь каждого человека, который пользуется мировой «паутиной». Это очень удобно, всегда высокая скорость передачи данных и к ней можно подключиться практически в любой точке.

В чем же основные преимущества беспроводной сети ? Вот несколько характеристик:

- нет необходимости пользоваться кабелем;

- доступное подключение;

- высокая скорость;

- можно объединить сразу несколько гаджетов и устройств;

- подача сигнала происходит с помощью специального роутера.

Как уже стало понятно при пользовании такой сетью не возникает особых проблем и сложностей, человек может без особых усилий пользоваться Интернетом и обмениваться данными.

Что такое ключ безопасности

Многие при подключении к беспроводной сети с помощью ноутбука задаются вопросом о том, что такое ключ безопасности.

Это специальный код, который вы придумываете сами, что позволяет полностью закрыть доступ к пользованию вашей сетью. Например, так часто бывает, когда человек живет на небольшом расстоянии , а другие люди могут подключиться к вашему беспроводному соединению, если ключ безопасности не установлен.

При создании такого пароля обратите внимание не на ключ, а на выбор типа шифрования. Это связано с тем, что при установке связи ПК с беспроводным соединением происходит полная шифровка данных.

При введении неправильного пароля ноутбук может просто не раскодировать его, и тогда возникнут некоторые сложности. Все это предусмотрено для полной безопасности ваших данных и всей информации, которая хранится или передается по соединению.

Есть типы беспроводного подключения (WPA, WPA2), которые требуют обязательного введения такого ключа, иначе выполнить подключение будет невозможно.

Отличие этих двух вариантов безопасности состоит в том, что в первом случае нужен общий пароль, который смогут использовать все участники и пользователи подключения. Второй вид предусматривает получение уникального ключа каждым человеком.

В основном, современные роутеры для подключения к сети, отличаются наличием обеих технологий, поэтому пользователи могут выбирать наиболее подходящий вариант для себя.

Что такое ключ безопасности Wi-Fi сети смотрим в видео:

Инструкция

Ключ безопасности создается при помощи мастера установки маршрутизатора. Существует три основных типа шифрования: доступ Wi-Fi (WPA и WPA2), Wired Equivalent Privacy (WEP) и 802.1x. Поэтому иногда возникает необходимость поиска ключа безопасности. Сделать это очень просто. Для того чтобы найти ключ безопасности на панели быстрого доступа запустите меню «Пуск» и выберите из доступного списка «Панель управления».

После выполнения этих действий откроется окно, где можно изменять различные настройки параметров компьютера. Необходимо выбрать категорию «Сеть и Интернет». Далее нажмите левой кнопкой мыши на функцию «Центр управления сетями и общим доступом».

Должно открыться окно с основными сведениями о сети и настройках подключений. Требуется выбрать пункт «Управление беспроводными сетями». В результате на экране монитора появится список всех доступных беспроводных сетей.

Затем щелкните правой кнопкой мыши по названию беспроводной сети, к которой был ранее забыт пароль.

Нажмите на вкладку «Безопасность». Должно открыться окно с различными функциями. Необходимо найти пункт «Отображать вводимые знаки», и поставить рядом галочку. Спустя некоторое время на мониторе компьютера появится код безопасности.

Ключ может содержать в своем составе не только буквы латинского алфавита, но и цифры. Этот способ используется не случайно, так как подобная комбинация символов достаточно сложная. Это позволит защитить данные от несанкционированного доступа.

Можете воспользоваться ключом двумя способами. Его нужно скопировать в специальное поле для вставки или же самостоятельно набрать на клавиатуре. Первый вариант более эффективен, так как в этом случае исключается возможность опечатки. В результате появляется возможность изменения ранее забытого пароля.

Необходимость защиты беспроводного соединения не вызывает сомнений ни у одного пользователя. Ключ безопасности служит основным инструментом в выполнении такой защиты. Поэтому изменение ключа безопасности беспроводной сети заслуживает самого серьезного отношения.

Вам понадобится

Инструкция

Вызовите главное меню операционной системы Microsoft Windows нажатием кнопки «Пуск» и перейдите в пункт «Панель управления» для выполнения операции настройки ключа безопасности беспроводной сети .

Введите значение «сеть» в поле строки поиска и нажмите кнопку «Найти» для подтверждения выполнения команды.

Укажите пункт «Центр управления сетями и общим доступом» и перейдите в пункт «Установка подключения или сети ».

Удостоверьтесь в том, что понятны различия между тремя основными методами шифрования данных, применяемыми в беспроводных соединениях:- WPA или WPA2 (защищенный доступ Wi-Fi) — обеспечивающий шифрование при обменен данными между устройством и точкой доступа с использованием ключа безопасности, представляющего собой парольную фразу;- Wired Equivalent Privacy (WEP) — не рекомендуемый устаревший метод защиты, поддерживаемый ранними версиями оборудования;- протокол 802.1х — применяется в корпоративных сетях.

Укажите желаемые значения имени сети и парольной фразы ключа безопасности в соответствующих полях открывшегося окна мастера настройки и примените флажок на поле «Подключаться автоматически».

Укажите команду «Подключиться к беспроводной сети вручную» и выполните нажатие кнопки «Далее» при необходимости использования WEP метода шифрования.

Воспользуйтесь опцией WEP в разделе «Тип безопасности» в открывшемся диалоговом окне информации о беспроводной сети и укажите необходимые значения в соответствующих полях.

Перейдите на вкладку «Безопасность» нового диалогового окна и примените флажок на поле «Общий» в группе «Тип безопасности».

Подтвердите свой выбор нажатием кнопки OK и примените выбранные изменения нажатием кнопки «Закрыть».

Источники:

- Настройка ключа безопасности беспроводной сети

- Настройка беспроводной сети

- как в настройках изменить доступ к сети

Для того чтобы продолжать пользоваться операционной системой или другим программным обеспечением , необходимо ввести в окно активации специальный код, который доступен на основании серийного номера продукта. Зачастую активацию можно выполнить по телефону или через интернет.

Ключ безопасности сети является паролем, используя который можно подключиться к работающей сети Wi-Fi . От него напрямую зависит безопасное функционирование беспроводной сети. Основная задача его заключается в ограждении пользователя (хозяина) Wi-Fi от несанкционированного подключения к ней. Некоторым может показаться, что такое подключение, в общем-то, не сильно будет мешать работе в интернете. На самом же деле оно чревато значительным уменьшением скорости интернета. Поэтому, созданию пароля необходимо уделять самое пристальное внимание.

Кроме собственно сложности создаваемого пароля, на степень безопасности беспроводной сети Wi-Fi в значительной степени влияет тип шифрования данных. Значимость типа шифрования объясняется тем, что все данные, передающиеся в рамках конкретной сети зашифрованы. Такая система позволяет оградиться от несанкционированного подключения, т. к. не зная пароля, сторонний пользователь при помощи своего устройства просто не сможет расшифровать передающиеся в рамках беспроводной сети данные.

Виды шифрования сети

В настоящее время Wi-Fi маршрутизаторы используют три разных типа шифрования.

Отличаются они друг от друга не только количеством доступных для создания пароля символов, но и другими не менее важными особенностями.

Самым ненадежным и менее популярным типом шифрования на сегодняшний день является WEP. В общем-то, этот тип шифрования использовался раньше и сейчас применяется редко. И дело тут не только в моральной старости такого типа шифрования. Он действительно достаточно ненадежный. Пользователи, использующие устройства с WEP-шифрованием имеют довольно высокие шансы на то, что их собственный ключ безопасности сети будет взломан сторонним пользователем. Данный вид шифрования не поддерживается многими современными Wi-Fi роутерами.

Последние два типа шифрования намного более надежны и гораздо чаще используются. При этом у пользователей имеется возможность выбрать уровень безопасности сети. Так, WPA и WPA2 поддерживают два вида проверки безопасности.

Один из них рассчитан на обычных пользователей и содержит один уникальный пароль для всех подключаемых устройств.

Другой используется для предприятий и значительно повышает уровень надежности сети Wi-Fi. Суть его заключается в том, что для каждого отдельного устройства создается собственный уникальный ключ безопасности.

Таким образом, становится практически невозможно без разрешения подключиться к чужой сети.