Настройка учетной записи суперадминистратора в Windows 10

Учетная запись суперадминистратора в Windows дает вам некоторые дополнительные привилегии по сравнению с обычной учетной записью администратора и предоставляет гораздо больше разрешений для запуска приложений или изменения настроек. Чтобы настроить учетную запись суперадминистратора в Windows 10 Домашняя, выполните следующие действия.

- Возможно, вы не сможете использовать Windows Hello или использовать отпечатки пальцев для разблокировки экрана компьютера после переключения на учетную запись суперадминистратора.

- Вы можете удалить другие учетные записи, используя учетную запись суперадминистратора.

- Учетная запись суперадминистратора по умолчанию не поддерживается в Windows 10 Домашняя. Не рекомендуется использовать ее без необходимости.

- Перед настройкой учетной записи суперадминистратора убедитесь, что локальная учетная запись имеет права администратора.

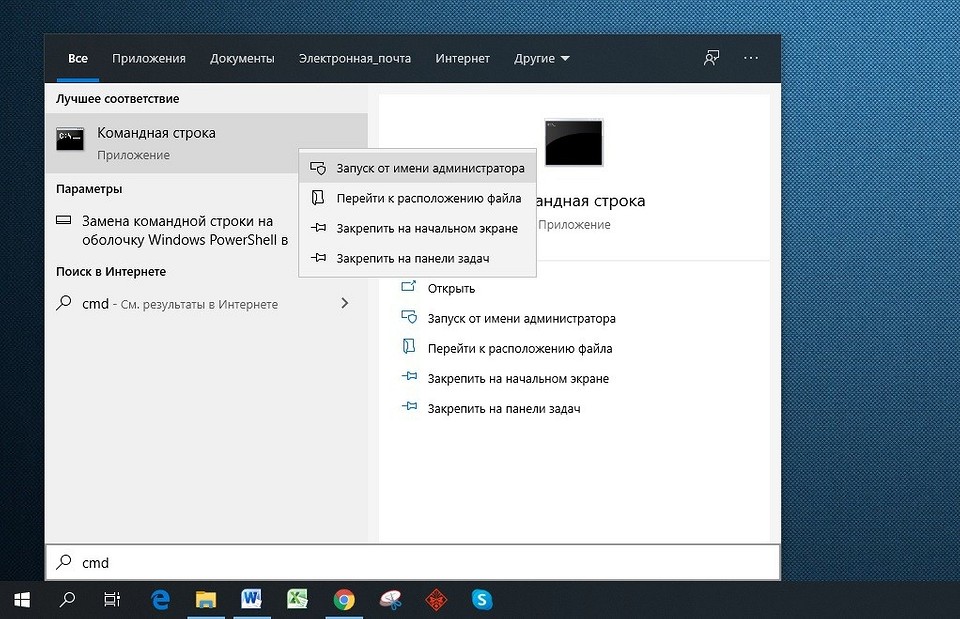

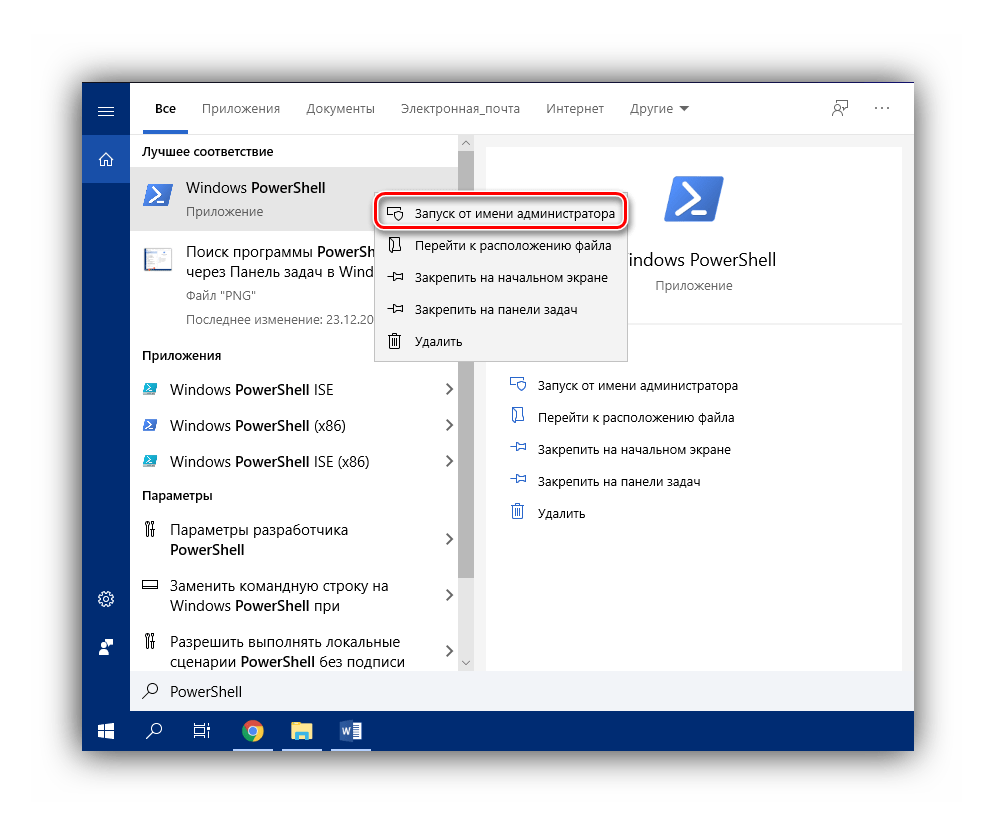

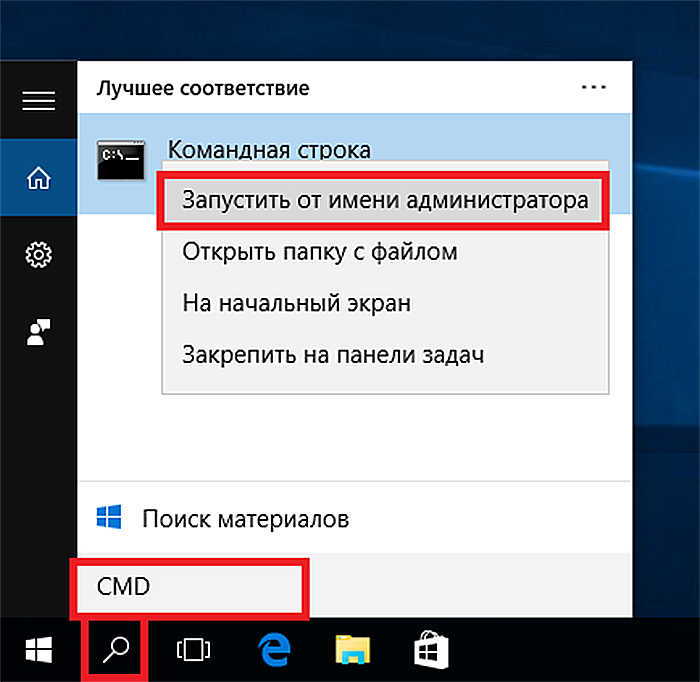

- Введите «CMD» в поисковой строке на панели задач, правой кнопкой мыши нажмите на опцию Командная строка и нажмите Запуск от имени администратора.

- Введите net user administrator /active:yes в окне Администратор: командная строка и нажмите клавишу Enter. Обратите внимание, что между «administrator» и «/active:yes» есть пробел.

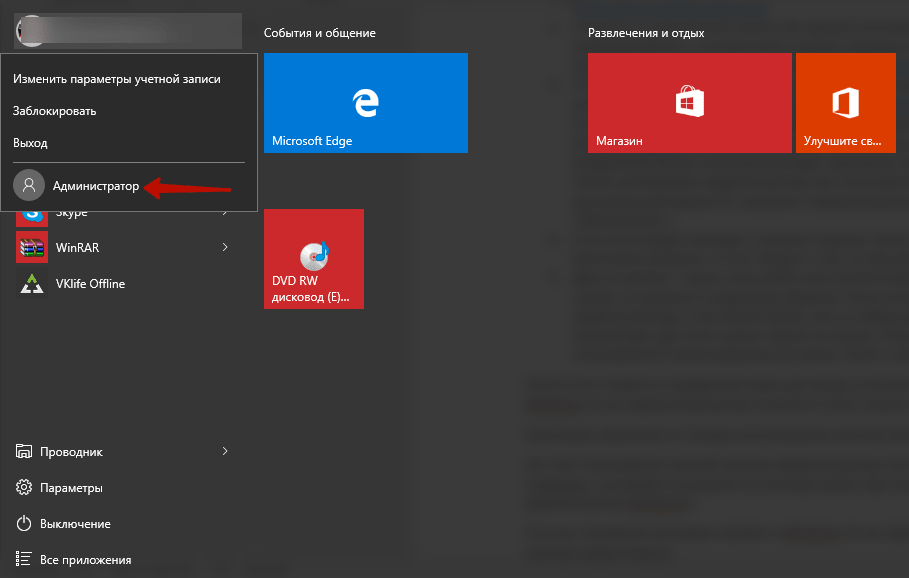

- Нажмите значок Пуск и значок учетной записи, нажмите Администратор, чтобы войти в учетную запись суперадминистратора.

Чтобы очистить учетную запись суперадминистратора, введите «net user administrator /active:no» в поле Администратор: командная строка и нажмите клавишу Enter. Обратите внимание, что между «administrator» и «/active:no» есть пробел. Перезагрузите компьютер. Если есть только одна учетная запись суперадминистратора, осторожно закройте ее. В противном случае все учетные записи будут недоступны после закрытия.

Не работает запуск от имени администратора

Что делать, если в Windows 10 не работает «Запуск от имени администратора»

Недавно ряд пользователей сообщили, что им не удалось использовать параметр контекстного меню «Запуск от имени администратора», когда они пытались использовать его или открывать программу с правами администратора. Если вы один из пользователей, столкнувшихся с этой проблемой, то вы попали в нужное место, поскольку этот пост поможет вам решить эту проблему.

На момент написания неясно, в чем причина проблемы, но есть потенциальные исправления, которые вы можете попытаться решить. Вы можете попробовать включить контроль учетных записей пользователей или очистить элементы контекстного меню, изменив членство в группе. С другой стороны, вы также можете выполнять сканирование SFC и DISM через командную строку или устранять неполадки в состоянии чистой загрузки, поскольку возможно, что некоторые сторонние программы являются теми, которые вызывают проблему.

Вариант 1. Попробуйте включить контроль учетных записей пользователей.

Когда вы открываете программу с правами администратора, появится всплывающее окно контроля учетных записей пользователей или контроля учетных записей с просьбой подтвердить разрешение. Однако, если вы по ошибке отключили контроль учетных записей или его отключили некоторые вредоносные программы, неудивительно, что опция «Запуск от имени администратора» не работает. Таким образом, вам нужно проверить, включен ли UAC или нет. Все, что вам нужно сделать, это перейти в настройки контроля учетных записей.

Вариант 2 — Попробуйте изменить членство в группе

- Во-первых, вам нужно войти в систему с учетной записью администратора или попросить администратора войти в систему вместо вас. Поэтому, если у вас есть только учетная запись стандартного пользователя, вам необходимо добавить эту учетную запись в группу администраторов.

- В поле поиска на панели задач введите «netplwiz» и проверьте результаты поиска.

- Оттуда выберите свою учетную запись и нажмите кнопку «Свойства».

- После этого перейдите на вкладку «Членство в группе» и выберите «Администратор».

- Теперь нажмите кнопку «Применить» и «ОК», чтобы сохранить внесенные изменения, а затем снова войдите в свой компьютер и посмотрите, работает ли опция «Запуск от имени администратора» или нет.

Вариант 3. Попробуйте создать новую учетную запись администратора.

Если у вас есть стандартная учетная запись, вы можете попробовать создать новую учетную запись, но на этот раз вы создадите учетную запись администратора и посмотрите, сможете ли вы теперь использовать опцию Запуск от имени администратора или нет. Обратите внимание, что вы должны войти в свою основную учетную запись, прежде чем вы сможете создать учетную запись администратора.

Вариант 4 — Запустите инструмент DISM

Вы также можете запустить инструмент DISM, чтобы помочь решить проблему с опцией «Запуск от имени администратора». Используя этот встроенный инструмент, у вас есть различные опции, такие как «/ ScanHealth», «/ CheckHealth» и «/ RestoreHealth».

Используя этот встроенный инструмент, у вас есть различные опции, такие как «/ ScanHealth», «/ CheckHealth» и «/ RestoreHealth».

- Откройте командную строку с правами администратора.

- Затем введите следующие команды и обязательно нажмите Enter сразу после ввода каждой из них:

- Dism / Online / Очистка-изображение / CheckHealth

- Dism / Online / Очистка-изображение / ScanHealth

- exe / Online / Cleanup-image / Восстановление здоровья

- Не закрывайте окно, если процесс занимает некоторое время, поскольку, вероятно, он займет несколько минут.

Вариант 5. Выполните сканирование с помощью средства проверки системных файлов.

Сканирование SFC или System File Checker может обнаружить и автоматически восстановить поврежденные системные файлы, которые могут вызывать проблему с параметром «Запуск от имени администратора» на вашем компьютере с Windows 10. SFC — это встроенная командная утилита, которая помогает восстанавливать как поврежденные, так и отсутствующие файлы. Он заменяет плохие и поврежденные системные файлы хорошими системными файлами. Чтобы запустить команду SFC, выполните действия, указанные ниже.

SFC — это встроенная командная утилита, которая помогает восстанавливать как поврежденные, так и отсутствующие файлы. Он заменяет плохие и поврежденные системные файлы хорошими системными файлами. Чтобы запустить команду SFC, выполните действия, указанные ниже.

- Нажмите Win + R, чтобы запустить Run.

- Введите CMD в поле и нажмите Enter.

- После открытия командной строки введите ПФС / SCANNOW и нажмите Enter.

Команда запустит сканирование системы, которое займет несколько секунд, прежде чем завершится. Как только это будет сделано, вы можете получить следующие результаты:

- Защита ресурсов Windows не обнаружила нарушений целостности.

- Защита ресурсов Windows обнаружила поврежденные файлы и успешно восстановила их.

- Windows Resource Protection обнаружила поврежденные файлы, но не смогла исправить некоторые из них.

- После этого перезагрузите компьютер.

Вариант 6. Переведите компьютер в состояние чистой загрузки.

Вы также можете устранить проблему в состоянии чистой загрузки. Возможно, на вашем компьютере есть сторонние приложения, которые мешают вам использовать параметр «Запуск от имени администратора», и чтобы изолировать эту возможность, вам необходимо загрузить компьютер в состоянии чистой загрузки, а затем попытаться использовать Снова запустить от имени администратора. Перевод вашего компьютера в это состояние может помочь вам определить, какая программа является виновником, и таким образом изолировать проблему. В состоянии чистой загрузки ваш компьютер начнет использовать только предварительно выбранный минимальный набор драйверов и программ запуска. Обратите внимание, что вам нужно отключать и включать по одному процессу за раз.

- Войдите на свой компьютер как администратор.

- Введите MSConfig в Начальном поиске, чтобы открыть утилиту конфигурации системы.

- Оттуда перейдите на вкладку Общие и нажмите «Выборочный запуск».

- Снимите флажок «Загрузить элементы запуска» и убедитесь, что установлены флажки «Загрузить системные службы» и «Использовать исходную конфигурацию загрузки».

- Затем щелкните вкладку «Службы» и установите флажок «Скрыть все службы Microsoft».

- Нажмите Отключить все.

- Нажмите Apply / OK и перезагрузите компьютер. (Это переведет ваш компьютер в состояние чистой загрузки. И настройте Windows на обычный запуск, просто отмените изменения.)

- После того, как вы установили свой компьютер в состояние чистой загрузки, попробуйте проверить, исправлена ли теперь ошибка, и теперь вы можете просматривать свойства.

Вариант 7. Попробуйте просканировать компьютер с помощью Защитника Windows.

Как уже упоминалось, если ваш компьютер недавно был заражен каким-либо вредоносным ПО, возможно, что оно изменило настройки контроля учетных записей, поэтому вы не можете использовать опцию Запуск от имени администратора. Таким образом, вам нужно сканировать компьютер с помощью Защитника Windows.

Таким образом, вам нужно сканировать компьютер с помощью Защитника Windows.

- Нажмите клавиши Win + I, чтобы открыть Обновление и безопасность.

- Затем нажмите «Безопасность Windows» и откройте Центр безопасности Защитника Windows.

- Затем нажмите Защита от вирусов и угроз> Запустить новое расширенное сканирование.

- Теперь убедитесь, что в меню выбрано «Полное сканирование», а затем нажмите кнопку «Сканировать сейчас», чтобы начать.

Поздравляем, вы только что самостоятельно исправили ошибку Запуск от имени администратора не работает в Windows 10. Если вы хотите читать более полезный статьи и советы о посещении различного программного и аппаратного обеспечения errortools.com в день.

Вот как вы исправляете ошибку Запуск от имени администратора не работает в Windows 10 на компьютере. С другой стороны, если на вашем компьютере возникают проблемы, связанные с системой, которые необходимо исправить, существует решение в один клик, известное как Ресторо вы можете проверить, чтобы решить их.

Эта программа — полезный инструмент, который может восстановить поврежденные реестры и оптимизировать общую производительность вашего ПК. Помимо этого, он также очищает ваш компьютер от любых ненужных или поврежденных файлов, что помогает вам удалить любые нежелательные файлы из вашей системы. По сути, это решение, которое доступно вам всего одним щелчком мыши. Его легко использовать, поскольку он удобен в использовании. Полный набор инструкций по загрузке и использованию см. В приведенных ниже инструкциях.

Выполните полное сканирование системы, используя Ресторо. Для этого следуйте приведенным ниже инструкциям.

- Скачать и установить Ресторо с официального сайта.

- После завершения процесса установки запустите Ресторо выполнить полное сканирование системы.

- После завершения сканирования нажмите «Начать ремонт«Кнопка.

Что делать, если не удаётся запустить программу от имени администратора?

Если вы пытаетесь использовать опцию контекстного меню «Запуск от имени администратора» в Windows 10, но обнаруживаете, что она не работает или не запускает программу с правами администратора, вам может потребоваться выполнить несколько действий.

Чтобы устранить эту проблему, следуйте советам:

- Включить контроль учетных записей

- Очистить элементы меню Контект

- Выполнять сканирование SFC и DISM

- Изменить членство в группе

- Сканирование системы антивирусом

- Устранение неполадок в чистом состоянии загрузки

- Создайте новую учетную запись администратора.

1] Включить контроль учетных записей

Если вы попытаетесь открыть программное обеспечение с правами администратора, появится запрос контроля учетных записей или контроля учетных записей, где вам необходимо подтвердить разрешение. Однако, если вы отключили UAC по ошибке или некоторые вредоносные программы сделали это без вашего согласия, вы можете столкнуться с этой проблемой. Поэтому убедитесь, что UAC включен или нет. Если нет, включите контроль учетных записей и посмотрите, поможет ли это.

2] Выполнить сканирование SFC и DISM

Если какой-либо системный файл поврежден, эта проблема может возникнуть. Так что запустите System File Checker, а также DISM, чтобы восстановить ваши файлы ОС.

Так что запустите System File Checker, а также DISM, чтобы восстановить ваши файлы ОС.

3] Изменить членство в группе

Войдите в свою учетную запись администратора или попросите администратора сделать это. Если у вас есть учетная запись обычного пользователя, добавьте ее в группу администраторов.

Для этого найдите netplwiz в окне поиска на панели задач и откройте результат. После этого выберите свою учетную запись и нажмите кнопку «Свойства».

Затем перейдите на вкладку «Членство в группе» → выберите «Администратор» → нажмите «Применить» и нажмите кнопку «ОК», чтобы сохранить изменения.

Затем снова войдите в свой компьютер и проверьте, работает ли опция «Запуск от имени администратора» или нет.

5] Сканирование системы с помощью антивирусных программ

Иногда эта проблема возникает из-за вредоносных программ. Если ни одно из решений не работает для вас, вам следует установить программное обеспечение для защиты от вредоносных программ и просканировать всю систему. Существует множество бесплатных антивирусных программ, таких как Bitdefender, Kaspersky и т.д., которые могут хорошо работать.

Существует множество бесплатных антивирусных программ, таких как Bitdefender, Kaspersky и т.д., которые могут хорошо работать.

6] Устранение неполадок в чистом состоянии загрузки

Вы можете устранить неполадки в Clean Boot State, чтобы узнать, какая сторонняя служба может вызывать проблему. Чистая загрузка запускает систему с минимальными драйверами и программами запуска. При запуске компьютера в режиме чистой загрузки компьютер запускается с использованием предварительно выбранного минимального набора драйверов и программ запуска, а поскольку компьютер запускается с минимальным набором драйверов, некоторые программы могут работать не так, как ожидалось.

7] Создать новую учетную запись администратора.

Если ваша стандартная учетная запись не может использовать функцию «Запуск от имени администратора», попробуйте создать новую учетную запись администратора и проверить, можете ли вы использовать ее или нет. Вам необходимо войти в систему под своей основной учетной записью администратора, а затем создать другую учетную запись администратора и использовать ее.

Я надеюсь, что эти решения помогут вам.

Статьи по теме:Как запустить от имени администратора в Windows: инструкция

Добрый день!

Операционная система Windows содержит в себе несколько инструментов безопасности, не позволяющих неопытному пользователю нанести вред целостности системы и данным на дисках. Любой пользователь (даже администратор системы) по умолчанию запускает программы без прав администратора. Если же вам необходимо запустить программу или игру с правами администратора — следуйте инструкции ниже. Однако, помните — если вы запустите вирус или вредоносную программу от имени администратора — это может привести к полному выходу из строя компьютера или ноутбука.

Как запустить от имени администратора (инструкция):

Инструкция универсальная, подходит для Windows 7, Windows 8 и Windows 10. Также, обязательно прочитайте об исключительных ситуациях ниже инструкции.

1. Откройте Проводник, перейдите в папку с приложением. Необходимо запускать именно исполняемый файл приложения, а не ярлык. Если вы запустите приложение от имени администратора через ярлык, то приложение будет запущено с обычными правами (как отличить ярлык от приложения описано ниже).

Если вы запустите приложение от имени администратора через ярлык, то приложение будет запущено с обычными правами (как отличить ярлык от приложения описано ниже).

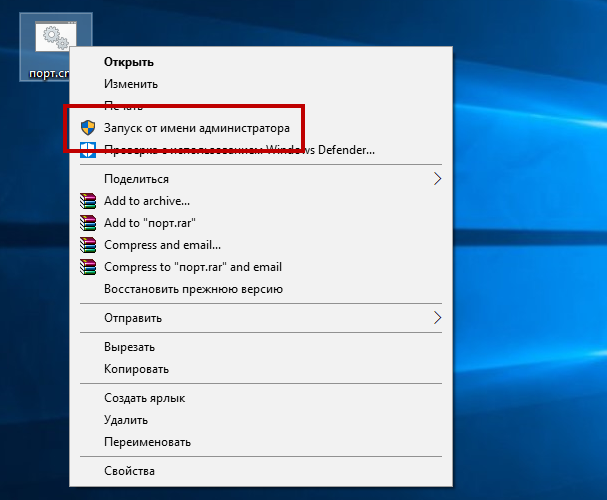

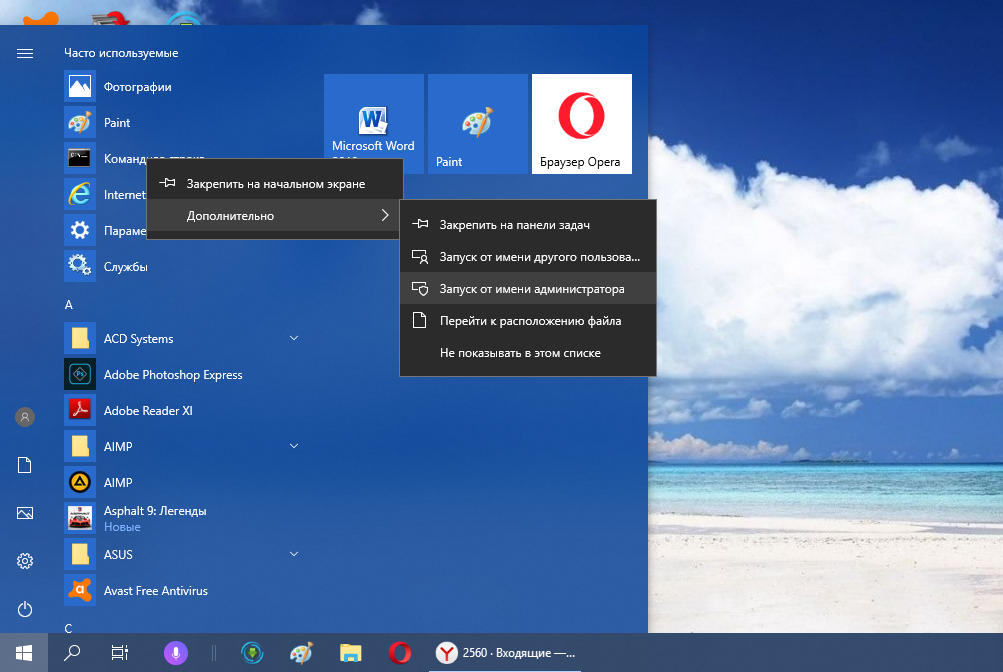

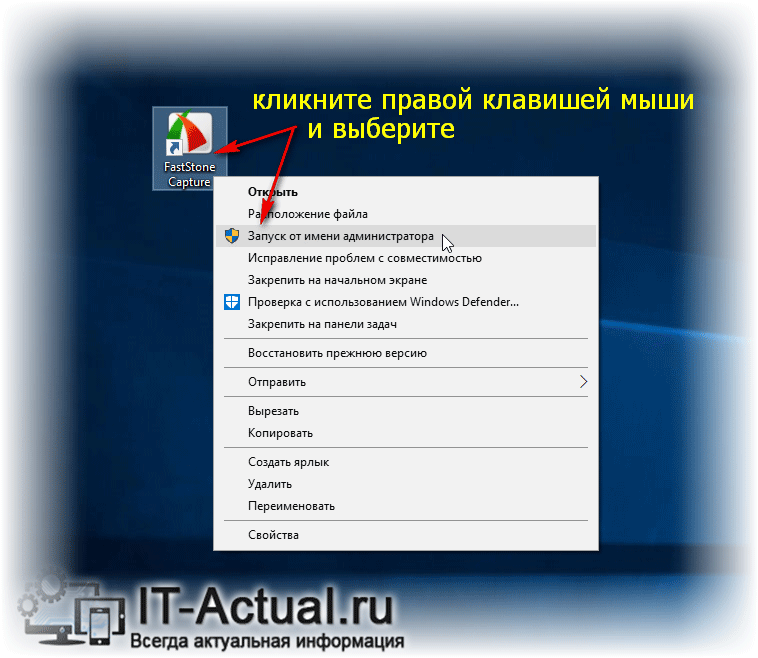

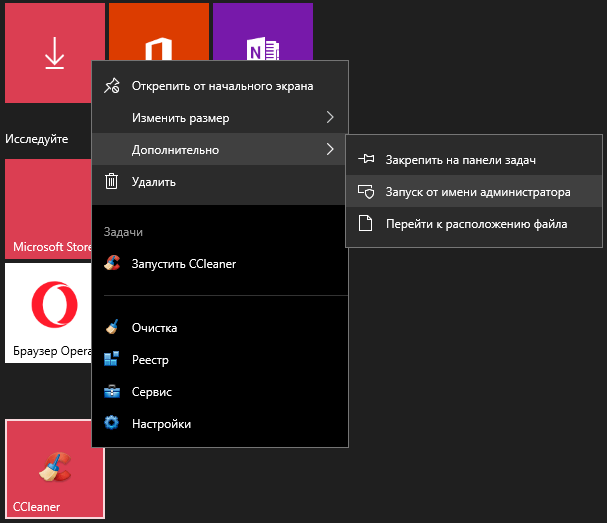

2. Нажмите на приложении правой кнопкой мыши и выберите в контекстном меню «Запуск от имени администратора»:

Автор считает, что эти материалы могут вам помочь:

Если пункта «Запуск от имени администратора» нет, значит приложение не имеет цифровой подписи. Как его запустить читайте ниже.

Запуск от имени администратора (исключения):

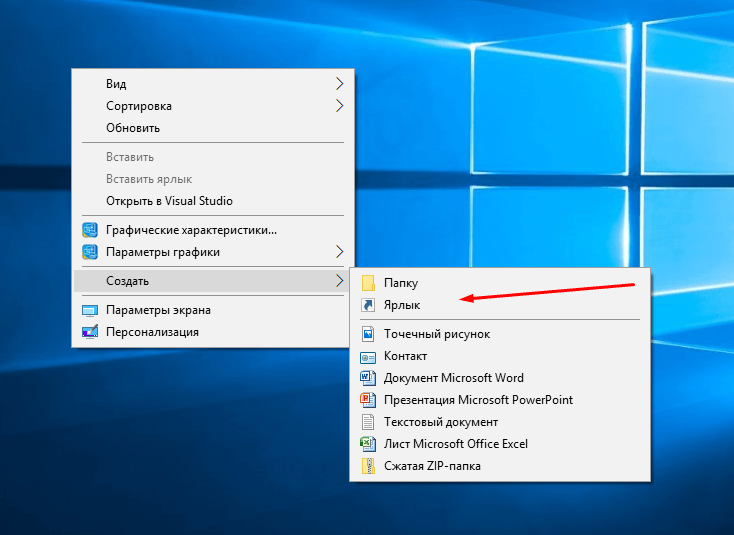

1. Если вы запустите от имени администратора приложение с помощью ярлыка, то оно запустится с обычными правами. Отличить ярлык от самого приложения можно по характерной метке слева внизу на картинке значка приложения:

Чтобы узнать, где находится приложение, имея его ярлык, кликните на нем правой кнопкой мыши и выберите «Свойства». В открывшемся окне будет полный путь к приложению.

В открывшемся окне будет полный путь к приложению.

2. Windows 8 и Windows 10 не дадут вам запустить некоторые (не имеющие цифровой подписи) приложения от имени администратора обычным способом. Чтобы запустить такие приложения, следуйте инструкции:

2.1. Откройте папку с приложением в проводнике.

2.2. Нажмите на меню «Файл» => «Открыть командную строку» => «Открыть командную строку как администратор»:

2.3. В окне командной строки напишите название приложения (название файла .exe без «.exe») и нажмите клавишу Enter, после этого приложение запустится.

Если у вас остались вопросы или нужны уточнения — просто задайте вопрос.

Создайте учетную запись локального пользователя или администратора в Windows

Создайте локальную учетную запись пользователя

Выберите Пуск > Настройки > Учетные записи , а затем выберите Семья и другие пользователи.

(В некоторых версиях Windows вы увидите Другие пользователи .)

(В некоторых версиях Windows вы увидите Другие пользователи .)Рядом с Добавить другого пользователя выберите Добавить учетную запись .

Выберите У меня нет данных для входа этого человека и на следующей странице выберите Добавить пользователя без учетной записи Microsoft .

Введите имя пользователя, пароль или подсказку для пароля или выберите контрольные вопросы, а затем выберите Далее .

Откройте настройки и создайте другую учетную запись

Измените локальную учетную запись пользователя на учетную запись администратора

Выберите Start > Settings > Accounts .

В разделе Семья и другие пользователи выберите имя владельца учетной записи (вы должны увидеть «Локальная учетная запись» под именем), затем выберите Изменить тип учетной записи .

Примечание: Если вы выбираете учетную запись, которая показывает адрес электронной почты или не говорит «Локальная учетная запись», то вы даете права администратора учетной записи Microsoft, а не локальной учетной записи.

В разделе Тип учетной записи выберите Администратор , , а затем выберите OK .

Войдите в систему с новой учетной записью администратора.

Если вы используете Windows 10 версии 1803 или более поздней, вы можете добавить контрольные вопросы, как вы увидите на шаге 4 в разделе Создайте локальную учетную запись пользователя . Ответив на контрольные вопросы, вы можете сбросить пароль локальной учетной записи Windows 10. Не уверены, какая у вас версия? Вы можете проверить свою версию.

Ответив на контрольные вопросы, вы можете сбросить пароль локальной учетной записи Windows 10. Не уверены, какая у вас версия? Вы можете проверить свою версию.

Создайте локальную учетную запись пользователя

Выберите Пуск > Настройки > Учетные записи , а затем выберите Семья и другие пользователи. (В некоторых версиях Windows вы увидите Другие пользователи .)

Выбрать Добавить кого-нибудь еще к этому ПК .

Выберите У меня нет данных для входа этого человека и на следующей странице выберите Добавить пользователя без учетной записи Microsoft .

Введите имя пользователя, пароль или подсказку для пароля или выберите контрольные вопросы, а затем выберите Далее .

Откройте настройки и создайте другую учетную запись

Измените локальную учетную запись пользователя на учетную запись администратора

Выберите Start > Settings > Accounts .

В разделе Семья и другие пользователи выберите имя владельца учетной записи (вы должны увидеть «Локальная учетная запись» под именем), затем выберите Изменить тип учетной записи .

Примечание: Если вы выбираете учетную запись, которая показывает адрес электронной почты или не говорит «Локальная учетная запись», то вы даете права администратора учетной записи Microsoft, а не локальной учетной записи.

В разделе Тип учетной записи выберите Администратор , , а затем выберите OK .

Войдите в систему с новой учетной записью администратора.

Windows 10 может отображать учетную запись администратора на экране входа после перезагрузки компьютера

Признаки

Рассмотрим следующий сценарий:

У вас есть ПК с Windows 10 версии 1703 (или более ранняя версия Windows 10), предустановленная производителем оригинального оборудования (OEM).

Затем вы обновляете систему до Windows 10 версии 1709.

Затем вы перезагрузите компьютер, выбрав опцию Сохранить мои файлы .

После завершения сброса на экране входа в Windows может отображаться учетная запись администратора и запрашиваться пароль у пользователя. Если щелкнуть поле пароля для учетной записи администратора, учетные записи пользователей, которые были добавлены на ПК до сброса, затем появятся в качестве параметров для входа в Windows.

Если щелкнуть поле пароля для учетной записи администратора, учетные записи пользователей, которые были добавлены на ПК до сброса, затем появятся в качестве параметров для входа в Windows.

Если затем вы выберете одну из своих учетных записей и войдете в Windows 10, при каждом перезапуске Windows на экране входа снова будет отображаться учетная запись администратора.

Причина

Из-за изменений в Windows 10 версии 1709 при восстановлении ключей реестра до исходных заводских настроек изготовителя оборудования процесс сброса может включать в себя раздел реестра для автоматического входа в учетную запись администратора по умолчанию, используемую во время процесса перед установкой.Это может произойти, если изготовитель оборудования использовал атрибуты «auditSystem» и «auditUser» в файле unattend.xml.

Разрешение

Важно — В этом разделе описаны действия по внесению изменений в реестр. Однако при неправильном изменении реестра могут возникнуть серьезные проблемы. Поэтому убедитесь, что вы внимательно выполните следующие действия. Для дополнительной защиты сделайте резервную копию реестра перед его изменением.Затем вы можете восстановить реестр, если возникнет проблема. Для получения дополнительных сведений о резервном копировании и восстановлении реестра щелкните следующий номер статьи в базе знаний Microsoft:

Однако при неправильном изменении реестра могут возникнуть серьезные проблемы. Поэтому убедитесь, что вы внимательно выполните следующие действия. Для дополнительной защиты сделайте резервную копию реестра перед его изменением.Затем вы можете восстановить реестр, если возникнет проблема. Для получения дополнительных сведений о резервном копировании и восстановлении реестра щелкните следующий номер статьи в базе знаний Microsoft:

322756 Как сделать резервную копию и восстановить реестр в Windows

Чтобы учетная запись администратора не отображалась на экране входа при перезапуске Windows, измените раздел реестра, который устанавливает автоматический вход:

На экране входа в Windows щелкните поле пароля для учетной записи администратора.Другие учетные записи пользователей на ПК должны появиться в нижнем левом углу.

Выберите одну из своих учетных записей с правами администратора и войдите в Windows.

В поле поиска на панели задач введите regedit . В результатах поиска выберите команду « regedit Run». Примите приглашение пользователя запустить редактор реестра.

В редакторе реестра перейдите к следующему разделу реестра и щелкните папку на левой панели: Computer \ HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

На правой панели щелкните AutoAdminLogon, , а затем в меню выберите Edit , а затем Modify…

Установите значение 0 и выберите OK.

Закройте редактор реестра и перезапустите Windows.

Включение и отключение встроенной учетной записи администратора

- Статья .

- 3 минуты на чтение

Оцените свой опыт

да Нет

Любой дополнительный отзыв?

Отзыв будет отправлен в Microsoft: при нажатии кнопки «Отправить» ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

При производстве ПК вы можете использовать встроенную учетную запись администратора для запуска программ и приложений до создания учетной записи пользователя.

Подсказка

Эта тема посвящена производству ПК. Чтобы получить помощь с учетной записью администратора на вашем ПК, попробуйте одну из этих страниц:

Эта учетная запись используется при входе в систему в режиме аудита или при добавлении сценариев на этапе настройки auditUser.

Включение встроенной учетной записи администратора

Вы можете использовать любой из следующих методов для включения встроенной учетной записи администратора:

Используйте файл ответов

Вы можете включить встроенную учетную запись администратора во время автоматической установки, установив для параметра AutoLogon значение Administrator в компоненте Microsoft-Windows-Shell-Setup. Это активирует встроенную учетную запись администратора, даже если пароль не указан в настройке AdministratorPassword .

Вы можете создать файл ответов с помощью диспетчера установки Windows (Windows SIM), который доступен в комплекте для оценки и развертывания.

В следующем примере файла ответов показано, как включить учетную запись администратора, указать пароль администратора и автоматически войти в систему.

Примечание

Для работы автоматического входа в режим аудита необходимы разделы Microsoft-Windows-Shell-Setup \ Autologon и Microsoft-Windows-Shell-Setup \ UserAccounts \ AdministratorPassword . Этап настройки auditSystem должен включать оба эти параметра.

Этап настройки auditSystem должен включать оба эти параметра.

Следующий вывод XML показывает, как установить соответствующие значения:

<АвтоВход>

<Пароль>

SecurePasswd123

true </PlainText>

</Password>

<Username> Администратор </Username>

<Enabled> true </Enabled>

<LogonCount> 5 </LogonCount>

</AutoLogon>

<UserAccounts>

<Пароль администратора>

<Value> SecurePasswd123 </Value>

<PlainText> true </PlainText>

</AdministratorPassword>

</UserAccounts>

</component>

</code> </pre><p> Чтобы избежать необходимости вводить пароль для встроенной учетной записи администратора после завершения работы вне коробки, установите <code> Microsoft-Windows-Shell-Setup \ UserAccounts \ AdministratorPassword </code> на этапе настройки <strong> oobeSystem </strong>.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/oem-soft.biz/image/catalog/kartinki/%D0%9F%D1%80%D0%BE%D0%B1%D0%BB%D0%B5%D0%BC%D0%B0%20%D1%83%D1%81%D1%82%D0%B0%D0%BD%D0%BE%D0%B2%D0%BA%D0%B8%20%D0%BE%D0%B1%D0%BD%D0%BE%D0%B2%D0%BB%D0%B5%D0%BD%D0%B8%D0%B9%20Windows%2010_2.jpg' /><noscript><img src='/800/600/https/oem-soft.biz/image/catalog/kartinki/%D0%9F%D1%80%D0%BE%D0%B1%D0%BB%D0%B5%D0%BC%D0%B0%20%D1%83%D1%81%D1%82%D0%B0%D0%BD%D0%BE%D0%B2%D0%BA%D0%B8%20%D0%BE%D0%B1%D0%BD%D0%BE%D0%B2%D0%BB%D0%B5%D0%BD%D0%B8%D0%B9%20Windows%2010_2.jpg' /></noscript></p><p> Следующий вывод XML показывает, как установить соответствующие значения:</p><pre> <code> <Учетные записи пользователей>

<Пароль администратора>

<Value> SecurePasswd123 </Value>

<PlainText> true </PlainText>

</AdministratorPassword>

</UserAccounts>

</code> </pre><h4><span class="ez-toc-section" id="i-13"> Войдите в систему в режиме аудита </span></h4><p> Если компьютер еще не прошел Out-Of-Box Experience (OOBE), вы можете войти во встроенную учетную запись администратора, повторно войдя в режим аудита.Дополнительные сведения см. В разделе Загрузка Windows в режим аудита или OOBE.</p><h4><span class="ez-toc-section" id="_MMC"> Используйте MMC для локальных пользователей и групп (только серверные версии) </span></h4><p> Измените свойства учетной записи администратора с помощью консоли управления Microsoft Local Users and Groups (MMC).</p><ol><li> Откройте MMC и выберите <strong> Локальные пользователи и группы </strong>.</li><li> Щелкните правой кнопкой мыши учетную запись администратора <strong> </strong> и выберите <strong> Свойства </strong>.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/lumpics.ru/wp-content/uploads/2019/02/Otvetit-na-kontrolnye-voprosy-dlya-sbrosa-zabytogo-parolya-dlya-vhoda-v-Windows-10.png' /><noscript><img src='/800/600/https/lumpics.ru/wp-content/uploads/2019/02/Otvetit-na-kontrolnye-voprosy-dlya-sbrosa-zabytogo-parolya-dlya-vhoda-v-Windows-10.png' /></noscript> Откроется окно «Свойства администратора <strong>» </strong>.</li><li> На вкладке <strong> Общие </strong> снимите флажок <strong> Учетная запись отключена </strong>.</li><li> Закройте MMC.</li></ol><p> Доступ администратора теперь разрешен.</p><h3><span class="ez-toc-section" id="i-14"> Отключение встроенной учетной записи администратора </span></h3><p> Для новых установок после того, как конечный пользователь создает учетную запись пользователя в OOBE, встроенная учетная запись администратора отключается.</p><p> Для установки обновления встроенная учетная запись администратора остается включенной, если на компьютере нет другого активного локального администратора и когда компьютер не присоединен к домену.</p><p> Используйте любой из следующих методов, чтобы отключить встроенную учетную запись администратора:</p><ul><li><p> <strong> Запустить команду sysprep / generalize </strong></p><p> При запуске команды <strong> sysprep / generalize </strong> при следующем запуске компьютера встроенная учетная запись администратора будет отключена.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/avatars.mds.yandex.net/get-zen_doc/3938527/pub_5fe990fadba1eb4af89af7f2_5fe991199c06f6134ff9d41f/scale_1200' /><noscript><img src='/800/600/https/avatars.mds.yandex.net/get-zen_doc/3938527/pub_5fe990fadba1eb4af89af7f2_5fe991199c06f6134ff9d41f/scale_1200' /></noscript></p></li><li><p> <strong> Используйте команду пользователя net </strong></p><p> Выполните следующую команду, чтобы отключить учетную запись администратора:</p><pre> <code> сетевой пользователь администратор / активный: нет

</code> </pre><p> Эту команду можно запустить после настройки компьютера и перед доставкой компьютера заказчику.</p></li></ul><p> Производители оригинального оборудования (OEM) и сборщики систем должны отключить встроенную учетную запись администратора перед доставкой компьютеров клиентам. Для этого вы можете использовать любой из следующих методов.</p><h3><span class="ez-toc-section" id="i-15"> Настройка встроенного пароля администратора </span></h3><p> При запуске команды <strong> sysprep / generalize </strong> Sysprep сбрасывает пароль встроенной учетной записи администратора. Инструмент Sysprep очищает пароль встроенной учетной записи администратора только для серверных выпусков, но не для клиентских выпусков.При следующем запуске компьютера программа установки отобразит запрос пароля.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/lumpics.ru/wp-content/uploads/2018/05/Zapusk-Komandnoy-stroki-ot-imeni-administratora-cherez-menyu-Pusk-v-Windows-7-1.png' /><noscript><img src='/800/600/https/lumpics.ru/wp-content/uploads/2018/05/Zapusk-Komandnoy-stroki-ot-imeni-administratora-cherez-menyu-Pusk-v-Windows-7-1.png' /></noscript></p><p> Обзор режима аудита</p><h2><span class="ez-toc-section" id="_Windows_Client"> Доступ к компьютеру после отключения учетной записи администратора — Windows Client </span></h2><ul data-bi-name="page info" lang="en-us" dir="ltr"><li> Статья</li>.<li> <time data-article-date="" aria-label="Article review date" datetime="2021-09-23T09:01:00Z" data-article-date-source="git"> 23.09.2021 </time></li><li> 2 минуты на чтение</li><li></li></ul> Эта страница полезна?<h4><span class="ez-toc-section" id="i-16"> Оцените свой опыт </span></h4><p> да Нет</p><p> Любой дополнительный отзыв?</p><p> Отзыв будет отправлен в Microsoft: при нажатии кнопки «Отправить» ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.</p><p> Представлять на рассмотрение</p><p data-binary-rating-onsubmit-message="main-page-rating-container" tabindex="-1" hidden=""> Спасибо.</p><h4><span class="ez-toc-section" id="i-17"> В этой статье </span></h4><p> В этой статье описывается, как получить доступ к компьютеру под управлением Microsoft Windows Server 2003 с помощью учетной записи администратора после отключения учетной записи локального администратора.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/www.heyvaldemar.com/images/articles/enable-logging-in-windows-firewall/enable-logging-in-windows-firewall-7.jpg' /><noscript><img src='/800/600/https/www.heyvaldemar.com/images/articles/enable-logging-in-windows-firewall/enable-logging-in-windows-firewall-7.jpg' /></noscript></p><p> <em> Применимо к: </em> Windows Server 2003 <br/> <em> Исходный номер базы знаний: </em> 814777</p><h3><span class="ez-toc-section" id="i-18"> Сводка </span></h3><p> Вы можете использовать Windows Server 2003 для отключения учетной записи локального администратора.Эта функция включена для обеспечения дополнительного уровня безопасности в вашей организации. Кроме того, установка служб удаленной установки (RIS) по умолчанию отключает учетную запись локального администратора на конечном компьютере.</p><h3><span class="ez-toc-section" id="_Windows-3"> Войдите в Windows в безопасном режиме </span></h3><p> Чтобы войти в Windows, используя отключенную учетную запись локального администратора, запустите Windows в безопасном режиме. Даже когда учетная запись администратора отключена, вам не запрещается входить в систему как администратор в безопасном режиме.Когда вы успешно вошли в систему в безопасном режиме, повторно включите учетную запись администратора, а затем снова войдите в систему. Для этого выполните следующие действия:</p><ol><li> Запустите компьютер и нажмите клавишу F8 после завершения самотестирования при включении (POST).<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/i0.wp.com/lumpics.ru/wp-content/uploads/2017/12/Zapusk-Komandnoy-stroki-ot-imeni-administratora-cherez-kontekstnoe-menyu-s-pomoshhyu-menyu-Pusk-v-Windows-7.png' /><noscript><img src='/800/600/https/i0.wp.com/lumpics.ru/wp-content/uploads/2017/12/Zapusk-Komandnoy-stroki-ot-imeni-administratora-cherez-kontekstnoe-menyu-s-pomoshhyu-menyu-Pusk-v-Windows-7.png' /></noscript></li><li> В меню </strong> Дополнительные параметры Windows </strong> с помощью клавиш со стрелками выберите <strong> Безопасный режим </strong> и нажмите клавишу ВВОД.</li><li> Выберите операционную систему, которую хотите запустить, и нажмите клавишу ВВОД.</li><li> Войдите в Windows как администратор.Если вам будет предложено сделать это, щелкните, чтобы выбрать элемент в списке <strong> Почему компьютер неожиданно выключился, </strong>, а затем щелкните <strong> ОК </strong>.</li><li> В сообщении о том, что Windows работает в безопасном режиме, нажмите <strong> ОК </strong>.</li><li> Щелкните <strong> Пуск </strong>, щелкните правой кнопкой мыши <strong> Мой компьютер </strong>, а затем щелкните <strong> Управление </strong>.</li><li> Разверните <strong> Локальные пользователи и группы </strong>, щелкните <strong> Пользователи </strong>, щелкните правой кнопкой мыши <strong> Администратор </strong> на правой панели, а затем щелкните <strong> Свойства </strong>.</li><li> Снимите флажок <strong> Учетная запись отключена </strong>, а затем нажмите <strong> ОК </strong>.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/lumpics.ru/wp-content/uploads/2018/09/Zapusk-Komandnoy-stroki-ot-imeni-administratora-cherez-menyu-Pusk-v-Windows-7.png' /><noscript><img src='/800/600/https/lumpics.ru/wp-content/uploads/2018/09/Zapusk-Komandnoy-stroki-ot-imeni-administratora-cherez-menyu-Pusk-v-Windows-7.png' /></noscript></li></ol><p> Если сервер является контроллером домена, локальные пользователи и группы недоступны в <strong> Управление компьютером </strong>. Чтобы включить учетную запись администратора, выполните следующие действия:</p><ol><li><p> Загрузите компьютер в безопасном режиме с поддержкой сети.</p></li><li><p> Войдите в систему как администратор.</p></li><li><p> Щелкните <strong> Start </strong>, щелкните <strong> Run </strong>, введите <em> cmd </em> и нажмите Enter.</p></li><li><p> В командной строке введите следующую команду и нажмите Enter:</p><pre> <code> сетевой пользователь администратор / активный: да

</code> </pre></li></ol><h3><span class="ez-toc-section" id="_Windows-4"> Войдите в Windows с помощью консоли восстановления </span></h3><p> Вы можете использовать консоль восстановления для доступа к компьютеру, даже если локальная учетная запись администратора отключена. Отключение учетной записи локального администратора не мешает вам войти в консоль восстановления в качестве администратора.</p><h2><span class="ez-toc-section" id="_Windows_10_Windows"> локальных учетных записей (Windows 10) — безопасность Windows </span></h2><ul data-bi-name="page info" lang="en-us" dir="ltr"><li> Статья</li>.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/www.white-windows.ru/wp-content/uploads/2021/02/6179884_2.png' /><noscript><img src='/800/600/https/www.white-windows.ru/wp-content/uploads/2021/02/6179884_2.png' /></noscript><li> <time data-article-date="" aria-label="Article review date" datetime="2021-12-08T18:41:00Z" data-article-date-source="git"> 08.12.2021 </time></li><li> 20 минут на чтение</li><li></li></ul> Эта страница полезна?<h4><span class="ez-toc-section" id="i-19"> Оцените свой опыт </span></h4><p> да Нет</p><p> Любой дополнительный отзыв?</p><p> Отзыв будет отправлен в Microsoft: при нажатии кнопки «Отправить» ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.</p><p> Представлять на рассмотрение</p><p data-binary-rating-onsubmit-message="main-page-rating-container" tabindex="-1" hidden=""> Спасибо.</p><h4><span class="ez-toc-section" id="i-20"> В этой статье </span></h4><p> <strong> Относится к </strong></p><ul><li> Windows 10</li><li> Windows Server 2019</li><li> Windows Server 2016</li></ul><p> В этом справочном разделе для ИТ-специалистов описываются локальные учетные записи пользователей по умолчанию для серверов, в том числе способы управления этими встроенными учетными записями на рядовом или автономном сервере.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/it-actual.ru/media/Why-run-as-administrator-2.png' /><noscript><img src='/800/600/https/it-actual.ru/media/Why-run-as-administrator-2.png' /></noscript></p><h3><span class="ez-toc-section" id="i-21"> Об учетных записях локальных пользователей </span></h3><p> Учетные записи локальных пользователей хранятся локально на сервере. Этим учетным записям могут быть назначены права и разрешения на определенном сервере, но только на этом сервере. Учетные записи локальных пользователей — это участники безопасности, которые используются для защиты и управления доступом к ресурсам на автономном или рядовом сервере для служб или пользователей.</p><p> В этом разделе описывается следующее:</p><p> Для получения информации об участниках безопасности см. Принципы безопасности.</p><h3><span class="ez-toc-section" id="i-22"> Учетные записи локальных пользователей по умолчанию </span></h3><p> Учетные записи локальных пользователей по умолчанию — это встроенные учетные записи, которые создаются автоматически при установке Windows.</p><p> После установки Windows учетные записи локальных пользователей по умолчанию не могут быть удалены или удалены. Кроме того, локальные учетные записи пользователей по умолчанию не обеспечивают доступа к сетевым ресурсам.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/lumpics.ru/wp-content/uploads/2017/12/Zapusk-Komandnoy-stroki-ot-imeni-administratora-s-pomoshhyu-kontekstnogo-menyu-cherez-menyu-Pusk-v-Windows-7.png' /><noscript><img src='/800/600/https/lumpics.ru/wp-content/uploads/2017/12/Zapusk-Komandnoy-stroki-ot-imeni-administratora-s-pomoshhyu-kontekstnogo-menyu-cherez-menyu-Pusk-v-Windows-7.png' /></noscript></p><p> Учетные записи локальных пользователей по умолчанию используются для управления доступом к ресурсам локального сервера на основе прав и разрешений, назначенных учетной записи.Учетные записи локальных пользователей по умолчанию и создаваемые вами учетные записи локальных пользователей находятся в папке «Пользователи». Папка «Пользователи» находится в папке «Локальные пользователи и группы» консоли управления Microsoft (MMC) на локальном компьютере. Управление компьютером — это набор инструментов администрирования, которые можно использовать для управления одним локальным или удаленным компьютером. Дополнительные сведения см. В разделе «Как управлять локальными учетными записями» далее в этом разделе.</p><p> Учетные записи локальных пользователей по умолчанию описаны в следующих разделах.</p><h4><span class="ez-toc-section" id="i-23"> Учетная запись администратора </span></h4><p> Учетная запись локального администратора по умолчанию — это учетная запись системного администратора. На каждом компьютере есть учетная запись администратора (SID S-1-5-<em>, домен </em>-500, отображаемое имя «Администратор»).<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/lumpics.ru/wp-content/uploads/2018/03/Zapusk-Komandnoy-stroki-ot-imeni-administratora-cherez-menyu-Pusk-v-Windows-7-1.png' /><noscript><img src='/800/600/https/lumpics.ru/wp-content/uploads/2018/03/Zapusk-Komandnoy-stroki-ot-imeni-administratora-cherez-menyu-Pusk-v-Windows-7-1.png' /></noscript> Учетная запись администратора — это первая учетная запись, созданная во время установки Windows.</p><p> Учетная запись администратора имеет полный контроль над файлами, каталогами, службами и другими ресурсами на локальном компьютере. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения.Учетная запись администратора может в любое время взять под контроль локальные ресурсы, просто изменив права и разрешения пользователя.</p><p> Учетная запись администратора по умолчанию не может быть удалена или заблокирована, но ее можно переименовать или отключить.</p><p> В Windows 10 и Windows Server 2016 программа установки Windows отключает встроенную учетную запись администратора и создает другую локальную учетную запись, которая является членом группы администраторов. Члены групп администраторов могут запускать приложения с повышенными разрешениями без использования параметра <strong> Запуск от имени администратора </strong>.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/printeru.info/wp-content/uploads/2020/10/e32e924911-2.jpg' /><noscript><img src='/800/600/https/printeru.info/wp-content/uploads/2020/10/e32e924911-2.jpg' /></noscript> Быстрое переключение пользователей более безопасно, чем использование Runas или повышения прав других пользователей.</p><p> <strong> Членство в группе счетов </strong></p><p> По умолчанию учетная запись администратора устанавливается как член группы администраторов на сервере. Рекомендуется ограничить количество пользователей в группе «Администраторы», поскольку члены группы «Администраторы» на локальном сервере имеют разрешения «Полный доступ» на этом компьютере.</p><p> Учетную запись администратора нельзя удалить или удалить из группы администраторов, но ее можно переименовать.</p><p> <strong> Соображения безопасности </strong></p><p> Поскольку известно, что учетная запись администратора существует во многих версиях операционной системы Windows, рекомендуется отключать учетную запись администратора, когда это возможно, чтобы злоумышленникам было сложнее получить доступ к серверу или клиентскому компьютеру.</p><p> Вы можете переименовать учетную запись администратора. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначаемый идентификатор безопасности (SID), который может быть обнаружен злоумышленниками.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/lh5.googleusercontent.com/L-US7owSkM3A4DDrPeMPXHuP1tM98cdE7FwQn8MMZbNIiXpDMSNNRDB94TBkkNSKiHgQ5or2RdrH5LQ_EjWyWUzqEIvwkPnFlvxuP2mwTJAMdm-6C1KtD_Sj__KJFMigB9Odi_aa' /><noscript><img src='/800/600/https/lh5.googleusercontent.com/L-US7owSkM3A4DDrPeMPXHuP1tM98cdE7FwQn8MMZbNIiXpDMSNNRDB94TBkkNSKiHgQ5or2RdrH5LQ_EjWyWUzqEIvwkPnFlvxuP2mwTJAMdm-6C1KtD_Sj__KJFMigB9Odi_aa' /></noscript> Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. В разделах Отключение или активация учетной записи локального пользователя и Переименование учетной записи локального пользователя.</p><p> В целях безопасности используйте локальную учетную запись (не администратора) для входа в систему, а затем используйте <strong> Запуск от имени администратора </strong> для выполнения задач, требующих более высокого уровня прав, чем учетная запись стандартного пользователя. Не используйте учетную запись администратора для входа на свой компьютер, если это не является абсолютно необходимым. Дополнительные сведения см. В разделе Запуск программы с учетными данными администратора.</p><p> Для сравнения, в клиентской операционной системе Windows пользователь с локальной учетной записью с правами администратора считается системным администратором клиентского компьютера. Первая учетная запись локального пользователя, созданная во время установки, помещается в группу локальных администраторов.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/pc-consultant.ru/wp-content/uploads/2018/03/Delaem-pravy-j-shhelchok-my-sh-yu-po-prilozheniyu-i-vy-biraem-Zapusk-ot-imeni-administratora--e1521756197175.png' /><noscript><img src='/800/600/https/pc-consultant.ru/wp-content/uploads/2018/03/Delaem-pravy-j-shhelchok-my-sh-yu-po-prilozheniyu-i-vy-biraem-Zapusk-ot-imeni-administratora--e1521756197175.png' /></noscript> Однако, когда несколько пользователей работают в качестве локальных администраторов, ИТ-персонал не может контролировать этих пользователей или их клиентские компьютеры.</p><p> В этом случае групповая политика может использоваться для включения параметров безопасности, которые могут автоматически контролировать использование локальной группы администраторов на каждом сервере или клиентском компьютере.Дополнительные сведения о групповой политике см. В разделе Обзор групповой политики.</p><p> Важно</p><ul><li><p> Пустые пароли не допускаются в версиях, указанных в списке <strong> Применимо к </strong> в начале этого раздела.</p></li><li><p> Даже если учетная запись администратора отключена, ее можно использовать для получения доступа к компьютеру в безопасном режиме. В консоли восстановления или в безопасном режиме учетная запись администратора включается автоматически. Когда нормальная работа возобновляется, она отключается.</p></li></ul><h4><span class="ez-toc-section" id="i-24"> Гостевой аккаунт </span></h4><p> Учетная запись гостя по умолчанию отключена при установке.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/notikomp.ru/wp-content/uploads/8/9/c/89c1f21da406c3d23b51e34870f35703.jpg' /><noscript><img src='/800/600/https/notikomp.ru/wp-content/uploads/8/9/c/89c1f21da406c3d23b51e34870f35703.jpg' /></noscript> Учетная запись гостя позволяет случайным или разовым пользователям, у которых нет учетной записи на компьютере, временно входить на локальный сервер или клиентский компьютер с ограниченными правами пользователя. По умолчанию учетная запись гостя имеет пустой пароль. Поскольку учетная запись гостя может предоставлять анонимный доступ, это представляет угрозу безопасности. По этой причине рекомендуется оставлять гостевую учетную запись отключенной, если ее использование не является полностью необходимым.</p><p> <strong> Членство в группе счетов </strong></p><p> По умолчанию учетная запись гостя является единственным членом группы гостей по умолчанию (SID S-1-5-32-546), которая позволяет пользователю входить на сервер. Иногда администратор, который является членом группы администраторов, может настроить пользователя с гостевой учетной записью на одном или нескольких компьютерах.</p><p> <strong> Соображения безопасности </strong></p><p> При включении гостевой учетной записи предоставляйте только ограниченные права и разрешения.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/www.white-windows.ru/wp-content/uploads/2017/06/4956626_3.jpg' /><noscript><img src='/800/600/https/www.white-windows.ru/wp-content/uploads/2017/06/4956626_3.jpg' /></noscript> По соображениям безопасности гостевую учетную запись нельзя использовать по сети и сделать доступной для других компьютеров.</p><p> Кроме того, гостевой пользователь в гостевой учетной записи не должен иметь возможность просматривать журналы событий. После включения гостевой учетной записи рекомендуется часто контролировать гостевую учетную запись, чтобы гарантировать, что другие пользователи не могут использовать службы и другие ресурсы, такие как ресурсы, которые были непреднамеренно оставлены доступными предыдущим пользователем.</p><h3><span class="ez-toc-section" id="_HelpAssistant"> Учетная запись HelpAssistant (устанавливается во время сеанса удаленного помощника) </span></h3><p> Учетная запись HelpAssistant — это локальная учетная запись по умолчанию, которая активируется при запуске сеанса удаленного помощника.Эта учетная запись автоматически отключается, если нет ожидающих запросов удаленного помощника.</p><p> HelpAssistant — это основная учетная запись, которая используется для установления сеанса удаленного помощника. Сеанс удаленного помощника используется для подключения к другому компьютеру под управлением операционной системы Windows и инициируется по приглашению.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/www.vandongan.com/wp-content/uploads/2020/03/otkryt-komandnuyu-stroku-dlya-vyhoda-iz-sistemy-v-windows-10.png' /><noscript><img src='/800/600/https/www.vandongan.com/wp-content/uploads/2020/03/otkryt-komandnuyu-stroku-dlya-vyhoda-iz-sistemy-v-windows-10.png' /></noscript> Для получения удаленной помощи пользователь отправляет со своего компьютера приглашение по электронной почте или в виде файла лицу, которое может оказать помощь. После того, как приглашение пользователя на сеанс удаленного помощника принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить лицу, оказывающему помощь, ограниченный доступ к компьютеру.Учетная запись HelpAssistant управляется службой диспетчера сеансов справки удаленного рабочего стола.</p><p> <strong> Соображения безопасности </strong></p><p> Идентификаторы безопасности, относящиеся к учетной записи HelpAssistant по умолчанию, включают:</p><ul><li><p> SID: S-1-5- <домен> -13, отображаемое имя Пользователь терминального сервера. В эту группу входят все пользователи, которые входят на сервер с включенными службами удаленных рабочих столов. Обратите внимание, что в Windows Server 2008 службы удаленных рабочих столов называются службами терминалов.</p></li><li><p> SID: S-1-5- <домен> -14, отображаемое имя Удаленный интерактивный вход в систему.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/http/linuxsql.ru/sites/default/files/080419_0002.png' /><noscript><img src='/800/600/http/linuxsql.ru/sites/default/files/080419_0002.png' /></noscript> В эту группу входят все пользователи, которые подключаются к компьютеру с помощью подключения к удаленному рабочему столу. Эта группа является подмножеством интерактивной группы. Маркеры доступа, содержащие идентификатор безопасности для удаленного интерактивного входа, также содержат идентификатор безопасности для интерактивного входа.</p></li></ul><p> Для операционной системы Windows Server удаленный помощник является дополнительным компонентом, который не устанавливается по умолчанию. Перед использованием удаленного помощника необходимо установить его.</p><p> Подробнее об атрибутах учетной записи HelpAssistant см. В следующей таблице.</p><p> <strong> Атрибуты учетной записи HelpAssistant </strong></p><table><thead><tr><th> Атрибут</th><th> Значение</th></tr></thead><tbody><tr><td> Известный SID / RID</td><td> <code> S-1-5- <домен> -13 (пользователь терминального сервера), S-1-5- <домен> -14 (удаленный интерактивный вход в систему) </code></td></tr><tr><td> Тип</td><td> Пользователь</td></tr><tr><td> Контейнер по умолчанию</td><td> <code> CN = Пользователи, DC = <домен>, DC = </code></td></tr><tr><td> Члены по умолчанию</td><td> Нет</td></tr><tr><td> Стандартный член</td><td> Домен Гости<p> Гости</p></td></tr><tr><td> Защищено ADMINSDHOLDER?</td><td> Нет</td></tr><tr><td> Можно ли выйти из контейнера по умолчанию?</td><td> Можно сдвинуть, но мы не рекомендуем это делать.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/www.vandongan.com/wp-content/uploads/2017/08/Zapusk-komandnoy-stroki-ot-imeni-administratora-cherez-kontekstnoe-menyu-cherez-menyu-Pusk-v-Windows-7.png' /><noscript><img src='/800/600/https/www.vandongan.com/wp-content/uploads/2017/08/Zapusk-komandnoy-stroki-ot-imeni-administratora-cherez-kontekstnoe-menyu-cherez-menyu-Pusk-v-Windows-7.png' /></noscript></td></tr><tr><td> Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб?</td><td> Нет</td></tr></tbody></table><h4><span class="ez-toc-section" id="i-25"> Счет по умолчанию </span></h4><p> DefaultAccount, также известная как управляемая система по умолчанию (DSMA), — это встроенная учетная запись, представленная в Windows 10 версии 1607 и Windows Server 2016.

DSMA — это хорошо известный тип учетной записи пользователя.

Это нейтральная к пользователю учетная запись, которую можно использовать для запуска процессов, которые либо учитывают многопользовательскую, либо не зависят от пользователя.

DSMA по умолчанию отключен для номеров SKU для настольных ПК (SKU для полной версии Windows) и WS 2016 с Desktop.</p><p> DSMA имеет хорошо известный RID 503. Таким образом, идентификатор безопасности (SID) DSMA будет иметь хорошо известный SID в следующем формате: S-1-5-21- <ComputerIdentifier> -503</p><p> DSMA является членом известной группы <strong> System Managed Accounts Group </strong>, которая имеет хорошо известный SID S-1-5-32-581.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/www.vandongan.com/wp-content/uploads/2018/01/Zapusk-Komandnoy-stroki-ot-imeni-administratora-s-pomoshhyu-kontekstnogo-menyu-cherez-menyu-Pusk-v-Windows-7.png' /><noscript><img src='/800/600/https/www.vandongan.com/wp-content/uploads/2018/01/Zapusk-Komandnoy-stroki-ot-imeni-administratora-s-pomoshhyu-kontekstnogo-menyu-cherez-menyu-Pusk-v-Windows-7.png' /></noscript></p><p> Псевдониму DSMA может быть предоставлен доступ к ресурсам во время автономной подготовки даже до создания самой учетной записи. Учетная запись и группа создаются во время первой загрузки машины в диспетчере учетных записей безопасности (SAM).</p><h5><span class="ez-toc-section" id="_Windows_DefaultAccount"> Как Windows использует DefaultAccount </span></h5><p> С точки зрения разрешений DefaultAccount — это стандартная учетная запись пользователя.

DefaultAccount необходим для запуска многопользовательских приложений (приложений MUMA).

Приложения MUMA работают постоянно и реагируют на вход и выход пользователей из устройств.

В отличие от рабочего стола Windows, где приложения запускаются в контексте пользователя и завершаются, когда пользователь выходит из системы, приложения MUMA запускаются с использованием DSMA.</p> Приложения<p> MUMA работают с SKU общего сеанса, например Xbox.Например, оболочка Xbox — это приложение MUMA.

Сегодня Xbox автоматически входит в систему как гостевая учетная запись, и все приложения запускаются в этом контексте.<img class="lazy lazy-hidden" src="//expertnov.ru/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif" data-lazy-type="image" data-src='/800/600/https/c-t-s.ru/images/2016/05/s1.jpg' /><noscript><img src='/800/600/https/c-t-s.ru/images/2016/05/s1.jpg' /></noscript> Все приложения поддерживают многопользовательскую работу и реагируют на события, инициированные менеджером пользователей.

Приложения запускаются как гостевая учетная запись.</p><p> Аналогично, Phone автоматически входит в систему как учетная запись «DefApps», которая похожа на стандартную учетную запись пользователя в Windows, но с некоторыми дополнительными привилегиями. Брокеры, некоторые службы и приложения работают под этой учетной записью.</p><p> В конвергентной пользовательской модели многопользовательские приложения и многопользовательские брокеры должны будут работать в контексте, отличном от контекста пользователей.Для этого в системе создается DSMA.</p><h5><span class="ez-toc-section" id="_DefaultAccount"> Как создается DefaultAccount на контроллерах домена </span></h5><p> Если домен был создан с контроллерами домена под управлением Windows Server 2016, DefaultAccount будет существовать на всех контроллерах домена в домене.