Шифрование – что это такое, требования GDPR и случаи утечки данных

Шифрование — один из важнейших инструментов для защиты корпоративных файлов. Нарушение безопасности данных имеет ряд рисков для бизнеса, начиная от потери интеллектуальной собственности к утечке конфиденциальной информации. Это может навредить репутации компании, а также привести к выплате больших штрафов.

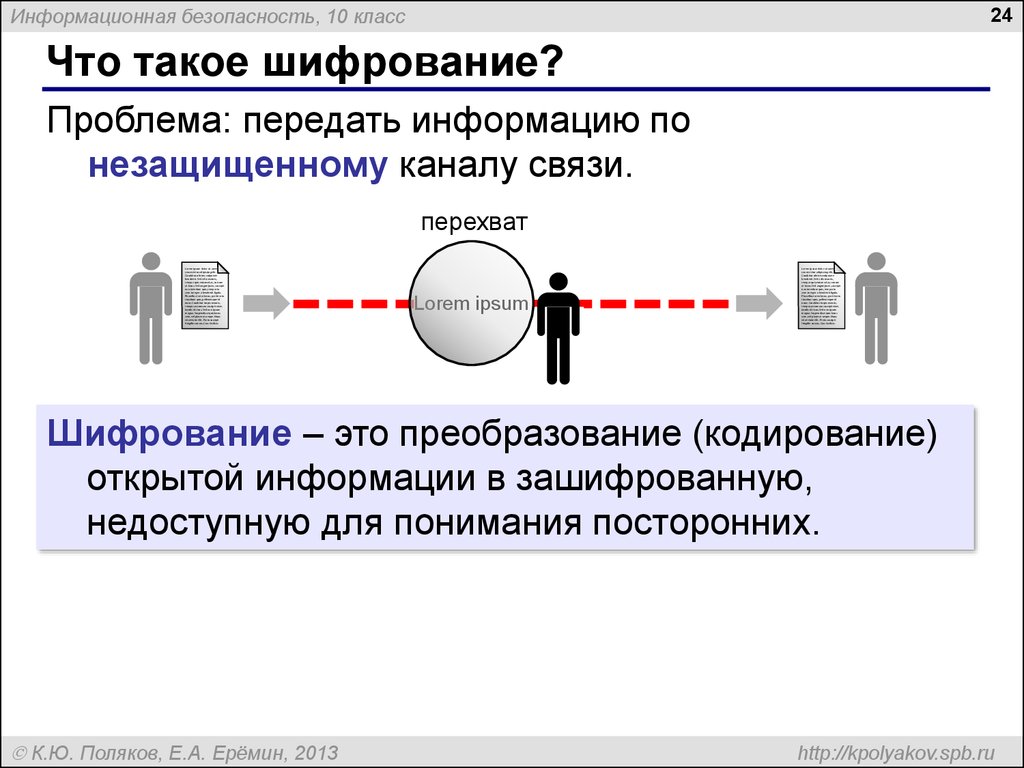

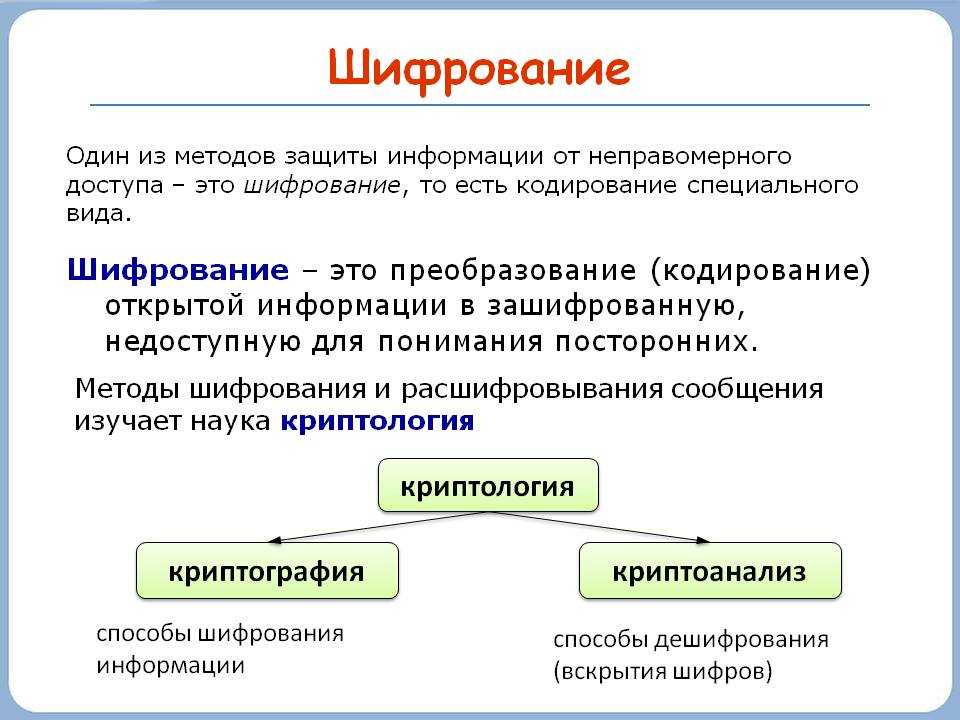

Что такое шифрование?

Шифрование — это процесс кодирования информации с целью предотвращения несанкционированного доступа. В случае кражи или утечки зашифрованные данные будут недоступны для прочтения без соответствующего ключа.

Большинство пользователей не знают, что много информации уже защищается с помощью технологии шифрования. Например, онлайн-магазины и Интернет-банкинг не работали бы без хорошего шифрования. Шифрование предназначено для защиты средств и личной информации. В корпоративной среде шифрование следует использовать для защиты интеллектуальной собственности и инновационных разработок компании.

Под интеллектуальной собственностью и инновационными разработками подразумевают продукты или услуги конкретной компании, а также методы или процессы, которые используются для успешной продажи товаров и обеспечения их эффективной работы в течение жизненного цикла. Кроме этого, они включают бизнес-планы и маркетинговые планы на следующий год. Эту информация киберпреступники могут использовать для получения финансовой выгоды.

Большинство организаций, как правило, собирает и обрабатывает информацию о клиентах и сотрудниках. Согласно Общего регламента Европейского Союза о защите данных (GDPR) каждая компания обязана защищать доступ к подобной конфиденциальной информации.

GDPR и шифрование

Согласно GDPR к персональной информации относятся имена и фамилии, фотографии, электронные адреса, телефонные номера, номера банковских счетов, отпечатки пальцев и голоса. Общий регламент о защите данных (GDPR), который действует во всех странах-членах ЕС с 25 мая 2018 года, описывает шифрование как защиту от репутационных рисков.

Представьте, что один из сотрудников теряет USB-ключ со списком клиентов предприятия. Согласно GDPR, компания должна сообщить возможным жертвам из списка об инциденте. Для некоторых пользователей это может стать причиной смены поставщика.

Что делать в случае утечки персональных данных?

Сообщить об утечке конфиденциальной информацииВы должны сообщить о нарушениях безопасности данных в соответствующий уполномоченный орган. Это касается не только масштабных утечек информации, но и незначительных ошибок. Например, если один из сотрудников ошибочно отправил письмо не на нужный адрес электронной почты.

72 часаВы должны сообщить соответствующий наблюдательный орган об инциденте в течение 72 часов с момента обнаружения утечки или кражи конфиденциальных данных. Однако если этот срок не соблюден, задержка в сообщении (то есть причины, о которых не было сообщено в течение 72 часов) должна быть оправданной.

Предупредить возможных жертвВ более серьезных случаях, кроме уведомления органа по защите данных, необходимо также предупредить лиц о несанкционированном доступе к их персональной информации. Однако этот шаг не нужен, если инцидент произошел после того, как компания осуществила соответствующие технические и организационные меры безопасности — например, шифрование, что делает файлы непонятными для любого, кто не имеет права доступа к ним.

Однако этот шаг не нужен, если инцидент произошел после того, как компания осуществила соответствующие технические и организационные меры безопасности — например, шифрование, что делает файлы непонятными для любого, кто не имеет права доступа к ним.

В случае невыполнения обязательного уведомления о нарушении защиты данных в соответствующий наблюдательный орган компания должна выплатить штраф в размере до €10 млн или до 2% от годового мирового оборота предприятия за предыдущий финансовый год. Кроме этого, орган защиты информации может также принять следующие меры:

- временное или окончательное ограничения на обработку персональной информации пользователей, в некоторых случаях даже запрет;

- удаление персональных файлов.

Это означает, потерю всех контактов существующих клиентов компании, или же временный запрет на хранение таких данных.

Нарушение безопасности данных касается предприятий всех размеров

Многие предприятия считают, что они не уязвимы к кибератакам или нарушениям защиты данных через их небольшой размер и ограниченные активы. Однако по результатам исследования IDC, малый и средний бизнес становится жертвой в более чем 70% случаев нарушений безопасности. Стоит отметить, что компаниям не нужно сообщать о кибератаке, если утечка личной информации не была зафиксирована.

Однако по результатам исследования IDC, малый и средний бизнес становится жертвой в более чем 70% случаев нарушений безопасности. Стоит отметить, что компаниям не нужно сообщать о кибератаке, если утечка личной информации не была зафиксирована.

Из-за ошибочного представления, что другие предприятия не были жертвами кибератак компании часто боятся сообщить о случившемся инциденте.

Стоит отметить, что первый год после вступления в силу GDPR наблюдательные органы в Европе все еще знакомились с новыми правилами. Вполне вероятно, что со временем количество штрафов увеличиться.

Поэтому специалисты ESET рекомендуют организациям сразу сообщать о возможных инцидентах, сотрудничать с контролирующими органами и обучать работников основным правилам информационной безопасности, а также использовать технологию шифрования для защиты корпоративных файлов.

ESET EndpointEncryption

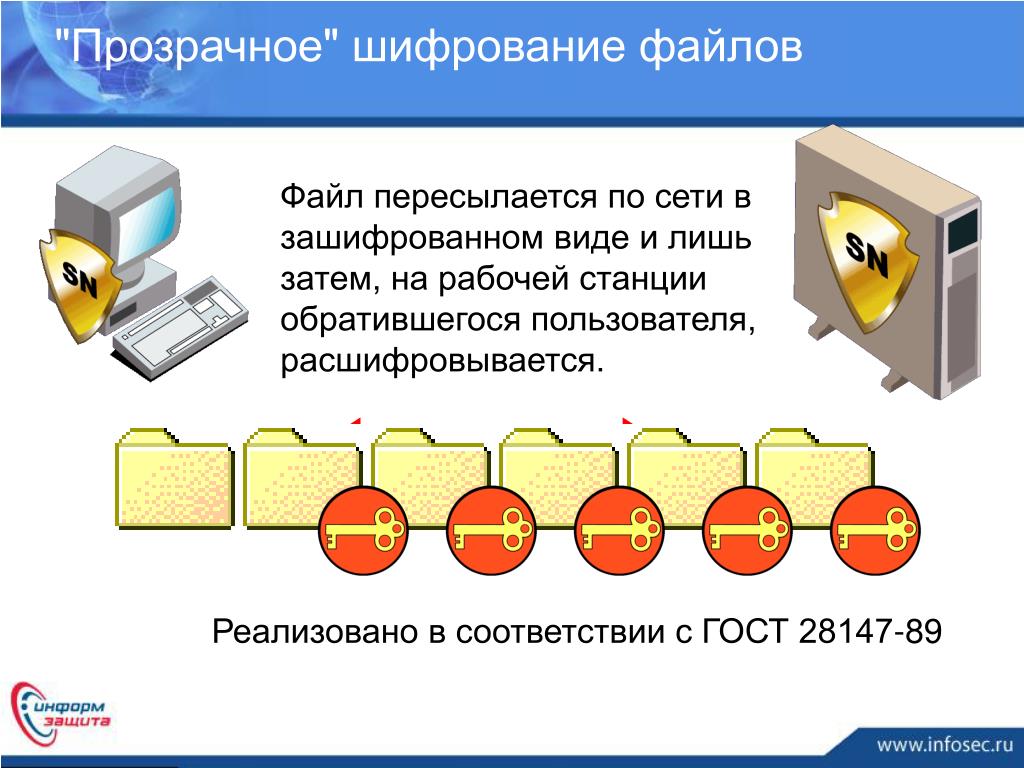

ESET Endpoint Encryption обеспечивает защиту конфиденциальных данных с помощью шифрования файлов, папок, электронных сообщений, сменных носителей, а также всего диска. Кроме этого, простое в использовании решение для шифрования предоставляет полное удаленное управление ключами шифрования рабочих станций и не требует развертывания сервера.

Кроме этого, простое в использовании решение для шифрования предоставляет полное удаленное управление ключами шифрования рабочих станций и не требует развертывания сервера.

Подробнее

Мощная защита бизнеса

Защитите корпоративные рабочие станции и конфиденциальные данные с помощью многоуровневых технологий ESET.

Мощная защита бизнесаЗащитите корпоративные рабочие станции и конфиденциальные данные с помощью многоуровневых технологий ESET.

подробнее

подробнее

Похожие темы

Программы-вымогатели

DDoS-атаки

Незаконный майнинг

Слабый пароль

Методы шифрования данных — Блог веб-программиста

- Подробности

- февраля 10, 2016

- Просмотров: 78706

Шифрование данных чрезвычайно важно для защиты конфиденциальности. В этой статье я расскажу о различных типах и методах шифрования, которые используются для защиты данных сегодня.

В этой статье я расскажу о различных типах и методах шифрования, которые используются для защиты данных сегодня.

Знаете ли вы?

Еще во времена Римской империи, шифрование использовалось Юлием Цезарем для того, чтобы сделать письма и сообщения нечитаемыми для врага. Это играло важную роль как военная тактика, особенно во время войн.

Так как возможности Интернета продолжают расти, все больше и больше наших предприятий проводятся на работу онлайн. Среди этого наиболее важными являются, интернет банк, онлайн оплата, электронные письма, обмен частными и служебными сообщениями и др., которые предусматривают обмен конфиденциальными данными и информацией. Если эти данные попадут в чужие руки, это может нанести вред не только отдельному пользователю, но и всей онлайн системе бизнеса.

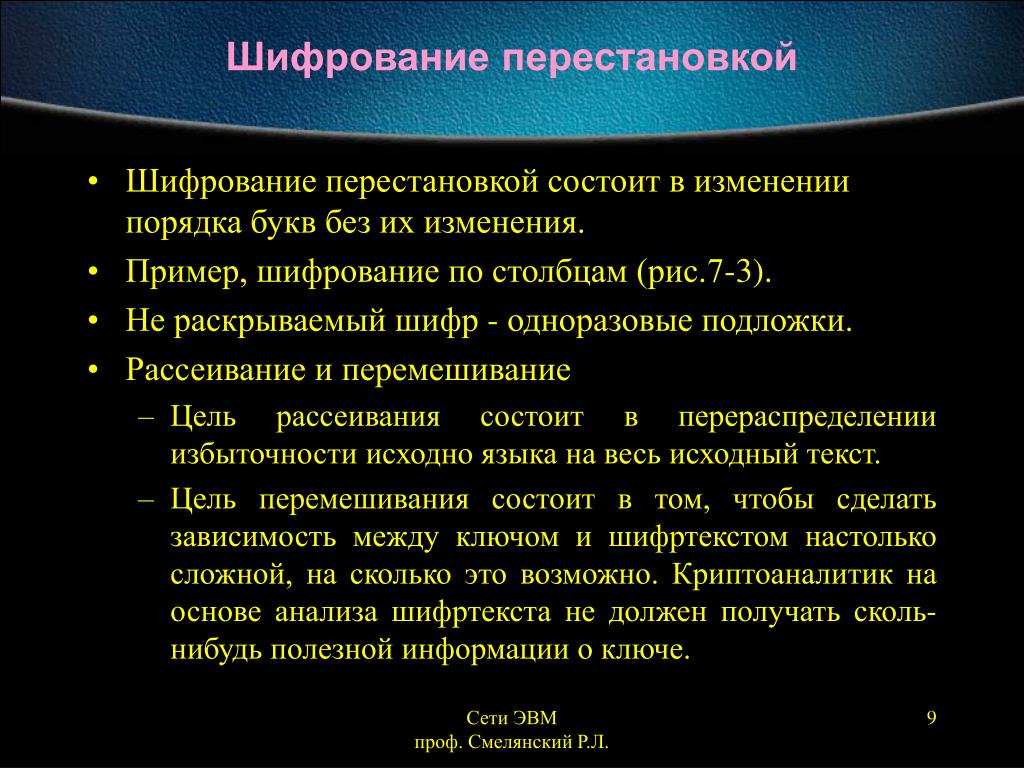

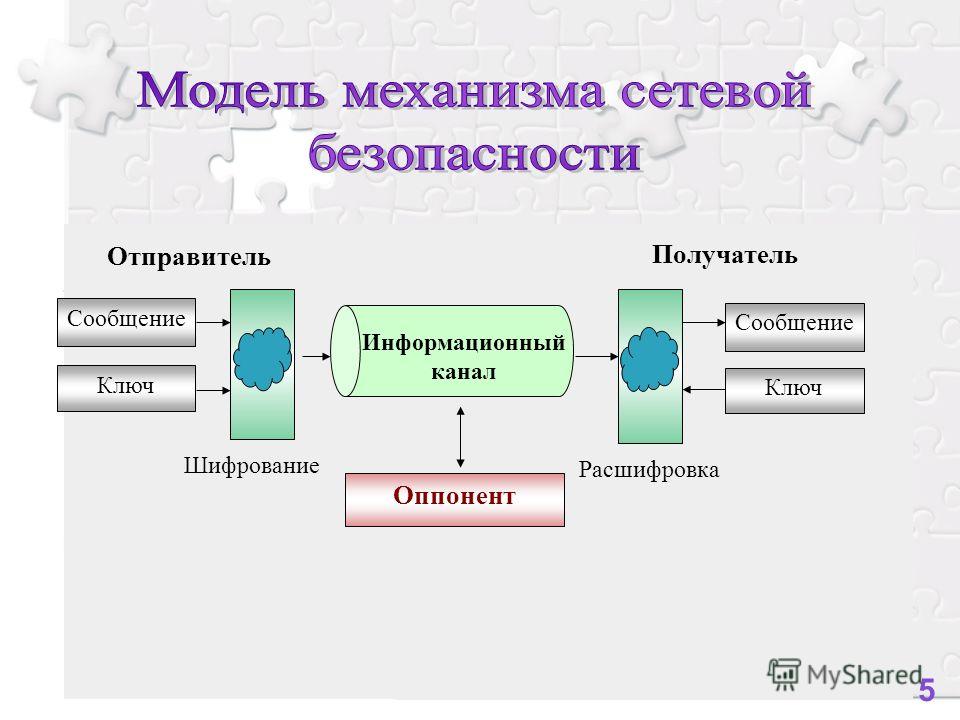

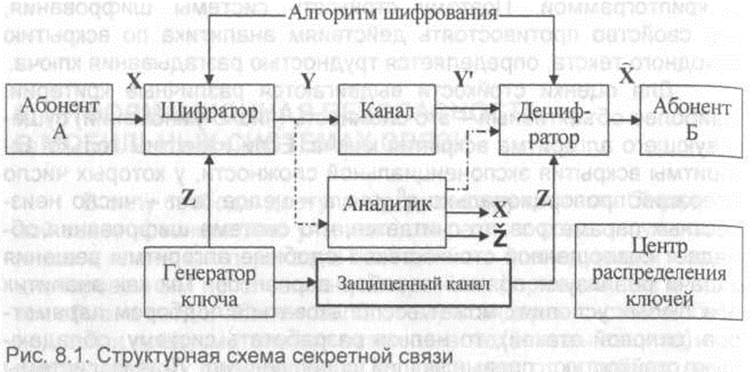

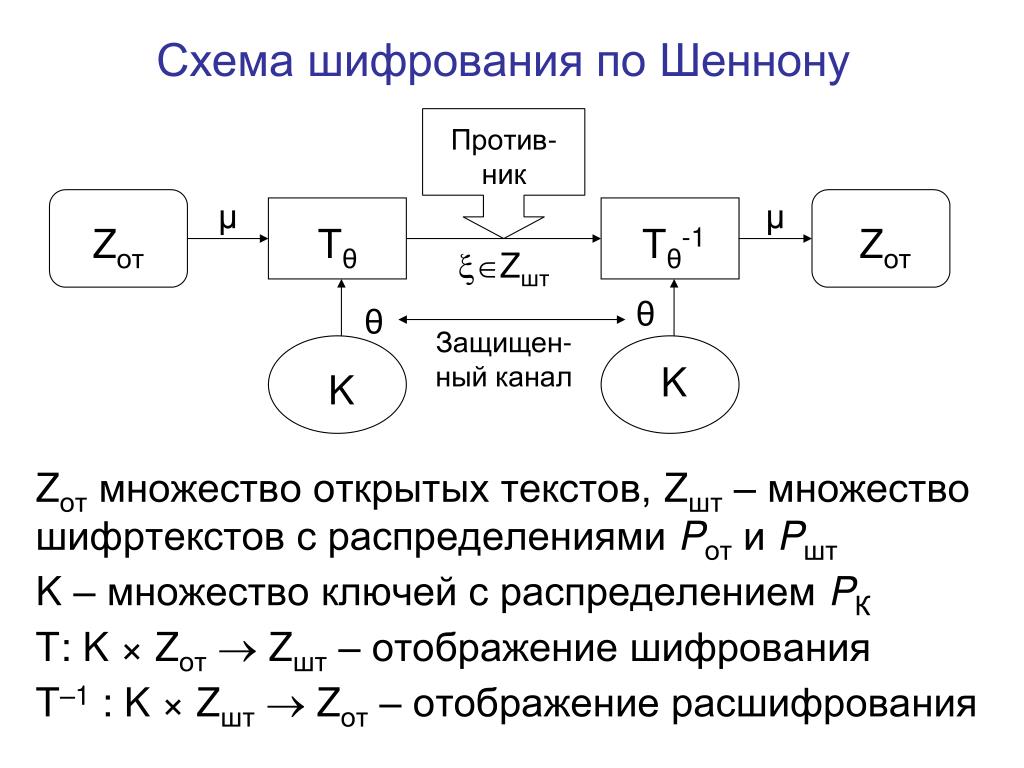

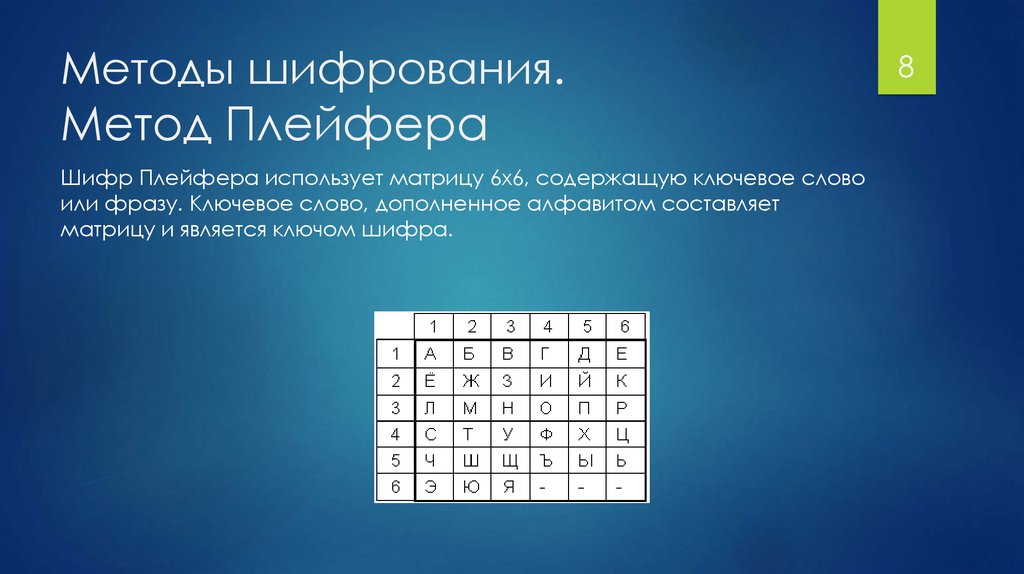

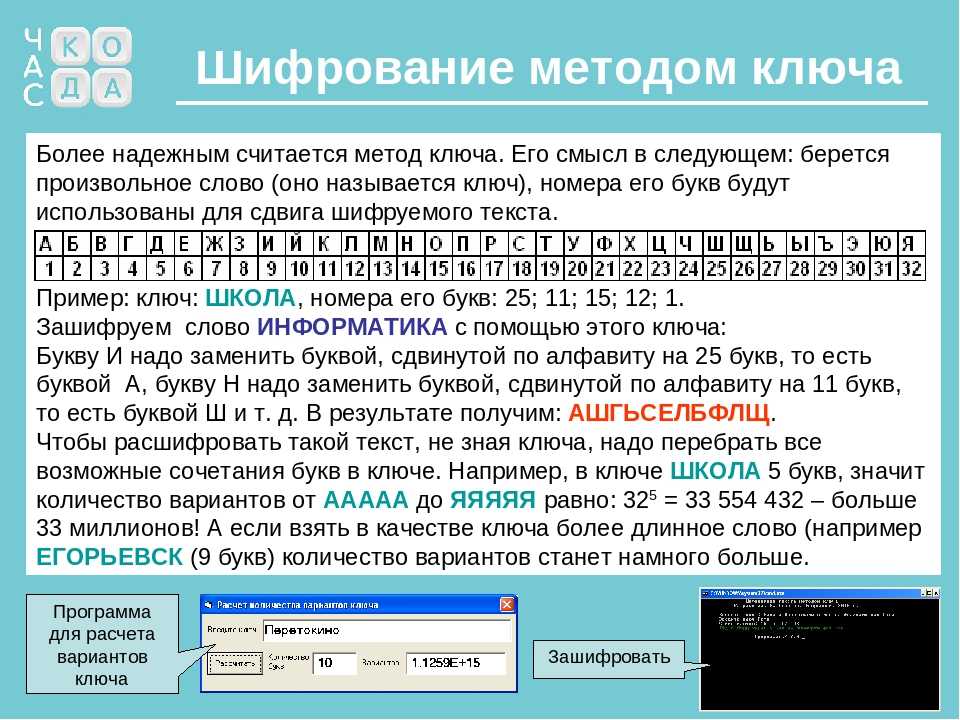

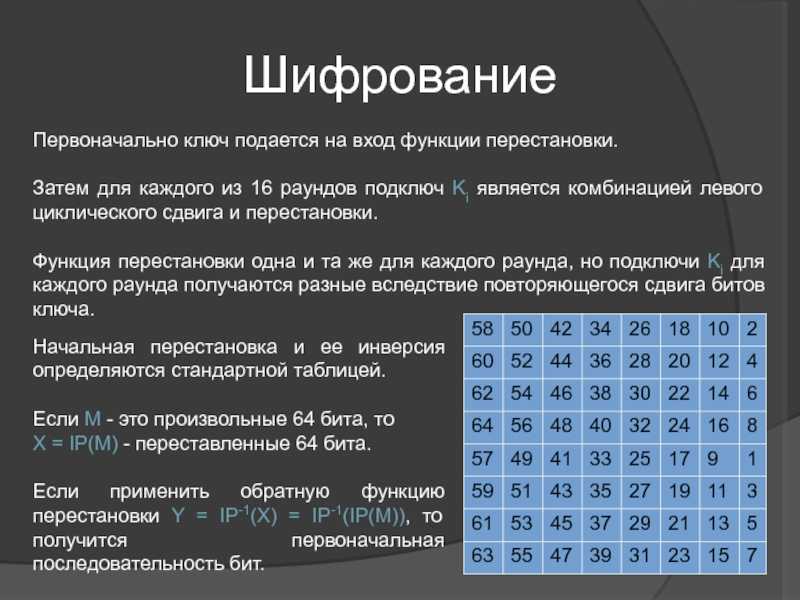

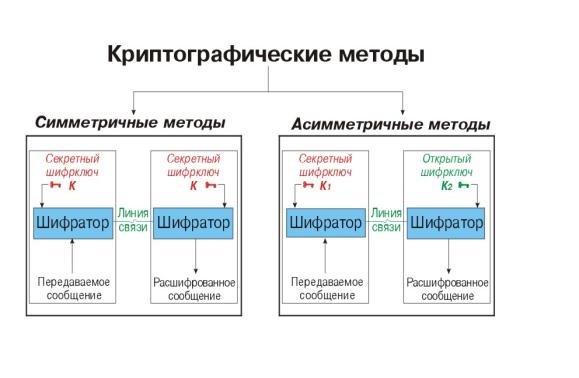

Чтобы этого не происходило, были приняты некоторые сетевые меры безопасности для защиты передачи личных данных. Главными среди них являются процессы шифрования и дешифрования данных, которые известны как криптография. Существуют три основные методы шифрования, используемых в большинстве систем сегодня: хеширование, симметричное и асимметричное шифрование. В следующих строках, я расскажу о каждом из этих типов шифрования более подробно.

Существуют три основные методы шифрования, используемых в большинстве систем сегодня: хеширование, симметричное и асимметричное шифрование. В следующих строках, я расскажу о каждом из этих типов шифрования более подробно.

Типы шифрованияСимметричное шифрование

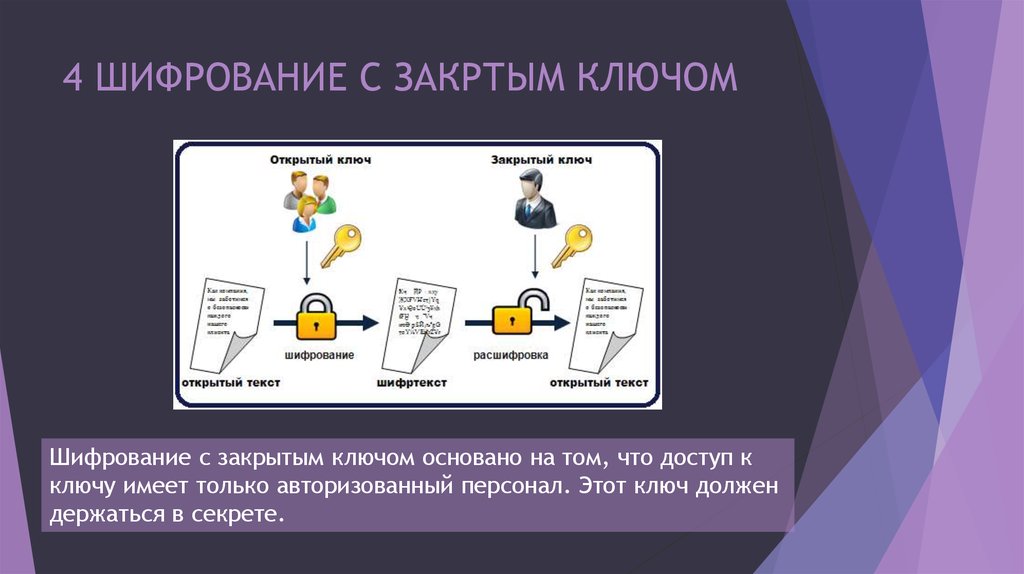

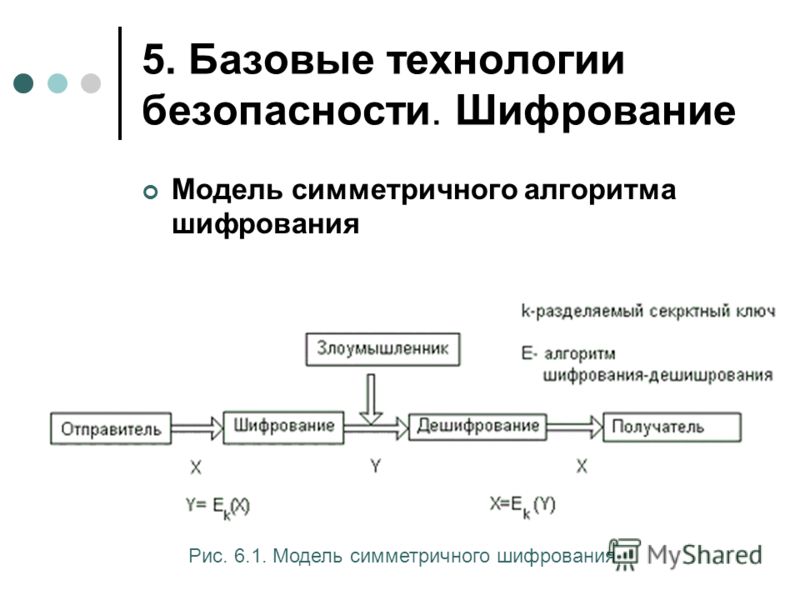

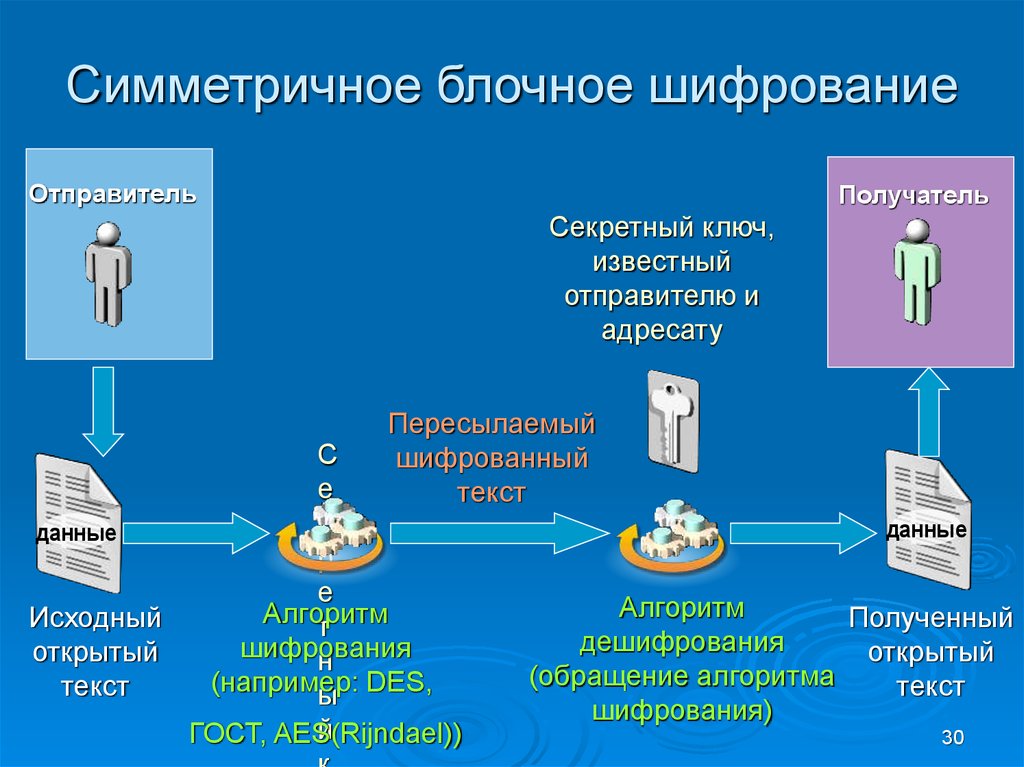

При симметричном шифровании, нормальные читабельные данные, известные как обычный текст, кодируется (шифруется), так, что он становится нечитаемым. Это скремблирование данных производится с помощью ключа. Как только данные будут зашифрованы, их можно безопасно передавать на ресивер. У получателя, зашифрованные данные декодируются с помощью того же ключа, который использовался для кодирования.

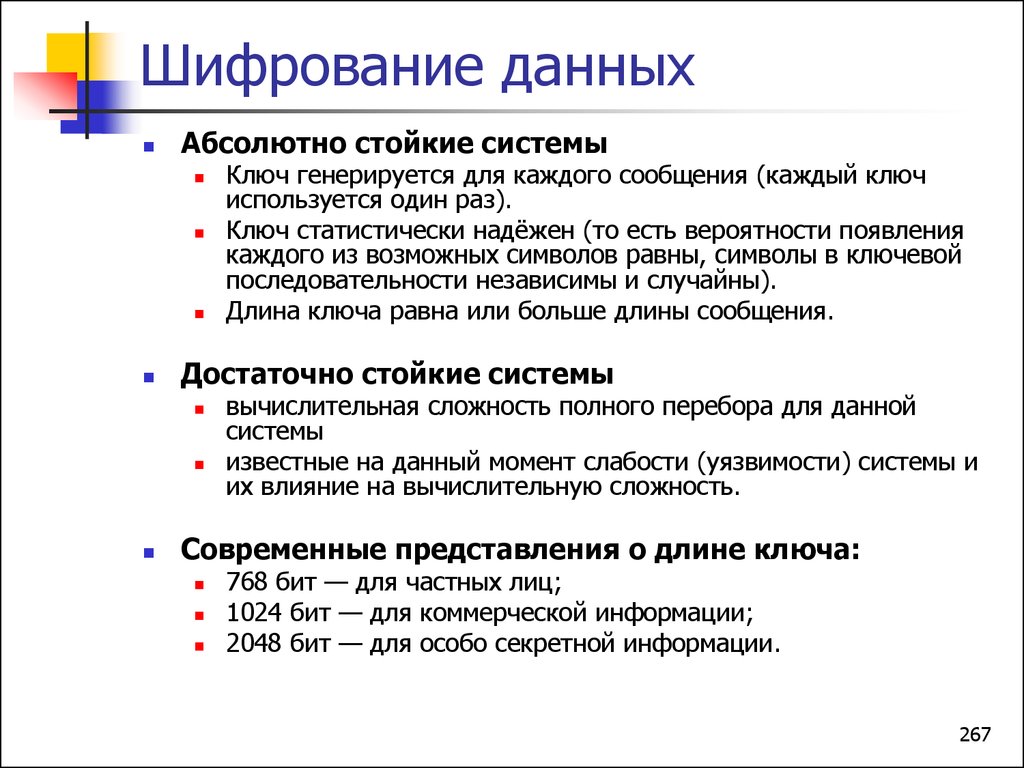

Таким образом ясно что ключ является наиболее важной частью симметричного шифрования. Он должен быть скрыт от посторонних, так как каждый у кого есть к нему доступ сможет расшифровать приватные данные. Вот почему этот тип шифрования также известен как «секретный ключ».

В современных системах, ключ обычно представляет собой строку данных, которые получены из надежного пароля, или из совершенно случайного источника. Он подается в симметричное шифрование программного обеспечения, которое использует его, чтобы засекретить входные данные. Скремблирование данных достигается с помощью симметричного алгоритма шифрования, такие как Стандарт шифрования данных (DES), расширенный стандарт шифрования (AES), или международный алгоритм шифрования данных (IDEA).

Он подается в симметричное шифрование программного обеспечения, которое использует его, чтобы засекретить входные данные. Скремблирование данных достигается с помощью симметричного алгоритма шифрования, такие как Стандарт шифрования данных (DES), расширенный стандарт шифрования (AES), или международный алгоритм шифрования данных (IDEA).

Ограничения

Самым слабым звеном в этом типе шифрования является безопасность ключа, как в плане хранения, так и при передаче аутентифицированного пользователя. Если хакер способен достать этот ключ, он может легко расшифровать зашифрованные данные, уничтожая весь смысл шифрования.

Еще один недостаток объясняется тем, что программное обеспечение, которое обрабатывает данные не может работать с зашифрованными данными. Следовательно, для возможности использовать этого программного обеспечение, данные сначала должны быть декодированы. Если само программное обеспечение скомпрометировано, то злоумышленник сможет легко получить данные.

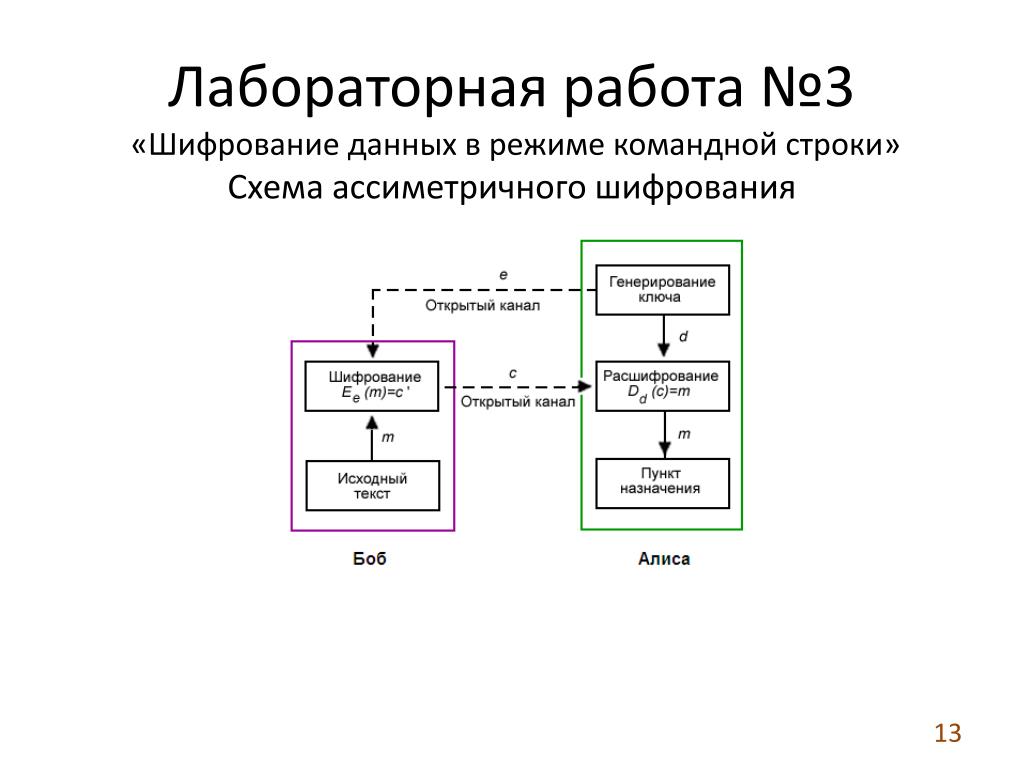

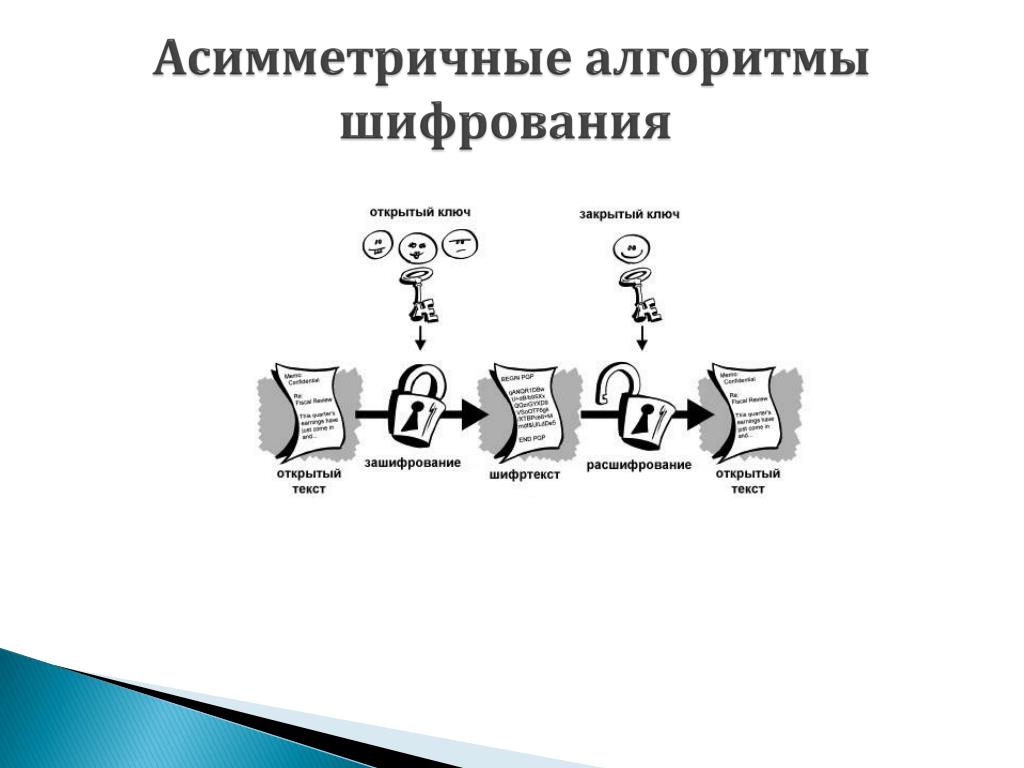

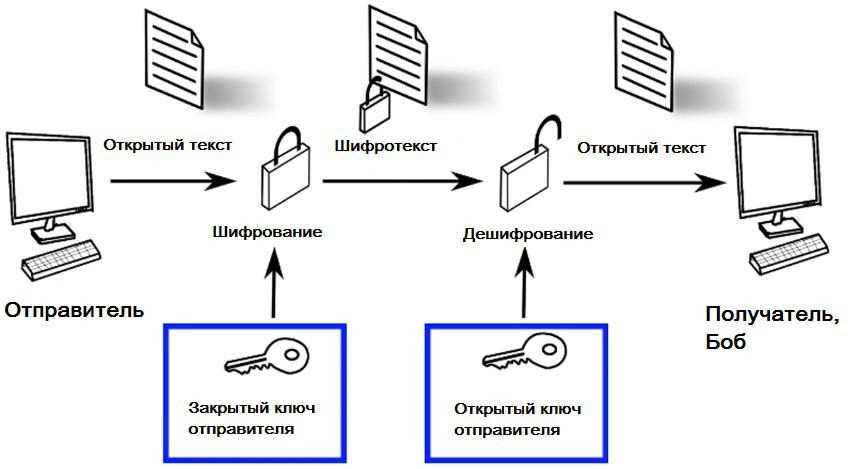

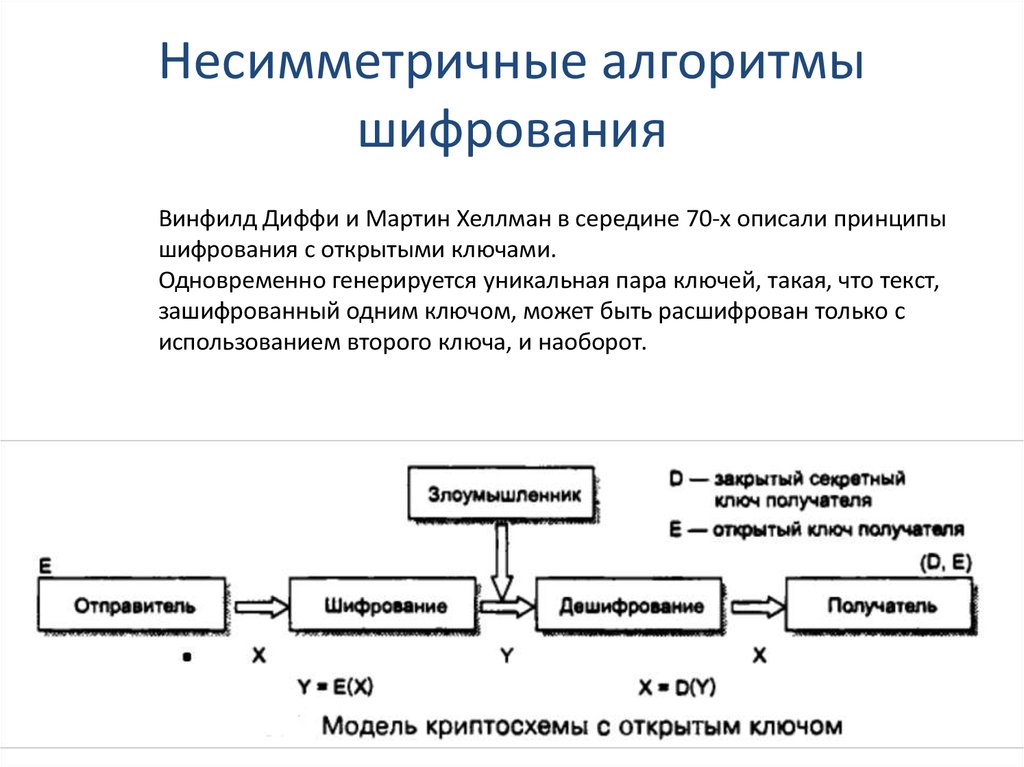

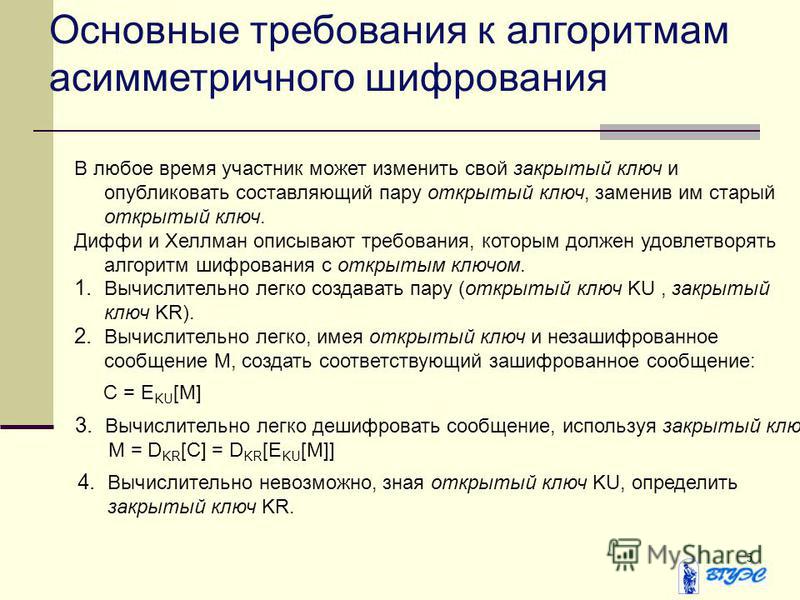

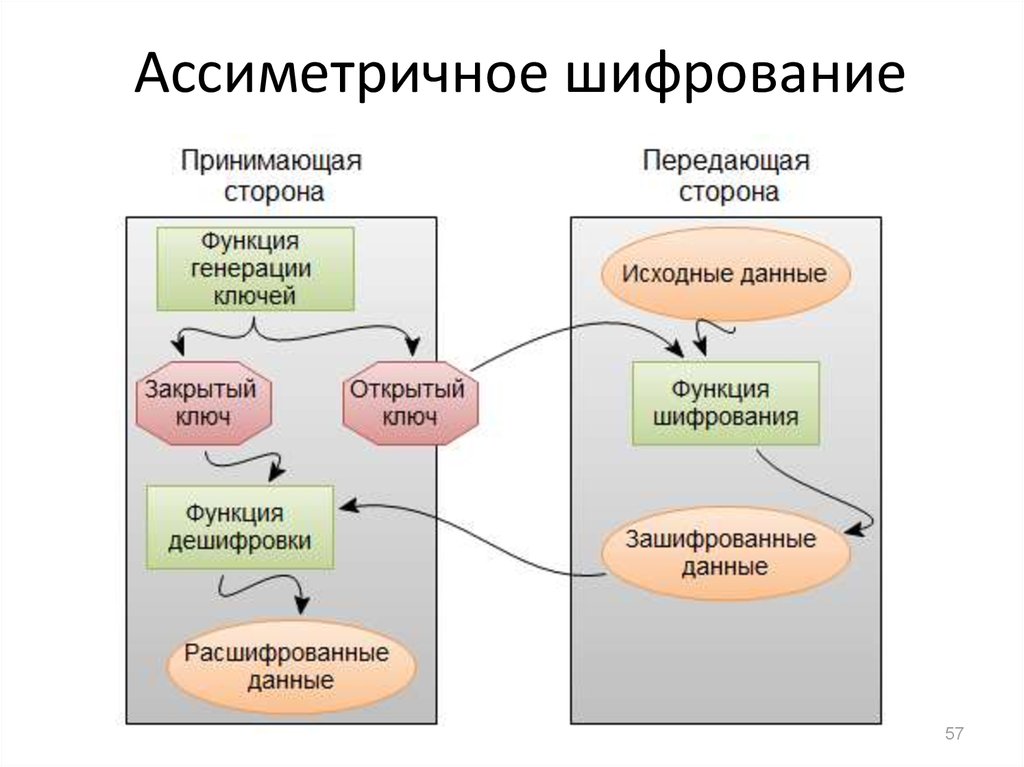

Асимметричное шифрование

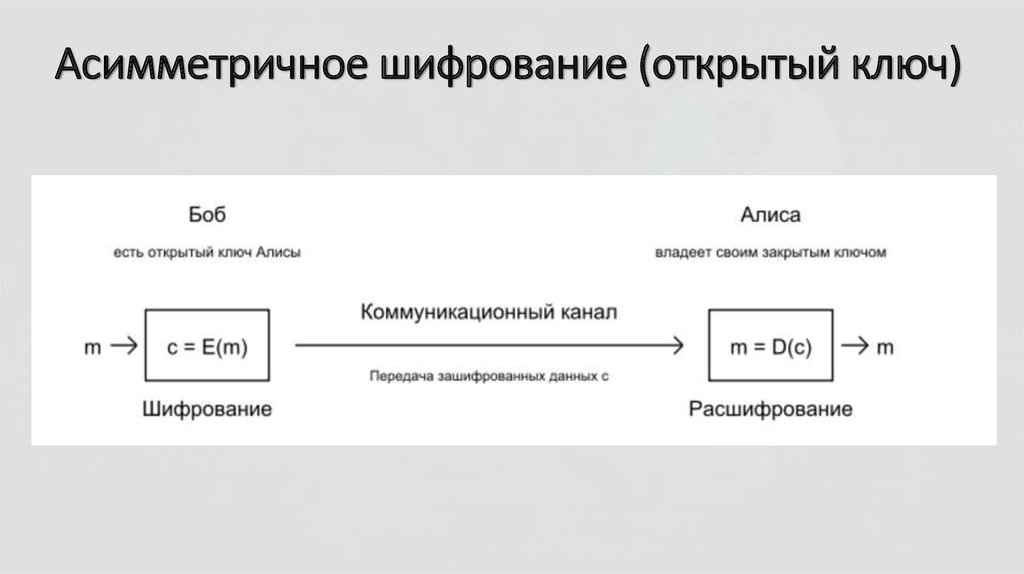

Асимметричный ключ шифрования работает аналогично симметричному ключу, в том, что он использует ключ для кодирования передаваемых сообщений. Однако, вместо того, чтобы использовать тот же ключ, для расшифровки этого сообщения он использует совершенно другой.

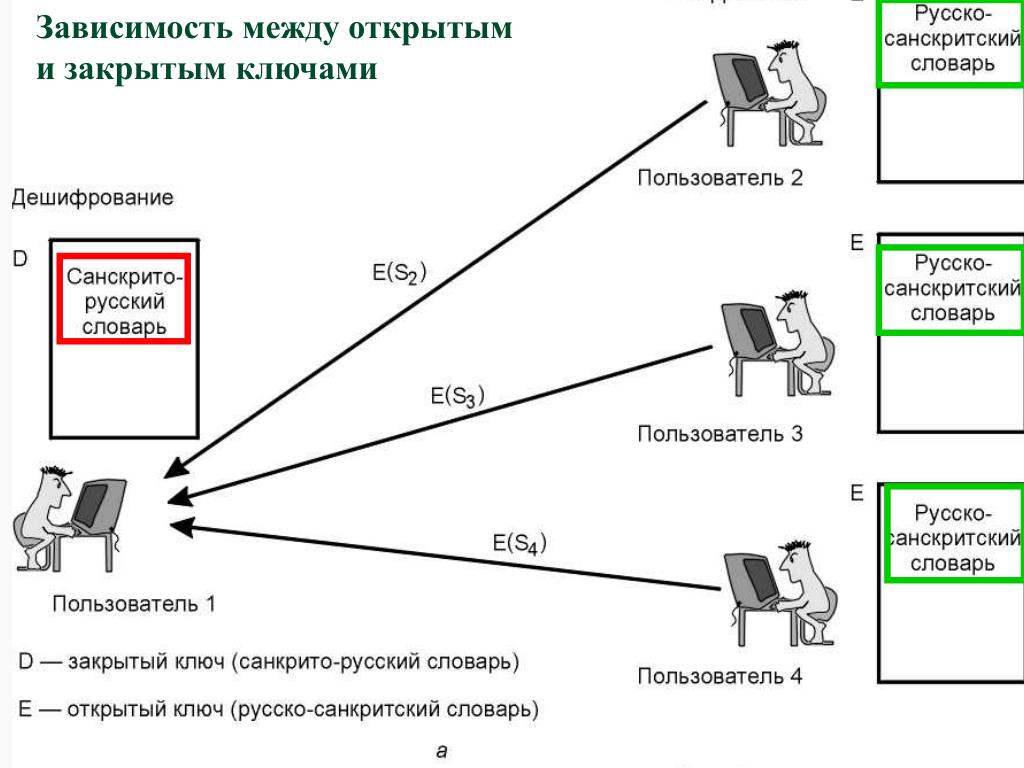

Ключ, используемый для кодирования доступен любому и всем пользователям сети. Как таковой он известен как «общественный» ключ. С другой стороны, ключ, используемый для расшифровки, хранится в тайне, и предназначен для использования в частном порядке самим пользователем. Следовательно, он известен как «частный» ключ. Асимметричное шифрование также известно, как шифрование с открытым ключом.

Поскольку, при таком способе, секретный ключ, необходимый для расшифровки сообщения не должен передаваться каждый раз, и он обычно известен только пользователю (приемнику), вероятность того, что хакер сможет расшифровать сообщение значительно ниже.

Diffie-Hellman и RSA являются примерами алгоритмов, использующих шифрование с открытым ключом.

Ограничения

Многие хакеры используют «человека в середине» как форму атаки, чтобы обойти этот тип шифрования. В асимметричном шифровании, вам выдается открытый ключ, который используется для безопасного обмена данными с другим человеком или услугой. Однако, хакеры используют сети обман, чтобы заставить вас общаться с ними, в то время как вас заставили поверить, что вы находитесь на безопасной линии.

Чтобы лучше понять этот тип взлома, рассмотрим две взаимодействующие стороны Сашу и Наташу, и хакера Сергея с умыслом на перехват их разговора. Во-первых, Саша отправляет сообщение по сети, предназначенное для Наташи, прося ее открытый ключ. Сергей перехватывает это сообщение и получает открытый ключ, связанный с ней, и использует его для шифрования и передачи ложного сообщения, Наташе, содержащего его открытый ключ вместо Сашиного.

Наташа, думая, что это сообщение пришло от Саши, теперь шифрует ее с помощью открытого ключа Сергея, и отправляет его обратно. Это сообщение снова перехватил Сергей, расшифровал, изменил (при желании), зашифровал еще раз с помощью открытого ключа, который Саша первоначально отправил, и отправил обратно к Саше.

Это сообщение снова перехватил Сергей, расшифровал, изменил (при желании), зашифровал еще раз с помощью открытого ключа, который Саша первоначально отправил, и отправил обратно к Саше.

Таким образом, когда Саша получает это сообщение, его заставили поверить, что оно пришло от Наташи, и продолжает не подозревать о нечестной игре.

Хеширование

Методика хеширования использует алгоритм, известный как хэш-функция для генерации специальной строки из приведенных данных, известных как хэш. Этот хэш имеет следующие свойства:

- одни и те же данные всегда производит тот же самый хэш.

- невозможно, генерировать исходные данные из хэша в одиночку.

- Нецелесообразно пробовать разные комбинации входных данных, чтобы попытаться генерировать тот же самый хэш.

Таким образом, основное различие между хэшированием и двумя другими формами шифрования данных заключается в том, что, как только данные зашифрованы (хешированы), они не могут быть получены обратно в первозданном виде (расшифрованы). Этот факт гарантирует, что даже если хакер получает на руки хэш, это будет бесполезно для него, так как он не сможет расшифровать содержимое сообщения.

Этот факт гарантирует, что даже если хакер получает на руки хэш, это будет бесполезно для него, так как он не сможет расшифровать содержимое сообщения.

Message Digest 5 (MD5) и Secure Hashing Algorithm (SHA) являются двумя широко используемыми алгоритмами хеширования.

Как уже упоминалось ранее, почти невозможно расшифровать данные из заданного хеша. Впрочем, это справедливо, только если реализовано сильное хэширование. В случае слабой реализации техники хеширования, используя достаточное количество ресурсов и атаки грубой силой, настойчивый хакер может найти данные, которые совпадают с хэшем.

Сочетание методов шифрования

Как обсуждалось выше, каждый из этих трех методов шифрования страдает от некоторых недостатков. Однако, когда используется сочетание этих методов, они образуют надежную и высоко эффективную систему шифрования.

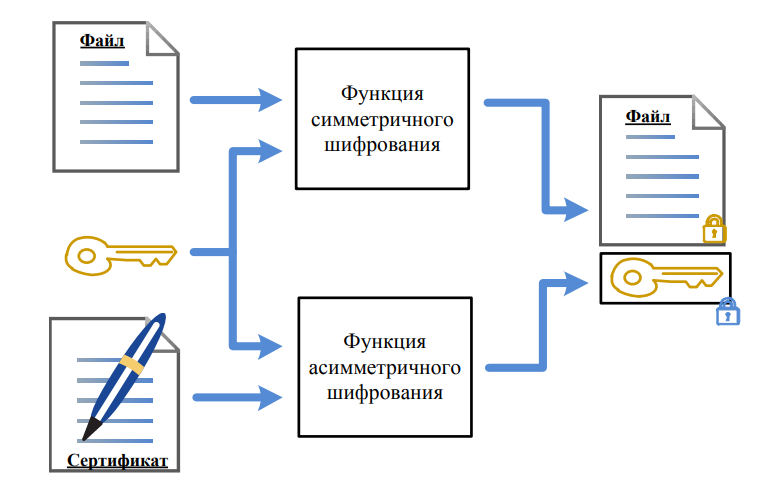

Чаще всего, методики секретного и открытого ключа комбинируются и используются вместе. Метод секретного ключа дает возможность быстрой расшифровки, в то время как метод открытого ключа предлагает более безопасный и более удобный способ для передачи секретного ключа. Эта комбинация методов известна как «цифровой конверт». Программа шифрования электронной почты PGP основана на технике «цифровой конверт».

Метод секретного ключа дает возможность быстрой расшифровки, в то время как метод открытого ключа предлагает более безопасный и более удобный способ для передачи секретного ключа. Эта комбинация методов известна как «цифровой конверт». Программа шифрования электронной почты PGP основана на технике «цифровой конверт».

Хеширования находит применение как средство проверки надежности пароля. Если система хранит хэш пароля, вместо самого пароля, он будет более безопасным, так как даже если хакеру попадет в руки этот хеш, он не сможет понять (прочитать) его. В ходе проверки, система проверит хэш входящего пароля, и увидит, если результат совпадает с тем, что хранится. Таким образом, фактический пароль будет виден только в краткие моменты, когда он должен быть изменен или проверен, что позволит существенно снизить вероятность его попадания в чужие руки.

Хеширование также используется для проверки подлинности данных с помощью секретного ключа. Хэш генерируется с использованием данных и этого ключа. Следовательно, видны только данные и хэш, а сам ключ не передается. Таким образом, если изменения будут сделаны либо с данными, либо с хэшем, они будут легко обнаружены.

Следовательно, видны только данные и хэш, а сам ключ не передается. Таким образом, если изменения будут сделаны либо с данными, либо с хэшем, они будут легко обнаружены.

В заключение можно сказать, что эти методы могут быть использованы для эффективного кодирования данных в нечитаемый формат, который может гарантировать, что они останутся безопасными. Большинство современных систем обычно используют комбинацию этих методов шифрования наряду с сильной реализацией алгоритмов для повышения безопасности. В дополнение к безопасности, эти системы также предоставляют множество дополнительных преимуществ, таких как проверка удостоверения пользователя, и обеспечение того, что полученные данные не могут быть подделаны.

Читайте также

Как выбрать игровой ноутбук

В чем разница между MacBook и ноутбуком?

Ноутбуки Apple: преимущества и виды MacBook

На что обратить внимание при выборе игрового компьютера?

Что такое менеджер паролей?

Оптические патч-корды

Криптография и главные способы шифрования информации

В XXI веке криптография играет серьезную роль в цифровой жизни современных людей. Кратко рассмотрим способы шифрования информации.

Кратко рассмотрим способы шифрования информации.

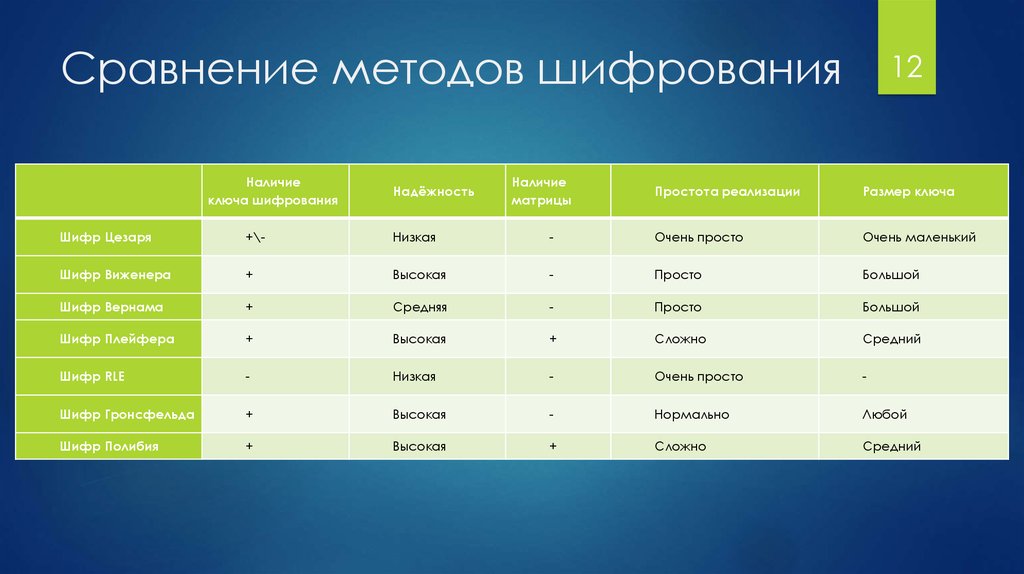

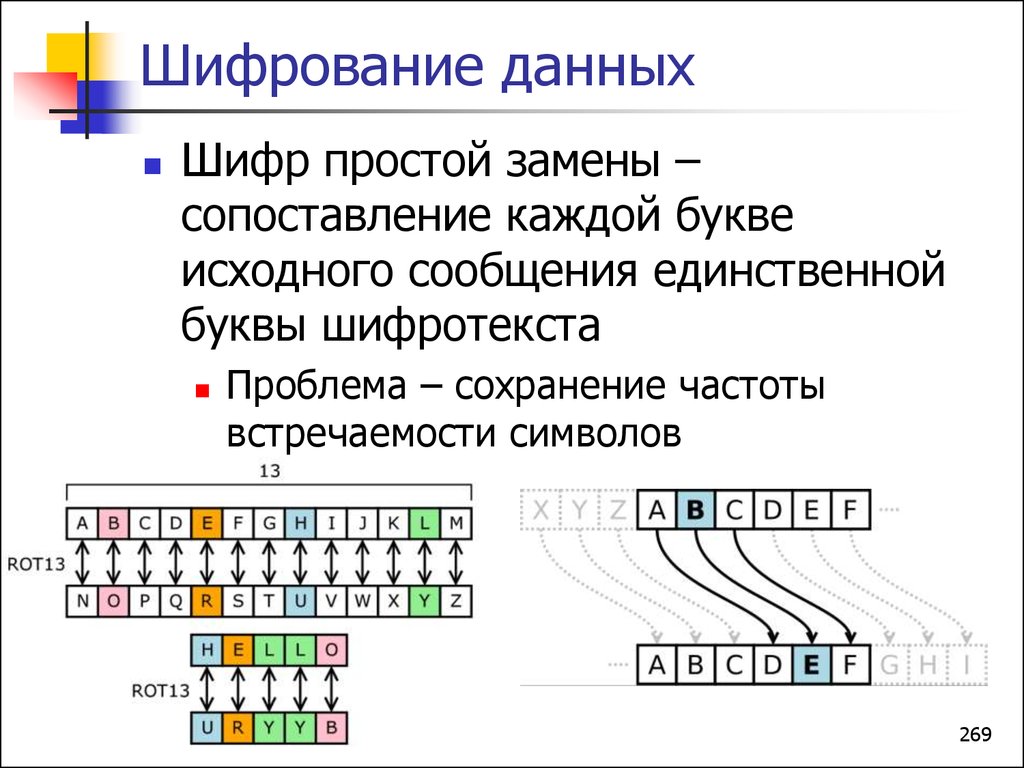

Скорее всего, вы уже сталкивались с простейшей криптографией и, возможно, знаете некоторые способы шифрования. Например Шифр Цезаря часто используется в развивающих детских играх.

ROT13 – еще один распространенный тип шифрования сообщений. В нём каждая буква алфавита сдвигается на 13 позиций, как показано на рисунке:

Как можно заметить, этот шифр не обеспечивает по-настоящему надежную защиту информации: он является простым и понятным примером всей идеи криптографии.

Сегодня мы говорим о криптографии чаще всего в контексте какой-то технологии. Как безопасно передается личная и финансовая информация, когда мы совершаем покупку в интернете или просматриваем банковские счета? Как можно безопасно хранить данные, чтобы никто не мог просто открыть компьютер, вытащить жесткий диск и иметь полный доступ ко всей информации на нём? Ответим на эти и другие вопросы в данной статье.

В кибербезопасности есть ряд вещей, которые беспокоят пользователей, когда дело доходит до каких-либо данных. К ним относятся конфиденциальность, целостность и доступность информации.

К ним относятся конфиденциальность, целостность и доступность информации.

Конфиденциальность – данные не могут быть получены или прочитаны неавторизованными пользователями.

Целостность информации – уверенность в том, что информация 100% останется нетронутой и не будет изменена злоумышленником.

Доступность информации – получение доступа к данным, когда это необходимо.

Также в статье рассмотрим различные формы цифровой криптографии и то, как они могут помочь достичь целей, перечисленных выше.

Основные способы шифрования:

- Симметрично

- Асимметричное

- Хеширование

- Цифровая подпись

Прежде чем мы начнем разбираться в теме, ответим на простой вопрос: что именно подразумевается под «шифрованием»? Шифрование – преобразование информации в целях сокрытия от неавторизованных лиц, но в то же время с предоставлением авторизованным пользователям доступа к ней.

Чтобы правильно зашифровать и расшифровать данные, нужны две вещи: данные и ключ для дешифровки. При использовании симметричного шифрования ключ для шифрования и расшифровки данных одинаковый. Возьмем строку и зашифруем ее с помощью Ruby и OpenSSL:

При использовании симметричного шифрования ключ для шифрования и расшифровки данных одинаковый. Возьмем строку и зашифруем ее с помощью Ruby и OpenSSL:

require 'openssl'

require 'pry'

data_to_encrypt = 'now you can read me!'

cipher = OpenSSL::Cipher.new('aes256')

cipher.encrypt

key = cipher.random_key

iv = cipher.random_iv

data_to_encrypt = cipher.update(data_to_encrypt) + cipher.final

binding.pry

trueВот что выведет программа:

Обратите внимание, что переменная data_to_encrypt, которая изначально была строкой “now you can read me!”, теперь куча непонятных символов. Обратим процесс, используя ключ, который изначально сохранили в переменной

После использования того же ключа, который мы установили для шифрования, дешифруем сообщение и получаем исходную строку.

Давайте рассмотрим и другие способы шифрования.

Проблема симметричного шифрования заключается в следующем: предположим, необходимо отправить какие-то данные через Интернет. Если для шифрования и расшифровки данных требуется один и тот же ключ, то получается, что сначала нужно отправить ключ. Это означает, что отослать ключ надо будет через небезопасное соединение. Но так ключ может быть перехвачен и использован третьей стороной. Чтобы избежать такого исхода, изобрели асимметричное шифрование.

Если для шифрования и расшифровки данных требуется один и тот же ключ, то получается, что сначала нужно отправить ключ. Это означает, что отослать ключ надо будет через небезопасное соединение. Но так ключ может быть перехвачен и использован третьей стороной. Чтобы избежать такого исхода, изобрели асимметричное шифрование.

Дабы использовать асимметричное шифрование, необходимо сгенерировать два математически связанных ключа. Один – это приватный ключ, доступ к которому имеете только вы. Второй – открытый, который является общедоступным.

Рассмотрим пример общения с использованием асимметричного шифрования. В нём отправлять сообщения друг другу будут сервер и пользователь. У каждого из них есть по два ключа: приватный и публичный. Ранее было сказано, что ключи связные. Т.е. сообщение, зашифрованное приватным ключом можно расшифровать только с помощью смежного публичного ключа. Поэтому чтобы начать общение, нужно обменяться публичными ключами.

Но как понять, что открытый ключ сервера принадлежит именно этому серверу? Существует несколько способов решения этой проблемы. Наиболее распространенный метод (и тот, который используется в интернете) – использование инфраструктуры открытых ключей (PKI). В случае веб-сайтов существует Центр сертификации, у которого есть каталог всех сайтов, на которые были выданы сертификаты и открытые ключи. При подключении к веб-сайту его открытый ключ сначала проверяется центром сертификации.

Наиболее распространенный метод (и тот, который используется в интернете) – использование инфраструктуры открытых ключей (PKI). В случае веб-сайтов существует Центр сертификации, у которого есть каталог всех сайтов, на которые были выданы сертификаты и открытые ключи. При подключении к веб-сайту его открытый ключ сначала проверяется центром сертификации.

Создадим пару открытого и закрытого ключей:

require 'openssl' require 'pry' data_to_encrypt = 'now you can read me!' key = OpenSSL::PKey::RSA.new(2048) binding.pry true

Получится:

Обратите внимание, что приватный ключ и открытый ключ являются отдельными объектами с различными идентификаторами. Используя #private_encrypt, можно зашифровать строку с помощью закрытого ключа, а используя #public_decrypt – расшифровать сообщение:

Хеширование, в отличие от симметричного и асимметричного шифрования, является односторонней функцией. Можно создать хеш из некоторых данных, но нет никакого способа, чтобы обратить процесс. Это делает хеширование не очень удобным способом хранения данных, но подходящим для проверки целостности некоторых данных.

Можно создать хеш из некоторых данных, но нет никакого способа, чтобы обратить процесс. Это делает хеширование не очень удобным способом хранения данных, но подходящим для проверки целостности некоторых данных.

Функция в качестве входных данных принимает какую-то информацию и выводит, казалось бы, случайную строку, которая всегда будет одинаковой длины. Идеальная функция хеширования создает уникальные значения для различных входов. Одинаковый ввод всегда будет производить одинаковый хеш. Поэтому можно использовать хеширование для проверки целостности данных.

Создадим новую строку, хешируем её и сохраним результат в переменной:

require 'openssl' require 'pry' test = 'some data' digest = Digest::SHA256.digest(test) binding.pry true

Снова хешируем строку и сравниваем её с той, что сохранили в переменной digest:

Пока данные остаются прежними, строки будут совпадать. Теперь давайте немного их изменим и снова сравним. Затем изменим данные обратно на то, что было изначально, и еще раз сравним:

Затем изменим данные обратно на то, что было изначально, и еще раз сравним:

Чтобы показать, как выглядят разные строки похожих исходных данных, взгляните на это:

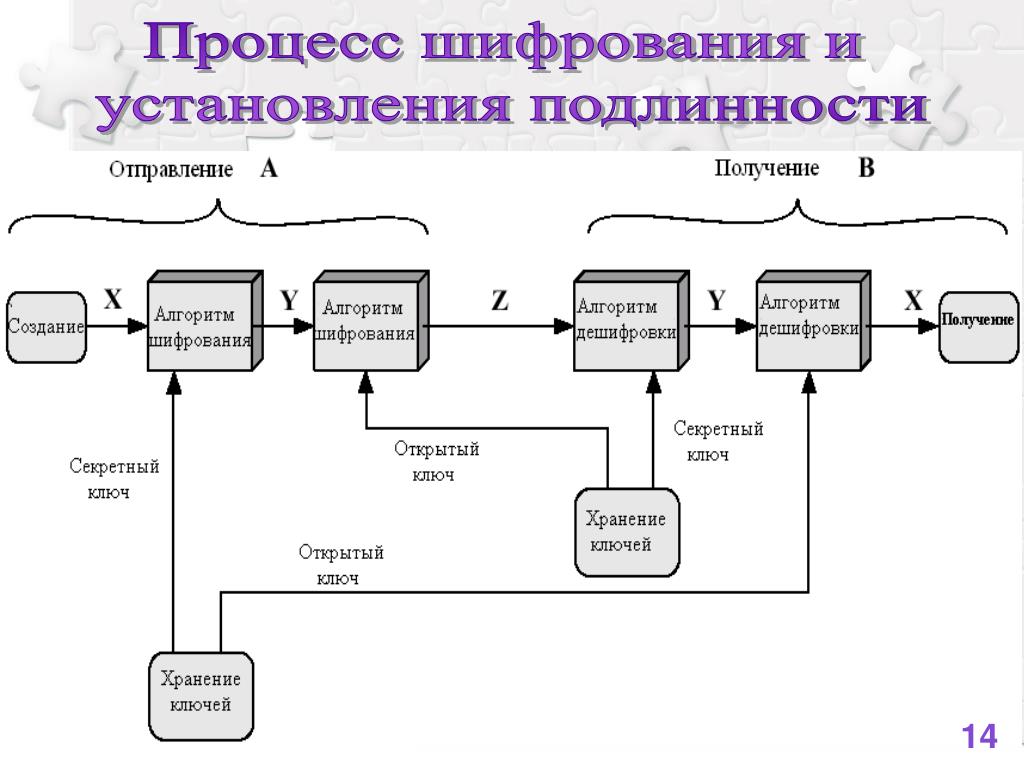

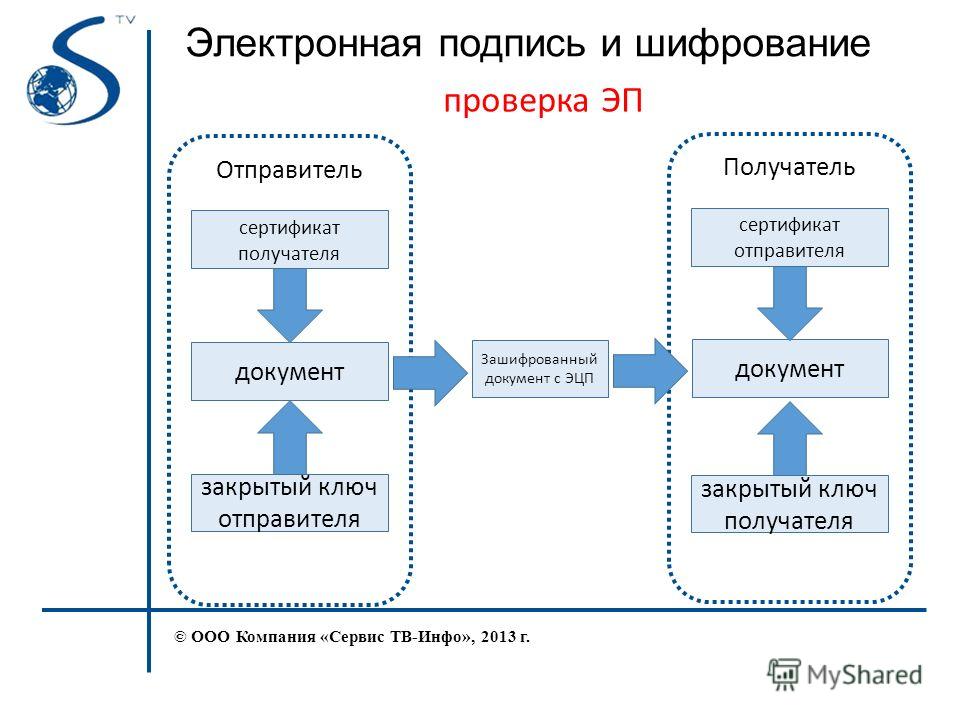

Цифровая подпись представляет собой комбинацию хеширования и асимметричного шифрования. То есть сообщения сначала хешируется, а после шифруется с помощью приватного ключа отправителя.

Получатель использует открытый ключ отправителя для извлечения хеша из подписи, затем сообщение снова хешируется для сравнения с извлеченным хешем. Если вы точно знаете, что открытый ключ принадлежит отправителю и расшифровка открытого ключа прошла успешно, можете быть уверены, что сообщение действительно пришло от отправителя. Совпадение хешей говорит о том, что сообщение не было никак изменено.

Но не стоит забывать, что цифровая подпись не обязательно делает сообщение конфиденциальным. Цифровые подписи будут работать с зашифрованными сообщениями, но шифрование самого сообщения должно выполняться отдельно.

Оригинал- Взламываем шифры: криптография за 60 минут.

- 30 ресурсов по безопасности, которые точно пригодятся.

- Python: взлом криптографической хеш-функции через BruteForce.

почему у Telegram нет ключей

Наталья Баранова

Контент-директорка «Теплицы социальных технологий».

Защитить вашу переписку от перехвата поможет технология шифрования. Теплица разобралась, в чем ее особенность, выбрала несколько защищенных мессенджеров и объяснила, почему попытки Роскомнадзора получить ключи от Telegram безуспешны и технически невыполнимы.

Шифрование – обратимое преобразование информации в целях сокрытия от не авторизованных лиц с предоставлением в это же время авторизованным пользователям доступа к ней.

Рассмотрим простой пример: текст «Здравствуй, друг!» зашифруем и превратим в такой код: iysd784bajgh=sfs. Сообщение в таком виде могут увидеть многие, однако содержание не поймут.

В зашифрованном формате сообщение приходит к получателю, и только он может расшифровать и прочитать его. Задача протоколов шифрования – соблюдать конфиденциальность передаваемой информации и ее целостность. Это значит, что данные не могут быть изменены при отправке и никто, кроме получателя, не может расшифровать их.

Задача протоколов шифрования – соблюдать конфиденциальность передаваемой информации и ее целостность. Это значит, что данные не могут быть изменены при отправке и никто, кроме получателя, не может расшифровать их.

В алгоритме шифрования всегда используется ключ. Это секретная информация или блок данных, который позволяет зашифровать или расшифровать сообщение.

Существуют два основных типа шифрования: симметричное и асимметричное. При симметричном шифровании используется один ключ как для шифрования, так и для чтения информации. А при асимметричном – разные ключи.

Еще по теме: Видеоурок Теплицы: как установить и подключить бесплатный VPN на компьютере и смартфоне

У асимметричного типа существенный плюс: пользователям не нужно передавать ключ расшифровки, поскольку они обмениваются только открытым ключом, который шифрует данные. В то время как в симметричном типе нужно найти безопасный способ передачи ключа, а это определенные риски.

Почему ключи Telegram невозможно передать

В апреле 2018 года Таганский районный суд Москвы вынес решение о блокировке один из самых популярных защищенных мессенджеров в России Telegram. Дело в том, что Роскомнадзор требовал передать ключи ФСБ для дешифровки переписки пользователей. Однако, 15 мая 2018 года в Мосгорсуде заявили, что решение не вступило в законную силу, так как было обжаловано представителями мессенджера. Несмотря на это Роскомнадзор уже начал процедуру блокировки. При этом юристы Telegram уведомили Роскомнадзор, что предоставить ключи технически невозможно.

В ответе мессенджера на уведомление Роскомнадзора отмечается, что в Telegram есть два вида обмена сообщениями: облачные чаты и секретные чаты. И сообщения, передаваемые через «секретные чаты», никогда не сохраняются на серверах Telegram.

Переписка пользователей «облачных чатов» хранится в зашифрованном виде, распределяется между различными подсистемами и никогда не хранится в одном месте», – написал в письме адвокат Дмитрий Динзе.

«Создание «секретных чатов» начинается с генерации авторизационного ключа, при этом используется асимметричное шифрование и алгоритм Диффи – Хеллмана, при котором из двух созданных частей ключа одна никогда не покидает пользовательского устройства и не передается по каналам связи. Ключи шифрования при этом регулярно обновляются, неактуальные ключи уничтожаются автоматически, – объясняет в письме адвокат. – Таким образом, администратор сервиса в существующей архитектуре ни при каких условиях не имеет доступа к информации, дающей возможность декодирования принимаемых, передаваемых, доставляемых и (или) обрабатываемых с его помощью электронных сообщений».

«Угрозы заблокировать Telegram, если мессенджер не предоставит персональные данные пользователей, не принесут плодов. Telegram и дальше будет отстаивать свободу и право на приватность», – ответил основатель Telegram Павел Дуров.

Threats to block Telegram unless it gives up private data of its users won’t bear fruit. Telegram will stand for freedom and privacy.

– Pavel Durov (@durov) 20 марта 2018 г.

Защищенные мессенджеры аналоги Телеграмм

1. Signal. Считается одним из самых безопасных мессенджеров. Например, его рекомендуют использовать американским сенаторам. Поклонником мессенджера является Эдвард Сноуден. Signal создан на основе открытого исходного кода, поэтому любой может посмотреть его и убедиться, что он не отправляет информацию третьим лицам. Signal использует технологию сквозного шифрования Double Ratchet.

При переписке пользователи сразу же инициируют создание двух ключей шифрования, которые существуют только на их телефонах. На серверах приложения не хранятся ни ключи, ни информация о полученных сообщениях и звонках.

2. Whats app. Мессенджер принадлежит Facebook и использует функцию оконечного шифрования для всех пользователей. Используется библиотека мессенджера Signal, это гарантирует, что на промежуточном сервере данные не только не могут быть расшифрованы, но там также не хранится какая-либо информация метаданных, по которой можно идентифицировать собеседников.

Используется библиотека мессенджера Signal, это гарантирует, что на промежуточном сервере данные не только не могут быть расшифрованы, но там также не хранится какая-либо информация метаданных, по которой можно идентифицировать собеседников.

3. Viber. Мессенджер имеет end-to-end шифрование: все голосовые звонки, личные и групповые чаты, а также пересылаемые файлы полностью защищены. Это значит, что все ключи для шифрования и расшифровки данных создаются только на устройствах участников переписки. Информация имеет нечитаемый вид до тех пор, пока не достигнет адресата. Сервис не видит содержание сообщений и не хранит архивов переписки.

4. Секретные чаты в Facebook Messenger с end-to-end-шифрованием. Начать такой «секретный» чат можно из меню создания нового сообщения, нажав на кнопку «Secret». К чату можно добавить таймер, и по истечении указанного отрезка времени он удалится.

5. Wire. Мессенджер использует шифрование по алгоритму end-to-end.

6. Ricochet. Мессендже подключается к контактам через сеть Tor и не использует сервера для передачи и хранения сообщений. К тому же Ricochet создает закрытый сервис с двусторонним анонимным соединением, а ваше местоположение и IP-адреса не записываются.

Для корректной работы Telegram редакция Теплицы советует установить VPN и настроить прокси.

Новосибирский Компьютерный Сервис NSKPC — ШИФРОВАНИЕ ДАННЫХ

В настоящее время информационная безопасность предприятия — важнейшая составляющая современного бизнеса. Для защиты от утечек и несанкционированного доступа к информации часто применяется шифрование данных. Наша компания имеет огромный опыт во внедрении, сопровождении и настройке шифрования на любых носителях информации. Обращайтесь, мы всегда готовы помочь!

Самый большой кошмар вашей организации: кто-то украл винчестер с резервной копией вашей базы данных. Несомненно, вы построили защищенную систему, зашифровали наиболее конфиденциальные ресурсы, разместили серверы баз данных за межсетевыми экранами. Но вор выбрал доступный ему способ: он взял диск с резервной копией, чтобы, вероятно, скопировать вашу базу данных на другом сервере, запустить экземпляр сервера этой базы данных, а затем не спеша просмотреть все ваши данные. Защита содержимого базы данных от такого воровства представляет собой не только хорошую практику; это – требование многих нормативно-правовых и нормативно-технических документов. Как же вы можете защитить вашу базу данных от этой опасности?

Но вор выбрал доступный ему способ: он взял диск с резервной копией, чтобы, вероятно, скопировать вашу базу данных на другом сервере, запустить экземпляр сервера этой базы данных, а затем не спеша просмотреть все ваши данные. Защита содержимого базы данных от такого воровства представляет собой не только хорошую практику; это – требование многих нормативно-правовых и нормативно-технических документов. Как же вы можете защитить вашу базу данных от этой опасности?

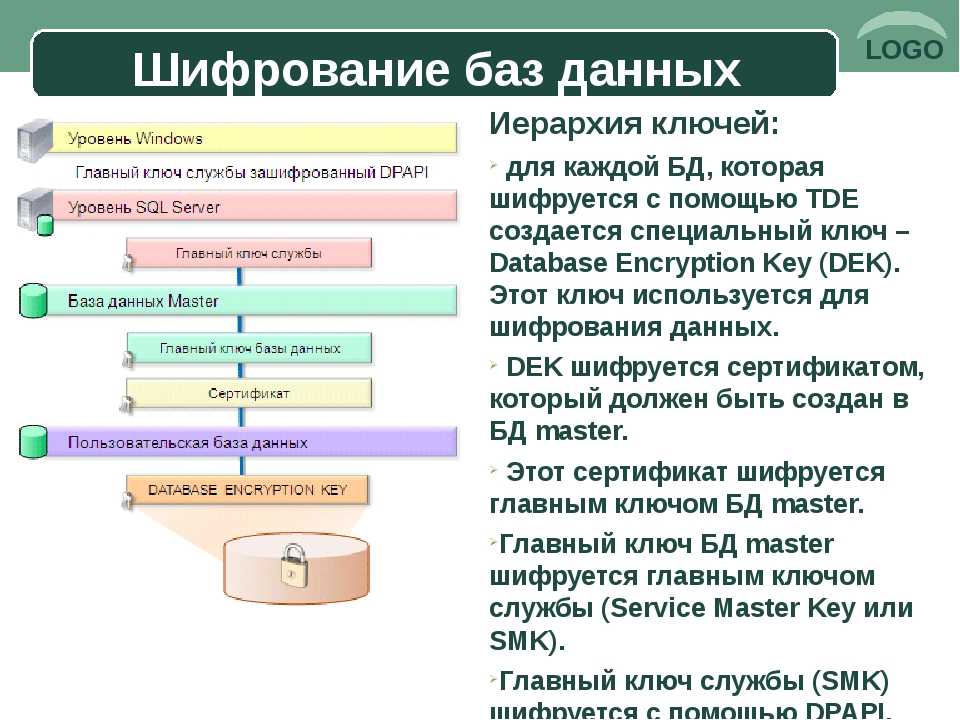

Одно решение состоит в том, чтобы зашифровать в базе данных конфиденциальные данные и хранить ключи шифрования в другом месте; без этих ключей любые украденные данные не будут иметь никакого значения. Тем не менее, вы должны найти баланс между двумя противоречащими понятиями: удобство доступа приложений к ключам шифрования и защита, требуемая для предотвращения воровства этих ключей. Причем соблюдение корпоративных и государственных нормативных требований предполагает немедленное принятие решения, без использования какого-либо сложного кодирования.

Технологии сегодняшнего дня позволяют легко зашифровать ваши секретные данные.

К сожалению, многие предприятия не пользуются преимуществами технологий шифрования, опасаясь, что это слишком сложно. В самом деле, шифрование особо ценных данных не намного сложнее, чем запуск антивирусного сканера или резервного копирования данных. Кстати, в некоторых антивирусных программах шифрование уже встроено!

Теория шифрования данных

Существуют два основных метода шифрования данных. Один подход заключается в использовании асимметричного PKI (Public-Key Infrastructure) шифрования. PKI криптография основана на паре криптографических ключей: один ключ является частным, и известен только конечным пользователям, в то время как другой — публичный, и может быть доступен всем.

PKI технология обеспечивает неприкосновенность и конфиденциальность, контроль доступа, доказательства передачи документов. Хотя большинство производителей систем безопасности используют ту или иную технологию PKI в свои программах, различия в разработке и реализации не позволяют разным продуктам взаимодействовать между собой.

Другой метод шифрования данных — использование симметричного ключа защиты, более известного как секретный ключ’. В общем случае, он быстрее, но он менее безопасный, чем PKI. Симметричные алгоритмы шифрования используют один и тот же ключ для шифрования и расшифровки сообщений. Симметричные алгоритмы работают лучше, когда ключи распределены среди ограниченного числа доверенных лиц. Поэтому, симметричное шифрования может быть достаточно легко нарушено и используется для сохранения относительно неважной информации только в течении короткого периода времени.

Использование шифрования

Самый простой способ использования шифрования состоит в том, чтобы купить ПО или аппаратные продукты, которые применяют в той или иной форме технологии шифрования. Microsoft Outlook Express, например, предоставляет встроенные алгоритмы шифрования для защиты электронной почты. Также Seagate Technology и Hitachi начали выпускать жесткие диски со встроенной функцией шифрования данных.

Поскольку большая часть программного обеспечения и аппаратных продуктов не содержат каких-либо встроенных технологий шифрования, нужный вам продукт необходимо выбрать. Это достаточно запутанный процесс, который лучше начать с точного определения требований безопасности, а уж затем найти продукт шифрования, который подошел бы к этим требованиям.

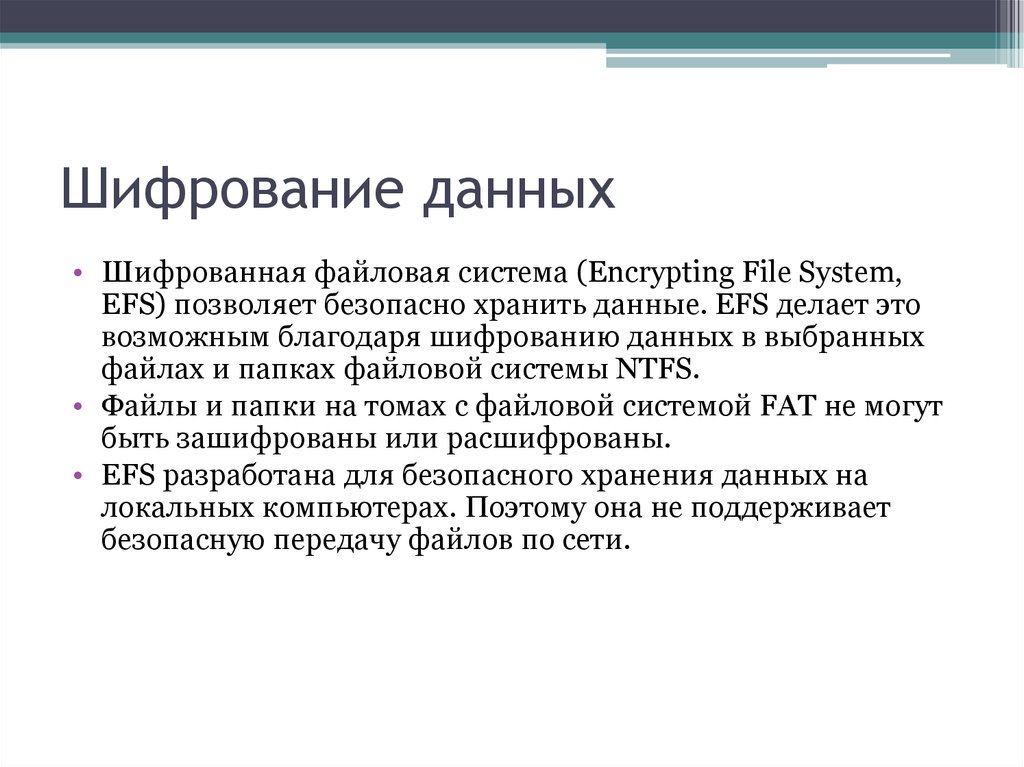

Пользователи Microsoft Windows версий PRO и выше могут воспользоваться технологиями шифрования BitLocker Drive. Это средство шифрования всего диска, которое предлагает мощное 1024-битное шифрование. Другая Windows-технология — EFS (шифрованная файловая система), которая использует технологию симметричного PKI для обеспечения шифрования файлов.

Помимо Microsoft, известные продукты шифрования данных это — PGP, с открытым исходным кодом TrueCrypt, DESlock +, Намо FileLock и T3 Basic Security.

Что необходимо шифровать?

Жесткие диски:

можно зашифровать все жесткие диски в качестве способа предотвращения кражи диска с данными.

Отдельные файлы: шифрование файлов обеспечивает дополнительную безопасность по мере необходимости». Многие ведущие продукты шифрования предлагают возможность шифрования файлов просто «перетащив» нужный файл мышью.

Ноутбуки: в отличие от офисных систем, ноутбуки легко потерять и они подвержены случайным кражам. Зашифровав данные, можно снизить ущерб от потери ноутбука. Число государственных регулирующих органов и страховых компаний, которые требуют, чтобы предприятия шифровали любые данные, выходящие за его пределы, неуклонно растет.

Переносные устройства: карты памяти, переносные жесткие диски и аналогичные переносные устройства хранения данных обеспечивают портативность, удобство и возможность потери либо кражи данных. Как и в случае с ноутбуками, шифрование данных сводит цену их потери к стоимости самого устройства. Все большее число съемных медиа устройств поставляются со встроенными технологиями шифрования.

Отправка файлов: передача файлов по незащищенной проводной или беспроводной связи может оказаться беспечной — воры могут прослушать такой канал связи и украсть ваши данные. Шифрование обеспечивает дополнительный уровень безопасности, даже если используется защищенная сеть.

Шифрование обеспечивает дополнительный уровень безопасности, даже если используется защищенная сеть.

Электронная почта: зашифрованные письма обеспечивают конфиденциальность переписки во время передачи письма и во время его нахождения в почтовом ящике адресата.

IM (сервисы мгновенных сообщений): все большее число предприятий используют сервисы мгновенных сообщений (icq, skype и т.д.) для передачи

конфиденциальной деловой информации. Шифрование позволяет обеспечить безопасность таких передач данных, хотя лучше всего не использовать данные сервисы для передачи секретных данных.

Ограничения шифрования

Как и любые другие технологии, программное обеспечение для шифрования не является совершенным. Даже самые лучшие продукты потребляют ресурсы процессора и памяти. Пользователи также могут потерять или забыть пароли, тем самым утратив свои данные навсегда.

До использования какого-либо инструмента шифрования внимательно изучите продукт. Убедитесь в том, что рассматриваемое ПО удовлетворяет ваши потребности, совместимо с вашей системой и имеет хорошую репутацию в отношении надежности и поддержки. Если это возможно, узнайте мнения друзей и коллег о различных инструментах шифрования, сравните информацию с различных форумов и порталов, посвященных IT безопасности.

Если это возможно, узнайте мнения друзей и коллег о различных инструментах шифрования, сравните информацию с различных форумов и порталов, посвященных IT безопасности.

Получить исчерпывающую консультацию и помощь в настройке шифрования вы может получить у наших специалистов.

Шифрование данных обзор, сравнение, лучшие продукты, внедрения, поставщики.

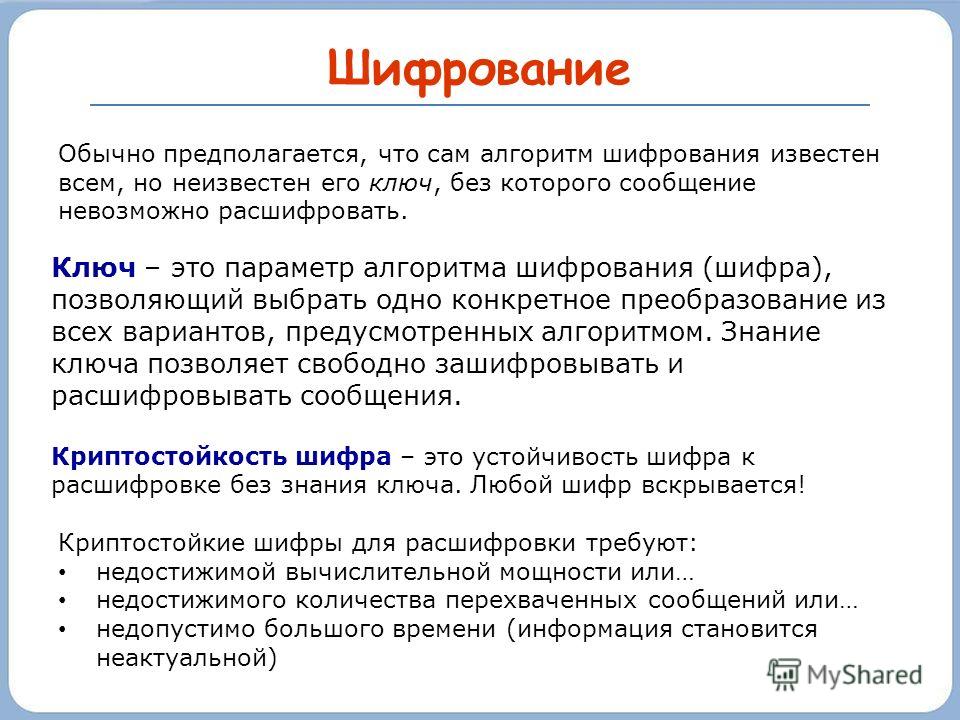

Шифрование данных это обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование информации служит соблюдению конфиденциальности при ее передаче. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма.

Пара процедур — шифрование и дешифрирование — называется криптосистемой. Обычно

криптосистема предусматривает наличие специального параметра — секретного ключа.

Кодирование и шифрование информации обеспечивает три состояния безопасности данных:

- Конфиденциальность. Шифрование используется для скрытия информации от неавторизованных пользователей при передаче или при хранении.

- Целостность. Шифрование используется для предотвращения изменения информации при передаче или хранении.

- Идентифицируемость. Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им.

Алгоритмы шифрования данных бывают симметричные и асимметричные. В симметричных схемах шифрования (классическая криптография) секретный ключ шифрования совпадает с секретным ключом дешифрирования. В асимметричных схемах шифрования (криптография с открытым ключом) открытый ключ шифрования не совпадает с секретным ключом дешифрирования.

Интегрированные средства защиты информации в сетевых ОС не всегда могут полностью решить возникающие на практике проблемы связанные с защитой информации. Специализированное программы, обеспечивающие шифрование персональных данных и защиту информации от несанкционированного доступа, обладают существенно лучшими характеристиками. Кроме криптографических систем и программ шифрования, существует много других доступных внешних средств защиты данных.

Специализированное программы, обеспечивающие шифрование персональных данных и защиту информации от несанкционированного доступа, обладают существенно лучшими характеристиками. Кроме криптографических систем и программ шифрования, существует много других доступных внешних средств защиты данных.

- Продукты

- Сравнение

- Поставщики

- Производители

- FAQ

- Материалы

Наиболее популярные продукты категории Шифрование данных Все продукты категории

Gemalto Trusted Service Hub

gemalto

infotecs ViPNet Coordinator HW

ИнфоТеКС

SYSCLOUD Google Drive Encryption

SysCloud

Поставщики Шифрование данных

ISSP

GEO. ..

..

- GEO

- KAZ

- RUS

- UKR

Производители Шифрование данных

F.A.Q. Шифрование данных

Некоторые облачные сервисы уже сейчас шифруют данные пользователей после загрузки и расшифровывают их, когда пользователь хочет скачать или открыть их. Это значит, что сам облачный сервис не имеет доступа к данным пользователей и в случае кражи их серверов данные останутся зашифрованными.

Облачного шифрования может быть недостаточно и рекомендуется самостоятельно шифровать данные на своем компьютере перед загрузкой в Dropbox или Google Drive.

Даже если у пользователя на компьютере нет важной информации, злоумышленник может получить доступ к контактам и документам коллег и друзей через информацию в электронной почте и аккаунтах в социальных сетях.

Мошенник может украсть данные за $0,02 и продать их за $200. Часто применяются написанные скрипты для поиска слабо защищенных компьютеров в Интернете для последующей автоматической кражи информации.

Защита информации методом шифрования обладает рядом преимуществ:

- обеспечение целостности и блокировка корпоративных данных, хранящихся в электронном виде;

- охрана баз данных, почты и других систем от несанкционированного доступа;

- защита информации от копирования и обнародования;

- повышение уровня корпоративной этики за счет обеспечения безопасности обмена личными сообщениями.

Утечка корпоративных данных может происходить при пересылке информации через интернет, и при копировании файлов сотрудниками, и при несанкционированном внедрении, и из-за неумышленных ошибок персонала. В любом из этих случаев шифрование данных в сети гарантирует их неизменность и полную безопасность, так как дешифровка для злоумышленников чаще всего оказывается просто невозможной.

Шифрование использует алгоритм и ключ для преобразования входных данных в зашифрованные выходные данные. Методы шифрования данных позволяют просматривать сообщения исключительно отправителю и получателю, поскольку зашифрованную информацию может прочесть только тот, кто имеет секретный ключ для преобразования сообщения в простой текст.

Симметричное шифрование. Является самым простым алгоритмом. Криптографы часто называют его секретным ключом криптографии (SKC) или общим, поскольку шифрование и расшифровка информации происходит с использованием одного и того же ключа. Симметричное шифрование подразумевает, что секретный цифровой ключ должен быть известен как получателю, так и отправителю.

Асимметричное шифрование. Этот алгоритм широко используется во Всемирной сети. Его также называют открытым ключом криптографии (PKC). Алгоритм PKC использует два ключа: открытый и закрытый. Открытый может быть известен многим. Расшифровать данные с его помощью невозможно. Например, адрес электронной почты является открытым ключом. Закрытый является секретным, используется для расшифровки сообщения, никогда не раскрывается другой стороне. Например, пароль учетной записи электронной почты является ключом к открытию электронных писем.

Например, адрес электронной почты является открытым ключом. Закрытый является секретным, используется для расшифровки сообщения, никогда не раскрывается другой стороне. Например, пароль учетной записи электронной почты является ключом к открытию электронных писем.

Хэш-функции, хэширование. Хэш-функции являются алгоритмами, которые в некотором смысле не используют ключ. Такие способы шифрования данных называют дайджестами сообщений или односторонним шифрованием. При помощи алгоритмов хеширования возможно преобразование больших объемов информации в строку двоичных чисел (битов) определенной длины (хеш), которую трудно имитировать. Хэш может использоваться в качестве цифровой подписи или для шифрования и хранения паролей. Методы шифрования информации черех хэширование являются ключевым моментом технологии блокчейн.

Блочный шифр. Является разновидностью симметричного шифрования. Блочное шифрование подразумевает, что каждый блок данных шифруется или расшифровывается отдельно, причем каждый бит в выходном блоке зависит от каждого бита в соответствующем входном блоке, но не от других битов. Размер блока определяется алгоритмом.

Размер блока определяется алгоритмом.

Потоковый шифр. Использует симметричное шифрование. В отличие от блока, где все шифрование происходит одновременно, потоковое выполняется по одному биту за раз. Преобразование символов открытого сообщения в символы шифрованного происходит в зависимости от их расположения в потоке открытого текста и используемого ключа.

Цифровая подпись. Такие виды шифрования информации чаще всего используют ассиметричную криптографию с открытым ключом. Имеют цифровой идентификатор на основе сертификата, выданного аккредитованным центром сертификации (ЦС). Являются частью механизма проверки безопасности, подлинности цифровых сообщений. Электронный документ, содержащий ЦП, подтверждает аутентификацию заявленного отправителя, неотрекаемость сообщения, отвечает за целостность передаваемых данных.

Что такое шифрование? Шифрование данных определено

Шифрование данных — это способ перевода данных из открытого текста (незашифрованного) в зашифрованный текст (зашифрованный). Пользователи могут получить доступ к зашифрованным данным с помощью ключа шифрования и к расшифрованным данным с помощью ключа дешифрования.

Пользователи могут получить доступ к зашифрованным данным с помощью ключа шифрования и к расшифрованным данным с помощью ключа дешифрования.

Защита ваших данных

В облаке или на подключенных серверах хранится огромное количество конфиденциальной информации. Шифрование использует кибербезопасность для защиты от грубой силы и кибератак, включая вредоносные программы и программы-вымогатели. Шифрование данных работает путем защиты передаваемых цифровых данных в облачных и компьютерных системах. Существует два вида цифровых данных: передаваемые данные или данные в полете и хранимые цифровые данные или данные в состоянии покоя.

Современные алгоритмы шифрования заменили устаревший стандарт шифрования данных для защиты данных. Эти алгоритмы защищают информацию и поддерживают инициативы в области безопасности, включая целостность, аутентификацию и неотказуемость. Алгоритмы сначала аутентифицируют сообщение, чтобы проверить происхождение. Следующий. они проверяют целостность, чтобы убедиться, что содержимое осталось неизменным. Наконец, инициатива неотказуемости не позволяет отправке отрицать законную активность.

Следующий. они проверяют целостность, чтобы убедиться, что содержимое осталось неизменным. Наконец, инициатива неотказуемости не позволяет отправке отрицать законную активность.

Типы шифрования данных: асимметричное и симметричное

Существует несколько различных методов шифрования, каждый из которых разработан с учетом различных требований к безопасности. Двумя основными типами шифрования данных являются асимметричное шифрование и симметричное шифрование.

Методы асимметричного шифрования:Асимметричное шифрование, также известное как криптография с открытым ключом, шифрует и расшифровывает данные с помощью двух отдельных криптографических асимметричных ключей. Эти два ключа известны как «открытый ключ» и «закрытый ключ».

Общие методы асимметричного шифрования:

- RSA: RSA, названный в честь ученых-компьютерщиков Рона Ривеста, Ади Шамира и Леонарда Адлемана, представляет собой популярный алгоритм, используемый для шифрования данных с помощью открытого ключа и расшифровки с помощью закрытого ключа для безопасной передачи данных.

.

. - Инфраструктура открытых ключей (PKI): PKI — это способ управления ключами шифрования посредством выпуска цифровых сертификатов и управления ими.

Методы симметричного шифрования:

Симметричное шифрование — это тип шифрования, при котором для шифрования открытого текста и расшифровки зашифрованного текста используется только один секретный симметричный ключ.

Общие методы симметричного шифрования:

- Стандарты шифрования данных (DES): DES — это низкоуровневый алгоритм блочного шифрования, который преобразует обычный текст в блоки по 64 бита и преобразует их в зашифрованный текст с использованием 48-битных ключей.

- Тройной DES: Тройной DES запускает шифрование DES три раза, выполняя шифрование, дешифрование и повторное шифрование данных.

- Advanced Encryption Standard (AES): AES часто называют золотым стандартом шифрования данных и используется во всем мире в качестве стандарта правительства США.

- Twofish: Twofish считается одним из самых быстрых алгоритмов шифрования и может использоваться бесплатно.

Преимущества шифрования данных

Поскольку все больше и больше организаций переходят на гибридные и многооблачные среды, растет озабоченность по поводу безопасности общедоступного облака и защиты данных в сложных средах. Шифрование данных в масштабе предприятия и управление ключами шифрования могут помочь защитить данные локально и в облаке.

Поставщики облачных услуг (CSP) могут нести ответственность за безопасность облака, но клиенты несут ответственность за безопасность в облаке, особенно за безопасность любых данных. Конфиденциальные данные организации должны быть защищены, позволяя авторизованным пользователям выполнять свои рабочие функции. Эта защита должна не только шифровать данные, но и обеспечивать надежное управление ключами шифрования, контроль доступа и возможности ведения журналов аудита.

Надежные решения для шифрования данных и управления ключами должны предлагать:

- Консоль централизованного управления для шифрования данных и политик и конфигураций ключей шифрования

- Шифрование на уровне файлов, баз данных и приложений для локальных и облачных данных

- Управление доступом на основе ролей и групп и ведение журнала аудита для обеспечения соответствия требованиям

- Автоматизированные процессы жизненного цикла ключей для локальных и облачных ключей шифрования

Эффективное шифрование данных

Новый инструментарий гомоморфного шифрования

Компания IBM© объединила результаты 11-летних исследований в области криптографии и разработала оптимизированный набор инструментов для полностью гомоморфного шифрования (FHE) для Mac OS и iOS.

Посмотрите, что будет дальше

Блокчейн-платформа IBM 2.5

Недавно запущенная многосторонняя сеть под названием IBM Blockchain Platform 2.5 включает в себя последние инновации для улучшения IBM Blockchain Platform.

Откройте для себя платформу IBM

Усовершенствования IBM Z

IBM Fibre Channel Endpoint Security для IBM z15™ помогает защитить данные во время передачи с помощью всеобъемлющего шифрования и без дорогостоящих изменений приложений.

Читать блог

Связанные решения

Решения для шифрования данных

Защитите корпоративные данные и соблюдайте нормативные требования с помощью решений и услуг по обеспечению безопасности, ориентированных на данные.

Всеобъемлющие решения для шифрования

Шифрование данных с помощью технологии шифрования IBM обеспечит защиту ваших данных даже в случае утечки данных.

Защитите конфиденциальные данные

IBM Data Privacy Passports защищает конфиденциальные данные и поддерживает конфиденциальность в соответствии с политикой по мере того, как данные перемещаются из своего источника в гибридные мультиоблачные среды.

Шифрование данных и криптографические услуги

IBM Cryptographic Services защищает и сохраняет полный контроль над вашими конфиденциальными данными.

Управление корпоративными ключами

IBM Enterprise Key Management Foundation (EKMF) — это высоконадежная и гибкая система управления ключами для предприятия.

Программное обеспечение для шифрования данных

Защитите свои файлы и данные базы данных от неправомерного использования с помощью IBM Security Guardium Data Encryption, интегрированного набора продуктов, построенных на общей инфраструктуре.

Решения для защиты данных

Защитите свои данные, соблюдайте правила конфиденциальности и упростите операционную сложность с помощью IBM Cloud Pak для обеспечения безопасности.

Решения для флэш-памяти

Упростите управление данными и инфраструктурой с помощью унифицированного семейства платформ IBM FlashSystem®, которое упрощает администрирование и операционную сложность в локальных, гибридных облачных, виртуализированных и контейнерных средах.

Ресурсы

Аналитика безопасности и защита данных

Узнайте больше о соответствии требованиям CCPA и GDPR, защите данных и конфиденциальности.

Что такое шифрование данных?

Шифрование – определение и значение

Шифрование в кибербезопасности – это преобразование данных из читаемого формата в закодированный формат. Зашифрованные данные могут быть прочитаны или обработаны только после их расшифровки.

Зашифрованные данные могут быть прочитаны или обработаны только после их расшифровки.

Шифрование является основным элементом защиты данных. Это самый простой и самый важный способ гарантировать, что информация компьютерной системы не может быть украдена и прочитана кем-то, кто хочет использовать ее в злонамеренных целях.

Шифрование данных широко используется отдельными пользователями и крупными корпорациями для защиты пользовательской информации, передаваемой между браузером и сервером. Эта информация может включать в себя все, от платежных данных до личной информации. Программное обеспечение для шифрования данных, также известное как алгоритм шифрования или шифр, используется для разработки схемы шифрования, которую теоретически можно взломать только при наличии больших вычислительных мощностей.

Как работает шифрование?

org/1999/xhtml»> Когда информация или данные передаются через Интернет, они проходят через ряд сетевых устройств по всему миру, которые являются частью общедоступного Интернета. Поскольку данные проходят через общедоступный Интернет, есть вероятность, что они могут быть скомпрометированы или украдены хакерами. Чтобы предотвратить это, пользователи могут установить специальное программное или аппаратное обеспечение для обеспечения безопасной передачи данных или информации. Эти процессы известны как шифрование в сетевой безопасности. Шифрование включает в себя преобразование удобочитаемого открытого текста в непонятный текст, известный как зашифрованный текст. По сути, это означает брать читаемые данные и изменять их так, чтобы они выглядели случайными. Шифрование включает в себя использование криптографического ключа, набора математических значений, с которыми соглашаются отправитель и получатель. Получатель использует ключ для расшифровки данных, превращая их обратно в читаемый открытый текст.

Чем сложнее криптографический ключ, тем надежнее шифрование, потому что третьи лица с меньшей вероятностью расшифруют его с помощью атак грубой силы (т. е. перебора случайных чисел, пока не будет угадана правильная комбинация).

Шифрование также используется для защиты паролей. Методы шифрования паролей шифруют ваш пароль, поэтому хакеры не смогут его прочесть.

Каковы наиболее распространенные методы шифрования?

Двумя наиболее распространенными методами шифрования являются симметричное и асимметричное шифрование. Названия указывают на то, используется ли один и тот же ключ для шифрования и дешифрования:

- Симметричные ключи шифрования: Это также известно как шифрование с закрытым ключом. Ключ, используемый для кодирования, совпадает с ключом, используемым для декодирования, что делает его оптимальным для отдельных пользователей и закрытых систем.

В противном случае ключ должен быть отправлен получателю. Это увеличивает риск взлома, если он будет перехвачен третьим лицом, например хакером. Этот метод быстрее, чем асимметричный метод.

В противном случае ключ должен быть отправлен получателю. Это увеличивает риск взлома, если он будет перехвачен третьим лицом, например хакером. Этот метод быстрее, чем асимметричный метод. - Ключи асимметричного шифрования: В этом типе используются два разных ключа — открытый и закрытый, — которые математически связаны друг с другом. Ключи — это, по сути, большие числа, которые были соединены друг с другом, но не идентичны, отсюда и термин «асимметричный». Закрытый ключ держится владельцем в секрете, а открытый ключ либо передается авторизованным получателям, либо становится общедоступным.

Данные, зашифрованные с помощью открытого ключа получателя, могут быть расшифрованы только с помощью соответствующего закрытого ключа.

Примеры алгоритмов шифрования

Алгоритмы шифрования используются для преобразования данных в зашифрованный текст. Алгоритм использует ключ шифрования для изменения данных предсказуемым образом, так что даже если зашифрованные данные будут казаться случайными, их можно будет превратить обратно в открытый текст с помощью ключа дешифрования.

Алгоритм использует ключ шифрования для изменения данных предсказуемым образом, так что даже если зашифрованные данные будут казаться случайными, их можно будет превратить обратно в открытый текст с помощью ключа дешифрования.

Существует несколько различных типов алгоритмов шифрования, предназначенных для различных целей. Новые алгоритмы разрабатываются, когда старые становятся небезопасными. Некоторые из наиболее известных алгоритмов шифрования включают в себя:

Шифрование DES

DES означает стандарт шифрования данных. Это устаревший алгоритм симметричного шифрования, который не считается подходящим для современного использования. Поэтому другие алгоритмы шифрования пришли на смену DES.

Шифрование 3DES

3DES означает стандарт тройного шифрования данных. Это алгоритм с симметричным ключом, и слово «тройной» используется потому, что в процессе шифрования данные проходят через исходный алгоритм DES три раза. Triple DES постепенно выводится из эксплуатации, но ему все еще удается создать надежное аппаратное решение для шифрования для финансовых услуг и других отраслей.

Это алгоритм с симметричным ключом, и слово «тройной» используется потому, что в процессе шифрования данные проходят через исходный алгоритм DES три раза. Triple DES постепенно выводится из эксплуатации, но ему все еще удается создать надежное аппаратное решение для шифрования для финансовых услуг и других отраслей.

Шифрование AES

AES расшифровывается как Advanced Encryption Standard и был разработан для обновления исходного алгоритма DES. Некоторые из наиболее распространенных приложений алгоритма AES включают приложения для обмена сообщениями, такие как Signal или WhatsApp, и программу архивации файлов WinZip.

Шифрование RSA

RSA был первым общедоступным алгоритмом асимметричного шифрования. RSA популярен благодаря своей длине ключа и поэтому широко используется для безопасной передачи данных. RSA расшифровывается как Rivest, Shamir и Adleman — фамилии математиков, впервые описавших этот алгоритм. RSA считается асимметричным алгоритмом из-за использования пары ключей.

RSA расшифровывается как Rivest, Shamir и Adleman — фамилии математиков, впервые описавших этот алгоритм. RSA считается асимметричным алгоритмом из-за использования пары ключей.

Шифрование Twofish

Используемый как в аппаратном, так и в программном обеспечении, Twofish считается одним из самых быстрых в своем роде. Twofish не запатентован, что делает его бесплатным для всех, кто хочет его использовать. В результате вы найдете его в комплекте с программами шифрования, такими как PhotoEncrypt, GPG и популярным программным обеспечением с открытым исходным кодом TrueCrypt.

Шифрование RC4

Используется в WEP и WPA, протоколах шифрования, обычно используемых в беспроводных маршрутизаторах.

Примеры асимметричного шифрования включают RSA и DSA. Примеры симметричного шифрования включают RC4 и DES. Наряду с алгоритмами шифрования существует так называемый Common Criteria (CC):

Примеры симметричного шифрования включают RC4 и DES. Наряду с алгоритмами шифрования существует так называемый Common Criteria (CC):

- Это не стандарт шифрования, а набор международных рекомендаций по проверке заявлений о безопасности продукта, выдерживающих тщательную проверку. Руководство

- CC было создано для обеспечения независимого от поставщика стороннего надзора за продуктами безопасности.

- Проверяемые продукты предоставляются поставщиками добровольно, и проверяются функциональные возможности в целом или по отдельности.

- Когда продукт оценивается, его функции проверяются в соответствии с определенным набором стандартов для каждого типа продукта.

- Первоначально шифрование не входило в сферу действия Common Criteria, но все чаще включается в его стандарты безопасности.

Шифрование при передаче и при хранении: в чем разница?

w3.org/1999/xhtml»> Решения для шифрования данных, такие как программное обеспечение для шифрования данных и облачное шифрование данных, часто делятся на категории в зависимости от того, предназначены ли они для данных в состоянии покоя или для данных в пути:Шифрование данных при передаче

Данные считаются передаваемыми при перемещении между устройствами, например, в частных сетях или через Интернет. Во время передачи данные подвергаются большему риску из-за необходимости расшифровки перед передачей и уязвимостей самого метода передачи. Шифрование данных во время передачи, называемое сквозным шифрованием, гарантирует, что даже в случае перехвата данных их конфиденциальность будет защищена.

Шифрование данных в состоянии покоя

Данные считаются находящимися в состоянии покоя, если они находятся на устройстве хранения и не используются или не передаются активно. Данные в состоянии покоя часто менее уязвимы, чем при передаче, поскольку функции безопасности устройства ограничивают доступ, но они не защищены. Кроме того, он часто содержит более ценную информацию, поэтому является более привлекательной целью для воров.

Данные в состоянии покоя часто менее уязвимы, чем при передаче, поскольку функции безопасности устройства ограничивают доступ, но они не защищены. Кроме того, он часто содержит более ценную информацию, поэтому является более привлекательной целью для воров.

Шифрование хранимых данных снижает вероятность кражи данных в результате утери или кражи устройств, непреднамеренного обмена паролями или случайного предоставления разрешений. Это увеличивает время, необходимое для доступа к информации, и дает владельцу данных ценное время для обнаружения потери данных, атак программ-вымогателей, удаленного удаления данных или изменения учетных данных.

Одним из способов защиты данных в состоянии покоя является TDE. Это означает прозрачное шифрование данных и представляет собой технологию, используемую Microsoft, Oracle и IBM для шифрования файлов базы данных. TDE защищает хранящиеся данные, шифруя базы данных как на жестком диске, так и на резервных носителях. TDE не защищает данные при передаче.

TDE не защищает данные при передаче.

Что такое сквозное шифрование данных?

В отношении шифрования данных вы часто слышите термин сквозное шифрование. Это относится к системам, в которых только два взаимодействующих пользователя, у которых есть ключи, могут расшифровать разговор. Это включает, например, даже поставщика услуг, который не может получить доступ к сквозным зашифрованным данным.

Возможен сброс сквозных зашифрованных данных. Например, на iPhone это может понадобиться, если вы забудете пароль для восстановления доступа к своему устройству. Если вы сделаете это, вы не сможете использовать ни один из ранее зашифрованных файлов резервных копий. Но вы можете использовать iTunes, чтобы снова создать резервную копию вашего устройства iOS и установить новый пароль для ваших резервных копий данных.

Шесть основных преимуществ шифрования

w3.org/1999/xhtml»> Шифрование помогает поддерживать целостность данныхХакеры не просто крадут информацию; они также могут изменять данные для совершения мошенничества. Хотя опытные хакеры могут изменить зашифрованные данные, получатели данных смогут обнаружить повреждение, что позволит быстро отреагировать.

Шифрование помогает организациям соблюдать правила

Во многих отраслях, например в сфере финансовых услуг или медицинских услуг, действуют строгие правила использования и хранения данных потребителей. Шифрование помогает организациям соответствовать этим стандартам и обеспечивать соответствие.

Шифрование защищает данные на разных устройствах

Большинство из нас используют в повседневной жизни несколько устройств, и перенос данных с одного устройства на другое может быть сопряжен с риском. Технология шифрования помогает защитить данные на разных устройствах даже во время передачи. Дополнительные меры безопасности, такие как расширенная проверка подлинности, помогают сдерживать неавторизованных пользователей.

Технология шифрования помогает защитить данные на разных устройствах даже во время передачи. Дополнительные меры безопасности, такие как расширенная проверка подлинности, помогают сдерживать неавторизованных пользователей.

Шифрование помогает при перемещении данных в облачное хранилище

Все больше и больше пользователей и организаций хранят свои данные в облаке, а это означает, что безопасность облака имеет важное значение. Зашифрованное хранилище помогает поддерживать конфиденциальность этих данных. Пользователи должны убедиться, что данные шифруются во время передачи, во время использования и в состоянии покоя в хранилище.

Шифрование помогает организациям защищать офисы

Многие организации имеют удаленные офисы, особенно после пандемии. Это может представлять угрозу кибербезопасности, поскольку доступ к данным осуществляется из нескольких разных мест — шифрование помогает защититься от кражи или случайной потери данных.

Шифрование данных защищает интеллектуальную собственность.

Системы управления цифровыми правами шифруют данные в состоянии покоя — в данном случае интеллектуальную собственность, такую как песни или программное обеспечение, — для предотвращения обратного проектирования и несанкционированного использования или воспроизведения материалов, защищенных авторским правом.

Существует множество важных применений шифрования

Большинство из нас ежедневно сталкиваются с шифрованием. Популярные варианты использования включают:

- Каждый раз, когда вы пользуетесь банкоматом или покупаете что-то в Интернете с помощью смартфона, для защиты передаваемой информации используется шифрование.

- Защита устройств, например шифрование для ноутбуков.

- Большинство законных веб-сайтов используют «уровень защищенных сокетов» (SSL), который представляет собой форму шифрования данных при их отправке на веб-сайт и с веб-сайта. Это предотвращает доступ злоумышленников к этим данным во время их передачи. Найдите значок замка. в строке URL и «s» в «https://», чтобы убедиться, что вы проводите безопасные, зашифрованные транзакции в Интернете.0020

- Ваши сообщения WhatsApp также зашифрованы, и у вас также может быть зашифрованная папка на вашем телефоне.

- Ваша электронная почта также может быть зашифрована с помощью таких протоколов, как OpenPGP.

- VPN — виртуальные частные сети — используют шифрование, и все, что вы храните в облаке, должно быть зашифровано. Вы можете зашифровать весь свой жесткий диск и даже совершать зашифрованные голосовые вызовы.

- Шифрование используется для подтверждения целостности и подлинности информации с помощью так называемых цифровых подписей. Шифрование является неотъемлемой частью управления цифровыми правами и защиты от копирования.

- Для стирания данных можно использовать шифрование. Поскольку удаленную информацию иногда можно восстановить с помощью инструментов восстановления данных, если вы сначала зашифруете данные и выбросите ключ, единственное, что кто-либо сможет восстановить, — это зашифрованный текст, а не исходные данные.

Шифрование в кибербезопасности — это способ защиты частной информации от кражи или компрометации. Еще одним важным аспектом онлайн-безопасности является использование высококачественного антивирусного решения, такого как Kaspersky Total Security, которое блокирует распространенные и сложные угрозы, такие как вирусы, вредоносное ПО, программы-вымогатели, шпионские приложения и новейшие хакерские уловки.

Статьи по теме:

- Кража и потеря данных

- Как зашифровать ваш iPhone

- Удаление программ-вымогателей — расшифровка данных

- самых популярных атак программ-вымогателей в 2020 году

Что такое шифрование данных? Определение и соответствующие часто задаваемые вопросы

Информация о

шифровании данных ? Огромные объемы конфиденциальной информации управляются и хранятся онлайн в облаке или на подключенных серверах. Это связано с тем, что практически невозможно вести бизнес или вести личную жизнь изо дня в день без передачи и хранения ваших конфиденциальных данных сетевыми компьютерными системами различных организаций.

Это связано с тем, что практически невозможно вести бизнес или вести личную жизнь изо дня в день без передачи и хранения ваших конфиденциальных данных сетевыми компьютерными системами различных организаций.

Алгоритмы шифрования данных шифруют открытый текст так, что его может прочитать только тот, у кого есть ключ дешифрования. Этот процесс обеспечивает безопасность данных для личной информации, которую пользователи получают, отправляют и хранят на мобильных устройствах, в том числе подключенных к Интернету вещей.

Как работает

шифрование данных Технология шифрования данных защищает как передаваемые данные ( данные в полете ), так и хранимые цифровые данные ( данные в состоянии покоя ) в компьютерных системах и облаке. По мере того как Интернет изменил вычислительную технику, а системы перешли в режим онлайн, современные алгоритмы шифрования ( шифры ) заменили устаревший стандарт шифрования данных (DES) для защиты ИТ-коммуникаций и систем.

Эти алгоритмы защищают конфиденциальность и поддерживают основные инициативы в области безопасности, включая целостность, аутентификацию и неотказуемость. Алгоритмы сначала аутентифицируют любое сообщение, чтобы проверить его происхождение, а затем проверяют его целостность, чтобы убедиться, что его содержимое не изменилось во время передачи. Наконец, инициатива неотказуемости не позволяет отправителям отрицать законную активность.

Типы

шифрования данных Существует два основных вида шифрования данных: симметричное шифрование и асимметричное шифрование. В симметричном шифровании один частный пароль одновременно шифрует и расшифровывает данные. Асимметричное шифрование, иногда называемое шифрованием с открытым ключом или криптографией с открытым ключом, использует два ключа для шифрования и дешифрования. Общий открытый ключ шифрует данные. Для расшифровки данных используется закрытый нераспространяемый ключ, который должен оставаться защищенным.

Шифрование с симметричным ключом быстрее, чем асимметричное шифрование, но перед дешифрованием отправитель должен обменяться ключом шифрования с получателем. Это, в свою очередь, привело к тому, что организациям необходимо безопасно управлять огромным количеством ключей — растущая проблема. По этой причине многие службы шифрования данных адаптировались к использованию асимметричных алгоритмов.

Помимо различий между симметричным и асимметричным, сегодня на практике существует несколько методов шифрования и обработки защищенных данных. Каждый стандарт шифрования данных был разработан для удовлетворения различных потребностей в безопасности. Наиболее распространенными примерами методов шифрования безопасности данных являются:

Стандарт шифрования данных (DES): Правительство США установило стандарт шифрования данных (DES) в 1977 году, но сегодня это стандарт шифрования данных низкого уровня для защиты конфиденциальных данных. Из-за снижения стоимости оборудования и технологических достижений DES в основном устарел.

Тройной DES: Тройной DES (3DES) шифрует, расшифровывает и шифрует данные, таким образом запуская шифрование DES три раза. При этом размер ключа DES увеличивается с 56 до 168 бит, поэтому его сложнее взломать, хотя он требует больше ресурсов от системы. Таким образом, 3DES усиливает первоначальный стандарт DES, который слишком слаб для шифрования конфиденциальных данных. Это блочный шифр с симметричным ключом, что означает, что он использует симметричное шифрование для шифрования сегментов данных с использованием фиксированного размера блока.

RSA (Rivest-Shamir-Adleman): RSA (Rivest-Shamir-Adleman) назван в честь трех ученых-компьютерщиков, которые изобрели его для шифрования передаваемых данных в 1977 году. Эта криптосистема шифрования с открытым ключом является одной из самых распространенных. принятые режимы асимметричной криптографии, отчасти из-за длины ключа. Открытый ключ RSA основан на трех значениях: двух очень больших простых числах и еще одном числе, которые вместе обеспечивают безопасность передаваемых данных.

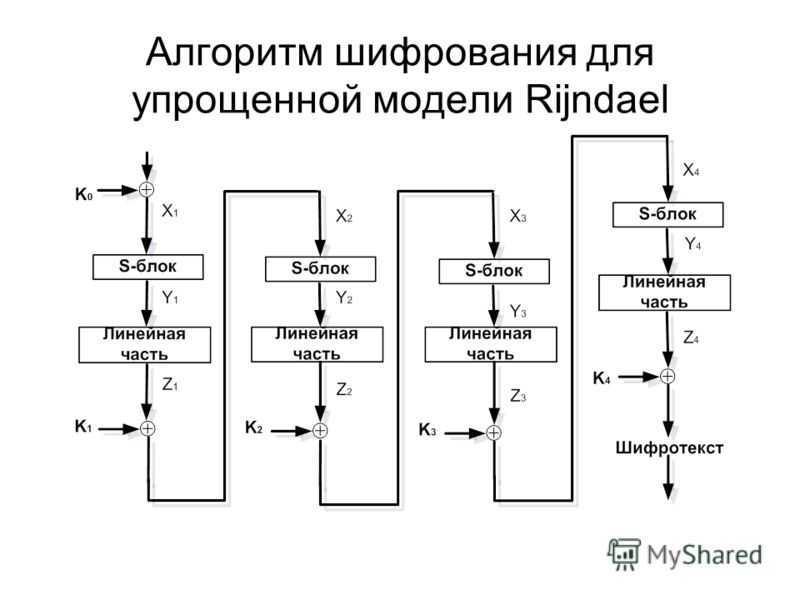

Расширенный стандарт шифрования (AES): С 2002 года AES является стандартом, используемым правительством США, а также широко используется в потребительских технологиях по всему миру. Основанный на блочном шифре Rijndael, AES является симметричным шифром.

Blowfish: Как и DES, Blowfish устарел, хотя этот устаревший алгоритм остается эффективным. Этот симметричный шифр делит сообщения на блоки по 64 бита, а затем шифрует их по отдельности. Twofish сменил Blowfish.

TwoFish: TwoFish, используемый как в программных, так и в аппаратных приложениях, использует ключи длиной до 256 бит, но при этом является одним из самых быстрых алгоритмов шифрования. Этот симметричный шифр также является бесплатным и непатентованным.

Шифрование и SSL: Уровень защищенных сокетов (SSL), функция большинства законных веб-сайтов, шифрует данные при передаче, но не при хранении. Данные должны быть зашифрованы при записи на диск в течение любого времени, несмотря на использование технологии SSL. Буква «s» в «https://» и значок замка в адресной строке сигнализируют о безопасном шифровании SSL.

Буква «s» в «https://» и значок замка в адресной строке сигнализируют о безопасном шифровании SSL.

Криптография на эллиптических кривых (ECC): Криптография на эллиптических кривых (ECC), которую предпочитают некоторые агентства, такие как АНБ, представляет собой мощную и быструю форму шифрования данных, используемую как часть протокола SSL/TLS. ECC использует совершенно другой математический подход, который позволяет использовать более короткие ключи для повышения скорости, обеспечивая при этом лучшую безопасность. Например, 3072-битный ключ RSA и 256-битный ключ ECC обеспечивают одинаковый уровень безопасности.

Сквозное шифрование (E2EE): Сквозное шифрование относится к системам, в которых только два взаимодействующих пользователя, у которых есть ключи, могут расшифровать разговор. Это включает, например, даже поставщика услуг, который не может получить доступ к сквозным зашифрованным данным.

Шифрование данных передовой опытСледующие передовые методы шифрования данных помогают организациям понять, как эффективно и безопасно шифровать данные:

Защитите свой ключ шифрования. На каждом этапе ключ должен быть защищен. Всегда следите за ошибками, которые позволили бы неавторизованным сторонам получить доступ к вашим данным. Например, сам ключ шифрования не может быть частью незашифрованного файла. Вместо этого защитите ключи шифрования, чередуя их по расписанию, разделяя ограничения доступа и обязанности пользователей, а также разделяя данные и ключи.

На каждом этапе ключ должен быть защищен. Всегда следите за ошибками, которые позволили бы неавторизованным сторонам получить доступ к вашим данным. Например, сам ключ шифрования не может быть частью незашифрованного файла. Вместо этого защитите ключи шифрования, чередуя их по расписанию, разделяя ограничения доступа и обязанности пользователей, а также разделяя данные и ключи.