11 лучших бесплатных VPN-сервисов для компьютеров и смартфонов

1. TunnelBear

Безусловно, лучший бесплатный VPN‑сервис. Он простой и очень быстрый. Достаточно зарегистрироваться на сайте TunnelBear и установить приложение, чтобы сразу начать пользоваться VPN без необходимости что‑либо настраивать. Подключиться можно к одной из 20 стран.

TunnelBear доступен как на десктопах, так и на мобильных устройствах. С одного аккаунта можно пользоваться сервисом на пяти различных девайсах. Правда, количество бесплатного трафика не впечатляет — всего 500 МБ в месяц (ещё 1 ГБ можно получить за твит). Впрочем, для выгодных покупок в интернет‑магазинах и доступа к сервисам, заблокированным в России, этого достаточно.

Скачать TunnelBear для Windows и macOS →

2. Windscribe

Основной плюс этого сервиса — 10 ГБ бесплатного трафика в месяц (после подтверждения email) и возможность выхода в интернет через 25 серверов в 11 странах. Чтобы увеличить лимит на 5 ГБ, нужно опубликовать запись в Twitter. При этом за каждого пользователя, зарегистрировавшегося по вашей ссылке, добавляется ещё 1 ГБ.

При этом за каждого пользователя, зарегистрировавшегося по вашей ссылке, добавляется ещё 1 ГБ.

Для регистрации не нужны личные данные, сервис запрашивает лишь логин и пароль. При желании можно указать свой email, чтобы получить доступ к аккаунту, если забудете пароль. На эту же почту будут приходить уведомления о начислении новых лимитов трафика.

Бесплатная версия позволяет использовать сервис только на одном устройстве.

Скачать Windscribe для Windows и macOS →

3. Hotspot Shield

Сервис предоставляет всего 500 МБ трафика в день. Их можно использовать на пяти различных девайсах. В Hotspot Shield есть функция автоматического подключения к VPN при выходе в интернет через незащищённую сеть Wi‑Fi. Благодаря этому можно оплачивать покупки в Сети и не переживать, что кто‑то получит доступ к вашим персональным данным.

К минусам сервиса можно отнести то, что в бесплатной версии нельзя выбирать страну, через которую будет идти трафик, и скорость интернет‑соединения иногда снижается.

Скачать Hotspot Shield для Windows и Windows Phone →

4. Speedify

Отличительная черта Speedify — это максимально возможная скорость интернет‑соединения. Достигается она благодаря объединению всех доступных интернет‑подключений. К примеру, проводного интернета и мобильного соединения по 3G / 4G. Даже при наличии лишь одного типа соединения можно увеличить скорость за счёт уникальных технологий Speedify.

На выбор доступно 30 серверов по всему миру. Ограничение по трафику — 2 ГБ в месяц, пользоваться VPN можно только на одном устройстве.

Скачать Speedify для Windows и macOS →

5. Proton VPN

Довольно неплохой VPN‑сервис, доступный на всех основных платформах. В бесплатной версии можно подключаться с одного устройства к серверам в трёх странах на выбор. При этом нет никаких логов и ограничений на количество трафика, что даже важнее для большинства пользователей.

Помимо одновременной работы всего с одного устройства, к минусам можно отнести отсутствие поддержки стриминговых сервисов и торрентов. Для всего этого нужна платная подписка.

Для всего этого нужна платная подписка.

Скачать Proton VPN для Windows, macOS и Linux →

6. Browsec

Ещё один VPN без ограничений по трафику, который доступен в виде мобильного приложения и расширения для популярных браузеров. Благодаря функции Smart Settings может автоматически включаться только на выбранных сайтах, пропуская остальной трафик напрямую. Бесплатно эта фишка работает только для одного сайта.

Из других ограничений — всего четыре доступных сервера и скорость около 20 Мбит/с против 100 Мбит/с в премиум‑версии.

7. HideMe

Простой и надёжный VPN, работающий на всех доступных платформах, включая малораспространённые ОС и роутеры. Даже в бесплатной версии HideMe шифрует соединение, предоставляет техподдержку пользователей и не режет скорость подключения.

Но есть и ограничения: 10 ГБ трафика в месяц, одновременный доступ только с одного устройства и работа с серверами всего в пяти странах. При этом потоковые сервисы и торренты поддерживаются.

Скачать HideMe для Windows, macOS и Linux →

8. SurfEasy

Удобный VPN‑сервис для смартфонов и компьютеров, который поможет легко обойти региональные ограничения. SurfEasy позволяет использовать на бесплатном аккаунте до пяти устройств одновременно. Ограничений по скорости нет, но есть лимит на трафик: всего лишь 500 МБ в месяц.

Кроме того, сервис предоставляет блокировку трекеров рекламы и расширенный список серверов для подключения, но они доступны только по платной подписке.

Скачать SurfEasy для Windows и macOS →

9. Avira Phantom VPN

Очень простой сервис от создателей одноимённого антивируса, призванный обеспечить анонимную работу в интернете. Бесплатно выделяется 500 МБ в месяц, после регистрации лимит увеличится до 1 ГБ.

При этом базовая версия лишена таких функций, как экстренное отключение от Сети и защита от DNS‑утечек.

Скачать Avira Phantom VPN для Windows и macOS →

10. Private Tunnel

Один аккаунт позволяет работать с Private Tunnel на трёх девайсах. Возможен выбор из девяти серверов. При этом предоставляется лишь 200 МБ интернет‑трафика в месяц. Если лимит исчерпается, можно купить пакет на 20 или 100 ГБ.

Возможен выбор из девяти серверов. При этом предоставляется лишь 200 МБ интернет‑трафика в месяц. Если лимит исчерпается, можно купить пакет на 20 или 100 ГБ.

Скачать Private Tunnel для Windows и macOS →

11. Cloudflare WARP

Этот бесплатный VPN от известного DNS‑провайдера Cloudflare работает на Windows, macOS и мобильных платформах. Ограничений по трафику и скорости нет: можно без проблем смотреть онлайн‑видео вплоть до 4К, пользоваться стримингом и торрентами.

Cloudflare WARP автоматически выбирает лучший сервер. Указать страну вручную и, соответственно, изменить местоположение нельзя. Несмотря на это сервис с лёгкостью обходит все виды блокировок. Если вам нужна приватность, а не полная анонимность — это идеальный вариант.

Загрузить Cloudflare WARP для Windows и macOS →

UPD. Текст обновлён 11 марта 2021 года: в него добавили больше актуальных данных.

Читайте также 🧐

Список лучших анонимных VPN сервисов

В этой статье я хотел бы поговорить об анонимных VPN и предложить вам обзор лучших анонимных VPN-сервисов. Судя по обсуждениям на форумах, это довольно актуальная тема, которая многих интересует. Изначально чтобы не вводить вас в заблуждение терминами, хочу вас предупредить — анонимный VPN — это еще тот баян, и используя такой сторонний сервис, вы не можете наедятся на полную анонимность.

Судя по обсуждениям на форумах, это довольно актуальная тема, которая многих интересует. Изначально чтобы не вводить вас в заблуждение терминами, хочу вас предупредить — анонимный VPN — это еще тот баян, и используя такой сторонний сервис, вы не можете наедятся на полную анонимность.

Каждый анонимный VPN сервис надо проверять, и даже после этого никто не гарантирует, что при первом стуке вас не сольют людям в костюмах. Я сейчас не говорю о том чтобы зайти на заблокированный сайт, это ерунда, и за это вам никто по шапке не даст, и для такой цели сгодится любой VPN. Я говорю про другие вещи. Кстати если, вы не знаете, что означает слово VPN, то вам сюда «Что такое VPN»

Анонимный VPN

Если говорить о сто процентной анонимности, то конечно в идеале поднимать свой VPN, но это далеко не всем под силу. Итак, давайте рассмотрим самые анонимные VPN сервисы.

Выбор VPN

На что следует обратить внимание при выборе анонимного VPN сервиса?

- Где расположены сервера.

Под чьей юрисдикцией компания предоставляющая данные услуги.

Под чьей юрисдикцией компания предоставляющая данные услуги. - Какую информацию хранят в логах и сколько времени хранят сами логи.

- Сотрудничество со спецслужбами.

- Способы оплаты.

- Типы VPN соединений.

Давайте подробнее рассмотрим каждый пункт:

- Каждая странна имеет свои законы и свое представление о свободе слова или определенном контенте. Всегда предпочтительнее выбирать VPN которые находится в другой стране, в отличной от вашей. Лучше в странах третьего мира с более менее нормальной инфраструктурой интернета. Из Европейских стран могу посоветовать Германию, она довольно лояльно относится к некоторым вещам.

- Многие сервисы рвут на себе одежду и клянутся в том, что они не хранят никаких логов, но поверьте мне, логи сохраняются в любом случае. Вопрос сколько времени и что именно хранят. Предпочтительнее те VPN сервисы, которые хранят логи не более 12 часов. И хранят в логах только информацию о подключении.

- Обычно все сервисы сливают всю информацию о клиенте имея на руках ордер.

Но некоторые VPN-сервисы утверждают, что не сотрудничают не под каким предлогом со спецслужбами и правоохранительными органами. Подкрепляя это тем, что их сервера находится вне зоны досягаемости спецслужб. С одной стороны вполне может быть, а с другой стороны, ну представьте что вы имеете успешный бизнес, а к вам пришли крепкие ребята в черных костюмах. Вот они вас прессуют и угрожают прикрыть вашу лавку, если вы не сдадите какого-то там клиента за какие-то его дела. Что вы сделаете? Ну вот.

Но некоторые VPN-сервисы утверждают, что не сотрудничают не под каким предлогом со спецслужбами и правоохранительными органами. Подкрепляя это тем, что их сервера находится вне зоны досягаемости спецслужб. С одной стороны вполне может быть, а с другой стороны, ну представьте что вы имеете успешный бизнес, а к вам пришли крепкие ребята в черных костюмах. Вот они вас прессуют и угрожают прикрыть вашу лавку, если вы не сдадите какого-то там клиента за какие-то его дела. Что вы сделаете? Ну вот. - Когда вы платите с помощью Webmoney, Kiwi или Paypal, вы светите свою информацию, смысла в таком VPN уже никакого нет. Предпочтительнее остановить свой выбор на таком сервисе, который предоставляют возможность оплатить услуги с помощью Bitcoin.

- Типы VPN-содинений и настройки, которые может производить пользователь такие как: открытие определенных портов и т.д. Кроме этого не все VPN одинаково хороши для обеспечения анонимности. O том что такое VPN и какие виды существуют мы писали предыдущей статье, юзайте поиск!

Кроме этих пунктов я бы рекомендовал читать отзывы пользователей на определенных тематических площадках. Но знайте, отзывы могут быть не настоящими, умейте отличать где правда, а где рекламная хрень! Это как обзоры гаджетов и техники на Ютубе, я бы удалил процентов 90 из них за лживые обзоры щедро проплаченные рекламодателями. Мы тоже сотрудничаем с разработчиками, но всегда представляем читателю только правдивую информацию.

Но знайте, отзывы могут быть не настоящими, умейте отличать где правда, а где рекламная хрень! Это как обзоры гаджетов и техники на Ютубе, я бы удалил процентов 90 из них за лживые обзоры щедро проплаченные рекламодателями. Мы тоже сотрудничаем с разработчиками, но всегда представляем читателю только правдивую информацию.

Самые анонимные VPN сервисы

Теперь давайте перейдем к обзору лучших анонимных VPN сервисов. Журналисты сайта ТоррентФрик опросили разные компании предоставляющие услуги VPN. Были заданны конкретные вопросы на которые трудно было ответить уклончиво. В статье приводятся только те ответы, которые были даны прямо.

Вот 4 основных вопроса, ответы на которые вы увидите ниже:

- Вы храните любые логи, которые позволили бы вам или третьей стороне привязать активность пользователя в конкретный момент времени к его IP-адресу? Если да, то какую информацию вы храните в логах?

- Под какой юрисдикцией находится ваша компания и при каких обстоятельствах вы поделитесь приватной информацией юзеров с правоохранительными органами?

- С какой платежной системой вы работаете и как платежи привязываются к индивидуальными аккаунтам ваших пользователей?

Ниже приведен список из 20-и ВПН-сервисов, ответивших на эти вопросы. Все данные взяты со слов самих провайдеров.

Все данные взяты со слов самих провайдеров.

HideIPVPN

Анонимный VPN HideIPVPN1. Мы не регистрируем IP-адреса пользователей, только имя. Так что если в вашем аккаунте указано имя БуБу, нет возможности связать это с вашим настоящим именем или IP-адресом. Но надо заметить, что у нас есть другие способы проверить, кто из пользователей нарушает наши правила, и такие аккаунты немедленно закрываются.

2. Мы работаем под юрисдикцией США, так что мы не обязаны хранить какие-то данные об активности пользователей. Мы не распространяем информацию третьим лицам без решения суда. И поскольку наши пользователи используют IP VPN, невозможно привязать его к конкретному человеку.

3. Поскольку никакая информация не хранится на сервере, нет ничего, что мы могли бы удалить. Мы ответили центру обработки данных или владельцу авторских прав, что мы не контролируем трафик пользователей и используем общие IP-адреса, что не позволяет отследить, кто скачивал любые данные из интернета через наш VPN.

4. Сейчас мы принимаем платежи через PayPal, кредитные и дебетовые карты, PayPro. Как и у других VPN провайдеров, наша система оплаты и система VPN/прокси/SmartDNS сети отделены друг от друга. Идентификация пользователя не может быть привязана к любой активности в интернете.

Сайт HideIPVPN

PROXY

Анонимный VPN Proxy1. Никакая информация не записывается и не хранится. Наши услуги предоставляются через современную конфигурацию, которая не оставляет никакой информации после использования. Единственная информация, которую мы храним о своих пользователях — это e-mail и способ оплаты.

2. Наша компания расположена на Сейшельских островах, и мы не контактируем с внешними государствами, за исключением тех случаев, когда нас обязывает закон или этические нормы, например, детская порнография или нарушение прав человека. Но ещё раз — мы действительно мало можем сделать. И мы всегда будем информировать вас о таких взаимодействиях.

3. Мы обеспечиваем полную прозрачность и конфиденциальность, в соответствии с законами тех стран, где расположены наши сервера. Если закон или его применение угрожает приватности наших пользователей, мы закрываем сервер и переносим его под другую юрисдикцию, где провайдеры обеспечивают надлежащую степень приватности.

4. Мы принимаем более 85 видов платежей, таких как Bitcoins, SMS, телефонные звонки, карты предоплаты, PayPal, WebMoney, виртуальные платежи, кредитные карты, банковские переводы или внешние варианты, такие как оплата через почтовое отделение. Платежи привязаны к электронной почте пользователя, тогда как VPN аккаунт создается независимо от этого.

Сайт Proxy.sh

NordVPN

Анонимный VPN NordVPN1. Не хранится вообще никакой информации. Сервис не использует HDD для хранения данных.

2. Мы находимся под юрисдикцией Панамы. Мы не предоставляем информацию, потому что у нас её нет.

3. Запросы игнорируются, потому что мы не подчиняемся этим законам.

Запросы игнорируются, потому что мы не подчиняемся этим законам.

4. Методы оплаты — электронные платежи, PayPal, 2CHECKOUT. Сейчас мы внедряем Bitcoin. Единственное — необходим действующий e-mail, чтобы стать нашим клиентом.

Сайт NordVPN

BOLEHVPN

Анонимный VPN «Bolehvpn»1. Мы не храним логи. Но в соответствии с нашей политикой, если замечена какая-то необычная активность на сервере (высокая пропускная способность, большое количество соединений) мы можем временно сохранять логи, чтобы выявить нарушителя (DoS или спамер на нашем сервере).

Когда нарушитель определен, мы удалим его, пришлем e-mail с причиной удаления и сотрем логи из системы.

Включение логов для решения проблем с неполадками случается крайне редко и может использоваться для качества услуг. За шесть лет работы такая необходимость возникла всего несколько раз, и даже в таком случае информация не разглашается, а используется исключительно для удаления нарушителя. В любом случае, журнал включается всего на несколько часов, и только для конкретного сервера, на котором было замечено правонарушение.

В любом случае, журнал включается всего на несколько часов, и только для конкретного сервера, на котором было замечено правонарушение.

2. Мы — объединенная компания из Малайзии, которая не подчиняется никаким законам о сохранении данных. И поскольку мы не храним логи, у нас просто нет информации для разглашения, даже если мы получим запрос на это.

3. Сервера, расположенные в США, а также находящиеся в категории «потоковых», не имеют P2P. Что до остальных, они не подвергаются DMCA, а мы находимся в хороших отношениях со своими провайдерами. За годы работы мы нашли провайдеров, которые могут работать с нами и понимают природу нашего бизнеса.

В случае запроса DMCA, мы просто ответим, что у нас не было такого контента, а если поставщик не согласится, мы просто разорвем с ним деловые отношения и найдем нового провайдера. Мы не укажем на пользователя, из-за которого пришел запрос DMCA, потому что мы просто не можем этого сделать, ведь мы не храним логов.

4. Мы принимаем платежи через BitCoin, Liberty Reserve, Paypal и MolPay, а также прямые платежи через банк от жителей Малайзии.

Для каждого платежа есть специальный ID, который связан с именем пользователя и показывает, был ли оплачен счет, и каким образом это произошло. Самый анонимный метод оплаты — через BitCoins.

Как бы то ни было, чтобы подписаться на наш сервис, всем нужен действительный e-mail. Только в случае возврата платежа (особенно с кредитными картами), от пользователя потребуется дополнительная информация, которая предоставляется, когда вы используете кредитную карту.

Сайт Bolehvpn

IPREDATOR

Ipredator1. Мы храним логи соединения для борьбы с багами, которые потом шифруются и удаляются. В логах соединения есть информация, которая помогает устранить проблемы клиента PPTP. Мы стараемся хранить как можно меньше информации.

IP-адреса шифруются, и могут расшифровываться для обеспечения нормальной работы, но не персоналом поддержки. Это помогает обойти проблемы с полицией, когда в случае нарушения они начинают расспрашивать персонал, чтобы получить данные о злоупотреблении. В системе мы храним только те детали, которые пользователи дали нам во время подписки и ограниченные логи платежей.

Это помогает обойти проблемы с полицией, когда в случае нарушения они начинают расспрашивать персонал, чтобы получить данные о злоупотреблении. В системе мы храним только те детали, которые пользователи дали нам во время подписки и ограниченные логи платежей.

2. Швеция.

3. Мы постоянно получаем только e-mail, так что мы пропускаем всё, что может содержать запрос DMCA. Если они что-то хотят, придется отослать нам письмо или факс, или прислать полицейских. Чаще всего мы получаем жалобы от действующих TPB proxy или TOR серверов.

4. PaySafe, BitCoins, PayPal, PaySon, AlertPay

Сайт IPREDATOR

BlackVPN

Blackvpn1. На наших приватных серверах мы не регистрируем ничего, что могло бы идентифицировать конкретного пользователя, а на серверах в США, Канаде, Великобритании, Германии и Сингапуре мы не позволяем размещать файлы. Мы регистрируем внутренний RFC1918 IP, который дается пользователю на время, и никогда не регистрируем его реальный IP-адрес. Также мы храним имя пользователя и его e-mail, время соединения и разъединения с нашим сервисом.

Также мы храним имя пользователя и его e-mail, время соединения и разъединения с нашим сервисом.

2. Мы работаем под юрисдикцией Гонконга, потому что мы переживаем, что законники США и Европы могут придумать что-нибудь, чтобы усложнить жизнь для proxy и VPN. Мы яро защищаем приватность и права наших пользователей, и мы не раскрываем никакой информации, за исключением конкретных постановлений суда.

3. На наши приватные сервера DMCA не распространяется ( за исключением американского DMCA для нашего швейцарского сервера). Если мы получим запрос для остальных наших серверов (в США, Великобритании, Канаде, Германии и Сингапуре), мы обязательно предупредим юзеров, что они нарушают наш TOS и их счет может быть закрыт.

4. Наши платежные системы: PayPal, Bitcoin и Liberty Reserve. У нас внутренняя система, привязывающая реквизиты платежа к аккаунту пользователя. Самый приватный способ оплаты — Bitcoin.

Сайт Blackvpn

Faceless

Анонимный VPN «Faceless»1. Мы держим логи в системе, но они не привязаны к конкретным пользователям. Это нужно для оптимизации трафика и более быстрого соединения. Эти логи хранятся 7 дней, но они не представляют интереса. В случае, если на нас подадут в суд, мы можем предоставить только эту информацию.

Мы держим логи в системе, но они не привязаны к конкретным пользователям. Это нужно для оптимизации трафика и более быстрого соединения. Эти логи хранятся 7 дней, но они не представляют интереса. В случае, если на нас подадут в суд, мы можем предоставить только эту информацию.

2. Наша компания базируется на Кипре. Наши сервера находятся в Нидерландах и Соединенных Штатах, и мы действуем под юрисдикцией этих стран. Мы не храним никакой информации, которая могла бы пригодиться правоохранительным органам. Любые разговоры на этот счет мы ведем только после постановления суда.

3. У нас нет таких механизмов, чтобы заблокировать юзеров. Также у нас нет информации о том, против кого из юзеров направлена жалоба. Мы только разрабатываем систему, которая позволит предупреждать пользователей о том, что на их действия готовится жалоба.

4. Мы используем Plimus Payment System для всех аккаунтов. Пользователи iPhone / iPad / iPod могут приобрести подписку на приложение из App Store. Платеж совершается через систему AppStore. Пользователи гаджетов на Android могут приобрести подписку в Google Play — платеж проводится через Google Checkout.

Платеж совершается через систему AppStore. Пользователи гаджетов на Android могут приобрести подписку в Google Play — платеж проводится через Google Checkout.

Сайт Faceless

MULLVAD

Анонимный VPN «Mullvad»1. Мы не храним логи. Это сделало бы уязвимыми и нас, и наших клиентов, так что что мы конечно этого не делаем.

2. Мы работаем под Шведской юрисдикцией. Мы не передаем данные третьим лицам. Прежде всего, мы стараемся не иметь информации, которую можно бы было передать. В конце концов, у правительства Швеции просто нет таких прав, чтобы изъять у нас информацию о пользователях.

3. В Швеции нет эквивалента DMCA, который бы распространялся на нас.

4. Мы согласны на использование Bitcoin, принимаем наличные и платежи через PayPal, а также кредитные карты. Наши аккаунты — это просто числа без персональной информации, и даже без e-mail. Если вы платите через PayPal, номер вашего счета связывается с платежом навсегда. Кому не нравится, могут платить через Bitcoin.

Кому не нравится, могут платить через Bitcoin.

Сайт MULLVAD

EARTHVPN

EARTHVPNОдин из юзеров этого сервиса пострадал (был исключен из школы за ложное предупреждение о заложенной бомбе) от того, что полиция получила логи.

1. Мы не сохраняем логи VPN пользователей и не регистрируем активность юзеров. Ни мы, ни третьи лица технически не способны связать IP-адрес с аккаунтом. (Исключение школьника говорит об обратном)

2. Ни при каких обстоятельствах мы не предоставим информацию о пользователях третьим лицам. Мы находимся под юрисдикцией Северного Кипра, где не действует закон о сохранении данных.

3. У EarthVPN есть оффшорные сервера на всех континентах, специально оптимизированные под P2P и торрент-трафик. На этих серверах DMCA и его эквиваленты не применяются. P2P и торрент-трафик заблокирован на остальных наших серверах, так что мы не можем получить для них запросы DMCA.

4. Сейчас мы принимаем платежи через Paypal, Credit Cards, Bitcoins, Alipay, Unionpay и Webmoney. Чтобы убедиться, что транзакция не привязывается к пользователю, мы создаем уникальный ключ для транзакции, чтобы убедиться, что платеж за аккаунт прошел. После этого мы удаляем ключ, так что платеж никак нельзя связать с конкретным IP.

Чтобы убедиться, что транзакция не привязывается к пользователю, мы создаем уникальный ключ для транзакции, чтобы убедиться, что платеж за аккаунт прошел. После этого мы удаляем ключ, так что платеж никак нельзя связать с конкретным IP.

Сайт EARTHVPN

BOXPN

Анонимный VPN «Boxpn»1. Мы не храним логи активности VPN. Это наш главный принцип. Вся активность наших клиентов в полной безопасности.

2. Наша компания работает в Турции. Наша сеть покрывает многие страны: США, Канаду, Великобританию, Панаму, Аргентину, Исландию, Нидерланды, Испанию, Швецию, Германию, Францию, Швейцарию, Италию, Сингапур и Австралию. У нас работает более 200 серверов. Мы НЕ контактируем с третьими лицами или государственными службами. Даже если придет постановление суда, у нас нет информации об активности в VPN сети.

3. У нас более 70 серверов для торрент-трафика, расположенные в странах, где не распространяется закон о сохранении данных. Кроме того у нас есть специальные соглашения с центрами обработки данных, которые позволяют сохранить нашу торрент сеть в рабочем состоянии и обезопасить клиентов. Так что мы никогда не получаем жалобы DMCA. Что касается остальных наших сетей (не торрент-трафика), у нас есть брандмауэры, которые автоматически удаляют p2p трафик.

Так что мы никогда не получаем жалобы DMCA. Что касается остальных наших сетей (не торрент-трафика), у нас есть брандмауэры, которые автоматически удаляют p2p трафик.

4. Мы принимаем платежи через Paypal и использование всех видов кредитных карт: Visa, MasterCard, Amex.

Сайт BOXPN

PRQ

Анонимный VPN «Prq»1. Никаких логов не проводится и не хранится.

2. Мы находимся под юрисдикцией Швеции. Мы не предоставляем информацию, так как у нас нет информации.

3. Мы не заботимся и не боимся DMCA.

4. Мы согласны на оплату через Wiretransfer, Bitcoin и Bankgiro.

Сайт Prq

PrivatVPN

Анонимный VPN «PrivatVPN»1. Мы не храним никаких логов, которые позволили бы нам или третьим лицам связать IP-адрес в конкретном промежутке времени с пользователем нашего сервиса. Единственные данные, которые мы храним — это e-mail и имя пользователя, но невозможно связать деятельность пользователя в интернете с конкретным юзером нашего сервиса. Это относится ко всем нашим серверам, кроме американского.

Примечание: мы сохраняем IP-адреса и временные метки поступающих соединений для наших серверов США. Но мы не обещаем анонимности на серверах США.

2. Мы работаем под юрисдикцией Швеции. Так как мы не сохраняем IP-адреса, нам нечего раскрывать. Обстоятельства не имеют значения, у нас просто нет информации о клиентских IP-адресах и их активности в интернете. Так что у нас нет информации для правоохранительных органов.

3. Это зависит от страны, в которой мы получаем запрос DMCA. Например, мы получили запрос в Великобритании и Финляндии, и в ответ закрыли p2p трафик для этих стран.

4. Никто не сможет связать платеж с IP-адресом, который вы получаете от нас, когда присоединяетесь к нашему сервису (Paypal, Payson).

Сайт PrivatVPN

AirVPN

Анонимный VPN «AirVPN»1. Мы не храним никаких логов, которые можно передать третьим лицам.

2. Мы работаем в Италии. Поскольку мы не храним информацию (даже e-mail), мы не можем распространять информацию, которая могла бы нарушить приватность наших пользователей.

3. Запросы DMCA просто игнорируются: ни одна претензия частной организации не может рассматриваться, как доказательство чего-либо, и деталям, которые содержаться в запросе DMCA и относятся к p2p, не хватает доказательств нарушения. Иногда мы рассматриваем доказательства просто для того, чтобы понять, какие методы используются для составления претензий. Однако до сих пор ни одно юридическое лицо не смогло предоставить ни одного доказательства или технических подробностей, почему была составлена претензия.

4. Мы согласны на платежи Bitcoin, Liberty Reserve, PayPal и с помощью кредитных карт. Bitcoin и Liberty Reserve не привязываются к аккаунтам: мы используем коды купона (даже через независимых торговых представителей), которые применяются для активации любого аккаунта. Поэтому связи между оплатой и аккаунтом не существует.

С PayPal мы не сохраняем информации, но PayPal сохраняет, как любой банк или финансовая организация. В любом случае, PayPal показывает только, что человек перевел деньги, чтобы использовать AirVPN, но не показывает, как будет использоваться VPN, даже если этот человек устанавливал соединение с VPN-сервером.

То же касается и транзакций по банковским картам. Мы не отслеживаем (и не хотим этого) процесс оплаты, так что у нас не хранится информации по банковским картам.

Конечно, мы используем Bitcoin (и если вы — параноик, Bitcoin подойдет лучше всего) и рекомендуем его.

Сайт AirVPN

IVPN

Анонимный VPN «IVPN»1. Нет. Поскольку мы являемся приватным сервисом и членом EFF, наш главный приоритет — анонимность пользователей. Мы используем непостоянное хранение логов. Они сохраняются в течение 10 минут, во время которых есть возможность исправить все проблемы с соединением. Но после этого времени данные удаляются.

2. Наша компания находится в Мальте, и мы подчиняется их законам. Кроме того, у нас есть сервера в Великобритании, США, Франции и Нидерландах. Мы не предоставляем информацию третьим лицам. Если закон заставил бы нас разглашать информацию, мы закроем компанию до того, как нас обяжут к сотрудничеству и сменим юрисдикцию.

3. Мы гарантируем, что наши сетевые провайдеры понимают, в чем заключается наш бизнес, и мы не размещаем никакой информации. Для безопасности они информируют нас о любом нарушении, что включает в себя данные, название контента и IP-адрес шлюза, через который он был загружен. На каждый запрос мы отвечаем, что просто не размещаем контент.

Для безопасности они информируют нас о любом нарушении, что включает в себя данные, название контента и IP-адрес шлюза, через который он был загружен. На каждый запрос мы отвечаем, что просто не размещаем контент.

4. Сейчас мы принимаем платежи Bitcoin, Paypal и Payza. Никаких данных о платеже клиента не сохраняется, за исключением автоматических подписок PayPal. Однако после завершения подписки они удаляются. Мы советуем использовать Bitcoin или оплачивать вручную, если вы хотите оставить источник финансирования в секрете.

Сайт IVPN

ANONINE

Анонимный VPN «ANONINE»1. Мы сохраняем e-mail и имя пользователя, на этом всё. Это значит, что мы не храним и не имеем доступа к любым логам трафика. Под логами трафика мы подразумеваем любые данные, которые могли бы помочь связать оригинальный IP юзера с одним из наших IP.

2. Важно запомнить, что мы не храним логи трафика, и поэтому просто физически невозможно передать что-то третьим лицам. Этот факт, наравне с шифрованием, является основой анонимности нашего сервиса. Это возможно благодаря тому, что мы находимся под юрисдикцией Швеции и соблюдаем шведское законодательство.

Это возможно благодаря тому, что мы находимся под юрисдикцией Швеции и соблюдаем шведское законодательство.

3. Наша политика относительно логов никогда не создавала нам проблем, и мы никогда не получали официальных запросов насчет логов трафика.

4. Мы принимаем платежи через Paypal и Payson. От шведских пользователей мы также принимаем платежи по SMS и телефону. Мы не сохраняем данные этих сервисов. Тем не менее, каждый из сервисов сохраняет разные данные о суммах платежа, и эти данные мы можем использовать, например, для возвратов платежа или для обеспечения нормальной технической поддержки.

Сайт ANONINE

TorrentPrivacy

Анонимный VPN «TorrentPrivacy»1. Мы не храним никаких логов. Невозможно отследить активность пользователя через наш VPN.

2. Наша компания базируется на Сейшельских островах. Мы не открываем информацию третьим лицам и это может произойти только в случае конкретного иска против нашей компании.

3. Если мы получим запрос DMCA о нарушении, наша команда юристов немедленно решит эту проблему без блокировки серверов или протоколов. Мы не сохраняем контент на серверах, пользователи анонимны, так что с этим не возникнет проблем. Мы обещаем, что у наших пользователей не будет проблем с DMCA.

Мы не сохраняем контент на серверах, пользователи анонимны, так что с этим не возникнет проблем. Мы обещаем, что у наших пользователей не будет проблем с DMCA.

4. PayPal и CommerceGate.

Сайт TorrentPrivacy

VIKINGVPN

Анонимный VPN «VIKINGVPN»1. Мы вообще не регистрируем никакой пользовательской активности. Мы не знаем, какие IP-адреса используют наши собственные юзеры. У нас есть общий IP для наших пользователей, чтобы увеличить степень анонимности. Кроме того, мы создаем ложный трафик.

2. Сейчас мы работаем из Соединенных Штатов. У США нет обязательных законов хранения данных, что позволяет нам не регистрировать вообще никакой информации. Если мы получим официальное требование властей о передаче информации, мы передадим всё, что сможем, но исходя из того, что мы ничего не храним, ничего и не сможем передать.

3. У запросов DMCA есть некоторые особенности, из-за которых они на нас не распространяются. Мы не размещаем вообще никакого контента, мы просто обеспечиваем проходной канал. Кроме того, запросы DMCA требуют идентифицировать конкретного человека, что невозможно с нашей моделью безопасности. Так что, невозможно отправить нам действующий запрос DMCA.

Кроме того, запросы DMCA требуют идентифицировать конкретного человека, что невозможно с нашей моделью безопасности. Так что, невозможно отправить нам действующий запрос DMCA.

4. Мы только начинаем, так что мы просто принимаем оплату по кредитным картам. Самая ближайшая цель — принимать оплату Bitcoin. Кроме того, нам бы хотелось принимать реально необычные способы оплаты, например, наличные.

Сайт VIKINGVPN

TorGuar

Анонимный VPN «Torguard»1. TorGuard не хранит IP или временные метки на своем VPN и прокси-серверах, ни на секунду. Невозможно сопоставить то, чего нет. Так как некоторые люди используют VPN для незаконных действий, возникает вопрос: как мы можем поддерживать быструю сеть, которая не ущемляет ничью свободу? Если даже наш инженер не может отследить нарушителя по IP, как это можно остановить?

Мы можем применить определенные правила ко всему серверу, блокируя злоупотребления. Например, если кто-то решил использовать TorGuard для незаконной рекламы своего бизнеса (спама, проще говоря). Чтобы заблокировать этого человека, мы просто вводим новые правила брандмауэра, блокируя протокол со злоупотреблениями для всех на этом VPN-сервере. Исходя из того, что у нас нет никаких пользовательских логов, мы устраняем правонарушителей через сервер, а не через отдельных пользователей.

Чтобы заблокировать этого человека, мы просто вводим новые правила брандмауэра, блокируя протокол со злоупотреблениями для всех на этом VPN-сервере. Исходя из того, что у нас нет никаких пользовательских логов, мы устраняем правонарушителей через сервер, а не через отдельных пользователей.

2. TorGuard недавно прошли через некоторые корпоративные изменения, и мы переехали в Невис, в Западной Индии. Наша компания придерживается всех международных правил и соблюдает законы страны, в которой мы находимся. Мы не передаем информацию третьим лицам о наших пользователях, если они не обеспечат адекватное представительство в стране, под чьей юрисдикцией мы находимся. Только в случае судебного постановления мы вынуждены будем отдать пустые жесткие диски. Но там ничего не будет, кроме операционки.

3. TorGuard немедленно выполняет постановления DMCA (в течении 24 часов). Поскольку мы не можем установить, кто из пользователей сервера виновен в нарушении, мы в полном объеме блокируем протокол нарушения, каким бы они ни был — Kazaa, HTTP, Jabber, Citrix, Bittorrent, FTP, Gnucleus, eDonkey2000, и другие. Это гарантия того, что незаконный контент будет немедленно удален с нашего сервера и не будет действовать в нашей сети.

Это гарантия того, что незаконный контент будет немедленно удален с нашего сервера и не будет действовать в нашей сети.

4. Мы согласны на оплату любыми кредитными картами и платежными системами: Visa, Amex, Mastercard, Discover, PayPal , Google Checkout and Bitcoins. Мы также согласны на оплату через анонимные платежи через систему предоплаты PIN.

Наша клиентская область выставления счетов и VPN/Proxy-пользователи — это две разные системы. Это сделано для конфиденциальности счетов наших пользователей. В то время как метод оплаты клиента будет сохраняться в клиентской области, эта информация будет держаться отдельно от их VPN/Proxy-сети. Так что невозможно объединить информацию о платежах клиента с тем, кто использует сервер. Это может быть неудобно для пользователей, потому что им надо запоминать две пары Логин/Пароль, но зато это лучший вариант защиты.

Сайт Torguard

BTGUARD

Анонимный VPN «Btguard»1. Мы никогда не храним никакие логи.

2. Мы находимся под юрисдикцией Канады. Исходя из того, что мы не храним логи, у нас нет информации, чтобы разглашать её. Мы не контактируем ни с какой третьей стороной. Единственное исключение, когда мы может контактировать с третьими лицами — это решение суда на этот счет. Но и тогда мы вынуждены будем сказать, что у нас просто нет информации. Но пока ещё таких случаев не было.

3. У нас нет открытых входящих портов, так что для нас просто невозможно «демонтировать» какой бы то ни было контент.

4. Сейчас мы используем только Paypal и Bitcoin. В ближайшем будущем мы планируем принимать альтернативные способы оплаты, такие как кредитные карты.

Сайт BTGUARD

Private Internet Access

Анонимный VPN «Private Internet Access»1. Мы не храним никакие VPN-логи любых видов. Мы используем общие IP-адреса, а не динамические или статические IP, так что просто невозможно сопоставить юзера с внешним IP. Это одно из многих решений, которые мы применили для высокого уровня приватности, по сравнению с другими VPN-сервисами.

2. В основном, наша компания работает в Соединенных Штатах, с гигабитными шлюзами в США, Канаде, Германии, Франции, Великобритании, Швеции, Швейцарии, Нидерландах и Румынии. Мы выбрали США, в основном из-за того, что здесь отсутствует обязательный закон о хранении данных. Мы не распространяем информацию третьим лицам без действующего постановления суда. Кроме того, с тех пор, как мы используем общий IP, невозможно сохранить никакие логи.

3. Мы соответствуем Закону о защите прав DMCA, как и все компании мирового масштаба. У нас есть специальные технологии и команда опытных юристов, которые позволяют нам соответствовать правилам без всякой опасности для юзеров.

4. Мы позволяем использовать многие платежные системы, такие как PayPal, CC, Google, Amazon, Bitcoin, Liberty Reserve, OKPay, и CashU. Further. Кроме того, мы хотели бы склонить наших юзеров к использованию анонимных e-mail и оплате через Bitcoins, чтобы обеспечить ещё более высокий уровень анонимности. Мы сохраняем минимальную информацию о пользователе, которая необходима для платежа.

Сайт Private Internet Access

Напоследок хотелось бы добавить. Я перепробовал много анонимных VPN сервисов. Иногда попадались малоизвестные мелкие компании. Некоторые из них имели вшитый шпионский софт в своих клиентах (программах которые устанавливаются на компьютер пользователя). Поэтому будьте бдительны! Всем удачи и безопасного / анонимного серфинга!

В статье использованы материала сайта TorrentFreak.

Перевод Артём Леденев.

Список впн-серверов AdGuard VPN | лучший VPN для онлайн-анонимности

Ниже вы увидите все доступные впн-серверы, к которым можете подключиться. Мы постоянно добавляем новые локации и обновляем их список. Пожалуйста, обратите внимание, что скорость более удалённых от вас локаций ниже.

Почему стоит выбрать AdGuard VPN

Первоклассный VPN от AdGuard

Получите доступ ко всем сайтам и ресурсам и наслаждайтесь полной свободой в интернете. VPN – незаменимый инструмент, когда речь идёт о защите частной жизни. Измените свой IP-адрес, обходите геоблокировки и забудьте об ограниченном доступе к контенту.

Измените свой IP-адрес, обходите геоблокировки и забудьте об ограниченном доступе к контенту.

Частые обновления/Постоянное самосовершенствование

Команда разработчиков AdGuard VPN опережает конкурентов в области онлайн-безопасности. Мы внедряем новые технологии с момента их выпуска.

Надёжный разработчик

За более чем 11 лет мы заслужили доверие 25 миллионов пользователей, что нашло отражение в отличных рейтингах наших продуктов на Trustpilot.Продвинутые алгоритмы шифрования

Ваша история браузера больше никого не касается. Мы используем самые передовые и безопасные алгоритмы шифрования, которые гарантируют, что ваш трафик останется в безопасности. Никто, даже ваш интернет-провайдер, не сможет следить за вашими действиями в сети.

Политика без логов

В соответствии с Регламентом ЕС мы придерживаемся очень строгой политики без записи логов. Мы не собираем ваши персональные данные и не будем этого делать.

Поддержка 24/7

Наша служба поддержки работает без перерывов и готова помочь вам в любом возникающем вопросе, касающемся вашего использования сервиса AdGuard VPN. Просто сообщите о своей проблеме, и мы решим её в кратчайшие сроки.

Просто сообщите о своей проблеме, и мы решим её в кратчайшие сроки.

Что такое VPN и как он работает?

VPN (сокр. от «виртуальная частная сеть») действует как туннель, через который направляется и с помощью которого шифруется весь ваш трафик. Проще говоря, это мост безопасности между вами и веб-сайтами, который не оставляет злоумышленникам и третьим лицам никаких шансов вмешаться и получить доступ к вашей личной информации.

Сделает ли VPN скорость соединения медленнее?

Необязательно. Но вы должны проверить пинг местоположения перед подключением. AdGuard VPN отображает пинг, чтобы вы могли выбрать самый быстрый сервер. Чем ниже пинг, тем быстрее соединение.

Использовать VPN законно?

VPN легален в большинстве стран, но в некоторых правительство запрещает его использование: в список входят Китай, Северная Корея, Объединённые Арабские Эмираты, Турция, Ирак, Иран, Оман, Мьянма, Белоруссия. Для них же свойственна строгая государственная цензура. Если вы не находитесь в одной из этих стран, вам не о чем беспокоиться. Наши VPN-серверы расположены в странах, где использование VPN законно.

Если вы не находитесь в одной из этих стран, вам не о чем беспокоиться. Наши VPN-серверы расположены в странах, где использование VPN законно.

Когда мне стоит использовать VPN?

Мы рекомендуем использовать VPN, когда вы подключаетесь к общественному Wi-Fi, чтобы защитить своё мобильное устройство или компьютер от атак хакеров и цифровой слежки. Меры безопасности не бывают лишними, когда на кону защита персональных данных.

49 локаций по всему миру

От США до Австралии, от Европы до Азии. 49 локаций, и это только начало. Все это гарантирует лучшее время отклика и максимальное удобство.

Отзывы 104 Великолепно

Сделайте, пожалуйста, сортировку списка исключений или возможность их перемещать.

не знаю как у других, у меня работает отлично!

Работает, не ломает сайты. Главный плюс — выборочный режим, в котором VPN работает только на нужных сайтах.

Даже в бесплатном варианте очень хорош. Простой интерфейс. Достаточный объём в месяц.

Works like a charm. Now I’m really sure that my web surfing is completely protected and private. Good job, guys, keep it up!

Cannot connect to the server in Mainland China!I hope you can solve it as soon as possible.

不能用,打开是全白

自6.3之后,中国大陆已经连接不上了,可笑

开始付费了。安卓国内也依靠Google play 安装

Написать отзыв

Новый отзыв

Оценить AdGuard VPN

Ваш отзыв отправлен. Спасибо!

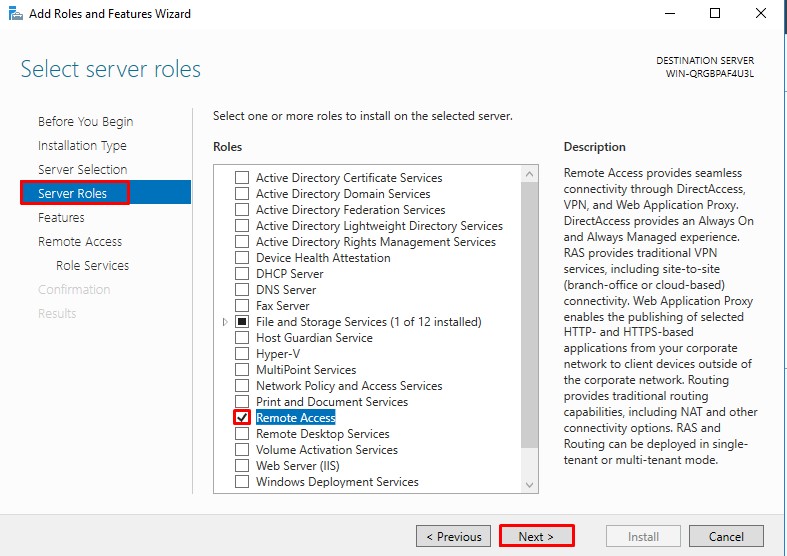

Создание и настройка VPN сервера с помощью ИКС

VPN-сервер в ИКС позволяет системным администраторам объединить физически удаленные офисы в одну сеть и организовать безопасное дистанционное подключение сотрудников к локальной сети.

Простая установка

VPN — виртуальная частная сеть, которая обеспечивает зашифрованное соединение и прокладывается поверх другой сети.

Основные функции VPN:

- Безопасный удаленный доступ сотрудников к локальной сети.

- Связь территориально удаленных офисов в единую сеть.

Чтобы реализовать эти возможности, можно купить или скачать готовый VPN-сервер. Из всех решений, доступных на рынке, мы предлагаем наиболее универсальное для доступа к сети.

Преимущества ИКС для организации VPN-сервера

Универсальные протоколы

ИКС позволяет использовать OpenVPN, SSTP, L2TP/IPSec, PPPoE. Достоинства и недостатки каждого протокола рассмотрены ниже.

Трансляция сетевых адресов NAT

Для доступа к хосту внутри корпоративной сети не обязательно в настройках указывать ИКС в качестве шлюза.

Динамическая адресация

Пользователи получают доступные адреса из списка свободных адресов VPN-сети.

Простота

авторизации

Чтобы подключить одновременно пользователей ИКС и импортированных пользователей домена, не требуется изменять настройки VPN.

Контроль доступак сети

Определить IP-адрес пользователя и протокол, по которому он подключился, можно непосредственно в списке VPN-подключений.

Повышенная безопасностьИКС поддерживает ряд других функций, которые помогают системному администратору управлять сетью.

Протоколы VPN в ИКС

SSTP

| Преимущества | Ограничения | |

|---|---|---|

| Интегрирован в Windows, не требует установки дополнительного ПО | Работает только в Windows-среде | |

| Хорошо работает на слабом канале и сквозь фаерволы | ||

| Работает одновременно на нескольких провайдерах | ||

| Если сервер за NAT, настраивается пробросом одного порта |

В этом варианте настройка удаленного доступа занимает минимум времени. Администратору необходимо:

- разрешить нужным пользователям подключение по VPN;

- сгенерировать сертификаты с правами администратора;

- установить настройки SSTP;

- экспортировать bat-файл, отправить его пользователям. После запуска файла на стороне пользователя все настройки будут сделаны автоматически.

Вебинар по настройке

OpenVPN

| Преимущества | Ограничения |

|---|---|

| Работа поверх TCP и UDP — нет проблем GRE и IPSec | Требует установку клиента на конечные машины пользователей |

| Безопасное шифрование TLS по ключам | Более медленный и ресурсозатратный в сравнении с другими технологиями |

| Хорошо проходит трансляции NAT | |

| Если сервер за NAT, настраивается пробросом одного порта | |

| Возможность задать настройки клиентов со стороны сервера |

Видеоурок по настройке

L2TP/IPSec

| Преимущества | Ограничения |

|---|---|

| Высокая безопасность | Сложности при большом количестве NAT-трансляций |

| Шифрование и авторизация | Есть проблемы с пересылкой на многих провайдерах |

| Возможность авторизации в домене | |

| Поддерживается большинством устройств и ОС |

PPTP

| Преимущества | Ограничения |

|---|---|

| Поддерживается многими устройствами | 2 порта: GRE (транспорт) и TCP (инициация и управление) |

| Шифрование и авторизация | Не гарантирует безопасность соединения |

| Блокируется многими провайдерами |

Cкачать Интернет Контроль Сервер для тестирования можно на нашем сайте. Бесплатная полнофункциональная версия действует 35 дней.

- Создание VPN-сети

- Создание OpenVPN-сети

- Настройки VPN в ИКС

- Пользователи VPN

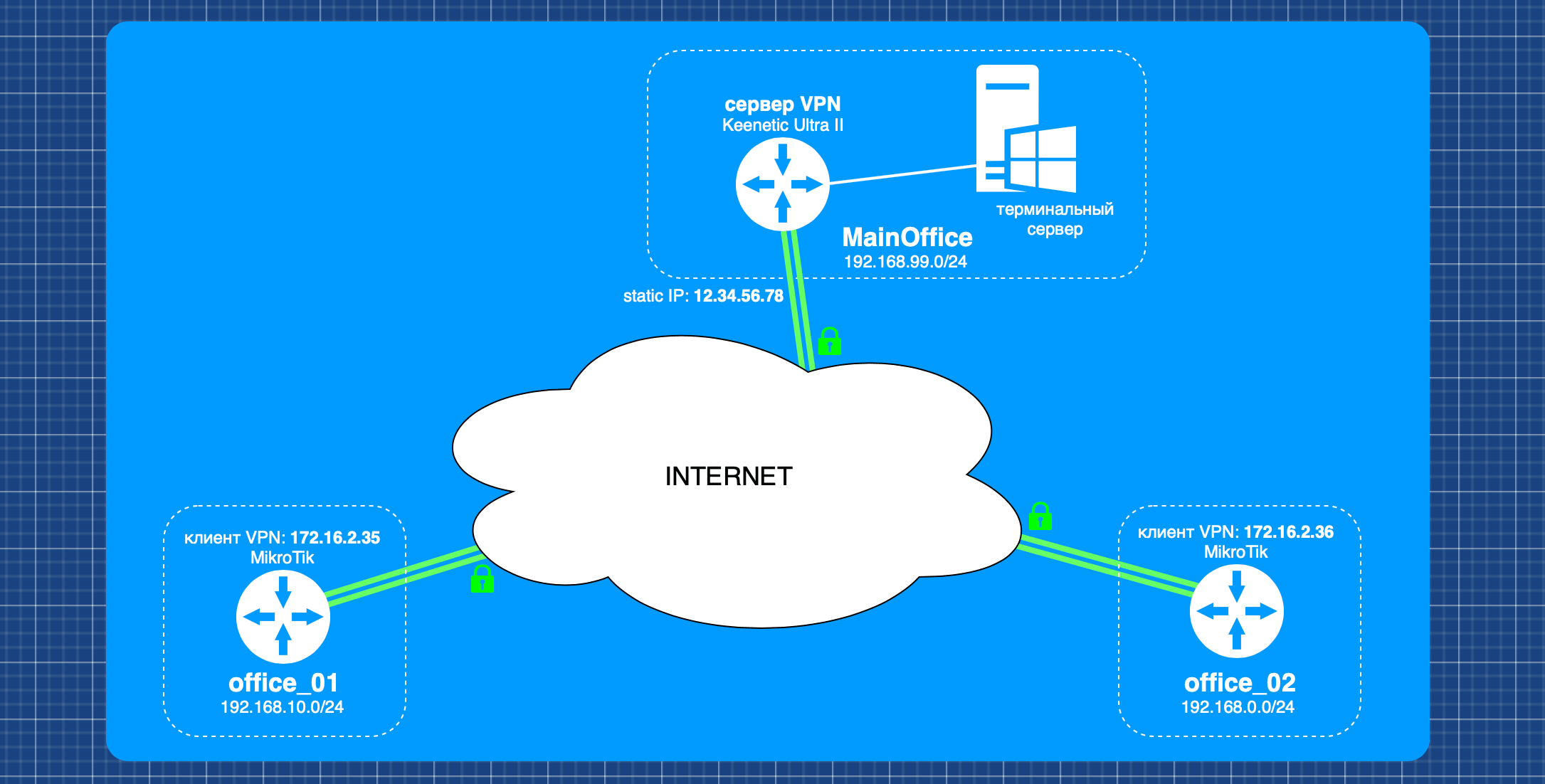

Настройка vpn (openvpn, l2tp, pptp, ipsec и др.) server в mikrotik

Обзорная статья на тему использования современных приватных тоннелей в роутерах популярной латвийской марки. Я расскажу о том, как настроить vpn сервер в mikrotik на базе таких технологий как l2tp, ipsec, openvpn, pptp, gre и eoip. Попутно кратко расскажу о том, что это за технологии, чем они отличаются, а так же проведу сравнение производительности микротика со всеми указанными тоннелями.

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Курс стоящий, все подробности читайте по ссылке.

Данная статья является частью единого цикла статьей про Mikrotik.

Введение

Сразу хочу обратить внимание, что эта статья будет скорее обзорной, нежели передачей реального опыта, так как сам я чаще всего использую в качестве vpn сервера openvpn. Тем не менее с vpn в микротик тоже приходилось сталкиваться. Настраивал как pptp сервера для подключения удаленных клиентов, так и l2tp для объединения двух и более микротиков в общую приватную сеть. В основном по дефолту, не вникая в тонкости настроек.

Сегодня хочу рассмотреть этот вопрос более внимательно и посмотреть, что вообще предлагает микротик из коробки для настройки vpn соединений. Своими исследованиями я и хочу поделиться с вами, написав небольшой обзор на тему средств организации vpn сервера в mikrotik. А попутно хочу собрать отзывов и исправлений на тему написанного, чтобы укрепить свои знания. В комментариях к своим статьям я черпаю массу советов, за что благодарен всем писавшим полезные вещи. Так что замечания, дополнения и исправления категорически приветствуются.

Для тех, кто хочет хорошо разбираться в сетях, но пока по какой-то причине не умеет этого, рекомендую вот этот цикл статей — сети для самых маленьких. Так же, если вы не очень хорошо знакомы с микротиками, рекомендую мою статью на тему настройки микротика с нуля.

Варианты vpn сервера в микротике

С вариантами vpn сервера в микротике все сложно 🙂 В том плане, что есть много реализаций vpn, которую не так просто выбрать, если не разбираешься детально в сетевых технологиях. Я не сильно в них разбираюсь, но как мне кажется, немного улавливаю суть. Постараюсь вам объяснить своими словами, в чем отличия.

Существуют 2 принципиально разных решения для организации соединений между двумя микротиками и внешними абонентами:

- Создание l2 туннеля типа site-to-site с помощью EOIP Tunnel. Самый простой и быстрый способ объединить два микротика. Если не будет использовано шифрование, то получатся самые быстрые vpn подключения. Необходимы выделенные белые ip адреса на обоих устройствах. Такие соединения используют для объединения офисов или филиалов по vpn. В общем случае не работает через NAT. Сюда так же добавлю GRE Tunnel, хотя он работает в l3 и использует маршрутизацию, но работает так же по принципу site-to-site.

- VPN соединения уровня l3 на технологии Клиент-Сервер, типа PPTP, L2TP, SSTP, OpenVPN. Такие соединения используются как для объединения офисов, так и для подключения удаленных сотрудников. Достаточно только одного белого ip адреса на стороне сервера для создания vpn соединений. Работает через NAT.

Расскажу немного подробнее о каждом из типов vpn соединений отдельно.

- GRE Tunnel — использует простой протокол gre для построения базового незащищенного site-to-site VPN. Разработан компанией CISCO. Позволяет инкапсулировать пакеты различного типа внутри ip туннелей. Простыми словами вот что он делает. Берет ваши данные со всеми заголовками, упаковывает в пакет, передает по интернету на другой конец, где этот пакет обратно разбирается на исходные данные. Для конечных пользователей сети все это выглядит, как-будто они общаются через локальную сеть.

- EOIP Tunnel — Ethernet over IP — это проприетарный протокол MikroTik RouterOS, который создает туннель Ethernet между двумя маршрутизаторами поверх IP-соединения. Для передачи данных использует GRE протокол. Принципиальное отличие eoip tunnnel в том, что он работает в l2 и передает напрямую фреймы, тогда как gre tunnel оперирует пакетами и использует маршрутизацию. Надеюсь правильно объяснил и не соврал. Для чего mikrotik решили создать свою реализацию туннеля через gre протокол, не знаю. Возможно, похожих решений просто нет, вот они и придумали свою реализацию.

- PPTP — туннельный протокол типа точка-точка (Point-to-Point Tunneling Protocol). Для работы использует GRE протокол, поддерживает шифрование. В свое время pptp обрел большую популярность из-за того, что его из коробки поддерживала Windows начиная с версии 95. На сегодняшний день pptp использовать не рекомендуется, так как он очень легко взламывается. Из дампа трафика за короткое время (несколько часов) достается ключ шифрования и расшифровывается весь трафик. Возможно, с этим как-то можно бороться, используя разные протоколы шифрования, но я не разбирался подробно с этой темой. Для себя решил, что pptp можно использовать как самое простое решение там, где нет повышенных требований к безопасности и расшифровка трафика, если таковая и случится, не принесет никаких проблем. PPTP поддерживает из коробки не только Windows но и Android, что очень удобно. Настраивается очень просто.

- L2TP — Layer 2 Tunneling Protocol. Несмотря на то, что в названии указано l2, реально в ip сети он работает на сеансовом уровне, то есть l3. Использует в работе udp порт 1701. Может работать не только в IP сетях. Из коробки, как и pptp, поддерживает аутентификацию пользователей. Сам по себе не обеспечивает шифрование. Для шифрования трафика может использовать ipsec, который считается очень безопасным и не имеет серьезных уязвимостей. В настоящее время поддерживается практически всеми устройствами и системами из коробки, как и pptp. Настраивать не сильно сложнее. В общем случае, для организации vpn рекомендую использовать именно этот тип шифрованного тоннеля.

- OpenVPN — это очень популярная реализация шифрованных соединений. Главное достоинство — гибкость настроек. К примеру, очень крутая возможность openvnp — пушить маршруты напрямую клиенту при подключении. Я долгое время использовал openvpn серверы. Когда первый раз понадобилось передать клиенту pptp маршрут, никак не мог понять, как это настроить. Оказалось, что никак, он это просто не умеет. Пришлось настраивать сторонними инструментами. К сожалению, по непонятным причинам, в mikrotik openvpn не поддерживает протокол udp, что очень сужает возможности использования этого vpn сервера. По tcp он работает гораздо медленнее, чем по udp. Так же не работает сжатие заголовков пакетов. Так что в общем случае использовать openvpn сервер в микротик не имеет смысла, если только он не нужен вам по каким-то конкретным причинам.

- SSTP — Протокол безопасного туннелирования сокетов (Secure Socket Tunneling Protocol) – был представлен Microsoft в Windows Vista SP1. Основной плюс в том, что он интегрирован в Windows, может использовать 443 порт, что иногда помогает обходить фаерволы. Считается очень безопасным, использует SSL 3.0. Из минусов, насколько я знаю, в микротике очень требователен к ресурсам процессора. На слабеньких железках будет выдавать самую низкую скорость по сравнению со всеми остальными соединениями по vpn. По этой причине я его не буду рассматривать в своем обзоре совсем.

Из всего написанного можно сделать такой вывод. В общем случае лучше всего в микротике использовать vpn на базе l2tp + ipsec. Основные причины:

- Простота и удобство настройки.

- Надежное шифрование.

- Поддержка l2tp соединений практически всеми современными устройствами и системами. Нет необходимости ставить дополнительное программное обеспечение.

- Подходит как для объединения офисов, так и для удаленных сотрудников — site-to-site и client-to-site подключения.

Если вам нужно максимальное быстродействие без шифрования, то стройте соединения между сетями или офисами с помощью EOIP Tunnel — фирменной разработки компании Mikrotik.

Дальше я покажу, как настроить все описанные туннели, кроме SSTP и произведу замеры скорости для сравнения. Мой тестовый стенд из двух Mikrotik RB951G-2hnD будет иметь следующие настройки.

| m-server | имя микротика, выступающего в роли сервера |

| m-remote | имя микротика, выступающего в роли удаленного маршрутизатора |

| 192.168.13.1 | WAN ip адрес на m-server |

| 192.168.13.197 | WAN ip адрес на m-remote |

| 10.20.1.0/24 | локальная сеть за m-server |

| 10.30.1.0/24 | локальная сеть за m-remote |

| 10.10.5.1-10.10.5.100 | vpn сеть |

Приступим к настройке и тестированию vpn соединений в mikrotik.

Настройка l2tp туннеля в mikrotik

Для начала настроим простой l2tp туннель без шифрования и замерим скорость. Для настройки l2tp vpn в mikrotik выполните следующую последовательность действий.

Идем в раздел IP -> Pool и добавляем пул ip адресов для vpn туннеля.

Создаем профиль для туннеля в PPP -> Profiles.

На остальных вкладках настройки дефолтные. Далее создаем пользователя в PPP -> Secrets.

Теперь запускаем l2tp сервер. Идем в PPP и жмем в кнопку L2TP Server.

Устанавливаем настройки для l2tp сервера. ipsec пока не включаем.

VPN сервер настроен. Теперь создадим для него постоянный интерфейс, чтобы на его основе создавать статические маршруты. Идем в Interfaces и создаем L2tp Server Binding.

Последний штрих. Создаем статический маршрут, с помощью которого абоненты локальной сети сервера смогут подключаться к абонентом локальной сети за удаленным роутером через vpn. Идем в IP -> Routes и добавляем маршрут.

Я не рассмотрел вопрос настройки firewall, так как не хочется раздувать и так объемную статью. Напрямую это не относится к указанной теме. Подробнее читайте о настройке фаервола отдельно по приведенной ссылке. Здесь же только укажу, что необходимо открыть на firewall для корректной настройки l2tp.

На сервере необходимо создать следующие правила для фаерволла, чтобы мы могли достучаться до нашего L2TP сервера. IP -> Firewall -> Filter Rules. Необходимо создать разрешающее правило в цепочке input для следующих портов и протоколов:

- Протокол: UDP

- Разрешаем порты: 1701,500,4500

- В качестве In.Interface указываем тот, через который происходит l2tp подключение.

Отдельно добавляем еще одно правило, разрешающее протокол ipsec-esc.

На сервере все готово. Идем настраивать l2pt клиент на удаленном микротике.

L2tp клиент

Здесь все достаточно просто. Идем в PPP и добавляем L2TP Client. Указываем настройки, которые задавали ранее на сервере.

Добавляем статический маршрут, чтобы клиенты этого роутера знали, куда обращаться к абонентам удаленной локальной сети за vpn.

На этом все. Мы настроили l2tp на удаленном микротике и таким образом объединили 2 локальных сети с помощью vpn. В списке ip адресов при активном l2tp соединении на сервере и клиенте вы должны увидеть ip адреса из заданного на сервере диапазона для vpn сети — 10.10.5.1-10.10.5.100. Теперь можно пропинговать с обоих сетей противоположные.

У меня для теста к обоим микротикам подключены ноутбуки. Сейчас я измерю скорость соединения с помощью iperf3. За роутером m-remote на ноутбуке 10.30.1.254 запускаю сервер, а на 10.20.1.3 агента. Запускаем тест скорости vpn соединения:

Средняя скорость 194 мбит/сек. Откровенно говоря, я не понял, почему такая низкая скорость. Мой тестовый стенд собран на двух роутерах микротиках и гигабитного микротик свитча между ними. Ожидал увидеть что-то в районе 500 мбит/сек. Напомню, что туннель пока без шифрования. При этом загрузка процессоров на роутерах была в районе 90-95%. То есть фактически потолок этих железок.

Попробуем теперь включить шифрование ipsec и замерить скорость с ним.

Настраиваем ipsec

С настройкой ipsec для l2tp я залип на некоторое время. В сети много инструкций, но все они устарели. Как оказалось, в последних версиях прошивок, запустить ipsec в дефолтных настройках не просто, а очень просто. Для этого надо всего лишь в свойствах l2tp сервера указать Use IPsec — yes и задать пароль.

Все необходимые настройки ipsec будут созданы автоматически. На агенте сделать то же самое — включить ipsec шифрование и указать пароль.

После подключения l2tp клиента увидите в логе похожие строки:

19:17:00 l2tp,ppp,info l2tp-out1: initializing... 19:17:00 l2tp,ppp,info l2tp-out1: connecting... 19:17:03 ipsec,info initiate new phase 1 (Identity Protection): 192.168.13.197[500]<=>192.168.13.1[500] 19:17:04 ipsec,info ISAKMP-SA established 192.168.13.197[500]-192.168.13.1[500] spi:407844c0ceb5d2ab:46ce7ffb25495efd 19:17:07 l2tp,ppp,info l2tp-out1: authenticated 19:17:07 l2tp,ppp,info l2tp-out1: connected

Для того, чтобы убедиться, что шифрование ipsec работает, можно зайти в раздел IP -> Ipsec -> Installed SAs и посмотреть на счетчик зашифрованных пакетов. Если он растет, значит все в порядке, трафик шифруется.

Там же в разделе Remote Peers можно посмотреть список удаленных клиентов, для которых работает ipsec шифрование, посмотреть используемые алгоритмы. Все дефолтные настройки ipsec живут в этом разделе. Вы можете посмотреть их, изменить или добавить новые профили. По-умолчанию используется алгоритм авторизации sha1 и шифрование AES. Можете изменить эти параметры, если разбираетесь в теме. Я умничать не буду, тему шифрования не копал. Какие алгоритмы максимально быстры и защищены — не знаю.

Проведем тесты скорость vpn соединения l2tp + ipsec.

У меня получилось вот так — 26 мбит/сек в среднем. При этом загрузка процессора 100%. Не густо. Данные железки для шифрованных каналов пригодны очень слабо. В данных тестах они ничем, кроме непосредственно теста не нагружены. В реальных условиях скорость будет еще ниже.

С настройками vpn на базе l2tp + ipsec закончили. Продолжим настройку остальных vpn туннелей и сравним их скорость.

Настройка pptp сервера в mikrotik

Настройка pptp сервера не отличается принципиально от l2tp. Логика и последовательность действий та же самая. Сначала создаем pool адресов в IP -> Pool для vpn сети. Я буду использовать тот же пул, что мы создали ранее.

Далее создаем профиль для pptp туннеля в разделе PPP -> Profiles.

В этом профиле указаны дефолтные настройки шифрования, при которых оно отключено. Проверим сначала скорость vpn канала без них. Создаем нового пользователя для удаленного pptp подключения.

Включаем pptp сервер в разделе PPP.

Теперь создадим в Interface List PPTP Server Binding по аналогии с предыдущим разделом.

И в завершение добавляем статический маршрут до удаленной сети через pptp подключение.

Настройка pptp сервера закончена. На фаерволе нужно будет открыть для входящих подключений внешнего интерфейса следующие вещи:

- TCP port 1723

- GRE протокол

Отправляемся настраивать pptp клиент.

pptp клиент

Отправляемся на удаленный роутер и там настраивает подключение через pptp client. Идем, как обычно, в раздел PPP и добавляем PPTP Client. На вкладке General ничего не трогаем, а на Dial Out указываем адрес pptp сервера и имя пользователя для подключения.

Добавляем статический маршрут до удаленного офиса через vpn туннель.

Все готово. Активируем pptp подключение и пробуем пинговать адреса в локальной сети. Убедиться в том, что шифрование отключено можно в статуте pptp соединения на клиенте.

Проверим теперь скорость vpn соединения по pptp.

Те же самые 194 мбит/сек, что на нешифрованном l2tp при 100% загрузке процессора. Вообще, было немного странно увидеть абсолютно такие же цифры. Проводил тесты несколько раз, но везде был стабильно один и тот же результат. Без шифрования нет разницы по скорости между l2tp и pptp соединением.

Теперь включим шифрование в pptp на сервере и посмотрим на скорость. Для этого указываем в pptp профиле явно, чтобы использовалось шифрование. Идем в PPP -> Profiles и редактируем наш профиль.

Убедимся в статусе клиента, что шифрование работает.

Тестирую скорость vpn соединения по pptp с включенным шифрованием.

Получилось в среднем 71 мбит/сек. Неплохой результат в сравнении с шифрованием ipsec в l2tp. Как я и говорил ранее, pptp сервер хорошо подходит там, где шифрование либо совсем не нужно, либо допускается возможность, что зашифрованный трафик будет расшифрован. Но при этом он все равно закрыт шифрованием и каждый проходящий не сможет ничего увидеть. Нужно как минимум снять дампт трафика и каким-то образом подбирать ключ по словарю или перебором. Не знаю точно, как это реализуется на практике. Не изучал вопрос.

Перейдем теперь к openvpn серверу в микротик. Очень любопытно посмотреть на тесты скорости этого типа vpn соединений.

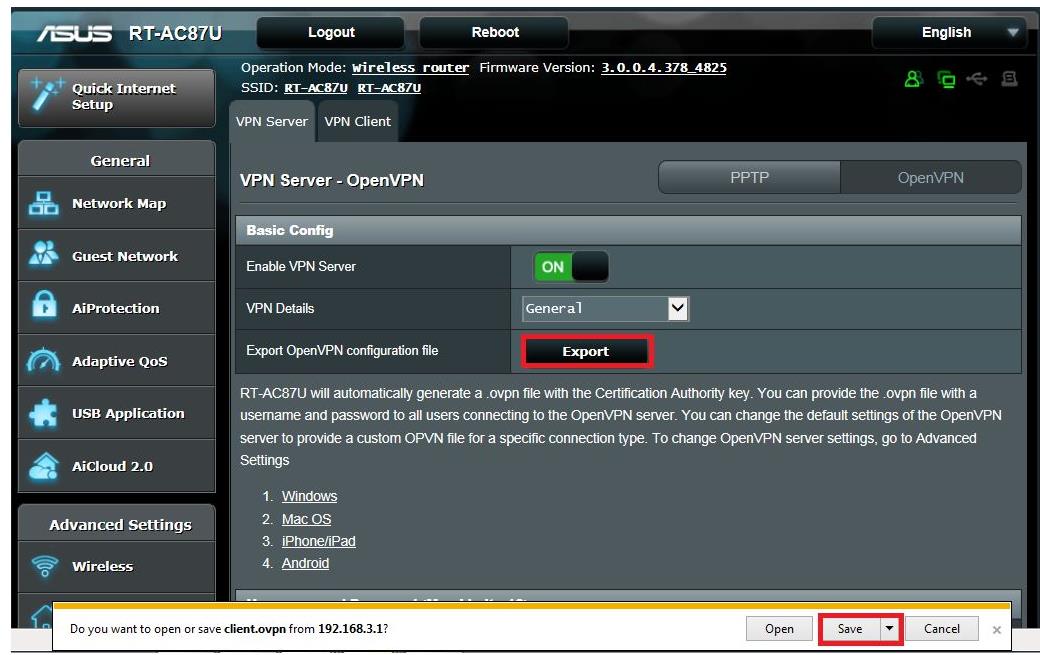

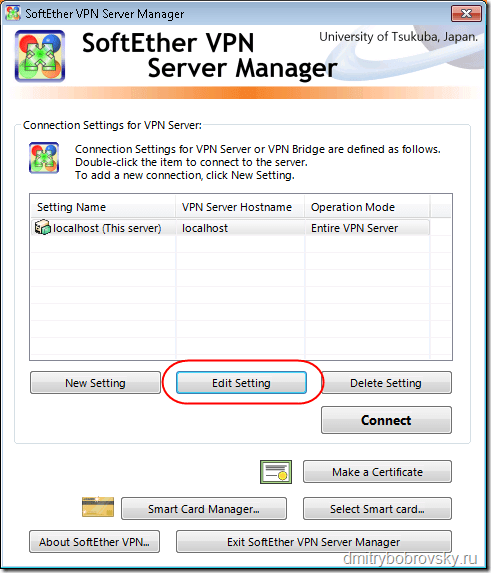

Настройка openvpn server в микротик

В настройке openvpn сервера на mikrotik нет ничего сложного, кроме нюанса с сертификатами. Тому, кто с ними никогда не работал, может показаться все слишком замороченным. К тому же в самом микротике нет никаких средств для создания сертификатов сервера и клиента. Необходимо использовать сторонние утилиты. Если у вас есть linux машина, можете воспользоваться моей инструкцией по созданию сертификатов для openvpn на linux.

Если у вас нет linux машины, но вы все же настроены поднять vpn туннель с помощью openvpn в микротике, то давайте разбираться с настройкой дальше. Прежде всего нам понадобится дистрибутив openvpn для windows. Скачать его можно по ссылке — https://openvpn.net/community-downloads/. Нас будет интересовать Windows Installer.

Выполняем установку от имени администратора и указываем в процессе компонент под названием EasyRSA 2 Certificate Management Scripts.

Идем в директорию C:\Program Files\OpenVPN. Переносим оттуда папку easy-rsa куда-нибудь в другое место, чтобы не приходилось постоянно спотыкаться об UAC, который не даст спокойно работать в Program files. Я перенес в D:\tmp\easy-rsa. Переименовываем файл vars.bat.sample в vars.bat. Открываем его на редактирование и приводим примерно к следующему виду.

Для тех, кто не понял, это просто переменные, которые я указал под свои нужды. Там писать можно все, что угодно, не принципиально для нашей задачи. Можно вообще ничего не менять, а оставить как есть. Создаем в директории папку keys. Далее запускаем командную строку от администратора и перемещаемся в указанную директорию D:\tmp\easy-rsa.

Далее в командной строке пишем vars и жмем enter. Этим мы загрузим переменные из файла vars.bat, потом вводим clean-all. Дальше генерируем Root CA командой — build-ca.

Отвечаем на задаваемые вопросы и завершаем создание корневого сертификата. Он появится в папке D:\tmp\easy-rsa\keys. Дальше создаем сертификат openvpn сервера командой — build-key-server имя_сервера.

Теперь сгенерируем сертификат для клиента. У меня только один клиент в виде удаленного микротика. Вы создаете ровно столько, сколько вам нужно. Используем команду build-key имя_сертификата.

С созданием сертификатов закончили. Они у нас все лежат в директории keys. На микротик, который будет выступать в качестве openvpn сервера, нужно передать файлы:

- ca.crt

- ovpnserver.crt

- ovpnserver.key

Импортируем сертификаты из добавленных файлов. Идем в System -> Certificates и импортируем сначала ca.crt, потом ovpnserver.crt и ovpnserver.key.

Должно получиться примерно так. Теперь приступаем к настройке openvpn сервера в mikrotik. Создадим для него отдельный профиль в PPP -> Profiles.

Все настройки дефолтные. В качестве локального и удаленного адреса использую Ip Pool, который создал в самом начале настройки l2tp. Добавим удаленного пользователя для openvpn в PPP ->Secrets.

Идем в раздел PPP и жмем OVPN Server. Указываем настройки и загруженный ca сертификат.

Далее добавляем по аналогии с остальными vpn серверами OVPN Server Binding и статические маршруты.

На этом настройка openvpn server в микротик завершена. По дефолту будет использоваться протокол шифрования BF-128-CBC. Его можно поменять в свойствах клиента, а список всех поддерживаемых шифров в свойствах vpn сервера.

Для работы указанной настройки openvpn сервера необходимо открыть входящий tcp порт 1194 на фаерволе. Теперь настроим openvpn клиент и протестируем скорость соединения через vpn на основе openvpn.

openvpn client

Для настройки openvpn client на mikrotik, туда нужно передать сертификаты, сгенерированные на предыдущем шаге. Конкретно вот эти файлы:

- m-remote.crt

- m-remote.key

Импортируем, как и на сервере сертификат из этих файлов. Обращаю внимание, что должны быть символы KT напротив имени сертификата.

Теперь настраивает openvpn клиента. Идем в PPP и добавляем OVPN Client.

Добавляем статический маршрут для доступа к ресурсам удаленной сети за openvpn сервером.

Все готово. Можно подключаться и тестировать скорость vpn соединения через openvpn.

Получилось в среднем 24 мбит/сек при 100% загрузке процессора. Результат сопоставим с l2tp + ipsec. Немного удивил результат. Я думал, будет хуже, чем l2tp, а на деле то же самое. Мне лично вариант с openvpn в целом нравится больше, хотя из-за ограниченности настроек openvpn в микротике преимущества openvpn трудно реализовать. Напомню, что тестировал с шифрованием BF-128-CBC, то есть blowfish.

Вот результат с AES-128-CBC — 23 мбит/сек, примерно то же самое.

С клиент-серверными реализациями vpn сервера в mikrotik разобрались. Теперь просмотрим на скорость l2-vpn в виде eoip tunnel.

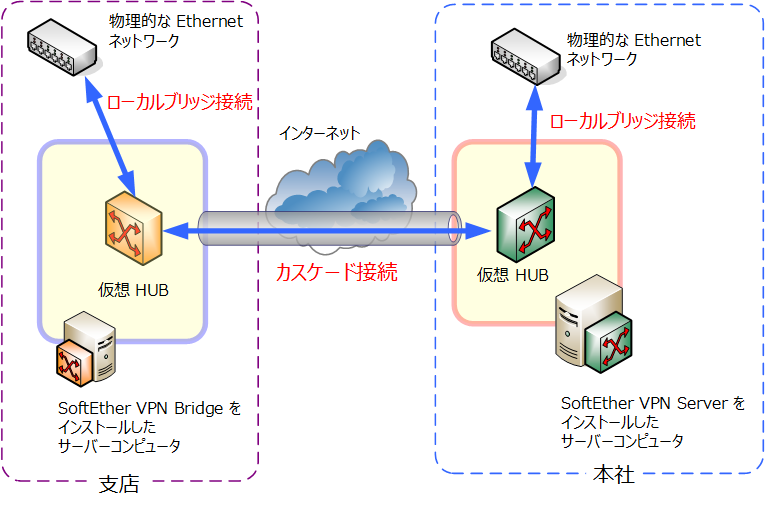

Настройка EOIP Tunnel + Ipsec

Настроим vpn сеть на базе EOIP в Mikrotik. Тут нужно понимать одно важное отличие от всех предыдущих настроек, которые мы делали ранее. EOIP туннель работает на уровне l2, то есть оба сегмента сети будут считать, что находятся в одной физической сети. Адресное пространство для обоих будет одно и то же. В моем примере это 10.20.1.0/24. DHCP сервер должен остаться только один для обоих сетей. В моем случае он останется на m-server.

Создаем EOIP туннель на m-server. Идем в Interface list -> EoIP Tunnel и добавляем новый.

Из настроек достаточно указать только удаленный адрес второго микротика. Новый EoIP интерфейс необходимо добавить в локальный бридж вместе с физическими интерфейсами.

Идем на удаленный микротик и там делаем все то же самое, только Remote Address указываем другой.

Этого достаточно, чтобы EoIP туннель сразу же заработал. Его состояние будет RS.

На втором микротике EoIP интерфейс так же нужно добавить в локальный бридж с остальными интерфейсами.

Проще всего проверить, что все в порядке, это запросить по dhcp на m-slave ip адрес для интерфейса bridge. Он должен получить ip адрес от dhcp сервера на m-server, при условии, что в сети больше нет других dhcp серверов. То же самое будет и с локальными машинами в сети за m-slave. Они будут получать ip адреса от dhcp сервера на m-server.

Проверим теперь быстродействие такого vpn туннеля на основе EoIP.

Показываю максимальный результат, который у меня получился — 836 мбит/сек. По какой-то причине в разных тестах скорость плавала в интервале между 600-850 мбит/сек. Для того, чтобы скорость изменилась, необходимо было отключить и заново включить EoIP интерфейс. Скорость впечатляет. При этом, процессор не загружен на 100%. То есть узкое место не он. Похоже я уперся в производительность сети. Напомню, что тут нет никакого шифрования и маршрутизации трафика. Прямой l2 канал между двумя микротиками через EoIP vpn.

Добавим в EoIP туннель шифрование Ipsec и посмотрим на скорость. Для этого меняем настройки каналов на обоих микротиках. Добавляем пароль Ipsec и локальные адреса, отключаем Fast Path.

Измеряем скорость соединения.

У меня получилась скорость vpn при использовании EoIP + Ipsec в среднем 27 мбит/сек. Скорость сопоставима с шифрованными туннелями L2tp и Openvpn. В этом плане никаких приятных сюрпризов не получилось. Шифрование очень тяжело дается этой железке. Можно сказать она для него не предназначена практически совсем.

GRE туннель + Ipsec в mikrotik, создание и настройка

Для настройки GRE туннеля в Mikrotik идем в раздел Interfaces -> GRE Tunnel и добавляем новый со следующими настройками:

Назначаем GRE туннелю ip адрес в IP -> Adresses.

Сразу же создаем статический маршрут для доступа к ресурсам удаленной сети.

Для организации vpn соединения через GRE tunnel то же самое проделываем на удаленном микротике, только меняем соответствующие адреса.

Создаем GRE Tunnel.

Назначаем ip адрес.

Добавляем маршрут в удаленную локальную сеть.

После этого маршрутизация трафика между локальными сетями должна заработать. Не забудьте на firewall разрешить gre протокол.

Проверим теперь скорость соединения по GRE туннелю.

У меня получилось 247 мбит/сек. Напомню, что это нешифрованный маршрутизируемый vpn туннель. Отличие от l2 туннеля EoIP примерно в 3 раза по скорости в меньшую сторону. Выводы делайте сами какие туннели использовать. Если не нужна маршрутизация, то однозначно EoIP.

Теперь проверим то же самое, только настроив в GRE шифрование Ipsec. Добавляем соответствующие настройки в GRE туннели на обоих микротиках.

Измеряю скорость GRE + Ipsec, алгоритм шифрования aes-128 cbc.

Получилось в среднем 29,7 мбит/сек, что примерно соответствует всем результатам с ipsec. Не удивительно, ведь алгоритм шифрования во всех случаях один и тот же. Но тем не менее, в GRE Tunnel скорость немного выше всех остальных участников. Из этого можно сделать вывод, что исключительно для l3 site-to-site подключений GRE Tunnel подходит в плане быстродействия лучше всего.

Сравнение скорости L2tp, Pptp, EoIP, GRE и OpenVPN туннелей

Сведу все данные измерений в единую таблицу для наглядного и удобного анализа и сравнения скоростей всех упомянутых vpn соединений в Mikrotik.

| VPN Туннель | Шифрование | Скорость (Мбит/c) |

| l2tp | нет | 194 |

| l2tp | IPsec AES-128 CBC | 26 |

| pptp | нет | 194 |

| pptp | MPPE128 | 71 |

| openvpn | BF-128-CBC | 24 |

| eoip | нет | 836 |

| eoip | IPsec AES-128 CBC | 27 |

| gre | нет | 247 |

| gre | IPsec AES-128 CBC | 29,7 |

Приведенная таблица наглядно показывает разницу в различных методах шифрования. С помощью нее можно быстро оценить, к каким потерям производительности может привести шифрование. Сейчас все по-умолчанию все шифруют, но если разобраться, очень часто это не требуется. Можно пойти на некий компромис и использовать pptp сервер, который хоть и не обеспечивает 100% безопасное шифрование, но тем не менее скрывает трафик от просто любопытных глаз и имеет неплохое быстродействие. В любом случае трафик просто так не прочитать, надо целенаправленно приложить усилия для дешифровки. В некоторых случаях такой защиты будет достаточно.

Заключение

Не понравилась статья и хочешь научить меня администрировать? Пожалуйста, я люблю учиться. Комментарии в твоем распоряжении. Расскажи, как сделать правильно!

Изначально не планировал писать такую большую и подробную статью. Аппетит приходит во время еды. По мере того, как стал углубляться в тему, становилось все интереснее и интереснее попробовать разные варианты и сравнить их. В итоге я перебрал все известные vpn подключения в mikrotik. Не дошли руки только до SSTP, но я точно знаю, что он будет очень медленно работать на RB951G-2hnD и в целом на микротиках медленнее всех остальных решений. Не думаю, что его использование будет оправданно.

Статью писал несколько дней, мог что-то напутать, опечататься или ошибиться. Все замечания принимаю в комментариях. Надеюсь, мой материал исследование на тему настройки vpn соединений в микротиках был вам интересен и полезен. Единственное, о чем жалею, что не затронул тему настройки pptp, l2tp и openvpn подключений на клиентских устройствах сотрудников. Без них материал на тему настройки vpn получился не полноценным, ведь это важная часть работы vpn тоннелей. Их используют не только для объединения офисов, но и для подключения удаленных сотрудников.

Напоминаю, что данная статья является частью единого цикла статьей про Mikrotik.

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте . Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Ultimate Руководство по Бесплатный PPTP VPN для начинающих

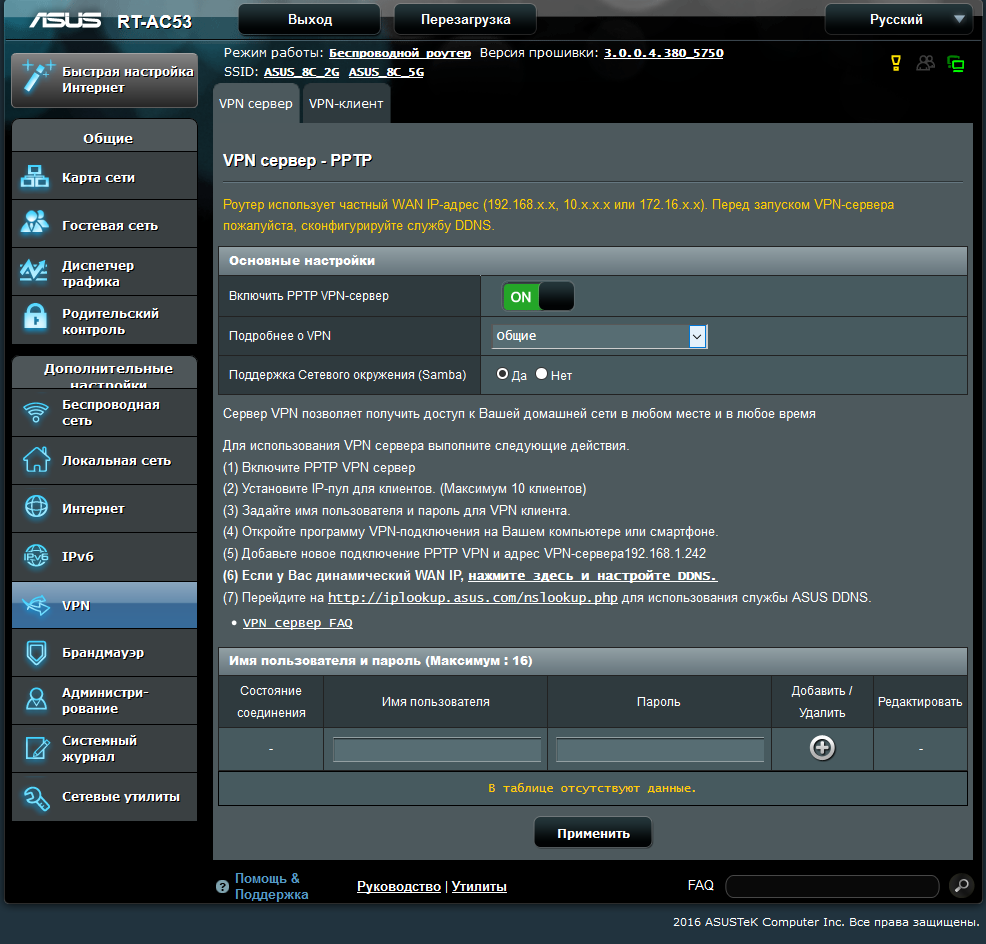

Часть 3: Как установить Free PPTP VPN на вашем Computer?

После того, как знать так много свободных PPTP VPN Сингапур, США, Канаду, Великобританию и другие страны, вы можете легко узнать, как настроить PPTP VPN бесплатно. Процесс достаточно прост и может быть реализован во всех ведущих версиях ОС Windows (и других операционных системах). Хотя, может быть небольшим изменением общего интерфейса операционной системы, которую вы используете. Для того, чтобы установить бесплатный VPN РРТ, выполните следующие действия:

1. Для начала, запустите панель управления и перейдите в Сеть и коммутационный центр.

2. Отсюда, вам нужно выбрать «Настройка нового подключения или сети», чтобы начать процесс.

3. Это запустит новый мастер, который может быть использован для установки PPTP VPN бесплатно. Из всех предоставленных опций, выберите «Подключение к рабочему месту».

4. В следующем окне, вам будет предоставлена возможность либо набрать непосредственно или использовать VPN. Нажмите на «Использовать мое подключение к Интернету (VPN)», чтобы продолжить.

5. Отлично! Теперь, вы должны предоставить информацию, связанную с хостом и сервером. Вы можете передать список свободных PPTP VPN мы предоставили в предыдущем разделе, и выбрать сервер (и имя хоста) по вашему выбору.

6. Как вы бы перейти к следующему окну, необходимо предоставить имя пользователя и пароль PPTP VPN бесплатно вы используете. То же самое можно получить из нашего PPTP VPN списка.

7. В конце концов, просто нажмите на кнопку «Создать», чтобы использовать VPN. Он будет указан в разделе доступных сетей.

8. Иногда, мы должны изменить настройки сети, чтобы заставить его работать. Чтобы сделать это, просто выберите VPN, который вы создали и посетить ее свойство.

9. Перейдите на вкладку Безопасность и убедитесь, что тип VPN указан как PPTP (точка-точка Tunneling Protocol). Кроме того, возможность шифрования данных должна быть «Дополнительное шифрование (Подключаться, даже если нет шифрования)» и вариант для «Challenge Handshake протокол аутентификации (CHAP)» следует выбрать «Разрешить эти протоколы».

10. Кроме того, вы можете перейти на вкладку Общие, чтобы убедиться, что сервер правильно указан.

11. После того, как это будет сделано, вы можете сохранить эти изменения и выйти из интерфейса. Теперь перейдите в список доступных сетей и подключение к свободному PPTP VPN вы создали.