сниферы и работа с пакетами — «Хакер»

Содержание статьи

У каждого из команды ][ свои предпочтения по части софта и утилит для

пен-теста. Посовещавшись, мы выяснили, что выбор так разнится, что можно

составить настоящий джентльменский набор из проверенных программ. На том и

решили. Чтобы не делать сборную солянку, весь список мы разбили на темы – и в

этот раз коснемся утилит для снифинга и манипулирования пакетами. Пользуйся на

здоровье.

Wireshark

Сайт: www.wireshark.org

Платформа: *nix, Windows

Фантастически успешный анализатор пакетов для винды и никсов, который многие

помнят и даже по-прежнему называют Ethereal (новое имя появилось лишь с

лета 2006 года). Wireshark «на лету» анализирует трафик из локальной сети

или из заранее подготовленного дампа на диске. То, насколько он удобен – выше

всяческой похвалы: ты можешь свободно перемещаться по всей отснифанной инфе,

просматривая данные в той детализации, которая тебе нужна. Главные козыри — это

поля, а также система фильтров, избавляющая от просмотра всего подряд, которая

отображает лишь то, что тебя может заинтересовать. Последние версии Wireshark

радуют продвинутыми механизмами для анализа голосового трафика VoIP, а также

дешифровкой таких протоколов как IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP,

и WPA/WPA2. На лету расшифровываются и данные, сжатые gzip’ом. Снифер может

работать не только в Ethernet, но и IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB,

Token Ring, Frame Relay, FDDI сетях.

Инструмент определенно один из лучших! Даже если у тебя есть дамп другого

снифера, не поленись скормить его Wireshark‘у — никогда не будет лишним

воспользоваться такими умопомрачительными возможностями.

TCPDump

Сайт: www.tcpdump.org

Платформа: *nix, есть порт под Windows

Название этого снифера знакомо каждому. Еще бы: до появления на сцене

Ethereal‘а (Wireshark) он считался стандартом де-факто, да и теперь

многие по привычке используют его, вполне радуясь жизни. Да, у него нет

классного GUI-интерфейса и возможности автоматически распарсить данные

популярных протоколов, но это, в любом случае, отличное средство, чтобы

отснифать в локалке трафик и получить вожделенный дамп данных. Вообще, более

неприхотливого средства, пожалуй, не найти: и это, отчасти, хорошая сторона

того, что новые возможности в нем практически не появляются. К тому же, в

отличие от того же Wireshark, TCPDump может похвастать куда меньшим

количеством проблем с безопасностью и просто багов. Многие мои знакомые админы

успешно юзают этот снифер для мониторинга активности и решения самых различных

сетевых проблем. Исходные коды TCPDump частично используются библиотеками

известным сканером nmap и другими тулзами.

Ettercap

Сайт:

ettercap.sourceforge.net

Платформа: *nix, Windows, Mac OS

Помнится, когда мы впервые рассказывали об ARP-спуфинге (приеме, позволяющем

снифать трафик в локальных сетях, построенных на считах), то в качестве снифера

применяли именно Ettercap. Сами разработчики продвигают свой продукт как

средство для совершения атак man-in-the-middle. Утилита поддерживает снифинг в

реальном времени, фильтрацию контента «на лету», инжекцию пакетов и многие

другие интересные трики. Учти, что по дефолту программа выполняет множество

лишних действий (например, dns-резолвинг найденных адресов). Кроме того,

активный arpoisoning и некоторые другие действия могут скомпрометировать хакера,

использующего Ettercap. Если точнее, то даже в самой программе встроена

функция обнаружения себе подобных :). В Ettercap предусмотрена возможность

не актуально), а также встроено средство для fingerprint’а, которое активными и

пассивными методиками может определить разные девайсы, операционки на хостах и

общую схему сети.

0x4553-Intercepter

Сайт:

intercepter.nerf.ru

Платформа: Windows NT(2K\XP\2k3\Vista)

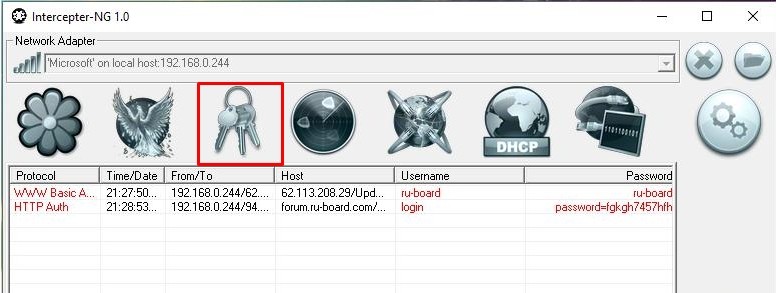

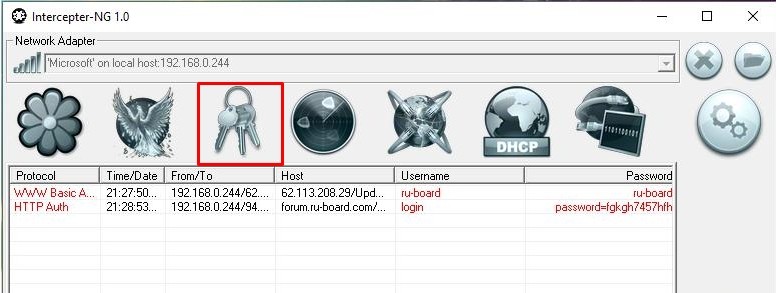

А вот и отечественная разработка – снифер Intercepter. И по

совместительству – гвоздь программы! Это одна из самых прогрессивных утилит для

перехвата трафика, сообщений и паролей/хешей, доступных в публичном доступе. Что

умеет? В первую очередь, перехватывать пароли и хеши для следующих протоколов:

ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, SOCKS, HTTP, NNTP, CVS, TELNET,

MRA, DC++, VNC, MYSQL, ORACLE. Другой важный функционал – перехватывает самые

различные сообщения с отображением диалога в реальном времени. На текущий момент

GADU-GADU, IRC, MRA. Но этот список не главное, ведь Intercepter – чуть

ли не единственный инструмент, поддерживающий уникод, а потому правильно

отображает кириллицу там, где это необходимо! Да и чего таить, приведенный

список едва ли можно назвать полным, потому как перехватываются еще сообщения

GTalk (протокол построен на Jabber), а также Mail.Агент, что может быть весьма

актуально. В арсенале 0x4553-Intercepter имеется множество убийственных

технологий: чего стоит один только «eXtreme mode». Сниферу достаточно задать

целевой протокол без указания порта — 0x4553-Intercepter будет

просматривать весь трафик и автоматически «вылавливать» пакеты, относящиеся к

данному протоколу (путем анализа их содержимого). Эта фича полезна для выявления

Proxy- и FTP-серверов (остальные сервисы работают с более или менее

предсказуемыми портами). Так или иначе, можно просмотреть весь трафик в чистом (raw)

виде, но и здесь можно облегчить себе жизнь, наложив на отображаемый контент

некоторые правила. Награбленный трафик может быть сохранен в pcap-формате

(стандарт де-факто среди снифферов) и подвергнут дальнейшему анализу, например,

в Wireshark. К тому же, сам снифер имеет все задатки для offline-анализа.

Поддерживается возможность удаленного захвата трафика посредством RPCAP-демона,

обычно устанавливаемого на шлюз локальной сети и грабящего весь трафик на

входе/выводе во «внешний» мир. Поскольку шлюзы нередко вращаются под управлением

Linux’а или xBSD, то RPCAP-демон оказывается весьма полезным подспорьем.

Помимо чисто сниферных функций, 0x4553-Intercepter обладает набором

весьма соблазнительных фич. Начнем с банального обнаружения узлов в сети,

которое осуществляется отнюдь не тупым сканированием IP-адресов. В нужном

требуя, чтобы все узлы, которые его получили, сообщили свои IP-адреса. Причем,

0x4553-Intercepter способен выявлять другие сниферы. DHCP DISCOVERY

позволяет осуществить поиск DHCP-серверов. Интегрированный перепрограмматор

MAC-адресов позволяет быстро поменять MAC-адрес. Я уже не говорю о модуле ARP

POISON — это само собой разумеющееся.

Подробнее про 0x4553-Intercepter ты можешь прочитать в

статье Криса Касперски.

Netcat

Сайт:

netcat.sourceforge.net

Платформа: *nix, есть порт под Windows

Своеобразный швейцарский нож любого взломщика. Эта чрезвычайно простая

утилита позволяет читать и писать данные в TCP и UDP соединениях. Иными словами,

Netcat позволяет тебе соединиться с чем угодно, да и делать что угодно. В

результате, получаем одну единственную утилиту с 1000 и одним применением. В

умеет «слушать» входящие соединения (можно приказать тулзе ждать соединения

только с указанных тобой адресов и даже портов!), может сканировать порты,

разрешать DNS-запросы, посылать любые команды со стандартного ввода, выполнять

заранее предопределенные действия в ответ на соединение, которое слушает

«котенок» (логотип нетката), делать Hex-дамп отправленных и полученных данных (а

вот и функции снифера) и много-много чего еще.

Вообще, Netcat — это мощнейшее средство для отладки и эксплуатации

различных уязвимостей, поскольку позволяет установить соединение любого типа,

который тебе нужен. Оригинальная версия Netcat была выпущена еще в 1995

году, но, несмотря на бешеную популярность проект, не развивается. Но сама

концепция программы, совмещающая предельную простоту и, в тоже время, огромную

функциональность, привела к появлению других реализаций. Одной из самых

поддержки SSL-шифрования, SOCKS прокси и т.д. С не меньшим успехом ее можно

юзать как соксифаер, безопасный туннеллер, снифер и т.д. Помимо этого, есть Ncat,

предоставляющий дополнительные функции, а также ryptcat, Netcat6, PNetcat, SBD и

др.

Cain and Abel

Сайт:

www.oxid.it/cain.html

Платформа: Windows

Если ищешь утилиту для восстановления всевозможных паролей, то лучшего

инструмента, пожалуй, не найти. В буквальном смысле «универсальный солдат» готов

на все. Допустим, тебе нужно вспомнить пароль и личные данные, сохраненные в

браузере. Не проблема! Клик по нужной иконке — и они твои! Интересуешься

пассами, которые непрерывно передаются по твоей локалке (и, следовательно, их

хорошо бы шифровать)? Воспользуйся встроенным снифером. Правда, понадобится

драйвер WinPcap, но не беда – в случае необходимости Cain & Abel

заинсталлит его прямо во время установки. А далее – делай, что хочешь. Замечу,

что дело не ограничивается одним перехватом паролей от всевозможных сервисов,

начиная от банальных FTP/POP3 и заканчивая экзотикой, вроде ключей для

Radius-серверов. Реально перехватить идентификационные данные и сами разговоры

клиентов VoIP-телефонии (но только, если используется SIP-протокол) или даже

пакеты с голосовыми данными, из которых несложно извлечь запись разговора с

помощью специальных конвертеров. Чтобы не было проблем со свитчами, прога

отлично владеет приемом ARP-спуфинга. Умелые манипуляции с MAC-адресами и

заголовками пакетов приводят к результатам: снифер работает почти безотказно

(хотя это палится любыми IDS). С помощью 15 встроенных утилит Cain & Abel

может взломать 25 типов хешей, провести исследование беспроводной сети, а также

выполнить еще целый ряд уникальных действий (нацеленных, прежде всего, на подбор

Ngrep

Сайт:

ngrep.sourceforge.net

Платформа: *nix, есть порт под Windows

Что такое Ngrep? Берем известную никсовую утилиту grep (ту, что

находит на вводе строки, отвечающие заданному регулярному выражению, и выводит

их) и натравливаем ее на сетевой трафик. Точно так же, как вывод на какую-то

команду можно ограничить строками с определенным содержимым, можно фильтровать и

трафик. Ngrep позволяет выделить из перехваченного трафика любые данные,

отвечающие регулярным выражениям. Ngrep понимает IPv4/6, TCP, UDP,

ICMPv4/6, IGM по Ehetrnet’у и другим технологиям (PPP, SLIP, FDDI, Token Ring).

Традиционно ngrep используется для анализа текстовых протоколов, вроде HTTP,

SMTP, FTP и т.д. Использовать ее для выявления аномальной активности в Сети

(вирусы, черви и т.д.) или перехвата данных из авторизаций HTTP, FTP — не важно.

Nemesis

Сайт:

nemesis.sourceforge.net

Платформа: *nix, Windows

Эта консольная тулза для разборки сетевых пакетов, их модификации и

дальнейшей инжекции в Сеть не раз выручала меня в тестировании IDS, файрволов и

сетевых демонов. Благодаря работе через консоль, Nemesis легко

приспосабливается к любым сторонним скриптам для пен-теста. Оригинальная версия

может распарсить и инжектировать произвольные пакеты ARP, DNS, ETHERNET, ICMP,

IGMP, IP, OSPF, RIP, TCP и UDP.

Hping2

Сайт: www.hping.org

Платформа: *nix, MacOS X, Windows

Вот еще одна миниатюрная утилита, позволяющая отсылать произвольные ICMP, UDP,

TCP и RAW-IP пакеты и отображать ответы на них. Отправить такой пакет не

сложнее, чем пропинговать нужный хост. Интерфейс полностью перенят у любимого

Ping’а – отсюда и название программы. Изначально тулза была разработана в

качестве замены стандартным ping/traceroute, работа которых часто обламывается

из-за файрволов. Поэтому в Hping2 по умолчанию есть продвинутый

traceroute и режим IP-фрагментации. Тулзу часто используют для проверки

настройки файрвола, fingerprint’а и сканирования портов. И, конечно же, просто

для отправки в Сеть нужного пакета.

Network Miner

Сайт:

sourceforge.net/projects/networkminer

Платформа: Windows

Добротный снифер для Windows, который всячески пытается выведать как можно

больше инфы о локальной сети. Network Miner предназначен не столько для

перехвата данных (хотя, безусловно, он это умеет) – сколько для анализа

инфраструктуры локалки (операционки на хостах, открытые сессии, hostname’ы,

открытые порты на узлах). В отличие от многих утилит, делает он это

исключительно пассивно, т.е. без генерации трафика, по которому может быть

определен факт сканирования. Для анализа ОС на каждом из узлов используются

проверенные механизмы fingerprint’а, базы утилиты p0f (lcamtuf.coredump.cx/p0f.shtm),

а также метод анализа DHCP-пакетов из тулзы Satori (http://myweb.cableone.net/xnih).

Если говорить о перехвате данных, то Network Miner снимет с «эфира»

(или из заранее подготовленного дампа в PCAP-формате) файлы, сертификаты,

изображения и другие медиа, а также пароли и прочую инфу для авторизации.

Полезная возможность — поиск тех участков данных, что содержат ключевые слова

(например, логин пользователя).

Scapy

Сайт:

www.secdev.org/projects/scapy

Платформа: *nix, есть порт под Windows

Must-have для любого хакера, представляющий собой мощнейшую тулзу для

интерактивной манипуляции пакетами. Принять и декодировать пакеты самых

различных протоколов, ответить на запрос, инжектировать модифицированный и

собственноручно созданный пакет — все легко! С ее помощью можно выполнять целый

ряд классических задач, вроде сканирования, tracorute, атак и определения

инфраструктуры сети. В одном флаконе мы получаем замену таких популярных утилит,

как: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f и т.д. В то

же самое время Scapy позволяет выполнить любое, даже самое специфическое

задание, которое никогда не сможет сделать уже созданное другим разработчиком

средство. Вместо того чтобы писать целую гору строк на Си, чтобы, например,

сгенерировать неправильный пакет и сделать фаззинг какого-то демона, достаточно

накидать пару строчек кода с использованием Scapy! У программы нет

графического интерфейса, а интерактивность достигается за счет интерпретатора

Python. Чуть освоишься, и тебе уже ничего не будет стоить создать некорректные

пакеты, инжектировать нужные фреймы 802.11, совмещать различные подходы в атаках

(скажем, ARP cache poisoning и VLAN hopping) и т.д. Разработчики сами настаивают

на том, чтобы возможности Scapy использовались в других проектах. Подключив ее

как модуль, легко создать утилиту для различного рода исследования локалки,

поиска уязвимостей, Wi-Fi инжекции, автоматического выполнения специфических

задач и т.д.

packeth

Сайт:

packeth.sourceforge.net

Платформа: *nix, есть порт под Windows

Интересная разработка, позволяющая, с одной стороны, генерировать любой

ethernet пакет, и, с другой, отправлять последовательности пакетов с целью

проверки пропускной способности. В отличие от других подобных тулз, packeth

имеет графический интерфейс, позволяя создавать пакеты в максимально простой

форме. Дальше — больше. Особенно проработано создание и отправка

последовательностей пакетов. Ты можешь устанавливать задержки между отправкой,

слать пакеты с максимальной скоростью, чтобы проверить пропускную способность

участка сети (ага, вот сюда-то и будут ддосить) и, что еще интереснее —

динамически изменять параметры в пакетах (например, IP или MAC-адрес).

Сниффер — что за зверь — «Хакер»

Содержание статьи

Снифферы — это проги, которые перехватывают

весь сетевой трафик. Снифферы полезны для диагностики сети (для админов) и

для перехвата паролей (понятно для кого:)). Например если ты получил доступ к

одной сетевой машине и установил там сниффер,

то скоро все пароли от

их подсети будут твои. Снифферы ставят

сетевую карту в прослушивающий

режим (PROMISC).То есть они получают все пакеты. В локалке можно перехватывать

все отправляемые пакеты со всех машин (если вы не разделены всякими хабами),

так

как там практикуется широковещание.

Снифферы могут перехватывать все

пакеты (что очень неудобно, ужасно быстро переполняется лог файл,

зато для более детального анализа сети самое оно)

или только первые байты от всяких

ftp,telnet,pop3 и т.д. (это самое веселое, обычно примерно в первых 100 байтах

содержится имя и пароль:)). Снифферов сейчас

развелось… Множество снифферов есть

как под Unix, так и под Windows (даже под DOS есть:)).

Снифферы могут

поддерживать только определенную ось (например linux_sniffer.c,который

поддерживает Linux:)), либо несколько (например Sniffit,

работает с BSD, Linux, Solaris). Снифферы так разжились из-за того,

что пароли передаются по сети открытым текстом.

Таких служб

уйма. Это telnet, ftp, pop3, www и т.д. Этими службами

пользуется уйма

народу:). После бума снифферов начали появляться различные

алгоритмы

шифрования этих протоколов. Появился SSH (альтернатива

telnet, поддерживающий

шифрование), SSL(Secure Socket Layer — разработка Netscape, способная зашифровать

www сеанс). Появились всякие Kerberous, VPN(Virtual Private

Network). Заюзались некие AntiSniff’ы, ifstatus’ы и т.д. Но это в корне не

изменило положения. Службы, которые используют

передачу пароля plain text’ом

юзаются во всю:). Поэтому сниффать еще долго будут:).

Windows реализации снифферов

CommView — www.tamos.com

Довольно продвинутый сниффер

производства TamoSoft. Можно установить свои правила на сниффинг

(например

игнорировать ICMP, а TCP сниффать, также кроме Internet протоколов

имеется поддержка Ethernet протоколов, таких как ARP,SNMP,NOVELL и

т.д.). Можно например сниффать только входящие пакеты,

а остальные

игнорить. Можно указать лог-файл для всех пакетов с лимитов размера в

мегах. Имеет две tools’ы — Packet Generator и NIC Vendor

Indentifier. Можно посмотреть все подробности

посланных

/полученных пакетов (например в TCP пакете можно просмотреть Source

Port, Destination Port, Data length, Checksum, Sequence, Window, Ack, Flags,

Urgent). Радует еще

то, что она автоматически устанавливает CAPTURE

драйвер. В общем тулза

очень полезная для снифа, рекомендую всем.

SpyNet —

packetstorm.securify.com

Довольно известный сниффер производства Laurentiu

Nicula 2000:). Обычные функции — перехват/декодинг пакетов.

Хотя декодинг

развит прикольно (можно например по пакетам воссоздавать

странички,

на которых

побывал юзер!). В общем на любителя:).

Analyzer — neworder.box.sk

Analyzer

требует установку специального драйвера, вложенного в

пакет (packet.inf, packet.sys). Можно посмотреть всю инфу о вашей сетевой

карте. Также Analyzer поддерживает работу с командной строкой.

Он

прекрасно работает с локальной сетью. Имеет несколько

утилит: ConvDump,GnuPlot,FlowsDet,Analisys Engine. Ничего

выдающегося.

IRIS

— www.eeye.com

IRIS продукт известной фирмы

eEye. Представляет обширные возможности по фильтрации.

Меня в нем сильно

порадовало три фишки:

1.Protocol Distribution

2.Top hosts

3.Size

Distribution

Также имеется Packet Decoder. Он поддерживает развитую систему

логов. А доступные возможности фильтрации превосходят

все снифферы

обзора. Это Hardware Filter, который может ловить либо все

пакеты (Promiscious), либо с различными ограничениями

(например захватывать

только multicast пакеты или broadcast пакеты, либо только Mac фреймы).

Можно

фильтровать по определенным MAC/IP адресам, по портам,

по пакетам, содержащим

определенные символы. В общем неплохой

сниффак. Требует

50comupd.dll.

WinDUMP

Аналог TCPdump for Unix. Этот сниффак действует через

командную строку и представляет минимальные возможности по конфигурации и еще

требует библиотеку WinPcap. Мне не очень…

SniffitNT

Тоже требует WinPcap. Работа только как командной строкой,

так и в интерактивном режиме. Со

сложными опциями. Мне не очень.

ButtSniff

Обычный пакетный

сниффер созданный

известнейшей группой CDC(Cult of the Dead Cow). Фишка его в том,

что его можно использовать, как плагин к BO:)(Очень полезно:)).Работа из командной

строки.

Существуют еще множество снифферов,

таких как NatasX, NetXRay, CooperSniffer, LanExplorer, Net Analyzer и т.д.

Пойдем

дальне…

Unix’овые снифферы

Все снифферы данного обзора можно найти на

packetstorm.securify.com.

linsniffer

Это простой сниффер для перехвата

логинов/паролей. Стандартная компиляция (gcc -o linsniffer

linsniffer.c).

Логи пишет в tcp.log.

linux_sniffer

Linux_sniffer

требуется тогда, когда вы хотите

детально изучить сеть. Стандартная

компиляция. Выдает всякую шнягу дополнительно,

типа isn, ack, syn, echo_request (ping) и т.д.

Sniffit

Sniffit — продвинутая модель

сниффера написанная Brecht Claerhout. Install(нужна

libcap):

#./configure

#make

Теперь запускаем

сниффер:

#./sniffit

usage: ./sniffit [-xdabvnN] [-P proto] [-A char] [-p

port] [(-r|-R) recordfile]

[-l sniflen] [-L logparam] [-F snifdevice]

[-M plugin]

[-D tty] (-t<Target IP> | -s<Source IP>) |

(-i|-I) | -c<config file>]

Plugins Available:

0 — Dummy

Plugin

1 — DNS Plugin

Как видите, сниффит поддерживает множество

опций. Можно использовать сниффак в интерактивном режиме.

Сниффит хоть и

довольно полезная прога, но я ей не пользуюсь.

Почему? Потому что у Sniffit

большие проблемы с защитой. Для Sniffit’a уже вышли ремоутный рут и дос для

линукса и дебиана! Не каждый сниффер себе такое позволяет:).

HUNT

Это

мой любимый сниффак. Он очень прост в обращении,

поддерживает много прикольных

фишек и на данный момент не имеет проблем с безопасностью.

Плюс не особо

требователен к библиотекам (как например linsniffer и

Linux_sniffer). Он

может в реальном времени перехватывать текущие соединения и под

чистую дампить с удаленного терминала. В

общем, Hijack

rulezzz:). Рекомендую

всем для усиленного юзания:).

Install:

#make

Run:

#hunt -i [interface]

READSMB

Сниффер READSMB вырезан из LophtCrack и портирован под

Unix (как ни странно:)). Readsmb перехватывает SMB

пакеты.

TCPDUMP

tcpdump — довольно известный анализатор пакетов.

Написанный

еще более известным челом — Вэн Якобсоном, который придумал VJ-сжатие для

PPP и написал прогу traceroute (и кто знает что еще?).

Требует библиотеку

Libpcap.

Install:

#./configure

#make

Теперь запускаем

ее:

#tcpdump

tcpdump: listening on ppp0

Все твои коннекты выводит на

терминал. Вот пример вывода на пинг

ftp.technotronic.com:

02:03:08.918959

195.170.212.151.1039 > 195.170.212.77.domain: 60946+ A?

ftp.technotronic.com.

(38)

02:03:09.456780 195.170.212.77.domain > 195.170.212.151.1039: 60946*

1/3/3 (165)

02:03:09.459421 195.170.212.151 > 209.100.46.7: icmp: echo

request

02:03:09.996780 209.100.46.7 > 195.170.212.151: icmp: echo

reply

02:03:10.456864 195.170.212.151 > 209.100.46.7: icmp: echo

request

02:03:10.906779 209.100.46.7 > 195.170.212.151: icmp: echo

reply

02:03:11.456846 195.170.212.151 > 209.100.46.7: icmp: echo

request

02:03:11.966786 209.100.46.7 > 195.170.212.151: icmp: echo

reply

В общем, снифф полезен для отладки сетей,

нахождения неисправностей и

т.д.

Dsniff

Dsniff требует libpcap, ibnet,

libnids и OpenSSH. Записывает только введенные команды, что очень удобно.

Вот пример лога коннекта

на unix-shells.com:

02/18/01

03:58:04 tcp my.ip.1501 ->

handi4-145-253-158-170.arcor-ip.net.23

(telnet)

stalsen

asdqwe123

ls

pwd

who

last

exit

Вот

dsniff перехватил логин с паролем (stalsen/asdqwe123).

Install:

#./configure

#make

#make

install

Защита от снифферов

Самый верный способ защиты от

снифферов —

использовать ШИФРОВАНИЕ (SSH, Kerberous, VPN, S/Key, S/MIME,

SHTTP, SSL и т.д.). Ну

а если не охота отказываться от plain text служб и установления дополнительных

пакетов:)? Тогда пора юзать антиснифферские пекеты…

AntiSniff for Windows

Этот продукт выпустила известная группа

Lopht. Это был первый продукт в своем роде.

AntiSniff, как сказано в

описании:

«AntiSniff is a Graphical User Interface (GUI) driven tool for

detecting promiscuous Network Interface Cards (NICs) on your local network

segment». В общем, ловит карты в promisc режиме.

Поддерживает огромное

количество тестов (DNS test, ARP test, Ping Test, ICMP Time Delta

Test, Echo Test, PingDrop test). Можно сканить как одну машину,

так и сетку. Здесь имеется

поддержка логов. AntiSniff работает на win95/98/NT/2000,

хотя рекомендуемая

платформа NT. Но царствование его было недолгим и уже в скором

времени появился сниффер под названием AntiAntiSniffer:),

написанный Майком

Перри (Mike Perry) (найти его можно по адресу www.void.ru/news/9908/snoof.txt).Он

основан на LinSniffer (рассмотренный далее).

Unix sniffer detect:

Сниффер

можно обнаружить командой:

#ifconfig -a

lo Link encap:Local

Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP

LOOPBACK RUNNING MTU:3924 Metric:1

RX packets:2373 errors:0

dropped:0 overruns:0 frame:0

TX packets:2373 errors:0 dropped:0

overruns:0 carrier:0

collisions:0 txqueuelen:0

ppp0 Link

encap:Point-to-Point Protocol

inet addr:195.170.y.x

P-t-P:195.170.y.x Mask:255.255.255.255

UP POINTOPOINT PROMISC

RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:3281

errors:74 dropped:0 overruns:0 frame:74

TX packets:3398 errors:0

dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:10

Как

видите интерфейс ppp0 стоит в PROMISC mode. Либо оператор

загрузил снифф для

проверки сети, либо вас уже имеют… Но помните,

что ifconfig можно спокойно

подменить, поэтому юзайте tripwire для обнаружения

изменений и всяческие проги

для проверки на сниффы.

AntiSniff for Unix.

Работает на

BSD, Solaris и

Linux. Поддерживает ping/icmp time test, arp test, echo test, dns

test, etherping test, в общем аналог AntiSniff’а для Win, только для

Unix:).

Install:

#make linux-all

Sentinel

Тоже полезная прога для

отлова снифферов. Поддерживает множество тестов.

Проста в

использовании.

Install : #make

#./sentinel

./sentinel [method] [-t

<target ip>] [options]

Methods:

[ -a ARP test ]

[ -d DNS test

]

[ -i ICMP Ping Latency test ]

[ -e ICMP Etherping test

]

Options:

[ -f <non-existant host> ]

[ -v Show version and

exit ]

[ -n <number of packets/seconds> ]

[ -I <device>

]

Опции настолько просты, что no

comments.

MORE

Вот еще несколько

утилит для проверки вашей сети(for

Unix):

packetstorm.securify.com/UNIX/IDS/scanpromisc.c -ремоутный

детектор PROMISC mode для ethernet карт (for red hat 5.x).

http://packetstorm.securify.com/UNIX/IDS/neped.c

— Network Promiscuous Ethernet Detector (нужно libcap & Glibc).

http://packetstorm.securify.com/Exploit_Code_Archive/promisc.c

-сканирует девайсы системы на детект сниффов.

http://packetstorm.securify.com/UNIX/IDS/ifstatus2.2.tar.gz

— ifstatus тестит сетевые интерфейсы в PROMISC mode.

Сниффинг сети на коммутаторах

(). Вступление.

Вообще говоря, у меня были некоторые сомнения в том, что информация о сниффинге (sniffing) должна быть опубликована. Однако, для провайдеров это относительно небольшой вред. Ведь никто не обещал защищать трафик клиента на просторах Интеренет, где он доступен каждому любопытному админу (другое дело, что никому это обычно не интересно).

У серьезных мультисервисных сетей есть ответ сниффингу — тегированные VLANы. Физически не ломается со стороны Ethernet. В то же время, к бичу домашних сетей, воровству трафика, просмотр чужих пакетов имеет достаточно отдаленное отношение (хотя заметное неудобство доставляет). Да и частная защита для оборудования провайдера есть сравнительно надежная — фиксация ARP-таблицы…

Но пользователь выглядит совсем беззащитным. Понятно, что задача оператора связи — дать абоненту нужную услугу, и постараться повысить при этом свой доход. А поэтому — стоит ознакомиться с арсеналом средств сниффинга. Хотя бы для понимания серьезности проблемы.

В общем, надеюсь что статья-перевод Rafter’а окажется полезен и провайдерам, и пользователям. А кому про сниффинг знать не желательно, увы, давно все знают.

Сниффинг сети на коммутаторах.

Введение.

Для большинства организаций угроза сниффинга является в значительной степени внутренней угрозой. Хакеру из Интернет, например, нелегко использовать снифферы для прослушивания трафика локальной сети. Но это не должно вас успокаивать.

В последнее время наметилась тенденция обновления сетевой инфраструктуры, при которой хабы (концентраторы) заменяются на свитчи (коммутаторы). При этом часто приводится довод, что локальная сеть на коммутаторах будет обладать и повышенной безопасностью. Однако, как мы увидим ниже, уязвимы и такие сети. Сниффинг в локальных сетях, построенных на коммутаторах, возможен! Любой, имея ноутбук и соответствующее программное обеспечение, может, подключившись к свободному порту коммутатора, перехватывать пакеты передаваемые от одного компьютера к другому.

Утилиты для сниффинга появились с первых дней появления самих локальных сетей и предназначались для облегчения сетевого администрирования. Однако в соответствующих руках эти утилиты — снифферы — стали мощным инструментом хакеров, позволяющие перехватывать пароли и другую информацию, передаваемую по локальной сети.

Традиционно снифферы считаются довольно сложными утилитами, требующими определенного умения для работы с ними, зачастую еще и с непростыми руководствами. Все это изменилось в последние несколько лет, когда появились и стали широко применяться легкие в использовании специализированные снифферы паролей. Многие из этих утилит нового поколения свободно доступны в Интернет. Имея встроенную базу данных, позволяющую понимать многие сетевые протоколы, снифферы фильтруют сетевой трафик на лету, выделяя только требуемую информацию (такую как связку usernames — passwords).

Сниффинг в локальной сети без коммутаторов — хорошо проработанная технология. Большое количество коммерческих и некоммерческих утилит делает возможным прослушивание сетевого трафика и извлечение необходимой информации. Идея заключается в том, что для прослушивания сетевого трафика, сетевая карта компьютера переводится в специальный режим «promisc mode». После этого весь сетевой трафик (несмотря на его предназначение), достигший сетевой карты, может быть доступен снифферу. Подробное объяснение того как работает сниффер можно найти здесь (Graham, Robert. «Sniffing (network wiretap, sniffer) FAQ». Version 0.3.3. 14 September 2000.

В локальной сети с коммутаторами для прослушивания сетевого трафика потребуется больше изобретательности, поскольку коммутатор направляет только тот трафик, который предназначен для конкретного компьютера (Tyson, Jeff. «How LAN Switches Work»). Однако, существует ряд технологий, которые позволяют преодолеть это ограничение.

Сниффинг в локальной сети без коммутаторов.

В ЛВС без коммутаторов последнее поколение снифферов является высокоэффективным средством для получения паролей и другой необходимой информации из сети. Большинство обычно используемых протоколов либо передают данные явным образом (так называемый plaintext, который может быть легко перехвачен), либо не используют достаточно стойкую криптографию для предотвращения перехвата и расшифровки. Примерами протоколов, передающих данные явным образом, являются SMTP, POP3, SNMP, FTP, TELNET и HTTP. Также, и хорошо известный Microsoft’s LM (LAN Manager) криптопротокол, используемый для аутентификации Windows клиентов — беззащитен от перехвата и расшифровки. Microsoft пыталась преодолеть уязвимость в протоколае LM, введением протокола NTLM (v1 и v2). NTLM улучшился, но все еще незащищен от сниффинга и крэкинга. (Seki, Hidenobu. «Cracking NTLMv2 Authenication»).

Утилиты для сниффинга в локальной сети без коммутаторов.

Поиск в Интернет дает большое количество свободно доступных снифферов. Имеет смысл рассмотреть хотя бы две утилиты dsniff и ScoopLM, которые особенно хороши для перехвата паролей.

Dsniff

Для протоколов, осуществляющих передачу явным образом, для перехвата username, password и другой информации очень полезна утилита dsniff (Song, Dug. «dsniff»). Она доступна для различных клонов Unix, а также портирована (правда, более ранняя версия) для Windows (Davis, Michael. «dsniff»).

В дополнение к возможности перехвата информации, передаваемой с использованием протоколов, передающих информацию явным образом, dsniff исключительно хорош и как фильтр перехватываемого трафика. Он отображает на дисплее только интересующую информацию, например, usernames и passwords. Dsniff можно охарактеризовать как «Пароль на блюдечке с голубой каемочкой», поскольку эта утилита делает перехват необходимой информации тривиальным упражнением для начинающих. Пример работы утилиты (портированной под Windows) и собирающей необходимую информацию в небольшой сети изображен на рисунке:

ScoopLM

L0phtcrack — хорошо известная утилита, способная перехватывать имена пользователей и зашифрованные пароли Win’NT/2k из сети. К сожалению, это коммерческая утилита, доступная отсюда («L0phtcrack 4»). Однако существуют и другие, freeware программы, способные выполнять ту же работу и очень простые в использовании.

Великолепный пример — утилита ScoopLM (Seki, Hidenobu. «ScoopLM». January 2002), которая является freeware и может быть загружена из Интернет. ScoopLM может перехватывать имена пользователей и LM/NTLM зашифрованные пароли Win’NT/2k.

Ее собрат — BeatLM (Seki, Hidenobu. «ScoopLM». February 2002) может вскрывать зашифрованные пароли, которые собирает ScoopLM, как методом прямого перебора (brute-force), так и с использованием словарей. Вместе эти утилиты представляют значительную угрозу безопасности сети без коммутаторов с компьютерами под управлением Win. Рисунок отображает работу утилиты ScoopLM, перехватывающей имена пользователей и их зашифрованные пароли, которые затем могут быть сохранены в файл и загружены в BeatLM для расшифровки.

Приведенные выше примеры показывают, насколько легко раскрыть информацию, перехватывая трафик в сети без коммутаторов. Это стало одним из побудительных мотивов для модернизации сетей и замены хабов на коммутаторы. Существует и много других доводов в пользу этого — как, например, увеличение производительности модернизированной сети. Но стоит помнить, что решить проблему сниффинга не удастся. Следующий раздел покажет почему.

Сниффинг в локальной сети с коммутаторами.

Казалось бы, что замена хабов на коммутаторы в локальной сети должна в значительной степени смягчить угрозу сниффинга. Ведь коммутатор направляет сетевой трафик только тому компьютеру сети, которому он предназначен, и если компьютер «A» обменивается пакетами с компьютером «B», то компьютер «С» по идее, не способен перехватывать этот трафик.

Коммутатор гарантирует, что этот трафик не попадает на порты, для которых не предназначен. Передача пойдет только на те порты, к которым подключены компьютеры «A» и «B». Однако существует ряд технологий, разрушающие приведенную выше идеальную схему, позволяя компьютеру «С» перехватывать сетевой трафик между компьютерами «A» и «B».

Как осуществить сниффинг в сети с коммутаторами.

Cуществует ряд технологий, которые делают возможным сниффинг в сетях с коммутаторами и которые включают такие элементы, как ARP spoofing, MAC flooding и MAC duplicating (Whalen, Sean. «An Introduction to ARP Spoofing». Revision 1. April 2001). Все утилиты, приводимые в статье, используют технологию ARP spoofing.

ARP spoofing — относительно новая технология, классическая атака «man-in-the-middle» (Cohen, Fred. «The All.Net Security Database». May 1999). Для понимания ее сути рассмотрим следующий пример. Возьмем предыдущую схему с тремя компьютерами, подключенными к коммутатору, в которой компьютер «С» собирается перехватывать сетевой трафик между компьютерами «A» и «B». Для этого «С» представляется «A» как «B». Затем, когда «A» посылает трафик для «B» он перехватывается «C». «С» пересылает полученную информацию «B» представляясь как «А». «С» также выполняет подобную роль при передаче трафика от «B» к «А».

Сначала, однако, нам необходимо понять, как происходит нормальный обмен между компьютерами «А» и «В». Для этого компьютеру «А» необходим МАС адрес компьютера «В». Для его получения, компьютер «А» проверяет в своем ARP кэше, имеется ли там уже МАС адрес компьютера «В». Если да, то используется МАС адрес, полученный из ARP кэша. Если нет, то компьютер «А» посылает широковещательный (broadcast) ARP запрос.

Компьютер «В» отвечает, посылая свой MAC (и IP) адреса. IP адрес компьютера «В» и соответствующий ему МАС адрес сохраняются в ARP кэше компьютера «А» для дальнейшего использования. Теперь можно начинать посылать пакеты с данными для компьютера «В». Аналогичные процессы происходят и на компьютере «В», собирающегося обмениваться пакетами с компьютером «А». Предположим, что компьютеры «А» и «В» установили МАС адреса друг друга и обмениваются пакетами через коммутатор. Как компьютер «С» может перехватить этот трафик? Именно здесь приходит на помощь ARР spoofing.

Первым шагом будет представление компьютера «С» под видом компьютера «В» компьютеру «А». Если это будет достигнуто, сетевой трафик, предназначенный для «В» изменит маршрут и попадет к компьютеру «С». Таким же образом, необходимо все проделать и по отношению к компьютеру «В».

Как всего этого достигнуть? Ответ прост — компьютер «С» должен как бы «отравить», переписать АRP кэш как на компьютере «А», так и на компьютере «В». ARP — это протокол, не требующий аутентификации, так что ARP просто повторяет посылку пакетов каждому хосту сети для обновления его кэша (Montoro, Massimiliano. «Introduction to ARP Poison Routing (APR)») Revision 1.0..

Так, компьютер «С», посылая ложный ARP пакет для компьютера «А», как бы инструктирует компьютер «А» посылать пакеты, предназначенные для компьютера «В», на компьютер «С». Ложный ARP пакет для компьютера «А» приводит к принудительному обновлению его ARP кэша. В обновленном ARP кэше IP адрес компьютера «В» будет соотнесен с МАС адресом компьютера «С». Это означает, что весь трафик, предназначенный компьютеру «В» попадет сначала на компьютер «С». Следующая таблица показывает, что случилось с ARP кэшем компьютера «А»:

ARP кэш «А» до посылки ложного ARP пакета с «С»

| IP Addresses | MAC Addresses |

| IP адрес компьютера «B» | MAC адрес компьютера «B» |

| IP адрес компьютера «C» | MAC адрес компьютера «C» |

| … | … |

ARP кэш «А» после посылки ложного ARP пакета с «С»

| IP Addresses | MAC Addresses |

| IP адрес компьютера «B» | MAC адрес компьютера «C» |

| IP адрес компьютера «C» | MAC адрес компьютера «C» |

| … | … |

То же самое компьютер «С» проделывает по отношению к компьютеру «В». Посылается ложный ARP пакет для «B», который принудительно обновляет ARP кэш, так что IP адрес компьютера «А» соотносится с МАС адресом компьютера «С». Как только это будет проделано, весь трафик с компьютера «А», предназначенный для компьютера «В», будет перенаправлен на компьютер «С», и, наоборот, весь трафик с компьютера «В», предназначенный для компьютера «А», будет перенаправлен опять же на компьютер «С».

Вообще говоря, если компьютер «В» — шлюз провайдера, на нем не сложно запретить обновление ARP-таблицы. После этого ARР spoofing’ом можно будет перехватывать только исходящий от абонента трафик. Да и «особо осторожные» пользователи могут это сделать без особых хлопот. Однако сложно представить такую защиту массовой, применимой к обычным абонентам… Прим. Nag..

Теперь следующий важный шаг. Компьютер «С» должен гарантировать передачу всего чужого трафика по истинному назначению. Так, например, когда «А» посылает пакет для «В», то он попадает на «С», после чего должен быть переслан на «В». Это легко достигается посредством технологии IP forwarding, которая поддерживается многими операционными системами. Альтернативой являются приложения, способные взять на себя ответственность за IP forwarding трафика по истинному назначению.

Как только перечисленные шаги будут выполнены, компьютер «С» осуществит перехват сетевого трафика между компьютерами «А» и «В».

Стоит заметить, что, послав ложный ARP пакет и подменив ARP кэш, необходимо выполнять эту процедуру вновь и вновь на регулярной основе, поскольку и операционная система также автоматически обновляет ARP кэш на регулярной основе (обычно каждые 30 с).

Многие коммутаторы в настоящее время предлагают сконфигурировать опцию «port security», чтобы помочь сетевым администраторам закрепить конкретные компьютеры за конкретными портами коммутатора. Упрощенно, «port security» позволяет нам закрепить порт коммутатора за определенным MAC адресом. Это предохраняет от подключения посторонних компьютеров к коммутатору.

Однако «port security» не предотвращает ARP spoofing (Ettercap effects on switches»). При помощи ARP spoofing мы как раз подменяем ARP-кэш на заданных компьютерах (в примере выше — компьютеры «А» и «В»), а это «port security» коммутаторов предотвратить не может.

Интересным побочным эффектом является возможность через перехват посредством ARP spoofing/IP forwarding. Поскольку мы выполняем атаку «man in the middle» мы можем переделывать (добавлять, модифицировать или удалять) пакеты, которые мы перехватили или даже создавать новые.

Это дает возможность нам похищать определенный тип сессий, например, telnet. Не только снифинг telnet трафика, мы можем также подделывать команды клиента и ответы сервера. Как насчет такой выдумки — «mail [email protected] /etc/passwd» — команды от клиента.

Угон сессии — это не только теоретическая возможность. Такие утилиты, как ettercap и hunt (Krauz, Pavel. «Hunt Project») делают угон сессии легко реализуемым.

Утилиты для снифинга в сети с коммутаторами.

Количество утилит, позволяющих осуществлять снифинг в локальных сетях с коммутаторами, постоянно растет. В этом разделе рассмотрим две утилиты — ettercap и Cain.

Изолированная локальная сеть из трех компьютеров и коммутатора была развернута для исследования возможности сниффинга. Как и было рассмотрено выше, — два компьютера «А» и «B» являются «жертвами», сетевой трафик между ними перехватывается компьютером «C», на котором установлены и запущены утилиты для сниффинга. В таблице приведены дополнительные данные по компьютерам этой исследуемой сети.

| Компьютер | IP Addresses | MAC Addresses |

| А | 192.168.0.1 | 00-02-e3-0a-ee-e4 |

| В | 192.168.0.2 | 00-50-22-88-f1-48 |

| С | 192.168.0.3 | 00-00-39-ca-13-81 |

Все компьютеры работали под управлением ОС Win’2k Professional SP2. Коммутатор — 5 портовый 10/100Mb Unex Innovation Corp.

ettercap

Рассмотрим ettercap — утилиту, которая описываетcя как мощный и гибкий инструмент для проведения атак типа » man-in-the-middle». Утилита работает на большинстве платформ, включая Win, Linux, xBSD и Mac OS X. Утилиту можно загрузить отсюда. Устанавливаем ее на компьютер «C». Перед запуском утилиты проверим ARP кэш компьютеров «A» и «B», набрав команду:

C:\>arp /a

Как и ожидалось, ARP кэш компьютера «A» хранит правильные значения IP и МАС адресов компьютеров «B» и «C».

Аналогично, и ARP кэш компьютера «B» хранит правильные значения IP и МАС адресов компьютеров «A» и «C».

Теперь запускаем утилиту ettercap на компьютере «C» и настраиваем ее на перехват трафика между «A» и «B». На этом этапе ettercap выполнит ARP spoofing, проведя атаку «man-in-the-middle». Проверка ARP кэша компьютеров «A» и «B» подтверждает это — МАС адреса «A» и «B» заменены на МАС адрес «C»

Теперь трафик между «A» и «B» перехватывается «C». Подобно dsniff, ettercap имеет встроенную базу по большому числу сетевых протоколов. Утилита может выделять интересующие части перехватываемого трафика, такие, например, как usernames и passwords. На скриншоте отображается начальный этап перехвата telnet сессии между «A» и «B».

Во время перехвата ettercap может обнаружить большое число usernames и passwords, которые можно сохранить в простом ASCII файле для последующего анализа.

Cain

Другой утилитой, которая способна осуществлять перехват в локальной сети с коммутаторами является Cain (Montoro, Massimiliano. «Homepage for Cain»). Доступна версия только для Windows (что не может не огорчать поклонников Пингвина), эта утилита способна на большее, чем простой перехват трафика в локальной сети с коммутаторами.

Подобно dsniff и ettercap, Cain имеет встроенную базу по различным сетевым протоколам и может выделять интересующие части перехватываемого трафика.

Cain также имеет встроенную технологию вскрытия зашифрованных паролей, перехваченных из сетевого трафика, позволяющую проводить расшифровку как прямым перебором (brute-force), так и подбором по словарю.

Подобно BeatLM, Cain может предпринять атаку против протоколов аутентификации Microsoft (включая LM и NTLM версии v1, v2). Однако, Cain пошел дальше BeatLM, предлагая возможность вскрытия MD5 хэша Cisco и зашифрованных APOP паролей.

Обратим внимание и на другие, встроенные в Cain возможности. Например traceroute и анализатор протоколов маршрутизации и способность получать список пользователей NT и разделяемых ресурсов с удаленного компьютера.

Функциональность Cain просто впечатляет. Изумительно, что одна утилита в состоянии решать большинство ключевых задач, для решения которых были созданы в свое время разнообразные утилиты, такие как

Cain можно скачать из Интернета отсюда. Скачиваем и устанавливаем на компьютер «C». Проверяем ARP кэш компьютеров «A» и «B», как и должно быть он содержит пока правильные данные

Сконфигурируем Cain на использование ARP spoofing (называемого APR — ARP Poisoned Routing в самом приложении) — перехват сетевого трафика между «A» и «B».

Как только это будет сделано, Cain, используя встроенную базу сетевых протоколов, предоставляет возможность отображения ключевой информации. Как и в тесте при использовании ettercap, между компьютерами «A» и «B» запущена telnet сессия. Для многих протоколов Cain просто извлекает username и password. А для telnet сессии в файл записывается вся сессия (включая, естественно, username и password), как показано на рисунке.

Проведенные тесты продемонстрировали, что такие утилиты, как ettercap и Cain представляют реальную угрозу для многих сетей. Что же можно противопоставить этой угрозе?

Рекомендации по ослаблению угрозы снифинга

Обнаружение снифферов.

Один из путей смягчения угрозы от применения снифферов, является попытка определения их работы в сети. Поскольку если предупрежден — значит вооружен.

Определение работы снифферов, которые разработаны для сетей без коммутаторов является сложной задачей. Это связано с тем, что работа таких снифферов происходит преимущественно в пассивном режиме. Они работают, переведя сетевую карту в promisc mode, что позволяет атакующему компьютеру получать любой сетевой трафик, достигающей сетевой карты, для исследования. Подобно радиорессиверу, снифферы не порождают обязательного дополнительного и подозрительного трафика для передачи в сеть. Итак, как же их можно обнаружить?

Определенные технологии могут быть использованы для попытки определения компьютеров, чьи сетевые карты работают в неразборчивом режиме, вероятно, осуществляя сниффинг локальной сети. Многие используемые технологии полагаются на определение специфичных уязвимостей в TCP/IP стэке. Утилиты типа L0pht’s antisniff «Antisniff 1.021» предоставляют сведения о своеобразии TCP/IP стэка в Win’NT и Unix для определения компьютеров, сетевые карты которых работают в promisc mode.

Как уже было показано, сниффинг в сетях на коммутаторах подразумевает атаку «man-in-the-middle». Прослушивание в этом случае носит «активный» характер, когда сетевой трафик передается атакующему компьютеру и только потом пересылаться по истинному назначению. Определение работы «активных» снифферов является в некотором роде более простым, чем определение работы «пассивных» снифферов.

Существует возможность определения таких атак, как ARP spoofing путем применения специального программного обеспечения, такого как LBNL’s arpwatch «arpwatch» которое может обнаруживать подозрительный ARP сетевой трафик и информировать об этом сетевого администратора.

Однако, полагаться на надежное определение всех примеров сетевого сниффинга не приходится.

Единственным решением, препятствующим сниффингу, является шифрование. В Song, Dug. «dsniff FAQ» для dsniff советуют «не допускайте использования фирменных небезопасных прикладных протоколов или унаследованных протоколов, передающих данные явным образом в ваших сетях». Это очень важный совет. Замена небезопасных протоколов (таких как telnet) на их надежные шифрованные аналоги (такие как ssh) представляется серьезным барьером от перехвата. Замена всех небезопасных протоколов в большинстве случаев маловероятна.

Вместо прекращения использования протоколов, передающих данные явным образом, остается только одна возможность — шифрование всего сетевого трафика на 3 уровне, используя IPSec (Taylor, Laura. «Understanding IPSec». June 2002). Осуществляя шифрование на 3 уровне, возможно продолжать использовать небезопасные протоколы, поскольку все данные будут инкапсулированы IPSec и зашифрованы при передаче по сети. Таким образом, унаследованные приложения, которые используют старые протоколы, не пострадают. IPSec полностью прозрачен для приложений и пользователей. Это открытый стандарт, поддерживаемый многими вендорами, включая Microsoft и Cisco. Кроме того, многие реализации Unix поддерживают IPSec. Легкая настройка IPSec в Win’2k/XP дополнительно увеличивает его доступность.

Осуществление технологии шифрования на 3 уровне, таких как IPSec решает проблему снифинга полностью. Масштабируемость, распространенность, доступность IPSec выделяет его как прагматическое решение проблемы перехвата сетевого трафика.

Анонс

- Рассказ о использовании односторонней спутниковой тарелки в Екатеринбурге.

- Заметка о кабельном телевидении;

- Опять отложена следующая часть теории надежности домашних сетей;

- Материал по изготовлению антенн 2,4ГГц;

- Как всегда, что-то попадется из новостей и ссылок;

- Ваши материалы — традиционно жду. 😉

Сниффер что это такое и зачем он нужен

Выбор редакцииКогда обычный пользователь слышит термин «сниффер», он сразу же начинает интересоваться тем, что это такое и зачем оно нужно.

Мы постараемся объяснить все простым языком.

Впрочем, данная статья будет предназначена не только для начинающих юзеров, но и для опытных веб-мастеров.

Если вы знакомы с понятием интернет-трафика, то уже само определение позволит вам понять, о чем идет речь.

Но то, каким образом оно применяется, как реализуется и как от него защититься, будет интересно всем.

Содержание:

Определение

Сниффер – это анализатор трафика. В свою очередь, трафик – это вся информация, которая проходит через компьютерные сети.

Этот анализатор смотрит, какая информация передается. Для этого ее необходимо перехватить. Фактически, это незаконная вещь, ведь таким образом люди часто получают доступ к чужим данным.

Это можно сравнить с ограблением поезда – классический сюжет большинства вестернов.

Вы передаете какую-то информацию другому пользователю. Ее везет «поезд», то есть сетевой канал.

Придурки из банды кровавого Джо перехватывают состав и грабят его до нитки. В нашем случае информация идет дальше, то есть злоумышленники не крадут ее в прямом смысле этого слова.

Но, допустим, что эта информация представляет собой пароли, личные записи, фотографии и тому подобное.

Злоумышленники могут просто переписать и сфотографировать все это. Таким образом они получат доступ к секретным данным, которые вы хотели бы скрыть.

Да, у вас будет вся эта информация, она к вам дойдет.

Но вы будете знать, что все то же самое знают и совершенно посторонние люди. А ведь в XXI веке больше всего ценится именно информация!

Рис. 1. Ограбление поезда

В нашем случае используется именно такой принцип. Определенные люди останавливают трафик, считывают с него данные и отсылают их дальше.

Правда, в случае со снифферами все не всегда так страшно. Они используются не только для того, чтобы получать несанкционированный доступ к данным, а еще и для анализа самого трафика. Это важная часть работ сисадминов и просто админов различных сервисов и ресурсов. О применении стоит поговорить более подробно. Но перед этим мы затронем то, как работают эти самые снифферы. к содержанию ↑Принцип работы

На практике снифферы могут являть собой портативные устройства, которые в буквальном смысле ставятся на кабель и считывают с него данные, а также программы.

В некоторых случаях это просто набор инструкций, то есть кодов, которые необходимо вводить в определенной последовательности и в определенной среде программирования.

Если более детально, что перехват трафика такими устройствами может считываться одним из следующих способов:

1Путем установки концентраторов вместо коммутаторов. В принципе, прослушивание сетевого интерфейса можно выполнять и другими способами, но все они малоэффективны.

2Подключением буквального сниффера в место разрыва канала. Это именно то, о чем шла речь выше – разрезается кабель и ставится небольшое устройство, которое и считывает все, что движется по каналу.3Установкой ответвления от трафика. Это ответвление направляется на какое-то другое устройство, возможно, расшифровывается и направляется пользователю.

4Атакой, целью которой является полное перенаправление трафика в сниффер. Конечно же, после попадания информации на считывающее устройство, она опять отправляется конечному пользователю, которому изначально и предназначалась. Хакерство в чистом виде!5Путем анализа электромагнитных излучений, которые возникают из-за движения трафика. Это самый сложный и редко используемый метод.

Вот примерная схема работы второго способа.

Правда, здесь показано, что считывающее устройство просто подключается к кабелю.

На самом же деле сделать это таким образом практически нереально.

Приходится делать разрыв. В этом, кстати, одна из самых больших сложностей установки анализаторов трафика.Дело в том, что конечный пользователь все равно заметит, что в каком-то месте имеет место разрыв канала.

Рис. 2. Схема работы

Сам принцип работы обычного сниффера основывается на том, что в рамках одного сегмента Ethernet пакеты рассылаются всем подключенным машинам. Достаточно глупый, но пока безальтернативный метод! А между сегментами данные передаются при помощи коммутаторов. Вот здесь и появляется возможность перехвата информации одним из вышеперечисленных способов.Собственно, это и называется кибератаками и хаккерством!

Кстати, если грамотно установить эти самые коммутаторы, то можно полностью защитить сегмент от всевозможных кибератак.

Существуют и другие методы защиты, о которых мы еще поговорим в самом конце.

Полезная информация:

Обратите внимание на программу Wireshark. Она используется для анализа сетевого трафика и разбора пакетов данных, для которого используется библиотека pcap. Это значительно сужает количество доступных для разбора пакетов, так как разбирать можно лишь те пакеты, которые поддерживаются данной библиотекой.

Скачать Wireshark можно на нашем сайте по данной ссылке

к содержанию ↑Применение

Разумеется, в первую очередь, данное понятие имеет то применение, о котором шла речь выше, то есть хаккерские атаки и незаконное получение пользовательских данных.

Но кроме этого, снифферы используют и в других сферах, а конкретно, в работе системных администраторов.

В частности, такие приспособления или программы помогают выполнить такие задачи:

- Обнаружение ненормального трафика. Он может быть паразитным, вирусным или просто закольцованным. Все это вредит обычному прохождению информации через канал. Самое меньшее, что могут сделать такие явления, так это загрузить и, соответственно, замедлить трафик, что уже не очень хорошо.

- Выявление несанкционированного программного обеспечения, в том числе и вирусного. Интересно, что и сами снифферы в какой-то мере являются таким ПО. В любом случае они являются отличным средством выявления и избавления от троянов, фледуров, других сканеров и тому подобных вещей.

- Локализация или, другими словами, выявление места неисправности. Таким же образом выявляются и ошибки конфигурации.

Рис. 3. Такие приспособления помогают чинить компьютерные сети

Как видим, рассматриваемые нами приспособления или программы способны очень сильно облегчить работу системных администраторов и других людей, которые пользуются сетями. А это все мы.

Теперь переходим к самому интересному – обзору программ-снифферов.

Выше мы разобрались, что они могут быть выполнены в виде физических приспособлений, но в большинстве случаев используются специальные программные коды.

Их изучением и займемся.

к содержанию ↑Программы-сниферы

Вот список наиболее популярных таких программ:

CommView. Программа платная, как и все остальных в нашем списке. Одна минимальная лицензия стоит 300 долларов. Зато функционал у ПО богатейший. Первое, что стоит отметить, так это возможность самостоятельной установки правил отслеживания чужого трафика. К примеру, можно сделать так, чтобы ICMP или TCP (это протоколы) полностью игнорировались. Примечательно также, что программа позволяет просматривать детали и лог всех пересылаемых пакетов. Существует обычная версия и версия для Wi-Fi.Рис. 4. CommView

SpyNet. Это, фактически, троян, от которых мы все так устали. Но он может использоваться и в благородных целях, о которых мы говорили выше. Программа выполняет перехват и расшифровку пакетов, которые есть в трафике. Есть множество необычных функций. К примеру, можно воссоздавать страницы в интернете, на которых побывала «жертва». Примечательно, что это ПО бесплатное, но найти его достаточно непросто.Рис. 5. SpyNet

BUTTSniffer. Это сниффер в чистом виде, который помогает анализировать сетевые пакеты, а не перехватывать чужие пароли и историю браузера. По крайней мере, так думал ее автор. На самом же деле его творение используется сами понимаете для чего. Это обычная пакетная программа, которая работает через командную строку. Для начала использования загружаются и запускаются два файла. «Захваченные» пакеты сохраняются на жестком диске, что очень удобно.

Существует множество других программ-снифферов. К примеру, известны fsniff, WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorer, Net Analyzer и многие другие. Выбирайте любую! Но, справедливости ради стоит отметить, что лучшая – CommView.

Итак, мы разобрали, что такое снифферы, как они работают и какие бывают.

Теперь перейдем с места хакера или сисадмина на место обычного юзера.

Мы прекрасно понимаем, что наши данные могут украсть. Что же делать, чтобы этого не произошло?

к содержанию ↑Как защититься от снифферов

Вот несколько советов, которые помогут обычным юзерам обезопасить себя от снифф-атаки:

1Используйте шифрование. Это наиболее простой и очевидный, но работающий метод. Все очень просто. Установите в браузер расширение VPN или такую же программу на компьютер и пользуйтесь интернетом только с ним. Секрет в том, что ваши пакеты будут настолько зашифрованными и их путь будет настолько непонятным, что никакой сниффер их не перехватит. Другие типы шифрования, с которыми вы можете столкнуться и работать: SSH, S/MIME, S/Key, SHTTP, SSL и так далее.2Используйте программу AntiSniff for Windows. Это очень удобная и бесплатная программа, которую легко найти в интернете (например, здесь). Работает она крайне просто – сканирует сеть на предмет всевозможных шпионов и сообщает, если таковые будут обнаружены. Это самый простой и понятный принцип, который позволяет обезопасить себя от кибератак.Рис. 6. AntiSniff for Windows

3Используйте PromiScan. По своим свойствам и выполняемым задачам эта программа очень схожа с AntiSniff for Windows, поэтому выберете что-то одно. В сети тоже есть множество ссылок на скачивание (вот одна из них). Это инновационная программа, которая позволяет отдаленно контролировать компьютеры, подключенные к одной сети. Принцип ее работы состоит в определении узлов, которых не должно быть в сети. Собственно, это, скорее всего, и есть снифферы. Программа выявляет их и сигнализирует об этом красноречивым сообщением. Очень удобно!.Рис. 7. PromiScan

4Используйте криптографию, а если развернуто, криптографическую систему с открытым ключом. Это специальная система шифрования или электронной подписи. Ее «фишка» в том, что ключ открытый и все могут его видеть, но изменить данные невозможно, так как это нужно сделать на всех компьютерах сети одновременно. Прекрасный метод – как приманка для вора. В данной статье вы можете прочитать про блокчейн, где используется именно такая система.5Не скачивайте подозрительные программы, не заходите на подозрительные сайты и так далее. Об этом знает каждый современный пользователь и все же именно этот путь является основным для попадания троянов и других пакостей в вашу операционную систему. Поэтому очень ответственно относитесь к использованию интернета в принципе!

Если у вас есть еще вопросы, задавайте их в комментариях ниже.

Надеемся, мы смогли все объяснить простым и понятным языком.

Wi-Fi Сниффер для перехвата трафика в локальной сети

ВНИМАНИЕ! Данная статья написана только в ознакомительных целях для специалистов в области IT безопасности. Перехват трафика был на примере собственных устройств в личной локальной сети. Перехват и использование личных данных может караться законом, поэтому мы не призываем использовать данную статью во вред окружающих. Мир во всем мире, помогаем друг другу!

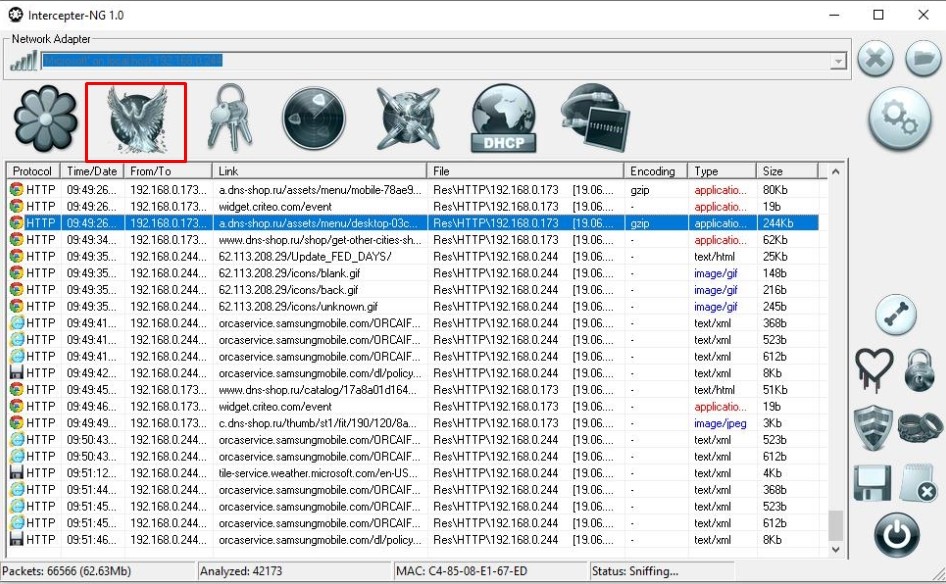

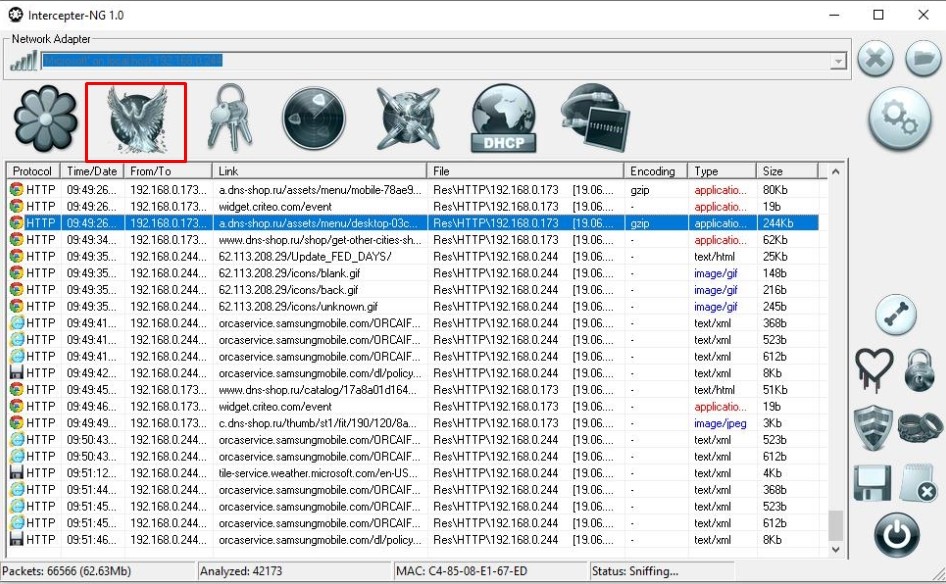

Всем привет! В статье мы поговорим про WiFi сниффер. Вообще данный тип программ предназначен исключительно для перехвата трафика в локальной сети. Далее без разницы как именно жертва подключена к маршрутизатору, по кабелю или по Wi-Fi. Хочу показать перехват трафика на примере интересной программы «Intercepter-NG». Почему я выбрал именно её? Дело в том, что это sniffer приложение написана специально для Windows имеет достаточно приветливый интерфейс и проста в использовании. Да и Linux есть не у всех.

Возможности Intercepter-NG

Как вы знаете, в локальной сети постоянно используется обмен данными между роутером и конечным клиентом. При желании эти данные можно перехватывать и использовать в своих целях. Например, можно перехватить куки, пароли или другие интересные данные. Происходит все очень просто – компьютер отправляет запрос в интернет и получает данные вместе с ответом от центрального шлюза или маршрутизатора.

Программа запускает определенный режим, в котором компьютер клиент начинает отправлять запросы с данными не на шлюз, а именно на устройство с программой. То есть можно сказать он путает роутер с компьютером злоумышленника. Данная атака ещё называется ARP спуфингом. Далее, со второго компа, все данные используются в свои целях.

После получения данных начинается процесс сниффинга, когда программа пытается выудить из пакетов нужную информацию: пароли, логики, конечные web-ресурс, посещаемые страницы в интернете и даже переписку в мессенджерах. Но есть небольшой минус в том, что такая картина отлично работает при незашифрованных данных. При запросе на HTTPS страницы нужны танцы с бубном. Например, программа может при запросе клиента на DNS сервер, подкладывать адрес своего фальшивого сайта, где он может ввести логин и пароль для входа.

Обычная атака

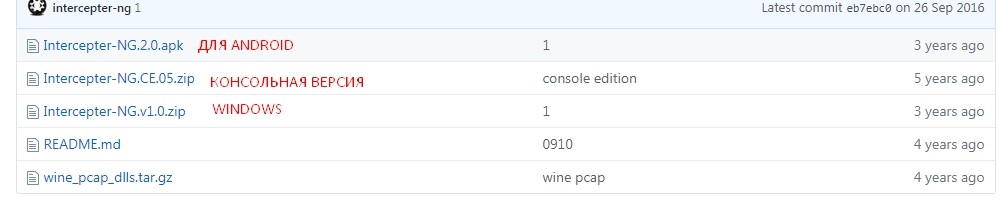

Для начала нам нужно скачать программу. Некоторые браузеры могут ругаться, если вы попытаетесь скачать приложение с официального сайта – sniff.su. Но можете попробовать. Если вам лень проходить данную защиту, то вы можете скачать приложение с GitHub.

Скачиваем архив с версией или «v». Далее устанавливать ничего не нужно и достаточно просто разархивировать содержимое.

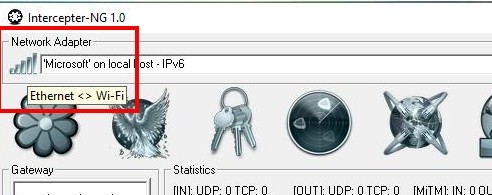

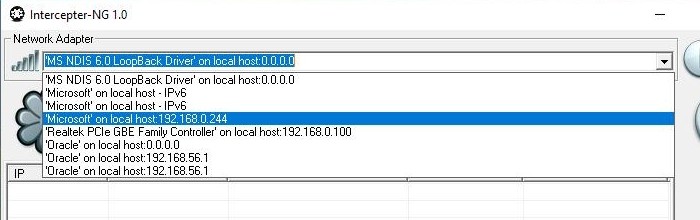

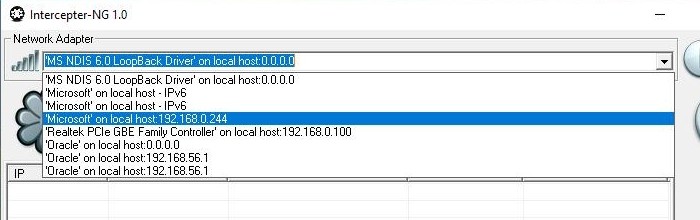

- В зависимости от того как вы подключены к сети, в левом верхнем углу будет отображаться соответствующий значок – нажимаем по нему;

- Нужно выбрать свой работающий сетевой модуль. Я выбрал с тем, у которого уже присвоен локальны IP, то есть мой IP адрес;

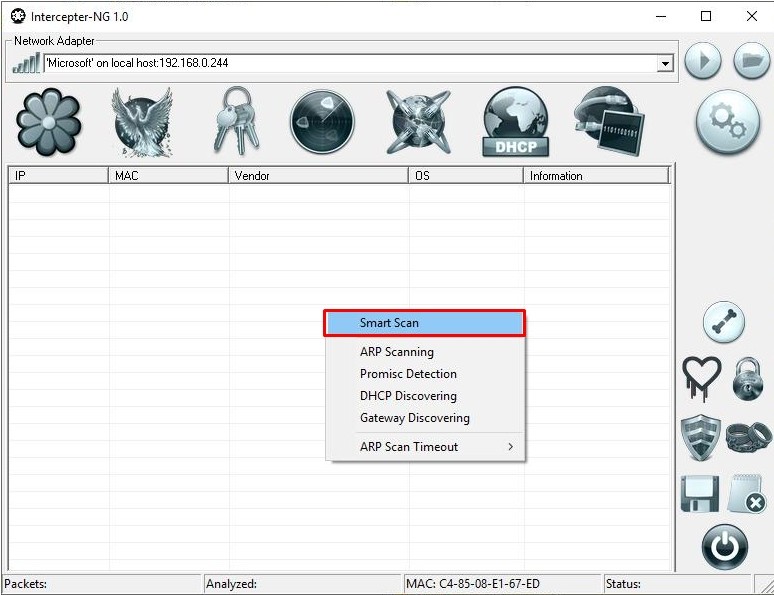

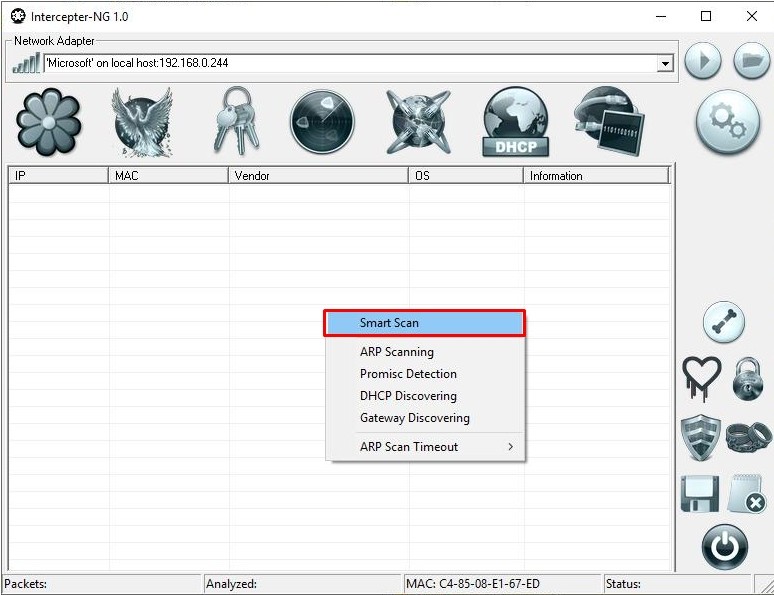

- На пустой области нажимаем правой кнопочкой и далее запускаем «Smarty Scan»;

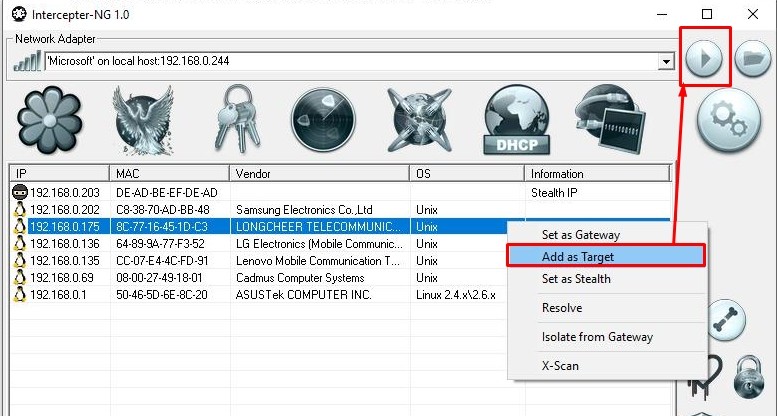

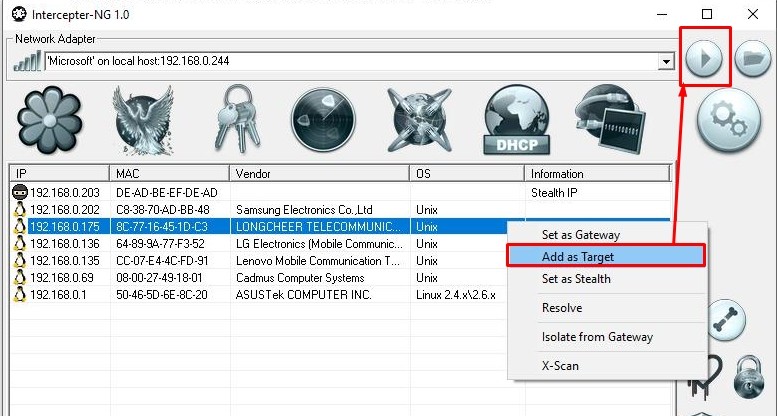

- Далее вы увидите список IP адресов, а также MAC и дополнительную информацию об устройствах в сети. Достаточно выбрать одну из целей атаки, нажать по ней и далее из списка выбрать «Add as Target», чтобы программа закрепила устройство. После этого нажимаем на кнопку запуска в правом верхнем углу окна;

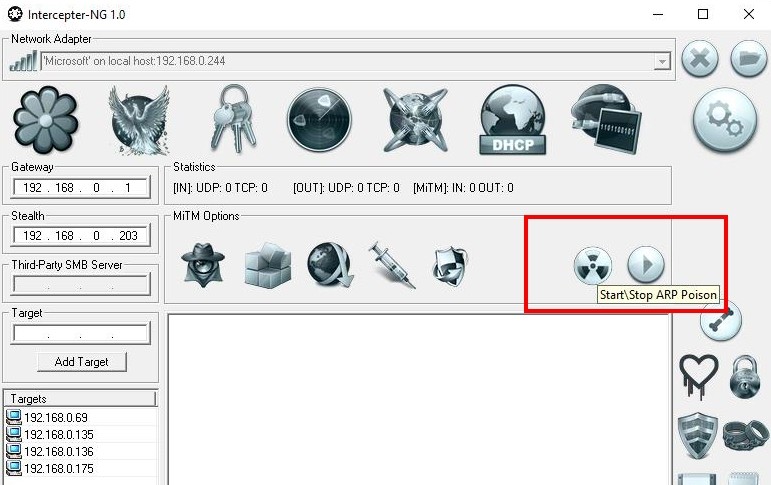

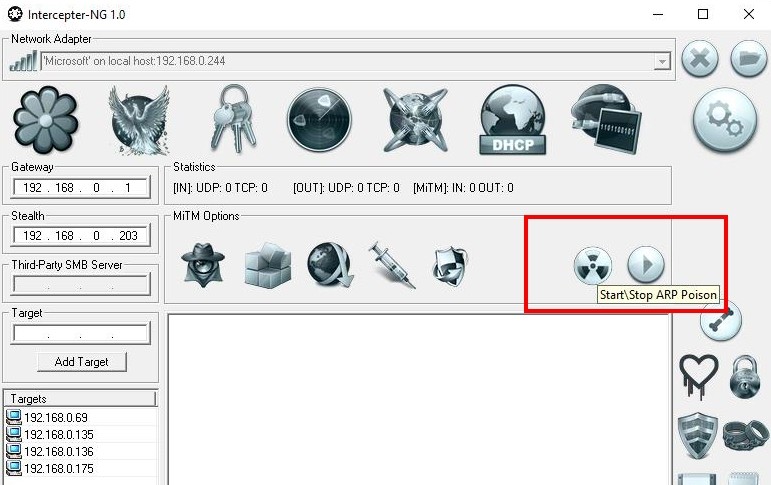

- Заходим в раздел «MiTM mode» и нажимаем на значок радиации;

- Процесс запуска запущен, теперь, чтобы посмотреть логины и пароли – перейдите в третью вкладку;

- На второй вкладке вы увидите все переданные данные;

Как видите тут можно только увидеть и засечь перехваченные ключи и имена пользователей, а также те сайты, которые посетила цель.

Перехват Cookies

Если кто не знает, то куки это временные данные, которые позволяют нам постоянно не вводить учетные данные на форумах, в социальных сетях и других сайтах. Можно сказать – это такой временный пропуск. Вот их также можно перехватывать с помощью этого приложения.

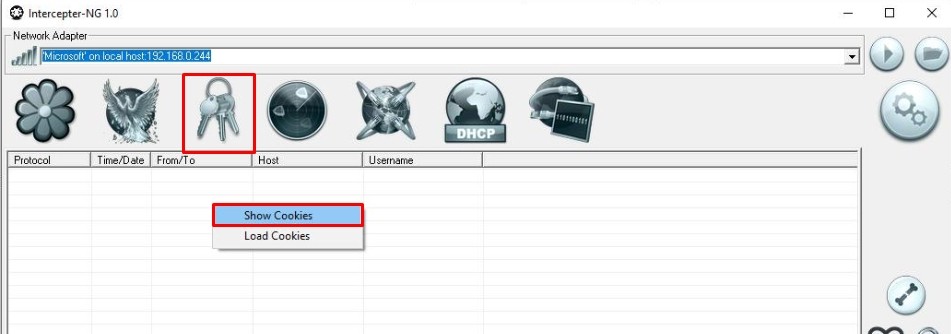

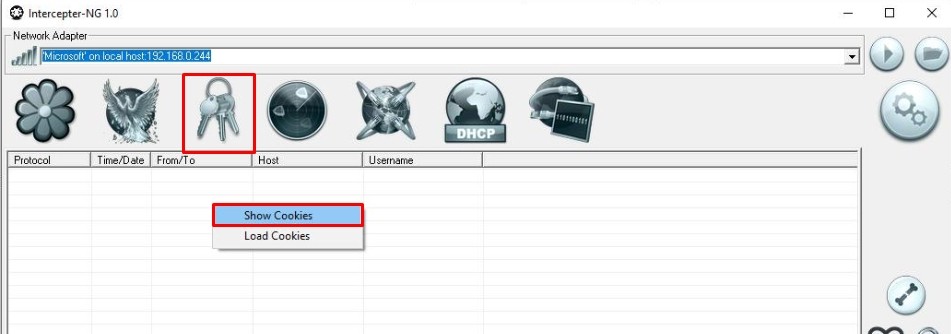

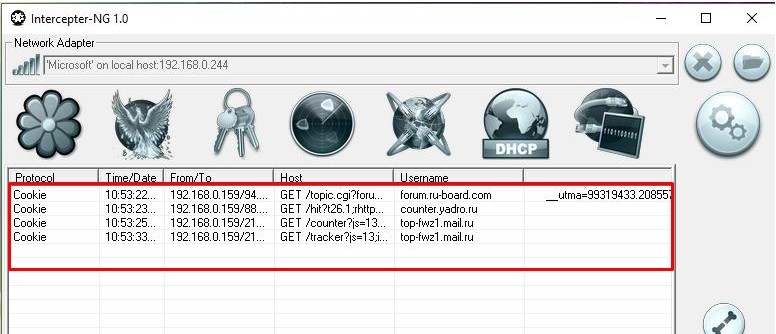

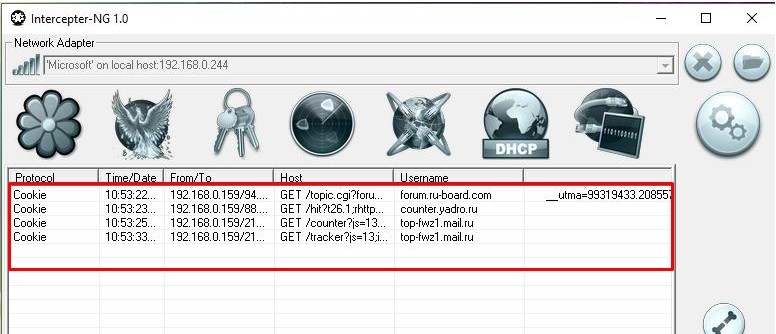

Все делается достаточно просто, после запуска обычной атаки переходим в третью вкладку, нажимаем правой кнопкой по свободному полю и выбираем «Show Cookies».

Вы должны увидеть нужные Cookies. Использовать их очень просто – просто нажимаем по нужному сайту правой кнопочкой и далее выбираем «Open in browser». После этого откроется именно сайт с чужой учетной страницы.

Получение логина и пароля

Скорее всего после запуска программы клиент уже будет сидеть в той или иной учетной записи. Но можно заставить его снова ввести логин и пароль. Так как куки сами по себе не вечные – то это вполне нормальная практика. Для этого используется программа «Cookie Killer». После запуска у клиента полностью удаляются старые куки и ему приходится вводить логин и пароль заново, вот тут и включается перехват. По этому поводу есть отдельная видео инструкция:

Сканеры и снифферы для Windows XP, 7, 8, 10

Network Olympus Monitoring

6 сентября, 2019

6 сентября, 2019Network Olympus Monitoring – функциональный инструмент для сетевого мониторинга и глубокого анализа систем, который позволяет получить одновременный доступ ко всем устройствам и проанализировать вашу сеть… Скачать

Администрирование, Мониторинг сети, Сети, Сканеры и снифферы

NETworkManager

2 сентября, 2019

2 сентября, 2019NETworkManager – бесплатная программа с открытым исходным кодом, которая позволяет управлять сетями и устранять различные сетевые проблемы. Данная программа включает в себя разнообразные инструменты, с… Скачать

Администрирование, Мониторинг сети, Сети, Сканеры и снифферы

Free HTTP Sniffer

8 мая, 2019

8 мая, 2019Free HTTP Sniffer – полезная бесплатная программа для перехвата и просмотра сетевого трафика по протоколу HTTP в режиме реального времени. Программа Free HTTP Sniffer захватывает… Скачать

Сети, Сканеры и снифферы

Открытые порты

17 апреля, 2019

17 апреля, 2019Открытые порты – небольшая бесплатная программа, с помощью которой можно быстро и легко определить какие локальные порты открыты на вашем компьютере и какая программа их… Скачать

Администрирование, Мониторинг сети, Сети, Сканеры и снифферы

VRCP IPMScan

31 октября, 2018

31 октября, 2018VRCP IPMScan – бесплатная программа для настройки и тестирования сетей IPv4 и быстрого получения различной информации об узлах системы. Приложение позволяет определять сетевую безопасность выбранного… Скачать

Администрирование, Мониторинг сети, Сети, Сканеры и снифферы

WhoIsConnectedSniffer

19 сентября, 2018

19 сентября, 2018WhoIsConnectedSniffer – бесплатная программа для Microsoft Windows, которая способна просканировать сетевые подключения компьютера с использованием драйвера захвата (WinPcap или Microsoft Network Monitor) и отобразить список компьютеров… Скачать

Сети, Сканеры и снифферы

WebCookiesSniffer

9 сентября, 2018

9 сентября, 2018WebCookiesSniffer – небольшая бесплатная программа под Microsoft Windows, которая анализирует сетевой трафик, проходящий через сетевую карту, и захватывает все cookies созданные веб-сервером или веб-страницей, отображая их… Скачать

Сети, Сканеры и снифферы

Zenmap

7 мая, 2018

7 мая, 2018Zenmap – официальный GUI (графический пользовательский интерфейс) для программы Nmap. Программа написана на языке Python, и работает на платформах, на которых работают Python и Nmap…. Скачать

Администрирование, Безопасность, Контроль доступа, Сети, Сканеры и снифферы

MAC_spoofer

8 декабря, 2017

8 декабря, 2017MAC_spoofer – простая и бесплатная программа для изменения MAC-адреса сетевой карты компьютера. Работает под управлением операционных систем Microsoft Windows XP, Vista, 7, 8, 8.1 и 10. При… Скачать

Сети, Сканеры и снифферы

MAC Address Scanner

1 ноября, 2017

1 ноября, 2017MAC Address Scanner – бесплатная программа для сканирования сети и определения MAC-адресов компьютеров, входящих в эту сеть. Программа сканирует адреса при помощи инструментов, которые наиболее оптимальны… Скачать

Сети, Сканеры и снифферы

Сниффер витой пары из Wi-Fi роутера / Habr

Трафик проходящий по витой паре может быть прослушан абсолютно незаметно для участников соединения.

В этом посте будет показано как изготовить автономный сниффер с возможностью сохранения дампа на диск и управляемый по Wi-Fi.

Теория

В сетях стандарта 10/100Base-T передача сигнала происходит по двум парам жил.

Tx — отправка

Rx — прием

Задача состоит в том, чтобы подключить прослушиваемую пару к принимающей паре сниффера.

Практика

Подойдет любой роутер на который можно установить прошивку DD-WRT (или OpenWRT) с возможностью подключения диска.

Список поддерживаемых моделей.

Например старый Linksys WRT-54GL.

В нем штатно нет возможности подключения флешек, но довольно просто можно впаять SD или MMC карту. Замечу только, что карту перед пайкой лучше отформатировать на компьютере в файловой системе ext2 и GPIO выставлять вручную как в этой инструкции. Я припаял контакты напрямую к карточке, но для сохранения возможности извлекать карту можно использовать гнездо от картридера или переходник microSD->SD

Прошивка DD-WRT — это миниатюрный Linux. Который при наличии свободно места на диске легко превращается в полнофункциональную систему с менеджером пакетов.

На роутерах с объемом памяти мене 32мб (как в моем случаи 16мб), ядро урезанно и процесс установки менеджера пакетов несколько отличается от такового в полных версиях прошивки с поддержкой jffs.

Далее подрозумевается, что роутер уже прошит (без поддержки jffs), карта памяти или USB-флешка уже установлена и смонитрованна в /mmc. Подключаемся telnet-ом, логин root, пароль установленный на веб-морду.

Создаем папку:

mkdir /mmc/opt

Монтируем ее на карту(эту команду необходимо добавить в стартовый скрипт через веб-интерфейс):

mount -o bind /mmc/opt /opt

Запускаем установщик ipkg-opt (нужен интернет):

cd /mmc

wget http://www.3iii.dk/linux/optware/optware-install-ddwrt.sh

sh ./optware-install-ddwrt.sh

Установка займет несколько минут. Далее:

ipkg-opt install libuclibc++

Теперь менджер пакетов готов к работе. Обновить список пакетов: ipkg-opt update. Вывести список доступных пакетов: ipkg-opt list.

Для сбора трафика необходим tcpdump:

ipkg-opt install tcpdump

Слушающим портом будет WAN, в системе он eth0. Подсоединяем крокодильчики к интересующей паре (обычно Tx интересней) и запускаем дамп:

tcpdump -i eth0

В зависимости от схемы обжима, цвета пар могут быть разными. Определить нужную можно только экспериментально, по значению destination и source.

Крокодильчики лучше припаять к многожильному гибкому кабелю, иначе хрупкие жилы будут отламываться.

Запуск tcpdump можно так же добавить в стартовый скрипт системы для автоматического запуска после перезагрузок.

К роутерму можно подключаться по wi-fi и скачивать файлы например по sftp (нужно включить SSH в веб-интерфейсе).