TKIP или AES

от Sergey

Содержание

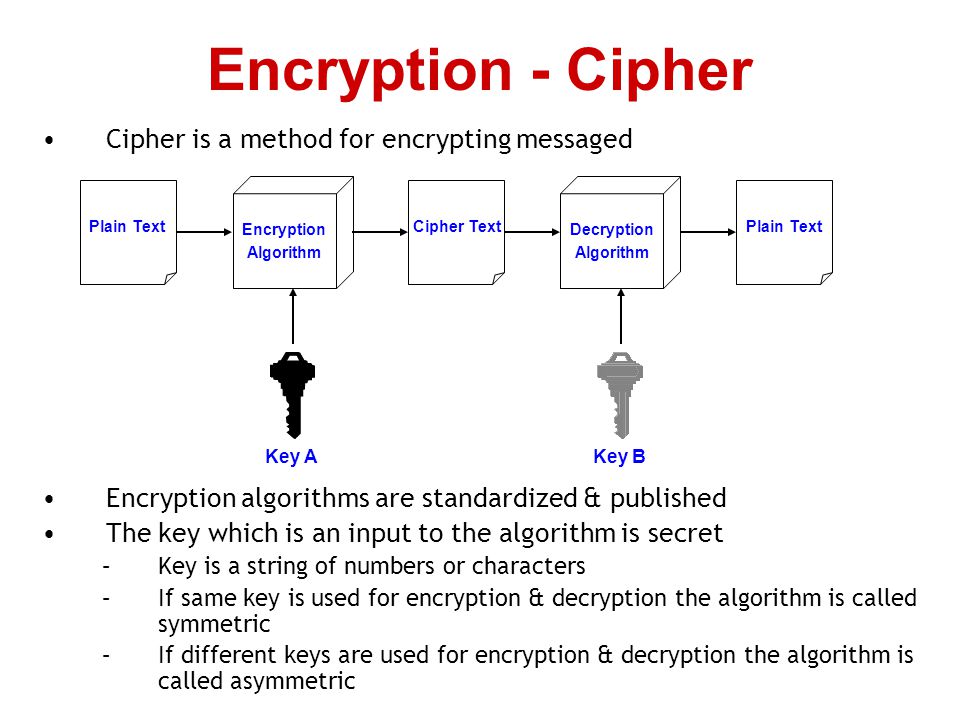

TKIP и AES — это два альтернативных типа шифрования, которые применяются в режимах безопасности WPA и WPA2. В настройках безопасности беспроводной сети в роутерах и точках доступа можно выбирать один из трёх вариантов шифрования:

- TKIP;

- AES;

- TKIP+AES.

При выборе последнего (комбинированного) варианта клиенты смогут подключаться к точке доступа, используя любой из двух алгоритмов.

TKIP или AES? Что лучше?

Ответ: для современных устройств, однозначно больше подходит алгоритм AES.

Используйте TKIP только в том случае, если при выборе первого у вас возникают проблемы (такое иногда бывает, что при использовании шифрования AES связь с точкой доступа обрывается или не устанавливается вообще. Обычно, это называют несовместимостью оборудования).

Обычно, это называют несовместимостью оборудования).

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

Как перейти с TKIP на AES

Случай 1. Точка доступа работает в режиме TKIP+AES

В этом случае вам достаточно изменить тип шифрования на клиентских устройствах. Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Случай 2. Точка доступа использует только TKIP

В этом случае:

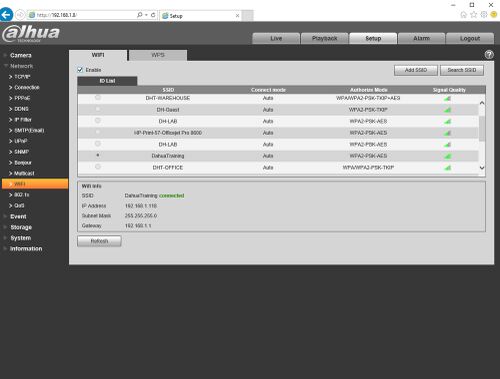

1. Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

2. Измените шифрование на клиентских устройствах (подробнее — в следующем параграфе). И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

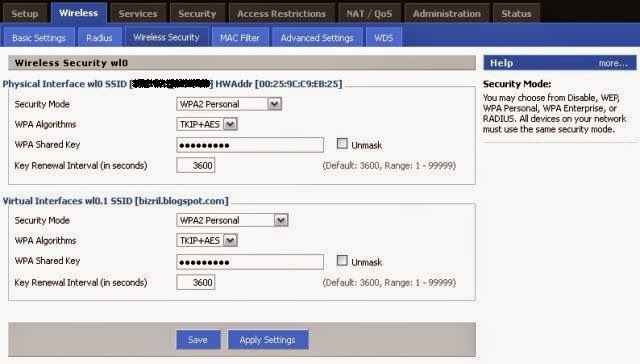

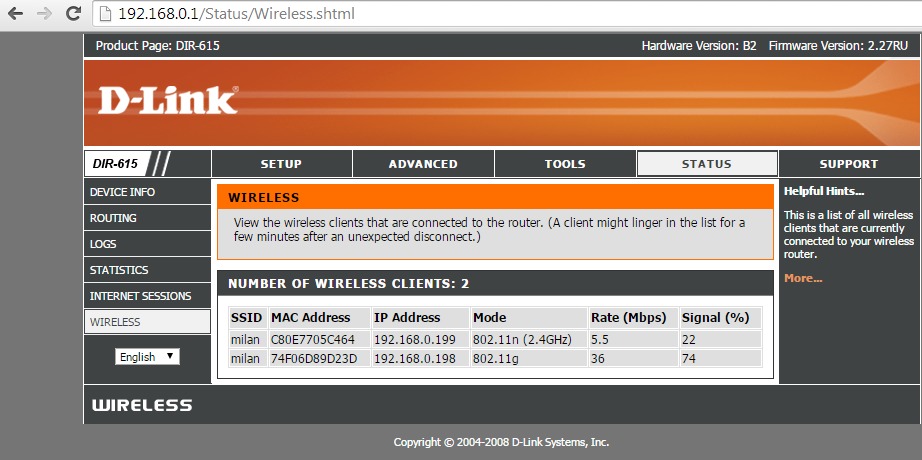

Включение AES-шифрования на роутере

На примере D-Link

Зайдите в раздел Wireless Setup.

Нажмите кнопку Manual Wireless Connection Setup.

Установите режим безопасности WPA2-PSK.

Найдите пункт Cipher Type и установите значение AES.

Нажмите Save Settings.

На примере TP-Link

Откройте раздел Wireless.

Выберите пункт Wireless Security.

В поле Version выберите WPA2-PSK.

В поле Encryption выберите AES.

Нажмите кнопку Save:

Изменение типа шифрования беспроводной сети в Windows

Windows 10 и Windows 8.1

В этих версиях ОС отсутствует раздел Управление беспроводными сетями. Поэтому, здесь три варианта смены шифрования.

Вариант 1. Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

При этом правильный алгоритм шифрования будет установлен автоматически.

Вариант 2. Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

Вариант 3. Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

1 Запустите командную строку.

2 Введите команду:

netsh wlan show profiles

для вывода списка сохранённых профилей беспроводных сетей.

3 Теперь введите команду:

netsh wlan delete profile "имя вашей сети"

для удаления выбранного профиля.

Если имя сети содержит пробел (например «wifi 2»), возьмите его в кавычки.

На картинке показаны все описанные действия:

4 Теперь нажмите на иконку беспроводной сети в панели задач:

5 Выберите сеть.

6 Нажмите Подключиться:

7 Введите ключ безопасности.

8 Нажмите Далее:

Windows 7

Здесь всё проще и нагляднее.

1 Нажмите по иконке беспроводной сети в панели задач.

2 Нажмите на ссылку Центр управления сетями и общим доступом:

3 Нажмите на ссылку Управление беспроводными сетями:

4 Нажмите правой кнопкой мыши по профилю нужной сети.

5 Выберите Свойства:

Внимание! На этом шаге можно также нажать Удалить сеть и просто подключиться к ней заново! Если вы решите сделать так, то далее читать не нужно.

6 Перейдите на вкладку Безопасность.

7 В поле Тип шифрования выберите AES.

8 Нажмите OK:

Результат:

Windows XP

Сделайте двойной щелчок по значку беспроводной сети в панели задач:

В открывшемся окне нажмите кнопку Беспроводные сети:

Нажмите на ссылку Изменить порядок предпочтения сетей:

В следующем окне на вкладке Беспроводные сети выделите имя нужной беспроводной сети и нажмите кнопку Свойства:

На этом этапе, как и в Windows 7, можно просто удалить профиль и затем подключиться к wifi заново.

При этом верные параметры шифрования установятся автоматически.

Если же вы просто решили отредактировать настройки, то на вкладке Связи измените тип шифрования и нажмите OK:

Статьи по теме:

- Как забыть сеть в Windows 10 и Windows 8.1;

- Параметры сети, сохранённые на этом компьютере, не соответствуют требованиям этой сети;

следует ли использовать WPA2-AES, WPA2-TKIP или оба? 】 — Greatech

Что в статье:

- 1 Введение

- 2 AES против TKIP

- 3 Разработанные режимы безопасности Wi-Fi

- 3.1 Немного из истории

- 4 WPA и TKIP замедлят ваш Wi-Fi

Введение

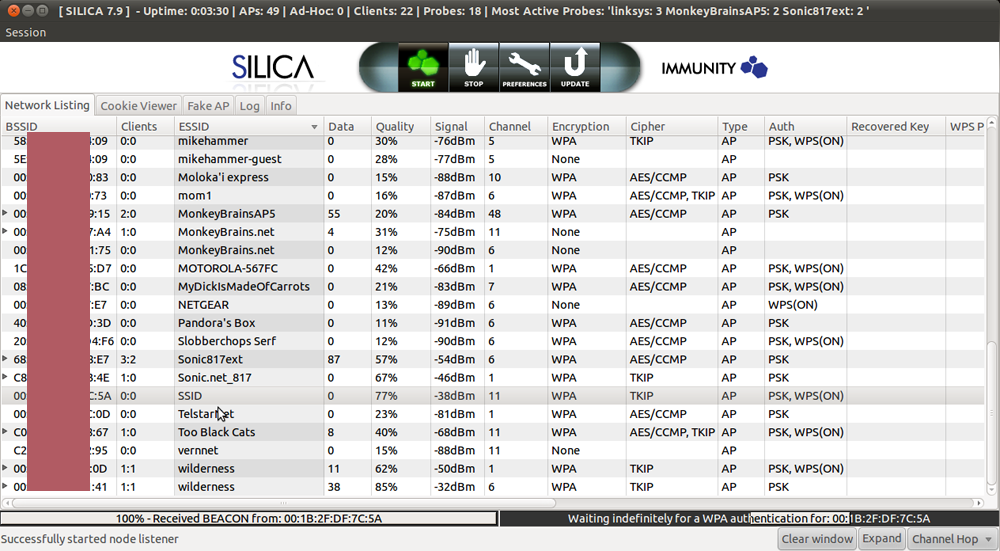

Многие Wi-Fi роутеры предоставляют WPA2-PSK (TKIP), WPA2-PSK (AES) и WPA2-PSK (TKIP / AES) в качестве параметров. Стоит выбрать не тот, и у вас будет более медленная и менее защищенная сеть.

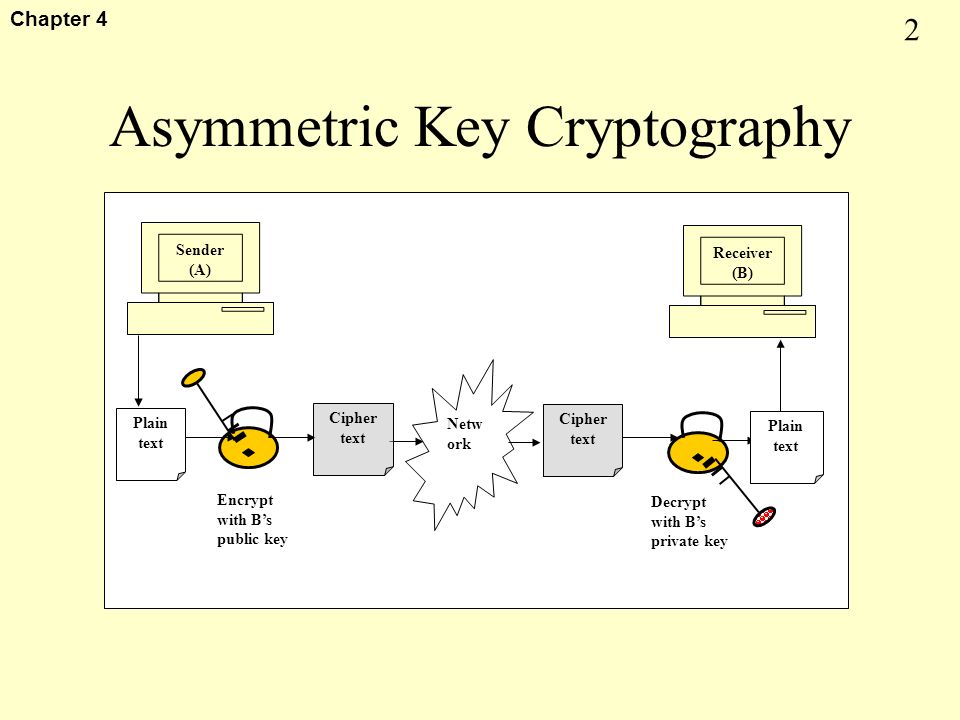

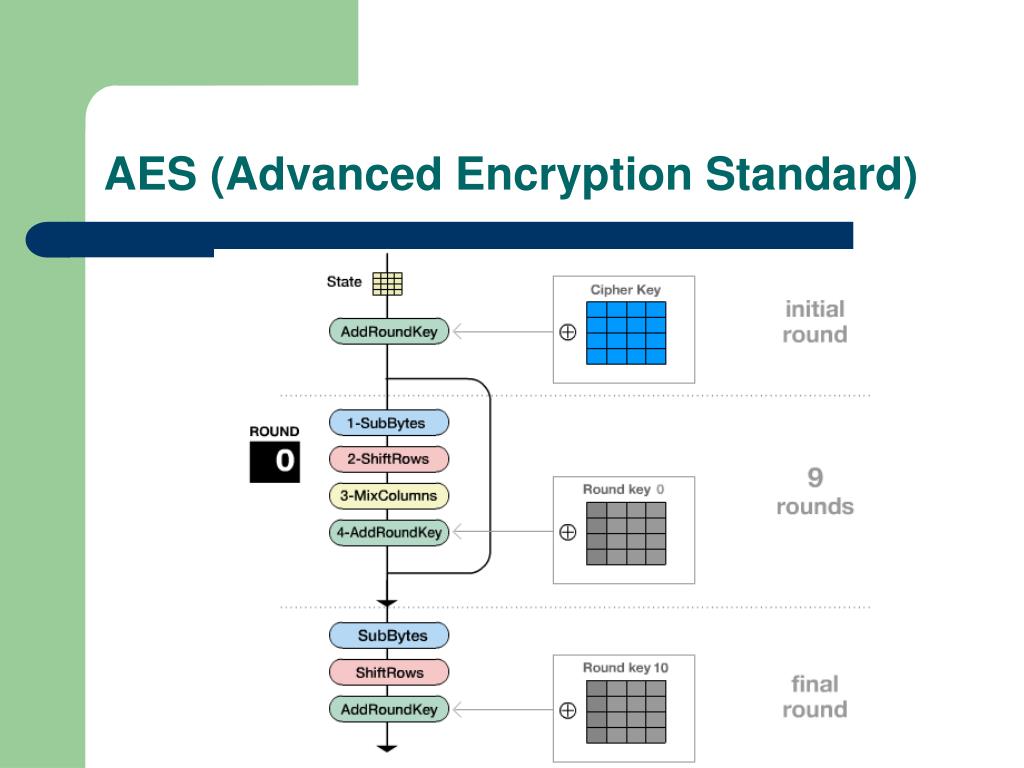

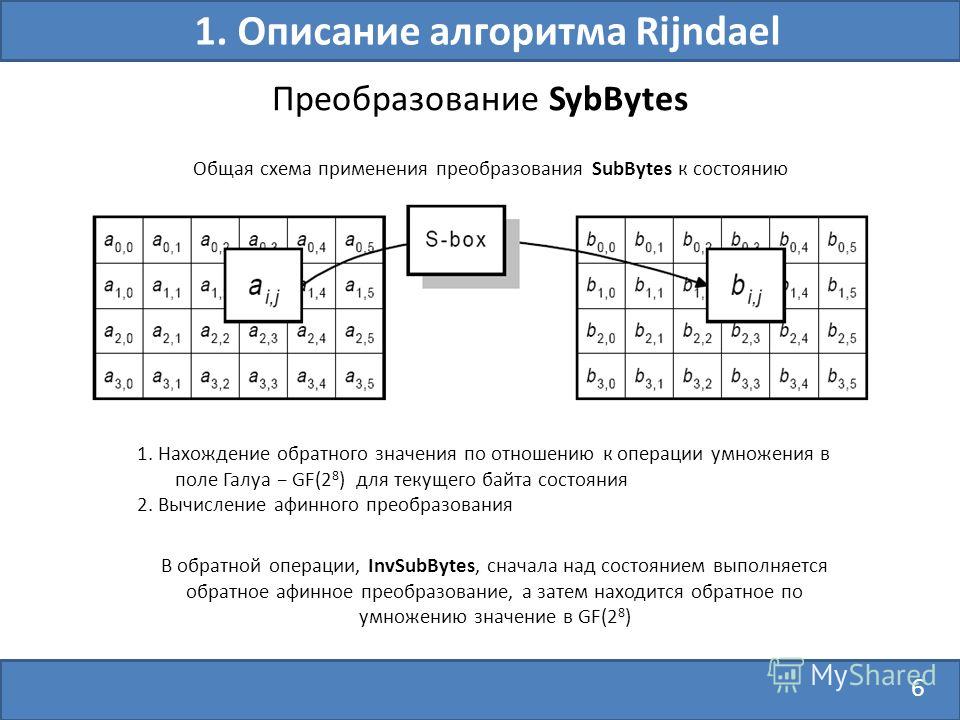

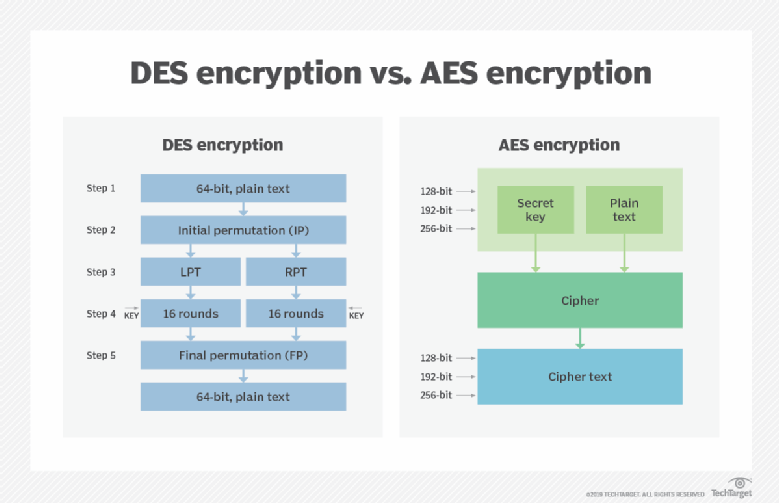

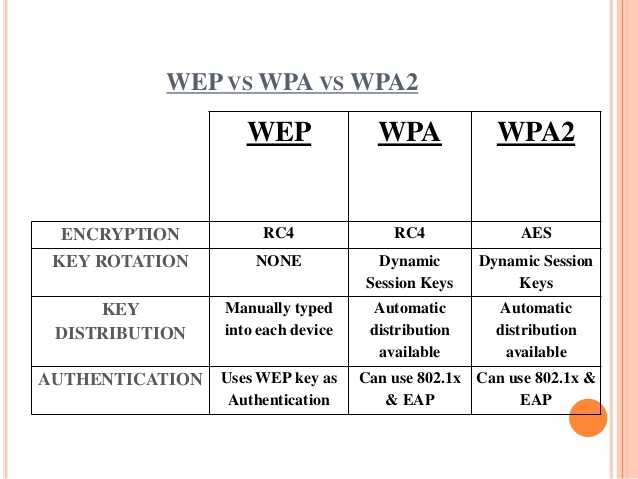

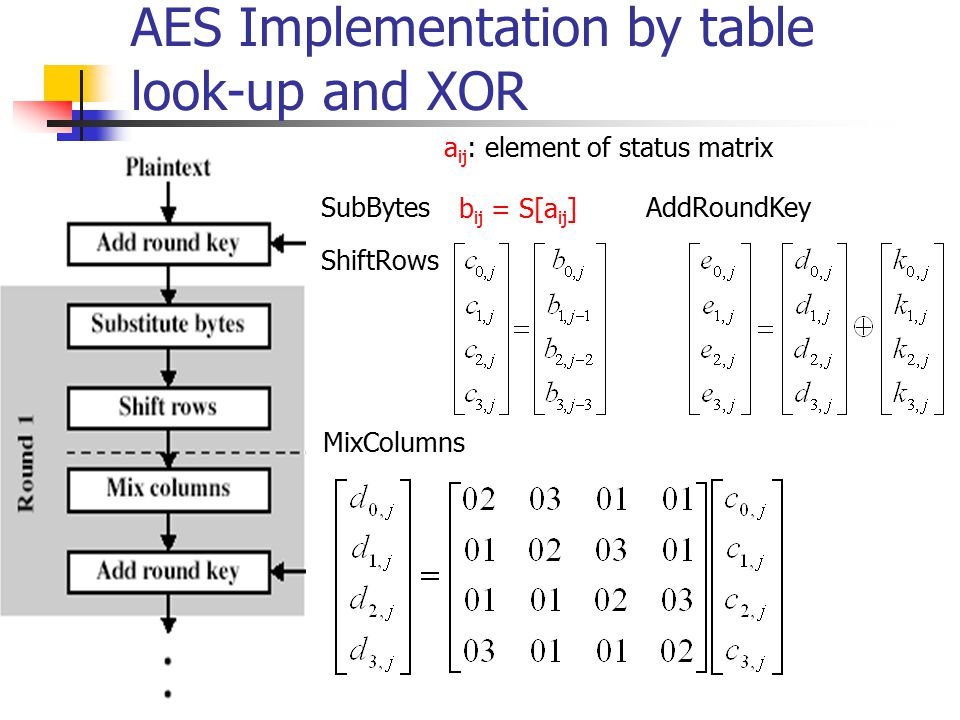

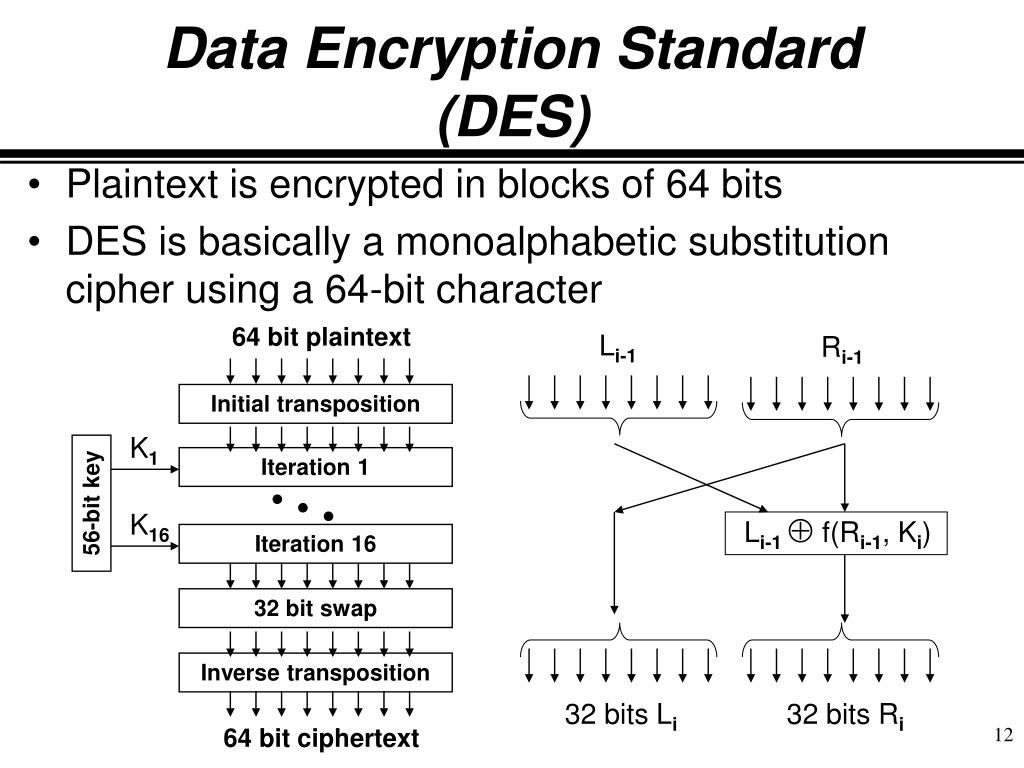

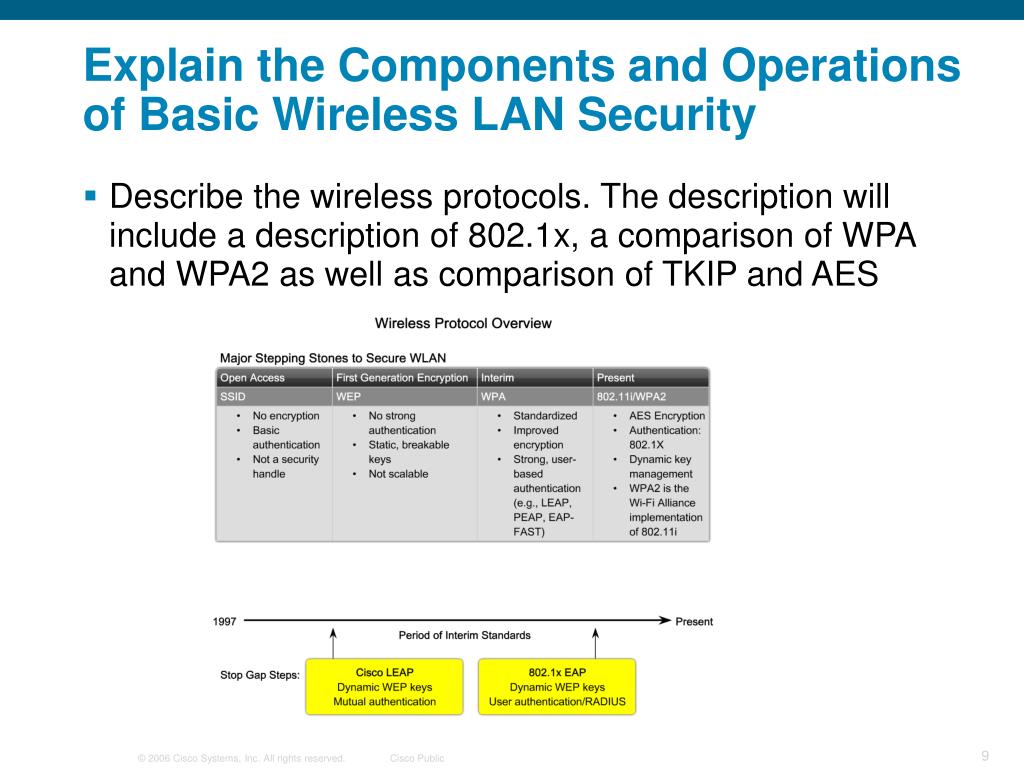

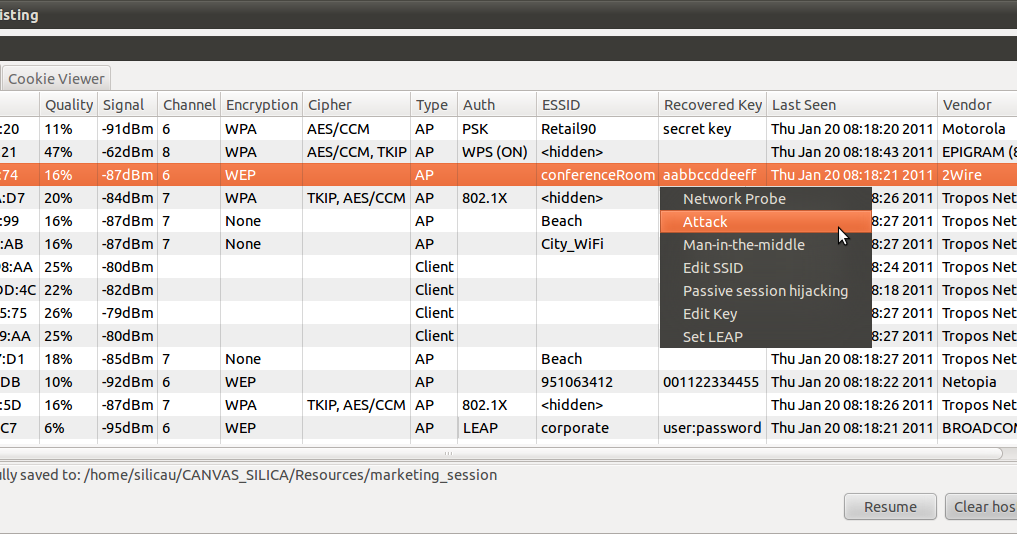

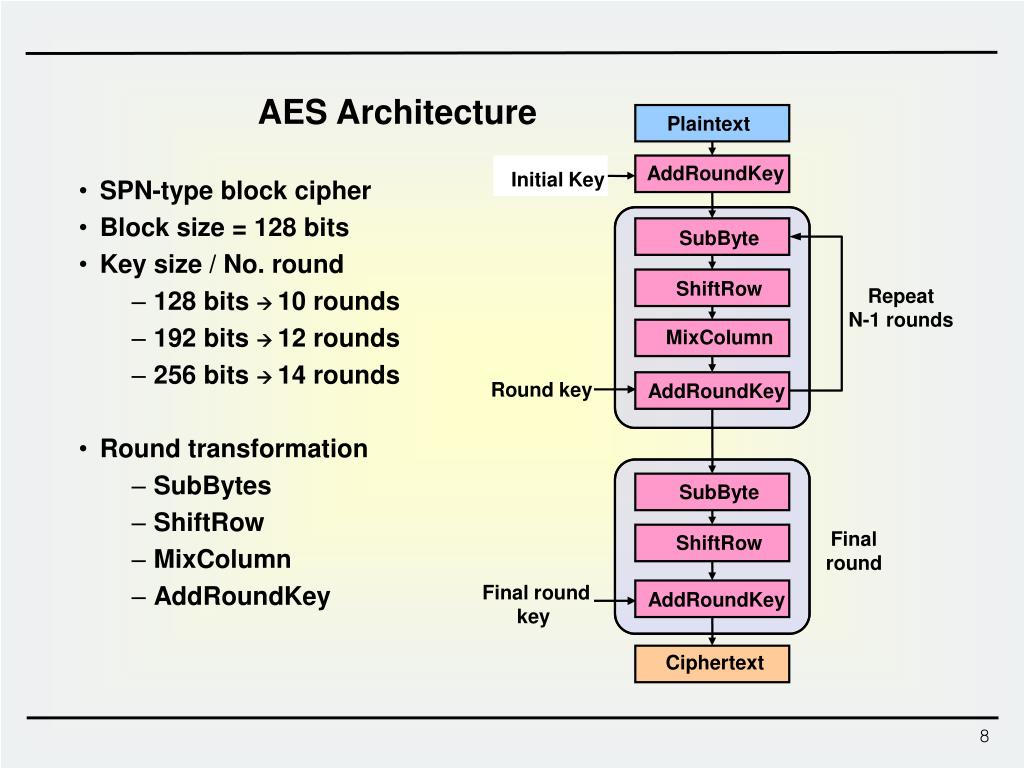

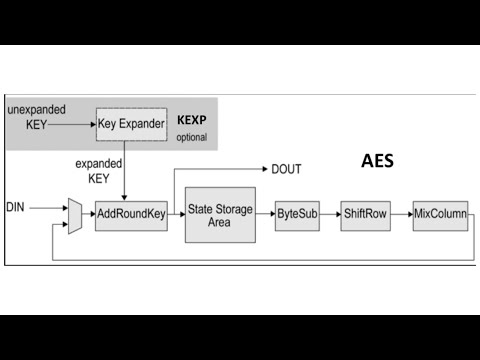

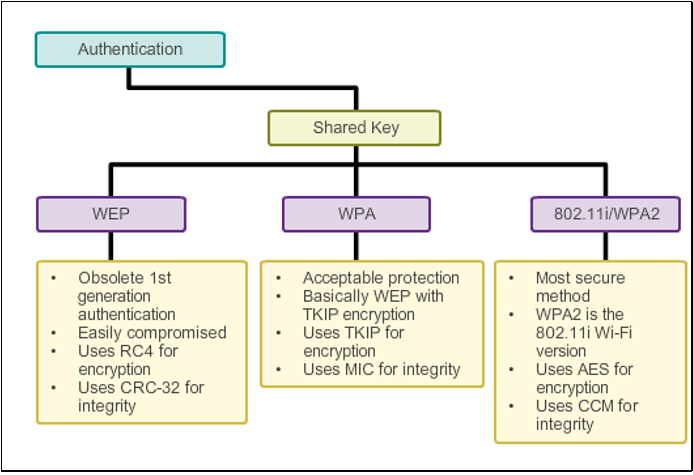

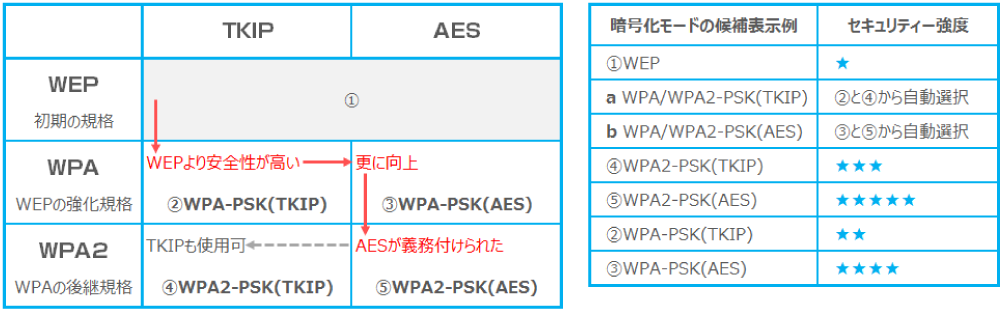

Wired Equivalent Privacy (WEP), защищенный доступ Wi-Fi (WPA) и защищенный доступ Wi-Fi II (WPA2) – это основные алгоритмы безопасности, которые вы увидите при настройке беспроводной сети. WEP является самым старым и уязвимым, поскольку все больше и больше недостатков безопасности оказываются обнаруженными. WPA улучшила безопасность, но теперь также считается уязвимой для вторжения. WPA2, хоть и не идеальный, но в настоящее время самый надежный выбор. Протокол целостности временных ключей (TKIP) и Advanced Encryption Standard (AES) – это два разных типа шифрования, которые вы увидите в сетях, защищенных WPA2. Давайте посмотрим, как они отличаются и который из них лучше всего подходит для вас.

WEP является самым старым и уязвимым, поскольку все больше и больше недостатков безопасности оказываются обнаруженными. WPA улучшила безопасность, но теперь также считается уязвимой для вторжения. WPA2, хоть и не идеальный, но в настоящее время самый надежный выбор. Протокол целостности временных ключей (TKIP) и Advanced Encryption Standard (AES) – это два разных типа шифрования, которые вы увидите в сетях, защищенных WPA2. Давайте посмотрим, как они отличаются и который из них лучше всего подходит для вас.

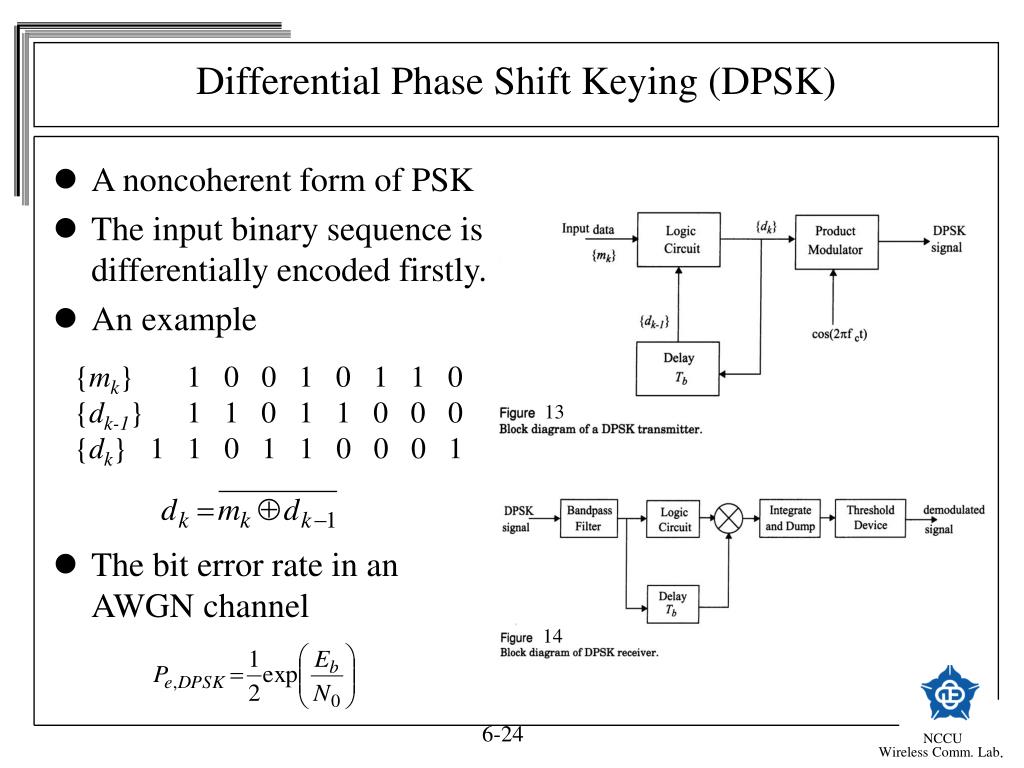

AES против TKIP

TKIP и AES – это два разных типа шифрования, которые могут использоваться сетью Wi-Fi. TKIP на самом деле является более старым протоколом шифрования, введенным с WPA, чтобы заменить незащищенное шифрование WEP в то время. TKIP на самом деле очень похож на WEP-шифрование. TKIP больше не считается безопасным и теперь устарел. Другими словами, вы не должны его использовать.

AES – это более безопасный протокол шифрования, введенный с WPA2. AES – это не какой-то скрипучий стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, который даже был принят правительством США. Например, когда вы шифруете жесткий диск с помощью TrueCrypt, для этого может использоваться шифрование AES. AES, как правило, считается достаточно безопасным, и основными недостатками могут быть атаки грубой силы (предотвращенные с использованием сильной кодовой фразы) и недостатки безопасности в других аспектах WPA2.

AES – это не какой-то скрипучий стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, который даже был принят правительством США. Например, когда вы шифруете жесткий диск с помощью TrueCrypt, для этого может использоваться шифрование AES. AES, как правило, считается достаточно безопасным, и основными недостатками могут быть атаки грубой силы (предотвращенные с использованием сильной кодовой фразы) и недостатки безопасности в других аспектах WPA2.

Коротко говоря TKIP является более старым стандартом шифрования, используемым WPA. AES – это новое решение для шифрования Wi-Fi, используемое новым и безопасным стандартом WPA2. Теоретически это конец. Но, в зависимости от вашего роутера, просто выбор WPA2 может быть недостаточно хорошим.

Хотя WPA2 должен использовать AES для обеспечения оптимальной безопасности, он также может использовать TKIP, где необходима обратная совместимость с устаревшими устройствами. В таком состоянии устройства, поддерживающие WPA2, будут подключаться к WPA2, а устройства, поддерживающие WPA, будут подключаться к WPA. Поэтому «WPA2» не всегда означает WPA2-AES. Однако на устройствах без видимой опции «TKIP» или «AES» WPA2 обычно является синонимом WPA2-AES.

Поэтому «WPA2» не всегда означает WPA2-AES. Однако на устройствах без видимой опции «TKIP» или «AES» WPA2 обычно является синонимом WPA2-AES.

- Лучшие усилители Wi-Fi

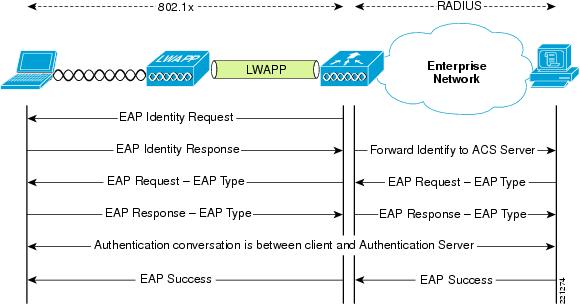

И в случае, если вам интересно, «PSK» в этих именах означает «предварительный общий ключ». Предварительно общий ключ – это, как правило, ваша кодовая фраза шифрования. Это отличает его от WPA-Enterprise, который использует сервер RADIUS для раздачи уникальных ключей в крупных корпоративных или правительственных сетях Wi-Fi.

Разработанные режимы безопасности Wi-Fi

Не много запутались? Мы не удивлены. Но все, что вам действительно нужно сделать, это определить один, самый безопасный вариант в списке, который работает с вашими устройствами. Вот варианты, которые вы, вероятно, увидите на своем роутере:

- Открыто (опасно): в открытых сетях Wi-Fi нет кодовой фразы. Вы не должны настраивать сеть Wi-Fi как открытую – серьезно, это как оставить дверь дома открытой.

- WEP 64 (опасно): старый стандарт протокола WEP уязвим, и вы действительно не должны его использовать.

- WEP 128 (опасно): это WEP, но с большим размером ключа шифрования. На самом деле он не менее уязвим, чем WEP 64.

- WPA-PSK (TKIP): используется исходная версия протокола WPA (по существу WPA1). Он был заменен WPA2 и не является безопасным.

- WPA-PSK (AES): используется оригинальный протокол WPA, но заменяет TKIP более современным AES-шифрованием. Он предлагается как временная мера, но устройства, поддерживающие AES, почти всегда поддерживают WPA2, а устройства, требующие WPA, почти никогда не будут поддерживать шифрование AES. Таким образом, этот вариант не имеет смысла.

- WPA2-PSK (TKIP): используется современный стандарт WPA2 со старым шифрованием TKIP. Это небезопасно, и это хорошая идея, если у вас есть более старые устройства, которые не могут подключиться к сети WPA2-PSK (AES).

- WPA2-PSK (AES): Это самый безопасный вариант. Он использует WPA2, новейший стандарт шифрования Wi-Fi и новейший протокол шифрования AES. Вы должны использовать этот параметр. На некоторых устройствах вы просто увидите опцию «WPA2» или «WPA2-PSK». Если вы это сделаете, вероятно, все будет отлично, так как это выбор здравого смысла.

- WPAWPA2-PSK (TKIP / AES): Некоторые устройства предлагают и даже рекомендуют этот вариант смешанного режима. Эта опция позволяет использовать как WPA, так и WPA2, как с TKIP, так и с AES. Это обеспечивает максимальную совместимость с любыми древними устройствами, которые у вас могут быть, но также позволяет злоумышленнику нарушать вашу сеть, взламывая более уязвимые протоколы WPA и TKIP.

Немного из истории

Сертификация WPA2 стала доступной в 2004 году, десять лет назад. В 2006 году сертификация WPA2 стала обязательной. Любое устройство, изготовленное после 2006 года с логотипом «Wi-Fi», должно поддерживать шифрование WPA2.

Поскольку ваши устройства с поддержкой Wi-Fi, скорее всего, новее 8-10 лет, все должно быть в порядке, просто выбирайте WPA2-PSK (AES). Если устройство перестает работать, вы всегда можете его изменить. Хотя, если безопасность вызывает беспокойство, вы можете просто купить новое устройство, выпущенное после 2006 года.

WPA и TKIP замедлят ваш Wi-Fi

Параметры совместимости WPA и TKIP также могут замедлить работу вашей сети Wi-Fi. Многие современные Wi-Fi роутеры, поддерживающие 802.11n и более новые, более быстрые стандарты, будут замедляться до 54 Мбит / с, если вы включите WPA или TKIP. Они делают это для того, чтобы гарантировать совместимость с этими более старыми устройствами.

Для сравнения, даже 802.11n поддерживает до 300 Мбит / с, если вы используете WPA2 с AES. Теоретически 802.11ac предлагает максимальную скорость 3,46 Гбит / с при оптимальных условиях (считайте: идеальный).

На большинстве роутеров, которые мы видели, параметры, как правило, включают WEP, WPA (TKIP) и WPA2 (AES) – с возможностью совместимости с WPA (TKIP) + WPA2 (AES).

Если у вас есть нечетный тип роутера, который предлагает WPA2 в вариантах TKIP или AES, выберите AES. Почти все ваши устройства, безусловно, будут работать с ним, и это быстрее и безопаснее. Это простой выбор, если вы помните, что AES – хорош.

Перевод статьи: “Wi-Fi Security: Should You Use WPA2-AES, WPA2-TKIP, or Both?“

Сохрани себе или поделись с другим

Какое шифрование выбрать tkip или aes. Насколько это надежно

Сегодня мы чуть глубже копнем тему защиты беспроводного соединения. Разберемся, что такое — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной без потери скорости.

Отмечу, что защищать свой WiFi паролем нужно обязательно, не важно, какой тип шифрования вы при этом выберете. Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Почему я так говорю? Тут даже дело не в том, что подключение множества левых клиентов будет тормозить вашу сеть — это только цветочки. Главная причина в том, что если ваша сеть незапаролена, то к ней может присосаться злоумышленник, который из-под вашего роутера будет производить противоправные действия, а потом за его действия придется отвечать вам, так что отнеситесь к защите wifi со всей серьезностью.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal , обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу , то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

WPA2/PSK — AES

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита «. Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

Метод проверки подлинности на роутере ASUS

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настройка безопасности роутера D-Link

На D-Link ищем раздел «Wi-Fi — Безопасность »

Что ж, сегодня мы разобрались типами шифрования WiFi и с такими терминами, как WEP, WPA, WPA2-PSK, TKIP и AES и узнали, какой из них лучше выбрать. О других возможностях обеспечения безопасности сети читайте также в одной из прошлых статей, в которых я рассказываю о по MAC и IP адресам и других способах защиты.

Видео по настройке типа шифрования на маршрутизаторе

WPA шифрование подразумевает использование защищенной сети Wi-Fi. Вообще, WPA расшифровывается как Wi-Fi Protected Access, то есть защищенный доступ к Wi-Fi.

Большинство системных администраторов умеют настраивать этот протокол и знают о нем достаточно много.

Но и обычные люди могут узнать достаточно много о том, что же такое WPA, как его настроить и как использовать.

Правда, в интернете можно найти множество статей по этому поводу, из которых невозможно ничего понять. Поэтому сегодня мы будем говорить простым языком о сложных вещах.

Немного теории

Итак, WPA – это протокол, технология, программа, которая содержит в себе набор сертификатов, используемых при передаче сигнала Wi-Fi.

Если проще, эта технология позволяет использовать различные методы аутентификации для защиты Wi-Fi сети.

Это может быть электронный ключ, он же – специальное свидетельство о праве использования данной сети (дальше мы об этом поговорим).

В общем, при помощи этой программы использовать сеть смогут только те, кто имеет на это право и это все, что Вам нужно знать.

Для справки: Аутентификация – это средство защиты, которое позволяет установить подлинность лица и его право на доступ к сети, при помощи сопоставления сообщенных им и ожидаемых данных.

К примеру, человек может проходить аутентификацию, когда прикладывает свой палец к сканнеру отпечатка пальца. Если он просто вводит логин и пароль, это только авторизация.

Но отпечаток пальца позволяет проверить, действительно ли заходит этот человек, а не кто-то взял его данные и вошел с их помощью.

Рис. 1. Сканер отпечатка пальца на смартфоне

Так вот, в компьютерных сетях также используются определенные способы подтверждения того, что доступ к сети получает именно то устройство, которое имеет на это право.

В WPA есть собственный набор таких способов. О них мы поговорим далее, а перед этим уточним несколько важных моментов.

Что нужно знать о WPA?

- Данную технологию могут использовать не все устройства, а только те, которые поддерживают ее на программном уровне. То есть если производитель заложил в устройство функцию поддержки WPA, значит, его можно использовать.

- WPA является наследием WEP, другой технологии, в которой не было аутентификации как таковой.

- WPA использует специальные ключи, которые рассылаются всем устройствам, которые будут иметь право подключаться к сети. А дальше все просто:

- сигнал попадает на новое устройство и запрашивает у него ключ;

- если устройство дает ключ, то подключается к сети;

- а если не дает, сигнал об этом отправляется на центральное устройство и подключение не происходит.

Если Вы когда-то работали с Cisco Pocket Tracer (симулятор построения сетей от этой фирмы), то принцип работы данной технологии Вы сможете понять, если посмотрите на рисунок 2.

Предупреждение! В принципе, если Вы никогда не работали с Cisco Pocket Tracer, не заморачивайтесь. И без этой схемы Вам все будет понятно.

Там есть LAP – прибор, который осуществляет удаленное управление и передает сигнал клиенту, то есть компьютеру, который использует сигнал Wi-Fi.

А также на схеме есть WLC – контроллер беспроводной локальной сети. Справа расположен сервер аутентификации.

Все это соединяет обычный Switch (устройство, которое просто соединяет различные сетевые устройства). С контроллера посылается ключ на сервер аутентификации, запоминается там.

С контроллера посылается ключ на сервер аутентификации, запоминается там.

Клиент при попытке подключиться к сети должен передать на LAP ключ, который он знает. Этот ключ попадает на сервер аутентификации и сравнивается с нужным ключом.

Если ключи совпадают, сигнал свободно распространяется к клиенту.

Рис. 2. Примерная схема WPA в Cisco Pocket Tracer

Составляющие WPA

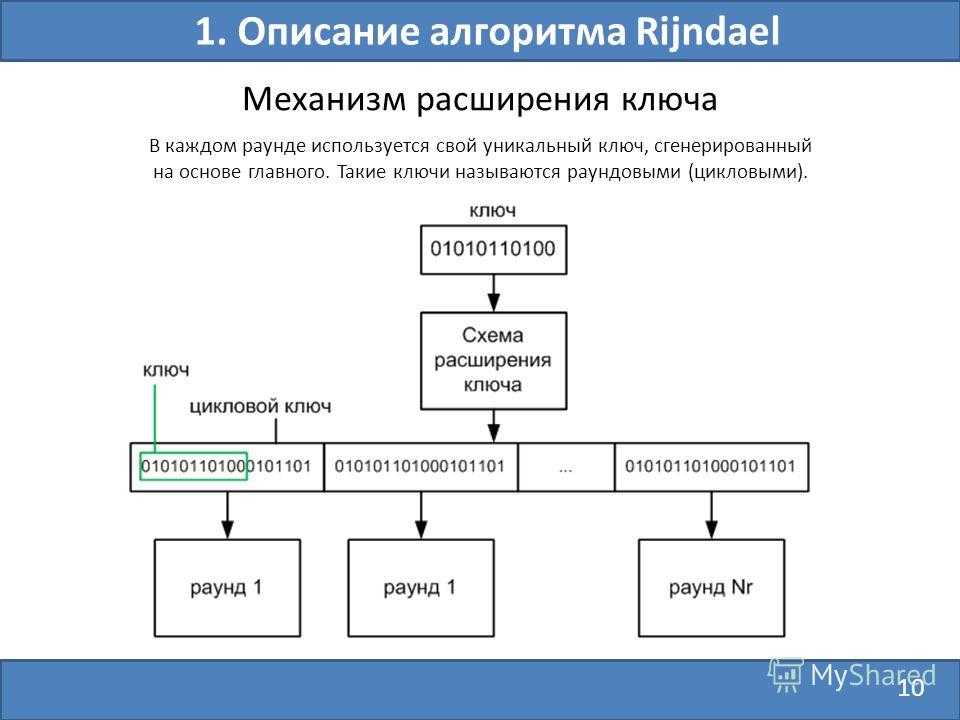

Как мы говорили выше, WPA использует специальные ключи, которые генерируются при каждой попытке начать передачу сигнала, то есть включить Wi-Fi, а также меняются раз в некоторое время.

В WPA входит сразу несколько технологий, которые и помогают генерировать и передавать эти самые ключи.

Ниже, на рисунке, показана общая формула, в которую входят все составляющие рассматриваемой технологии.

Рис. 3. Формула с составляющими WPA

А теперь рассмотрим каждую из этих составляющих по отдельности:

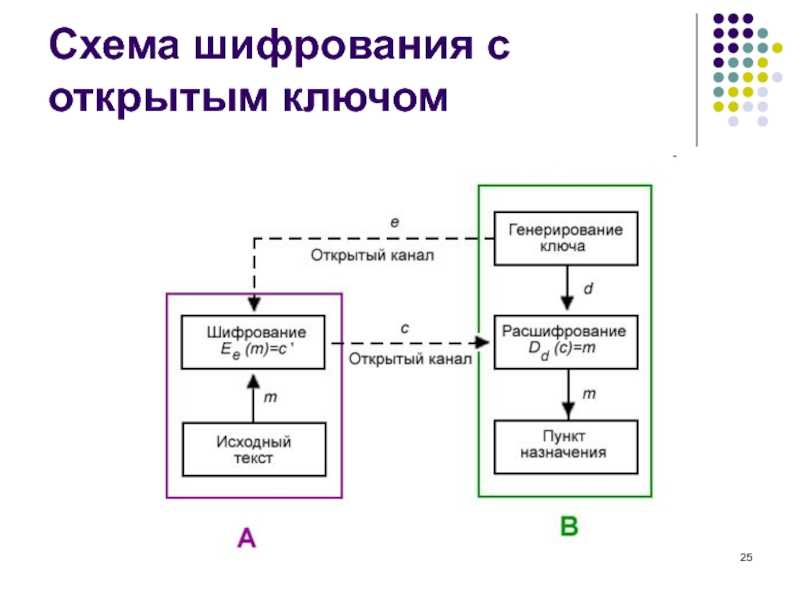

- 1X – это стандарт, который используется для генерирования того самого уникального ключа, с помощью которого в дальнейшем и происходит аутентификация.

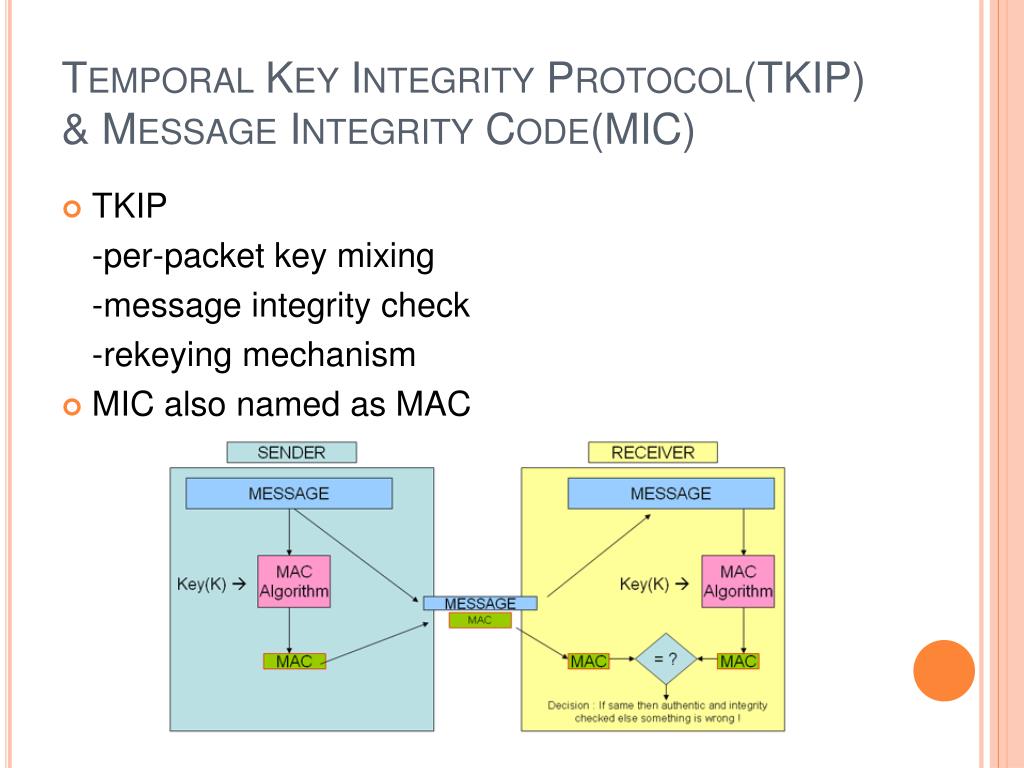

- EAP – это так называемый расширяемый протокол аутентификации. Он отвечает за формат сообщений, с помощью которых передаются ключи.

- TKIP – протокол, который позволил расширить размер ключа до 128 байт (раньше, в WEP, он был лишь 40 байт).

- MIC – механизм проверки сообщений (в частности, они проверяются на предмет целостности). Если сообщения не отвечают критериям, они отправляются обратно.

Стоит сказать, что сейчас уже есть WPA2, в котором, кроме всего вышесказанного, используются также CCMP и шифрование AES.

Мы не будем сейчас говорить о том, что это такое, но WPA2 надежнее, чем WPA. Это все, что Вам точно нужно знать.

Еще раз с самого начала

Итак, у Вас есть Wi-Fi. В сети используется технология WPA.

Чтобы подключиться к Wi-Fi, каждое устройство должно предоставить сертификат пользователя, а если проще, то специальный ключ, выданный сервером аутентификации.

Только тогда он сможет использовать сеть. Вот и все!

Теперь Вы знаете, что же такое WPA. Теперь поговорим о том, чем хороша и чем плоха эта технология.

Теперь поговорим о том, чем хороша и чем плоха эта технология.

Преимущества и недостатки WPA шифрования

К преимуществам данной технологии стоило бы отнести следующее:

- Усиленная безопасность передачи данных (в сравнении с WEP, предшественником, WPA).

- Более жесткий контроль доступа к Wi-Fi.

- Совместимость с большим количеством устройств, которые используются для организации беспроводной сети.

- Централизованное управление безопасностью. Центром в этом случае является сервер аутентификации. За счет этого злоумышленники не имеют возможности получить доступ к скрытым данным.

- Предприятия могут использовать собственные политики безопасности.

- Простота в настройке и дальнейшем использовании.

Конечно же, есть у данной технологии и недостатки, причем они зачастую оказываются весьма значительными. В частности, речь идет вот о чем:

- Ключ TKIP можно взломать максимум за 15 минут. Об этом заявила группа специалистов в 2008 году на конференции PacSec.

- В 2009 году специалистами из Университета Хиросимы был разработан метод взлома любой сети, где используется WPA, за одну минуту.

- С помощью уязвимости, названной специалистами Hole196, можно использовать WPA2 со своим ключом, а не с тем, который требуется сервером аутентификации.

- В большинстве случаев любое WPA можно взломать с помощью обычного перебора всех возможных вариантов (брут-форс), а также при помощи так называемой атаки по словарю. Во втором случае используются варианты не в хаотическом порядке, а по словарю.

Конечно, чтобы воспользоваться всеми этими уязвимостями и проблемами, необходимо иметь особенные знания в области построения компьютерных сетей.

Большинству рядовых пользователей все это недоступно. Поэтому Вы можете особо не переживать о том, что кто-то получит доступ к Вашему Wi-Fi.

Рис. 4. Взломщик и компьютер

О настройке WPA шифрования

Для пользователя настройка выглядит очень просто – он выбирает технологию WPA для шифрования пароля, с помощью которого он будет подключаться к сети.

Точнее, он использует WPA-PSK, то есть WPA не с ключом, а с паролем. Для этого он заходит в настройки роутера, находит там тип сетевой аутентификации и задает пароль.

Если более подробно, эта процедура выполняется следующим образом:

- Чтобы зайти в настройки роутера, в своем браузере, в адресную строку введите 192.168.0.1 или же 192.168.1.1. Если Вы ничего не меняли в этом окне, то логин и пароль будут одинаковыми – «admin» и «admin».

- Дальше найдите пункт, касающийся метода аутентификации. К примеру, если используется Asus RT-N12, этот пункт находится в разделе «Advanced Settings» и в подразделе «Wireless» (это в меню слева). WPA выбирается возле надписи «Authentication Method».

- А также важными параметрами указываются «WPA Pre-Shared Key», то есть пароль для подключения к сети и «SSID», то есть название сети.

Рис. 5. Окно настройки роутера

Как можно заметить на рисунке 5, там есть также поле «WPA Encryption». Обычно эти два параметра (и «Authentication Method») указываются вместе.

Под параметром «Encryption» подразумевается тип шифрования. Существует всего два типа, которые используются вместе с WPA – TKIP и AES.

А также используются комбинации этих двух типов.

Что касается выбора типа шифрования, то вот Вам инструкции по этой теме:

- Если Вам действительно важна защищенность Вашей сети, используйте AES. При этом не применяйте никакие комбинации с TKIP.

- Если Вы используете устаревшие устройства, которые не поддерживают WPA2, лучше использовать TKIP.

- Для домашней сети вполне подойдет и TKIP. Это создаст меньшую нагрузку на сеть, но и снизит ее защищенность.

Никаких других советов в этом случае быть не может. У TKIP безопасность слабее и этим все сказано.

Собственно, это все, что можно сказать о WPA шифровании.

Выше мы говорили о том, что у данной технологии есть достаточно много уязвимостей. Ниже Вы можете видеть, как они используются для взлома сети.

Здравствуйте дорогие читатели. Слабая система защиты маршрутизатора подвергает вашу сеть опасности. Все мы знаем, насколько важна безопасность маршрутизатора, но большинство людей не осознают, что некоторые настройки безопасности могут замедлить работы всей сети.

Все мы знаем, насколько важна безопасность маршрутизатора, но большинство людей не осознают, что некоторые настройки безопасности могут замедлить работы всей сети.

Основными вариантами шифрования данных, проходящих через маршрутизатор, являются протоколы WPA2-AES и WPA2-TKIP . Сегодня вы поговорим о каждом из них и объясним, почему стоит выбирать AES.

Знакомимся с WPA

WPA или защищённый доступ к Wi-Fi стал ответом Wi-Fi Альянса на уязвимости безопасности, которыми изобиловал протокол WEP. Важно отметить, что он не предназначался в качестве полноценного решения. Скорее, он должен был стать временным выбором, позволяющим людям использовать существующие маршрутизаторы, не прибегая к помощи протокола WEP, имеющего заметные изъяны в безопасности.

Хотя WPA и превосходил WEP, он тоже имел собственные проблемы с безопасностью. Несмотря на то, что атаки обычно не были способны пробиться через сам алгоритм TKIP (протокол целостности временного ключа), обладающий 256-битным шифрованием, они могли обойти дополнительную систему, встроенную в данный протокол и называющуюся WPS или Защищённая Установка Wi-Fi .

Защищённая Установка Wi-Fi была разработана для облегчения подключения устройств друг к другу. Однако из-за многочисленных брешей безопасности, с которыми она была выпущена, WPS начала исчезать в небытие, унося с собой WPA.

На данный момент как WPA, так и WEP уже не используются, поэтому мы станем вдаваться в подробности и, вместо этого, рассмотрим новую версию протокола — WPA2.

Почему WPA2 лучше

В 2006 году WPA стал устаревшим протоколом и на смену ему пришёл WPA2.

Замена шифрования TKIP на новый и безопасный алгоритм AES (стандарт продвинутого шифрования) привела к появлению более быстрых и защищённых Wi-Fi сетей. Причина в том, что TKIP был не полноценным алгоритмом, а скорее временной альтернативой. Проще говоря, протокол WPA-TKIP являлся промежуточным выбором, обеспечившим работоспособность сетей в течение трёх лет, прошедших между появлением WPA-TKIP и выпуском WPA2-AES.

Дело в том, что AES — реальный алгоритм шифрования, использующийся не только для защиты Wi-Fi сетей. Это серьёзный мировой стандарт, применявшийся правительством, когда-то популярной программой TrueCrypt и многими другими для защиты данных от любопытных глаз. Тот факт, что этот стандарт защищает вашу домашнюю сеть — приятный бонус, но для этого требуется приобрести новый маршрутизатор.

Это серьёзный мировой стандарт, применявшийся правительством, когда-то популярной программой TrueCrypt и многими другими для защиты данных от любопытных глаз. Тот факт, что этот стандарт защищает вашу домашнюю сеть — приятный бонус, но для этого требуется приобрести новый маршрутизатор.

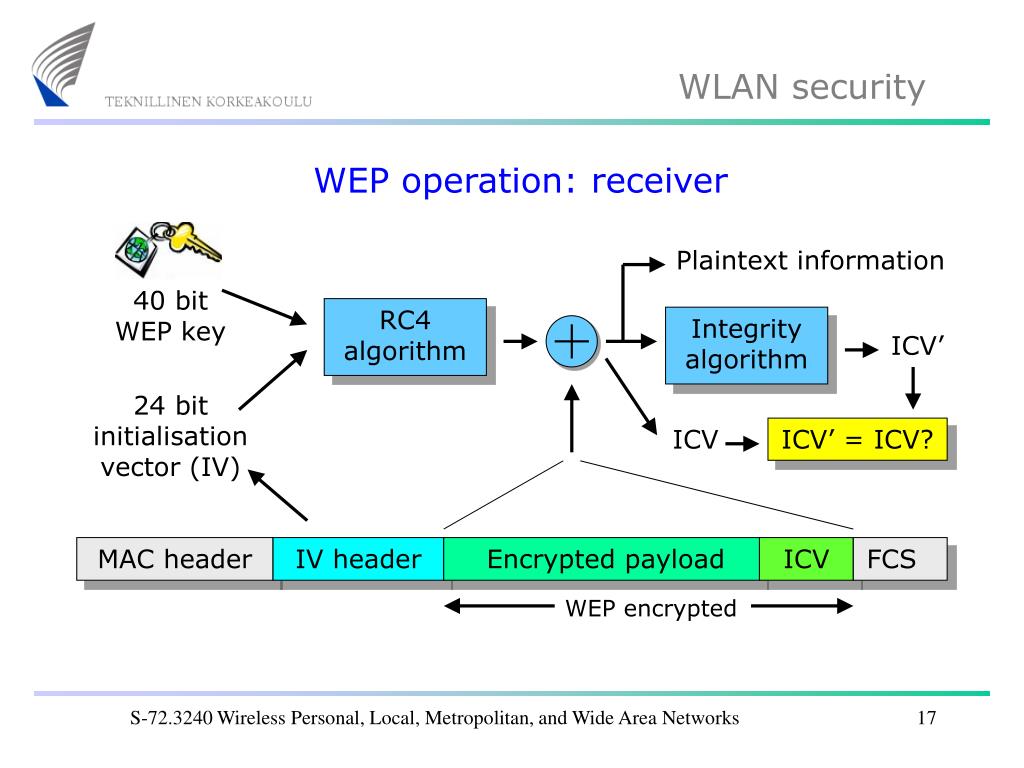

AES против TKIP в плане безопасности

TKIP — это, по сути, патч для WEP, решающий проблему из-за которой атакующий мог получить ваш ключ после исследования относительно небольшого объёма трафика, прошедшего через маршрутизатор. TKIP исправил эту уязвимость путём выпуска нового ключа каждые несколько минут, что в теории не позволило бы хакеру собрать достаточно данных для расшифровки ключа или потокового шифра RC4, на который полагается алгоритм.

Хотя TKIP в своё время стал значительным улучшением в плане безопасности, сегодня он превратится в устаревшую технологию, уже не считающуюся достаточно безопасной для защиты сетей от хакеров. К примеру, его крупнейшая, но не единственная уязвимость, известная как chop-chop атака стала достоянием общественности ещё до появления самого метода шифрования.

Chop-chop атака позволяет хакерам, знающим как перехватывать и анализировать потоковые данные, генерируемые сетью, использовать их для расшифровки ключа и отображения информации в виде обычного, а не закодированного текста.

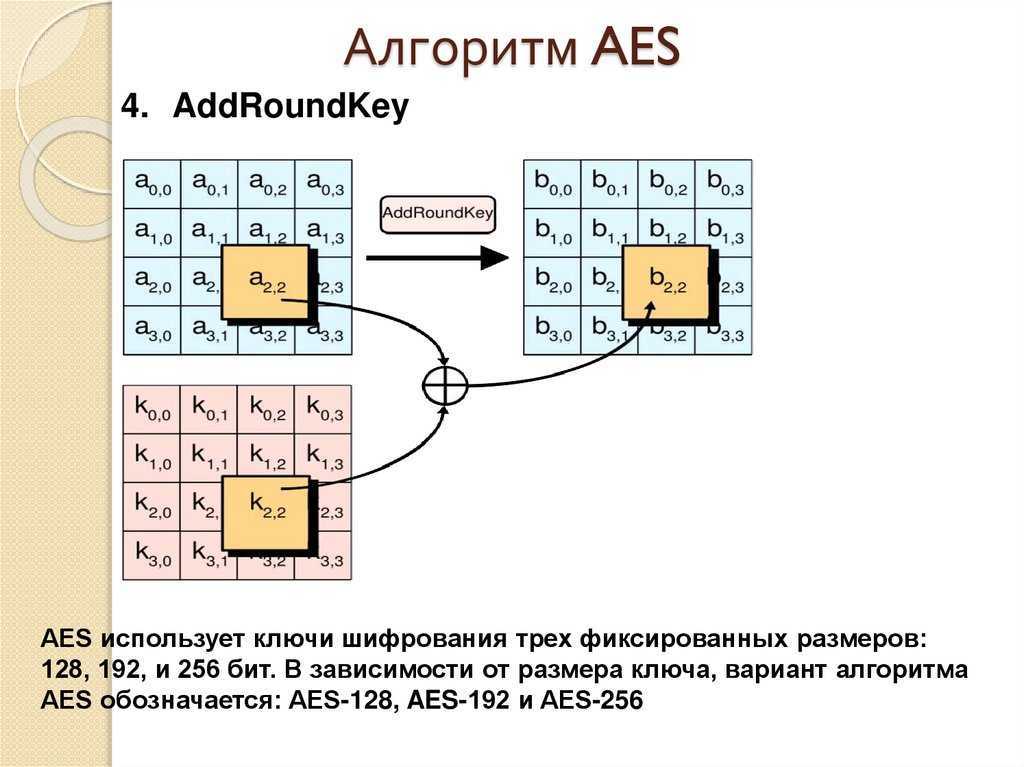

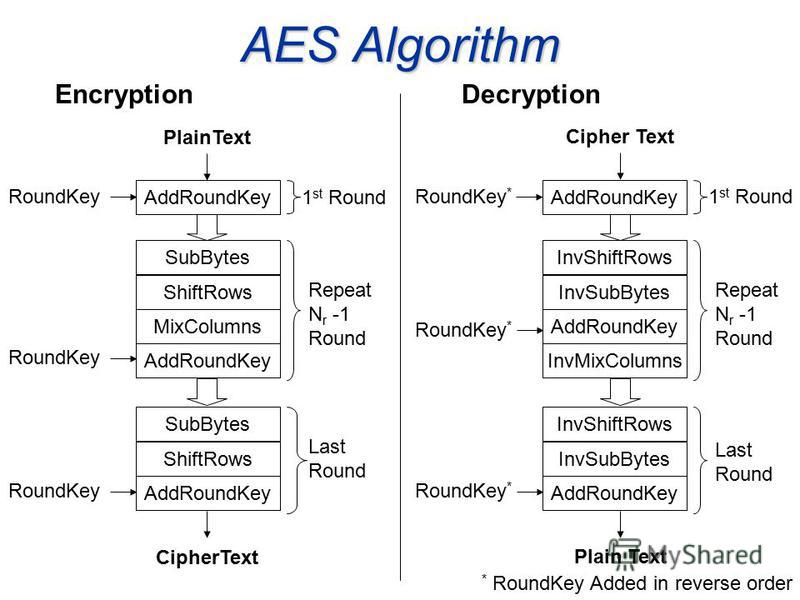

AES — совершенно другой алгоритм шифрования, намного превосходящий возможности TKIP. Этот алгоритм представляет собой 128, 192 или 256-битный блоковый шифр, не страдающий уязвимостями, которые имел TKIP.

Если объяснять алгоритм простым языком, он берёт открытый текст и преобразует его в зашифрованный текст. Для стороннего наблюдателя, не имеющего ключа, такой текст выглядит как строка случайных символов. Устройство или человек на другой стороне передачи имеет ключ, который разблокирует или расшифровывает данные. В этом случае, маршрутизатор имеет первый ключ и шифрует данные до передачи, а у компьютера есть второй ключ, который расшифровывает информацию, позволяя вывести её на ваш экран.

Уровень шифрования (128, 192 или 256-бит) определяет количество перестановок применяемых к данным, а значит и потенциальное число возможных комбинаций, если вы заходите его взломать.

Даже самый слабый уровень AES шифрования (128-бит) теоретически невозможно взломать, поскольку компьютеру текущий вычислительной мощности потребовалось бы 100 миллиардов лет на поиск верного решения для данного алгоритма.

AES против TKIP в плане скорости

TKIP — устаревший метод шифрования и, кроме проблем с безопасностью, он также замедляет системы, которые до сих пор с ним работают.

Большинство новых маршрутизаторов (всё стандарта 802.11n или старше) по умолчанию используют шифрование WPA2-AES, но если вы работаете со старым маршрутизатором или по какой-то причине выбрали шифрование WPA-TKIP, высоки шансы, что вы теряете значительную часть скорости.

Любой маршрутизатор, поддерживающий стандарт 802.11n (хотя вам всё же стоит приобрести маршрутизатор AC), замедляется до 54 Мбит при включении WPA или TKIP в настройках безопасности. Это делается для того, чтобы протоколы безопасности корректно работали со старыми устройствами.

Стандарт 802.11ac с шифрованием WPA2-AES теоретически предлагает максимальную скорость 3,46 Гбит в оптимальных (читай: невозможных) условиях. Но даже если не принимать это во внимание, WPA2 и AES всё равно гораздо быстрее, чем TKIP.

Но даже если не принимать это во внимание, WPA2 и AES всё равно гораздо быстрее, чем TKIP.

Итоги

AES и TKIP вообще нельзя сравнивать между собой. AES — более продвинутая технология, во всех смыслах этого слова. Высокая скорость работы маршрутизаторов, безопасный браузинг и алгоритм, на который полагаются даже правительства крупнейших стран делают её единственно верным выбором для всех новых и уже существующих Wi-Fi сетей.

Учитывая всё, что предлагает AES, есть ли достойная причина отказаться от использования этого алгоритма в домашней сети? А почему вы применяете (или не применяете) его?

Я купил себе новый роутер и решил его настроить самостоятельно. Все настроил — интернет и беспроводная сеть работает. Возник вопрос, ведь радиоволны (Wi-Fi в моем случае) распространяются не только в рамках моей квартиры. Соответственно, их можно перехватывать. Теоретически. В роутере есть настройка шифрования беспроводной сети. Я предполагаю, что именно для исключения перехвата и «подслушивания». Вопрос, какой из протоколов шифрования, имеющихся в моем роутере, выбрать? Доступны: WPE, WPA-Personal, WPA-Enterprise, WPA2-Personal, WPA2-Enterprise, WPS. Какое шифрование Wi-Fi следует использовать в моем случае?

Вопрос, какой из протоколов шифрования, имеющихся в моем роутере, выбрать? Доступны: WPE, WPA-Personal, WPA-Enterprise, WPA2-Personal, WPA2-Enterprise, WPS. Какое шифрование Wi-Fi следует использовать в моем случае?

norik

| 16 февраля 2015, 10:14

Опущу описания всяких устаревших протоколов шифрования Wi-Fi. Потому буду описывать только те, которыми пользоваться имеет смысл. Если протокол здесь не описан, то либо это экзотика, либо он вам не нужен.

WPA и WPA2 (Wi-Fi Protected Access) — есть на всех роутерах. Самый ходовой и распространенный протокол. Он же один из самых современных. ИМХО — лучший выбор для дома и небольшого офиса. Впрочем, для крупных офисов тоже вполне подойдет, разве что имеет смысл авторизацию сделать посложнее. Длина пароля у него до 63 байт, поэтому подбором взламывать — можно поседеть раньше. Разумеется выбирать нужно WPA2, если он поддерживается всеми устройствами в сети (не понимают его только совсем уж старые гаджеты).

Что действительно ценно, так это то, что внутри данного сервиса можно использовать несколько алгоритмов шифрования. Среди них: 1. TKIP — не рекомендую, так как вполне можно найти дыру.

Среди них: 1. TKIP — не рекомендую, так как вполне можно найти дыру.

2. CCMP — намного лучше.

3. AES — мне он нравится больше всего, но поддерживается не всеми устройствами, хотя в спецификации WPA2 имеется.

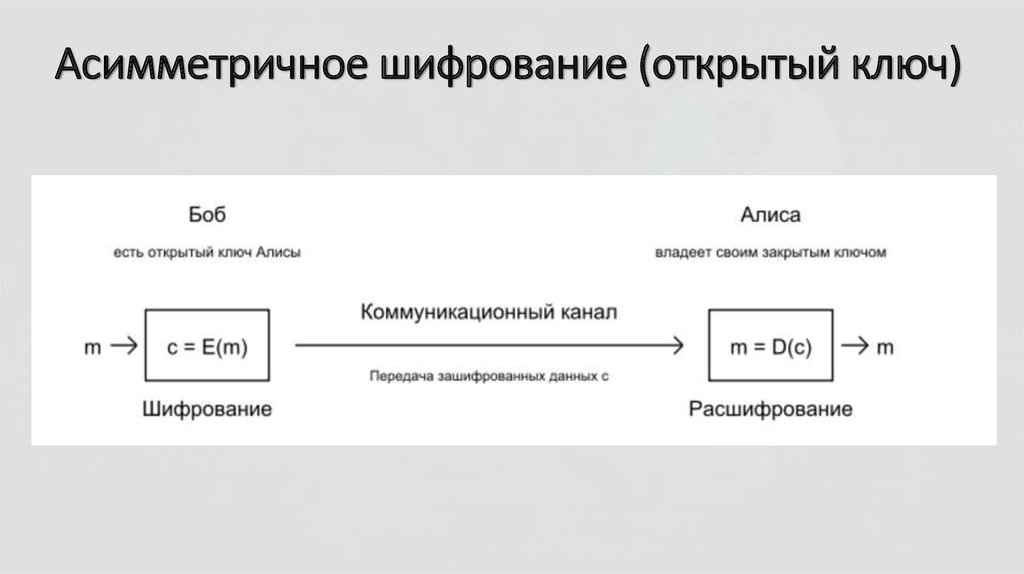

WPA2 еще предусматривает два режима начальной аутентификации. Эти режимы — PSK и Enterprise. WPA Personal, он же WPA PSK подразумевает, что все пользователи будут входить в беспроводную сеть единому паролю, вводимому на стороне клиента в момент подключения к сетке. Для дома отлично, но для большого офиса — проблематично. Сложно будет менять каждый раз пароль для всех, когда уволится очередной сотрудник, знающий его.

WPA Enterprise предполагает наличие отдельного сервера с набором ключей. Для дома или офиса на 6 машин это громоздко, а вот если в офисе 3 десятка беспроводных устройств, то можно озаботиться.

Собственно этим и исчерпывается выбор шифрования Wi-Fi на данный момент. Остальные протоколы либо вообще не имеют шифрования или пароля, либо имеют дыры в алгоритмах, куда не залезет только совсем ленивый. Я рекомендую сочетание WPA2 Personal AES для дома. Для крупных офисов — WPA2 Enterprise AES. Если нет AES, то можно обойтись и TKIP, но тогда сохраняется вероятность чтения пакетов посторонним лицом. Есть мнение, что WPA2 TKIP так и не взломали, в отличие от WPA TKIP, но береженого…

Я рекомендую сочетание WPA2 Personal AES для дома. Для крупных офисов — WPA2 Enterprise AES. Если нет AES, то можно обойтись и TKIP, но тогда сохраняется вероятность чтения пакетов посторонним лицом. Есть мнение, что WPA2 TKIP так и не взломали, в отличие от WPA TKIP, но береженого…

), который позволяет защитить Вас от несанкционированного подключения, например, вредных соседей. Пароль паролем, но его ведь могут и взломать, если конечно, среди Ваших соседей нет «хакеров-взломщиков». Поэтому, Wi-Fi протокол еще имеет и различные типы шифрования, которые как раз и позволяют защитить Wi-Fi от взлома, хоть и не всегда.

На данный момент существуют такие типы шифрования, как OPEN , WEB , WPA , WPA2 , о которых мы сегодня и поговорим.

OPEN

Шифрование OPEN по сути никакого шифрования и не имеет, другими словами – нет защиты. Поэтому, любой человек, который обнаружит Вашу точку доступа, сможет легко к ней подключиться. Лучше всего будет поставить шифрования WPA 2 и придумать какой-нибудь сложный пароль.

WEB

Данный тип шифрования появился в конце 90-х и является самым первым. На данный момент WEB (Wired Equivalent Privacy ) – это самый слабый тип шифрования. Некоторые роутеры и другие устройства, поддерживающие Wi-Fi, исключают поддержку WEB.

Как я уже сказал, шифрование WEB очень ненадежно и его лучше избегать, как и OPEN, так как, он создает защиту на очень короткое время, по истечению которого можно с легкостью узнать пароль любой сложности. Обычно пароли WEB имеют 40 или 103 бита, что позволяет подобрать комбинацию за несколько секунд.

Дело в том, что WEB передает части этого самого пароля (ключа) вместе с пакетами данных, а эти пакеты можно с легкостью перехватить. На данный момент существуют несколько программ, занимающихся как раз перехватом этих самых пакетов, но говорить об этом в этой статье я не буду.

WPA/WPA2

Данный тип является самым современным и новых пока что еще нет. Можно задавать произвольную длину пароля от 8 до 64 байтов и это достаточно сильно затрудняет взлом.

А тем временем, стандарт WPA поддерживает множество алгоритмов шифрования, которые передаются после взаимодействия TKIP с CCMP . TKIP был что-то типа мостика между WEB и WPA , и существовал до тех пор, пока IEEE (Institute of Electrical and Electronics Engineers) создавали полноценный алгоритм CCMP . Между тем, TKIP тоже страдал от некоторых типов атак, поэтому его тоже считают не очень безопасным.

Также, шифрование WPA2 использует два режима начальной аутентификации, другими словами, проверки пароля для доступа пользователя (клиента) к сети. Называются они PSK и Enterprise . Первый режим – означает вход по одному паролю, который мы вводим при подключении. Для больших компаний это не очень удобно, так как, после ухода каких-то сотрудников, приходится каждый раз менять пароль, чтобы он не получил доступ к сети, и уведомлять об этом остальных сотрудников, подключенных к этой сети. Поэтому, чтобы все это было более удобно, придумали режим Enterprise , который позволяет использовать множество ключей, хранящихся на сервере RADIUS .

WPS

Технология WPS или по-другому QSS позволяет подключаться к сети посредством простого нажатия кнопки. В принципе о пароле можно даже и не думать. Но тут тоже есть свои недостатки, которые имеют серьезные просчеты в системе допуска.

С помощью WPS мы можем подключаться к сети по коду, состоящему из 8 символов, по-другому PIN . Но в данном стандарте существуют ошибка из-за которой узнав всего 4 цифры данного пин кода, можно узнать и весть ключ, для этого достаточно 10 тысяч попыток . Таким образом, можно получить и пароль, каким бы сложным он не был.

На вход через WPS, в секунду можно отправлять по 10-50 запросов, и через часов 4-16 Вы получите долгожданный ключик.

Конечно, всему приходит конец, данная уязвимость была раскрыта и уже в будущих технологиях стали внедрять ограничения на число попыток входа, после истечения этого периода, точка доступа временно отключает WPS. На сегодняшний момент более половины пользователей все еще имеют устройства без данной защиты.

Если Вы хотите защитить свой пароль, то рекомендуется отключить WPS, делается это обычно в админ-панели. Если Вы иногда пользуетесь WPS, то включайте его только тогда, когда подключаетесь к сети, в остальное время выключайте.

Вот таким образом мы с Вами узнали о различных типах шифрования Wi-Fi сети, какие из них лучше, а какие хуже. Лучше, конечно же, использовать шифрование начиная с WPA, но WPA2 намного лучше.

По каким-то вопросам или есть, что добавить, обязательно отпишитесь в комментариях.

А тем временем, Вы можете посмотреть видео о том, как усилить Wi-Fi соединение , а также усилить USB-модем .

В чем разница между WPA2, WPA, WEP, AES и TKIP?

Практически везде, куда вы идете сегодня, есть сеть WiFi, к которой вы можете подключиться. Будь то дома, в офисе или в местной кофейне, существует множество сетей WiFi. Каждая сеть Wi-Fi настроена на какую-то сетевую безопасность, либо открытую для всех, либо крайне ограниченную, где могут подключаться только определенные клиенты.

Когда дело доходит до безопасности WiFi, у вас есть только несколько вариантов, особенно если вы настраиваете домашнюю беспроводную сеть. На сегодняшний день тремя крупными протоколами безопасности являются WEP, WPA и WPA2. Два больших алгоритма, которые используются с этими протоколами, — это TKIP и AES с CCMP. Я объясню некоторые из этих понятий более подробно ниже.

Какой вариант безопасности выбрать?

Если вам не нужны все технические подробности каждого из этих протоколов и вы просто хотите узнать, какой из них выбрать для своего беспроводного маршрутизатора, ознакомьтесь со списком ниже. Он ранжируется от самых безопасных до наименее безопасных. Чем более безопасный вариант вы можете выбрать, тем лучше.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Если вы не уверены, что некоторые из ваших устройств смогут подключаться наиболее безопасным способом, я предлагаю вам включить его, а затем проверить, есть ли какие-либо проблемы. Я думал, что несколько устройств не будут поддерживать самое высокое шифрование, но был удивлен, обнаружив, что они подключены очень хорошо.

Я думал, что несколько устройств не будут поддерживать самое высокое шифрование, но был удивлен, обнаружив, что они подключены очень хорошо.

- WPA2 Enterprise (802.1x RADIUS)

- WPA2-PSK AES

- WPA-2-PSK AES + WPA-PSK TKIP

- WPA TKIP

- WEP

- Открыто (Нет безопасности)

Стоит отметить, что WPA2 Enterprise не использует предварительные общие ключи (PSK), но вместо этого использует протокол EAP и требует внутреннего сервера RADIUS для аутентификации с использованием имени пользователя и пароля. PSK, который вы видите с WPA2 и WPA, в основном является ключом беспроводной сети, который вы должны ввести при первом подключении к беспроводной сети.

WPA2 Enterprise гораздо сложнее в настройке и обычно выполняется только в корпоративных средах или в домах с технически подкованными владельцами. Практически вы сможете выбирать только варианты от 2 до 6, хотя большинство маршрутизаторов теперь даже не имеют опции для WEP или WPA TKIP, потому что они небезопасны.

Обзор WEP, WPA и WPA2

Я не буду вдаваться в технические подробности каждого из этих протоколов, потому что вы можете легко найти их в Google для получения дополнительной информации. По сути, протоколы беспроводной безопасности появились в конце 90-х годов и с тех пор развиваются. К счастью, только несколько протоколов были приняты, и поэтому это намного легче понять.

WEP

WEP или Wired Equivalent Privacy была выпущена еще в 1997 году вместе со стандартом 802.11 для беспроводных сетей. Он должен был обеспечить конфиденциальность, эквивалентную проводной сети (отсюда и название).

WEP начинался с 64-битного шифрования и в конечном итоге прошел до 256-битного шифрования, но наиболее популярной реализацией в маршрутизаторах было 128-битное шифрование. К сожалению, очень скоро после введения WEP исследователи безопасности обнаружили несколько уязвимостей, которые позволили им взломать ключ WEP в течение нескольких минут.

Даже с обновлениями и исправлениями протокол WEP оставался уязвимым и легким для проникновения. В ответ на эти проблемы WiFi Alliance представил WPA или WiFi Protected Access, который был принят в 2003 году.

В ответ на эти проблемы WiFi Alliance представил WPA или WiFi Protected Access, который был принят в 2003 году.

WPA

На самом деле WPA предназначалось лишь как промежуточное средство правовой защиты до тех пор, пока они не смогут завершить WPA2, который был введен в 2004 году и в настоящее время является стандартом, используемым в настоящее время. WPA использовал TKIP или протокол целостности временного ключа в качестве способа обеспечения целостности сообщения. Это отличалось от WEP, в котором использовались CRC или циклическая проверка избыточности. TKIP был намного сильнее, чем CRC.

К сожалению, чтобы обеспечить совместимость, WiFi Alliance позаимствовал некоторые аспекты у WEP, что в итоге сделало WPA небезопасным и с TKIP. WPA включил новую функцию под названием WPS (WiFi Protected Setup), которая должна была упростить пользователям подключение устройств к беспроводному маршрутизатору. Однако в результате появились уязвимости, которые позволили исследователям безопасности взломать ключ WPA за короткий промежуток времени.

WPA2

WPA2 стал доступен еще в 2004 году и официально потребовался к 2006 году. Самым большим изменением между WPA и WPA2 стало использование алгоритма шифрования AES с CCMP вместо TKIP.

В WPA AES был необязательным, но в WPA2 AES является обязательным, а TKIP — необязательным. С точки зрения безопасности, AES намного безопаснее, чем TKIP. В WPA2 были обнаружены некоторые проблемы, но они относятся только к корпоративной среде и не относятся к домашним пользователям.

WPA использует 64-битный или 128-битный ключ, наиболее распространенным из которых является 64-битный для домашних маршрутизаторов. WPA2-PSK и WPA2-Personal являются взаимозаменяемыми терминами.

Так что если вам нужно что-то вспомнить из всего этого, то вот что: WPA2 — самый безопасный протокол, а AES с CCMP — самое безопасное шифрование. Кроме того, WPS должен быть отключен, поскольку очень легко взломать и перехватить PIN-код маршрутизатора, который затем можно использовать для подключения к маршрутизатору. Если у вас есть какие-либо вопросы, не стесняйтесь комментировать. Наслаждайтесь!

Если у вас есть какие-либо вопросы, не стесняйтесь комментировать. Наслаждайтесь!

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Tkip aes что это

Содержание

- 1 Краткий ответ

- 2 Про аутентификацию

- 3 Про шифрование

- 4 Выбор на разных роутерах

- 4.1 TP-Link

- 4.2 ZyXEL Keenetik

- 4.3 D-Link

- 5 AES vs. TKIP

- 6 Опции безопасности для сети Wi-Fi

- 7 WPA и TKIP замедляют сеть Wi-Fi

- 8 TKIP или AES? Что лучше?

- 8.1 В чём разница

- 9 Как перейти с TKIP на AES

- 9.1 Случай 1. Точка доступа работает в режиме TKIP+AES

- 9.2 Случай 2. Точка доступа использует только TKIP

- 10 Включение AES-шифрования на роутере

- 10.1 На примере D-Link

- 10.2 На примере TP-Link

- 11 Изменение типа шифрования беспроводной сети в Windows

- 11.1 Windows 10 и Windows 8.

1

1 - 11.2 Windows 7

- 11.3 Windows XP

- 11.4 Статьи по теме:

- 11.5 Возможно, будет интересно:

- 11.1 Windows 10 и Windows 8.

Привет! Заходишь ты такой в настройки своего роутера, а в разделе безопасности беспроводной сети сталкиваешься с первой серьезной и непонятно проблемой – TKIP или AES? Что выбрать пока не понятно, да и практических советов на эту тему нет, ибо все мануалы по настройкам шифрования написаны специалистами для специалистов. Что делать? WiFiGid и Ботан помогут разобраться!

Остались вопросы? Добро пожаловать в наши горячие комментарии с приятным сообществом!

Краткий ответ

Тем, кто не хочет терять своего времени, лучший вариант:

Для тех, кому важно узнать почему да как это все было определено, предлагаю ознакомиться со статьей.

Про аутентификацию

Wi-Fi без защиты в наше время похож на находки якутскими учеными мамонтов – зверь вымер, но раз в год находки всплывают. Это к тому, что любую домашнюю сеть в наше время принято защищать любым типом аутентификации. А какие они есть?

А какие они есть?

- WEP (Wired Equivalent Privacy) – устаревший стандарт, современный брут паролей взламывает его легко.

- WPA (Wi-Fi Protected Access) – надежная обновленная система защиты. Пароли от 8 символов сильно мешают бруту.

- WPA2 – самый используемый тип, как правило сейчас у всех стоит именно он.

- WPA3 – новинка, обязателен в новом Wi-Fi Идеально, но есть далеко не во всех моделях, поэтому мы обращаем внимание прежде всего на WPA2, даже сейчас его взлом практически невозможен при сильном пароле.

Ну» а здесь я покажу, какие настройки нужно активировать на разных моделях роутеров. Раздел создан с целью показать разницу в интерфейсах, но единую модель выбора.

Все модели перечислить невозможно. Пользуйтесь поиском на нашем сайте, найдите свою модель, ознакомьтесь с полной инструкцией по настройке.

TP-Link

Современные интерфейсы TP-Link тоже могут отличаться между собой. У меня до сих пор вот такой «зеленый». Но даже на самых новых идея сохраняется – заходите в пункт «Беспроводной режим», а в подпункте «Защита…» располагаются все нужные нам настройки.

У меня до сих пор вот такой «зеленый». Но даже на самых новых идея сохраняется – заходите в пункт «Беспроводной режим», а в подпункте «Защита…» располагаются все нужные нам настройки.

Стандарты WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access) и WPA2 (Wi-Fi Protected Access II), которые будут вам предложены на выбор при настройке параметров безопасности беспроводной сети, представляют собой основные алгоритмы защиты информации. WEP является старейшим из них и наиболее уязвимым, так как за время его использования в нем было обнаружено множество слабых мест. WPA дает более совершенную защиту, но по имеющимся данным он также подвержен взлому. WPA2 – в настоящее время развивающийся стандарт – на текущий момент является самым распространенным вариантом защиты. TKIP (Temporal Key Integrity Protocol) и AES (Advanced Encryption Standard) представляют собой два различных типа шифрования, которые могут применяться в стандарте WPA2. Давайте посмотрим, чем они отличаются и какой из них в наибольшей степени подходит вам.

AES vs. TKIP

TKIP и AES представляют собой два различных стандарта шифрования, которые могут использоваться в сетях Wi-Fi. TKIP – более старый протокол шифрования, введенный в свое время стандартом WPA взамен крайне ненадежного алгоритма WEP. На самом деле TKIP во многом подобен алгоритму шифрования WEP. TKIP уже не считается надежным методом защиты и в настоящее время не рекомендуется. Другими словами, вам не следует его использовать.

AES – более надежный протокол шифрования, введенный стандартом WPA2. AES – это не какой-нибудь унылый, тот или другой стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, взятый на вооружение даже правительством США. Например, когда вы зашифровываете жесткий диск с помощью программы TrueCrypt, она может использовать для этого алгоритм шифрования AES. AES является общепризнанным стандартом, обеспечивающим практически полную безопасность, а его возможные слабые места – потенциальная восприимчивость к атакам методом «грубой силы» (для противодействия которым применяются достаточно сложные кодовые фразы) и недостатки защиты, связанные с другими аспектами WPA2.

Усеченный вариант защиты – TKIP, более старый протокол шифрования, используемый стандартом WPA. AES для Wi-Fi – более новое решение в части шифрования, применяемое в новом и безопасном стандарте WPA2. В теории на этом можно было бы закончить. Но на практике, в зависимости от вашего роутера, простого выбора WPA2 может оказаться недостаточно.

Хотя стандарт WPA2 для оптимальной защиты предполагает использование AES, он может использовать и TKIP – там, где требуется обратная совместимость с устройствами предыдущих поколений. При таком раскладе устройства, поддерживающие WPA2, будут подключаться в соответствии с WPA2, а устройства, поддерживающие WPA, будут подключаться в соответствии с WPA. То есть «WPA2» не всегда означает WPA2-AES. Тем не менее, на устройствах без явного указания опций «TKIP» или «AES» WPA2 обычно является синонимом WPA2-AES.

Аббревиатура «PSK» в полном наименовании этих опций расшифровывается как «pre-shared key» – ваша кодовая фраза (ключ шифра). Это отличает персональные стандарты от WPA-Enterprise, в котором используется RADIUS-сервер для выдачи уникальных ключей в больших корпоративных или правительственных сетях Wi-Fi.

Опции безопасности для сети Wi-Fi

Еще более сложно? Ничего удивительного. Но всё, что вам на самом деле нужно сделать – это найти в рабочем списке вашего устройства одну, обеспечивающую наибольшую защиту опцию. Вот наиболее вероятный список опций вашего роутера:

- Open (risky): в открытых сетях Wi-Fi нет кодовых фраз. Вам не следует устанавливать эту опцию – серьезно, вы можете дать повод полиции нагрянуть к вам в гости.

- WEP 64 (risky): старый стандарт протокола WEP легко уязвим, и вам не следует его использовать.

- WEP 128 (risky): это тот же WEP, но с увеличенной длиной шифровального ключа. По факту уязвим не менее, чем WEP 64.

- WPA-PSK (TKIP): здесь используется оригинальная версия протокола WPA (по сути – WPA1). Он не вполне безопасен и был заменен на WPA2.

- WPA-PSK (AES): здесь используется оригинальный протокол WPA, где TKIP заменен на более современный стандарт шифрования AES. Этот вариант предлагается как временная мера, но устройства, поддерживающие AES, почти всегда будут поддерживать WPA2, в то время как устройства, которым требуется WPA, почти никогда не будут поддерживать AES.

Таким образом, эта опция не имеет большого смысла.

Таким образом, эта опция не имеет большого смысла. - WPA2-PSK (TKIP): здесь используется современный стандарт WPA2 со старым алгоритмом шифрования TKIP. Этот вариант не безопасен, и его достоинство заключается только в том, что он подходит для старых устройств, которые не поддерживают опцию WPA2-PSK (AES).

- WPA2-PSK (AES): это наиболее употребительная опция безопасности. Здесь используется WPA2, новейший стандарт шифрования для сетей Wi-Fi, и новейший протокол шифрования AES. Вам следует использовать эту опцию. На некоторых устройствах вы увидите опцию под названием просто «WPA2» или «WPA2-PSK», что в большинстве случаев подразумевает использование AES.

- WPAWPA2-PSK (TKIP/AES): некоторые устройства предлагают – и даже рекомендуют – такую смешанную опцию. Данная опция позволяет использовать и WPA, и WPA2 – как с TKIP, так и с AES. Это обеспечивает максимальную совместимость с любыми древними устройствами, которые у вас могут быть, но также дает хакерам возможность проникнуть в вашу сеть путем взлома более уязвимых протоколов WPA и TKIP.

Сертификация WPA2 действительна с 2004 г., в 2006 г. она стала обязательной. Любое устройство с логотипом «Wi-Fi», произведенное после 2006 г., должно поддерживать стандарт шифрования WPA2.

Поскольку ваше устройство с возможностью подключения к сети Wi-Fi скорее всего моложе 11 лет, вы можете чувствовать себя спокойно, просто выбирая опцию WPA2-PSK (AES). Установив эту опцию, вы также сможете проверить работоспособность вашего устройства. Если устройство перестает работать, вы всегда сможете вернуть или обменять его. Хотя, если безопасность имеет для вас большое значение, вы можете просто купить новое устройство, произведенное не ранее 2006 г.

WPA и TKIP замедляют сеть Wi-Fi

Выбираемые в целях совместимости опции WPA и TKIP могут еще и замедлить работу сети Wi-Fi. Многие современные роутеры Wi-Fi, поддерживающие 802.11n или более новые и быстрые стандарты, будут снижать скорость до 54 Мбит/с, если вы установите на них опцию WPA или TKIP, – для обеспечения гарантированной совместимости с гипотетическими старыми устройствами.

TKIP и AES — это два альтернативных типа шифрования, которые применяются в режимах безопасности WPA и WPA2. В настройках безопасности беспроводной сети в роутерах и точках доступа можно выбирать один из трёх вариантов шифрования:

При выборе последнего (комбинированного) варианта клиенты смогут подключаться к точке доступа, используя любой из двух алгоритмов.

TKIP или AES? Что лучше?

Ответ: для современных устройств, однозначно больше подходит алгоритм AES.

Используйте TKIP только в том случае, если при выборе первого у вас возникают проблемы (такое иногда бывает, что при использовании шифрования AES связь с точкой доступа обрывается или не устанавливается вообще. Обычно, это называют несовместимостью оборудования).

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

Как перейти с TKIP на AES

Случай 1. Точка доступа работает в режиме TKIP+AES

В этом случае вам достаточно изменить тип шифрования на клиентских устройствах. Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Случай 2. Точка доступа использует только TKIP

1. Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

2. Измените шифрование на клиентских устройствах (подробнее — в следующем параграфе). И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

Включение AES-шифрования на роутере

На примере D-Link

Зайдите в раздел Wireless Setup.

Нажмите кнопку Manual Wireless Connection Setup.

Установите режим безопасности WPA2-PSK.

Найдите пункт Cipher Type и установите значение AES.

Нажмите Save Settings.

На примере TP-Link

Откройте раздел Wireless.

Выберите пункт Wireless Security.

В поле Version выберите WPA2-PSK.

В поле Encryption выберите AES.

Нажмите кнопку Save:

Изменение типа шифрования беспроводной сети в Windows

Windows 10 и Windows 8.1

В этих версиях ОС отсутствует раздел Управление беспроводными сетями. Поэтому, здесь три варианта смены шифрования.

Вариант 1. Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

Вариант 2. Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

Вариант 3. Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

1 Запустите командную строку.

2 Введите команду:

для вывода списка сохранённых профилей беспроводных сетей.

3 Теперь введите команду:

для удаления выбранного профиля.

Если имя сети содержит пробел (например «wifi 2»), возьмите его в кавычки.

На картинке показаны все описанные действия:

4 Теперь нажмите на иконку беспроводной сети в панели задач:

5 Выберите сеть.

6 Нажмите Подключиться:

7 Введите ключ безопасности.

8 Нажмите Далее:

Windows 7

Здесь всё проще и нагляднее.

1 Нажмите по иконке беспроводной сети в панели задач.

2 Нажмите на ссылку Центр управления сетями и общим доступом:

3 Нажмите на ссылку Управление беспроводными сетями:

4 Нажмите правой кнопкой мыши по профилю нужной сети.

5 Выберите Свойства:

Внимание! На этом шаге можно также нажать Удалить сеть и просто подключиться к ней заново! Если вы решите сделать так, то далее читать не нужно.

6 Перейдите на вкладку Безопасность.

7 В поле Тип шифрования выберите AES.

8 Нажмите OK:

Результат:

Windows XP

Сделайте двойной щелчок по значку беспроводной сети в панели задач:

В открывшемся окне нажмите кнопку Беспроводные сети:

Нажмите на ссылку Изменить порядок предпочтения сетей:

В следующем окне на вкладке Беспроводные сети выделите имя нужной беспроводной сети и нажмите кнопку Свойства:

На этом этапе, как и в Windows 7, можно просто удалить профиль и затем подключиться к wifi заново. При этом верные параметры шифрования установятся автоматически.

Если же вы просто решили отредактировать настройки, то на вкладке Связи измените тип шифрования и нажмите OK:

Статьи по теме:

Возможно, будет интересно:

Пожалуйста, поделитесь статьей, если она вам понравилась:

«>

что использовать – WPA2-AES, WPA2-TKIP или и то и другое

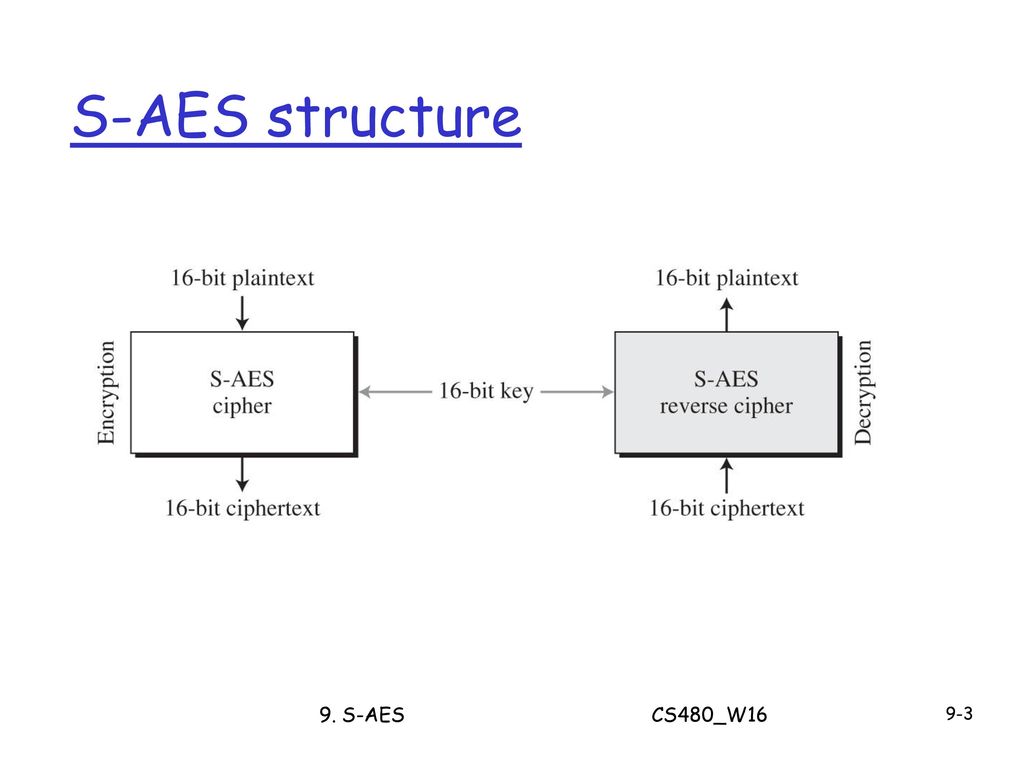

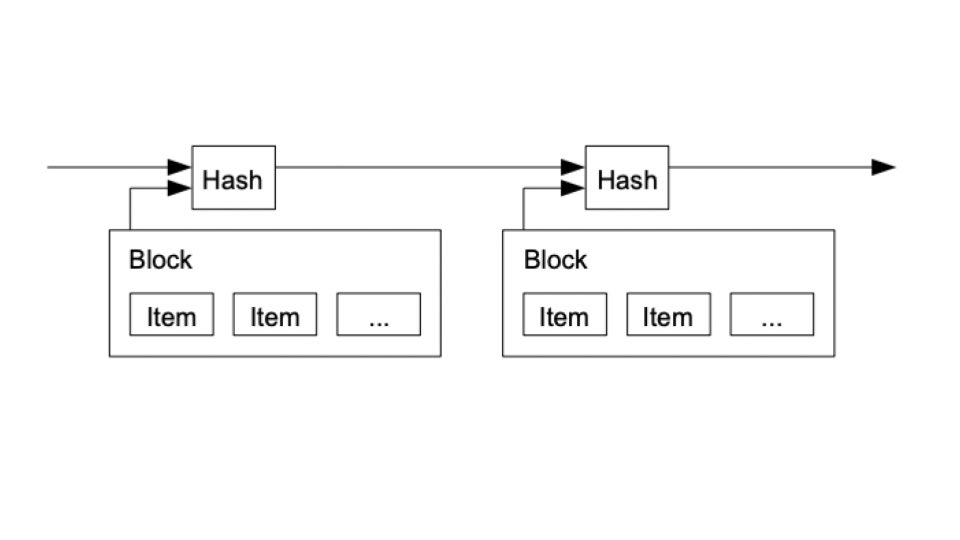

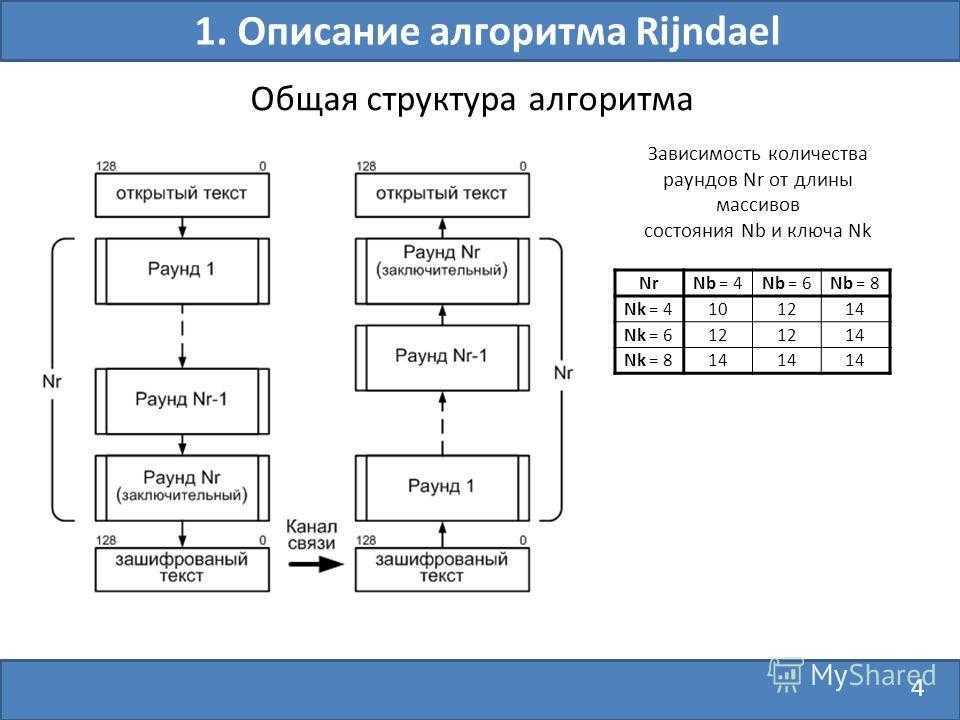

Протокол WPA2 определяется стандартом IEEE 802.11i, созданным в 2004 году, с целью заменить . В нём реализовано CCMP и шифрование AES , за счет чего WPA2 стал более защищённым, чем свой предшественник. С 2006 года поддержка WPA2 является обязательным условием для всех сертифицированных устройств.

Разница между WPA и WPA2

Поиск разницы между и WPA2 для большинства пользователей актуальности не имеет, так как вся защита беспроводной сети сводится к выбору более-менее сложного пароля на доступ. На сегодняшний день ситуация такова, что все устройства, работающие в сетях Wi-Fi, обязаны поддерживать WPA2, так что выбор WPA обусловлен может быть только нестандартными ситуациями. К примеру, операционные системы старше Windows XP SP3 не поддерживают работу с WPA2 без применения патчей, так что машины и устройства, управляемые такими системами, требуют внимания администратора сети. Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов. С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

К примеру, операционные системы старше Windows XP SP3 не поддерживают работу с WPA2 без применения патчей, так что машины и устройства, управляемые такими системами, требуют внимания администратора сети. Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов. С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

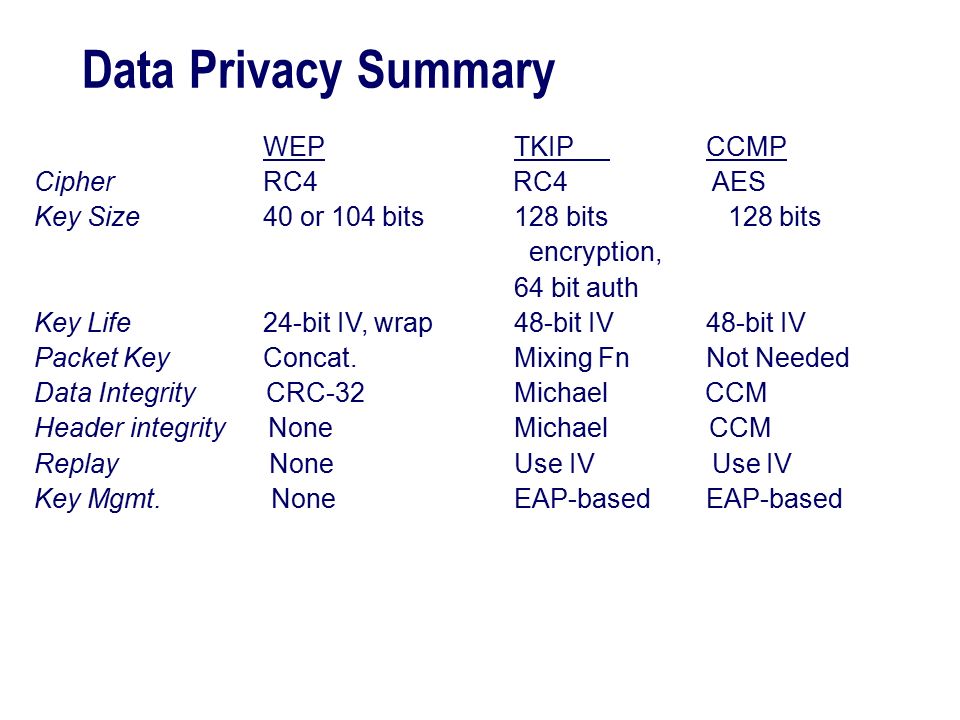

Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 — протокол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES — до 256 бит.

Отличие WPA2 от WPA заключается в следующем:

- WPA2 представляет собой улучшенный WPA.

- WPA2 использует протокол AES, WPA — протокол TKIP.

- WPA2 поддерживается всеми современными беспроводными устройствами.

- WPA2 может не поддерживаться устаревшими операционными системами.

- Степень защиты WPA2 выше, чем WPA.

Аутентификация в WPA2

Как WPA, так и WPA2 работают в двух режимах аутентификации: персональном (Personal) и корпоративном (Enterprise) . В режиме WPA2-Personal из введенной открытым текстом парольной фразы генерируется 256-разрядный ключ, иногда именуемый предварительно распределяемым ключом . Ключ PSK, а также идентификатор и длина последнего вместе образуют математический базис для формирования главного парного ключа PMK (Pairwise Master Key) , который используется для инициализации четырехстороннего квитирования связи и генерации временного парного или сеансового ключа PTK (Pairwise Transient Key) , для взаимодействия беспроводного пользовательского устройства с точкой доступа. Как и статическому , протоколу WPA2-Personal присуще наличие проблем распределения и поддержки ключей, что делает его более подходящим для применения в небольших офисах, нежели на предприятиях.

Однако в протоколе WPA2-Enterprise успешно решаемы проблемы, касающиеся распределения статических ключей и управления ими, а его интеграция с большинством корпоративных сервисов аутентификации обеспечивает контроль доступа на основе учетных записей. Для работы в этом режиме требуются такие регистрационные данные, как имя и пароль пользователя, сертификат безопасности или одноразовый пароль; аутентификация же осуществляется между рабочей станцией и центральным сервером аутентификации. Точка доступа или беспроводной контроллер проводят мониторинг соединения и направляют аутентификационные пакеты на соответствующий сервер аутентификации, как правило, это . Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий основанную на контроле портов аутентификацию пользователей и машин, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

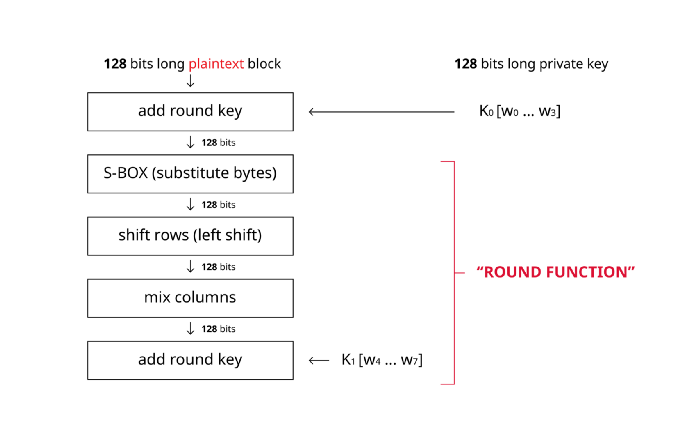

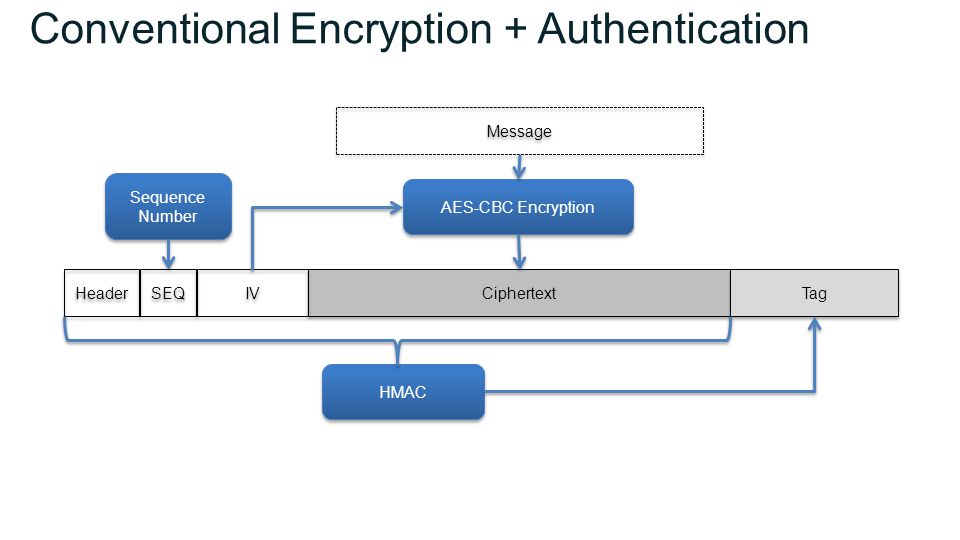

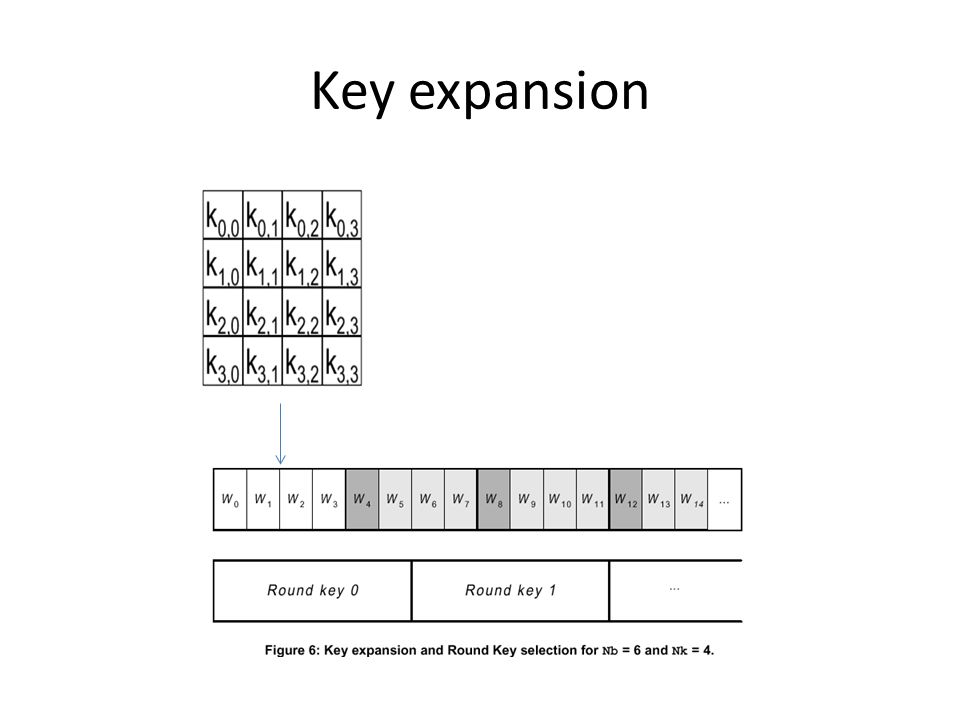

Шифрование WPA2

В основе стандарта WPA2 лежит метод шифрования AES, пришедший на смену стандартам DES и 3DES в качестве отраслевого стандарта де-факто. Требующий большого объема вычислений, стандарт AES нуждается в аппаратной поддержке, которая не всегда имеется в старом оборудовании БЛВС.

Требующий большого объема вычислений, стандарт AES нуждается в аппаратной поддержке, которая не всегда имеется в старом оборудовании БЛВС.

Для аутентификации и обеспечения целостности данных WPA2 использует протокол CBC-MAC (Cipher Block Chaining Message Authentication Code), а для шифрования данных и контрольной суммы MIC — режим счетчика (Counter Mode — CTR). Код целостности сообщения (MIC) протокола WPA2 представляет собой не что иное, как контрольную сумму и в отличие от и WPA обеспечивает целостность данных для неизменных полей заголовка 802.11. Это предотвращает атаки типа packet replay с целью расшифровки пакетов или компрометации криптографической информации.

Для расчета MIC используется 128-разрядный вектор инициализации (Initialization Vector — IV), для шифрования IV — метод AES и временный ключ, а в итоге получается 128-разрядный результат. Далее над этим результатом и следующими 128 бит данных выполняется операция “исключающее ИЛИ”. Результат ее шифруется посредством AES и TK, а затем над последним результатом и следующими 128 бит данных снова выполняется операция “исключающее ИЛИ”. Процедура повторяется до тех пор, пока не будет исчерпана вся полезная нагрузка. Первые 64 разряда полученного на самом последнем шаге результата используются для вычисления значения MIC.

Процедура повторяется до тех пор, пока не будет исчерпана вся полезная нагрузка. Первые 64 разряда полученного на самом последнем шаге результата используются для вычисления значения MIC.

Для шифрования данных и MIC используется основанный на режиме счетчика алгоритм. Как и при шифровании вектора инициализации MIC, выполнение этого алгоритма начинается с предварительной загрузки 128-разрядного счетчика, где в поле счетчика вместо значения, соответствующего длине данных, берется значение счетчика, установленное на единицу. Таким образом, для шифрования каждого пакета используется свой счетчик.

С применением AES и TK шифруются первые 128 бит данных, а затем над 128-бит результатом этого шифрования выполняется операция “исключающее ИЛИ”. Первые 128 бит данных дают первый 128-разрядный зашифрованный блок. Предварительно загруженное значение счетчика инкрементально увеличивается и шифруется посредством AES и ключа шифрования данных. Затем над результатом этого шифрования и следующими 128 бит данных, снова выполняется операция “исключающее ИЛИ”.

Процедура повторяется до тех пор, пока не зашифруются все 128-разрядные блоки данных. После этого окончательное значение в поле счетчика сбрасывается в ноль, счетчик шифруется с использованием алгоритма AES, а затем над результатом шифрования и MIC выполняется операция “исключающее ИЛИ”. Результат последней операции пристыковывается к зашифрованному кадру.

После подсчета MIC с использованием протокола CBC-MAC производится шифрование данных и MIC. Затем к этой информации спереди добавляется заголовок 802.11 и поле номера пакета CCMP, пристыковывается концевик 802.11 и все это вместе отправляется по адресу назначения.

Расшифровка данных выполняется в обратном шифрованию порядке. Для извлечения счетчика задействуется тот же алгоритм, что и при его шифровании. Для дешифрации счетчика и зашифрованной части полезной нагрузки применяются основанный на режиме счетчика алгоритм расшифровки и ключ TK. Результатом этого процесса являются расшифрованные данные и контрольная сумма MIC. После этого, посредством алгоритма CBC-MAC, осуществляется перерасчет MIC для расшифрованных данных. Если значения MIC не совпадают, то пакет сбрасывается. При совпадении указанных значений расшифрованные данные отправляются в сетевой стек, а затем клиенту.

После этого, посредством алгоритма CBC-MAC, осуществляется перерасчет MIC для расшифрованных данных. Если значения MIC не совпадают, то пакет сбрасывается. При совпадении указанных значений расшифрованные данные отправляются в сетевой стек, а затем клиенту.

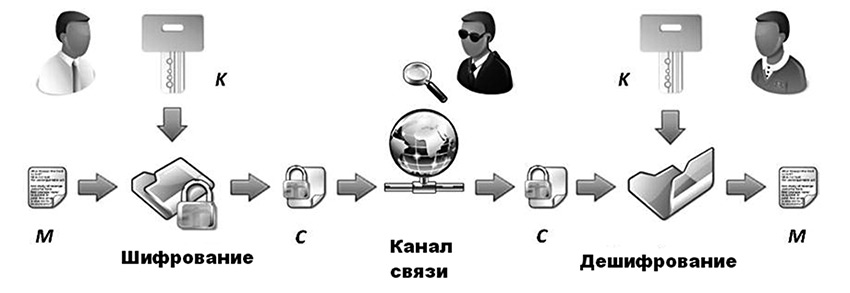

Эта статья посвящена вопросу безопасности при использовании беспроводных сетей WiFi.

Введение — уязвимости WiFi

Главная причина уязвимости пользовательских данных, когда эти данные передаются через сети WiFi, заключается в том, что обмен происходит по радиоволне. А это дает возможность перехвата сообщений в любой точке, где физически доступен сигнал WiFi. Упрощенно говоря, если сигнал точки доступа можно уловить на дистанции 50 метров, то перехват всего сетевого трафика этой WiFi сети возможен в радиусе 50 метров от точки доступа. В соседнем помещении, на другом этаже здания, на улице.

Представьте такую картину. В офисе локальная сеть построена через

WiFi. Сигнал точки доступа этого офиса ловится за

пределами здания, например на автостоянке. Злоумышленник, за пределами

здания, может получить доступ к офисной сети, то есть незаметно для

владельцев этой сети. К сетям WiFi можно получить

доступ легко и незаметно. Технически значительно легче, чем к проводным

сетям.

Злоумышленник, за пределами

здания, может получить доступ к офисной сети, то есть незаметно для

владельцев этой сети. К сетям WiFi можно получить

доступ легко и незаметно. Технически значительно легче, чем к проводным

сетям.

Да. На сегодняшний день разработаны и внедрены средства защиты WiFi сетей. Такая защита основана на шифровании всего трафика между точкой доступа и конечным устройством, которое подключено к ней. То есть радиосигнал перехватить злоумышленник может, но для него это будет просто цифровой «мусор».

Как работает защита WiFi?

Точка доступа, включает в свою WiFi сеть только то устройство, которое пришлет правильный (указанный в настройках точки доступа) пароль. При этом пароль тоже пересылается зашифрованным, в виде хэша. Хэш это результат необратимого шифрования. То есть данные, которые переведены в хэш, расшифровать нельзя. Если злоумышленник перехватит хеш пароля он не сможет получить пароль.

Но каким образом точка доступа узнает

правильный указан пароль или нет? Если она тоже получает хеш, а расшифровать

его не может? Все просто — в настройках точки доступа пароль указан в чистом

виде. Программа авторизации берет чистый пароль, создает из него хеш и затем

сравнивает этот хеш с полученным от клиента. Если хеши совпадают значит у

клиента пароль верный. Здесь используется вторая особенность хешей — они

уникальны. Одинаковый хеш нельзя получить из двух разных наборов данных

(паролей). Если два хеша совпадают, значит они оба созданы из одинакового

набора данных.

Программа авторизации берет чистый пароль, создает из него хеш и затем

сравнивает этот хеш с полученным от клиента. Если хеши совпадают значит у

клиента пароль верный. Здесь используется вторая особенность хешей — они

уникальны. Одинаковый хеш нельзя получить из двух разных наборов данных

(паролей). Если два хеша совпадают, значит они оба созданы из одинакового

набора данных.

Кстати. Благодаря этой особенности хеши используются для контроля целостности данных. Если два хеша (созданные с промежутком времени) совпадают, значит исходные данные (за этот промежуток времени) не были изменены.

Тем, не менее, не смотря на то, что наиболее современный метод защиты WiFi сети (WPA2) надежен, эта сеть может быть взломана. Каким образом?

Есть две методики доступа к сети под защитой WPA2:

- Подбор пароля по базе паролей (так называемый перебор по словарю).

- Использование уязвимости в функции WPS.

В первом случае злоумышленник перехватывает хеш пароля к

точке доступа. Затем по базе данных, в которой записаны тысячи, или миллионы

слов, выполняется сравнение хешей. Из словаря берется слово, генерируется

хеш для этого слова и затем этот хеш сравнивается с тем хешем который был

перехвачен. Если на точке доступа используется примитивный пароль, тогда

взлом пароля, этой точки доступа, вопрос времени. Например пароль из 8 цифр (длина 8

символов это минимальная длина пароля для WPA2)

это один миллион комбинаций. На современном компьютере сделать перебор

одного миллиона значений можно за несколько дней или даже часов.

Затем по базе данных, в которой записаны тысячи, или миллионы

слов, выполняется сравнение хешей. Из словаря берется слово, генерируется

хеш для этого слова и затем этот хеш сравнивается с тем хешем который был

перехвачен. Если на точке доступа используется примитивный пароль, тогда

взлом пароля, этой точки доступа, вопрос времени. Например пароль из 8 цифр (длина 8

символов это минимальная длина пароля для WPA2)

это один миллион комбинаций. На современном компьютере сделать перебор

одного миллиона значений можно за несколько дней или даже часов.

Во втором случае используется уязвимость в первых версиях функции

WPS. Эта функция позволяет подключить к точке

доступа устройство, на котором нельзя ввести пароль, например принтер. При

использовании этой функции, устройство и точка доступа обмениваются цифровым

кодом и если устройство пришлет правильный код, точка доступа авторизует

клиента. В этой функции была уязвимость — код был из 8

цифр, но уникальность проверялась только четырьмя из них! То есть для

взлома WPS нужно сделать перебор всех значений

которые дают 4 цифры. В результате взлом точки доступа через

WPS может быть выполнен буквально за несколько

часов, на любом, самом слабом устройстве.

В результате взлом точки доступа через

WPS может быть выполнен буквально за несколько

часов, на любом, самом слабом устройстве.

Настройка защиты сети WiFi

Безопасность сети WiFi определяется настройками точки доступа. Несколько этих настроек прямо влияют на безопасность сети.

Режим доступа к сети WiFi

Точка доступа может работать в одном из двух режимов — открытом или защищенном. В случае открытого доступа, подключиться к точке досутпа может любое устройство. В случае защищенного доступа подключается только то устройство, которое передаст правильный пароль доступа.

Существует три типа (стандарта) защиты WiFi сетей:

- WEP (Wired Equivalent Privacy) . Самый первый стандарт защиты. Сегодня фактически не обеспечивает защиту, поскольку взламывается очень легко благодаря слабости механизмов защиты.

- WPA (Wi-Fi Protected Access) . Хронологически второй

стандарт защиты. На момент создания и ввода в эксплуатацию обеспечивал

эффективную защиту WiFi

сетей.

Но в конце нулевых годов были найдены возможности для взлома

защиты WPA через уязвимости в механизмах

защиты.

Но в конце нулевых годов были найдены возможности для взлома

защиты WPA через уязвимости в механизмах