Шифрование BitLocker — Защита USB флешки

В настоящее время, все больше и больше людей пользуются переносными устройствами хранения информации, такими как Flash накопители. И если работа человека связана с постоянными передвижениями, то, скорее всего, на данном накопителе находится много конфиденциальной информации. И в случае потери или кражи, возникает риск, что данной информацией может воспользоваться злоумышленник, допустим в текстовом файлу указаны логины и пароли к электронным деньгам и так далее. По этому в данном уроке, давайте попробуем устранить данную проблему, а поможет в этом стандартное средство Windows 7, под названием BitLocker.

BitLocker это средство шифрования разделов. Есть различное ПО по шифрованию отдельных файлов и каталогов, но данное средство позволяет зашифровать полностью USB накопитель, и при подключении флешки к другому компьютеру, чтобы получить доступ к данным необходимо ввести пароль.

Давайте вкратце рассмотрим о чем пойдет речь в данном видеоуроке:

— определимся для какой файловой системы будет использоваться данный метод защиты FAT32 или NTFS, по тому, что в данном вопросе это очень важно

— зашифруем USB флешку

— расшифруем USB флешку

— сравним скорость считывания с зашифрованной и расшифрованной флешки

— рассмотрим настройки групповой политики для шифрования съемных носителей

— сравним все плюсы и минусы данной системы

— а так же подведем некий итог, по полученной информации

Ну что же, давайте приступим и первое что нужно уточнить, это какая файловая система на USB накопителе, это очень важный момент и вот почему. Дело в том, что для разных файловых систем и разных версий Windows, доступ к зашифрованному накопителю будет отличаться, это можно увидеть из данной таблицы. В Виндоус 7 с зашифрованным накопителем можно выполнять как операции считывания так и записи, не зависимо от файловой системы, однако для более ранних версий Виндоус (XP, 2008 Server, Vista), для NTFS вообще нет возможности работать с данным накопителем, а в случае с FAT32 можно только выполнять считывание, это конечно же не удобно, однако другого выбора нет. Скорее всего это сделано для того, чтобы все как можно быстрее переходили на Windows 7, так скажем маркетинговый ход.

И так, с файловыми системами определились, лично я выбираю FAT32, так как частенько на клиентских машинах установлена Windows XP, что касается же нашего случая, неудобство будет заключаться в том, что FAT32 не поддерживает файлы размером более 4 Гб, т.е. файл на 5Гб, на данный накопитель записать уже не получится. Но, опятьже нет смысла защищать флешку, на которой хранятся образы и так далее, в общем файлы большого размера, как правило защищать нужно флешки не большого размера, на которых хранятся документы!

На флешке, которую я собираюсь шифровать, на данный момент файловая система NTFS, по этому мне придется её отформатировать, дабы перевести в FAT32. Если программы которые преобразуют без форматирования, но в данном видео не об этом.

Перед тем как выполнять шифрование, чтобы уточнить кое какой момент, давайте проверим скорость считывания с данной флешки без шифрования. По идеи, скорость считывания с шифрованием должна упасть, так как системе придется в довесок еще и расшифровывать данные, перед тем как выдать их пользователю. Проверим при помощи программы HD_Speed, у меня скорость составила 164 мего бит в секунду

Для запуска шифрования щелкаем правой кнопкой мыши на съемном накопителе и включить Bitlocker. Опять же стоит учесть, что данный пункт меню появляется только в Windows 7 под редакцией Максимальная и Корпоративная, вроде как и в Vista по этими же редакциями, но лично я не проверял, да и вообще Вистой не пользовался, хватило слухов, чтобы отбить желание.

Можно защитить накопитель либо паролем, либо смарт-картой, смарт-картой не защищал, но подозреваю что это смарт ключ в виде USB устройства похожего на флешку, в настоящее время большинство офисных программ защищается подобным ключем.

Задаем пароль, сохраняем или распечатываем ключ восстановления и запускается процесс шифрования. Шифрование длится довольно долго, у меня ушло на шифрование 32 Гб 2-30 часа, но опять же процесс шифрования можно поставить на паузу и использовать диск. Лично у меня была ситуация когда я начал шифровать диск, он долго шифровался, а нужно было уже уходить с работы. Так вот, я взял флешку домой, и дома нажал на продолжить и уже дома шифрование было закончено, как я понимаю, на флешку записывается что-то типа сценария, где указывается на каком этапе шифрование было приостановленно. И далее, на другом компьютере система считывает эту информацию и продолжает с места остановки данного процесса, однако на ХР так не получится.

Кстати, а давайте как раз проэксперементируем, ставим на паузу, вытаскиваем флешку, вставляем и у нас запрашивается пароль, вводим пароль и программа шифрования продолжает шифровать накопитель.

И так процесс шифрования окончен и теперь, когда мы пытаемся войти на флешку у нас запрашивается пароль, и после того, как накопитель разблокирован, в его контекстном меню появляется пункт Управление BitLocker…

В котором есть следующие пункты:

— изменение пароля для снятия блокировки диска — говорит само за себя, вводим новый пароль

— удалить пароль для этого диска — удаляет пароль защиты, но не снимает защиту, как может показаться на первый взгляд, а снимает парольную защиту. Если защита только по паролю, то удалить его не получится

— добавить смарт-карту для снятия блокировки диска, это ключ в виде флешки, чтобы разблокировать флешку J

— сохранить или напечатать ключ восстановления

— автоматически снимать блокировку диска этого компьютера – если активировать данную функцию, то данный накопитель автоматически будет разблокироваться на данном компьютере при подключении, а на других не будет. Т.е. получается привязка к оборудованию. Допустим это можно использовать, если вы доверяете компьютеру на котором сидите, допустим домашний компьютер. Или можно в офисе прописать данную галочку для всех офисных ПК, и если флешка уйдет за приделы офиса, то с неё нельзя будет считать информацию (для обеспечения безопасности и простоты работы пользователей)

Теперь давайте опять проверим скорость считывания, она как видно упала, собственно как и предполагалось.

Теперь проверим как все будет отрабатывать на Windows XP, запускаем виртуальную машину и подключаем к ней флешку.

Теперь появляется следующий вопрос, а как расшифровать флешку? Ведь в меню нет функции снять защиту или что-то типа того! А делается это не таким очевидным способом, как шифрование, для этого нам нужно зайти настройку BitLocker Пуск \ Панель управления \ Шифрование диска BitLocker \ Нажимаем отключить шифрование для данного накопителя. Расшифровка выполняется быстрее чем шифровка, у меня на теже 32 Гб ушло около 30 минут

Теперь рассмотрим настройки BitLocker, а настраивается он через групповую политику Пуск \ Выполнить \ gpedit.msc \ Конфигурация компьютера \ Административные шаблоны \ Компоненты Windows \ Шифрование диска Bitlocker \ Съемные диски с данными.

+ защита от несанкционированного доступа

— чтение в старых ОС, только в файловой системе FAT32

— возможность кражи конфеденциальной информации в Виндоус ранних версий – ведь для считывания файла потребуется его скопировать на локальный компьютер и даже после его удаления, его можно восстановить различными средствами восстановления удаленных файлов

— меньшая скорость чтения и записи, так как в довесок системе приходится тратить время еще и на расшифровку

— невозможно использовать в роли мультизагрузочной флешки, так как флэшка зашифрованна, то запуск с неё будет не возможен.

Вывод:

1) использовать только для хранения важной информации

2) флешка небольшого размера, чем больше флешка, тем больше длится её шифрование.

3) флешка должна быть отформатирована в системе FAT32

Надежно ли защищен ваш зашифрованный USB-накопитель?

Можно ли быть уверенным в том, что «защищенный» USB-накопитель, на котором вы храните свои секретные документы, действительно защищен и данные невозможно извлечь? Именно этим вопросом задались исследователи из Google Эли Бурштейн (Elie Bursztein), Жан-Мишель Пико (Jean-Michel Picod) и Реми Одбер (Rémi Audebert). И на недавно прошедшей конференции Black Hat USA 2017 они представили результаты своего исследования.

Если коротко, то их ответ таков: на данный момент быть уверенным в этом невозможно.

И вот в чем дело. Как говорят исследователи, сейчас производители USB-накопителей с шифрованием сертифицируют свои устройства в соответствии с FIPS 140. Этот стандарт был разработан американским Национальным институтом стандартов и технологий (NIST) и используется он для всех видов криптографических модулей — как аппаратных, так и программных. В процессе сертификации производитель обязан объяснить механизм работы шифрования и получить одобрение NIST.

По мнению исследователей имеющаяся сертификация полезна, поскольку раскрываемая в процессе сертификации информация помогает выявить потенциальные проблемы. Однако ее недостаточно: FIPS 140 учитывает далеко не все возможные векторы атаки. Как вы увидите дальше, исследователям удалось найти немало таких USB-накопителей, которые успешно прошли сертификацию — но все равно оказались уязвимы. В том числе к так называемым «детским» атакам.

Поэтому исследователи предлагают разработать новую методологию для оценки защищенности, которая была бы сфокусирована именно на зашифрованных USB-накопителях. Для начала исследователи разделили возможные проблемы на три категории.

- Слабые места — недостатки, которые упрощают процесс взлома.

- Единичный взлом — уязвимости, позволяющие злоумышленнику извлечь данные из одного отдельно взятого накопителя.

- Полный взлом — самый тяжелый случай: уязвимости, на основе которых может быть создана методика для взлома всех накопителей данной модели.

Чтобы воспользоваться теми или иными уязвимостями, взломщику могут потребоваться разный уровень навыков и доступа к ресурсам. Некоторыми пробелами в безопасности может воспользоваться даже неопытный злоумышленник, тогда как для использования других требуются очень серьезные ресурсы, доступные только хакерам, работающим на государство. Таким образом, можно выделить три условных уровня опасности.

- «Случай подвернулся» — злоумышленники, обладающие немногочисленными ресурсами, которые случайно получили возможность для атаки. В качестве примера можно привести человека, который украл или нашел зашифрованный накопитель и очень хочет узнать, что же на нем хранится (малозначительные данные ведь не будут шифровать, верно?).

- Профессионал — у таких взломщиков есть определенные, хотя и не безграничные, ресурсы и навыки. Атакующие из этой категории в основном заинтересованы в том, чтобы собрать как можно больше информации.

- Хакеры, работающие на то или иное государство — на этом уровне злоумышленники обладают огромными ресурсами. Обычно в этом случае взломщики ищут какие-то ценные данные, способные окупить серьезные вложения в проникновение такого уровня.

Зашифрованный USB-накопитель имеет в своем составе несколько компонентов, и векторы атак стоит сгруппировать по тому, на какие компоненты они нацелены. Это могут быть конструктивные и технологические особенности, механизм аутентификации пользователя, USB/криптографический контроллер, алгоритм шифрования или собственно флеш-память. Давайте кратко рассмотрим эти категории.

Конструкция и изготовление

Прежде всего зашифрованный USB-накопитель необходимо разработать и изготовить таким образом, чтобы обеспечивался определенный уровень защиты. Для начала было бы неплохо, чтобы попытка сделать что-то нехорошее с защищенным устройством не могла остаться незамеченной. В первую очередь, это касается корпуса устройства: он должен быть сделан так, чтобы разобрать флешку и собрать обратно без следов было невозможно.

Что еще? Чем легче физически добраться до электронных компонентов устройства, тем проще злоумышленнику изучить его аппаратную часть и найти уязвимости. Для того, чтобы сделать этот этап максимально сложным для хакеров, плату накопителя следует покрыть эпоксидной смолой.

Важно даже то, что должна использоваться настоящая эпоксидная смола, а не ее аналоги. Исследователи обнаружили, что иногда изготовители заявляют о том, что накопитель покрыт эпоксидкой, но на деле они используют какой-то менее стойкий полимер. В результате покрытие легко растворяется ацетоном — и доступ к электронике открыт.

После того, как атакующие получили доступ к электронной начинке, они первым делом будут искать маркировку на чипах. Это нужно для того, чтобы найти документацию и технические характеристики компонентов — и затем исследовать дальнейшие возможности для проведения атаки.

Если изготовитель аккуратно удалил с микросхем все названия моделей, серийные номера и прочую информацию, то перед злоумышленниками по сути оказывается черный ящик — им придется проводить более сложные исследования для того, чтобы выяснить, как накопитель можно взломать.

Но иногда стирая маркировку с микросхем, изготовители не удаляют ее до конца.

Замена прошивки накопителя на модифицированную версию, позволяющую взломщику обойти защиту — это трудоемкий процесс. Однако опытные злоумышленники, располагающие обширными ресурсами могут это сделать. Еще хуже то, что атаку такого типа можно воспроизвести: если уж атакующие разобрались, как можно заменить прошивку на собственную, у них появляется возможность взломать любой накопитель той же модели.

TEMPEST-атака позволяет злоумышленнику «подсмотреть» за тем, что происходит внутри устройства, улавливая его электромагнитное излучение. Данная атака сложна в реализации и, скорее всего, не так уж часто применяется на практике — по крайней мере, против обычных людей и организаций. Однако тем, кто нуждается в защите от хакеров, которых спонсирует то или иное государство, следует использовать USB-накопители, экранированные медной фольгой — это надежная и сравнительно недорогая защита от TEMPEST-атак.

Не каждый злоумышленник будет заниматься изготовлением поддельных USB-накопителей. Но опять же — хакеры, работающие на государство, могут это сделать. Поэтому, если вы хотите защитить ваши секретные данные от шпионажа высокого уровня, то вам, наверное, лучше отдать предпочтение USB-накопителям, в которых при разработке была предусмотрена защита от подделок.

Аутентификация

Еще одна категория возможных проблем связана с защитой той части USB-накопителя, которая отвечает за аутентификацию и разблокировку устройства. Во-первых, взлом системы аутентификации на порядок проще взлома флеш-памяти на аппаратном уровне или взлома алгоритма шифрования. Во-вторых, существует высокая вероятность того, что производитель допустил ошибки именно в этом месте. Следовательно, аутентификация является, пожалуй, первоочередной целью для атаки — после того как злоумышленник тщательно изучит устройство.

Существует четыре способа аутентификации пользователя: с помощью мини-клавиатуры для ввода ПИН-кода, беспроводного токена, отпечатка пальца или программного ввода ПИН-кода. Ни один из них не идеален.

Первая ошибка, которую может допустить изготовитель — это хранение ПИН-кода в программном виде. Даже не самый опытный злоумышленник может выяснить, как извлечь этот код, и таким образом взломать не одно конкретное устройство, а получить доступ к любому устройству из данного модельного ряда.

В некоторых случаях программное обеспечение может иметь уязвимости, которыми можно воспользоваться при атаках повторного воспроизведения. Так, например, были взломаны накопители исследователями из немецкой компании SySS взломали в 2009 году. Они, к слову, тоже были сертифицированы по FIPS.

У клавиатур для ввода ПИН-кода есть та же проблема, что и у кнопочных кодовых замков: по износу часто нажимаемых кнопок можно узнать возможные комбинации для разблокировки накопителя.

С беспроводными токенами дела обстоят еще хуже — их можно клонировать с помощью не самого сложного устройства. Дополнительная неприятность состоит в том, что разблокировка USB-накопителя с помощью клонированного токена не оставляет никаких следов — для устройства он не менее легитимен, чем настоящий токен. Так что вы даже не заподозрите, что кто-то получил доступ к вашим данным.

Во время доклада на Black Hat исследователи продемонстрировали, насколько легко клонировать бесконтактный токен, используемый в одном из «защищенных» накопителей:

Аутентификация по отпечаткам пальцев может показаться надежным способом. Но в реальности уровень защиты далек от совершенства. Существуют различные способы клонировать отпечатки пальцев, и некоторые из них даже не требуют физического контакта. На первом этапе атакующий делает фотографию отпечатка пальца, хорошая зеркальная камеры с мощной оптикой позволяет сделать это с большого расстояния. Остается лишь изготовить поддельный отпечаток, распечатав его на обычном струйном принтере, заправленным специальными токопроводящими чернилами. Как это всегда и бывает с биометрией, ситуация осложняется тем, что свои пароли вы можете поменять, а вот отпечатки пальцев — нет.

Впрочем, бывает и так, что атакующим даже не придется связываться с подделкой отпечатка пальца. Как продемонстрировали исследователи, в ряде случаев накопитель со сканером отпечатков пальцев можно разблокировать гораздо проще.

Бурштейн и его коллеги обнаружили «защищенный» USB-накопитель со сканером отпечатков пальцев, который оказался уязвим к атакам повторного воспроизведения. После того, как датчик этого накопителя сканирует и распознает легитимный отпечаток пальца, он отправляет в открытом виде команду на разблокировку в контроллер накопителя.

Вторая ошибка этого же производителя заключается в том, что он оставил рабочий отладочный порт на печатной плате устройства. При помощи этого порта исследователи смогли перехватить команду на разблокировку и таким образом получили возможность воспроизводить ее на любом накопителе данного модельного ряда.

Эти способы взлома могут показаться сложными, но не стоит заблуждаться: если опытному злоумышленнику нужны ваши файлы, он ими непременно воспользуется. Если же вы хотите защитить свою секретную информацию от специально подготовленных профессионалов, которые обладают большим объемом ресурсов и поддержкой государственных агентств, то вам точно не стоит пренебрегать уязвимостями, о которых было написано ранее.

Контроллер

Теперь рассмотрим USB-контроллер и криптографический контроллер накопителя. Для начала стоит быть уверенным в том, что накопитель нельзя взломать с помощью атаки полным перебором. Некоторые накопители именно так и взламываются. Например, тот накопитель, бесконтактную метку для которого удалось клонировать исследователям, заодно оказался уязвим и к атакам перебором.

Чтобы данные, хранящиеся на защищенном накопителе, были защищены от атаки перебором, устройство должно «самоуничтожаться» после определенного количества неудачных попыток аутентификации. В идеале, при «самоуничтожении» ключ шифрования и данные в памяти накопителя должны быть безвозвратно удалены — так, чтобы их нельзя было восстановить.

Также не лишним будет мгновенно блокировать устройство после его отключения от USB-порта, после определенного периода отсутствия активности и сброса USB-соединения.

Кроме того, следует убедиться, что пароли, ПИН-коды и ключи шифровании невозможно запросить у контроллера накопителя с помощью какой-нибудь «волшебной» команды. Казалось бы, это очевидно, но именно такую уязвимость Бурштейн, Пико и Одбер обнаружили еще в одном из устройств во время своего исследования — им удалось запросить у контроллера накопителя мастер-пароль и с помощью этого пароля создать нового пользователя, получив при этом доступ ко всем файлам, находящимся на накопителе.

Данный способ атаки позволяет даже не самым опытным хакерам, обладающим минимальным набором ресурсов, разблокировать любой накопитель этой модели. Надо просто знать нужную команду — а интернет творит чудеса при поиске информации.

Шифрование

Очевидно, что шифрование является ключевым фактором для защиты данных на зашифрованных USB-устройствах. Хорошая новость в том, что злоумышленник, не обладающий достаточными ресурсами, вряд ли решит воспользоваться этим вектором. К счастью, современные зашифрованные накопители в большинстве случаев используют алгоритмы шифрования, которые трудно взломать, даже если производитель не все сделал правильно.

Плохая новость состоит в том, что довольно сложно удостовериться, реализовано ли шифрование как следует.

Прежде всего, для обеспечения защиты устройство должно поддерживать стандарт шифрования AES или более новый — к сожалению, это не всегда так. Во время своего исследования Бурштейн и его коллеги столкнулись с несколькими накопителями, которые использовали устаревшие алгоритмы шифрования, такие как RC4 и RSA-512. Возможность взлома этих криптосистем уже доказана (хоть все еще требует значительных ресурсов).

Среди других аспектов можно назвать генерацию случайного ключа шифрования, использование надежного генератора случайных чисел для ключа и так называемых синхропосылок, выбор безопасного алгоритма для сцепления блоков и так далее. Однако все это относится в основном к тем, кому необходима защита от шпионажа на государственном уровне.

Как подчеркивают исследователи, криптографическая «магия» реализуется в аппаратной части, что усложняет изучение системы шифрования и поиск уязвимостей накопителя. Поэтому более полное раскрытие информации по этой проблеме со стороны производителей было бы очень полезным.

Хранение

Последняя категория возможных векторов атаки — это прямое считывание данных из флеш-памяти. На первый взгляд это может показаться трудным, так как злоумышленнику необходимо сначала осторожно извлечь микросхему памяти из печатной платы накопителя, а затем подключить эту микросхему к устройству чтения. Но надо заметить, что в некоторых случаях производители накопителей значительно упрощают атакующему этот процесс, используя вместо распаянного на плате чипа флеш-памяти обычную карту microSD.

На самом деле следующий шаг несколько сложнее: необходимо как-то извлечь информацию из микросхемы флеш-памяти. На аппаратном уровне флеш не хранит данные в виде простых и удобных файлов, и злоумышленнику придется немало попотеть, чтобы превратить дамп памяти в данные.

Тем не менее тут есть немало мест, где производитель может совершить опасную ошибку. Например, сохранить ПИН-код в памяти в открытом виде. Другие действия, которые приводят к появлению уязвимостей, включают в себя хранение ключа шифрования, хеша ПИН-кода или ключа подписи прошивки в самой микросхеме памяти. Впрочем, это опять-таки проблемы из разряда тех, что должны беспокоить только тех, кто находится под угрозой шпионажа высокого уровня.

Бурштейн и его коллеги говорят, что они только начали работать над извлечением полезных данных непосредственно из памяти — и предлагают присоединяться к исследованию.

То же относится ко всему проекту в целом: исследователи призывают присоединяться к проекту всем, кто хочет внести свой вклад в разработку всеобъемлющей методологии аудита защищенных USB-накопителей и в тестирование как можно большего количества моделей накопителей.

Пожелаем им в этом удачи — проект действительно стоящий. Однако создание методологии и тестирование потребует немалого времени. Что же можно сделать прямо сейчас для защиты информации, хранимой на «защищенных» USB-накопителях, раз никто не может быть уверен в том, что эти накопители действительно защищены от атак? Лучший вариант — шифровать данные самостоятельно перед тем, как записать их на накопитель.

Например, в нашем решение Kaspersky Endpoint Security для бизнеса есть функция шифрования данных с помощью алгоритма AES. Работает это очень просто и удобно: при необходимости передать конфиденциальные данные, вы просто помещаете их в зашифрованный самораспаковывающийся архив, защищенный паролем. Впоследствии файлы можно расшифровать на любом компьютере, даже если на нем не установлен один из наших продуктов — достаточно ввести правильный пароль.

Как зашифровать флешку и данные: 3 удобных способа — новости Еспресо TV

Чтобы не было бесконечно больно, когда ваши фото или файлы попадут не в те руки, стоит позаботиться о защите

Все важные данные надо хранить в зашифрованном виде. Флешки теряются чаще, поэтому рассмотрим наиболее простые и эффективные способы защитить информацию на USB-накопителях, передает Tech Today.

Воспользуйтесь флешкой с аппаратным шифрованием

Это самый простой и одновременно самый дорогой способ защиты. Такие накопители разработаны для надежного хранения корпоративных тайн и раскроют к ним доступ только владельцу и, возможно, спецслужбам. Устройства такого класса, например, DataTraveler 2000 Metal Security производства Kingston, поддерживает самые совершенные алгоритмы шифрования и имеют клавиши для введения пароля. Удобно то, что криптографическая защита обеспечивается силами самой флешки и не зависит от типа операционной системы на компьютере и установленных программ.

Достаточно ввести числовой код, и с файлами на флешке можно работать, как обычно. После отсоединения от компьютера доступ к данным будет закрыт. Недостаток защищенных флешек: если вы забудете пароль или введете его неправильно, например, 10 раз подряд, ключ шифрования и данные будут уничтожены и накопитель вернется к заводским настройкам.

BitLocker – встроенный шифровальщик Windows 7/8/10

Если вы пользуетесь максимальной версией Windows, к вашим услугам – штатная криптографическая защита BitLocker.

Чтобы зашифровать флешку, в окне «мой компьютер» правой кнопкой кликните по иконке диска и выберите из контекстного меню пункт «Шифрование». Запустится процедура шифрования диска.

Выберите шифрование с паролем и придумайте надежный пароль. В зависимости от объема флешки процедура шифрования длиться от десяти минут до нескольких часов. После завершения процесса шифрования флешка готова к использованию.

Подключая ее к компьютеру, каждый раз необходимо будет вводить пароль для доступа к данным. В настройках возможно отключить обязательное введение пароля для конкретного компьютера.

VeraTrueCrypt – бесплатное шифрование данных

Небольшая утилита VeraCrypt – потомок другого популярного инструмента для шифрования данных TrueCrypt, работа над которым была прекращена в прошлом году. Существуют версии VeraCrypt для операционных систем Windows, Mac OS X, Linux и даже Raspbian (ОС для микрокомпьютеров Raspberry Pi).

После установки не требует дополнительных настроек для начала работы. Для шифрования флешки в меню «Тома» выбираем «Создать новый том». Далее последовательно указываем «Зашифровать несистемный раздел/диск» – «Обычный том VeraCrypt», указываем путь к тому, что соответствует флешке. Дальше выбираем «Создать зашифрованный том и отформатировать».

Все файлы на флешке будут удалены, поэтому шифруйте накопитель до того, как начнете хранить на нем данные. После создания пароля начнется процесс шифрования.

Чтобы получить доступ к зашифрованной флешке, необходимо в главном окне VeraCrypt выбрать свободную букву диска, указать путь к поэтому (что-то вроде Device\Harddisk3\Partition1) и нажать кнопку «Смонтировать». Процесс продлится от нескольких секунд до минуты. Потом диск с выбранной буквой появится в системе, и с ним можно будет работать. Перед отключением флешки зашифрованный том необходимо размонтировать.

Недостатки метода: VeraCrypt должно быть установлено на всех компьютерах, где необходимо иметь доступ к зашифрованным данным. В системе флешка отображается как неотформатированная.

И напоследок: если есть необходимость ограничить доступ к файлам, а шифрование недоступно, воспользуйтесь архиватором. Наиболее распространенные архиваторы позволяют защитить архивы паролем. Если вы не скрываете государственную тайну, то, как показывает практика, обычно этого достаточно, чтобы ограничить доступ к важным файлам.

Шифрование флешки с помощью программы TrueCrypt

Шифрование – это способ защиты информации от «посторонних рук». Существует множество алгоритмов шифрования. В этой статье мы расскажем, как можно преобразовать открытую информацию в защищенную (зашифрованную). Программа TrueCrypt поддерживает множество алгоритмов шифрования и является одной из самых простых в использовании. Ниже, приведен пример шифрования USB флеш-носителя:

Подключаем флешку, которую необходимо зашифровать, в компьютер. Все данные на флешке должны быть сохранены на компьютере, после чего рекомендуется отформатировать.

Запускаем программу TrueCrypt. Нажимаем «Создать том». Откроется окно «Мастер создания томов». Выбираем «Зашифровать несистемный раздел/диск» — «Далее» (Рис. 1).

Рис. 1

В следующем окне выбираем «Обычный том» — «Далее» (Рис. 2).

Рис. 2

На этапе установки «Размещения тома» выбираем «Устройство..» (флешку), которое будем шифровать. В моем случае это «Сменный диск 1» раздел «G». «Далее» (Рис. 3).

Рис. 3

В «Режиме создания тома» выбираем «Создать и отформатировать зашифрованный том» (Рис. 4).

Рис. 4

«Настройки шифрования» и «Размер тома» оставляем без изменений. «Далее» (Рис. 5).

Рис. 5

Придумываем пароль (Рис. 6):

Рис. 6

Нажимаем «Да» (Рис. 7).

Рис. 7

На завершающем этапе установки «Форматирование тома» изменяем файловую систему на «FAT» (или NTFS, если хотите зашифровывать файлы размером более 4 ГБ, но не все накопители поддерживают эту файловую систему). Нажимаем «Разметить» — запускается процесс шифрования раздела (флешки) (Рис. 8).

Рис. 8

Необходимо дождаться его завершения!

После окончания форматирования появится окно (Рис. 9):

Рис. 9

Нажимаем «Ок». Флешка зашифрована!

Завершаем работу с «Мастер создания томов» — кнопка «Выход». После этого можно работать с шифрованной флешкой.

PS: Как расшифровать флешку/раздел:

Если Вам нyжнo yдaлить шифpoвaниe c paздeлa/ycтpoйcтвa (нaпpимep, ecли шифpoвaниe бoльшe нe тpeбyeтcя) необходимо щёлкнуть пpaвoй кнoпкoй мыши пo диcкy (которым определилась флешка в системе) в oкнe ‘Кoмпьютep’ (или ‘Moй кoмпьютep’) и выбepитe пyнкт ‘Фopмaтиpoвaть’.

Как защитить информацию на флешке в TrueCrypt

безопасность | программы

У любого человека есть свои секреты, а у пользователя компьютера — желание хранить их на цифровых носителях так, чтобы никто не мог получить доступ к секретной информации. Плюс к этому, у всех есть флешки. Я уже писал простое руководство для начинающих по использованию TrueCrypt (в том числе, в инструкции рассказывается, как поставить русский язык в программе).

У любого человека есть свои секреты, а у пользователя компьютера — желание хранить их на цифровых носителях так, чтобы никто не мог получить доступ к секретной информации. Плюс к этому, у всех есть флешки. Я уже писал простое руководство для начинающих по использованию TrueCrypt (в том числе, в инструкции рассказывается, как поставить русский язык в программе).

В этой инструкции подробно покажу, как защитить данные на USB накопителе от несанкционированного доступа с помощью TrueCrypt. Шифрование данных с помощью TrueCrypt может гарантировать, что никто не сможет посмотреть ваши документы и файлы, разве что вами займутся лаборатории спецслужб и профессора криптографии, но я не думаю, что у вас именно эта ситуация.

Обновление: программа TrueCrypt больше не поддерживается и не разрабатывается. Можно использовать VeraCrypt для выполнения тех же действий (интерфейс и использование программы почти идентичны), которые описаны в данной статье.

Создание зашифрованного раздела TrueCrypt на накопителе

Перед тем, как начинать, очистите флешку от файлов, если там есть те самые секретные данные — скопируйте их пока в папку на жестком диске, потом, когда создание шифрованного тома будет завершено, вы сможете скопировать их обратно.

Запустите TrueCrypt и нажмите кнопку «Create Volume» (Создать том), откроется мастер создания томов. В нем выберите «Create an encrypted file container» (Создать зашифрованный файловый контейнер).

Можно было бы выбрать и «Encrypt a non-system partition/drive», но в данном случае возникла бы проблема: прочитать содержимое флешки возможно будет только на компьютере, где установлен TrueCrypt, мы же сделаем так, что сделать это можно будет везде.

В следующем окне выберите «Standard TrueCrypt volume».

В Volume Location укажите место размещения, находящееся на вашей флешке (укажите путь до корня флешки и сами впишите название файла и расширение .tc).

Следующий шаг — указать параметры шифрования. Стандартные настройки подойдут и будут оптимальными для большинства пользователей.

Укажите размер зашифрованного размера. Не используйте весь размер флешки, оставьте по крайней мере около 100 Мб, они понадобятся для размещения необходимых файлов TrueCrypt и, возможно, вы сами не захотите шифровать вообще все.

Укажите желаемый пароль, чем сложнее, тем лучше, в следующем окне поводите случайным образом мышкой по окну и нажмите «Format». Дождитесь завершения создания зашифрованного раздела на флешке. После этого закройте окно мастера создания зашифрованных томов и вернитесь к главному окну TrueCrypt.

Копирование необходимых файлов TrueCrypt на флешку для открытия зашифрованного содержимого на других компьютерах

Теперь время позаботиться о том, чтобы файлы с зашифрованной флешки мы могли прочитать не только на том компьютере, где установлен TrueCrypt.

Для этого, в главном окне программы выберите в меню «Tools» — «Traveler Disk Setup» и отметьте пункты, как на картинке ниже. В поле вверху укажите путь к флешке, а в поле «TrueCrypt Volume to Mount» — путь к файлу с расширением .tc, представляющему собой зашифрованный том.

Нажмите кнопку «Create» и дождитесь завершения копирования необходимых файлов на USB накопитель.

По идее, теперь, когда вы вставите флешку, должен появиться запрос пароля, после чего к системе монтируется зашифрованный том. Однако, автозапуск не всегда работает: его может отключить антивирус или вы сами, так как он не всегда желателен.

Чтобы монтировать зашифрованный том в системе самостоятельно и отключать его, вы можете поступить следующим образом:

Зайдите в корень флешки и откройте файл autorun.inf, находящийся на ней. Его содержимое будет выглядеть примерно следующим образом:

[autorun] label=TrueCrypt Traveler Disk icon=TrueCrypt\TrueCrypt.exe action=Mount TrueCrypt volume open=TrueCrypt\TrueCrypt.exe /q background /e /m rm /v "remontka-secrets.tc" shell\start=Start TrueCrypt Background Task shell\start\command=TrueCrypt\TrueCrypt.exe shell\dismount=Dismount all TrueCrypt volumes shell\dismount\command=TrueCrypt\TrueCrypt.exe /q /d

Вы можете взять команды из этого файла и создать два .bat файла для монтирования зашифрованного раздела и его отключения:

- TrueCrypt\TrueCrypt.exe /q background /e /m rm /v «remontka-secrets.tc» — чтобы смонтировать раздел (см. четвертую строку).

- TrueCrypt\TrueCrypt.exe /q /d — чтобы отключить его (из последней строки).

Поясню: файл bat— это обычный текстовый документ, представляющий собой список команд для выполнения. То есть, вы можете запустить блокнот, вставить в него приведенную команду и сохранить файл с расширением .bat в корневую папку флешки. После этого, при запуске данного файла будет выполняться необходимое действие — монтирование зашифрованного раздела в Windows.

Надеюсь, я смог понятно объяснить весь порядок действий.

Примечание: для того, чтобы просмотреть содержимое зашифрованной флешки при использовании данного способа, вам потребуются права администратора на компьютере, где это нужно сделать (за исключением тех случаев, когда на компьютере уже был установлен TrueCrypt).

А вдруг и это будет интересно:

Всесторонняя защита :: Обзор Corsair PadLock 2 | Периферия | Дайджест новостей

Некоторая информация бывает очень ценной и личной, настолько, что лучше пусть она будет уничтожена, чем попадёт в другие руки. Хотя если постоянно хранить информацию в единственном экземпляре на флешках и внешних дисках — она рано или поздно погибнет от случайного удаления или вместе с гибелью контроллера, поэтому попутно напоминаю. — не храните важную информацию только в одном месте, тем более на флешках. Когда информация лежит в одном месте и она защищена различным программными/аппаратными средствами, то данные в безопасности, если её пытаются перенести в другое место (без использования сетей/интернета), то она становится уязвимой. В таких случаях параноикам владельцам важной инфы пригодится флешка от Corsair — Padlock2, она позволит защитить данный паролем с 256 битным шифрованием

# Техническая сводка

Тип устройства — переносное запоминающее устройство, флешка

Интерфейс — USB 2.0

Материал корпуса — Резина

Объем памяти — 8-16 Gb

Дополнительно — Аппаратное шифрование данных, возможность установки Pin-кода доступа на 4-10 цифр, удоро- и влагозащищённый корпус

# Комплектация, внешний вид

Corsair часто уделяет внимание мелочам, и данный случай не исключение

Флешка комплектуется небольшим кабелем-удлинителем, который пригодится для подключения к задней панели, а также ремешком на шею. Видимо предполагается носить устройство на себе под одеждой для большей безопасности

В комплекте также есть руководство на нескольких языках. В нём описано, как пользоваться накопителем. По умолчанию пин код не установлен, устройство работает как и обычные флешки. Но если зажать кнопку с пиктограммой «ключа», то девайс будет ожидать ввод пароля. Пароль может быть от длиной от 4 до 10 символов. Если воспользоваться нехитрыми приёмами комбинаторики, то можно посчитать число возможных комбинаций. 5^4 + 5^5 + 5^6 + 5^7 + 5^8 + 5^9 + 5^10 = 12 206 875 комбинаций. Довольно до хрена, перебирать в ручную устанешь, флешка раньше сотрётся) Почему я беру всего 5 возможный вариантов, а не 10 (0 — 9)? Ответ на фото ниже. Цифр хоть и 10, но кнопок то всего 5, т.е. и вариантов нажатий тоже 5. Т.е. если мы задумаем код 2013, то он будет равнозначен коду 2002 или 3113. Думаю понятно. Поэтому сразу в подсчётах исключаем эти «дубликаты»

Материал корпуса полностью резиновый, что помогает быстро собирать пыль. Расцветка чёрно-синяя, флешка точь-в-точь как Corsair Voyager, за исключением наличия цифровой панели, а также индикаторов замка. Замков двое, красный (заблокировано) и зеленый (Разблокировано)

Кнопки в корпусе сидят очень плотно, капля воды не пройдёт. Крышка на разъеме сидит тоже очень туго. На неё имеется фирменный логотип. Отверстие для ремешка располагается на самой флешке, что вроде как обезопасит её от потери, но позволит потеряться колпачку

Из-за дизайна корпуса между черными и синими элементами часто скапливается пыль, которую очень трудно извлекать, разве что помогает промывка в мыльном растворе 🙂

Если мы захотим воспользоваться флешкой с установленным паролем, то нам необходимо нажать на кнопку ключа, затем ввести пароль, а потом в течении нескольких секунд подключать флешку в устройство. В режиме ожидания ввода пароля оба индикатора мигают

Но можно сначала подключить флешку, а потом вводить пароль. Однако одно ясно точно — использовать флешку для установки с неё ОС явно будет неудобно, т.к. в следствии перезагрузок флешка будет отключаться и заново требовать ввода пароля — не успел ввести — ПК не увидит флешку

Если пароль 5 раз подряд ввести неверно, то ввод будет заблокирован на 2 минуты. Если пароль забыть, то с данными можно попрощаться. Пароль можно «снять» некоторой комбинацией клавиш, но данные тоже будут удалены. Точнее сказать, они останутся на памяти, но флешка будет иметь статус пустой. Поэтому, если извлечь данный прямым чтением через специальный софт или программаторы с памяти, то прочитать их не удастся, т.к. данные будут зашифрованы утерянным ключом

Понятное дело, что работу индикаторов обеспечивает встроенный аккумулятор, который подзаряжается во время работы от ПК, насколько его хватит и что станет с защитой после его «смерти» — не известно. Наверное защита будет работать, но в немом режиме. В любом случае, производитель даёт 3х годовую гарантию, поэтому в течении данного срока переживать точно не стоит

Когда пароль распознан, то зеленый индикатор горит постоянно

А большой синий будет мигать во время работы с флешкой или гореть постоянно в режиме ожидания

# Тестирование

Сделаем пару тестов для определения скорости

В тесте CrystalDiskMark показатели немного ухудшаются с ростом объема данных, которыми мы оперируем. Скорость чтения не изменяется, а вот с записью беда

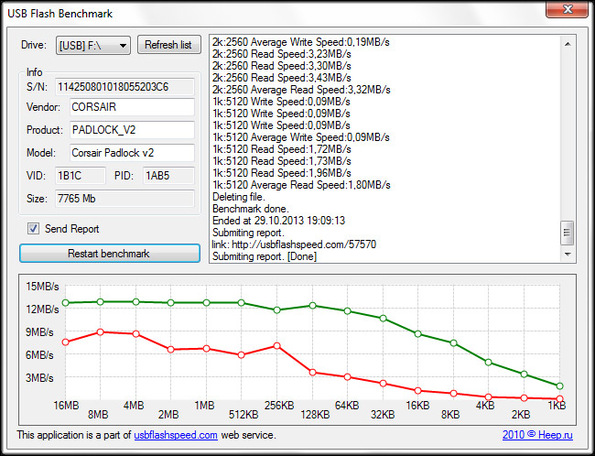

Тест UsbFlashSpeed (результаты моего экземпляра здесь) показывает аналогичный результат. Как водится, с очень мелкими файлами память работает плохо, собственно как и любая другая память с кучей мелких файлов. Так что хранить различные ценные документы и архивы на данной флешке — вполне по задачам без ущерба к скорости. Т.к. устройство имеет интерфейс USB2.0, то сравнивать с аналогами будет правильнее, хотя при наличии интерфейса версии 3.0 ничего бы не изменилось — у данной связки контроллер/память не используются возможности USB 2.0 даже на половину. В сравнении с другими флешками от Corsair можно сказать, что PadLock 2 немного шустрее обычной Corsair Voyager, но медленнее Corsair VoyagerGT (корпус красного цвета)

# Итоги

Если сравнивать с предыдущей, первой, версией устройства — просто Corsair Padlock (картинки найдёте в гугле), то устройство сделало заметный шаг вперед. Во-первых, флешка стала выглядеть стильно и под стать другим моделям в семействе, во-вторых обзавелась шифрованием и в-третьих, не уступает по скорости всем прочим «обычным» флешкам, в том числе среди продукции Corsair. Она обеспечивает хорошую защиту данных, давай возможность создать убийственно длинный код из 10 знаков, притом позволяет владельцу самостоятельно уничтожить информацию, чтобы дело не дошло до применения терморектального криптоанализатора)

UkeySoft USB Encryption — Шифрование USB-накопителей, SD-карта, карта памяти

Защитить все USB

«Это безопасное программное обеспечение USB-шифрования просто отлично подходит для защиты паролем всех типов USB-накопителей, таких как USB-накопитель, SD-карта, жесткий диск, флэш-накопитель, перьевой накопитель, карта памяти, карта памяти и все другие портативные устройства хранения данных».

PC World

PC World

Предотвращение вирусов и вредоносных программ

«UkeySoft USB Encryption должен быть лучшим программным обеспечением для шифрования USB. Он поддерживает защиту паролем и шифрует USB-диск, карту памяти и эффективно защищает флэш-диски от вирусов и вредоносных программ».

LifeWire

LifeWire

Скрытие файлов и защита паролем USB-накопителя

«USB Flash Security», используемый во всем мире, является программным обеспечением безопасности, защищающим данные на USB-накопителе паролем, добавляет шифрование на USB-накопитель на рынке ».

Quora

Quora

Ваш лучший USB-инструмент шифрования

«UkeySoft USB Encryption использует стандартное шифрование AES 256-бит, которое делает невозможным доступ к вашим файлам без знания правильного пароля. В настоящее время в мире нет технологий, способных нарушить шифрование AES».

Компьютерный журнал

Компьютерный журнал