Кодирование и Шифрование / Хабр

В наш век интернет-технологий, когда мы доверяем все свои данные интернет-сервисам, нужно знать и понимать, как они их хранят и обрабатывают.

Но зачем это вообще нужно знать? Чтобы попросту не попасть в ситуацию, когда ваши личные данные, пароли от аккаунтов или банковских карт окажутся в руках мошенников. Как говорится: «Доверяй, но проверяй»

Важные аспекты в хранении данных, будь то на внешних серверах или домашнем компьютере, – это прежде всего кодирования и шифрование. Но чем они отличаются друг от друга? Давайте разбираться!

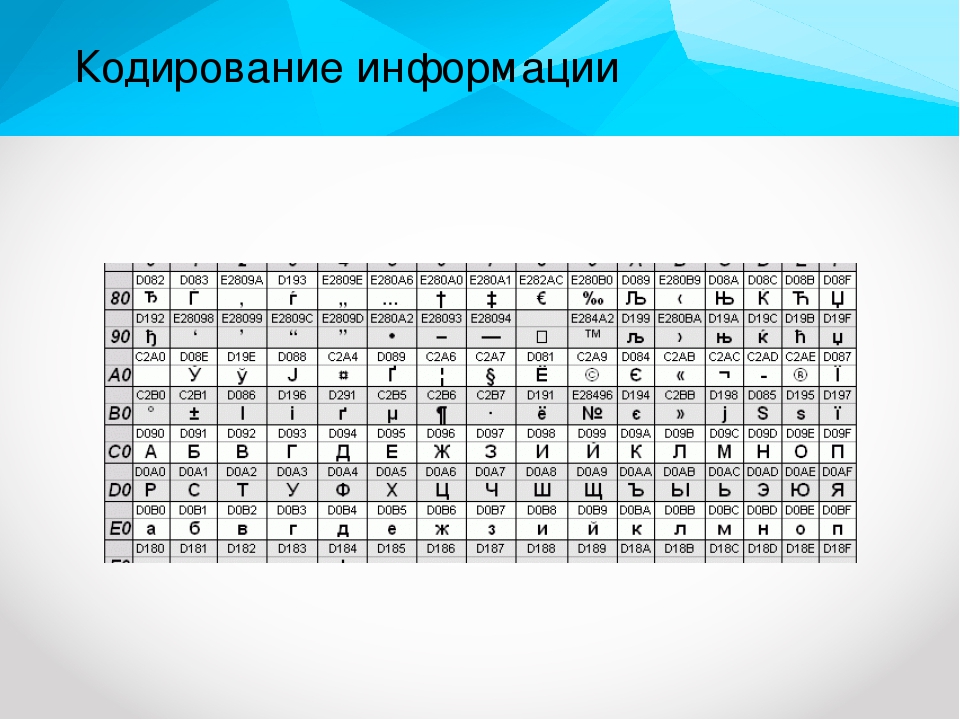

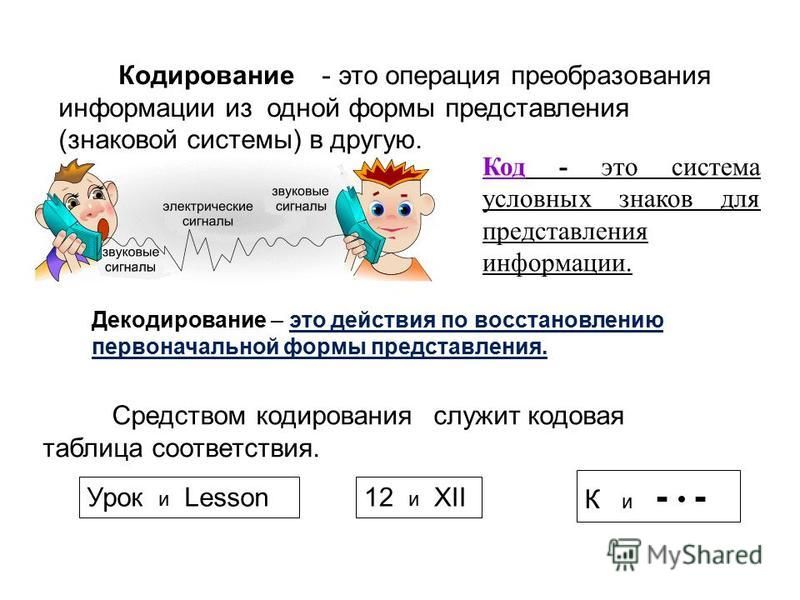

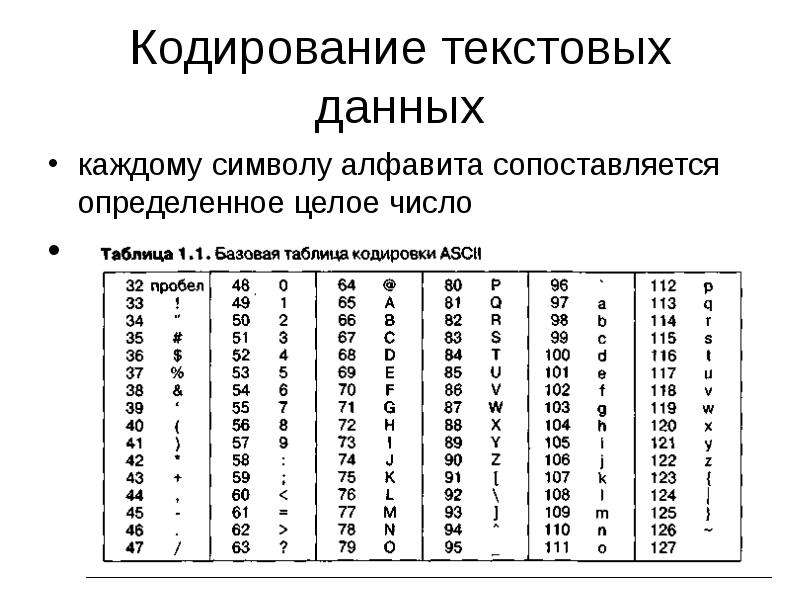

Ни для кого не секрет, что компьютер может хранить информацию, но он не может хранить её в привычной для нас форме: мы не сможем просто так написать на флешки реферат, не можем нарисовать на жестком диске картинку так, чтобы её мог распознать компьютер. Для этого информацию нужно преобразовать в язык понятный компьютеру, и именно этот процесс называется кодированием. Когда мы нажимаем на кнопку на клавиатуре мы передаем код символа, который может распознать компьютер, а не сам символ.

Определения и различия

Кодирование – процесс преобразования доступной нам информации в информацию понятную компьютерную.

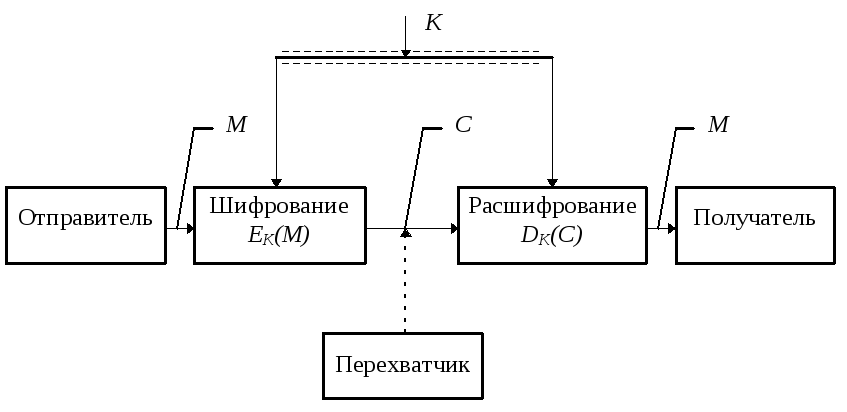

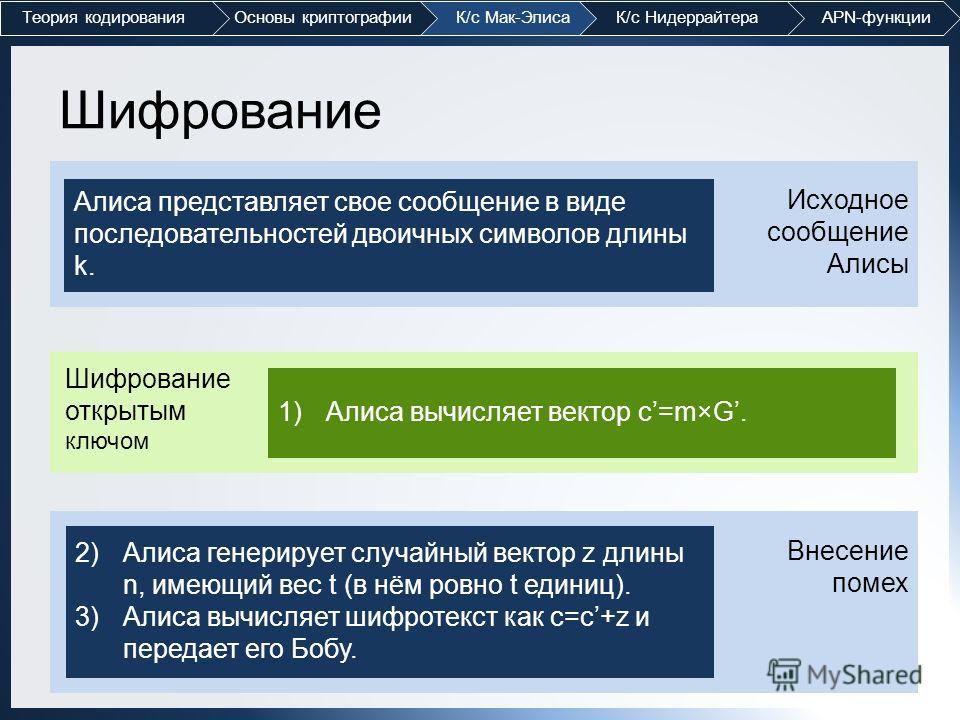

Шифрование – процесс изменения информации таким образом, чтобы её смогли получить только нужные пользователи.

Шифрование применялось и задолго до создания компьютеров и информатики как таковой. Но зачем? Цели её применения можно было понять из определения, но я опишу их ещё раз более подробно. Главные цели шифрования это:

конфиденциальность – данные скрыты от посторонних

целостность – предотвращение изменения информации

идентифицируемость – возможность определить отправителя данных и невозможность их отправки без отправителя

Оценить стойкость шифра можно с помощью криптографической стойкости.

Криптографическая стойкость – это свойство шифра противостоять криптоанализу, изучению и дешифровки шифра.

Криптостойкость шифра делится на две основные системы: абсолютно стойкие системы и достаточно стойкие системы.

Абсолютно стойкие системы – системы не подверженные криптоанализу. Основные критерии абсолютно стойких систем:

Ключи должны генерироваться для каждого сообщения отдельно

Генерация ключей независима

Длина ключа должна быть не меньше длины сообщения

К сожалению, такие системы не удобны в своём использовании: появляется передача излишней информации, которая требует мощных и сложных устройств. Поэтому на деле применяются достаточно стойкие системы.

Достаточно стойкие системы – системы не могут обеспечить полную защиту данных, но гораздо удобнее абсолютно стойких. Надежность таких систем зависит от возможностей крипто аналитика:

А также от вычислительной сложности шифра.

Вычислительная сложность – совокупность времени работы шифрующей функции, объема входных данных и количества используемой памяти. Чем она больше, тем сложнее дешифровать шифр.

Чем она больше, тем сложнее дешифровать шифр.

История шифрования

Шифрование берет своё начало ещё из древних времен. Примерно 1300 лет до нашей эры был создан один из первых методов шифрования – Атбаш. Принцип шифрования заключается в простой подставке символов по формуле:, где:

Шифр получил своё название в честь первой, последней, второй и предпоследней буквы Еврейского алфавита — «алеф», «тав», «бет», «шин». Такой шифр имеет низку криптографическую стойкость, потому как алгоритм шифрования довольно прост

С тех самых пор шифрование активно развивалось вместе с развитием нашей цивилизации

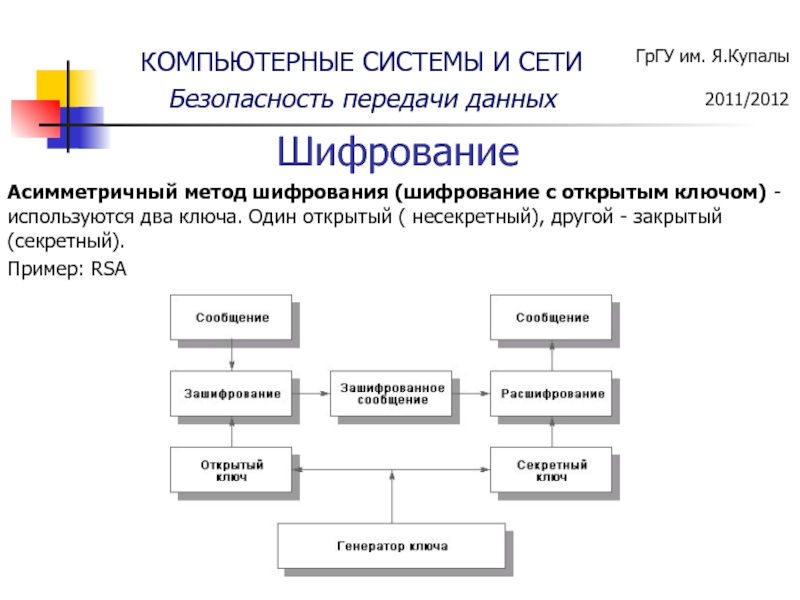

Хоть шифры и менялись, но их принцип нет – для расшифровки сообщения требуется ключ. В случае с Абашем ключом может считать последовательность порядковых номеров исходных символов, но этот ключ ещё надо как-то передать. Методы шифрования, которые используются сейчас, научились-таки передавать ключи по открытым и незащищённым каналам связи. Казалось бы, передача ключей шифрования по обычным каналам — это добровольное жертвование своими данными, но не всё так просто. Разберём это на примере популярного алгоритма шифрования «RSA», разработанного в 1977 году.

Разберём это на примере популярного алгоритма шифрования «RSA», разработанного в 1977 году.

Первым делом выбирается два случайный простых числа, которые перемножаются друг на друга – именно это и есть открытый ключ.

К слову: Простые числа — это те числа, которые могут делиться без остатка либо на 1, либо на себя.

Длина таких чисел может быть абсолютно любая. К примеру, возьмем два простых числа 223 и 13. Их произведение 2899 – будет являться открытым ключом, который мы и будем передавать по открытому каналу связи. Далее нам необходимо вычислить функцию «Эйлера» для произведения этих чисел.

Функция Эйлера – количество натуральных чисел, меньших чем само число и, которые будут являть взаимно простыми числами с самим числом.

Возможно, звучит непонятно, но давайте это разберем на небольшом примере:

φ (26) [фи от двадцати шести] = какому-то числу чисел, которое всегда будет меньше 26, а сами числа должны иметь только один общий делитель единицу с 26.

Давайте считать:

1 – подходит всегда, идем дальше;

2 – делится и на 2, и на 1, как и число 26, — не подходит;

3 – делится и на 3, и на 1, а вот число 26 не делится на 3, — подходит;

4 – имеет общие делители 2 и 1 с 26 — не подходит;

5 – только на 1 — подходит;

6 – на 2 и 1 — не подходит;

7 – только на 1 – подходит;

и так далее до 25.

Общее количество таких чисел будет равно 12. А найти это число можно по формуле: φ(n*k) = (n-1)(k-1) в нашем случае 26 можно представить как 2 * 13, тогда получим φ(26) = φ(2 * 13) = (2-1)*(13-1) = 1 * 12 = 12

Теперь, когда мы знаем, что такое функция Эйлера и умеем её вычислять найдем её для нашего открытого ключа – φ(2899) = φ(223 * 13) =(223 – 1)*(13-1) = 222 * 12 = 2664

После чего нам нужно найти открытую экспоненту. Не пугайтесь, тут будет гораздо проще чем с функцией «Эйлера».

Открытая экспонента – это любое простое число, которое не делится на функцию Эйлера. Для примера возьмем 13. 13 не делится нацело на число 2664. Вообще открытую экспоненту лучше выбирать по возрастанию простым перебором, а не просто брать случайную. Так для нашего примера разумнее было бы взять число 5, но давайте рассмотрим на примере 13

Следующий шаг – закрытая экспонента. Вычисляется она банальным перебором по этому равенству: d * e mod φ(n) = 1, где

φ(n)— функция Эйлераe – открытая экспонента

mod – остаток отделения

а число d, которое и является закрытой экспонентой, мы должны подобрать перебором, либо попытаться выразить через формулу d = ceil(φ(n) / e), где ceil – округление в большую сторону.

В обоих случаях у нас получится число 205

На этом подготовка отправки сообщения успешно завершается и начинается самое веселое – отправка данных для дешифрования сообщения. 205 mod 2899 = 92.

205 mod 2899 = 92.

Вуаля, и мы имеет исходное число. Но, что насчет перехваченных сообщений? У злоумышленника есть сообщение, ключ и экспонента, но как мы помни для дешифровки ему ещё нужна секретная экспонента, она же секретный ключ, но для того, чтобы вычислить её, ему придется разложить исходный ключ 2899 на множители, а сделать это не так уж и просто, особенно когда вместо двух чисел 223 и 13, будут использовать числа длиной несколько десятков символов

Но ничто в мире не идеально, в том числе и этот метод.

Его первый недостаток – это подборка пары чисел для открытого ключа. Нам нужно не просто сгенерировать случайно число, но ещё и проверить на то простое ли оно. На сегодняшний нет методов, которые позволяют делать это сверх быстро.

Второй недостаток – так же связан с генерацией ключа. Как мы с вами помним: «ключи должны генерировать независимо от каких-либо факторов», но именно это правило нарушается, когда мы пытается сгенерировать строго простые числа.

Третий недостаток – подбор и перебор чисел для экспонент.

Четвертый – длина ключей. Чем больше длина, тем медленнее идет процесс декодирования, поэтому разработчики пытаются использовать наименьшие по длиннее ключи и экспоненты. Даже я акцентировал на это внимание, когда говорил, что лучше взять число 5, вместо 13 для открытой экспоненты. Именно из-за этого и происходит большая часть взломов и утечек данных

Но не стоит печалиться, ведь как я и говорил: криптография и шифрование развивается вместе с развитием цивилизации. Поэтому довольно скоро все мы будем шифровать свои данные с помощью Квантового шифрование.

Этот метод основывается на принципе квантовой суперпозиции – элементарная частица может сразу находится в нескольких положениях, иметь разную энергию или разное направление вращения одновременно. По такому принципу и работает передача ключей шифрования по протоколу BB-84.

Есть оптоволокно, по которому передаются единичные фотоны света. Мы, как отправитель может сгенерировать абсолютно любой двоичный ключ, по тому же принципу квантовой супер позиции, ну или использовать обычные генераторы псевдослучайных чисел. Допустим мы хотим передать ключ 101001011. Для этого нам нужно принять за обозначение какое положение фотона соответствует единице, а какое нулю. Представим, что вертикальное положение – это 1, а горизонтальное – 0. Если оставить все так, то от передачи ключей таким образом не будет никакого смысла, ведь тогда злоумышленник всегда сможет измерить фотон, получить его значение, создать и отправить точно такой же обратно человеку, которому мы хоти передать ключ. Поэтому были введены ещё два положение – диагональные. Предоставим вертикальную волну, или же значение 1 и отклоним её на 45 градусов влево. Это будет вторая единица. Вернемся обратно и отклоним на 45 градусов вправо – это будет второй 0.

Мы, как отправитель может сгенерировать абсолютно любой двоичный ключ, по тому же принципу квантовой супер позиции, ну или использовать обычные генераторы псевдослучайных чисел. Допустим мы хотим передать ключ 101001011. Для этого нам нужно принять за обозначение какое положение фотона соответствует единице, а какое нулю. Представим, что вертикальное положение – это 1, а горизонтальное – 0. Если оставить все так, то от передачи ключей таким образом не будет никакого смысла, ведь тогда злоумышленник всегда сможет измерить фотон, получить его значение, создать и отправить точно такой же обратно человеку, которому мы хоти передать ключ. Поэтому были введены ещё два положение – диагональные. Предоставим вертикальную волну, или же значение 1 и отклоним её на 45 градусов влево. Это будет вторая единица. Вернемся обратно и отклоним на 45 градусов вправо – это будет второй 0.

Вернемся к нашему ключу 101001011. Мы случайным образом выбираем направление – обычное или диагональное. Для удобства присвоим обычному номер 1, а диагональному 2.

Мы случайным образом выбираем направление – обычное или диагональное. Для удобства присвоим обычному номер 1, а диагональному 2.

Давайте отправим ключ – 1(1), 0(2), 1(1), 0(1), 0(1), 1(2), 0(2), 1(1), 1(2). Теперь человеку, которому мы отправляем ключ, нужно точно так же, совершенно случайно, выбрать случайное направление.

Допустим он выбрал направления: 221111212. Поскольку есть всего 2 плоскости отправки: 1 и 2, они же называются: канонический и диагональный базис, то шанс того, что он выбрал правильные направления 50%.

Если он угадал базис – он получил верное значение, если нет – неверное. Учитывая его направления, он получил: 001000011. Теперь нужно отсеять неправильные значения: можно сделать это обменом базисов по любому, даже не защищенному, каналу связи. После этого у нас обоих останется ключ: 0100011. Теперь с помощью его мы можем передавать и кодировать сообщения по обычному методу шифрования.

А что, если кто-то перехватит отправку кода? Тогда ему придется точно также подбирать случайным образом базисы, что добавит ещё 25% погрешности при получении кода человеку, которому мы изначально и отправили его. Чтобы проверить это, после отсеивания мы, как отправитель, должны проверить сколько процентов кода оказалось не верным. В нашем 1 случае это (9 – 7)/9 * 100% = 22%, если это число будет больше 50%, то мы начнем повторную отправку ключей, до тех пор, пока погрешность не будет меньше 50%

Заключение

Причитав и разобрав эту статью, мы с вами узнали, чем отличается кодирование от шифрования, их историю с будущим, узнали каким должен быть идеальный шифр и немного поговорили про крипто анализ. Уже с этими знаниями, которые были предоставлены в этой статье, можно спокойно идти и делать какую-нибудь систему авторизации или пытаться взломать какой-то сайт, главное не перебарщивать.

Список литературы и материалов:

Разница между шифрованием, кодированием и хешированием

Основное различие: шифрование, кодирование и хеширование — это методы, используемые для преобразования формата данных. Шифрование используется для преобразования обычного текста в зашифрованный текст, чтобы его могли понять только уполномоченные лица. Кодирование используется для изменения данных в специальный формат, который делает их доступными для внешних процессов. При хешировании данные преобразуются в дайджест сообщения или хеш, который обычно представляет собой число, сгенерированное из строки текста. Хеширование необратимо как шифрование и кодирование.

Шифрование используется для преобразования обычного текста в зашифрованный текст, чтобы его могли понять только уполномоченные лица. Кодирование используется для изменения данных в специальный формат, который делает их доступными для внешних процессов. При хешировании данные преобразуются в дайджест сообщения или хеш, который обычно представляет собой число, сгенерированное из строки текста. Хеширование необратимо как шифрование и кодирование.

Схема, используемая для преобразования, не держится в секрете, как в случае шифрования. Обычно это общедоступно, и, таким образом, закодированная информация может быть легко декодирована. Целью кодирования является защита целостности данных при перемещении по сети связи.

Как и кодирование и шифрование, хеширование также является процессом изменения формы данных. Данные преобразуются в дайджест сообщения или хеш, который обычно представляет собой число, сгенерированное из строки текста. Эти дайджесты важны, так как можно легко сопоставить хэш отправленных и полученных сообщений, чтобы убедиться, что оба они одинаковы, и данные не обрабатываются. Шифрование и кодирование являются обратимыми при знании соответствующего ключа или схемы. Однако хеширование необратимо. Нельзя достичь оригинальной формы данных с помощью дайджеста. Шифрование и кодирование также различаются, поскольку шифрование обычно включает в себя использование ключей, а ключи известны только уполномоченным лицам. При кодировании алгоритм, который используется для кодирования, общеизвестен. Таким образом, шифрование, кодирование и хеширование — все это способы изменения формы данных от одного к другому. Тем не менее, они отличаются методами, используемыми для преобразования и их основными целями.

Шифрование и кодирование также различаются, поскольку шифрование обычно включает в себя использование ключей, а ключи известны только уполномоченным лицам. При кодировании алгоритм, который используется для кодирования, общеизвестен. Таким образом, шифрование, кодирование и хеширование — все это способы изменения формы данных от одного к другому. Тем не менее, они отличаются методами, используемыми для преобразования и их основными целями.Сравнение между шифрованием, кодированием и хешированием:

шифрование | кодирование | хеширования | |

Имея в виду | Шифрование имеет дело с ключами, которые используются для шифрования и дешифрования данных. Эти ключи используются для преобразования простого текста в зашифрованный текст и наоборот. | Сообщение кодируется с использованием алгоритма кодирования. | При хешировании данные преобразуются в дайджест сообщения или хеш, который представляет собой число, сгенерированное из строки текста. Эти дайджесты важны, так как можно легко сопоставить хэш отправленных и полученных сообщений, чтобы убедиться, что оба они одинаковы, и данные не обрабатываются. |

Использование ключей | да | нет | нет |

Офисный | Безопасность данных | Защита целостности данных | Проверка данных |

Пользы | Многим, как передача конфиденциальной деловой информации, переписка по частной почте и т. Д. | Много — как сжатие для сохранения памяти или подтверждения, связанного с передачей данных | Много — Отправка файлов, паролей, поиск, шифрование и т. |

Обратим к оригинальной форме | Да, используя соответствующий ключ | Да, зная схему, используемую для кодирования | Дайджест не может быть возвращен к своей первоначальной форме |

пример | Общие алгоритмы симметричного шифрования включают в себя DES, 3DES, AES и RC4. | Кодировка символов — Слова и предложения в тексте создаются из символов. | Алгоритм MD5 используется для создания 128-битного дайджеста сообщений из данных. |

РАЗНИЦА МЕЖДУ КОДИРОВАНИЕМ И ШИФРОВАНИЕМ | СРАВНИТЕ РАЗНИЦУ МЕЖДУ ПОХОЖИМИ ТЕРМИНАМИ — ТЕХНОЛОГИЯ

Кодирование против шифрования Кодирование — это процесс преобразования данных в другой формат с использованием общедоступного метода. Цель этого преобразования — повысить удобство использования данны

Кодирование против шифрования

Кодирование — это процесс преобразования данных в другой формат с использованием общедоступного метода. Цель этого преобразования — повысить удобство использования данных, особенно в различных системах. Шифрование — это также процесс преобразования данных, который используется в криптографии. Он преобразует исходные данные в формат, который может понять только сторона, обладающая особой информацией (называемой ключом). Цель шифрования — скрыть информацию от сторон, не имеющих разрешения на просмотр информации.

Цель этого преобразования — повысить удобство использования данных, особенно в различных системах. Шифрование — это также процесс преобразования данных, который используется в криптографии. Он преобразует исходные данные в формат, который может понять только сторона, обладающая особой информацией (называемой ключом). Цель шифрования — скрыть информацию от сторон, не имеющих разрешения на просмотр информации.

Что такое кодирование?

Преобразование данных в более удобный формат в различных системах с использованием общедоступного метода называется кодированием. В большинстве случаев преобразованный формат является широко используемым стандартным форматом. Например, в ASCII (американский стандартный код для обмена информацией) символы кодируются с помощью чисел. «A» представлен числом 65, «B» числом 66 и т. Д. Эти числа называются «кодом». Точно так же системы кодирования, такие как DBCS, EBCDIC, Unicode и т. Д., Также используются для кодирования символов. Сжатие данных также можно рассматривать как процесс кодирования.

Что такое шифрование?

Шифрование — это метод преобразования данных с целью сохранения их в секрете. Шифрование использует алгоритм, называемый шифром, для шифрования данных, и его можно расшифровать только с помощью специального ключа. Зашифрованная информация известна как зашифрованный текст, а процесс получения исходной информации (открытого текста) из зашифрованного текста известен как дешифрование. Шифрование особенно необходимо при обмене данными через ненадежный носитель, такой как Интернет, где информация должна быть защищена от других третьих лиц. Современные методы шифрования сосредоточены на разработке алгоритмов шифрования (шифров), которые трудно взломать злоумышленником из-за вычислительной сложности (поэтому невозможно взломать практическими средствами).

В чем разница между кодированием и шифрованием?

Несмотря на то, что и кодирование, и шифрование являются методами преобразования данных в разные форматы, цели, которые они пытаются достичь, различны. Кодирование выполняется с целью повышения удобства использования данных в различных системах и уменьшения пространства, необходимого для хранения, в то время как шифрование выполняется для того, чтобы сохранить данные в секрете от третьих лиц. Кодирование выполняется общедоступными методами, и его можно легко отменить. Но зашифрованные данные нельзя легко расшифровать. Это требует владения особой информацией, называемой ключом.

Разница между кодированием и шифрованием (Технологии)

Кодировка против Шифрования

Кодирование — это процесс преобразования данных в другой формат с использованием общедоступного метода. Целью этого преобразования является повышение удобства использования данных, особенно в разных системах. Шифрование — это также процесс преобразования данных, которые используются в криптографии. Он преобразует исходные данные в формат, который может быть понят только той стороне, которая обладает специальной частью информации (называемой ключом). Цель шифрования — скрыть информацию от сторон, не имеющих разрешения на просмотр информации..

Что такое кодирование?

Преобразование данных в более удобный формат различными системами с использованием общедоступного метода называется кодированием. В большинстве случаев преобразованный формат является стандартным форматом, который широко используется. Например, в ASCII (американский стандартный код для обмена информацией) символы кодируются с использованием чисел. «А» обозначается номером 65, «В» — номером 66 и т. Д. Эти цифры называются «кодом». Аналогично, системы кодирования, такие как DBCS, EBCDIC, Unicode и т. Д., Также используются для кодирования символов. Сжатие данных также можно рассматривать как процесс кодирования. Методы кодирования также используются при транспортировке данных. Например, система кодирования двоично-десятичного (BCD) использует четыре бита для представления десятичного числа, а для кодирования битов Ethernet используется фазовое кодирование (MPE) Манчестера. Закодированные данные могут быть легко декодированы с использованием стандартных методов.

«А» обозначается номером 65, «В» — номером 66 и т. Д. Эти цифры называются «кодом». Аналогично, системы кодирования, такие как DBCS, EBCDIC, Unicode и т. Д., Также используются для кодирования символов. Сжатие данных также можно рассматривать как процесс кодирования. Методы кодирования также используются при транспортировке данных. Например, система кодирования двоично-десятичного (BCD) использует четыре бита для представления десятичного числа, а для кодирования битов Ethernet используется фазовое кодирование (MPE) Манчестера. Закодированные данные могут быть легко декодированы с использованием стандартных методов.

Что такое шифрование?

Шифрование — это метод преобразования данных с целью сохранения их в тайне. Шифрование использует алгоритм, называемый шифром, для шифрования данных, и его можно расшифровать только с помощью специального ключа. Зашифрованная информация называется зашифрованным текстом, а процесс получения исходной информации (открытого текста) из зашифрованного текста называется расшифровкой. Шифрование особенно требуется при обмене данными через ненадежный носитель, такой как Интернет, где информация должна быть защищена от других третьих сторон. Современные методы шифрования фокусируются на разработке алгоритмов шифрования (шифров), которые трудно взломать противником из-за вычислительной сложности (поэтому не могут быть сломаны практическими средствами). Двумя широко используемыми методами шифрования являются шифрование с симметричным ключом и шифрование с открытым ключом. В шифровании с симметричным ключом отправитель и получатель используют один и тот же ключ, используемый для шифрования данных. В шифровании с открытым ключом используются два разных, но математически связанных ключа.

Шифрование особенно требуется при обмене данными через ненадежный носитель, такой как Интернет, где информация должна быть защищена от других третьих сторон. Современные методы шифрования фокусируются на разработке алгоритмов шифрования (шифров), которые трудно взломать противником из-за вычислительной сложности (поэтому не могут быть сломаны практическими средствами). Двумя широко используемыми методами шифрования являются шифрование с симметричным ключом и шифрование с открытым ключом. В шифровании с симметричным ключом отправитель и получатель используют один и тот же ключ, используемый для шифрования данных. В шифровании с открытым ключом используются два разных, но математически связанных ключа.

В чем разница между кодированием и шифрованием?

Несмотря на то, что как кодирование, так и шифрование являются методами преобразования данных в разные форматы, цели, которых они пытались достичь, различны. Кодирование выполняется с целью повышения удобства использования данных в различных системах и сокращения места, необходимого для хранения, в то время как шифрование выполняется для сохранения секретности данных от третьих лиц. Кодирование выполняется с использованием общедоступных методов, и его можно легко изменить. Но зашифрованные данные не могут быть легко расшифрованы. Это требует обладания специальной частью информации, называемой ключом.

Кодирование выполняется с использованием общедоступных методов, и его можно легко изменить. Но зашифрованные данные не могут быть легко расшифрованы. Это требует обладания специальной частью информации, называемой ключом.

Что такое хеширование, шифрование и кодировка

Эти три термина часто путают — они означают три абсолютно разных вещи. Для того, чтобы понять разницу, давайте сначала проясним некоторые моменты.

С точки зрения безопасности, когда вы отправляете данные/сообщение в интернете:

- Вы хотите, чтобы другой человек знал, что это письмо отправили вы, а не кто-либо другой.

- Вы хотите, чтобы сообщение получили в том же формате, в каком вы отправили — без изменений.

- Вы хотите, чтобы ваше сообщение не могли прочитать злоумышленники.

Эти три пункта можно назвать по-другому:

- Проверка личности

- Целостность сообщения

- Конфиденциальность

Чтобы это было возможным, используются хеширование и шифрование. Начнем с хеширования.

Начнем с хеширования.

Хеширование

Давайте представим жизнь без хеширования. Например, сегодня день рождения друга, и вы хотите отправить ему поздравление. Ваш веселый товарищ-ботан решает над вами посмеяться, перехватывает сообщение и превращает «С Днем рождения» в «Покойся с миром». Это вполне вероятно, и вы, возможно, даже об этом не узнаете.

Чтобы такого не случалось, на помощь приходит хеширование — оно защищает целостность данных.

Хеш — это число, которое генерируется из текста с помощью хеш-алгоритма. Это число меньше оригинального текста.

Алгоритм хеширования

Алгоритм работает так, что для каждого текста генерируется уникальный хеш. И восстановить текст из хеша, перехватив сообщение, практически невозможно.

Одно из незаменимых свойств хеширования — его уникальность. Одно и то же значение хеша не может использоваться для разного текста. Малейшее изменение в тексте полностью изменит значение хеша. Это называется эффектом лавины.

В примере ниже мы использовали алгоритм SHA-1.

Текст: Все любят пончики.

Значение SHA-1 текста: daebbfdea9a516477d489f32c982a1ba1855bcd

Давайте не будем оспаривать фразу про пончики и сосредоточимся пока на хешировании. Теперь если мы немного поменяем текст, хеш полностью изменится.

Текст: Все любят пончик.

Значение SHA-1 текста: 8f2bd584a1854d37f9e98f9ec4da6d757940f388

Как вы видите, поменялась одна буква, а хеш изменился до неузнаваемости.

Хеширование нужно:

- Чтобы информация в базах данных не дублировалась;

- Для цифровых подписей и SSL-сертификатов;

- Чтобы найти конкретную информацию в больших базах данных;

- В компьютерной графике.

Шифрование

Почти невозможно представить интернет без шифрования. Шифрование — это то, что делает интернет безопасным. При шифровании конфиденциальная информация превращается в нечитаемый формат, чтобы хакер не смог ее перехватить.

Шифрование и дешифровка

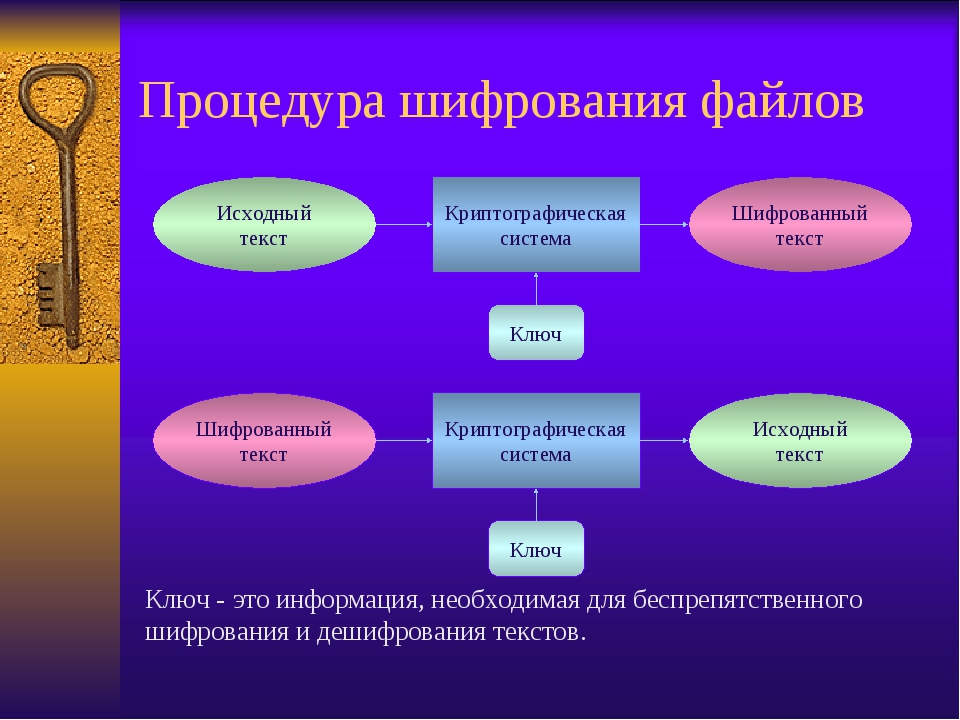

Данные шифруются с помощью криптографических ключей. Информация шифруется до отправления и расшифровывается получателем. Таким образом, при передаче данные находятся в безопасности.

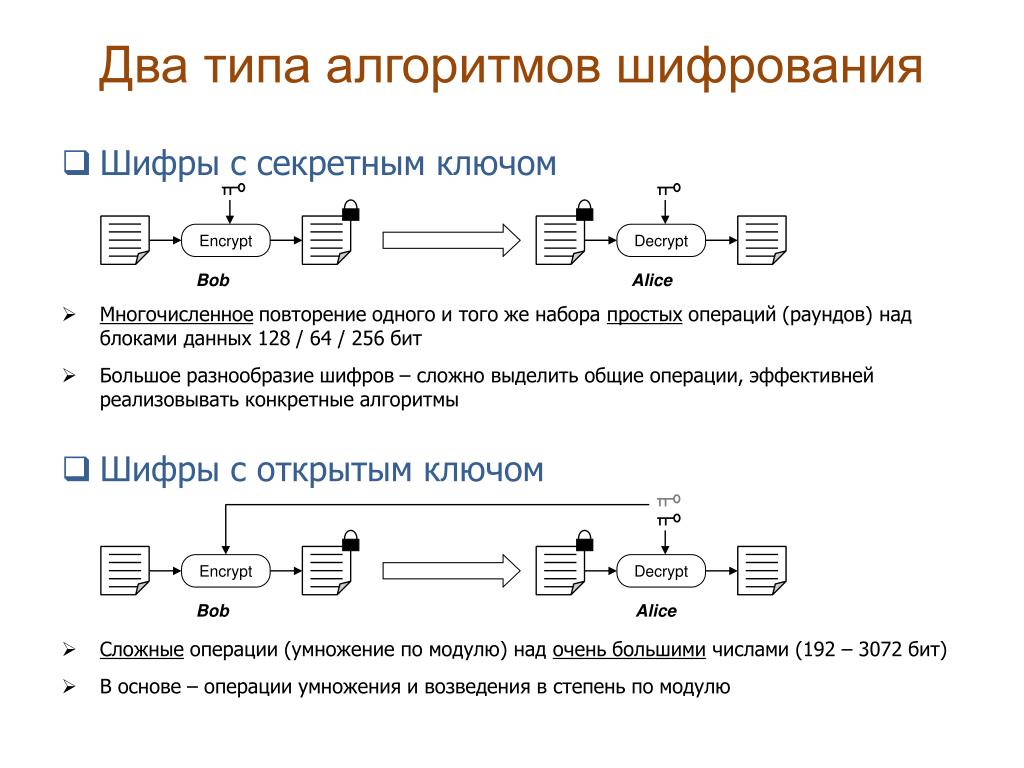

В зависимости от природы ключей шифрование может делиться на 2 категории: симметричное и асимметричное.

Симметричное шифрование: Данные шифруются и расшифровываются при помощи одного криптографического ключа. Это значит, что ключ, используемый для шифрования, используется и для расшифровки.

Асимметричное шифрование: Это довольно новый метод. В нем используются два разных ключа — один для шифрования, второй для расшифровки. Один ключ называется публичным, второй секретным.

Публичные ключи везде — у вас он тоже есть, даже если вы об этом не знаете. Один из них сохраняется в вашем браузере каждый раз, когда вы заходите на сайт с SSL-сертификатом.

Когда вы отправляете данные на зашифрованный сайт, этот сайт закодирован публичным ключом. Приватный ключ есть только у получателя, и он должен хранить его в недоступном месте. Секретный ключ расшифровывает зашифрованные данные. Когда используются два разных ключа, шифрование проходит безопаснее и чуть медленнее.

Приватный ключ есть только у получателя, и он должен хранить его в недоступном месте. Секретный ключ расшифровывает зашифрованные данные. Когда используются два разных ключа, шифрование проходит безопаснее и чуть медленнее.

Оба эти метода используются в SSL/TLS-сертификатах. Асимметричное шифрование сначала применяется к процессу рукопожатия SSL — валидации сервера. Как только между клиентом и сервером устанавливается соединение, данные шифруются с помощью симметричного шифрования.

Кодировка

В отличие от шифрования и хеширования кодировка используется не в целях безопасности. При кодировке данные превращаются в другие форматы, чтобы множество систем могли их использовать.

В кодировке не используются ключи. Алгоритм, который берется для кодировки данных, также используется, чтобы раскодировать их. ASCII и UNICODE — примеры таких алгоритмов кодировки.

Резюмируем

Хеширование: ряд цифр, который генерируется, чтобы подтвердить целостность данных с помощью алгоритмов хэширования.

Шифрование: Метод, который используется, чтобы зашифровать данные, превратив их в формат, не поддающийся расшифровке.

Кодировка: Превращение данных из одного формата в другой.

Источник: статья в блоге Cheap SSL Security

Как кодировать и декодировать строку с Python для использования в URL-адресе? Ru Python

Я хотел бы зашифровать String A, который будет использоваться в чистом URL-адресе. что-то вроде этого:

Есть ли API-интерфейс кодирования в python, заданный String A, он возвращает String B? Есть ли API-интерфейс декодирования в python, учитывая String B, он возвращает String A?

Один из способов сделать кодирование / декодирование – использовать base64 для примера:

import base64 import sys encoded = base64.b64encode(sys.stdin.read()) print encoded decoded = base64.b64decode(encoded) print decoded Это то, что вы искали? С вашим конкретным случаем вы получаете:

вход: 12234_1_Hello’World_34433_22acb_4554344_accCC44

закодировано: MTIyMzRfMV9IZWxsbydXb3JsZF8zNDQzM18yMmFjYl80NTU0MzQ0X2FjY0NDNDQ =

декодировано: 12234_1_Hello’World_34433_22acb_4554344_accCC44

обратите внимание, что существует огромная разница между кодированием и шифрованием.

если вы хотите отправить конфиденциальные данные, тогда не используйте кодировку, упомянутую выше;)

Вы после шифрования, сжатия или просто urlencoding? Строка может быть передана после urlencoding, но это не сделает ее меньшей, как в вашем примере. Сжатие может сжать его, но вам все равно потребуется urlencode результат.

Вам действительно нужно скрыть строковые данные от зрителя (например, конфиденциальные данные, не следует просматривать кем-то, читающим URL-адрес через плечо)?

Чтобы сделать его действительно коротким -> просто вставьте строку в базу данных. Храните что-то вроде списка (id auto_increment, url) кортежей. Затем вы можете base64 закодировать идентификатор, чтобы получить «URL-адрес прокси». Декодируйте его, декодируя идентификатор и просматривая правильный URL-адрес в базе данных. Или, если вы не возражаете, чтобы идентификаторы выглядели последовательными, просто используйте цифры.

Вы хотите зашифровать строку или закодировать ее для удаления недопустимых символов для URL-адресов? Если последний, вы можете использовать urllib.quote :

>>> quoted = urllib.quote("12234_1_Hello'World_34433_22acb_4554344_accCC44") >>> quoted '12234_1_Hello%27World_34433_22acb_4554344_accCC44' >>> urllib.unquote(quoted) "12234_1_Hello'World_34433_22acb_4554344_accCC44" Модуль base64 обеспечивает кодирование и декодирование для строки и из разных баз, поскольку python 2.4.

В вашем примере вы сделаете следующее:

import base64 string_b = base64.b64encode(string_a) string_a = base64.b64decode(string_b) Полный API: http://docs.python.org/library/base64.html

Трудно уменьшить размер строки и сохранить произвольный контент.

Вы должны ограничить данные тем, что вы можете с пользой сжать.

Ваша альтернатива заключается в следующем.

Сохраните «все аргументы в URL» в строке базы данных.

Назначьте ключ GUID этой коллекции аргументов.

Затем укажите этот сокращенный ключ GUID.

Другой метод, который также сократил бы строку, заключался бы в вычислении хеша строки md5 / sha1 строки (если бы вы захотели соединить семя):

import hashlib >>> hashlib.sha1("12234_1_Hello'World_34433_22acb_4554344_accCC44").hexdigest() 'e1153227558aadc00a2e90b5013fdd6b0804fdfb' Теоретически вы должны получить набор строк с очень небольшим количеством столкновений и фиксированной длиной. Библиотека hashlib имеет массив различных хеш-функций, которые вы можете использовать таким образом, с разными размерами вывода.

Edit: Вы также сказали, что вам нужна обратимая строка, так что это не сработает. Afaik, однако, многие веб-платформы, которые используют чистые URL-адреса, как вы, похоже, хотят реализовать хэш-функции для вычисления сокращенного URL-адреса, а затем сохранить этот URL-адрес вместе с другими данными страницы, чтобы обеспечить возможность обратного поиска.

Разница между шифрованием и дешифрованием — Технология

Содержание:

Для переноса конфиденциальной информации система должна обеспечивать секретность и конфиденциальность. Система не может полностью предотвратить несанкционированный доступ к среде передачи. Подделка данных (акт преднамеренного изменения данных через несанкционированный канал) не является новой проблемой и не является уникальным для компьютерной эпохи.Изменение информации может защитить ее от несанкционированного доступа, и в результате этого единственный уполномоченный получатель сможет ее понять. Метод, используемый таким способом, называется шифрованием и дешифрованием информации.

Основное различие между шифрованием и дешифрованием заключается в том, что шифрование это преобразование в непонятную форму, которую невозможно прочитать, если она не расшифрована. В то время как Дешифрирование это восстановление оригинала из зашифрованных данных.

- Сравнительная таблица

- Определение

- Ключевые отличия

- Вывод

Сравнительная таблица

| Основа для сравнения | шифрование | Дешифрирование |

|---|---|---|

| основной | Превращение человека понятного в непонятную и непонятную форму, которая не может быть истолкована. | Превращение неразборчивого в понятную форму, понятную человеку. |

| Процесс происходит в | конец | Приемники заканчиваются |

| функция | Преобразование равнины в шифр. | Преобразование шифра в обычный. |

Определение шифрования

Шифрование — это процесс, при котором исходная информация преобразуется в другую форму, а полученная в результате неразборчивая информация передается по сети. Для этого требуется алгоритм шифрования и ключ для преобразования гладкий (оригинал) в шифровать (в зашифрованном виде), он также известен как шифрование.

Обычные данные, которые должны быть защищены во время передачи. Шифр — это шифрованный код, созданный в результате алгоритма шифрования, для которого используется определенный ключ. Шифр не экранирован. Он течет по каналу передачи. Алгоритм шифрования — это криптографический алгоритм, который вводит простой ключ и ключ шифрования и создает шифр.

В традиционных способах шифрования ключи шифрования и дешифрования являются одинаковыми и секретными. Обычные методы в целом подразделяются на два класса: шифрование на уровне символов и шифрование на уровне битов.

- Шифрование на уровне персонажа— В этом методе шифрование выполняется на уровне символов. Существует две распространенные стратегии шифрования на уровне символов: замещающая и транспонирующая.

- Битовое шифрование— В этом методе сначала данные (такие как графика, аудио, видео и т. Д.) Делятся на блоки битов, затем модифицируются кодированием / декодированием, перестановкой, заменой, исключающим ИЛИ, вращением и так далее.

Определение дешифрования

Расшифровка инвертирует процесс шифрования, чтобы преобразовать обратно в его реальную форму. Приемник использует алгоритм дешифрования и ключ для преобразования шифра обратно в исходный формат, он также известен как дешифрование.

Математический процесс, используемый для дешифрования, который генерирует исходный простой как результат любого данного шифра и ключа дешифрования, известен как алгоритм дешифрования. Этот процесс является обратным процессом алгоритма шифрования.

Ключи, используемые для шифрования и дешифрования, могут быть похожими и отличаться в зависимости от типа используемых криптосистем (т.е. Симметричный ключ шифрование и Асимметричный ключ шифрование).

- Алгоритм шифрования использует (обычный) и ключ во время процесса шифрования. С другой стороны, в процессе дешифрования алгоритм дешифрования преобразует скремблированную форму (то есть, шифр) с помощью ключа.

- Шифрование происходит на конце er, тогда как дешифрование происходит на конце получателя.

- Основной функцией шифрования является преобразование простого в шифр. В отличие от этого, дешифрование превращает шифр в обычный.

Вывод

Процессы шифрования и дешифрования подпадают под криптология которая является комбинацией криптографии и криптоанализа. криптография имеет дело с методами обеспечения безопасности путем кодирования s, чтобы сделать их нечитаемыми. криптоанализа имеет дело с декодированием s, где непонятная форма преобразуется обратно в понятную форму.

Шифрование используется для шифрующий содержимое на конце перед передачей по сети, тогда как дешифрование используется для расшифровка зашифрованный бессмысленный контент на стороне получателя.

Разница между шифрованием и дешифрованием

Раньше мы разбирались в шифровании и дешифровании, давайте сначала разберемся —

Что такое криптография?

Криптография используется для защиты данных во время связи. Это полезно для предотвращения доступа посторонних лиц или групп пользователей к конфиденциальным данным. Шифрование и дешифрование — две основные функции криптографии.

Это полезно для предотвращения доступа посторонних лиц или групп пользователей к конфиденциальным данным. Шифрование и дешифрование — две основные функции криптографии.

Сообщение, отправленное по сети, преобразуется в нераспознаваемое зашифрованное сообщение, известное как шифрование данных.На принимающей стороне полученное сообщение преобразуется в исходную форму, известную как расшифровка.

В этом руководстве вы изучите

Что подразумевается под шифрованием?

Шифрование — это процесс преобразования исходной информации в нераспознаваемую форму. Эта новая форма сообщения полностью отличается от исходного сообщения. Вот почему хакер не может прочитать данные, поскольку отправители используют алгоритм шифрования. Шифрование обычно выполняется с использованием ключевых алгоритмов.

Данные зашифрованы для защиты от кражи. Однако многие известные компании также шифруют данные, чтобы сохранить свою коммерческую тайну от конкурентов.

Процесс шифрованияЧто подразумевается под расшифровкой?

Расшифровка — это процесс преобразования закодированных / зашифрованных данных в форму, которая читается и понимается человеком или компьютером. Этот метод выполняется путем расшифровки текста вручную или с использованием ключей, используемых для шифрования исходных данных.

Этот метод выполняется путем расшифровки текста вручную или с использованием ключей, используемых для шифрования исходных данных.

КЛЮЧЕВАЯ РАЗНИЦА

- Шифрование — это процесс преобразования обычных данных в нечитаемую форму, тогда как дешифрование — это метод преобразования нечитаемых / закодированных данных в их исходную форму.

- Шифрование выполняется лицом, отправляющим данные в пункт назначения, но дешифрование выполняется лицом, получающим данные.

- Один и тот же алгоритм с одним и тем же ключом используется для обоих процессов шифрования-дешифрования.

Зачем использовать шифрование и дешифрование?

Вот важные причины для использования шифрования:

- Помогает защитить ваши конфиденциальные данные, такие как пароли и логин

- Обеспечивает конфиденциальность частной информации

- Помогает убедиться, что документ или файл не были изменены

- Процесс шифрования также предотвращает плагиат и защищает IP

- Полезно для сетевого взаимодействия (например, в Интернете) и там, где хакер может легко получить доступ к незашифрованным данным.

- Это важный метод, поскольку он помогает вам надежно защитить данные, к которым вы не хотите, чтобы кто-либо другой имел доступ.

Типы ключей

Симметричный ключ:

Симметричное шифрование — это алгоритмы, которые используют одни и те же криптографические ключи как для шифрования открытого текста, так и для дешифрования зашифрованного текста.

Асимметричный ключ:

Асимметричное шифрование использует 2 пары ключей для шифрования. Открытый ключ доступен любому, а секретный ключ доступен только получателю сообщения.Это загружает безопасность.

Открытый ключ:

Криптография с открытым ключом — это система шифрования, основанная на двух парах ключей. Открытые ключи используются для шифрования сообщений для получателя.

Закрытый ключ:

Закрытый ключ может быть частью пары асимметричных ключей открытый / закрытый. Его можно использовать в асимметричном шифровании, поскольку вы можете использовать один и тот же ключ для шифрования и дешифрования данных.

Общий ключ:

В криптографии предварительный общий ключ (PSK) — это общий секрет, который ранее был передан обеим сторонам по защищенному каналу перед его использованием.

Разница между шифрованием и дешифрованием

Разница между шифрованием и дешифрованием| Параметр | Шифрование | Расшифровка |

|---|---|---|

| Что такое | Это процесс преобразования обычных данных в нечитаемую форму. Это поможет вам избежать несанкционированного доступа к данным | Это метод преобразования нечитаемых / закодированных данных в их исходную форму. |

| Процесс | Всякий раз, когда данные пересылаются между двумя отдельными машинами, они автоматически шифруются с помощью секретного ключа. | Приемник данных автоматически позволяет преобразовать данные из кодов в исходный вид. |

| Место переоборудования | Человек, отправляющий данные по назначению. | Приемник получает данные и преобразует их. |

| Пример | Сотрудник отправляет необходимые документы своему руководителю. | Управляющий получает необходимые документы от своего сотрудника. |

| Использование алгоритма | Тот же алгоритм с тем же ключом используется для процесса шифрования-дешифрования. | Единственный единый алгоритм используется для шифрования и дешифрования с парой ключей, каждый из которых используется для шифрования и дешифрования. |

| Основная функция | Преобразование понятных для человека сообщений в непонятную и непонятную форму, не поддающуюся интерпретации. | Это преобразование непонятного сообщения в понятную форму, которую легко понять человеку. |

Сводка

- Криптография используется для защиты данных во время связи.

- Шифрование — это процесс преобразования исходной информации в нераспознаваемую форму.

- Расшифровка — это процесс преобразования закодированных / зашифрованных данных в форму, которая читается и понимается человеком или компьютером.

- Метод шифрования помогает защитить ваши конфиденциальные данные, такие как пароли и логин.

- Public, Private, Pre-Shared и Symmetric — важные ключи, используемые в криптографии.

- Сотрудник отправляет важные документы своему руководителю — это пример метода шифрования.

- Менеджер получает важные зашифрованные документы от своего сотрудника, и их расшифровка является примером метода дешифрования.

В чем разница между шифрованием и дешифрованием?

Прокрутите вниз, чтобы принять

VENAFI CLOUD SERVICE

*** ВАЖНО ***

ВНИМАТЕЛЬНО ПРОЧИТАЙТЕ ПЕРЕД ПРОДОЛЖЕНИЕМ РЕГИСТРАЦИИ И / ИЛИ АКТИВАЦИИ ОБЛАЧНОЙ СЛУЖБЫ VENAFI («СЕРВИС»).

Это юридическое соглашение между конечным пользователем («Вы») и Venafi, Inc. («Venafi» или «наш»). ПРИНИМАЯ НАСТОЯЩЕЕ СОГЛАШЕНИЕ, ЛИБО НАЖМИТЕ НА ОКНО ВАШЕ ПРИНЯТИЕ И / ИЛИ АКТИВИРУЯ И ИСПОЛЬЗУЯ СЛУЖБУ VENAFI CLOUD, ДЛЯ КОТОРОЙ ВЫ ЗАРЕГИСТРИРОВАЛИ, ВЫ СОГЛАШАЕТЕСЬ С УСЛОВИЯМИ НАСТОЯЩЕГО СОГЛАШЕНИЯ. ЕСЛИ ВЫ ПРИСОЕДИНЯЕТЕСЬ К НАСТОЯЩЕМУ СОГЛАШЕНИЮ ОТ ИМЕНИ КОМПАНИИ ИЛИ ДРУГОГО ЮРИДИЧЕСКОГО ЛИЦА, ВЫ ПРЕДСТАВЛЯЕТЕ, ЧТО ВЫ ИМЕЕТЕ ПОЛНОМОЧИЯ ПРИВЯЗАТЬ ТАКОЕ ЛИЦО И ЕГО АФФИЛИРОВАННЫХ ЛИЦ НАСТОЯЩИЕ УСЛОВИЯ, В СЛУЧАЕ ПОЛОЖЕНИЙ «ВЫ ИЛИ» ВЫ ИЛИ «ВЫ ИЛИ» НАЗНАЧЕНИЕ ТАКОГО ЛИЦА И ЕГО АФФИЛИРОВАННЫХ ЛИЦ.ЕСЛИ ВЫ НЕ ИМЕЕТЕ ТАКИХ ОРГАНОВ ИЛИ НЕ СОГЛАСНЫ С ЭТИМИ УСЛОВИЯМИ, ВЫ НЕ ДОЛЖНЫ ПРИНЯТЬ ДАННОЕ СОГЛАШЕНИЕ И НЕ МОЖЕТЕ ИСПОЛЬЗОВАТЬ УСЛУГУ.

Вы не имеете права доступа к Сервису, если Вы являетесь Нашим конкурентом или действуете в качестве представителя или агента конкурента, кроме как с Нашего предварительного письменного согласия. Кроме того, вы не должны получать доступ к Сервису для целей мониторинга его доступности, производительности или функциональности, а также для любых других сравнительных или конкурентных целей, и вы не должны выполнять оценку уязвимости безопасности или тесты на проникновение без явного письменного согласия Venafi.

Кроме того, вы не должны получать доступ к Сервису для целей мониторинга его доступности, производительности или функциональности, а также для любых других сравнительных или конкурентных целей, и вы не должны выполнять оценку уязвимости безопасности или тесты на проникновение без явного письменного согласия Venafi.

Это Соглашение последний раз обновлялось 12 апреля 2017 года. Оно вступает в силу между Вами и Venafi с даты принятия Вами настоящего Соглашения.

Облачная служба Venafi включает в себя две отдельные службы, которые используются Venafi как программное обеспечение как услуга, каждая из которых лицензируется отдельно в соответствии с условиями настоящего Соглашения, и каждая из которых считается Услугой в соответствии с настоящим Соглашением: риск Venafi Cloud Служба оценки или Venafi Cloud для службы DevOps. Ваше право использовать любую Службу зависит от Службы, для использования которой вы зарегистрировались в Venafi.

Ваше право использовать любую Службу зависит от Службы, для использования которой вы зарегистрировались в Venafi.

- Определения

- «Ваши данные» означают электронные данные и информацию, предоставленные Вам или для Вас в Сервис или собранные и обработанные Вами или для Вас с использованием Сервиса.

- Предоставление лицензий и ограничения

- Лицензия предоставлена Вам Venafi. Venafi предоставляет Вам ограниченную, неисключительную, непередаваемую, не подлежащую переуступке, ограниченную лицензию («Лицензия») на доступ и использование Сервиса в течение применимого Срока действия лицензии, изложенного в Разделе 2.

2 ниже, в соответствии с инструкциями, содержащимися в пользовательской документации, прилагаемой к Услуге («Документация»). Настоящим Venafi предоставляет вам право использовать Документацию исключительно в связи с осуществлением ваших прав по настоящему Соглашению. За исключением случаев, явно указанных в настоящем Соглашении, право на использование, копирование, отображение или распечатку Документации полностью или частично не предоставляется. Это предоставление лицензии ограничено вашим внутренним использованием. Эта Лицензия предоставляется при условии соблюдения вами всех ваших обязательств по настоящему Соглашению.За исключением явных лицензий, предоставленных в этом разделе, Venafi не предоставляет никаких других прав или лицензий, прямо, косвенно, в порядке эстоппеля или иным образом. Служба и Документация предоставляются Лицензиату по лицензии и не продаются. Права, не предоставленные настоящим Соглашением, сохраняются за Venafi.

2 ниже, в соответствии с инструкциями, содержащимися в пользовательской документации, прилагаемой к Услуге («Документация»). Настоящим Venafi предоставляет вам право использовать Документацию исключительно в связи с осуществлением ваших прав по настоящему Соглашению. За исключением случаев, явно указанных в настоящем Соглашении, право на использование, копирование, отображение или распечатку Документации полностью или частично не предоставляется. Это предоставление лицензии ограничено вашим внутренним использованием. Эта Лицензия предоставляется при условии соблюдения вами всех ваших обязательств по настоящему Соглашению.За исключением явных лицензий, предоставленных в этом разделе, Venafi не предоставляет никаких других прав или лицензий, прямо, косвенно, в порядке эстоппеля или иным образом. Служба и Документация предоставляются Лицензиату по лицензии и не продаются. Права, не предоставленные настоящим Соглашением, сохраняются за Venafi. - Срок действия лицензии.

- Сервис оценки рисков Venafi Cloud.Если вы зарегистрировались для доступа к Сервису Venafi Cloud Risk Assessment Service и его использования, ваше право на использование Venafi Cloud Risk Assessment Service ограничено девяносто (90) днями с даты вашей первой регистрации в Сервисе, если иное не продлено вашим соглашением с Venafi.

- Venafi Cloud для службы DevOps. Если вы зарегистрировались для доступа и использования Venafi Cloud для службы DevOps, ваше право на использование Venafi Cloud для службы DevOps будет действовать на неопределенный срок и может быть прекращено вами или Venafi в любое время по любой причине.

- Ограничения использования.

Предоставление прав, указанных в разделах 2.1 и 2.2, выше, подлежит следующим ограничениям и ограничениям:

Предоставление прав, указанных в разделах 2.1 и 2.2, выше, подлежит следующим ограничениям и ограничениям:- Если вы зарегистрировались для доступа и использования Venafi Cloud for DevOps Service, вы должны использовать сертификаты SSL / TLS, выданные вам бесплатно через Сервис, только для целей разработки и тестирования, и вам строго запрещено использовать такие сертификаты SSL / TLS. в производственной среде или на любой производственной мощности.Если вы зарегистрированы в общедоступном Центре сертификации («ЦС»), поддерживаемом Сервисом, и у вас есть действительные учетные данные, выданные таким ЦС, с помощью которых вы можете подписаться на сертификаты SSL / TLS такого ЦС на платной основе для использования в производственных средах, вы может запросить такие сертификаты через соответствующий интерфейс, представленный в Сервисе, используя такие учетные данные. В таком случае платный сертификат (сертификаты) будет выдан вам ЦС, и любой доступ к таким сертификатам или их использование вами будет регулироваться условиями, установленными ЦС.

В этом случае Venafi не будет платить или обрабатывать какие-либо сборы. Использование сертификатов, выпущенных DigiCert, регулируется Соглашением об услугах сертификации, опубликованном DigiCert по адресу https://www.digicert.com/docs/agreements/Certificate-Services-Agreement.pdf, условия которого включены в настоящее описание посредством ссылки.

В этом случае Venafi не будет платить или обрабатывать какие-либо сборы. Использование сертификатов, выпущенных DigiCert, регулируется Соглашением об услугах сертификации, опубликованном DigiCert по адресу https://www.digicert.com/docs/agreements/Certificate-Services-Agreement.pdf, условия которого включены в настоящее описание посредством ссылки. - Вы не имеете права использовать (или приводить к использованию) Сервис в интересах какой-либо третьей стороны, включая, помимо прочего, аренду, в рамках предложения услуг Поставщика услуг приложений (ASP) или в качестве сервисного бюро или любыми аналогичными средствами. .

- Вы не должны передавать доступ к Сервису, полностью или частично, третьим лицам или сторонам.

Вы не имеете права разрешать сублицензирование, аренду или другую передачу Сервиса.

Вы не имеете права разрешать сублицензирование, аренду или другую передачу Сервиса. - Вы не должны (а) вмешиваться или нарушать целостность или работу Сервиса или сторонних данных, содержащихся в нем, (б) пытаться получить несанкционированный доступ к Сервису или связанным с ним системам или сетям, (в) разрешать прямое или косвенное доступ к Сервису или использование Сервиса способом, который обходит договорное ограничение на использование, или (d) доступ к Сервису с целью создания конкурентоспособного продукта или услуги.

- Если вы зарегистрировались для доступа и использования Venafi Cloud for DevOps Service, вы должны использовать сертификаты SSL / TLS, выданные вам бесплатно через Сервис, только для целей разработки и тестирования, и вам строго запрещено использовать такие сертификаты SSL / TLS. в производственной среде или на любой производственной мощности.Если вы зарегистрированы в общедоступном Центре сертификации («ЦС»), поддерживаемом Сервисом, и у вас есть действительные учетные данные, выданные таким ЦС, с помощью которых вы можете подписаться на сертификаты SSL / TLS такого ЦС на платной основе для использования в производственных средах, вы может запросить такие сертификаты через соответствующий интерфейс, представленный в Сервисе, используя такие учетные данные. В таком случае платный сертификат (сертификаты) будет выдан вам ЦС, и любой доступ к таким сертификатам или их использование вами будет регулироваться условиями, установленными ЦС.

- Лицензия предоставлена вами. Вы предоставляете Venafi и его аффилированным лицам, в зависимости от обстоятельств, глобальную ограниченную лицензию на размещение, копирование, передачу и отображение ваших данных, если это необходимо Venafi для предоставления Услуги в соответствии с настоящим Соглашением.

В соответствии с ограниченными лицензиями, предоставленными в настоящем документе, Venafi не приобретает никаких прав, титула или интереса от Вас или любого из Ваших поставщиков или лицензиаров в соответствии с настоящим Соглашением в отношении Ваших Данных.

В соответствии с ограниченными лицензиями, предоставленными в настоящем документе, Venafi не приобретает никаких прав, титула или интереса от Вас или любого из Ваших поставщиков или лицензиаров в соответствии с настоящим Соглашением в отношении Ваших Данных.

- Лицензия предоставлена Вам Venafi. Venafi предоставляет Вам ограниченную, неисключительную, непередаваемую, не подлежащую переуступке, ограниченную лицензию («Лицензия») на доступ и использование Сервиса в течение применимого Срока действия лицензии, изложенного в Разделе 2.

- Право собственности

- Материалы Venafi. Venafi и / или его поставщики имеют и сохраняют за собой все права, титулы и интересы в отношении Сервиса и Документации, а также все права интеллектуальной собственности, воплощенные в Сервисе и Документации, включая, помимо прочего, любые патенты, авторские права, товарные знаки и коммерческую тайну. в Сервисе и любых его модификациях и / или производных, независимо от того, сделаны они по запросу Лицензиата или нет, а также все ноу-хау, концепции, методы, инструменты программирования, изобретения и исходный компьютерный код, разработанные Venafi (вместе «Материалы Venafi» ).

- Лицензия с ограниченной обратной связью. Настоящим вы предоставляете Venafi бесплатно неисключительную, бесплатную, всемирную, бессрочную, безотзывную лицензию в соответствии с вашими правами интеллектуальной собственности в отношении предложений, комментариев и других форм обратной связи ( «Отзывы», ) в отношении Услуга, предоставляемая Venafi вами или от вашего имени, включая отзывы о функциях, удобстве использования и использовании, а также отчеты об ошибках для воспроизведения, выполнения, отображения, создания производных работ на основе отзывов и распространения таких отзывов и / или производных работ в рамках Сервиса.Отзыв предоставляется «как есть» без каких-либо гарантий и не должен включать в себя какую-либо вашу конфиденциальную информацию.

- Материалы Venafi. Venafi и / или его поставщики имеют и сохраняют за собой все права, титулы и интересы в отношении Сервиса и Документации, а также все права интеллектуальной собственности, воплощенные в Сервисе и Документации, включая, помимо прочего, любые патенты, авторские права, товарные знаки и коммерческую тайну. в Сервисе и любых его модификациях и / или производных, независимо от того, сделаны они по запросу Лицензиата или нет, а также все ноу-хау, концепции, методы, инструменты программирования, изобретения и исходный компьютерный код, разработанные Venafi (вместе «Материалы Venafi» ).

- Отказ от гарантий

- ЗА ИСКЛЮЧЕНИЕМ ЯВНО УКАЗАННЫХ В ДАННОМ РАЗДЕЛЕ 4 УСЛУГИ И ДОКУМЕНТАЦИЯ ПРЕДОСТАВЛЯЮТСЯ «КАК ЕСТЬ», С «ВСЕМИ НЕИСПРАВНОСТЯМИ» И «ПО ДОСТУПНОСТИ», БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ, ЯВНЫХ ИЛИ ПОДРАЗУМЕВАЕМЫХ, ВКЛЮЧАЯ, НО НЕ ОГРАНИЧИВАЮЩИЕСЯ , ЛЮБЫЕ ПОДРАЗУМЕВАЕМЫЕ ГАРАНТИИ КОММЕРЧЕСКОЙ ЦЕННОСТИ, ПРИГОДНОСТИ ДЛЯ КОНКРЕТНОЙ ЦЕЛИ, НАЗВАНИЯ, ТОЧНОСТИ, НАДЕЖНОСТИ ИЛИ НЕЗАЩИТЫ ОТ ПРАВ, ВЫЯВЛЯЮЩИХСЯ В РЕЗУЛЬТАТЕ СДЕЛКИ, ИСПОЛЬЗОВАНИЯ, ТОРГОВЛИ ИЛИ ЛЮБЫХ ДРУГИХ СПОСОБОВ.

Компания VENAFI НЕ ОБЯЗАНА ПРЕДОСТАВЛЯТЬ КАКИЕ-ЛИБО ОБНОВЛЕНИЯ, ОБНОВЛЕНИЯ ИЛИ ТЕХНИЧЕСКАЯ ПОДДЕРЖКА УСЛУГ. VENAFI НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ И ОБЯЗАТЕЛЬСТВ ПО ВОЗМЕЩЕНИЮ ЛЮБЫХ ВРЕДОВ ИЛИ УБЫТКОВ, ПРИЧИНЕННЫХ ЛЮБЫМИ СТОРОННИМИ ПОСТАВЩИКАМИ ХОСТИНГА. Ни в коем случае Venafi не гарантирует, что Сервис не содержит ошибок или что Вы сможете работать с Сервисом без проблем или прерываний. В некоторых юрисдикциях не допускается исключение подразумеваемых гарантий, и в таком случае вышеуказанное исключение может не применяться.

Компания VENAFI НЕ ОБЯЗАНА ПРЕДОСТАВЛЯТЬ КАКИЕ-ЛИБО ОБНОВЛЕНИЯ, ОБНОВЛЕНИЯ ИЛИ ТЕХНИЧЕСКАЯ ПОДДЕРЖКА УСЛУГ. VENAFI НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ И ОБЯЗАТЕЛЬСТВ ПО ВОЗМЕЩЕНИЮ ЛЮБЫХ ВРЕДОВ ИЛИ УБЫТКОВ, ПРИЧИНЕННЫХ ЛЮБЫМИ СТОРОННИМИ ПОСТАВЩИКАМИ ХОСТИНГА. Ни в коем случае Venafi не гарантирует, что Сервис не содержит ошибок или что Вы сможете работать с Сервисом без проблем или прерываний. В некоторых юрисдикциях не допускается исключение подразумеваемых гарантий, и в таком случае вышеуказанное исключение может не применяться.

- ЗА ИСКЛЮЧЕНИЕМ ЯВНО УКАЗАННЫХ В ДАННОМ РАЗДЕЛЕ 4 УСЛУГИ И ДОКУМЕНТАЦИЯ ПРЕДОСТАВЛЯЮТСЯ «КАК ЕСТЬ», С «ВСЕМИ НЕИСПРАВНОСТЯМИ» И «ПО ДОСТУПНОСТИ», БЕЗ КАКИХ-ЛИБО ГАРАНТИЙ, ЯВНЫХ ИЛИ ПОДРАЗУМЕВАЕМЫХ, ВКЛЮЧАЯ, НО НЕ ОГРАНИЧИВАЮЩИЕСЯ , ЛЮБЫЕ ПОДРАЗУМЕВАЕМЫЕ ГАРАНТИИ КОММЕРЧЕСКОЙ ЦЕННОСТИ, ПРИГОДНОСТИ ДЛЯ КОНКРЕТНОЙ ЦЕЛИ, НАЗВАНИЯ, ТОЧНОСТИ, НАДЕЖНОСТИ ИЛИ НЕЗАЩИТЫ ОТ ПРАВ, ВЫЯВЛЯЮЩИХСЯ В РЕЗУЛЬТАТЕ СДЕЛКИ, ИСПОЛЬЗОВАНИЯ, ТОРГОВЛИ ИЛИ ЛЮБЫХ ДРУГИХ СПОСОБОВ.

- Ограничение ответственности

- НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ УПУЩЕННЫЕ ДОХОДЫ, ПРИБЫЛЬ ИЛИ ДАННЫЕ ИЛИ ЗА ПРЯМЫЕ, СПЕЦИАЛЬНЫЕ, КОСВЕННЫЕ, КОСВЕННЫЕ, СЛУЧАЙНЫЕ ИЛИ КАРАТНЫЕ УБЫТКИ, ПРИЧИНЕННЫЕ И НЕЗАВИСИМО ОТ ТЕОРИИ ИСПОЛЬЗОВАНИЯ ОТВЕТСТВЕННОСТИ ИЛИ НЕВОЗМОЖНОСТЬ ИСПОЛЬЗОВАТЬ СЛУЖБУ, ДАЖЕ ЕСЛИ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ СООБЩАЛИ О ВОЗМОЖНОСТИ ТАКИХ УБЫТКОВ.

В некоторых юрисдикциях не допускается ограничение или исключение ответственности за случайный или косвенный ущерб, и в той мере, в какой это имеет место, указанное выше ограничение или исключение может не относиться к Вам.

В некоторых юрисдикциях не допускается ограничение или исключение ответственности за случайный или косвенный ущерб, и в той мере, в какой это имеет место, указанное выше ограничение или исключение может не относиться к Вам.

- НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ УПУЩЕННЫЕ ДОХОДЫ, ПРИБЫЛЬ ИЛИ ДАННЫЕ ИЛИ ЗА ПРЯМЫЕ, СПЕЦИАЛЬНЫЕ, КОСВЕННЫЕ, КОСВЕННЫЕ, СЛУЧАЙНЫЕ ИЛИ КАРАТНЫЕ УБЫТКИ, ПРИЧИНЕННЫЕ И НЕЗАВИСИМО ОТ ТЕОРИИ ИСПОЛЬЗОВАНИЯ ОТВЕТСТВЕННОСТИ ИЛИ НЕВОЗМОЖНОСТЬ ИСПОЛЬЗОВАТЬ СЛУЖБУ, ДАЖЕ ЕСЛИ VENAFI ИЛИ ЕГО ПОСТАВЩИКИ СООБЩАЛИ О ВОЗМОЖНОСТИ ТАКИХ УБЫТКОВ.

- Срок действия и прекращение действия

Эта Лицензия действует до ее прекращения, как указано в настоящем документе, или до истечения Срока действия лицензии, и стороны не продлевают ее иным образом.Venafi может расторгнуть настоящее Соглашение и / или Лицензию в любое время с письменным уведомлением или без него, если вы не соблюдаете какое-либо условие или условие настоящего Соглашения или если Venafi прекращает предоставлять Услугу конечным пользователям.

Вы можете расторгнуть настоящее Соглашение в любое время, направив письменное уведомление Venafi. При любом прекращении или истечении срока действия настоящего Соглашения или Лицензии Вы соглашаетесь прекратить любое использование Сервиса, если Лицензия не будет продлена или восстановлена иным образом. После прекращения действия Venafi также может требовать соблюдения любых прав, предусмотренных законом.Положения настоящего Соглашения, которые защищают права собственности Venafi, остаются в силе после расторжения.

Вы можете расторгнуть настоящее Соглашение в любое время, направив письменное уведомление Venafi. При любом прекращении или истечении срока действия настоящего Соглашения или Лицензии Вы соглашаетесь прекратить любое использование Сервиса, если Лицензия не будет продлена или восстановлена иным образом. После прекращения действия Venafi также может требовать соблюдения любых прав, предусмотренных законом.Положения настоящего Соглашения, которые защищают права собственности Venafi, остаются в силе после расторжения. - Соблюдение законов

- Нарушение законов. Вы не должны сознательно предпринимать какие-либо действия или бездействовать, если разумно предсказуемый результат приведет к нарушению Venafi любого применимого закона, правила, постановления или политики и, в той степени, в которой это не противоречит им, любого другого применимого закона, правила, регулирование и политика.

- Нарушение законов. Вы не должны сознательно предпринимать какие-либо действия или бездействовать, если разумно предсказуемый результат приведет к нарушению Venafi любого применимого закона, правила, постановления или политики и, в той степени, в которой это не противоречит им, любого другого применимого закона, правила, регулирование и политика.

- Применимое право

Настоящее Соглашение регулируется, и любое арбитражное разбирательство в соответствии с настоящим Соглашением должно применяться законами штата Юта, за исключением (а) его принципов коллизионного права; (b) Конвенция Организации Объединенных Наций о договорах международной купли-продажи товаров; (c) Конвенция 1974 г. об исковой давности в международной купле-продаже товаров; и (d) Протокол о поправках к Конвенции 1974 г., подписанный в Вене 11 апреля 1980 г.

- Общий

- Настоящее Соглашение является обязательным для вас, а также для ваших сотрудников, работодателей, подрядчиков и агентов, а также для любых разрешенных правопреемников и правопреемников.

За исключением случаев, когда иное в письменной форме заменяется отдельно оформленным соглашением, настоящее Соглашение представляет собой полное соглашение между Вами и Venafi в отношении Лицензии, предоставленной по настоящему Соглашению, и вы соглашаетесь с тем, что Venafi не будет нести никакой ответственности за любые заявления или заявления, сделанные ею, ее агенты или любое другое лицо (невиновно или по небрежности), на которого вы полагались при заключении настоящего Соглашения, если только такое заявление или заявление не было сделано обманным путем.Настоящее Соглашение заменяет собой любые другие договоренности или соглашения, включая, помимо прочего, рекламу в отношении Сервиса. Если какое-либо положение настоящего Соглашения будет признано недействительным или не имеющим исковой силы какой-либо страной или правительственным учреждением, обладающим юрисдикцией, это конкретное положение будет считаться измененным в той степени, которая необходима для того, чтобы сделать положение действительным и имеющим исковую силу, а остальные положения останутся в полной силе.

За исключением случаев, когда иное в письменной форме заменяется отдельно оформленным соглашением, настоящее Соглашение представляет собой полное соглашение между Вами и Venafi в отношении Лицензии, предоставленной по настоящему Соглашению, и вы соглашаетесь с тем, что Venafi не будет нести никакой ответственности за любые заявления или заявления, сделанные ею, ее агенты или любое другое лицо (невиновно или по небрежности), на которого вы полагались при заключении настоящего Соглашения, если только такое заявление или заявление не было сделано обманным путем.Настоящее Соглашение заменяет собой любые другие договоренности или соглашения, включая, помимо прочего, рекламу в отношении Сервиса. Если какое-либо положение настоящего Соглашения будет признано недействительным или не имеющим исковой силы какой-либо страной или правительственным учреждением, обладающим юрисдикцией, это конкретное положение будет считаться измененным в той степени, которая необходима для того, чтобы сделать положение действительным и имеющим исковую силу, а остальные положения останутся в полной силе. Если такое изменение нецелесообразно или отклонено, вы и Venafi имеете право расторгнуть настоящее Соглашение, незамедлительно уведомив его.

Если такое изменение нецелесообразно или отклонено, вы и Venafi имеете право расторгнуть настоящее Соглашение, незамедлительно уведомив его. - Выживание. Стороны соглашаются, что права и обязанности, изложенные в упомянутых выше Разделах 1 (Определения), 3 (Право собственности), 4 (Отказ от гарантий), 5 (Ограничение ответственности), 6 (Срок действия и прекращение действия), 7 (Соблюдение требований) с законами), 8 (Применимое право) и 9 (Общие) остаются в силе после прекращения действия настоящего Соглашения по любой причине, и его исполнение не подлежит никаким прецедентным условиям.

- Назначение. Настоящее Соглашение имеет обязательную силу и действует в интересах соответствующих правопреемников сторон и разрешенных правопреемников. Вы не имеете права уступать настоящее Соглашение или какие-либо из своих прав или обязательств по нему без предварительного письменного согласия Venafi, и любая такая попытка уступки будет недействительной.

- Настоящее Соглашение является обязательным для вас, а также для ваших сотрудников, работодателей, подрядчиков и агентов, а также для любых разрешенных правопреемников и правопреемников.

По вопросам, касающимся настоящего Соглашения, обращайтесь к Venafi по телефону 175 E.400 South, Suite 300, Солт-Лейк-Сити, Юта 84111 США.

Я принимаю Лицензионное соглашение с конечным пользователем

Что такое шифрование и как оно работает?

Шифрование — это метод преобразования информации в секретный код, скрывающий истинное значение информации.Наука о шифровании и дешифровании информации называется криптография .

В вычислениях незашифрованные данные также известны как открытый текст , а зашифрованные данные называются зашифрованным текстом . Формулы, используемые для кодирования и декодирования сообщений, называются алгоритмами шифрования , шифрами или , .

Формулы, используемые для кодирования и декодирования сообщений, называются алгоритмами шифрования , шифрами или , .

Чтобы быть эффективным, шифр включает переменную как часть алгоритма. Переменная, которая называется ключом , делает вывод шифра уникальным.Когда зашифрованное сообщение перехватывается неавторизованным объектом, злоумышленник должен угадать, какой шифр отправитель использовал для шифрования сообщения, а также какие ключи использовались в качестве переменных. Время и сложность угадывания этой информации — вот что делает шифрование таким ценным инструментом безопасности.

Шифрование — давний способ защиты конфиденциальной информации. Исторически он использовался вооруженными силами и правительствами. В наше время шифрование используется для защиты данных, хранящихся на компьютерах и устройствах хранения, а также данных, передаваемых по сетям.

Важность шифрования Шифрование играет важную роль в защите многих различных типов информационных технологий (ИТ). Он обеспечивает:

Он обеспечивает:

- Конфиденциальность кодирует содержимое сообщения.

- Аутентификация проверяет источник сообщения.

- Целостность доказывает, что содержимое сообщения не изменялось с момента его отправки.

- Невозможность отказа не позволяет отправителям отрицать отправку зашифрованного сообщения.

обычно используется для защиты данных при передаче и данных в состоянии покоя. Каждый раз, когда кто-то использует банкомат или покупает что-то в Интернете с помощью смартфона, для защиты передаваемой информации используется шифрование. Компании все чаще полагаются на шифрование для защиты приложений и конфиденциальной информации от репутационного ущерба в случае утечки данных.

Любая система шифрования состоит из трех основных компонентов: данных, механизма шифрования и управления ключами. В шифровании портативного компьютера все три компонента работают или хранятся в одном и том же месте: на портативном компьютере.

В шифровании портативного компьютера все три компонента работают или хранятся в одном и том же месте: на портативном компьютере.

В прикладных архитектурах, однако, три компонента обычно запускаются или хранятся в разных местах, чтобы снизить вероятность того, что компрометация любого отдельного компонента может привести к компрометации всей системы.

Как работает шифрование?В начале процесса шифрования отправитель должен решить, какой шифр лучше всего замаскирует смысл сообщения и какую переменную использовать в качестве ключа, чтобы сделать закодированное сообщение уникальным.Наиболее широко используемые типы шифров делятся на две категории: симметричные и асимметричные.

Симметричные шифры, также называемые шифрованием с секретным ключом , используют один ключ. Ключ иногда называют общим секретом , потому что отправитель или вычислительная система, выполняющая шифрование, должна совместно использовать секретный ключ со всеми объектами, уполномоченными дешифровать сообщение. Шифрование с симметричным ключом обычно намного быстрее, чем асимметричное шифрование.Наиболее широко используемым шифром с симметричным ключом является Advanced Encryption Standard (AES), который был разработан для защиты секретной информации правительства.

Ключ иногда называют общим секретом , потому что отправитель или вычислительная система, выполняющая шифрование, должна совместно использовать секретный ключ со всеми объектами, уполномоченными дешифровать сообщение. Шифрование с симметричным ключом обычно намного быстрее, чем асимметричное шифрование.Наиболее широко используемым шифром с симметричным ключом является Advanced Encryption Standard (AES), который был разработан для защиты секретной информации правительства.

Асимметричные шифры, также известные как шифрование с открытым ключом , используют два разных, но логически связанных ключа. В этом типе криптографии часто используются простые числа для создания ключей, поскольку сложно вычислить множители больших простых чисел и реконструировать шифрование. Алгоритм шифрования Ривест-Шамир-Адлеман (RSA) в настоящее время является наиболее широко используемым алгоритмом с открытым ключом.С RSA для шифрования сообщения можно использовать открытый или закрытый ключ; какой бы ключ не использовался для шифрования, становится ключом дешифрования.

Сегодня многие криптографические процессы используют симметричный алгоритм для шифрования данных и асимметричный алгоритм для безопасного обмена секретным ключом.

Как алгоритмы и ключи используются, чтобы сделать текстовое сообщение неразборчивым Преимущества шифрованияОсновная цель шифрования — защитить конфиденциальность цифровых данных, хранящихся в компьютерных системах или передаваемых через Интернет или любую другую компьютерную сеть.

Помимо безопасности, внедрение шифрования часто обусловлено необходимостью соблюдения нормативных требований. Ряд организаций и органов по стандартизации либо рекомендуют, либо требуют шифрования конфиденциальных данных, чтобы предотвратить доступ к данным неавторизованных третьих лиц или злоумышленников. Например, стандарт безопасности данных индустрии платежных карт (PCI DSS) требует от продавцов шифрования данных платежных карт клиентов, когда они хранятся и передаются по общедоступным сетям.

Хотя шифрование предназначено для предотвращения доступа неавторизованных объектов к полученным данным, в некоторых ситуациях шифрование может также препятствовать доступу владельца данных к данным.

Управление ключами — одна из самых больших проблем при построении корпоративной стратегии шифрования, потому что ключи для расшифровки зашифрованного текста должны находиться где-то в среде, и злоумышленники часто имеют довольно хорошее представление о том, где искать.

Существует множество передовых методов управления ключами шифрования. Просто управление ключами добавляет дополнительные уровни сложности к процессу резервного копирования и восстановления. Если произойдет серьезная авария, процесс получения ключей и их добавления на новый сервер резервного копирования может увеличить время, необходимое для начала операции восстановления.

Одной системы управления ключами недостаточно. Администраторы должны разработать комплексный план защиты системы управления ключами. Как правило, это означает резервное копирование отдельно от всего остального и хранение этих резервных копий таким образом, чтобы облегчить извлечение ключей в случае крупномасштабной аварии.

Как правило, это означает резервное копирование отдельно от всего остального и хранение этих резервных копий таким образом, чтобы облегчить извлечение ключей в случае крупномасштабной аварии.

— это эффективный способ защиты данных, но с криптографическими ключами необходимо тщательно обращаться, чтобы данные оставались защищенными, но были доступны при необходимости. Доступ к ключам шифрования следует контролировать и ограничивать только тех лиц, которым они абсолютно необходимы.

Стратегии управления ключами шифрования на протяжении всего их жизненного цикла и защиты их от кражи, потери или неправомерного использования должны начинаться с аудита, чтобы установить эталон того, как организация настраивает, контролирует, отслеживает и управляет доступом к своим ключам.

Программное обеспечение для управления ключами может помочь централизовать управление ключами, а также защитить ключи от несанкционированного доступа, подмены или модификации.

Обертывание ключей — это тип функции безопасности, присутствующей в некоторых пакетах программного обеспечения для управления ключами, которая, по сути, шифрует ключи шифрования организации, индивидуально или в большом количестве.Процесс расшифровки ключей, которые были обернуты, называется разворачиванием . Действия по упаковке и распаковке ключей обычно выполняются с симметричным шифрованием.

Типы шифрования- Принесите собственное шифрование (BYOE) — это модель безопасности облачных вычислений, которая позволяет клиентам облачных услуг использовать собственное программное обеспечение для шифрования и управлять своими собственными ключами шифрования. BYOE также может называться , принеси свой ключ (BYOK).BYOE работает, позволяя клиентам развертывать виртуализированный экземпляр своего собственного программного обеспечения для шифрования вместе с бизнес-приложением, которое они размещают в облаке.

- Шифрование облачного хранилища — это услуга, предлагаемая поставщиками облачного хранилища, при которой данные или текст преобразуются с использованием алгоритмов шифрования и затем помещаются в облачное хранилище. Облачное шифрование почти идентично внутреннему шифрованию с одним важным отличием: клиенту облачного сервиса необходимо время, чтобы узнать о политиках и процедурах провайдера для шифрования и управления ключами шифрования, чтобы обеспечить соответствие шифрования уровню конфиденциальности хранимых данных. .

- Шифрование на уровне столбца — это подход к шифрованию базы данных, при котором информация в каждой ячейке определенного столбца имеет один и тот же пароль для доступа, чтения и записи.

- Отказанное шифрование — это тип криптографии, который позволяет дешифровать зашифрованный текст двумя или более способами, в зависимости от того, какой ключ дешифрования используется. Отрицательное шифрование иногда используется для дезинформации, когда отправитель ожидает или даже поощряет перехват сообщения.

- Шифрование как услуга (EaaS) — это модель подписки, которая позволяет клиентам облачных услуг воспользоваться преимуществами безопасности, которые предлагает шифрование. Такой подход предоставляет клиентам, которым не хватает ресурсов для самостоятельного управления шифрованием, возможность решить проблемы, связанные с соблюдением нормативных требований, и защитить данные в многопользовательской среде. Предложения по облачному шифрованию обычно включают шифрование всего диска (FDE), шифрование базы данных или шифрование файлов.

- Сквозное шифрование (E2EE) гарантирует, что данные, передаваемые между двумя сторонами, не могут быть просмотрены злоумышленником, который перехватывает канал связи.Использование зашифрованного канала связи, обеспечиваемого протоколом TLS, между веб-клиентом и программным обеспечением веб-сервера, не всегда достаточно для обеспечения E2EE; как правило, фактический передаваемый контент зашифровывается клиентским программным обеспечением перед передачей веб-клиенту и дешифруется только получателем.

Приложения для обмена сообщениями, обеспечивающие E2EE, включают WhatsApp от Facebook и Signal от Open Whisper Systems. Пользователи Facebook Messenger также могут получать сообщения E2EE с опцией «Секретные беседы».

Приложения для обмена сообщениями, обеспечивающие E2EE, включают WhatsApp от Facebook и Signal от Open Whisper Systems. Пользователи Facebook Messenger также могут получать сообщения E2EE с опцией «Секретные беседы». - Шифрование на уровне поля — это способность шифровать данные в определенных полях на веб-странице. Примерами полей, которые могут быть зашифрованы, являются номера кредитных карт, номера социального страхования, номера банковских счетов, информация о здоровье, заработная плата и финансовые данные. После выбора поля все данные в этом поле будут автоматически зашифрованы.