СКЗИ: что это такое и какие виды бывают?

СКЗИ: что это такое и какие виды бывают? | Купить и получить в компании Тензор Используя официальный сайт tensor.ru, вы даете согласие на работу с cookie, Яндекс.Метрикой, Google Analytics для сбора технических данных. Подробнее

- 77 Москва

- 78 Санкт-Петербург

- 01 Республика Адыгея

- 02 Республика Башкортостан

- 03 Республика Бурятия

- 04 Республика Алтай

- 05 Республика Дагестан

- 06 Республика Ингушетия

- 07 Респ.

Кабардино-Балкария

Кабардино-Балкария - 08 Республика Калмыкия

- 09 Респ. Карачаево-Черкессия

- 10 Республика Карелия

- 11 Республика Коми

- 12 Республика Марий Эл

- 13 Республика Мордовия

- 14 Республика Саха (Якутия)

- 15 Северная Осетия — Алания

- 16 Республика Татарстан

- 17 Республика Тыва

- 18 Республика Удмуртия

- 19 Республика Хакасия

- 20 Республика Чечня

- 21 Республика Чувашия

- 22 Алтайский край

- 23 Краснодарский край

- 24 Красноярский край

- 25 Приморский край

- 26 Ставропольский край

- 27 Хабаровский край

- 28 Амурская обл.

- 29 Архангельская обл.

- 30 Астраханская обл.

- 31 Белгородская обл.

- 32 Брянская обл.

- 33 Владимирская обл.

- 34 Волгоградская обл.

- 35 Вологодская обл.

- 36 Воронежская обл.

- 37 Ивановская обл.

- 38 Иркутская обл.

- 39 Калининградская обл.

- 40 Калужская обл.

- 41 Камчатский край

- 42 Кемеровская обл.

- 43 Кировская обл.

- 44 Костромская обл.

- 45 Курганская обл.

- 46 Курская обл.

- 47 Ленинградская обл.

- 48 Липецкая обл.

- 49 Магаданская обл.

- 50 Московская обл.

- 51 Мурманская обл.

- 52 Нижегородская обл.

- 53 Новгородская обл.

- 54 Новосибирская обл.

- 55 Омская обл.

- 56 Оренбургская обл.

- 57 Орловская обл.

- 58 Пензенская обл.

- 59 Пермский край

- 60 Псковская обл.

- 61 Ростовская обл.

- 62 Рязанская обл.

- 63 Самарская обл.

- 63 Тольятти

- 64 Саратовская обл.

- 65 Сахалинская обл.

- 66 Свердловская обл.

- 67 Смоленская обл.

- 68 Тамбовская обл.

- 69 Тверская обл.

- 70 Томская обл.

- 71 Тульская обл.

- 72 Тюменская обл.

- 73 Ульяновская обл.

- 74 Челябинская обл.

- 75 Забайкальский край

- 76 Ярославская обл.

- 79 Еврейская АО

- 83 Ненецкий АО

- 86 Ханты-Мансийский АО

- 87 Чукотский АО

- 89 Ямало-Ненецкий АО

- 91 Республика Крым

- 92 Севастополь

Установка и применение программы PGP | Криптография | Статьи | Программирование Realcoding.Net

Настоящая глава посвящена основным приемам работы с криптографической программой pgp (pretty good privacy).

pgp – это криптографическая (шифровальная) программа с высокой

степенью надежности, которая позволяет пользователям обмениваться информацией в

электронном виде в режиме полной конфиденциальности.

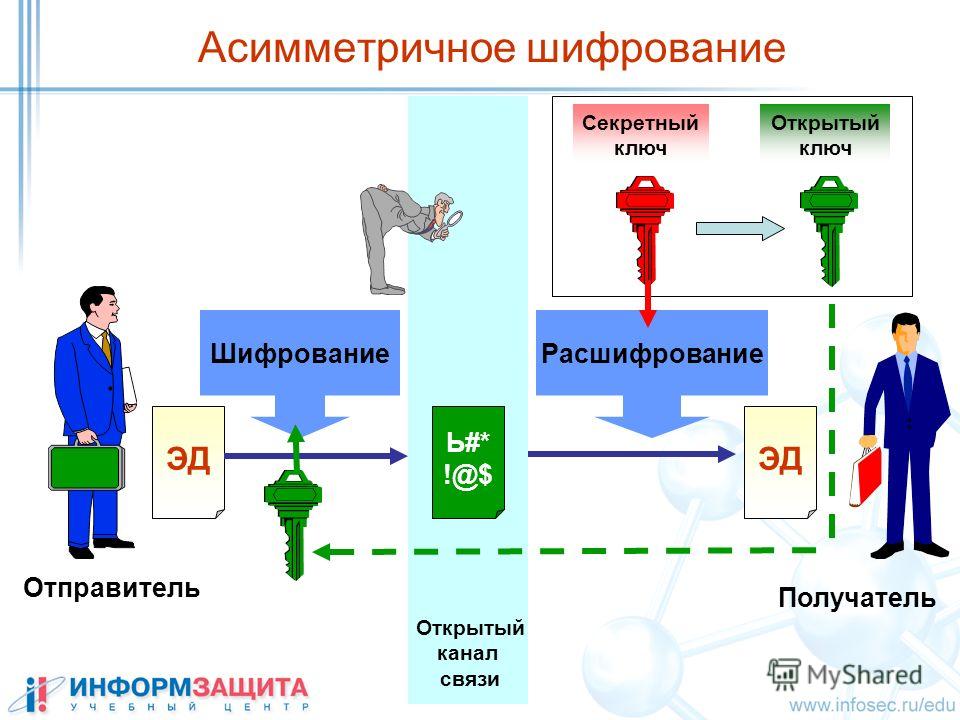

Главное преимущество этой программы состоит в том, что для обмена зашифрованными сообщениями пользователям нет необходимости передавать друг другу тайные ключи т.к. эта программа построена на новом принципе работы – публичной криптографии или обмене открытыми (публичными) ключами, где пользователи могут открыто посылать друг другу свои публичные ключи с помощью сети «Интернет» и при этом не беспокоиться о возможности несанкционированного доступа каких-либо третьих лиц к их конфиденциальным сообщениям.

В pgp применяется принцип использования двух взаимосвязанных ключей: открытого и закрытого. К закрытому ключу имеете доступ только вы, а свой открытый ключ вы распространяете среди своих корреспондентов.

Великолепное преимущество этой программы состоит также в том, что она

бесплатная и любой пользователь, имеющий доступ к Интернету, может ее «скачать»

на свой компьютер в течение получаса. pgp шифрует сообщение таким образом, что

никто кроме получателя сообщения, не может ее расшифровать. Создатель pgp Филипп

Циммерман открыто опубликовал код программы, который неоднократно был исследован

специалистами крипто-аналитиками высочайшего класса и ни один из них не нашел в

программе каких-либо слабых мест.

Создатель pgp Филипп

Циммерман открыто опубликовал код программы, который неоднократно был исследован

специалистами крипто-аналитиками высочайшего класса и ни один из них не нашел в

программе каких-либо слабых мест.

Филипп Циммерман следующим образом объясняет причину создания программы: «Людям необходима конфиденциальность. pgp распространяется как огонь в прериях, раздуваемый людьми, которые беспокоятся о своей конфиденциальности в этот информационный век. Сегодня организации по охране прав человека используют программу pgp для защиты своих людей за рубежом. Организация amnesty international также использует ее».

Пользователям сети «Интернет» рекомендуется использовать эту программу именно

по той же причине, почему люди предпочитают посылать друг другу письма в

конвертах, а не на открытках, которые могут быть легко прочитаны почтовыми

служащими. Дело в том, что электронные сообщения, в том виде и формате, который

существует на сегодняшний день, легко могут быть прочитаны и архивированы любым

человеком, имеющим доступ к серверу Интернет провайдера (поставщика услуг сети

«Интернет»). В настоящий момент спецслужбам проще и дешевле подключиться к

электронным адресам большого количества лиц, нежели к телефонным разговорам.

Здесь вообще ничего делать не надо. Все сделает компьютер. Агенту спецслужбы или

другому заинтересованному человеку остается только сесть за компьютер и

просмотреть все ваши сообщения. Научно-технический прогресс облегчил задачу

таким людям, однако, этот же самый прогресс предоставил возможность

пользователям сети «Интернет» скрыть свои сообщения от третьих лиц таким

образом, что даже суперкомпьютер стоимостью несколько десятков миллионов

долларов не способен их расшифровать.

В настоящий момент спецслужбам проще и дешевле подключиться к

электронным адресам большого количества лиц, нежели к телефонным разговорам.

Здесь вообще ничего делать не надо. Все сделает компьютер. Агенту спецслужбы или

другому заинтересованному человеку остается только сесть за компьютер и

просмотреть все ваши сообщения. Научно-технический прогресс облегчил задачу

таким людям, однако, этот же самый прогресс предоставил возможность

пользователям сети «Интернет» скрыть свои сообщения от третьих лиц таким

образом, что даже суперкомпьютер стоимостью несколько десятков миллионов

долларов не способен их расшифровать.

КАК pgp РАБОТАЕТ

Когда пользователь шифрует сообщение с помощью pgp, то программа сначала

сжимает текст, что сокращает время на отправку сообщения через модем и

увеличивает надежность шифрования. Большинство приемов криптоанализа (взлома

зашифрованных сообщений) основаны на исследовании «рисунков», присущих текстовым

файлам, что помогает взломать ключ. Сжатие ликвидирует эти «рисунки» и таким

образом повышает надежность зашифрованного сообщения. Затем pgp генерирует

сессионный ключ, который представляет собой случайное число, созданное за счет

движений вашей мышки и нажатий на клавиши клавиатуры.

Сжатие ликвидирует эти «рисунки» и таким

образом повышает надежность зашифрованного сообщения. Затем pgp генерирует

сессионный ключ, который представляет собой случайное число, созданное за счет

движений вашей мышки и нажатий на клавиши клавиатуры.

Как только данные будут зашифрованы, сессионный ключ зашифровывается с помощью публичного ключа получателя сообщения, который отправляется к получателю вместе с зашифрованным текстом.

Расшифровка происходит в обратной последовательности. Программа pgp получателя сообщения использует закрытый ключ получателя для извлечения временного сессионного ключа, с помощью которого программа затем дешифрует зашифрованный текст.

КЛЮЧИ

Ключ – это число, которое используется криптографическим алгоритмом для

шифрования текста. Как правило, ключи — это очень большие числа. Размер ключа

измеряется в битах. Число, представленное 1024 битами – очень большое. В

публичной криптографии, чем больше ключ, тем его сложнее взломать.

В то время как открытый и закрытый ключи взаимосвязаны, чрезвычайно сложно получить закрытый ключ исходя из наличия только открытого ключа, однако это возможно при наличии большой компьютерной мощности. Поэтому крайне важно выбирать ключи подходящего размера: достаточно большого для обеспечения безопасности и достаточно малого для обеспечения быстрого режима работы. Кроме этого, необходимо учитывать личность того, кто намеревается прочитать ваши зашифрованные сообщения, насколько он заинтересован в их расшифровке, каким временем он обладает, и какие у него имеются ресурсы.

Более большие ключи будут более надежными в течение более длительного срока времени. Поэтому если вам необходимо зашифровать информацию с тем, чтобы она хранилась в течение нескольких лет, то необходимо использовать более крупный ключ.

Ключи хранятся на жестком диске вашего компьютера в зашифрованном состоянии в

виде двух файлов: одного для открытых ключей, а другого — для закрытых.

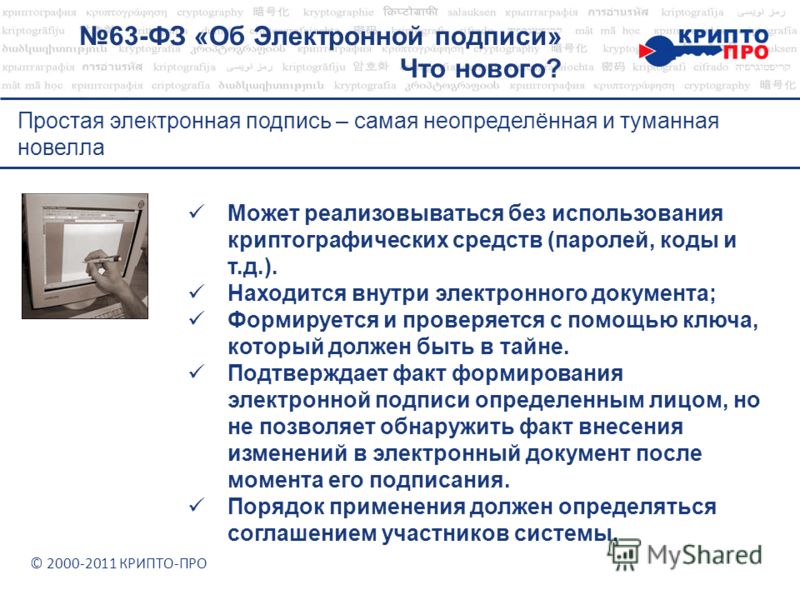

ЦИФРОВАЯ ПОДПИСЬ

Огромным преимуществом публичной криптографии также является возможность

использования цифровой подписи, которая позволяют получателю сообщения

удостовериться в личности отправителя сообщения, а также в целостности

(верности) полученного сообщения. Цифровая подпись исполняет ту же самую

функцию, что и ручная подпись. Однако ручную подпись легко подделать. Цифровую

же подпись почти невозможно подделать.

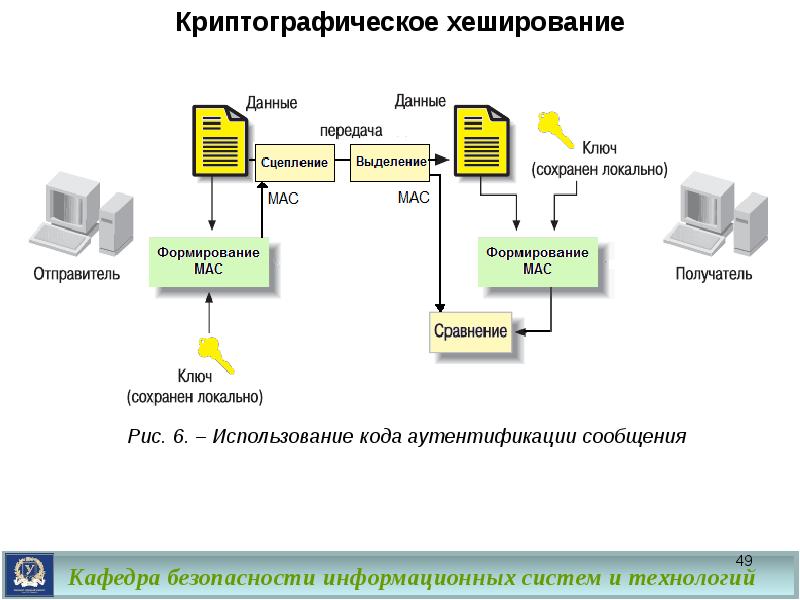

ХЭШ-ФУНКЦИЯ

Еще одно важное преимущество использования pgp состоит в том, что pgp применяет

так называемую «хэш-функцию», которая действует таким образом, что в том случае

какого-либо изменения информации, пусть даже на один бит, результат

«хэш-функции» будет совершенно иным. С помощью «хэш-функции» и закрытого ключа

создается «подпись», передаваемая программой вместе с текстом. При получении

сообщения получатель использует pgp для восстановления исходных данных и

проверки подписи.

С помощью «хэш-функции» и закрытого ключа

создается «подпись», передаваемая программой вместе с текстом. При получении

сообщения получатель использует pgp для восстановления исходных данных и

проверки подписи.

При условии использования надежной формулы «хэш-функции» невозможно вытащить подпись из одного документа и вложить в другой, либо каким-то образом изменить содержание сообщения. Любое изменение подписанного документа сразу же будет обнаружено при проверке подлинности подписи.

ПАРОЛЬНАЯ ФРАЗА

Парольная фраза – это сочетание нескольких слов, которое теоретически более

надежно, чем парольное слово. В виду того, что парольная фраза состоит из

нескольких слов, она практически неуязвима против так называемых «словарных

атак», где атакующий пытается разгадать ваш пароль с помощью компьютерной

программы, подключенной к словарю. Самые надежные парольные фразы должны быть

достаточно длинными и сложными и должны содержать комбинацию букв из верхних и

нижних регистров, цифровые обозначения и знаки пунктуации.

Парольная фраза должна быть такой, чтобы ее потом не забыть и чтобы третьи лица не могли ее разгадать. Если вы забудете свою парольную фразу, то уже никогда не сможете восстановить свою зашифрованную информацию. Ваш закрытый ключ абсолютно бесполезен без знания парольной фразы и с этим ничего не поделаешь.

ОСНОВНЫЕ ШАГИ В ИСПОЛЬЗОВАНИИ ПРОГРАММЫ pgp

1. Установите программу на свой компьютер. Руководствуйтесь краткой инструкцией по инсталляции программы, приведенной ниже.

2. Создайте закрытый и открытый ключ. Перед тем, как вы начнете использовать программу pgp, вам необходимо генерировать пару ключей, которая состоит из закрытого ключа, к которому имеете доступ только вы, и открытый ключ, который вы копируете и свободно передаете другим людям (вашим корреспондентам).

3. Распространите свой открытый ключ среди своих корреспондентов в обмен на

их ключи. Ваш открытый ключ, это всего лишь маленький файл, поэтому его можно

либо воткнуть в сообщение, копировать в файл, прикрепить к почтовому сообщению

или разместить на сервере.

4. Удостовериться в верности открытого ключа. Как только вы получите открытые ключи своих корреспондентов, то их можно внести в «кольцо» открытых ключей. После этого вам необходимо убедиться в том, что у вас действительно открытый ключ вашего корреспондента. Вы можете это сделать, связавшись с этим корреспондентом и, попросив его зачитать вам по телефону «отпечатки пальцев» (уникальный идентификационный номер) его открытого ключа, а также сообщив ему номер вашего ключа. Как только вы убедитесь в том, что ключ действительно принадлежит ему, вы можете его подписать и таким образом подтвердить ваше доверие к этому ключу.

5. Шифрование и удостоверение корреспонденции вашей цифровой подписью. После

генерации пары ключей и обмена открытыми ключами вы можете начать шифрование и

удостоверение ваших сообщений и файлов своей цифровой подписью. Если вы

используете почтовую программу, которая поддерживается программой pgp, то вы

можете шифровать и дешифровать всю вашу корреспонденцию, находясь прямо в этой

программе.

6. Дешифровка поступающих к вам сообщений и проверка подлинности отправителя. Когда кто-либо высылает вам зашифрованное сообщение, вы можете дешифровать его и проверить подлинность отправителя этого сообщения и целостность самого сообщения. Если ваша почтовая программа не поддерживается pgp, то вы можете сделать это через буфер обмена.

7. Уничтожение файлов. Когда вам необходимо полностью удалить какой-либо файл, вы можете исполнить команду wipe (стереть). Таким образом, удаленный файл уже невозможно будет восстановить.

ИНСТАЛЛЯЦИЯ ПРОГРАММЫ pgp

Ниже приводятся заголовки сообщений, появляющиеся при инсталляции программы (нажатии на инсталляционный файл с расширением .exe) и команды, которые необходимо исполнять при инсталляции:

pgp installation program

Нажмите на next

software license agreement

Нажмите на yes

user information

name____________

company _________

Введите свое имя, название компании и нажмите на next

setup: choose installation directory

Нажмите на next

select components:

Здесь необходимо выбрать компоненты для установки

* program files

eudora plugin

* microsoft exchange/outlook plugin

* microsoft outlook express plugin

* user’s manual adobe

* pgp disk for windows

Выделите те компоненты, которые необходимо установить. Если вы не используете

почтовую программу eudora, то ее не нужно выделять. Если вы используете

microsoft exchange/outlook для работы в сети «Интернет», то выделите ее. То же

самое касается microsoft outlook, почтовой программы, встроенной в windows-98.

Если вы не используете

почтовую программу eudora, то ее не нужно выделять. Если вы используете

microsoft exchange/outlook для работы в сети «Интернет», то выделите ее. То же

самое касается microsoft outlook, почтовой программы, встроенной в windows-98.

Нажмите на next

check setup information

Нажмите на next

Начинается копирование программных файлов на жесткий диск компьютера.

Для того чтобы программа автоматически запустила операцию создания ключей после перезагрузки компьютера нажать на кнопку «yes i want to run pgp keys»

Нажмите на finish

restart windows для перезагрузки windows.

Нажмите на o’k

Компьютер перезапустится и на этом программа установки завершится.

Теперь необходимо установить на компьютер два ключа:

public key — открытый ключ

private key — закрытый ключ

ГЕНЕРАЦИЯ КЛЮЧЕЙ

После перезагрузки компьютера в нижнем правом углу (панель задач) появится

значок pgp — символ амбарного замка.

Поставьте на него мышку, нажмите на мышку и выберите в открывшемся меню команду launch pgp keys.

Зайдите в меню keys и выполните команду new key

Нажмите на next

Введите свое имя и электронный адрес

Нажмите на next

Выберите размер ключа 2048 и нажмите на next

Затем выделите фразу key pair never expires (срок действия ключевой пары никогда не истекает) и нажмите на next.

Два раза введите секретный пароль и нажмите на next.

Программа начнет генерировать пару ключей. Если программе не хватает информации, то она может попросить нажать на несколько клавиш наугад и подвигать мышку. Это необходимо выполнить.

Затем программа сообщит, что процесс генерации ключей закончен.

Нажмите на next.

Потом еще раз нажмите на next.

Затем нужно нажать на команду done.

На этом процесс создания пары ключей закончился и можно начинать пользоваться программой.

Теперь после установки программы необходимо обменяться со своими

корреспондентами открытыми ключами. Для этого необходимо исполнить команду

launch pgp keys, выделить свой ключ (файл со своим именем) в окошке, нажать на

правую кнопку мышки и выбрать команду export.

Для этого необходимо исполнить команду

launch pgp keys, выделить свой ключ (файл со своим именем) в окошке, нажать на

правую кнопку мышки и выбрать команду export.

Появится окошко, с помощью которого можно указать путь, где сохранить файл с названием <ваше имя.asc>

Этот файл необходимо выслать своему корреспонденту, в обмен на его открытый ключ.

Как только вы получите открытый ключ своего корреспондента, надо его запустить, нажав на него двойным щелчком мышки, выделить его в окошке и выполнить команду import.

Теперь можно пересылать друг другу зашифрованные сообщения, которые шифруются открытым ключом получателя сообщения.

КАК ПОСЛАТЬ ЗАШИФРОВАННОЕ СООБЩЕНИЕ

После того, как открытый (публичный) ключ вашего корреспондента установится на

вашем компьютере, сообщение можно отправлять получателю следующим образом:

Составляем сообщение в почтовой программе outlook express.

После того, как сообщение готово к отсылке, нажимаем один раз либо на третий

значок справа на панели outlook express с изображением желтого конверта и замка

(при этом кнопка просто вдавливается и больше ничего не происходит), либо в меню

tools нажимаем на encrypt using pgp и затем нажимаем на команду в меню file под

названием send later.

Тогда сразу же появится окошко программы pgp под названием recipient selection, в котором необходимо найти и выделить мышкой публичный ключ своего корреспондента (получателя сообщения, который обычно именуется именем получателя) и нажать на o’k.

Сразу же после этого программа автоматически зашифрует сообщение и поместит его в папку исходящих сообщений outbox

Теперь можно заходить в Интернет и отправлять все сообщения, готовые к отправке.

РАСШИФРОВКА СООБЩЕНИЙ

Открываем полученное зашифрованное сообщение и нажимаем на второй справа значок

на панели outlook express, либо на команду меню pgp decrypt message. Через

несколько секунд сообщение будет расшифровано и появится в окошке.

Существует еще один способ использования pgp, который чуть-чуть сложнее, чем шифрование через outlook express. Этот способ можно применять в том случае, если не удается установить pgp вместе с программой outlook exress.

Создаем сообщение в outlook express, затем выделяем его через команды edit — select all и копируем в буфер windows через команду copy.

После этого ставим мышку на значок pgp в панели задач, нажимаем на мышку и исполняем команду encrypt clipboard.

Появляется окно диалога с pgp под названием key selection dialog

Необходимо выделить адрес (открытый ключ) корреспондента (ключ получателя сообщения)) в этом окне и щелкнуть по нему мышкой два раза, чтобы он появился внизу, потом нажимаем на o’k и программа зашифрует все содержимое clipboard.

После этого заходим в сообщение с текстом, который был ранее выделен, ставим мышку на поле сообщения, нажимаем на правую кнопку мышки и исполняем команду paste.

В результате зашифрованное содержимое clipboard заменяет предыдущее сообщение и на этом процесс шифровки закончился. Теперь можно отправлять сообщение обычным образом.

Расшифровывать полученные сообщения можно таким же образом: т.е. выделяем

полученный зашифрованный текст, копируем его в буфер windows clipboard, заходим

мышкой в меню pgp через панель задач windows и выбираем команду decrypt and

verify clipboard.

Появляется окно программы pgp, в которое необходимо ввести пароль, вводим пароль в это окно, нажимаем на o’k и перед нами предстает расшифрованное сообщение.

Естественно, перед тем, как это сделать, необходимо создать пару ключей, как было описано ранее.

Также кроме этого способа можно применить еще один способ шифрования (третий способ).

Можно создать текст в каком-либо редакторе, например блокноте, и сохранить его в виде файла. После этого в проводнике выделяем файл, нажимаем на правую кнопку мышки и видим, что в нижней части команды опций появилась еще одна команда под названием pgp, после чего, поставив мышку на pgp, мы увидим раскрывающееся меню, состоящее из 4 команд:

encrypt

sign

encrypt and sign

wipe

Нажимаем на первую команду и перед нами появляется диалог выбора открытого ключа корреспондента, выбираем ключ, нажимаем на o’k, вводим пароль и файл зашифрован.

После этого рекомендуется выполнить еще одну команду в меню pgp: wipe

(стереть, уничтожить оригинальный файл). Иначе, какой смысл шифровать файл, если

на диске компьютера остался первоначальный файл?

Иначе, какой смысл шифровать файл, если

на диске компьютера остался первоначальный файл?

После этой операции у файла остается то же самое имя, но меняется тип расширения на <*.pgp>

Теперь этот файл можно прикрепить к сообщению и отправить вместе с ним.

В результате мы узнали, что существует три основных способа шифрования информации:

· Первый — самый удобный, напрямую в почтовой программе;

· Второй — через копирование текста в буфер обмена windows;

· Третий — через шифрование всего файла, который затем прикрепляется к сообщению.

При работе с программой pgp появляется следующая проблема: при шифровании

исходящих сообщений открытым ключом своего корреспондента, отправитель сообщений

не может их потом прочитать, ввиду того, что исходящее сообщение шифруется с

помощью закрытого ключа отправителя и открытого ключа его корреспондента, т.е.

только получатель может прочитать такое сообщение. В результате получается, что

отправитель не может впоследствии прочитать свои сообщения, отправленные им

ранее.

В настройках pgp есть опция, позволяющая зашифровывать свои исходящие сообщения таким образом, чтобы их можно было потом прочитать (взять из архива и прочитать).

Для этого надо щелкнуть мышкой по символу pgp на панели задач, исполнить команду pgp preferences, зайти в general и поставить галочку напротив команды always encrypt to default key

Кроме этого нужно зайти в pgp keys, выбрать мышкой свой ключ, зайти в меню keys и исполнить команду set as default key

Здесь же можно изменить свою парольную фразу:

выделить мышкой свой ключ, нажать на правую кнопку мышки, исполнить команду key properties , change passphrase и поменять свою парольную фразу.

Парольную фразу рекомендуется менять, по крайней мере, раз в полгода, хотя если вы постарались создать надежную парольную фразу и исключили какую-либо возможность разгадки этой фразы кем бы то ни было, то этого можно и не делать.

Кроме того, там же (в key properties) можно увидеть fingerprint или

своеобразные «отпечатки пальцев», состоящие из комбинации цифр и букв.

Эти отпечатки пальцев (идентификатор ключа) хороши тем, что можно предотвратить незаконное вторжение какими-либо людьми в вашу переписку.

Т.е. кто-либо может перехватить ваш открытый ключ при отправке вашему корреспонденту или кому-либо еще и заменить своим открытым ключом. Когда ваш корреспондент получит этот ключ, то он будет думать, что это ваш ключ, когда в действительности это ключ третьего лица. Вы зашифровываете свое сообщение этим открытым ключом и в результате получается, что ваше сообщение не доходит до вашего корреспондента, а прочитывается другой третьей стороной, которая затем меняет это сообщение и отсылает вам под видом ответа от вашего корреспондента.

Для того чтобы исключить такие проблемы, владельцы открытых ключей созваниваются по телефону и зачитывают друг другу отпечатки своих ключей. В таком случае достигается 100% надежность того, что информация не попала в чужие руки.

pgp диск

pgp диск – это удобное приложение, которое позволяет вам отвести некоторую часть

вашего жесткого диска для хранения конфиденциальной информации. Это

зарезервированное место используется для создания файла под именем <pgp disk>.

Это

зарезервированное место используется для создания файла под именем <pgp disk>.

Хотя это всего лишь один файл, он действует подобно вашему жесткому диску в том отношении, что он выполняет функцию хранения ваших файлов и исполняемых программ. Вы можете его себе представить в виде флоппи дискеты или внешнего жесткого диска. Для того, чтобы использовать программы и файлы, находящиеся на нем, вы его устанавливаете <mount>, после чего его можно использовать также, как любой другой диск. Вы можете установить программы внутри этого диска либо копировать на него файлы. После того, как вы отключите <unmount> этот диск, он станет недоступным для третьих лиц и для того, чтобы открыть его, необходимо ввести парольную фразу, которая известна только вам. Но даже разблокированный диск защищен от несанкционированного доступа. Если ваш компьютер зависнет во время использования диска, то его содержание будет зашифровано.

Одним из наиболее важных преимуществ и удобств использования программы

pgpdisk является тот факт, что теперь нет необходимости шифровать большое

количество файлов, в которых находится конфиденциальная информация. Теперь можно

переместить все конфиденциальные файлы и даже программы на такой диск и таким

образом избежать необходимости каждый раз расшифровывать какой-либо файл при его

открытии.

Теперь можно

переместить все конфиденциальные файлы и даже программы на такой диск и таким

образом избежать необходимости каждый раз расшифровывать какой-либо файл при его

открытии.

Для того, чтобы установить новый pgp диск, необходимо выполнить следующие команды:

Пуск – Программы – pgp – pgpdisk

после чего появится окно программы со следующими командами:

new – создать новый pgp диск

mount – установить созданный диск путем ввода парольной фразы

unmount – закрыть диск (зашифровать), который был ранее установлен

prefs – опции настройки

Как создать новый pgp диск

1. Запустите программу pgpdisk

2. Исполните команду new, после чего на экране появится мастер создания pgp диска.

3. Нажмите на next

4. Появится окошко создания pgp диска, в котором необходимо указать путь, где новый диск под названием <new pgpdisk1> надо сохранить.

5. Нажмите на кнопку save и файл под этим названием сохранится на диске,

выбранном вами (по умолчанию на диске С).

6. Под надписью <pgpdisk size field> введите цифру, обозначающую размер pgp диска и не забудьте выбрать килобайты или мегабайты там же.

7. Под надписью <pgpdisk drive letter field> подтвердите букву, которую вы присвоите новому диску.

8. Нажмите на next

9. Введите парольную фразу, которую в дальнейшем необходимо будет вводить для установки нового диска. Введите парольную фразу два раза.

10. Нажмите на next

11. При необходимости подвигайте мышку или нажимайте на кнопки на клавиатуре для того, чтобы программа сгенерировала новый ключ

12. Нажмите на next. Столбик покажет вам инициализацию создания нового диска.

13. Еще раз нажмите на next, с тем, чтобы окончательно установить новый pgp диск.

14. Нажмите на finish.

15. Введите название нового диска.

16. Нажмите на start

17. Нажмите на ok (на диске еще нет данных). Компьютер скажет вам, когда закончится форматирование диска.

18. Нажмите на кнопку close на окне форматирования. Теперь ваш новый диск

появится на том диске, который вы ранее указали (по умолчанию диск С). Для того,

чтобы открыть диск, надо дважды нажать на него мышкой.

Нажмите на кнопку close на окне форматирования. Теперь ваш новый диск

появится на том диске, который вы ранее указали (по умолчанию диск С). Для того,

чтобы открыть диск, надо дважды нажать на него мышкой.

Как установить pgp диск

Как только новый диск будет создан, программа pgp автоматически его установит с тем, чтобы вы могли начать его использовать. После того, как вы закончили работу с конфиденциальной информацией, необходимо отключить диск. После отключения диск его содержимое будет зашифровано в виде зашифрованного файла.

Для открытия pgp диска надо дважды щелкнуть по нему мышкой и дважды ввести парольную фразу в появившееся окно программы. Вы сможете убедиться в том, что pgp диск открылся, зайдя в мой компьютер и увидев, что рядом с диском С появился диск d. В том случае, если у вас уже есть диск d, то новый диск получит следующую букву e и т.д. Зайти на новый диск можно через мой компьютер или другую оболочку просмотра файлов.

Использование установленного pgp диска

На диске pgp можно создавать файлы, каталоги, перемещать файлы или каталоги,

либо стирать, т. е. можно делать те же самые операции, что и на обычном диске.

е. можно делать те же самые операции, что и на обычном диске.

Закрытие pgp диска

Закройте все программы и файлы, имеющиеся на диске pgp, т.к. невозможно закрыть диск, если файлы на этом диске до сих пор еще открыты. Теперь зайдите в мой компьютер выделите мышкой диск pgp, нажмите на правую кнопку мышки и выберите команду <unmount> в появившемся меню <pgp disk>.

Как только диск будет закрыт, то он исчезнет из моего компьютера и превратится в зашифрованный файл на диске С.

Еще один важный момент, на который необходимо обратить внимание, это настройки программы, которые позволяют автоматически закрыть диск в случае не обращения к диску в течение какого-либо периода времени. Для этого надо исполнить команду <prefs> в программе pgpdisk и в появившемся меню под названием <auto unmount> (автоматическое закрытие) выделить флажками все три команды:

· auto unmount after __ minutes of inactivity (автоматически закрыть после __

минут бездействия). Здесь также необходимо указать количество минут.

Здесь также необходимо указать количество минут.

· auto unmount on computer sleep (автоматически закрыть при переходе компьютера в спящее состояние)

· prevent sleep if any pgpdisks could not be unmounted (не позволить компьютеру перейти в состояние спячки, если pgp диск не был закрыт)

Смена парольной фразы:

1. Убедитесь в том, что pgp диск не установлен. Невозможно сменить парольную фразу в том случае, если диск установлен.

2. Выберите команду <change passphrase> из меню <file>

3. Выберите тот диск, парольную фразу для которго вы хотите изменить.

4. Введите старую парольную фразу. Нажмите на ОК. Появится окошко для ввода новой парольной фразы.

5. Введите новую парольную фразу. Минимальная длина парольной фразы: 8 знаков

6. Нажмите на ОК. Окошко новой парольной фразы <new passphrase> закроется.

Удаление парольной фразы

1. Убедитесь в том, что pgp диск не установлен.

2. Выберите команду <remove passphrase> из меню <file>. Появится окошко, которое попросит вас ввести парольную фразу, которую необходимо отменить.

3. Введите пароль и нажмите на ОК.

Примечание: программу pgp можно бесплатно скачать в Интернете по следующему адресу: http://www.pgpi.com

Публикация данной статьи возможна только при наличии ссылки на источник: http://www.gloffs.com

Криптографическая защита информации | КАРМА

Предназначена для реализации в прикладном программном обеспечении функций криптографической защиты информации – применения электронной подписи документов и шифрования.

Главная функция продукта «КАРМА» – обеспечение применения ЭП и шифрования, в том числе в юридически значимом электронном документообороте.

Может применяться практически в любых программных продуктах, где необходимо использование средств криптозащиты. Это системы:

Это системы:

«КАРМА» может применяться непосредственно пользователем MS Windows для подписания и шифрования файлов в проводнике MS Windows.

Зачем она нужна, что умеет?

Этот продукт предназначен для удобства всех, кто хочет подписывать файлы ЭП непосредственно из проводника Windows, а также встроить работу с ЭП в новые или модифицировать уже эксплуатируемые программы. Таким образом, решение удобно как пользователям, так и программистам.

Главное достоинство системы — то, что она берет на себя сложные, требующие определенных знаний, функции общения со средствами криптозащиты информации (СКЗИ) и хранилищами сертификатов.

Для обычного пользователя она предоставляет визуальный интерфейс с набором команд, а для программиста – COM интерфейс с набором высокоуровневых операций работы с электронной подписью и сертификатами. Обычному пользователю или программисту достаточно иметь общие представления о применении ЭП, не зная особенностей криптографии. Чтобы использовать функционал цифровой подписи документов и шифрования программного продукта «КАРМА», достаточно изучить представленный на данном сайте материал.

Обычному пользователю или программисту достаточно иметь общие представления о применении ЭП, не зная особенностей криптографии. Чтобы использовать функционал цифровой подписи документов и шифрования программного продукта «КАРМА», достаточно изучить представленный на данном сайте материал.

Это простая в управлении многофункциональная система. Она может работать с ЭП, сертификатами, шифровать, а также расшифровывать данные, добавлять в состав подписи графические изображения. Она позволяет использовать весь функционал электронной подписи, существенно расширяя возможности ее применения.

Её важная особенность — возможность добавления в состав ЭП факсимиле (изображения собственноручной подписи). Эти факсимиле можно проставлять в цифровом варианте документа на тех же местах, где он подписывается на бумаге. Факсимильная подпись будет надежно защищена от подделок, а выглядеть будет так же, как на привычном бумажном экземпляре. Такой документ будет скреплен не только малопонятной, «невидимой» человеку цифровой, но и «живой» подписью, введенной при помощи сенсорного экрана планшетного устройства, то есть будет выглядеть так же, как в бумажном виде.

Такой документ будет скреплен не только малопонятной, «невидимой» человеку цифровой, но и «живой» подписью, введенной при помощи сенсорного экрана планшетного устройства, то есть будет выглядеть так же, как в бумажном виде.

Система также дает возможность ввода изображения печатей, штампов. Вы можете использовать в цифровой копии документа изображения привычных штампов и печатей на тех же местах, где их принято ставить на бумаге. Визуально на экране компьютера такие электронные копии становятся практически неотличимыми от бумажных. Возможно проставлять факсимиле на фоне печати.

«КАРМА» позволяет также создать рукописный «стикер» – подобно наклейке, прикрепляемой к бумажному экземпляру. «Стикер» может содержать краткие комментарии, замечания или поручения. Таким образом, технология работы с электронным документом может быть максимально приближена к привычной работе с бумажным носителем.

позволяет также создать рукописный «стикер» – подобно наклейке, прикрепляемой к бумажному экземпляру. «Стикер» может содержать краткие комментарии, замечания или поручения. Таким образом, технология работы с электронным документом может быть максимально приближена к привычной работе с бумажным носителем.Система криптографической защиты «КАРМА» не требует специфических знаний по криптографии не только ни от обычного пользователя, ни от программиста или системного администратора. Все сложности в работе с криптографическими механизмами она берет на себя. Это становится возможным, так как используется высокоуровневый интерфейс и для обычного пользователя, и для программиста. Решение позволяет быстро и надежно дополнить любую прикладную разработку средствами криптозащиты.

Еще одно достоинство системы криптографической защиты «КАРМА» – то, что это тиражируемый продукт российского разработчика. Это означает учет особенностей российских криптопровайдеров, а также низкую цену.

«КАРМА» для пользователей

Для обычного пользователя «КАРМА» — персональная «шифровальная машина», не требующая никаких специальных знаний, использующая интуитивно-понятный интерфейс, встроенный в Проводник Windows.

Для ее использования желательно ознакомиться с азами организации применения ЭП и шифрования. Об этом можно прочитать в разделе «Что надо знать для применения ЭП и шифрования». .

После установки системы на компьютер пользователя он сразу же сможет применять все ее возможности для подписания и шифрования файлов прямо из меню проводника Windows.

«КАРМА» для разработчиков

Для разработчиков–программистов система криптографической защиты «КАРМА» – это инструментальное средство, обеспечивающие возможность встраивания и использования средств криптозащиты информации на уровне COM – интерфейса практически в любое прикладное программное обеспечение. Основные сведения приведены в разделе «Карма» для разработчика.

Основные сведения приведены в разделе «Карма» для разработчика.

После установки системы на компьютер разработчика он сразу же сможет использовать все ее возможности для программирования работы с электронной подписью документов и шифрованием в среде Windows.

«Криптографические методы и средства защиты информации в информационно-телекоммуникационных системах»

Рассчитать стоимость обучения

Выдаваемый документ:

Сегодня вопрос защиты информации от утечки, несанкционированного изменения или удаления стоит очень остро. Чаще всего пользователи телекоммуникационных сетей сталкиваются с многочисленными примерами вредоносного программного обеспечения, например: компьютерными вирусами, фишинговыми, «троянскими», рекламными программами и т.п. Но нередко финансовые организации, владельцы коммерческой и инновационной информации могут столкнуться и с хакерскими атаками, попытками добыть конфиденциальные данные или получить доступ к распоряжению финансовыми ресурсами.

Чаще всего пользователи телекоммуникационных сетей сталкиваются с многочисленными примерами вредоносного программного обеспечения, например: компьютерными вирусами, фишинговыми, «троянскими», рекламными программами и т.п. Но нередко финансовые организации, владельцы коммерческой и инновационной информации могут столкнуться и с хакерскими атаками, попытками добыть конфиденциальные данные или получить доступ к распоряжению финансовыми ресурсами.

Для того чтобы защитить конфеденциальные данные, существует ряд мер, принимаемых на уровне управления организацией, отвечающей за сохранность данных. Одной из таких мер является криптографическая защита информации. Криптография позволяет применять методы шифрования, стенографии, сжатия или кодирования данных с тем, чтобы ими могли воспользоваться только те лица, для которых они были предназначены. С развитием и усложнением информационных технологий прогрессируют и возможности криптоанализа (расшифровки закрытых данных). Поэтому специалистам по защите информации приходится постоянно совершенствовать свою работу, устранять моменты уязвимости и проводить мониторинг угроз и результативности защитных мер.

Поэтому специалистам по защите информации приходится постоянно совершенствовать свою работу, устранять моменты уязвимости и проводить мониторинг угроз и результативности защитных мер.

Профессиональную переподготовку могут пройти лица с высшим либо средне-специальным образованием по профилю, близкому к содержанию программы. Переобучение программистов проводится в дистанционном формате, что повышает удобство и доступность курсов дополнительного образования.

Выпускники курса профессиональной подготовки «Криптографические методы и средства защиты информации в информационно-телекоммуникационных системах» могут работать в различных учреждениях и фирмах, заинтересованных в защите конфиденциальной информации, коммерческой тайны и секретности своих разработок. Среди прочих это силовые структуры, вооруженные силы, органы государственной власти, научные учреждения, финансовые организации, телекоммуникационные компании и службы безопасности различных предприятий.

Программа курса профессиональной переподготовки

В процессе дистанционного обучения студенты изучат:

- Возникновение и развитие криптографии, виды шрифтов, заложивших основы современной криптографической науки;

- Поточное и блочное шифрование;

- Способы генерирования случайных и псевдослучайных чисел;

- Метод шифрования путем открытого распределения ключей;

- Принципы функционирования систем электронной подписи;

- Концептуальные основы определения стойкости криптографических механизмов;

- Управление ключевой информацией;

- Принципиальные моменты в анализе и построении криптографических протоколов;

- Принципиальные моменты в анализе и построении криптографических протоколов;

- Способы и протоколы аутентификации;

- Описание методов и протоколов распределения криптографических ключей;

- Протоколы конструирования каналов защищенной передачи данных;

- Методы защиты электронных платежных систем;

- Международные и российские стандарты защиты информационных систем;

- Программы с использованием криптографических модулей;

-

Слабые места в криптографической защите информации.

Особенности дистанционного обучения

- пройти обучение можно дистанционно, в комфортное для слушателя время и в удобном месте, без отрыва от текущей работы;

- курс рассчитан на абитуриентов, уже имеющих среднее специальное или высшее профессиональное образование;

- приступить к занятиям можно без промедления, не дожидаясь набора группы;

- учащиеся могут воспользоваться электронной библиотекой с огромной базой полезных материалов, помощью персонального менеджера и преподавателей с обширной практикой в своей области знаний;

- срок обучения варьируется в зависимости от объема программы, как правило, курс длится от 250 до 520 часов;

- в конце обучения проводится аттестация, в случае неудачи на экзамене, курс можно пройти повторно, но не более одного раза;

- документ об образовании: диплом о профессиональной переподготовке установленного образца.

Хотите пройти профессиональную переподготовку по программе «Криптографические методы и средства защиты информации в информационно-телекоммуникационных системах»? Позвоните по телефону +7 (499) 271-57-64 или оформите заявку на сайте. Мы ждём Вас!

Мы ждём Вас!

Узнать подробную информацию и записаться на курсы вы можете по телефону 8-499-271-57-64 или через форму заявки.

Оформите заявку на сайте, мы свяжемся с вами в ближайшее время и ответим на все интересующие вопросы

Наша компания активно участвует в конкурсах и аукционах, размещаемых на основных электронных торговых площадках по 44-ФЗ и 223-ФЗ. Информация для заказчиков

Похожие программы обучения:

Лицензии и сертификаты

Средства криптографической защиты информации — Моя подпись

Средства криптографической защиты информации

Средства криптографической защиты информации или СКЗИ – с этим термином приходиться сталкиваться не только специалистам по защите информации, но и обычным людям. Стоит вам начать процесс покупки электронной подписи, как этот термин сразу появляется и в разговорах с менеджерами удостоверяющего центра, и в документах, которые вы оформляете при покупке ЭЦП.

Стоит вам начать процесс покупки электронной подписи, как этот термин сразу появляется и в разговорах с менеджерами удостоверяющего центра, и в документах, которые вы оформляете при покупке ЭЦП.

Попробуем разобраться, что такое средства криптографической защиты информации и зачем они нужны.

Что такое средство СКЗИ

Одно из определений термина СКЗИ, используемое в различной официальной документации – средство вычислительной техники, осуществляющее криптографическое преобразование информации для обеспечения ее безопасности. При этом под средством вычислительной техники понимают комплекс программных и технических элементов систем обработки данных, способных функционировать как самостоятельно, так и в составе других систем.

Сложновато? Что поделать, тема-то непростая. Попробуем объяснить попроще: СКЗИ – некое решение, которое может тем или иным способом выполнять криптографическую защиту информации. Это может быть компьютерная программа, или электронное устройство, или комплексное решение – устройство со специализированным ПО.

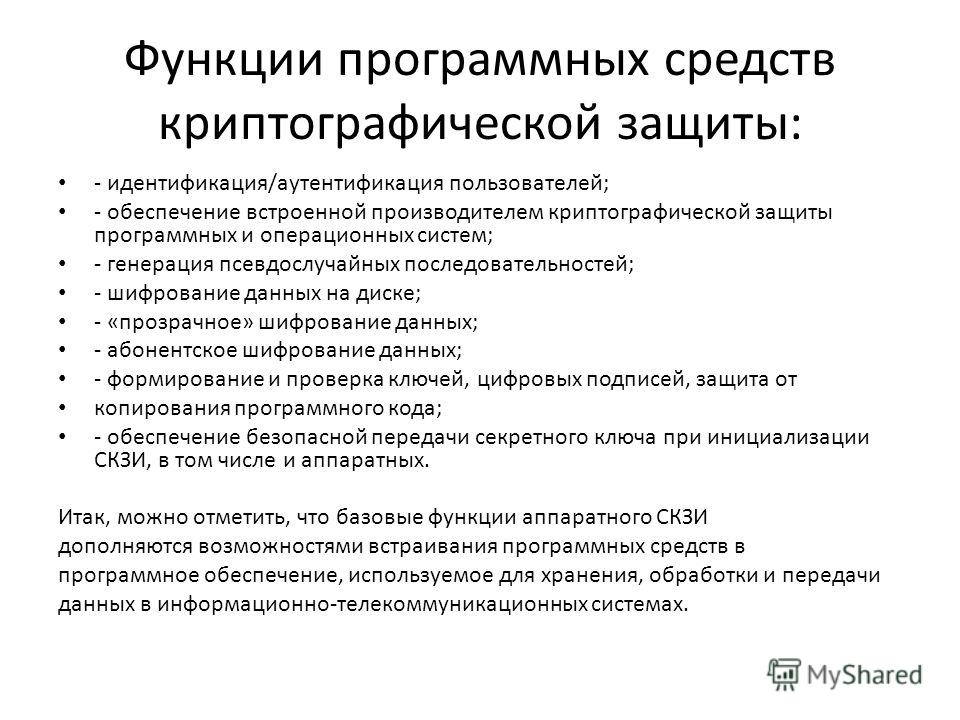

Все российские средства криптографической защиты информации проходят сертификацию в ФСБ, это требование российского законодательства.

Нам, обычным пользователям, конечно интереснее всего понять, как именно и зачем используются СКЗИ в повседневной жизни и бизнесе. Поэтому углубляться в тему аппаратных СКЗИ, да еще с технической точки зрения мы не будем.

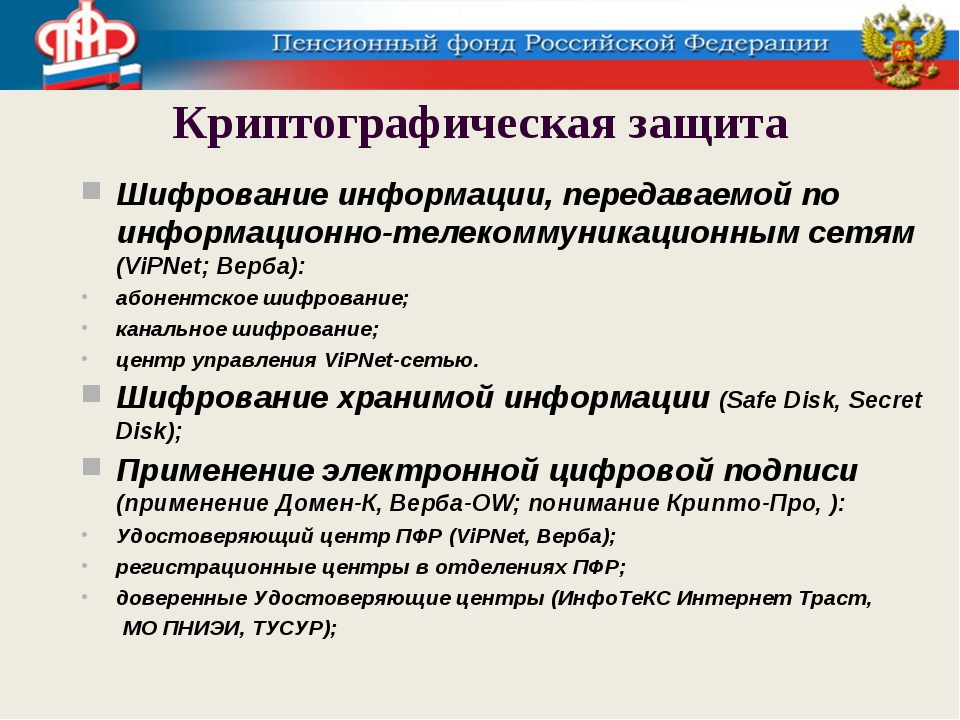

Средства криптографической информации используются в различных областях, непосредственно касающихся бизнес-процессов. Это и доверенное хранение, и защита каналов связи, и защита электронного документооборота (как раз в этой области используется ЭЦП).

СКЗИ – очень важная часть комплекса мер по обеспечению информационной безопасности. Они гарантируют вам сохранность ценных данных, даже зашифрованные электронные документы попадут в чужие руки (например, кто-то перехватит электронное письмо) или носитель с ценной информацией потеряют или украдут.

СКЗИ в наши дни применяются практически повсеместно, только мы об этом не задумываемся. Например, при взаимодействии с автоматизированными банковскими системами, при взаимодействии с государственными информационными системами. Компании применяют СКЗИ для хранения и обмена корпоративными данными. И это работает. Применение средств криптографической защиты оберегает бизнес от опасных утечек информации с гарантией до 99%.

Например, при взаимодействии с автоматизированными банковскими системами, при взаимодействии с государственными информационными системами. Компании применяют СКЗИ для хранения и обмена корпоративными данными. И это работает. Применение средств криптографической защиты оберегает бизнес от опасных утечек информации с гарантией до 99%.

СКЗИ и ЭЦП

Если же рассматривать вопросы использования средств криптографической защиты информации в контексте применения электронной подписи, то нужно запомнить следующее: СКЗИ – это средство, которое позволяет пользоваться ЭЦП. Без программы-криптопровайдера (которая является одним из видов СКЗИ) сертификатом УКЭП воспользоваться нельзя. То есть сама электронная подпись – это некий шифр. А чтобы подписать ею электронный документ требуется специальная программа. При этом СКЗИ шифрует ваши документы, расшифровывает документы, полученные из инстанций и от контрагентов, проверяет секретные ключи пользователя при отправке электронных документов по телекоммуникационным каналам связи.

СКЗИ для электронной подписи можно установить на компьютер, как программный продукт, а можно при покупке электронной подписи вместе с носителем (токеном), купить и СКЗИ, который будет сразу встроен в носитель.

Если СКЗИ установлен на носителе, вам не потребуется покупать лицензию криптопровайдера и устанавливать его на компьютер. Криптопровайдер будет работать прямо на носителе. Однако, срок его действия совпадает со сроком действия ключа и использовать его после того, как ключ устареет будет нельзя.

Наш удостоверяющий центр предлагает в качестве СКЗИ для работы с электронной подписью программу-криптопровайдер КриптоПро. Какой именно вариант вам нужен – бессрочный или на год, встроенный на носитель или для использования на компьютере, лицензия на одно рабочее место или корпоративная лицензия для работы по сети – все эти вопросы можно обсудить с менеджером при покупке сертификата и выбрать наиболее подходящий вариант.

Также следует иметь ввиду, что на одном и том же компьютере нельзя работать одновременно с несколькими СКЗИ. Если вам по какой-то причине требуется использовать разные СКЗИ – установите их на разные компьютеры.

Если вам по какой-то причине требуется использовать разные СКЗИ – установите их на разные компьютеры.

Скачать СКЗИ бесплатно – это тоже возможно. Обычно предлагается бесплатный тестовый период длиной как правило в 1 месяц. Однако, воспользоваться тестовым периодом можно только один раз.

СКЗИ Средства криптографической защиты информации

Криптографическая защита информации — SearchInform

Обеспечение безопасности в компьютерных системах – одна из ключевых задач ИБ-специалистов во всем мире. Любители и профессионалы находят и исправляют уязвимости в программах, уничтожают вирусы, ведут борьбу с киберпреступниками. Кроме того, многие специалисты по кибербезопасности занимаются разработкой средств криптографической защиты информации.

Чем занимается криптография

Криптография – это наука, занимающаяся изучением средств защиты информации, ее сокрытия от посторонних лиц. Еще одна задача — сохранение аутентичности (подлинности и неизменности) информации, которая передается с помощью шифрования.

История науки

Принято считать, что зачатки криптографических систем возникли еще в третьем тысячелетии до н. э. – первые упоминания о них можно найти среди древнеегипетских иероглифов.

Период развития науки до XX века называют классическим. Его характерная особенность в том, что для криптографической защиты информации в это время использовали моноалфавитные системы. В Средневековье в дополнение к ним стали применять и полиалфавитные системы.

В начале XX века специалисты начали пользоваться сложными средствами защиты. Это стало возможным благодаря развитию науки и технологий, а также появлению электричества. При сокрытии информации все еще использовались полиалфавитные шифры, но, несмотря на это, был совершен большой шаг вперед, так как теперь информация передавалась на расстоянии, а текст шифровался в автоматическом режиме.

В пору классического периода криптографические системы были в арсенале правителей, дипломатов, шпионов и командующих армиями. В XX веке наука получила массовое распространение во время мировых войн – такое средство защиты позволяло скрывать передаваемую информацию от противника. С 1970-х основы криптологии становятся доступными широкому кругу частных лиц. Из-за этого государства по-разному определяют науку в правовом поле – от разрешения до запрета.

В XX веке наука получила массовое распространение во время мировых войн – такое средство защиты позволяло скрывать передаваемую информацию от противника. С 1970-х основы криптологии становятся доступными широкому кругу частных лиц. Из-за этого государства по-разному определяют науку в правовом поле – от разрешения до запрета.

Тем не менее, начиная с 1970-х годов, криптографическая наука вышла на новый, современный уровень развития. Были опубликованы исследовательские работы, в которых значительное внимание уделяли математическим средствам. Благодаря внедрению новых алгоритмов появились открытые ключи, а также была создана устоявшаяся терминология. Так начался современный период развития науки.

Шифрование как метод защиты данных

Основной объект криптографических изысканий – информация. Цель науки – сокрытие информации. Основной способ решения указанных задач – использование шифрования.

Шифрование – изменение информации таким образом, что посторонний человек не может извлечь из нее ничего полезного, но при этом тот, кому она адресована, может преобразовать ее в исходный вид.

В общем случае шифрование используют для достижения трех целей:

1. Конфиденциальность. Благодаря средствам криптографической защиты информацию можно сделать недоступной для посторонних.

2. Неизменность. Зашифрованная информация не может быть подделана или искажена во время передачи или хранения.

3. Подтверждение источника. Зашифрованная информация обладает свойствами, которые подтверждают, что она была отправлена определенным человеком, а не кем-то другим.

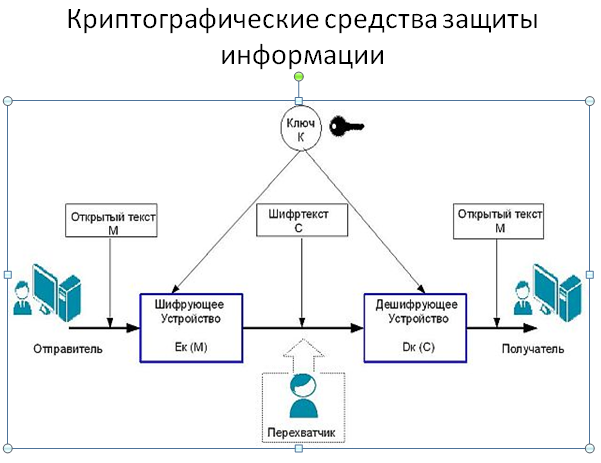

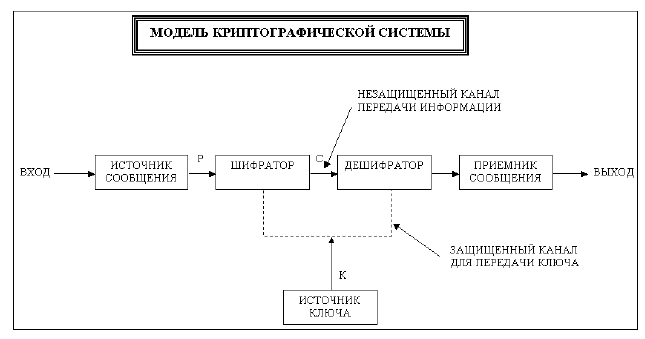

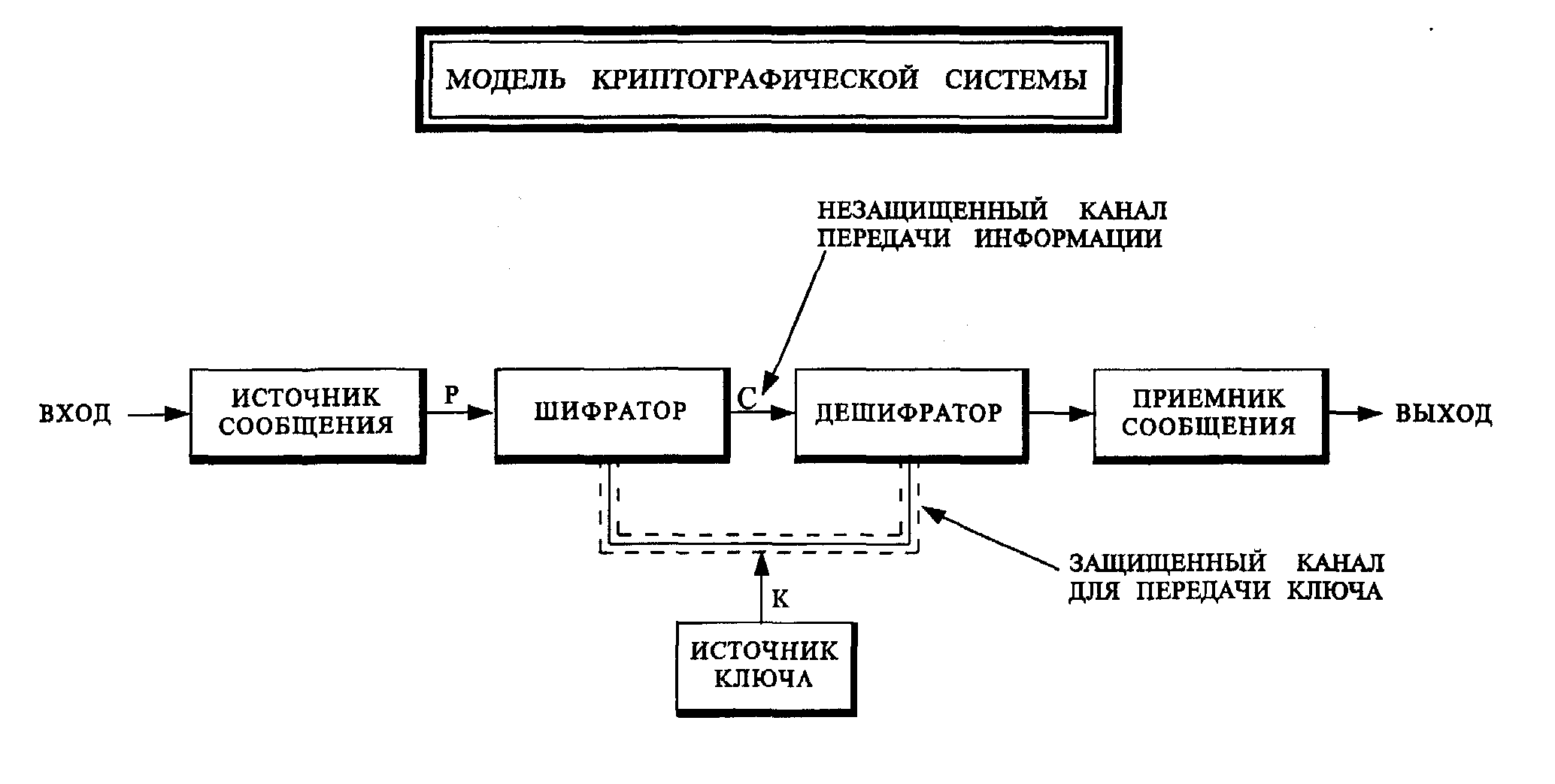

Процесс передачи данных от одного человека к другому с использованием метода шифрования выглядит следующим образом:

- исходный текст, изображение, видеозапись с помощью алгоритма преобразовывается в зашифрованный вид, при этом пользователь получает специальный ключ для дешифровки;

- зашифрованный текст передается получателю;

- получатель с помощью специального ключа расшифровывает текст и приводит его в исходный вид.

Говоря проще, процесс состоит из двух ключевых этапов – шифрования (сокрытия сведений) и дешифрования (возвращение сообщения в исходный вид).

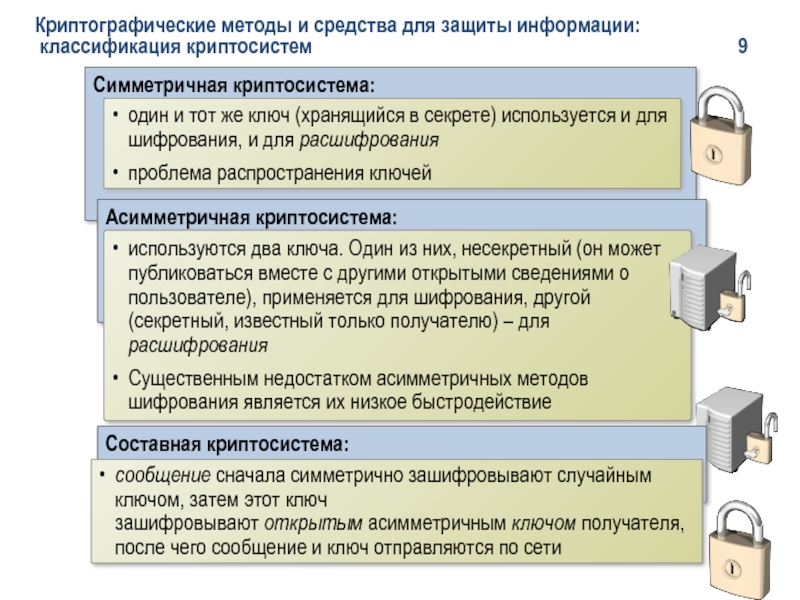

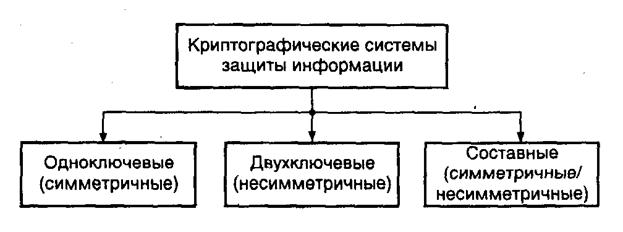

Есть два метода шифрования и дешифрования. В первом случае для этих задач используется один и тот же ключ, а во втором – два разных ключа (один для сокрытия и второй для раскрытия информации).

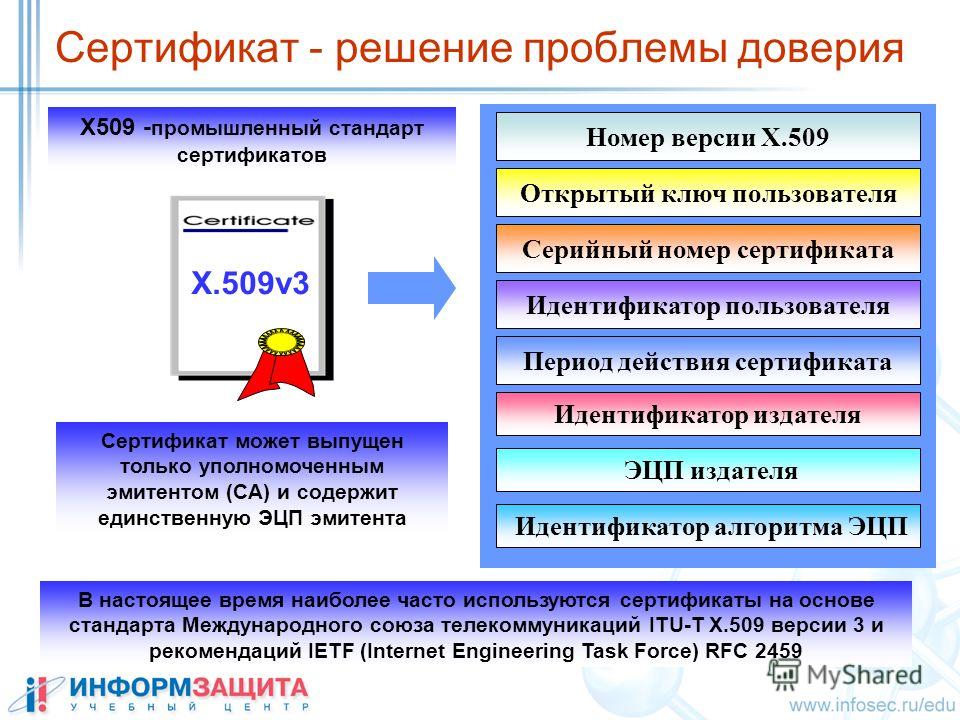

Основная трудность, с которой люди сталкивались в процессе обмена информацией, – передача ключа. Было сложно передать его так, чтобы исключить возможность перехвата посторонними людьми. Для решения этой проблемы была разработана система открытых ключей. Суть системы в том, что у человека есть два ключа – скрытый и открытый. Первый используется только в индивидуальных целях и нужен для расшифровывания информации, а второй может передаваться по открытым каналам (т. е. не защищенным от посторонних лиц). Таким образом, два человека могут обменяться своими открытыми ключами и в дальнейшем не беспокоиться за сохранность информации, так как есть универсальное средство – секретный ключ, который не нужно никому передавать, и он всегда находится у них. Появление этого метода – революция в средствах защиты информации.

Появление этого метода – революция в средствах защиты информации.

Алгоритмы шифрования

Для того чтобы информацию можно было зашифровать, а потом расшифровать, нужно создать алгоритм. Алгоритм – это совокупность правил и действий, которые нужны для успешной расшифровки или зашифровки данных.

Простейшие алгоритмы возникли в древние времена. К примеру, шифр Цезаря. Суть его заключалась в том, что буквы в исходном тексте сдвигались на одну позицию вперед согласно латинскому алфавиту. То есть A превращалась в B, C – в D и т. д. Пример простейшего сообщения, которое зашифровано с помощью таких систем, – сигнал «SOS». Его можно передать как «TPT», смещая буквы слова на одну позицию вправо (согласно алфавиту). Для возвращения в исходный вид достаточно сделать то же самое, но теперь сместить буквы влево – получим SOS.

Алгоритмы принято разделять на следующие категории:

- Симметричные криптосистемы. Это тот самый метод, когда для шифрования и дешифрования используется один ключ.

- Асимметричные. Для шифрования и дешифрования используются два ключа (открытый и закрытый).

- Хэш-функции. Об этом средстве защиты информации написано меньше исследований, хотя пользуются им часто. Например, чтобы подтвердить подлинность информации или авторство сообщения. Особенность хэш-функций в том, что они необязательно должны подвергаться расшифровыванию другими лицами, и, как правило, с их помощью не передают никакой важной информации.

Все три вида алгоритмов широко используются для защиты сведений. Преимущество симметричных алгоритмов в том, что они менее требовательны к вычислительным ресурсам и работают быстрее асимметричных. Недостаток симметричного шифрования в том, что нужно передавать ключ второму лицу. Для решения этой проблемы вместе с симметричным используют гибридное шифрование. Суть метода заключается в том, что информация шифруется симметричным алгоритмом, а ключ для расшифровки отправляется по каналам, которые защищены асимметричными системами.

Криптографические методы используются и в комплексных средствах защиты – DLP-системах. К примеру, механизмы шифрования, реализованные в «СёрчИнформ КИБ», делают невозможным прочтение конфиденциальных документов из корпоративной системы за ее пределами. Подробнее о продукте.

Современное состояние криптологии

Алгоритмы усложнялись с развитием математики и появлением электромеханизмов. Старые средства (тот же шифр Цезаря) можно взломать простым компьютерным перебором за несколько секунд. Современные алгоритмы обладают высокой криптостойкостью, поэтому на их взлом можно потратить столетия, но так и не дешифровать текст.

Новый период развития науки наступил в 1970-е годы и ознаменовался появлением открытых алгоритмов шифрования, которые решали фундаментальную проблему – безопасную передачу ключа. Теперь отпала необходимость беспокоиться о том, что кто-то перехватит ключ и сможет прочитать сообщение. Посторонний человек, который получил открытый ключ (средство защиты), не сможет прочитать ни одно сообщение.

Наука развивается вместе с ростом возможностей компьютерных систем. За последние десятилетия специалисты разработали много универсальных алгоритмов, которые позволяют с высокой надежностью сохранять и передавать информацию. Самые распространенные системы защиты:

- симметричные: AES, «Кузнечик», Camellia, Twofish, Blowfish;

- асимметричные: Elgamal, RSA;

- хэш-функции: MD (4, 5, 6), SHA (-1, -2), «Стрибог».

Некоторые из этих стандартов были разработаны для использования государствами и сертифицированы в качестве национальных алгоритмов шифрования (AES в США, «Кузнечик» в России).

Правовой статус

Во всем мире крупные государства регулируют применение средств защиты информации правовыми методами. Государство может запрещать или ограничивать использование криптографических систем частными лицами, при этом некоторые документы и другая секретная информация государственной важности хранятся в зашифрованном виде.

Так, в Великобритании человек обязан выдать пароль от своего компьютера или телефона правоохранительным органам, в том случае, если проводится судебное расследование. Отказ выдать средство дешифрования является уголовным преступлением.

В России использование криптографии ограничено для компаний и индивидуальных предпринимателей. Любая деятельность по выпуску и продаже шифровальных программ должна лицензироваться.

В США действует стандарт AES, согласно которому важная государственная информация должна храниться в зашифрованном виде. Спецслужбы (АНБ, ЦРУ) могут требовать от производителей устройств и разработчиков ПО выдачу ключей дешифрования.

Наука о криптографических методах сокрытия информации – одна из самых актуальных в наше время. Она занимает большую нишу в области информационной безопасности и широко используется не только государствами, но и крупными компаниями, бизнесом, частными лицами.

22.10.2019

Обеспечение информационной безопасности с использованием шифровальных (криптографических) средств (Программа согласована ФСБ России)

-

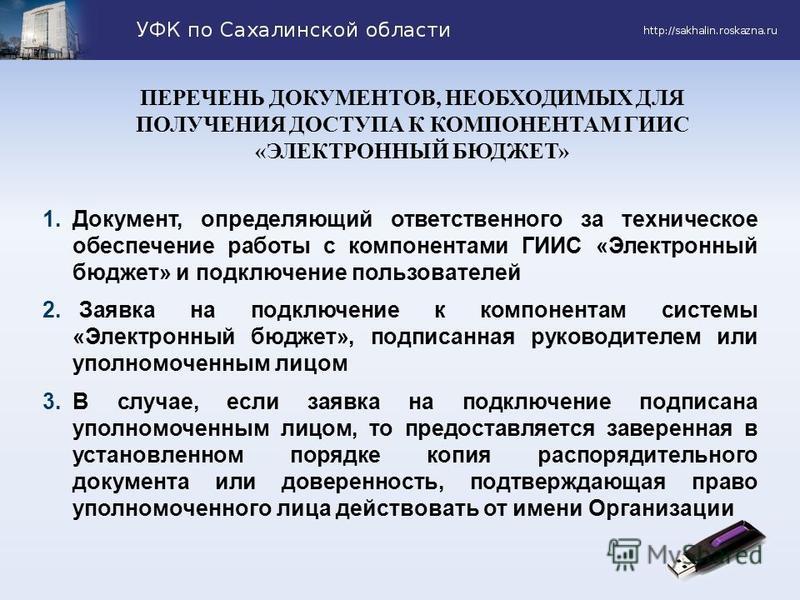

Нормативно-правовые основы обеспечения ИБ и организационные меры защиты информации с использованием шифровальных (криптографических) средств (СКЗИ)

-

Определение, классификация информации по уровням конфиденциальности (государственная тайна, конфиденциальная, персональные данные, открытые данные)

-

Критерии, методы и правила деления и классификации информации в организации

-

Государственная система З.

И. Структура, задачи, перспективы развития

И. Структура, задачи, перспективы развития

-

Система нормативно-правовых документов в области защиты информации с использованием СКЗИ

-

Лицензионные требования и условия при осуществлении видов деятельности, связанных с СКЗИ

-

Организационные меры защиты информации с использованием СКЗИ. Распределение функций и порядок взаимодействия подразделений. Регламентация действий сотрудников. Регламентация работы с ключевыми носителями. Система организационно-распорядительных документов при работе с СКЗИ.

-

Основы криптографической защиты информации

-

Основные понятия и определения в области криптографии

-

Основные современные криптографические методы защиты информации

-

Симметричные криптосистемы шифрования (DES, AES, IDEA, ГОСТ28147-89)

-

Сравнительная оценка криптографических методов

-

Построение и использование хэш-функций

-

Технологии электронной цифровой подписи

-

Технологии распределения ключевой информации

- Система защиты информации КриптоПро

-

Основы PKI

-

Практические аспекты создания инфраструктуры безопасности на базе PKI

-

Построение PKI на основе программного комплекса КриптоПро УЦ

Итоговая аттестация

ОбзорAxCrypt Premium | PCMag

В фильмах для шифрования всегда используются случайные символы, прокручивающиеся вниз по экрану, или хакеры, стучащие по клавиатуре. На самом деле все не так, хотя некоторые продукты для шифрования достаточно сложны, чтобы заставить вас стучать по клавиатуре головой. AxCrypt Premium — это глоток свежего воздуха в этой области. Он предлагает серьезно расширенные функции шифрования в невероятно простой настройке.

На самом деле все не так, хотя некоторые продукты для шифрования достаточно сложны, чтобы заставить вас стучать по клавиатуре головой. AxCrypt Premium — это глоток свежего воздуха в этой области. Он предлагает серьезно расширенные функции шифрования в невероятно простой настройке.

Многие инструменты шифрования предлагают бессрочную лицензию.Вы можете купить их один раз и использовать бессрочно. AxCrypt, базирующаяся в Швеции, стоит 35 долларов в год. Эта постоянная подписка необходима, потому что некоторые из ее функций основаны на сервере. Цифровой сейф CertainSafe, в котором хранятся все ваши зашифрованные данные в облаке, стоит 12 долларов в месяц, что немного больше, чем у AxCrypt. Обратите внимание: если вы готовы согласиться на слабое 128-битное шифрование и отказаться от некоторых дополнительных функций, вы можете использовать AxCrypt бесплатно.

Что такое шифрование?

Когда сэр Фрэнсис Бэкон хотел уберечь свои сочинения от посторонних глаз, он закодировал их, заменив каждую букву пятизначной последовательностью букв a и b. На страницу зашифрованного текста Бэкона действительно трудно смотреть! Взлом такого шифра — это простой вопрос анализа частот букв, хотя я уверен, что сэр Фрэнсис почувствовал себя в большей безопасности.

На страницу зашифрованного текста Бэкона действительно трудно смотреть! Взлом такого шифра — это простой вопрос анализа частот букв, хотя я уверен, что сэр Фрэнсис почувствовал себя в большей безопасности.

Современные алгоритмы шифрования намного превосходят устаревшие шифры. Их результат не имеет видимого отношения к входящим данным, а взлом современного алгоритма шифрования займет невероятно много времени. Официальный алгоритм шифрования правительства США — Advanced Encryption Standard (AES).Алгоритм Брюса Шнайера Blowfish — еще один широко используемый метод.

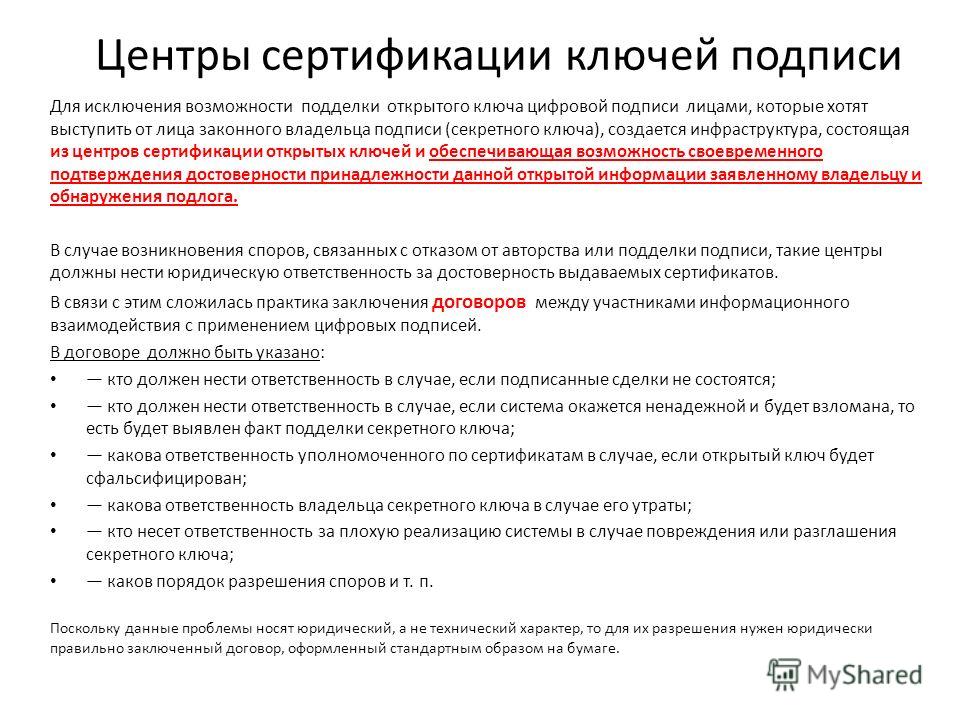

AES, Blowfish и многие распространенные алгоритмы шифрования являются симметричными, что означает, что для шифрования и дешифрования данных используется один и тот же ключ. Если вы хотите поделиться зашифрованным файлом, вы должны безопасно (и отдельно) передать ключ получателю. Криптография инфраструктуры открытых ключей (PKI) позволяет избежать этой проблемы. В этой системе, если я хочу отправить вам файл, я ищу ваш открытый ключ и шифрую им файл. Вы используете свой закрытый ключ для расшифровки файла.И наоборот, если я хочу доказать вам, что документ исходит от меня и не был изменен, я шифрую его своим закрытым ключом. Тот факт, что вы можете расшифровать его с помощью открытого ключа, доказывает, что вы подписали его цифровой подписью своим закрытым ключом.

Вы используете свой закрытый ключ для расшифровки файла.И наоборот, если я хочу доказать вам, что документ исходит от меня и не был изменен, я шифрую его своим закрытым ключом. Тот факт, что вы можете расшифровать его с помощью открытого ключа, доказывает, что вы подписали его цифровой подписью своим закрытым ключом.

Начало работы с AxCrypt

Как и большинство протестированных мною инструментов шифрования, AxCrypt устанавливается мгновенно. В самый первый раз, когда вы запустите его, вы должны войти в систему, указав свой адрес электронной почты, а затем ввести код подтверждения, отправленный на ваш адрес электронной почты. Я выясню причину этого позже.Вы также должны создать единый мастер-пароль. Как и главный пароль для вашего менеджера паролей, он должен быть надежным и запоминающимся.

AxCrypt оценивает пароль при вводе и является жестким критиком. 16-значный пароль, содержащий все типы символов, с оценкой просто «хорошо». Advanced Encryption Package и CryptoForge также оценивают ваши пароли. Это пароль, который вы используете для входа в систему, а также пароль, который разблокирует продукт на вашем ПК.

Это пароль, который вы используете для входа в систему, а также пароль, который разблокирует продукт на вашем ПК.

Advanced Encryption Package позволяет выбирать из 17 различных алгоритмов шифрования.CryptoForge предлагает четыре, а также возможность наложить более одного из них. Но достаточно ли у обычных пользователей знаний, чтобы сделать выбор? AxCrypt просто придерживается AES, государственного стандарта.

После этого AxCrypt практически не виден. Если вы перетащите файл в его окно, этот файл будет зашифрован. Вы также можете зашифровать, расшифровать и безопасно удалить файлы из контекстного меню AxCrypt, вызываемого правой кнопкой мыши. Cypherix SecureIT, Advanced Encryption Package и CryptoForge также предлагают доступ через контекстное меню.

AxCrypt также позволяет определить одну или несколько защищенных папок. Это не то же самое, что защита зашифрованного хранилища, обеспечиваемая Cypherix Cryptainer PE и CryptoExpert, хотя эффект в чем-то похож. Когда вы выходите из AxCrypt (или автоматически выходите из системы после бездействия), программа шифрует все в защищенных папках.

Но подождите, это еще не все! Практически с каждым инструментом шифрования файлов запуск зашифрованного файла запускает процесс дешифрования. Если вы хотите отредактировать файл, вы должны расшифровать, отредактировать и повторно зашифровать.В AxCrypt запуск зашифрованного файла открывает его в соответствующем приложении. При сохранении сохраненный файл автоматически шифруется. Щелчок по значку метлы служит для очистки всех временных файлов, которые могли остаться.

Как это безопасно?

Постойте, вы можете подумать, что может помешать кому-то подойти к моему компьютеру до истечения срока действия ключевой фразы, расшифровать мои файлы и украсть их? Ответ, согласно FAQ AxCrypt, заключается в том, что если ваша локальная безопасность достаточно слабая, чтобы это могло произойти, у вас есть огромная проблема, которую не может решить никакое шифрование.

Вам абсолютно необходимо защитить свой логин в Windows надежным паролем. Если у вас Windows 10 и веб-камера, вы можете добавить биометрическую аутентификацию Windows Hello. True Key от McAfee позволяет добавить биометрический вход в другие версии Windows.

True Key от McAfee позволяет добавить биометрический вход в другие версии Windows.

Настройте Windows, чтобы она автоматически блокировала вашу учетную запись после бездействия. Вы делаете это, перейдя к настройкам экранной заставки, определив время бездействия и установив флажок, который говорит, что после возобновления будет отображаться экран входа в систему. Это работает, даже если вы не выбрали заставку.В этом отношении достаточно просто заблокировать вашу систему, нажав Windows + L, прежде чем покинуть свой рабочий стол.

В документации AxCrypt подробно рассказывается о других способах защиты вашей локальной безопасности. Он также указывает на то, что, поскольку он хранит кодовую фразу программы в памяти, пользователю не нужно вводить ее снова и снова. И это должно стимулировать использование действительно надежных парольных фраз, что важно.

Управление паролями

AxCrypt включает функцию, называемую управлением паролями, но это не то, что вы могли ожидать. Запустив его, вы попадете на страницу управления паролями веб-сайта AxCrypt. Нажмите «Создать», чтобы добавить описание и пароль. Щелкните Поиск, чтобы найти сохраненные пароли. Вот и все. Это не утилита для управления паролями, такая как LastPass или Dashlane.

Запустив его, вы попадете на страницу управления паролями веб-сайта AxCrypt. Нажмите «Создать», чтобы добавить описание и пароль. Щелкните Поиск, чтобы найти сохраненные пароли. Вот и все. Это не утилита для управления паролями, такая как LastPass или Dashlane.

Но здесь есть одна интересная особенность. При нажатии кнопки «Предложить пароль» создается 17-значный пароль, который содержит все типы символов, но также может быть несколько разборчивым. Я узнал больше об этой функции на веб-странице генератора паролей.

Согласно этой странице, он использует «статистический анализ фактического текста» и «производит надежные пароли, которые не являются бессмысленными и которые действительно можно запомнить и ввести». Как ни странно, при каждом нажатии кнопки он генерирует три пароля: надежный, средний и слабый. Запустив его только что, я получил «sabBleed’weTurld15», «va4poSeSher» и «asInatic». Даже ненадежный пароль лучше, чем тот, который вы получаете по умолчанию из забавного менеджера паролей Advanced Encryption Package. По умолчанию он генерирует пятизначные пароли с заглавными буквами, например NOWAY.Во время тестирования он также вылетал, когда его просили сделать гораздо больше.

По умолчанию он генерирует пятизначные пароли с заглавными буквами, например NOWAY.Во время тестирования он также вылетал, когда его просили сделать гораздо больше.

Secure Sharing

AxCrypt упрощает все, что касается шифрования, поэтому вы не должны удивляться, узнав, что он даже упрощает обмен защищенными данными PKI. Вот как это работает. Нажмите кнопку совместного доступа на панели инструментов. Выберите или введите желаемый контактный адрес электронной почты. Затем отправьте зашифрованный файл получателю.

Получатель, у которого еще нет AxCrypt, должен установить бесплатную версию, как объясняется в сообщении электронной почты.Сообщение поставляется с уже встроенным необходимым шестизначным кодом подтверждения, что упрощает для получателя начало работы. Вот и все; совместное использование удалось.

Дополнительные функции PKI находятся в меню «Управление ключами». Здесь вы можете экспортировать свой открытый ключ для совместного использования или импортировать открытый ключ, которым с вами поделились. Вы также можете экспортировать и импортировать всю свою учетную запись.

Вы также можете экспортировать и импортировать всю свою учетную запись.

Advanced Encryption Package также поддерживает PKI, но он нацелен на совершенно другую аудиторию, особенно тех, кто обладает техническими знаниями в области шифрования.Напротив, любой может использовать AxCrypt.

Make It Easy

Если пакет шифрования сложен или запутан в использовании, он не будет использоваться. То же верно и для многих других программ безопасности. Брандмауэр извергает всплывающие окна? Скорее всего, вы просто выключите его. К счастью, AxCrypt Premium чрезвычайно прост в использовании. Правда, тот факт, что он хранит вашу парольную фразу в памяти, означает, что вы абсолютно должны позаботиться о физической безопасности вашего компьютера, но это просто хорошая практика.И, конечно же, вы можете выйти из AxCrypt в любое время, когда вы его не используете.

У этого товара не самая большая коллекция наворотов. Эта честь, безусловно, достается Advanced Encryption Package. Но обычным пользователям не нужны эти навороты, им просто нужна простая защита для своих файлов. И, просто или нет, AxCrypt может предложить шифрование PKI, что делают немногие конкуренты. По этим причинам AxCrypt присоединяется к CertainSafe и Folder Lock как выбор редакции для шифрования.

Но обычным пользователям не нужны эти навороты, им просто нужна простая защита для своих файлов. И, просто или нет, AxCrypt может предложить шифрование PKI, что делают немногие конкуренты. По этим причинам AxCrypt присоединяется к CertainSafe и Folder Lock как выбор редакции для шифрования.

| PCMag

Если вы не знакомы с деталями шифрования, это может показаться загадочным искусством, чем-то, чем занимаются компьютерные фанаты безопасности в недрах компьютерной лаборатории. Но на самом деле шифрование повсюду. Большинство поставщиков веб-почты шифруют ваши сообщения. Ваш смартфон зашифрован достаточно хорошо, так что даже ФБР не может получить его содержимое без огромных усилий. Если вы хотите немного изучить, Advanced Encryption Package может еще больше защитить вашу конфиденциальность, зашифровав ваши самые важные файлы и папки.Но будьте осторожны — хотя он предлагает больше, чем больше функций, его интерфейс устарел и немного своеобразен.

За единовременную плату в размере 49,95 долларов США вы можете использовать Advanced Encryption Package на неопределенный срок. Это обычная модель для продуктов шифрования. Те, кто взимает постоянную плату, обычно делают это, потому что продукту требуются ресурсы на стороне сервера. Например, CertainSafe Digital Сейф разделяет ваши зашифрованные файлы на маленькие части и надежно хранит их на множестве разных серверов.AxCrypt Premium также расходует ресурсы сервера, чтобы предоставить вам свои услуги шифрования.

Что такое шифрование?

Во время Первой мировой войны британские силы хранили свои коммуникации в секрете, кодируя их с помощью шифра Playfair, в то время как немцы кодировали сообщения, используя только буквы A, D, F, G, V и X. Французский криптоаналитик взломал ADFGVX шифр; Playfair тоже решена. Но в свое время эти шифры хорошо служили своим странам.

Современные алгоритмы шифрования не что иное, как старомодные шифры, которые часто можно взломать с помощью таких уловок, как определение частот букв. Их результат не имеет видимого отношения к входящим данным, а взлом современного алгоритма шифрования займет невероятно много времени. Официальный алгоритм шифрования правительства США — Advanced Encryption Standard (AES). Алгоритм Брюса Шнайера Blowfish популярен среди знатоков безопасности.

Их результат не имеет видимого отношения к входящим данным, а взлом современного алгоритма шифрования займет невероятно много времени. Официальный алгоритм шифрования правительства США — Advanced Encryption Standard (AES). Алгоритм Брюса Шнайера Blowfish популярен среди знатоков безопасности.

AES, Blowfish и многие распространенные алгоритмы шифрования являются симметричными, что означает, что для шифрования и дешифрования данных используется один и тот же ключ. Если вы хотите поделиться зашифрованным файлом, вы должны безопасно передать ключ получателю.Криптография инфраструктуры открытых ключей (PKI) позволяет избежать этой проблемы. В системе PKI, если я хочу отправить вам файл, я ищу ваш открытый ключ и шифрую файл с его помощью. Вы используете свой закрытый ключ для расшифровки файла. И наоборот, если я хочу доказать вам, что документ исходит от меня и не был изменен, я шифрую его своим закрытым ключом. Тот факт, что вы можете расшифровать его с помощью открытого ключа, доказывает его легитимность. Да, так работают цифровые подписи.

Да, так работают цифровые подписи.

Начало работы с пакетом расширенного шифрования

Программа быстрой установки этого продукта не установила никаких значков на рабочем столе в моей тестовой системе.Я запустил программу, нажав клавишу Windows и набрав ее имя.

В главном окне преобладает дерево файлов / папок с множеством кнопок и элементов управления справа и под ним. Вверху справа есть шесть кнопок: «Зашифровать», «Расшифровать», «SFX» (для самораспаковывающегося архива), «ZIP», «Удалить» и «Отправить по электронной почте». Под ними находится закрепляемая панель под названием «Шифрование» с рядом подробных параметров. Под деревом файлов / папок есть параметры для фильтрации отображаемых типов файлов и определения выходной папки для операций шифрования.Также есть журнал последних действий.

Я довольно долго смотрел на все эти настройки, тыкал в кнопки, вводил пароли, и все это, не понимая, как вообще заставить программу делать что-нибудь. Как и в случае с CryptoExpert, справочная система не запускалась, когда я выбирал «Справка» в меню. Мне удалось запустить справочную систему формата CHM вручную.

Мне удалось запустить справочную систему формата CHM вручную.

Я узнал, что все элементы управления, которые я мог видеть, предназначены для установки параметров действия шифрования, и что для фактического принятия действия я должен нажать большую зеленую кнопку с надписью «Пуск».Тот факт, что в окне не оказалось такой кнопки, на мгновение озадачил меня. Затем я изменил размер окна, увеличив его высоту. Большой зеленой кнопки «Пуск» по-прежнему не было, а была серая кнопка «Зашифровать»! Появилась кнопка, ранее скрытая за закрепляемой панелью шифрования.

Немного датировано

Перед тем как продолжить, мне нужно сказать кое-что о внешнем виде программы. Некоторые программы на этой арене выглядят немного устаревшими. Не AxCrypt; это ультрасовременно. Но некоторые из остальных тоже выглядят так же, как десятилетней давности.

Advanced Encryption Package превосходит устаревшие компоненты. В FAQ сообщается, что программа соответствует требованиям 2000 года, а это означает, что она не страдает от проблем, которые произошли 20 лет назад. Другие часто задаваемые вопросы касаются проблем с загрузкой с помощью Netscape Navigator (прекращено в 2007 году после длительного спада) и Netscape Communicator (прекращено в 2006 году). Само главное окно частично похоже на очень старую версию OS X, с полосатым по горизонтали заголовком и круглой кнопкой в верхнем левом углу.

Другие часто задаваемые вопросы касаются проблем с загрузкой с помощью Netscape Navigator (прекращено в 2007 году после длительного спада) и Netscape Communicator (прекращено в 2006 году). Само главное окно частично похоже на очень старую версию OS X, с полосатым по горизонтали заголовком и круглой кнопкой в верхнем левом углу.

Конечно, внешний вид программы может не иметь ничего общего с ее производительностью. С помощью современных инструментов дизайна легко создать красивый пользовательский интерфейс, который абсолютно ничего не делает.

Шифрование файлов