Fedora отделилась от Крыма :: Технологии и медиа :: Газета РБК

Свободную операционную систему запретили поставлять на полуостров

Создатели одной из наиболее популярных в мире операционных систем — Fedora Linux запретили ее поставки в Крым. При этом Fedora Linux входит в категорию свободного ПО, которое должно беспрепятственно распространяться по всему миру

Фото: Олег Харсеев / «Коммерсантъ»

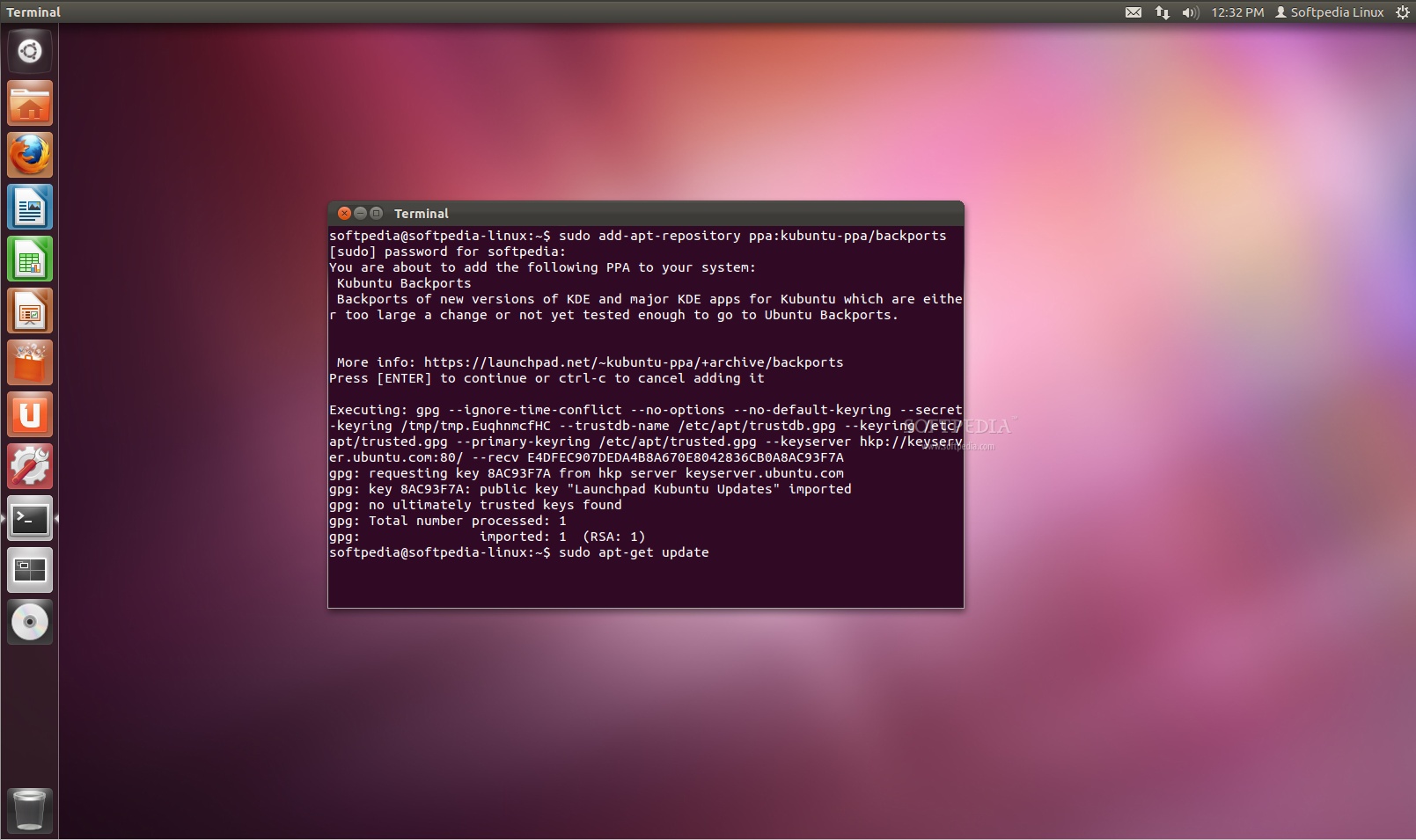

Международное сообщество Fedora Project, которое занимается разработкой популярной открытой операционной системы Fedora Linux, 5 сентября обновило экспортное соглашение для пользователей. Согласно внесенным в него изменениям, запрещены поставки операционной системы в Крым.

«Загружая программное обеспечение Fedora, вы подтверждаете, что понимаете следующее: программное обеспечение Fedora и сопутствующая техническая информация могут регулироваться Правилами экспортного контроля США и другими законами США и иных стран и не могут экспортироваться или передаваться в запрещенные экспортным контролем США страны и государства, подпадающие под санкции США: на данный момент [это] Куба, Иран, Северная Корея, Судан, Сирия и Крымский регион Украины», — говорится в обновленном экспортном соглашении Fedora Project.

В версии экспортного соглашения Fedora Project от ноября 2015 года, действовавшей прежде, запрета на поставку софта в Крым не было.

Запретный красный

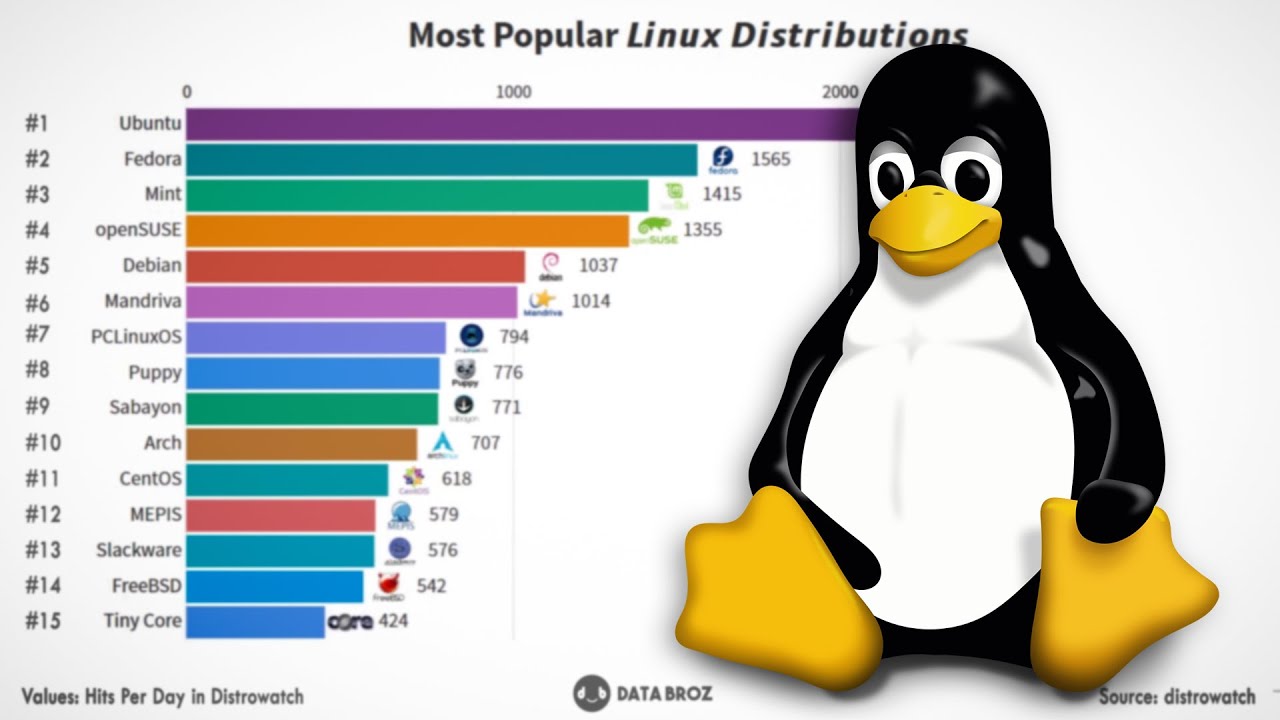

Существуют десятки версий операционных систем, основанных на Linux. Fedora появилась в ноябре 2003 года и стала одним из наиболее популярных дистрибутивов Linux наряду с Ubuntu, Debian, Knoppix, SUSE и др. Ряд российских компаний выпускает собственные операционные системы, основанные на Linux, для нужд госорганов и оборонных предприятий. В частности, в реестре отечественного ПО, который ведет Минкомсвязь, есть дистрибутивы ОС Alt Linux и Astra Linux.

Согласно статистике Fedora Project, только с его официального сайта операционная система была загружена почти 1,5 млн раз. Какое количество пользователей передавали систему друг другу и скачивали ее из других источников — неизвестно. Создатель ядра Linux Линус Торвальдс в декабре 2014 года сообщал в своем аккаунте в Google+, что и сам пользуется Fedora.

Fedora представляет собой программное обеспечение с открытым исходным кодом. В теории это означает, что любой пользователь может скачать с сайта Fedora Project операционную систему Fedora, использовать и модифицировать ее по своему усмотрению. Тем не менее на свободное программное обеспечение и софт с открытым исходным кодом все же нередко распространяются действия так называемых свободных и открытых лицензий, которые позволяют устанавливать минимальные требования к его использованию.

В теории это означает, что любой пользователь может скачать с сайта Fedora Project операционную систему Fedora, использовать и модифицировать ее по своему усмотрению. Тем не менее на свободное программное обеспечение и софт с открытым исходным кодом все же нередко распространяются действия так называемых свободных и открытых лицензий, которые позволяют устанавливать минимальные требования к его использованию.

В сообщество Fedora Project входят разработчики, системные администраторы, веб-дизайнеры и др. Оно спонсируется компанией Red Hat, которая «инвестирует в инфраструктуру и ресурсы для поощрения сотрудничества и инкубации новых технологий, некоторые из них впоследствии могут быть интегрированы в продукты Red Hat», говорится на сайте Fedora Project. Это американская компания, выпускающая коммерческие решения на основе Linux, ее флагманский продукт — операционная система Red Hat Enterprise Linux для корпоративных пользователей.

Несвободный софт

«Разработчики кода в любой момент могут внести изменения в лицензию на продукт и ввести ограничения на его использование, что в случае с Fedora и было сделано. Такие ограничения, конечно, противоречат самой концепции свободного софта, но Fedora Project зарегистрирована в США и должна подчиняться законам этой страны, даже будучи некоммерческой организацией», — говорит Дмитрий Комиссаров, генеральный директор «Новых облачных технологий» и бывший глава Pingwin Software, которая занималась внедрением свободного софта.

Такие ограничения, конечно, противоречат самой концепции свободного софта, но Fedora Project зарегистрирована в США и должна подчиняться законам этой страны, даже будучи некоммерческой организацией», — говорит Дмитрий Комиссаров, генеральный директор «Новых облачных технологий» и бывший глава Pingwin Software, которая занималась внедрением свободного софта.

«Раньше компании, которые находятся под санкциями и потому не могут закупать операционные системы Windows, могли бы просто скачать и установить у себя операционную систему Fedora. Теперь же им придется выбирать другие дистрибутивы», — комментирует последствия изменения экспортного соглашения генеральный директор компании BaseALT и член экспертного совета по российскому ПО при Минкомсвязи Алексей Смирнов.

По его словам, решение Fedora Project также создаст сложности разработчикам софта, которые используют Fedora в качестве ядра при производстве собственных продуктов. «Тут все закономерно. Не надо делать клоны — делайте софт на базе собственной инфраструктуры разработки, а иначе проблемы неизбежны. Есть пример операционной системы GosLinux, которую не включили в реестр отечественного ПО, потому что она создана на базе дистрибутива CentOS. CentOS распространяется под лицензией GNU GPL, которая не позволяет разработчикам производных продуктов, созданных на его основе, получить исключительные права на созданный софт и монетизировать его», — объясняет Смирнов. Он отмечает, что CentOS стал выпускаться под лицензией GNU GPL, «только когда контроль над ним получил Red Hat, и с запретом на поставки в Крым наверняка это их же инициатива».

Есть пример операционной системы GosLinux, которую не включили в реестр отечественного ПО, потому что она создана на базе дистрибутива CentOS. CentOS распространяется под лицензией GNU GPL, которая не позволяет разработчикам производных продуктов, созданных на его основе, получить исключительные права на созданный софт и монетизировать его», — объясняет Смирнов. Он отмечает, что CentOS стал выпускаться под лицензией GNU GPL, «только когда контроль над ним получил Red Hat, и с запретом на поставки в Крым наверняка это их же инициатива».

Нереализуемое ограничение

Опрошенные РБК эксперты говорят, что на деле ограничить использование Fedora в Крыму и контролировать исполнение этого запрета практически невозможно. «Это популистское заявление чистой воды. Возможно, Fedora Project заблокирует доступ для диапазона местных IP-адресов, но все ущемленные в правах территории к этому привыкли и могут даже не заметить этого ограничения. Может, не будут заключаться какие-то контракты с предприятиями в Крыму, если обнаружат, что они против правил установили Fedora», — говорит генеральный директор компании Diphost Филипп Кулин.

Следить за исполнением данного запрета Fedora Project, скорее всего, не сможет и просто возложит ответственность за соблюдение данных правил на пользователей, согласен Дмитрий Комиссаров. «Поэтому обычные пользователи в Крыму, вероятно, смогут и дальше ставить себе на компьютеры Fedora. А вот компаниям стоит поостеречься. Гипотетически, если сотрудник какой-то крымской компании прилетит в США с ноутбуком с установленной Fedora, его и арестовать могут», — отмечает он.

Решение разработчика Fedora — нелепая попытка регулировать то, что регулировать невозможно в силу природы свободного софта, уверен управляющий директор «Росплатформы» и бывший гендиректор компании — разработчика операционной системы ROSA Linux Владимир Рубанов. «Ограничить использование конкретных готовых продуктов возможно. Но технологическая начинка Fedora — такая как исходные коды и компоненты — все равно будет использоваться международным сообществом разработчиков по своему усмотрению. Ограничить ее использование нельзя ни технически, ни юридически. Кроме того, в международном сообществе разработчиков компонентов Fedora действует правило Don’t Ask Don’t Tell — никто не обязан сообщать, откуда взял, как и где собирается использовать Fedora», — говорит Рубанов.

Кроме того, в международном сообществе разработчиков компонентов Fedora действует правило Don’t Ask Don’t Tell — никто не обязан сообщать, откуда взял, как и где собирается использовать Fedora», — говорит Рубанов.

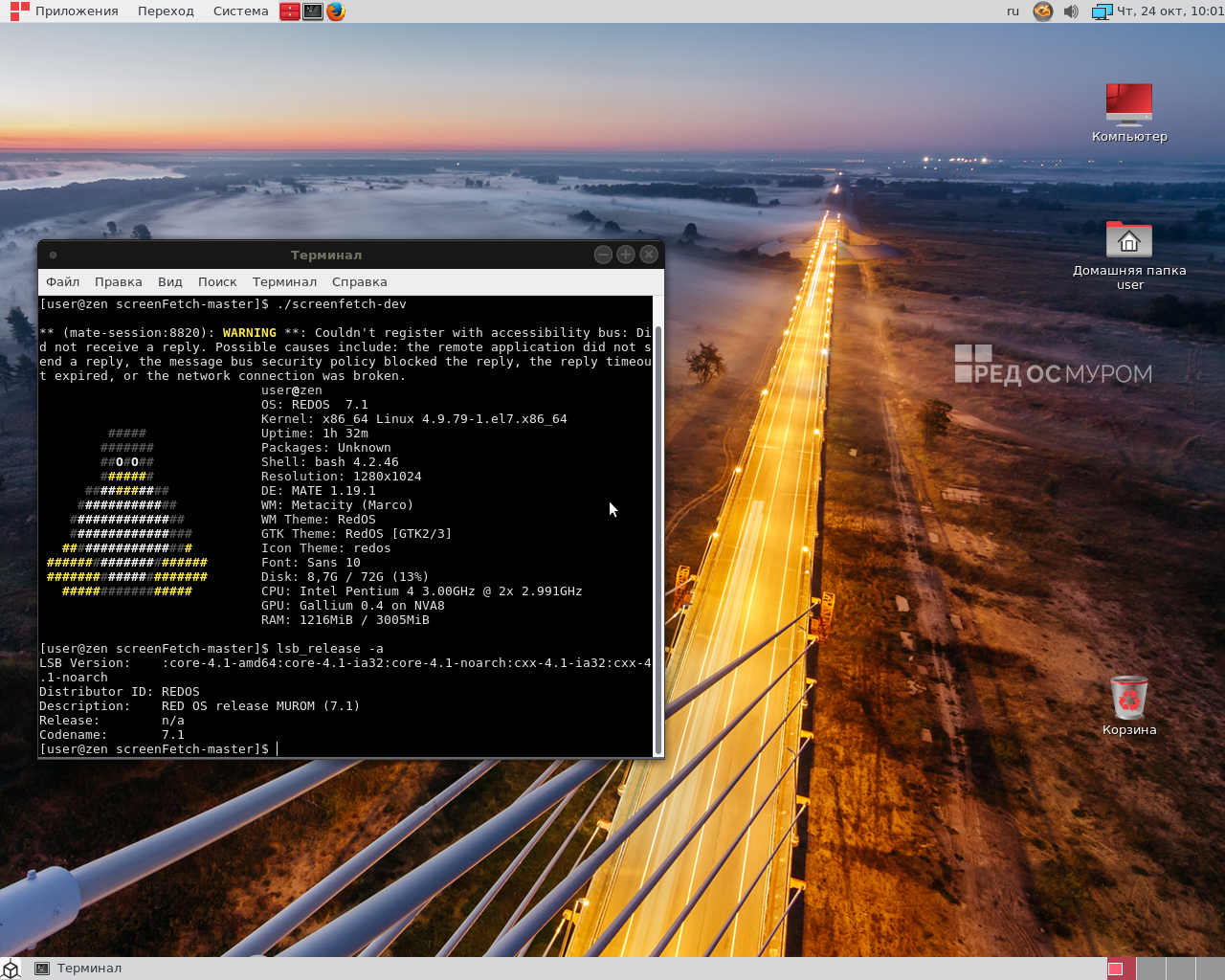

Astra Linux внедрена в систему образования Республики Крым

Цифровизация Внедрения ИТ в госсекторе Системное ПО Маркет

|ПоделитьсяAstra Linux, российский разработчик операционных систем, сообщил об успешном завершении внедрения ОС Astra Linux Special Edition в 353 учебных учреждениях Республики Крым в рамках проекта ФИС ФРДО (Федеральный реестр сведений документов об образовании и (или) о квалификации, документах об обучении). Проект спроектирован и реализован телекоммуникационной компанией «Миранда-медиа» совместно с Министерством образования, науки и молодежи Республики Крым. Построенная сеть связывает общеобразовательные учреждения Крыма одновременно и с министерством образования республики, и Федеральным реестром сведений.

Построенная сеть связывает общеобразовательные учреждения Крыма одновременно и с министерством образования республики, и Федеральным реестром сведений.

Foresight Day’2023: импортозамещение продолжается

ИмпортонезависимостьРегиональный сегмент для подключения к ФИС ФРДО построен полностью на отечественном программном обеспечении: операционной системе Astra Linux Special Edition релиз «Смоленск», защищенной сети ViPNet и ПО для работы c электронной подписью ViPNet CSP, а также с использованием антивируса Kaspersky для Linux.

«Уникальность проекта состоит в том, что для его реализации была использована российская операционная система. Одним из важных плюсов данной ОС является соответствие требованиям регулятора в сфере защиты информации и прямая совместимость с сертифицированными средствами защиты информации. То есть персональные данные учащихся, которые попадают в эту сеть, защищены на всех этапах прохождения информации. Сеть связывает общеобразовательные учреждения Крыма с Федеральным реестром сведений.

«В силу того, что Astra Linux Special Edition является мультиплатформенной операционной системой, в общеобразовательных организациях Республики Крым при помощи тонких клиентов было организовано порядка 400 типовых рабочих мест. Это, в свою очередь, обеспечило возможность выдать единый аттестат на всю систему в целом. Сложно переоценить значимость проекта, благодаря которому был совершен прорыв в вопросе импортозамещения в республике. Крым стал первым регионом России, где создали единую развернутую сеть документов об образовании и обучении на базе отечественного ПО», – отметил директор по продукту ГК Astra Linux

- 10 функций Telegram, о которых вы не знали: наводим порядок в чатах

Virus Bulletin :: Крым река

01.02.2008

Peter Ferrie

Symantec, США Редактор: Helen MartinAbstract 9001 0

Питер Ферри описывает Крым, вирус Linux, который интегрирует свой код с кодом хоста, что затрудняет его поиск.

Copyright © 2008 Вирусный бюллетень

Содержание

- Братья Карамазовы

- Ищите и найдете

- Грубая фильтрация

- Тонкая фильтрация

- Разборка (хост)

- Кодовая маркировка (хост)

- Разборка (вирус)

- Кодовая маркировка (вирус)

- Импортный бизнес 900 28

- Комбинируйте и сочетайте

- Инструкция по изотопам

- Натяжные цели

- Заключение

В 2001 году мы получили вирус для Windows , который интегрировал свой код с кодом хоста, что очень затрудняло его поиск. Этим вирусом был Zmist (см. ВБ, март 2001 г., с.6). В 2007 году мы получили вирус, который можно назвать «Zmist for 9».0055 Линукс ’. Этим вирусом был Крым.

Этим вирусом был Zmist (см. ВБ, март 2001 г., с.6). В 2007 году мы получили вирус, который можно назвать «Zmist for 9».0055 Линукс ’. Этим вирусом был Крым.

Братья Карамазовы

Семейство вирусов Крым содержит четыре варианта. Первый (версия 0.5) был очень ранним выпуском и получил управление через запись в разделе .ctors. Этот метод был описан ранее вирусописателем, известным как izik, и в некоторой степени является эквивалентом Linux метода точки входа Windows Thread Local Storage (см. VB, июнь 2002 г., стр. 4). Остальные три варианта Крыма (0,23, 0,24 и 0,25,2) очень тесно связаны между собой и по сути являются «готовым продуктом». Эти варианты будут описаны в этой статье.

Вариант 0.23 реплицируется перед запуском хоста. Это вызывает заметную задержку, так как вирус работает медленно. Однако в варианте 0.24 вирус начинает с запуска кода узла как отдельного процесса, а затем устанавливает для себя самый низкий приоритет планировщика перед репликацией. Это значительно снижает загрузку процессора. Однако это изменение приводит к другому заметному эффекту: дочерний процесс не завершится до тех пор, пока не завершится родительский процесс, поскольку дочерний процесс ожидает, что родительский процесс будет заинтересован в коде выхода. Эта ошибка была исправлена в варианте 0.25 путем отправки сигнала, чтобы сообщить ядру перед запуском хоста, что дочерний процесс может завершиться при выходе.

Это значительно снижает загрузку процессора. Однако это изменение приводит к другому заметному эффекту: дочерний процесс не завершится до тех пор, пока не завершится родительский процесс, поскольку дочерний процесс ожидает, что родительский процесс будет заинтересован в коде выхода. Эта ошибка была исправлена в варианте 0.25 путем отправки сигнала, чтобы сообщить ядру перед запуском хоста, что дочерний процесс может завершиться при выходе.

Во всех случаях вирус продолжает расшифровывать свои данные, а затем начинает поиск файлов для заражения.

Ищите и найдете

Процедура поиска перечисляет все записи в текущем каталоге, пропуская те, которые начинаются с «.». Это позволяет вирусу пропускать каталоги «.» и «..», но это также означает, что он пропускает любые файлы, начинающиеся с «.» (хотя в типичной системе их обычно немного). Вирус также пропускает символические ссылки.

Для каждой записи, которую он считает допустимой, вирус вызывает chdir(). Если вызов chdir() успешен, то запись должна соответствовать каталогу, и вирус повторяет поиск в этом каталоге и во всех найденных подкаталогах. В противном случае вирус считает, что запись соответствует файлу. Если у файла установлен атрибут исполняемый, вирус попытается его заразить.

Если вызов chdir() успешен, то запись должна соответствовать каталогу, и вирус повторяет поиск в этом каталоге и во всех найденных подкаталогах. В противном случае вирус считает, что запись соответствует файлу. Если у файла установлен атрибут исполняемый, вирус попытается его заразить.

Грубая фильтрация

Вирус применяет ряд фильтров для удаления неподходящих файлов. Условия этих фильтров заключаются в том, что размер файла должен быть не менее 16кб и не более 512кб. Файл должен начинаться с заголовка ELF, он должен быть общим объектом для 32-разрядного процессора Intel 80386 или лучше, версия ELF должна быть актуальной, а версия OS/ABI не должна указываться. Девятый байт поля заполнения также должен быть равен нулю — ненулевое значение является маркером заражения вирусом. Конечный фильтр проверяет, что каждый заголовок программы описывает допустимый раздел.

Вирус может заражать только позиционно-независимые файлы. Причина этого в том, что файлы, зависящие от позиции, могут содержать значения, неотличимые от адресов или констант, поскольку информация о перемещении отсутствует. Это заставит вирус угадывать, а неверная догадка испортит хост и уничтожит все шансы вируса на выживание. В позиционно-независимых файлах достаточно контекста, чтобы знать, что представляют значения.

Это заставит вирус угадывать, а неверная догадка испортит хост и уничтожит все шансы вируса на выживание. В позиционно-независимых файлах достаточно контекста, чтобы знать, что представляют значения.

Тонкая фильтрация

Вирус проверяет заголовки разделов файлов, прошедших первый уровень фильтрации, на наличие необходимых элементов. Вирусу требуются разделы с именами «.plt», «.got», «.got.plt», «.rel.plt», «.rel.dyn», «.data» и «.init». Вирус также требует разделы типа SHT_DYNSYM и SHT_DYNAMIC, но забывает проверить, был ли найден SHT_DYNAMIC. Отсутствующий тип SHT_DYNAMIC позже приведет к сбою вируса и повреждению хоста.

Другая проблема заключается в том, что вирус использует И-маску для проверки того, что все элементы были найдены. Это ненадежно для определенных значений адреса карты, если таблица разделов пересекает страницу, потому что И обнуляет все биты и выглядит так, как будто указатель не найден. Однако в этом случае файл просто не будет заражен.

Вирус загружает все данные для разделов, имеющих файловое содержимое (то есть игнорируя чисто виртуальные разделы). Для разделов, содержащих исполняемый код, но не являющихся разделом .plt, вирус дизассемблирует код в специальный буфер.

Дизассемблирование (хост)

Вирус дизассемблирует код хоста по инструкции, независимо от потока кода. Это проблематично для файлов, содержащих встроенные данные, поскольку данные могут выглядеть как набор правильных инструкций, но их интерпретация может привести к неправильной интерпретации последующих реальных инструкций.

При дизассемблировании кода вирус строит упорядоченный список инструкций. Этот список будет использоваться позже для интеграции кода вируса с кодом хоста. Вирус содержит специальную проверку последовательностей выравнивания, так как их наличие указывает на подпрограмму, выравнивание которой должно сохраняться после любого перемещения.

Разборка производится библиотекой под названием XDE, которую написал автор Zmist. Библиотека XDE в некотором смысле довольно примитивна — набор инструкций, который она содержит, примерно равен набору ранних процессоров Intel Pentium. Нет поддержки технологий в стиле Intel MMX или SSE, или даже довольно распространенных инструкций, таких как CMOV. Библиотека XDE содержит ошибку, заключающуюся в том, что длина инструкции не ограничена. Несмотря на то, что дублирующиеся префиксы приводят к установке флага BAD, вирус никогда не проверяет его. Библиотека XDE также содержит еще одну ошибку, на этот раз в обработке SIB, когда определенные кодировки приводят к выбору неправильного регистра.

Библиотека XDE в некотором смысле довольно примитивна — набор инструкций, который она содержит, примерно равен набору ранних процессоров Intel Pentium. Нет поддержки технологий в стиле Intel MMX или SSE, или даже довольно распространенных инструкций, таких как CMOV. Библиотека XDE содержит ошибку, заключающуюся в том, что длина инструкции не ограничена. Несмотря на то, что дублирующиеся префиксы приводят к установке флага BAD, вирус никогда не проверяет его. Библиотека XDE также содержит еще одну ошибку, на этот раз в обработке SIB, когда определенные кодировки приводят к выбору неправильного регистра.

Обозначение кода (хост)

Затем вирус анализирует код хоста, начиная с точки входа и следуя всем вызовам, переходам и ответвлениям. Каждая встречающаяся инструкция помечается как «активная». За вызовами и ответвлениями следуют рекурсивно, чтобы обеспечить продолжение при возврате из вызова или если переход не выполнен.

Вирус хранит до 15 самых последних инструкций в специальном буфере. Этот буфер используется для работы с таблицами переходов. Проблема с таблицами переходов в том, что это не отдельные инструкции, а их наборы. Сохраняя последние инструкции в буфере, когда видна инструкция, соответствующая последней в последовательности таблицы переходов, можно запросить буфер, чтобы увидеть, соответствует ли остальная часть кода всей последовательности таблицы переходов. Вариант 0.25 улучшает распознавание таблицы переходов за счет отслеживания контекста регистра, поскольку таблицы переходов могут иметь несколько форм.

Этот буфер используется для работы с таблицами переходов. Проблема с таблицами переходов в том, что это не отдельные инструкции, а их наборы. Сохраняя последние инструкции в буфере, когда видна инструкция, соответствующая последней в последовательности таблицы переходов, можно запросить буфер, чтобы увидеть, соответствует ли остальная часть кода всей последовательности таблицы переходов. Вариант 0.25 улучшает распознавание таблицы переходов за счет отслеживания контекста регистра, поскольку таблицы переходов могут иметь несколько форм.

При обработке таблиц переходов в версиях 0.23 и 0.24 существуют две ошибки. Записи в таблице переходов сохраняются в буфере для последующего перемещения. В глючных вариантах буфер имеет фиксированный размер и является общим для всех таблиц переходов. Одна ошибка заключается в том, что записи добавляются в буфер без какой-либо проверки границ. Таким образом, при наличии более 1023 записей произойдет повреждение памяти. Другая ошибка — вычисление «отклонение на единицу», что означает, что последняя запись в каждой таблице переходов не добавляется в буфер. Обе ошибки были исправлены в версии 0.25. Вариант 0.25 (пере)распределяет буфер таблицы переходов динамически и правильно добавляет все записи.

Обе ошибки были исправлены в версии 0.25. Вариант 0.25 (пере)распределяет буфер таблицы переходов динамически и правильно добавляет все записи.

Функция маркировки специально ищет вызовы импортированных функций, так как они не могут быть доведены до конца. Маркировка завершается, когда на верхнем уровне появляется инструкция «hlt» или «ret». По завершении любая инструкция, не отмеченная как активная, может быть отброшена.

Дизассемблирование (вирус)

В этот момент вирус дизассемблируется, если это еще не было сделано. Эта дизассемблирование отличается от разборки хоста в отношении потока кода. Вирус дизассемблирует себя, следуя всем вызовам, переходам и ответвлениям. Вызовы и ответвления выполняются рекурсивно.

Маркировка кода (вирус)

Вирус разбирает свой код так же, как и для хоста, но кроме того, что инструкции помечаются как активные, инструкции помечаются как «вирусные». Причина этого в том, что после заражения хост-инструкции сбрасываются из памяти, остаются только вирусные инструкции. Это ускоряет заражение других файлов в том же сеансе, так как дизассемблирование и маркировка больше не нужны для кода вируса.

Это ускоряет заражение других файлов в том же сеансе, так как дизассемблирование и маркировка больше не нужны для кода вируса.

Бизнес импорта

Вирус ищет в таблице импорта хоста все необходимые импортные данные. Любой отсутствующий импорт добавляется в список, и это приводит к потенциальной ошибке. Варианты вируса 0,23 и 0,24 используют только 24 импорта; вариант 0.25 использует 25 импортов. Большинство из них, вероятно, уже импортированы хостом. Однако любые будущие варианты вируса могут использовать более малоизвестный импорт, который хост не будет импортировать. Ошибка в том, что список имеет фиксированный размер, и записи добавляются в список без какой-либо проверки границ. Таким образом, при наличии более 32 записей произойдет повреждение памяти.

После завершения обработки импорта вирус добавляет соответствующие записи о перемещении и заглушки для любых новых добавленных символов и обновляет хэш-таблицы, чтобы разрешить поиск символов. Размеры секций увеличиваются по мере необходимости.

Mix and match

Затем вирус восстанавливает участок кода, чередуя блок кода хоста и блок кода вируса. Каждый из блоков заканчивается инструкцией jmp или ret. Любая процедура, которая была согласована до заражения, при необходимости будет изменена. Инструкции, которые не были отмечены как активные, теперь отбрасываются. Затем для каждого блока кода в разделе кода существует вероятность 1 из 16, что вирус поменяет позицию этого блока на позицию следующего блока.

Изотопы инструкций

В вариантах 0.24 и 0.25 вирус ищет в разделе кода все двухбайтовые инструкции, использующие формат MODR/M в регистровом режиме, и случайным образом заменяет некоторые из них функционально эквивалентными альтернативами.

Вероятность замены 89/8b (mov reg2, reg1) на push reg1/pop reg2 составляет один из четырех. Вероятность замены 00-03/08-0b/10-13/18-1b/20-23/28-2b/30-33/38-3b/88-8b альтернативной кодировкой составляет один к пяти. той же инструкции. Существует один шанс из четырех заменить 28-2b/30-33 (sub/xor) противоположной инструкцией, когда оба регистра одинаковы. Вероятность замены 08-09 составляет один к пяти./84-85 (или /test) с противоположной инструкцией, когда оба регистра одинаковы. Эти замены по своей природе идентичны заменам в Zmist. Существует также шанс один к четырём заменить 84-87 альтернативной кодировкой той же инструкции.

Существует один шанс из четырех заменить 28-2b/30-33 (sub/xor) противоположной инструкцией, когда оба регистра одинаковы. Вероятность замены 08-09 составляет один к пяти./84-85 (или /test) с противоположной инструкцией, когда оба регистра одинаковы. Эти замены по своей природе идентичны заменам в Zmist. Существует также шанс один к четырём заменить 84-87 альтернативной кодировкой той же инструкции.

Цели расширения

Затем вирус расширяет раздел данных на размер своих данных, а также произвольное количество до 127 байт. Случайное количество дополнительных данных заполняется случайными значениями. Затем вирус ищет в секции .init последнюю инструкцию call и добавляет дополнительный вызов, указывающий на код вируса. Именно так вирус получает контроль при запуске зараженного файла.

Теперь, когда заражение завершено, вирус создает новый файл ELF, размещая каждый из разделов в соответствующем месте и выравнивая их по мере необходимости. Также обновляются все ссылки на отдельные разделы. Именно здесь имеется ссылка на раздел SHT_DYNAMIC с предположением, что он действителен. Если все в порядке, участок кода обновляется с корректировкой смещения меток, а все ветки исправляются и конвертируются в длинную форму (коротких веток после заражения не бывает). Затем перестраиваются таблицы переходов и таблицы символов, присваивается новое значение точки входа, а данные вируса шифруются.

Именно здесь имеется ссылка на раздел SHT_DYNAMIC с предположением, что он действителен. Если все в порядке, участок кода обновляется с корректировкой смещения меток, а все ветки исправляются и конвертируются в длинную форму (коротких веток после заражения не бывает). Затем перестраиваются таблицы переходов и таблицы символов, присваивается новое значение точки входа, а данные вируса шифруются.

Наконец маркер заражения установлен и файл закрыт. Затем вирус ищет следующий файл для заражения, и цикл повторяется.

Заключение

Автор Крыма, называющий себя herm1t, выбрал для этого вируса название Lacrimae (с латыни «слезы»). Это слово наиболее широко используется в Энеиде . Энея одолевает тщетность войны и растрата человеческих жизней. Если бы только herm1t преодолел потерю собственной жизни таким образом, нам, возможно, не пришлось бы иметь дело с такими вирусами.

Последние статьи:

Криптоджекинг на лету: TeamTNT использует драйверы NVIDIA для майнинга криптовалюты

TeamTNT известна тем, что атакует небезопасные и уязвимые развертывания Kubernetes, чтобы проникнуть в выделенные среды организаций и превратить их в стартовые площадки для атак. В этой статье Адитья Суд представляет новый модуль, представленный…

В этой статье Адитья Суд представляет новый модуль, представленный…

Сборщик-похититель: средство извлечения учетных данных и информации российского происхождения

Collector-stealer, вредоносное ПО российского происхождения, активно используется в Интернете для извлечения конфиденциальных данных из систем конечных пользователей и хранения их в своих C&C-панелях. В этой статье исследователи Адитья К. Суд и Рохит Чатурведи представляют 360…

Борьба с огнем огнем

В 1989 году Джо Уэллс столкнулся со своим первым вирусом: Иерусалим. Он дизассемблировал вирус и с этого момента был заинтригован свойствами этих маленьких фрагментов самовоспроизводящегося кода. Джо Уэллс был специалистом по компьютерным вирусам, частично…

Запускайте свои вредоносные макросы VBA где угодно!

Курт Натвиг хотел понять, можно ли перекомпилировать макросы VBA на другой язык, которые затем можно было бы легко «запустить» на любом шлюзе, таким образом, безопасным образом раскрывая истинную природу образца. В этой статье он объясняет, как он перекомпилировал…

В этой статье он объясняет, как он перекомпилировал…

Анализ дизайна и уязвимостей в AZORult C&C панелях

Адитья К. Суд рассматривает структуру командно-административного управления (C&C) вредоносного ПО AZORult, обсуждая выводы своей группы, связанные с архитектурой C&C, и некоторые проблемы безопасности, выявленные в ходе исследования.

Архив бюллетеней

В украинском Крыму напряженное и сюрреалистическое противостояние

Алисса де Карбоннель русские вокруг них в Крыму находятся в противостоянии, которое порой напряженное, а иногда и сюрреалистическое.

Пророссийские демонстранты принимают участие в митинге в крымском городе Евпатория 5 марта 2014 года. REUTERS/Maks Levin

Почти через неделю после того, как российские войска начали быстрый и бескровный захват украинского Черноморского полуострова, противостояние, поскольку обе стороны копаются и играют в выжидательную игру.

Русские отбили отдельные попытки украинских сил восстановить контроль, но не применили крупных сил.

«Там, где можно было, устроили шоу… Пришли и толкнули дверь, а вы не можете подойти, толкнуть нашу дверь», — сказал майор Алексей Никифоров, заместитель командира украинского батальона морской пехоты в Керчи, через узкий пролив из России.

Корабли ВМФ России блокировали Керченский пролив, соединяющий Черное море с Азовским, говорят украинские официальные лица, изображая это как часть усилий по блокированию украинских военнослужащих и принуждению их к капитуляции или переходу на другую сторону.

Под нос сослуживец Никифорова промямлил: «Нас пытаются сломить».

Сроки, которые сейчас кажутся блефом, прошли: ультиматумы украинским силам сдаться и принести присягу крымской региональной администрации, которая теперь фактически находится под командованием Москвы.

Москва перебросила на Крымский полуостров около 16 тысяч военнослужащих в дополнение к уже находящимся там войскам, сообщает украинское правительство.

Уступающие в вооружении, но лояльные Киеву, они хотят избежать конфронтации с российскими войсками, с которыми они долгое время жили на Крымском полуострове, где находится база российского Черноморского флота.

Когда ночью в понедельник русскоязычные боевики в черном ворвались на украинский пограничный пост в Керчи, боя не было.

«Первый выстрел приведет к эскалации конфликта, поэтому мы решили не применять оружие для защиты базы», — сообщил помощник командира погранзаставы капитан Сергей Шамшуров.

Отцы и деды некоторых мужчин, вовлеченных в этот кризис, воевали на одной стороне в советских вооруженных силах до распада Советского Союза в 1991 году. У многих есть родственники в России.

В Керчи украинские и российские военные небрежно стоят с разряженным оружием на расстоянии вытянутой руки друг от друга.

«Мы с ними, как со своими», — сказал молодой украинец в традиционной меховой шапке и армейском обмундировании.

Предупредительные выстрелы, прозвучавшие над головами пилотов ВВС Украины, пытавшихся забрать свои военные самолеты на военном аэродроме Бельбек на другой стороне полуострова, похоже, пока единственные выстрелы.

Во время переговоров в Бельбеке, закончившихся возвращением пилотов в казармы, часть украинцев проводила время за игрой в футбол.

Русские просто смотрели, не выказывая никаких эмоций.

«Как будто они роботы. Когда вы пытаетесь поговорить с ними, они только шутят. Мы сдались», — сказал Шамшуров, оставшийся на посту «Керчь», где они предложили злоумышленникам воспользоваться своим туалетом.

«Мы по-прежнему делаем то, что делали каждый день, и поднимаем флаг… Мы не сдались. Мы не нарушили нашей клятвы».

В воскресенье недавно назначенный командующий ВМС Украины публично перешел на другую сторону, а российское государственное телевидение рекламировало ряд других неподтвержденных дезертирств, пытаясь оказать давление на украинские войска.

Некоторые украинские военнослужащие видели в своих славянских братьях защиту — не от украинских националистов, как предполагают российские СМИ и официальные лица, а от пророссийских мобов, окруживших базы в ответ на подстрекательские сообщения СМИ.

— Раздражает присутствие армии из соседней страны, но в данный момент она стоит между нами и нашим народом, который хочет каких-то радикальных перемен, — осторожно подбирая слова, сказал Никифоров. «Все решения должны приниматься через урны для голосования, а не с помощью клубов».

С другой стороны, СМИ также вводили в заблуждение сообщения о том, что русские захватывают базы, по-видимому, для того, чтобы представить врага в более негативном свете или, возможно, чтобы побудить иностранные правительства к действиям.

Украинское телевидение передало сообщения от жителей других регионов страны с пожеланиями силы войскам. Телеканал ТСН показал, как мужчина обнимает свою дочь и призывает: «Не поддавайтесь на провокации».