Криптография и вредоносные программы | ITSec.Ru

В рубрику «Криптография» | К списку рубрик | К списку авторов | К списку публикаций

При расследовании инцидентов ИБ или поиске следов компрометации систем стоит задача обнаружить саму вредоносную программу, а также ее модули, чтобы понять, какие сведения могли быть скопированы и какие действия программа могла выполнить и в действительности выполнила в системе. Шифрование данных и их сокрытие в служебных каталогах приводят к тому, что они часто не выявляются в рамках экспертизы. Поэтому настоящая статья будет посвящена особенностям шифрования, используемого вредоносными программами, и способам обнаружения зашифрованных файлов специалистами вручную.

Веста Матвеева

Ведущий специалист по компьютерной криминалистике Group-IB

Вредоносные программы используют криптографию, т.е. шифрование, для сокрытия своей работы в системе, а именно – ключей реестра, скопированной информации, дополнительных модулей и сетевого взаимодействия – от их обнаружения средствами защиты информации: антивирусным ПО, системами обнаружения, предотвращения вторжений и т. д. В основе такого противодействия лежит нейтрализация сигнатурного обнаружения. Поэтому при проведении экспертизы электронного носителя информации с системой, в которой функционировала подобная вредоносная программа, можно не обнаружить ее тело и модули с помощью антивирусного средства.

д. В основе такого противодействия лежит нейтрализация сигнатурного обнаружения. Поэтому при проведении экспертизы электронного носителя информации с системой, в которой функционировала подобная вредоносная программа, можно не обнаружить ее тело и модули с помощью антивирусного средства.

Выделение подозрительных файлов в исследуемой системе

Для поиска зашифрованных модулей в системе необходимо воспользоваться принципом белых списков. Указанные файлы имеют особенность, которую можно использовать для их локализации: как правило, расширение и заголовок файла не соотносятся или заголовка нет совсем. Если такие файлы спрятаны в служебные каталоги ОС или намеренно переименованы, изменены, то выявить их путем обычного поиска очень сложно.

Только статистические особенности распределения зашифрованных данных могут использоваться для их выделения среди других форматов файлов или среди подозрительных файлов, полученных в ходе анализа.

Одним из основных этапов проведения экспертизы является проверка соответствия расширения и формата файла. Причем формат файла определяется по базе сигнатур известных форматов. Для этого могут быть использованы модули криминалистических утилит: OSForensics, EnCase Forensic, Autopsy Mismatch Module. Также может быть произведен поиск с помощью программы File операционной системы Linux всех файлов, формат которых определяется как data, т.е. формат файла не установлен.

Причем формат файла определяется по базе сигнатур известных форматов. Для этого могут быть использованы модули криминалистических утилит: OSForensics, EnCase Forensic, Autopsy Mismatch Module. Также может быть произведен поиск с помощью программы File операционной системы Linux всех файлов, формат которых определяется как data, т.е. формат файла не установлен.

В ходе этой процедуры выявляются подозрительные файлы. Далее встает задача провести поиск среди них тех, которые могут содержать зашифрованные данные. Среди подозрительных файлов помимо зашифрованных будут те, которые намеренно скрываются пользователем путем изменения расширения, а также нестыковки содержимого, например изображения векторной графики с форматом для растровой и служебные файлы некоторых программ (интернет-браузеров, антивирусов, баз данных и пр.), которые имеют собственный формат и не содержатся в базах форматов.

Зашифрованные модули вредоносных программ

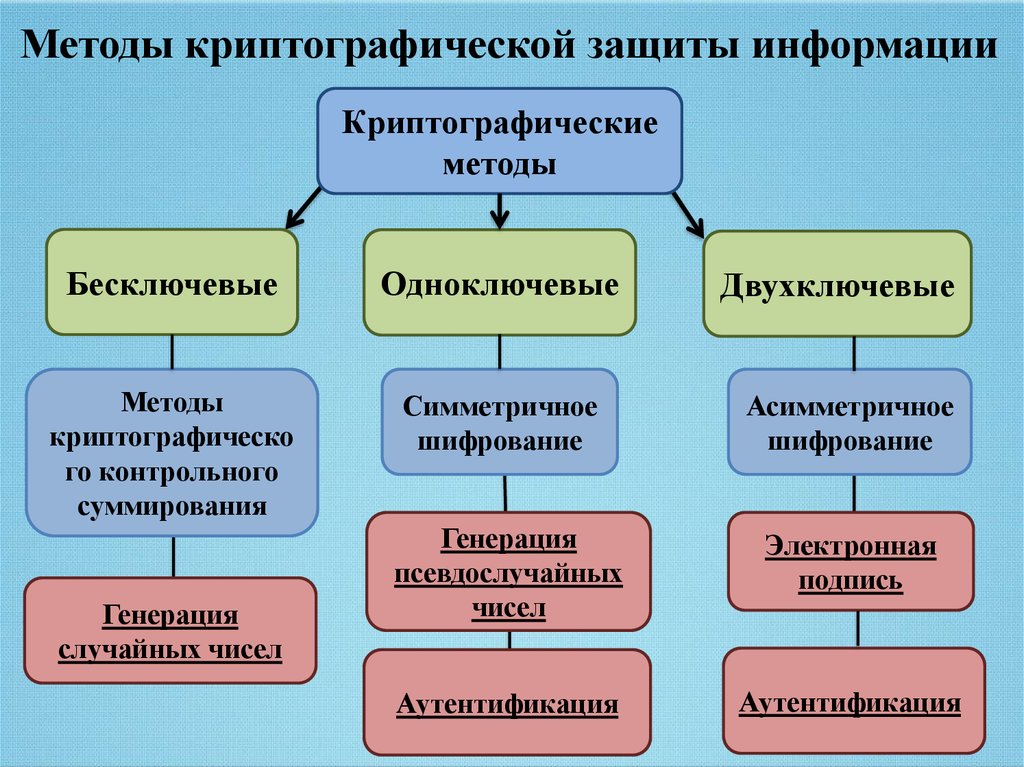

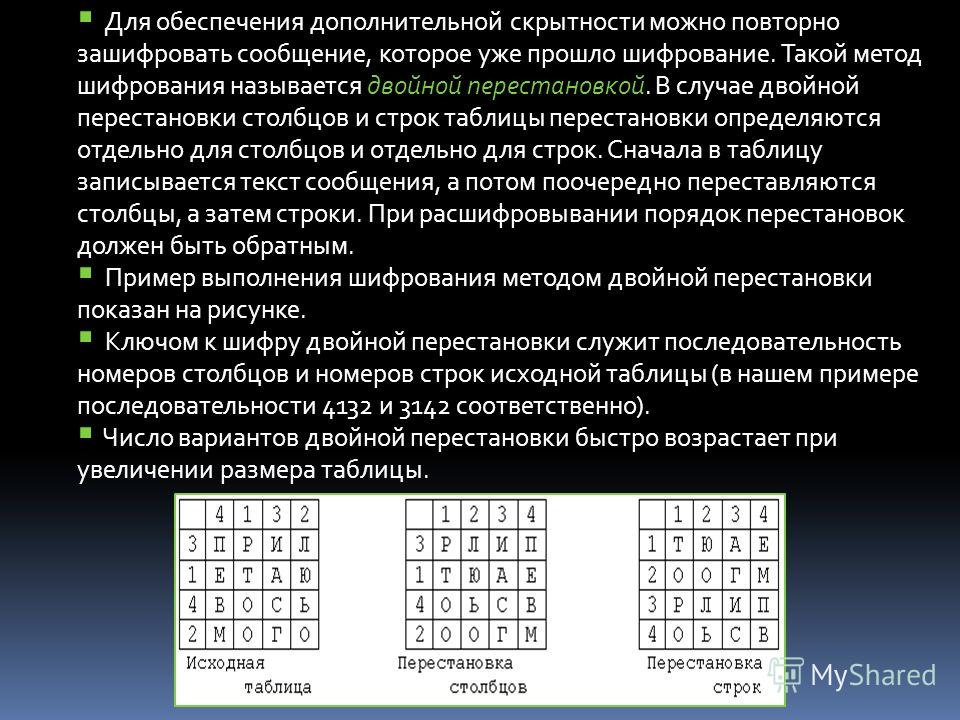

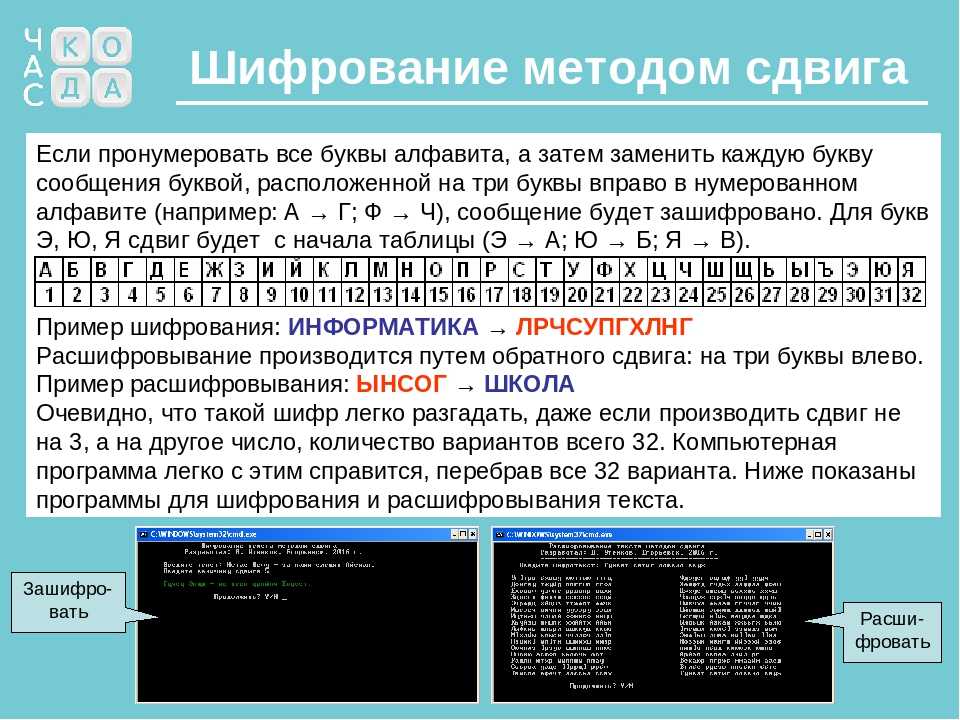

Начнем с того, что шифры представляют собой обратимые криптографические отображения информации с использованием параметра, т. е. ключа. При построении отображений с математической точки зрения используются два вида отображений: перестановка элементов открытого текста и их замена. Для обеспечения хороших перемешивающих свойств шифры замены и перестановки используются вместе.

е. ключа. При построении отображений с математической точки зрения используются два вида отображений: перестановка элементов открытого текста и их замена. Для обеспечения хороших перемешивающих свойств шифры замены и перестановки используются вместе.

Самыми распространенными алгоритмами, которые используются вредоносными программами, являются XOR с ключом, RC2, RC4, RC5, RC6 (далее при упоминании всех четырех последних алгоритмов используется обозначение – RC), RSA. Также часто встречается кодирование base64. Напомню, основной целью злоумышленников при использовании кодирования является сокрытие оригинального содержимого от систем защиты информации.

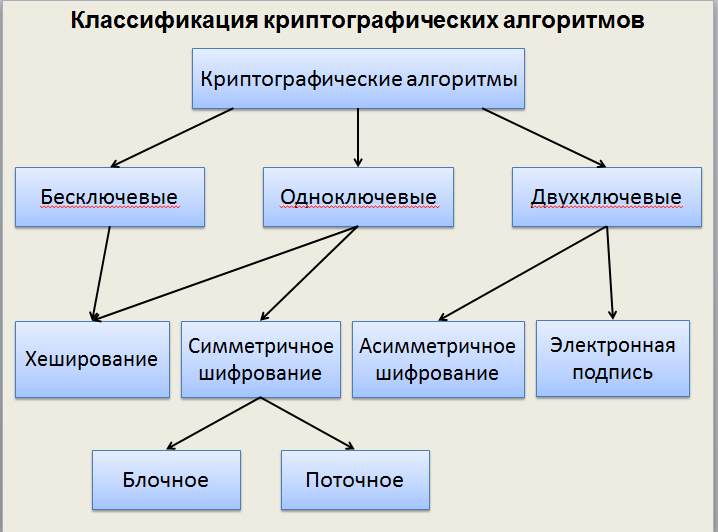

XOR с ключом представляет собой симметричный потоковый шифр замены. Алгоритмы RC – симметричные блочные композиционные шифры, они используют комбинации шифров замены и шифров перестановки. RSA – асимметричный блочный алгоритм на основе односторонней необратимой функции.

По принципу работы, алгоритм RSA не может сравниваться с остальными обсуждаемыми алгоритмами шифрования, однако аналитика для него приводится в рамках статьи.

Подсчет энтропии не может быть использован для обнаружения зашифрованной информации, поскольку диапазон значений для зашифрованных криптостойкими алгоритмами данных пересекается с диапазоном значений для сжатых форматов файлов: pdf, docx, rar, zip, wmv, jpg, png, mpg и др.

Стоит отметить, что статистические особенности распределения зашифрованных стойкими алгоритмами данных могут использоваться для их выделения среди других форматов файлов или среди подозрительных файлов, полученных в ходе анализа, так как их свойства должны быть близки к свойствам псевдослучайных данных. Однако обычные шифры замены (XOR) или шифры перестановки (циклический сдвиг) не обеспечивают хороших перемешивающих свойств, так как сохраняют или упрощают статистические зависимости между элементами и зависят от самих кодируемых данных, поэтому не могут быть выявлены на основе близости к псевдослучайным данным.

Проведем оценку используемых вредоносными программами алгоритмов шифрования. Основным и быстрым способом выявления хаотичности распределения байт в файле является подсчет его энтропии. Расчет основан на подсчете вероятностей встречаемости символов в файле, что дает оценку равномерности их распределения. Максимальное значение энтропии равно 8. Подсчет энтропии не может быть использован для обнаружения зашифрованной информации, поскольку диапазон значений для зашифрованных криптостойкими алгоритмами данных пересекается с диапазоном значений для сжатых форматов файлов: pdf, docx, rar, zip, wmv, jpg, png, mpg и др. Однако для демонстрации свойств указанных алгоритмов шифрования этого будет достаточно. Дополнительно приводится результат для алгоритма кодирования base64.

Расчет основан на подсчете вероятностей встречаемости символов в файле, что дает оценку равномерности их распределения. Максимальное значение энтропии равно 8. Подсчет энтропии не может быть использован для обнаружения зашифрованной информации, поскольку диапазон значений для зашифрованных криптостойкими алгоритмами данных пересекается с диапазоном значений для сжатых форматов файлов: pdf, docx, rar, zip, wmv, jpg, png, mpg и др. Однако для демонстрации свойств указанных алгоритмов шифрования этого будет достаточно. Дополнительно приводится результат для алгоритма кодирования base64.

С помощью ПО «VSFile-EncryptC» версии 1.0.3.25 произведем зашифрование файлов формата pdf и zip с использованием алгоритмов шифрования: RC2, RC4, RC5, RC6.

С помощью ПО «CFF Explorer VIII» произведем зашифровывание тех же файлов с использованием алгоритма XOR с ключом 0xE3.

С помощью программы «File-Encryptor» версии 1.0.0.0 сгенерируем ключевую пару и произведем зашифрование тех же файлов с использованием алгоритма RSA.

В табл. 1 помимо значения статистических величин для тестируемых файлов с высокой энтропией приводятся значения:

- по методу Монте-Карло, который основывается на оценке равномерности распределения байтов на координатной плоскости. Псевдослучайные данные характеризуются величиной, близкой к значению=3,141592653;

- коэффициент автокорреляции, который показывает степень зависимости элементов между собой. Псевдослучайные данные характеризуются величиной коэффициента автокорреляции, близкой к 0, что говорит о независимости элементов оцениваемой последовательности между собой;

- по критерию «Хи-квадрат» на равномерность, который основывается на оценке равномерности распределения элементов последовательности без учета их расположения в ней. По критерию рассчитывается значение Х2 на основе квадрата отклонений величин наблюдаемых частот встречаемости значений символов от теоретической. Псевдослучайные данные с 255 степенями свободы и уровнем значимости 0,01 характеризуются значением Х2, меньшим порогового значения 310,45;

- величина арифметического среднего, которая основывается на усредненной сумме значений байт всех элементов оцениваемой последовательности.

Указанные величины приводятся для понимания изменений, производимых рассматриваемыми алгоритмами, но диапазоны значений для сложных форматов файлов и зашифрованных файлов у этих величин пересекаются, за исключением критерия «Хи-квадрат», который, как видно из табл. 1, имеет недостаток пропускать зашифрованные данные небольшого размера при заданном уровне значимости.

Анализ результатов показывает, что алгоритм XOR с ключом никак не влияет на равномерность распределения элементов оцениваемой последовательности, что понятно, т.к. операция XOR производится над каждым элементом последовательности с одинаковым ключом, что не меняет распределения. При этом характер взаимосвязей между элементами может измениться в зависимости от значения ключа. Таким образом, статистические свойства выходной последовательности зависят от распределения элементов в шифруемой последовательности, поэтому выявление файлов, зашифрованных с применением алгоритма XOR с ключом, не может основываться на оценке статистических свойств.

Для алгоритмов шифрования RC дело обстоит иначе. Алгоритмы основаны на преобразовании Фейстеля, а значит – используют комбинацию шифров замены и перестановки. Кроме этого они обеспечивают хорошие перемешивающие свойства, хотя для некоторых из них обнаружены успешные атаки. В рассматриваемой области применения стойкость к криптоанализу при шифровании модулей не учитывается, важны простота реализации и обход сигнатурного анализа, поэтому данные алгоритмы широко применяются злоумышленниками (названия программ здесь и далее приводятся по классификации антивирусного средства ESET):

- для шифрования трафика во вредоносной программе Win32/Carberp использовался алгоритм RC2;

- вредоносной программой Win32/Olmarik.TDL3 производится создание собственной файловой системы, а ее содержимое шифруется по алгоритму RC4;

- в процессе своей работы вредоносная программа Win32/Regin создает файлы в каталоге с журналами ОС и идентичными именами для хранения своих настроек и собранной информации в виде виртуальной файловой системы, при этом шифруя содержимое по вариации алгоритма RC5, и др.

На основании анализа можно сказать, что детектирование данных, зашифрованных с использованием алгоритмов RC и RSA, может производиться с помощью статистических свойств зашифрованных данных.

Из проведенного эксперимента видно, что алгоритм усиливает зависимость элементов между собой, упрощает распределение, уменьшает арифметическое среднее, увеличивает размер кодируемых данных и ухудшает равномерность распределения. Указанное кодирование применяется обычно в совокупности с шифрованием или сжатием, хотя свойства выходных данных от этого не меняются. Данные, закодированные с помощью base64, не могут быть обнаружены на основании статистических свойств данных, однако могут обнаруживаться по регулярным выражениям.

Отдельно стоит сказать про алгоритм кодирования base64. Алгоритм основан на замене последовательности битов по таблице. Из проведенного эксперимента видно, что он усиливает зависимость элементов между собой, упрощает распределение, уменьшает арифметическое среднее, увеличивает размер кодируемых данных и ухудшает равномерность распределения. Указанное кодирование применяется обычно в совокупности с шифрованием или сжатием, хотя свойства выходных данных от этого не меняются. Данные, закодированные с помощью base64, не могут быть обнаружены на основании статистических свойств данных, однако могут обнаруживаться по регулярным выражениям.

Указанное кодирование применяется обычно в совокупности с шифрованием или сжатием, хотя свойства выходных данных от этого не меняются. Данные, закодированные с помощью base64, не могут быть обнаружены на основании статистических свойств данных, однако могут обнаруживаться по регулярным выражениям.

Приведенный обзор свойств зашифрованных данных для алгоритмов шифрования, часто используемых вредоносными программами, также справедлив для других алгоритмов, схожих с описанными по сложности. Например, стойкие алгоритмы шифрования – AES, Serpent, ГОСТ 28147–89 и т.д. – также могут быть выявлены по статистическим свойствам, в то время как простые шифры замены или кодирования – только по особенностям реализации.

Отличительной особенностью стойких к криптоанализу алгоритмов шифрования является близость статистических свойств выходных данных к свойствам псевдослучайных последовательностей, а именно равномерности и независимости распределения элементов последовательности [1].

Для оценки статистических свойств псевдослучайных последовательностей существуют наборы тестов NIST [1], DIEHARD [2], тесты Кнута [3], TestU01 [4], AIS31 Methodology [5] и др.

Эксперимент

Для файлов небольшого размера (до 1 МБ), к сожалению, нет эффективных автоматизированных средств, которые могут обнаружить файлы с данными, зашифрованными даже криптостойкими алгоритмами. Поэтому в рамках эксперимента будет рассматриваться все тот же критерий «Хи-квадрат» на равномерность и набор тестов NIST [1].

В табл. 2 приведены некоторые плагины вредоносных программ и значения статистических величин для них. Дополнительно в таблицу внесены образцы вредоносной программы Win32/Corkow, которая производит шифрование тела создаваемого в системе исполняемого файла с использованием уникального ключа (серийный номер тома в системе), чем противодействует созданию уникальной сигнатуры в теле файла для его обнаружения.

Для набора тестов NIST в табл. 2 приводится число тестов из 15, которые исследуемый файл прошел. Параметры в тестах задавались по умолчанию.

Приведенная табл. 2 отражает выводы, полученные в разделе «Зашифрованные модули вредоносных программ». Свойства данных, зашифрованных с помощью алгоритма XOR с ключом, зависят от самих данных и ключа, поэтому его обнаружение на основании статистических свойств затруднено. Стойкие алгоритмы RC могут быть обнаружены по статистическим свойствам, однако и тут существующие подходы могут давать ошибку I рода (например, для файла «r.pack» значение по критерию «Хи-квадрат» превосходит пороговое значение). Что касается исполняемых файлов Win32/Corkow, то помимо самого алгоритма XOR с ключом в статистическое распределение вносят вклад служебные данные: заголовок исполняемого файла, тем самым сбивая статистические свойства.

Статистические особенности алгоритмов шифрования могут использоваться для создания правил в системах обнаружения и предотвращения вторжений для обнаружения зашифрованного трафика по незащищенному для повышения уровня информационной безопасности.

И наконец, стоит отметить, что приведенная оценка может дать представление о природе используемого алгоритма шифрования по статистическим свойствам. Для плагинов вредоносной программы Win32/Lurk сведения о шифровании в таблице не приведены, так как информация в разных источниках расходится, но из таблицы можно заключить, что используется сложный алгоритм шифрования с хорошими перемешивающими свойствами. Таким образом, по характеру распределения данных для плагина с неизвестным алгоритмом шифрования можно определить его свойства.

Как видно из табл. 2, принимать решение на основании тестов NIST очень сложно, так как выделив только некоторые тесты, рискуем не проверить иные имеющиеся зависимости в последовательности, а способа трактовки результатов всех тестов NIST для принятия решения о зашифрованности нет.

Выводы

В рамках статьи произведен разбор статистических особенностей алгоритмов шифрования, часто используемых вредоносными программами для шифрования своих модулей.

Выявлены особенности распределений содержимого файлов, которые могут быть использованы для локализации таких модулей. Проведенный анализ показал, что отсутствуют эффективные способы или средства обнаружения зашифрованных модулей по статистическим свойствам или особенностям алгоритмов шифрования, поэтому требуется отдельное исследование в области выявления зашифрованных модулей вредоносных программ для разработки эффективного средства их локализации в файловой системе.

В статье приведен подход к поиску зашифрованных модулей, который может быть использован специалистами по информационной безопасности для их выявления в зараженных системах. Однако, в результате применения этого подхода также могут быть выявлены файлы, содержимое которых перезаписано псевдослучайными данными с целью безвозвратного удаления информации, что является ценной находкой при проведении компьютерной экспертизы.

Кроме этого, статистические особенности алгоритмов шифрования могут использоваться для создания правил в системах обнаружения и предотвращения вторжений для обнаружения зашифрованного трафика по незащищенному для повышения уровня информационной безопасности.

Литература

- NIST SP800-22. A Statistical Test Suite for Random and Pseudorandom Number Generators for Cryptographic Applications, 2010 [online]. Доступ через http://csrc.nist.gov/publications/nistpubs/800-22-rev1a/ SP800-22rev1a.pdf.

- Marsaglia, G.: The Marsaglia random number CDROM including the diehard battery of tests, 1995 [online]. Доступ через http://stat.fsu.edu/pub/diehard/.

- Кнут, Д. Э.: Искусство программирования. Получисленные алгоритмы / 3-е изд. – М.: ИД «Вильямс», 2003. С. 63–69.

- L’Ecuyer, P., Simard, R. TestU01: A C library for empirical testing of random number generators // ACM Transactions on Mathematical Software (TOMS). – 2007. – V. 33. – Issue 4. – № 22.

- Killmann, W., Schindler, W. A proposal for: Functionality classes for random number generators // Tech. Rep. 2. Bundesamtf ur Sicherheit in der Informationstechnik (BSI). – 2011. – P. 133.

Криптографические средства защиты |Cloud4Y | Cloud4Y

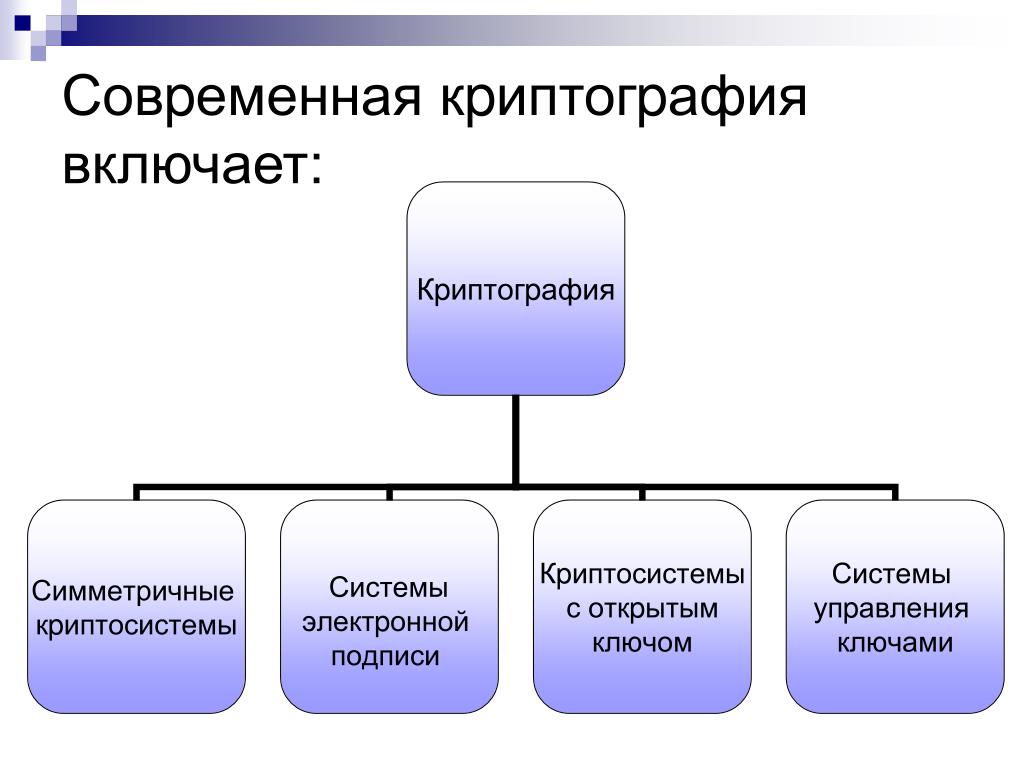

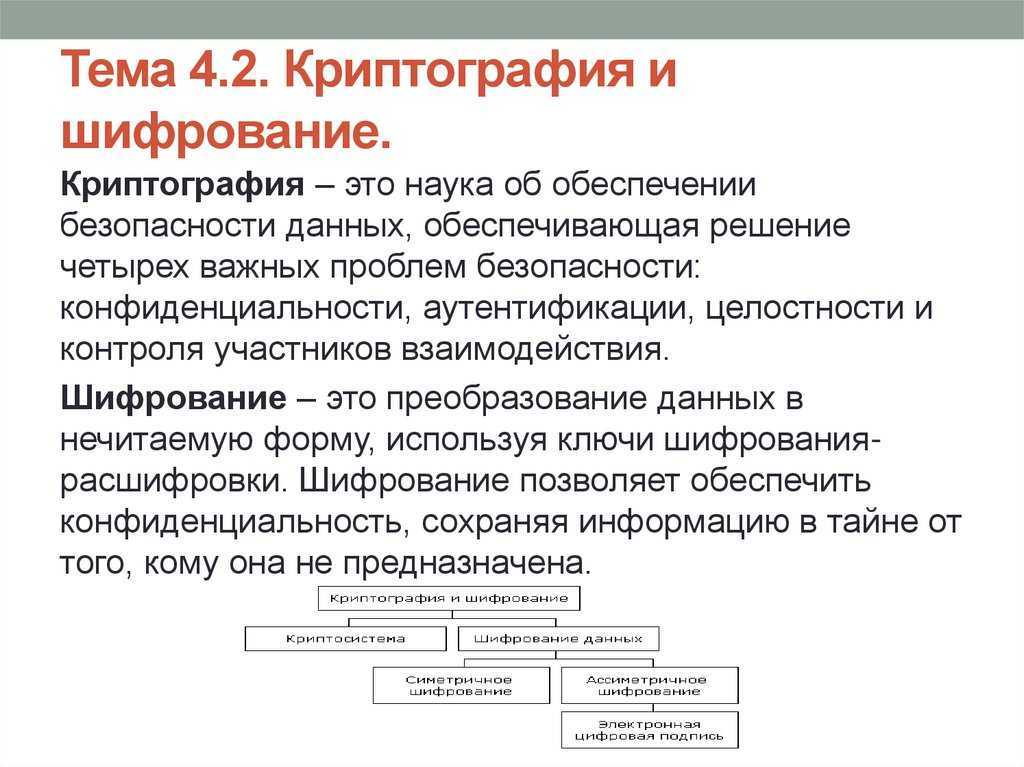

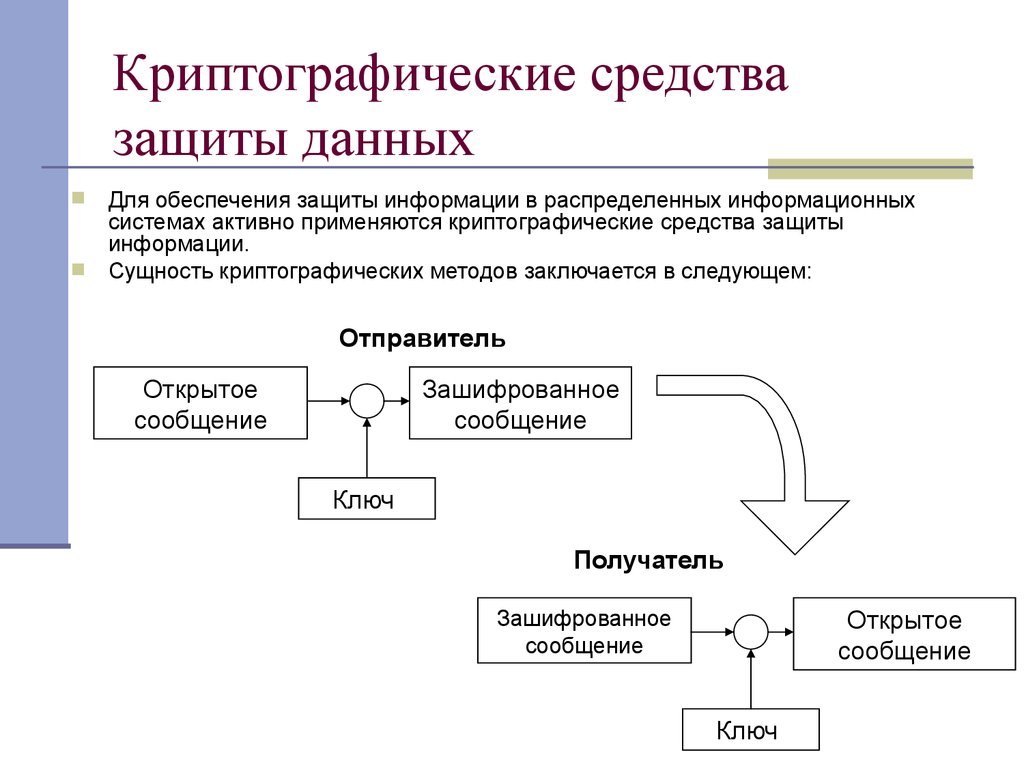

Криптография – наиболее надёжный способ обеспечения информационной безопасности. Его суть заключается в преобразовании данных с помощью кодирования. В статье подробно расскажем о криптографии, её принципах и видах.

Его суть заключается в преобразовании данных с помощью кодирования. В статье подробно расскажем о криптографии, её принципах и видах.

Принцип и применение

Шифрование сообщения происходит благодаря специальному алгоритму (ключу) и только после этого оно отправляется получателю. Чтобы получатель мог прочитать сообщение, оно расшифровывается тем же ключом. Этот метод позволяет ограничить доступ к информации третьим лицам.

Существует множество методов шифрования сообщений и аудиофайлов. Однако не все из них одинаково надёжны.

Каждый метод шифрования оценивается с точки зрения следующих факторов:

- Криптоустойчивость. Она определяет, насколько надёжен шифр. То есть насколько сложно его расшифровать путём подбора ключей. Наиболее надежными методами являются те, где необходимо перечислить все возможные ключи для расшифровки сообщения.

- Объем зашифрованного сообщения.

Чтобы скорость передачи сообщения не страдала, размер зашифрованного сообщения не должен сильно превышать размер исходного.

Чтобы скорость передачи сообщения не страдала, размер зашифрованного сообщения не должен сильно превышать размер исходного. - Отсутствие ошибок. Некоторые методики дают сбой, из-за чего содержимое зашифрованных сообщений частично или полностью теряется. Поэтому перед внедрением выбранный метод шифрования проверяется на наличие ошибок.

- Скорость шифрования и дешифрования. Чем быстрее сообщение шифруется, передается и расшифровывается, тем предпочтительнее метод. Современные методы позволяют преобразовывать информацию за несколько секунд.

- Доступная стоимость. Чтобы оценить этот показатель, стоимость алгоритма сравнивается с финансовыми последствиями в случае утечки данных.

Все эти параметры важны при выборе, но ключевым является криптостойкость шифра.

Получить консультацию об облачных сервисахЗаказать звонок

Методы шифрования

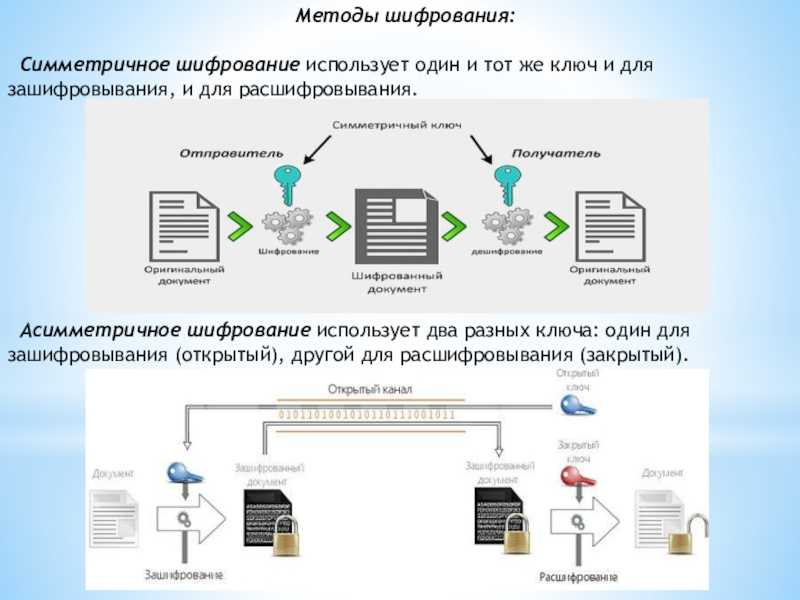

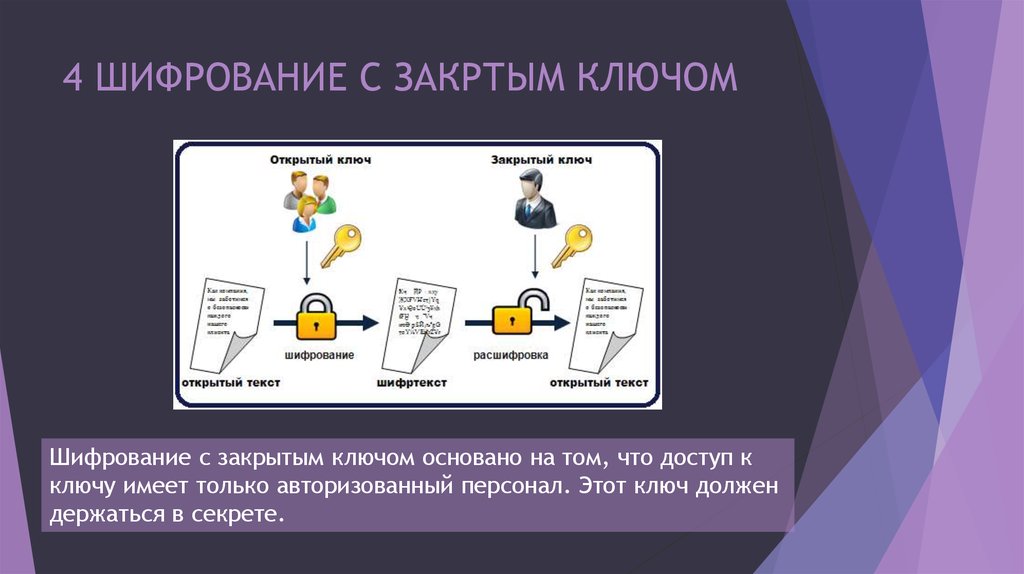

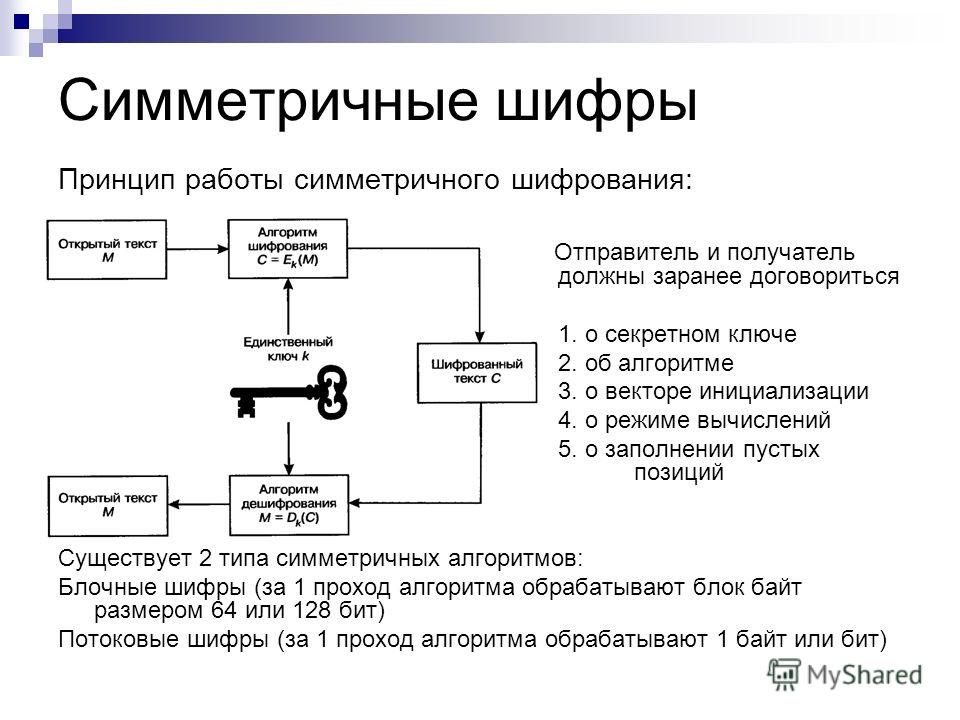

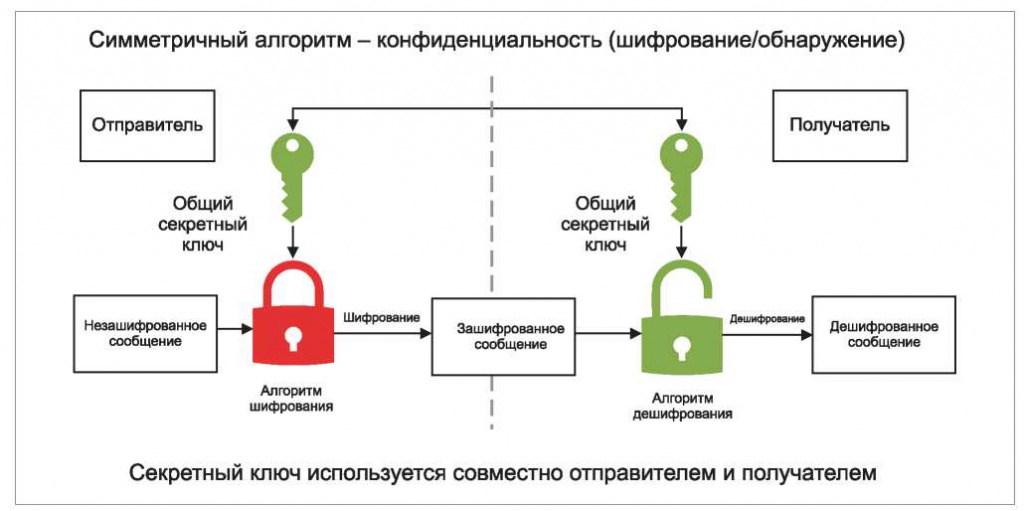

Существует два типа шифрования данных: симметричный и асимметричный. Симметричный метод предполагает использование одного и того же ключа для шифрования и дешифрования данных.

Симметричный метод предполагает использование одного и того же ключа для шифрования и дешифрования данных.

Симметричное шифрование широко используется для обеспечения конфиденциальности информации. Популярные алгоритмы DES, 3DES, AES, IDEA относятся к блочному методу шифрования. Это означает, что информация шифруется блоками, количество которых определяется объемом данных в сообщении.

Преимущество методики в том, что ее легко встроить в программный код системы обмена информацией, тем самым обеспечивая автоматическое шифрование. Его также можно использовать для защиты сообщений, разработки систем аутентификации и идентификации пользователей.

Но есть и недостатки. Так симметричные методы требуют периодической замены ключей и разработки системы безопасности самих ключей. Если злоумышленники смогут получить доступ к ключам, система защиты потеряет эффективность.

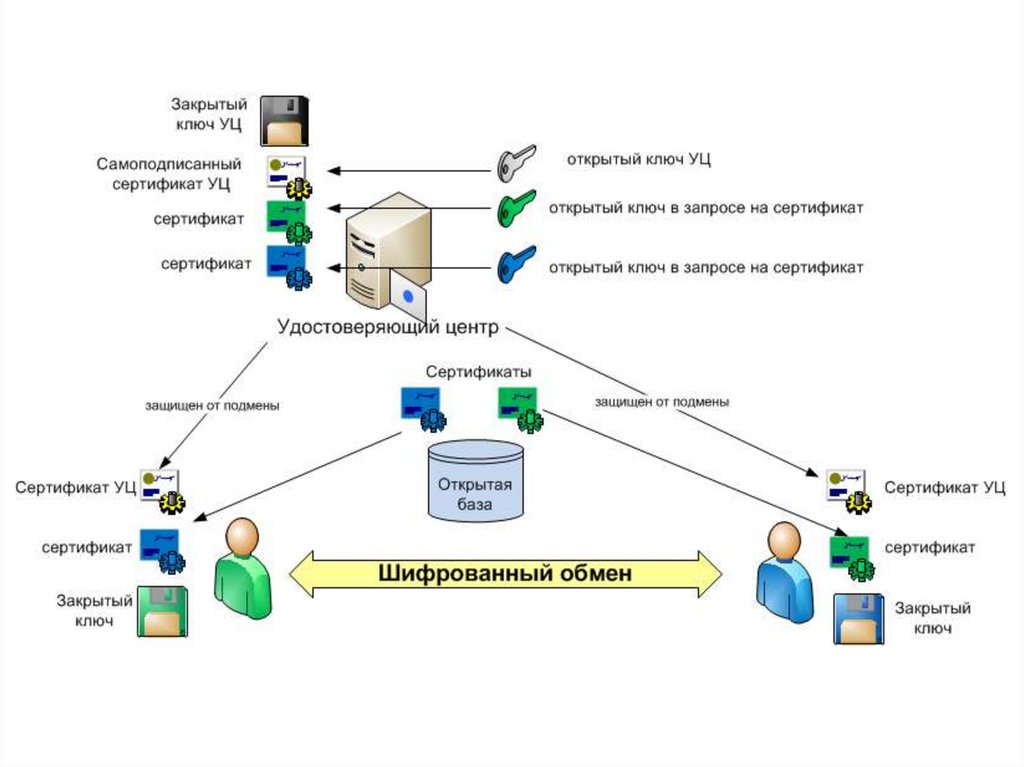

Асимметричное шифрование использует разные ключи для шифрования и дешифрования. Этот метод также называется шифрованием с открытым ключом, поскольку отправитель сообщения передает открытый ключ получателю по незащищенному каналу связи для его расшифровки.

Этот метод также называется шифрованием с открытым ключом, поскольку отправитель сообщения передает открытый ключ получателю по незащищенному каналу связи для его расшифровки.

В систему создания электронных цифровых подписей заложены принципы асимметричных алгоритмов. Секретный ключ уникален и защищен от взлома, поэтому документы, отправленные от имени владельца подписи, но зашифрованные другим способом, с несанкционированной дешифровкой открытым ключом, потеряют заложенную в них смысловую нагрузку.

Технология асимметричного шифрования используется в основном в сетевых протоколах для защиты открытых каналов передачи информации. Например, в сетевых переписках.

Процедура шифрования и расшифровки сообщений простая. Получатель и отправитель используют два типа ключей: закрытый и открытый. Информация шифруется закрытым ключом, а открытый ключ её расшифровывает. Эта система защиты намного эффективнее симметричного шифрования.

Для реализации системы асимметричного шифрования или получения уникальной электронной цифровой подписи пользователю необходимо использовать специальную программу, генерирующую ключи. Есть несколько криптосистем, которые имеют эту возможность. Наиболее известна универсальная криптосистема RSA, которая не только генерирует ключи, но и позволяет преобразовывать информацию.

Единственным недостатком асимметричной системы шифрования является необходимость защиты закрытого ключа. Однако алгоритмы генерации и ЭЦП устроены таким образом, что использование этого ключа требует участия его владельца.

А что на законодательном уровне

Шифрование данных регулируется законом ФЗ-149, который дает представление об участниках процесса и самих действиях. Персональными данными, которые считаются объектом действий, занимается закон ФЗ-152.

Законы говорят, что для защиты данных должно быть реализовано управление доступом, регистрация и учет, сохранение целостности информации, шифрование, защита от вирусов, обнаружение вторжений.

Любая деятельность в сфере криптографической защиты обязательно подлежит лицензированию. Этим занимается ФСБ РФ.

Чтобы соответствовать требованиям, у организации должна быть лицензия на выполнение работ и оказание услуг при работе с информацией, относящейся к гостайне. В штате должны числиться квалифицированные сотрудники с необходимым образованием и опытом работы.

Без криптографической защиты данных сегодня невозможна любая информационная деятельность.

oblako fz 152

Самые популярные бесплатные программные средства шифрования (2021 г.)

В этом мире, подключенном к Интернету, обеспечение безопасности нашей информации становится как никогда важным. Будь то личные или рабочие данные, наши данные всегда рискуют попасть в чужие руки, и это еще одна причина выбрать лучшее бесплатное программное обеспечение для шифрования.

На базовом уровне шифрование является одним из лучших доступных методов защиты для обеспечения безопасности всех ваших цифровых активов. Процесс шифрования использует ключ и алгоритм для преобразования доступных данных в закодированная часть информации , которую могут расшифровать только уполномоченные лица.

Источник . Шифрование помогает защитить конфиденциальную информацию от киберпреступников или других онлайн-угроз и затруднить к ним доступ. В то же время это способ, который можно использовать для архивирования больших объемов данных или для защиты частного общения через Интернет. Согласно «Исследованию глобальных тенденций в области шифрования 2019», опубликованному Институтом Ponemon, 45 % опрошенных организаций заявили, что у них есть политика шифрования для защиты наиболее важных данных. И пользователи Интернета, и организации могут сделать это с помощью бесплатных инструментов шифрования , которые могут усилить защиту, скрыв ценную информацию от злоумышленников. Шифрование необходимо для защиты важных данных независимо от того, хранятся ли они локально, на ПК или отправляются через Интернет. Итак, какие инструменты шифрования? Мы составили этот список из бесплатных программ для шифрования на выбор. Прежде чем мы перейдем к этим бесплатным программным продуктам для шифрования, мы подчеркиваем важность всегда использования надежных и уникальных паролей для всех ваших учетных записей в Интернете. При настройке процесса шифрования вам будет предложено выбрать пароль в качестве ключа дешифрования. Прежде чем сделать это, убедитесь, что вы применяете эти действенные советы по безопасности , чтобы управлять паролями как эксперт и сделать их более безопасными и неуязвимыми для киберпреступников.

Шифрование необходимо для защиты важных данных независимо от того, хранятся ли они локально, на ПК или отправляются через Интернет. Итак, какие инструменты шифрования? Мы составили этот список из бесплатных программ для шифрования на выбор. Прежде чем мы перейдем к этим бесплатным программным продуктам для шифрования, мы подчеркиваем важность всегда использования надежных и уникальных паролей для всех ваших учетных записей в Интернете. При настройке процесса шифрования вам будет предложено выбрать пароль в качестве ключа дешифрования. Прежде чем сделать это, убедитесь, что вы применяете эти действенные советы по безопасности , чтобы управлять паролями как эксперт и сделать их более безопасными и неуязвимыми для киберпреступников.

- Установите уникальные и надежные пароли, которые содержат разные символы, такие как прописные и строчные буквы и цифры, и имеют длину более 15 символов. Есть несколько инструментов, которые вы можете использовать для проверьте, достаточно ли надежны ваши пароли .

- Кроме того, вам нужно будет установить пароли, которые нелегко запомнить или угадать и которые не используются более чем для одной учетной записи в Интернете.

- Чтобы повысить безопасность в Интернете, не храните свои пароли в текстовых файлах или браузерах;

- Никогда не используйте/повторно не используйте один и тот же пароль для более чем одной учетной записи;

- Не сообщайте свои пароли в электронных письмах, мгновенных сообщениях или на других онлайн-платформах.

Мы тщательно отобрали и собрали некоторые из лучших бесплатных программных инструментов для шифрования, которые вы можете использовать для обеспечения безопасности и защиты ваших самых ценных данных.

Возможно, это один из самых популярных менеджеров паролей. LastPass можно использовать бесплатно с ограниченными функциями, но он по-прежнему будет защищать ваши пароли и личные данные. Используя программный инструмент для шифрования, подобный этому, вам больше не придется запоминать или записывать пароль в блокноте или любом другом физическом месте. LastPass имеет простой в использовании и интуитивно понятный интерфейс и может упростить вам жизнь. Существуют расширения для основных веб-браузеров, таких как Mozilla Firefox и Google Chrome. Кроме того, вы можете использовать мобильное приложение, доступное как для Android, так и для Apple.

LastPass имеет простой в использовании и интуитивно понятный интерфейс и может упростить вам жизнь. Существуют расширения для основных веб-браузеров, таких как Mozilla Firefox и Google Chrome. Кроме того, вы можете использовать мобильное приложение, доступное как для Android, так и для Apple.

Когда вы создаете новую учетную запись в Интернете, она предлагает возможность сохранить новые учетные данные. Этот инструмент побуждает вас устанавливать уникальный и трудно взломанный пароль и отговаривает пользователей от его повторного использования. Если вы используете один и тот же пароль для нескольких учетных записей, просто рекомендуется выбрать другой пароль. Другие инструменты управления паролями, которые вы можете использовать Sticky Password или RoboForm, имеют интуитивно понятный и простой в использовании интерфейс и могут обеспечить надежную защиту паролей. Для безопасного управления паролями мы рекомендуем пользователям следовать этим шагам безопасности, включенным в это руководство . По возможности используйте систему двухфакторной аутентификации .

По возможности используйте систему двухфакторной аутентификации .

Источник: Windows Central Несмотря на то, что существует множество инструментов шифрования, которые можно использовать для локального шифрования данных, большинство пользователей предпочитают использовать программное обеспечение Microsoft BitLocker. Вы можете использовать его для шифрования определенного раздела диска или всего жесткого диска. BitLocker – это средство полного шифрования диска , встроенное в новейшие операционные системы Windows (Windows 10), которое использует шифрование AES (128 и 256 бит) для шифрования данных на дисках. Advanced Encryption Standard был протестирован и улучшен, и теперь используется во всем мире большинством поставщиков систем безопасности благодаря высокому уровню безопасности и оптимизации. Почему вы должны выбрать BitLocker:

- Прост в использовании и уже интегрирован в вашу операционную систему Windows, поэтому нет необходимости добавлять другое программное обеспечение для шифрования;

- – это бесплатный программный инструмент для шифрования данных, который вы можете использовать для предотвращения утечек и утечки данных с жесткого диска.

- Он шифрует весь ваш диск, что не позволяет злоумышленникам, укравшим ваш ноутбук, извлечь жесткий диск и получить доступ к вашим файлам.

- Когда шифрование диска BitLocker активировано и вы добавляете новые файлы, BitLocker автоматически их шифрует.

Однако, как технология шифрования, встроенная в Microsoft, она стала мишенью для исследователей, ищущих недостатки в популярных инструментах, используемых людьми. Вот почему исследователь смог найти новый и относительно простой способ прослушивания ключей шифрования Windows BitLocker в менее безопасных конфигурациях, когда они перемещаются из доверенных платформенных модулей (TPM) во время загрузки».

Еще один бесплатный программный инструмент для шифрования, доступный для операционных систем Windows, OS X и Linux. Как и BitLocker, он поддерживает Advanced Encryption Standard (AES) и может скрывать зашифрованные тома внутри других томов. Это программа с открытым исходным кодом, что означает, что разработчики и исследователи могут загружать и использовать исходный код.

Источник: GHacks.net Это программное обеспечение для шифрования является отличной альтернативой инструменту TrueCrypt и постоянно совершенствуется и повышается безопасность. VeraCrypt 1.24, предстоящая следующая версия VeraCrypt, в настоящее время доступна для бета-тестирования и может быть загружена отсюда. Ожидается, что новая версия будет содержать множество улучшений безопасности и функциональности для лучшей защиты данных пользователей.

Хотите зашифровать данные, хранящиеся на устройствах с macOS и оборудованием Mac? FileVault 2 — это бесплатный программный инструмент для шифрования, который мы рекомендуем проверить. Как и инструменты BitLocker и VeraCrypt, FileVault 2 (FileVault шифрование всего диска ) использует шифрование XTS-AES-128 с 256-битным ключом, «чтобы предотвратить несанкционированный доступ к информации на вашем загрузочном диске». Если вы хотите установить его на свой компьютер Mac, это руководство вам пригодится.

Еще одно бесплатное программное обеспечение для шифрования с открытым исходным кодом, которое вы можете использовать для защиты вашего внутреннего и внешнего диска, включая системный раздел и даже образы ISO, USB-накопители или любые другие устройства хранения. Как и BitLocker, это полнодисковый инструмент шифрования для ОС Windows, включающий несколько алгоритмов шифрования, таких как AES, Twofish и Serpent. Интерфейс простой и интуитивно понятный, все, что вам нужно сделать, это выбрать диск и нажать «Зашифровать», чтобы защитить ваши данные.

Многие пользователи не заинтересованы в шифровании всего жесткого диска, а только в определенных файлах и документах, в которых хранится конфиденциальная информация. это бесплатное и программное обеспечение для шифрования с открытым исходным кодом , , а также легкое решение, известное своей простотой. Этот программный инструмент способен извлекать большинство архивов и имеет надежное шифрование AES-256.

Источник: GHack.net После критической уязвимости системы безопасности, затронувшей все версии WinRAR и другие программы, была выпущена стабильная версия 7-Zip 19.00, которую можно загрузить с сайта 7-Zip.

Подобно 7-Zip, AxCrypt — это инструмент для шифрования файлов с открытым исходным кодом, предлагающий как бесплатное решение, так и премиум-версию для Windows, macOS, Android и iOS. Он поддерживает шифрование файлов AES-256 и может эффективно шифровать один файл, целую папку или группу файлов простым щелчком правой кнопкой мыши. Файлы могут быть зашифрованы в течение определенного периода времени или могут быть автоматически расшифрованы позже, когда этот файл достигнет места назначения. Итак, как я могу повысить свою онлайн-безопасность, не создавая слишком много барьеров, которые могут замедлить мой доступ к информации, размещенной в Интернете? Ниже приведены несколько простых инструментов, которые вы можете использовать для доступа к онлайн-контенту и защиты от утечки данных.

Шифрования ваших файлов недостаточно. Чтобы быть на шаг впереди киберпреступников, вам необходимо усилить онлайн-защиту, вам нужно сделать так, чтобы никто не мог подслушать ваше общение в Интернете. Чтобы убедиться, что вы всегда получаете доступ к защищенным веб-страницам, использующим механизмы шифрования, мы рекомендуем попробовать расширение браузера, например 9.0005 HTTPS Everywhere , который совместим с Mozilla Firefox, Opera и Google Chrome. Расширение было создано в результате сотрудничества между EFF и Tor Project и автоматически переключается с незащищенных сайтов, использующих «HTTP», на безопасный «https».

Использование расширения, такого как HTTPS Everywhere, которое шифрует вашу связь с основными веб-сайтами, к которым вы ежедневно обращаетесь, сделает вашу деятельность в Интернете более защищенной от множества сетевых угроз.

Если вы хотите получить анонимный доступ в Интернет, Браузер Tor может быть отличным вариантом для шифрования вашего онлайн-трафика и защиты ваших действий в Интернете от посторонних глаз. Tor Browser блокирует популярные плагины браузера, такие как Flash, RealPlayer, Quicktime и другие, которыми можно манипулировать, чтобы узнать ваш IP-адрес. Не рекомендуется устанавливать дополнительные надстройки или плагины в Tor Browser, поскольку они могут обойти Tor и поставить под угрозу вашу конфиденциальность и безопасность. Специальный браузер Tor был разработан для использования всеми, кто хочет скрыть любую активность в Интернете от посторонних глаз. Самая последняя версия этого браузера, Tor Browser 0.4.0.4 , находится в версии-кандидате , доступной для скачивания , , и исправляет несколько ошибок из предыдущих версий. Помните, что это еще не стабильная версия, но «пакеты должны быть доступны в ближайшие недели, а новая альфа-версия браузера Tor — к началу следующей недели». Для тех, кто не знает, Tor — это сокращенная версия « The Onion Router », которая направляет ваш интернет-трафик, шифруя IP-адрес, откуда он пришел.

Tor Browser блокирует популярные плагины браузера, такие как Flash, RealPlayer, Quicktime и другие, которыми можно манипулировать, чтобы узнать ваш IP-адрес. Не рекомендуется устанавливать дополнительные надстройки или плагины в Tor Browser, поскольку они могут обойти Tor и поставить под угрозу вашу конфиденциальность и безопасность. Специальный браузер Tor был разработан для использования всеми, кто хочет скрыть любую активность в Интернете от посторонних глаз. Самая последняя версия этого браузера, Tor Browser 0.4.0.4 , находится в версии-кандидате , доступной для скачивания , , и исправляет несколько ошибок из предыдущих версий. Помните, что это еще не стабильная версия, но «пакеты должны быть доступны в ближайшие недели, а новая альфа-версия браузера Tor — к началу следующей недели». Для тех, кто не знает, Tor — это сокращенная версия « The Onion Router », которая направляет ваш интернет-трафик, шифруя IP-адрес, откуда он пришел. Использование программного обеспечения для шифрования, такого как Tor, затруднит отслеживание ваших действий в Интернете злоумышленниками.

Использование программного обеспечения для шифрования, такого как Tor, затруднит отслеживание ваших действий в Интернете злоумышленниками.

Еще один способ скрыть свою личность в Интернете — использовать VPN (виртуальную частную сеть), которая может шифровать ваши сообщения и защищать их от постоянных попыток перехвата. Эта частная сеть способна распространяться по обычному интернет-пространству, используя свои ресурсы для создания зашифрованного канала и защиты ваших данных от хакеров или посторонних глаз. Он использует надежные механизмы шифрования, чтобы скрыть ваш IP-адрес, защитить банковские транзакции или защитить себя и свою информацию при доступе к сетям Wi-Fi. Программное обеспечение VPN, такое как Cyberghost, можно использовать при попытке подключения к небезопасным общедоступным сетям или при необходимости доступа к контенту, распространение которого ограничено определенной географической областью. Вы можете просматривать в приватном режиме из другой страны и получить доступ к более чем 1000 серверов в более чем 50 странах.

CyberGhost — это популярное VPN-решение, обеспечивающее шифрование вашего веб-трафика и ценной информации. Он является победителем в категории «Лучшее соотношение цены и качества» на BestVPN.com Awards 2019. Он включает 30-дневную гарантию возврата денег за все остальное и дружескую поддержку. Поставщик услуг VPN, такой как Cyberghost, поможет вам защитить ваши данные и ваши цифровые активы. Cyberghost работает с Windows, macOS, iOS, Android, Linux или маршрутизаторами. Если вы новичок и хотите больше узнать об индустрии VPN, это руководство для начинающих поможет вам узнать больше о ее основах, о том, как выбрать VPN, и многом другом.

Для энтузиастов конфиденциальности есть еще один VPN-сервис, который можно использовать для шифрования данных и защиты от киберпреступников. Подобно CyberGhost, здесь используется 256-битная технология шифрования AES, а настройка проста. Просто загрузите, установите и подключитесь к ExpressVPN в несколько кликов. Совместимый с несколькими устройствами, он работает на Windows, Mac, iOS, Android или Linux и подключается к более чем 148 точкам в более чем 90 странах. Это не совсем бесплатно, но вы можете использовать его бесплатно до одного месяца и получить 30-дневную гарантию возврата денег.

Совместимый с несколькими устройствами, он работает на Windows, Mac, iOS, Android или Linux и подключается к более чем 148 точкам в более чем 90 странах. Это не совсем бесплатно, но вы можете использовать его бесплатно до одного месяца и получить 30-дневную гарантию возврата денег.

Источник: VPNMentor.com

Примените эти меры безопасности, чтобы повысить свою безопасность в ИнтернетеКогда дело доходит до защиты вашей самой важной информации, шифрования недостаточно . Часто в наших статьях в блогах и руководствах по защите мы часто подчеркиваем важность использования нескольких уровней безопасности, чтобы быть на шаг впереди хакеров. Поскольку существует так много онлайн-угроз, а киберпреступники постоянно меняют свою тактику, мы рекомендуем следовать этим действенным мерам безопасности, чтобы улучшить вашу онлайн-безопасность:

- Обновляйте свой браузер и операционную систему с помощью последних исправлений безопасности .

Убедитесь, что в вашей системе установлены последние версии. Интернет-преступники распространяют вредоносные инструменты, используя эксплойты безопасности, чтобы воспользоваться уязвимостями вашей системы. Исправление — это ключ , как неоднократно повторяли эксперты.

Убедитесь, что в вашей системе установлены последние версии. Интернет-преступники распространяют вредоносные инструменты, используя эксплойты безопасности, чтобы воспользоваться уязвимостями вашей системы. Исправление — это ключ , как неоднократно повторяли эксперты. - Используйте надежный антивирусный продукт, рассмотрите возможность добавления нескольких уровней защиты и используйте проактивное программное обеспечение для обеспечения кибербезопасности как наш Endpoint Security Suite, который обеспечивает полную защиту вашей цифровой жизни.

- Будьте очень осторожны при подключении к общедоступным и бесплатным беспроводным сетям . Одним из излюбленных методов, используемых онлайн-преступниками для получения ваших учетных данных, является использование беспроводных снифферов для доступа к данным, которые вы отправляете по незащищенным сетям.

- Образование остается основным ключом к лучшей защите ваших цифровых активов, поэтому мы рекомендуем ознакомиться с нашими бесплатными образовательными ресурсами и записаться на любой курс, который расскажет вам больше о защите в Интернете.

Когда вы думаете о шифровании, думайте о полной картине и знайте, насколько важна его роль в общей стратегии безопасности. А ты? Каким вы видите шифрование в общей картине безопасности в Интернете? Используете ли вы какой-либо тип шифрования для ваших данных в данный момент? Дайте нам знать ваши мысли в комментарии ниже.

Heimdal Security предлагает новейшие средства киберзащиты от сложных кибератак. Наши решения в области безопасности разработаны с учетом потребностей и бюджета вашей компании.

Нейтрализуйте программы-вымогатели до того, как они нанесут удар.

Защита от шифрования программ-вымогателей Heimdal™

Специально разработан для противодействия угрозе безопасности номер один для любого бизнеса — программам-вымогателям.

- Блокирует любые попытки несанкционированного шифрования;

- Обнаруживает программы-вымогатели независимо от сигнатуры;

- Универсальная совместимость с любым решением по кибербезопасности;

- Полный контрольный журнал с потрясающей графикой;

Попробуйте

БЕСПЛАТНО сегодня

30-дневная бесплатная пробная версия. Предложение действительно только для компаний.

Предложение действительно только для компаний.

Лучшее программное обеспечение для шифрования на 2023 год

Наши эксперты протестировали 98 продуктов в категории безопасности за последний год

С 1982 года PCMag протестировал и оценил тысячи продуктов, чтобы помочь вам принимать более обоснованные решения о покупке. Посмотрите, как мы тестируем. (Открывается в новом окне)

Если ваша любопытная кузина прокрадется наверх во время праздничного ужина и разбудит ваш компьютер, что она обнаружит? Твой секретный рецепт пирога с ревенем? Планируете продать семейный бизнес Gigacorp? Или просто записи в дневнике о том, как сильно ты ее ненавидишь? Независимо от того, мелкие или важные, ваши данные принадлежат вам, а не для публичного использования, и вам следует рассмотреть возможность их защиты с помощью шифрования. Инструментов для этой цели предостаточно. Какой из них вы выберете, зависит от того, как вы будете хранить и делиться своими конфиденциальными документами. Мы оценили набор персональных инструментов шифрования, которые помогут сохранить ваши данные в тайне.

Мы оценили набор персональных инструментов шифрования, которые помогут сохранить ваши данные в тайне.

Обратите внимание, что рассматриваемые здесь приложения предназначены для защиты локальных копий важных файлов. Если ваши потребности связаны с обменом секретами с другими, вы можете рассмотреть возможность использования инструмента шифрования электронной почты вместо или в дополнение к локальной утилите шифрования.

Чтобы получить подробное объяснение того, как программное обеспечение для шифрования работает для обеспечения вашей безопасности и как выбрать подходящее приложение, прокрутите описание продукта ниже.

Более глубокое погружение: наши проверенные варианты

AxCrypt Premium

Лучший для простой криптографии с открытым ключом

4.5 Выдающийся

Почему мы его выбрали

Некоторые инструменты шифрования просты в использовании, другие обладают высокой степенью защиты. Некоторые из них, в том числе AxCrypt Premium, достигли обеих целей. Вы инициализируете его одним надежным мастер-паролем, и он выполняет сложные задачи, такие как шифрование файлов с использованием одобренного правительством США алгоритма AES и обмен этими файлами с использованием технологии PKI (интерфейс открытого ключа). Тем, с кем вы делитесь зашифрованными файлами, нужна собственная учетная запись AxCrypt, но они могут использовать ее бесплатный уровень.

Вы инициализируете его одним надежным мастер-паролем, и он выполняет сложные задачи, такие как шифрование файлов с использованием одобренного правительством США алгоритма AES и обмен этими файлами с использованием технологии PKI (интерфейс открытого ключа). Тем, с кем вы делитесь зашифрованными файлами, нужна собственная учетная запись AxCrypt, но они могут использовать ее бесплатный уровень.

Редактирование файлов, зашифрованных другими инструментами, может быть сложной задачей, часто требующей расшифровки файла, внесения изменений и повторного шифрования. AxCrypt упрощает процесс, автоматически расшифровывая файл при его открытии и снова шифруя после закрытия. Он даже включает в себя безопасное хранилище для ваших паролей, хотя он не будет захватывать и воспроизводить их, как полноценный менеджер паролей. Когда вы создаете и сохраняете новую учетную запись, AxCrypt может помочь с бесплатным генератором случайных паролей.

Для кого это

Вы хотите зашифровать свои файлы без необходимости вникать в сложные инструкции. Вы готовы платить постоянную подписку, чтобы получить наилучшее сочетание простоты и мощности. Вот почему AxCrypt Premium — это продукт для вас.

Вы готовы платить постоянную подписку, чтобы получить наилучшее сочетание простоты и мощности. Вот почему AxCrypt Premium — это продукт для вас.

ПРОФИ

- Легко использовать

- Может легко редактировать зашифрованные файлы

- Безопасный обмен с использованием криптографии с открытым ключом

- Безопасное удаление файлов

- Поддерживает Windows, macOS, Android и iOS

ПРОТИВ

- Может быть рискованно, если вы не обеспечиваете локальную безопасность своего ПК

- Мобильные версии не могут шифровать файлы, только расшифровывать

Folder Lock

Лучший для энтузиастов шифрования

4.5 Выдающийся

Почему мы его выбрали

Название Folder Lock предполагает, что этот продукт просто блокирует папки с помощью системы шифрования, но ничто не может быть дальше от истины. Folder Lock имеет возможность шифровать файлы и папки и даже может «блокировать» их без шифрования (то есть скрывает их от просмотра всеми другими программами). Но он также может создавать зашифрованные хранилища, контейнеры для хранения, которые выглядят и ведут себя как обычная папка при открытии, но становятся полностью недоступными при блокировке. За дополнительную плату вы можете настроить безопасное онлайн-резервное копирование и синхронизацию.

Но он также может создавать зашифрованные хранилища, контейнеры для хранения, которые выглядят и ведут себя как обычная папка при открытии, но становятся полностью недоступными при блокировке. За дополнительную плату вы можете настроить безопасное онлайн-резервное копирование и синхронизацию.

Всегда важно безопасно удалять незашифрованные исходные файлы после их шифрования или помещения в безопасное хранилище. Folder Lock выходит за рамки этого базового подхода, позволяя вам безопасно перезаписывать пустое пространство на вашем диске, эффективно применяя безопасное удаление ко всем удаленным файлам. Вы можете безопасно хранить кредитные карты и документы, удостоверяющие личность, в зашифрованном кошельке. Он даже обеспечивает простую очистку истории, стирая следы, которые злоумышленник может использовать для восстановления вашего компьютера и действий в Интернете.

Для кого это

Вы знаете, что хотите защитить свои файлы с помощью шифрования, но не знаете, какой подход выбрать. Folder Lock предлагает шведский стол возможностей, поэтому вы можете попробовать все и определить, что лучше всего подходит для вас.

Folder Lock предлагает шведский стол возможностей, поэтому вы можете попробовать все и определить, что лучше всего подходит для вас.

ПРОФИ

- Зашифрованные шкафчики защищают файлы и папки

- Безопасное онлайн-резервное копирование

- Может блокировать файлы и папки, делая их невидимыми

- Измельчение файлов

- Измельчение свободного пространства

- Саморасшифровывающиеся файлы

- Множество полезных бонусных функций

ПРОТИВ

- Серийный номер продукта по умолчанию заменяет мастер-пароль.

- Заблокированные файлы не шифруются

- Для безопасного резервного копирования требуется отдельная подписка

| Продан | Список цен | Цена | |

|---|---|---|---|

| Амазонка | $39,99 | $39,99 | Видеть это (Открывается в новом окне) |

Прочтите наш обзор блокировки папок

Advanced Encryption Package

Лучший по множеству функций шифрования

4. 0 Отлично

0 Отлично

Почему мы выбрали его

Многие утилиты шифрования, одобренные правительством США, поддерживают алгоритм AES. Некоторые предлагают на выбор AES или Blowfish. С Advanced Encryption Package вы можете выбирать из 17 различных алгоритмов шифрования, что намного больше, чем у любого конкурирующего продукта. Вы можете использовать криптографию с открытым ключом для обмена зашифрованными элементами, хотя управление необходимым обменом ключами зависит от вас. С этим продуктом вы даже получаете возможность безопасного удаления незашифрованных оригиналов, более дюжины, большинство из которых военного происхождения.

Этот инструмент предлагает необычный способ шифрования или расшифровки содержимого буфера обмена. Скопируйте текст в буфер обмена, нажмите горячую клавишу и вставьте зашифрованный результат в электронное письмо или другую систему обмена сообщениями. Генератор паролей встроен, но без какого-либо управления паролями. Правда, пользовательский интерфейс сильно устарел, со ссылками на события и продукты, которых нет уже 10-15 лет. Но он предлагает удивительно широкий выбор вариантов шифрования.

Но он предлагает удивительно широкий выбор вариантов шифрования.

Для кого это

Вы не просто используете шифрование — вы живете и дышите им. Вместо того, чтобы сбивать вас с толку, наличие 17 алгоритмов шифрования приносит вам радость. Что касается устаревшего внешнего вида программы, это только придает ей ретро-шарм. И вишенкой на торте является возможность управлять им из командной строки.

ПРОФИ

- Предлагает 17 алгоритмов шифрования

- Поддерживает PKI

- Безопасное удаление

- Генератор паролей

- Шифрует текст в/из буфера обмена

- Операция командной строки

ПРОТИВ

- Неудобный, устаревший пользовательский интерфейс

- Генератор паролей работает плохо

- Отсутствуют некоторые функции, описанные в справочной системе.

| Продан | Список цен | Цена | |

|---|---|---|---|

| Расширенный пакет шифрования | Посетите сайт | Посетите сайт | Видеть это (Открывается в новом окне) |

Прочитайте наш обзор расширенного пакета шифрования

CryptoForge

Лучше всего для шифрования текста

3. 5 Хорошо

5 Хорошо

Если шифрование данных один раз — это хорошо, то шифрование их четыре раза — еще лучше, верно? CryptoForge поддерживает четыре алгоритма шифрования: AES, Blowfish, Triple DES и ГОСТ советских времен. Для каждого действия шифрования вы можете выбрать от одного до четырех — несколько алгоритмов применяются последовательно. CryptoForge не имеет большого присутствия в вашей системе; вы в основном получаете к нему доступ из контекстного меню или с помощью командной строки.

Это приложение также предлагает необычную возможность шифрования текста. Вы создаете документ, используя его WYSIWYG-редактор (или, что важно, файл RTF), при желании добавляете вложения и нажимаете, чтобы зашифровать. В результате получается зашифрованный полностью текстовый документ, который можно использовать для передачи зашифрованных данных через системы обмена сообщениями, не поддерживающие двоичные вложения. Не волнуйся; получатель может использовать бесплатный инструмент CryptoForge Decrypter, чтобы разблокировать то, что вы отправили.

Для кого это

Вы хотите купить инструмент шифрования один раз, изучить его внутреннюю работу и пользоваться им всю жизнь. Или вам нужно безопасно передавать зашифрованные файлы, используя носитель, который не позволяет отправлять двоичные файлы. В любом случае, CryptoForge поможет вам.

ПРОФИ

- Может накладывать от одного до четырех алгоритмов шифрования

- Простое управление на основе контекстного меню

- Может хранить парольную фразу в памяти

- Безопасное удаление

- Шифрование текста

- Шифрование имени файла

ПРОТИВ

- Память парольной фразы может быть угрозой безопасности для неосторожных

- Меньше функций, чем у некоторых конкурентов

| Продан | Список цен | Цена | |

|---|---|---|---|

| Криптофорж | $39,70 | $39,70 | Видеть это (Открывается в новом окне) |

Прочитайте наш обзор CryptoForge

NordLocker

Лучший для простоты использования

3. 5 Хорошо

5 Хорошо

Почему мы выбрали его

Редактор NordLocker, виртуальный инструмент шифрования Nord. Вы используете его для создания шкафчиков, зашифрованных контейнеров для хранения, которые предоставляют полный доступ к файлам при открытии, но делают их полностью недоступными при блокировке. NordLocker требует подписки, но за 1 доллар в месяц это явно недорого. Вы даже можете использовать его бесплатно, если вам не нужно более 2 ГБ зашифрованных файлов.

Делиться шкафчиками с другими пользователями NordLocker, включая пользователей бесплатной версии, очень просто. Вы просто отправляете блокировщик на адрес электронной почты получателя, а NordLocker позаботится о шифровании отправленной версии с помощью ключа получателя.

Для кого это

Если вы уже являетесь энтузиастом NordVPN, использование NordLocker для шифрования не составит труда. Даже если нет, это недорого (или бесплатно) и очень просто в использовании.

ПРОФИ

- Очень прост в использовании

- Пользователи могут безопасно обмениваться зашифрованными файлами

- Доступна бесплатная версия с ограниченной емкостью

- Интегрируется с Dropbox для обмена

ПРОТИВ

- Нет безопасного удаления незашифрованных исходных файлов

- Отсутствует опция двухфакторной аутентификации

Steganos Safe

Best for Steganography

3. 5 Хорошо

5 Хорошо

Многие продукты для персонального шифрования работают путем создания безопасного контейнера, часто называемого хранилищем или сейфом, для конфиденциальных файлов. Именно так работает Steganos Safe, но он обеспечивает необычайную гибкость для создания безопасных объектов. Вы, конечно, можете создавать локальные сейфы, но вы также можете легко разместить мобильный сейф на USB-накопителе. Существует облачный безопасный вариант, который поддерживает Dropbox, Google Drive и Microsoft OneDrive. Вы даже можете стереть весь раздел диска и превратить его в сейф.

Шифрование скрывает содержимое ваших конфиденциальных данных; стеганография скрывает тот факт, что есть что-то скрытое. С сейфами меньше определенного размера, Steganos может спрятать сейф внутри видео, аудио или исполняемого файла. Есть также немного рискованный вариант спрятать сейф внутри существующего сейфа. Если вы хотите поместить свои файлы в зашифрованное хранилище, Steganos Safe предлагает широкий набор вариантов.

Для кого это

Если шпион или шпион даже не знает, что вы спрятали конфиденциальные файлы, они никак не смогут их заполучить. Даже если вам не требуется такой уровень защиты, Steganos Safe предлагает больше вариантов зашифрованного хранилища, чем остальные.

ПРОФИ

- Множество вариантов зашифрованного хранения файлов

- Легко использовать

- Двухфакторная аутентификация

- Может скрыть наличие зашифрованных файлов

- Многогранный файловый шредер

- Цена включает пять лицензий

ПРОТИВ

- Портативное шифрование требует установки драйвера

- Функция Safe-in-a-Safe рискует потерять данные

| Продан | Список цен | Цена | |

|---|---|---|---|

| Амазонка | 31,16 доллара США | 31,16 доллара США | Проверить наличие (Открывается в новом окне) |

Прочтите наш обзор Steganos Safe

CryptoExpert

Лучшее для портативного шифрования

3. 0 В среднем

0 В среднем

Почему мы выбрали это

CryptoExpert имеет одну цель — создание защищенного хранилища для ваших конфиденциальных файлов. Вы можете создать столько хранилищ, сколько вам нужно, и их легко переносить между разными машинами. Для многофакторной аутентификации вы можете поместить пароль хранилища на USB-ключ, а также потребовать ввода пароля. Есть несколько опций и настроек, а это означает, что кривая обучения неглубокая.

Для кого это

Вы не хотите тратить время на изучение возможностей мощного, но сложного инструмента шифрования. Вы просто хотите поместить свои файлы в зашифрованное хранилище и легко перемещать их между устройствами. Платить всего один раз за пожизненную лицензию — приятный бонус.

ПРОФИ

- Создает безопасное хранилище для конфиденциальных файлов

- Легко использовать

- Двухфакторная аутентификация

ПРОТИВ

- Отсутствует безопасное удаление

- Отображены странные сообщения об ошибках при тестировании

Прочтите наш обзор CryptoExpert

Cypherix Cryptainer PE

Лучше всего подходит для обмена зашифрованными файлами

3. 0 В среднем

0 В среднем

Почему мы выбрали это

Как следует из названия Cryptainer, Cypherix Cryptainer PE создает зашифрованные контейнеры для ваших файлов PE. Вы платите единовременную плату за бессрочную лицензию. Если вы можете жить с ограниченной технической поддержкой и ограничением размера 100 МБ в зашифрованных хранилищах, вы можете использовать его бесплатно. Существует возможность разместить мобильную версию вместе с зашифрованным хранилищем на USB-накопителе для полностью переносимой безопасности.

Совместное использование хранилища с другим пользователем, даже с бесплатным пользователем, — это просто отправка файла хранилища и передача пароля с использованием другого носителя, возможно, средства обмена зашифрованными сообщениями. Хотя это не подчеркивается, этот инструмент также имеет возможность шифровать отдельные файлы и папки и создавать из них саморасшифровывающиеся EXE-файлы.

Для кого это

Вам нужно безопасное зашифрованное хранилище для важных документов, и вы готовы пройти через несколько ограничений, чтобы получить его бесплатно.

ПРОФИ

- Создает безопасные зашифрованные тома

- Индикатор качества пароля

- Можно делиться томами

- Мобильная версия

- Может шифровать файлы и папки для электронной почты

ПРОТИВ

- Безопасное удаление не работает с незашифрованными оригиналами

- Сложное создание защищенных томов, особенно после первого

- Дорого для того, что он делает

| Продан | Список цен | Цена | |

|---|---|---|---|

| Сайферикс | 45 долларов США | 45 долларов США | Видеть это (Открывается в новом окне) |

Прочитайте наш обзор Cypherix Cryptainer PE

Cypherix SecureIT

Лучшее для простого шифрования

3.0 Среднее

Почему мы выбрали его

с дополнительными инструментами сжатия и шифрования файлов. Для дополнительной безопасности при вводе пароля предлагается виртуальная клавиатура. При желании он создает самораспаковывающиеся исполняемые файлы, удобные для совместного использования. В этот процесс встроено безопасное удаление оригиналов. Если вы старый гений DOS, вы можете управлять им из командной строки.

Для дополнительной безопасности при вводе пароля предлагается виртуальная клавиатура. При желании он создает самораспаковывающиеся исполняемые файлы, удобные для совместного использования. В этот процесс встроено безопасное удаление оригиналов. Если вы старый гений DOS, вы можете управлять им из командной строки.Для кого это

Вы хотите защитить свои файлы и папки, запустив их через процесс шифрования и безопасно удалив оригиналы. Вам не нужна путаница с кучей других функций. И вас порадует недорогая разовая плата за бессрочную лицензию.

ПРОФИ

- Шифрует файлы и папки с дополнительным сжатием

- Включает безопасное удаление

- Простой пользовательский интерфейс

- Опция саморасшифровки EXE

ПРОТИВ

- Нет шифрования имени файла

- Не хватает расширенных функций

| Продан | Список цен | Цена | |

|---|---|---|---|

| Сайферикс | 29,95 долларов США | 29,95 долларов США | Видеть это (Открывается в новом окне) |

Прочтите наш обзор Cypherix SecureIT

Руководство по покупке: лучшее программное обеспечение для шифрования на 2023 год

Шифрование файлов, шифрование всего диска и VPN

В этом обзоре мы рассматриваем продукты, которые шифруют файлы, а не решения для всего диска, такие как Microsoft Bitlocker. Шифрование всего диска — эффективная линия защиты для одного устройства, но оно бесполезно, когда вам нужно поделиться зашифрованными данными.

Шифрование всего диска — эффективная линия защиты для одного устройства, но оно бесполезно, когда вам нужно поделиться зашифрованными данными.

Вы можете использовать виртуальную частную сеть или VPN для шифрования собственного интернет-трафика. От вашего ПК до сервера VPN-компании все ваши данные зашифрованы, и это здорово. Однако, если вы не подключены к защищенному веб-сайту HTTPS, ваш трафик между VPN-сервером и сайтом не шифруется. Конечно, шифрование VPN не просто волшебным образом распространяется на файлы, которыми вы делитесь. Использование VPN — отличный способ защитить ваш интернет-трафик во время путешествий, но это не решение для шифрования ваших локальных файлов.

Удивительно легко быть более безопасным в Интернете

Нет лазеек

Когда ФБР потребовалась информация с iPhone стрелка из Сан-Бернардино, они запросили у Apple лазейку, чтобы обойти шифрование. Но такого бэкдора не существовало, и Apple отказалась его создавать. ФБР пришлось нанять хакеров, чтобы проникнуть в телефон.

ФБР пришлось нанять хакеров, чтобы проникнуть в телефон.

Почему Apple не поможет? Потому что в тот момент, когда появляется черный ход или подобный взлом, он становится мишенью, призом для плохих парней. Это будет рано или поздно протечет. Как отметил мой коллега Макс Эдди в прошлой статье о невежестве бывшего генерального прокурора Барра в вопросах шифрования, «черный ход по-прежнему остается дверью , и даже дверь с замком на ней можно открыть».

Все продукты в этом обзоре явно заявляют, что у них нет лазейки, и так и должно быть. Это означает, что если вы зашифруете важный документ, а затем забудете пароль для шифрования, вы потеряете его навсегда.

Два основных подхода

Раньше, если вы хотели сохранить документ в секрете, вы могли использовать шифр, чтобы зашифровать его, а затем сжечь оригинал. Или вы могли бы запереть его в сейфе. Два основных подхода в утилитах шифрования параллельны этим вариантам.

Один тип продуктов просто обрабатывает файлы и папки, превращая их в непроницаемые зашифрованные версии самих себя. Другой создает виртуальный диск, который при открытии действует как любой другой диск в вашей системе. Когда вы блокируете виртуальный диск, все файлы, которые вы в него помещаете, становятся полностью недоступными.

Другой создает виртуальный диск, который при открытии действует как любой другой диск в вашей системе. Когда вы блокируете виртуальный диск, все файлы, которые вы в него помещаете, становятся полностью недоступными.

Как и в случае с виртуальным диском, некоторые продукты хранят ваши зашифрованные данные в облаке. Очевидно, что этот подход требует крайней осторожности. Зашифрованные данные в облаке имеют гораздо большую поверхность атаки, чем зашифрованные данные на вашем собственном ПК.

Что лучше? Это действительно зависит от того, как вы планируете использовать шифрование. Если вы не уверены, воспользуйтесь бесплатной пробной версией, предлагаемой каждым из этих продуктов, чтобы ознакомиться с различными вариантами.

Защитите эти оригиналы

После того, как вы скопируете файл в безопасное хранилище или создадите его зашифрованную версию, вам обязательно нужно стереть незашифрованный оригинал. Простого удаления недостаточно, даже если вы обойдете Корзину, потому что данные все еще существуют на диске, и утилиты для криминалистического восстановления данных часто могут вернуть их. В наши дни Windows 10 и 11 имеют встроенную функцию восстановления файлов.

В наши дни Windows 10 и 11 имеют встроенную функцию восстановления файлов.

Некоторые продукты для шифрования избегают этой проблемы, шифруя файл на месте, буквально перезаписывая его на диске зашифрованной версией. Однако чаще предлагается безопасное удаление в качестве опции. Если вы выберете продукт, в котором нет этой функции, вы должны найти бесплатный инструмент безопасного удаления, который можно использовать вместе с ним.

Перезапись данных перед удалением достаточна для блокировки программных средств восстановления. Аппаратное криминалистическое восстановление работает, потому что магнитная запись данных на жестком диске на самом деле не является цифровой. Это скорее форма волны. Проще говоря, этот процесс включает в себя обнуление известных данных и чтение по краям того, что осталось. Если вы действительно думаете, что кто-то (федералы?) может использовать эту технику для восстановления ваших компрометирующих файлов, вы можете настроить свой инструмент безопасного удаления так, чтобы он выполнял больше проходов, перезаписывая данные сверх того, что могут восстановить даже эти методы.

Алгоритмы шифрования

Алгоритм шифрования подобен черному ящику. Поместите в него документ, изображение или другой файл, и вы получите обратно то, что кажется тарабарщиной. Запустите эту тарабарщину обратно в ящик с правильным паролем, и вы вернетесь к оригиналу.

Правительство США приняло в качестве стандарта Advanced Encryption Standard (AES), и все представленные здесь продукты поддерживают AES. Даже те, которые поддерживают другие алгоритмы, как правило, рекомендуют использовать AES.

Если вы специалист по шифрованию, вы можете предпочесть другой алгоритм, например, Blowfish или ГОСТ СССР. Однако для обычного пользователя AES вполне подходит.

Криптография и совместное использование открытых ключей

Пароли важны, и вы должны держать их в секрете, верно? Ну, не тогда, когда вы используете криптографию инфраструктуры открытых ключей (PKI).

С PKI вы получаете два ключа. Один является общественным; вы можете поделиться им с кем угодно, зарегистрировать его в системе обмена ключами, сделать татуировку на лбу — что угодно. Другой частный и должен тщательно охраняться. Если я хочу отправить вам секретный документ, я просто шифрую его вашим открытым ключом. Когда вы его получите, ваш закрытый ключ расшифрует его. Простой!

Другой частный и должен тщательно охраняться. Если я хочу отправить вам секретный документ, я просто шифрую его вашим открытым ключом. Когда вы его получите, ваш закрытый ключ расшифрует его. Простой!

Используя эту систему в обратном порядке, вы можете создать цифровую подпись, которая доказывает, что ваш документ исходит от вас и не был изменен. Как? Просто зашифруйте его своим закрытым ключом. Тот факт, что ваш открытый ключ расшифровывает его, является всем необходимым доказательством. Поддержка PKI менее распространена, чем поддержка традиционных симметричных алгоритмов.

Если вы хотите поделиться файлом с кем-то, а ваш инструмент шифрования не поддерживает PKI, есть другие варианты обмена. Многие продукты позволяют создавать саморасшифровывающиеся исполняемые файлы. Вы также можете обнаружить, что получатель может использовать бесплатный инструмент, предназначенный только для расшифровки.

Какое приложение для шифрования лучше?

Прямо сейчас есть два продукта Editors’ Choice в области шифрования, доступного для потребителей. Один из них самый простой в использовании, другой — самый полный.

Один из них самый простой в использовании, другой — самый полный.

AxCrypt Premium выглядит стильно и современно, и когда он активен, вы его практически не заметите. Файлы в защищенных папках автоматически шифруются при выходе из системы, и это одна из немногих папок, поддерживающих шифрование с открытым ключом.

Folder Lock может либо шифровать файлы, либо просто блокировать их, чтобы никто не мог получить к ним доступ. Он также предлагает зашифрованные шкафчики для безопасного хранения. Среди многих других его функций — уничтожение файлов, уничтожение свободного места, безопасное онлайн-резервное копирование и саморасшифровка файлов.

Ранее мы включили цифровой сейф CertainSafe в число победителей конкурса «Выбор редакции». Однако компания, стоящая за этим продуктом, закрыла его, переключила внимание на бизнес и даже сменила название на Eclypses. Потребители больше не могут получать выгоду от уникальной технологии MicroToken Exchange компании CertainSafe — по крайней мере, напрямую.

Чтобы скорость передачи сообщения не страдала, размер зашифрованного сообщения не должен сильно превышать размер исходного.

Чтобы скорость передачи сообщения не страдала, размер зашифрованного сообщения не должен сильно превышать размер исходного.

Убедитесь, что в вашей системе установлены последние версии. Интернет-преступники распространяют вредоносные инструменты, используя эксплойты безопасности, чтобы воспользоваться уязвимостями вашей системы. Исправление — это ключ , как неоднократно повторяли эксперты.

Убедитесь, что в вашей системе установлены последние версии. Интернет-преступники распространяют вредоносные инструменты, используя эксплойты безопасности, чтобы воспользоваться уязвимостями вашей системы. Исправление — это ключ , как неоднократно повторяли эксперты.