Как зашифровать данные на Windows и macOS

9 апреля 2020 Новости macOS

Простые инструкции, которые помогут защитить ваши данные.

Windows 10 Pro / Windows 11 Pro

Pro-версия «Десятки» обладает встроенным инструментом для шифрования дисков под названием BitLocker. Пользоваться им проще простого.

- Откройте ваш диск, флешку или другой накопитель в «Проводнике».

- На панели инструментов нажмите «Средства для работы с дисками» → «BitLocker» → Включить BitLocker.

- Выберите, что стоит использовать для шифрования диска — пароль или ключ-карту, если она у вас есть.

- BitLocker предложит вам сохранить файл-ключ для расшифровки данных, если вы забудете пароль или потеряете карту. Сохраните его в аккаунте Microsoft, в файл или распечатайте.

- Нажмите «Шифровать весь диск» → «Далее» → «Режим совместимости» → «Далее» → «Начать шифрование».

Подождите немного, и диск будет зашифрован.

Windows 10 Home / Windows 11 Home

В домашней Windows нет BitLocker. Вместо него можно воспользоваться сторонним решением VeraCrypt с открытым исходным кодом.

Вместо него можно воспользоваться сторонним решением VeraCrypt с открытым исходным кодом.

- Установите и откройте VeraCrypt.

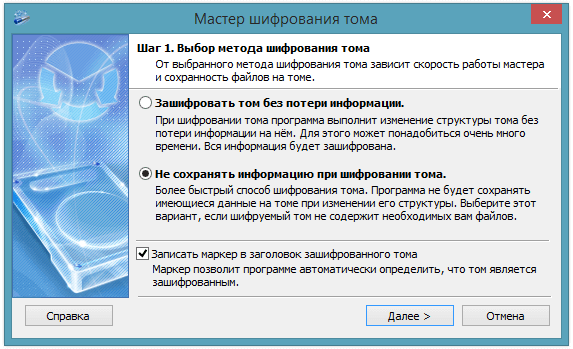

- В меню «Тома» нажмите «Создать новый том» → «Зашифровать несистемный раздел/диск» → «Обычный том VeraCrypt», выберите нужный носитель.

- Нажмите «Создать зашифрованный том и отформатировать».

- Щёлкайте «Далее», пока вам не предложат придумать пароль.

- Поводите мышью, чтобы сгенерировать случайные данные для шифрования.

- Нажмите «Далее» и подождите, пока программа отформатирует и зашифрует диск — это может занять довольно много времени. Если установить галочку «Быстрое форматирование», процесс пойдёт быстрее, но данные с флешки можно будет восстановить.

Поскольку диск будет отформатирован, сначала следует зашифровать его, а потом уже копировать туда файлы.

macOS

В macOS есть инструмент под названием FireVault, с помощью которого можно шифровать и локальные диски Mac, и внешние носители.

- Щёлкните правой кнопкой мыши нужный носитель на напели Finder и нажмите «Зашифровать».

- Придумайте и введите пароль и подсказку.

- Нажмите «Зашифровать диск».

Вот и всё. Теперь, чтобы получить доступ к зашифрованным файлам, понадобится ввести пароль.

Будьте осторожны и никогда не отключайте питание компьютера или внешнего носителя в процессе шифрования, иначе рискуете повредить ваши данные. И не забывайте о резервном копировании.

Читайте также 🧐

- Как отключить пароль при входе в Windows 10

- Как включить виртуальную клавиатуру в Windows и macOS

- 12 возможностей «Просмотра» macOS, которые вам точно пригодятся

Зашифрованный жесткий диск (Windows) | Microsoft Learn

- Статья

Относится к:

- Windows 10

- Windows 11

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Azure Stack HCI

Зашифрованный жесткий диск использует быстрое шифрование, предоставляемое шифрованием диска BitLocker, для повышения безопасности данных и управления ими.

За счет разгрузки криптографических операций на оборудование зашифрованные жесткие диски повышают производительность BitLocker и сокращают загрузку ЦП и энергопотребление. Так как зашифрованные жесткие диски быстро шифруют данные, корпоративные устройства могут развернуть BitLocker с минимальным влиянием на производительность.

Зашифрованные жесткие диски — это новый класс жестких дисков, которые самошифруются на аппаратном уровне и обеспечивают полное аппаратное шифрование дисков. Вы можете установить Windows на зашифрованные жесткие диски без дополнительных изменений, начиная с Windows 8 и Windows Server 2012.

Зашифрованные жесткие диски обеспечивают:

- Повышение производительности. Оборудование шифрования, интегрированное в контроллер диска, позволяет диску работать с полной скоростью передачи данных без снижения производительности.

- Надежная безопасность на основе оборудования. Шифрование всегда «включено», и ключи для шифрования никогда не покидают жесткий диск.

Проверка подлинности пользователей выполняется диском, прежде чем он снимет блокировку (независимо от операционной системы).

Проверка подлинности пользователей выполняется диском, прежде чем он снимет блокировку (независимо от операционной системы). - Простота использования. Шифрование прозрачно для пользователя, и пользователю не нужно включать его. Зашифрованные жесткие диски легко стираются с помощью встроенного ключа шифрования; нет необходимости повторно шифровать данные на диске.

- Снижение стоимости владения. Нет необходимости в новой инфраструктуре для управления ключами шифрования, так как BitLocker использует существующую инфраструктуру для хранения сведений о восстановлении. Устройство работает более эффективно, поскольку процесс шифрования не требует ресурсов процессора.

Зашифрованные жесткие диски изначально поддерживаются в операционной системе с помощью следующих механизмов:

- Идентификация. Операционная система определяет, что диск является типом зашифрованного жесткого диска.

- Активация.

Служебная программа управления дисками операционной системы активирует, создает и сопоставляет тома с диапазонами и диапазонами соответствующим образом.

Служебная программа управления дисками операционной системы активирует, создает и сопоставляет тома с диапазонами и диапазонами соответствующим образом. - Конфигурация. Операционная система создает и сопоставляет тома с диапазонами или диапазонами соответствующим образом.

- API: поддержка API для приложений для управления зашифрованными жесткими дисками независимо от шифрования диска BitLocker (BDE).

- Поддержка BitLocker. Интеграция с BitLocker панель управления обеспечивает простое взаимодействие с конечным пользователем BitLocker.

Warning

Самошифруемые жесткие диски и зашифрованные жесткие диски для Windows не являются одинаковыми типами устройств. Для зашифрованных жестких дисков Windows требуется соответствие определенным протоколам TCG, а также соответствие ieee 1667; Самошифруемые жесткие диски не имеют этих требований. При планировании развертывания важно убедиться, что тип устройства является зашифрованным жестким диском Windows.

Если вы являетесь поставщиком запоминающих устройств и ищете дополнительные сведения о реализации зашифрованного жесткого диска, см. руководство по зашифрованным жестким дискам.

Требования к выпуску Windows и лицензированию

В следующей таблице перечислены выпуски Windows, поддерживающие зашифрованный жесткий диск.

| Windows Pro | Windows Корпоративная | Windows Pro для образовательных учреждений/SE | Windows для образовательных учреждений |

|---|---|---|---|

| Да | Да | Да | Да |

Лицензии на зашифрованные жесткие диски предоставляются следующими лицензиями:

| Windows Pro/Pro для образовательных учреждений/SE | Windows Корпоративная E3 | Windows Корпоративная E5 | Windows для образовательных учреждений A3 | Windows для образовательных учреждений A5 |

|---|---|---|---|---|

| Да | Да | Да | Да | Да |

Дополнительные сведения о лицензировании Windows см. в статье Общие сведения о лицензировании Windows.

в статье Общие сведения о лицензировании Windows.

Требования к системе

Для использования зашифрованных жестких дисков применяются следующие требования к системе:

Для зашифрованного жесткого диска, используемого в качестве диска данных:

- Диск должен находиться в неинициализированном состоянии.

- Диск должен находиться в неактивном состоянии безопасности.

Для зашифрованного жесткого диска, используемого в качестве начального диска:

- Диск должен находиться в неинициализированном состоянии.

- Диск должен находиться в неактивном состоянии безопасности.

- Компьютер должен быть основан на UEFI 2.3.1 и иметь EFI_STORAGE_SECURITY_COMMAND_PROTOCOL. (Этот протокол используется, чтобы разрешить программам, работающим в среде служб загрузки EFI, отправлять на диск команды протокола безопасности.

- На компьютере должен быть отключен модуль поддержки совместимости (CSM) в UEFI.

- Компьютер всегда должен загружаться изначально из UEFI.

Warning

Для правильной работы все зашифрованные жесткие диски должны быть подключены к контроллерам без RAID.

Технический обзор

Быстрое шифрование в BitLocker напрямую отвечает требованиям к безопасности предприятий, обеспечивая при этом повышенную производительность. В версиях Windows, предшествующих Windows Server 2012, BitLocker требовал двухфакторного процесса для выполнения запросов на чтение и запись. В Windows Server 2012, Windows 8 или более поздних версиях зашифрованные жесткие диски разгружают криптографические операции на контроллер диска для гораздо большей эффективности. Когда операционная система определяет зашифрованный жесткий диск, она активирует режим безопасности. Эта активация позволяет контроллеру диска создать ключ мультимедиа для каждого тома, создаваемого главным компьютером. Этот ключ мультимедиа, который никогда не предоставляется за пределами диска, используется для быстрого шифрования или расшифровки каждого байта данных, отправляемых или полученных с диска.

Настройка зашифрованных жестких дисков в качестве начальных дисков

Настройка зашифрованных жестких дисков в качестве начальных дисков выполняется с помощью методов, которые используют стандартные жесткие диски. К этим методам относятся:

- Развертывание с носителя. Настройка зашифрованных жестких дисков происходит автоматически в процессе установки.

- Развертывание из сети. Этот метод развертывания включает загрузку среды Windows PE и использование средств создания образов для применения образа Windows из общей сетевой папки. При использовании этого метода необязательный компонент Расширенного хранилища должен быть включен в образ Windows PE. Этот компонент можно включить с помощью диспетчер сервера, Windows PowerShell или средства командной строки DISM. Если этого компонента нет, настройка зашифрованных жестких дисков не будет работать.

- Развертывание с сервера. Этот метод развертывания включает загрузку PXE клиента с зашифрованными жесткими дисками.

Настройка зашифрованных жестких дисков происходит автоматически в этой среде при добавлении компонента расширенного хранилища в загрузочный образ PXE. Во время развертывания параметр TCGSecurityActivationDisabled в unattend.xml управляет поведением шифрования зашифрованных жестких дисков.

Настройка зашифрованных жестких дисков происходит автоматически в этой среде при добавлении компонента расширенного хранилища в загрузочный образ PXE. Во время развертывания параметр TCGSecurityActivationDisabled в unattend.xml управляет поведением шифрования зашифрованных жестких дисков. - Дублирование дисков. Этот метод развертывания включает использование ранее настроенных устройств и средств дублирования дисков для применения образа Windows к зашифрованным жестким дискам. Для работы этой конфигурации диски должны быть секционированы с использованием по крайней мере Windows 8 или Windows Server 2012. Образы, выполненные с помощью дубликаторов дисков, не будут работать.

Настройка аппаратного шифрования с помощью групповой политики

Существует три связанных групповая политика параметров, которые помогают управлять тем, как BitLocker использует аппаратное шифрование и какие алгоритмы шифрования следует использовать. Если эти параметры не настроены или отключены в системах, оснащенных зашифрованными дисками, BitLocker использует программное шифрование:

- Настройка использования аппаратного шифрования для фиксированных дисков данных

- Настройка использования аппаратного шифрования для съемных дисков с данными

- Настройка использования аппаратного шифрования для дисков операционной системы

Архитектура зашифрованного жесткого диска

Зашифрованные жесткие диски используют два ключа шифрования на устройстве для управления блокировкой и разблокировки данных на диске. Эти ключи шифрования являются ключом шифрования данных (DEK) и ключом проверки подлинности (AK).

Эти ключи шифрования являются ключом шифрования данных (DEK) и ключом проверки подлинности (AK).

Ключ шифрования данных — это ключ, используемый для шифрования всех данных на диске. Диск создает DEK и никогда не покидает устройство. Он хранится в зашифрованном формате в случайном расположении на диске. Если dek изменен или удален, данные, зашифрованные с помощью DEK, невосстановимы.

AK — это ключ, используемый для разблокировки данных на диске. Хэш ключа хранится на диске и требует подтверждения для расшифровки DEK.

Когда компьютер с зашифрованным жестким диском находится в выключенном состоянии, диск автоматически блокируется. Когда компьютер включается, устройство остается в заблокированном состоянии и разблокировано только после того, как AK расшифровывает DEK. После того как AK расшифровывает DEK, на устройстве могут выполняться операции чтения и записи.

При записи данных на диск они проходят через подсистему шифрования перед завершением операции записи. Аналогичным образом для чтения данных с диска требуется, чтобы модуль шифрования расшифровыл эти данные перед передачей данных обратно пользователю. Если ak необходимо изменить или удалить, данные на диске не требуется повторно шифровать. Необходимо создать новый ключ проверки подлинности, и он повторно зашифрует DEK. После завершения dek теперь можно разблокировать с помощью нового AK, и чтение и запись в том можно продолжить.

Если ak необходимо изменить или удалить, данные на диске не требуется повторно шифровать. Необходимо создать новый ключ проверки подлинности, и он повторно зашифрует DEK. После завершения dek теперь можно разблокировать с помощью нового AK, и чтение и запись в том можно продолжить.

Перенастройка зашифрованных жестких дисков

Многие зашифрованные жесткие диски предварительно настроены для использования. Если требуется перенастройка диска, выполните следующую процедуру после удаления всех доступных томов и восстановления диска в неинициализированное состояние:

- Открыть управление дисками (

diskmgmt.msc) - Инициализация диска и выбор соответствующего стиля секции (MBR или GPT)

- Создайте один или несколько томов на диске.

- Используйте мастер настройки BitLocker, чтобы включить BitLocker на томе.

Зашифрованный жесткий диск (Windows) | Microsoft Узнайте

Редактировать Твиттер LinkedIn Фейсбук Электронная почта- Статья

Применимо к:

- Windows 10

- Windows 11

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Гиперконвергентная инфраструктура стека Azure

Зашифрованный жесткий диск использует быстрое шифрование, обеспечиваемое шифрованием диска BitLocker, для повышения безопасности данных и управления ими.

Перенося криптографические операции на аппаратное обеспечение, зашифрованные жесткие диски повышают производительность BitLocker и снижают нагрузку на ЦП и энергопотребление. Поскольку зашифрованные жесткие диски быстро шифруют данные, корпоративные устройства могут расширять развертывание BitLocker с минимальным влиянием на производительность.

Зашифрованные жесткие диски — это новый класс жестких дисков, которые самошифруются на аппаратном уровне и обеспечивают полное аппаратное шифрование диска. Вы можете установить Windows на зашифрованные жесткие диски без дополнительной модификации, начиная с Windows 8 и Windows Server 2012.

Жесткие диски с шифрованием обеспечивают:

- Повышенную производительность : Аппаратное обеспечение шифрования, встроенное в контроллер накопителя, позволяет накопителю работать с полной скоростью передачи данных без снижения производительности.

- Надежная аппаратная защита : Шифрование всегда включено, а ключи для шифрования никогда не покидают жесткий диск. Аутентификация пользователя выполняется накопителем до его разблокировки, независимо от операционной системы

- Простота использования : Шифрование прозрачно для пользователя, и пользователю не нужно его включать. Зашифрованные жесткие диски легко стираются с помощью встроенного ключа шифрования; нет необходимости повторно шифровать данные на диске.

- Более низкая стоимость владения : Нет необходимости в новой инфраструктуре для управления ключами шифрования, поскольку BitLocker использует существующую инфраструктуру для хранения информации для восстановления.

Ваше устройство работает более эффективно, поскольку для процесса шифрования не нужно использовать циклы процессора.

Ваше устройство работает более эффективно, поскольку для процесса шифрования не нужно использовать циклы процессора.

Зашифрованные жесткие диски изначально поддерживаются в операционной системе с помощью следующих механизмов:

- Идентификация : Операционная система определяет, что диск относится к типу устройства с зашифрованным жестким диском.

- Активация : Утилита управления дисками операционной системы активирует, создает и сопоставляет тома с диапазонами/диапазонами по мере необходимости.

- Конфигурация : Операционная система создает и сопоставляет тома с диапазонами/диапазонами по мере необходимости.

- API : поддержка API для приложений для управления зашифрованными жесткими дисками независимо от шифрования диска BitLocker (BDE).

- Поддержка BitLocker : интеграция с панелью управления BitLocker обеспечивает удобство работы конечного пользователя с BitLocker.

Предупреждение

Самошифрующиеся жесткие диски и зашифрованные жесткие диски для Windows — это устройства разных типов. Зашифрованные жесткие диски для Windows требуют соответствия определенным протоколам TCG, а также соответствия IEEE 1667; Самошифрующиеся жесткие диски не имеют этих требований. При планировании развертывания важно подтвердить, что тип устройства — это зашифрованный жесткий диск для Windows.

Если вы являетесь поставщиком устройств хранения и ищете дополнительную информацию о том, как внедрить зашифрованный жесткий диск, см. Руководство по устройству с зашифрованным жестким диском.

Выпуск Windows и требования к лицензированию

В следующей таблице перечислены выпуски Windows, которые поддерживают зашифрованный жесткий диск:

| Windows Pro | Windows Корпоративная | Windows Pro для образовательных учреждений/SE | Windows для образовательных учреждений |

|---|---|---|---|

| Да | Да | Да | Да |

Лицензионные права на зашифрованный жесткий диск предоставляются следующими лицензиями:

| Windows Pro/Pro Education/SE | Windows Корпоративная E3 | Windows Корпоративная E5 | Windows для образовательных учреждений A3 | Windows для образовательных учреждений A5 |

|---|---|---|---|---|

| Да | Да | Да | Да | Да |

Дополнительные сведения о лицензировании Windows см. в разделе Обзор лицензирования Windows.

в разделе Обзор лицензирования Windows.

Системные требования

Для использования зашифрованных жестких дисков применяются следующие системные требования:

Для зашифрованного жесткого диска, используемого в качестве диска данных :

- Диск должен быть в неинициализированном состоянии.

- Диск должен находиться в неактивном состоянии безопасности.

Для зашифрованного жесткого диска, используемого в качестве загрузочного диска :

- Диск должен быть в неинициализированном состоянии.

- Диск должен находиться в неактивном состоянии безопасности.

- Компьютер должен быть основан на UEFI 2.3.1 и иметь определенный EFI_STORAGE_SECURITY_COMMAND_PROTOCOL. (Этот протокол позволяет программам, работающим в среде служб загрузки EFI, отправлять команды протокола безопасности на диск).

- На компьютере должен быть отключен модуль поддержки совместимости (CSM) в UEFI.

- Компьютер всегда должен изначально загружаться из UEFI.

Предупреждение

Для правильной работы все зашифрованные жесткие диски должны быть подключены к контроллерам без RAID.

Технический обзор

Быстрое шифрование в BitLocker напрямую отвечает требованиям безопасности предприятий, обеспечивая при этом повышенную производительность. В более ранних версиях Windows, чем Windows Server 2012, BitLocker требовал двухэтапного процесса для выполнения запросов на чтение и запись. В Windows Server 2012, Windows 8 или более поздних версиях зашифрованные жесткие диски переносят криптографические операции на контроллер дисков для большей эффективности. Когда операционная система идентифицирует зашифрованный жесткий диск, она активирует режим безопасности. Эта активация позволяет контроллеру привода генерировать ключ носителя для каждого тома, создаваемого хост-компьютером. Этот мультимедийный ключ, который никогда не раскрывается за пределами диска, используется для быстрого шифрования или расшифровки каждого байта данных, отправляемых или получаемых с диска.

Настройка зашифрованных жестких дисков в качестве загрузочных

Настройка зашифрованных жестких дисков в качестве загрузочных выполняется теми же методами, что и стандартные жесткие диски. К этим методам относятся:

- Развертывание с носителя : Настройка зашифрованных жестких дисков происходит автоматически в процессе установки.

- Развертывание из сети . Этот метод развертывания включает в себя загрузку среды Windows PE и использование средств создания образов для применения образа Windows из общей сетевой папки. При использовании этого метода необязательный компонент Enhanced Storage должен быть включен в образ Windows PE. Вы можете включить этот компонент с помощью диспетчера серверов, Windows PowerShell или инструмента командной строки DISM. Если этот компонент отсутствует, настройка зашифрованных жестких дисков не будет работать.

- Развертывание с сервера . Этот метод развертывания включает в себя PXE-загрузку клиента с зашифрованными жесткими дисками.

Настройка зашифрованных жестких дисков происходит автоматически в этой среде, когда компонент Enhanced Storage добавляется в загрузочный образ PXE. Во время развертывания параметр TCGSecurityActivationDisabled в файле unattend.xml управляет режимом шифрования зашифрованных жестких дисков.

Настройка зашифрованных жестких дисков происходит автоматически в этой среде, когда компонент Enhanced Storage добавляется в загрузочный образ PXE. Во время развертывания параметр TCGSecurityActivationDisabled в файле unattend.xml управляет режимом шифрования зашифрованных жестких дисков. - Дублирование диска : Этот метод развертывания включает использование ранее настроенного устройства и инструментов дублирования дисков для применения образа Windows к зашифрованному жесткому диску. Диски должны быть разбиты на разделы с использованием как минимум Windows 8 или Windows Server 2012, чтобы эта конфигурация работала. Образы, сделанные с помощью дубликаторов дисков, работать не будут.

Настройка аппаратного шифрования с помощью групповой политики

Существует три связанных параметра групповой политики, которые помогают управлять тем, как BitLocker использует аппаратное шифрование и какие алгоритмы шифрования использовать. Если эти параметры не настроены или отключены в системах с зашифрованными дисками, BitLocker использует программное шифрование:

- Настройка использования аппаратного шифрования для фиксированных дисков с данными

- Настройка использования аппаратного шифрования для съемных дисков с данными

- Настройка использования аппаратного шифрования для дисков операционной системы

Архитектура зашифрованного жесткого диска

Зашифрованные жесткие диски используют два ключа шифрования на устройстве для управления блокировкой и разблокировкой данных на диске. Этими ключами шифрования являются ключ шифрования данных (DEK) и ключ проверки подлинности (AK).

Этими ключами шифрования являются ключ шифрования данных (DEK) и ключ проверки подлинности (AK).

Ключ шифрования данных — это ключ, используемый для шифрования всех данных на диске. Диск генерирует DEK и никогда не покидает устройство. Он хранится в зашифрованном формате в произвольном месте на диске. Если DEK изменен или стерт, данные, зашифрованные с помощью DEK, не подлежат восстановлению.

AK — это ключ, используемый для разблокировки данных на диске. Хэш ключа хранится на диске и требует подтверждения для расшифровки DEK.

Когда компьютер с зашифрованным жестким диском находится в выключенном состоянии, диск автоматически блокируется. При включении компьютера устройство остается в заблокированном состоянии и разблокируется только после того, как AK расшифрует DEK. Как только AK расшифровывает DEK, на устройстве могут выполняться операции чтения-записи.

При записи данных на диск они проходят через механизм шифрования до завершения операции записи. Аналогичным образом, чтение данных с диска требует, чтобы механизм шифрования расшифровал данные, прежде чем передать их обратно пользователю. Если AK необходимо изменить или стереть, данные на диске не нужно повторно шифровать. Необходимо создать новый ключ аутентификации, и он повторно зашифрует DEK. После завершения DEK теперь можно разблокировать с помощью нового AK, и чтение и запись тома могут продолжаться.

Если AK необходимо изменить или стереть, данные на диске не нужно повторно шифровать. Необходимо создать новый ключ аутентификации, и он повторно зашифрует DEK. После завершения DEK теперь можно разблокировать с помощью нового AK, и чтение и запись тома могут продолжаться.

Изменение конфигурации зашифрованных жестких дисков

Многие устройства с зашифрованными жесткими дисками предварительно настроены для использования. Если требуется реконфигурация диска, используйте следующую процедуру после удаления всех доступных томов и возврата диска в неинициализированное состояние:

- Открыть управление дисками (

diskmgmt.msc) - Инициализировать диск и выбрать соответствующий стиль раздела (MBR или GPT)

- Создайте один или несколько томов на диске.

- Используйте мастер установки BitLocker, чтобы включить BitLocker на томе.

Обратная связь

Просмотреть все отзывы о странице

Как зашифровать жесткий диск в 2023 году

Cloudwards. net может получать небольшую комиссию с некоторых покупок, совершенных через наш сайт. Однако любые партнерские доходы не влияют на то, как мы оцениваем услуги.

net может получать небольшую комиссию с некоторых покупок, совершенных через наш сайт. Однако любые партнерские доходы не влияют на то, как мы оцениваем услуги.

- Преимущества полного шифрования диска

- Лучшее программное обеспечение для шифрования жесткого диска

- Шифрование жесткого диска в Windows 10, Mac или Linux

- Шифрование жесткого диска в Windows 10

- Как зашифровать Жесткий диск в Windows 10

↑

Сапфир Фокс (редактор)

— Последнее обновление: 2021-09-22T17:09:27+00:00

По мере усиления цифровой безопасности преступники и правительства могут решить преследовать ваши данные, физически забрав ваш ноутбук или запоминающее устройство. Однако благодаря шифрованию можно защитить себя от этого вторжения в личную жизнь. В этой статье мы рассмотрим, как зашифровать жесткий диск в Windows 10, macOS и Linux.

Однако благодаря шифрованию можно защитить себя от этого вторжения в личную жизнь. В этой статье мы рассмотрим, как зашифровать жесткий диск в Windows 10, macOS и Linux.

Зашифрованные жесткие диски не позволят посторонним проникнуть в ваши файлы. Это не защитит вас от большинства киберпреступлений, но ваши данные будут намного безопаснее с шифрованием, а не лежать так, чтобы кто-нибудь мог их прочитать.

Преимущества полного шифрования диска

Полное шифрование диска — это способ защитить весь ваш жесткий диск, сохраняя ваши файлы в зашифрованном виде и в безопасности от посторонних глаз. Когда вы загружаетесь в свой компьютер, он запросит у вас пароль или ключ доступа, который расшифрует все. Прочитайте нашу полную статью для более подробного описания шифрования.

Вы можете зашифровать определенные файлы, но вам придется расшифровывать все по отдельности. С помощью этого метода вы также можете легко пропустить некоторые временные файлы, оставив дыры в безопасности ваших данных. Полное шифрование диска не оставит конфиденциальную информацию незащищенной.

Полное шифрование диска не оставит конфиденциальную информацию незащищенной.

Однако полное шифрование диска не всегда является лучшей защитой. Имея доступ к диску и достаточно времени, вор может угадать простой пароль. Чтобы предотвратить это, вы можете использовать длинный случайный пароль, но если вы не запишете его — там, где преступник может его найти — вы можете потерять доступ ко всему диску.

Лучшее программное обеспечение для шифрования жесткого диска

В зависимости от используемой операционной системы существуют различные варианты шифрования, но, скорее всего, на вашем компьютере установлено какое-либо программное обеспечение для шифрования. Все эти варианты надежны, поэтому мы будем их использовать, хотя они не обязательно являются лучшим программным обеспечением для шифрования, если вы готовы платить и хотите шифровать только определенные файлы.

Однако безопасность любого программного шифрования зависит от вашего пароля, поэтому убедитесь, что вы используете надежный пароль. Вы также можете использовать флешку в качестве пароля, поэтому вам не нужно запоминать сложную фразу, но обязательно сохраните ее. Если вы потеряете свой пароль и ключ восстановления, вы потеряете свои файлы.

Вы также можете использовать флешку в качестве пароля, поэтому вам не нужно запоминать сложную фразу, но обязательно сохраните ее. Если вы потеряете свой пароль и ключ восстановления, вы потеряете свои файлы.

Шифрование жесткого диска в Windows 10, Mac или Linux

Теперь, когда у вас есть готовый пароль и вы знаете о потенциальных проблемах шифрования, мы покажем вам, как зашифровать жесткий диск в каждой из основных операционных систем.

Шифрование жесткого диска в Windows 10

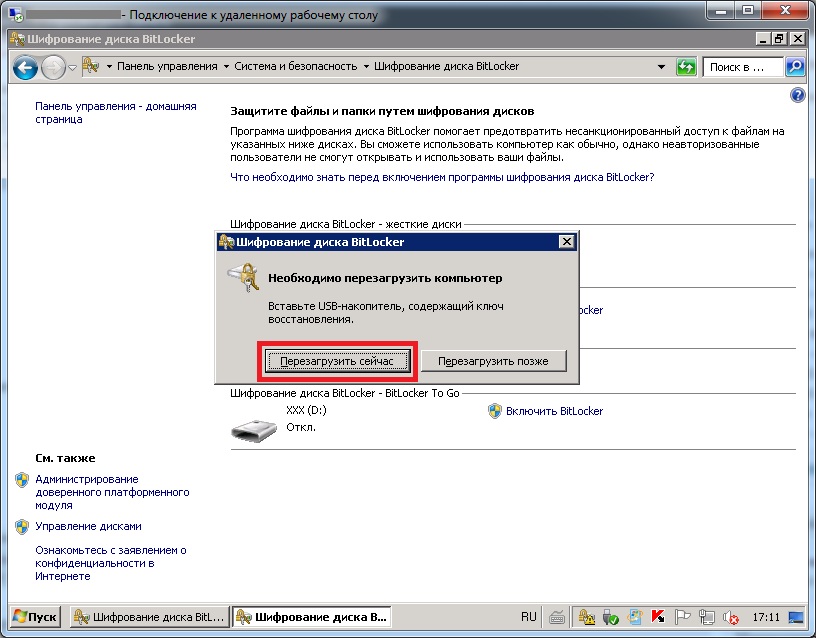

Каждая версия Windows с 2007 года имеет доступ к BitLocker, и это программное обеспечение мы будем использовать. В Windows 10 вы можете получить доступ к этому в разделе «Система и безопасность» панели управления.

Чтобы найти BitLocker для Windows 10, либо зайдите в панель управления, либо введите «шифрование» в строку поиска. В этом окне есть возможность включить BitLocker. Выберите это и подождите, пока он проверит, может ли ваш компьютер быть зашифрован.

Если у вас есть доверенный платформенный модуль (TPM), появится приглашение перезагрузить компьютер и включить доверенный платформенный модуль для BitLocker. Если у вас нет доверенного платформенного модуля, вы можете получить сообщение об ошибке, если не разрешите запуск BitLocker без него в параметрах политики локального компьютера.

Если у вас нет доверенного платформенного модуля, вы можете получить сообщение об ошибке, если не разрешите запуск BitLocker без него в параметрах политики локального компьютера.

После того, как BitLocker завершит проверку вашего компьютера без каких-либо ошибок, вы можете либо создать пароль, либо физический ключ доступа.

Теперь сохраните или распечатайте ключ восстановления — он понадобится вам, если вы забудете пароль — так что сохраните его. Его можно даже привязать к учетной записи Microsoft, хотя хакер может воспользоваться им, если ваша учетная запись скомпрометирована.

Далее вам нужно решить, следует ли шифровать весь диск или только все сохраненные файлы. Оба варианта защитят все ваши сохраненные данные, но если вы не сделаете полное шифрование, все удаленные файлы, которые все еще находятся на диске, будут доступны.

Ваш следующий вариант — использовать или нет новый метод шифрования Windows 10, XTS-AES. Это имеет лучшую безопасность, но предыдущие версии Windows не могут его расшифровать.

Наконец, убедитесь, что «Проверка системы BitLocker» включена, и следуйте инструкциям, чтобы перезагрузить компьютер. Если вы получите запрос пароля при следующей загрузке, вы знаете, что весь ваш диск зашифрован, и ваши данные в большей безопасности от воров.

Как зашифровать жесткий диск в Windows 10

- Найдите BitLocker, введя «шифрование» в строку поиска

- Включить BitLocker

- Введите свой пароль или пароль

- Сохраните ключ восстановления

- Выберите предпочтительные параметры шифрования

- При появлении запроса перезагрузите компьютер

Шифрование жесткого диска в MacOS

Apple обычно занимает довольно твердую позицию в отношении конфиденциальности пользователей, поэтому неудивительно, что шифрование диска встроено прямо в macOS. Эта программа, FileVault, использует 128-битное шифрование AES и 256-битный ключ шифрования, поэтому она является эффективным выбором для обеспечения безопасности данных.

Чтобы найти FileVault, откройте системные настройки и выберите «Безопасность и конфиденциальность». Выберите вторую вкладку вверху, чтобы войти в настройки FileVault.

Нажмите на замок в левом нижнем углу и введите данные администратора, что позволит вам изменить эти настройки.

Чтобы настроить и начать шифрование, нажмите кнопку с надписью «Включить FileVault», выберите способ хранения ключа восстановления и нажмите «Продолжить».

После перезагрузки устройства FileVault начнет шифрование файлов. Просто подождите, пока процесс защиты ваших данных не завершится, прежде чем продолжить использование вашего Mac.

Как зашифровать жесткий диск в MacOS

- Найдите FileVault в системных настройках

- Разблокировать настройки FileVault

- Включить FileVault

- Сохраните ключ восстановления

- Перезапустите и подождите, пока FileVault зашифрует ваши файлы

Шифрование жесткого диска в Linux

Шифрование в Linux немного сложнее, чем в Windows 10 или macOS, стандартная предустановленная программа отсутствует. Можно зашифровать жесткий диск без полной очистки. Однако для этого потребуется, чтобы у вас было свободное нераспределенное пространство, включено управление логическими томами (LVM) и вы готовы использовать командную строку.

Можно зашифровать жесткий диск без полной очистки. Однако для этого потребуется, чтобы у вас было свободное нераспределенное пространство, включено управление логическими томами (LVM) и вы готовы использовать командную строку.

Тем не менее, большинство дистрибутивов Linux (включая, помимо прочего, Fedora, Ubuntu, Debian, Linux Mint и openSuse) имеют возможность шифрования диска во время установки. Поскольку Linux относительно легко установить, вам следует сделать резервную копию ваших данных, взять загрузочное установочное устройство и настроить зашифрованную среду Linux.

Большинство дистрибутивов Linux используют управление логическими томами в Linux Unified Key Setup — или сокращенно «LVM на LUKS», — поэтому вы получите набор параметров шифрования при выборе места для установки операционной системы.

В процессе установки выберите шифрование жесткого диска, когда впервые увидите этот параметр. Как правило, это примерно то время, когда вы форматируете и разбиваете диски.

Затем выберите свой пароль и любые другие меры безопасности, такие как перезапись пустого места на диске.

Теперь продолжите установку, как обычно, и после этого восстановите файлы из резервной копии.

Как зашифровать жесткий диск в Linux

- Сделайте резервную копию ваших файлов и начните установку Linux как обычно

- Выберите вариант шифрования диска

- Введите свой пароль и убедитесь, что вас устраивают другие настройки

- Завершите установку и восстановите файлы

Как зашифровать внешний жесткий диск

Если вы хотите обеспечить безопасность своих данных, создание резервной копии с использованием локального внешнего хранилища — дешевое и эффективное решение. Доступно множество надежных внешних жестких дисков, но Samsung T5 — один из лучших, и он даже поставляется с собственным программным обеспечением для шифрования для дополнительной защиты.

Однако большинство внешних жестких дисков можно зашифровать, если вы знаете, что делаете. Этот процесс отличается от шифрования внутреннего диска, поэтому мы рассмотрим, как это можно сделать в трех основных операционных системах.

Этот процесс отличается от шифрования внутреннего диска, поэтому мы рассмотрим, как это можно сделать в трех основных операционных системах.

Зашифровать внешний жесткий диск в Windows 10

Для лучшей безопасности вам следует использовать хороший внешний жесткий диск вместе с BitLocker в Windows 10. Это дает вам доступ к более новым методам шифрования и лучшим параметрам совместимости. Например, Samsung T5 можно сразу же переместить на Mac, и он имеет дополнительный уровень шифрования.

Прежде чем приступить к шифрованию, убедитесь, что вы создали резервные копии файлов и правильно отформатировали диск, иначе вы рискуете потерять данные. Если вы используете только Windows 10, 8 или 7, выберите NTFS, хотя, если вы также хотите использовать ее на Mac или компьютере с Windows Vista или XP, лучше выбрать exFAT и FAT32.

Убедившись, что на вашем диске правильный тип файловой системы, откройте проводник Windows. Затем щелкните правой кнопкой мыши имя своего диска и выберите «включить BitLocker».

В окне BitLocker выберите использование пароля и введите подготовленную фразу.

Теперь сохраните ключ восстановления в файл или в свою учетную запись Microsoft. Вам нужно будет сохранить это в безопасности на случай, если вы забудете пароль.

Для дополнительной безопасности вы можете выбрать шифрование любых данных, которые удаляются, но не перезаписываются. Однако это займет гораздо больше времени и обычно не требуется.

Далее выберите метод шифрования жесткого диска; «Совместимый режим» идеален, если вы, вероятно, перейдете на компьютер, отличный от Windows 10, но «новый режим» обеспечивает большую безопасность.

Наконец, запустите процесс шифрования и помните, что это может занять несколько минут.

Как зашифровать внешний жесткий диск в Windows 10

- В проводнике щелкните правой кнопкой мыши внешний жесткий диск

- Выберите «включить BitLocker»

- Введите пароль

- Сохраните ключ восстановления

- Выберите предпочтительные параметры шифрования

- Подождите, пока BitLocker завершит шифрование ваших файлов

Шифрование внешнего жесткого диска на Mac

На Mac зашифровать внешний диск так же просто, как и внутренний. Единственная проблема, с которой вы, вероятно, столкнетесь, — это неправильное форматирование диска, поэтому выберите один из лучших внешних жестких дисков для Mac, например Samsung T5.

Единственная проблема, с которой вы, вероятно, столкнетесь, — это неправильное форматирование диска, поэтому выберите один из лучших внешних жестких дисков для Mac, например Samsung T5.

Сначала подключите жесткий диск и проверьте, подходит ли его файловая система. Затем откройте Finder и щелкните правой кнопкой мыши диск, который хотите зашифровать.

Теперь выберите вариант шифрования. Это откроет оверлей с запросом пароля.

Введите свой пароль и запустите процесс шифрования. Не теряйте этот пароль, так как Apple не создает ключ восстановления для внешних дисков.

Вы поймете, что это сделано, когда диск будет автоматически размонтирован, а затем снова смонтирован. Чтобы смонтировать его после этого, вам понадобится ваш пароль.

Как зашифровать внешний жесткий диск в MacOS

- Откройте Finder и щелкните правой кнопкой мыши диск

- Выберите вариант шифрования

- Введите пароль и начните шифрование

- Дождитесь окончания шифрования

Шифрование внешнего жесткого диска в Linux

В терминале возможно шифрование внешнего жесткого диска в Linux. Однако, учитывая вероятность того, что что-то пойдет не так, вам лучше использовать программное обеспечение с графическим интерфейсом и пошаговым руководством.

Однако, учитывая вероятность того, что что-то пойдет не так, вам лучше использовать программное обеспечение с графическим интерфейсом и пошаговым руководством.

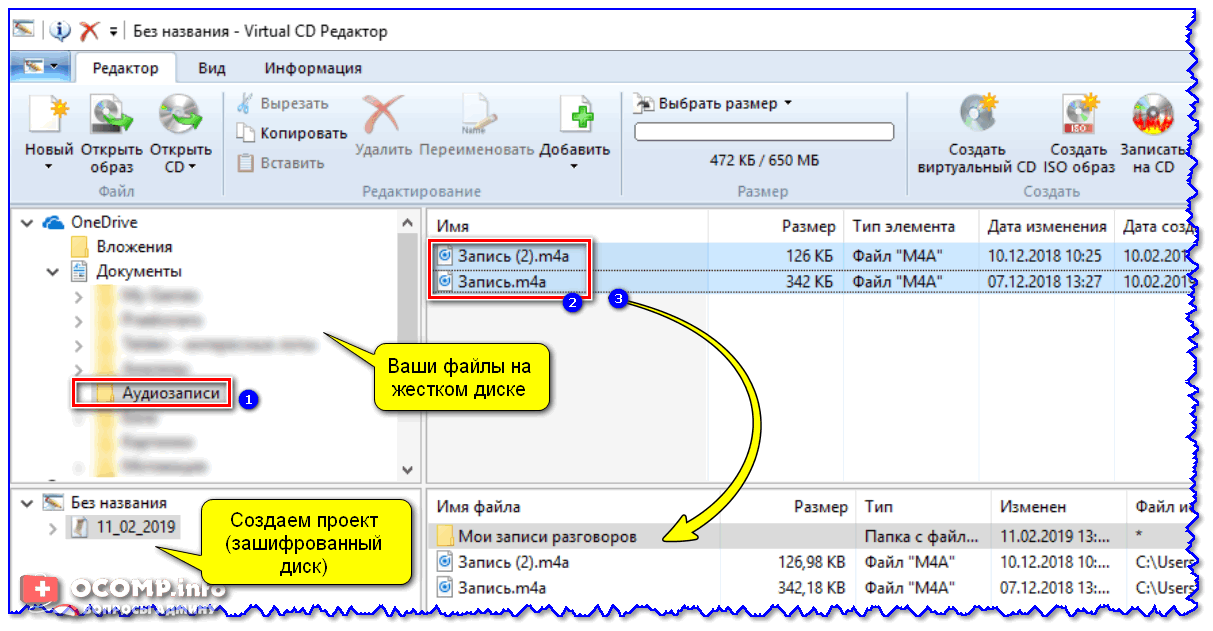

С момента прекращения поддержки несколько лет назад альтернативы TrueCrypt стали более популярными. Один из лучших среди них, VeraCrypt, по-прежнему имеет отличную поддержку Linux, поэтому мы будем использовать его здесь. Вы можете узнать больше о том, что может сделать это приложение, в нашем полном обзоре VeraCrypt.

Чтобы подготовить диск к шифрованию, вам необходимо сделать резервную копию любых данных, поскольку процесс шифрования отформатирует их. Если вы не уверены, какой диск использовать, большинство внешних жестких дисков емкостью 2 ТБ или меньше должны работать нормально.

Чтобы начать шифрование диска, подключите его и откройте VeraCrypt. Затем выберите пустой слот и нажмите «создать том», чтобы открыть окно шифрования.

Для первых двух параметров в мастере создания тома подойдут значения по умолчанию. Затем вы можете выбрать свой диск или раздел. Если вы не знаете, какой из них выбрать, ориентируйтесь на общий объем памяти.

Затем вы можете выбрать свой диск или раздел. Если вы не знаете, какой из них выбрать, ориентируйтесь на общий объем памяти.

Продолжайте использовать параметры шифрования по умолчанию и введите пароль при появлении запроса.

Если вам нужно сохранить большие файлы, сделайте это сейчас. Если вы не уверены, лучше взять его на всякий случай. Затем измените параметры форматирования на Ext4, если вы используете только Linux, NTFS для совместимости с компьютерами Windows или exFAT, чтобы использовать диск практически на любом компьютере.

Теперь включите кроссплатформенную поддержку и перейдите на страницу «Формат тома». Здесь вам нужно произвольно перемещать мышь, пока вы не заполните первую полосу, а затем нажмите «формат». Это повышает безопасность, создавая ключ шифрования, который сложнее угадать.

После завершения работы VeraCrypt вы можете смонтировать диск, выбрав пустой слот, нажав «выбрать устройство», выбрав зашифрованный диск и нажав «смонтировать».

Как зашифровать внешний жесткий диск в Linux

- Подключите диск и откройте VeraCrypt

- Выберите пустой слот и нажмите «создать том»

- Зайдите в окно шифрования и выберите свои настройки

- Когда вас попросят выбрать диск, выберите его исходя из общего места на диске

- После еще нескольких настроек введите свой пароль

- Затем выберите вариант для больших файлов и выберите тип файловой системы

- Теперь смонтируйте диск в VeraCrypt и введите свой пароль

Последние мысли

Кража ноутбука или жесткого диска вызывает стресс, но с помощью шифрования вы можете защитить свои данные. Даже если у вас малоизвестное оборудование или необычная операционная система, шифрование никогда не было более доступной формой безопасности.

Однако шифрование может защитить вас только от физических угроз, и вы по-прежнему можете быть уязвимы для других форм киберпреступлений. С помощью хорошего антивируса, VPN и облачного резервного копирования вы можете защитить себя от бесчисленных преступников, компаний и правительств, которым нужны ваши данные.