Как удалить троянский вирус с компьютера на Windows

Содержание

- С чем мы боремся?

- Почему троянец?

- Как происходит заражение?

- Последствия заражения

- Что делать?

- Коротко о вирусах

- Как удалить троянский вирус

- Заключение

Вирус троян доставит пользователем немало неудобств и даже раздражения, но наука борьбы с вирусами никогда не отстает от производителей вирусов, и на каждый ход компьютерных преступников у неё есть алгоритм действий. В этой статье я расскажу про троянский вирус, что это такое и как его удалить.

С чем мы боремся?

Троянский вирус – это замаскированная под нужную или полезную для нормальной работы ПК программа, но при запуске эта программа наносит существенный вред содержимому жесткого диска.

У троянов есть много способов помешать работе компьютера. Наиболее распространенным является такая его способность, как уничтожение всей информации на жестком диске. Это самые примитивные вирусы, именно с них начиналась история борьбы с вредительским софтом. Только представьте, что будет, если такой троянец случайно попадет на банковский сервер со всей информацией о клиентах. Или, например, в систему управления воздушным судном. Катастрофа!

Только представьте, что будет, если такой троянец случайно попадет на банковский сервер со всей информацией о клиентах. Или, например, в систему управления воздушным судном. Катастрофа!

Почему троянец?

Вирус троян получил свое название в память осады Трои – великого города в Древней Греции. Греки осаждали Трою 10 лет, но так и не добились успеха. В конце концов грек Одиссей придумал деревянного коня, внутри которого притаились отборные греческие десантники.

Простодушные жители древней Трои решили, что коня греки оставили им в дар и втащили его в город. Вот так и закончилась история троянской цивилизации. Не будем, на долго останавливаться на истории. И этот вирус так же притворяется полезным, но на самом деле несет неприятности.

Как происходит заражение?

Надо понимать, что в отличие от червей — троянский вирус не использует методы вирусного поражения путем автоматизированной почтовой рассылки. Для заражения необходимо собственноручно загрузить его на компьютер. Это может произойти при скачивании какой-то безобидной утилиты, вместо которой окажется неожиданный подарок, им может быть заражен любой аудио или видео носитель на торренте, он может оказаться и в симпатичной презентации с котиками, присланной любимой подругой.

Это может произойти при скачивании какой-то безобидной утилиты, вместо которой окажется неожиданный подарок, им может быть заражен любой аудио или видео носитель на торренте, он может оказаться и в симпатичной презентации с котиками, присланной любимой подругой.

Очень часто троянцы скрываются в предлагаемых во всплывающих окнах обновлениях Вашего браузера или почтовой программы. Никогда не надо загружать ничего из не сертифицированного источника! И при открытии или запуске файла наш троянский конь начинает свою опасную работу по уничтожению информации или иную другую, задуманную распространителем.

Последствия заражения

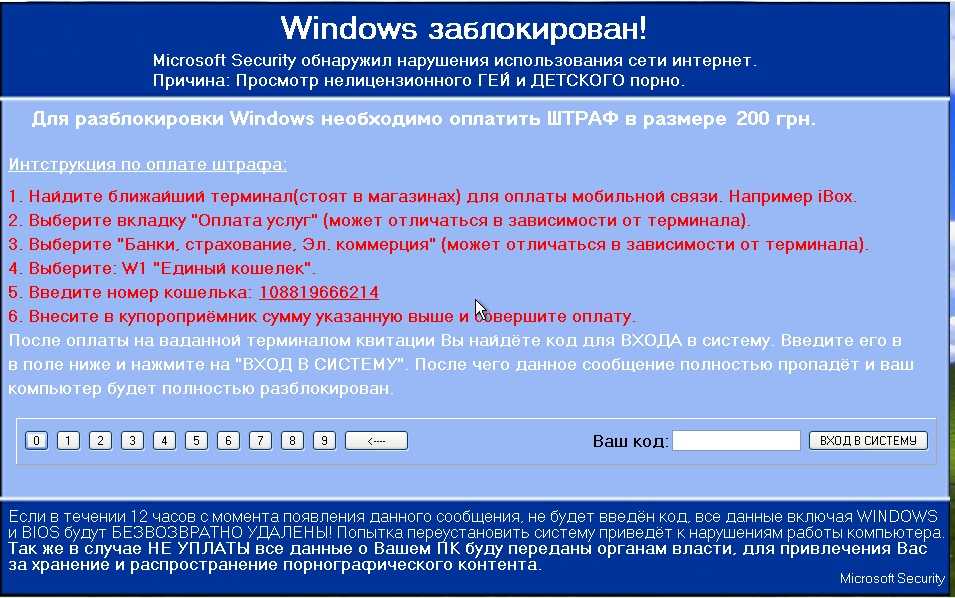

О риске потерять всю информацию, записанную на компьютере, я уже рассказал. Есть второй, более существенный риск – кража паролей или секретной информации. И все тайны вкладов, организации, места хранения оружия или золота партии мгновенно окажутся у автора атаки. Шучу. Про золото партии. Но пароли от почты или от систем банковских онлайн — платежей потерять можно. Вирус троян может заблокировать операционную систему.

Вирус троян может заблокировать операционную систему.

Все последствия работы таких вирусов перечислить сложно, но я попробую:

- вместе с трояном может прийти и другой вирус;

- с компьютера могут скачаться файлы с информацией, а может и закачаться видео-открытка с интересной блондинкой, которая откроется именно в тот момент, когда к монитору подойдет жена;

- рекламные агенты могут установить, какие сайты я посещаю и статистику посещений;

- все адреса моей электронной почты могут быть похищены для рассылки спама;

- если я работаю с атомной безопасностью, то все рабочие документы шпион отправит напрямую в Моссад, ЦРУ или еще куда подальше;

- у меня украдут все пароли и номера кредитных карточек;

- вирус троян заблокирует антивирус – единственное спасение.

Словом, вирус троян имеет много талантов, которые используются для того, чтобы отравлять жизнь железу и людям.

И очень часто запуск троянцев бывает только первым сигналом грядущей полноценной онлайн — атаки. Единственный верный способ борьбы с вирусами подобного класса – своевременная профилактика.

Единственный верный способ борьбы с вирусами подобного класса – своевременная профилактика.

Что делать?

Если у Вас стоит постоянно обновляемый надежный антивирус, то, скорее всего вирус троян не пройдет. Но их программный код меняется раз в полгода, а нелицензионные антивирусы без регулярного обновления могут не успеть за новинками рынка.

Кстати, трояны могут жить не только в файлах, но и в телефонах, флеш-картах, в USB-носителях. А их так просто не протестируешь. Так что нас спасет только регулярно обновляемая качественная антивирусная программа.

Сегодня все больше и больше пользователей осваивают простейшие навыки владения персональным компьютером. Стоит учесть, что очистка компьютера от вирусов осуществляется с помощью специальных приложений, которые пачками закачиваются в сеть. А главное, осваивать новые программы очень легко, программисты стараются создавать максимально простой и понятный интерфейс.

Коротко о вирусах

Разработчики антивирусов стараются обновлять базы, чтобы бороться с такой угрозой, а злобные хакеры, напротив, закачивают в интернет новые образцы троянов, руткитов и прочей нечести. Таким образом, идет непрерывная гонка между двумя лагерями, а простые пользователи застряли где-то посередине, именно им придется принимать на себя основной удар. Но довольно лирики, перейдем к делу. В этой статье я расскажу, как удалить тройянский вирус на примере конкретной программы.

Таким образом, идет непрерывная гонка между двумя лагерями, а простые пользователи застряли где-то посередине, именно им придется принимать на себя основной удар. Но довольно лирики, перейдем к делу. В этой статье я расскажу, как удалить тройянский вирус на примере конкретной программы.

Как удалить троянский вирус

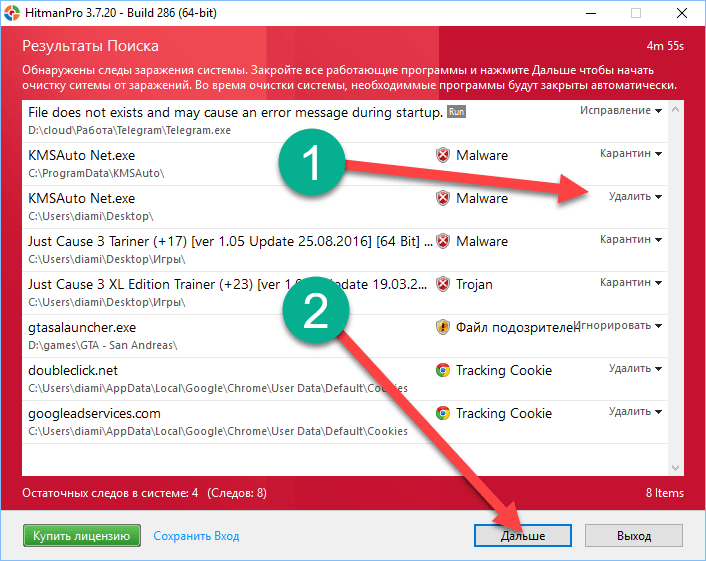

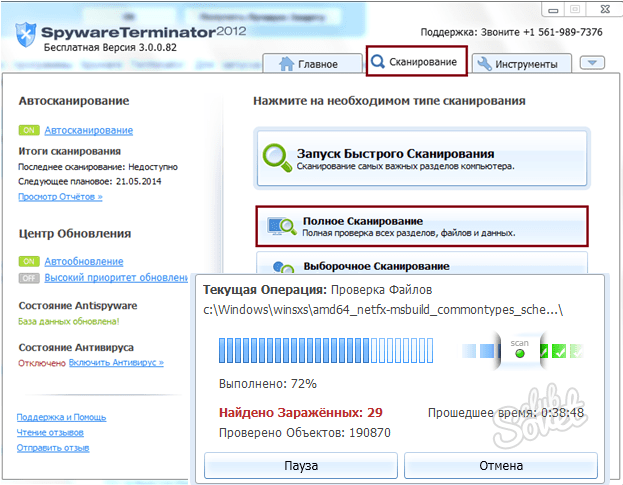

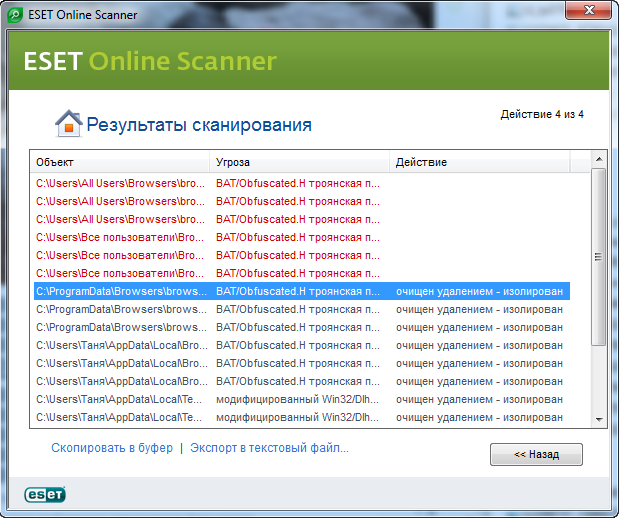

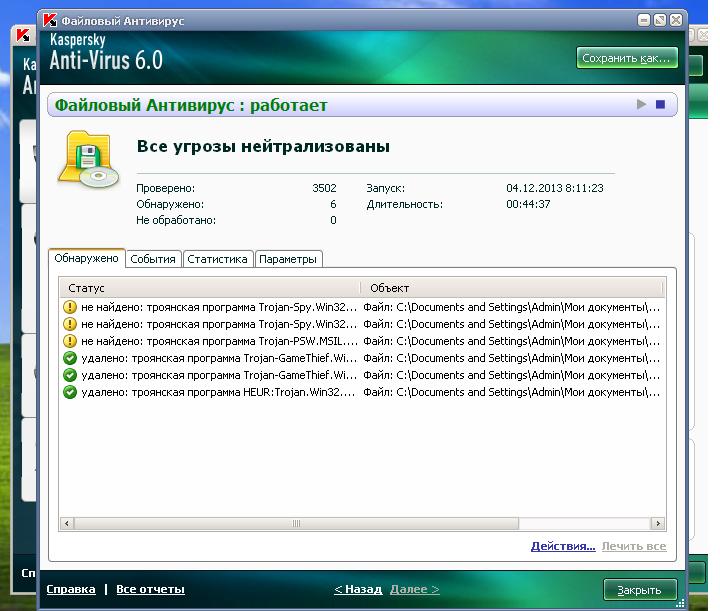

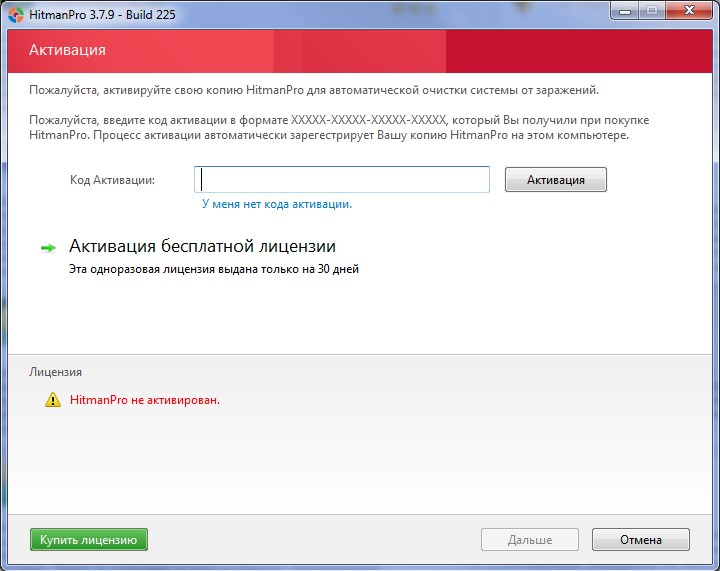

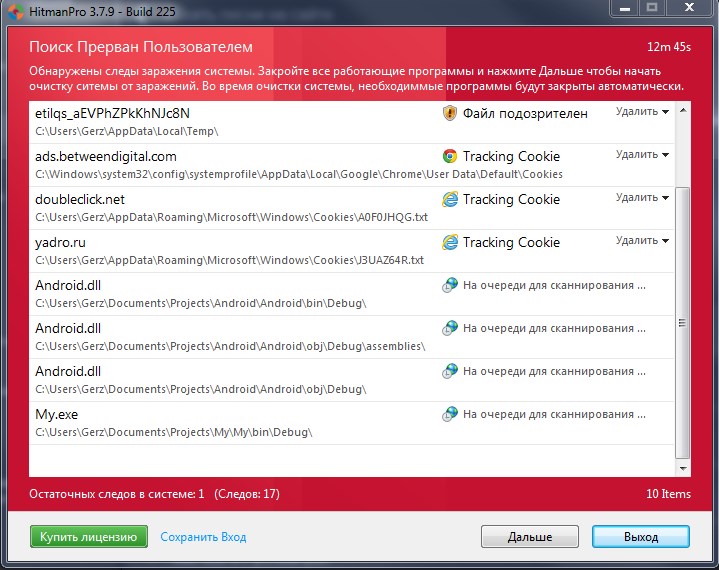

Не пытайтесь отследить вирусную программу вручную, для этого специально созданы антивирусы. Кстати, в сети их великое множество, вам предстоит сделать нелегкий выбор в пользу какого-либо антивируса. Опираясь на собственный опыт и признание отечественных разработчиков, рекомендую производить чистку с помощью Dr.Web CureIt.

Пользоваться этой программой очень просто. Первым делом, необходимо скачать программу. Посетите официальный сайт Dr.Web и установить его. Очистка компьютера от вирусов запускается на первой вкладке. Здесь расположена кнопка для запуска сканера, карантинное хранилище, а так же отчет. Вы можете использовать выборочную очистку, то есть антивирус будет сканировать только выбранные области.

Ниже находятся некоторые настройки программы, к примеру, что делать с обнаруженной угрозой. Имеются стандартные варианты – удаление, перемещение, лечение. Dr.Web CureIt решает все самостоятельно, но вы можете настроить все таким образом, чтобы такие решения принимались пользователем, а не искусственным интеллектом.

Имеется несколько вариантов сканирования – от беглого до глубокого. Последний вариант займет много времени, но для полноценной профилактики лучше потратить пару часов и заставить Dr.Web поработать. Все данные по статистике и очистке находятся на следующей вкладке.

Заключение

На этом все, очистка компьютера от троянского вируса пройдет успешно. Я описал самый простой метод борьбы с вредоносным ПО – использование сканера Dr.Web CureIt. Вы можете отдать свое предпочтение любому софту, главное – это результат. Помните, необходимо почаще проверять свое железо на «болячки» и проходить мимо сомнительных приложений.

Ниже, вы можете посмотреть видео о том, как правильно лечить компьютер от вирусов с помощью утилиты Dr. Web Cureit. Удачи в борьбе с компьютерными паразитами.

Web Cureit. Удачи в борьбе с компьютерными паразитами.

(Visited 1 889 times, 1 visits today)

Как удалить вирусы с компьютера или ноутбука с Windows 10, 8 или 7

08окт.2020

Поделиться: Cкопировано

Удаление вирусов с ПК Способы удаления вирусов с компьютера Как удалить вирус с компьютера вручную Что делать, если вы подцепили троян Сканирование и удаление вирусов с ПК в Ланет ХЕЛП

Заражение ПК вирусами влечет за собой массу негативных последствий, начиная от риска потерять все файлы, сохраненные на устройстве, и заканчивая передачей контроля за вашим девайсом третьим лицам. В настоящее время подобных вредоносных программ существует огромное множество, и не всегда их наличие можно обнаружить сразу, так как действуют они по-разному.

Для пользователя, подозревающего наличие вирусов на своем компьютере, крайне важно точно убедиться в том, что вредоносные программы таки попали на ваше устройство. Прежде чем удалить вирусы с ПК, необходимо провести диагностику гаджета и выявить первые признаки их появления. Это может быть как замедленная работа программ, так и появление на экране всплывающих сообщений о повреждении файлов, а также автоматическое открытие новых вкладок в браузере с переходом на неизвестные вам сайты. Если вирусов на устройстве достаточно много, то это может спровоцировать и частые выключения или внезапные поломки ПК. В таком случае нужно оперативно переходить к этапу очистки компьютера.

Прежде чем удалить вирусы с ПК, необходимо провести диагностику гаджета и выявить первые признаки их появления. Это может быть как замедленная работа программ, так и появление на экране всплывающих сообщений о повреждении файлов, а также автоматическое открытие новых вкладок в браузере с переходом на неизвестные вам сайты. Если вирусов на устройстве достаточно много, то это может спровоцировать и частые выключения или внезапные поломки ПК. В таком случае нужно оперативно переходить к этапу очистки компьютера.

Несмотря на то, что на сегодняшний день существует необъятное количество всевозможных вредоносных программ, способов борьбы с ними также достаточно немало. Для каждого типа вируса подходят разные методы очистки, но все же есть общие советы, которые помогут минимизировать потери от нежелательного заражения.

Перед тем как удалить вирус с компьютера, стоит совершить определенные действия:

- сделать резервные копии важных файлов на внешних устройствах или в облачном хранилище, так как всегда существует риск их безвозвратного удаления;

- проверить наличие антивирусного программного обеспечения или установить его;

- перезагрузить устройство в безопасном режиме, что позволит избежать подключения вирусов к программам при автозагрузке;

- запустить систему сканирования ПК на предмет поиска вирусных программ, которая позволит обнаружить их и в дальнейшем удалить.

В данном случае определением вирусов занимается специализированная утилита, которая также позволяет полностью удалить или изолировать их. Если же установить и использовать антивирусное ПО на устройстве невозможно, существуют также способы, как удалить вирус с ПК вручную.

Ручное удаление вредоносных программ может понадобиться в том случае, если доступ к антивирусу утерян, либо при повторном сканированнии постоянно появляется одно и то же нежелательное ПО. В таком случае вначале потребуется запустить устройство в безопасном режиме. Такой способ обезопасит вас от автоматического запуска некоторых программ с «присоединившимися» к ним вирусами.

Далее попробуйте запустить антивирус. Когда во время сканирования вновь появляется одна и та же вредоносная программа — значит, именно в ней и кроется причина неполадок. Если вам удастся ее удалить, то работоспособность компьютера будет восстановлена.

Существуют и такие типы вирусов, удалить которые можно исключительно вручную. Но не стоит забывать, что прибегать к такому способу очистки устройства можно лишь в том случае, если вы хорошо знаете Windows и можете быть уверены, что по ошибке не удалите системно важные файлы и приложения. При обнаружении подозрительных объектов будьте предельно осторожны, а после их удаления не забудьте очистить корзину перед перезагрузкой компьютера.

Но не стоит забывать, что прибегать к такому способу очистки устройства можно лишь в том случае, если вы хорошо знаете Windows и можете быть уверены, что по ошибке не удалите системно важные файлы и приложения. При обнаружении подозрительных объектов будьте предельно осторожны, а после их удаления не забудьте очистить корзину перед перезагрузкой компьютера.

Трояны — особая категория вирусов, отличительной особенностью которых является их способность предоставлять хакеру полный доступ к компьютеру жертвы и всем данным, хранящимся на нем. Принцип работы троянцев схож с приложениями удаленного доступа. Некоторые их типы также могут сохранять и передавать хакеру сведения обо всех паролях, вводимых потенциальной жертвой. Появление трояна на устройстве может принести действительно серьезные неприятности, поэтому стоит помнить о правилах самообороны и защиты от таких вредителей.

Самый легкий способ — запуск антивирусных ПО, которые способны обнаружить и обезвредить зараженные файлы. Но, к сожалению, не всегда все может быть настолько просто. Чтобы самостоятельно удалить вирус троян с ПК, потребуются немалые знания и умения. Поэтому при отсутствии антивируса это лучше доверить профессионалу, чтобы не нанести своему компьютеру еще больший урон.

Но, к сожалению, не всегда все может быть настолько просто. Чтобы самостоятельно удалить вирус троян с ПК, потребуются немалые знания и умения. Поэтому при отсутствии антивируса это лучше доверить профессионалу, чтобы не нанести своему компьютеру еще больший урон.

Если вы столкнулись с заражением компьютера и боитесь потерять важные данные, хранящиеся на нем, лучше действовать незамедлительно, так как некоторые вирусы имеют обыкновение размножаться и распространяться по устройству с геометрической прогрессией.

Помочь в решении проблемы могут специалисты Ланет ХЕЛП— качественного сервиса по предоставлению компьютерных услуг. Вначале будет проведено сканирование ПК на вирусы, чтобы определить все возможные источники заражения, а в дальнейшем и очистка устройства от всех вредоносных программ. При обращении к мастерам сервиса вы можете быть полностью уверены, что все файлы и программы останутся в целости и сохранности, на что не всегда можно надеяться при самостоятельном спасении ПК. Кроме того, вам также будет установлено антивирусное ПО, чтобы в будущем гарантировать полную безопасность вашего компьютера и персональных данных.

Кроме того, вам также будет установлено антивирусное ПО, чтобы в будущем гарантировать полную безопасность вашего компьютера и персональных данных.

Как удалить троянский вирус с компьютера

Троянские вирусы относятся к наиболее распространенным типам вредоносных программ . Они предназначены для кражи вашей личной информации, удаления ваших файлов и захвата вашего компьютера. Троянский вирус также может использоваться для предоставления хакеру удаленного доступа к вашему компьютеру, что позволяет ему шпионить за вами или даже украсть вашу личность.

Если вы думаете, что он у вас есть, но не знаете, как удалить троянский вирус самостоятельно, это пошаговое руководство поможет вам в этом процессе.

Что такое троянский вирус?

Троянец — это вредоносная программа, маскирующаяся под легитимное приложение или файл. Хотя они технически не являются вирусами , трояны по-прежнему обычно называют таковыми. Сегодня они взаимозаменяемо называются вирусами или вредоносными программами , но важно знать разницу.

Троянец не размножается, как это делают вирусы; вместо этого он должен быть установлен пользователем. Основная цель троянца — попытаться вмешаться, сломать или иногда просто украсть данные пользователя, такие как учетные данные для входа и номера кредитных карт.

Трояны часто загружают на ваше устройство другое вредоносное ПО, которое может отключить ваше антивирусное программное обеспечение, упрощая нарушение работы всей системы.

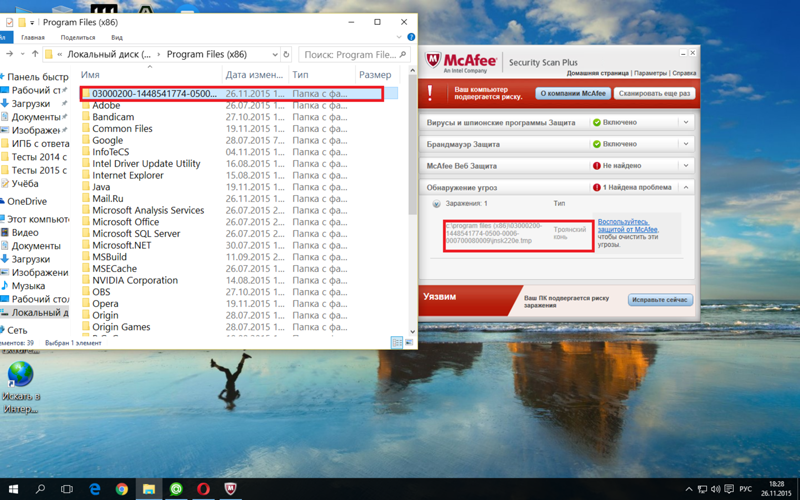

Существует два основных способа узнать, есть ли на вашем компьютере троянские программы. Во-первых, искать подозрительные файлы или программы , которые вы не узнаете. Во-вторых, запустить сканирование на наличие вредоносных программ с помощью антивирусной программы.

Как работают трояны?

Трояны заражают системы, обманом заставляя пользователей скачивать и устанавливать их. Они могут быть замаскированы под бесплатные игры, музыкальные файлы или другие программы. Одним из распространенных примеров заражения троянским вирусом являются фишинговые письма с зараженными вложениями, которые при открытии распространяются на компьютер. Это только один из видов атак социальной инженерии, используемых хакерами, чтобы заставить пользователей загружать вредоносное ПО на свои компьютеры.

Одним из распространенных примеров заражения троянским вирусом являются фишинговые письма с зараженными вложениями, которые при открытии распространяются на компьютер. Это только один из видов атак социальной инженерии, используемых хакерами, чтобы заставить пользователей загружать вредоносное ПО на свои компьютеры.

Существует ряд разрушительных эффектов, которые может вызвать троянский вирус. Некоторые из них можно легко исправить, в то время как другие могут потребовать найма профессионала или даже привлечения властей. Вот некоторые распространенные типы повреждений, которые может нанести троян.

Ваше устройство может быть использовано для киберпреступлений . Иногда киберпреступникам недостаточно просто украсть ваши конфиденциальные данные. Бывают случаи, когда ваше устройство может быть скомпрометировано трояном, а затем использовано в качестве оружия для другой кибератаки.

В таком случае ваше устройство может быть использовано в качестве конечной точки, участвующей в DDoS-атаке. Это определенно должно вас беспокоить, потому что, помимо того, что ваш компьютер скомпрометирован, ваш IP-адрес может быть отслежен до преступной деятельности.

Это определенно должно вас беспокоить, потому что, помимо того, что ваш компьютер скомпрометирован, ваш IP-адрес может быть отслежен до преступной деятельности.

Кража конфиденциальной информации . Это гораздо более распространенное использование троянских вирусов. После того, как он будет установлен на вашем компьютере, ваши пароли и данные учетной записи могут быть украдены и переданы третьей стороне.

Изменены настройки, разрешающие будущие угрозы . Трояны известны тем, что создают бэкдоры на компьютерах пользователей, изменяя систему безопасности и позволяя большему количеству вредоносных программ проникать в систему, даже если пользователь этого не осознает.

Типы троянов

Сегодня существуют миллионы троянских вирусов, и они не перестают наносить ущерб как частным лицам, так и компаниям. Некоторые из наиболее распространенных типов троянов:- Трояны удаленного доступа или RAT предоставляют хакерам полный контроль над зараженным устройством и могут быть совершенно незамеченными во время работы на устройстве.

- Трояны-загрузчики загружают на устройство такие угрозы, как кейлоггеры и программы-вымогатели. Их иногда называют «дропперами», так как они используются для распространения программ-вымогателей или руткитов на другие устройства.

- Деактиватор программного обеспечения безопасности Трояны особенно опасны, поскольку они могут отключать антивирусы и брандмауэры без вашего ведома. Это делает ваше устройство уязвимым для троянов и других угроз.

Удаление троянских вирусов — пошаговое руководство

При удалении троянских программ необходимо предпринять различные действия в зависимости от того, выдает ли рассматриваемый троян обычную программу, запускающую вредоносные фоновые процессы, или быть программой запуска.

Если вы хотите удалить троян, замаскированный под обычную программу, выполните следующие действия:

- Зайдите в настройки ПК

- Перейти к Приложения и функции

- Нажмите на программу, зараженную трояном

- Нажмите Удалить

Если вы удаляете трояна, выдающего себя за программу автозапуска, сделайте следующее:

- Откройте меню Выполнить , нажав Windows + R

- Введите «regedit»

- Щелкните HKEY_CURRENT_USER , а затем папку Software .

- Найдите троянца

- Щелкните его правой кнопкой мыши и удалите

Чтобы удалить троян, запускающий вредоносные фоновые процессы, выполните следующие действия:

- Нажмите Ctrl + Alt + Del , чтобы открыть диспетчер задач

- Щелкните правой кнопкой мыши вредоносный процесс

- Нажмите на Свойства

- Во вкладке сведений увидеть название программы

- После закрытия окна Свойства щелкните Завершить задачу

- Удалите программу, которая запускала процесс

Как видите, существует несколько способов удаления вредоносных программ и троянов, но наиболее эффективным является использование антивирусной программы. Эти программы предназначены для обнаружения и удаления всех типов вредоносных программ, и обычно они могут делать это довольно эффективно.

Если у вас нет программы для защиты от вредоносных программ, есть много бесплатных и платных вариантов на выбор, и вы обязательно должны получить один из приоритетов. Ведь профилактика – лучшее лекарство.

Что такое вирус-троян и как от него избавиться?

В одну минуту вы работаете с этим новым программным обеспечением, которое показывает, как будет выглядеть ваш ребенок со знаменитостью, а в следующую вы оказываетесь заблокированным в своем компьютере. Скорее всего это троянская атака. Трояны скрытны даже для вредоносных программ. К счастью, вы можете защитить свои устройства от троянов, если точно знаете, как они работают. Итак, давайте запустим Trojans 101, не так ли?

Что такое троян и как защитить себя

Троян — это коварное вредоносное ПО, которое проникает в устройства, маскируясь под безобидную программу. Трояны трудно обнаружить, даже если вы будете очень осторожны. Вот почему антивирусное программное обеспечение необходимо, если вы хотите защитить себя от этого типа вредоносных программ. Мы постоянно тестируем и оцениваем антивирусное программное обеспечение по его способности обнаруживать трояны, и это лучшие из тех, что мы пробовали:

Мы постоянно тестируем и оцениваем антивирусное программное обеспечение по его способности обнаруживать трояны, и это лучшие из тех, что мы пробовали:

Что такое троян? Пристальный взгляд на это вредоносное ПО

Троянский конь, троянское вредоносное ПО или просто троян — это тип вредоносного ПО. На его долю приходится примерно 51,45% всех вредоносных программ1, что неудивительно, учитывая уникальные черты трояна. Для проникновения на устройство троянец выдает себя за законное программное обеспечение, но под его, казалось бы, безобидным внешним видом скрываются вредоносные коды, которые могут повредить ваши устройства.

Если вы видите параллели между троянскими вредоносными программами и некой легендарной лошадью, то это потому, что трояны на самом деле берут свое название от троянской лошади. Вы знаете, деревянный конь, который греки якобы использовали для контрабанды солдат в Трою.2 Троянское вредоносное ПО действует аналогично греческой стратегии Троянского коня. Безобидное на первый взгляд программное обеспечение — это выдолбленный деревянный конь, а спрятанные внутри него вредоносные коды — греческие солдаты. Подобно тому, как солдаты вылезли из троянского коня и атаковали, пока город Троя спал, вредоносные коды в троянских вредоносных программах осуществляют враждебные атаки на ваши устройства за вашей спиной.

Безобидное на первый взгляд программное обеспечение — это выдолбленный деревянный конь, а спрятанные внутри него вредоносные коды — греческие солдаты. Подобно тому, как солдаты вылезли из троянского коня и атаковали, пока город Троя спал, вредоносные коды в троянских вредоносных программах осуществляют враждебные атаки на ваши устройства за вашей спиной.

Являются ли трояны компьютерными вирусами?

Если вы читали о троянах в Интернете, вы могли заметить, что термин «троянский вирус» часто встречается. Хотя этот термин широко принят, технически он неверен. Трояны и компьютерные вирусы являются типами вредоносных программ, но каждый из них имеет уникальные черты. Основное различие между вирусами и троянами заключается в том, что вирусы самовоспроизводятся, а трояны — нет.3 Вирус может распространяться на другие устройства, создавая свои копии и присоединяя их к программному обеспечению, файлам и папкам зараженного компьютера. Напротив, когда троянец заражает устройство, он остается там до тех пор, пока пользователь не скопирует или не загрузит вредоносную программу на другой компьютер.

Как именно работают трояны?

Поскольку трояны не самовоспроизводятся, большинство троянских атак начинаются с того, что обманным путем заставляют пользователя загрузить, установить и запустить вредоносное ПО. Например, хакер может прикрепить установщик троянской программы к электронному письму, используя социальную инженерию, чтобы заставить вас открыть вложение. Если вы это сделаете, ваше устройство загрузит и установит Trojan. Вы когда-нибудь слышали о фишинге, когда мошенники отправляют электронные письма с, казалось бы, законных рабочих адресов электронной почты? Хакеры могут использовать аналогичную тактику для распространения троянов.

ЧЕМ БОЛЬШЕ ВЫ ЗНАЕТЕ: Трояны, вирусы и черви — это разные типы вредоносных программ. Среди этих трех троянов лучше всего удается избежать обнаружения, но они также медленнее всего распространяются, потому что они не самовоспроизводятся.

Какой вред могут нанести трояны?

Итак, все еще думая, что вложение было законным, вы невольно загрузили и установили троянскую программу. Что происходит сейчас? Вредоносное ПО запускается и начинает наносить ущерб вашему компьютеру, но размер ущерба зависит от того, как хакер сконструировал троянца. В целом троянские программы могут:

Что происходит сейчас? Вредоносное ПО запускается и начинает наносить ущерб вашему компьютеру, но размер ущерба зависит от того, как хакер сконструировал троянца. В целом троянские программы могут:

- Удалите свои файлы

- Установить дополнительное вредоносное ПО

- Изменить данные на вашем устройстве

- Скопируйте свои данные

- Нарушение производительности вашего устройства

- Украсть вашу личную информацию

Типы троянцев

В вычислительной технике мы классифицируем трояны на основе того, что они могут делать. Все зависит от вредоносных кодов троянца, также известных как его полезная нагрузка. Когда троянец проникает на устройство, его полезная нагрузка выполняет свои задачи, которые обычно подпадают под одну из следующих категорий:

- Троянец-бэкдор: Троянец-бэкдор устанавливает программу-бэкдор без вашего ведома. Затем программа предоставляет создателю вредоносных программ удаленный доступ к вашему устройству.

- Троян удаленного доступа (RAT): RAT аналогичны троянам-бэкдорам в том, что они предоставляют хакерам удаленный доступ к зараженным устройствам. Однако вместо установки бэкдора RAT сама по себе является бэкдором, маскирующимся под законное программное обеспечение.

- Эксплойт: Эксплойты содержат коды, предназначенные для атаки на определенную уязвимость программного обеспечения. Троянец запускается, когда вы запускаете уязвимое ПО на зараженном устройстве.

- Руткит: Руткит предоставляет киберпреступникам привилегированный доступ к ограниченным областям программного обеспечения устройства, например к тем, для запуска которых требуется разрешение администратора. Затем он прячется там или скрывает активность других вредоносных программ.

- Banker Trojan: Банковский троянец — это любой троянец, который крадет финансовую информацию или учетные данные для онлайн-банкинга.

- Троянец DDoS: Троянец DDoS захватывает несколько компьютеров и использует их для выполнения распределенной атаки типа «отказ в обслуживании» (DDoS).

Угнанные компьютеры часто называют зомби.

Угнанные компьютеры часто называют зомби. - Троянский загрузчик: После заражения компьютера троянский загрузчик загружает дополнительные вредоносные программы, например рекламное или шпионское ПО.

- Троянский дроппер: Подобно троянским загрузчикам, троянские дропперы устанавливают дополнительные вредоносные программы. Однако вместо загрузки вредоносного ПО, для чего требуется подключение к Интернету, троянские дропперы уже содержат вредоносный установочный код.

- Трояны FakeAV: Трояны FakeAV маскируются под законное антивирусное программное обеспечение. Конечно, на самом деле они не защищают ваши устройства от вредоносных программ; они подделывают обнаружение вредоносного ПО и вымогают деньги в обмен на его удаление.

- Троянец-вымогатель: Этот тип трояна действует как программа-вымогатель, требуя уплаты выкупа за восстановление или устранение ущерба, нанесенного файлам цели.

- SMS-троянец: SMS-троянец атакует службы обмена сообщениями мобильных устройств для перехвата текстовых сообщений. Они также могут отправлять текстовые сообщения на платные номера для обмена сообщениями. «Лаборатория Касперского» обнаружила первого SMS-троянца для Android под номером 42010.

- Trojan-Spy: Trojan-Spy, как следует из названия, отслеживает действия пользователя с помощью таких инструментов, как кейлоггеры, или делает снимки экрана и отправляет их обратно источнику вредоносного ПО.

- Trojan-Mailfinder: Хакеры в основном используют Trojan-Mailfinder для распространения вредоносных программ. Этот троянец собирает контакты электронной почты со своего целевого устройства и отправляет данные хакерам, которые они используют для распространения вредоносного ПО по электронной почте.

- Trojan-ArcBomb: «ArcBomb» — это соединение слов «архив» и «бомба». Троянец-ArcBomb взрывает большие объемы пустых данных, когда зараженный компьютер пытается распаковать архивные данные.

- Trojan-Clicker: Trojan-Clicker — это форма мошенничества с рекламой. Он неоднократно подключается к определенной веб-странице, поддерживаемой рекламой, принося владельцу веб-сайта доход от рекламы с оплатой за клик.

- Trojan-Notifier: Trojan-Notifier обычно сопровождает другую вредоносную программу. Его цель — предупредить злоумышленника о событиях, связанных с вредоносным ПО. Например, когда пользователь устанавливает программу-бэкдор, Trojan-Notifier приказывает злоумышленнику начать атаку.

- Trojan-Proxy: Trojan-Proxy позволяет злоумышленнику использовать зараженный компьютер в качестве прокси для выхода в Интернет.

- Trojan-PSW: С точки зрения вредоносных программ, «PSW» означает «похититель паролей», что и представляет собой Trojan-PSW. Он крадет пароли и учетные данные для входа с зараженных компьютеров.

Примеры атак троянских вредоносных программ

Трояны распространяются медленнее, чем другие вредоносные программы, потому что они не самореплицируются. Однако те, которые успешно размножались, нанесли серьезный финансовый ущерб. Вот несколько примеров:

Однако те, которые успешно размножались, нанесли серьезный финансовый ущерб. Вот несколько примеров:

- Emotet: Вы знаете, что вредоносное ПО — это плохо, когда Министерство внутренней безопасности называет его «одним из самых дорогостоящих и разрушительных вредоносных программ».5 Emotet — это банковский троян, который похищал финансовую информацию. Он распространялся через спам и фишинговые электронные письма, а после заражения устройства сбрасывал или загружал дополнительные трояны и вредоносные программы для более эффективной кражи данных. К счастью, благодаря совместным усилиям нескольких стран Emotet больше не представляет угрозы.6

- Zeus (также известный как Zbot): Первоначально троянец Zeus похищал финансовую информацию у своих целей, регистрируя нажатия клавиш для кражи паролей. Вместо того, чтобы самому проводить атаки, создатель Zeus продал его исходный код киберпреступникам, отчасти поэтому Zeus получил широкое распространение.

Однако после ухода разработчика на пенсию в 2010 году исходный код стал общедоступным7. Это означает, что разработка новых вариантов Zeus продолжается и по сей день.

Однако после ухода разработчика на пенсию в 2010 году исходный код стал общедоступным7. Это означает, что разработка новых вариантов Zeus продолжается и по сей день. - SubSeven: Троянец SubSeven представляет собой RAT, который дает хакерам удаленный контроль над компьютерами и сетями Windows. При проникновении на компьютер SubSeven изменяет системные файлы и реестры, в результате чего троянец запускается при запуске. К счастью, встроенный антивирус Windows 10 может обнаруживать SubSeven, как и другие антивирусные программы Windows.8

Могут ли трояны поражать мобильные устройства?

Троянынацелены в первую очередь на компьютеры, но это не означает, что смартфоны более защищены от угрозы. На самом деле произошел всплеск троянов, предназначенных для заражения мобильных устройств. Только в 2020 году «Лаборатория Касперского» отметила появление 156 710 новых мобильных банковских троянцев9.

Android-смартфоны и планшеты — наиболее частые цели мобильных троянцев. Это связано с тем, что Android позволяет устанавливать файлы APK из сторонних источников. Например, если вы посещаете взломанный веб-сайт, этот веб-сайт может заставить ваш телефон Android установить троянское приложение для мобильного банкинга. Подсказка спросит, уверены ли вы в приложении, но это единственное, что стоит между вашим телефоном Android и трояном. Вот почему знать, как удалить вирус Android, важно для всех пользователей Android. Напротив, с устройств iOS вы можете загружать только из App Store, поэтому iPad и iPhone не нуждаются в антивирусе.

Это связано с тем, что Android позволяет устанавливать файлы APK из сторонних источников. Например, если вы посещаете взломанный веб-сайт, этот веб-сайт может заставить ваш телефон Android установить троянское приложение для мобильного банкинга. Подсказка спросит, уверены ли вы в приложении, но это единственное, что стоит между вашим телефоном Android и трояном. Вот почему знать, как удалить вирус Android, важно для всех пользователей Android. Напротив, с устройств iOS вы можете загружать только из App Store, поэтому iPad и iPhone не нуждаются в антивирусе.

Примеры мобильных троянов

Вот несколько примеров троянцев для Android:

- Банковский троянец Ginp: Ginp уговаривает пользователей ввести информацию о своем мобильном банкинге, чтобы заплатить 0,75 евро за данные COVID-19, но на самом деле он крадет учетные данные для входа в онлайн-банкинг, которые пользователи ввели в приложении.10 И это даже не единственная афера, связанная с COVID, которую киберпреступники используют для заманивания целей.

- Cerberus: Cerberus — троян в аренду. Его создатели предлагают исходные коды Cerberus хакерам на подпольных форумах, в даркнете и даже в Twitter. Cerberus может выполнять ряд действий, таких как отправка и перехват текстовых сообщений, регистрация нажатий клавиш, сбор контактов и установка приложений.

- SpyEye/Trojan:Android/Spitmo: SpyEye был первым из многих мобильных банковских троянцев. Он крадет номера аутентификации мобильных транзакций (mTAN), которые финансовые учреждения отправляют через SMS для проверки мобильных онлайн-переводов денег.

СОВЕТ ДЛЯ ПОЛЬЗОВАТЕЛЕЙ ANDROID: Google активно отслеживает приложения, содержащие вредоносное ПО, поэтому безопаснее всего устанавливать приложения непосредственно из Google Play Store.

История троянов

Трояны имеют долгую историю сея хаоса, но никто точно не знает, откуда они взялись. Многие считают версию игры Джона Уокера (не персонажа Marvel) под названием ANIMAL первым трояном, выпущенным им в 1974. Уокер спрятал в игре программу PERVADE. Это скрытое программное обеспечение проверяло все компьютерные каталоги, доступные пользователю, и, если ANIMAL не существовало в одном из каталогов, оно устанавливало туда копию игры. ANIMAL и PERVADE подходят под определение трояна — программы, скрывающейся внутри другой программы и выполняющей задачи за спиной пользователя. Однако некоторые считают, что, поскольку у него не было злого умысла, это вообще не был троян или вредоносное ПО. На самом деле Уокер сказал в письме, что он следил за тем, чтобы PERVADE не изменяла и не удаляла другие файлы.

Уокер спрятал в игре программу PERVADE. Это скрытое программное обеспечение проверяло все компьютерные каталоги, доступные пользователю, и, если ANIMAL не существовало в одном из каталогов, оно устанавливало туда копию игры. ANIMAL и PERVADE подходят под определение трояна — программы, скрывающейся внутри другой программы и выполняющей задачи за спиной пользователя. Однако некоторые считают, что, поскольку у него не было злого умысла, это вообще не был троян или вредоносное ПО. На самом деле Уокер сказал в письме, что он следил за тем, чтобы PERVADE не изменяла и не удаляла другие файлы.

Спустя более десяти лет после инцидента с ANIMAL появился троянец PC-Write. Это был один из первых троянцев со злым умыслом. Он выдавал себя за «версию 2.72» одноименного текстового процессора (настоящая PC-Write не выпускала версию 2.72). После запуска он стер все файлы зараженного компьютера.

Трояны со временем превратились из просто разрушительных в источник прибыли. В 1989 году начал распространяться троян СПИДа (также известный как вирус PC Cyborg).![]() Это был троянец-вымогатель, который удалял или шифровал системные файлы после загрузки зараженного компьютера определенное количество раз. Он потребовал 189 долларов.выкуп за восстановление файлов. Если пользователь не подчинялся, он продолжал удалять системные файлы, пока компьютер не стал непригодным для использования. Вскоре после этого другие авторы вредоносных программ увидели в троянах потенциал для получения прибыли, а остальное уже история.

Это был троянец-вымогатель, который удалял или шифровал системные файлы после загрузки зараженного компьютера определенное количество раз. Он потребовал 189 долларов.выкуп за восстановление файлов. Если пользователь не подчинялся, он продолжал удалять системные файлы, пока компьютер не стал непригодным для использования. Вскоре после этого другие авторы вредоносных программ увидели в троянах потенциал для получения прибыли, а остальное уже история.

Обнаружение и удаление троянов

Весь смысл троянов в том, чтобы заражать устройства вредоносными программами и избегать обнаружения, так как же нам их поймать? Что ж, вы не можете определить, является ли программа троянской программой, просто взглянув на нее. Однако вы можете обнаружить троянца, наблюдая за вашими устройствами, программами и приложениями.

1. Проверьте свои программы и приложения. Регулярно проверяйте программное обеспечение вашего компьютера и приложения для мобильных устройств. Если вы видите что-то, что вы не помните, устанавливали, возможно, это троян или вредоносная программа, которую установил троянец.

Если вы видите что-то, что вы не помните, устанавливали, возможно, это троян или вредоносная программа, которую установил троянец.

2. Проверьте программы запуска. Трояны также могут скрываться в процессе запуска вашего компьютера. Эти трояны сложнее обнаружить, потому что они находятся в системной памяти. Вот почему вы также должны проверить программы запуска вашего устройства.

3. Проверьте работоспособность вашего устройства. Вредоносное ПО в целом может замедлять работу устройств. Если у вас возникли проблемы с производительностью, лучше всего проверить Диспетчер задач вашего ПК или Монитор активности вашего Mac, чтобы увидеть, что вызывает проблему.

В Windows 10:

- Нажмите Ctrl+Alt+Del.

- Выберите Диспетчер задач.

- Прокрутите вниз до пункта «Фоновые процессы».

- Проверьте, какие процессы потребляют ваш процессор, память и место на диске.

На компьютерах Mac:

- Нажмите Command+Пробел, чтобы открыть Spotlight.

- Введите «монитор активности».

- Проверьте, какие приложения потребляют ресурсы в разделе «% ЦП».

Как удалить троян

Если вы обнаружите троянскую программу, маскирующуюся под законную программу, скрывающуюся под программой запуска или работающую в качестве фонового процесса, следующим шагом будет ее удаление. Вот как вы можете это сделать.

Удаление троянов, выдающих себя за программы

Если вы используете ПК с Windows:

- Откройте настройки вашего ПК.

- Щелкните Приложения.

- Перейдите в раздел «Приложения и функции».

- Нажмите на название троянской программы.

- Выберите Удалить.

Если вы используете Mac:

- Запустите OS X Finder.

- Нажмите Command+Shift+A, чтобы открыть папку «Приложения».

- Найдите троянца.

- Перетащите его значок в корзину.

- Можно также выбрать приложение, нажать «Файл», затем нажать «Переместить в корзину».

- При необходимости введите имя администратора или пароль.

Если вы используете мобильное устройство Android:

- Перейдите в настройки Android.

- Выберите Приложения и уведомления.

- Нажмите «Информация о приложении».

- Найдите троянское приложение и коснитесь его.

- Нажмите «Удалить».

Удаление троянских программ, выдающих себя за автозагрузку

В Windows:

- Нажмите Windows+R, чтобы вызвать меню «Выполнить».

- Введите «regedit» в поле.

- Выберите HKEY_CURRENT_USER, затем разверните папку Software.

- Найдите троянскую программу.

- Щелкните правой кнопкой мыши его папку и выберите Удалить.

На Mac:

- В строке меню Mac щелкните логотип Apple.

- Выберите Системные настройки.

- Перейти к пользователям и группам.

- Выберите свой идентификатор из списка.

- Выберите Элементы входа для получения списка программ, которые запускаются при запуске.

- В столбце Скрыть установите флажок рядом с трояном.

Удаление троянов с вредоносными фоновыми процессами

В Windows:

- Запустите диспетчер задач, нажав Ctrl+Alt+Del.

- Щелкните вредоносный процесс правой кнопкой мыши.

- Выберите Свойства.

- Перейдите на вкладку «Сведения» и запишите название продукта.

- Закройте окно «Свойства» и нажмите «Завершить задачу».

- Удалите программу (на основе названия продукта), которая запустила процесс.

На Mac:

- Нажмите Command+Пробел, чтобы открыть Spotlight.

- Введите «монитор активности».

- Выберите вредоносный пакет.

- Нажмите значок X на панели инструментов.

- Выберите Принудительный выход.

- Удалите программу, запустившую процесс.

Сканирование устройств с помощью антивирусного программного обеспечения

Шаги, описанные выше, помогут вам обнаружить и удалить троянов самостоятельно, но мы знаем, что они кропотливы. У кого есть время делать все эти шаги на регулярной основе, верно? Если вы хотите пойти по более простому пути, сканирование ваших устройств с помощью антивирусного программного обеспечения сэкономит вам много времени и энергии. Вы можете приобрести антивирусное программное обеспечение или скачать бесплатный антивирус; просто убедитесь, что у него есть необходимые функции для борьбы с троянами. Мы рекомендуем антивирусное программное обеспечение со следующими функциями:

У кого есть время делать все эти шаги на регулярной основе, верно? Если вы хотите пойти по более простому пути, сканирование ваших устройств с помощью антивирусного программного обеспечения сэкономит вам много времени и энергии. Вы можете приобрести антивирусное программное обеспечение или скачать бесплатный антивирус; просто убедитесь, что у него есть необходимые функции для борьбы с троянами. Мы рекомендуем антивирусное программное обеспечение со следующими функциями:

- Сканирование в реальном времени

- Сканирование на основе подписи

- Обнаружение вредоносных программ на основе поведения

- Безопасность электронной почты

- Брандмауэр

СОВЕТ НАШИХ ЭКСПЕРТОВ: Поскольку троянские программы не размножаются самостоятельно, удаление программы, содержащей вредоносное ПО, работает в большинстве случаев. Однако есть виды троянцев, которые устанавливают дополнительные вредоносные программы. Простого удаления троянца может быть недостаточно, поэтому лучше всего использовать антивирусное программное обеспечение, чтобы избавиться от всех следов троянской атаки.

Простого удаления троянца может быть недостаточно, поэтому лучше всего использовать антивирусное программное обеспечение, чтобы избавиться от всех следов троянской атаки.

Защитите себя: избегайте заражения троянами

Недостаточно иметь даже самое лучшее антивирусное программное обеспечение; в конце концов, ни одно антивирусное программное обеспечение не идеально. Как сторонники цифровой безопасности, мы поощряем безопасное поведение в Интернете, чтобы защитить компьютеры, мобильные телефоны и любые устройства, подключенные к Интернету, от таких угроз, как трояны. Но как именно мы можем оставаться в безопасности в Интернете? Ну, во-первых, мы должны знать, откуда берутся трояны, чтобы знать, чего следует избегать.

Откуда берутся трояны

Троянымогут прийти практически откуда угодно: с зараженной флешки, электронной почты, взломанного веб-сайта и так далее. Однако история показывает, что большинство троянцев исходят из следующих источников:

- Сайты обмена файлами: Сайты обмена файлами полезны, но у них есть недостатки.

Одна из них заключается в том, что хакеры могут загружать взломанные копии законного программного обеспечения, внедряемого с помощью троянских программ, и ждать, пока ничего не подозревающие цели клюнут на приманку.

Одна из них заключается в том, что хакеры могут загружать взломанные копии законного программного обеспечения, внедряемого с помощью троянских программ, и ждать, пока ничего не подозревающие цели клюнут на приманку. - Вложения электронной почты: Достаточно одного щелчка мыши, чтобы троянское вложение заразило компьютер. Если щелкнуть зараженное вложение, оно загрузит и установит троянскую вредоносную программу, которая затем сделает то, для чего запрограммирована.

- Зараженные веб-сайты: Если вы посещаете взломанный веб-сайт, внедренные в него вредоносные коды перенаправят вас на другой вредоносный веб-сайт или установят троянскую программу.

- Взломанный Wi-Fi: Взломанный Wi-Fi или даже поддельная точка доступа Wi-Fi, выглядящая как настоящая общедоступная точка доступа, может дать хакерам легкий доступ к вашему устройству. Если вы подключитесь к одному из них, хакер сможет выполнить все виды атак на ваше устройство, например, установить бэкдор-программы или RAT.

Как избежать заражения троянскими программами

Теперь, когда мы знаем, откуда чаще всего берутся трояны, проще сохранять осторожность. Следуйте этим советам, чтобы обезопасить себя от троянских инфекций:

- Используйте VPN при загрузке с файлообменника. VPN скрывает ваш IP-адрес от хакеров, пытающихся шпионить за вашим устройством, пока вы загружаете файлы с сайта обмена файлами. Кроме того, VPN скрывают вашу историю просмотров. Хотя некоторые VPN могут замедлять загрузку, мы протестировали несколько VPN для работы с торрентами, которые оказали минимальное влияние на нашу работу с торрентами.

- Если вы не уверены, не открывайте вложение электронной почты или файл мгновенного обмена сообщениями. Если ваш антивирус имеет защиту электронной почты, сканируйте вложение, прежде чем открывать его.

- Не посещайте незащищенные веб-сайты. Большинство браузеров предупредят вас, если вы попытаетесь открыть незащищенный веб-сайт.

Если вы видите одно из этих предупреждений, немедленно отступите.

Если вы видите одно из этих предупреждений, немедленно отступите. - Подключитесь к VPN при общедоступной сети Wi-Fi. Подключение к общедоступной сети Wi-Fi всегда сопряжено с риском. На всякий случай используйте VPN, чтобы скрыть историю посещенных страниц от кого-либо еще в сети. Более того, VPN меняют ваш IP-адрес, делая вас менее уязвимым для взлома.

- Не устанавливайте приложения или программы с неофициальных веб-сайтов или репозиториев приложений. Официальные страницы загрузки программного обеспечения и репозитории приложений существуют не просто так — чтобы мы могли загружать программы и приложения без вредоносных программ.

- Перед установкой проверьте разрешения приложения. Троянец, маскирующийся под легитимное приложение, может использовать свои разрешения для выполнения вредоносных задач. Например, не устанавливайте приложение-фонарик или калькулятор, которое запрашивает разрешение на отправку SMS.

Резюме

Трояныскрытны и могут нанести различный ущерб. Но если мы хотим, чтобы вы что-то вынесли из этой статьи, так это то, что от троянов можно защититься. Если вы следите за своими устройствами на наличие нарушений, используете инструменты цифровой безопасности, такие как антивирусное программное обеспечение и VPN, и активно практикуете безопасное поведение в Интернете, вы можете избавить себя от проблем с зараженным трояном устройством.

Часто задаваемые вопросы

С троянами и вредоносными программами приходится иметь дело, поэтому давайте ответим на часто задаваемые вопросы, связанные с троянами, чтобы прояснить ситуацию.

- Что такое троянский вирус на компьютере?

Троянский вирус на компьютере или просто троян — это вредоносная программа или код, маскирующийся под законное и безвредное программное обеспечение.

После заражения устройства он выполняет свою задачу, которая может включать удаление или изменение данных, кражу данных, установку дополнительных вредоносных программ и нарушение производительности системы.

После заражения устройства он выполняет свою задачу, которая может включать удаление или изменение данных, кражу данных, установку дополнительных вредоносных программ и нарушение производительности системы.Однако термин «троянский вирус» является неправильным, поскольку трояны и компьютерные вирусы — это два разных типа вредоносных программ. Вирусы могут распространяться путем саморепликации, а трояны не самореплицируются. Вирусы часто присоединяются к другому программному обеспечению, а трояны — это программное обеспечение, содержащее вредоносный код. Правильный термин — просто «троян» или «троянское вредоносное ПО».

- Как работает троянский вирус?

Трояны

заражают устройство, обманом заставляя его пользователя загружать, казалось бы, безобидное программное обеспечение, содержащее вредоносные коды. После загрузки, установки и запуска вредоносный код запускается.

- Можно ли удалить троянские вирусы?

Троянские вирусы можно удалить различными способами.