Как зашифровать документ, хранящийся на Google Диске

Многие из нас используют Документы Google для повседневной работы с документами. С помощью Google Docs вы можете легко делиться своими документами, сотрудничать и получать к ним доступ на любом компьютере. Самое приятное, что вам не нужно устанавливать стороннее программное обеспечение. Несмотря на все удобства, важно защитить ваши документы, и один из лучших способов сделать это — зашифровать Документы Google.

Как зашифровать Google Документы

В этой статье мы расскажем вам о нескольких способах, которыми вы можете зашифровать документ, хранящийся на Google Диске . При этом Google изначально не предлагает функцию шифрования для документов. Нам не остается ничего другого, кроме как использовать обходные пути и сторонние расширения.

- Unshare Documents

- Зашифруйте Google Документы с Boxcrypt

- Шифрование документов в автономном режиме/перед загрузкой

- Зашифруйте файлы Google Doc с помощью VeraCrypt.

1] Безопасные документы с помощью Unsharing

Документы Google могут просматривать/редактировать только те, кто имеет к ним доступ. Более того, опции обмена в Google Doc позволят вам контролировать даже самый маленький аспект. Также стоит упомянуть, что вам нужно сохранить свою учетную запись Gmail в безопасности. Мы перечислили некоторые из лучших способов защитить вашу учетную запись Gmail от злоумышленников.

Я также хотел бы предложить вам поделиться файлами после использования. Чтобы отменить совместное использование файлов Google Doc, выполните действия, описанные ниже,

- Откройте Google Doc

- Нажмите на синюю кнопку «Поделиться» в правом верхнем углу.

- Нажмите на знак X против каждого человека, с которым вы хотите отменить публикацию документа

- Выберите Поделиться и сохранить.

2] Зашифруйте Google Документы с Boxcryptor

Boxcryptor — это простой способ зашифровать ваши документы Google. Он работает путем синхронизации с вашим любимым облачным сервисом и синхронизируется с программами, которые уже установлены на вашем компьютере. Базовая бесплатная версия Boxcryptor достаточна для обычных пользователей. Бесплатный уровень предлагает одного облачного провайдера, два устройства, услуги сообщества и возможность обмениваться зашифрованными файлами с людьми, которые не используют Boxcryptor.

Кроме того, вы также можете выбрать дополнительный PIN-код или пароль для отправленных файлов и отправлять неограниченное количество ссылок. Что касается безопасности, Boxcryptor использует ключи AES, и в целях безопасности одни и те же ключи никогда не используются повторно. Разработчики утверждают, что им необходимо сохранить некоторые данные в облаке и обеспечить их безопасность на сервере Boxcryptor. Все сказано и сделано; Я все еще опасаюсь предоставить доступ к своему облачному накопителю стороннему поставщику программного обеспечения. Загрузите Boxcryptor с домашней страницы.

3] Защита паролем документов в автономном режиме/перед загрузкой

Это один из лучших способов противодействия отсутствию функции шифрования в Документе Google. Зашифруйте Google Документы с помощью Microsoft Office.

Для шифрования откройте Файл> Защитить документ> Зашифровать паролем. Убедитесь, что вы помните пароль, так как позже его невозможно восстановить. Как только вы закончите с шифрованием, загрузите файл на Google Drive.

4] Шифрование файлов Google Doc с помощью VeraCrypt

VeraCrypt — это инструмент, который позволяет вам шифровать любые файлы. Процесс полностью в автономном режиме, и вам необходимо загрузить и установить VeraCrypt для того же. Он поддерживает множество алгоритмов шифрования, таких как AES, Twofish и Serpent.

Все, что вам нужно сделать, это создать новую папку с зашифрованными файлами на Google Диске и синхронизировать ее с вашим ПК. Вновь созданный диск будет выглядеть как внешний жесткий диск. Теперь вы можете перетащить все ваши файлы, и они будут автоматически зашифрованы. Обратите внимание, что вам потребуется установить VeraCrypt для расшифровки файлов.

Надеюсь, вы найдете этот пост полезным.

15 сокращателей ссылок на замену Goo.gl

Google окончательно закрыла свой сервис Goo.gl. Все сокращённые ссылки по-прежнему будут работать, но для создания новых придётся искать другие инструменты.

1. Is.gd

Бесплатный сокращатель ссылок имеет минимум возможностей и простой интерфейс. Чтобы отслеживать статистику, не надо регистрироваться, достаточно нажать на I want to see statistics for this URL под ссылкой.

Сократить ссылку →

2. To.click

Отличный функциональный сокращатель с быстрым редиректом и подробной статистикой.

Сократить ссылку →

3. Bit.do

Сокращатель ссылок от бразильской компании Insite. Сервис порадует подробной статистикой, а также возможностью задать имя для ссылки и даже создать собственный домен. За последнее, правда, придётся заплатить.

Сократить ссылку →

4. Tiny URL

Один из ветеранов сокращательного дела. Простой и удобный сервис, который служит верой и правдой уже много лет.

Сократить ссылку →

5. Ow.ly

Сервис от платформы отложенного постинга Hootsuite. Чтобы воспользоваться сокращателем, придётся зарегистрироваться в сервисе. Если вы планируете пользоваться им только для сокращения ссылок, выбирайте бесплатный тариф.

Сократить ссылку →

6. U.to

Простой русскоязычный сервис. Чтобы посмотреть статистику, придётся зарегистрироваться. Можно обойтись и без этого, если просто хотите сократить ссылку.

Сократить ссылку →

7. Cutt.us

Этот сервис примечателен тем, что в нём можно создавать сразу несколько ссылок.

Сократить ссылку →

8. Bitly

Популярный сервис с удобным интерфейсом и функциональной панелью администрирования, позволяющей отслеживать клики по ссылкам и просматривать расширенную статистику по ним.

Сократить ссылку →

9. Zapier URL Shortener

Отличный сервис одноимённой компании для интеграции веб-приложений. Умеет не только сокращать ссылки, но и делать это автоматически при срабатывании определённых триггеров.

Сократить ссылку →

10. Rebrandly

Продвинутый сервис, который пригодится для продвижения бренда. С помощью Rebrandly можно создавать персонализированные ссылки с доменом вашего сайта.

Сократить ссылку →

11. Lnnk

Очень простой сервис сокращения, в котором можно генерировать защищённые паролем ссылки. Lnnk работает как в качестве веб-сервиса, так и в виде браузерного расширения.

Сократить ссылку →

12. Polr

Сервис Polr позволит быстро сократить любую ссылку и настроить её отображение, выбрав окончание на своё усмотрение. Кроме того, можно воспользоваться исходным кодом Polr и сделать собственную сокращалку.

Сократить ссылку →

13. YOURLS

Ещё один проект для создания собственного сервиса сокращения ссылок, предоставляющий подробную статистику об источниках трафика.

Сократить ссылку →

14. Vk.com/cc

Удобный сокращатель ссылок от социальной сети «ВКонтакте». Правда, он доступен только для зарегистрированных пользователей.

Сократить ссылку →

15. Clck.ru

Максимально простой и удобный сервис от «Яндекса». Помимо короткой ссылки, он создаёт ещё и QR-код.

Сократить ссылку →

Шифрование фотографий в Google Диск / КиберСофт corporate blog / Habr

Нужно зашифровать важные фотографии и другие документы, поместить их в облако в зашифрованном виде и синхронизировать с другим Android-устройством? Вам кажется, что все это довольно сложно, а работать с зашифрованными данными будет неудобно. Это не так. В этой статье будет показано, как реализовать данный сценарий всего за две минуты.Как шифровалось облако раньше?

Как раньше можно было зашифровать данные в облаке? Самый простой способ — поместить файлы в криптоконтейнер, а файл самого контейнера поместить на Google Диск или любое другое облачное хранилище. Затем, чтобы работать с файлами на другом устройстве, нужно было загрузить контейнер, открыть его, просмотреть/изменить файлы и скопировать обратно в облако. Такая схема вполне возможна, Android-приложений для создания криптоконтейнеров предостаточно, например, EDS Lite. Но при такой схеме возникает два недостатка:

- Неудобство. Все операции нужно производить вручную — загрузить контейнер на локальное устройство, открыть, затем закрыть, загрузить в облако заново. К тому же если размер контейнера составляет несколько гигабайтов, а вам нужно изменить файл, размером несколько килобайт, то такую схему вряд ли можно назвать рациональной, а при наличии медленного Интернет-соединения — вообще безнадежной.

- Синхронизация файлов при одновременном использовании одного и того же набора зашифрованных файлов на разных устройствах невозможна в принципе. Поскольку нет доступа к самому набору файлов, то придется синхронизировать огромные криптоконтейнеры: ага, на первом устройстве криптоконтейнер «более свежий», значит все 10 Гб нужно загрузить на второе устройство. Не забываем, что речь идет о мобильных устройствах и мобильных соединениях, которые еще не такие быстрые и дешевые, как бы нам хотелось.

Ясное дело, что старая схема шифрования файлов в облаке никуда не годится. Ее можно использовать разве что если вы используете набор файлов лично, размер контейнера небольшой, а в облако вы помещаете файл контейнера из соображений резервного копирования, а не совместной работы на разных устройствах.

Но так было раньше, а сейчас предлагаем посмотреть, как можно всего за несколько минут зашифровать и синхронизировать с облаком ваши данные с помощью приложения CyberSafe Mobile 2. Далее мы рассмотрим четыре наиболее вероятные сценария использования приложения CyberSafe Mobile 2. В качестве секретных данных мы будем использовать фотографии, однако приложение никак не ограничивает тип данных, и вы можете защищать любые данные.

Сценарий 1. Шифрование облачной папки

Самый простой сценарий — шифрование облачной папки на Google. Все предельно просто: нужно открыть боковое меню, выбрать команду Google Диск, выбрать свой Google-аккаунт и зашифровать одну из папок. Чтобы процесс шифрования происходил быстрее, лучше шифровать пустую папку. Создайте папку (рис. 1), а затем из меню выберите команду Зашифровать текущую папку (рис. 2). В папке появится файл cybersafe.cloud.conf — подтверждение тому, что папка зашифрована. После этого можно скопировать файлы в зашифрованную папку. Пиктограмма замка означает, что файл зашифрован (рис. 3).

Рис. 1. Создание новой папки |

Рис. 2. Шифрование папки |

Рис. 3. В зашифрованную папку добавлены файлы |

Правда, чтобы этот сценарий был таким простым, нужно предварительно создать свой ключ и добавить Google-аккаунт. Далее будет показано, как это сделать.

Сценарий 2. Шифрование фотографий на устройстве

Предположим, что у вас есть некоторые фотографии, которые вы бы хотели спрятать от сторонних глаз (когда кто-то возьмет в ваши руки ваш смартфон).

Первым делом нужно создать сейф — криптоконтейнер, который будет содержать ваши файлы в зашифрованном виде. При создании сейфа нужно указать путь к файлу сейфа (без разницы, где будет находиться сейф — на SD-карте или в памяти устройства), пароль, а также размер сейфа (рис. 3). Чем больше размер сейфа, тем дольше длится его создание. А если включен режим заполнения свободного пространства случайными данными, то придется запастись терпением.

Рис. 4. Создание сейфа |

Рис. 5. Открытие созданного сейфа |

Рис. 6. Боковое меню |

Затем созданный сейф появится в списке сейфов, нужно нажать на нем для его открытия — программа запросит ввести пароль, указанный при его создании (рис. 5). После открытия программа отобразит список файлов и каталогов сейфа. Понятно, что он будет пуст — ведь сейф мы только что создали. Поэтому открываем боковое меню (рис. 6) и переходим к менеджеру файлов.

Менеджер файлов (рис. 7) позволяет просматривать память устройства, файлы на SD-карте, а также сетевые папки. Нужно отметить, что автоматического поиска сетевых ресурсов в приложении нет, поэтому пользователю нужно знать имя компьютера и имя папки, чтобы добавить ее в список.

Рис. 7. Менеджер файлов |

Рис. 8. Файлы, которые нужно зашифровать |

Рис. 9. Операции над файлами |

Перейдите к месту, содержащему файлы и папки, которые вы хотите зашифровать (рис. 8). Выделите файлы и выберите команду Копировать (или Вырезать). Обратите внимание, что в списке команд есть команда удаления файлов с перезаписью, что полезно для удаления исходных файлов после шифрования (рис. 9).

Откройте боковое меню, щелкните по сейфу, в который нужно поместить скопированные/вырезанные фотографии, выберите команду Вставить и дождитесь, пока файлы будут помещены в сейф. По окончанию операции копирования, вы будете уведомлены посредством области уведомления (рис. 10), на ней же будет кнопка, позволяющая удалить исходные фото (если вы выбрали именно копирование фотографий).

Приложение CyberSafe Mobile 2 оснащено встроенным просмоторщиком фотографий (рис. 11), который к тому же позволяет производить поворот изображения и поддерживает полноэкранный просмотр (рис. 12).

Рис. 10. Файлы помещены в сейф |

Рис. 11. Просмоторщик фото |

Рис. 12. Операции над изображением |

Собственно, если ставится задача зашифровать данные только на одном устройстве и не предполагается работа с ними на разных устройствах, на этом все. Однако данный сценарий не использует и трети функционала программы. Давайте попробуем усложнить задачу и подмонтировать сейф к папке DCIM. Это означает, что все созданные приложением Камера фотографии будут автоматически зашифрованы! Но для этого вам нужны права root, иначе невозможно будет выполнить операцию монтирования.

Первым делом нужно включить монтирование, если вы этого не сделали при первом запуске программы. А не сделать этого вы могли по двум причинам — или у вас нет прав root (тогда запрос на включение монтирования не появился бы) или вы просто не захотели.

В настройках программы (команда Настройки в боковом меню, раздел Настройки монтирования) нужно включить параметр Монтировать с помощью FUSE (рис. 13). Параметр Базовый путь для монтирования задает каталог, к которому будут монтироваться сейфы, если путь монтирования в настройках сейфа не задан.

При включенном монтировании в окне Свойства сейфа появятся следующие параметры (рис. 14):

- Путь для монтирования — здесь нужно указать каталог, к которому будет монтироваться сейф. Если оставить это поле пустым, то сейф будет подмонтирован к каталогу default\имя_сейфа. Каталог по умолчанию (default) определяется в настройках программы.

- Автоматически монтировать сейф при загрузке — сейф будет смонтирован автоматически при загрузке Android. Параметр подходит для описанного ранее сценария использования программы.

- Автоматически монтировать сейф на старте программы — сейф будет подмонтирован после запуска программы. Пока вы не введете мастер-пароль, сейф смонтирован не будет.

Чтобы подмонтировать файл к папке DCIM (полный путь /sdcard/DCIM), нужно в настройках сейфа указать этот путь как путь монтирования, а затем включить параметры Запомнить пароль и Автоматически монтировать сейф при загрузке. После этого нужно перезапустить устройство.

Рис. 13. Включение монтирования |

Рис. 14. Параметры сейфа (при включенном монтировании) |

Важно помнить — программа не увеличивает размер сейфа «на лету», поэтому при создании нужно позаботиться, чтобы сейф был подходящего размера. Размер файла фотографии, созданной самой обычной камерой на 5 Мп, составляет примерно 1.2 Мб. Следовательно, в сейф размером 2048 Мб поместится около 1700 фотографий. Много это или мало — решать вам.

Сценарий 3. Синхронизация фотографий с облаком

Синхронизация сейфа с облаком полезна в нескольких случаях. Самый простой — это синхронизация ради бэкапа. Вы хотите делать резервные копии ваших конфиденциальных данных, но не хотите хранить резервную копию в открытом виде. Второй случай — синхронизация ради работы с одним набором файлов на разных устройствах. Третий — если нужно «поделиться» некоторыми файлами с другими пользователями.

Принцип работы приложения довольно прост: создается ключевая пара и перед «отправкой» файла в облако файлы шифруются вашим открытым ключом. Для расшифровки файлов используется ваш закрытый ключ.

При «расшаривании» файлов другим пользователям они шифруются открытыми ключами пользователей-получателей, что позволяет им расшифровать файлы своими закрытыми ключами. Само собой разумеется, программа производит шифрование/расшифровку абсолютно прозрачно, поэтому пользователь даже не задумывается над этим.

Последовательность действий по синхронизации фото между двумя Android-устройствами:

- Создайте сейф подходящего размера (пусть 3 Гб) на первом устройстве.

- Настройте синхронизацию с облачной папкой, пусть это будет папка mysafe.

- Экспортируйте созданную во время синхронизации ключевую пару и скопируйте ее файлы на второе устройство.

- Создайте сейф такого же (3 Гб) размера на втором устройстве.

- Настройте на втором устройстве такой же аккаунт Google, как и на первом.

- При настройке синхронизации импортируйте скопированный ранее на второе устройство ключ и выберите папку синхронизации mysafe.

Рассмотрим процесс настройки синхронизации сейфа с Google Диском. Выполните длинное нажатие на сейфе, который вы хотите синхронизировать. Из появившегося меню выберите команду Синхронизировать содержимое сейфа с Google Диск (рис. 15). Далее приложение предложит создать или загрузить ключ (рис. 16). На первом устройстве нужно создать ключ, на втором — загрузить созданный ранее. При создании ключа нужно выбрать всего лишь e-mail (если к устройству «привязано» несколько Google-аккаунтов) и ввести пароль. Если настроен только один Google-аккаунт — просто ввести пароль. После создания ключа появится меню управления ключом (рис. 17). Вы можете экспортировать ключ для его копирования на другое устройство. В этом случае нужно обязательно включить параметр С приватным ключом, иначе будет экспортирована только открытая (публичная) часть ключа. Кнопка Публикация ключа позволяет опубликовать ваш публичный ключ на сервере ключей (публикация бесплатная), чтобы другие пользователи смогли легко найти ваш публичный ключ. Публикация на сервере ключей избавляет от необходимости обмениваться публичными ключами самостоятельно.

Рис. 15. Включение синхронизации сейфа |

Рис. 16. Создать или загрузить ключ |

Рис. 17. Операции над ключами |

При импорте ключа нужно открыть id-файл, который будет создан в результате экспорта ключа (рис. 18). Нажмите кнопку Назад на вашем устройстве, чтобы перейти к настройке Google Диска. Изначально список Google-дисков пуст (рис. 19). Нажмите кнопку в верхнем левом углу для добавления Google Диск.

Выберите один из зарегистрированных на устройстве аккаунтов (рис. 20). После этого выбранный вами аккаунт появится в списке (рис. 21). Вы можете добавить сразу несколько Google-аккаунтов.

Рис. 18. Импорт ключа |

Рис. 19. Пустой список Google-дисков |

Рис. 20. Выбор Google-аккаунта |

Рис. 21. Список зарегистрированных Google Дисков |

Выберите нужный Google Диск, появится список папок. Выберите (или создайте) папку, которая будет использоваться в качестве папки синхронизации с вашим сейфом. Нажмите кнопку Выбрать (рис. 22). Начнется процесс синхронизации файлов (рис. 23). По окончанию этого процесса вы получите уведомление, а в папке синхронизации появятся загруженные файлы (рис. 24). Желательно, чтобы процесс синхронизации проходил, когда вы подключены к Интернету по Wi-Fi или 3G/4G (чем выше скорость передачи данных, тем быстрее завершится синхронизация).

Рис. 22. Выбор папки синхронизации |

Рис. 23. Состояние процесса синхронизации |

Рис. 24. Фотографии из сейфа синхронизированы с папкой Google Диска |

А теперь рассмотрим процесс «расшаривания» файлов. Выберите файлы, которыми вы хотите поделиться и нажмите кнопку со стрелкой и пользователем (рис. 25).

Далее нужно добавить пользователей (рис. 26). Если пользователь опубликовал ключ, тогда нажмите кнопку поиска и введите e-mail пользователя (рис. 27). Если пользователь не публиковал ключ, нужно нажать кнопку с дискетой (эдакая ностальгия) и выбрать публичный ключ пользователя (до этого пользователь должен предоставить вам свой публичный ключ)

Рис. 25. Выбраны файлы |

Рис. 26. Пользователей нет |

Рис. 27. Поиск пользователя |

Далее выберите пользователя (или пользователей), которому нужно отправить файл (рис. 28). Начнется процесс предоставления общего доступа (рис. 29) к файлами, по окончанию которого вы получите уведомление, а пользователь, которому вы «отправили» файлы, сможет получить доступ к ним через Доступные мне (рис. 30). Обратите внимание: в разделе Доступные мне отображаются не только файлы, которыми с вами поделились через приложение CyberSafe Mobile 2, но и те, к которым вам открыли доступ в Google Диск. Зашифрованные файлы, которыми с вами поделились другие пользователи через CyberSafe Mobile, находятся в папке CyberSafe .

Рис. 28. Пользователь выбран |

Рис. 29. Предоставление общего доступа |

Рис. 30. Доступные мне |

Сценарий 4. Синхронизация Windows ПК с облаком

Ранее было показано, как синхронизировать содержимое сейфа с Google Диском и как предоставить доступ к некоторым файлам некоторым пользователям. А что если есть набор файлов, с которыми должна работать группа пользователей, причем некоторые из них работают на ПК под управлением Windows?

Для доступа к зашифрованным файлам на ПК понадобится программа CyberSafe Top Secret.

Первым делом в программе CyberSafe Top Secret нужно создать (или импортировать в программу) ключи всех пользователей (рис. 31).

Рис. 31. Программа CyberSafe Top Secret

Как правило, все пользователи работают под своими собственными аккаунтами, а общая папка принадлежит другому аккаунту. Поэтому нужно предоставить всем пользователям доступ к папке Общие документы, если этого еще не было сделано. Откройте через веб-интерфейс Google Диск аккаунта, содержащего общие документы. Щелкните правой кнопкой мыши по нужному каталогу и выберите команду Совместный доступ (рис. 32).

Рис. 32. Выберите команду Совместный доступ

Рис. 33. Предоставление доступа к папке пользователям

Предоставьте доступ к папке Общие документы всем, кто должен с ней работать. После этого нажмите кнопку Отправить (рис. 33).

Полдела сделано. Теперь осталось зашифровать папку. Перейдите в раздел Облачное шифрование программы CyberSafe Top Secret и добавьте папку Google-диска (рис. 34). При добавлении папки выберите ключи всех пользователей, которые должны работать с папкой. Не забудьте также нажать кнопку Включить перед использованием папки. Подробно о настройке облачного шифрования рассказано в руководстве по программе CyberSafe Top Secret.

Рис. 34. Папка Общие документы добавлена в CyberSafe Top Secret

Собственно, на этом все. После шифрования и синхронизации файлов пользователи Android-устройств смогут работать с зашифрованными файлами. Папка Общие документы будет отображаться в разделе Доступные мне. Поскольку папка была зашифрована ключами всех пользователей, то каждый из пользователей сможет расшифровать имеющиеся в ней файлы. Никакой дополнительной настройки CyberSafe Mobile не требуется.

|

Отправляйте шифрованные сообщения своим деловым партнерам и клиентам

Политика в отношении содержания

Несколько вариантов доставки

Нормативные документы (на английском языке) |

Используем малоизвестные функции Google, чтобы найти сокрытое — «Хакер»

Содержание статьи

Получение частных данных не всегда означает взлом — иногда они опубликованы в общем доступе. Знание настроек Google и немного смекалки позволят найти массу интересного — от номеров кредиток до документов ФБР.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.К интернету сегодня подключают всё подряд, мало заботясь об ограничении доступа. Поэтому многие приватные данные становятся добычей поисковиков. Роботы-«пауки» уже не ограничиваются веб-страницами, а индексируют весь доступный в Сети контент и постоянно добавляют в свои базы не предназначенную для разглашения информацию. Узнать эти секреты просто — нужно лишь знать, как именно спросить о них.

Ищем файлы

В умелых руках Google быстро найдет все, что плохо лежит в Сети, — например, личную информацию и файлы для служебного использования. Их частенько прячут, как ключ под половиком: настоящих ограничений доступа нет, данные просто лежат на задворках сайта, куда не ведут ссылки. Стандартный веб-интерфейс Google предоставляет лишь базовые настройки расширенного поиска, но даже их будет достаточно.

Ограничить поиск по файлам определенного вида в Google можно с помощью двух операторов: filetype и ext. Первый задает формат, который поисковик определил по заголовку файла, второй — расширение файла, независимо от его внутреннего содержимого. При поиске в обоих случаях нужно указывать лишь расширение. Изначально оператор ext было удобно использовать в тех случаях, когда специфические признаки формата у файла отсутствовали (например, для поиска конфигурационных файлов ini и cfg, внутри которых может быть все что угодно). Сейчас алгоритмы Google изменились, и видимой разницы между операторами нет — результаты в большинстве случаев выходят одинаковые.

WWW

Фильтруем выдачу

По умолчанию слова и вообще любые введенные символы Google ищет по всем файлам на проиндексированных страницах. Ограничить область поиска можно по домену верхнего уровня, конкретному сайту или по месту расположения искомой последовательности в самих файлах. Для первых двух вариантов используется оператор site, после которого вводится имя домена или выбранного сайта. В третьем случае целый набор операторов позволяет искать информацию в служебных полях и метаданных. Например, allinurl отыщет заданное в теле самих ссылок, allinanchor — в тексте, снабженном тегом <a name>, allintitle — в заголовках страниц, allintext — в теле страниц.

Для каждого оператора есть облегченная версия с более коротким названием (без приставки all). Разница в том, что allinurl отыщет ссылки со всеми словами, а inurl — только с первым из них. Второе и последующие слова из запроса могут встречаться на веб-страницах где угодно. Оператор inurl тоже имеет отличия от другого схожего по смыслу — site. Первый также позволяет находить любую последовательность символов в ссылке на искомый документ (например, /cgi-bin/), что широко используется для поиска компонентов с известными уязвимостями.

Попробуем на практике. Берем фильтр allintext и делаем так, чтобы запрос выдал список номеров и проверочных кодов кредиток, срок действия которых истечет только через два года (или когда их владельцам надоест кормить всех подряд).

allintext: card number expiration date /2017 cvvКогда читаешь в новостях, что юный хакер «взломал серверы» Пентагона или NASA, украв секретные сведения, то в большинстве случаев речь идет именно о такой элементарной технике использования Google. Предположим, нас интересует список сотрудников NASA и их контактные данные. Наверняка такой перечень есть в электронном виде. Для удобства или по недосмотру он может лежать и на самом сайте организации. Логично, что в этом случае на него не будет ссылок, поскольку предназначен он для внутреннего использования. Какие слова могут быть в таком файле? Как минимум — поле «адрес». Проверить все эти предположения проще простого.

Используя два оператора, можно получить «секретные» документы NASA за 0,36 сПишем

inurl:nasa.gov filetype:xlsx "address"и получаем ссылки на файлы со списками сотрудников.

Адреса и телефоны ключевых сотрудников NASA в файле Excel

Пользуемся бюрократией

Подобные находки — приятная мелочь. По-настоящему же солидный улов обеспечивает более детальное знание операторов Google для веб-мастеров, самой Сети и особенностей структуры искомого. Зная детали, можно легко отфильтровать выдачу и уточнить свойства нужных файлов, чтобы в остатке получить действительно ценные данные. Забавно, что здесь на помощь приходит бюрократия. Она плодит типовые формулировки, по которым удобно искать случайно просочившиеся в Сеть секретные сведения.

Например, обязательный в канцелярии министерства обороны США штамп Distribution statement означает стандартизированные ограничения на распространение документа. Литерой A отмечаются публичные релизы, в которых нет ничего секретного; B — предназначенные только для внутреннего использования, C — строго конфиденциальные и так далее до F. Отдельно стоит литера X, которой отмечены особо ценные сведения, представляющие государственную тайну высшего уровня. Пускай такие документы ищут те, кому это положено делать по долгу службы, а мы ограничимся файлами с литерой С. Согласно директиве DoDI 5230.24, такая маркировка присваивается документам, содержащим описание критически важных технологий, попадающих под экспортный контроль. Обнаружить столь тщательно охраняемые сведения можно на сайтах в домене верхнего уровня .mil, выделенного для армии США.

"DISTRIBUTION STATEMENT C" inurl:navy.milОчень удобно, что в домене .mil собраны только сайты из ведомства МО США и его контрактных организаций. Поисковая выдача с ограничением по домену получается исключительно чистой, а заголовки — говорящими сами за себя. Искать подобным образом российские секреты практически бесполезно: в доменах .ru и .рф царит хаос, да и названия многих систем вооружения звучат как ботанические (ПП «Кипарис», САУ «Акация») или вовсе сказочные (ТОС «Буратино»).

Чертеж из руководства к учебно-боевому вертолету TH-57С Sea RangerВнимательно изучив любой документ с сайта в домене .mil, можно увидеть и другие маркеры для уточнения поиска. Например, отсылку к экспортным ограничениям «Sec 2751», по которой также удобно искать интересную техническую информацию. Время от времени ее изымают с официальных сайтов, где она однажды засветилась, поэтому, если в поисковой выдаче не удается перейти по интересной ссылке, воспользуйся кешем Гугла (оператор cache) или сайтом Internet Archive.

Забираемся в облака

Помимо случайно рассекреченных документов правительственных ведомств, в кеше Гугла временами всплывают ссылки на личные файлы из Dropbox и других сервисов хранения данных, которые создают «приватные» ссылки на публично опубликованные данные. С альтернативными и самодельными сервисами еще хуже. Например, следующий запрос находит данные всех клиентов Verizon, у которых на роутере установлен и активно используется FTP-сервер.

allinurl:ftp:// verizon.netТаких умников сейчас нашлось больше сорока тысяч, а весной 2015-го их было на порядок больше. Вместо Verizon.net можно подставить имя любого известного провайдера, и чем он будет известнее, тем крупнее может быть улов. Через встроенный FTP-сервер видно файлы на подключенном к маршрутизатору внешнем накопителе. Обычно это NAS для удаленной работы, персональное облако или какая-нибудь пиринговая качалка файлов. Все содержимое таких носителей оказывается проиндексировано Google и другими поисковиками, поэтому получить доступ к хранящимся на внешних дисках файлам можно по прямой ссылке.

Серийники, документы и еще сорок тысяч файлов с частных облаков

Подсматриваем конфиги

До повальной миграции в облака в качестве удаленных хранилищ рулили простые FTP-серверы, в которых тоже хватало уязвимостей. Многие из них актуальны до сих пор. Например, у популярной программы WS_FTP Professional данные о конфигурации, пользовательских аккаунтах и паролях хранятся в файле ws_ftp.ini. Его просто найти и прочитать, поскольку все записи сохраняются в текстовом формате, а пароли шифруются алгоритмом Triple DES после минимальной обфускации. В большинстве версий достаточно просто отбросить первый байт.

Один из файлов ws_ftp.ini в открытом доступе

Расшифровать такие пароли легко с помощью утилиты WS_FTP Password Decryptor или бесплатного веб-сервиса.

Расшифровка пароля занимает около секунды

Говоря о взломе произвольного сайта, обычно подразумевают получение пароля из логов и бэкапов конфигурационных файлов CMS или приложений для электронной коммерции. Если знаешь их типовую структуру, то легко сможешь указать ключевые слова. Строки, подобные встречающимся в ws_ftp.ini, крайне распространены. Например, в Drupal и PrestaShop обязательно есть идентификатор пользователя (UID) и соответствующий ему пароль (pwd), а хранится вся информация в файлах с расширением .inc. Искать их можно следующим образом:

"pwd=" "UID=" ext:inc

Раскрываем пароли от СУБД

В конфигурационных файлах SQL-серверов имена и адреса электронной почты пользователей хранятся в открытом виде, а вместо паролей записаны их хеши MD5. Расшифровать их, строго говоря, невозможно, однако можно найти соответствие среди известных пар хеш — пароль.

Подбор пароля по хешу MD5

До сих пор встречаются СУБД, в которых не используется даже хеширование паролей. Конфигурационные файлы любой из них можно просто посмотреть в браузере.

intext:DB_PASSWORD filetype:envПароль к базе данных открыто хранится в конфигурационном файле

С появлением на серверах Windows место конфигурационных файлов отчасти занял реестр. Искать по его веткам можно точно таким же образом, используя reg в качестве типа файла. Например, вот так:

filetype:reg HKEY_CURRENT_USER "Password"=Серверы с открытыми окнами

Не забываем про очевидное

Иногда добраться до закрытой информации удается с помощью случайно открытых и попавших в поле зрения Google данных. Идеальный вариант — найти список паролей в каком-нибудь распространенном формате. Хранить сведения аккаунтов в текстовом файле, документе Word или электронной таблице Excel могут только отчаянные люди, но как раз их всегда хватает.

filetype:xls inurl:passwordНациональный НИИ здоровья им. Ли Дэнхуэя случайно засветил список паролей

С одной стороны, есть масса средств для предотвращения подобных инцидентов. Необходимо указывать адекватные права доступа в htaccess, патчить CMS, не использовать левые скрипты и закрывать прочие дыры. Существует также файл со списком исключений robots.txt, запрещающий поисковикам индексировать указанные в нем файлы и каталоги. С другой стороны, если структура robots.txt на каком-то сервере отличается от стандартной, то сразу становится видно, что на нем пытаются скрыть.

Белый дом приветствует роботов

Список каталогов и файлов на любом сайте предваряется стандартной надписью index of. Поскольку для служебных целей она должна встречаться в заголовке, то имеет смысл ограничить ее поиск оператором intitle. Интересные вещи находятся в каталогах /admin/, /personal/, /etc/ и даже /secret/.

Goolge помогает зреть в корень списка директорий

Следим за обновлениями

Дырявых систем сегодня так много, что проблема заключается уже не в том, чтобы найти одну из них, а в том, чтобы выбрать самые интересные (для изучения и повышения собственной защищенности, разумеется). Примеры поисковых запросов, раскрывающие чьи-то секреты, получили название Google dorks. Одной из первых утилит автоматической проверки защищенности сайтов по известным запросам в Google была McAfee SiteDigger, но ее последняя версия вышла в 2009 году. Сейчас для упрощения поиска уязвимостей есть масса других средств. К примеру, SearchDiggity авторства Bishop Fox, а также пополняемые базы с подборкой актуальных примеров.

Актуальность тут крайне важна: старые уязвимости закрывают очень медленно, но Google и его поисковая выдача меняются постоянно. Есть разница даже между фильтром «за последнюю секунду» (&tbs=qdr:s в конце урла запроса) и «в реальном времени» (&tbs=qdr:1).

Временной интервал даты последнего обновления файла у Google тоже указывается неявно. Через графический веб-интерфейс можно выбрать один из типовых периодов (час, день, неделя и так далее) либо задать диапазон дат, но такой способ не годится для автоматизации.

По виду адресной строки можно догадаться только о способе ограничить вывод результатов с помощью конструкции &tbs=qdr:. Буква y после нее задает лимит в один год (&tbs=qdr:y), m показывает результаты за последний месяц, w — за неделю, d — за прошедший день, h — за последний час, n — за минуту, а s — за секунду. Самые свежие результаты, только что ставшие известными Google, находится при помощи фильтра &tbs=qdr:1.

Если требуется написать хитрый скрипт, то будет полезно знать, что диапазон дат задается в Google в юлианском формате через оператор daterange. Например, вот так можно найти список документов PDF со словом confidential, загруженных c 1 января по 1 июля 2015 года.

confidential filetype:pdf daterange:2457024-2457205Диапазон указывается в формате юлианских дат без учета дробной части. Переводить их вручную с григорианского календаря неудобно. Проще воспользоваться конвертером дат.

Таргетируемся и снова фильтруем

Помимо указания дополнительных операторов в поисковом запросе их можно отправлять прямо в теле ссылки. Например, уточнению filetype:pdf соответствует конструкция as_filetype=pdf. Таким образом удобно задавать любые уточнения. Допустим, выдача результатов только из Республики Гондурас задается добавлением в поисковый URL конструкции cr=countryHN, а только из города Бобруйск — gcs=Bobruisk. В разделе для разработчиков можно найти полный список.

Средства автоматизации Google призваны облегчить жизнь, но часто добавляют проблем. Например, по IP пользователя через WHOIS определяется его город. На основании этой информации в Google не только балансируется нагрузка между серверами, но и меняются результаты поисковой выдачи. В зависимости от региона при одном и том же запросе на первую страницу попадут разные результаты, а часть из них может вовсе оказаться скрытой. Почувствовать себя космополитом и искать информацию из любой страны поможет ее двухбуквенный код после директивы gl=country. Например, код Нидерландов — NL, а Ватикану и Северной Корее в Google свой код не положен.

Часто поисковая выдача оказывается замусоренной даже после использования нескольких продвинутых фильтров. В таком случае легко уточнить запрос, добавив к нему несколько слов-исключений (перед каждым из них ставится знак минус). Например, со словом Personal часто употребляются banking, names и tutorial. Поэтому более чистые поисковые результаты покажет не хрестоматийный пример запроса, а уточненный:

intitle:"Index of /Personal/" -names -tutorial -banking

Пример напоследок

Искушенный хакер отличается тем, что обеспечивает себя всем необходимым самостоятельно. Например, VPN — штука удобная, но либо дорогая, либо временная и с ограничениями. Оформлять подписку для себя одного слишком накладно. Хорошо, что есть групповые подписки, а с помощью Google легко стать частью какой-нибудь группы. Для этого достаточно найти файл конфигурации Cisco VPN, у которого довольно нестандартное расширение PCF и узнаваемый путь: Program Files\Cisco Systems\VPN Client\Profiles. Один запрос, и ты вливаешься, к примеру, в дружный коллектив Боннского университета.

filetype:pcf vpn OR GroupПоступить в Боннский университет значительно сложнее, чем подключиться к их VPN

INFO

Google находит конфигурационные файлы с паролями, но многие из них записаны в зашифрованном виде или заменены хешами. Если видишь строки фиксированной длины, то сразу ищи сервис расшифровки.

Пароли хранятся в зашифрованном виде, но Морис Массар уже написал программу для их расшифровки и предоставляет ее бесплатно через thecampusgeeks.com.

При помощи Google выполняются сотни разных типов атак и тестов на проникновение. Есть множество вариантов, затрагивающих популярные программы, основные форматы баз данных, многочисленные уязвимости PHP, облаков и так далее. Если точно представлять то, что ищешь, это сильно упростит получение нужной информации (особенно той, которую не планировали делать всеобщим достоянием). Не Shodan единый питает интересными идеями, но всякая база проиндексированных сетевых ресурсов!

Chrome научился обходить все блокировки Роскомнадзора лучше, чем Firefox

, Текст: Владимир Бахур

Популярность протокола DNS-over-HTTPS для передачи зашифрованных запросов DNS набирает обороты. Google планирует представить технологию уже в следующей сборке браузера Chrome со значительно большим числом CDN-партнеров.Блокировки сайтов помножат на ноль

Разработчики проекта Chromium из компании Google объявили о планах экспериментальной обкатки нового протокола шифрования «DNS поверх HTTPS» (DNS-over-HTTPS, DoH) в следующей сборке браузера Chrome под номером 78, стабильный релиз которого ожидается 22 октября 2019 г.

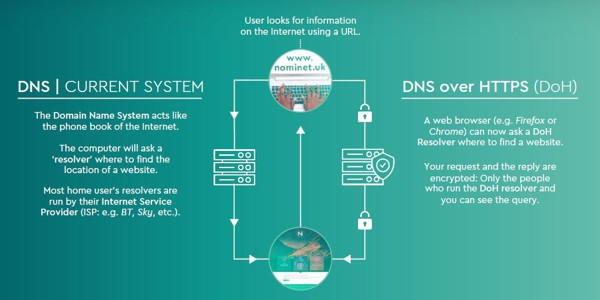

Протокол DNS-over-HTTPS обеспечивает обработку запросов на получение информации о домене сайта (DNS) через криптографически защищенный протокол HTTPS. Первой о включении DoH по умолчанию в одной из следующих сборок своего браузера Firefox на днях объявила Mozilla Corporation.

В отличие от осторожничающей Mozilla, планирующей постепенный ввод поддержки DNS-over-HTTPS для части пользователей в США с единственным CDN-партнером (Content Delivery Network – сеть доставки контента) Cloudflare, эксперимент Google изначально носит более масштабный характер.

Так, непосредственно на старте проекта разработчики браузера Chrome объявили о поддержке со стороны сразу шести CDN-провайдеров, уже внедривших DNS-over-HTTPS на своей стороне. В анонсе проекта Chromium также упоминается, что проект будет доступен «для небольшой части пользователей Chrome», однако не упоминаются какие-либо географические ограничения эксперимента, что потенциально дает возможность участия в нем жителям разных стран.

Ключевая идея эксперимента с внедрением протокола «DNS поверх HTTPS», по словам разработчиков Google, заключается в увеличении безопасности и конфиденциальности пользователей в Сети. Так, например, при подключении по общедоступной сети Wi-Fi протокол DoH не позволяет другим пользователям Wi-Fi определять посещаемые другими пользователями веб-сайты, а также предотвращает взлом ПК с помощью DNS-спуфинга («отравление кэша DNS») или фарминга (скрытного перенаправления на ложный IP-адрес).

В своей публикации в блоге Google Кенджи Бахе (Kenji Baheux), менеджер по продуктам Chrome, назвал это движением в сторону «повышения безопасности использования интернета».

На практике одновременное внедрение поддержки протокола DNS-over-HTTPS в браузере и на стороне а означает дальнейшую бесполезность систем фильтрации трафика для блокировки «нежелательных» интернет-сайтов — по крайней мере, для тех сайтов, которые размещают хостинг у таких CDN-провайдеров.

Как будет работать «DNS поверх HTTPS» в Chrome 78

По данным разработчиков Google, на старте эксперимента с внедрением протокола «DNS поверх HTTPS» в следующую версию браузера Chrome примут участие, как минимум, шесть CDN-провайдеров, внедривших на своей стороне поддержку DoH в свою службу DNS – это Cleanbrowsing, Cloudflare, DNS.SB, OpenDNS, Quad9 и, собственно, сама Google. К моменту запуска проекта список партнеров потенциально может быть расширен, отмечают авторы проекта.

Поддержка DNS-over-HTTPS появится в браузере Chrome версии 78

Служба обработки DNS-запросов при этом остается той же – изменится только протокол обращения, который теперь будет защищен шифрованием. В результате, заверяют в Google, все элементы управления контентом DNS-провайдера, в том числе, активированные системы родительского контроля, останутся активными.

На стадии эксперимента предполагается, что при обращении к сайту браузер Chrome 78 будет проверять, входит ли DNS-провайдер пользователя в список DoH-совместимых CDN-партнеров, и затем обновит поддержку DoH от этого партнера. В случае, если DNS-провайдера не найден в списке поддерживаемых, Chrome продолжит работать в нынешнем режиме – без активации DoH.

Таким образом, в перспективе любые попытки фильтровать трафик и блокировать сайты по доменному имени будут успешны лишь для тех интернет-ресурсов, которые размещают свои ресурсы у хостинг-провайдеров с «устаревшими» платформами – то есть, без поддержки «DNS поверх HTTPS».

В рамках эксперимента разработчики Google планируют, главным образом, проверить качество реализации поддержки DoH в браузере Chrome, а также оценить влияние этого нововведения на скорость обмена данными.

Эксперимент будет проводиться на всех платформах, поддерживающих Chrome, кроме Linux и iOS. Так, пользователям мобильных устройств под управлением ОС Android 9 и выше для поддержки DoH в Chrome можно указать поставщика DNS-over-TLS в настройках частного DNS. В случае невозможности поддержки DoH настройки просто «откатятся» к стандартным настройкам частного DNS.

В случае сбоя работы протокола DoH или слишком медленного соединения при его использовании, настройки браузера Chrome также вернутся к стандартной настройке служб DNS-провайдера. От участия в эксперименте при использовании Chrome версии 78 также можно отказаться, отключив флажок в настройках браузера: chrome://flags/#dns-over-https.

Разработчики проекта Chromium также отметили, что из эксперимента с обкаткой DoH исключено множество вариантов развертывания браузера, включая версии корпоративных и образовательных клиентов. В частности, о специфических политиках поддержки DoH для компаний будет рассказано позже, в корпоративном блоге Chrome Enterprise.

Как работает DNS-over-HTTPS

Для блокировки сайтов провайдерам или регуляторам требуется знать доменное имя (URL), получаемое через DNS-запрос, и IP-адрес блокируемого ресурса. В случае, если DNS-запрос скрыт шифрованием – например, с помощью протокола DNS-over-HTTPS, провайдер не сможет блокировать конкретный ресурс из-за скрытого от него URL.

Другой вид блокировки – по IP-адресу – регулярно практикуется провайдерами и регуляторами. В частности, Роскомнадзор блокировал и затем был вынужден разблокировать миллионы IP-адресов облачной площадки Amazon Web Services в рамках борьбы с мессенджером Telegram.

Сравнение нынешней системы DNS и DNS-over-HTTPS

В случае, если заблокированный ресурс предоставит один IP-адрес для открытого DNS-запроса и другой для DNS-запроса с шифрованием по протоколу DNS-over-HTTPS, блокировки также станут бессильны. Техническими партнерами для реализации такой возможности выступают современные CDN-провайдеры.

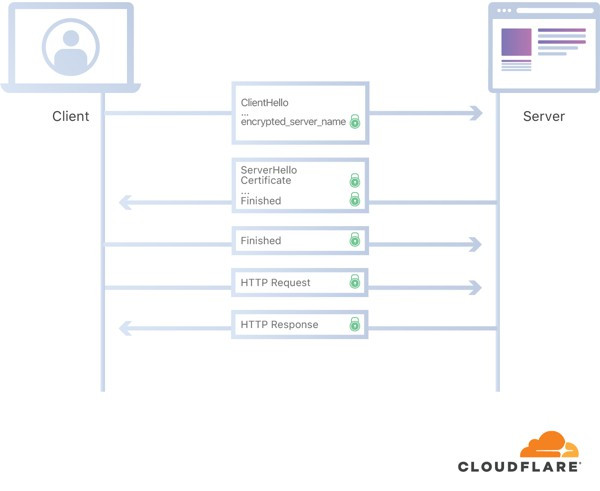

Технически незашифрованный URL может быть также перехвачен через поле запроса SNI (Server Name Indication) – специальное расширение протокола TLS, в котором есть возможность сообщить имя хоста в процессе «рукопожатия» для открытия криптографически защищенной SSL-сессии.

Работа протокола TLS 1.3 со включенным Encrypted SNI

Для этих целей разработан стандарт зашифрованной передачи имени хоста – Encrypted SNI (ESNI), где клиентская система получает публичный ключ сервера из DNS и производит шифрование всех данных еще до начала TLS-сессии. Ряд CDN-провайдеров, экспериментирующих с внедрением DNS-over-HTTPS, также поддерживают технологию Encrypted SNI.

Шифрование папок Google Drive / OneDrive в Rohos Disk — Rohos

Мы опубликовали Rohos Disk Encryption v.2.9 с новым функционалом «Зашифровать Папку». Эта функция позволяет шифровать папки вашего облачного хранилища, такие как Yandex Диск, OneDrive, Google Drive и другие. Вы указываете где на компьютере находиться папка синхронизации Облачного Хранилища, Программа Rohos зашифрует все файлы в этой папке и утилита облачной синхронизации будет загружать полностью зашифрованные данные в облако. Как только новый файл появляется в этой папке он попадает в Yandex Диск в зашифрованном виде.

Мы опубликовали Rohos Disk Encryption v.2.9 с новым функционалом «Зашифровать Папку». Эта функция позволяет шифровать папки вашего облачного хранилища, такие как Yandex Диск, OneDrive, Google Drive и другие. Вы указываете где на компьютере находиться папка синхронизации Облачного Хранилища, Программа Rohos зашифрует все файлы в этой папке и утилита облачной синхронизации будет загружать полностью зашифрованные данные в облако. Как только новый файл появляется в этой папке он попадает в Yandex Диск в зашифрованном виде.

Для работы с файлами необходимо ввести пароль и использовать специальную букву диска в проводнике или любом другом приложении. Прочитайте, как это работает, или загрузите сейчас .

Как это работает

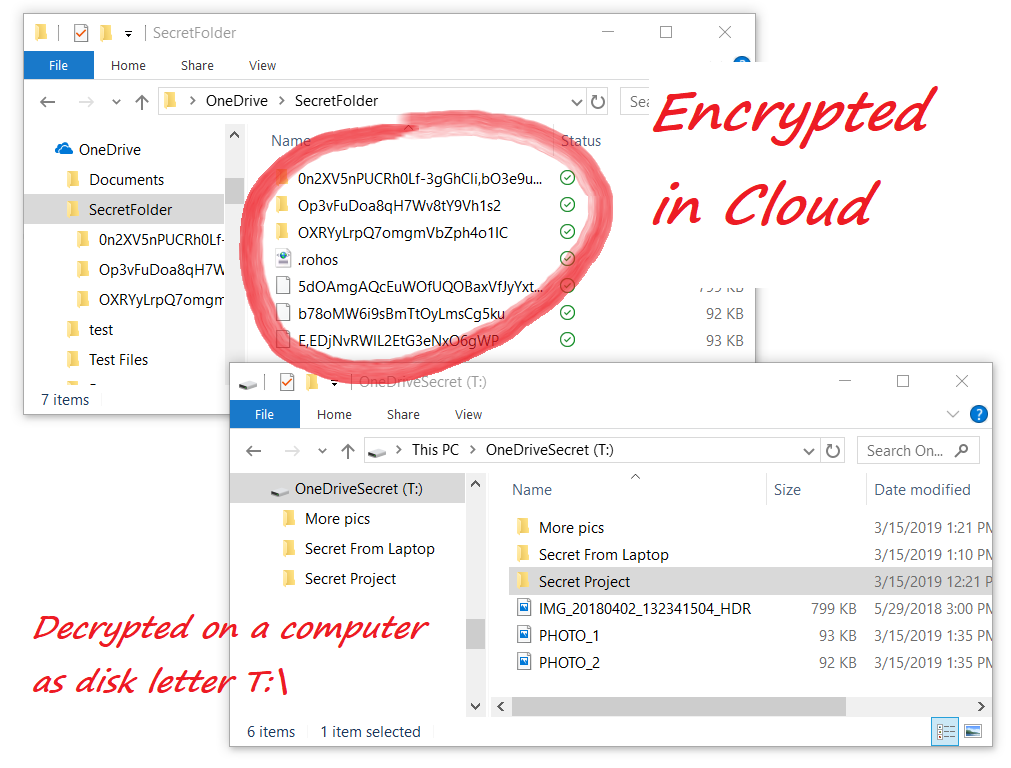

Когда облачная папка зашифрована, все файлы в папке синхронизации также становятся зашифрованными, а их имена полностью нечитабельны.

Вот как это выглядит на OneDrive через веб-браузер:

Вот как приложение Rohos Disk предоставляет доступ к зашифрованным файлам через букву диска T:

Все данные расшифровываются и шифруются на лету. Для прекращения доступа необходимо использовать команду «Отключить».

Как зашифровать OneDrive, Google Drive, папку Dropbox

Скачать Rohos Disk>

- Установите и откройте приложение Rohos Disk;

- Откройте диалоговое окно «Зашифровать папку», выберите пустую папку в папке OneDrive или на Google Диске на вашем компьютере;

- введите новый пароль, который будет использоваться для шифрования данных, и нажмите кнопку «Зашифровать папку».

Готово. Все файлы и папки, которые будут созданы на диске T: \, будут храниться на вашем компьютере в разделе OneDrive\SecretFolder в зашифрованном формате. Если вы установили какие-либо инструменты облачной синхронизации, он закачает зашифрованный контент в облако.

Как получить доступ к зашифрованной папке на другом компьютере:

- Установите инструмент облачной синхронизации, который загрузит зашифрованную папку на компьютер;

- Установите Rohos Disk и используйте ссылку «Открыть существующий …» и укажите на файл «rohos.xml» в этой папке;

- Введите пароль;

- Новая буква диска появится в проводнике, скажем, T: \ drive;

- Теперь вы можете использовать любое приложение для работы с файлами на диске T :. Вы также можете скопировать новые файлы на него. Или вы можете скопировать файлы с этого диска, если хотите сохранить их в зашифрованном виде.

Чем это отличается от зашифрованного контейнера Rohos или BitLocker

Зашифрованный контейнер содержит всю файловую систему (весь диск), поэтому он может иметь большой размер, например, несколько гигабайт. Наши эксперименты показали, что почти все инструменты синхронизации не подходят для этого: возникают проблемы с повторной индексацией или требуется повторная загрузка всего файла контейнера, даже если один файл внутри него был изменен. Поэтому нецелесообразно хранить даже 2 ГБ контейнера в облаке и относительно быстро синхронизировать его между двумя компьютерами. Мы протестировали приложения Google Drive, MEGAsync, OneDrive и DropBox.

BitLocker шифрует данные на низком уровне, и, таким образом, приложения облачной синхронизации получат доступ к зашифрованным данным и загрузят их в облако.

Технология шифрования папок

Rohos использует шифрование AES военного класса с длиной ключа 256, предоставляемое библиотекой OpenSSL.

- Rohos использует два ключа AES, один для данных, а другой для шифрования имен файлов;

- Режим AES CBC и ключ # 1 используются для шифрования данных файла;

- Режим AES CFB и ключ # 2 используются для шифрования последнего блока данных в файле;

- PKCS5 PBKDF2 HMAC SHA1 схема используется для генерации ключа дешифрования из пароля;

- Расшифровка виртуальных дисков и файлов «на лету»(on-the-fly file) реализована с помощью библиотек Dokany и FUSE;

Мы также планируем добавить эту функцию в версию Rohos Disk для Android;

О Rohos Disk Encryption

Программа Rohos Disk позволяет зашифровать ваш компьютер, флешку или облачные папки. Он предназначен для тех, у кого есть мегабайты конфиденциальных файлов и кто действительно заботится о конфиденциальности и информационной безопасности. Для защиты доступа к зашифрованным данным вы можете использовать электронные ключи, такие как USB-токены или RFID-карты.

Программа Rohos Disk позволяет зашифровать ваш компьютер, флешку или облачные папки. Он предназначен для тех, у кого есть мегабайты конфиденциальных файлов и кто действительно заботится о конфиденциальности и информационной безопасности. Для защиты доступа к зашифрованным данным вы можете использовать электронные ключи, такие как USB-токены или RFID-карты.

Загрузить Rohos Disk 15-дневная пробная версия>

Купить Rohos Disk>

Посмотреть полный список возможностей Rohos Disk>