Google закроет вход в аккаунт на некоторых Android

https://crimea.ria.ru/20210802/Google-zakroet-vkhod-v-akkaunt-na-nekotorykh-Android-1119867789.html

Google закроет вход в аккаунт на некоторых Android

Google закроет вход в аккаунт на некоторых Android — РИА Новости Крым, 02.08.2021

Google закроет вход в аккаунт на некоторых Android

Компания Google с 27 сентября закроет возможность входа в учетную запись на устройствах, работающих на базе операционной системы Android 2.3.7 и более ранней ее РИА Новости Крым, 02.08.2021

2021-08-02T18:06

2021-08-02T18:06

2021-08-02T17:58

новости

общество

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdnn1.img.crimea.ria.ru/img/111411/84/1114118491_0:0:2997:1687_1920x0_80_0_0_4d6a19c60d28d780ba2ba85a600ce3f6.jpg

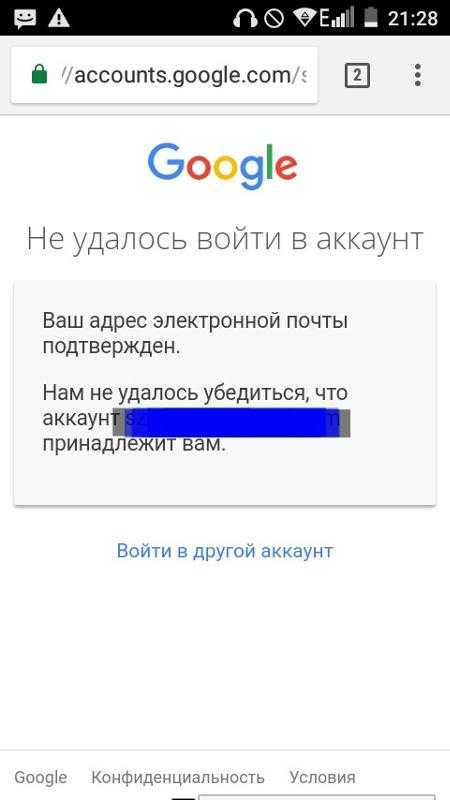

СИМФЕРОПОЛЬ, 2 авг – РИА Новости Крым. Компания Google с 27 сентября закроет возможность входа в учетную запись на устройствах, работающих на базе операционной системы Android 2. 3.7 и более ранней ее версии. Об этом со ссылкой на службу технической поддержки корпорации сообщает «Прайм».»В рамках наших непрерывных усилий по обеспечению безопасности наших пользователей, начиная с 27 сентября Google запретит вход в учетную запись на Android-устройствах, на которых установлена (операционная система – ред.) Android 2.3.7 или более ранняя версия», — говорится в сообщении.Уточняется, что при попытке входа с устройства с такой операционной системой после указанной даты пользователь может столкнуться с ошибкой при использовании сервисов Google. В частности, речь идет о Gmail, YouTube и Maps. Ошибка также может возникнуть, если пользователь сбросит параметры телефона до заводских настроек и после этого попытается войти в свою учетную запись.Чтобы сохранить доступ к приложениям и сервисам Google, компания рекомендует пользователям обновить операционную систему до версии 3.0 и выше. Если по какой-то причине это невозможно, то можно попробовать зайти в Google-аккаунт через браузер.

3.7 и более ранней ее версии. Об этом со ссылкой на службу технической поддержки корпорации сообщает «Прайм».»В рамках наших непрерывных усилий по обеспечению безопасности наших пользователей, начиная с 27 сентября Google запретит вход в учетную запись на Android-устройствах, на которых установлена (операционная система – ред.) Android 2.3.7 или более ранняя версия», — говорится в сообщении.Уточняется, что при попытке входа с устройства с такой операционной системой после указанной даты пользователь может столкнуться с ошибкой при использовании сервисов Google. В частности, речь идет о Gmail, YouTube и Maps. Ошибка также может возникнуть, если пользователь сбросит параметры телефона до заводских настроек и после этого попытается войти в свою учетную запись.Чтобы сохранить доступ к приложениям и сервисам Google, компания рекомендует пользователям обновить операционную систему до версии 3.0 и выше. Если по какой-то причине это невозможно, то можно попробовать зайти в Google-аккаунт через браузер. В этом случае пользователь по-прежнему сможет пользоваться некоторыми сервисами компании.Операционная система Android 2.3.7 вышла 21 сентября 2011 года.

В этом случае пользователь по-прежнему сможет пользоваться некоторыми сервисами компании.Операционная система Android 2.3.7 вышла 21 сентября 2011 года.

https://crimea.ria.ru/20210309/WhatsApp-navsegda-otvalitsya-na-nekotorykh-telefonakh-1119337042.html

РИА Новости Крым

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2021

РИА Новости Крым

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://crimea.ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости Крым

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

1920

1080

true

1920

1440

true

https://cdnn1. img.crimea.ria.ru/img/111411/84/1114118491_206:0:2937:2048_1920x0_80_0_0_201e920b4a2e441b7e7be6881686852e.jpg

img.crimea.ria.ru/img/111411/84/1114118491_206:0:2937:2048_1920x0_80_0_0_201e920b4a2e441b7e7be6881686852e.jpg

1920

1920

true

РИА Новости Крым

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости Крым

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

новости, общество

СИМФЕРОПОЛЬ, 2 авг – РИА Новости Крым. Компания Google с 27 сентября закроет возможность входа в учетную запись на устройствах, работающих на базе операционной системы Android 2.3.7 и более ранней ее версии. Об этом со ссылкой на службу технической поддержки корпорации сообщает «Прайм».

«В рамках наших непрерывных усилий по обеспечению безопасности наших пользователей, начиная с 27 сентября Google запретит вход в учетную запись на Android-устройствах, на которых установлена (операционная система – ред. ) Android 2.3.7 или более ранняя версия», — говорится в сообщении.

) Android 2.3.7 или более ранняя версия», — говорится в сообщении.

9 марта 2021, 09:33

WhatsApp навсегда «отвалится» на некоторых телефонах

Уточняется, что при попытке входа с устройства с такой операционной системой после указанной даты пользователь может столкнуться с ошибкой при использовании сервисов Google. В частности, речь идет о Gmail, YouTube и Maps. Ошибка также может возникнуть, если пользователь сбросит параметры телефона до заводских настроек и после этого попытается войти в свою учетную запись.

Чтобы сохранить доступ к приложениям и сервисам Google, компания рекомендует пользователям обновить операционную систему до версии 3.0 и выше. Если по какой-то причине это невозможно, то можно попробовать зайти в Google-аккаунт через браузер. В этом случае пользователь по-прежнему сможет пользоваться некоторыми сервисами компании.

Операционная система Android 2.3.7 вышла 21 сентября 2011 года.

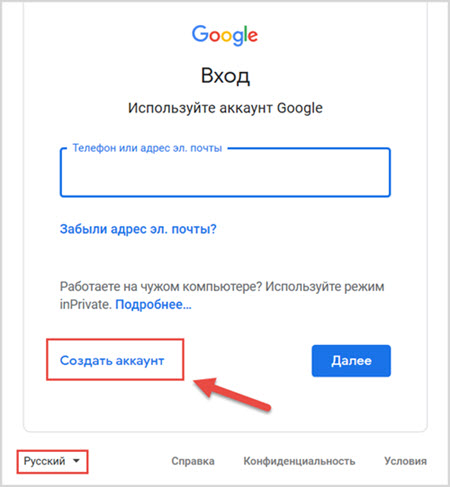

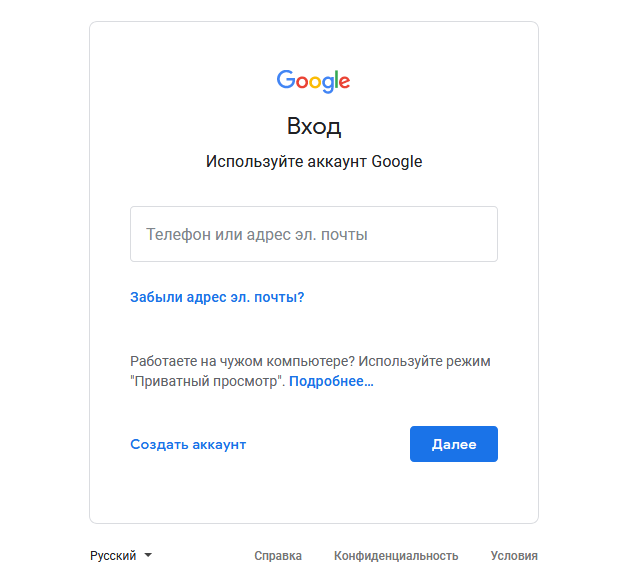

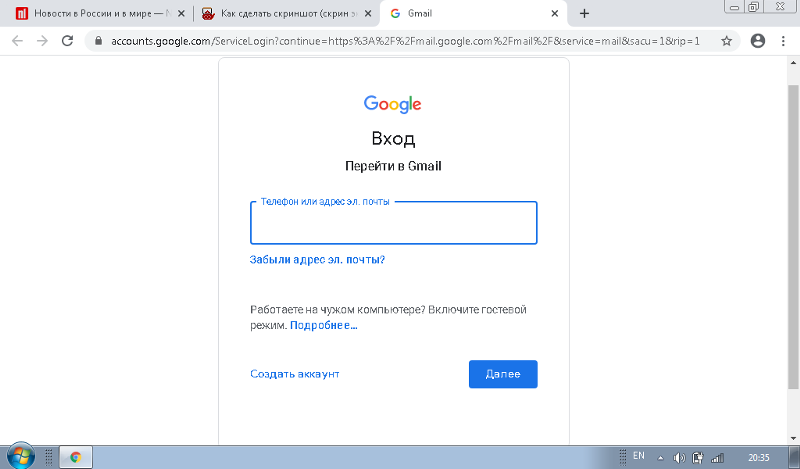

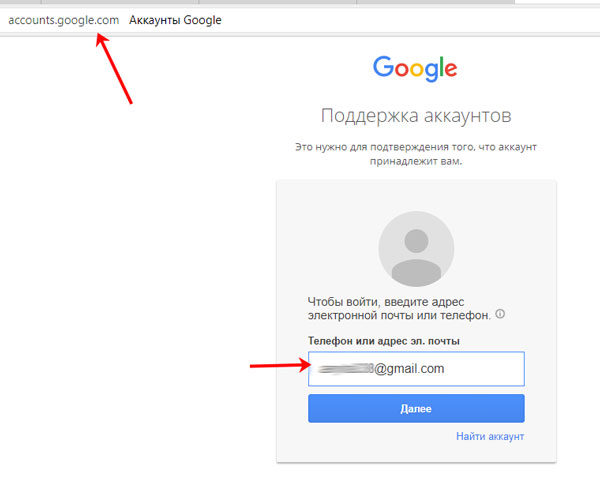

Google вход в аккаунт.

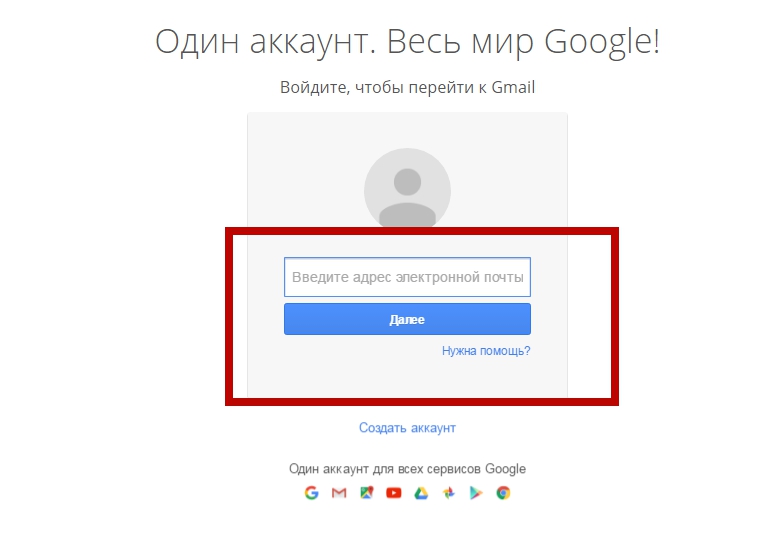

Не могу войти в аккаунт Google, используя имя пользователя YouTube

Не могу войти в аккаунт Google, используя имя пользователя YouTubeСистема Google запрещает вход в систему через имя пользователя YouTube, однако, у Вас сохраняется доступ к аккаунту.

- Вместо имени пользователя YouTube введите адрес e-mail , с которым связан ваш счет. Если вы не знаете, какой это адрес, см. ниже.

- Ваш пароль по-прежнему работает . Пароль не изменился, – зарегистрировавшись и войдя на YouTube, Вы можете использовать тот же пароль, что и раньше.

Вы входите на тот же аккаунт, что и всегда. Просто теперь необходимо указывать не имя пользователя YouTube, а адрес e-mail.

Я не знаю адрес или пароль аккаунта Google

В течение ограниченного времени, если правильно ввести имя пользователя YouTube и пароль для учетной записи (как раньше), вы увидите сообщение:

Чтобы войти в аккаунт, введите адрес e-mail учетной записи Google (указанный в сообщении) и тот же пароль, что использовали ранее .

Почему я должен входить через аккаунт Google

Может быть, вы этого не знаете, но с 2011 года каждый раз, когда вы авторизуетесь на YouTube вы используете свой аккаунт Google.

Так Google стремиться к интеграции различных служб, в связи с этим больше не может поддерживать вход в аккаунт Google, указав имя пользователя YouTube. Чтобы войти в YouTube, вы должны указать адрес электронной почты для входа в аккаунт Google (часто это Gmail, но может быть также в другой домен, например, Yahoo или Hotmail). Иначе говоря, это Ваше „имя пользователя Google”.

Мне не нравится мое имя пользователя Google . Если в вашем аккаунте не используется Gmail, можно изменить имя пользователя . Вы также можете добавить Gmail в свой аккаунт и использовать новый адрес Gmail в качестве имени пользователя. Если вы уже используете Gmail для входа вы можете использовать дополнительный адрес электронной почты .

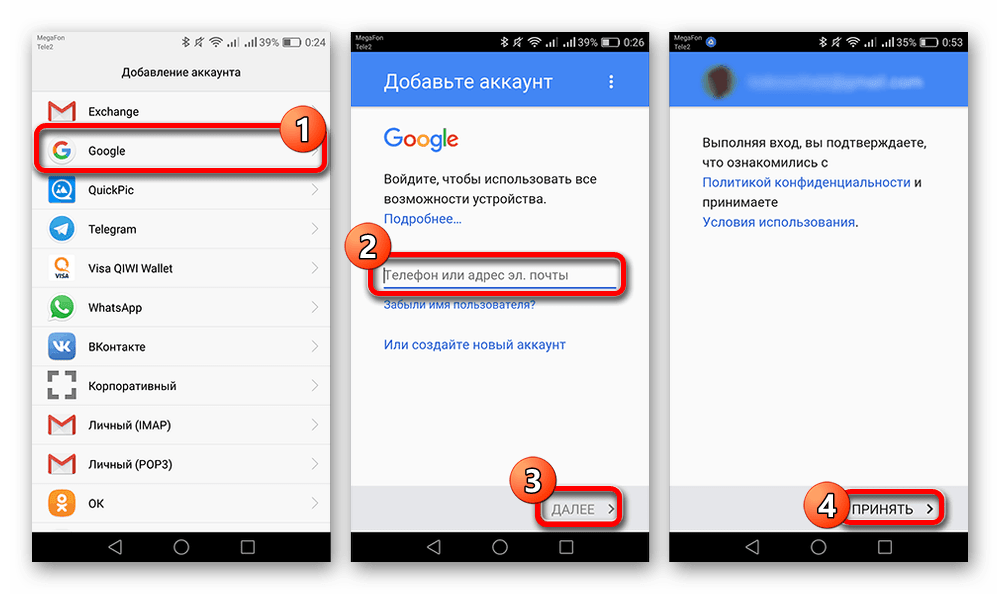

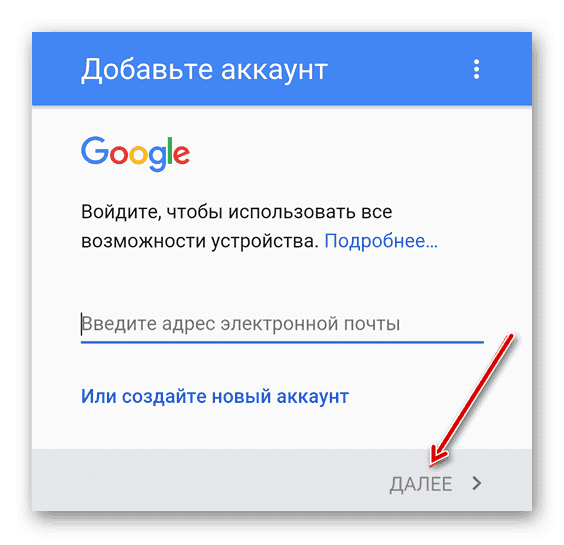

Вход на вашем смартфоне и в других клиентах

Для входа в YouTube на вашем смартфоне и в других приложениях или других устройствах (например, Google TV), также нужно вводить имя пользователя Google . Если при входе в этих приложениях возникает ошибка, убедитесь, что вы указываете имя пользователя Google, а не пользователя YouTube.

Если при входе в этих приложениях возникает ошибка, убедитесь, что вы указываете имя пользователя Google, а не пользователя YouTube.

Некоторые старые аккаунты YouTube (созданные до мая 2009 г.) не связаны с аккаунтом Google, поэтому вы можете входить на них с помощью имени пользователя YouTube. После входа в систему вы должны установить связь с аккаунтом Google .

На многих компьютерах и мобильных устройствах можно одновременно использовать

сразу несколько аккаунтов и без труда переключаться между ними. Когда вы вошли в

основной аккаунт Google, добавьте второй и переключайтесь между ними. На новых

планшетных ПК от Google с поддержкой многопользовательского режима (например,

Nexus 7) несколько аккаунтов могут быть связаны с одним устройством. Теперь

членам вашей семьи не придется выходить из системы и входить заново, чтобы

проверить электронную почту или получить доступ к приложениям. Создав основной

аккаунт, зайдите в настройки устройства и добавьте дополнительные аккаунты .

Инструменты

Откройте для себя пять решений Google, призванных обеспечивать безопасность детей в Интернете.

Защитить аккаунт Google

Повысьте безопасность вашего аккаунта Google, используя двухэтапную аутентификацию. Google будет отправлять вам код доступа по SMS при попытке входа в аккаунт с нового устройства. Даже если злоумышленник украдет или угадает пароль, он не сможет войти в аккаунт без вашего телефона. Безопасность обеспечивается тем, что вы знаете (пароль) и тем, что у вас есть (телефон).

Откройте настройки аккаунта: нажмите на свое фото в правом верхнем углу и выберите «Аккаунт».

Выберите вкладку «Безопасность». В разделе «Пароль» нажмите «Настройки» рядом с заголовком «Двухэтапная аутентификация».

Следуйте пошаговым инструкциям.

Вы вернетесь к настройкам двухэтапной аутентификации. Проверьте параметры и укажите резервные номера телефонов.

Готово! При следующем входе в систему вы получите SMS с кодом

подтверждения.

Просматривайте страниц в приватном режиме

Чтобы просматривать веб-страницы, не оставляя следов в истории просмотра, используйте режим инкогнито в Google Chrome на компьютере и мобильных устройствах. При этом ваши действия не записываются в истории браузера, а файлы не сохраняются в истории загрузок.

Нажмите на значок меню Chrome и выберите «Новое окно в режиме инкогнито».

Откроется новое окно со значком инкогнито в углу. Чтобы выйти, просто закройте окно.

Настроить аккаунт Google

Перейдите к настройкам аккаунта: нажмите на свое фото в правом верхнем углу экрана и выберите «Аккаунт».

Контролируйте информацию о себе в Интернете

С помощью инструмента «Я в Интернете» вы можете управлять информацией,

которая отображается, когда другие пользователи ищут вас в Google. Здесь вы сможете настроить Google Оповещения, которые помогут

контролировать сведения о вас в Сети, а также автоматически подобрать

запросы, на которые вам стоит обратить внимание.

Здесь вы сможете настроить Google Оповещения, которые помогут

контролировать сведения о вас в Сети, а также автоматически подобрать

запросы, на которые вам стоит обратить внимание.

Несколько лет назад Google начал активно создавать свою социальную сеть Google+. При этом, все пользователи, которые создавали почтовый ящик на Gmail.com автоматически становились и участниками социальной сети Google plus. Однако, есть люди, которые принципиально не желают состоять в любых социальных сетях.

Как удалиться из Google plus быстро, без лишних шагов?

Без длинной, многоходовой комбинации, сразу идем на страницу удаления аккаунта plus.google.com/downgrade

Появится окно входа в аккаунт, с предложением повторно ввести пароль, даже, если вы находитесь в аккаунте. И это правильно! Вдруг, когда вы, после тяжелой работы, выйдете на перекур,

коллега по офису удалит ваш профиль Google+ безвозвратно! Что вы, тогда, будете делать!

Входите в свой аккаунт и оказываетесь на странице удаления профиля.

Внизу страницы ставите галочку перед Подтвердить удаление

и нажимаете кнопку Удалить . Ваш профиль будет безвозвратно удален, со всей информацией, которая в нем была. Теперь, если появится желание общаться в Google+, придется создавать новый аккаунт!

Как полностью удалить свой аккаунт Google?

Прежде, чем полностью удалить аккаунт Google, нужно хорошо подумать — а что же вы при этом потеряете? Дело в том, что к аккаунту привязано много сервисов Google, особенно на смартфонах и планшетах. Однако, возможно у вас есть второй, или третий аккаунт — их можно безболезненно удалить!

Итак, вы находитесь в сервисе Google, например, почте Gmail.

В правом верхнем углу, нажимаете на свой портрет 1 . В выпадающем меню нажимаете кнопку Мой аккаунт 2 .

На открывшейся странице, в разделе Настройки аккаунта, нажимаете ссылку «Отключение сервисов и удаление аккаунта»

Сначала нажимаете удалить сервисы . Вас попросят повторно ввести пароль входа в аккаунт. После авторизации откроется страница удаления сервисов:

После авторизации откроется страница удаления сервисов:

Прежде, чем удалить, вы можете скачать данные, а потом принять решение, какие сервисы нужно удалять, а какие — нет. Если будут удалены все сервисы, то можно удалить и весь аккаунт Google. Для этого возвращаетесь на предыдущий этап и нажимаете ссылку Удалить аккаунт и данные.

Как отключить надоедливую функцию входа в учетную запись Google с помощью Chrome 70

Веб-браузер Google Chrome 70 сейчас доступен для Windows, Mac и Linux, предлагая новые функции безопасности и улучшенный процесс входа.

Обновление несколько менее существенное, чем обновление Material Design, которое выйдет в следующем месяце, но все же представляет ряд важных функций для пользователей. Ключевой новой функцией здесь является возможность входа в аффилированные службы Google, такие как Gmail, Календарь и YouTube, без входа в сам браузер Chrome.

После обновления до Chrome 70 в дополнительных настройках появится переключатель «Разрешить вход в Chrome». Отключение этого параметра предотвратит автоматический вход в браузер Chrome, когда вы, например, просто хотите проверить свою почту Gmail.

Отключение этого параметра предотвратит автоматический вход в браузер Chrome, когда вы, например, просто хотите проверить свою почту Gmail.

Связано: первый взгляд на Google Pixel Slate

В другом месте в Chrome 70 (через 9to5Google) Google опирается на стремление к внедрению HTTPS, отображая мигающее предупреждение «не защищено», когда пользователи пытаются ввести личные данные на незащищенной (HTTP) веб-странице.

Начиная с этой версии, Chrome также будет автоматически выходить из полноэкранного режима всякий раз, когда появляются диалоговые окна, а щелчок правой кнопкой мыши на расширении Chrome покажет, где именно ему разрешено работать. Пользователи смогут внести в белый список определенные сайты или выбрать «на всех сайтах».

Наконец, для пользователей macOS Chrome 70 также позволяет веб-сайтам получать доступ к датчику отпечатков пальцев Touch ID, присутствующему на устройствах MacBook Pro, для использования с API веб-аутентификации.

Новый браузер Chrome 70 доступен всем пользователям с сегодняшнего дня, сообщает Google. Некоторые пользователи сообщают, что браузер по-прежнему поддерживает старые сертификаты Symantec, для которых он пообещал отказаться от поддержки, но это все еще может быстро измениться, поскольку развертывание станет более распространенным.

Вы уже обновились до Chrome 70? Напишите нам @TrustedReviews в Твиттере.

Крис Смит — внештатный журналист по технологиям, работающий в ряде британских технических изданий, включая Trusted Reviews. Он живет в Южной Флориде, США. …

Зачем доверять нашей журналистике?

Основанная в 2004 году, Trusted Reviews существует для того, чтобы давать нашим читателям исчерпывающие, непредвзятые и независимые советы о том, что покупать.

Сегодня у нас есть миллионы пользователей в месяц со всего мира, и мы оцениваем более 1000 продуктов в год.

Редакционная независимость

Редакционная независимость означает возможность вынести непредвзятое суждение о продукте или компании, избегая конфликта интересов. Чтобы это было возможно, каждый член редакции следует четкому кодексу поведения.

Профессиональное поведение

Мы также ожидаем от наших журналистов соблюдения четких этических норм в своей работе. Наши сотрудники должны стремиться к честности и точности во всем, что они делают. Мы следуем своду правил редакторов IPSO, чтобы поддерживать эти стандарты.

Обзор учетных записей служб | Документация IAM

На этой странице объясняется, что такое учетные записи служб, и описываются важные рекомендации по управлению вашими сервисными аккаунтами на каждом этапе их жизненный цикл.

Что такое учетные записи служб?

Учетная запись службы — это учетная запись особого типа, обычно используемая приложением.

или вычислительная рабочая нагрузка, например экземпляр Compute Engine, а не человек. Учетная запись службы идентифицируется по адресу электронной почты, который уникален для

счет.

Учетная запись службы идентифицируется по адресу электронной почты, который уникален для

счет.

Приложения используют учетные записи служб, чтобы авторизованные вызовы API путем аутентификации либо как самой учетной записи службы, либо как Google Workspace или пользователей Cloud Identity через делегирование на уровне домена. Когда приложение аутентифицируется как учетная запись службы, оно получает доступ ко всем ресурсы, к которым учетная запись службы имеет разрешение на доступ.

Наиболее распространенный способ разрешить приложению аутентифицироваться в качестве учетной записи службы

заключается в привязке сервисного аккаунта к ресурсу

запуск приложения. Например, вы можете привязать учетную запись службы к

Экземпляр Compute Engine, чтобы приложения, работающие на этом экземпляре, могли

пройти аутентификацию в качестве учетной записи службы. Затем вы можете предоставить учетной записи службы

роли IAM, чтобы позволить служебной учетной записи — и, соответственно,

приложения на экземпляре — доступ к ресурсам Google Cloud.

Существуют и другие способы разрешить приложениям выполнять аутентификацию в качестве учетных записей служб. помимо привязки сервисного аккаунта. Например, вы можете настроить рабочую нагрузку федерация удостоверений для разрешения внешних рабочих нагрузок для аутентификации в качестве служебных учетных записей или создания ключа служебной учетной записи и используйте его в любой среде для получения токенов доступа OAuth 2.0.

Осторожно: Ключи служебных учетных записей представляют угрозу безопасности, если ими неправильно управляют. Если возможно, использовать другой метод аутентификации.Чтобы узнать больше об аутентификации учетной записи службы для приложений, см. Обзор удостоверений для рабочих нагрузок.

Субъекты, такие как пользователи и другие учетные записи служб, также могут аутентифицироваться как сервисные счета. Дополнительные сведения см. в разделе Учетная запись службы. олицетворение на этой странице.

Типы учетных записей служб

В Google Cloud существует несколько различных типов учетных записей служб:

Управляемые пользователями учетные записи служб : учетные записи служб, которые вы создаете и управлять.

Эти сервисные учетные записи часто используются в качестве удостоверений для

рабочие нагрузки.

Эти сервисные учетные записи часто используются в качестве удостоверений для

рабочие нагрузки.Учетные записи служб по умолчанию : Учетные записи служб, управляемые пользователями, которые создаются автоматически при включении определенных сервисов Google Cloud. Ты отвечает за управление этими сервисными учетными записями.

Учетные записи служб, управляемых Google : Служба, созданная и управляемая Google. учетные записи, которые позволяют службам получать доступ к ресурсам от вашего имени.

Дополнительные сведения о различных типах учетных записей служб см. в разделе Типы сервисные счета.

Учетные данные служебной учетной записи

Приложения и принципалы аутентифицируются как служебная учетная запись, выполнив одно из следующие:

- Получение краткосрочных учетных данных. Во многих случаях, таких как присоединение

служебные учетные записи и команды с помощью интерфейса командной строки gcloud

--impersonate-service-accountфлаг, эти учетные данные получены автоматически — вам не нужно создавать их или управлять ими самостоятельно.

- Использование ключа служебной учетной записи для подписи веб-токена JSON (JWT) и обмена им для токена доступа. Ключи служебных учетных записей представляют угрозу безопасности, если ими неправильно управляют. Если возможно, использовать другой метод аутентификации.

Дополнительные сведения об аутентификации учетной записи службы см. в разделе Учетная запись службы реквизиты для входа.

Олицетворение учетной записи службы

Когда принципал, например пользователь или другая учетная запись службы, использует учетные данные для аутентификации в качестве служебной учетной записи, это называется , выдающим себя за учетная запись службы. Олицетворение обычно используется для временного предоставления пользователю повышенный доступ, потому что он позволяет пользователям временно брать на себя роли, сервисный аккаунт есть.

Если принципал получает доступ к ресурсам, выдавая себя за учетную запись службы, большинство

журналы аудита включают как их удостоверение, так и удостоверение учетной записи службы. они выдают себя за. Дополнительные сведения см. в разделе Интерпретация аудита.

журналы.

они выдают себя за. Дополнительные сведения см. в разделе Интерпретация аудита.

журналы.

Ниже приведены примеры олицетворения учетной записи службы:

Пользователь запускает команду gcloud CLI с

--impersonate-service-accountфлаг. Этот флаг заставляет интерфейс командной строки gcloud создавать недолговечные учетные данные для сервисной учетной записи, затем запустите команду с этими учетными данными.В этой ситуации пользователь олицетворяет учетную запись службы.

Пользователь вручную создает краткосрочные учетные данные, используя API учетных данных учетной записи службы, а затем использует эти учетные данные для аутентифицировать.

В этой ситуации пользователь олицетворяет учетную запись службы.

Ниже приведены , а не примеры олицетворения учетной записи службы:

Пользователь прикрепляет учетную запись службы к ресурсу.

Пользователь не аутентифицируется как учетная запись службы, когда прикрепляет ее к ресурс, поэтому они не выдают себя за учетную запись службы.

Примечание. Для присоединения учетной записи службы к ресурсу требуется

Разрешение iam.serviceAccounts.actAs, которое также требуется для олицетворять сервисные аккаунты.Код, работающий на ресурсе, делает авторизованные вызовы API, используя ресурс прикрепленный сервисный аккаунт.

Кодне имеет идентификатора, поэтому он не может олицетворять учетную запись службы. Когда код, работающий на ресурсе, аутентифицируется как прикрепленный к ресурсу служебной учетной записи, единственным релевантным идентификатором является служебная учетная запись.

Пользователь или приложение использует ключ учетной записи службы для аутентификации в качестве службы счет.

Использование ключа учетной записи службы для аутентификации в качестве учетной записи службы включает только одно удостоверение: учетная запись службы. Потому что есть только одна личность участие, использование ключа не является олицетворением учетной записи службы.

Чтобы узнать, какие разрешения необходимы для олицетворения учетной записи службы, см. Роли для управления и олицетворения службы Счета.

Сервисные аккаунты и домены Google Workspace

Сервисные аккаунты , а не принадлежат вашему домену Google Workspace, в отличие от учетные записи пользователей. Если вы делитесь активами Google Workspace, такими как документы или события со всем вашим доменом Google Workspace, они не являются общими со служебными аккаунтами. Точно так же ресурсы Google Workspace, созданные сервисный аккаунт не создан в вашем домене Google Workspace. Как В результате ваши администраторы Google Workspace и Cloud Identity не могут владеть или управлять этими активами.

Примечание. ресурсов Google Workspace, которые создаются при использовании на уровне домена. делегация — это созданных в вашем Google Workspace, поскольку вызовы API авторизуются как олицетворяемый пользователь, а не сама учетная запись службы.

Разрешения учетной записи службы

Учетные записи служб являются принципалами. Это означает, что вы можете предоставить

сервисным аккаунтам доступ к ресурсам Google Cloud. Например, вы можете

предоставить сервисному аккаунту роль администратора вычислений ( roles/compute.admin ) на

проект. Затем учетная запись службы сможет управлять Compute Engine.

ресурсов в этом проекте.

Однако учетные записи служб также являются ресурсами. Это означает, что вы

может разрешить другим участникам доступ, т. е. создавать, управлять и

олицетворение — учетная запись службы. Например, вы можете предоставить пользователю

Роль пользователя учетной записи службы ( roles/iam.serviceAccountUser ) в учетной записи службы.

Затем пользователь сможет олицетворять учетную запись службы.

В следующих разделах обсуждается, как управлять учетными записями служб в качестве

как ресурсы.

Учетные записи служб в качестве участников

Поскольку учетные записи служб являются

ресурсы в вашем проекте, предоставив ему роль, как и для любого

другой принципал. Например, если вы хотите, чтобы служба вашего приложения

объекты доступа к учетной записи в сегменте Cloud Storage, вы можете предоставить услугу

учетная запись Storage Object Viewer ( roles/storage.objectViewer ) на

ведро.

Как и для всех типов участников, вы должны предоставить учетной записи службы только минимальный набор разрешений, необходимый для достижения своей цели.

Как и в случае с другими субъектами, вы можете добавить сервисные аккаунты в группу Google, а затем назначать роли группе. Однако добавление учетных записей служб в группы не лучшая практика. Сервисные учетные записи используются приложениями и у каждого приложения могут быть свои требования к доступу.

Чтобы узнать, как назначать роли участникам, включая учетные записи служб, см. Управляйте доступом к проектам, папкам и организациям.

Управляйте доступом к проектам, папкам и организациям.

ролей/редактор ) в проекте, когда они

созданный. Для повышения безопасности мы настоятельно рекомендуем вам отключить это поведение.

отключив автоматическое предоставление ролей для службы по умолчанию

Счета. Дополнительные сведения см. в разделе Служба по умолчанию.

Счета.Учетные записи служб как ресурсы

Учетные записи служб также являются ресурсами, которые могут иметь свои собственные разрешающие политики. Как

В результате вы можете разрешить другим субъектам доступ к служебной учетной записи, предоставив им

роль в служебной учетной записи или в одной из родительских служебных учетных записей.

Ресурсы. Например, чтобы позволить пользователю олицетворять службу

учетной записи, вы можете предоставить пользователю роль пользователя учетной записи службы

( roles/iam. ) в учетной записи службы. serviceAccountUser

serviceAccountUser

При назначении роли, позволяющей пользователю олицетворять учетную запись службы, сохраняйте иметь в виду, что пользователь может получить доступ ко всем ресурсам, которые может использовать учетная запись службы. доступ. Будьте осторожны, позволяя пользователям олицетворять высокопривилегированную службу учетных записей, таких как Compute Engine и Сервисные учетные записи App Engine по умолчанию.

Для получения дополнительной информации о ролях, которые вы можете назначать участникам службы учетных записей см. в разделе Разрешения учетных записей служб.

Чтобы узнать, как предоставить участнику роль в учетной записи службы, см. раздел Управление доступом. для обслуживания счетов.

Жизненный цикл сервисной учетной записи

Управляя своими проектами, вы, вероятно, будете создавать, управлять и удалять многие

различные сервисные аккаунты. В этом разделе описываются основные соображения

для управления вашими сервисными аккаунтами на различных этапах их жизненного цикла.

Где создавать учетные записи служб

Каждая учетная запись службы находится в проекте. После создания службы учетную запись, вы не можете переместить ее в другой проект.

Существует несколько способов организации учетных записей служб в проекты:

Создание учетных записей служб и ресурсов в одном проекте.

Этот подход упрощает начало работы с учетными записями служб. Однако, может быть сложно отслеживать ваши учетные записи служб, когда они разбросаны по многим проектам.

Централизуйте учетные записи служб в отдельных проектах.

Этот подход помещает все учетные записи служб вашей организации в небольшое количество проектов, что может упростить обслуживание учетных записей управлять. Однако требуется дополнительная настройка, если вы прикреплять сервисные аккаунты к ресурсам в других проектах, что позволяет этим ресурсам использовать учетную запись службы в качестве своего идентификатора.

Когда учетная запись службы находится в одном проекте и обращается к ресурсу в другой проект, вы обычно должны включить API для этого ресурс в обоих проектах. Например, если у вас есть учетная запись службы в проект

my-service-accountsи экземпляр Cloud SQL в проектеmy-application, вы должны включить Cloud SQL API в обоихмои сервисные аккаунтыимое приложение.По умолчанию можно создать до 100 учетных записей служб. в проекте. Если вам нужно создать дополнительные сервисные аккаунты, потребовать увеличения квоты.

Чтобы узнать, как создать учетную запись службы, см. раздел Создание службы Счета.

Запрет создания учетных записей служб

Чтобы лучше контролировать создание учетных записей служб, вы можете

создание сервисной учетной записи в некоторых проектах вашей организации.

Вы можете предотвратить создание учетных записей служб, принудительно ограничения/iam.disableServiceAccountCreation ограничение политики организации в организации,

проект или папку.

Прежде чем применять это ограничение, рассмотрите следующие ограничения:

Если вы применяете это ограничение в проекте или во всех проектах в организации, то некоторые сервисы Google Cloud не могут создавать учетные записи службы по умолчанию. В результате, если проект работает рабочие нагрузки, которые необходимо аутентифицироваться как сервисный аккаунт, проект может не содержать учетную запись службы, которую может использовать рабочая нагрузка.

Чтобы решить эту проблему, вы можете включить олицетворение учетной записи службы во всех проекты. При включении этой функции вы можете создать учетные записи службы в централизованном проекте, а затем подключить службу аккаунты к ресурсам в других проектах. Рабочие нагрузки, выполняемые на этих ресурсах может использовать прикрепленные сервисные учетные записи для аутентификации, что делает сервисные аккаунты не нужны.

Некоторые функции, такие как идентификатор рабочей нагрузки федерации, требуют, чтобы вы создали службу Счета.

Если вы не используете федерацию удостоверений рабочей нагрузки, рассмотрите возможность использования организации политические ограничения заблокировать федерацию от всех поставщиков удостоверений.

Отслеживание учетных записей служб

Со временем, по мере создания все большего количества учетных записей служб, вы можете потерять какая учетная запись службы используется для какой цели.

Отображаемое имя учетной записи службы — хороший способ получить дополнительные

информация об учетной записи службы, например цель службы

учетная запись или контактное лицо для учетной записи. Для новых сервисных аккаунтов вы можете

заполните отображаемое имя при создании учетной записи службы. Для существующих

сервисные аккаунты используют метод serviceAccounts. для

изменить отображаемое имя. update()

update()

Использовать учетные записи служб с Compute Engine

Экземпляры Compute Engine должны запускаться как учетные записи служб, чтобы иметь доступ к другим ресурсам Google Cloud. Чтобы помочь защитить ваш Экземпляры Compute Engine, учитывайте следующее:

Вы можете создавать экземпляры в одном проекте с разными службами. Счета. Чтобы изменить учетную запись службы экземпляра после его создания, используйте

instances.setServiceAccount 9Метод 0101.Для настройки авторизации для привязанных сервисных аккаунтов необходимо настроить области доступа в дополнение к настройке роли ИАМ.

Поскольку экземпляры зависят от своих учетных записей служб, чтобы иметь доступ к Ресурсы Google Cloud, не удаляйте сервисные аккаунты, когда они все еще используется запущенными экземплярами.

Дополнительные сведения об использовании учетных записей служб с Compute Engine см. Сервисные аккаунты в Compute Engine

документация.

Сервисные аккаунты в Compute Engine

документация.

Выявление неиспользуемых учетных записей служб

Через некоторое время в ваших проектах могут появиться учетные записи служб, которые вы не более длительное использование.

Неиспользуемые учетные записи служб создают ненужную угрозу безопасности, поэтому мы рекомендуем отключив неиспользуемые сервисные аккаунты, затем удаление учетных записей службы, когда вы уверены, что больше не нужно их. Вы можете использовать следующие методы для определения неиспользуемой службы учетных записей:

- Информация об учетных записях служб сообщает вам, какие учетные записи служб в ваш проект не прошел аутентификацию за последние 90 дней.

- Activity Analyzer позволяет проверить, когда услуга последний раз использовалась учетная запись или ключ.

Вы также можете использовать показатели использования учетной записи службы для отслеживания службы

использование учетной записи и ключа в целом.

Если вы являетесь клиентом Security Command Center Premium, вы можете использовать [Event Threat Detection][etd], чтобы получать уведомления, когда неактивная учетная запись службы запускает действие. Неактивные учетные записи служб — это учетные записи служб, которые были неактивен более 180 дней. После того, как учетная запись службы используется, он больше не бездействует.

Удалить учетные записи служб

Перед удалением учетной записи службы отключите учетную запись службы, чтобы убедитесь, что это не нужно. Отключенные учетные записи служб можно снова включить, если они все еще используются.

После того, как вы подтвердите, что учетная запись службы не нужна, вы можете удалить учетная запись службы.

Восстановить удаленные учетные записи службы

Можно удалить учетную запись службы, а затем создать новую службу учетная запись с таким же именем.

При удалении служебной учетной записи ее привязки ролей не сразу

удален. Вместо этого в привязках ролей указана учетная запись службы с префиксом

Вместо этого в привязках ролей указана учетная запись службы с префиксом удалено: . Для примера см.

Политики с удаленными принципалами.

Если вы создаете новую учетную запись службы с тем же именем, что и недавно удаленная служебная учетная запись, старые привязки могут еще существовать; однако они не будут применить к новой учетной записи службы , даже если обе учетные записи имеют один и тот же адрес электронной почты адрес. Такое поведение возникает из-за того, что учетным записям служб присваивается уникальный идентификатор. в рамках управления идентификацией и доступом (IAM) при создании. Внутри все привязки ролей предоставляется с использованием этих идентификаторов, а не адреса электронной почты учетной записи службы. Следовательно, любой привязки ролей, которые существовали для удаленной учетной записи службы, не применяются к новой сервисный аккаунт, который использует тот же адрес электронной почты.

Аналогично, если вы

прикрепите учетную запись службы к ресурсу, затем

удалить учетную запись службы и создать новую учетную запись службы с тем же именем,

новый сервисный аккаунт не будет привязан к ресурсу.

Чтобы предотвратить это неожиданное поведение, рассмотрите возможность использования нового уникального имени для каждого сервисный счет. Кроме того, если вы случайно удалили учетную запись службы, вы можете попробовать восстановить учетную запись службы вместо создания новой службы счет.

Если вы не можете восстановить исходную учетную запись службы и вам необходимо создать новую учетную запись службы с тем же именем и теми же ролями, вы должны предоставить роли в новую учетную запись службы. Подробнее см. Политики с удаленными принципалами.

Если вам также нужно, чтобы новая учетная запись службы была привязана к тем же ресурсам в качестве исходной учетной записи службы выполните одно из следующих действий:

- Для экземпляров Compute Engine вы можете изменить учетную запись службы, прикрепленную к экземпляру чтобы заменить исходную учетную запись службы новой учетной записью службы.

- Для всех остальных ресурсов необходимо удалить существующий ресурс, а затем создать

новый ресурс того же типа и

прикрепите новую учетную запись службы.

Эти сервисные учетные записи часто используются в качестве удостоверений для

рабочие нагрузки.

Эти сервисные учетные записи часто используются в качестве удостоверений для

рабочие нагрузки.