Как использовать Google Authenticator и другие приложения для двухфакторной аутентификации без смартфона

Google, Dropbox, LastPass, Battle.net, Guild Wars 2 — все эти услуги и многое другое предлагают двухфакторная аутентификация приложения, которые работают на смартфонах. Если у вас нет поддерживаемого устройства, вы можете запустить на своем компьютере альтернативное приложение.

При входе в систему вам потребуется ввести временной код из приложения. Двухфакторная аутентификация не позволяет людям, которые знают ваш пароль, но не имеют приложения и его ключа безопасности, войти в систему.

Ограничения

Использование приложения двухфакторной аутентификации на вашем компьютере менее безопасно, чем использование приложения на отдельном устройстве. Кто-то, у кого есть доступ к вашему компьютеру, может получить доступ к вашему ключу безопасности и войти в вашу учетную запись, однако, если у вас нет смартфона, iPod touch или другого мобильного устройства, использование приложения на вашем компьютере более безопасно, чем отсутствие двух- факторная аутентификация вообще.

Ни одно из этих приложений официально не поддерживается службами, для которых они предназначены. Однако алгоритм двухфакторной аутентификации, который использует Google Authenticator, является открытым стандартом, реализованным в этих приложениях. В случае WinAuth разработчики реализовали тот же алгоритм, что и Battle.net Authenticator от Blizzard.

Google, Dropbox, LastPass и др.

Google создает Google Authenticator, который реализует стандартный алгоритм одноразового пароля (TOTP) на основе времени. Другие сервисы, включая Dropbox, LastPass, Guild Wars 2, DreamHost и Amazon Web Services, использовали Google Authenticator вместо того, чтобы реализовывать свои собственные приложения с нуля. Ты даже можешь использовать модуль PAM Google Authenticator для защиты сеансов SSH в Linux .

В то время как Google выпускает официальные приложения Authenticator только для Android, iOS и BlackBerry, другие разработчики создали реализации Google Authenticator, которые работают на настольных ПК.

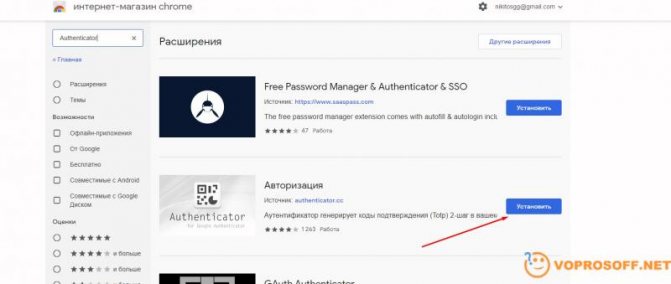

Если вы пользователь Chrome, вы можете использовать Аутентификатор GAuth , который реализует Google Authenticator как расширение Chrome. Расширение хранит ваш секретный ключ локально и генерирует временные коды, необходимые для входа в систему, как это делают официальные мобильные приложения.

Вы также можете использовать

gauth5win

, реализация Google Authenticator для Windows. После установки запустите GoogleAuth из меню «Пуск». Если после запуска вы видите сообщение об ошибке, нажмите «Продолжить», чтобы все равно запустить приложение. Он появится в панели задач. Щелкните его правой кнопкой мыши и используйте параметр, чтобы ввести свой ключ. После этого вы можете щелкнуть правой кнопкой мыши значок на панели задач и выбрать «Копировать», чтобы скопировать текущий ключ аутентификации на основе времени в буфер обмена.

Чтобы добавить ключи безопасности в любое из этих приложений и защитить свои учетные записи, выполните стандартный процесс для включение двухфакторной аутентификации в Google , защита LastPass с помощью двухфакторной аутентификации , или активация двухфакторной аутентификации на любом другом сервисе. Вместо того, чтобы вводить ключ в мобильное приложение во время процесса установки, введите его в приложение на своем компьютере.

Battle.net и Guild Wars 2

Служба Battle.net от Blizzard использует другую реализацию двухфакторной аутентификации — Blizzard предлагает собственное мобильное приложение вместо использования Google Authenticator. Battle.net Authenticator от Blizzard обеспечивает безопасность учетных записей Battle.net, используемых в World of Warcraft, Diablo III и Starcraft II.

Вы не можете использовать указанные выше приложения для Battle. net, поэтому вам нужно будет использовать другое приложение.

WinAuth

— это средство проверки подлинности Windows с открытым исходным кодом для Battle.net и Guild Wars 2 (хотя вы также можете использовать указанные выше приложения с Guild Wars 2). Он также позволяет зашифровать файл ключа безопасности, чтобы вредоносные программы не могли легко получить к нему доступ. без вашего разрешения.

net, поэтому вам нужно будет использовать другое приложение.

WinAuth

— это средство проверки подлинности Windows с открытым исходным кодом для Battle.net и Guild Wars 2 (хотя вы также можете использовать указанные выше приложения с Guild Wars 2). Он также позволяет зашифровать файл ключа безопасности, чтобы вредоносные программы не могли легко получить к нему доступ. без вашего разрешения.

Загрузите приложение WinAuth, и оно поможет вам использовать его с вашей учетной записью Battle.net или Guild Wars 2.

Если вы находитесь вдали от компьютера

Мобильные приложения особенно полезны, потому что они запускаются на телефоне, который, вероятно, всегда будет с вами. Если вы находитесь вдали от компьютера и вам нужно войти в одну из своих учетных записей, вы не сможете сделать это, не отключив двухфакторную аутентификацию.

Для большинства служб вы можете отключить двухфакторную аутентификацию, если у вас есть доступ к своей учетной записи электронной почты — щелкните ссылку в отправленном вам электронном письме, и вы сможете войти в систему без каких-либо специальных кодов.

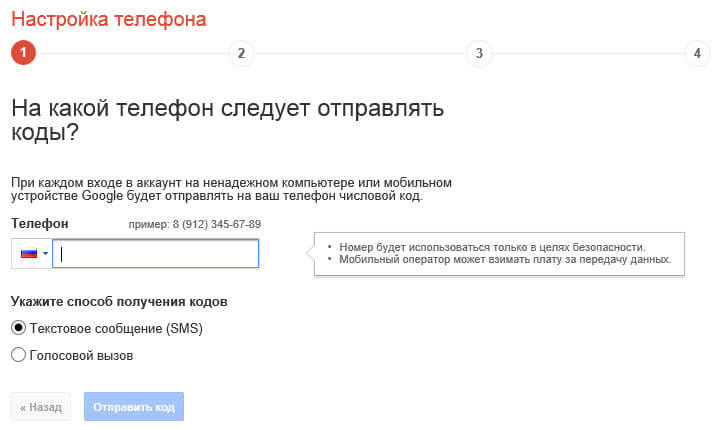

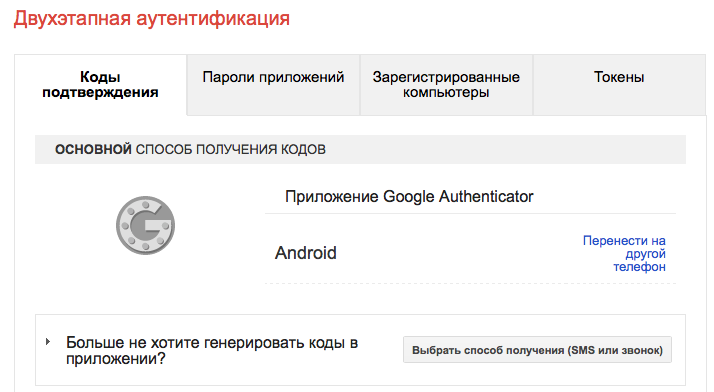

Если вы использовали одно из этих приложений для защиты своей учетной записи Google и не можете войти в Gmail, это может быть проблемой. Google предоставляет несколько способов входа в систему, если у вас нет кода безопасности — вы можете получить код безопасности, отправленный по SMS на номер мобильного телефона, который вы указали на странице настройки двухфакторной аутентификации. Если у вас нет доступа к мобильному телефону, вы можете ввести один из кодов восстановления, который можно распечатать с страница настройки двухфакторной аутентификации . Каждый код действителен только один раз. Убедитесь, что вы распечатали эти ключи и храните их в безопасном месте — например, в своем кошельке — на случай, если вы когда-нибудь потеряете доступ к своим электронным ключам и вам потребуется войти в систему.

Некоторые службы также предлагают жетоны физической двухфакторной аутентификации, например устройство Battle.net Authenticator от Blizzard. Вы также можете найти неофициальные приложения-аутентификаторы для других платформ, например

Аутентификатор для Windows Phone

.

Вы также можете найти неофициальные приложения-аутентификаторы для других платформ, например

Аутентификатор для Windows Phone

.

Двухфакторная аутентификация — Помощь по почте

Двухфакторная аутентификация, или 2ФА сильно повышает безопасность вашего почтового ящика. Для входа в аккаунт потребуется вводить не только пароль, но и уникальный одноразовый код, который генерируется в мобильном приложении. Каждый сгенерированный код действует не дольше одной минуты, поэтому даже его утечка не позволит посторонним войти в ваш профиль. Мы рекомендуем нашим пользователям настроить двухфакторную аутентификацию.

Настройка двухфакторной аутентификации

Рекомендации по использованию аккаунта в приложении аутентификаторе

Отключение двухфакторной аутентификации

Что делать если 2ФА включена, а доступа к коду нет?

Настройка двухфакторной аутентификации

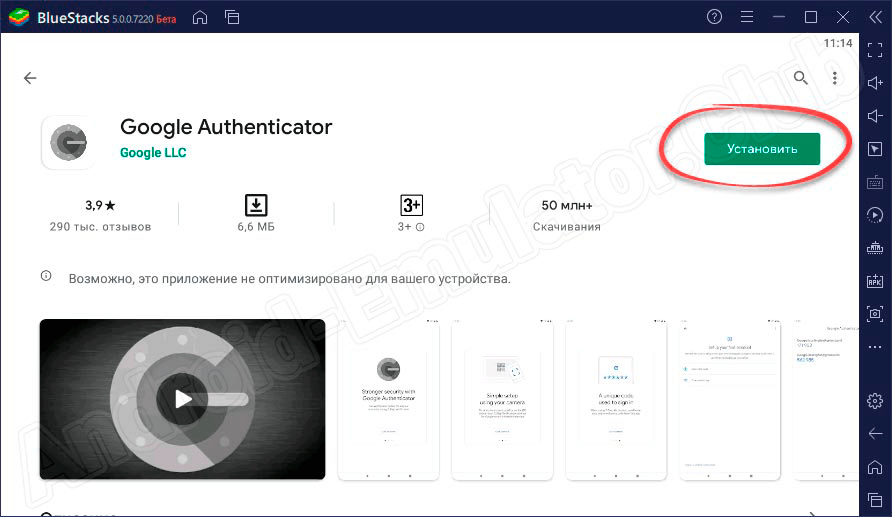

- Скачайте на ваш смартфон или планшет приложение для генерирования одноразовых кодов.

Вы можете использовать любое приложение для создания кодов, но мы рекомендуем остановиться на проверенном и безопасном Google Authenticator — дальнейшая инструкция предназначена именно для этого приложения.

Вы можете использовать любое приложение для создания кодов, но мы рекомендуем остановиться на проверенном и безопасном Google Authenticator — дальнейшая инструкция предназначена именно для этого приложения.Для устройств на Android программу можно скачать через Google Play.

Для устройств на iOS качайте в App Store.

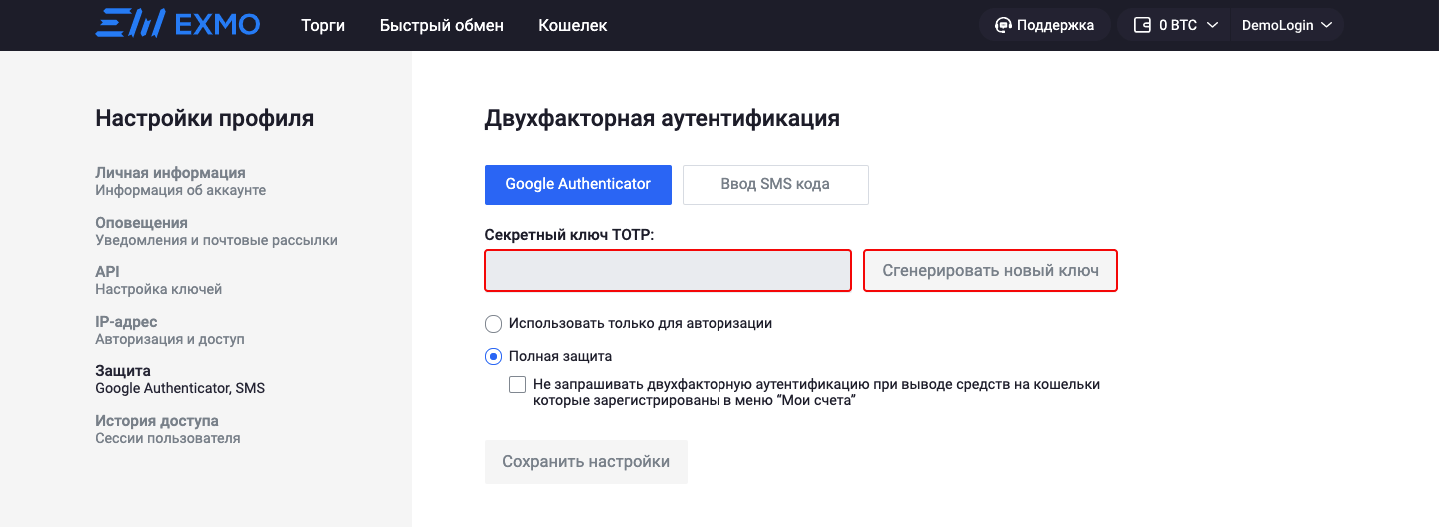

- В разделе Адреса электронной почты нажмите Настроить двухфакторную аутентификацию для входа.

- Нажмите Подключить.

- На странице настройки в первом пункте укажите ваш почтовый ящик и пароль от него.

- На своем мобильном устройстве запустите приложение для генерации кода.

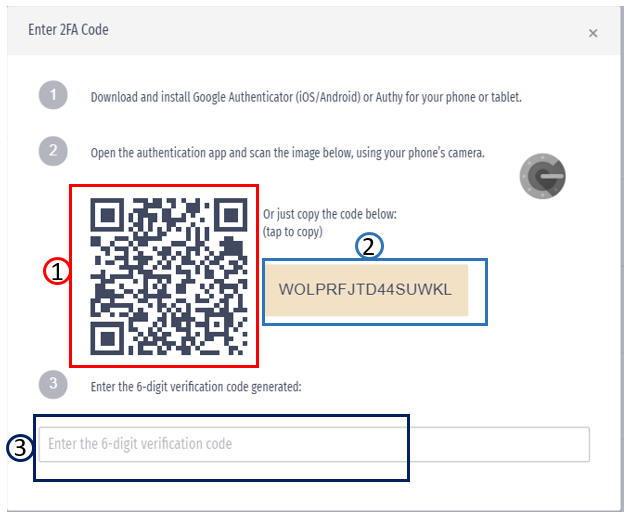

При первом запуске Google Authenticator предложит отсканировать QR-код или ввести ключ настройки. - Нажмите Сканировать QR-код. Наведите камеру телефона на QR-код, появившийся в настройках двухфакторной аутентификации для вашего профиля. Готово!

Если вы настраиваете двухфакторную аутентификацию на Рамблере с того же смартфона, на который установили приложение для генерирования кодов, под QR-кодом нажмите на ссылку Показать и скопируйте код из строки.

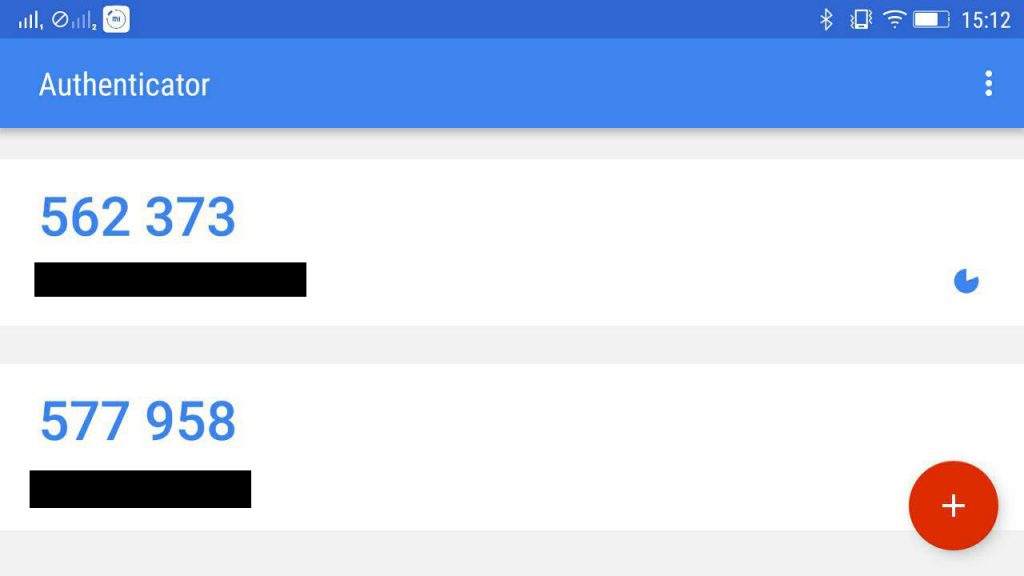

В приложении выберите пункт Ввести ключ настройки. В первом поле укажите адрес своего почтового ящика, во второе вставьте скопированный код и нажмите Добавить.В Google Authenticator или другом выбранном вами приложении появится ваш аккаунт с обновляемым кодом для авторизации.

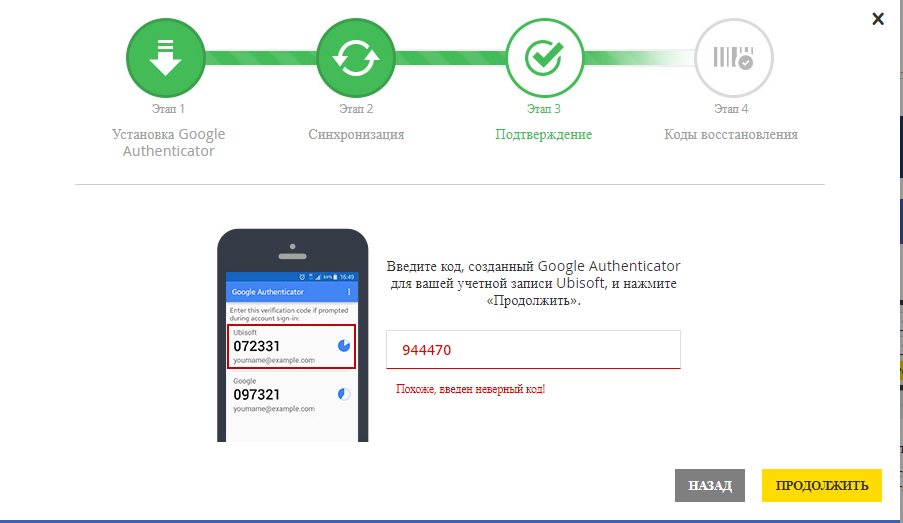

- Вернитесь на страницу вашего профиля с настройкой двухфакторной аутентификации и в последнем пункте введите шестизначный код, который сформирован в приложении (на примере выше это 370 914). Помните, что код меняется каждую минуту, и после появления нового кода старый перестает действовать. Нужно успеть ввести код, пока он действителен.

- Нажмите Подключить аутентификацию.

Рекомендации по использованию аккаунта в приложении-аутентификаторе.

- Не удаляйте со смартфона приложение с кодами или свой в нём. Иначе вы можете потерять доступ к аккаунту на Рамблере навсегда.

- Если у вас есть второе мобильное устройство, сделайте экспорт аккаунта из приложения-аутентификатора на запасной смартфон.

- Не сообщайте никому одноразовые коды.

Настройка почтового клиента, если у вас включена 2ФА на почтовом ящике

Перед настройкой почтового приложения нужно сгенерировать пароль для почтовых протоколов.

- Авторизуйтесь в вашем профиле на Рамблере со страницы id.rambler.ru. В профиль можно перейти из почтового ящика, нажав на ваше имя в правом верхнем углу страницы.

- В разделе Адреса электронной почты нажмите Я использую почтовый клиент.

- Введите Текущий пароль от вашей почты, затем – Код из Google Authenticator и нажмите Создать пароль.

- Появится еще одно поле с просьбой пройти верификацию. Отметьте пункт Я человек, если потребуется, затем пройдите проверку по картинкам и нажмите Создать пароль.

- В этом же окне появится пароль, который нужно ввести при настройке и дальнейшем использовании почтового клиента. Рекомендуем сделать резервную копию пароля.

Отключение двухфакторной аутентификации

Отключить функцию можно самостоятельно при наличии доступа к аккаунту в приложении – генераторе кодов.

- Авторизуйтесь в вашем профиле на «Рамблере» на странице id.rambler.ru. В профиль можно перейти из почтового ящика, нажав на имя в верхнем правом углу.

- В разделе Адреса электронной почты нажмите Отключить.

- Введите Текущий пароль от вашей почты, затем – Код из Google Authenticator или другого приложения для создания кодов. Нажмите кнопку Отвязать. Появится еще одно поле с просьбой пройти верификацию. Поставьте галочку в пункте Я человек, пройдите проверку по картинкам и нажмите Отвязать.

Что делать если 2ФА включена, а доступа к коду нет?

Если у вас возникают трудности с подключением, использованием или отключением двухфакторной аутентификации, вы можете написать нам. Мы обязательно вам поможем.

Как использовать двухфакторную аутентификацию в GetResponse?

Содержание:

Защитите свой аккаунт от несанкционированного доступа. Включите двухфакторную аутентификацию, чтобы запрашивать верификационный код, который будет доставлен на ваше мобильное устройство через приложение аутентификатора.

Использование двухфакторной аутентификации (2FA) позволяет защитить вашу учетную запись от любых нежелательных входов. Вы можете настроить его для всего аккаунта, чтобы от пользователей вашей команды также требовалась аутентификация с помощью одноразового кода.

Вам понадобится приложение аутентификатора, позволяющее генерировать одноразовые коды, например, Google Authenticator, Microsoft Authenticator, LastPass. Примеры можно найти здесь.

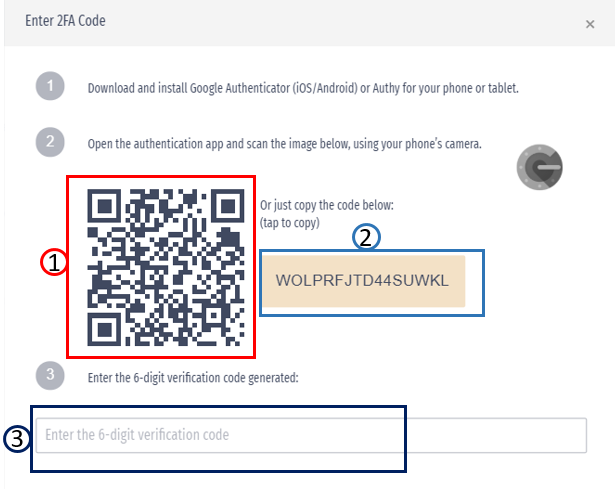

Как настроить двухфакторную аутентификацию?

Чтобы настроить двухфакторную аутентификацию:

- Перейдите к иконке профиля.

- Выберите Управление аккаунтом.

- Откройте вкладку Двухфакторная аутентификация.

- Включите двухфакторную аутентификацию, нажав переключатель возле Подтверждение в приложении для аутентификации.

- Скачайте приложение для двухфакторной аутентификации на мобильное устройстве из Google Store или App Store.

- Откройте приложение и отсканируйте QR-код либо введите код вручную.

- Введите 6-значный код из приложения для аутентификации, чтобы завершить настройку.

- Сохраните резервный код в безопасном месте на случай, если вы потеряете доступ к приложению аутентификатора или мобильному телефону.

- Нажмите Завершить регистрацию.

Теперь ваша учетная запись защищена двухфакторной аутентификацией. Для того, чтобы войти в систему, вам нужно будет предоставить уникальный 6-значный код, сгенерированный приложением аутентификатора.

Как войти в аккаунт с помощью двухфакторной аутентификации?

Для входа в систему с помощью двухфакторной аутентификации:

- Зайдите на сайт www.

app.getresponse.com/login

app.getresponse.com/login - Введите адрес электронной почты и пароль своей учетной записи и нажмите Войти.

- Укажите 6-значный код из приложения аутентификатора или резервный код.

- Нажмите кнопку Отправить.

Как отключить двухфакторную аутентификацию?

Чтобы отключить двухфакторную аутентификацию:

- Перейдите к иконке профиля.

- Выберите Управление аккаунтом.

- Откройте вкладку Двухфакторная аутентификация.

- Отключите двухфакторную аутентификацию, нажав на переключатель.

- Подтвердите, что вы хотите отключить аутентификацию, нажав Да, выключить.

Как пользователи моей команды могут использовать двухфакторную аутентификацию?

Когда вы настраиваете двухфакторную аутентификацию, она включается для всех пользователей вашей учетной записи.

Примечание: Все пользователи команды должны будут настроить двухфакторную аутентификацию при следующем входе в систему, чтобы войти успешно.

Как только они попытаются войти в систему, им необходимо будет настроить аутентификацию на своем мобильном телефоне:

- Скачайте приложение для двухфакторной аутентификации на мобильное устройстве из Google Store или App Store.

- Откройте приложение и отсканируйте QR-код либо введите код вручную.

- Введите 6-значный код из приложения для аутентификации, чтобы завершить настройку.

- Сохраните резервный код в безопасном месте на случай, если вы потеряете доступ к приложению аутентификатора или мобильному телефону.

- Нажмите Завершить регистрацию.

Отныне пользователи должны будут предоставлять одноразовый код при каждом входе в систему.

Что делать, если я потеряю доступ к мобильному телефону или аккаунту аутентификатора?

Если вы потеряете доступ к приложению аутентификации на вашем мобильном телефоне, вы всегда можете воспользоваться резервным кодом, предоставленным при первой настройке аутентификации.

Если у вас его нет, вы можете связаться с нашей службой поддержки, чтобы они сгенерировали для вас новый резервный код.

Что делать, если пользователь моего аккаунта потеряет доступ к своему телефону или приложению для аутентификации?

Вы сможете сгенерировать для них новый резервный код. Для этого:

- Перейдите к иконке профиля.

- Выберите Команда.

- Нажмите на Пользователи команды.

- В меню действий (3 вертикальные точки) выберите Сгенерировать резервный код.

Как сгенерировать новый резервный код, если я пользователь?

Если вы потеряете свой резервный код или используете его, вы можете сгенерировать новый.

- Перейдите к иконке профиля.

- Выберите Управление аккаунтом.

- Откройте вкладку Двухфакторная аутентификация.

- Нажмите кнопку Настроить еще раз.

- Выполните шаги по установке и скопируйте резервный код.

Создание кодов проверки не для Яндекса

Яндекс Ключ (приложение для Android и iOS) можно использовать для двухфакторной аутентификации не только на сервисах Яндекса, но и на любом сервисе, который запрашивает 6- или 8-значные одноразовые пароли (TOTP или HOTP).

Инструкции на этой странице помогут вам подключить Яндекс Ключ к некоторым популярным сервисам и соцсетям, а также переключиться на Ключ, если вы уже используете другой генератор кодов. Если вы не нашли нужный сервис в этом списке, попробуйте воспользоваться общей инструкцией.

Примечание. Некоторые из описанных сервисов могут быть временно недоступны на территории Российской Федерации.

- Вконтакте

- Mail.Ru

- ЮMoney (ранее Яндекс Деньги)

- Amazon

- Dropbox

- Evernote

- FastMail

- LastPass

- Microsoft

- Slack

- TeamViewer

- Tumblr

- WordPress

- Другие сервисы

Если вы еще не включали подтверждение входа:

Перейдите на страницу Безопасность в настройках аккаунта.

В разделе Подтверждение входа нажмите кнопку Подключить.

Нажмите кнопку Приступить к настройке.

В окне Подтверждение действия введите пароль и нажмите кнопку Подтвердить.

На ваш номер телефона поступит звонок. Введите последние четыре цифры входящего номера в появившемся поле и нажмите кнопку Отправить код.

Нажмите кнопку Завершить настройку.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите ВКонтакте в предложенном списке. На открывшемся экране введите логин (номер телефона или адрес почты) и секретный ключ, отображенный в браузере под QR-кодом.

Введите код, созданный Яндекс Ключом, в поле Код подтверждения и нажмите кнопку Подтвердить.

Если вы уже включили подтверждение входа, но теперь хотите использовать Яндекс Ключ для генерации кодов:

Перейдите на страницу Безопасность в настройках аккаунта.

В разделе Подтверждение входа нажмите ссылку (настроить) рядом с надписью Приложение для генерации кодов.

Введите пароль для вашего аккаунта ВКонтакте. В разделе Настройка приложения для генерации кодов нажмите Настроить заново. Откроется всплывающее окно с QR-кодом и секретным ключом.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите ВКонтакте в предложенном списке. На открывшемся экране введите логин (номер телефона или адрес почты) и секретный ключ, отображенный в браузере под QR-кодом.

Введите код, созданный Яндекс Ключом, в поле Код подтверждения и нажмите кнопку Подтвердить.

Если вы еще не подключили приложение для двухфакторной аутентификации:

Включите двухфакторную аутентификацию на странице Пароль и безопасность с помощью приложения Код доступа.

Перейдите на страницу настройки двухфакторной аутентификации.

В строке Мобильное приложение нажмите ссылку Подключить.

В появившемся окне нажмите кнопку Продолжить.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Другой сервис в предложенном списке. Введите «Mail.Ru» в качестве имени сервиса, затем логин, для которого вы настраиваете двухфакторную аутентификацию и секретный ключ (доступен по ссылке Введите секретный ключ рядом с QR-кодом).

Введите код, созданный Яндекс Ключом, в строку Код подтверждения из приложения «Код доступа» (без пробелов) и нажмите кнопку Продолжить.

В появившемся окне введите логин и номер телефона, нажмите Продолжить.

На телефон придет код, введите его в строку Код подтверждения из СМС и снова нажмите Продолжить.

На телефон придет код, введите его в строку Код подтверждения из СМС и снова нажмите Продолжить.

Если вы уже подключили приложение для двухфакторной аутентификации, но теперь хотите использовать Яндекс Ключ для создания кодов, старое приложение нужно будет отключить:

Перейдите на страницу настройки двухфакторной аутентификации.

В строке Мобильное приложение нажмите ссылку Отключить и подтвердите отключение.

Введите код подтверждения из SMS и нажмите кнопку Отключить.

Теперь вы можете заново подключить приложение, в этот раз используя Яндекс Ключ. Инструкция приведена на соседней вкладке «Первое включение».

Пароли в приложении Яндекс Ключ больше не действуют. Подробнее о способах подтверждения платежей см. в справке ЮMoney.

Если вы еще не включали двухфакторную аутентификацию:

Перейдите на страницу настройки двухфакторной аутентификации.

Нажмите кнопку Get Started.

На открывшейся странице выберите вариант Authenticator App. Развернется блок с QR-кодом.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Amazon в предложенном списке. В браузере нажмите ссылку Can’t scan the barcode?, затем введите в Ключе ваш логин на Amazon и показанный секретный ключ.

Введите код, созданный Яндекс Ключом, в поле ниже и нажмите кнопку Verify OTP and continue.

Ознакомьтесь с тем, как работает двухфакторная аутентификация на сайтах Amazon, и нажмите кнопку Got it. Turn on Two-Step Verification.

Если вы уже включили двухфакторную аутентификацию, но теперь хотите использовать Яндекс Ключ для создания кодов, сначала нужно сбросить старые настройки:

Перейдите на страницу настройки двухфакторной аутентификации.

Нажмите кнопку Disable.

Введите свой пароль, нажмите Sign-In и введите код. Снова нажмите Sign-In.

Во всплывшем окне отметьте флажок Also clear my Two-Step Verification settings и нажмите кнопку Disable.

Нажмите кнопку Skip, чтобы вернуться в настройки безопасности.

Теперь вы можете заново включить двухфакторную аутентификацию, используя Яндекс Ключ. Инструкция приведена на соседней вкладке «Первое включение».

Подробнее о двухфакторной аутентификации для аккаунтов Amazon читайте в справке сервиса (на английском).

Если вы еще не включали двухфакторную аутентификацию:

Перейдите на страницу настроек безопасности.

Включите двухэтапную проверку.

Во всплывшем окне нажмите кнопку Начать работу.

Введите текущий пароль от аккаунта и нажмите кнопку Далее.

Выберите вариант Использовать программу для мобильных устройств и нажмите кнопку Далее.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Dropbox в предложенном списке. В браузере нажмите ссылку введите секретный код вручную, затем введите в Ключе ваш логин в Dropbox и показанный секретный ключ.

Нажмите кнопку Далее.

Введите код, созданный Яндекс Ключом, и нажмите кнопку Далее.

Если вы хотите настроить запасной способ двухфакторной аутентификации, введите свой телефонный номер. Затем нажмите кнопку Далее.

Запишите или распечатайте коды безопасности и нажмите кнопку Далее.

Если вы уже включили двухфакторную аутентификацию, но теперь хотите использовать Яндекс Ключ для создания кодов:

Перейдите на страницу настроек безопасности.

Перейдите по ссылке Изменить рядом со словами Приложение аутентификации.

Введите текущий пароль от аккаунта и нажмите кнопку Далее.

Выберите вариант Использовать программу для мобильных устройств и нажмите кнопку Далее.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Dropbox в предложенном списке. В браузере нажмите ссылку введите секретный код вручную, затем введите в Ключе ваш логин в Dropbox и показанный секретный ключ.

Нажмите кнопку Далее.

Введите код, созданный Яндекс Ключом, и нажмите кнопку Далее.

Если вы хотите настроить запасной способ двухфакторной аутентификации, введите свой телефонный номер.

Затем нажмите кнопку Далее.

Затем нажмите кнопку Далее.

Подробнее о двухфакторной аутентификации для аккаунтов Dropbox читайте в справке сервиса (на английском).

Если вы еще не включали двухфакторную аутентификацию:

Перейдите на страницу настроек безопасности.

Перейдите по ссылке Включить в разделе Двухфакторная аутентификация.

Нажмите кнопку Продолжить, затем в окне с предупреждением еще раз нажмите Продолжить.

Нажмите кнопку Отправить письмо с подтверждением и подтвердите адрес почты.

Подтвердите номер телефона: введите код, полученный по SMS, и нажмите кнопку Продолжить.

Укажите резервный номер или нажмите Пропустить.

Нажмите кнопку, которая соответствует платформе, на которой вы используете Яндекс Ключ.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную.

Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Evernote в предложенном списке. В браузере нажмите ссылку Не получается отсканировать штрих-код?, затем введите в Ключе ваш логин в Evernote и показанный секретный ключ.

Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Evernote в предложенном списке. В браузере нажмите ссылку Не получается отсканировать штрих-код?, затем введите в Ключе ваш логин в Evernote и показанный секретный ключ.Введите код, созданный Яндекс Ключом, и нажмите кнопку Продолжить.

Запишите хотя бы один резервный код для входа в аккаунт: он понадобится на следующем этапе настройки. Нажмите кнопку Продолжить.

Введите записанный резервный код и нажмите кнопку Завершить установку.

Если вы уже включили двухфакторную аутентификацию, но теперь хотите использовать Яндекс Ключ для создания кодов, сначала нужно сбросить старые настройки:

Перейдите на страницу настроек безопасности.

Нажмите кнопку Изменить настройки в блоке Двухфакторная аутентификация включена.

Перейдите по ссылке Отключить двухфакторную аутентификацию и нажмите кнопку Подтвердить.

Теперь вы можете заново включить двухфакторную аутентификацию, используя Яндекс Ключ. Инструкция приведена на соседней вкладке «Первое включение».

Подробнее о двухфакторной аутентификации для аккаунтов Evernote читайте на странице сервиса (на английском).

Если вы еще не включали генератор кодов:

Перейдите на сайт FastMail.

Нажмите на плашку Mail с вашим адресом (в левом верхнем углу) и перейдите в блок Settings.

В графе ACCOUNT выберите Password & Security.

В строке Two-Step Verification нажмите Add.

Введите базовый пароль (его нужно будет вводить каждый раз вместе с кодом, когда вы хотите войти с помощью Яндекс Ключа). Нажмите Unlock.

Нажмите Add Recovery Phone. Введите свой номер и нажмите Send Verification Code. Введите полученный код и нажмите Verify.

Чтобы вернуться к странице настройки двухфакторной аутентификации, нажмите Done.

Нажмите Set Up Two-Step Verification.

Выберите Authentication App (TOTP) и задайте название приложения.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите FastMail в предложенном списке. Введите в Ключе ваш логин в FastMail и показанный секретный ключ.

Введите код, созданный Яндекс Ключом, и нажмите Save.

Теперь, чтобы войти в FastMail, вам нужно будет ввести базовый пароль, нажать Log In, а затем ввести код из Яндекс Ключа и нажать Verify.

Если вы уже включили какой-либо генератор кодов и хотите перейти на Яндекс Ключ:

Перейдите на сайт FastMail и войдите с мастер-паролем.

Нажмите на плашку Mail с вашим адресом (в левом верхнем углу) и перейдите в блок Settings.

В графе ACCOUNT выберите Password & Security.

В строке Two-Step Verification нажмите Manage.

Подтвердите свой пароль.

В строке с приложением нажмите кнопку Remove.

Теперь вы можете заново включить двухфакторную аутентификацию, используя Яндекс Ключ. Инструкция приведена на соседней вкладке «Первое включение».

Подробнее о двухфакторной аутентификации для аккаунтов FastMail читайте в справке сервиса (на английском).

Если вы еще не включали двухфакторную аутентификацию:

Войдите на сайт LastPass.

Нажмите на пункт Account Settings в меню слева.

В открывшемся окне перейдите на вкладку Multifactor Options.

Нажмите на значок карандаша в строке Google Authenticator.

В выпадающем списке Enabled выберите Yes.

В строке Barcode нажмите ссылку View.

Введите ваш текущий пароль для LastPass и нажмите кнопку Continue.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите LastPass в предложенном списке. В браузере нажмите кнопку OK, затем ссылку View в строке Private Key. Затем введите в Ключе ваш логин в LastPass.

Нажмите кнопку OK, затем кнопку Update.

Введите код, созданный Яндекс Ключом. Введите свой пароль и нажмите кнопку ОК.

Если вы уже включили двухфакторную аутентификацию, но теперь хотите использовать Яндекс Ключ для создания кодов:

Войдите на сайт LastPass.

Нажмите на пункт Account Settings в меню слева.

В открывшемся окне перейдите на вкладку Multifactor Options.

Нажмите на значок карандаша в строке Google Authenticator.

Нажмите ссылку Regenerate в строке Regenerate Key, затем нажмите кнопку OK. Подтвердите свой пароль и нажмите Continue.

Теперь вы можете заново включить двухфакторную аутентификацию, используя Яндекс Ключ. Инструкция приведена на соседней вкладке «Первое включение».

Подробнее о двухфакторной аутентификации для аккаунтов LastPass читайте в справке сервиса (на английском).

Если вы еще не включали двухфакторную аутентификацию:

Перейдите на страницу настроек безопасности.

В блоке Двухшаговая проверка нажмите Включить.

На открывшейся странице нажмите кнопку Далее.

Выберите вариант Настройте другое приложение для проверки подлинности. Откроется страница с QR-кодом.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную.

Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Microsoft в предложенном списке. Нажмите в браузере ссылку Я не могу отсканировать штрихкод, затем введите в Ключе ваш логин на сервисах Microsoft и показанный секретный ключ.

Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Microsoft в предложенном списке. Нажмите в браузере ссылку Я не могу отсканировать штрихкод, затем введите в Ключе ваш логин на сервисах Microsoft и показанный секретный ключ.Введите код из Яндекс Ключа в поле Код, созданный приложением и нажмите кнопку Далее.

Следуйте инструкциям, если вы используете Windows Phone, затем нажмите кнопку Далее.

Ознакомьтесь с информацией о паролях приложений, затем нажмите кнопку Готово.

Если вы уже включили двухфакторную аутентификацию, но теперь хотите использовать Яндекс Ключ для создания кодов:

Перейдите на страницу настроек безопасности.

Нажмите ссылку Добавьте новый способ входа или проверки и выберите Использовать приложение.

Выберите вариант Настройте другое приложение для проверки подлинности. Откроется страница с QR-кодом.

Откроется предупреждение о том, что ранее настроенное приложение проверки подлинности перестанет работать, если вы подключите новое. Нажмите кнопку Далее.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Microsoft в предложенном списке. Нажмите в браузере ссылку Я не могу отсканировать штрихкод, затем введите в Ключе ваш логин на сервисах Microsoft и показанный секретный ключ.

Введите код из Яндекс Ключа в поле Код, созданный приложением и нажмите кнопку Далее.

Подробнее о двухфакторной аутентификации для аккаунтов Microsoft читайте в справке сервиса.

Если вы еще не включали двухфакторную аутентификацию:

Перейдите на страницу настроек вашего аккаунта.

Нажмите кнопку Развернуть в блоке Двухфакторная аутентификация.

Нажмите кнопку Настроить двухфакторную аутентификацию.

Введите ваш текущий пароль в Slack и нажмите кнопку Подтвердить пароль.

Нажмите блок Использовать приложение.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберитеSlack в предложенном списке. Нажмите в браузере ссылку Не удается отсканировать штрихкод?, затем введите в Ключе ваш логин в Slack и показанный секретный ключ.

Введите код, созданный Яндекс Ключом, в блоке Введите код проверки и нажмите кнопку Проверить код и активировать.

Далее вы можете подтвердить номер телефона, чтобы получать коды в SMS, если Яндекс Ключ по каким-то причинам недоступен.

Если вы уже включили двухфакторную аутентификацию, но теперь хотите использовать Яндекс Ключ для создания кодов:

Перейдите на страницу настроек вашего аккаунта.

Нажмите кнопку Развернуть в блоке Двухфакторная аутентификация.

Нажмите кнопку Отключить двухфакторную аутентификацию.

Теперь вы можете заново включить двухфакторную аутентификацию, используя Яндекс Ключ. Инструкция приведена на соседней вкладке «Первое включение».

Подробнее о двухфакторной аутентификации в Slack читайте в справке сервиса (на английском).

Если вы еще не включали двухфакторную аутентификацию:

Перейдите на страницу настроек вашего аккаунта.

Нажмите ссылку Активировать двухфакторную проверку подлинности в блоке Двухфакторная проверка подлинности.

В открывшемся окне нажмите кнопку Продолжить.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт.

Приложение предложит навести камеру на QR-код, отображенный в браузере.

Приложение предложит навести камеру на QR-код, отображенный в браузере.Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберитеTeamViewer в предложенном списке. Нажмите в браузере ссылку введите секретный код вручную, введите в Ключе ваш логин в TeamViewer и показанный секретный ключ.

Нажмите кнопку Продолжить.

Запишите или распечатайте код восстановления.

Введите код, созданный Яндекс Ключом, и нажмите кнопку Активировать.

Если вы уже включили двухфакторную аутентификацию, но теперь хотите использовать Яндекс Ключ для создания кодов:

Перейдите на страницу настроек вашего аккаунта.

Нажмите ссылку Деактивировать в блоке Двухфакторная проверка подлинности.

Введите код, созданный Яндекс Ключом, и нажмите кнопку Деактивировать.

Теперь вы можете заново включить двухфакторную аутентификацию, используя Яндекс Ключ. Инструкция приведена на соседней вкладке «Первое включение».

Инструкция приведена на соседней вкладке «Первое включение».

Подробнее о двухфакторной аутентификации для аккаунтов TeamViewer читайте в справке сервиса (на английском).

Если вы еще не включали двухфакторную аутентификацию:

Перейдите на страницу настроек безопасности.

Нажмите на переключатель Двухэтапная аутентификация в блоке Безопасность.

Введите пароль, затем нажмите кнопку Отправить.

Включите переключатель Создавать код в приложении для аутентификации.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, обратитесь в службу поддержки Tumblr (ссылка Support внизу страницы).

Введите код из Яндекс Ключа в поле под штрихкодом и нажмите кнопку Включить.

Если вы уже включили двухфакторную аутентификацию, но теперь хотите использовать Яндекс Ключ для создания кодов:

Перейдите на страницу настроек безопасности.

Отключите переключатель Двухэтапная аутентификация в блоке Безопасность.

Введите свой пароль на Tumblr и нажмите кнопку Отключить.

Снова включите переключатель Создавать код в приложении для аутентификации.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, обратитесь в службу поддержки Tumblr (ссылка Support внизу страницы).

Введите код из Яндекс Ключа в поле под штрихкодом и нажмите кнопку Включить.

Подробнее о двухфакторной аутентификации для аккаунтов Tumblr читайте в справке сервиса.

Если вы еще не включали двухфакторную аутентификацию:

Перейдите на страницу настроек двухфакторной аутентификации.

Выберите Установка с приложением и нажмите кнопку Приступайте.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт.

Приложение предложит навести камеру на QR-код, отображенный в браузере.

Приложение предложит навести камеру на QR-код, отображенный в браузере.Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную. Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите WordPress в предложенном списке. Нажмите в браузере ссылку Не можете сканировать штрихкод?, затем введите в Ключе ваш логин на сайте wordpress.com и показанный секретный ключ.

Введите код из Яндекс Ключа в поле рядом с QR-кодом и нажмите кнопку Включить.

На следующем этапе распечатайте или запишите резервные коды и отметьте флажок Резервные коды распечатаны или сохранены. Затем нажмите кнопку Готово.

Если вы уже включили двухфакторную аутентификацию, но теперь хотите использовать Яндекс Ключ для создания кодов:

Перейдите на страницу настроек двухфакторной аутентификации.

Нажмите кнопку Отключить двухэтапную аутентификацию.

Введите проверочный код и нажмите кнопку Отключить двухэтапную аутентификацию.

Теперь вы можете заново включить двухфакторную аутентификацию, используя Яндекс Ключ. Инструкция приведена на соседней вкладке «Первое включение».

Подробнее о двухфакторной аутентификации для аккаунтов WordPress читайте в справке сервиса (на английском).

Любой сервис, который поддерживает 6- или 8-значные одноразовые пароли (например, с помощью Google Authenticator), можно добавить в Яндекс Ключ. Если вы уже используете какой-либо генератор кодов, возможно, сначала придется его отключить.

Чтобы добавить сервис, который Яндекс Ключ не поддерживает явно:

При включении или настройке двухфакторной аутентификации найдите QR-код или секретный ключ, который следует ввести в генераторе кодов.

Откройте Яндекс Ключ на вашем телефоне и нажмите знак «+», чтобы добавить новый аккаунт. Приложение предложит навести камеру на QR-код, отображенный в браузере.

Если корректно отсканировать QR-код не получается, аккаунт можно добавить вручную.

Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Другой сервис в предложенном списке. Введите название сервиса, логин, который вы используете для входа, и секретный ключ.

Для этого нажмите на слова под изображением, которое получает камера. Затем нажмите Выбрать другой сервис и выберите Другой сервис в предложенном списке. Введите название сервиса, логин, который вы используете для входа, и секретный ключ.Введите созданный Ключом код на сервисе. Если все настроено правильно, код будет принят и двухфакторной аутентификацией можно будет пользоваться.

восстановление ключа как двухфакторной аутентификации на телефоне

Обновлено: 21.01.2022, автор — Илья

Илья – главный редактор сайта softdroid.net. Является автором нескольких сотен руководств и статей по настройке Android. Около 15 лет занимается ремонтом техники и решением технических проблем iOS и Android. Имел дело практически со всеми более-менее популярными марками мобильных смартфонов и планшетов Samsung, HTC, Xiaomi и др. Для тестирования используется iPhone 12 и Samsung Galaxy S21 с последней версией прошивки.

Информация об авторе

Краткое описание статьи: Что делать, если вы потеряли доступ к своему смартфону или случайно удалили приложение Authenticator во время очистки памяти мобильного устройства. Как вернуть доступ к аккаунтам и сайтам, привязанным к аутентификатору Google.

Содержание:

Что такое Google Authenticator, как он работает

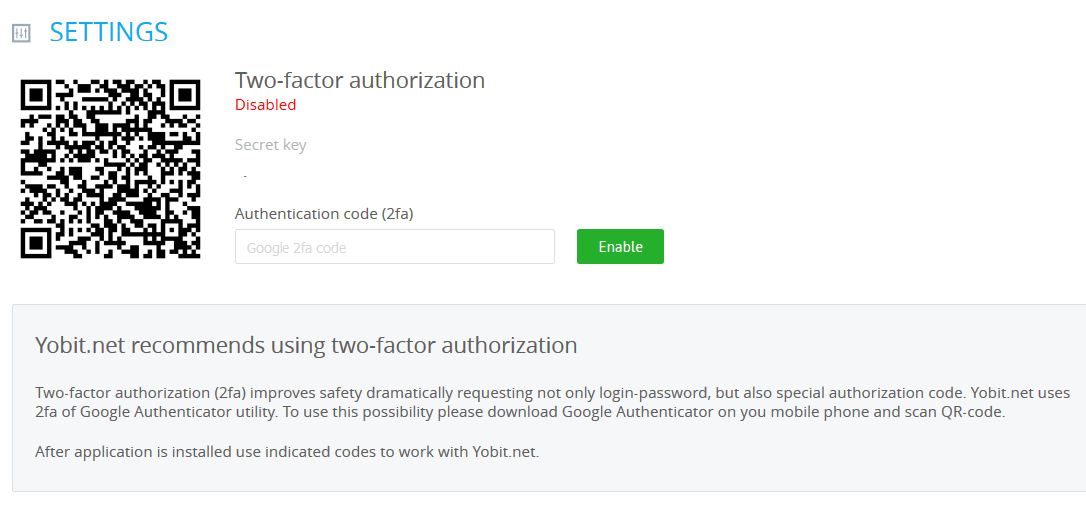

Google Authenticator – приложение, генерирующее проверочные идентификационные коды. Создано с целью повышения безопасности аккаунтов, которыми пользуются владельцы смартфонов для доступа к любимым сайтам.

В классическом случае вход в аккаунт для авторизации на сайте осуществляется по логину и паролю, с Google authenticator – по логину, паролю и коду, который генерируется каждые несколько секунд на устройстве. При этом для получения кода не требуется подключение к мобильной сети или интернету.

Как включить двухфакторную аутентификацию на Android

- Скачайте приложение Google Authenticator из Play Market, установите на телефон;

- Запустите Google Authenticator, нажмите на кнопку Начать;

- Выберите опцию “Сканировать QR-код» или «Ввести ключ настройки».

- Ключ к Google Authenticator необходимо получить через настройки, а только потом ввести его в приложении.

- Зайдите в «Настройки», выберите «Аккаунт Гугл».

- Перейдите в раздел «Безопасность», затем – в «Двухэтапная аутентификация».

- На новой странице выберите «Начать».

- Введите пароль от аккаунта, подтвердив, что он ваш.

- Отправьте на свой телефон уведомление. Нажмите «Да».

- Выберите способ, которым хотите получать коды (ключи).

- Укажите ключ в приложении.

Потерян доступ к Google Authenticator: причины

Дополнительная безопасность – это хорошо. Но особенности функционирования программы играют злую шутку с пользователями. Коды генерируются и остаются на телефоне и не отправляются на серверы компании.

Если по каким-то причинам доступ к телефону и данным Google Authenticator будет утрачен, то попасть на сайты, в том числе в Гугл Плей Маркет для загрузки игр/приложений, будет невозможно. Под удар попадают те, кто

Под удар попадают те, кто

- потерял или сломал телефон,

- не предотвратил его кражу,

- вернул его к заводским настройкам?

- переустановил ОС.

Но выход есть, и сейчас мы рассмотрим основные способы решения проблемы. В основе всего лежит секретный ключ аутентификатора. В заисимости от того, есть он или нет, меняется вероятность того, возможно ли восстановление доступа к сайтам, приложениям, сервисам или нет.

Зачем делать резервную копию ключа

Секретный ключ (или, как вариант, QR-код) необходим на тот случай, если вы потеряли доступ к аккаунту. Используя этот ключ, вы сможете вернуть утраченный доступ к изменить настройки для последующего входа. Относиться к секретному ключу нужно с максимальной ответственностью – поскольку только он поможет в ситуации, когда двухфакторный вход невозможен.

Чтобы не пришлось осуществлять восстановление Google Authenticator в будущем, обязательно после установки и настройки приложения записывайте формирующиеся коды и ключи, включая резервные/сохраняйте QR-коды сайтов, которые посещаете, распечатывая их на принтере или фотографируя на смартфон/фотоаппарат.

Восстановление через резервный секретный ключ

Если у вас сохранилась копия секретного ключа, вы с легкостью восстановите аутентификатор. Для этого:

- Заново установите на телефон Authenticator

- Войдя в приложение приложение, нажмите на значок “плюс”.

- Появится запрос на ввод нового ключа, выберите пункт Enter a Setup Key.

- В текстовое поле добавьте сохраненный ранее ключ.

- Нажмите на кнопку Add, чтобы добавить ключ в базу и активировать приложение.

В результате, Authenticator отобразит коды и будет доступен для двухфакторной аутентификации на телефоне.

Свяжитесь с техподдержкой сервиса, где используется 2FA

Если у вас нет секретного ключа (читайте об этом выше), двухфакторная аутентификация не будет работать, доступ ко всем аккаунтам с привязанной аутентификацией будет невозможен.

Так как это очень серьезная защита, Google дает не так много возможностей для восстановления ключа или QR-кода.

Теоретически, можно связаться со службой поддержки, где вы использовали аутентификатор Google, и подтвердить свою личность, чтобы отключить строгую защиту.

Вы можете лично обратиться в техническую поддержку каждого из них или написать администрации, подробно описав проблему и предоставив все возможные доказательства. Этот способ работает не всегда. Часть сайтов предоставляет возможность получения резервных кодов.

Вот алгоритм действий:

- Напишите службу поддержки.

- Могут потребовать подтверждение личности — вышлите документы.

- Сохраните ключ восстановления двухфакторной аутентификации.

Если вы сможете предоставить необходимую информацию по запросу техподдержки, у вас не возникнет проблем. Ваши учетные записи будут восстановлены после снятия двухфакторной защиты.

Возможно, придется потратить немного времени на составление запроса в службу поддержки или общения в чате.

Обращение в техподдержку Google

Далеко не всегда служба техподдержки Google отвечает индивидуально, но в исключительных случаях и при правильно составленном запросе можно ожидать помощи.

Что касается восстановления Google Authenticator, то нет точных подтверждений, что данная техника сработает, но советуем попробовать.

- Войдите в аккаунт Google, указав пользовательские данные.

- При запросе кода подтверждения нажмите на «Другие варианты».

- Перейдите в меню Справка > Связаться с Google.

- Далее необходимо подтвердить принадлежность к аккаунту, ответив на вопросы.

- Отправьте заполненную форму и ждите ответа Google.

Подробней о запросах в техподдержку Google читайте здесь.

Защита от кражи аутентификатора и ключей

Это нужно сделать, если телефон украли. При худшем раскладе, с помощью гугл-аккаунта ворованного телефона злоумышленники могут спокойно посетить все сайты, куда вы заходили. Хотя и восстановить ключ каждого сайта не получится.

Что делать, чтобы защитить сервисы и приложения от несанкционированного доступа через украденный телефон:

- Зайдите в Гугл-аккаунт с компьютера или другого телефона;

- Откройте «Пароли приложений».

Напротив тех, к которым нужно запретить доступ выберите «Удалить».

Напротив тех, к которым нужно запретить доступ выберите «Удалить». - Теперь создайте новые пароли.

Включение двухэтапной аутентификации на новом устройстве

Перенести все настройки доступа на новый телефон можно при условии, что у вас есть резервный код, сгенерированный ранее в Google Authenticator. Для этого войдите в аккаунт и запустите браузер на компьютере. Далее выполните 3 шага:

- Выполните инсталляцию Google Authenticator;

- Измените настройки аутентификации;

- Проверьте телефон.

- Чтобы изменить настройки, откройте страницу Гугл Аккаунт на компьютере.

- Авторизуйтесь с указанием резервного кода.

- Перейдите в раздел «Безопасность» и выберите «Вход в аккаунт».

- Нажмите «2-х этапная аутентификация».

- Проверьте вспомогательные номера в разделе «Голосовое сообщение».

- В разделе «Google Authenticator » нажмите «Изменить номер».

- Выберите свое устройство.

- Запустите приложение на телефоне и выберите «Сканировать штрих-код».

- Сделайте фото с экрана компьютера.

- Получите код и введите его на компьютере.

- Сохраните изменения.

Восстановление Google Authenticator на другом телефоне

Если секретный ключ или QR-код для аутентификации не был предварительно сохранен в надежном месте, восстановить доступ в Google Authenticator невозможно. Тем не менее, обратиться в службу поддержки имеет смысл.

Если вам нужно перенести аутентификатор на другой телефон, используйте специальные приложения, которые умеют как сохранять резервную копию, так и восстанавливать настройки на другом мобильном устройстве – в частностим на новом телефоне. Среди таких приложений отметим две самые надежные:

- TOTP Authenticator (iOS and Android).

- Authy (iOS and Android)

Основное предназначение данных утилит – создание резервной копии кодов, настроек аккаунта для хранения внутри устройства или переноса на другое.

Как перенести аутентификатор на другой телефон:

- Скопируйте файл com.google.android.apps.authenticator2 из папки data/data в надежное место в памяти телефона.

- Найдите файл баз данных под названием com.google.android.apps.authenticator2/database/database.

- Откройте этот файл в просмотрщике SQLite database viewer – он встроен в утилиту Root Explorer.

- Выберите accounts – отобразятся все доступные аккаунты и соответствующие секретные коды напротив них.

- Откройте приложение Google Authenticator и выберите пункт Enter a provided key (Ввести предоставленный ключ).

- Скопируйте код для нужного аккаунта.

Часто задаваемые вопросы

Почему двухэтапная верификация не работает на моем телефоне?

Ошибка быть связана с неправильной синхронизацией времени в приложении Google Authenticator. На следующем экране, после запуска, приложение подтвердит, что время было синхронизировано. Синхронизация повлияет только на внутреннее время, установленное в Google Authenticator и не изменит настройки даты и времени вашего устройства.

На следующем экране, после запуска, приложение подтвердит, что время было синхронизировано. Синхронизация повлияет только на внутреннее время, установленное в Google Authenticator и не изменит настройки даты и времени вашего устройства.

Что произойдет, если я удалю Google Authenticator?

Удаление приложения Google Authenticator с телефона не приведет к автоматическому отключению привязки 2FA к учетным записям. При этом, вы не сможете получить доступ ни к одному из аккаунтов, и во многих случаях обращение в службу поддержки отдельно взятого сервиса будет единственно возможным способом восстановить доступ.

Могу ли я удалить Google Authenticator и переустановить?

Поскольку двухфакторная система использует ключи безопасности для каждого устройства, вы не можете просто переустановить Google Authenticator на новом телефоне и использовать эти же ключи для входа в систему. Вместо этого, необходимо перенести ключи в новое приложение, используя настройки Google Authenticator.

Можно ли восстановить Authenticator через другой телефон?

К сожалению, нет. Для этого нужно все равно иметь доступ к аккаунту, который связан с аутентификатором.

Можно ли скачать данные с телефона, если не получается войти через аутентификатор?

Нет, данные надежно зашифрованы и недоступны для чтения. Даже если вы перепрошьете устройство и получите доступ к памяти, это не поможет.

Как не потерять доступ к аутенификатору? Есть ли способы надежного хранения?

Советы.

- Записывайте коды в бумажном блокноте.

- Используйте альтернативные аутентификаторы, например, authy.com. Он поддерживает несколько устройств, есть расширение для браузера.

- Создавайте резервные копии с паролем Google Authenticator.

Пожалуйста, оцените статью:

Илья – главный редактор сайта softdroid.net. Является автором нескольких сотен руководств и статей по настройке Android. Около 15 лет занимается ремонтом техники и решением технических проблем iOS и Android. Имел дело практически со всеми более-менее популярными марками мобильных смартфонов и планшетов Samsung, HTC, Xiaomi и др. Для тестирования используется iPhone 12 и Samsung Galaxy S21 с последней версией прошивки.

Около 15 лет занимается ремонтом техники и решением технических проблем iOS и Android. Имел дело практически со всеми более-менее популярными марками мобильных смартфонов и планшетов Samsung, HTC, Xiaomi и др. Для тестирования используется iPhone 12 и Samsung Galaxy S21 с последней версией прошивки.

Что такое двухфакторная аутентификация (2fa), и почему она важна для вашего веб-приложения?

Многие поставщики услуг просят предоставить возможность получать пароли двухфакторной аутентификации по СМС, по электронной почте или по обоим каналам. Проще говоря, двухфакторная аутентификация — это функция, которая помогает пользователям добавить второй уровень безопасности к своим данным, обеспечивая еще один этап идентификации. Она обычно предполагает ввод пользователями одноразового пароля или генерируемого кода, который приходит на зарегистрированный номер телефона пользователя или идентификатор электронной почты после введения пароля. Пароли или сгенерированные коды действительны в течение нескольких минут. Этот дополнительный шаг по набивке пароля предотвращает несанкционированный доступ к вашей учетной записи.

Этот дополнительный шаг по набивке пароля предотвращает несанкционированный доступ к вашей учетной записи.

Двухфакторная авторизация паролей (2fa) обеспечивает дополнительную защиту вашей учетной записи. Взломать двухфакторную авторизацию будет сложно, так как проверочный пароль будет поступать только на зарегистрированный номер мобильного телефона или идентификатор электронной почты. Поэтому только тот пользователь, который уполномочен получить такой пароль, будет иметь к нему доступ и использовать его.

Как включить двухфакторную аутентификацию (2fa)

Давайте разберемся, как включить функцию двухфакторной аутентификации (2fa). Очень важно добавить второй уровень безопасности для вашего мобильного приложения и учетной записи электронной почты, с помощью которого пользователь может защититься от утечки конфиденциальных данных. Различные приложения для двухфакторной аутентификации (TFA) позволяют пользователю включить двухфакторную аутентификацию (2fa) паролей для веб-приложений. Google является одним из них. Пароли двухфакторной аутентификации (TFA) обеспечивают дополнительный уровень защиты путем набивки учетных данных для предотвращения несанкционированного доступа лиц, не имеющих права доступа к вашему мобильному телефону или электронной почте.

Google является одним из них. Пароли двухфакторной аутентификации (TFA) обеспечивают дополнительный уровень защиты путем набивки учетных данных для предотвращения несанкционированного доступа лиц, не имеющих права доступа к вашему мобильному телефону или электронной почте.

В большинстве паролей с двухфакторной аутентификацией (TFA) проверочный текст, получаемый на устройство пользователя в виде SMS или уведомления по электронной почте, представляет собой одноразовый пароль с ограничением по времени (TOTP), сгенерированный приложением безопасности. Пользователям необходимо ввести пароль безопасности в окно, которое появится на их мобильном телефоне или электронной почте для проверки или настройки использования телефона или адреса электронной почты, в зависимости от ситуации. Включение второго уровня защиты защитит устройство от несанкционированного доступа и восстановит безопасность приложения.

Двухфакторная аутентификация (2fa) — это дополнительная функция, которую пользователь может активировать или отключить по своему усмотрению. При включении этой функции пользователи получат OTP на свое устройство и смогут использовать его только после завершения процесса 2fa. Процесс обеспечения безопасности 2fa может отличаться в зависимости от поставщиков услуг платформы верификации. Однако общая схема процесса настройки безопасности будет практически одинаковой.

При включении этой функции пользователи получат OTP на свое устройство и смогут использовать его только после завершения процесса 2fa. Процесс обеспечения безопасности 2fa может отличаться в зависимости от поставщиков услуг платформы верификации. Однако общая схема процесса настройки безопасности будет практически одинаковой.

Шаги по настройке менеджера приложений двухфакторной аутентификации:

1. В Настройках перейдите в Управление пользователями, а затем выберите Двухфакторная аутентификация.

2. Затем выберите Включить двухфакторную аутентификацию (TFA).

3. Теперь выберите Режим аутентификации. Пользователь должен выбрать любой доступный метод в Диспетчере приложений аутентификации. Некоторые из вариантов настройки приложения будут следующими:

- Authenticator Apps-TOTP (одноразовый пароль на основе времени): Выбрав эту опцию, пользователи получат возможность аутентифицировать устройство для использования с помощью одноразового пароля на основе времени, сгенерированного приложением проверки подлинности.

В настоящее время доступно множество приложений аутентификаторов; некоторые из наиболее популярных приложений — Microsoft Authenticator, Google Authenticator, One Auth, Zoho, Duo и другие.

В настоящее время доступно множество приложений аутентификаторов; некоторые из наиболее популярных приложений — Microsoft Authenticator, Google Authenticator, One Auth, Zoho, Duo и другие. - Электронная почта: Выбор проверки по электронной почте позволит пользователям получить пароль 2fa по электронной почте, что позволит пользователям настроить адрес электронной почты и продолжить его использование.

- Другие функции: Большинство приложений двухфакторной аутентификации (2fa) предлагают опции для выбора периода требования услуги верификации и для запоминания браузером текста двухфакторной аутентификации (2fa). Выбор этих опций будет удобен для пользователей, чтобы сэкономить время и облегчить работу. Поскольку это необязательная функция, у пользователей будет свобода ее выбора.

- Сохранить: После выбора необходимых опций нажмите кнопку Сохранить.

Процесс устранения неполадок:

Что делать, если текст OTP/TOTP не генерируется, а Authentication Application Manager не работает должным образом, или если вам нужен новый генератор 2fa из-за потери мобильного телефона?

1. ;В такой ситуации вы можете внести необходимые изменения в настройках устройства. Сначала перейдите в настройки, затем выберите Управление пользователями. Оттуда выберите Пользователи и перейдите к значку Сброс TOTP, чтобы восстановить TOTP.

;В такой ситуации вы можете внести необходимые изменения в настройках устройства. Сначала перейдите в настройки, затем выберите Управление пользователями. Оттуда выберите Пользователи и перейдите к значку Сброс TOTP, чтобы восстановить TOTP.

2. ;Если вы потеряли мобильный телефон или не смогли получить OTP из приложения, следующий лучший вариант — отключить функцию вручную, зайдя на сервер и отыскав Менеджер приложений. Для решения проблемы выполните следующие шаги:

- Закройте Диспетчер приложений.

- Затем перейдите в <Application Manager Home>/conf/directory, чтобы открыть файл AMServer.properties.

- Введите am.twofactor.authentication.status=disable и сохраните.

- Теперь перейдите в диспетчер приложений и войдите в систему.

- Активируйте 2fa.

Как пользоваться приложением Google Two-Factor Authentication (2fa)?

Приложение Google Authenticator предоставляет пользователям бесплатную возможность защитить свою информацию путем добавления двухфакторной аутентификации (2fa). Давайте обсудим, как можно включить двухфакторную аутентификацию (2fa) с помощью приложения Google.

Давайте обсудим, как можно включить двухфакторную аутентификацию (2fa) с помощью приложения Google.

Google Authenticator — одно из самых популярных бесплатных приложений для двухфакторной аутентификации (2fa). При входе в систему, помимо пароля, он попросит ввести сгенерированный код проверки, отправленный на ваше приложение Google для двухфакторной аутентификации (2fa) — Google Authenticator.

Как добавить Google Authenticator в веб-приложение?

Добавление Google Authenticator в веб-приложение не является сложной задачей. Чтобы добавить Google Authenticator, выполните следующие шаги.

Шаги для добавления Google Authenticator:

1. Загрузите Google Authenticator на свой мобильный телефон.

2. Теперь нажмите вкладку «Безопасность» в своем аккаунте Google. Нажмите пункт «Двухфакторная аутентификация (2fa)» в разделе «Вход в Google».

3. ;Возможно, вам потребуется войти в свой аккаунт Google.

4. В приложении аутентификатора выберите «настроить» или может быть написано «начать работу».

5. После этого следуйте инструкциям на экране.

Могу ли я использовать аутентификатор Google для своего приложения?

Да, вы можете использовать Google Authenticator для обеспечения безопасности вашего приложения. Добавление двухфакторной аутентификации (2fa) защитит вас от любых вредоносных действий.

Можно ли взломать Google Authenticator?

Теоретически, добавление двухфакторной аутентификации (2FA) не является полной системой защиты, но оно может спасти вас от любой возможной атаки на вашу систему. Поскольку Google Authenticator не использует коды, возможность перехвата кодов исключена. Таким образом, вероятность взлома аккаунта минимальна. Однако безопасность всегда зависит от того, как пользователи относятся к всплывающему сообщению. Для входа в систему пользователям необходимо принять сгенерированный код проверки.

Обратите внимание, что если вы используете одно и то же устройство для рабочих целей, оно просто попросит ввести пароль. Приложение будет запрашивать проверку, если вы попытаетесь открыть его с помощью любого другого телефона или если кто-то другой попытается войти в ваш мобильный, веб-приложение или аккаунт электронной почты. Таким образом, Google Authenticator защищает ваше мобильное/веб-приложение и аккаунт электронной почты от возможного взлома.

Таким образом, Google Authenticator защищает ваше мобильное/веб-приложение и аккаунт электронной почты от возможного взлома.

Что такое лучшая двухфакторная аутентификация (2fa)?

Google Authenticator — одна из лучших платформ, позволяющих пользователям бесплатно добавлять двухфакторную аутентификацию (2fa). Помимо Google, популярными платформами 2fa являются Amazon, Facebook, Coinbase, Apple, eBay, Epic Games, Cloudflare, Dropbox, PayPal, Evernote и др. Вы можете просмотреть любую из этих платформ и выбрать ту, которая вам подходит.

Как AppMaster защищает ваши данные?

Для безопасного хранения конфиденциальной информации AppMaster Security является одним из лучших приложений, так как оно всегда работает в высокозащищенной среде благодаря богатым функциями конфигурациям без кода. Приложение использует предварительно созданное бескодовое приложение и добавляет функции безопасности для сохранения конфиденциальности данных с помощью функций шифрования. Платформа no-code предлагает комплексные функции входа в систему с настраиваемыми приложениями для входа в систему.

Платформа no-code предлагает комплексные функции входа в систему с настраиваемыми приложениями для входа в систему.

Восстановление данных:

AppMaster хранит все критически важные службы, такие как управление зонами DNS, база данных и изоляция служб, на одном виртуальном сервере, что сводит к минимуму вероятность внешних угроз. Бескодовый AppMaster использует методы разделения данных AWS и шифрует данные с помощью HTTPS-шифрования для предотвращения несанкционированного доступа и разрешения с авторизацией. Для сквозного шифрования используется шифрование по протоколу TLS V1.3.

No-code AppMaster позволяет пользователю восстановить данные из предыдущего времени в случае сбоев. Функция позволит пользователю восстановить все данные, которые не удалось восстановить из-за непреднамеренной операции.

Ограничение доступа:

Приложение позволяет пользователю создавать ограничения на основе ролей, позволяя только уполномоченным лицам получать доступ к конфиденциальным файлам, вносить изменения и т. д.

д.

Безопасное хранение:

Хотя AppMaster не предлагает двухфакторную аутентификацию (2fa), он обеспечивает высокозащищенное хранилище Vault, где пользователь может хранить всю конфиденциальную информацию, пароли двухуровневой авторизации и т.д.

Преимущества AppMaster:

AppMaster использует средства безопасности корпоративного уровня мирового класса для защиты данных пользователей от возможных утечек. Они работают на AWS (Amazon Web Services), которая соответствует стандартам CSA, SOC 2, 27001, ISO и т.д.

Безопасные платежи:

Для безопасных платежей AppMaster использует Stripe, сертифицированного PCI-провайдера первого уровня. Поскольку AppMaster использует Stripe, никакие конфиденциальные платежные данные не хранятся в системе приложения.

Автоматическое резервное копирование:

Автоматическое резервное копирование AppMaster позволяет вам не волноваться за свой бизнес. Его резервный сервер позаботится о поломке сервера и обеспечит бесперебойное обслуживание. Резервный сервер позволит пользователю восстановить все данные на новом сервере в кратчайшие сроки.

Резервный сервер позволит пользователю восстановить все данные на новом сервере в кратчайшие сроки.

Заключение:

Защита паролем, защищенное хранение и двухфакторная аутентификация являются жизненно важными функциями в мобильных и веб-приложениях. Поскольку пользователи занимаются различными видами деятельности в Интернете, всегда есть шансы столкнуться с утечкой информации и рисками безопасности. Успех бизнеса зависит от безопасности, особенно от паролей двухфакторной аутентификации и от того, насколько безопасно пользователь может получить доступ к данным, не давая возможности посторонним людям получить доступ к конфиденциальной информации компании.

AppMaster в сотрудничестве с игроками мирового уровня предлагает защищенные функции, не уступающие двухфакторной аутентификации, для обеспечения безопасности информации вашей компании. Поэтому очень важно защитить свою информацию с помощью 2fa и современных приложений безопасности no-code, предлагаемых AppMaster. Приложение no-code позволяет генерировать мастер-пароль и надежно хранить его в защищенном кошельке, предоставляя ограниченный доступ только уполномоченным лицам. AppMaster будет вашим лучшим деловым партнером для разработки no-code приложения.

AppMaster будет вашим лучшим деловым партнером для разработки no-code приложения.

Google Authenticator в App Store

Описание

Google Authenticator работает с двухэтапной проверкой для вашей учетной записи Google, чтобы обеспечить дополнительный уровень безопасности при входе. генерировать с помощью этого приложения. После настройки вы можете получать коды подтверждения без необходимости подключения к сети или сотовой сети.

Особенности:

— Автоматическая настройка с помощью QR-кода

— Поддержка нескольких учетных записей

— Поддержка генерации кода на основе времени и счетчика

— Перенос учетных записей между устройствами с помощью QR-кода

Чтобы использовать Google Authenticator с Google, необходимо включить 2- Поэтапная проверка в вашей учетной записи Google. Посетите http://www.google.com/2step, чтобы начать.

000Z» aria-label=»March 1, 2022″> 1 марта 2022 г.

Версия 3.4.0

— Добавлены функции многозадачности iPad и возможность перетаскивания OTP-кодов

— Мелкие исправления ошибок

Рейтинги и обзоры

224,5 тыс. оценок

Нет облачного резервного копирования

Есть много отзывов, жалующихся на то, что удаление приложения, переход на новое устройство и т. д. потеряли доступ к их кодам двухфакторной аутентификации. Это именно то, что вам нужно с точки зрения безопасности! Именно поэтому я оценил это приложение на 5 звезд. Очень немногие двухфакторные приложения не выполняют резервное копирование в облако, и это одно из них. Без сомнения, облачное резервное копирование чрезвычайно удобно, но часто приходится идти на компромисс между удобством и безопасностью, и это отличный пример этого.

Это приложение предназначено для тех, кто предпочитает дополнительную безопасность (коды хранятся только на устройстве) удобству хранения своих кодов как на устройстве, так и в облаке.

я потерял все

Я потерял доступ к своей учетной записи google У меня была вся моя жизнь после того, как я получил новый номер телефона и должен был получить новую учетную запись iCloud. У меня даже не было нового телефона, поэтому нет «нового телефона», с которого можно было бы взять коды. В свою очередь, я потерял доступ к своей учетной записи Google Photos, в которой было более 18 000 фотографий. Я потерял все фотографии новорожденных моих дочерей, мои свадебные фотографии и множество других воспоминаний, которые я никогда не смогу восстановить. Если вы не являетесь человеком с высоким уровнем безопасности, вам не нужно это приложение, НЕ устанавливайте его. Слишком легко все потерять.

Я даже не помню, почему я получил его, потому что мне не нужна была дополнительная защита. Я просто подумал, что это отличная функция, я думаю. Самая большая ошибка в моей жизни. Я также потерял доступ ко ВСЕМ своим приложениям и учетным записям. Мне пришлось создать все новые учетные записи в социальных сетях, и я до сих пор не могу снова войти в некоторые приложения, потому что у меня также есть новый номер телефона. Поэтому я также вышел из своего банковского приложения и приложения аптеки. У меня болит живот. Пожалуйста, просто не устанавливайте это приложение, если вам абсолютно НЕ НУЖНА дополнительная безопасность. Я бы отдал ВСЕ, чтобы иметь возможность вернуть воспоминания и фотографии, которые я потерял навсегда.

Ужасное приложение мфа. Абсолютно худший.

Используйте любое другое приложение MFA, кроме этого. Он не сохраняет вашу информацию. Если вы меняете телефоны или переносите телефонные платформы, вы полностью облажались, если не удалите mfa из всех своих приложений перед удалением приложения Google Authenticator.

И если вы потеряете свой телефон, вы просто облажались без обращения.

Если вы используете Microsoft Authenticator, по крайней мере, он запомнит вашу информацию, пока вы используете ту же платформу телефона. Но Гугл? Неа. Даже не пытайтесь просить о помощи, потому что все, что вы получите, это высокомерные детишки-сценаристы, умаляющие вас за то, что вы даже не знали, что должны были сделать. В следующем месяце я удалю многие приложения Google. Я определенно могу обойтись без вас, по крайней мере, у Microsoft есть поддержка продуктов, которые они делают. Представьте, если бы GM заставила вас спрашивать других владельцев автомобилей, как пользоваться стеклоочистителями или как менять шину. Высокомерие Google поражает. Я воспользуюсь капитализмом и найду лучшую мышеловку.

Разработчик, Google LLC, указал, что политика конфиденциальности приложения может включать обработку данных, как описано ниже. Для получения дополнительной информации см. политику конфиденциальности разработчика.

политику конфиденциальности разработчика.

Данные, связанные с вами

Следующие данные могут быть собраны и связаны с вашей личностью:

- Идентификаторы

- Данные об использовании

- Диагностика

- Другие данные

Данные, не связанные с вами

Могут быть собраны следующие данные, но они не связаны с вашей личностью:

- Расположение

- Пользовательский контент

- Диагностика

Методы обеспечения конфиденциальности могут различаться, например, в зависимости от используемых вами функций или вашего возраста. Узнать больше

Узнать больше

Информация

- Продавец

- ООО «Гугл»

- Размер

- 27,5 МБ

- Категория

- Утилиты

- Возрастной рейтинг

- 4+

- Авторское право

- © 2014 Google Inc.

- Цена

- Бесплатно

- Сайт разработчика

- Тех. поддержка

- Политика конфиденциальности

Еще от этого разработчика

Вам также может понравиться

Einrichten einer App Zwei-Faktor-Authentifizierung bei der Anmeldung

Richte die Zwei-Faktor-Authentifizierung ein, um die Sicherheit deines Accounts zu erhöhen. Wenn du die Zwei-Faktor-Authentifizierung für Mailchimp aktiviert hast, brauchst du deine Anmeldedaten und einen einmaligen Passcode, um dich bei deinen Account anzumelden. Dieser Passcode wird dir by SMS gesendet oder von einer Authentifizierungs-App Generiert.

Wenn du die Zwei-Faktor-Authentifizierung für Mailchimp aktiviert hast, brauchst du deine Anmeldedaten und einen einmaligen Passcode, um dich bei deinen Account anzumelden. Dieser Passcode wird dir by SMS gesendet oder von einer Authentifizierungs-App Generiert.

In diesem Artikel erfährst du, wie du die Zwei-Faktor-Authentifizierung mit einer Authentifizierungs-App nutzt.

Перед началом

Bevor du mit diesem Vorgang beginnst, solltest du einige Punkte beachten.

- Wir gewähren dir einen Monat lang einen Rabatt in Höhe von 10 % auf deinen monatlichen Marketingtarif, wenn du für den Account-Inhaber und all Account-Admins eine Zwei-Faktor-Authentifizierung einrichtest. Es gelten Einschränkungen. Weitere Informationen findest Du in unseren Allgemeinen Geschäftsbedingungen.

- Falls du es bevorzugst, einen Код-пароль для Textnachricht zu erhalten, находится в неизвестном Artikel Zwei-Faktor-Authentifizierung mit SMS-Nachrichten einrichten.

- Приложение Du musst eine Zur Zwei-Faktor-Authentifizierung auf dein Mobilgerät herunterladen. (Подробнее: Authy, Google Authenticator, Authenticator Plus и др.).

- Für dieses Authentifizierungsverfahren benötigst du ein Mobilgerät. Der Passcode kann nicht von einem Компьютерный генератор отключен.

- Informiere dich in unserem Leitfaden zur Fehlerbehebung, падает du Probleme beim Anmelden mit der Authentifizierungs-App hast.

Authentifizierungs-App einrichten

Nachdem du eine Authentifizierungs-App für dein Mobilgerät heruntergeladen hast, kannst du deinen Mailchimp-Account damit verbinden.

Die Benutzertypen Inhaber, Admin und Manager Richten eine Zwei-Faktor-Authentifizierung auf der Sicherheitsseite ihres Accounts ein, während Autoren und Betrachter dazu ihre Profilseite nutzen.

Um eine Zwei-Faktor-Authentifizierung für die Anmeldung deinem Account einzurichten, befolge diese Schritte.

Einrichtung für Inhaber, администраторы и менеджеры

Klicke auf dein Profilsymbol und wähle Account .

Нажмите в раскрывающемся меню Настройки (Einstellungen) und wähle Безопасность (Sicherheit) aus.

Klicke im Abschnitt Двухфакторная аутентификация (Zwei-Faktor-Authentifizierung) unter Использовать приложение-аутентификатор для двухфакторной аутентификации (Eine Authentifizierungs-App für die Zwei-Faktor-Authentifizierung verwenden) по Включить (активация) .

- Überprüfe die Schritte im Pop-up-Dialogfenster Configure Authenticator app (Authentifizierungs-App configurieren) um deinen Mailchimp-Account zu deiner Authentifizierungs-App hinzuzufügen.

- Резервный код резервного копирования для Mailchimp в автономном режиме или отдельно от него. Bitte beachte, dass der Backup-Code im Schritt 3 des Pop-ups Configure Authenticator app (Authentifizierungs-App configurieren) sich von dem Code unterscheidet, den du in Schritt 2 benutzt.

Stelle также sicher, dass du den richtigen Code speicherst. Du brauchst den Backup-Code, um dich bei Mailchimp anzumelden, падает du dein Gerät verlieren, wiederherstellen oder beschädigen solltest.

Stelle также sicher, dass du den richtigen Code speicherst. Du brauchst den Backup-Code, um dich bei Mailchimp anzumelden, падает du dein Gerät verlieren, wiederherstellen oder beschädigen solltest. - Нажмите на Отправить (Senden) .

- Aktiviere unter Включить двухфакторную аутентификацию для этих учетных записей (Zwei-Faktor-Authentifizierung für diese Accounts aktivieren) das Kontrollkästchen für die Accounts, die bei der Anmeldung eine Zwei-Faktor-Authentifizierung erfordern sollen, und click auf Сохранить (Шпайхерн) .

- Als Inhaber oder Admin kannst du die Zwei-Faktor-Authentifizierung für bestimmte Benutzertypen verpflichtend machen. Wähle die gewünschten Benutzertypen aus und klicke auf Save (Speichern) .

In diesem Fall wirst du bei jeder Anmeldung aufgefordert, dein Passwort und deinen Verifizierungscode einzugeben.

Wenn du ein weiteres Gerät einrichten möchtest, wiederhole die Schritte oben, um deinen Account mit deiner Authentifizierungs-App auf diesem Gerät zu verbinden.

Einrichtung für Autoren und Betrachter