Настройка диапазонов IP-адресов и тегов

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 3 мин

Примечание

Мы переименовали Microsoft Cloud App Security.

Теперь это называется Microsoft Defender for Cloud Apps. В ближайшие недели мы обновим снимки экрана и инструкции здесь и на связанных страницах. Дополнительные сведения об изменении см. в этом объявлении. Дополнительные сведения о недавнем переименовании служб безопасности Майкрософт см. в блоге Microsoft Ignite Security.

Теперь это называется Microsoft Defender for Cloud Apps. В ближайшие недели мы обновим снимки экрана и инструкции здесь и на связанных страницах. Дополнительные сведения об изменении см. в этом объявлении. Дополнительные сведения о недавнем переименовании служб безопасности Майкрософт см. в блоге Microsoft Ignite Security.Microsoft Defender for Cloud Apps теперь является частью Microsoft 365 Defender. Портал Microsoft 365 Defender позволяет администраторам безопасности выполнять задачи безопасности в одном расположении. Это упростит рабочие процессы и добавит функциональные возможности других служб Microsoft 365 Defender. Microsoft 365 Defender будет домом для мониторинга и управления безопасностью в удостоверениях Майкрософт, данных, устройствах, приложениях и инфраструктуре. Дополнительные сведения об этих изменениях см. в Microsoft Defender for Cloud Apps Microsoft 365 Defender.

Чтобы легко определять известные IP-адреса, например IP-адреса физического офиса, необходимо задать диапазоны IP-адресов. Они позволяют использовать теги и категории, а также настраивать отображение и анализ журналов и предупреждений. Каждую группу диапазонов IP-адресов можно классифицировать по имеющемуся списку категорий IP-адресов. Вы также можете создавать пользовательские теги IP-адресов. Кроме того, вы можете переопределить сведения об общедоступном географическом положении на основе знаний внутренней сети. Поддерживаются форматы IPv4 и IPv6.

Они позволяют использовать теги и категории, а также настраивать отображение и анализ журналов и предупреждений. Каждую группу диапазонов IP-адресов можно классифицировать по имеющемуся списку категорий IP-адресов. Вы также можете создавать пользовательские теги IP-адресов. Кроме того, вы можете переопределить сведения об общедоступном географическом положении на основе знаний внутренней сети. Поддерживаются форматы IPv4 и IPv6.

Defender для облака Приложения предварительно настроены со встроенными диапазонами IP-адресов для популярных поставщиков облачных служб, таких как Azure и Office 365. Кроме того, мы предлагаем встроенные функции маркировки, в том числе для анонимных прокси-серверов, ботнетов и Tor, на базе аналитики угроз Майкрософт. Вы можете просмотреть все диапазоны IP-адресов в раскрывающемся списке на соответствующей странице.

Примечание

- Чтобы использовать эти встроенные теги в процессе поиска, обратитесь к идентификатору в документации по API приложений Defender для облака.

- Вы можете массово добавлять диапазоны IP-адресов, создав скрипт с помощью API для диапазонов IP-адресов.

- Нельзя добавлять диапазоны IP-адресов с перекрывающимися IP-адресами.

- Чтобы просмотреть документацию по API, перейдите в строку меню портала Defender для облака Приложения, выберите вопросительный знак и выберите документацию по API.

Встроенные и пользовательские теги IP-адресов обрабатываются по иерархии. Пользовательские теги имеют приоритет перед встроенными. Например, если по результатам аналитики угроз IP-адрес помечен как Рискованный, но этому адресу был назначен пользовательский тег Корпоративный, то назначенные теги и категория получают приоритет.

Создание диапазона IP-адресов

В строке меню выберите значок Параметры. В раскрывающемся меню выберите диапазоны IP-адресов. Выберите «Добавить диапазон IP-адресов «, чтобы добавить диапазоны IP-адресов и задать следующие поля:

Назначьте Имя для диапазона IP-адресов.

Имя не отображается в журнале действий. Он используется только для управления диапазоном IP-адресов.

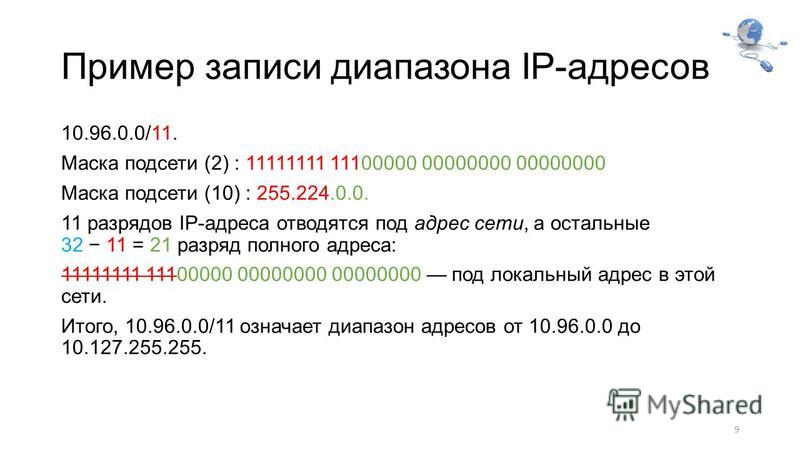

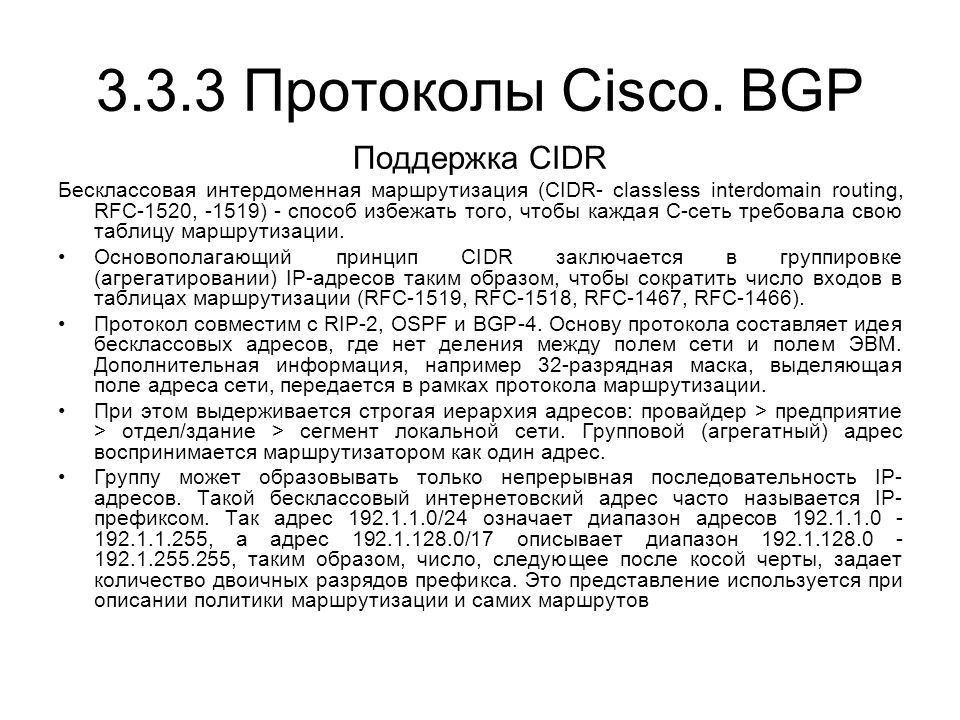

Имя не отображается в журнале действий. Он используется только для управления диапазоном IP-адресов.Введите каждый диапазон IP-адресов , который вы хотите настроить. Можно добавить любое число IP-адресов и подсетей, используя нотацию сетевых префиксов (которая также называется CIDR-нотацией), например 192.168.1.0/32.

Категории

Доступны следующие категории:

Администратор. Эти IP-адреса должны быть всеми IP-адресами, используемыми администраторами.

Поставщик облачных служб: это должны быть IP-адреса, используемые вашим поставщиком облачных служб.

Примените эту категорию, если поставщик облачных служб не определен автоматически.

Примените эту категорию, если поставщик облачных служб не определен автоматически.Корпоративный: эти IP-адреса должны быть всеми общедоступными IP-адресами внутренней сети, филиалами и вашими Wi-Fi перемещаемыми адресами.

Рискованные: это должны быть IP-адреса, которые считаются опасными. Сюда могут входить подозрительные IP-адреса, с которыми вы уже сталкивались, IP-адреса в сетях ваших конкурентов и т. д.

VPN: это должны быть IP-адреса, используемые для удаленных работников. Используя эту категорию, вы можете избежать создания оповещений о невозможных поездках , когда сотрудники подключаются из своих домашних расположений через корпоративную VPN.

Чтобы включить диапазон IP-адресов в категорию, выберите категорию в раскрывающемся меню.

Чтобы пометить тегом действия с этих IP-адресов, введите значение Тег. При вводе слова в этом поле создается тег.

Вы можете легко добавить уже настроенный тег в дополнительные диапазоны IP-адресов, выбрав его из списка. Для каждого диапазона можно добавить несколько тегов IP-адресов. Теги IP-адресов можно использовать при создании политик. Наряду с настроенными тегами IP-адресов Defender для облака Apps имеет встроенные теги, которые не настраивается. Список тегов можно просмотреть в разделе IP tags filter (Фильтр тегов IP-адресов).

Вы можете легко добавить уже настроенный тег в дополнительные диапазоны IP-адресов, выбрав его из списка. Для каждого диапазона можно добавить несколько тегов IP-адресов. Теги IP-адресов можно использовать при создании политик. Наряду с настроенными тегами IP-адресов Defender для облака Apps имеет встроенные теги, которые не настраивается. Список тегов можно просмотреть в разделе IP tags filter (Фильтр тегов IP-адресов).Примечание

- Теги IP-адресов добавляются в действие без переопределения данных.

Чтобы переопределить зарегистрированный поставщик услуг Интернета или переопределить расположение или для этих адресов, установите соответствующий флажок. Например, если у вас есть IP-адрес, который считается общедоступным в Ирландии, но вы знаете, что IP-адрес находится в США. Необходимо переопределить расположение для этого диапазона IP-адресов. Или если вы не хотите, чтобы диапазон IP-адресов был связан с зарегистрированным поставщиком услуг Интернета, можно переопределить зарегистрированный поставщик услуг Интернета.

Когда все будет готово, выберите Создать.

Дальнейшие действия

Настройка Cloud Discovery

Если у вас возникнут проблемы, мы поможем вам. Чтобы получить помощь или поддержку по своему продукту, отправьте запрос в службу поддержки.

Что такое диапазон ip адресов

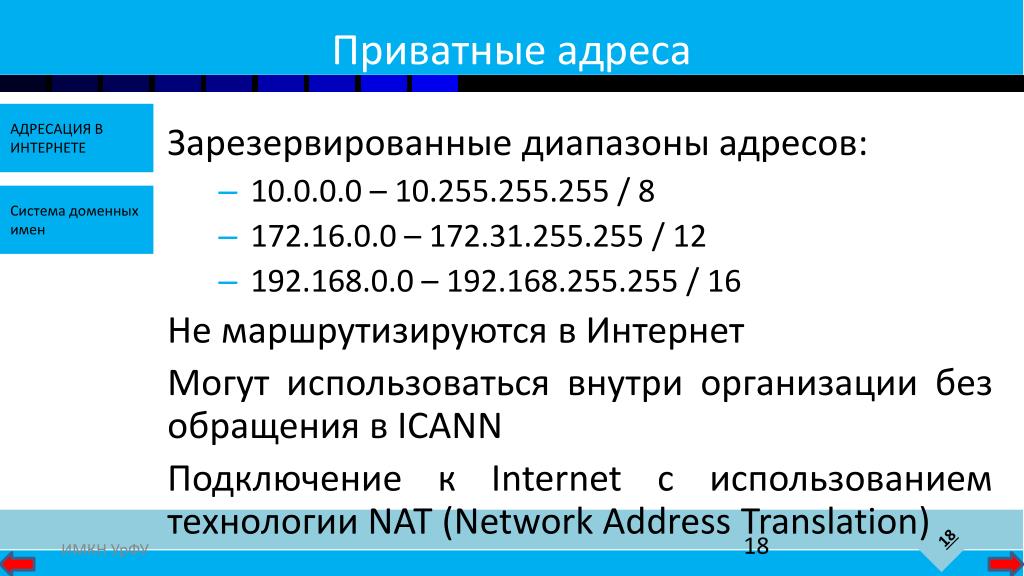

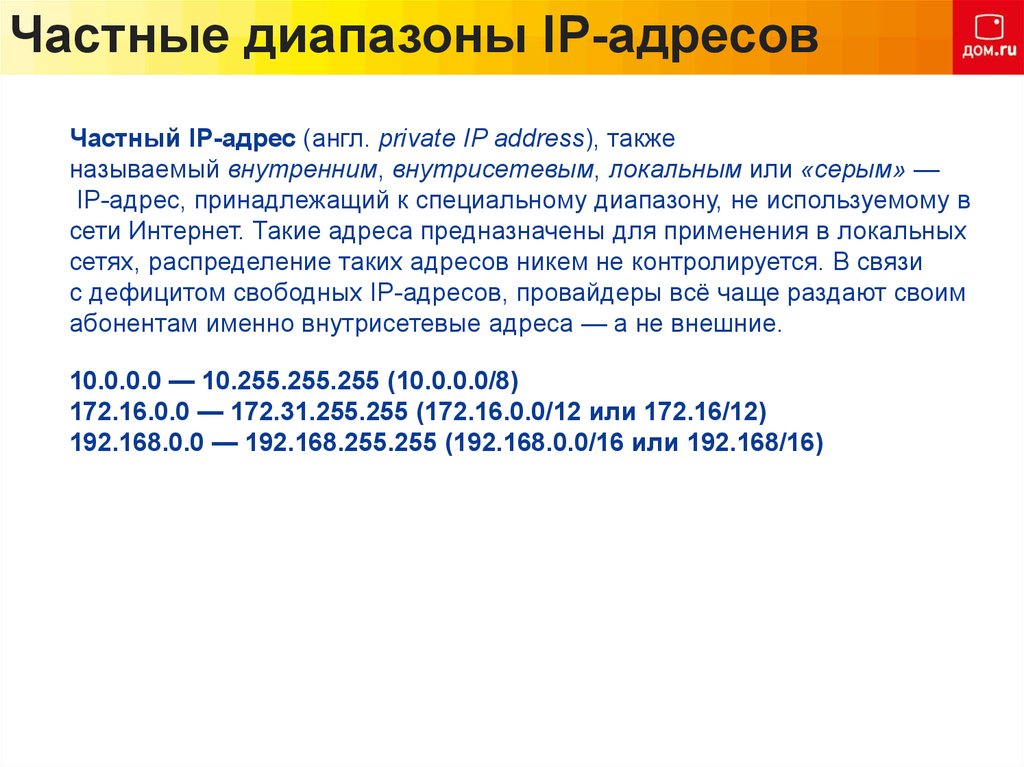

Частный IP-адрес [1] [2] (англ. private IP address ), также называемый внутренним, внутрисетевым, локальным или «серым» — IP-адрес, принадлежащий к специальному диапазону, не используемому в сети Интернет. Такие адреса предназначены для применения в локальных сетях, распределение таких адресов никем не контролируется. В связи с дефицитом свободных IP-адресов, провайдеры всё чаще раздают своим абонентам именно внутрисетевые адреса, а не внешние, при этом один внешний IP выдаётся нескольким клиентам.

Иногда частные адреса называют неанонсированными, внешние (так называемые «белые IP») — анонсированными.

Содержание

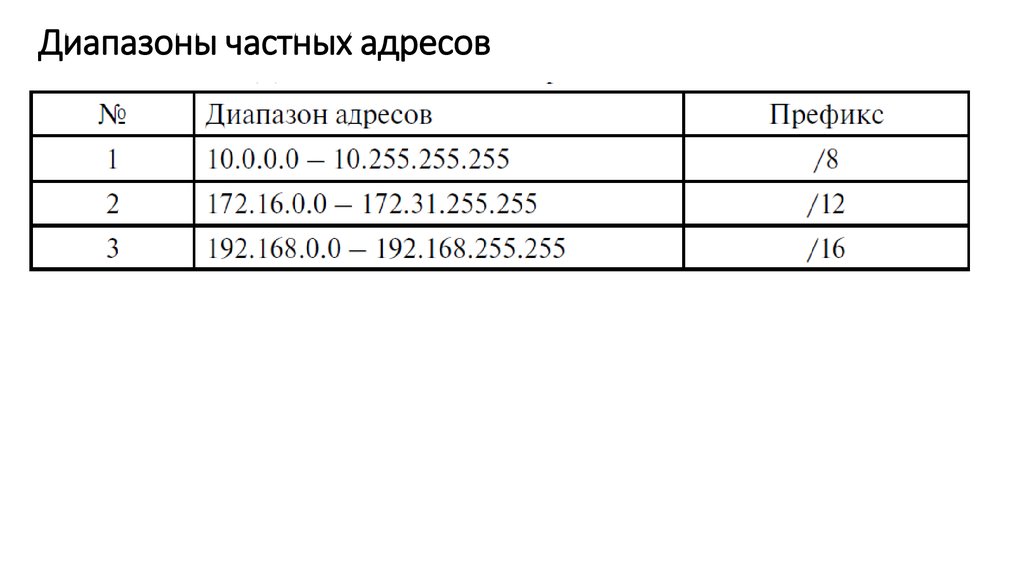

Частные диапазоны IP-адресов [ править | править код ]

Следующие диапазоны определены IANA как адреса, выделенные локальным сетям:

IPv4 [ править | править код ]

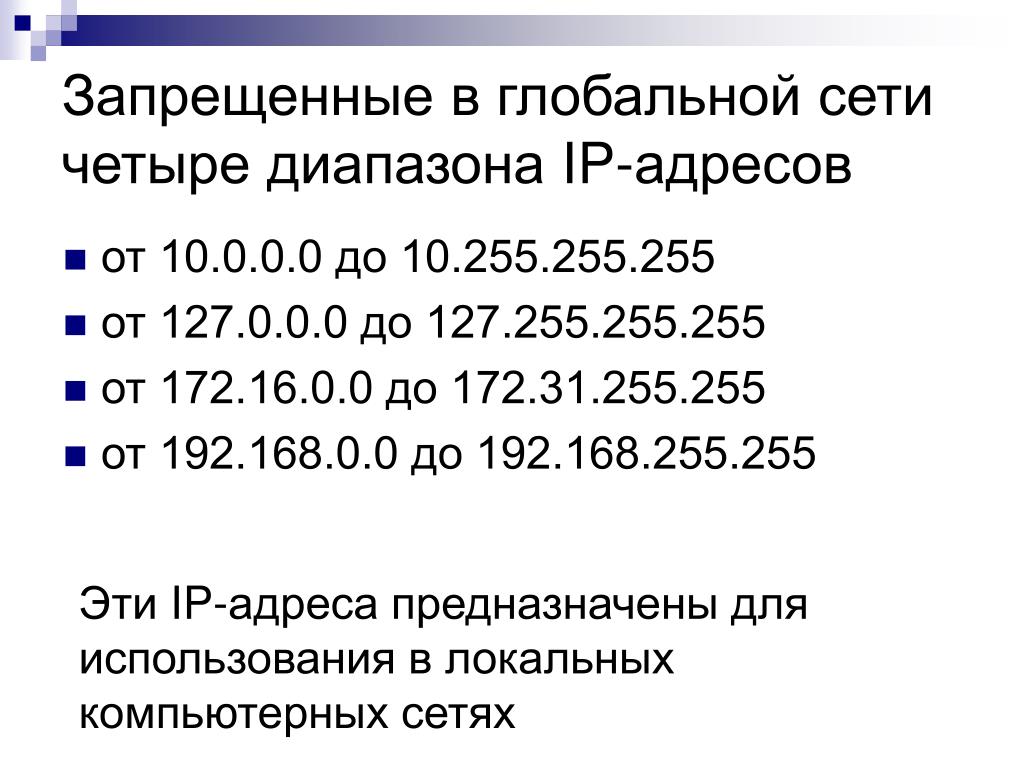

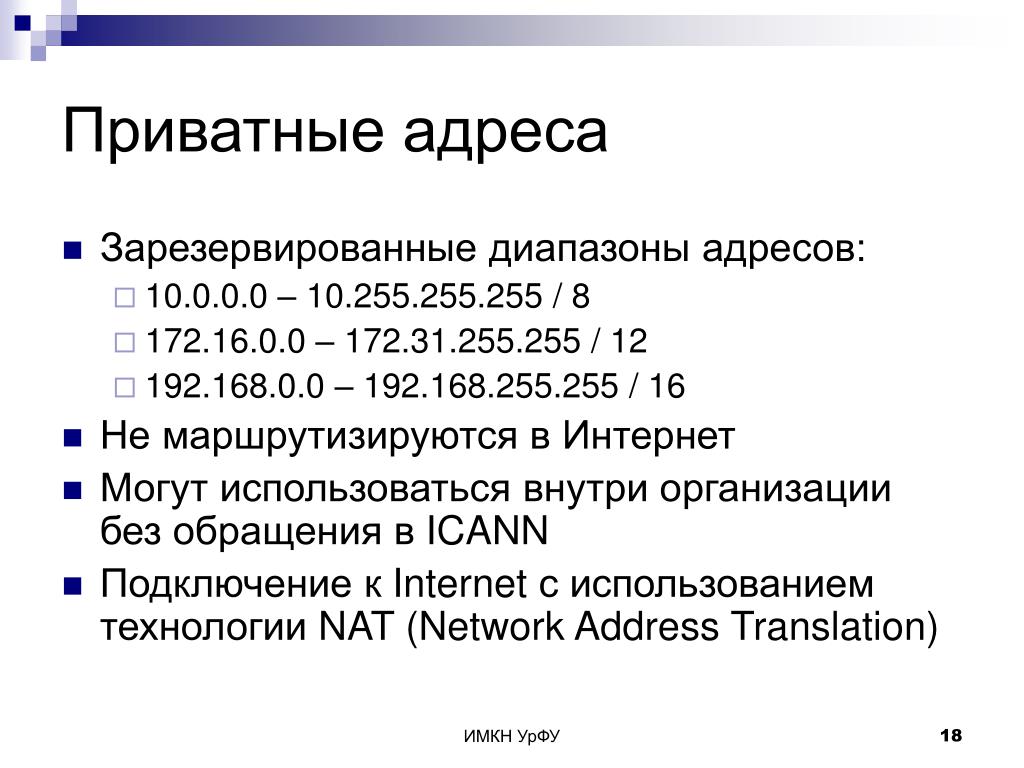

- 10.0.0.0 — 10.255.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.0.0.0 или /8)

- 100.64.0.0 — 100.127.255.255 (маска подсети 255.192.0.0 или /10) – Данная подсеть рекомендована согласно RFC 6598 для использования в качестве адресов для CGN (Carrier-Grade NAT).

- 172.16.0.0 — 172.31.255.255 (маска подсети: 255.240.0.0 или /12)

- 192.168.0.0 — 192.168.255.255 (маска подсети: 255.255.0.0 или /16)

Также для петлевых интерфейсов (не используется для обмена между узлами сети) зарезервирован диапазон 127.0.0.0 — 127.255.255.255 (маска подсети: 255.0.0.0 или /8).

IPv6 [ править | править код ]

- fc00::/7 — 7-битный префикс адреса. [4]

Существует тенденция путать понятия частного IP-адреса и динамического. Ошибочно полагать, что все адреса, выделяемые провайдером динамически — частные, а фиксированные адреса (закреплённые статически) — внешние. Под динамическим выделением адреса узлу сети понимается присвоение нового адреса для каждой сессии соединения (аренда адреса, отсутствие постоянно закрепленного за узлом адреса), таким образом присваиваться могут как частные (приватные), так и внешние (публичные) адреса.

Под динамическим выделением адреса узлу сети понимается присвоение нового адреса для каждой сессии соединения (аренда адреса, отсутствие постоянно закрепленного за узлом адреса), таким образом присваиваться могут как частные (приватные), так и внешние (публичные) адреса.

Как машины с частными адресами выходят в Интернет [ править | править код ]

Пакеты, идущие с внутренних IP-адресов или на них, магистральные маршрутизаторы не пропускают. То есть, внутрисетевые машины, если не принимать никаких мер, изолированы от Интернета. Тем не менее, есть ряд технологий, которые позволяют выходить таким машинам в Интернет.

Сервер-посредник [ править | править код ]

Многие из старых интернет-служб (электронная почта, IRC, Usenet) специально спроектированы для машин, которые не имеют прямого выхода в Интернет. Для этого в самих протоколах предусмотрена эстафетная передача информации. Рассмотрим её на примере электронной почты.

Корпоративный почтовый сервер имеет два IP-адреса: внутренний и внешний. Для отправки почты пользователь по протоколу SMTP связывается с сервером. Сервер от своего имени выходит в интернет и переправляет почту дальше по цепочке. На этот же сервер по протоколу SMTP поступает входящая корреспонденция. Чтобы проверить ящик, пользователи соединяются с сервером по протоколу POP3.

Для отправки почты пользователь по протоколу SMTP связывается с сервером. Сервер от своего имени выходит в интернет и переправляет почту дальше по цепочке. На этот же сервер по протоколу SMTP поступает входящая корреспонденция. Чтобы проверить ящик, пользователи соединяются с сервером по протоколу POP3.

Для Всемирной паутины была придумана технология «сервер-посредник» (или по-английски «прокси-сервер»). Машина с частным адресом обращается к прокси-серверу и посылает на него команды HTTP. Прокси-сервер связывается с веб-сервером от своего имени.

Такая конструкция удовлетворила важнейшие нужды внутрисетевых пользователей. Однако минусом является сложная архитектура сервера-посредника: ведь он должен поддерживать множество разных протоколов. А по протоколам, которые посредник не поддерживает или которые не рассчитаны на эстафетную передачу (например, сетевые игры), выход в интернет невозможен. Одни программы (ICQ, Skype, P2P-часть протокола BitTorrent) проходят сквозь прокси-серверы, «заворачивая» свой протокол в HTTP-пакеты, другие (Subversion, связь с трекером в протоколе BitTorrent) — изначально реализуют свой протокол поверх HTTP. Но это всё полумеры. Следующая технология, NAT, позволила внутрисетевым машинам выходить в интернет по любому прикладному протоколу.

Но это всё полумеры. Следующая технология, NAT, позволила внутрисетевым машинам выходить в интернет по любому прикладному протоколу.

Прокси-серверы работают на прикладном уровне и потому могут накладывать цензуру сайтов, кэшировать страницы для экономии трафика — поэтому прокси-серверы применяются в корпоративных сетях и поныне (даже если другие протоколы работают через NAT). Кроме того, серверы-посредники применяются для особых задач, на которые NAT не способен (например, для передачи файлов в мессенджерах, когда обе машины за NAT’ом).

Трансляция сетевых адресов (NAT) [ править | править код ]

Технология была задокументирована в 1994 году. Маршрутизатор, реализующий NAT (англ. Network Address Translation ), пропуская идущий из локальной сети пакет, заменяет адрес отправителя своим. Когда маршрутизатор получает ответ от сервера, он по таблице открытых соединений восстанавливает адресата и ретранслирует ему ответ.

Через NAT внутрисетевой компьютер может налаживать связь с любым сервером Интернета по любому прикладному протоколу. Но у NAT есть и недостатки. С машиной с частным IP-адресом связаться можно только изнутри локальной сети. С одной стороны, это делает локальную сеть недоступной для многих атак извне. С другой стороны, в некоторых службах Интернета (одноранговых сетях, сетевых играх, передаче файлов в мессенджерах) это создаёт проблемы: если у одного из компьютеров IP-адрес частный, а у другого внешний, инициатором соединения будет клиент с частным IP; если частные у обоих — прямой обмен между ними затруднён. Впрочем, NAT-маршрутизатор может установить перенаправление портов: когда по определённому порту связываются с маршрутизатором, он передаёт пакеты одной из машин. Обычно порты перенаправляют вручную, настройкой маршрутизатора, но существуют и механизмы автоматического перенаправления портов: UPnP и STUN.

Но у NAT есть и недостатки. С машиной с частным IP-адресом связаться можно только изнутри локальной сети. С одной стороны, это делает локальную сеть недоступной для многих атак извне. С другой стороны, в некоторых службах Интернета (одноранговых сетях, сетевых играх, передаче файлов в мессенджерах) это создаёт проблемы: если у одного из компьютеров IP-адрес частный, а у другого внешний, инициатором соединения будет клиент с частным IP; если частные у обоих — прямой обмен между ними затруднён. Впрочем, NAT-маршрутизатор может установить перенаправление портов: когда по определённому порту связываются с маршрутизатором, он передаёт пакеты одной из машин. Обычно порты перенаправляют вручную, настройкой маршрутизатора, но существуют и механизмы автоматического перенаправления портов: UPnP и STUN.

Некоторые протоколы (например, FTP в активном режиме) требуют возможности установления соединения от сервера к клиенту. В этих случаях маршрутизатору приходится вмешиваться в протокол на прикладном уровне (технология «шлюз прикладного уровня»).

Сетевой туннель [ править | править код ]

Туннель — технология, когда пакеты сетевого уровня «заворачиваются» в пакеты более высоких уровней (например, транспортного). Это позволяет наладить виртуальную локальную сеть поверх сети совсем другого устройства. Существует много технологий туннелирования (PPPoE, VPN, Hamachi и другие), со своими областями применения. В частности, туннели могут:

- Выходить в интернет только тогда, когда пользователь явно этого желает. Такие «непостоянные» соединения были актуальны в домосетях начала 2000-x годов, когда локальный трафик был дешёвый или бесплатный, внешний — дорог. Чтобы «внутренние» ресурсы не расходовали дорогой трафик, на клиентских машинах приходилось корректировать таблицу маршрутизации.

- Обеспечивать «прямую» связь внутрисетевых машин друг с другом (например, для сетевых игр), когда прямой путь невозможен. Разумеется, такая «прямая» связь происходит через сервер-посредник.

- Наладить «локальную» сеть для ПО, которое работает на широковещательных пакетах — например, для тех же игр.

- Выходить через интернет в корпоративную локальную сеть.

Все о локальных сетях и сетевом оборудовании

Краеугольным камнем, о который спотыкаются многие начинающие айтишники, является адресация в ip сетях. При этом подавляющее большинство сетевых ошибок связано именно с некорректной настройкой сетевого адаптера на локальном компьютере. Поэтому в данной статье мы рассмотрим, какие ip адреса для локальных сетей можно использовать, и что такое маршрутизация в ip сетях.

NAT и ip адресация для локальной сетиПрежде всего, нужно различать локальные и глобальные IP адреса: диапазон ip адресов для локальной сети ограничен только в том случае, когда в данную сеть внедряется интернет.

Это обусловлено тем, что в «глобальной паутине» для передачи данных используется протокол версии 4 (IPv4), в котором адрес любого сетевого устройства представляет собой число из 32 бит.

Таким образом, количество используемых для адресации чисел не бесконечно, и пользователи зачастую сталкиваются с проблемой того, что не хватает ip адресов в локальной сети.

Суть данной технологии в том, что IP адрес каждого нового клиента сети выбирается из пула заранее подготовленных адресов и сохраняется только в течение данной сессии (до первого выключения/перезагрузки компьютера).

Для подключения локального компьютера к интернету используется технология NAT (Network Address Translation), которая внедрена на всех современных маршрутизаторах. Она преобразует локальный IP-адрес устройства в публичный т.е. тот, который используется в сети Интернет.

Глобальный IP-адрес компьютера должен быть уникальным: он присваивается только одному подключенному к мировой сети пользователю.

Какие ip адреса можно использовать в локальной сети?Для создания локальной сети без доступа к интернету можно использовать любые IP-адреса. Такой вариант подойдет, например, для закрытой корпоративной сети, которую нужно максимально оберегать от «вражеских» проникновений извне.

Если же сетевые компьютеры должны свободно «выходить» в интернет, то при выборе диапазона IP-адресов нужно придерживаться определенных стандартов.

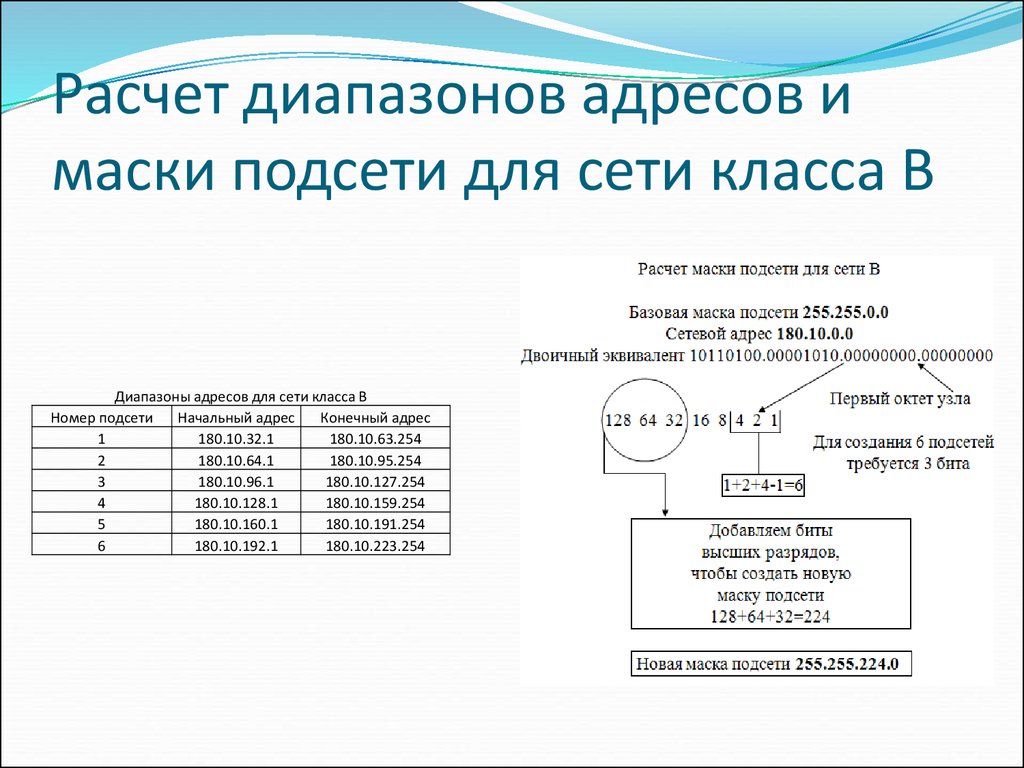

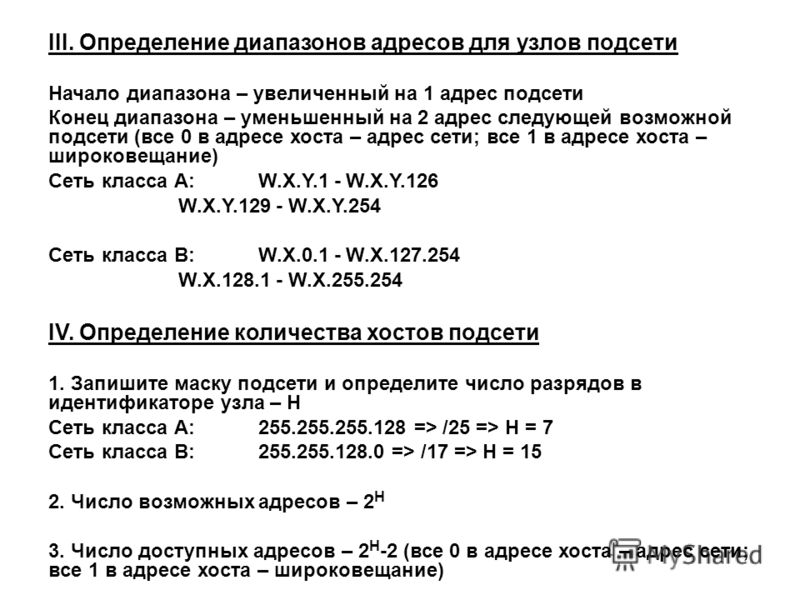

Приведем рекомендованные диапазоны ip адресов для локальной сети:

— 10.10.0.0 – 10.255.255.255 — сеть класса A, возможно до 16121856 различных адресов хостов.

— 172.16.0.0 – 172.31.255.255 — группа 16-ти смежных сетей класса B, можно использовать до различных 1048576 адресов хостов.

— 192.168.0.0 – 192.168.255.255 — группа 16-ти смежных сетей класса C, возможно до различных 65536 адресов хостов.

Кроме того, существуют петлевые интерфейсы, которые не используют обмен между узлами сети. Для них выделен интервал адресов 127.0.0.0 — 127.255.255.255

При этом выбор конкретного диапазона зависит только от размеров вашей локальной сети. Так, в домашних или других небольших сетях обычно используют диапазон адресов 192.168.0.1 -192.168.0.254, при котором можно подключать до 254 клиентов.

- 5

- 4

- 3

- 2

- 1

Добавлено Февраль 3, 2017 в 11:52

фигня какая-то с масками. Только для класса A указано верно (255. 0.0.0 или /8). Для B должно быть 255.240.0.0 или /12, для C — 255.255.0.0 или /16.

0.0.0 или /8). Для B должно быть 255.240.0.0 или /12, для C — 255.255.0.0 или /16.

Добавлено Февраль 14, 2017 в 09:25

Добрый день. Благодарим за наблюдательность.

Стандартное значение масок для частных «ip адресов» следующее:

- 1. Для класса «A» — Диапазон адресов 10.0.0.0 — 10.255.255.255, маска подсети 255.0.0.0 или /8;

- 2. Для класса «B» — Диапазон адресов 172.16.0.0 — 172.31.255.255, маска подсети 255.240.0.0 или /12;

- 2. Для класса «С» — Диапазон адресов 192.168.0.0 — 192.168.255.255, маска подсети 255.255.0.0 или /16.

Действительно в таблице, изображенной на фото, допущена ошибка. Так как маски для класса «В» 255.255.0.0 и для класса «С» 255.255.255.0 используются и являются стандартными для «белых» ip адресов, а именно:

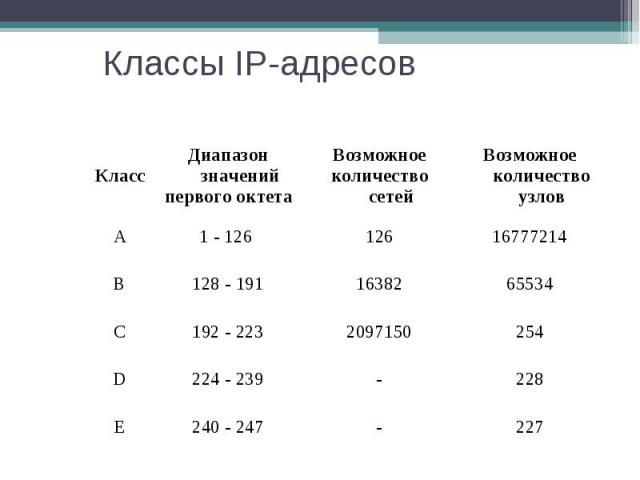

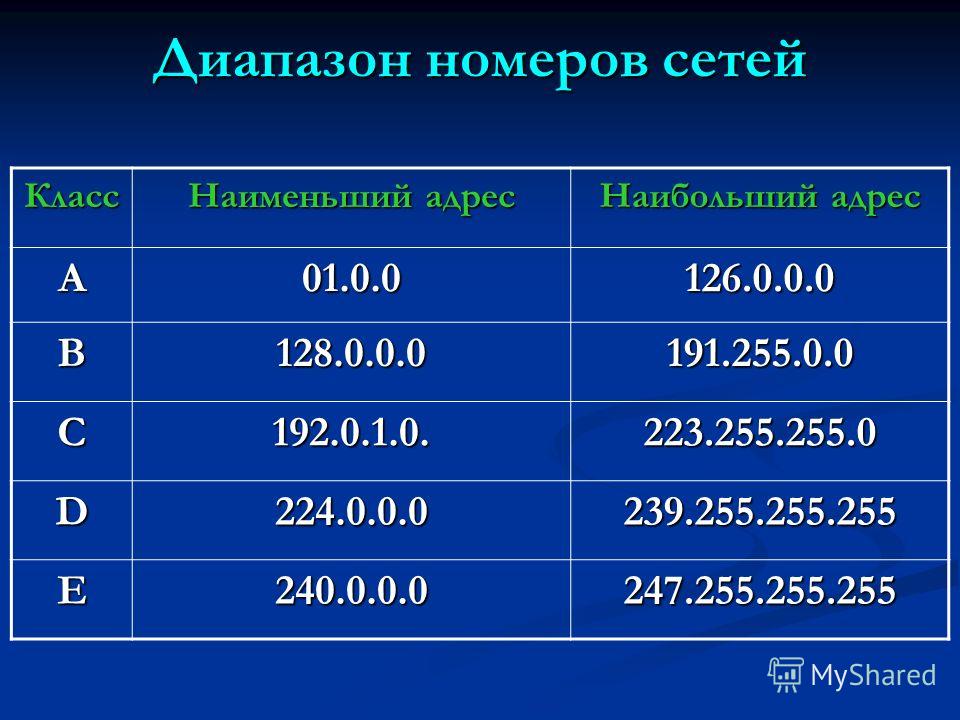

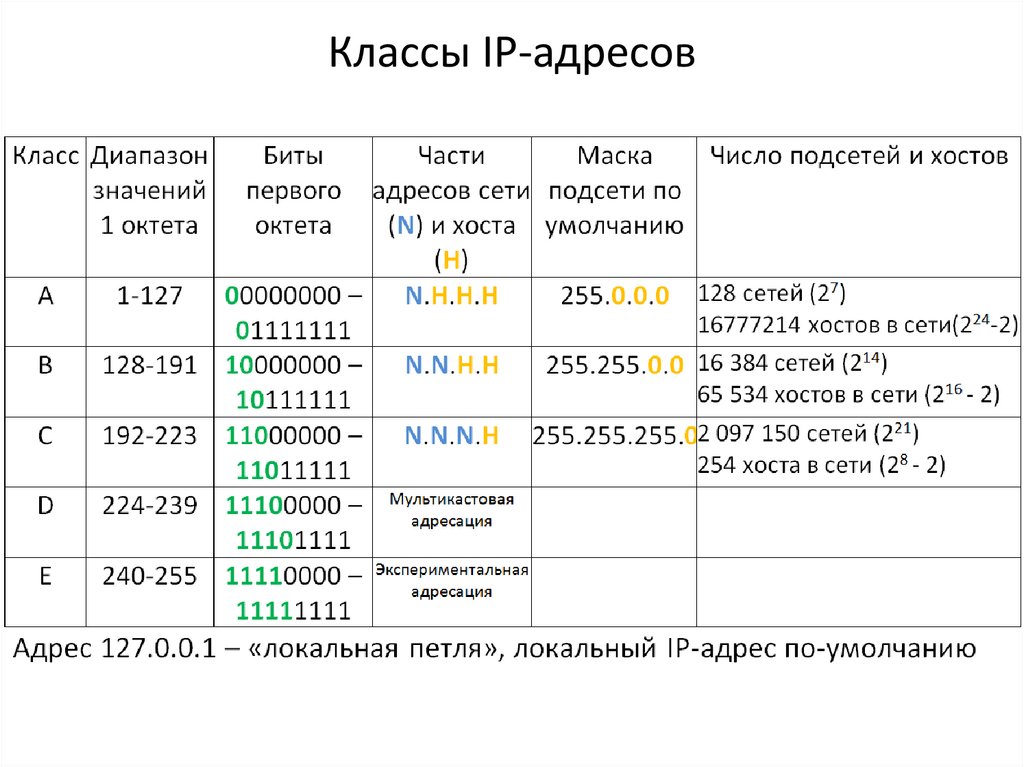

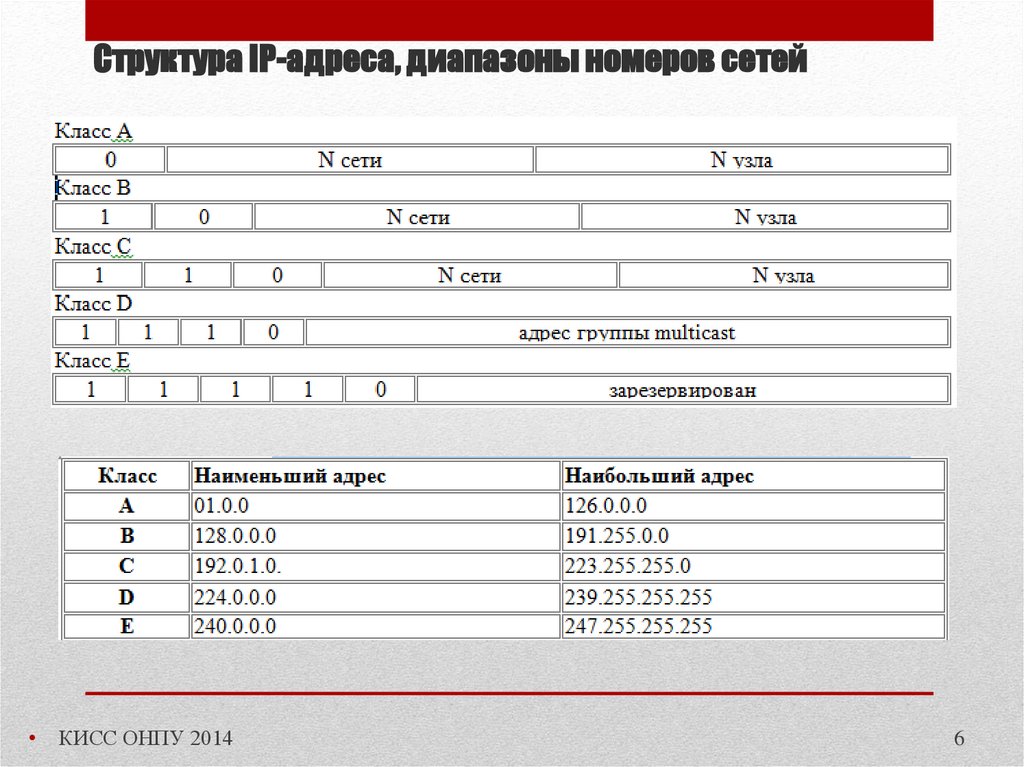

- 1. Класс «А», диапазон адресов(первый октет) 1-126, Маска сети по умолчанию 255.0.0.0, кол-во сетей 126, хостов 16.777.214;

- 2. Класс «В», диапазон адресов(первый октет) 128-191, Маска сети по умолчанию 255.

255.0.0, кол-во сетей 16.382, хостов 65.534;

255.0.0, кол-во сетей 16.382, хостов 65.534; - 3. Класс «С», диапазон адресов(первый октет) 192-223, Маска сети по умолчанию 255.255.255.0, кол-во сетей 2.097.150, хостов 254;

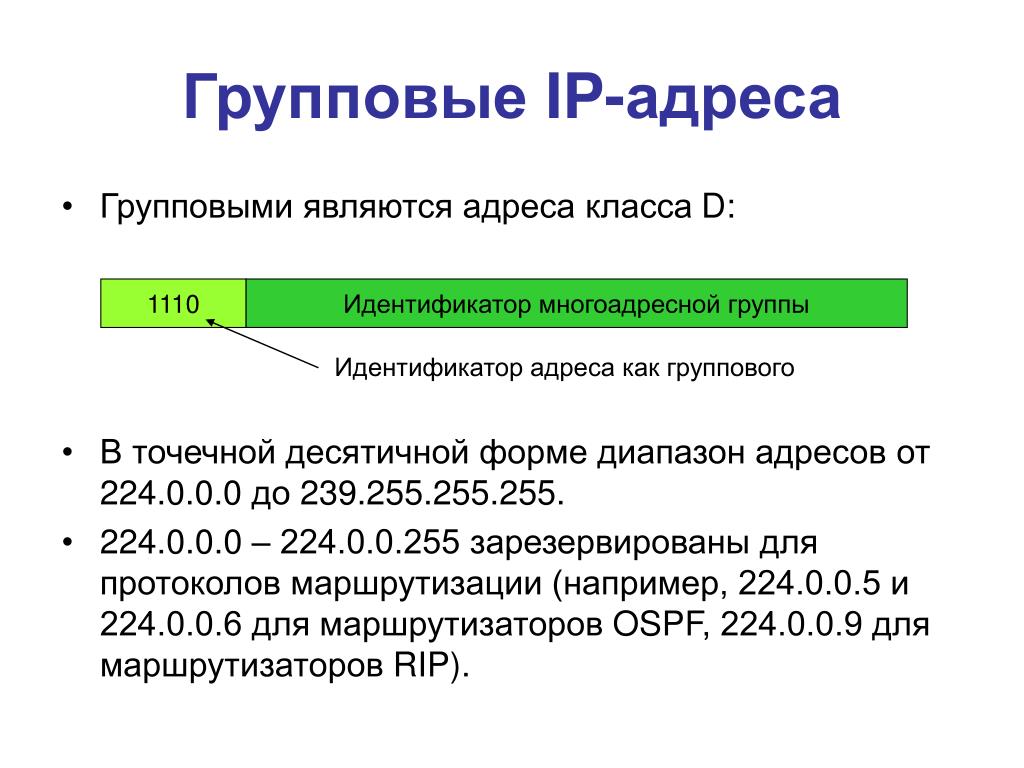

- 4. Есть ещё классы «D» 224-339 и «Е»240-254, первый зарезервирован для мультикаста, второй, так сказать, на будущее.

Наверняка вы обратили внимание на провал между классами «А» и «B» — это связано с тем, что адреса в диапазоне с 127.0.0.0 по 127.255.255.255 зарезервированы для «loopback» (методы и процедуры маршрутизации электронных сигналов) и диагностики.

Кроме того, стоит знать, хотя бы приблизительно, «таблицу масок подсети».

Добавлено Август 13, 2019 в 09:55

Не удержался от «критики».

в лучших традициях пост-советских ВУЗов захламляете мозг читателя неактуальной информацией.

От классовой системы адресации отказались ещё до того, как 80% действующих ныне специалистов выпустились из школ.

Да и к теме статьи львиная доля поданного материала имеет весьма слабое отношение. Более, чем достаточно было бы дать информацию, приведённую в диалоге в комментариях, а истории про классы сетей вынести в отдельную «историческую» тему.

Более, чем достаточно было бы дать информацию, приведённую в диалоге в комментариях, а истории про классы сетей вынести в отдельную «историческую» тему.

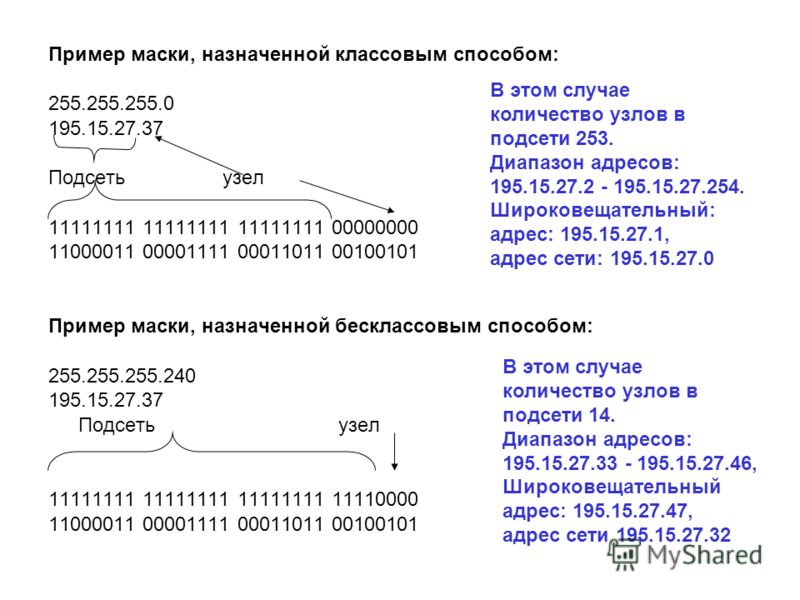

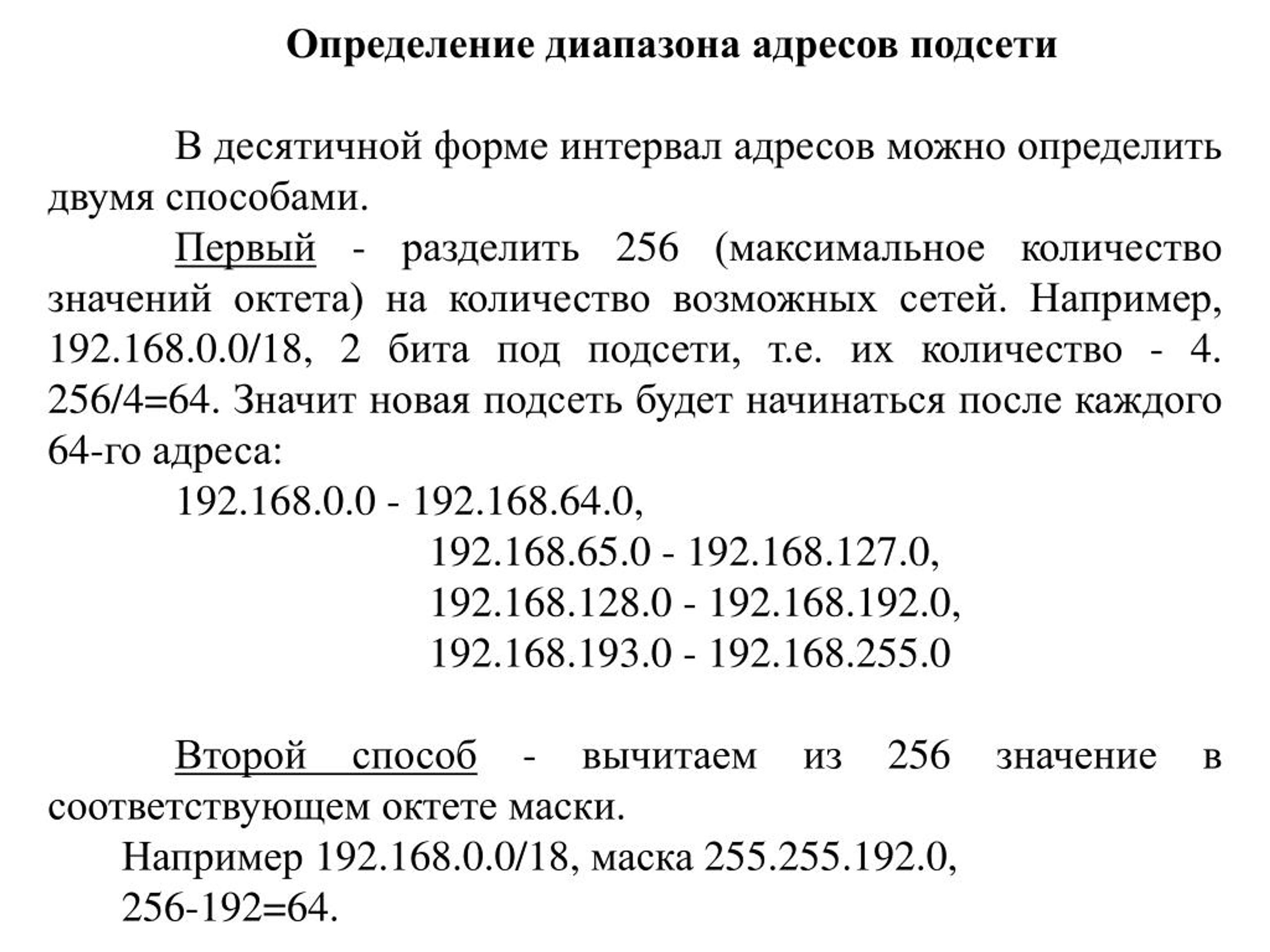

Мы уже говорили, что для использования в локальных сетях выделено несколько диапазонов IP-адресов. Например, 192.168.1.0 – 192.168.1.255. Этого диапазона достаточно для подключения 253 устройств. Воспользуемся им, потому что вряд ли дома у вас будет большее число компьютеров. А дополнительный набор цифр вас еще больше запутает.

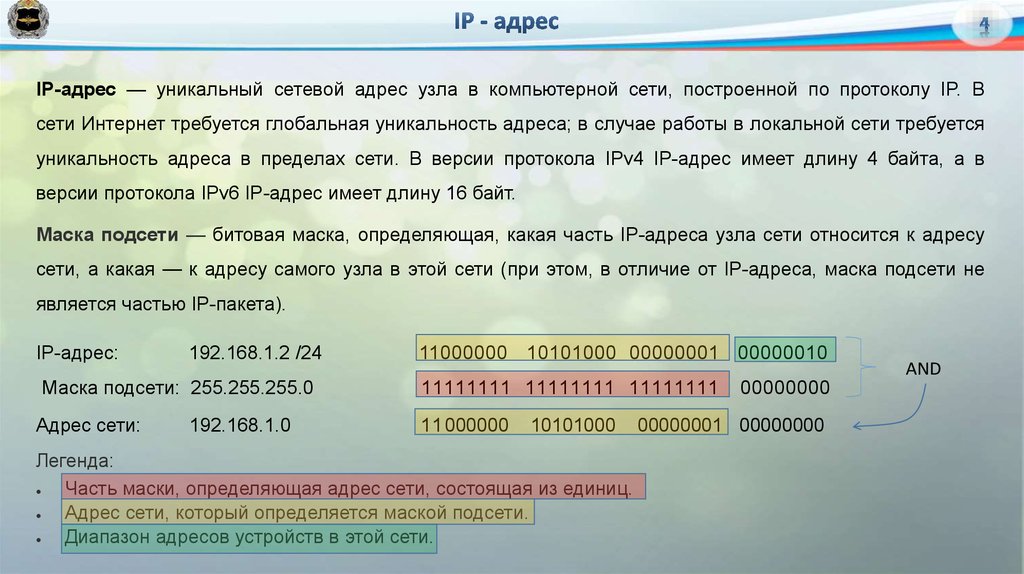

Все устройства обязательно должны находиться в одной сети, иначе они просто не смогут «увидеть» друг друга. Сеть точно так же, как и компьютер имеет свой IP-адрес. У нас это 192.168.1.0. Он не заносится ни в какие настройки, но он есть, и его нужно знать и понимать, что это такое. IP-адрес сети определяется маской подсети.

Маска подсети (в данном случае 255.255.255.0) показывает, что IP-адрес этой сети занимает первые три цифры IP-адреса (помните, мы уже говорили, что IP-адрес может состоять из четырех цифр, разделенных точками). Это значит, что когда вы будете назначать IP-адрес какому-либо устройству, менять эти три цифры нельзя (иначе устройство окажется в другой сети с другой маской и не увидит вашу сеть).

Это значит, что когда вы будете назначать IP-адрес какому-либо устройству, менять эти три цифры нельзя (иначе устройство окажется в другой сети с другой маской и не увидит вашу сеть).

Кроме этого, та же маска показывает количество устройств, которые вы вообще можете подключить. Это количество ограничено количеством свободных IP-адресов в вашей сети. Маска 255.255.255.0 говорит нам, что первые три цифры IP-адреса (то есть 192.168.1) мы менять не можем. Значит, для назначения IP-адреса какому-нибудь нашему устройству мы можем воспользоваться только четвертой цифрой. Подошли еще к одной важной аксиоме.

Самая большая цифра в IP-адресе 255. (любая из четырех его составляющих) Так происходит потому, что для IP-адреса (в тех самых пакетах протокола TCP /IP) выделено 4 Байта памяти. А 1 Байт – это 8 бит. А один бит – это и есть тот самый нолик или единичка. Значит максимальная цифра в IP это 2⁸. Первые три байта заняты 192.168.1. Остается еще одна 2⁸, которую мы можем использовать в качестве IP-адреса для наших устройств, то есть 255 значимых цифр (без 0). Значит, в нашей сети мы можем «гулять» от адреса 192.168.1.0 до адреса 192.168.1.255 (не включительно). Все так, только с небольшими ограничениями.

Значит, в нашей сети мы можем «гулять» от адреса 192.168.1.0 до адреса 192.168.1.255 (не включительно). Все так, только с небольшими ограничениями.

Занятые IP. 192.168.1.0 – это адрес сети, чтобы наши устройства не запутались, так же как мы сейчас, этот адрес для назначения сетевым устройствам использовать нельзя. 192.168.1.0 — это IP-адрес вашей сети (у сетей тоже обязательно должен быть IP-адрес). Соответственно, если вы назначите его одному из ваших сетевых устройств, он потеряет свою уникальность. Далее один из адресов диапазона обязательно присваивается роутеру (или маршрутизатору, или модему) (обычно 192.168.1.1 – но это не критически) и 192.168.1.255 тоже использовать нельзя. Позже напишу статью про Broadcast.

Диапазон IP для домашних сетей. 192.168.1.0 – это не придуманный мной случайный набор цифр. Это один из диапазонов IP, выделенный для использования в домашних и небольших офисных сетях. Небольших, потому что в такую сеть можно подключить до 253 устройств. Почему до 253? Потому что IP-адрес нашей сети 192. 168.1.0, а маска — 255.255.255.0. Маска как бы «шаблон» максимального IP-адреса, который вы можете выбрать для своего устройства.

168.1.0, а маска — 255.255.255.0. Маска как бы «шаблон» максимального IP-адреса, который вы можете выбрать для своего устройства.

IP-адрес каждого устройства в вашей сети должен быть уникальным, то есть не повторяться. Два устройства, с одинаковыми IP-адресами, оба не будут видеть сеть. Впрочем, сразу появится всплывающее сообщение.

Как подключить устройство к сети

Итак. Знаниями мы уже более или менее вооружились, теперь настраиваем IP на наших устройствах. Для этого на первом компьютере идем в Панель управления→Центр управления сетями и общим доступом. Там слева выбираем «Изменение параметров адаптера». Это и есть настройки той самой сетевой платы-адаптера, который отвечает за сетевые соединения и за передачу данных. Их в этом окне может быть несколько: например для Wi-Fi и локальной сети. Включаете нужный (если выключен) и вызываете его свойства или кнопкой в окне или командой в контекстном меню. Далее выбираете «Протокол Интернета версии 4». В этом окне и вводите все те параметры, о которых мы с вами говорили в этой статье. Если у вас динамическая IP-адресация, то ставите галочку в получить IP-адрес автоматически. Все остальное сразу же станет неактивным. Если у вас статическая, тогда «Использовать следующий IP-адрес».

Если у вас динамическая IP-адресация, то ставите галочку в получить IP-адрес автоматически. Все остальное сразу же станет неактивным. Если у вас статическая, тогда «Использовать следующий IP-адрес».

Заполняем все поля.

Абсолютно аналогичным образом поступаете с каждым следующим устройством, которое вы будете подключать к своей сети. Кто знает, кто придет к вам в гости и с каким «умным» телефоном, или сколько ноутбуков-компьютеров-телефонов для себя или близких вы еще будете покупать.

Как подключить к домашней сети устройство с другой операционной системой

Точно также. Таким же образом к своей сети вы можете подключить любое устройство на базе Android, Linux или любой другой операционной системы. Настройки те же – могут немного отличаться названия. Например, в Android маска сети не 255.255.255.0 как в Windows, а 24 (3 цифры по 8 бит), что аналогично 255.255.255.0. Причем ОС на базе Linux сразу же увидит вашу Windows, но не наоборот. Устройство на Android (телефон или планшет) увидит Windows в своей сети, если вы установите на него любой файловый менеджер – они там все с сетевой поддержкой. Те же танцы с Windows XP. Они с 7 не совсем дружат.

Те же танцы с Windows XP. Они с 7 не совсем дружат.

И еще один важный момент. В окне свойств компьютера есть имя компьютера и название рабочей группы. Рабочая группа должна быть одинаковая у всех устройств в сети, а имя компьютера — уникально, как и IP-адрес. В этом же окне и то и другое можно изменить. Изменения вступят в силу после перезагрузки системы.

Приведенные мной настройки – это не аксиома. Это наиболее стандартный вариант. Поэтому я и объясняла в первой части статьи все эти нюансы, чтобы вы, если у вас что-то не получается, могли хотя бы приблизительно представить, «где у вас собака зарыта». Не знаю, насколько понятно у меня получилось, но надеюсь, что смогла ответить хоть на какие-то ваши вопросы. Если что-то не так – в конце каждой статьи вы можете оставить комментарий или задать вопрос. Обещаю ответить в тот же день.

Поддержите проект

Друзья, сайт Netcloud каждый день развивается благодаря вашей поддержке. Мы планируем запустить новые рубрики статей, а также некоторые полезные сервисы.

У вас есть возможность поддержать проект и внести любую сумму, которую посчитаете нужной.

Значение, Определение, Предложения . Что такое диапазон адресов ip

- Онлайн-переводчик

- Грамматика

- Видео уроки

- Учебники

- Лексика

- Специалистам

- Английский для туристов

- Рефераты

- Тесты

- Диалоги

- Английские словари

- Статьи

- Биографии

- Обратная связь

- О проекте

Примеры

Значение слова «ДИАПАЗОН»

Совокупность звуков разной высоты, доступных данному голосу или музыкальному инструменту ( спец. ).

Смотреть все значения слова ДИАПАЗОН

Значение слова «АДРЕС»

Смотреть все значения слова АДРЕС

Значение слова «ip»

Смотреть все значения слова IP

Предложения с «диапазон адресов ip»

| Другие результаты | |

Можно выполнять трассировку сообщений с помощью различных условий, включая электронный адрес, диапазон дат, состояние доставки и идентификатор сообщения. | |

В следующем диалоговом окне укажите IP-адрес или диапазон адресов, а затем нажмите кнопку ОК. | |

Вы можете указать не более 1273 записей, каждая из которых — отдельный IP-адрес или диапазон CIDR IP-адресов от /24 до /32. | |

Обратите внимание, что запись белого списка может представлять отдельный IP-адрес или диапазон IP-адресов. | |

При использовании параметра IPAddress полученная запись черного списка IP-адресов может содержать отдельный IP-адрес, диапазон IP-адресов или IP-адрес CIDR. | |

В появившемся диалоговом окне Параметры удаленного адреса введите IP-адрес или диапазон IP-адресов, указанных для узлов сети, которым разрешено использовать этот соединитель, и нажмите кнопку Сохранить. | |

Это может позволить редактирование через IP-адрес или диапазон, который был заблокирован для анонимных пользователей. | |

Программа запрашивает один IP-адрес или диапазон IP-адресов. | |

Клиент теперь поддерживает IPv6, и если этот параметр выбран, то назначенный адрес выбирается из диапазона, зарегистрированного в LogMeIn. | |

Широковещательный адрес — это последний адрес в диапазоне адресов подсети. | |

Рекомендуется выбирать адреса из следующего диапазона. | |

Создавая пользовательский соединитель получения, чтобы принимать почту из определенного источника, настройте его на прослушивание подключений только от определенного IP-адреса или диапазона адресов. | |

Использование APIPA-адресов (включая адреса, назначенные вручную из диапазона APIPA-адресов) в группах доступности базы данных или Exchange 2016 не поддерживается. | |

Для любой записи адреса можно выбрать диапазон дат для указания продолжительности активности адреса. | |

Это не подозрительные адреса, а известные, и мы можем ожидать, что их будет еще несколько десятков, лучше идентифицируемых по диапазонам, чем по количеству. | |

GlobalBlocking-это расширение MediaWiki, доступное стюардам для предотвращения нарушения работы кросс-Вики с IP-адреса или диапазона IP-адресов. | |

Географическая информация с IP-адреса может быть дополнена и уточнена другими прокси-серверами или информацией для сужения диапазона возможных местоположений. | |

Адреса в диапазоне 198.51.100.0-198.51.100.255 принадлежат этой сети. | |

DNSBLs включает в черный список IP-адреса или диапазоны IP-адресов, чтобы убедить интернет-провайдеров прекратить услуги с известными клиентами, которые являются спамерами или перепродают их спамерам. | |

Адреса пакетов в этих диапазонах не маршрутизируются в общедоступном Интернете; они игнорируются всеми общедоступными маршрутизаторами. | |

Блоки могут применяться к учетным записям пользователей, к IP-адресам и диапазонам IP-адресов на определенное или неопределенное время. | |

Приемопередатчик является базой для адресации, а устройства внутри узла определяются идентификатором конечной точки в диапазоне 1-240. | |

Базовая модель данных OT была расширена в иерархию множественных доменов линейной адресации, которая способна моделировать широкий диапазон документов. | |

Область правила транспорта можно изменить для выделения доменных имен отправителя или получателя, диапазонов IP-адресов, ключевых слов или шаблонов в адресе, членств в группах и других условий. | |

Отдельные адресные точки исторически интерполировались или оценивались путем изучения диапазонов адресов вдоль участка дороги. | |

Введите диапазон адресов для получения положительных значений погрешности. | |

Дополнительные параметры соединителя партнерской организации: укажите домен или диапазон IP-адресов | |

При создании соединителя можно также указать домен или диапазоны IP-адресов, с которых партнер отправляет почту. | |

Вы можете повторить этот шаг, чтобы добавить несколько IP-адресов или диапазонов IP-адресов. | |

Если эндпойнт находится за брандмауэром, ознакомьтесь со статьей Советы по безопасности для приложений Facebook, в которой указаны наши диапазоны IP-адресов и объясняется, как получить этот список программными средствами. | |

На данной странице приводится толкование (значение) фразы / выражения «диапазон адресов ip», а также синонимы, антонимы и предложения, при наличии их в нашей базе данных. Мы стремимся сделать толковый словарь English-Grammar.Biz, в том числе и толкование фразы / выражения «диапазон адресов ip», максимально корректным и информативным. Если у вас есть предложения или замечания по поводу корректности определения «диапазон адресов ip», просим написать нам в разделе «Обратная связь».

диапазонов адресов| Определение — ГИС-словарь Esri Support

- Товары

- База знаний

- Загрузки

- Другие источники

- Варианты поддержки

Техническая поддержка

Предложения по ключевым словам

Нажмите esc, чтобы отменить предложения

- #

- А

- Б

- С

- Д

- Е

- Ф

- грамм

- ЧАС

- я

- Дж

- К

- л

- М

- Н

- О

- п

- Вопрос

- р

- С

- Т

- U

- В

- Вт

- Икс

- Д

- Z

Наверх

Загрузка

224. 0.2.0 0.2.0 | Не назначено | ||||

| 224.0.2.1 | Группа «rwho» (BSD) (неофициальная) | [Джон_Постел] | |||

| 224.0.2.2 | СОЛНЦЕ RPC PMAPPROC_CALLIT | [Брендан_Эйк] | |||

| 224.0.2.3 | Набор дисков EPSON | [SEIKO_EPSON_Corp] | 01.01.2005 | ||

| 224.0.2.4 | Все узлы C1222 | [RFC6142] | 28 августа 2009 г. | ||

224. 0.2.5 0.2.5 | Мониторинг протокола обнаружения | [Алан_Робертсон] | 17.04.2012 | ||

| 224.0.2.6 | BitSend MediaStreams | [Карл-Йохан_Шёберг] | 25.04.2012 | ||

| 224.0.2.7-224.0.2.8 | rxWARN | [Калеб_Белл] | 2012-11-19 | ||

| 224.0.2.9 | потоки DATV | [Грант_Тейлор] | 2016-10-04 | ||

| 224.0.2.10 | swapapp_multicast | [Аппликейн] | 2017-05-19 | ||

224. 0.2.11 0.2.11 | Служба обнаружения LDA | [Хуан_Айас] | [LDA_Audio_Tech] | 2018-10-17 | |

| 224.0.2.12 | CNP-HD-ПЛК | [Эрнст_ЭДЕР] | [LonMark_International] | 15.11.2018 | |

| 224.0.2.13 | БФБ | [Рами_Чалхуб] | [БФЭ] | 17.01.2019 | |

| 224.0.2.14 | Обнаружение OPC | [OPC_Foundation] | [OPC_Foundation] | 2019-08-19 | |

| 224.0.2.15-224.0.2.63 | Не назначено | ||||

224. 0.2.64-224.0.2.95 0.2.64-224.0.2.95 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 1996-04 | 2007-07 |

| 224.0.2.96-224.0.2.127 | Баллистернет | [Том_Балистер] | [Том_Балистер] | 1997-07-01 | 11.06.2021 |

| 224.0.2.128-224.0.2.191 | WOZ-Гараж | [Дуглас_Марквардт] | 1997-02-01 | ||

| 224.0.2.192-224.0.2.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 1997-02-01 | |

224. 0.3.0-224.0.3.255 0.3.0-224.0.3.255 | Общий сервис RFE | [Дэниел_Стейнбер] | |||

| 224.0.4.0-224.0.4.255 | Индивидуальные конференции RFE | [Дэниел_Стейнбер] | |||

| 224.0.5.0-224.0.5.127 | Группы CDPD | [[Боб Бреннер]] | |||

| 224.0.5.128-224.0.5.191 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 1998-10-01 | |

| 224.0.5.192-224.0.5.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc. ] ] | 01.08.2001 | |

| 224.0.6.0-224.0.6.127 | Корнеллский проект ISIS | [[Тим Кларк]] | |||

| 224.0.6.128-224.0.6.143 | МоСингх | [Мо_Сингх] | 24 сентября 2009 г. | ||

| 224.0.6.144 | QDNE | [Архитектурная_команда] | 03.01.2018 | ||

| 224.0.6.145-224.0.6.150 | Не назначено | ||||

| 224.0.6.151 | Canon-Управление устройством | [Хироши_Окубо] | 01. 08.2014 08.2014 | ||

| 224.0.6.152-224.0.6.191 | Не назначено | ||||

| 224.0.6.192-224.0.6.255 | Многоадресная рассылка OneChicago | [Брайан_Трюдо] | 2014-09-19 | ||

| 224.0.7.0-224.0.7.255 | Где ты | [Билл_Симпсон] | 1994-11-01 | ||

| 224.0.8.0 | Инкапсуляция сотового вещания | [Meridian_Labs_LTD][LIRNEasia] | [Меридиан_Лабс_ЛТД] [ЛИРНЕазия] | 13.10.2017 | |

224.0.8.1-224. 0.8.255 0.8.255 | Гражданская телеметрия | [Meridian_Labs_LTD][LIRNEasia] | [Меридиан_Лабс_ЛТД] [ЛИРНЕазия] | 2020-10-07 | |

| 224.0.9.0-224.0.9.255 | Система вещей | [Карл_Маламуд] | 1998-04-01 | ||

| 224.0.10.0-224.0.10.255 | DLSw Группы | [Чун_Ли] | 1996-04-01 | ||

| 224.0.11.0-224.0.11.255 | NCC.NET Аудио | [Дэвид_Рубин] | 1996-08-01 | ||

| 224.0.12.0-224.0.12.63 | Microsoft и MSNBC | [Том_Бланк] | 1996-11-01 | ||

224. 0.12.64-224.0.12.255 0.12.64-224.0.12.255 | Не назначено | ||||

| 224.0.13.0-224.0.13.255 | Службы вещания WorldCom | [Тони_Барбер] | 1997-01-01 | ||

| 224.0.14.0-224.0.14.255 | НЛАНР | [Дуэйн_Весселс] | 1997-02-01 | ||

| 224.0.15.0-224.0.15.255 | Agilent Technologies | [IP_Админ] | 1997-02-01 | ||

| 224.0.16.0-224.0.16.255 | Синнет | [Мика_Ууситало] | 1997-04-01 | ||

224. 0.17.0-224.0.17.31 0.17.0-224.0.17.31 | Товарно-сырьевая биржа | [Асад_Гилани] | 1997-07-01 | ||

| 224.0.17.32-224.0.17.63 | NDQMD1 | [Майкл_Розенберг] | 1999-03-01 | ||

| 224.0.17.64-224.0.17.127 | ОДН-ДТВ | [Ричард_Ходжес] | 1999-03-01 | ||

| 224.0.17.128-224.0.17.255 | Не назначено | ||||

| 224.0.18.0-224.0.18.255 | Индекс Доу-Джонса | [Вэньцзе_Пэн] | 1997-01-01 | ||

224. 0.19.0-224.0.19.63 0.19.0-224.0.19.63 | Компания Уолта Диснея | [Скотт_Ватсон] | 1997-08-01 | ||

| 224.0.19.64-224.0.19.95 | Калибровка Многоадресная передача | [Эд_Моран] | 1997-10-01 | ||

| 224.0.19.96-224.0.19.127 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 1997-10 | 2007-07 |

| 224.0.19.128-224.0.19.191 | Многоадресная передача IIG | [Уэйн_Карр] | 1997-12-01 | ||

| 224.0.19.192-224.0.19.207 | Метрополь | [Джеймс_Кроуфорд] | 1998-05-01 | ||

224. 0.19.208-224.0.19.239 0.19.208-224.0.19.239 | Xenoscience, Inc. | [Мэри_Тимм] | 1998-07-01 | ||

| 224.0.19.240-224.0.19.255 | МЖДПМ | [Мэтью_Прямой] | 01.03.2007 | ||

| 224.0.20.0-224.0.20.63 | МС-IP/ТВ | [Тони_Вонг] | 1998-07-01 | ||

| 224.0.20.64-224.0.20.127 | Надежные сетевые решения | [Вернер_Фогельс] | 1998-08-01 | ||

| 224.0.20.128-224.0.20.143 | ТРЕКТИКЕР Группа | [Алан_Новик] | 1998-08-01 | ||

224. 0.20.144-224.0.20.207 0.20.144-224.0.20.207 | Ретрансляция CNR MCA | [Роберт_Саттер] | 1999-08-01 | ||

| 224.0.20.208-224.0.20.255 | Не назначено | ||||

| 224.0.21.0-224.0.21.127 | Талариан MCAST | [Джефф_Мендал] | 1999-01-01 | ||

| 224.0.21.128-224.0.21.255 | Не назначено | ||||

| 224.0.22.0-224.0.22.239 | МИР MCAST | [Ян_Стюарт] | 1999-06-01 | ||

224. 0.22.240-224.0.22.255 0.22.240-224.0.22.255 | Джонс Интернэшнл | [Джим_Гинзбург] | 31.10.2007 | ||

| 224.0.23.0 | ЭХОНЕТ | [Такеши_Саито] | 01.02.2003 | ||

| 224.0.23.1 | Ricoh-устройство-управление | [Акихиро_Нишида] | 01.02.2003 | ||

| 224.0.23.2 | Ricoh-устройство-управление | [Акихиро_Нишида] | 01.02.2003 | ||

| 224.0.23.3-224.0.23.10 | Телеподача | [Уолли_Беддоу] | 01. 04.2003 04.2003 | ||

| 224.0.23.11 | SpectraTalk | [Мадхав_Кархаде] | 01.05.2003 | ||

| 224.0.23.12 | ЕИБнет/IP | [Марк_Гуссенс] | 01.07.2003 | ||

| 224.0.23.13 | ТВЭ-ОБЪЯВЛЕНИЕ2 | [Майкл_Долан] | 01.10.2003 | ||

| 224.0.23.14 | Двбсервдиск | [Берт_ван_Виллиген] | 01.01.2004 | ||

| 224.0.23.15-224.0.23.31 | МЖДПМ | [Мэтью_Прямой] | 01. 03.2007 03.2007 | ||

| 224.0.23.32 | Норман MCMP | [Кристиан_А_Богнес] | 01.02.2004 | ||

| 224.0.23.33 | РДП | [Тэцуо_Хоши] | 01.06.2004 | ||

| 224.0.23.34 | AF_NA | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.35 | AF_OPRA_NBBO | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.36 | AF_OPRA_FULL | [Боб_Бжезинский] | 28. 10.2005 10.2005 | ||

| 224.0.23.37 | AF_NEWS | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.38 | AF_NA_CHI | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.39 | АФ_ОПРА_НББО_ЧИ | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.40 | AF_OPRA_FULL_CHI | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.41 | AF_NEWS_CHI | [Боб_Бжезинский] | 28. 10.2005 10.2005 | ||

| 224.0.23.42 | Управление IP-видео | [Надин_Гийом] | 01.02.2005 | ||

| 224.0.23.43 | acp-обнаружение | [Энди_Белк] | 01.02.2005 | ||

| 224.0.23.44 | акп-управление | [Энди_Белк] | 01.02.2005 | ||

| 224.0.23.45 | акп-данные | [Энди_Белк] | 01.02.2005 | ||

| 224.0.23.46 | dof-многоадресная передача | [Брайант_Истэм] | 16. 06.2006 06.2006 | 23.04.2015 | |

| 224.0.23.47 | AF_DOB_CHI | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.48 | AF_OPRA_FULL2_CHI | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.49 | AF_DOB | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.50 | AF_OPRA_FULL2 | [Боб_Бжезинский] | 28.10.2005 | ||

| 224.0.23.51 | Фэрвью | [Джим_Лайл] | 07. 08.2006 08.2006 | ||

| 224.0.23.52 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 11 августа 2006 г. | |

| 224.0.23.53 | МКП | [Тим_ДеБайли] | 30.11.2006 | ||

| 224.0.23.54 | Обнаружение Сервов | [Paul_Langille] | 17 января 2007 г. | ||

| 224.0.23.55 | номер порта1 | [Антонио_Кверубин] | 04.02.2008 | ||

| 224.0.23.56 | ноаапорт2 | [Антонио_Кверубин] | 04. 02.2008 02.2008 | ||

| 224.0.23.57 | ноаапорт3 | [Антонио_Кверубин] | 04.02.2008 | ||

| 224.0.23.58 | ноаапорт4 | [Антонио_Кверубин] | 04.02.2008 | ||

| 224.0.23.59 | DigacIP7 | [Джонатан_Нидфельдт] | 22 февраля 2008 г. | ||

| 224.0.23.60 | AtscSvcSig | [Джерри_Уитакер] | 2008-12-19 | ||

| 224.0.23.61 | SafetyNET p (потенциально IGMPv1) | [Пилз] | 13. 03.2009 03.2009 | ||

| 224.0.23.62 | BluemoonGamesMC | [Кристофер_Меттин] | 12 мая 2009 г. | ||

| 224.0.23.63 | Обнаружение iADT | [Пол_Сулер] | 12 мая 2009 г. | ||

| 224.0.23.64-224.0.23.80 | Денежная линия | [Гвидо_Петронио] | 01.01.2004 | ||

| 224.0.23.81-224.0.23.127 | Зарезервировано (Денежная линия) | ||||

| 224.0.23.128-224.0.23.157 | ФЛКС | [Майкл_Розенберг] | 01. 01.2004 01.2004 | ||

| 224.0.23.158 | ВСКП | [Чарльз_Тевиа] | 01.09.2005 | ||

| 224.0.23.159 | LXI-СОБЫТИЕ | [Ник_Барендт] | 04.11.2005 | ||

| 224.0.23.160 | солера_lmca | [Марк_Армстронг] | 09.02.2006 | ||

| 224.0.23.161 | VBooster | [Александр_Певзнер] | 17 марта 2006 г. | ||

| 224.0.23.162 | открытие кахо | [Джон_Катерино] | 17 марта 2006 г. | ||

| 224.0.23.163 | ИНТЕЛЛИДЕН | [Джефф_Шенк] | 31 марта 2006 г. | ||

| 224.0.23.164 | ЛедEDCP | [Оливер_Льюис] | 11 июля 2006 г. | ||

| 224.0.23.165 | омасг | [Марк_Липфорд] | 11 июля 2006 г. | ||

| 224.0.23.166 | МЕДИАПОТОК | [Морис_Робберсон] | 15 августа 2006 г. | ||

| 224.0.23.167 | Системтех Мкаст | [Дан_Якубец] | 21 августа 2006 г. | ||

| 224.0.23.168 | управление трикон-системой | [Джон_Габлер] | 06.07.2007 | ||

| 224.0.23.169 | Обнаружение MNET | [Энди_Крик] | 14.01.2008 | ||

| 224.0.23.170 | CCNx (не для глобальной маршрутизации) | [Саймон_Барбер] | 24 сентября 2009 г. | ||

| 224.0.23.171 | ЛЛАФП | [Майкл Лайл] | 11.11.2009 | ||

| 224.0.23.172 | УФМП | [Шачар_Дор] | [Меланокс] | 04. 02.2010 02.2010 | |

| 224.0.23.173 | PHILIPS-ЗДОРОВЬЕ | [Майк_Кинг] | [Филипс_Здравоохранение] | 26 февраля 2010 г. | |

| 224.0.23.174 | PHILIPS-ЗДОРОВЬЕ | [Майк_Кинг] | [Филипс_Здравоохранение] | 26 февраля 2010 г. | |

| 224.0.23.175 | QDP | [Кевин_Гросс] | 2010-03-12 | ||

| 224.0.23.176 | Каламп WCP | [Пьер_Оливер] | 06.06.2011 | ||

| 224.0.23.177 | Обнаружение AES | [Кевин_Гросс_2] | 28. 08.2012 08.2012 | ||

| 224.0.23.178 | Протокол обнаружения Java JDP | [Флориан_Веймер] | 08.02.2013 | ||

| 224.0.23.179 | ПиксельПушер | [Жасмин_Сильный] | 2014-06-04 | ||

| 224.0.23.180 | сетевой метроном | [Джордж_Невилл-Нил] | 2014-12-17 | ||

| 224.0.23.181 | Поларис-видео-транспорт | [Джефф_Голдер] | 2016-04-19 | ||

| 224.0.23.182-224.0.23.191 | Не назначено | ||||

224. 0.23.192-224.0.23.255 0.23.192-224.0.23.255 | PINKOTC | [Сергей_Шульгин] | 12 августа 2008 г. | ||

| 224.0.24.0-224.0.24.127 | АГСК Великобритания ВВС | [Эндрю_Роули] | 09.06.2006 | ||

| 224.0.24.128-224.0.24.255 | ЭМ-МУЛЬТИ | [Сорен_Мартин_Соренсен] | 07.08.2006 | ||

| 224.0.25.0-224.0.28.255 | Рыночные данные CME | [Сарунас_Бракаускас] | 22 марта 2007 г. | ||

| 224.0.29.0-224.0.30.255 | Немецкая биржа | [Ян_Друал] | 22 марта 2007 г. | ||

| 224.0.31.0-224.0.34.255 | Рыночные данные CME | [Сарунас_Бракаускас] | 17.07.2007 | ||

| 224.0.35.0-224.0.35.255 | М2С | [Итамар_Гилад] | 31 августа 2007 г. | ||

| 224.0.36.0-224.0.36.255 | DigiPlay | [Роберт_Тейлор] | 2016-09-29 | ||

| 224.0.37.0-224.0.38.255 | LME OMD Адресация | [Дэвид_Битти] | [Лондонская_биржа металлов] | 24.03.2017 | |

| 224.0.39.0-224.0.40.255 | КДАС | [Ойвинд_Х_Олсен] | 12. 09.2007 09.2007 | ||

| 224.0.41.0-224.0.41.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 28.11.2007 | 2011-02-15 |

| 224.0.42.0-224.0.45.255 | Медиасистемы | [Медиа_Системс_ООО] | [Медиа_Системс_ООО] | 15 января 2008 г. | |

| 224.0.46.0-224.0.50.255 | Немецкая биржа | [Ян_Друал] | 25 января 2008 г. | ||

| 224.0.51.0-224.0.51.255 | АЛКОМ-IPTV | [TV_System_Administrators] | [Аланды_Telekommunikation_Ab] | 09. 04.2008 04.2008 | 20.02.2018 |

| 224.0.52.0-224.0.53.255 | Евронекст | [Euronext_Admin] | [Euronext_Admin] | 23 июля 2008 г. | 24.11.2014 |

| 224.0.54.0-224.0.57.255 | Telia Норвегия mcast | [Хенрик_Ланс] | [Telia-Норвегия-Get-NOC] | 20 августа 2008 г. | |

| 224.0.58.0-224.0.61.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 27 августа 2008 г. | |

| 224.0.62.0-224.0.62.255 | Летучие мыши | [Эндрю_Браун] | 24. 12.2008 12.2008 | ||

| 224.0.63.0-224.0.63.255 | BATS Трейдинг | [Тим_Горслайн] | 13.03.2009 | ||

| 224.0.64.0-224.0.67.255 | Евронекст | [Euronext_Admin] | [Euronext_Admin] | 13.03.2009 | 2014-11-24 |

| 224.0.68.0-224.0.69.255 | ИСЕ | [ISE-сети] | 12 мая 2009 г. | ||

| 224.0.70.0-224.0.71.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 2009 г.-06-16 | 01.03.2011 |

224. 0.72.0-224.0.72.255 0.72.0-224.0.72.255 | ТМХ | [Майкл_Караветта][Борис_Гарбер] | 28 августа 2009 г. | ||

| 224.0.73.0-224.0.74.255 | Прямой край | [Хавьер_Ландин] | 28 августа 2009 г. | ||

| 224.0.75.0-224.0.75.255 | ИСЕ | [ISE-сети] | 22.01.2010 | ||

| 224.0.76.0-224.0.76.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 26 февраля 2010 г. | 01.03.2011 |

| 224.0.77.0-224.0.77.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 26 февраля 2010 г. | |

| 224.0.78.0-224.0.78.255 | АЛКОМ-IPTV | [TV_System_Administrators] | [Аланды_Telekommunikation_Ab] | 2010-03-12 | 20.02.2018 |

| 224.0.79.0-224.0.81.255 | ИСЕ | [ISE-сети] | 24.08.2010 | ||

| 224.0.82.0-224.0.85.255 | BATS Трейдинг | [BATS_Europe_NOC] | 31.01.2011 | ||

| 224.0.86.0-224.0.101.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc. ] ] | 2011-02-10 | |

| 224.0.102.0-224.0.102.127 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 13.04.2011 | |

| 224.0.102.128-224.0.102.255 | МВС-ИПТВ-2 | [Midwest_Video_Solutions] | [Midwest_Video_Solutions] | 12.06.2014 | |

| 224.0.103.0-224.0.104.255 | МВС-IPTV | [Midwest_Video_Solutions][Adam_DeMinter] | [Midwest_Video_Solutions] | 20.04.2011 | |

| 224.0.105.0-224.0.105.127 | Многоадресная рассылка MIAX | [Гамини_Карунаратне] | [МИАКС] | 06. 06.2011 06.2011 | |

| 224.0.105.128-224.0.105.255 | МВС-IPTV3 | [Джастин Биман] | [Midwest_Video_Solutions] | 04.12.2017 | |

| 224.0.106.0-224.0.106.255 | ТМХ | [Майкл_Караветта][Борис_Гарбер] | 16.06.2011 | ||

| 224.0.107.0-224.0.108.255 | Группа Альфа | [Заклина_Петкович] | 13.07.2011 | ||

| 224.0.109.0-224.0.110.255 | Заклина_Петкович | [Дэвид_Бретт] | 25.10.2011 | ||

224.0.111. 0-224.0.111.255 0-224.0.111.255 | ВолераДатафид | [Джеральд_Ханвек] | [Hanweck_Associates] | 25.10.2011 | |

| 224.0.112.0-224.0.112.255 | JHB-ФОНДОВАЯ БИРЖА | [Клем_Верви] | 07.12.2011 | ||

| 224.0.113.0-224.0.114.255 | Немецкая биржа | [Ян_Друал] | 2011-12-19 | ||

| 224.0.115.0-224.0.115.255 | ТМХ | [Майкл_Караветта][Борис_Гарбер] | 2012-06-12 | ||

| 224.0.116.0-224.0.116.255 | Межконтинентальная биржа, Inc | [RIR_Admin] | [Intercontinental_Exchange_Inc. ] ] | 2012-06-19 | |

| 224.0.117.0-224.0.119.255 | ИСЕ | [ISE-сети] | 12.07.2012 | ||

| 224.0.120.0-224.0.120.255 | Чешская iptv | [Ян_Витек] | 15.01.2013 | ||

| 224.0.121.0-224.0.121.255 | АКВИС-ОБМЕН | [Пол_Робертс] | [Aquis_Exchange_PLC] | 13 мая 2013 г. | |

| 224.0.122.0-224.0.123.255 | DNS:NET ТВ | [Марлон_Берлин] | 25.05.2013 | ||

224.0.124. 0-224.0.124.255 0-224.0.124.255 | Бостонская биржа опционов | [Дэвид_Уилсон][Майкл_Караветта_2] | 30.05.2013 | ||

| 224.0.125.0-224.0.125.255 | Ханвек Ассошиэйтс | [Джеральд_Ханвек] | [Hanweck_Associates] | 05.09.2013 | |

| 224.0.126.0-224.0.129.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc.] | 31.10.2013 | |

| 224.0.130.0-224.0.131.255 | BATS Трейдинг | [Эндрю_Браун] | 05.03.2014 | ||

224. 0.132.0-224.0.135.255 0.132.0-224.0.135.255 | Net By Net Holding IPTV | [Лев_В._Чередников] | 12.04.2014 | ||

| 224.0.136.0-224.0.139.255 | Aequitas Innovations Inc. | [Заклина_Петкович_2] | 16.05.2014 | ||

| 224.0.140.0-224.0.140.255 | Инстинет | [Инстинет] | [Инстинет] | 04.09.2014 | |

| 224.0.141.0-224.0.141.255 | МИАКС-2 | [Гамини_Карунаратне] | [МИАКС] | 2015-06-30 | |

| 224.0.142.0-224.0.142.255 | МИАКС М3 | [Гамини_Карунаратне] | [МИАКС] | 2017-05-19 | |

224. 0.143.0-224.0.143.255 0.143.0-224.0.143.255 | A2X-ОБМЕН | [Нил_Лоуренс] | 2017-06-02 | ||

| 224.0.144.0-224.0.151.255 | VZ-Multicast-Public | [Стивен_Рэй_Миддлтон] | 23.03.2015 | ||

| 224.0.152.0-224.0.152.255 | cse-md | [Дэвид_Бретт_2] | 2016-04-19 | ||

| 224.0.153.0-224.0.156.255 | Telia Норвегия mcast | [Хенрик_Ланс] | [Telia-Норвегия-Get-NOC] | 24.05.2016 | |

| 224.0.157.0-224.0.157.255 | LME OMD Адресация | [Дэвид_Битти] | [Лондонская_биржа металлов] | 23. 01.2017 01.2017 | |

| 224.0.158.0-224.0.159.255 | Канадская торговая площадка TriAct LP | [Hatice_Unal] | 23.01.2017 | ||

| 224.0.160.0-224.0.165.255 | Немецкая биржа | [Бернд_Упхофф] | 2016-07-07 | ||

| 224.0.166.0-224.0.167.255 | IP-телевидение Virgin Connect | [Владимир_Шишков] | 17.02.2017 | ||

| 224.0.168.0-224.0.169.255 | Немецкая биржа | [Бернд_Упхофф] | 05.12.2017 | ||

224.0.170.0-224. 0.170.255 0.170.255 | МВС-IPTV4 | [Джастин Биман] | [Midwest_Video_Solutions] | 2018-06-07 | |

| 224.0.171.0-224.0.171.255 | COINBASE-РЫНКИ | [Гэвин_Макки] | [Coinbase] | 25.01.2019 | |

| 224.0.172.0-224.0.175.255 | Немецкая биржа | [Бернд_Упхофф] | 2018-06-19 | ||

| 224.0.176.0-224.0.179.255 | МИАКС-EX-3-4-5 | [Гамини_Карунаратне] | [МИАКС] | 2018-07-31 | |

| 224.0.180.0-224.0.181.255 | CBOE Европа | [Джейсон_Айвс] | [CBOE_Европа] | 13. 02.2019 02.2019 | |

| 224.0.182.0-224.0.183.255 | АЛКОМ-ТВ | [TV_System_Administrators] | [Аланды_Telekommunikation_Ab] | 28.02.2019 | |

| 224.0.184.0-224.0.184.255 | АКВИС-ОБМЕН | [Пол_Робертс] | [Aquis_Exchange_PLC] | 28.08.2019 | |

| 224.0.185.0-224.0.185.255 | Ханвек Ассошиэйтс | [Светлана Качинцева] | [Hanweck_Associates] | 12.09.2019 | |

| 224.0.186.0-224.0.186.255 | BOX Варианты рынка | [Александр_Гомес] | [BOX_TECHNOLOGY_CANADA_INC. ] ] | 2019-10-02 | |

| 224.0.187.0-224.0.188.255 | МВС-IPTV5 | [Джастин Биман] | [Midwest_Video_Solutions] | 13.11.2019 | |

| 224.0.189.0-224.0.189.255 | Идо Розен | [Идо_Розен] | [Идо_Розен] | 23.03.2021 | |

| 224.0.190.0-224.0.191.255 | RTP-носитель | [Вадим_Б._Кантор] | [RTP_Media] | 2020-10-01 | |

| 224.0.192.0-224.0.207.255 | Межконтинентальная биржа, Inc. | [RIR_Admin] | [Intercontinental_Exchange_Inc. ] ] | 01.04.2021 | |

| 224.0.208.0-224.0.213.255 | Евронекст | [Euronext_Admin] | [Euronext_Admin] | 13.04.2021 | |

| 224.0.214.0-224.0.214.255 | OSK B2B раздача mVPN | [Аттила_Миклош] | [IPadmin_-_Orange_Slovensko_a.s.] | 11.06.2021 | |

| 224.0.215.0-224.0.215.255 | Трейдвеб CLOB | [Рубен_Эрнандес] | [Tradeweb_Markets_Inc] | 06.01.2022 | |

| 224.0.216.0-224.0.219.255 | RTP-носитель | [Вадим_Б._Кантор] | [RTP_Media] | 30. 07.2021 07.2021 | |

| 224.0.220.0-224.0.223.255 | Группа японской биржи | [Японская_биржа_группа] | [Японская_биржа_группа] | 2021-09-07 | |

| 224.0.224.0-224.0.224.255 | АКВИС-ОБМЕН | [Пол_Робертс] | [Aquis_Exchange_PLC] | 21.12.2021 | |

| 224.0.225.0-224.0.225.255 | Калейдо ТВ | [Калейдо_ТВ] | [Томас_Сёрлин] | 26.08.2022 | |

| 224.0.226.0-224.0.227.255 | МВС-IPTV6 | [Джастин Биман] | [Midwest_Video_Solutions] | 09. 06.2022 06.2022 | |

| 224.0.228.0-224.0.231.255 | Лондонская биржа металлов | [Дэвид_Битти] | [Лондонская_биржа металлов] | 01.02.2022 | |

| 224.0.232.0-224.0.239.255 | Финансовая инфраструктура Lucera | [Кевин_МакНиколас] | [Lucera_Financial_Infrastructures] | 17.02.2022 | |

| 224.0.240.0-224.0.243.255 | Лондонская биржа металлов | [Дэвид_Битти] | [Лондонская_биржа металлов] | 2022-05-26 | |

| 224.0.244.0-224.0.249.255 | Не назначено | ||||

224. 0.250.0-224.0.251.255 0.250.0-224.0.251.255 | Услуги вещания КПН | [Ad_C_Spelt][KPN_IP_Office] | 01.09.2009 | ||

| 224.0.252.0-224.0.252.255 | Услуги вещания КПН | [Ad_C_Spelt][KPN_IP_Office] | 01.08.2005 | ||

| 224.0.253.0-224.0.253.255 | Услуги вещания КПН | [Ad_C_Spelt][KPN_IP_Office] | 01.08.2005 | ||

| 224.0.254.0-224.0.254.255 | Интелсат IPTV | [Карл_Элад] | 31 марта 2006 г. | 22 февраля 2011 г. | |

| 224.0.255.0-224.0.255.255 | Интелсат IPTV | [Карл_Элад] | 31 марта 2006 г. | 22 февраля 2011 г. |

Кластеры с поддержкой VPC | Google Kubernetes Engine (GKE)

На этой странице представлен общий обзор VPC-native кластеры в Google Kubernetes Engine (GKE).

Обзор

В GKE кластеры можно различать по способу они направляют трафик из одного пода в другой. Кластер, использующий псевдоним IP диапазоны адресов называется кластером VPC-native . Кластер, использующий настраиваемые статические маршруты в VPC. сеть называется кластером на основе маршрутов .

Примечание: Для кластеров GKE Autopilot, собственный VPC маршрутизация трафика включена по умолчанию.Преимущества кластеров на основе VPC

Кластеры на основе VPC имеют несколько преимуществ:

Сеть VPC и другие сети VPC, подключенные к это с помощью сетевого пиринга VPC.

IP-адреса Pod зарезервированы в сети VPC до Pod созданный в вашем кластере.

Это предотвращает конфликт с другими ресурсами в

Сеть VPC и позволяет лучше спланировать IP-адрес

ассигнования.

Это предотвращает конфликт с другими ресурсами в

Сеть VPC и позволяет лучше спланировать IP-адрес

ассигнования.Диапазоны IP-адресов Pod не зависят от пользовательских статических маршрутов. Они не потребляют системная и пользовательская квота статических маршрутов. Вместо, дескриптор автоматически сгенерированных маршрутов подсети маршрутизация для кластеров VPC.

Вы можете создавать правила брандмауэра, которые применяются только к IP-адресу Pod. диапазоны адресов вместо любого IP-адреса на узлах кластера.

Диапазоны IP-адресов Pod и диапазоны вторичных IP-адресов подсети в целом, доступны из локальных сетей, подключенных к Cloud VPN или облачное соединение с помощью Облачные маршрутизаторы.

Сетевой режим кластера по умолчанию

VPC-native — сетевой режим по умолчанию для всех кластеров в

Версии GKE 1.21.0-gke.1500 и выше. Для более ранних версий

сетевой режим кластера по умолчанию зависит от того, как вы создаете кластер.

В следующей таблице перечислены сетевые режимы кластера по умолчанию для Версии кластера GKE и методы создания кластера.

| Версии GKE | Метод создания кластера | Режим сети кластера |

|---|---|---|

| Все версии | Консоль Google Cloud | VPC-родной |

| 1.21.0-gke.1500 и выше | API ядра Kubernetes или Google Cloud CLI | VPC-родной |

| Ранее, чем 1.21.0-gke.1500 | API ядра Kubernetes или Google Cloud CLI | Маршруты на основе |

Вы также можете создать кластер на основе маршрутов, указав --no-enable-ip-alias флаг при создании кластера.

Диапазоны IP-адресов для собственных кластеров VPC

При создании собственного кластера VPC вы указываете подсеть в

Сеть VPC. Кластер использует три уникальных IP-адреса подсети.

диапазоны адресов:

Кластер использует три уникальных IP-адреса подсети.

диапазоны адресов:

- Он использует диапазон основных IP-адресов подсети для всех IP-адресов узлов.

- Он использует один вторичный диапазон IP-адресов для всех IP-адресов Pod.

- Он использует другой вторичный диапазон IP-адресов для всех служебных (кластерных IP-адресов).

В следующей таблице представлена сводка диапазонов IP-адресов для узлов, модулей и Услуги:

| Диапазон | Объяснение | Пример |

|---|---|---|

| Узлы | IP-адреса узлов назначаются из

основной IP-адрес

диапазон адресов подсети, связанной с вашим кластером. Оба IP-адреса узлов и размер диапазона вторичных IP-адресов подсети для модулей ограничивают количество узлов, которые может поддерживать кластер. Ссылаться на диапазоны ограничения узла для получения дополнительной информации. | Если вы планируете создать кластер из 900 узлов, диапазон основных IP-адресов

подсеть кластера должна быть как минимум См. основной IP-адрес подсети диапазон адресов и Дополнительный IP-адрес подсети диапазон адресов для модулей для получения дополнительной информации. |

| Блоки | IP-адреса Pod берутся из вторичного IP-адреса подсети кластера.

диапазон адресов для подов. | Для кластера из 900 узлов, поддерживающего до 110 модулей Pod на узел, вам потребуется 900 × 256 = 230 400 IP-адресов для модулей. (Каждому узлу назначается псевдоним Диапазон IP-адресов, маска сети которого имеет размер /24.) Для этого кластера требуется подсеть. чей вторичный диапазон IP-адресов для модулей имеет маску подсети не больше /14. Этот вторичный диапазон IP-адресов обеспечивает 2 (32-14) = 2 18 = 262 144 IP-адреса для модулей. См. вторичную подсеть Диапазон IP-адресов для модулей для получения дополнительной информации. |

| Услуги | Служебные (IP-адреса кластера) адреса берутся из подсети кластера

дополнительный диапазон IP-адресов для служб. | Для кластера, в котором работает до 3000 служб, требуется IP-адрес кластера 3000. адреса. Вам нужен дополнительный диапазон размером /20 или больше. Диапазон А/20 IP-адресов приводит к 2 (32-20) = 2 12 = 4096 ИП адреса. См. вторичную подсеть Диапазон IP-адресов для служб для получения дополнительной информации. |

Внутренние IP-адреса

IP-адреса, которые вы используете для подсетей собственного кластера VPC.

должен исходить из допустимого диапазона подсети. Допустимые диапазоны включают частные IP-адреса.

(RFC 1918 и др.) и

общедоступные IP-адреса, используемые в частном порядке. Видеть

Допустимые диапазоны и

Ограниченные диапазоны в VPC

документацию для получения дополнительной информации о допустимых диапазонах подсетей.

Допустимые диапазоны включают частные IP-адреса.

(RFC 1918 и др.) и

общедоступные IP-адреса, используемые в частном порядке. Видеть

Допустимые диапазоны и

Ограниченные диапазоны в VPC

документацию для получения дополнительной информации о допустимых диапазонах подсетей.

См. Использование диапазонов частных IP-адресов, отличных от RFC 1918 инструкции по включению использования из этих диапазонов.

См. Включить диапазоны общедоступных IP-адресов, используемые в частном порядке инструкции по использованию этих диапазонов в частные кластеры.

Дополнительные методы назначения диапазона

Вы можете назначить диапазоны IP-адресов Pod и диапазоны адресов Service (ClusterIP) VPC-нативный кластер одним из двух способов:

Управляется GKE (по умолчанию)

GKE может создавать и управлять вторичными диапазонами подсети для

ты. При создании кластера вы указываете либо полный диапазон CIDR, либо

размер сетевой маски как для модулей, так и для служб. Например, вы можете

укажите

Например, вы можете

укажите 10.1.0.0/16 для модулей и 10.2.0.0/20 для служб, или вы можете

укажите /16 для модулей и /20 для служб.

Если вы создадите кластер и подсеть одновременно Диапазоны IP-адресов Pod и Service управляются GKE.

Осторожно: Если вы укажете диапазон адресов Pod меньше диапазона /21, вы рискуете исчерпание IP-адресов Pod по мере роста вашего кластера, в зависимости от количества максимальное количество модулей на узел вы настроили. Google Cloud CLI не помешает вам указать диапазон меньше диапазона /21.Управляемый пользователем

Вы можете создать дополнительный IP-адрес подсети диапазоны, затем создайте кластер, который использует эти диапазоны. Если вы вручную создаете вторичные диапазоны, вы должны управлять ими самим собой.

Внимание! Диапазоны, управляемые пользователями, позволяют использовать меньшую подсеть. вторичные диапазоны, чем это возможно при использовании диапазонов, управляемых

ГКЭ. Будьте осторожны при создании диапазонов адресов Pod меньшего размера.

чем /21, так как у вас могут закончиться IP-адреса пода в качестве вашего

кластер растет.

вторичные диапазоны, чем это возможно при использовании диапазонов, управляемых

ГКЭ. Будьте осторожны при создании диапазонов адресов Pod меньшего размера.

чем /21, так как у вас могут закончиться IP-адреса пода в качестве вашего

кластер растет.Наименьший диапазон IP-адресов, который можно создать без использования несмежный мульти-Pod CIDR равен /28, но этот диапазон позволит вам создать только 1 узел с максимальным числом узлов 8. стручки. Вы должны использовать диапазон, достаточно большой для максимального количества узлы, которые вам нужны. Минимальный полезный диапазон также зависит от максимальное количество подов на узел.

См. таблицу в разделе Оптимизация IP-адреса распределение для минимального используемого диапазона CIDR для различных значений Максимального количества модулей на узел.

Если вы исчерпали диапазон IP-адресов для модулей, вы должны выполнить одно из следующих действий:

- Создать новый кластер с большим диапазоном адресов модулей

- Повторно создайте пулы узлов после уменьшения

--max-pods-per-nodeдля пулов узлов - Расширьте диапазон IP-адресов дополнительного модуля, используя несмежный мульти-Pod CIDR

Различия с кластерами на основе маршрутов

Схема выделения адресов Pod и Service (ClusterIP) отличается

чем схема, используемая кластером на основе маршрутов. Вместо указания одного

CIDR для модулей и служб вместе, вы должны выбрать или создать два дополнительных IP-адреса.

диапазоны адресов в подсети кластера: один для модулей и другой для служб.

Вместо указания одного

CIDR для модулей и служб вместе, вы должны выбрать или создать два дополнительных IP-адреса.

диапазоны адресов в подсети кластера: один для модулей и другой для служб.

Рекомендации по общему VPC

При создании собственного кластера VPC в Общий VPC среда, владелец проекта, редактор или участник управления идентификацией и доступом (IAM) с ролью Network Admin в хост-проекте Shared VPC необходимо создать диапазоны подсети и вторичных IP-адресов кластера вручную. Сервисный проект администратор, создающий кластер, должен иметь как минимум разрешения на уровне подсети для подсеть в хост-проекте общей сети VPC.

В среде Shared VPC вторичные диапазоны IP-адресов не могут управляться

ГКЭ. Сетевой администратор в хост-проекте Shared VPC должен

создайте диапазоны подсети и дополнительных IP-адресов, прежде чем вы сможете создать кластер. За

пример, показывающий, как настроить собственный кластер VPC в общей сети VPC,

Ссылаться на

Настройка кластеров с Shared VPC.

Планирование диапазона IP-адресов

Используйте информацию в следующих разделах, чтобы рассчитать размеры для первичный и вторичный диапазоны IP-адресов подсети, используемой вашим кластером.

Диапазон основных IP-адресов подсети

Каждая подсеть должна иметь диапазон основных IP-адресов. Вы можете расширить основной Диапазон IP-адресов в любое время, даже если Ресурсы Google Cloud используют подсеть; однако вы не можете уменьшить или изменить схему основного IP-адреса подсети после создания подсети. Первые два и два последних IP-адреса основного диапазона IP-адресов зарезервированы Облако Google.

В следующей таблице показано максимальное количество узлов, которое можно создать во всех кластеры, использующие подсеть, учитывая размер основного IP-адреса подсети диапазон.

| Диапазон основных IP-адресов подсети | Максимальное количество узлов |

|---|---|

| /29 Минимальный размер для подсети основной диапазон IP-адресов | 4 узла |

| /28 | 12 узлов |

| /27 | 28 узлов |

| /26 | 60 узлов |

| /25 | 124 узла |

| /24 | 252 узла |

| /23 | 508 узлов |

| /22 | 1020 узлов |

| /21 | 2044 узла |

| /20 Размер основного диапазона IP-адресов подсети по умолчанию в автоматический режим сети | 4092 узла |

| /19 | 8 188 узлов |

| /8 Максимальный размер подсети основной диапазон IP-адресов | 16 777 212 узлов |

Полезные формулы

Вы можете использовать следующие формулы для:

Рассчитать максимальное количество узлов, N , которое данная сетевая маска может поддерживать.

Используйте S для размера сетевой маски, допустимый диапазон которой

между

Используйте S для размера сетевой маски, допустимый диапазон которой

между 8и29включительно.N = 2 (32 — S ) — 4

Расчет размера сетевой маски, S , требуется поддержка максимум из N узлов:

S = 32 — ⌈log 2 ( N + 4)⌉

⌈⌉— потолок (наименьшее целое число) функция, означает округление до следующего целого числа. Допустимый диапазон размера маска сети, S , находится между8и29включительно.

Диапазон вторичных IP-адресов подсети для модулей

Тщательно спланируйте диапазон вторичных IP-адресов для модулей. Хотя это возможно

заменить диапазон вторичных IP-адресов подсети, это не поддерживается

потому что это может поставить кластер в нестабильное состояние.

Хотя это возможно

заменить диапазон вторичных IP-адресов подсети, это не поддерживается

потому что это может поставить кластер в нестабильное состояние.

Однако вы можете создать дополнительные диапазоны IP-адресов Pod, используя несмежный мультипод CIDR.

В следующей таблице показано максимальное количество узлов и модулей, которые можно создать в все кластеры, которые используют подсеть, учитывая размер вторичного IP-адреса подсети диапазон адресов, используемый модулями. Эта таблица предполагает максимальное количество подов на узел равно 110, что является плотностью Pod по умолчанию.

| Дополнительный диапазон IP-адресов подсети для модулей | Максимальное количество IP-адресов Pod | Максимальное количество узлов | Максимальное количество модулей |

|---|---|---|---|

| /24 Наименьший возможный диапазон IP-адресов Pod когда используется метод присвоения вторичного диапазона управляемый пользователем | 256 адресов | 1 узел | 110 капсул |

| /23 Только возможно когда используется метод присвоения вторичного диапазона управляемый пользователем | 512 адресов | 2 узла | 220 капсул |

| /22 Только возможно когда используется метод присвоения вторичного диапазона управляемый пользователем | 1024 адреса | 4 узла | 440 капсул |

| /21 Наименьший возможный диапазон IP-адресов Pod когда используется метод присвоения вторичного диапазона управляется GKE | 2048 адресов | 8 узлов | 880 капсул |

| /20 | 4096 адресов | 16 узлов | 1760 капсул |

| /19 | 8 192 адреса | 32 узла | 3520 капсул |

| /18 | 16 384 адреса | 64 узла | 7040 капсул |

| /17 | 32 768 адресов | 128 узлов | 14 080 капсул |

| /16 | 65 536 адресов | 256 узлов | 28 160 капсул |

| /15 | 131 072 адреса | 512 узлов | 56 320 капсул |

| /14 Размер по умолчанию для вторичного диапазона IP-адресов подсети для модулей когда используется метод присвоения вторичного диапазона управляется GKE | 262 144 адреса | 1024 узла | 112 640 капсул |

| /13 | 524 288 адресов | 2048 узлов | 225 280 капсул |

| /12 | 1 048 576 адресов | 4096 узлов | 450 560 капсул |

| /11 | 2 097 152 адреса | 8 192 узла | 901 120 капсул |

| /10 | 4,194304 адреса | 16 384 узла | 1 802 240 контейнеров |

| /9 Максимально возможный диапазон адресов Pod | 8 388 608 адресов | 32 768 узлов | 3 604 480 контейнеров |

Если вы изменили максимальное количество модулей в узел, вы можете использовать следующие формулы для расчета максимального количества узлов и модулей, которые диапазон вторичных IP-адресов подсети для модулей, который может поддерживать:

Вычислить размер сетевой маски диапазона Pod каждого узла, M .

M = 31 - ⌈log 2 ( Q )⌉где:- Q — количество подов на узел

-

⌈⌉— функция потолка (наименьшее целое), что означает округлить до следующего целого числа

Рассчитайте максимальное количество узлов, N , которое диапазон вторичных IP-адресов для модулей, который может поддерживать:

N = 2 ( M - S )где:- M размер сетевой маски диапазона псевдонимов IP-адресов каждого узла для Поды, рассчитанные на первом шаге

- S — размер маски подсети вторичного IP-адреса подсети. диапазон адресов

Рассчитайте максимальное количество Pod, P , которое диапазон вторичных IP-адресов для модулей, которые могут поддерживаться:

P = N × Qгде:- N максимальное количество узлов, рассчитанное в предыдущем шаг

- Q — количество подов на узел

Диапазон вторичных IP-адресов подсети для служб

Тщательно спланируйте диапазон вторичных IP-адресов для служб. Потому что это тоже

диапазон вторичных IP-адресов подсети, этот диапазон нельзя изменить после создания кластера.

Потому что это тоже

диапазон вторичных IP-адресов подсети, этот диапазон нельзя изменить после создания кластера.

Если вы используете

мультикластерные сервисы,

объект ServiceImport использует IP-адреса из вторичного диапазона IP-адресов для

Услуги.

В следующей таблице показано максимальное количество служб, которые можно создать в один кластер, использующий подсеть, учитывая размер вторичного IP-адреса подсети диапазон адресов для служб.

| Дополнительный диапазон IP-адресов для служб | Максимальное количество служб |

|---|---|

| /28 Наименьший возможный диапазон сервисных адресов когда используется метод присвоения вторичного диапазона управляемый пользователем | 16 Услуги |

| /27 Наименьший возможный диапазон сервисных адресов когда используется метод присвоения вторичного диапазона управляется GKE | 32 Услуги |

| /26 | 64 Услуги |

| /25 | 128 Услуги |

| /24 | 256 Услуги |

| /23 | 512 Услуги |

| /22 | 1 024 Услуги |

| /21 | 2 048 Услуги |

| /20 Размер по умолчанию для вторичного диапазона IP-адресов подсети для служб когда используется метод присвоения вторичного диапазона управляется GKE | 4 096 Услуги |

| /19 | 8 192 Услуги |

| /18 | 16 384 Услуги |

| /17 | 32 768 Услуги |

| /16 Максимально возможный диапазон сервисных адресов | 65 536 Услуги |

Совместное использование диапазонов IP-адресов в кластерах GKE

Вы можете совместно использовать основной диапазон, дополнительный диапазон IP-адресов для модулей и

диапазон вторичных IP-адресов для служб между кластерами в одной подсети. Это поведение доступно как для стандартного, так и для автопилота.

кластеры.

Это поведение доступно как для стандартного, так и для автопилота.

кластеры.

Возможно, вы захотите поделиться диапазонами IP-адресов, если у вас есть централизованная команда, которая управление инфраструктурой для кластеров. Вы можете уменьшить накладные расходы, создав три диапазона для модулей, сервисов и узлов, а также их повторное использование или совместное использование, особенно в модели Shared VPC. Это также может упростить работу с сетью. администраторам управлять IP-адресами, не требуя от них создания определенных подсети для каждого кластера.

Совместное использование диапазона основных IP-адресов для узлов

Если вы создаете более одного кластера в подсети, диапазон основных IP-адресов для узлов является общим по умолчанию.

Совместное использование основного IP-адреса для узлов имеет следующие ограничения:

- VPC-native кластеры, один кластер может использовать большую часть

общий диапазон IP-адресов, оставляя другие кластеры без достаточного количества IP-адресов

адреса для расширения.

Совместное использование дополнительного диапазона IP-адресов для модулей

При совместном использовании дополнительного диапазона для модулей каждый модуль по-прежнему получает уникальный IP-адрес адрес. Совместное использование диапазона вторичных IP-адресов для модулей Pod имеет следующие ограничения:

- Если вы используете дополнительный диапазон IP-адресов для модулей с двумя или более VPC-native кластеры, один кластер может использовать большую часть общий диапазон IP-адресов, оставляя другие кластеры без достаточного количества IP-адресов адреса для расширения.

Совместное использование диапазона вторичных IP-адресов для служб

Вы можете совместно использовать диапазон вторичных IP-адресов для служб между кластерами на

той же подсети при использовании управляемого пользователем вторичного

диапазоны.

Если вы направляетесь на IP-адрес службы из этого диапазона, GKE преобразует IP-адрес в IP-адрес бэкэнд-пода в источнике или хосте узел. Это означает, что IP-адрес службы никогда не маршрутизируется и может использоваться в разные кластеры.

Совместное использование дополнительного диапазона IP-адресов для служб обеспечивает следующее преимущества:

- Уменьшить количество уникальных вторичных диапазонов IP-адресов для созданных служб. в подсети

- Используйте меньше IP-адресов

Совместное использование дополнительного диапазона IP-адресов для служб имеет следующие ограничения:

- Совместное использование дополнительного диапазона IP-адресов для служб не поддерживается с Объем VPC Облачный DNS для GKE.

Ограничение диапазона узлов

Максимальное количество модулей и сервисов для данного GKE

cluster ограничен размером вторичных диапазонов кластера. Максимум

количество узлов в кластере ограничено размером кластера

диапазон основных IP-адресов подсети и диапазон адресов Pod кластера.

В консоли Google Cloud отображаются сообщения об ошибках, подобные приведенным ниже, чтобы указать что либо диапазон основных IP-адресов подсети, либо IP-адрес пода кластера диапазон адресов (диапазон вторичных IP-адресов подсети для модулей) был исчерпан:

Создание экземпляра [имя узла] не удалось: IP-пространство [подсети кластера] измученный

Вы можете добавить больше IP-адресов для узлов, расширение основной подсети, или добавьте новые IP-адреса для модулей, используя несмежный мультипод CIDR. Для получения дополнительной информации см. Недостаточно свободного IP-пространства для стручки.

Сеть с двумя стеками

Предварительная версия

Этот продукт или функция подпадают под действие Условий Предложений Pre-GA

Условия использования Google Cloud. Продукты и функции Pre-GA могут иметь

ограниченная поддержка, а изменения в продуктах и функциях до GA могут быть недоступны. совместим с другими версиями до GA. Для получения дополнительной информации см. запуск

сценические описания. Вы также можете связаться со своей командой по работе с клиентами или отправить письмо по адресу [email protected].

совместим с другими версиями до GA. Для получения дополнительной информации см. запуск

сценические описания. Вы также можете связаться со своей командой по работе с клиентами или отправить письмо по адресу [email protected].

В сети с двойным стеком можно определить, как GKE выделяет IP-адреса ( ipFamilies ) следующим объектам:

- Для модулей и узлов GKE выделяет адреса IPv4 и IPv6.

- Для служб GKE выделяет либо один стек (только IPv4 или только IPv6), либо два стека адреса.

В последней версии GKE 1.24 вы можете включить двухстековую сеть для кластеров GKE в автономных и общих сетях VPC. Вы также можете применять сетевые политики с включенной сетью с двойным стеком.

Преимущества

Сеть с двумя стеками обеспечивает следующие преимущества:

- Обеспечивает сквозную связь IPv6.

- Обеспечивает лучшую производительность по сравнению с NAT или IP-туннелированием.

Это достигается

потому что нет преобразования IPv6 в IPv4.

Это достигается

потому что нет преобразования IPv6 в IPv4.

Ограничения и ограничения

Сеть с двумя стеками с GKE имеет следующие ограничения и ограничения:

- Сеть с двумя стеками доступна только для кластеров с собственным VPC GKE Dataplane V2 включен.

- Сеть с двумя стеками поддерживается только в подсетях в VPC пользовательского режима. Для большего информацию см. в разделе типы сетей VPC Google Cloud.

- Адреса IPv6 с одним стеком для модулей или узлов не поддерживаются.

- IPv6 не поддерживается службами LoadBalancer.

- IPv6 не поддерживается для узлов Windows.

- IPv6 не поддерживается в существующих кластерах.