Google Authenticator — приложение для двухэтапной аутентификации

Теплица запускает новую рубрику: приложение недели. В ней мы будем рассказывать о полезных инструментах, онлайн-сервисах, которые стоит использовать и в работе, и в личных целях. Начнем с бесплатного приложения Google Authenticator, которое позволит вам безопасно войти в аккаунт без подключения к Интернету или мобильной сети.

Приложение Google Authenticator создает бесплатные коды двухэтапной аутентификации. В первую очередь, нужно активировать двухэтапную аутентификацию для своего аккаунта Google. Это можно сделать в специальном разделе двухэтапная аутентификация.

Двухэтапная аутентификация обеспечивает дополнительный уровень защиты аккаунта от взлома. При подключении этой функции для входа в аккаунт нужно вводить не только пароль, но и код, сгенерированный приложением.

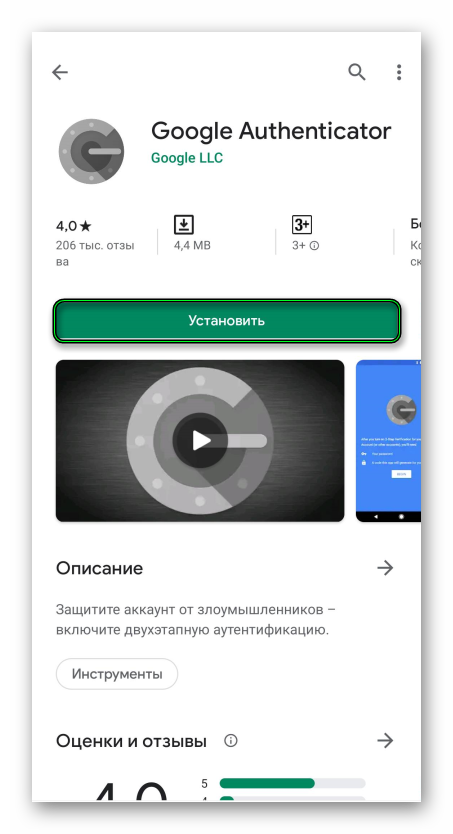

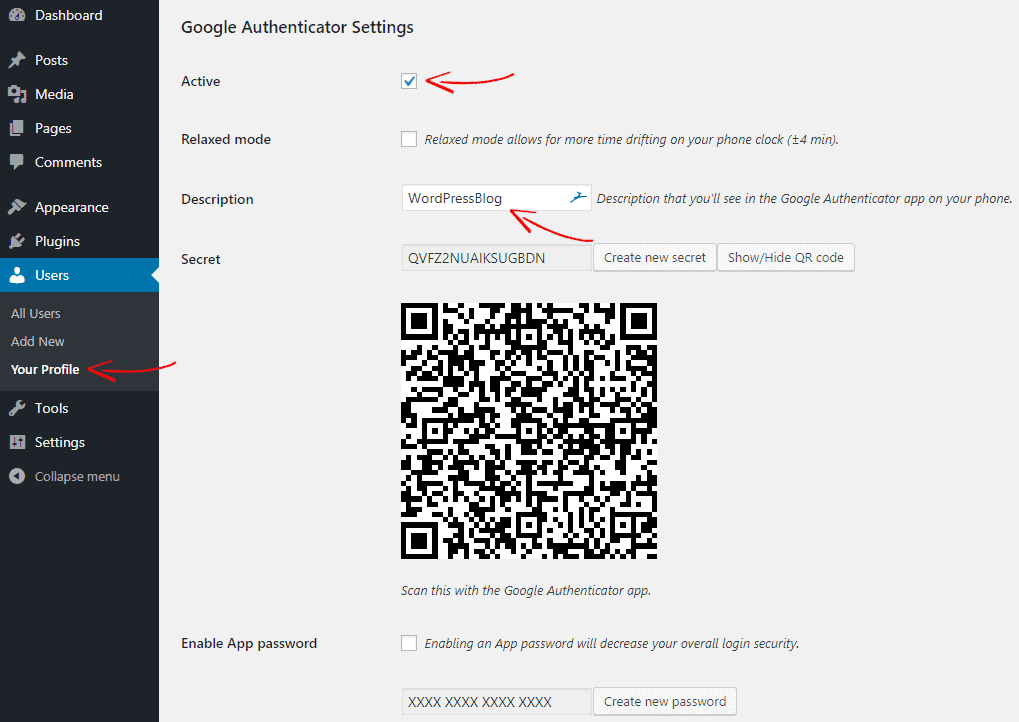

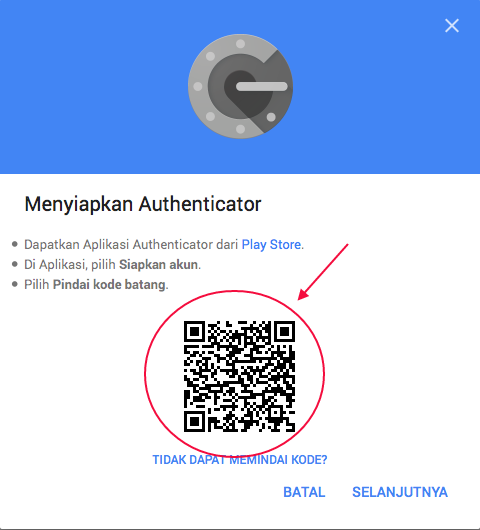

Одним из резервных способов входа выберите Google Authenticator и нажмите «создать». Затем следуйте инструкции: скачайте приложение для iOS или для Android.

Затем следуйте инструкции: скачайте приложение для iOS или для Android.

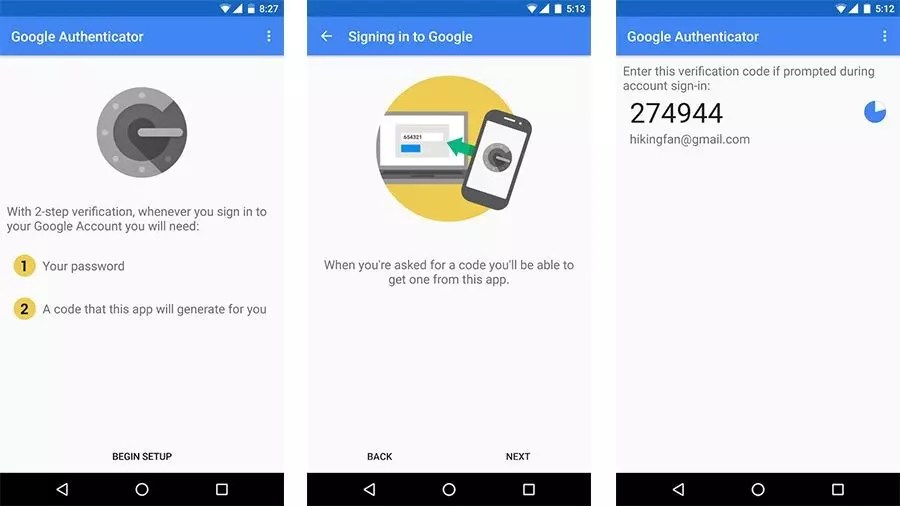

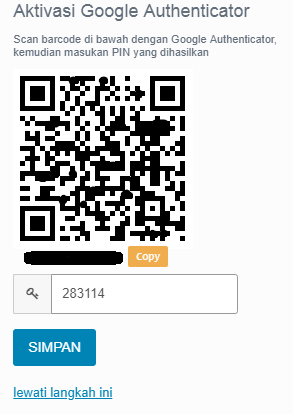

После установки откройте приложение на телефоне и нажмите на кнопку «приступить к настройке» и сканируйте штрих-код, который отобразился на вашем браузере. Затем введите код из приложения.

Скриншот с сайта myaccount.google.comЕще по теме: DuckduckGo:новые расширения и всплеск интереса к анонимности в сети

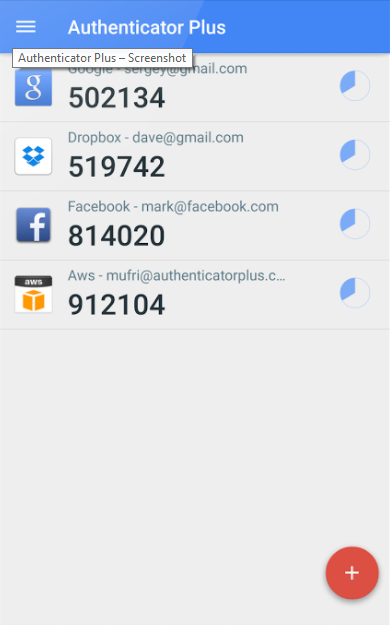

Приложение может работать одновременно с несколькими аккаунтами. Однако во время настройки для каждого аккаунта Google нужно получить свой секретный ключ. То есть вам надо повторить процесс подключения двухэтапной аутентификации для каждого дополнительного аккаунта.

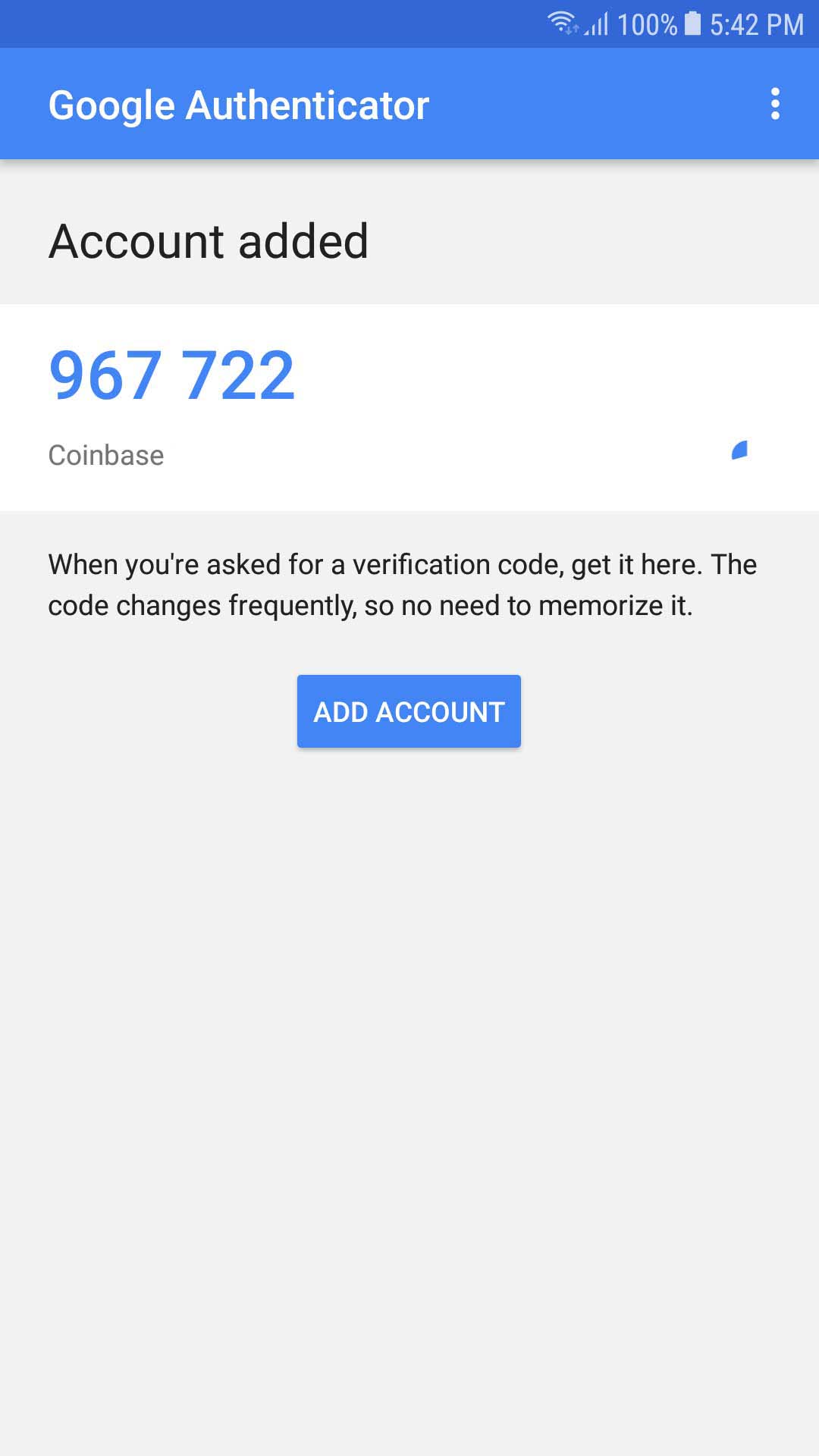

Стоит отметить, что код, который отображается в приложении, активен в течение 30 секунд. После этого времени будет сгенерирован новый набор цифр.

Приложение также работает с другими сервисами, предоставляя коды для подтверждения, например, с «ВКонтакте» или Mail. ru.

ru.

Что делать, если вы потеряли телефон с Google Authenticator

Для защиты аккаунтов очень важна двухфакторная аутентификация: если утек пароль — а утекают они регулярно, — второй фактор помешает злоумышленникам взломать аккаунт. Один из удобных способов двухфакторной аутентификации — при помощи специального приложения, генерирующего одноразовые коды, вроде Google Authenticator и его аналогов. Но рано или поздно у многих пользователей возникает вопрос: что делать, если телефон с приложением-аутентификатором потерян/разбит/забыт/украден? Рассказываем, какие есть варианты.

Как восстановить аутентификатор, если смартфон с приложением недоступен

Если у вас больше нет доступа к смартфону, на котором установлен аутентификатор, попробуйте вспомнить: возможно, вы все еще залогинены на одном из ваших устройств в тот аккаунт, к которому пытаетесь получить доступ? Дальнейшие действия зависят от ответа на этот вопрос.

Восстанавливаем аутентификатор, если доступ к аккаунту есть на каком-то другом устройстве

Если вы все еще залогинены на одном из ваших устройств в аккаунт, в который пытаетесь войти на другом, то исправить положение будет несложно.

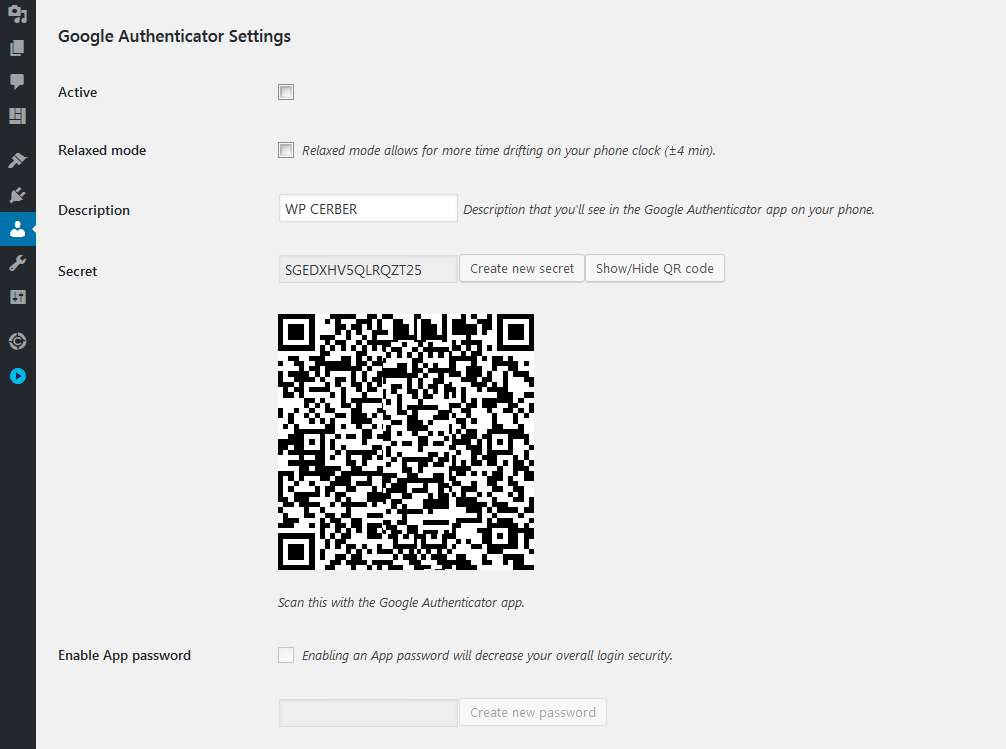

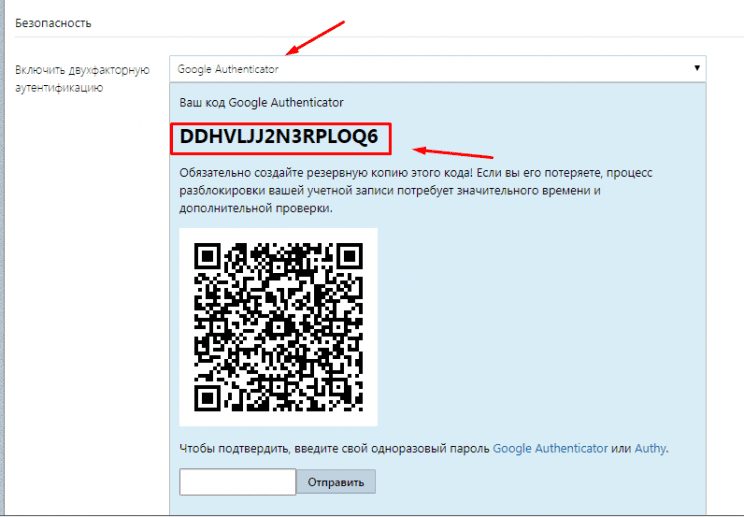

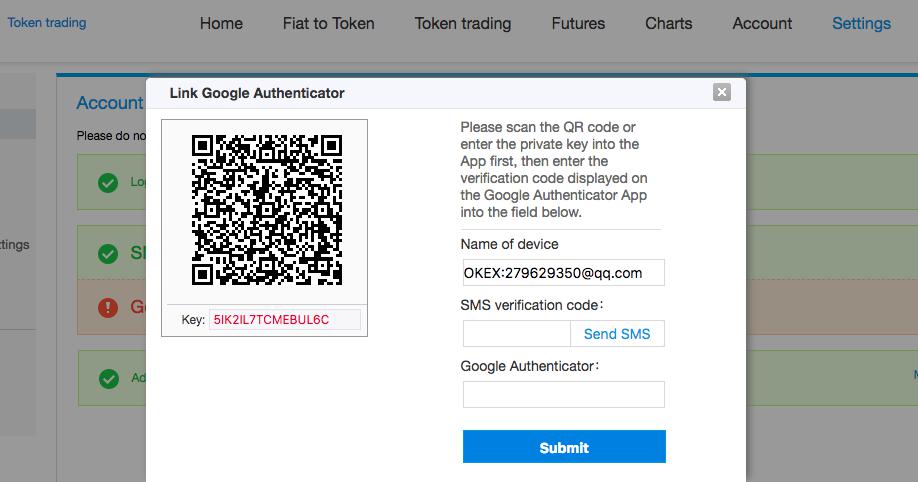

Иногда в тех же настройках можно посмотреть секретный ключ или QR-код аутентификатора — некоторые сервисы (но далеко не все) это позволяют. В таком случае вам останется просто ввести эти данные в приложение-аутентификатор на новом устройстве.

К сожалению, этот способ срабатывает не всегда, даже если вы все еще залогинены в аккаунт на одном из устройств. Проблема в том, что не у всех сервисов совпадает набор настроек в веб-версии и в мобильном приложении — нужной опции там, где вы залогинены, может просто не быть.

Как восстановить аунтентификатор, если доступа к аккаунту нет

Если вы уже не залогинены в аккаунт и смартфон с приложением-аутентификатором вы потеряли, сбросили к заводским настройкам или у вас его украли — в общем, у вас так или иначе больше нет к нему доступа, — то восстановить аутентификатор не получится. Как и в том случае, когда описанный выше способ не сработал.

Как и в том случае, когда описанный выше способ не сработал.

Все, что вам остается, это воспользоваться процедурой восстановления доступа к учетной записи. Если речь идет об аккаунте в одном из крупных публичных сервисов — Google, «Яндекс», Facebook, Instagram, Mail.ru, «ВКонтакте» и так далее — и ваша учетная запись привязана к почте или телефону, то вы сможете восстановить доступ, воспользовавшись альтернативным способом подтверждения.

Для этого начните входить в аккаунт, укажите логин и пароль, а на том этапе, когда обычно требуется ввод одноразового кода из приложения-аутентификатора, поищите ссылку с названием вроде «Другие способы подтверждения».

После этого выберите удобный вам вариант — обычно сервисы поддерживают доставку кода в SMS, голосовым звонком или на электронную почту — и дождитесь получения кода. Скорее всего, это не займет много времени, и уже совсем скоро вы сможете войти в аккаунт.

Если из-за утраты аутентификатора вы потеряли доступ к аккаунту в корпоративном или в небольшом публичном сервисе, у которого нет удобной страницы автоматического восстановления доступа, то вам следует связаться с локальным администратором или службой поддержки. Придется описать ситуацию и, скорее всего, тем или иным образом подтвердить, что вы — настоящий владелец аккаунта.

Придется описать ситуацию и, скорее всего, тем или иным образом подтвердить, что вы — настоящий владелец аккаунта.

После того как вы наконец сможете войти в аккаунт, привяжите аутентификацию к приложению на новом смартфоне. Ну а чтобы не проходить все вышеописанные процедуры в следующий раз, когда смартфон с аутентификатором потеряется, будет разумно прямо сразу создать резервную копию.

#37 Зачем нужна Двухфакторная аутентификация и Google authenticator | ГлавКрипт

Зачем мне приходится настраивать двухфакторную аутентификацию?! Мне надоел Google Authenticator, он тормозит, слетает, что это вообще такое? !

Друг, в сбербанке в очереди тебе стоять не надоело, а потратить дополнительную минуту, чтобы ввести 6 цифр надоело…?

Ты зажрался. Если тебя не беспокоит судьба твоих денег, ты можешь отключить двухфакторную аутентификацию там, где это возможно. И надеяться, что никто не подберет твой пароль, или не украдет его у тебя с помощью вредоносного ПО. Мы уже касались этой темы, но давай разберемся еще раз от начала и до конца, чтобы больше к этому не возвращаться.

Мы уже касались этой темы, но давай разберемся еще раз от начала и до конца, чтобы больше к этому не возвращаться.

ГлавКрипт — Зачем нужна Двухфакторная аутентификация и Google authenticator

Сегодня я расскажу тебе:

- Что такое f2a;

- Как это работает;

- Как настроить;

- Какие проблемы могут возникать;

- Как решить эти проблемы;

Двухфакторная аутентификация(f2a) — это система доступа, основанная на двух «ключах»: одним владеешь ты (телефон, флешка, еще что-то), другой ты запоминаешь (обычные логин и пароль). Суть подхода очень проста: чтобы куда-то попасть, нужно дважды подтвердить тот факт, что ты — это ты. Это очень сильно повышает безопасность.

Каким же образом телефон может выступить ключом? Самый простой способ, это, как твой любимый сбербанк делает, через СМС-код. Тут, правда, скорее sim-карта выступает в роли ключа, но это не столь важно.

Тут, правда, скорее sim-карта выступает в роли ключа, но это не столь важно.

Недостатки этого способа:

- Стоимость рассылки СМС — они далеко не бесплатны;

- Ненадежность в рассылке СМС;

- Низкий уровень безопасности, так как смс появляется на экране телефона. Если злоумышленник находится рядом с ним, ему не надо разблокировать телефон, чтобы получить код;

Плюсы этого способа:

- Это очень просто для пользователя. Ты вообще ни о чем не думаешь и ничего не делаешь: СМС пришла, перепечатал и всё, счастлив.

Но, как ты заметил, таким способом пользуются только внутри страны, а в международных сервисах, особенно, связанных с криптой, везде используется Google authenticator.

Окей, убедил, оставлю f2a. А как это работает вообще?

Если коротко, то на сервере Google запущен алгоритм, который генерирует код на основе текущего времени, а также твоего публичного и секретного ключа. И у тебя в приложении Google authenticator на телефоне запущен такой же алгоритм.

И у тебя в приложении Google authenticator на телефоне запущен такой же алгоритм.

Когда ты вводишь код на каком-то сайте, сайт обращается к Google и спрашивает: пользователь вот с таким публичным ключом пришел и говорит, что у него сгенерировался такой код — это правда? Google сравнивает сгенерированный код на сервере с тем кодом, который был сгенерирован на телефоне, и если они совпадают, он отвечает сайту — всё ок!

Тут ключевое было “на основе текущего времени”. Если время на телефоне будет установлено неверное, то оно не совпадает со временем на сервере, и сгенерированный код будет разным. Поэтому те, кто хотят пользоваться google authenticator, который основан на алгоритмах Time-based One-time Password Algorithm и HMAC-based One-time Password Algorithm, должны синхронизировать свои часы со вселенной.

К слову, самая распространенная проблема, из-за которой пользователи не могут настроить свою двухфакторную аутентификацию, это перевод времени на телефоне, рассинхронизация. Так что убедись, что не переводил часы на 5 минут назад, дабы всегда иметь время в запасе, как многие любят делать.

Так что убедись, что не переводил часы на 5 минут назад, дабы всегда иметь время в запасе, как многие любят делать.

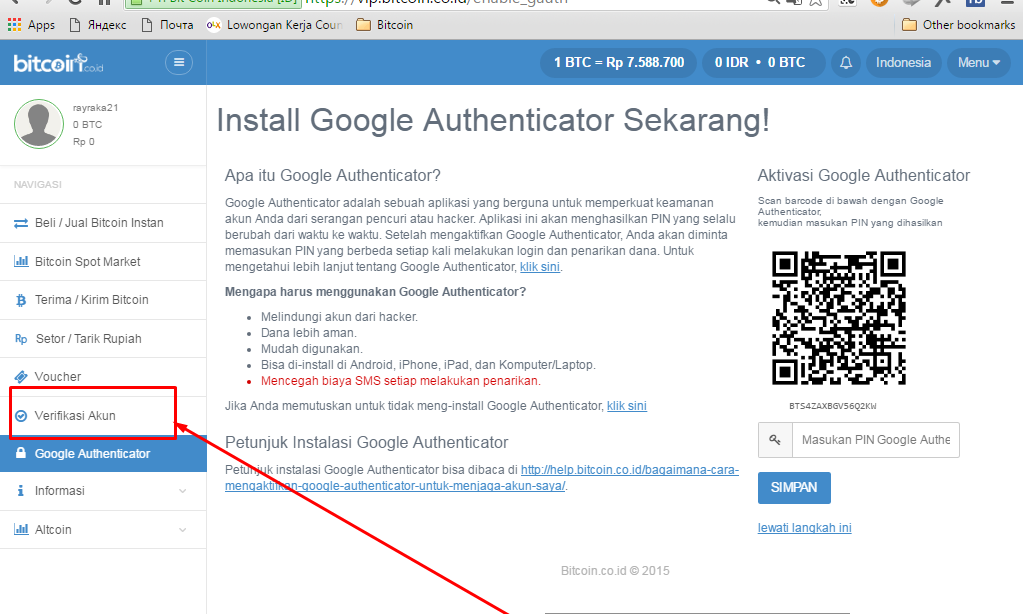

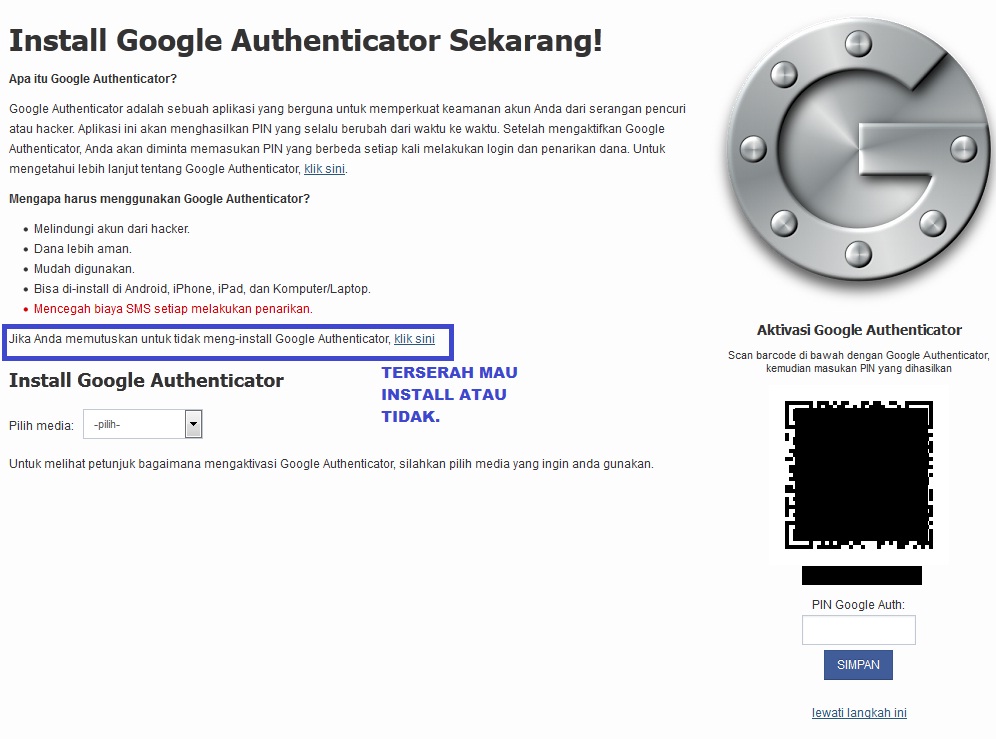

Еще раз расскажу, как настроить f2a. Бывает, что представлен не только google, но и другие сервисы для двухфакторной авторизации. Но мы говорим пока только про вариант от google.

Нужно скачать приложение Google Authenticator на устройствоНужно скачать приложение Google Authenticator на устройство

Выбираем способ Google Authenticator, скачиваем приложение себе на устройство под управлением операционной системы iOS или Android. Если не видишь ссылок на них, найди приложение в AppStore или Google Play.

Запускаем приложение и нажимаем кнопку добавить “+”

Начальный экран приложения Google Authenticator. В дальнейшем тут будут появляться сгенерированные кодыНачальный экран приложения Google Authenticator. В дальнейшем тут будут появляться сгенерированные коды

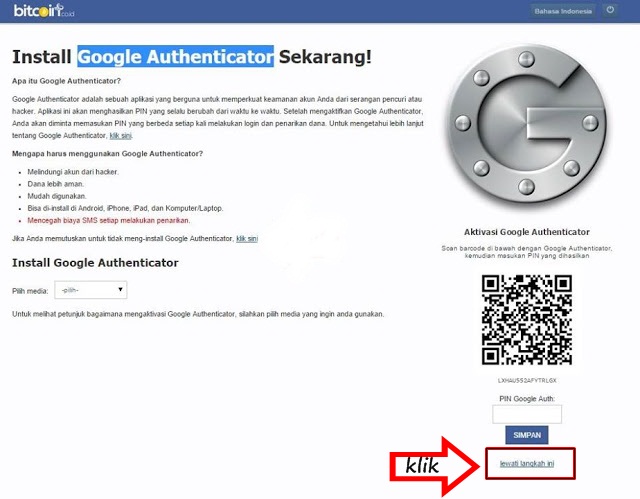

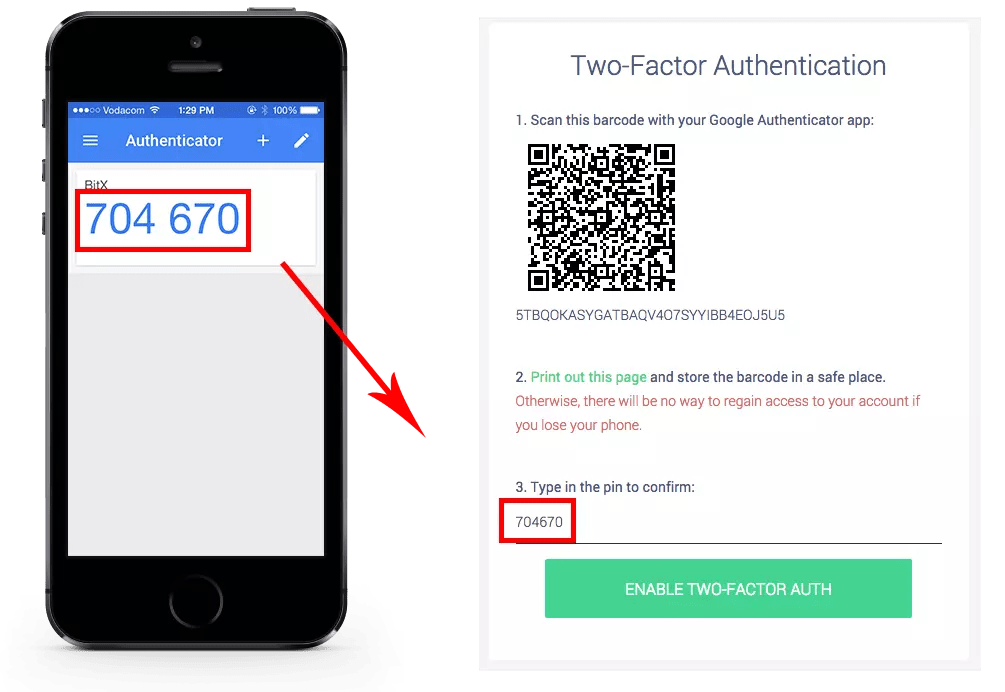

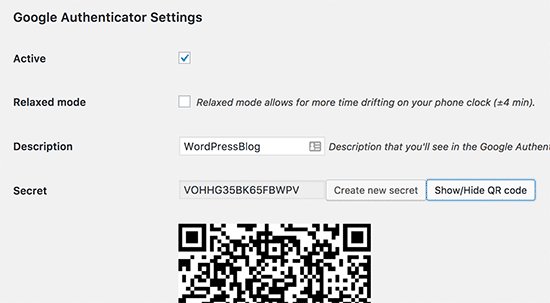

Выбираем «сканировать штрих-код» и сканируем QR-код на сайте.

Сохраняем код, который находится сразу под QR-кодом. «Print and Save the code» — код потребуется в случае потери доступа к телефону, удаления приложения и при других смежных проблемах.

Код безопасности, который нужно сохранить в недоступном для посторонних людей надежном местеКод безопасности, который нужно сохранить в недоступном для посторонних людей надежном месте

В приложении появляется шестизначный код. Он обновляется каждые 30 секунд, поэтому злоумышленник не сможет его подобрать!

Уникальный шестизначный цифровой код доступаУникальный шестизначный цифровой код доступа

Остается ввести этот код, и все!

Ввод цифрового кода для получения доступаВвод цифрового кода для получения доступа

Что делать, если коды не подходят:

- Убедись, что ты вводишь код от нужного сайта и аккаунта;

- Убедись, что у тебя стоит синхронизация времени на устройстве, дата и время корректны;

- Если все равно не помогает, и у тебя андроид, то вот лекарство:

1. Открой главное меню приложения Google Authenticator;

Открой главное меню приложения Google Authenticator;

2. Выбери Настройки;

3. Нажми Коррекция времени для кодов;

4. Выбери Синхронизировать;

На этом все!

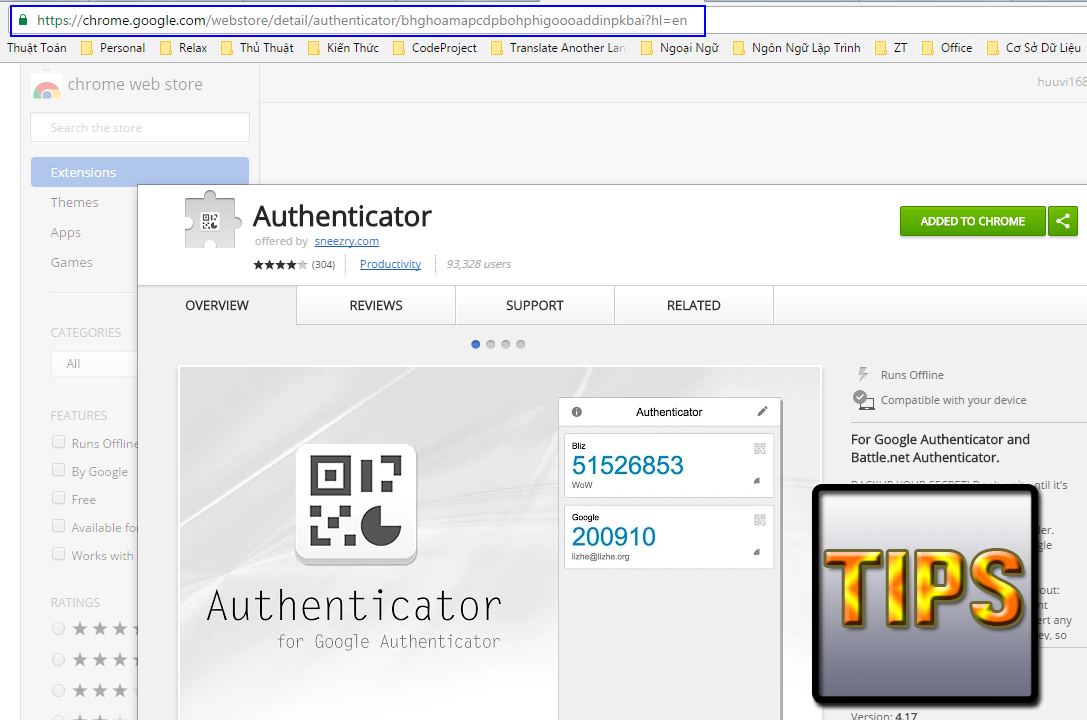

Google Authenticator для компьютера – как установить [2020]

admin 10.04.2019 Загрузка…Приложение для смартфонов Google Authenticator существенно повышает сохранность персональных данных пользователя, предотвращая несанкционированный доступ к учетным записям на различных ресурсах. Несмотря на то, что инструмент разрабатывался исключительно для пользователей мобильных устройств, применить его можно и на компьютере. В данном материале предоставим подробную инструкцию, как произвести установку и восстановить Гугл Аутентификатор, в случае переустановки ОС или браузера.

Что такое Google Authenticator

Инструмент создан в виде приложения для операционной системы Андроид и iOS, которое может быть использовано для усиления безопасности учетных записей пользователя. С его помощью создается дополнительный этап проверки прав на вход в профиль. Используя расширение для браузера Chrome, есть возможность воспользоваться функциями системы и на компьютере. Это позволит защитить страницу в социальной сети или аккаунт облачного сервиса.

С его помощью создается дополнительный этап проверки прав на вход в профиль. Используя расширение для браузера Chrome, есть возможность воспользоваться функциями системы и на компьютере. Это позволит защитить страницу в социальной сети или аккаунт облачного сервиса.

В упрощенном виде система работает следующим образом: при вводе логина и пароля от аккаунта, сервис отсылает проверочный код на телефон. Пользователь должен просмотреть поступившее сообщение и ввести цифры на странице. Так он подтвердит свою личность и право на доступ к учетной записи. В итоге мошенники, даже заполучив логин и пароль, не смогут проникнуть на страницу, поскольку не имеют доступа к мобильному устройству.

Преимущества Google Authenticator

Положительные стороны использования Аутентификатора Google на компьютере сложно переоценить:

- работая за настольным ПК, нет необходимости искать телефон, когда требуется войти на сайт, где в настройках профиля активирована двухфакторная аутентификация;

- возможность повышения уровня безопасности в интернете для пользователей мобильных устройств под управлением Windows Phone;

- простота в переключении между несколькими учетными записями;

- полное исключение взлома профилей.

Для смартфонов на базе Android или iOS потребуется установить соответствующее приложение из официального магазина. На компьютере эту функцию выполняет браузерное расширение, инструкция по установке и настройке которого будет дана ниже.

Google Authenticator для компьютера

Загрузка …Для применения приложения на ПК можно воспользоваться эмулятором ОС Андроид, однако такой способ потребует больше навыков и не удобен в дальнейшей эксплуатации. Оптимальным вариантом станет использование расширения для браузера Chrome. Рассмотрим его установку:

Будет полезным

Многие пользователи задаются вопросом, как восстановить Google Authenticator после переустановки ОС или браузера. Простейшим решением является использование аккаунта Гугл при работе с Chrome. Все данные будут синхронизированы с сервером и при следующем входе они автоматически загрузятся в систему – повторять действия по установке дополнения не потребуется.

Следующим этапом является активация двухфакторной авторизации на выбранном сайте. Инструкция по использованию расширения:

Система сайта сообщит об успешной активации дополнительной защиты. При следующем входе, когда после ввода логина и пароля будет запрошен код подтверждения, потребуется лишь открыть расширение и скопировать его в буфер.

Восстановление работы дополнения

Выполнив привязку двухфакторной аутентификации к расширению, важно сохранить к нему доступ при любых обстоятельствах. Разберемся подробнее, как восстановить аккаунты, связанные с Google Authenticator:

- Кликнуть левой кнопкой по иконке дополнения.

- Нажать на значок шестеренки, расположенный слева.

- В меню перейти в раздел «Экспортировать/Импортировать».

- Кликнуть по кнопке «Скачать резервную копию».

- Выбрать место для сохранения текстового документа. Для большей безопасности этот файл можно синхронизировать с облаком.

- При потере доступа к данным расширения, после переустановки ОС или браузера, потребуется повторить описанный процесс, только выбрать опцию «Импорт из резервной копии».

Позаботиться о будущем восстановлении аккаунтов следует сразу после установки расширения. Без сохраненного шифра сделать это будет крайне проблематично. Также следует выбрать место хранения данных расширения: локальный накопитель или облачное хранилище. Не лишним будет посетить раздел «Настройки безопасности» и ввести пароль. Комбинацию нужно хорошо запомнить или записать – системы восстановления пароля не предусмотрено.

Как видите, выполнить установку и настройку Аутентификатора Google на компьютере достаточно просто. При этом будет существенно усилена безопасность данных, хранящихся в учетных записях различных сайтов. Сразу после инсталляции расширения следует позаботиться о методах восстановления доступа к нему, в случае переустановки Windows или Chrome.

Двухфакторная аутентификация в Ubuntu с Google Authenticator

Защита доступа к вашему компьютеру (и к данным на нем) только с помощью пароля уже не справляется со своей задачей в наш век многоядерных процессоров и простых в использовании инструментов для взлома паролей. Если вы действительно опасаетесь несанкционированного доступа к своему компьютеру, вам определенно стоит добавить еще один уровень аутентификации.

Вас может также заинтересовать статья «Как включить двухфакторную аутентификацию в Инстаграм«.

Двухфакторная аутентификация в Ubuntu

Одним из самых простых механизмов реализации подобной двухшаговой аутентификаций является сервис Google Authenticator, который выдает зависящий от времени жетон аутентификации для дополнения к существующему паролю. Как только вы интегрируете этот сервис с вашим логином Ubuntu, перед тем, как вы сможете войти в систему, в дополнение к вашему пользовательскому паролю вам будет предложен один из таких жетонов с быстро истекающим сроком действия.

Установка Google Authenticator в Ubuntu

Для реализации двухфакторной аутентификации вам необходим Google Authenticator РАМ (Pluggable Authentication Module). РАМ — это механизм для подключения разных форм аутентификации к компьютеру Linux.

Модуль Google Authenticator РАМ доступен в официальных репозиториях Ubuntu. Чтобы установить пакет на Ubuntu. перейдите в терминал и введите

$ sudo apt-get install libpam-google-authenticator

Настройка Google Authenticator в Ubuntu

Установив пакет, войдите в систему от имени пользователя, которого вы хотите защитить двухфакторной аутентификацией. Затем в окне терминала введите

$ google-authenticator

Запустится процесс создания секретного ключа для пользователя, включающий ряд вопросов. Хотя вполне надежно отвечать на все эти вопросы утвердительно, все же неплохо постараться обдумать каждый из них перед окончательным выбором, поскольку этот выбор поможет сбалансировать безопасность с простотой в использовании.

- Первый вопрос вполне безопасный: вы должны разрешить команде обновлять ваш файл Google Authenticator, ответив «да».

- Затем у вас спросят, хотите ли вы ограничить использование жетона, что заставит вас при логине ждать 30 секунд. Хотя поначалу это может показаться неудобным, вы должны согласиться на это ограничение ради максимальной защиты.

- Далее у вас попросят разрешения увеличить временное окно для использования маркера с 1:30 минут по умолчанию до 4:00 минут. Хотя вы можете ответить на этот вопрос «да» во избежание проблем, введите «нет» для обеспечения максимальной безопасности. Если позднее вы заметите какие-то проблемы, перезапустите команду и увеличьте время, как предлагается.

- Четвертый, и последний, вопрос предложит вам ограничить количество попыток ввода кода аутентификации, Вы определенно должны включить эту опцию, поскольку она помогает предотвратить атаки методом подбора.

Сборник кодексов

По завершении Googte Authenticator предоставит вам секретный ключ и несколько аварийных промежуточных кодов. Вы должны записать эти аварийные коды в надежном месте. Они помогут вам войти в систему, если вы потеряете телефон Android, который генерирует ОТР. Каждый код можно использовать только однажды.

Вы должны записать эти аварийные коды в надежном месте. Они помогут вам войти в систему, если вы потеряете телефон Android, который генерирует ОТР. Каждый код можно использовать только однажды.

Команда google-authenticator также сгенерирует QR-код, который вы сможете просканировать с помощью своего телефона Android, Поскольку мы пока что не установили приложение, на данным момент просто запишите 16-значный код

Теперь повторите этот процесс для каждого пользователя вашего компьютера. Попросите всех, кто имеет доступ к вашему компьютеру, войти в свою учетную запись и запустить google-authenticator, и запишите их аварийные коды вместе с 16-значным кодом.После создания кода аутентификации для всех пользователей, пора настроить процесс входа в систему для работы с Google Authenticator, Всё, что вам надо сделать — это отредактировать один файл для добавления двухфакторной аутентификации ко всем попыткам входа в систему. Снова запустите терминал и введите

$ sudo nano /etc/pam. d/common-auth

d/common-auth

Прокрутите до конца файла и добавьте строку

auth required pam_google_authenticator.so nullok

Потом сохраните файл и выйдите. Здесь мы попросили Ubuntu для всех попыток войти в систему использовать модуль Google Authenticator РАМ. Часть nullok в конце просит Ubuntu разрешить пользователю вход, даже если он не запустил команду google-authenticalor для настройки двухфакторной аутентификации.

Итак, если у вас два пользователя, Даша и Паша, и вы настроили Google Authentication только для Даша, то Паша благодаря nullok сможет войти в систему просто со своим паролем, а вот Даше придется вводить ОТР,

Помните, однако, что хотя эта гибкость весьма удобна при тестировании Google Authenticator после того, как всё начнет работать нормально и у вас не будет проблем со входом в систему с двухфакторной аутентификацией, желательно сделать так, чтобы все пользователи входили в систему только через Googte Authenticator, удалив часть nullok для этой команды.

Перспективный гаджет

Теперь ваша установка Ubuntu полностью готова к двухфакторной аутентификации. Чтобы получить ОТР, вы должны установить приложение Google Authenticator на свой мобильный телефон Android из Google Play Store.

После установки приложения вам придется добавить учетные записи для всех пользователей, для которых вы запускали команду google-authenticator на своем Ubuntu.

Двухфакторная аутентификация в UbuntuДля этой цели откройте приложение, и в главном его окне нажмите на кнопку меню (три вертикальных точки в правом верхнем углу).

Здесь нажмите на Setup account [Настроить учетную запись] и выберите опцию «Ввод предоставленного ключа».

После этого введите 16-значный секретный ключ, который вы записали ранее после работы с инструментом Google Authenticator.

Дайте учетной записи имя (неплохо будет использовать имя того пользователя, кому она принадлежит: в дальнейшем это облегчит вам распознавание) и нажмите на кнопку Add.

Ну вот, вы настроили двухфакторную аутентификацию на вашем компьютере.

Успешно войдя в систему, отредактируйте файл

/etc/pam.d/common-auth

и удалите опцию nullok, чтобы вход в систему осуществлялся через Google Authenticator.

Не забудьте также создать учетную запись в приложении Android для всех пользователей в вашей установке Ubuntu

Поначалу дополнительное окно безопасности может показаться лишним телодвижением, особенно когда вы будете вынуждены переключаться на sudo, чтобы наскоро отредактировать файл настройки. Однако если вам приходится пользоваться компьютером в общественном месте, вы моментально научитесь ценить преимущества механизма двухфакторной аутентификации.

Безопасность SSH с Google Authenticator

Вместо локального входа в систему многие предпочитают настроить двухфакторную аутентификацию только для удаленного входа через SSH.

Для этого сначала убедитесь, что вы сгенерировали код для пользователя, который должен войти как удаленный пользователь.

Далее вы должны использовать Google Authenticator для SSH посредством редактирования файла настройки SSH РАМ с помощью

sudo nano/etc/pam.d/sshd

Прокрутите вниз до конца и добавьте к файлу следующую строку:

auth required pam_google_authenticator.so nullok

Слово nullok сообщает РАМ, что этот метод аутентификации является опциональным. Это позволяет пользователям без ключа Google Authenticator войти в систему с помощью своего ключа SSH.

Помните, что это лишь защитная мера, чтобы не оказаться заблокированным, если что-то пойдет не так в процессе настройки. Однако как только вы его протестируете и все пройдет успешно, сгенерируйте ключ для всех пользователей SSH и удалите nullok с конца этой строки, чтобы вход в систему в обязательном порядке проходил через ОТР.

После редактирования файла SSH РАМ пора настроить SSH на поддержку этого типа аутентификации. Откройте файл настройки SSH для редактирования с помощью

Откройте файл настройки SSH для редактирования с помощью

sudo nano /etc/ ssh/sshd_config

Найдите строку, где написано ChallengeResponseAuthentication и установите ее значение в Yes. Если такой строки нет, добавьте ее вручную.

Сохраните и закройте файл, затем перезапустите SSH, чтобы перезагрузить файлы настройки командой sudo service ssh restart.

Теперь вам при каждой попытке входа в систему через SSH будет предлагаться вводить свой пароль и код Google Authenticator.

Вас может также заинтересовать статья «Двухфакторная аутентификация WhatsApp».

Коды из приложения Google Authenticator не подходят или у меня больше нет доступа к приложению или телефону с этим приложением

Приложение установлено, но коды из него не подходят

Коды не подходят в том случае, если время на вашем телефоне или планшете не синхронизировано с общемировым и отстает от него или запаздывает.

Зайдите в приложение Google Authenticator. Перейдите в «Настройки», далее «Коррекция времени для кодов» и далее «Синхронизировать». Произойдет синхронизация времени. Важно! Интернет при этом должен быть включен!

Если это не помогает и коды все равно не подходят, то нужно включить автоматическую синхронизацию времени в настройках самого телефона (обычно это делается там, где устанавливается дата и время). Кроме того, проверьте что указан правильный часовой пояс. Лучше включить и его синхронизацию.

У меня больше нет доступа к приложению или телефону с этим приложением

В случае, если у вас нет доступа к приложению Google Authenticator, которое генерирует коды, то вам необходимо установить его заново и повторно настроить на генерацию кодов именно для вашего аккаунта. Для этого обратитесь в нашу службу поддержки (форма ниже) и сообщите, что хотите перенастроить приложение Google Authenticator.

К запросу приложите скан (или фото) своего паспорта, на который зарегистрирован домен (домены) на вашем аккаунте. После проверки данных и если они сойдутся, вы получите возможность перенастроить приложение Google Authenticator, и если не можете войти в свой аккаунт, соответственно, сможете в него попасть.

После проверки данных и если они сойдутся, вы получите возможность перенастроить приложение Google Authenticator, и если не можете войти в свой аккаунт, соответственно, сможете в него попасть.

ВАЖНО: Без предоставления скана (или фото) паспорта, на который зарегистрирован домен (домены) в аккаунте запросы на пернастройку приложения обрабатываться не будут! Это производится с целью вашей же безопасности, чтобы исключить любую возможность проникновения в ваш аккаунт посторонних людей путем восстановления секретных данных.

Надеемся на понимание!

В присылаемом скане (или фото) паспорта Вы можете «замазать» все данные и оставить только Фамилию и последние три цифры номера. Можете вставить водяные знаки (например, надпись «только для Defin.ru»). Остальные данные нам не нужны для сверки. После проверки данных, скан (фото) паспорта удаляется и не хранится нами ни в каком виде.

Вопросы по теме:

Как перенести приложение Google Authenticator на другой телефон? →

назад в категорию «Аккаунт»

5 лучших альтернатив Google Authenticator

Уже довольно давно меня интересует важность о двухфакторной аутентификации двухфакторной аутентификации — 2FA — (или двухэтапная аутентификация ). На самом деле, совсем недавно я обсуждал преимущества использования YubiKey. вместо приложения для аутентификации, которое оптимизирует и ускоряет весь процесс 2FA.

На самом деле, совсем недавно я обсуждал преимущества использования YubiKey. вместо приложения для аутентификации, которое оптимизирует и ускоряет весь процесс 2FA.

Но YubiKeys стоит денег , и вы можете не захотеть тратить деньги на функцию безопасности, которую вы можете использовать бесплатно. Поэтому вам понадобится хорошее приложение для аутентификации на смартфоне, чтобы генерировать коды для входа в вашу учетную запись. Сегодня мы рассмотрим пять возможностей. Другие были испытаны, проверены и в конечном итоге отброшены; они выдержали тщательное тестирование в лаборатории О’Нила, которому помог мой ассистент Бикер.

Во-первых, быстрый взгляд на Google Authenticator

Прежде чем мы начнем искать альтернативы, давайте взглянем на приложение . Возможно, вы не знакомы с ним, поэтому полезно взглянуть для сравнения. Google Authenticator очень хорошо сделан и выполняет больше, чем обещанная работа. Есть некоторые продукты Google, которые являются «meh», и некоторые, которые превосходят. Аутентификатор определенно попадает в последний лагерь.

Аутентификатор определенно попадает в последний лагерь.

Процесс 2FA для различных учетных записей (и многие из них поддерживаются), отличается от сайта к сайту. Но чтобы включить 2FA для учетных записей Google, сначала нужно перейти сюда и нажать « Начать настройку» . Введите свой номер телефона и то, как вы хотите, чтобы номер был подтвержден (SMS обычно проще всего). Введите полученный код подтверждения и включите 2FA.

Чтобы использовать приложение Authenticator, вам нужно будет выбрать параметр « Перейти к приложению» на веб-странице Google. Теперь откройте Authenticator и коснитесь значка «+» в правой верхней части. Появятся две опции внизу экрана. Выберите Сканировать штрих-код .

Когда вы выбираете « Перейти к приложению» на веб-сайте Google, появляется QR-код. Используйте сканер QR-кода Authenticator для сканирования кода, и учетная запись появится на экране Authenticator. Введите шестизначный код Authenticator в поле веб-сайта и нажмите « Подтвердить и сохранить» . Теперь все должно быть в порядке.

Введите шестизначный код Authenticator в поле веб-сайта и нажмите « Подтвердить и сохранить» . Теперь все должно быть в порядке.

Теперь, когда вас просят ввести код 2FA, просто откройте Authenticator, получите текущий код и введите его на экране учетной записи. Маленький значок обратного отсчета справа от кода скажет вам, сколько времени у вас есть до изменения кода.

Теперь, когда у вас есть обзор Google Authenticator, давайте взглянем на эти пять бесплатных эквивалентов. Стоит создать фиктивную учетную запись электронной почты и попробовать их все, чтобы увидеть, какая из них в конечном итоге соответствует вашим стандартам.

Authy позиционирует себя как явного конкурента Google Authenticator, и сразу у него есть одно явное преимущество. Он предлагает сделать резервную копию всех ваших сохраненных учетных записей, на случай, если вам придется стереть телефон, или если вы меняете телефоны. Это происходит путем шифрования информации и ее хранения в облаке.

Authy также отличается тем, что предлагает настольное приложение и версию для смартфона. Так что вам не нужно приковывать наручниками к телефону, если вы этого не хотите. Вместо этого вы можете получить свои коды прямо с экрана вашего настольного компьютера. Если у вас нет смартфона или планшета, Authy особенно полезен, что позволяет вам наконец использовать 2FA.

Наконец, он предлагает защиту паролем, так что никто не может просто случайно получить доступ к вашим кодам. Почему Google не реализовал это с помощью Authenticator?

Authy описывает свою цель как поиск решения «сложной проблемы — уничтожение паролей». Будет ли это случиться или нет, никто не знает. Но они, безусловно, делают одно солидное приложение, которое дает Google серьезную выгоду за свои деньги.

Дуэт очень визуально приятен. Темно-зеленый цвет, «интересный» логотип, огромные цифры. Единственной вещью, которая позволяет стороне вниз, является отсутствие часов обратного отсчета, так что вы могли бы быть в середине ввода числа, только для его внезапного изменения.

Duo также сбивает с толку Google Authenticator, предлагая iCloud резервное копирование всей вашей информации. Но недостатком этого является то, что его можно использовать только для восстановления на том же телефоне, а не на новом телефоне . Так что если вам нужно сбросить телефон к заводским настройкам, например.

Самое интересное, что Duo также работает на обычных мобильных и стационарных телефонах, и даже на BlackBerrys и Windows Phone! Итак, все редкие, антикварные устройства тогда.

HDE OTP также предлагает своим пользователям защиту паролем, чтобы запретить слежке за перехватчиками. Приложение совместимо со всеми популярными сервисами — Google, Facebook, Amazon Web Services, Dropbox, Evernote , WordPress — чтобы назвать несколько. Единственное ограничение для этого приложения — то, что оно доступно только для iOS. Так что, извините пользователей других операционных систем.

Но если вы являетесь пользователем iOS и хотите что-то простое, без множества наворотов, об этом стоит подумать.

Authenticator Plus — это бесплатное приложение, но когда вы запускаете его, вам говорят, что если вы захотите заплатить очень небольшую единовременную оплату, оно откроет множество других функций, как вы можете видеть ниже. Вы можете легко отклонить предложение и продолжить использовать его бесплатно. Кажется, это тебя больше не ворчит.

Чтобы воспользоваться всеми преимуществами Authenticator Plus, вы должны открыть кошелек или кошелек и заплатить несколько евро / долларов, которые он запрашивает. Как вы можете видеть, это явно стоит того, и позорит Google Authenticator.

Все зашифровано паролем, и вы можете импортировать / экспортировать свои настройки из / в iCloud. и Dropbox. После оплаты вы получаете такие интересные функции, как организация учетных записей по категориям, межплатформенная синхронизация и автоматическое резервное копирование.

Если бы мне пришлось выбрать предпочтение Google Authenticator, я бы очень рекомендовал это.

Я собираюсь закончить тем, что очень интересно, но я думаю, что это в конечном итоге немного уловка. Это по-прежнему очень интригующе, поскольку показывает, что активно исследуется широкий спектр различных возможностей для ситуации с 2FA. Кто бы мог подумать, что звук будет играть роль в создании одноразовых кодов?

Как видно из названия приложения, эта опция использует звук для генерации одноразовых кодов. Как и приложения, требуется также установить расширение для браузера (Chrome, Firefox или Opera). На вашем ПК также должен быть микрофон (мы имеем дело со звуком, помните?).

Если вы хотите войти в систему, наведите свой телефон на микрофон ПК и коснитесь учетной записи на экране смартфона, к которой вы хотите получить доступ. Приложение выдаст короткий рингтон, который передает временный код на расширение браузера. Это предварительно заполняет код на сайте, на который вы пытаетесь войти. Так что нет необходимости печатать. Просто наведите телефон, нажмите и подождите.

Хотя это было немного странно, сначала я давал неточные коды, но в итоге я все заработал. Таким образом, выглядит так, как будто неровные края на этом должны быть сглажены, что делает его непрактичным как ваше единственное применение 2FA. Стоит взглянуть только на стоимость новинки.

Вывод

В эпоху, когда хакерство и хищение личных данных находятся на подъеме, абсолютно необходимо, чтобы вы включили двухфакторную аутентификацию двухфакторной аутентификацией Но ключ к этому — найти решение 2FA, которое вас устраивает. Будь то приложение или YubiKey — вопрос личных предпочтений. Но, надеюсь, эта статья показала, что вам не всегда нужно следовать линии Google, как бы они ни пытались вас убедить. Есть другие варианты там.

Любое из этих приложений пробудило ваш интерес? Или у тебя уже есть твоя любимая фирма? Дайте нам знать ваши предпочтения в комментариях ниже.

Изображение предоставлено: Safe — Pixabay

Что такое Google Authenticator? Как настроить приложение

- Google Authenticator — это программа для двухэтапной проверки, используемая для обеспечения большей безопасности вашей учетной записи Google и связанных с ней приложений и программ.

- Вы можете загрузить Google Authenticator в качестве приложения для смартфона и использовать его при входе в приложения и программы Google.

- Authenticator случайным образом генерирует одноразовый код доступа из шести цифр, который вы вводите в приложении Google, в которое вы пытаетесь войти, чтобы подтвердить свою личность.

- Посетите домашнюю страницу Business Insider, чтобы узнать больше.

По мере развития технологий увеличивается и возможность хакеров получать доступ к нашим личным учетным записям и информации, что потенциально подвергает нас риску стать жертвами мошенничества с идентификационными данными или чего-то еще хуже. Из-за этого безопасность в Интернете становится все более важной, и многие службы, такие как Google, теперь предпринимают дополнительные меры для защиты личных данных потребителей.

Google Authenticator — это приложение, которое использует программное обеспечение для двухэтапной проверки, чтобы сохранить вашу информацию в безопасности, требуя дополнительного уровня идентификации, прежде чем кто-либо сможет получить доступ к вашим учетным записям. Вместо простого ввода пароля при входе в приложения Google через мобильное устройство Google Authenticator генерирует случайный шестизначный код, который необходимо ввести для входа в систему, если у вас активна двухфакторная проверка.

Вместо простого ввода пароля при входе в приложения Google через мобильное устройство Google Authenticator генерирует случайный шестизначный код, который необходимо ввести для входа в систему, если у вас активна двухфакторная проверка.

Если вы хотите использовать Google Authenticator для защиты своих приложений Google, вот как это сделать.

Ознакомьтесь с продуктами, упомянутыми в этой статье:

MacBook Pro (от 1299,99 долларов США при лучшей покупке)

Microsoft Surface Pro X (от 999 долларов США при лучшей покупке)

iPhone 11 (от 699,99 долларов США при лучшей покупке)

Samsung Galaxy S10 (От 899,99 долларов США по лучшей цене)

Как настроить Google Authenticator

1. Загрузите приложение Google Authenticator из магазина Google Play на свое устройство Android или из App Store на iPhone.

2. Когда вы вошли в свою учетную запись Google на ПК или Mac, щелкните небольшой значок с вашей фотографией в правом верхнем углу экрана и нажмите «Управление учетной записью Google».

3. Нажмите «Безопасность» в меню в левой части экрана, затем прокрутите вниз до заголовка «Вход в Google».

4. Нажмите «Двухэтапная аутентификация», чтобы включить эту опцию. Затем вам будет предложено повторно ввести пароль вашей учетной записи Google, чтобы продолжить.

Включите двухэтапную аутентификацию.Дженнифер Стилл / Business Insider 5. В разделе «Настроить альтернативный второй шаг» нажмите «Настроить» в параметре «Приложение Authenticator».

В разделе «Настроить альтернативный второй шаг» нажмите «Настроить» в параметре «Приложение Authenticator».

6. Выберите, у вас Android или iPhone, затем нажмите «Далее».

7. Откройте приложение Authenticator на своем мобильном устройстве и нажмите «Начать настройку».

Нажмите «Начать настройку» на своем мобильном устройстве. Дженнифер Стилл / Business Insider

Дженнифер Стилл / Business Insider8. Нажмите «Сканировать штрих-код» на телефоне, затем отсканируйте код, отображаемый на экране компьютера.

Отсканируйте код с помощью мобильного устройства.Дженнифер Стилл / Business Insider 9. После сканирования кода ваше приложение Authenticator автоматически начнет отображать рандомизированный шестизначный код. Нажмите «Далее» на экране вашего компьютера, затем введите шестизначный код, отображаемый в приложении Authenticator на вашем телефоне.

10. Нажмите «Готово», чтобы подтвердить проверку.

Теперь вы будете настроены с помощью Google Authenticator и сможете использовать приложение для входа в свою учетную запись Google в дальнейшем.

Как перенести двухфакторную аутентификацию Google Authenticator на новый телефон

Двухфакторная аутентификация (2FA) — один из лучших и простых способов обеспечить безопасность ваших учетных записей в Интернете. Он работает путем выдачи кода аутентификации на вашем телефоне, когда кто-то пытается получить доступ к учетной записи; если у этого человека нет кода, он (или вы) не войдет. Используя приложение 2FA, такое как Google Authenticator или Authy, вы можете запретить кому-либо доступ к вашим данным, получив ваш пароль.(Вы можете получить текстовое сообщение с кодом, но это считается гораздо менее безопасным из-за роста так называемого взлома SIM-карты. )

)

Есть, конечно, загвоздка. Поскольку двухфакторная аутентификация использует специальный ключ для вашего телефона, если вы потеряете или сломаете телефон, вы не сможете просто переустановить приложение на новом телефоне и продолжить работу. Вам необходимо передать ключевой код для этого телефона, а также само приложение.

Различные приложения для аутентификации справляются с этим по-разному. В этой статье я собираюсь взглянуть на Google Authenticator, в том числе на самый простой способ переноса приложения на новый телефон, если у вас есть доступ к старому, и на то, как подготовиться к возможной проблеме (например, сломанному телефону ).

Google Authenticator позволяет установить двухфакторную аутентификацию, используя свой телефон для сканирования QR-кода, созданного приложением на отдельном устройстве, или путем ввода ключевого кода. Это относительно простой процесс — если вы не обнаружите, что вам нужно перенести приложение на новый телефон.

Поскольку двухфакторная аутентификация использует ключи безопасности, специфичные для каждого устройства, вы не можете просто переустановить Google Authenticator на своем новом телефоне и использовать его для входа в систему. Вместо этого вам придется перенести ключи в новое приложение.

Вместо этого вам придется перенести ключи в новое приложение.

Самый простой способ, особенно если вы используете двухфакторную аутентификацию с несколькими приложениями, — это использовать специальную функцию передачи приложения Authenticator для перемещения ключей с одного телефона на другой.Однако здесь есть два предположения: во-первых, у вас есть доступ как к старому, так и к новому телефону, а во-вторых, у вас есть устройства Android. Если какое-либо из этих предположений не работает в вашей ситуации, вы можете использовать другие методы, о которых мы поговорим ниже. Но сначала простой способ.

Перенесите ключи аутентификатора через Android

Если у вас два телефона Android, вы можете перенести свои учетные записи на новый телефон, экспортировав их с помощью QR-кода, созданного приложением Authenticator.

- Установите Google Authenticator на свой новый телефон.

- Нажмите «Начать».

- Нажмите «Сканировать QR-код». Вы получите сетку и инструкции «Поместите QR-код в красные линии».

- Откройте Google Authenticator на своем старом телефоне.

- Нажмите на три точки в правом верхнем углу экрана и выберите «Перенести учетные записи».

- Выберите «Экспорт учетных записей». Вас могут попросить подтвердить вашу личность с помощью отпечатка пальца, пароля или другого метода.

- Снимите флажок, какие учетные записи вы не хотите экспортировать.Нажмите «Далее».

- Вам будет показан QR-код. Отцентрируйте его в сетке вашего нового телефона.

- Вы должны увидеть импортированное приложение в списке вашего приложения Google Authenticator на новом телефоне. (Примечание: приложение , а не будет удалено со старого телефона.)

Альтернативный метод №1: Используйте резервные коды

При первой настройке Google Authenticator вам может быть предоставлен набор резервных кодов и предложено распечатать их или иным образом сохранить. И вы определенно хотите их спасти; распечатайте их и положите в безопасное место или создайте PDF-файл и сохраните его там, где никто другой не сможет получить к нему доступ. Если ваш телефон выйдет из строя, эти коды станут хорошим способом восстановить аутентификацию на вашем новом телефоне — если, конечно, вы не потеряли коды.

Если ваш телефон выйдет из строя, эти коды станут хорошим способом восстановить аутентификацию на вашем новом телефоне — если, конечно, вы не потеряли коды.

Это также способ восстановить ключи на новом iPhone.

Если вы пропустили этот шаг во время установки, вы все равно можете получить эти резервные коды. Для этого вам нужно войти в свою учетную запись Google и затем выполнить следующие действия:

- Щелкните «Безопасность» в левом столбце.

- Прокрутите вниз и выберите «Двухэтапная аутентификация.«Вам, вероятно, придется ввести свой пароль.

- Прокрутите вниз до «Резервные коды» и нажмите «Показать коды».

- Вы получите список из 10 кодов. Каждый код можно использовать один раз; если вы используете их все, вы можете получить больше, нажав «Показать коды», а затем «Получить новые коды».

Альтернативный метод № 2: Сделайте снимок экрана со штрих-кодом

Один из способов создать резервную копию на случай потери телефона — сделать и сохранить снимок экрана со штрих-кодом, который создается для каждого приложения, защищенного 2FA.Если вы потеряли свои резервные коды, но сохранили снимок экрана со штрих-кодом QR, который изначально использовался для создания аутентификации приложения, вы можете использовать этот снимок экрана, чтобы установить свои учетные данные на новом телефоне.

Просто загрузите снимок экрана на свой компьютер, установите Google Authenticator на свой новый телефон и используйте знак плюса в приложении для сканирования штрих-кода. (Вы также можете ввести код ключа настройки, если это то, что вы сохранили.) Сделайте это для каждого из ваших приложений, и все будет готово.

Обновление 12 октября 2021 г., 11:20 утра по восточному времени: Эта статья была первоначально опубликована 2 сентября 2020 г . ; обновлены инструкции по передаче между телефонами Android.

; обновлены инструкции по передаче между телефонами Android.

Как использовать приложения-аутентификаторы, такие как Google Authenticator, для защиты в Интернете

Когда люди спрашивают меня о советах по безопасности, я даю им основы. Один из них — надежный и длинный пароль с прописными и строчными буквами, цифрами и специальными символами.(Нет, «Passw0rd!» Недостаточно.) Каждый пароль также должен быть уникальным для каждой учетной записи (мы любим хороший менеджер паролей!). И вы всегда используете двухфакторную аутентификацию или 2FA. (Не похоже на меня, у которой не было двухфакторной аутентификации на своем банковском счете до тех пор, пока хакер не перечислил с него 13000 долларов.) Но тип используемой двухфакторной аутентификации также становится все более важным.

Текстовая двухфакторная аутентификация, при которой на ваш телефон отправляется текст с шестизначным кодом для подтверждения вашей личности, более известна и понятна, поскольку в ней используются технологии, которые большинство из нас и так использует постоянно. Но эта технология не предназначена для использования в качестве средства проверки личности, и это становится все более небезопасным вариантом, поскольку хакеры продолжают находить способы ее использовать.

Но эта технология не предназначена для использования в качестве средства проверки личности, и это становится все более небезопасным вариантом, поскольку хакеры продолжают находить способы ее использовать.

Вот почему я рекомендую вместо этого использовать приложение для аутентификации, например Google Authenticator. Не позволяйте названию запугать вас: нужно выполнить несколько дополнительных действий, но они того стоят.

SIMjacking: Почему вашего номера телефона недостаточно для подтверждения вашей личности

К тому времени, когда Микал Бернс получил защитный текст от T-Mobile, сообщающий ему, что его SIM-карта была заменена на другой телефон, было уже слишком поздно.За 20 минут, которые потребовались Бернсу, чтобы вернуть SIM-карту в свой телефон, его аккаунт в Instagram исчез. Имея доступ к SIM-карте Бёрнса, хакер просто попросил Instagram отправить Бёрнсу текст для восстановления пароля, чтобы захватить аккаунт Бёрнса и заблокировать его. Все, что Бернс мог сделать, это наблюдать, как хакер разрушает эту часть его онлайн-жизни.

«С него было стерто около 1200 фотографий, которыми я поделился с момента создания учетной записи в 2012 году», — сказал Recode Бернс, телепродюсер из Лос-Анджелеса.

Известно, чтоSIMjacking, или замена SIM-карты, широко использовался для захвата собственной учетной записи Twitter соучредителя и генерального директора Twitter Джека Дорси в 2019 году. Но, как показывает история Бернса, вам не нужно быть известным миллиардером, чтобы стать мишенью. Если хакер знает о вас достаточно, чтобы убедить вашего оператора мобильной связи в том, что это вы, ничего не подозревающий представитель службы поддержки может переключить на него вашу SIM-карту. Также были случаи, когда сотрудники мобильных операторов брали взятки за смену SIM-карты, и в этом случае хакеру не нужно было много о вас знать.

ПИН-код на SIM-карте может предотвратить некоторые из этих проблем, но это не надежно. И, как сообщал Vice в марте, хакеры обнаружили другие эксплойты для SMS, для которых даже не требуется доступ к вашей SIM-карте.

«SMS как технология существует уже давно», — сказал Recode Марк Роджерс, исполнительный директор по кибербезопасности Okta, компании, занимающейся технологиями аутентификации личности. «Он был разработан как дешевый способ отправки сообщений. Он не был разработан для обеспечения безопасности. И мы построили на нем кучу служб безопасности…. Сейчас существует больше способов взломать службу SMS, чем они могут надеяться исправить ».

По сути, если вы используете текстовые сообщения или свой номер телефона для подтверждения своей личности, пришло время подумать о другом.

ПриложенияAuthenticator, которые обычно бесплатны, для настройки требуют на несколько шагов больше, чем текстовая аутентификация. Некоторые люди могут найти это — выбор и загрузка другого приложения, сканирование QR-кодов, прием токенов — слишком пугающим или просто не стоящим дополнительных усилий.Я здесь, чтобы сказать вам, что это не страшно и того стоит.

«В этом вся наша цель — действительно продвигать эти приложения для аутентификации», — сказал Recode Ахил Талвар, директор по управлению продуктами LastPass, которая делает менеджер паролей и приложение для аутентификации. «Они действительно просты в использовании, они очень безопасны и удобны. В некоторых случаях вы просто получаете push-уведомление «.

«Они действительно просты в использовании, они очень безопасны и удобны. В некоторых случаях вы просто получаете push-уведомление «.

Как выбрать и использовать приложение для аутентификации

ПриложенияAuthenticator работают так же, как и двухфакторная аутентификация на основе текста, но вместо кода, отправляемого вам в виде текста, код появляется в приложении.Код также меняется каждые 30 секунд или около того в качестве дополнительной меры защиты — хакеру практически невозможно угадать правильный код, когда он меняется так часто. Чтобы получить доступ к коду, хакеру нужно быть невероятно удачливым (все возможно) или обладать вашим физическим устройством.

На нескольких сайтах есть рекомендации по хорошим приложениям-аутентификаторам и их соответствующим функциям, которые должны помочь вам определить, какое из них лучше всего подходит для вас. Google Authenticator — один из самых популярных и созданный компанией Google, поэтому вы можете быть уверены, что он будет работать долгое время и что компания знает, что делает для обеспечения безопасности приложения. Но это также одно из самых простых приложений для аутентификации. Если вы ищете еще несколько функций, Authy настоятельно рекомендуется большинством, имеет приятный интерфейс и позволяет вам искать в приложении конкретную учетную запись (очень полезно, если у вас много учетных записей для прокрутки), и легче переключиться на новое устройство, чем Google Authenticator. Приложения-аутентификаторы LastPass и 1Password могут быть связаны с менеджерами паролей этих компаний. И средство проверки подлинности Microsoft, которое, как и Google, пользуется поддержкой крупной и многолетней компании, также является хорошим выбором.

Но это также одно из самых простых приложений для аутентификации. Если вы ищете еще несколько функций, Authy настоятельно рекомендуется большинством, имеет приятный интерфейс и позволяет вам искать в приложении конкретную учетную запись (очень полезно, если у вас много учетных записей для прокрутки), и легче переключиться на новое устройство, чем Google Authenticator. Приложения-аутентификаторы LastPass и 1Password могут быть связаны с менеджерами паролей этих компаний. И средство проверки подлинности Microsoft, которое, как и Google, пользуется поддержкой крупной и многолетней компании, также является хорошим выбором.

«Три ключевых момента, о которых следует подумать при выборе приложения для аутентификации, — это репутация и стабильность компании, которая его создала, независимые проверки безопасности, проведенные в отношении этого приложения, и возможность резервного копирования и восстановления приложения в случае утери или кражи. телефон, — сказал Recode Мэтью Ньюфилд, начальник службы безопасности и инфраструктуры Unisys.

Некоторые аутентификаторы имеют функцию push, при которой вы просто подтверждаете, что пытаетесь войти на сайт, а не запоминаете и вводите шестизначный код.Но не все приложения-аутентификаторы делают это, и не все веб-сайты и приложения поддерживают эту функцию — по крайней мере, пока. Некоторые приложения дают вам возможность иметь резервную копию в облаке или использовать приложение на нескольких устройствах, что вы можете быть счастливы, если ваш телефон (и, следовательно, приложение для проверки подлинности на нем) сломается или потеряно. В некоторых приложениях есть функция поиска, поэтому вы можете легко найти приложение, в которое пытаетесь войти, что очень полезно, если у вас длинный список учетных записей.

«Главное правило: любое приложение для аутентификации лучше, чем ничего», — сказал Роджерс из Okta.

После того, как вы выбрали приложение-аутентификатор и загрузили его на свое устройство, пора добавить в него свои учетные записи.

В честь нашего друга Бернса, давайте рассмотрим приложение Instagram в качестве примера того, как подключить ваше приложение для аутентификации к учетной записи:

Перейдите в Настройки > Безопасность > Двухфакторная аутентификация > Приложение аутентификации

Оттуда Instagram попросит открыть ваше приложение-аутентификатор и автоматически добавить в него вашу учетную запись Instagram. После этого в приложении появится шестизначный код. Введите этот код в Instagram, и все готово.

После этого в приложении появится шестизначный код. Введите этот код в Instagram, и все готово.

Но вы еще не закончили. Затем Instagram покажет вам набор резервных кодов. Запишите некоторые или все из них и храните их в надежном месте (не на телефоне) — они могут понадобиться вам для восстановления доступа к приложению или веб-сайту, если вы потеряете доступ к своему телефону, а ваше приложение-аутентификатор не имеет собственного система резервного копирования.

Веб-сайты немного отличаются по настройке. В честь Джека Дорси, нашего другого друга, лишенного SIM-карты, давайте возьмем в качестве примера сайт Twitter.

Перейдите в Настройки и конфиденциальность > Безопасность и доступ к учетной записи > Безопасность > Двухфакторная аутентификация > Приложение аутентификации.

Оттуда вам будет предложено отсканировать QR-код камерой вашего телефона, которая откроет ваше приложение для аутентификации и добавит в него вашу учетную запись Twitter.Если вы не можете отсканировать QR-код или приложение не открывается правильно, вы также можете сгенерировать код и ввести его вручную.

Authy — еще одно приложение для аутентификации. Добавить мою учетную запись Twitter очень просто.Вернувшись на сайт Twitter, нажмите «Далее» и введите шестизначный код в своем приложении. Опять же, не забудьте сохранить резервный код Twitter в надежном месте.

Теперь, когда вы настроены, при входе в Instagram или Twitter вам будет предложено ввести код из вашего приложения для аутентификации.Откройте приложение, получите код учетной записи, в которую вы пытаетесь войти, и введите его на сайт или в приложение. Вы можете делать это каждый раз при входе на сайт или делать это только один раз, если используете устройство, которому доверяете. Вот и все.

Вот и все.

Две очень важные и последние вещи, о которых нужно помнить

После того, как вы настроили приложение для аутентификации и запустили его в учетной записи, убедитесь, что вы отключили двухфакторную аутентификацию на основе текста и удалили свой номер телефона из учетной записи (к сожалению, некоторые приложения и веб-сайты не позволяют это сделать).И не используйте свой номер телефона в качестве резервной копии для восстановления аккаунта. В конце концов, вся причина, по которой вы это делаете, заключается в том, что номера телефонов плохо подходят для проверки личности.

Наконец, если у вас новый телефон, убедитесь, что вы перенесли приложение-аутентификатор со старого устройства на новое. Если ваше приложение для проверки подлинности требует, чтобы у вас были оба устройства для этого, убедитесь, что вы планируете заранее, иначе вам придется полагаться на все эти резервные коды учетных записей, чтобы вручную восстановить доступ к своим учетным записям. Нехорошо. Не смешно. Но все же лучше, чем быть взломанным.

Нехорошо. Не смешно. Но все же лучше, чем быть взломанным.

Опять же, это будет немного больше, чем полагаться на двухфакторную аутентификацию на основе SMS, но подумайте о том, что вы потеряете, если ваши учетные записи будут взломаны. Вы можете не осознавать, насколько ценны некоторые из этих учетных записей — и вещи на них — до тех пор, пока не потеряете их. Теперь Бернс везде, где это возможно, использует приложение-аутентификатор. Он смог вернуть свою учетную запись в Instagram через два дня благодаря связи в Facebook. Но он не получил обратно 1200 фотографий, которые были в его аккаунте, в том числе фотографии его любимой собаки Бонни, умершей в прошлом году.Его аккаунт в Instagram теперь частный, и он щадит его.

«У меня есть резервные копии большинства исходных фотографий с моего телефона, но исчезли все фотографии (фильтры и т. Д.), Которые я сделал в приложении, какие бы воспоминания я ни вложил в подписи, а также любые комментарии от других», — сказал Берн. . «Довольно обидно … Я действительно ничего не публиковал в аккаунте в течение года после того, как получил его обратно, и только недавно снова начал публиковать фотографии».

«Довольно обидно … Я действительно ничего не публиковал в аккаунте в течение года после того, как получил его обратно, и только недавно снова начал публиковать фотографии».

Открытый исходный код стал возможным благодаря Omidyar Network.Все материалы с открытым исходным кодом редакционно независимы и созданы нашими журналистами.

Google Authenticator и как он работает? | by Tilak Lodha

Google Authenticator и как он работает?

Google Authenticator — это приложение, основанное на двухфакторной аутентификации (2FA), которое помогает идентифицировать личность пользователя и подтверждать, кем является пользователь и является ли он им на самом деле.

Преимущество перед использованием 2FA по сравнению с проверкой на основе SMS заключается в том, что ваша мобильная SIM-карта может быть украдена на новый телефон с использованием вашего номера социального страхования или SMS-сообщение может быть перехвачено через вашего сетевого провайдера из-за нарушений безопасности. 2FA исключает эту возможность и полностью зависит от зарегистрированного на нем устройства, независимо от поставщика сети.

2FA исключает эту возможность и полностью зависит от зарегистрированного на нем устройства, независимо от поставщика сети.

Как работает Google Authenticator?

Google Authenticator используется для двухэтапной проверки на основе одноразового пароля на основе времени (TOTP) и одноразового пароля на основе HMAC (HOTP) для аутентификации пользователей.

TOTP — это алгоритм, который вычисляет одноразовый пароль из общего секретного ключа и текущего времени.

HTOP — это алгоритм, который использует алгоритм hmac для генерации одноразового пароля.

Простой псевдокод для генерации OTP:

функция GoogleAuthenticatorCode (строковый секрет)

ключ: = base32decode (секрет)

сообщение: = пол (текущее время Unix / 30)

хэш: = HMAC-SHA1 (ключ, сообщение )

смещение: = последний полубайт хэша

truncatedHash: = hash [offset..offset + 3] // 4 байта, начиная со смещения

Установить первый бит truncatedHash в ноль // удалить старший бит

code: = truncatedHash mod 1000000

заполнить код с 0 слева до тех пор, пока длина кода не станет 6

код возврата

- Секрет — это 16-значный токен, сгенерированный самим аутентификатором.

- Расшифруйте его в base32 (разрешены символы формы [AZ] и [0–9])

- Используемое время — это время текущей эпохи и получим частное, когда мы разделим его на 30. (30 используется, поскольку нам нужен новый код. каждые 30 секунд)

- Сгенерируйте хэш, используя оба из них. Алгоритм хеширования — HMAC-SHA1

- Выберите смещение (последний элемент хеша). Удалите старший бит. Возьмите по модулю один миллион и при необходимости добавьте «0» впереди.

Рассмотрим пример:

Рассмотрим наш секретный токен « dummySECRETdummy »

Поскольку для декодирования base32 требуются символы в [A-Z], наш ключ будет: « DUMMYSECRETDUMMY ».

Давайте рассмотрим текущее время UNIX: 1523822557

Наше сообщение - int (1523822297/30): 50794085

Сгенерированный хеш при кодировании в строку в base32: TEQI4DHFALLWYWX3JAXJAAGQGLLEGGO6 с 1000000: 563916 (в этом случае заполнение не требуется)

desire otp: 563916

Вот простой сценарий go для выполнения задания:

func getHOTPToken (secret string, interval int64) string {// Преобразует секрет в base32 Кодировка. Кодировка Base32 требует 32-символьного

Кодировка Base32 требует 32-символьного

// подмножества из двадцати шести букв A – Z и десяти цифр 0–9 ключ

, err: = base32.StdEncoding.DecodeString (strings.ToUpper (secret))

check (err)

bs: = make ([] byte, 8)

binary.BigEndian.PutUint64 (bs, uint64 (interval)) // Подписание значения с использованием алгоритма HMAC-SHA1

hash: = hmac.New (sha1.New, key)

hash.Write (bs)

h: = hash.Sum (nil) // Мы собираемся использовать подмножество сгенерированного хеша.

// Использование последнего полубайта (полубайта) для выбора индекса для начала.

// Это число всегда подходит, так как максимальное десятичное число 15, хэш будет

// иметь максимальный индекс 19 (20 байтов SHA1) и нам нужно 4 байта.

o: = (h [19] & 15) var header uint32

// Получить 32-битный фрагмент из хэша, начиная с o

r: = bytes.NewReader (h [o: o + 4])

err = binary. Read (r, binary.BigEndian, & header) check (err)

// Игнорировать старшие значащие биты согласно RFC 4226.

// Принимает деление от одного миллиона для генерации остатка менее 7 цифр

h22: = (int ( header) & 0x7fffffff)% 1000000 // Преобразует число в строку

otp: = strconv.Itoa (int (h22)) return prefix0 (otp)

} Метод getHOTPToken нуждается в секрете и интервале в качестве аргументов.

func getTOTPToken (secret string) string {

// Токен TOTP - это просто токен HOTP, который заполняется каждые 30 секунд.

interval: = time.Now (). Unix () / 30

return getHOTPToken (secret, interval)

} На этом сценарий завершается, поскольку он принимает секрет в качестве входных данных из файла, вычисляет интервал от текущего времени и генерирует отп.Вы можете добавить больше команд, чтобы скопировать его в буфер обмена.

Если этот сгенерированный otp не работает для вас, вы можете проверить свой секретный токен или синхронизируется ли время в соответствии с протоколом сетевого времени (ntp).

ntpdate time.nist.gov

Запустите эту команду, чтобы синхронизировать время согласно ntp.

Полную программу go для этого можно найти здесь. [https://github.com/tilaklodha/google-authenticator].

Гист здесь.

Как переключиться с Google Authenticator на другое приложение 2FA

Помните, что коды, которые вы генерируете с помощью Google Authenticator, являются ключом к получению доступа ко всем вашим цифровым учетным записям.Если вы потеряете доступ к этим кодам, вам придется переключиться на метод резервного доступа — в случае учетных записей Google это может означать ввод одного из резервных кодов, предоставленных при настройке 2FA.

Если вы готовы и полны решимости перейти с Google Authenticator на Twilio Authy, вам сначала нужно убедиться, что на вашем телефоне установлены оба приложения. Затем вы можете начать переключать свои учетные записи одну за другой.

Здесь нет автоматического или быстрого процесса.Это просто вопрос входа в ваши учетные записи, временного отключения функции 2FA, а затем повторного включения ее с помощью Authy вместо Google Authenticator. Вы будете без защиты 2FA всего несколько секунд, прежде чем начнете работать с Authy.

Вы будете без защиты 2FA всего несколько секунд, прежде чем начнете работать с Authy.

Двухфакторные настройки для аккаунта Google.

Снимок экрана: Google через Дэвида НилдаОчевидно, что точный процесс будет зависеть от того, какие учетные записи вы используете. Например, для учетной записи Google вам нужно открыть страницу своей учетной записи в Интернете, выбрать Security и 2-этапная проверка, нажать Отключить , подтвердить свой выбор, снова нажать 2-этапная проверка , а затем щелкните Начало работы .Вы пройдете через процесс настройки 2FA для вашей учетной записи.

В наши дни Google предпочитает использовать запрос на вашем телефоне в качестве подтверждения 2FA, но вы найдете опцию приложения для аутентификации дальше на экране настроек, как только 2FA вернется на место. Щелкните Set Up , и в конечном итоге вам будет показан QR-код, который вы можете сканировать с помощью приложения Authy. В Authy нажмите Добавить учетную запись , а затем Сканировать QR-код .

В Authy нажмите Добавить учетную запись , а затем Сканировать QR-код .

Перед тем, как переходить к следующему, всегда полезно проверить, работает ли логин, который вы поменяли местами.Чтобы удалить учетную запись из Google Authenticator, нажмите и удерживайте ее, затем нажмите кнопку корзины (вверху справа). Просмотрите список учетных записей, которые вы настроили в приложении, выключая и включая двухфакторную аутентификацию для каждой из них.

| Issue | Устранение неполадок |

|---|---|

| Коды, которые генерирует Authy или Google Authenticator, не работают, когда я их ввожу. | Это может быть связано с неправильной синхронизацией времени в вашем приложении Google Authenticator или Authy.Чтобы убедиться, что у вас правильное время:

На следующем экране приложение подтвердит, что время синхронизировано, и теперь вы сможете использовать свои коды для входа в систему. Синхронизация повлияет только на внутреннее время вашего приложения Google Authenticator и не повлияет на настройки даты и времени вашего устройства. Эту проблему также можно решить, настроив Android или iPhone на автоматическое обновление пора. Для iPhone это «Настройки»> «Общие», «Дата и время»> «Автоматически корректировать время». |

| На моем мобильном устройстве нет приложения Google Authenticator. | Если вы не можете найти Google Authenticator на своем мобильном устройстве, это означает, что он еще не загружен на ваше устройство (так как он не входит в комплект поставки вашего устройства, когда вы его покупаете).Вам нужно будет загрузить приложение Google Authenticator на свое устройство из соответствующего места:

Для получения инструкций о том, как это сделать, см. |

| Мне нужно проходить аутентификацию каждый раз, когда я получаю доступ к услугам университета. | На вашем устройстве должны быть включены файлы cookie. Если у вас не включены файлы cookie, вам будет предлагаться пройти аутентификацию каждый раз, когда вы обращаетесь к службам, требующим двухфакторной аутентификации. Узнайте, как включить файлы cookie. |

| Приложение My Authy или Google Authenticator установлено на моем смартфоне, но не запускается, когда я нажимаю на значок. | Перезагрузите мобильное устройство. Как только вы это сделаете, он должен запуститься. |

| Я перезапустил свое мобильное устройство, но Authy или приложение Google Authenticator по-прежнему не запускается, когда я нажимаю на значок | Возможно, приложение неправильно загрузилось и не установилось при первой установке. Удалите его с мобильного устройства и повторите процесс загрузки и установки. |

| Я перезапустил свое мобильное устройство, переустановил приложение Google Authenticator, но оно по-прежнему не запускается, когда я нажимаю на значок. | Ваше мобильное устройство может не поддерживать Authy или Google Authenticator. Попробуйте другое устройство или свяжитесь с нами для получения дополнительной помощи. |

| Приложение My Authy или Google Authenticator не сканирует штрих-код. | Попробуйте перезагрузить мобильное устройство и начните снова. Если это не сработает, попробуйте удалить приложение сканера (не относится к Apple iOS) и переустановить его. Перезагрузите мобильное устройство и попробуйте снова отсканировать штрих-код. Если это не работает, ваше устройство может не поддерживать Authy или Google Authenticator, и вам следует попробовать другое устройство. |

Google Authenticator — обзор

1.

3.2 Примеры: сравнение безопасности облачного хранилища

3.2 Примеры: сравнение безопасности облачного хранилищаТеперь мы сравним функции безопасности для ряда поставщиков облачных хранилищ.В таблице 1.1 нет полного списка или подтверждения. Вместо этого мы хотим указать диапазон и доступность некоторых важных функций безопасности.

Таблица 1.1. Отдельные функции безопасности и конфиденциальности поставщиков бесплатного облачного хранилища

| Поставщик | Двухфакторный | EV для HTTPS | Шифрование | Отсутствие знаний | Соответствие | Центры обработки данных |

|---|---|---|---|---|---|---|

| Amazon Cloud https: // www.amazon.com/clouddrive | нет | нет | нет | нет | Safe Harbor | |

| Box https://www.box.com/ | да | нет | AES-256 № | Safe Harbor, APEC | ||

Копия https://www. copy.com/ copy.com/ | № | № | AES-256 | № | ||

| Dropbox https: // www. dropbox.com/ | да | да | AES-256 | нет | Safe Harbor | |

| Google Диск http: // www.google.com/drive/ | да | бесполезен | нет | нет | Safe Harbor | |

| iCloud https://www.icloud.com/ | да | да | AES | нет | ||

| OneDrive https://onedrive.live.com/ | да | да | нет | нет | ||

| Mega https://mega.co.nz/ | нет | нет | AES-128 | да | Safe Harbor | EU, NZ |

| SpiderOak https: // spideroak.com / | да | нет | AES-256 | да a, b | Safe Harbor, с поддержкой HIPAA | |

Tresorit https://tresorit. com/ com/ | да | да | AES-256да | Safe Harbor | EU | |

| Wuala https://www.wuala.com/ | нет | нет | AES-256 | да a | Swiss DP DPO | Швейцария, Германия, Франция |

Все сравниваемые нами поставщики облачных хранилищ имеют некоторое количество бесплатного (не пробного) хранилища, и мы сравниваем их безопасность с этими планами.Обратите внимание, что в некоторых случаях платные планы будут иметь дополнительные параметры безопасности.

Мы сравниваем безопасность на основе критериев двухфакторной аутентификации, сертификатов с расширенной проверкой (EV), надежности шифрования, шифрования с нулевым разглашением, соответствия нормативным требованиям и расположения центров обработки данных. Мы не вдаваемся в подробности того, как отдельные провайдеры обеспечивают безопасность в своих центрах обработки данных.

Двухэтапная или двухфакторная аутентификация требует, чтобы пользователь ввел две части информации для входа в систему, пароль и одноразовый код доступа, отправленный пользователю по тексту, электронной почте или полученный пользователем с помощью приложения.В качестве разновидности этого метода в приложении Google Authenticator пользователи хранят общий секрет с веб-сайта на своем устройстве. Чтобы войти на сайт, пользователи должны указать свое имя пользователя, пароль и одноразовый пароль, сгенерированный приложением.

В дополнение к вышеупомянутым стратегиям двухфакторной аутентификации, Google может запомнить ваш компьютер и использовать его в качестве пароля. Google Chrome также поддерживает USB-ключи безопасности для двухэтапной проверки. После того, как вы зарегистрируете этот ключ в своей учетной записи Google, он разблокирует вашу учетную запись так же, как ключ от дома, который открывает ваш дом после того, как вы укажете свое имя пользователя и пароль.

Сертификаты с расширенной проверкой (EV) обеспечивают дополнительный уровень безопасности, который позволяет убедиться, что никто не перехватывает ваши данные во время движения между вами и вашим облачным хранилищем. Обратите внимание, что Google, вероятно, использует сертификаты EV, но их инфраструктура не позволяет браузерам предоставлять пользователям подтверждение, что у них есть безопасное соединение с Google. Это делает Google EV бесполезным для обеспечения конфиденциальности и безопасности с точки зрения пользователя в отношении независимого подтверждения от центра сертификации.

Обратите внимание, что Google, вероятно, использует сертификаты EV, но их инфраструктура не позволяет браузерам предоставлять пользователям подтверждение, что у них есть безопасное соединение с Google. Это делает Google EV бесполезным для обеспечения конфиденциальности и безопасности с точки зрения пользователя в отношении независимого подтверждения от центра сертификации.

Уровень шифрования описывает алгоритм, используемый для шифрования ваших данных. NIST рекомендует AES-256. Шифрование на стороне сервера может использовать конвергентное шифрование. В этом подходе в качестве ключа шифрования используется криптографический хэш незашифрованного файла. Сам хеш шифруется паролем пользователя. Это приводит к тому, что один и тот же файл всегда имеет одинаковую зашифрованную форму. Поставщики облачных хранилищ используют этот метод для дедупликации данных, потому что один и тот же файл сохраняется только один раз. Однако это означает, что третья сторона может проверить, есть ли у вас файл, выполнив ту же процедуру для своего собственного файла. Если их зашифрованный файл совпадает с вашим, они знают, что файл у вас.

Если их зашифрованный файл совпадает с вашим, они знают, что файл у вас.

Шифрование с нулевым разглашением означает, что поставщик облачного хранилища не может расшифровать ваши данные. Шифрование данных происходит на клиенте, а затем отправляется через безопасное соединение поставщику. Это защищает ваши данные при передаче и в центрах обработки данных провайдера. Поскольку только у вас есть ключ дешифрования, ваши данные не могут быть дешифрованы без вашего ведома (если только кто-то не угадает или не украдет у вас ключ дешифрования!).Шифрование с нулевым разглашением также защищает поставщиков облачных хранилищ, поскольку у них нет возможности узнать содержимое файлов, которые они хранят, и это делает их менее уязвимыми для юридических проблем.

Однако шифрование с нулевым разглашением не всегда применяется к совместно используемым данным. Некоторые поставщики облачных хранилищ, рекламирующие шифрование с нулевым разглашением, нарушают это обещание в отношении обмена файлами. Чтобы поделиться вашими файлами, эти поставщики могут получить ваш ключ дешифрования, расшифровать ваш файл на своих серверах и распространить его в открытом виде среди тех, с кем вы им поделились.Наконец, провайдеры могут предлагать шифрование с нулевым разглашением только при использовании своего клиентского приложения, но не при использовании интерфейса браузера.

Чтобы поделиться вашими файлами, эти поставщики могут получить ваш ключ дешифрования, расшифровать ваш файл на своих серверах и распространить его в открытом виде среди тех, с кем вы им поделились.Наконец, провайдеры могут предлагать шифрование с нулевым разглашением только при использовании своего клиентского приложения, но не при использовании интерфейса браузера.

Соблюдение нормативных требований свидетельствует о приверженности конфиденциальности и безопасности данных. Существует множество стандартов конфиденциальности и безопасности данных. Здесь мы рассматриваем только те, которые наиболее часто предлагаются в бесплатных учетных записях облачного хранилища.

Соответствие Safe Harbor означает, что поставщик облачного хранилища соответствует требованиям к конфиденциальности и безопасности данных Директивы ЕС о защите данных.Швейцарский закон о защите данных (DPA) и Постановление о защите данных (DPO) содержат более строгие требования к конфиденциальности и безопасности данных. Азиатско-Тихоокеанское экономическое сотрудничество (АТЭС) имеет свои собственные стандарты обмена данными между странами-членами. Закон о переносимости и подотчетности в медицинском страховании (HIPAA) определяет, как поставщики облачных хранилищ должны защищать личные данные о здоровье. Обратите внимание, что многие поставщики облачных хранилищ предлагают гарантии соблюдения нормативных требований в платных планах.

Азиатско-Тихоокеанское экономическое сотрудничество (АТЭС) имеет свои собственные стандарты обмена данными между странами-членами. Закон о переносимости и подотчетности в медицинском страховании (HIPAA) определяет, как поставщики облачных хранилищ должны защищать личные данные о здоровье. Обратите внимание, что многие поставщики облачных хранилищ предлагают гарантии соблюдения нормативных требований в платных планах.