в чем разница, чем отличаются

Нередко пользователи путают ID и IP, ошибочно отождествляя их с адресом компьютера. На самом деле эти номера различаются свойствами и предназначением, хотя у них есть похожие признаки, такие как уникальность и однозначная идентификация устройства. Для того чтобы понять, в чем разница между ID и IP, надо сначала определить, что собой представляют эти идентификаторы.

Что такое ID

ID – это уникальный индивидуальный номер. Такой параметр есть у каждого компьютера, что позволяет идентифицировать данное устройство. Также ID применяется при активации программного обеспечения, чтобы привязать программу к определенному компьютеру и блокировать запуск на других машинах.

При этом ID не является именем компьютера в Сети. Этот номер представляет собой адрес сетевой карты, использующейся для подключения к интернету.

da52af20-8711-4ca8-9bcb-1c66260edad4. png

png

Как узнать ID?

Для того чтобы посмотреть ID своего компьютера, нужно открыть меню «Пуск». Далее следует открыть «Панель управления» и в отобразившемся окне выбрать иконку «Система». Она выглядит как монитор с галочкой. После двойного щелчка мышью по иконке откроется окно с подробными сведениями о системе, установленной на устройстве. Для того чтобы открыть это окно более быстрым методом, можно нажать клавиши Win и Pause/Break.

В открывшемся окошке нужно выбрать «Диспетчер устройств», после чего отобразится перечень программных и аппаратных устройств. После этого нужно раскрыть список «Сетевые карты», щелкнув по значку в виде плюса, находящемуся слева от названия раздела. В открывшемся списке надо выбрать сетевую плату, щелкнуть по ней правой кнопкой мышки и в отобразившемся меню выбрать «Свойства». Далее, отметив вкладку «Дополнительно», нужно нажать на пункт «Сетевой адрес». Здесь указан тот самый ID, который требуется узнать.

Если же нужный параметр не отобразился, то необходимо в меню «Пуск» выбрать пункт «Стандартные» – «Выполнить».

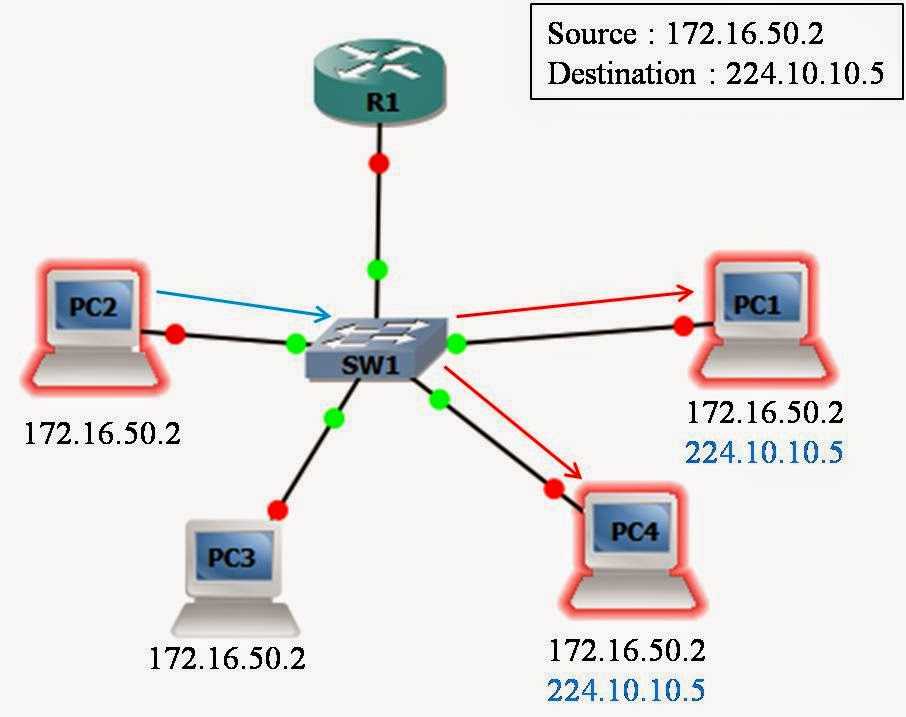

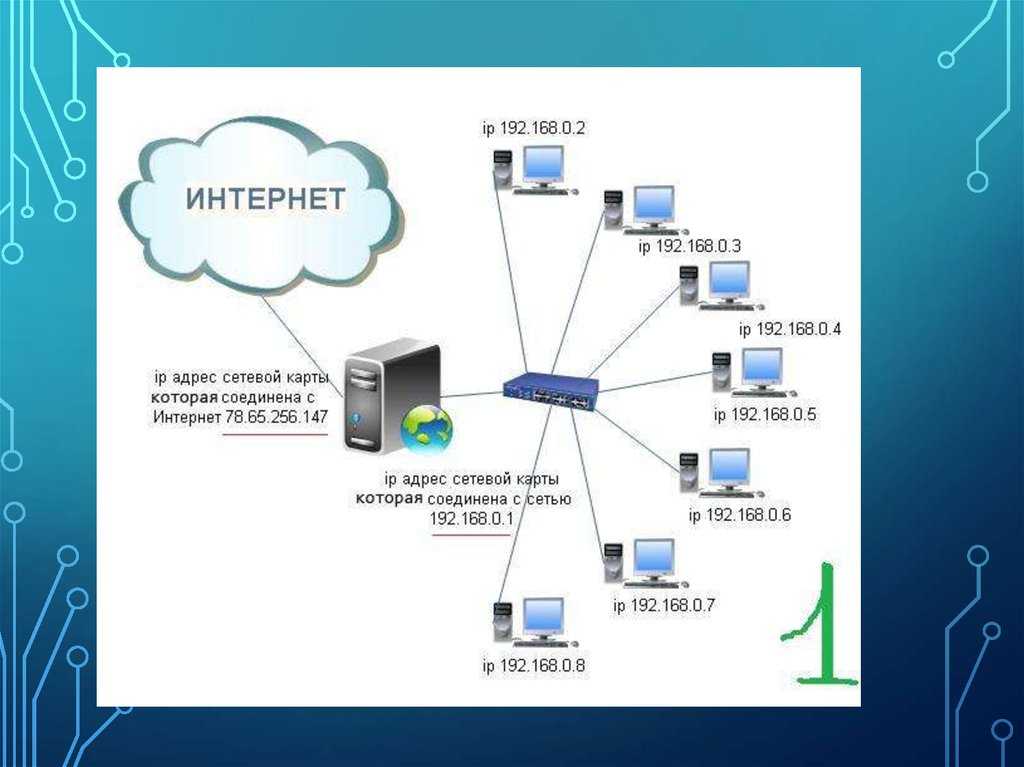

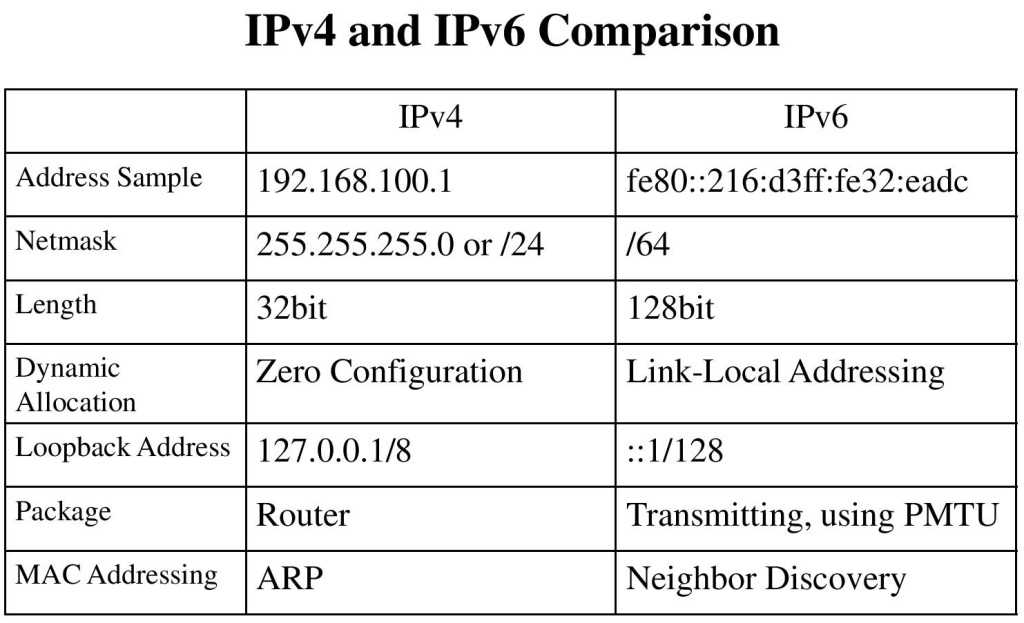

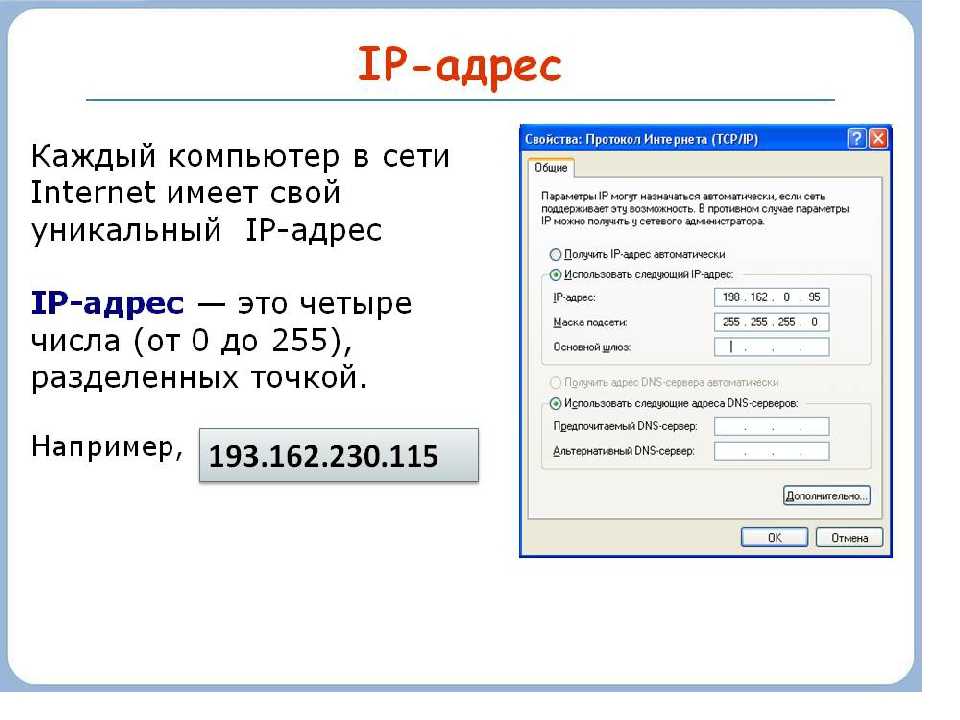

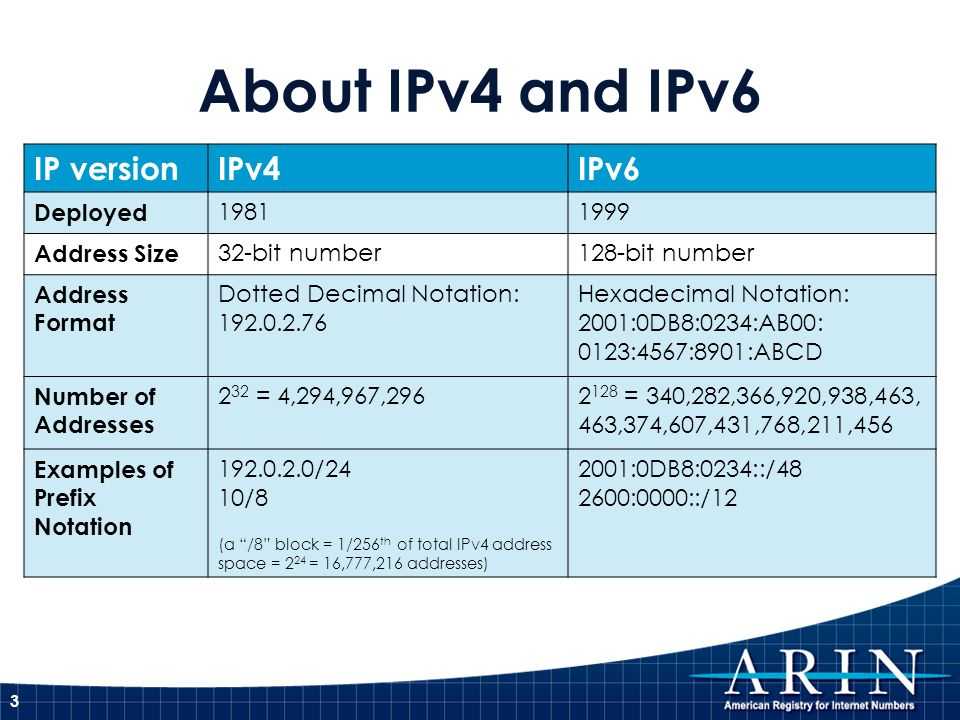

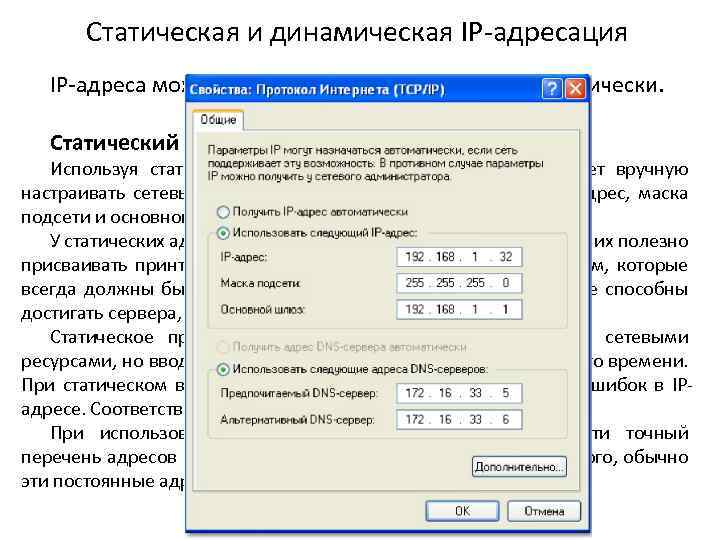

Что такое IP

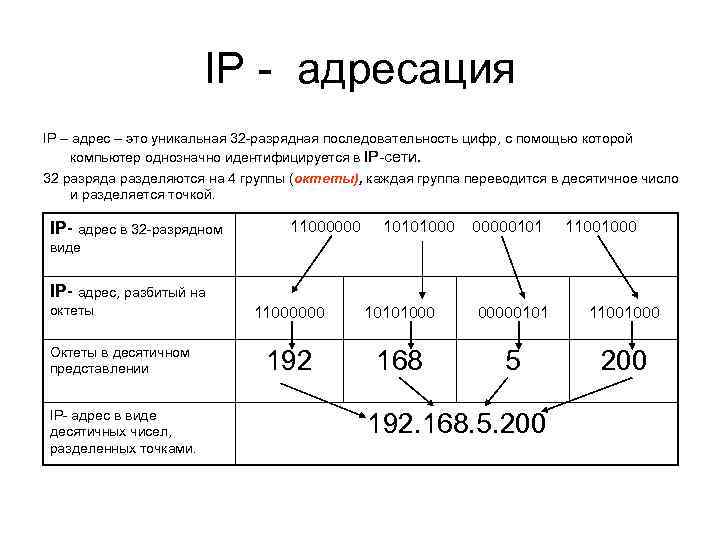

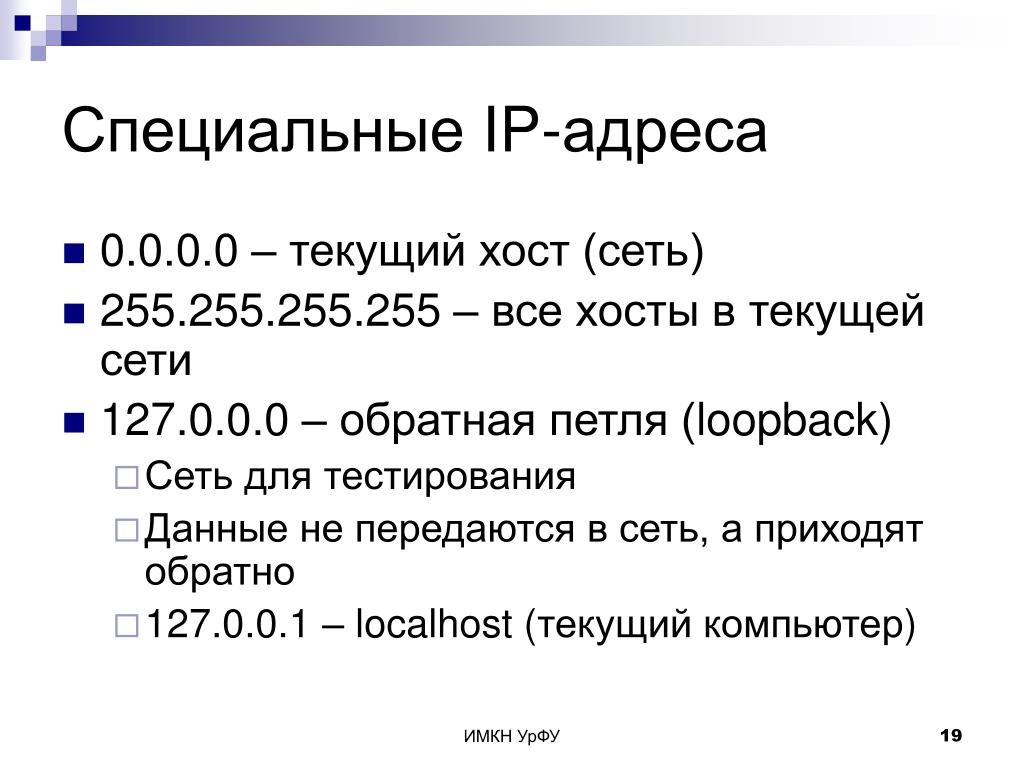

IP (Internet Protocol Address) – это уникальный адрес компьютера, предназначенный для идентификации в локальной или глобальной сети. Каждому устройству в интернете присваивается недублирующийся IP-адрес, который не может совпадать с адресами других машин в интернете. При этом такой адрес не обязательно должен быть постоянным. Если используется динамический IP, то при перезагрузке компьютера и новом подключении к Сети устройство будет получать новый адрес.

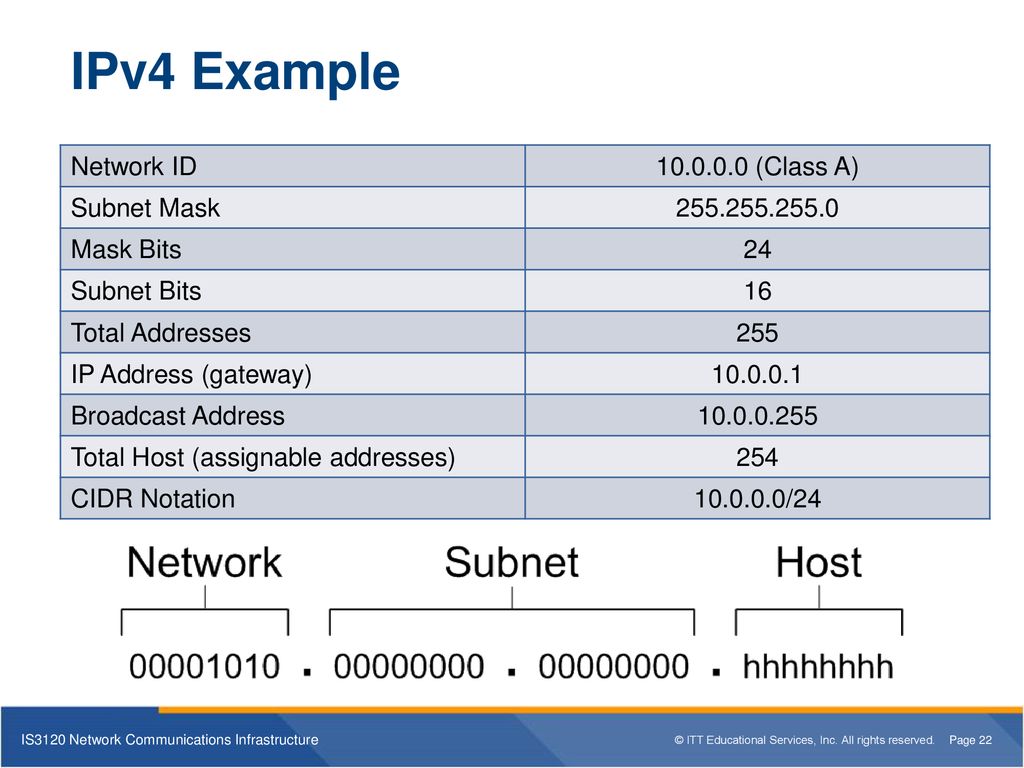

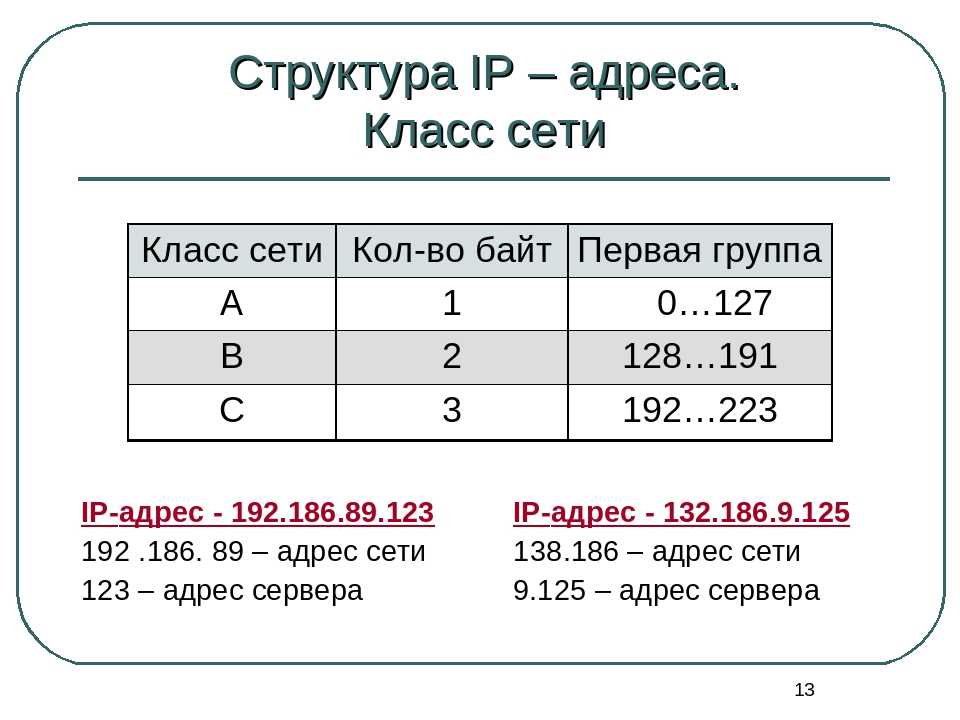

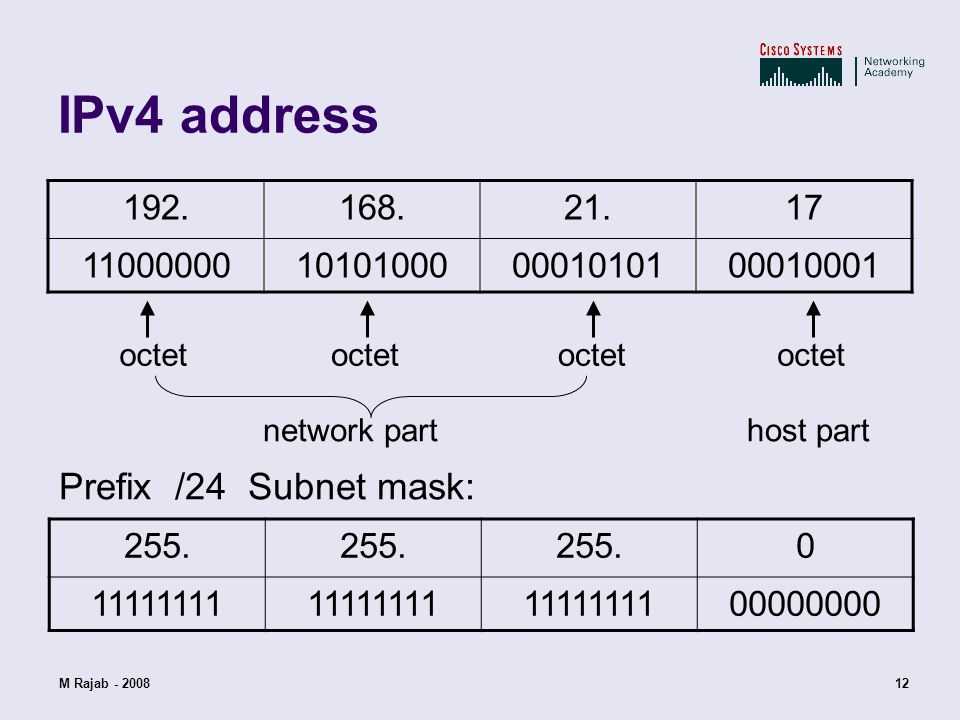

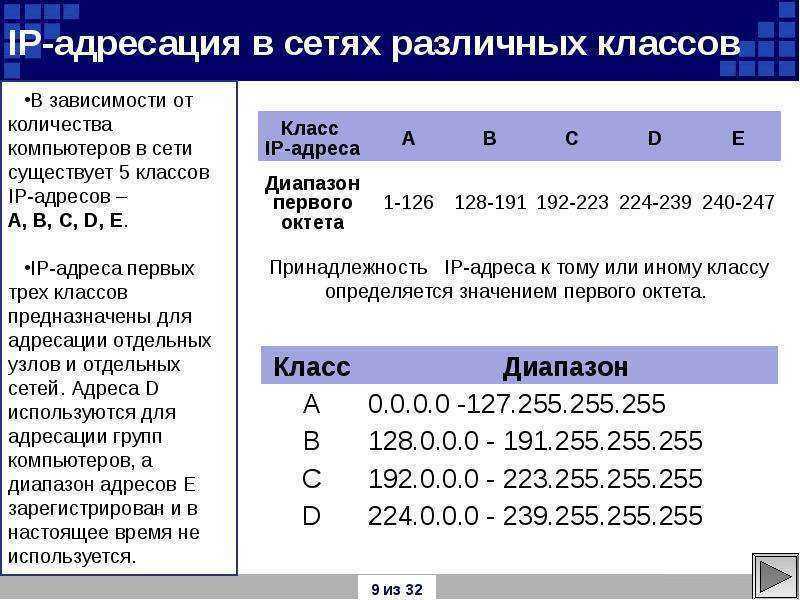

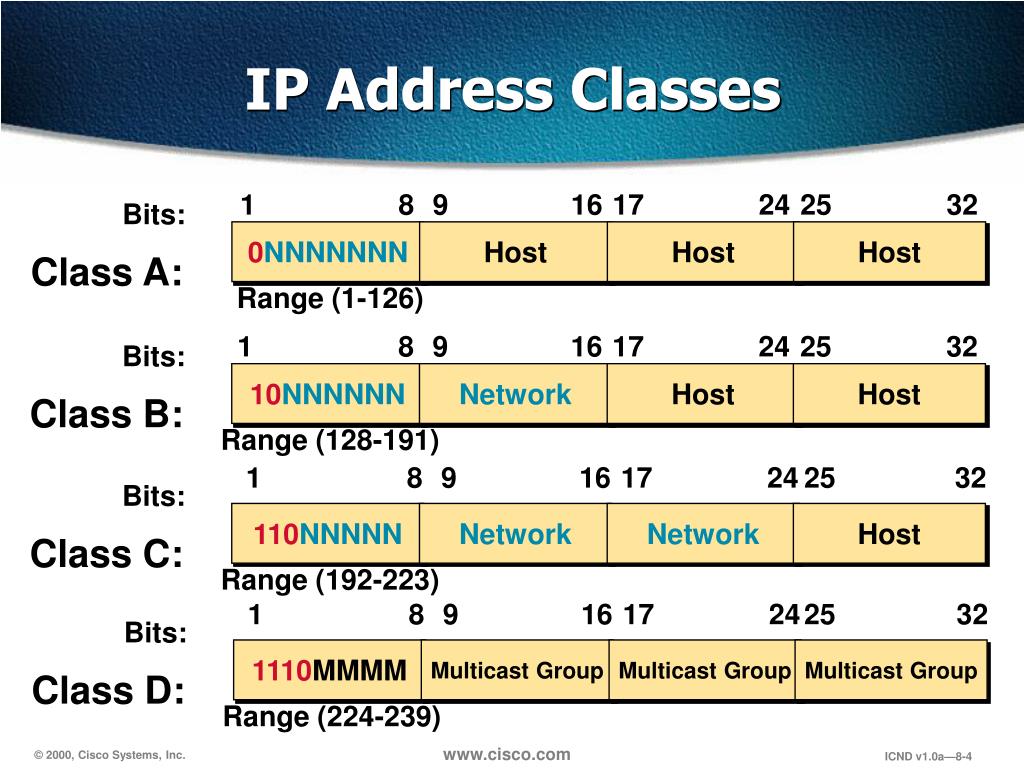

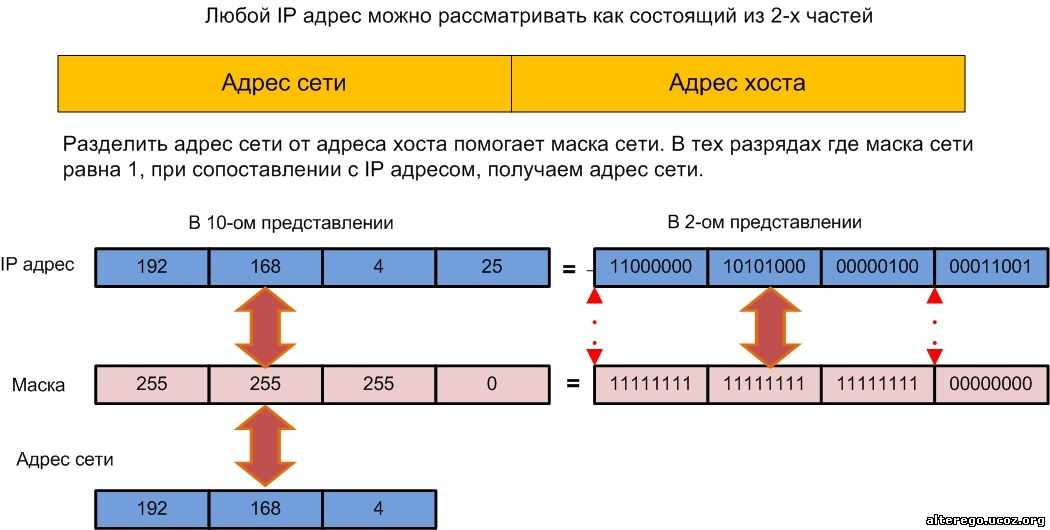

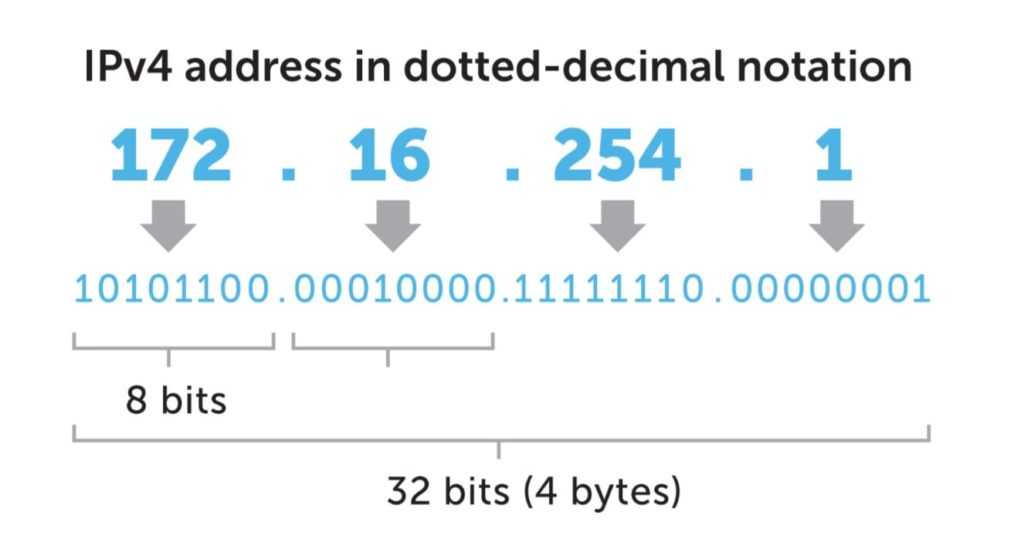

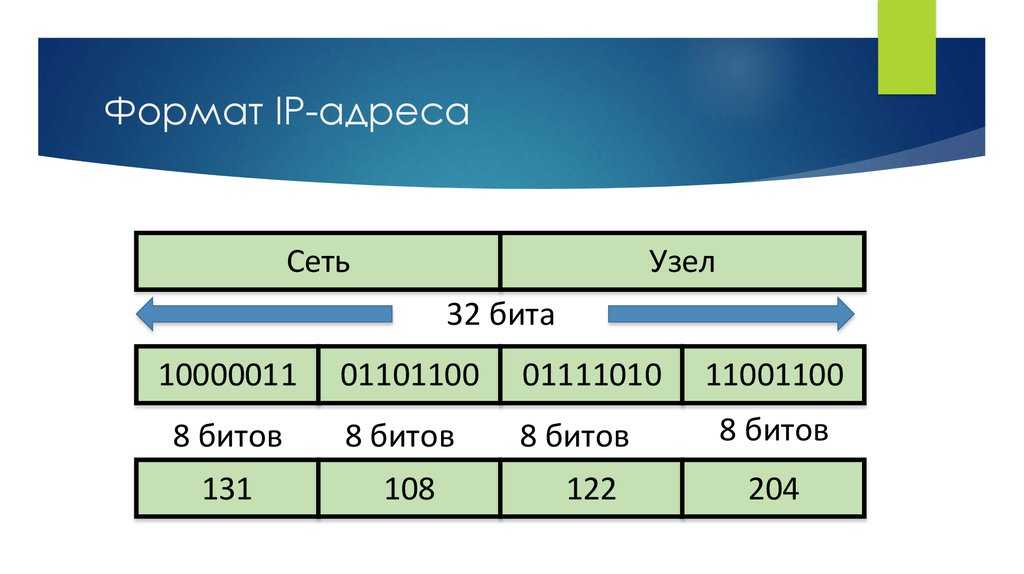

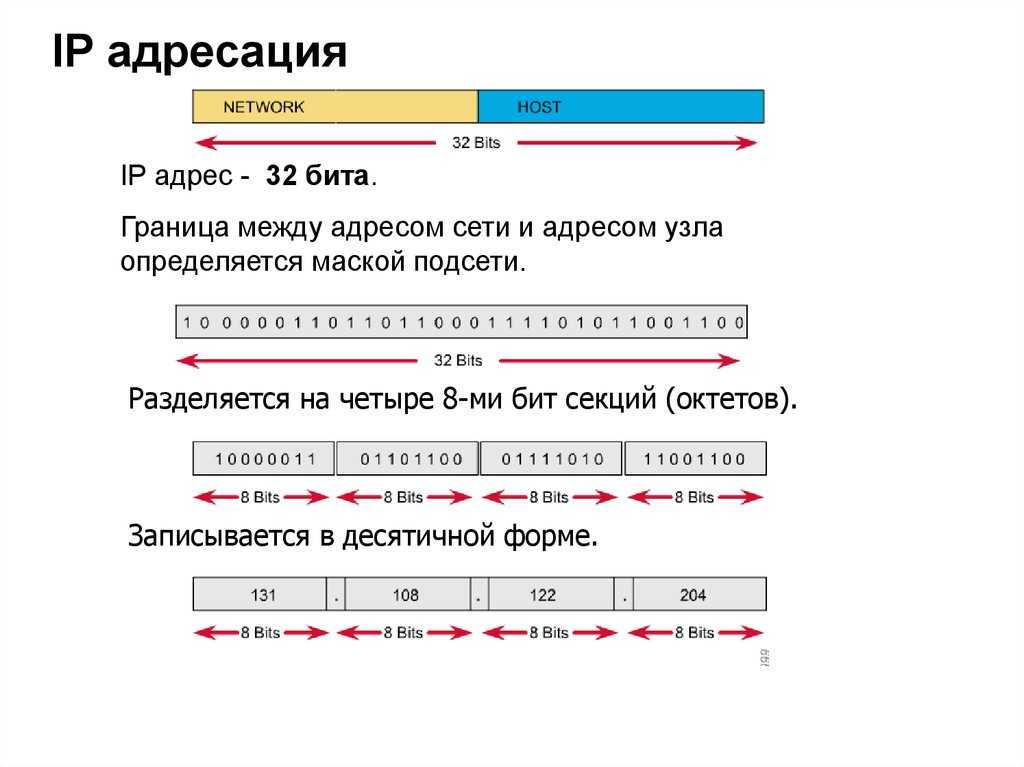

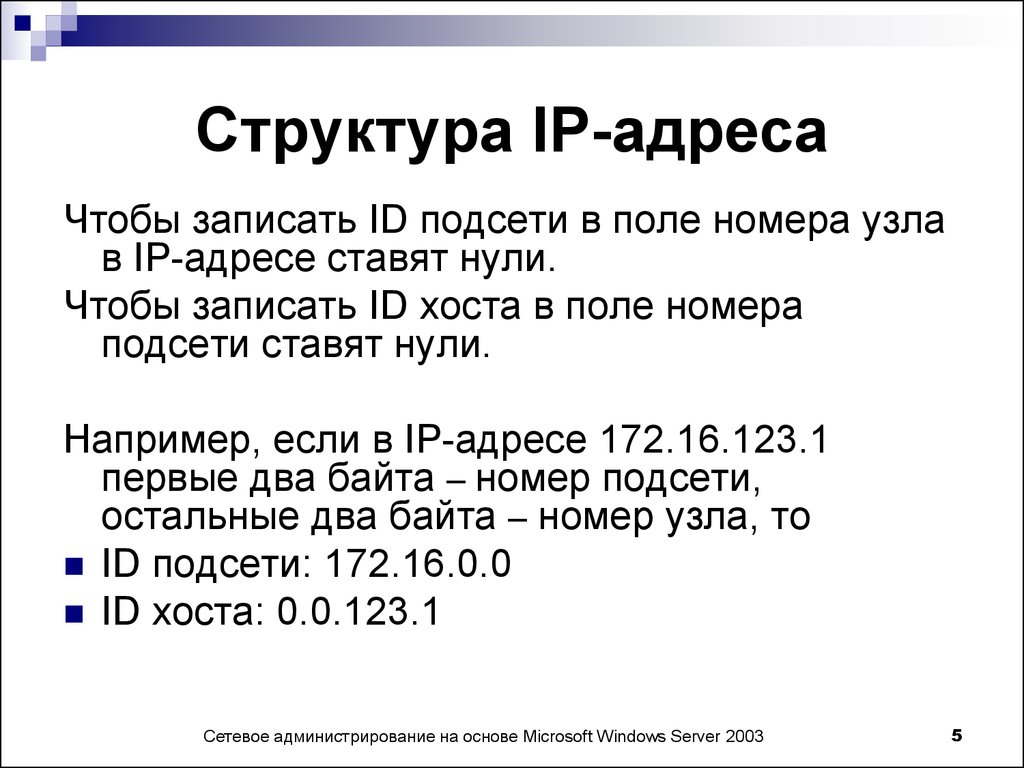

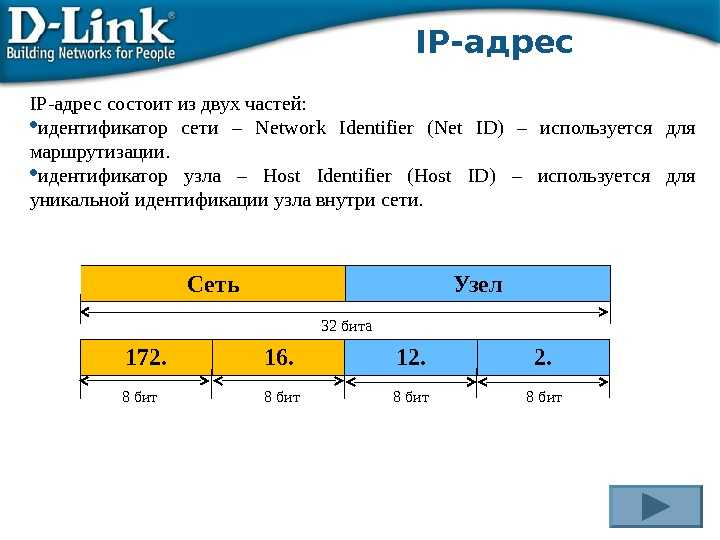

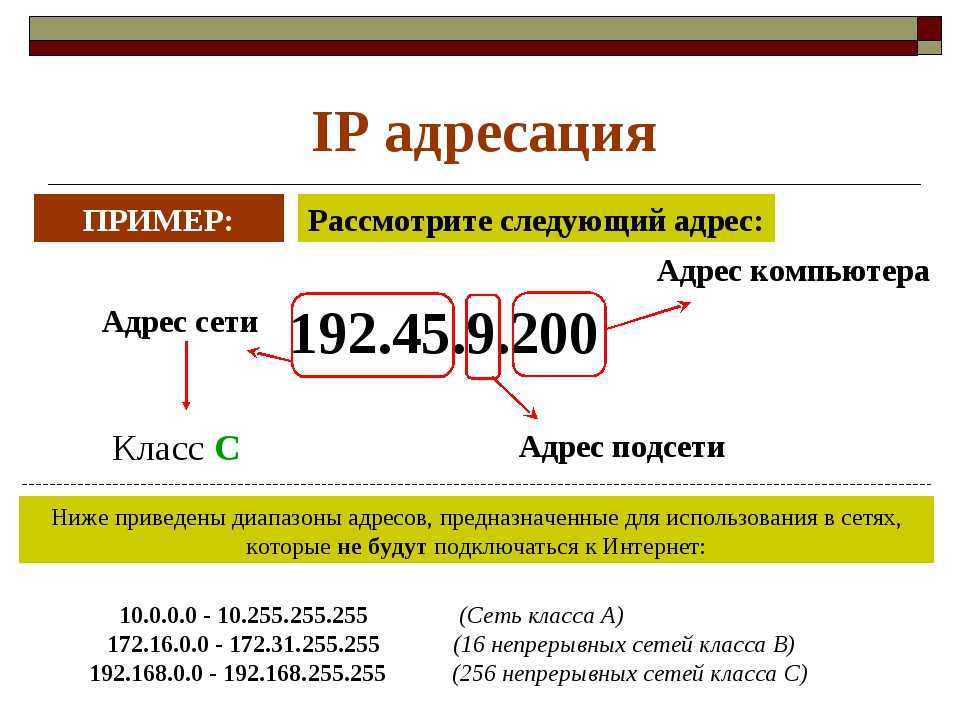

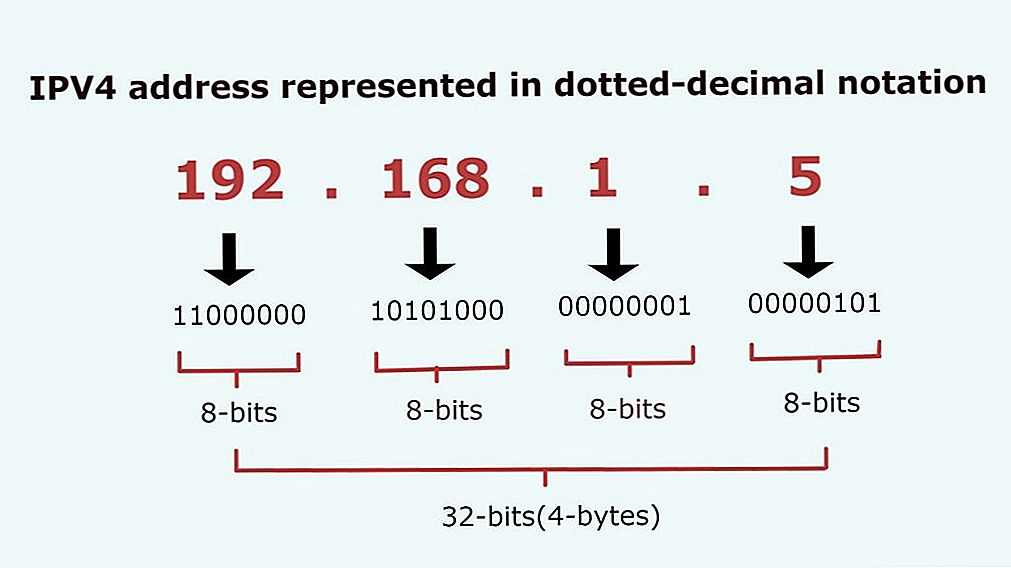

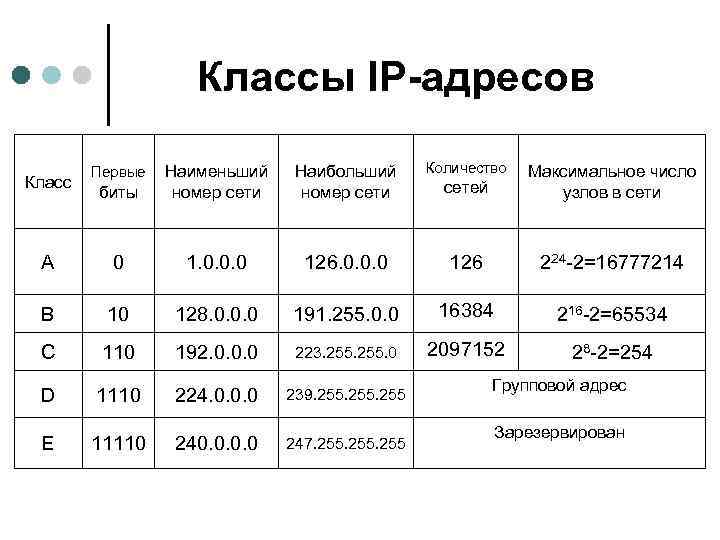

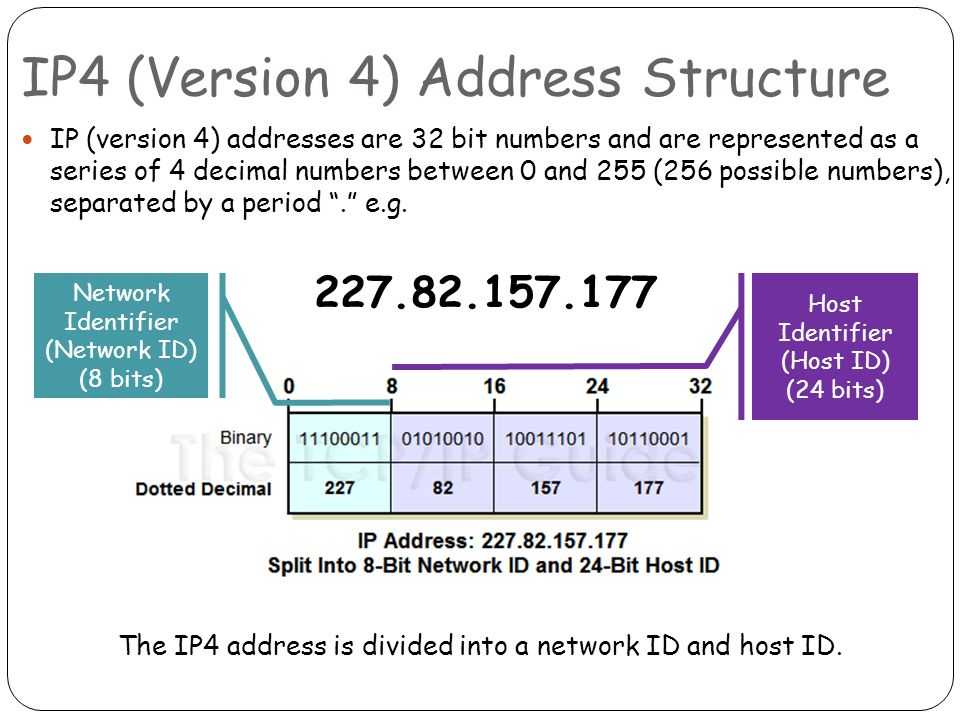

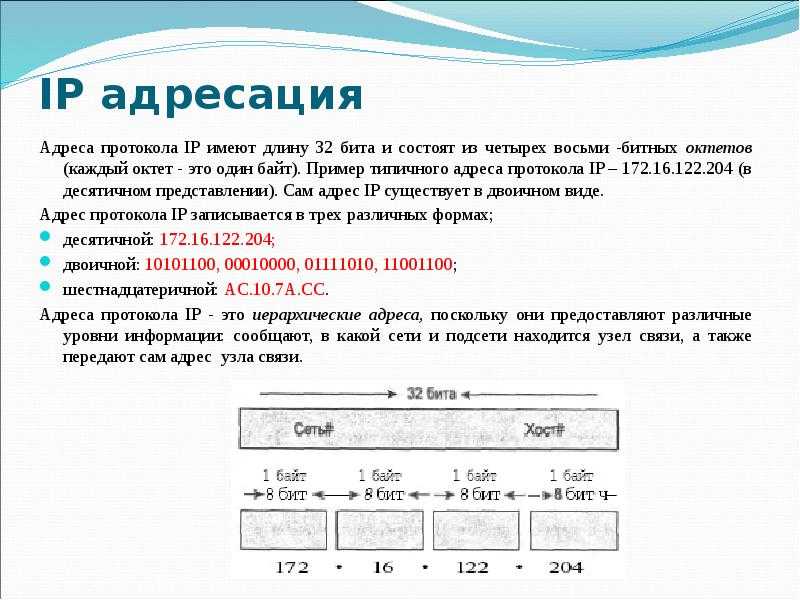

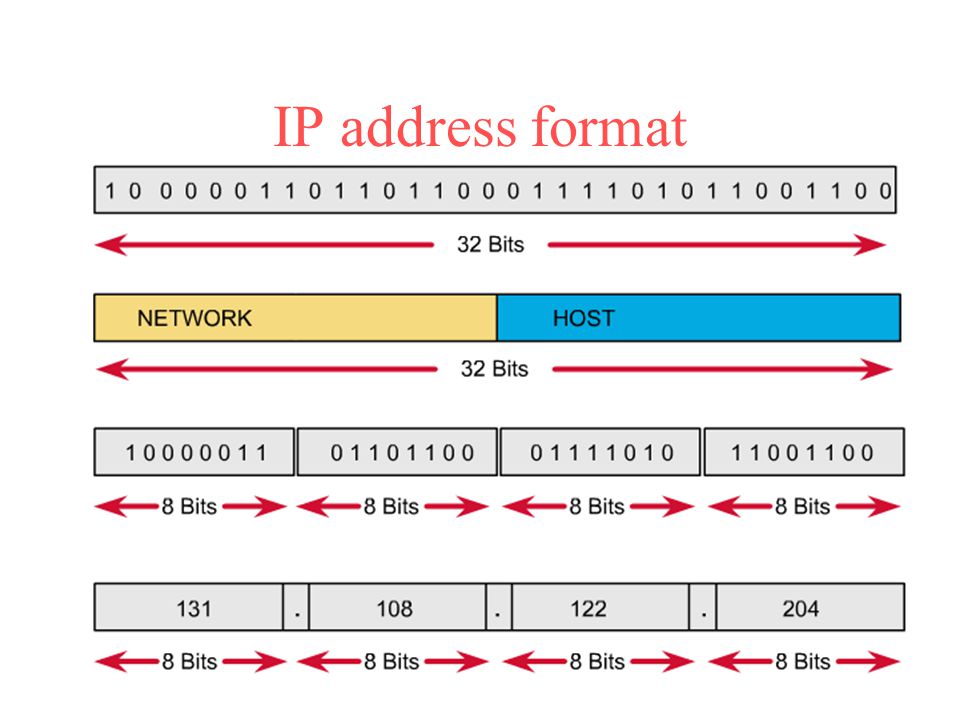

IP-адрес выглядит как комбинация из четырех чисел, разделенных точкой. Этот уникальный идентификатор имеет длину четыре байта. Два первых байта выделены на адрес сети, к которой принадлежит устройство. Третий байт характеризует подсеть, а четвертый является адресом определенного персонального компьютера в указанной подсети. В записи IP-адреса могут присутствовать числа от 0 до 255, которые разделяются точками.

Два первых байта выделены на адрес сети, к которой принадлежит устройство. Третий байт характеризует подсеть, а четвертый является адресом определенного персонального компьютера в указанной подсети. В записи IP-адреса могут присутствовать числа от 0 до 255, которые разделяются точками.

IP-адрес

IP

Анализ по IP

Каждое устройство, получающее доступ к интернету, всегда имеет IP. Сведения об этом адресе записываются в логи серверов, которые посещаются пользователями с данного компьютера. Подсчет числа уникальных адресов позволяет анализировать число посетителей определенного сайта. Динамические IP-адреса и корпоративные прокси-серверы, выдающие один внешний IP для всех компьютеров сети, снижают точность подсчета. С помощью IP-адресов можно анализировать географию аудитории, так как по этому идентификатору можно определить страну и город, в котором находится пользователь с определенным IP.

Как узнать IP?

Узнать свой IP-адрес можно с помощью онлайн-сервисов в интернете. Достаточно в поисковой строке «Яндекса» задать запрос «мой IP», и нужная информация тут же отобразится в результатах поиска. Также можно воспользоваться сайтом 2ip.ru, который покажет не только текущий IP компьютера, но и дополнительную информацию о браузере, операционной системе, провайдере, прокси-сервере, местонахождении и других параметрах.

Достаточно в поисковой строке «Яндекса» задать запрос «мой IP», и нужная информация тут же отобразится в результатах поиска. Также можно воспользоваться сайтом 2ip.ru, который покажет не только текущий IP компьютера, но и дополнительную информацию о браузере, операционной системе, провайдере, прокси-сервере, местонахождении и других параметрах.

Как узнать IP-адрес

Определение IP-адреса

Таким образом, идентификатор IP регламентирован в соответствии с интернет-протоколом и представляет собой адрес устройства в глобальном пространстве интернета. ID – это номер, обозначающий сетевую карту компьютера, но не применяющийся для идентификации во Всемирной сети. Узнав, что такое ID, IP, в чем разница между ними и для чего они нужны, вы уже не будете путать эти понятия.

Что такое ID – как узнать Айди компьютера и поменять его?

Обычная ситуация – человек решил общаться в социальных сетях, но для этого необходимо пройти регистрацию. Пользователь придумывает себе логин и пароль. На первый взгляд все очень просто. Однако каждому зарегистрированному пользователю сервер сайта присваивает ID. Тут у пользователей может возникнуть вполне логичный вопрос, что такое ID?

Пользователь придумывает себе логин и пароль. На первый взгляд все очень просто. Однако каждому зарегистрированному пользователю сервер сайта присваивает ID. Тут у пользователей может возникнуть вполне логичный вопрос, что такое ID?

Что значит ID?

На самом деле многие пользователи не имеют четкого представления о том, что такое Айди. В переводе с английского языка данная аббревиатура означает идентификатор – удостоверение личности. ID – это уникальный индивидуальный номер. Данный параметр есть у всех компьютеров, однако ID не является их именем. Это адрес сетевой карты, применяемой при подключении ко всемирной паутине. Благодаря этому имеется возможность идентифицировать устройство. Вот что такое значит ID компьютера.

Для чего нужен ID?

Использование Айди компьютера выполняется в целях активации программного обеспечения. Такая мера необходима в тех случаях, когда следует привязать программу к конкретному компьютеру и при этом выполнить блокировку запуска на других ПК. Идентификатор пользователя нужен и для пополнения денежных средств на его счету посредством платежных систем. Ведь известно, что сегодня многие операции, связанные с перечислением денег, выполняются через эти системы оплаты.

Идентификатор пользователя нужен и для пополнения денежных средств на его счету посредством платежных систем. Ведь известно, что сегодня многие операции, связанные с перечислением денег, выполняются через эти системы оплаты.

Чем ID отличается от IP?

Многие пользователи не отличают ID от IP. Их заблуждение в том, что они их обоих принимают за адрес компьютера. Следует знать, что каждый из этих номеров имеет свои функции и предназначения. Надо признать тот факт, что по некоторым признаком они схожи. Так, к примеру, у каждого пользователя сети ID и IP абсолютно уникальны, то есть не имеют аналогов. Оба этих номера означают идентификацию устройства. Однако между ними есть существенные отличия. Если не знаете, что такое ID, то это индивидуальный номер компьютера, а IP – это уникальный адрес.

Как узнать ID компьютера?

Для того чтобы посмотреть идентификатор компьютера, надо выполнить следующие действия:

- Перейти в меню «Пуск.

- Зайти в «Панель управления».

- В открывшемся окне найти иконку «Система» (выглядит как монитор с галочкой) и дважды щелкнуть по ней правой кнопкой мыши.

- В появившемся окне можно увидеть подробную информацию об установленной на компьютере системе.

- Затем выбрать «Диспетчер устройств» (это список программ и рабочих инструментов на компьютере).

- Перейти в список «Сетевые карты».

- В появившемся списке нужно нажать на пункт «Сетевая плата».

- Перейти в «Свойства», затем нажать на вкладку «Дополнительно».

- Выбрать «Сетевой адрес».

Вот тогда перед пользователем предстанет тот самый идентификатор компьютера с загадочным названием ID. Если же после всех вышеперечисленных операций эти сведения не отобразились, нужно зайти в меню «Пуск», найти вкладку «Стандартные» и нажать команду «Выполнить». Есть и другой способ входа в это окно. Для этого надо одновременно нажать клавиши Win + R. В отобразившемся окне следует ввести команду Cmd. Затем нужно нажать клавишу Enter. Появится командная строка, в которой необходимо набрать слово ipconfig/all. В результате пользователь получит сведения о данных сетевой карты.

Появится командная строка, в которой необходимо набрать слово ipconfig/all. В результате пользователь получит сведения о данных сетевой карты.

Как поменять ID компьютера?

Иногда у пользователей возникает вопрос о том, как поменять идентификатор компьютера и возможно ли это сделать? Да, изменить данные устройства можно. Ведь, по сути, ID – это имя компьютера. В операционной системе Windows даже у новичка без особого труда получится выполнить замену идентификатора. Для этого сначала необходимо найти текущее имя компьютера, затем нажать на кнопку «Изменить параметры». Кликнув еще раз на функцию «Изменить», надо ввести новое имя устройства. В завершение нужно нажать на «ОК». Таким образом будет выполнено сохранение внесенных изменений.

Похожие статьи

Как сделать репост – что это такое, особенности разных социальных сетей и Ютуба Информация о том, как сделать репост, будет полезной для пользователей социальных сетей, потому что эта функция позволяет делиться с другими интересными материалами – фото, видео, статьями, текстовыми записями. |

Как сделать загрузочную флешку – что это такое, использование разных программ, как из загрузочной сделать обычную флешку? Как сделать загрузочную флешку, должен знать любой пользователь персонального компьютера. Этот маленький девайс влияет на удобство использования некоторых программ и помогает восстановить операционную систему в случае экстренной необходимости. |

|

Как поднять ФПС в КС ГО – что это такое, как узнать, почему падает, способы увеличения Как поднять ФПС в КС ГО должен знать каждый геймер, ведь от этого показателя напрямую зависит качество игры. Существуют несколько методов увеличения кадровой частоты, которые всегда лучше применять в комплексе | Как сделать скриншот на компьютере, телефоне и планшете – инструкции Нередко вопрос, как сделать скриншот, возникает у людей, которые пользуются компьютером продолжительное время. |

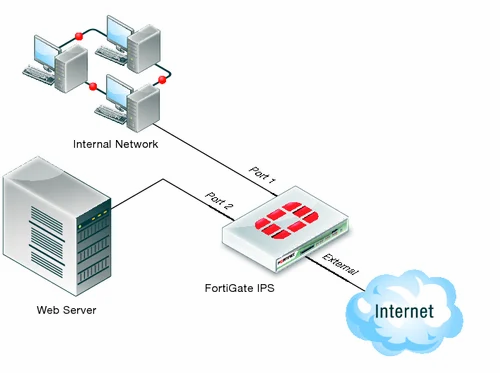

IDS и IPS: основные различия и сходства

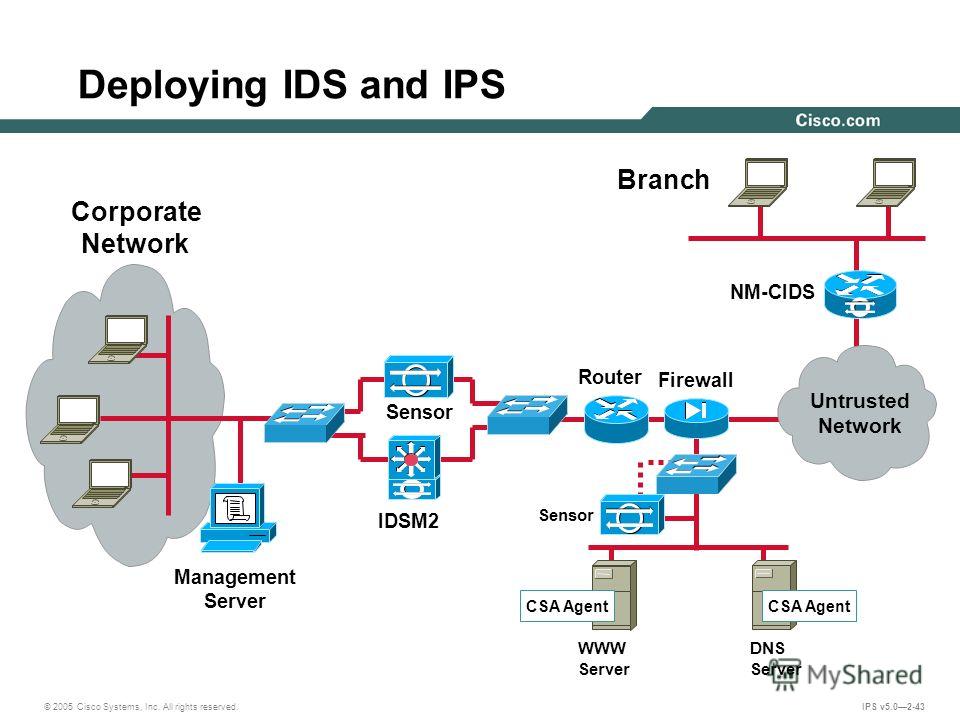

Система обнаружения вторжений (IDS) определяется как решение, которое отслеживает сетевые события и анализирует их для обнаружения инцидентов безопасности и неизбежных угроз. Система предотвращения вторжений (IPS) определяется как решение, которое выполняет обнаружение вторжений, а затем делает шаг вперед и предотвращает любые обнаруженные угрозы. В этой статье перечислены основные различия и сходства между IDS и IPS.

Содержание

- Что такое система обнаружения вторжений (IDS)?

- Что такое система предотвращения вторжений (IPS)?

- 5 главных сходств между IDS и IPS

- 5 основных различий между IDS и IPS

Что такое система обнаружения вторжений (IDS)?

Системы обнаружения вторжений (IDS) контролируют корпоративные сети и анализируют события для обнаружения инцидентов безопасности и неизбежных угроз. Эти решения для обеспечения безопасности защищают предприятия, заранее предотвращая потенциальные инциденты кибербезопасности.

Эти решения для обеспечения безопасности защищают предприятия, заранее предотвращая потенциальные инциденты кибербезопасности.

IDS/IPS в корпоративной сети

Система обнаружения вторжений — это решение для мониторинга, которое выявляет подозрительные сетевые инциденты и отправляет предупреждения специалистам по реагированию на инциденты или аналитикам центра управления безопасностью (SOC). Эти оповещения позволяют персоналу службы безопасности расследовать обнаруженные проблемы и принимать соответствующие контрмеры для их устранения до того, как будет нанесен значительный ущерб.

Для IDS существует два основных места развертывания в сети — IDS на основе хоста (HIDS) и IDS на основе сети (NIDS). HIDS развертывается на уровне конечных точек и защищает отдельные конечные точки от угроз, в то время как решения NIDS отслеживают и защищают целые корпоративные сети.

Помимо места развертывания, IDS также отличается методологией, используемой для выявления потенциальных вторжений. IDS на основе сигнатур использует отпечатки пальцев для выявления известных угроз, таких как вредоносное ПО. После выявления вредоносного трафика его сигнатура перехватывается и добавляется в базу данных. Каждая сигнатура в этой базе данных сравнивается с сетевым трафиком в режиме реального времени для обнаружения новых угроз. Этот тип IDS способен быстро и точно обнаруживать известные угрозы.

IDS на основе сигнатур использует отпечатки пальцев для выявления известных угроз, таких как вредоносное ПО. После выявления вредоносного трафика его сигнатура перехватывается и добавляется в базу данных. Каждая сигнатура в этой базе данных сравнивается с сетевым трафиком в режиме реального времени для обнаружения новых угроз. Этот тип IDS способен быстро и точно обнаруживать известные угрозы.

Ложные срабатывания крайне редки, так как оповещения рассылаются только после обнаружения известной угрозы. Однако IDS-решения на основе сигнатур не могут обнаружить неизвестные угрозы и будут беспомощны перед лицом уязвимостей нулевого дня.

С другой стороны, IDS на основе аномалий работает, создавая «нормальную» модель поведения сети. Вся будущая сетевая активность сравнивается с этой моделью поведения, а сетевые аномалии выделяются как потенциальные угрозы, а персоналу службы безопасности рассылаются предупреждения. Этот тип IDS способен обнаруживать угрозы нулевого дня. Однако здесь возможны как ложноположительные, так и ложноотрицательные результаты.

Наконец, гибридная IDS использует обнаружение угроз на основе сигнатур и аномалий для точного и быстрого обнаружения кибератак.

Что такое система предотвращения вторжений (IPS)?

Системы предотвращения вторжений (IPS) выполняют обнаружение вторжений, а затем делают шаг вперед и блокируют любые обнаруженные угрозы .

Система предотвращения вторжений — это аппаратное или программное обеспечение сетевой безопасности, которое постоянно отслеживает поведение сети на наличие угроз, как и система обнаружения вторжений. Однако IPS идет на шаг впереди IDS и автоматически предпринимает соответствующие действия для предотвращения обнаруженных угроз, включая такие меры, как отчеты, блокирование трафика из определенного источника, отбрасывание пакетов или сброс соединения. Некоторые решения IPS также могут быть настроены на использование «приманки» (приманки, содержащей фиктивные данные), чтобы ввести злоумышленников в заблуждение и отвлечь их от их первоначальных целей, содержащих точные данные.

IPS — важнейший компонент современной корпоративной безопасности. Это связано с тем, что организационные сети 2022 года имеют множество точек доступа и обрабатывают большие объемы данных, что делает ручной мониторинг трафика и реагирование на угрозы сложной задачей. Кроме того, растущая популярность облачных платформ означает, что предприятия работают в средах с высокой степенью связи. Хотя это имеет различные преимущества, оно создает обширную поверхность для атак и увеличивает уязвимость, если облачная платформа не защищена должным образом.

По мере того, как количество угроз, с которыми сталкиваются корпоративные системы, растет и они становятся все более изощренными, автоматические решения по обеспечению безопасности, такие как IPS, становятся все более важными, чем когда-либо прежде. Это решение для сетевой безопасности позволяет компаниям противостоять угрозам практически в режиме реального времени, не нагружая возможности групп безопасности. Это достигается за счет сканирования больших объемов трафика без снижения производительности сети. Многие поставщики услуг безопасности объединяют IPS с решениями унифицированного управления угрозами (UTM) или брандмауэрами следующего поколения (NGFW).

Многие поставщики услуг безопасности объединяют IPS с решениями унифицированного управления угрозами (UTM) или брандмауэрами следующего поколения (NGFW).

Решения IPS размещаются в потоке сетевого трафика между точкой отправления и местом назначения. IPS может использовать любой из множества доступных методов для выявления угроз. Например, IPS на основе сигнатур сравнивает сетевую активность с сигнатурами ранее обнаруженных угроз. Хотя этот метод может легко отразить ранее обнаруженные атаки, он часто не может распознать новые угрозы.

И наоборот, IPS на основе аномалий отслеживает аномальную активность, создавая базовый стандарт поведения сети и сравнивая трафик с ним в режиме реального времени. Хотя этот метод более эффективен для обнаружения неизвестных угроз, чем IPS на основе сигнатур, он дает как ложные положительные, так и ложные отрицательные результаты. Передовые IPS оснащены искусственным интеллектом (AI) и машинным обучением (ML), чтобы улучшить их возможности мониторинга на основе аномалий и уменьшить количество ложных предупреждений.

Наконец, IPS на основе политик опирается на политики безопасности, установленные предприятием для обнаружения и блокировки нарушений. Этот тип IPS менее распространен, чем меры на основе сигнатур и аномалий, поскольку он требует от групп безопасности создания и настройки соответствующих политик вручную.

Подробнее: Что такое реальный мониторинг пользователей? Определение, ключевые компоненты и передовой опыт

Пять главных сходств между IDS и IPS

Системы обнаружения и предотвращения вторжений работают для защиты сетевой инфраструктуры. В основном они обнаруживают угрозы, сравнивая сетевой трафик с базой данных известных сигнатур кибератак или с «нормальной» моделью поведения сети. Основное различие между IDS и IPS заключается в том, что первая просто «отслеживает» сетевой трафик, а вторая «контролирует» его.

Принцип работы IDS и IPS во многом совпадает. Ниже перечислены пять основных сходств между двумя решениями кибербезопасности.

Сходства между IDS и IPS

1. Разработано для современных предприятий

Растущая распространенность удаленной работы в корпоративной среде после пандемии привела к тому, что корпоративные сети имеют больше точек доступа и более высокие объемы трафика, чем в прошлое. Таким образом, ручной мониторинг сети стал чрезвычайно сложным, особенно в высокосвязанных облачных средах. В дополнение к этому киберугрозы, с которыми сталкиваются службы корпоративной безопасности, становятся все более изощренными и многочисленными.

Все это делает передовые решения IDS и IPS неотъемлемой частью систем кибербезопасности любой современной организации. Эти автоматизированные инструменты безопасности позволяют организациям быстро и эффективно реагировать на атаки. Регулярные обновления также помогают этим системам оставаться в курсе последних угроз безопасности.

2. Работа с использованием баз данных сигнатур или моделей поведения

IDS и IPS защищают корпоративные системы, используя либо подход, основанный на сигнатурах, либо подход, основанный на моделировании поведения. Некоторые решения в области кибербезопасности могут даже использовать гибридную методологию, объединяющую два подхода. При обнаружении угрозы эти системы кибербезопасности оповещают ИТ-персонал и даже могут инициировать автоматические действия.

Некоторые решения в области кибербезопасности могут даже использовать гибридную методологию, объединяющую два подхода. При обнаружении угрозы эти системы кибербезопасности оповещают ИТ-персонал и даже могут инициировать автоматические действия.

Системы обнаружения и предотвращения вторжений на основе сигнатур лучше всего подходят для выявления известных киберугроз. Эти решения сравнивают сетевые данные с заранее определенным списком известных индикаторов компрометации.

Индикатор компрометации определяется как любое определенное поведение, предшествующее злоумышленной атаке. Он включает в себя известные последовательности байтов, вредоносные домены, хэши файлов и даже подозрительное содержимое электронной почты, например строки темы. После обнаружения индикатора компрометации пакет помечается для дальнейших действий.

При обнаружении совпадения сигнатуры система обнаружения или предотвращения вторжений выделяет его и предпринимает дальнейшие действия. Такие системы почти невосприимчивы к ложным срабатываниям и отрицательным результатам и обнаруживают угрозы с очень высокой скоростью и эффективностью. Однако они не могут обнаружить угрозу, если ее сигнатуры нет в их базах данных.

Однако они не могут обнаружить угрозу, если ее сигнатуры нет в их базах данных.

И наоборот, системы обнаружения вторжений и предотвращения вторжений на основе модели поведения работают, обнаруживая аномалии и инициируя действия в случае неизвестного или подозрительного поведения. Вместо того, чтобы искать только известные угрозы, эти системы обнаружения и предотвращения используют машинное обучение для создания «нормализованной» точки отсчета типичного поведения сети. Вся сетевая активность постоянно сравнивается с этим базовым уровнем. Эти системы не ищут известные индикаторы компрометации. Вместо этого они работают, выявляя аномальное поведение.

IDS и IPS, работающие по принципу анализа поведения, воздействуют на любое поведение сети, которое не соответствует созданной модели поведения. Например, эти системы будут выделять действия пользователей в нерабочее время, добавление новых устройств в сеть или несколько ранее неизвестных IP-адресов, пытающихся подключиться к сети.

Это может привести к тому, что невредоносное поведение будет выделено просто как ненормальное. Такие ложные срабатывания могут потребовать выделения дополнительных ресурсов для расследования. Однако IDS и IPS, использующие обнаружение аномалий на основе поведения, могут обнаруживать новые угрозы, которые не могут обнаружить системы обнаружения и предотвращения на основе сигнатур.

3. Использование автоматизации

В отличие от традиционных мер кибербезопасности, требующих круглосуточного наблюдения со стороны сотрудников службы безопасности, IDS и IPS используют автоматизацию для защиты высокоцифровых корпоративных сред. Это помогает ИТ-командам защищать корпоративные сети от киберугроз с минимальными затратами ресурсов.

Системы обнаружения и предотвращения вторжений обеспечивают защиту сети с использованием как аппаратного, так и программного подхода. В первом случае датчики стратегически размещаются в ключевых точках корпоративной сети для мониторинга сетевых данных. В последнем случае средства обнаружения и предотвращения устанавливаются на устройствах, подключенных к сети, для отслеживания входящих и исходящих данных. При обнаружении угрозы эти решения автоматически поднимают тревогу. На основе настроенных правил и политик IPS также может инициировать дальнейшие действия без вмешательства человека.

В последнем случае средства обнаружения и предотвращения устанавливаются на устройствах, подключенных к сети, для отслеживания входящих и исходящих данных. При обнаружении угрозы эти решения автоматически поднимают тревогу. На основе настроенных правил и политик IPS также может инициировать дальнейшие действия без вмешательства человека.

4. Упростите соблюдение нормативных требований

Регулирующие органы во многих юрисдикциях требуют от корпораций обеспечения безопасности данных клиентов. Это особенно актуально для предприятий, работающих в более чувствительных отраслевых вертикалях, таких как здравоохранение и финансы. Соблюдение установленных директив влечет за собой инвестиции в стандартные меры защиты данных, такие как IDS и IPS. Эти решения для обеспечения безопасности помогают обеспечить соответствие многочисленным нормативным требованиям. Кроме того, они ведут записи аудита, которые полезны во время расследований соответствия.

Поскольку предприятия постоянно увеличивают свое цифровое присутствие, мониторинг всей сетевой среды требует больше ресурсов, чем обычно. IDS и IPS обнаруживают и блокируют вредоносные данные до того, как они смогут причинить серьезный ущерб. Благодаря автоматическому выполнению требований соответствия, IDS, IPS и другие устройства безопасности работают в унисон, чтобы снизить нагрузку на команды безопасности.

IDS и IPS обнаруживают и блокируют вредоносные данные до того, как они смогут причинить серьезный ущерб. Благодаря автоматическому выполнению требований соответствия, IDS, IPS и другие устройства безопасности работают в унисон, чтобы снизить нагрузку на команды безопасности.

Для соблюдения строгих нормативных директив может также потребоваться тщательный мониторинг бизнес-инфраструктуры. IDS и IPS могут пассивно отслеживать различные сегменты сети и контролировать менее заметный трафик. Например, при правильной установке эти решения могут выявлять аномалии в трафике, которые существуют только в пределах подключения к локальной сети и не отслеживаются другими решениями по обеспечению безопасности.

Настройка оповещений IDS и IPS также обеспечивает надежную защиту в соответствии с требованиями соответствия. Мониторинг в режиме реального времени с помощью систем обнаружения и предотвращения вторжений позволяет ИТ-специалистам предпринимать необходимые действия сразу же после обнаружения аномалии. Это помогает предотвратить нарушения за счет значительного снижения сложности процесса принятия решений предприятием.

Это помогает предотвратить нарушения за счет значительного снижения сложности процесса принятия решений предприятием.

Наконец, в случае нарушения безопасности данные, собранные IDS и IPS, могут быть переданы в суды определенных юрисдикций. Эта информация может быть использована в качестве доказательства того, что пострадавшая организация сделала все возможное, чтобы предотвратить нарушение. Это также может предоставить властям данные судебно-медицинской экспертизы, необходимые для расследования события и потенциальной идентификации злоумышленников.

5. Эффективное применение бизнес-политик

Применение бизнес-политик в удаленной рабочей среде не всегда просто. Последнее ключевое сходство между IDS и IPS заключается в их способности помочь обеспечить высокую безопасность и этичность бизнес-операций за счет применения политик.

Решения по обнаружению и предотвращению вторжений можно настроить для применения политик безопасности на уровне корпоративной сети. Например, если политика компании предписывает использование определенной службы VPN, IPS можно настроить так, чтобы блокировать трафик от других VPN. Журналы и отчеты, сгенерированные этими инструментами, также можно использовать для составления учебных модулей и создания новых операционных политик и политик безопасности.

Например, если политика компании предписывает использование определенной службы VPN, IPS можно настроить так, чтобы блокировать трафик от других VPN. Журналы и отчеты, сгенерированные этими инструментами, также можно использовать для составления учебных модулей и создания новых операционных политик и политик безопасности.

Эти решения для обеспечения безопасности могут обнаруживать ненадлежащее поведение в киберпространстве, фиксировать его и обрабатывать как событие безопасности. Это позволяет удаленно отслеживать хронических или подозреваемых нарушителей политики и собирать доказательства злонамеренного поведения.

Подробнее: Что такое управление привилегированным доступом (PAM)? Определение, компоненты и рекомендации

Пять главных различий между IDS и IPS

Хотя системы обнаружения и предотвращения вторжений схожи во многих важных аспектах, они также имеют несколько ключевых отличий в области применения, расположении, типе, уровне требуемого вмешательства, и конфигурация.

| Объем | |

| Система обнаружения вторжений | Система предотвращения вторжений |

| IDS работает как инструмент мониторинга, который считывает и сравнивает сетевые пакеты с базой данных известных сигнатур угроз или базовым уровнем, созданным с помощью машинного обучения. | IPS — это решение на основе управления, которое либо принимает, либо отклоняет сетевые пакеты на основе заранее определенных наборов правил. IPS может выполнять работу IDS, но наоборот невозможна. |

| Местоположение и диапазон | |

| Система обнаружения вторжений | Система предотвращения вторжений |

IDS работает в корпоративной сети, отслеживая и анализируя трафик в режиме реального времени. Пакеты в любом месте сети сканируются на наличие индикаторов компрометации, и любые обнаруженные угрозы или аномалии помечаются. Пакеты в любом месте сети сканируются на наличие индикаторов компрометации, и любые обнаруженные угрозы или аномалии помечаются.При обнаружении нарушения настроенных политик безопасности, например сканера портов, программы-вымогателя или вредоносного ПО, IDS предупреждает сотрудников службы безопасности о дальнейших действиях. | IPS обычно работает в том же сетевом расположении, что и брандмауэр, перехватывая трафик на стыке, где внутренняя сеть встречается с Интернетом в целом. При обнаружении угрозы IPS останавливает поток вредоносного трафика. В отличие от IDS, IPS может блокировать угрозу и предотвращать попадание вредоносных пакетов в цель, одновременно предупреждая персонал службы безопасности. Однако его радиус действия может быть ограничен по сравнению с IDS. IPS может полагаться на IDS, чтобы увеличить диапазон наблюдения. |

| Типы | |

| Система обнаружения вторжений | Система предотвращения вторжений |

IDS на базе хоста (HIDS) развертывается на уровне конечных точек для защиты отдельных устройств от киберугроз. Этот тип IDS может отслеживать сетевой трафик, входящий и исходящий от устройства. Он также может отслеживать запущенные процессы и просматривать системные журналы. Этот тип IDS может отслеживать сетевой трафик, входящий и исходящий от устройства. Он также может отслеживать запущенные процессы и просматривать системные журналы.HIDS защищает только свой хост-компьютер, что означает, что он не имеет доступа ко всем сетевым данным и соответствующему контексту для принятия решений. Тем не менее, он обеспечивает детальное представление о работе хост-устройства. Сетевые IDS (NIDS) отслеживают всю сеть предприятия. Он отслеживает весь трафик, который проходит к каждому устройству в сети и от него, и принимает решения, изучая метаданные и содержимое пакетов. NIDS имеет более широкую точку зрения, чем HIDS, предоставляя больше контекстной информации и позволяя обнаруживать широко распространенные угрозы. Однако такие системы могут не иметь подробной информации об устройствах, которые они защищают. | Host-based IPS (HIPS) — это программное обеспечение кибербезопасности, которое размещается на отдельных клиентах и серверах. Он отслеживает события и предотвращает атаки на уровне устройства. Он отслеживает события и предотвращает атаки на уровне устройства.Сетевая IPS (NIPS) развернута в сетевой инфраструктуре предприятия. Он отслеживает все данные во всей сети и предотвращает угрозы до того, как они достигнут своих целей. Wireless IPS (WIPS) — это устройство сетевой безопасности, которое отслеживает радиоволны на наличие несанкционированных точек доступа и автоматически принимает контрмеры, чтобы предотвратить их повреждение корпоративных систем. |

| Требуемый уровень вмешательства | |

| Система обнаружения вторжений | Система предотвращения вторжений |

IDS полагается на вмешательство ИТ-специалистов или других систем безопасности для предотвращения угроз. Он способен сканировать сети на наличие известных и ранее неизвестных угроз. Однако он не может использовать результаты этих сканирований для реализации заранее определенного плана действий и самостоятельного устранения выявленных угроз. Если другое решение, такое как IPS, не будет реализовано, IDS потребуется выделенный человеческий ресурс для борьбы с вредоносным трафиком после его обнаружения. | IPS — это высокоактивное решение для кибербезопасности, которое использует либо базу данных последних сигнатур угроз, либо модель поведения на основе машинного обучения для обнаружения и предотвращения нарушений кибербезопасности. В отличие от IDS, решения IPS способны автономно останавливать угрозы до того, как они смогут причинить какой-либо ущерб. |

| Конфигурация | |

| Система обнаружения вторжений | Система предотвращения вторжений |

| IDS обычно настраивается для работы во встроенном режиме. Группы безопасности могут указать ожидаемые действия IDS при обнаружении угрозы. Например, IDS может создать журнал событий, передать уведомление на пейджер или консоль или передать команду маршрутизатору или брандмауэру. Регистрация активности предоставляет криминалистическую информацию, которая позволяет группам безопасности анализировать успешные эксплойты. Журналы также можно использовать для обновления политик маршрутизатора, брандмауэра и сервера, чтобы предотвратить повторение таких событий. Предприятия обычно настраивают IDS для обработки журналов и предупреждений, пока маршрутизаторы, брандмауэры и серверы борются с угрозами. | В сети IPS размещается за брандмауэром. IPS обычно настраивается для работы либо в качестве конечного хоста, либо во встроенном режиме. IPS на основе поведения может иногда вызывать ложные тревоги, поскольку его фильтр улавливает безобидные аномалии. Путем точной настройки конфигурации этого типа IPS можно настроить его на распознавание обычного сетевого трафика и его пропуск, таким образом, обнаруживая угрозы без нарушения повседневных сетевых операций. |

Еда на вынос

В постпандемическом мире киберугрозы стали опаснее, чем когда-либо прежде. Системы сетевой безопасности, которые объединяют базы данных сигнатур и искусственный интеллект, такие как IDS и IPS, являются мощными инструментами, которые позволяют ИТ-специалистам укреплять свои позиции в области безопасности против продвинутых злоумышленников.

Системы сетевой безопасности, которые объединяют базы данных сигнатур и искусственный интеллект, такие как IDS и IPS, являются мощными инструментами, которые позволяют ИТ-специалистам укреплять свои позиции в области безопасности против продвинутых злоумышленников.

Эти платформы безопасности схожи с точки зрения преимуществ, которые они предлагают, и режима работы. Однако они различаются по конфигурации, требуемому уровню вмешательства, объему, типу, расположению и диапазону. В сочетании эти решения кибербезопасности работают вместе, чтобы предотвратить попадание вредоносных сетевых данных к месту назначения, а также предупредить персонал службы безопасности о необходимости принятия мер по исправлению положения.

Содержится ли в этой статье подробный обзор основных различий и сходств между системами обнаружения и предотвращения вторжений? Дайте нам знать LinkedIn , Twitter , или Facebook !

БОЛЬШЕ О СЕТЕВОЙ БЕЗОПАСНОСТИ- Что такое безопасность электронной почты? Определение, преимущества, примеры и рекомендации

- Что такое обнаружение мошенничества? Определение, типы, приложения и рекомендации

- 10 лучших систем обнаружения и предотвращения вторжений в ИТ на 2021 год

- Что такое система обнаружения и предотвращения вторжений? Определение, примеры, методы и передовой опыт

- Что такое изоляция браузера? Определение, технологические компоненты и поставщики

IDS и IPS: определения, сравнения и зачем они нужны

Система обнаружения вторжений (IDS) отслеживает трафик в вашей сети, анализирует этот трафик на наличие сигнатур, соответствующих известным атакам, и, когда происходит что-то подозрительное, вы получаете предупреждение. Тем временем трафик продолжает течь.

Тем временем трафик продолжает течь.

Система предотвращения вторжений (IPS) также отслеживает трафик. Но когда происходит что-то необычное, движение вообще останавливается, пока вы не расследуете и не решите снова открыть шлюзы.

За что вы будете голосовать в дебатах IDS и IPS? Если вы работаете в сфере ИТ, вам, вероятно, в какой-то момент вашей карьеры зададут этот вопрос. И если вы не знаете, как ответить прямо сейчас, вы, конечно, не одиноки.

Обе системы имеют свои преимущества и недостатки. Из-за этого некоторые эксперты считают, что комбинация IDS/IPS — лучший способ защитить сервер.

Что такое IDS?

Вы хотите защитить активы на вашем сервере. Но вы же не хотите замедлять трафик, даже если возникнет проблема. Система обнаружения вторжений (IDS) может стать решением, которое вы искали.

Существует пять основных типов IDS.

- Сеть: Выберите точку в вашей сети и проверьте весь трафик на всех устройствах из этой точки.

- Хост: Изучите трафик, входящий и исходящий от независимых устройств в вашей сети, и оставьте все остальные устройства в покое.

- На основе протокола: Установите защиту между устройством и сервером и отслеживайте весь трафик, который проходит между ними.

- На основе прикладного протокола: Разместите защиту в группе серверов и следите за тем, как они взаимодействуют друг с другом.

- Гибрид: Объедините некоторые из перечисленных выше подходов в систему, созданную специально для вас.

Независимо от того, какой тип IDS вы выберете, основная функция будет одинаковой. Вы будете использовать пассивную технологию для обнаружения вторжения. Когда что-то будет найдено, вы получите уведомление об этом.

Ваша система может обнаружить проблемы с:

- шаблонами. Технология помечает необычные запросы, очень большие размеры пакетов или что-то еще, что в данный момент кажется необычным для вашей системы.

- Предыдущие атаки. Эта технология помечает на вашем сервере все, что использовалось в известной и успешной атаке на другой сервер.

- Машинное обучение. Система собирает информацию обо всем, что происходит на вашем сервере в течение дня, и эти данные помогают улучшить защиту.

Такая система имеет множество преимуществ. Вы можете настроить его очень быстро, и злоумышленникам будет трудно обнаружить вашу защиту. Но к тому времени, когда вы получите уведомление о продолжающейся атаке, вы, возможно, потеряете драгоценное время, которое могли бы использовать для защиты своих активов.

Что такое IPS?

Вы хотите остановить атаку, как только она будет обнаружена, даже если это означает закрытие законного трафика из соображений безопасности. Вам может подойти система защиты от вторжений (IPS).

Цель IPS — предотвратить повреждение. Пока вы держите в курсе об атаке, система уже работает над обеспечением безопасности.

IPS может защитить от внешних злоумышленников. Но люди в вашей организации также могут предпринять шаги, которые нанесут ущерб вашей безопасности. IPS также может защитить от этих действий, поэтому она может помочь вашим сотрудникам понять, что разрешено, а что нет.

Существует четыре основных типа IPS:

- Сеть: Анализ и защита трафика в вашей сети.

- Беспроводная связь: Наблюдайте за всем, что происходит в беспроводной сети, и защищайтесь от атак, начатых оттуда.

- Поведение сети: Точечные атаки, связанные с необычным трафиком в вашей сети.

- На основе хоста: События сканирования, происходящие на указанном вами хосте.

Большинство администраторов устанавливают IPS сразу за брандмауэром. Но ясно, что вы можете настроить различные конфигурации для защиты активов вашей компании очень индивидуально.

Независимо от того, какой тип вы выберете, IPS выполнит предсказуемый набор шагов.

IPS отслеживает вашу сеть на наличие подозрительной активности или текущих атак. Когда обнаруживается аномалия, вы получаете предупреждение. Но тем временем система начинает действовать. Это может быть:

- Закрытие сеансов. Он может определить точку входа для необычной активности и заблокировать ее продолжение. Это может означать завершение сеанса TCP, блокировку IP-адреса или что-то подобное.

- Укрепить брандмауэры. Возможно, система обнаружила брешь в брандмауэре, через которую проникла атака. Изменение в программировании может предотвратить нечто подобное в будущем.

- Уборка. Система может сканировать сервер на наличие поврежденного или вредоносного содержимого и удалять его.

IPS работает в режиме реального времени, и технология проверяет каждый пакет, проходящий через защищаемое пространство. В ответ на атаку могут быть предприняты быстрые и значительные действия, и хотя это может защитить вас, эти системы могут выдавать ложные срабатывания. Когда это происходит, трафик может замедляться без всякой причины.

Когда это происходит, трафик может замедляться без всякой причины.

По окончании атаки и очистки у вас есть отчет о том, что пошло не так, и что система сделала, чтобы это исправить. Вы можете использовать эти данные, чтобы защитить свою систему от будущих атак. И вы можете вернуться к средствам защиты, созданным системой, и отменить их, если сочтете, что они бесполезны.

IDS и IPS: различия и сходства

Что выбрать: IDS или IPS? Давайте рассмотрим, чем они похожи и что отличает их друг от друга.

Обе системы могут:

- Монитор. После установки эти программы могут просматривать трафик в пределах указанных вами параметров и будут работать до тех пор, пока вы их не отключите.

- Предупреждение. Обе программы отправят уведомление указанным вами лицам при обнаружении проблемы.

- Узнать. Оба могут использовать машинное обучение для понимания закономерностей и возникающих угроз.

- Журнал. Оба будут хранить записи об атаках и ответах, чтобы вы могли соответствующим образом настроить свою защиту.

Но они отличаются из-за:

- Ответ. IDS является пассивной, а IPS является активной системой управления. Вы должны принять меры после того, как IDS предупредит вас, так как ваша система все еще находится под атакой.

- Защита. Возможно, IDS предлагает меньше помощи, когда вы находитесь под угрозой. Вы должны выяснить, что делать, когда это делать и как наводить порядок. IPS делает все это за вас.

- Ложные срабатывания. Если IDS предупреждает вас о чем-то, что совсем не вызывает беспокойства, неудобство испытываете только вы. Если IPS отключит трафик, это может повлиять на многих людей.

Просмотрите эти списки, и вы сможете сразу понять, какая система лучше всего подходит для вас. Если ваша компания не может справиться со сбоями, например, из-за технической ошибки, IDS может быть лучшим решением. Но если вы не можете выдержать даже секунды атаки без потери коммерческой тайны или своей репутации, IPS может быть лучше.

Но если вы не можете выдержать даже секунды атаки без потери коммерческой тайны или своей репутации, IPS может быть лучше.

IDS и IPS работают вместе

Многие компании избегают проблемы IDS и IPS, развертывая оба решения для защиты своих ресурсов и серверов.

Выберите такой вариант, и вы сможете использовать IPS для активной безопасности сети, в то время как IDS даст вам глубокое понимание того, как трафик перемещается по вашей сети.

Решение, подобное этому, дает вам информацию, которую вы можете использовать для обеспечения безопасности всей вашей системы. Но вы также не позволите атаке остаться незамеченной.

В Okta мы используем контекст идентификации, чтобы предложить облегченную комбинацию IDS/IPS для обеспечения конфиденциальности и безопасности наших клиентов. Развертывание такой комбинации дает вашим клиентам лучшее из обоих миров, защищая активы и устраняя слишком много ложных срабатываний.

Мы хотели бы рассказать вам больше о том, как это работает.

Ответ на него очень прост. Снимок с экрана можно создать несколькими способами. Эта опция возможна на всех гаджетах.

Ответ на него очень прост. Снимок с экрана можно создать несколькими способами. Эта опция возможна на всех гаджетах.