Рабочие анонимайзеры. Анонимайзер и почему вместо него лучше использовать VPN

Социальные сети плотно вошли в жизнь современного человека. Для одних – это рабочий инструмент, для других – источник получения новостей, для третьих – способ отвлечься и расслабиться. Поэтому когда не удается зайти на сайт ВКонтакте, приходится искать различные варианты решения этой проблемы. Самый надежный из них – использовать анонимайзер «Хамелеон».

Причины ограничения доступа

Когда не получается войти на сайт ВК, первым делом пользователи начинают винить разработчиков. Да, сбои в работе социальной сети случаются. Но это настолько редкое явление, что сталкиваются с ним нечасто. Поэтому источник проблемы стоит поискать в другом.

Причины ограничения доступа:

- блокировка аккаунта в связи с нарушением правил социальной сети;

- ограничение доступа в пределах определенного региона;

- установленный запрет на вход в социальные сети со стороны работодателя;

- сбои в работе интернет-провайдера.

Чаще всего пользователи ищут «обходилку» для посещения социальных сетей на работе. Для этого им необходимо скрыть свой IP-адрес при помощи анонимайзера. Их в сети бесконечное множество, но на сегодняшний день самым популярным и стабильным является анонимайзер «Хамелеон».

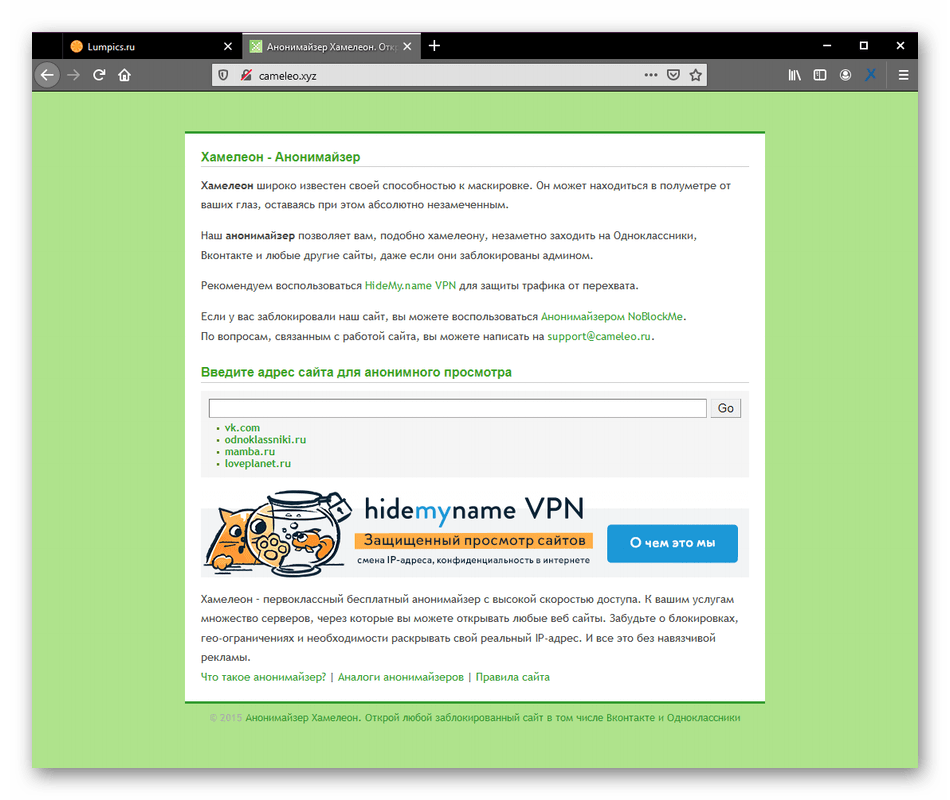

«Хамелеон» – что это

Хамелеон – это онлайн-сервис, который дает возможность скрыть данные о местоположении, оборудовании, веб-браузере и прочей конфиденциальной информации пользователя. С его помощью можно посещать любые сайты, доступ к которым ограничен по каким-либо внешним причинам. В сравнении с другими аналогичными сервисами Хамелеон имеет ряд преимуществ:

- высокая скорость доступа;

- большое количество серверов, через которые можно открывать заблокированные сайты;

- отсутствие рекламы;

- бесплатный доступ к возможностям сервиса без регистрации и СМС;

- работает в режиме онлайн, нет необходимости скачивать посторонние программы;

- удобство и простота использования.

Если опустить сложные технические термины, то принцип работы анонимайзера заключается в следующем: пользователь вводит в адресную строку URL сайта, а сервис загружает его и от своего имени создает зеркало. После этого он открывает сайт, но уже по другому адресу.

Чтобы понять, как это происходит, перейдем к практике.

Как зайти в ВК через Хамелеон

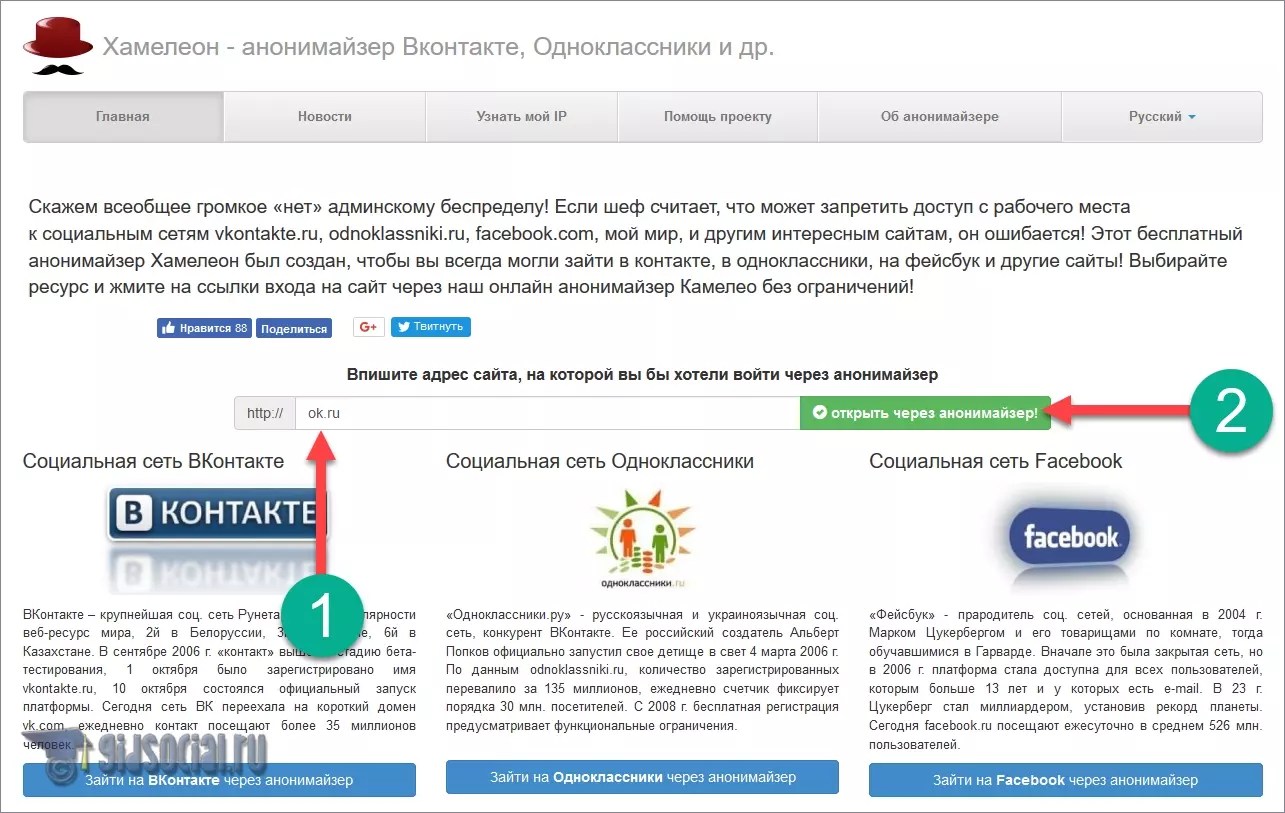

Воспользоваться сервисом можно с любого устройства, у которого есть доступ в Интернет. Главное – четко следовать пошаговой инструкции, представленной ниже.

Пошаговая инструкция:

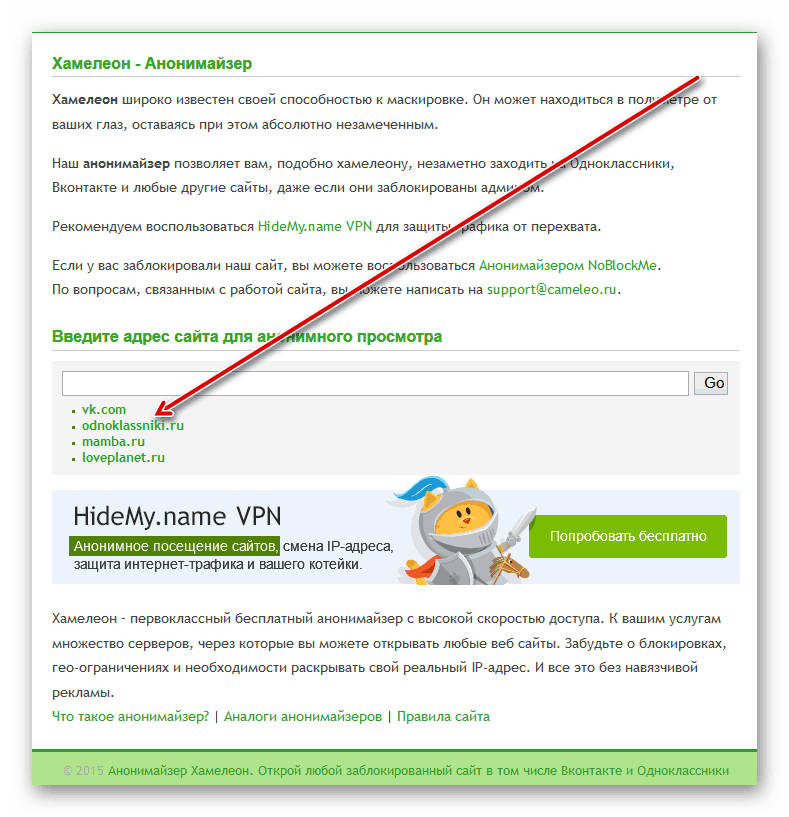

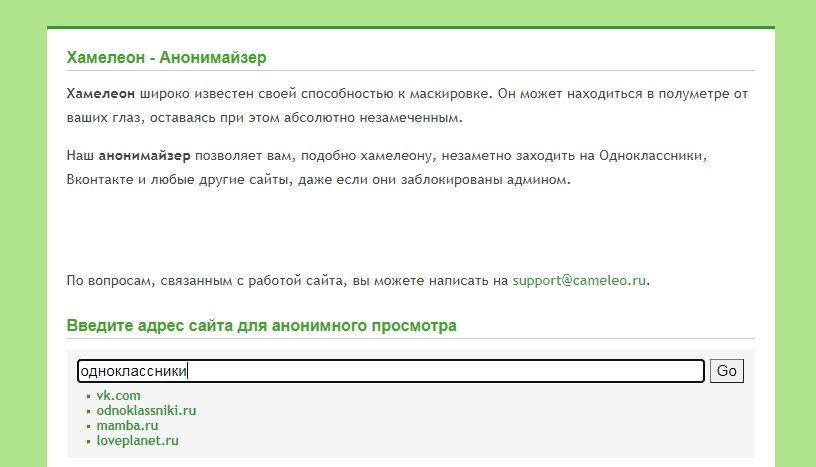

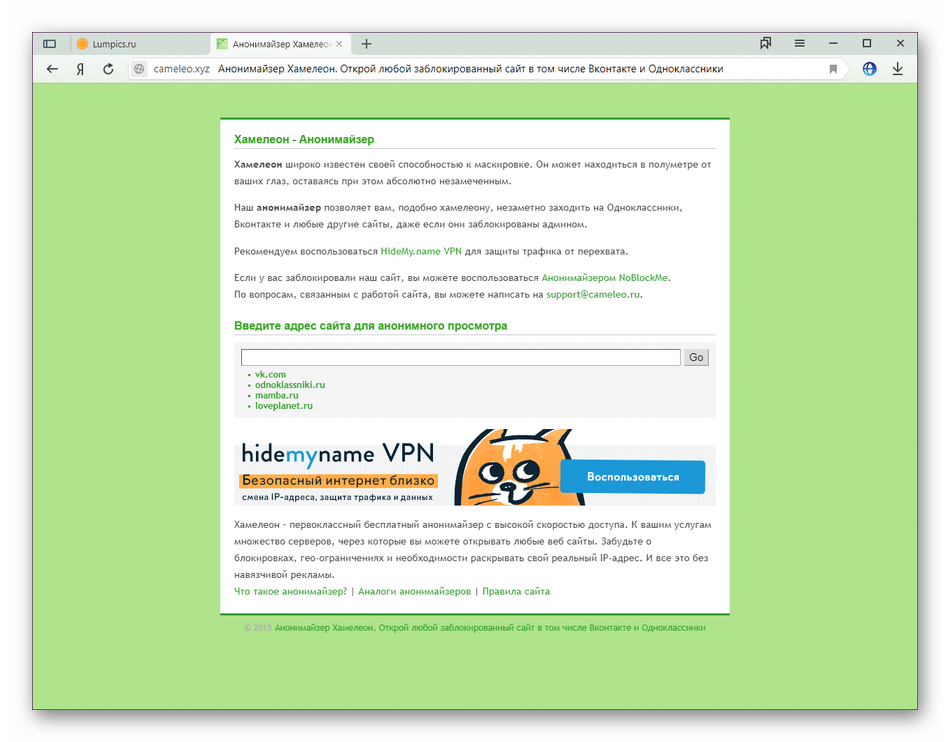

- Зайти на сайт http://cameleo.xyz/ через любой интернет-браузер.

Иногда провайдеры могут блокировать данный сайт. Поэтому при его загрузке возможно появление ошибки «Страница не найдена».

- Далее в адресную строку нужно ввести адрес «vk.com» или выбрать его из списка под ней.

- Для перехода на сайт соцсети осталось нажать кнопку «Go».

- После этого пользователь перенаправляется на главную страницу ВКонтакте. Обратите внимание на смену адреса сайта в адресной строке перед надписью «Добро пожаловать».

- Для входа в аккаунт нужно ввести в соответствующих полях логин и пароль.

- Последний шаг – нажать кнопку «Войти».

Стоит отметить, что сменить свой IP-адрес через анонимайзер и зайти в мобильное приложение ВКонтакте не получится. Использовать Хамелеон можно только в рамках мобильного или декстопного веб-браузера.

Чтобы закрепить новую информацию и рассмотреть все подробнее на живом примере, предлагаем посмотреть видео.

Подведем итоги

В изложенном материале выяснилось, что для обхода запрета на вход в ВК нужно поменять свой IP-адрес. Причем это правило относится не только к социальным сетям, но и к новостным, развлекательным и прочим веб-ресурсам. Поэтому представленная инструкция является универсальной и еще не раз пригодится для просмотра ограниченного контента. Если у вас остались вопросы по работе с сервисом, оставляйте их в комментариях.

Если у вас остались вопросы по работе с сервисом, оставляйте их в комментариях.

Иногда случается так, что войти во ВКонтакте под своей учётной записью оказывается невозможно. Причина кроется в блокировке социальных сетей системным администратором с вашей работы или места учёбы. Что делать, если необходимо срочно посетить учётную запись, но сделать это невозможность?

Самым оптимальным решением будет воспользоваться обходными путями, среди которых расположился анонимайзер или зеркало. О том, как все это работает и для чего нужно, чуть ниже.

Вход в ВК

Как зайти на свою страницу во ВК

Вход в социальную сеть осуществляется исключительно через главную страницу, доступную по ссылке — http://vk.com. Следует учесть её официальный адрес, ведь существуют сайты реплики, которые выглядят, словно оригинальные страницы для авторизации, но передают всю полученную информацию злоумышленникам.

Итак, перейдя по предложенному адресу, вы увидите заглавную страницу VKontakte. Обратите внимание на окно авторизации, расположенное слева. Вас попросят ввести электронную почту или телефон, дополнив их данными о пароле. Затем следует нажать на кнопку «Войти». Если никаких ошибок при вводе данных допущено не было, произойдёт авторизация, и вы сможете спокойно проводить время у себя на странице.

Обратите внимание на окно авторизации, расположенное слева. Вас попросят ввести электронную почту или телефон, дополнив их данными о пароле. Затем следует нажать на кнопку «Войти». Если никаких ошибок при вводе данных допущено не было, произойдёт авторизация, и вы сможете спокойно проводить время у себя на странице.

Вход в ВК на свою страницу

Как зайти на страницу в ВК через анонимайзер

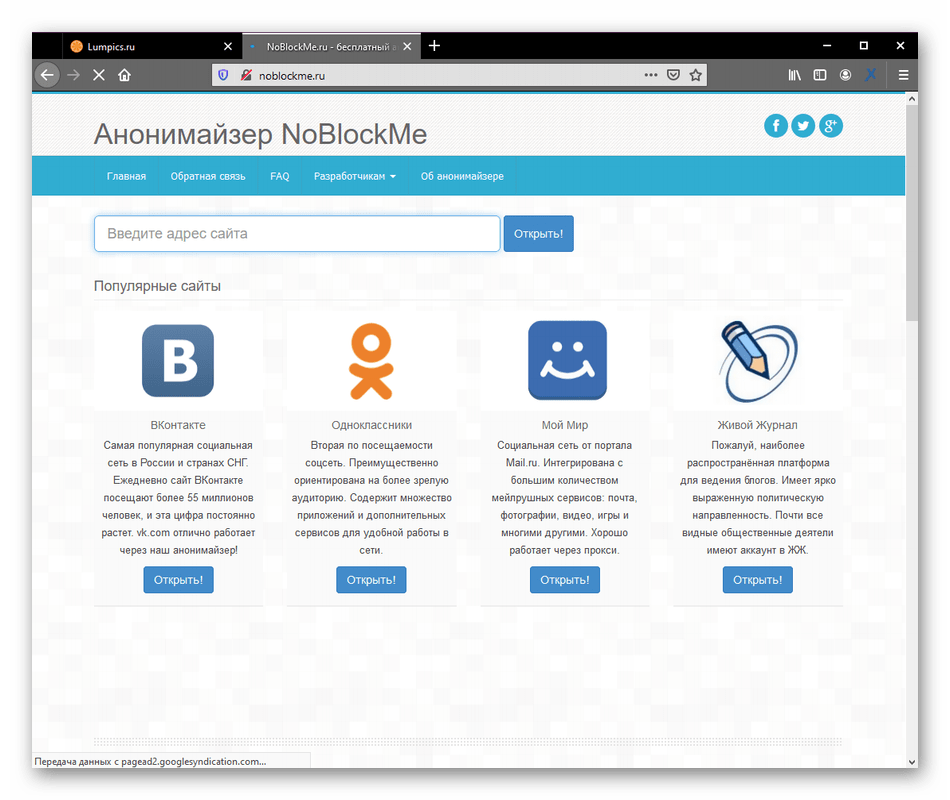

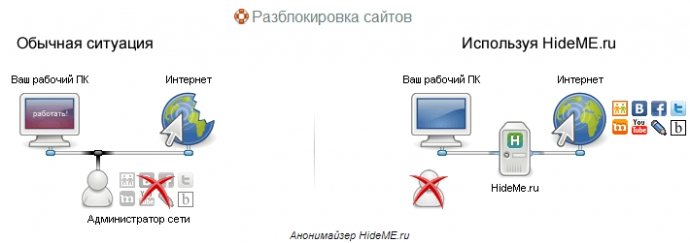

Анонимайзер — это специализированный сервис, направленный на сокрытие информации о пользователе при работе в сети. Их используют как промежуточные точки, необходимые для авторизации на одном из сайтов, закрытых для свободного доступа со стороны системного администратора или провайдера.

Технология скрывает реальный адрес пользователя, что позволяет обойти блокировку без каких-либо проблем. Проще говоря, система даже не замечает присутствие пользователя на запрещенном сайте.

Количество анонимайзеров достаточно велико, поэтому можно выбрать любой, ведь они работают по схожему принципу. Однако для безопасности личных данных не забывайте сменить пароль после использования подобных сервисов. В виде примера будет приведен сервис: https://2ip.ru/anonim/.

Однако для безопасности личных данных не забывайте сменить пароль после использования подобных сервисов. В виде примера будет приведен сервис: https://2ip.ru/anonim/.

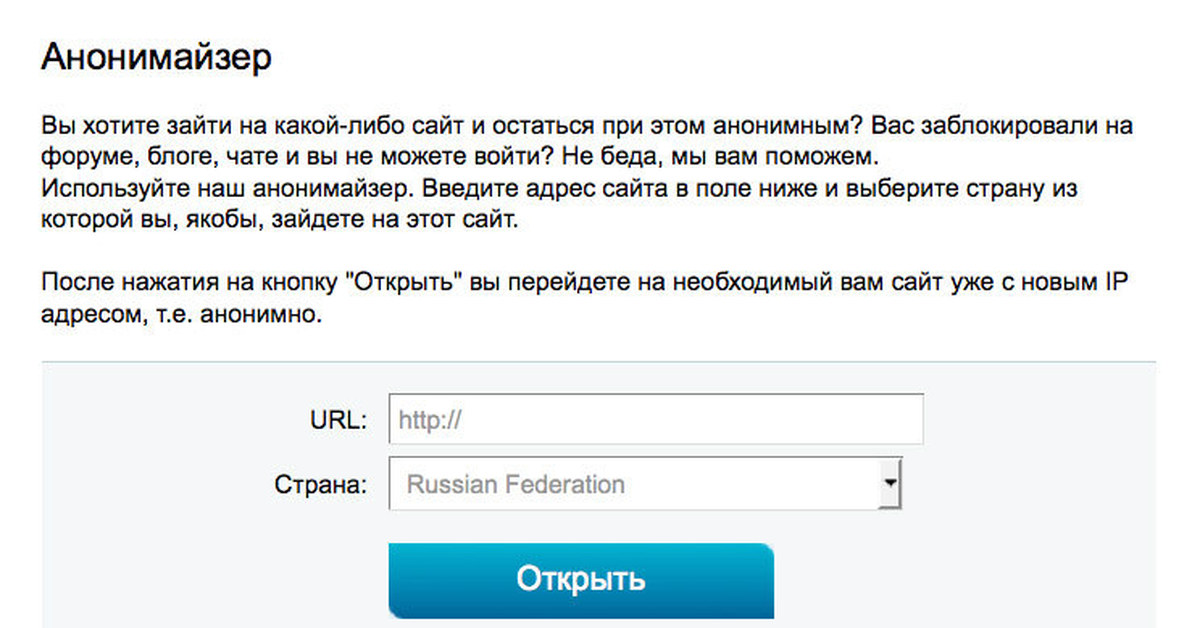

После перехода по ссылке перед вами появится форма для заполнения. Здесь будет значиться страна, чей IP будет использован для входа. Рядом расположена строка для сайта, который мы планируем посетить. В URL вводим уже встреченный ранее http://vk.com. В качестве страны можно выбрать любую из списка, но в некоторых случаях перенаправление не сработает. Лучше всего отдать своё предпочтение United Kingdom или Germany. Следом остаётся лишь кликнуть по «Открыть», после чего произойдёт перенаправление на главную страницу ВК.

Как можно будет увидеть в адресной строке, ссылка будет выглядеть иначе, так как будет отражаться посещение сайта через прокси-сервер, использованный анонимайзером.

Проще говоря, вы получаете возможность скрыть свою активность от системного администратора.

Входим через зеркало

Перейдя по приведённому выше адресу, вы окажитесь на главной странице зеркала. Разобраться в ней не составит особого труда, ведь она полностью переведена на русский язык. Вам остается лишь ввести адрес ссылки для просмотра и нажать «Go». Популярные запросы, которые пользуется повышенным спросом, находятся чуть ниже, а на первой строчке будет необходимый VK.

Разобраться в ней не составит особого труда, ведь она полностью переведена на русский язык. Вам остается лишь ввести адрес ссылки для просмотра и нажать «Go». Популярные запросы, которые пользуется повышенным спросом, находятся чуть ниже, а на первой строчке будет необходимый VK.

Следом всё происходит аналогичным образом и вас перенаправляют на заглавную страницу социальной сети. Вход при этом будет осуществлять при помощи зеркала, поэтому отследить вашу активность не удастся, по крайне мере системный администратор точно ничего не заметит.

Как зайти в ВК через зеркало на мобильном телефоне

Варианты, приведённые выше, способны некорректно отображаться страницы, если вы вышли через мобильные гаджеты. В таком случае лучшим решением будет воспользоваться сервисом http://apidog.ru/auth.php. Он давно зарекомендовал себя как проверенная площадка и позволяет посещать аккаунт через любую операционную систему.

Стоит отметить, что он создавался исключительно для посещения социальной сети VKontakte, поэтому если вы хотите перемещаться и по другим ресурсам, то советуем обратить внимание на варианты, приведенные выше.

Итак, посетив приведенный выше адрес, вы увидите информативное окно с полями для входа в учётную запись. Снизу будет указана система, с какой вы планируете зайти в социальную сеть. По умолчанию это Android. Чтобы изменить настройки, достаточно один раз щёлкнуть по списку и выбрать необходимый вам вариант. К слову, здесь есть мобильная ОС не только от Google, но и от Apple. Достаточно выбрать iPad или iPhone. Не забыли разработчики и о поддержке BlackBerry и Windows Phone.

К слову, сервис будет полезен не только для желающих обойти запрет на использование ВК, но и появиться в сети в статусе офлайн. А это значит, что посторонние и вовсе не смогут узнать, чем вы занимаетесь на рабочем месте или с какой целью заходите в социальную сеть.

Стоит отметить, что такой способ не всегда демонстрирует желаемый результат и может работать со сбоями. Причина неисправностей кроется в политике социальной сети, которая при любом удобном случае блокирует подобные сервисы с целью искоренить альтернативные способы посещения своего аккаунта любым способом, кроме официальной страницы.

Дополнительные варианты

Помимо всех вышеописанных сервисов существует вспомогательный софт, который способствует посещению социальной сети. В первую очередь это касается специальных браузеров со встроенным анонимайзером. К слову, они достаточно часто оснащаются дополнительным VPN, что позволяет посещать заблокированные сайты.

При нежелании устанавливать дополнительный софт, решение найдётся в плагинах. Уже сейчас в браузерных магазинах находится огромное количество подходящих вариантов, которые могут быть использованы для решения появившейся проблемы. Работают они по тому же принципу, что и отдельные сервисы, то есть дают возможность пользователю посещать страницы от лица иного обозревателя.

Итог

Все способы, описанные выше, хоть и действуют в рамках закона, но притесняются со стороны правительств некоторых стран. Ярким тому примером можно назвать скандал вокруг блокировки торрент-трекеров и мессенджеров на территории РФ. Но как бы то ни было, покуда они доступны в сети, вы можете воспользоваться любым из предложенных вариантов.

Назвать точно, чему лучше отдать предпочтение, не выйдет, ведь все варианты в равной степени можно назвать отличными решениями для выхода из неудобной ситуации, когда нарочно блокируют посещение социальной сети.

Единственным предостережением будет обращение с вашей учётной записью. Вся проблема заключается в том, что все эти сервисы в обязательном порядке требуют внесения своих данных для авторизации. Нет никакой уверенностью, что информация о вашей учётной записи не будет передана третьим лицам, которые могут поступить с ней так, как только пожелают. Поэтому не забывайте следить за свой защитой и своевременно меняйте пароль после долговременного использования зеркал.

В этом посте мы расскажем, какими зеркалами можно воспользоваться,

чтобы продолжить общаться в ВК, и для чего вообще нужны зеркала.

Зеркало в ВК – инструмент, помогающий попасть на сайт, который

заблокировал системный администратор. Если вы работаете в офисе, и не можете

с рабочего ПК зайти в Вконтакте, сервис разблокирует доступ. Мы составили

список самых популярных:

Мы составили

список самых популярных:

Для чего нужно зеркало Вконтакте

Как мы отметили выше, зеркало меняет ваш IP, по которому можно определить ваше местоположение. В 90% случаев зеркала используются на рабочем месте, чтобы обойти запрет работодателя и, несмотря на блокировку, использовать ВК.

Помимо этого, зеркала помогают открыть доступ к запрещенным в России сайтам. К примеру, некоторые крупные американские интернет-магазины не пропускают российские IP. Чтобы совершить там покупку, стоит воспользоваться анонимайзером. В общем, использование ограничивается только вашей фантазией. Обойти блокировку, сделать покупки, изменить адрес – неполный перечень тех вещей, которые можно сделать с помощью анонимайзера.

Анонимайзер – это сайт в Интернете, позволяющий открывать через свой домен другие веб-ресурсы. Анонимайзеры имеют ряд недостатков, поэтому вместо него наиболее рационально .

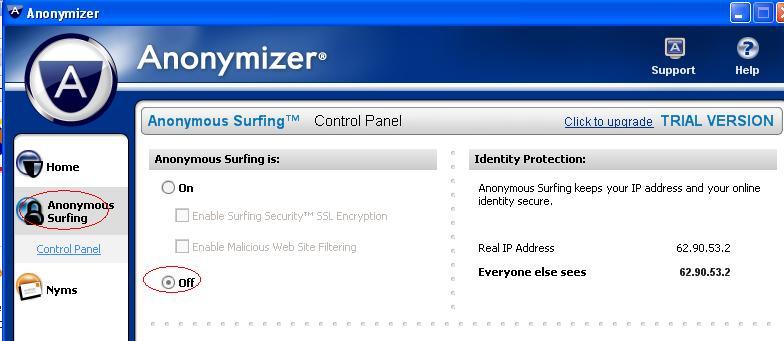

Все сайты-анонимайзеры обладают особенной формой: полем для анонимного адреса веб-сайта назначения. Если Вы хотите анонимно посетить сайт google.com, то первым делом нужно открыть сайт-анонимайзер (рекомендуем пользоваться только самыми лучшими бесплатными анонимайзерами), ввести в форму адреса целевой сайт и нажать на кнопку перехода.

Если Вы хотите анонимно посетить сайт google.com, то первым делом нужно открыть сайт-анонимайзер (рекомендуем пользоваться только самыми лучшими бесплатными анонимайзерами), ввести в форму адреса целевой сайт и нажать на кнопку перехода.

Почему пользуются анонимайзерами?

1. Потому что принимающий домен записывает в свои логи не , а адрес сайта-анонимайзера. При этом через такую «прокладку» Вы можете посещать любые другие сайты, главное – не закрывать вкладку браузера с анонимайзером и все переходы соверщать через неё. Таким образом, можно сказать, что при использовании анонимайзера его айпи адрес «фиксируется» на протяжении всей сессии в Интернете.

2. Потому что почти все анонимайзеры работают бесплатно для любых сайтов – содержать такой сайт для владельцев не является обременительным, да и минусов, о которых речь пойдет ниже, у такого способа анонимизации хватает, поэтому очень редко можно встретить анонимайзер, который требует оплаты за его использование.

3. Выбор анонимайзеров огромен – есть сайты как в зоне Ру, так и в мировом интернете. Некоторые работают чуть быстрее, некоторые чуть медленне; где-то больше рекламы, где-то меньше – в общем, сервисов анонимайзеров очень много.

Выбор анонимайзеров огромен – есть сайты как в зоне Ру, так и в мировом интернете. Некоторые работают чуть быстрее, некоторые чуть медленне; где-то больше рекламы, где-то меньше – в общем, сервисов анонимайзеров очень много.

Минусы анонимайзеров

Тем не менее, отзывы об анонимайзерах в основном отрицательные. Это связано с тем, что:

— анонимайзеры обладают крайне медленной скоростью работы – пинг от сайта составляет в среднем 250мс, в то время как при использовании ВПН – не более 25мс.

— Посещая сайты Вам придется дважды смотреть рекламу – помимо той, что присутсвует на том сайте, который Вы посещаете, реклама будет показываться в рамках сайта-анонимайзера. Причем реклама на анонимайзерах порой является довольно провокационной – и не редко за рамками 18+

— Владельцы таких сайтов неизвестны, и никто не может поручиться, что при сёрфинге через анонимайзер ваши данные останутся только вашими.

— Сайты-анонимайзеры работают крайне нестабильно: соединение может появиться и пропасть, да и в целом сайт сегодня был, а завтра – исчез.

— Анонимайзеры в большистве своём выставляю лимиты на использование как скаченных мегабайт, так и отданных – например загрузить свои фотографии на облачное хранилище через анонимайзер у Вас скорее всего не получится из-за ограничения на загружаемый файл в 1 Мегабайт. Да и ютуб через анонимайзер не посмотришь – онлайн-видео через такие сайты не работает, так как это создает большую нагрузку на скачку.

— При использовании анонимайзера шифрование данных не используется, а лишь подменяется IP.

— Сменить IP на устраивающий именно Вас – не получится. Используйте только то, что дают.

— Практически все безопасные анонимайзеры на сегодняшний день заблокированы на территории РФ.

Что лучше использовать вместо анонимайзера?

Используйте VPN.

Лишен всех перечисленных выше недостатков анонимайзера: VPN работает быстро, не режет скорость вашего провайдера, не показывает рекламу, стабильно работает, обладает списком IP-адресов разных стран, шифрует весь трафик в обе стороны и не записывает логи.

Приветствую, мои дорогие читатели блога о заработке в интернете. На связи Галиулин Руслан. Сегодня поговорим про интересный сервис чтобы открывать запрещенный контент на своем компьютере. И в качестве примера рассмотрим популярный сервис, который можно использовать на рабочем месте в офисе если Ваш начальник закрыл Вам доступ в ВК и прочие социальные сервисы. Теперь сможете сидеть в социалках, даже если сисадмин закрыл доступ.

Анонимайзер Хамелеон для любого сайта — интернет-ресурс, позволяющий получить доступ к сайтам, доступ к которым закрыли по разным причинам. Использование сервиса является

Использовать анонимайзер онлайн хамелеон часто приходится из-за:

- блокировки доступа к социальным сетям на рабочем месте;

- действия вирусного программного обеспечения, которое попало на компьютер пользователя;

- ограничения доступа иностранным гражданам при посещении зарубежных ресурсов;

- действия ряда законодательных актов, получивших название «пакет Яровой

«.

Анонимайзер хамелеон для любого сайта, который заблокирован

Анонимайзер «Хамелеон» использует ряд собственных веб-прокси. Эта возможность предусматривает загрузку необходимой страницы по иному адресу. За счет такого принципа работы повышается уровень анонимности пользователя. Самостоятельно браузер не запрашивает страницу с требуемого сервера. Другой адрес, который высвечивается в адресной строке браузера, обеспечивает обход блокировки.

В процессе обработки запроса он перенаправляется через подсеть «Хамелеон. В результате конечный сервер получает данные об узлах анонимайзера, а не пользователя. Технология обеспечивает полную анонимность. При наборе нужного адреса сохраняется анонимность IP-адреса и текущего местоположения устройства, с которого осуществляется доступ к порталу. Исходный код сайта предусматривает отсутствие информации о просмотренных страницах в истории.

Как использовать анонимайзер

Если пользователь желает открыть заблокированный сайт, сначала необходимо перейти на официальный сайт бесплатного онлайн анонимайзера

— http://cameleo. ru/

Эта ссылка является правильной, она направит на главную страницу ресурса. Настоятельно рекомендуется проверять правильность ввода адресов, поскольку в интернете регистрируется большое количество похожих по адресам ресурсов, целью которых является фишинг. Они собирают информацию о пользователе, воруют пароли и другие пользовательские данные.

ru/

Эта ссылка является правильной, она направит на главную страницу ресурса. Настоятельно рекомендуется проверять правильность ввода адресов, поскольку в интернете регистрируется большое количество похожих по адресам ресурсов, целью которых является фишинг. Они собирают информацию о пользователе, воруют пароли и другие пользовательские данные.

После перехода откроется главная страница с крайне простым интерфейсом. Здесь можно ознакомиться с инструкцией по использованию. Посредине страницы присутствует адресная строка. Чтобы открыть любой сайт, необходимо ввести его адрес в указанную строку, после чего нажать клавишу «Enter», либо использовать кнопку «Go». Спустя 1-2 секунды (скорость может отличаться, исходя из параметров интернет-провайдера) откроется нужный портал.

Пользователь может обратить внимание на адрес, показанный в соответствующей строке браузера. К примеру, при получении доступа к социальной сети «ВКонтакте» он может быть таким: http://0s.nzsxo.ozvs4y3pnu. nblz.ru/

Это значит, что система направила посетителя на прокси-сервер, который и выдает требуемый результат. Подлинность найденного портала не оставляет сомнений — это действительно тот самый портал, который надо было найти.

nblz.ru/

Это значит, что система направила посетителя на прокси-сервер, который и выдает требуемый результат. Подлинность найденного портала не оставляет сомнений — это действительно тот самый портал, который надо было найти.

Информация из ресурса также передается через прокси-сервер, а не напрямую к владельцу ПК. Если перейти на Ютуб, могут наблюдаться более долгие задержки при прогрузке видеоконтента. Степень их величины мало зависит от загруженности прокси-сервера; основное влияние оказывает скорость установленного интернет-соединения.

Пользователям не надо обязательно скачать бесплатно хамелеон, чтобы разблокировать нужный веб-ресурс. Проект работает только в виде интернет-портала с минимальной загруженностью интерфейса. Под адресной строкой на сайте также присутствует четыре ссылки на самые популярные социальные сети — сайт ВКонтакте, Одноклассники, Loveplanet и Mamba.

Ввод «пакета Яровой» и актуальность анонимайзеров

Несмотря на то, что анонимайзер «Хамелеон» является одним из наиболее популярных за последние годы, его актуальность усилилась после ввода в действие так называемого «пакета Яровой». Суть его заключается в том, что многие сайты начинают либо закрывать, либо ограничивать доступ к ним. Главная причина — «экстремистская деятельность, способная подорвать безопасность Российской Федерации». Отечественным властям свойственно прикрывать доступ даже за минимальное нарушение. Любой комментарий, оправдывающий террористическую и прочую деятельность, которая причиняет вред стране, может стать причиной лишения свободы сроком на 7 лет.

Суть его заключается в том, что многие сайты начинают либо закрывать, либо ограничивать доступ к ним. Главная причина — «экстремистская деятельность, способная подорвать безопасность Российской Федерации». Отечественным властям свойственно прикрывать доступ даже за минимальное нарушение. Любой комментарий, оправдывающий террористическую и прочую деятельность, которая причиняет вред стране, может стать причиной лишения свободы сроком на 7 лет.

С тех пор актуальность сервисов, позволяющих получить доступ к порталам, только усилилась. Наиболее актуальный метод — использовать анонимайзер хамелеон для любого сайта. При этом пользователи интернета могут быть спокойными за сохранность своих данных, используя такую возможность бесплатно без ограничений.

Выводы

Анонимайзер «Хамелеон» на данный момент является одним из лучших профильных ресурсов, с помощью которого можно открыть доступ к заблокированному в стране сайту. Он также позволяет открыть сайт вконтакте на рабочем месте, если в служебной интернет-сети установлены ограничения. Портал характеризуется максимальной простотой интерфейса, интуитивно понятным дизайном. Скорость работы находится на достойном уровне, что делает «Хамелеон» одним из наиболее практичных сайтов подобной тематики.

Портал характеризуется максимальной простотой интерфейса, интуитивно понятным дизайном. Скорость работы находится на достойном уровне, что делает «Хамелеон» одним из наиболее практичных сайтов подобной тематики.

На данный момент отсутствуют фирменные приложения для ПК и мобильных устройств. Чтобы воспользоваться всеми возможностями «Хамелеона», необходимо перейти на официальный сайт http://cameleo.ru/ Прописав ссылку и нажав кнопку «Go», можно приступить к работе с выбранным порталом. При этом пользователь не ограничивается временем использования, количеством трафика и так далее.

Предлагаю Вам свой краткий обзор с примером работы данного сервиса.

Пользуйтесь сервисом и будьте инкогнито в интернете. И все закрытое станет открытым. Подпишись на рассылку блога внизу статьи и не забывай писать комментарии и делать репосты.

Поделись статьей:

Похожие статьи

Рейтинг анонимайзеров 2018, VPN-сервисы, обход блокировок Telegram

1. Дайте свою оценку темпам роста рынка анонимайзеров в России за последние три года. Что этому способствует и в чем основные риски развития этого рынка?

Дайте свою оценку темпам роста рынка анонимайзеров в России за последние три года. Что этому способствует и в чем основные риски развития этого рынка?

Рынок услуг сервисов анонимизации за последние годы вырос достаточно заметно. Причин этому несколько: появление в списке заблокированных ресурсов, которыми российские граждане продолжают пользоваться (такие, например, как социальная сеть LinkedIn) и повышение общей медиаграмотности пользователей. Известно, например, что публичные сети не рекомендуется использовать для совершения финансовых операций или работы с персональными данными. Чтобы обезопасить себя, используются виртуальные частные сети (в первую очередь не для того, чтобы скрыть информацию о положении пользователя, а для того, чтобы обеспечить шифрование трафика).

Сегодня в России около четверти пользователей интернета (примерно 22 млн человек) используют VPN-сервисы и анонимайзеры..png) Число таких пользователей постоянно растет.

Число таких пользователей постоянно растет.

Согласно отчету GlobalWebIndex по итогам второго квартала 2017 года, основной причиной для использования VPN среди российских пользователей был доступ к торрент-сайтам для скачивания контента. На самом деле интерес к качественному цифровому контенту — глобальная тенденция: главным побуждающим мотивом пользователей VPN во всех регионах, за исключением Северной Америки, является получение развлекательного контента. Североамериканские пользователи VPN-сервисов в первую очередь озабочены защитой своей анонимности. Еще одним мотивирующим фактором оказалось получение доступа к социальным сетям и другим ресурсам, ограничения на которые в офисных сетях могут быть наложены работодателем. Таким образом, мотивацией к использованию VPN является вовсе не желание получить доступ к незаконной информации, а стремление к безопасности и доступ к развлекательному контенту.

Многие рассматривают VPN лишь как средство обхода ограничений и получения доступа к заблокированным сайтам с незаконно размещенной информацией, но эти сервисы также позволяют решить намного более важные задачи — от создания зашифрованных каналов для обмена информацией до защиты конфиденциальных личных и финансовых данных пользователей в незащищенных сетях общего доступа. Поэтому правильнее, на мой взгляд, говорить не о рисках развития рынка VPN, а о тех возможностях, которое это развитие предоставляет.

Поэтому правильнее, на мой взгляд, говорить не о рисках развития рынка VPN, а о тех возможностях, которое это развитие предоставляет.

2. Какие сервисы являются альтернативой для VPN? В чем они проигрывают им, а в чем превосходят?

Альтернативой платным сервисам VPN считаются специальные плагины в браузерах, выполняющие ту же функцию на базе инфраструктуры вендора, сеть TOR, а также собственные VPN, которые частные и корпоративные пользователи организуют на базе размещенного в дата-центрах оборудования или публичных облаков. Преимуществом браузеров является отсутствие платы, собственных решений — независимость от внешних обстоятельств, а TOR — высокая защищенность, но в то же время у них есть и ряд недостатков. TOR запрещен в целом ряде стран, и при большом количестве обращений сервис существенно замедляет соединение, браузеры зачастую блокируют запрещенные ресурсы так же, как и операторы связи, а для настройки собственного VPN требуются специальные технические знания.

Все зависит от того, какие цели преследует пользователь. Если нужно посмотреть сайт, который был доступен недавно, а сегодня доступ к нему закрыт, часто бывает достаточно воспользоваться Google-кешем, который сохраняет резервные копии веб-страниц. Зайти на заблокированный сайт можно и с помощью прокси-сервера, который также скрывает IP пользователя и может быть использован в целях анонимного доступа. Для сокрытия IP и обхода блокировок можно использовать браузер Tor. У каждого и этих способов есть свои преимущества и недостатки: Tor, например, может сильно замедлить скорость загрузки страниц, т. к. трафик передается через несколько независимых серверов в разных точках земли в зашифрованном виде. Прокси-сервер в большинстве случаев бесплатен в использовании, но он не защитит трафик от перехвата, и информация о нем может быть передана кому угодно.

3. Каким образом, по вашему мнению, будет в дальнейшем развиваться ситуация с государственным регулированием? Останутся ли на рынке решения, обеспечивающие конфиденциальность и анонимность пользователей?

Если мы говорим о регулировании анонимайзеров, то нужно дождаться, когда к закону будут приняты соответствующие подзаконные акты и он начнет работать в полную силу. Надо заметить, что закон не запрещает использование анонимайзеров. Он предписывает им исключить из выдачи ссылки на ресурсы, включенные в реестр запрещенных сайтов Роскомнадзора. И с большой степенью вероятности найдутся такие VPN-сервисы, которые согласятся исполнять установленные законом требования. По крайней мере, еще во время обсуждения законопроекта некоторые сервисы с российскими корнями заявляли о готовности исполнять данный закон.

Что касается общей ситуации с регулированием интернет-сферы, то мы, к сожалению, вынуждены констатировать, что пока оно продолжает развиваться в ограничительно-запретительной парадигме, несмотря на открыто высказываемую в отрасли позицию о том, что подобный подход к регулированию существенно тормозит развитие цифровой экономики в России.

4. Какова вероятность, что признанный невостребованным закон о блокировке VPN и анонимайзеров актуализируется в связи с возможной блокировкой Telegram и общественным резонансом?

Такие решения будут на рынке всегда, так как технически создать VPN-службу несложно. Поскольку полностью запретить такие сервисы практически невозможно, и, по всей вероятности, задачи государственного регулирования будут сводиться к тому, чтобы предотвратить их широкое использование, а не запрет. Об этом наглядно говорит опыт Китая — там новые службы VPN, дающие доступ к запрещенным в стране Facebook или Google, появляются каждый месяц. Пока им пользуются несколько человек, сервис не привлекает внимания, но как только он набирает популярность, власти его блокируют.

Об этом наглядно говорит опыт Китая — там новые службы VPN, дающие доступ к запрещенным в стране Facebook или Google, появляются каждый месяц. Пока им пользуются несколько человек, сервис не привлекает внимания, но как только он набирает популярность, власти его блокируют.

Закон в настоящий момент является действующим. То, что он до сих пор фактически не исполняется, связано по большей части с отсутствием у Роскомнадзора рычагов давления на большинство VPN-сервисов и готовых технических решений для блокировки за неисполнение закона. Но они могут появиться с принятием соответствующих подзаконных актов. Рано или поздно такие акты должны появиться. Станет ли ситуация с Telegram катализатором этого процесса — сказать сложно. Все будет зависеть от того, как будут развиваться события после принятия окончательного судебного решения о блокировке сервиса.

5. Каковы перспективы использования персональных VPN-серверов, создаваемых пользователями под себя?

Для того чтобы настроить личный VPN-сервер, нужно обладать определенным уровнем технических знаний и навыков. Даже несмотря на то, что в интернете можно найти больше количество инструкций по созданию собственного VPN, это не может быть массовым решением. Обычные пользователи в основной массе скорее предпочтут использовать уже существующие VPN-сервисы, чем разбираться в тонкостях технических настроек. Хотя, конечно, у частных VPN, особенно бесплатных, есть свои минусы. В частности, существует риск передачи данных пользователей третьим лицам для обеспечения монетизации сервиса.

6. Для чего VPN-решения используются в корпоративной среде? Есть ли здесь восходящий тренд?

Для чего VPN-решения используются в корпоративной среде? Есть ли здесь восходящий тренд?

Практика создания собственных сервисов VPN имеет давнюю историю и широко распространена в корпоративной среде. В первую очередь это необходимо для того, чтобы обеспечить защищенную передачу данных — рабочей почты, финансовых транзакций, электронного документооборота. Использование VPN для корпоративных нужд слабо зависит от регуляторной среды, так как предназначен для решения совершенно других задач.

Перспективы VPN-сервисов, создаваемых пользователями «под себя», невелики: какое-то количество энтузиастов действительно займется этим вопросом. Однако такая работа требует серьезной технической подготовки, и общее количество таких сетей вряд ли будет заметным.

В корпоративных ИТ-решениях использование VPN в основном связано с обеспечением безопасности внутренних сетей компаний. VPN-сервисами уже давно пользуются компании, работающие в банковской и финансовой сферах, а также организации, стремящиеся обеспечить защиту своих коммерческих секретов и конфиденциальных данных. VPN-сервисы позволяют компаниям создавать зашифрованные каналы для обмена корпоративными данными, что затрудняет доступ к ним третьих сторон за пределами частных VPN-сетей. Развитие компьютерных технологий приводит к росту количества данных, которые хранятся и передаются с помощью интернет-каналов, что, в свою очередь, приводит к росту компаний, которые используют VPN для защиты своих данных. Немаловажную роль также играет рост числа киберпреступлений, направленных на корпоративный сектор, который мы наблюдаем в последние годы.

VPN-сервисами уже давно пользуются компании, работающие в банковской и финансовой сферах, а также организации, стремящиеся обеспечить защиту своих коммерческих секретов и конфиденциальных данных. VPN-сервисы позволяют компаниям создавать зашифрованные каналы для обмена корпоративными данными, что затрудняет доступ к ним третьих сторон за пределами частных VPN-сетей. Развитие компьютерных технологий приводит к росту количества данных, которые хранятся и передаются с помощью интернет-каналов, что, в свою очередь, приводит к росту компаний, которые используют VPN для защиты своих данных. Немаловажную роль также играет рост числа киберпреступлений, направленных на корпоративный сектор, который мы наблюдаем в последние годы.

%d0%b0%d0%bd%d0%be%d0%bd%d0%b8%d0%bc%d0%b0%d0%b9%d0%b7%d0%b5%d1%80%20online

4.5 314 %d0%b0%d0%bd%d0%be%d0%bd%d0%b8%d0%bc%d0%b0%d0%b9%d0%b7%d0%b5%d1%80%20online

I Rossetti

_%D0%94%D0%B8%D0%BD%D0%BE%D0%B7%D0%B0%D0%B2%D1%80_2_%D0%A1%D0%B5%D0%B7%D0%BE% . .. %D0%91%D0%B0%D0%BC%D0%B1%D0%B5%D0%B9%3Cbr%3E//%D0%A1%D1%83%D0%BF%D0%B5%D1% …

.. %D0%91%D0%B0%D0%BC%D0%B1%D0%B5%D0%B9%3Cbr%3E//%D0%A1%D1%83%D0%BF%D0%B5%D1% …

file:///C:/Users/User/Desktop/%23%D0%… — Зарабатываем деньги

file:///C:/Users/User/Desktop/%23%D0%90%D0%BD%D0%B4%D1%80%D0%B5%D0%B9%20%D0%9A%D0%BB%D0%B8%D0%BC%D0%B5%D0%BD%D0%BA%D0%BE%20%D0%B2%20Instagram_%20%C2%AB%D0.

www.facebook.comhttps://yandex.ru/video/preview?filmId=5259714185183997721&text …

22 нояб. 2019 г. … filmId=5259714185183997721&text=%D1%87%D0%B5%D1%87%D0%B5%D0%BD%D1%81% … %B5%20%D0%BD%D0%B0%20%D1%80%D1%83%D1%81%D1%81%D0%BA%D0%B8%D0%B9%20%D…

q-tactics..png) livejournal.com

livejournal.comEmpresa funeraria líder en el sector — Funerarías ArriagaFunerarías …

https://podlesnyiakarenlei.wordpress.com/2021/05/12/%d0%b7%d0%bd%d0%b0%d1%87% … https://dosaaf-sestroretsk.ru/%d0%bf%d1%80%d0%b8%d0%b2%d0%b5%d1%82-%d0%bc% …

funerariasarriaga.mxfile:///C:/Documents%20and%20Settings/User/%D0%9C%D0%BE …

file:///C:/Documents%20and%20Settings/User/%D0%9C%D0%BE%D0%B8%20%D0%B4%D0%BE%D0%BA%D1%83%D0%BC%D0%B5%D0%BD%D1%82%D1%8B/%D0%A1%D0%BB%D0%B0%D0%B2%D1%8F%

vk.comПриложения в Google Play – Google Authenticator

Google Authenticator – это мобильное приложение для создания кодов двухэтапной аутентификации. Двухэтапная аутентификация обеспечивает более надежную защиту …

Двухэтапная аутентификация обеспечивает более надежную защиту …

https://yandex.ru/video/search?text

yandex.ruПоиск Yandex ничего не нашел

Рабочие зеркала 888sport.com: способы обхода блокировок — Новости пользователей — Ставки

Зеркало 888

Зеркало 888

Сайт 888.com заблокирован на территории России. Это связано с нелегальным статусом букмекера — БК не подключена к ЦУПИС, не входит в СРО, поэтому ни сам букмекер, ни бетторы не платят налоги. Кроме того, на портале 888.com, помимо ставок на спорт, игрокам доступна возможность играть в онлайн-казино и покер (в некоторых странах эта опция не работает).

Чтобы игрокам из РФ попасть на сайт букмекерской конторы 888sport.com, нужно использовать разные способы обхода блокировки: зеркала, анонимайзеры, VPN-сервисы, специальные браузеры и мобильные приложения.

Внимание! Мы не рекомендуем делать ставки на сайте нелегальной букмекерской конторы 888. В случае возникновения проблем с выводом выигрыша, беттор останется один на один со своей проблемой, так как деятельность БК никак не регулируется на территории России. Кроме того, по закону игроки обязаны уплачивать налог с выигрыша в БК — легальные букмекеры контролируют этот процесс, а оффшорные нет.

Зеркало 888sport.com

888sport зеркало для России представляет собой «подменный» сайт, при переходе на который, беттор попадает на портал букмекерской конторы. Такой ресурс имеет другое имя, это помогает на некоторое время избежать блокировки портала. Однако Роскомнадзор регулярно вычисляет такие ресурсы и блокирует доступ к ним.

Внимание! Найденное рабочее зеркало в сети, бетторы используют на свой страх и риск — при входе на такой ресурс есть риск попасть на фишинговый сайт мошенников, замаскированный под портал букмекерской конторы.

Некоторые оффшорные БК через службу техподдержки рассказывают о том, где найти актуальное зеркало. Но при входе на портале 888sport.com с выключенным VPN (например, через анонимайзер), букмекер сообщает об ограничении работы БК в регионе беттора. Разумеется, букмекерская контора не предоставляет информации и о работающих зеркалах.

Вердикт: мы не рекомендуем использовать зеркало 888sport.com, так как букмекер не распространяет актуальные ссылки, а те, которые будут найдены в поисковой выдаче, могут привести на мошеннические сайты.

Анонимайзеры и VPN-сервисы

Более надежный, но менее удобный способ обхода блокировки. Игрокам нужно загрузить на компьютер или смартфон специальный софт, либо установить расширение для своего браузера. Такие программы «маскируют» ip-адрес пользователя и помогают ему попасть на сайт 888sport.com. Однако недостаток такого способа (если сравнивать со входом через зеркало) — менее стабильное соединение, низкая скорость прогрузки страниц.

Вердикт: такой способ обхода блокировки вряд ли приведет на мошеннические сайты. Однако чтобы добиться стабильного соединения, нужно использовать платные VPN и анонимайзеры, к чему готовы не все бетторы.

Специальные браузеры

Один из самых распространенных способов обхода блокировки сайта 888sport.com — использование браузеров, шифрующих трафик и уже оснащенных встроенными анонимайзерами и VPN. Самый популярный из них — браузер Tor. Это поможет беспрепятственно делать ставки на спортивные события.

При входе на сайт букмекера обязательно нужно в настройках снизить уровень защиты (от этого зависит количество блокируемых скриптов) — иначе графические элементы будут отображаться некорректно, а некоторые функции портала некорректно работать.

Внимание! При запуске браузера Tor нужно дождаться подключения через встроенный VPN — в противном случае зайти на сайт букмекера не получится. Игрок получит сообщение, что он не может делать ставки, так как деятельность БК ограничена в его регионе.

Кроме браузера Tor, для заключения пари на спорт в БК 888, можно использовать браузеры Opera (старую версию с VPN) и Brave. С помощью браузеров, обеспечивающих анонимное подключение, игроки могут войти как на десктопный сайт БК, так и на его мобильную версию.

Вердикт: Один из самых эффективных способов заключения пари на спорт на портале оффшорной букмекерской конторы. Впрочем, к недостаткам этого метода отнесем низкую скорость соединения и возможные ошибки в работе сайта 888sport.com.

Мобильные приложения на Android и iOS

Пожалуй, один из самых удобных способов заключать пари, а также пользоваться другими функциями букмекерской конторы. Чтобы загрузить мобильный софт, потребуется:

- Перейти на сайт БК — это можно сделать с помощью вышеозвученных способов.

- Выбрать языковую версию сайта (есть русский язык) и страну (на портале представлены несколько стран, в которых разрешена деятельность букмекерской конторы).

- Отыскать пункт со ссылками на мобильные приложения букмекера.

Чтобы загрузить мобильный софт на iOS, достаточно по ссылке перейти в магазин App Store и скачать программу. Чтобы установить мобильное приложение на Android, потребуется в настройках устройства разрешить инсталляцию софта из неизвестных источников (помните, вы действуете на свой страх и риск), а затем скачать и установить файл формата .apk.

Внимание! Для игр в казино, покера и ставок на спорт букмекер предлагает разные приложения.

После установки приложений беттор может беспрепятственно пользоваться возможностями букмекерской конторы. Программы связаны с серверами БК напрямую, поэтому на них не действует блокировка Роскомнадзора.

Вердикт: пожалуй, самый удобный способ заключения пари на сайте оффшорного БК. Мобильные приложения позволяют оперативно делать ставки, в них не потребуется постоянно вводить авторизационные данные. Среди недостатков этого способа — некоторые нюансы загрузки и установки мобильного софта на Android.

Заключение

До сентября 2021 года в России действовала легальная БК 888 — ее сайт находился в доменной зоне.ru. Однако с 30 сентября российская версия букмекерской конторы прекратила свое существование. Деньги бетторов были переведены на кошелек в ЦУПИС.

Поэтому игрокам, которые предпочитают делать ставки на 888sport.com (а также пользователям, играющим в онлайн-казино или участвующим в виртуальных покерных турнирах), остается пользоваться методами обхода блокировок или искать альтернативу среди легальных букмекеров.

Анонимный веб-сёрфинг – польза и вред анонимайзеров (часть2)

Анонимный веб-сёрфинг – польза и вред анонимайзеров (часть2)

В настоящей статье автор описывает, как анонимайзер или анонимизирующий прокси позволяет обойти политики межсетевого экрана и поставить под угрозу три главных свойства информационной безопасности сети предприятия: конфиденциальность, доступность и целостность. Но с другой стороны, анонимайзер может приносить и пользу: он помогает скрывать ваш IP-адрес при веб-сёрфинге.

GIAC (GSEC) Gold Certification

Автор: Питер Чоу (Peter Chow), [email protected]

Консультант: Хамед Киабани (Hamed Khiabani)

Первую часть статьи можно посмотреть здесь.

3. Анонимайзеры – Хороший, плохой, злой

3.1. Хороший

Существует множество преимуществ, из-за которых обычные и продвинутые пользователи прибегают к помощи анонимайзера. Обычные пользователи посредством анонимайзера скрывают свой настоящий IP-адрес и местоположение, чтобы иметь возможность незамеченными путешествовать по сети. Для продвинутых пользователей анонимайзер повышает безопасность работы за стенами предприятия или в пути. При подключении к незащищенной сети или к публичному Wi-Fi анонимайзер добавляет дополнительный уровень шифрования и защиты. Если же пользователь установил VPN-соединение с корпоративной сетью, то уровень защиты станет еще выше.![]()

Еще одно преимущество, полезное, как для обычных, так и для продвинутых пользователей, это возможность использования анонимайзеров для обхода ограничений, запретов и цензуры, наложенных правительством или местными органами власти. Как отмечает Каролина Пирсон в своем докладе, посвященном Великому китайскому файерволу: “Прокси–“обманщики” наподобие Anonymiser.com позволяют пользователям получить доступ к сайтам, заблокированным их правительством” (Pearson, 2004).

3.2. Плохой

Хитрые пользователи прибегают к помощи анонимайзеров и прокси-серверов, чтобы обойти политики допустимого использования (Acceptable Usage Policies-AUP) и политики межсетевого экранирования, установленные администраторами. Такое поведение пользователей ставит в непростую ситуацию людей, контролирующих выполнение корпоративных политик безопасности и следящих за сохранением конфиденциальности, доступности и целостности информации в сетевой инфраструктуре организации. Контролерам необходимо ограничить права пользователей на корпоративные активы, запретить установку, модификацию и настройку корпоративных систем и предотвратить использование анонимайзеров. Поскольку компания не имеет права контролировать компьютеры, владельцами которых являются сами пользователи, AUP должны ограничивать использование частных компьютеров, подключающихся к сети предприятия.

Поскольку компания не имеет права контролировать компьютеры, владельцами которых являются сами пользователи, AUP должны ограничивать использование частных компьютеров, подключающихся к сети предприятия.

3.3. Злой

Хакеры всех мастей пожинают плоды своей славы, вооружившись анонимайзерами и прокси-серверами. Вся польза от анонимайзеров может с легкостью обратится во вред. Обход механизмов защиты, подмена IP-адреса, сокрытие своего местоположения – все это превращается в мощный инструмент в руках тех, кто замыслил недоброе. Список возможных злодеяний слишком длинный, и поэтому он останется за рамками настоящей статьи.

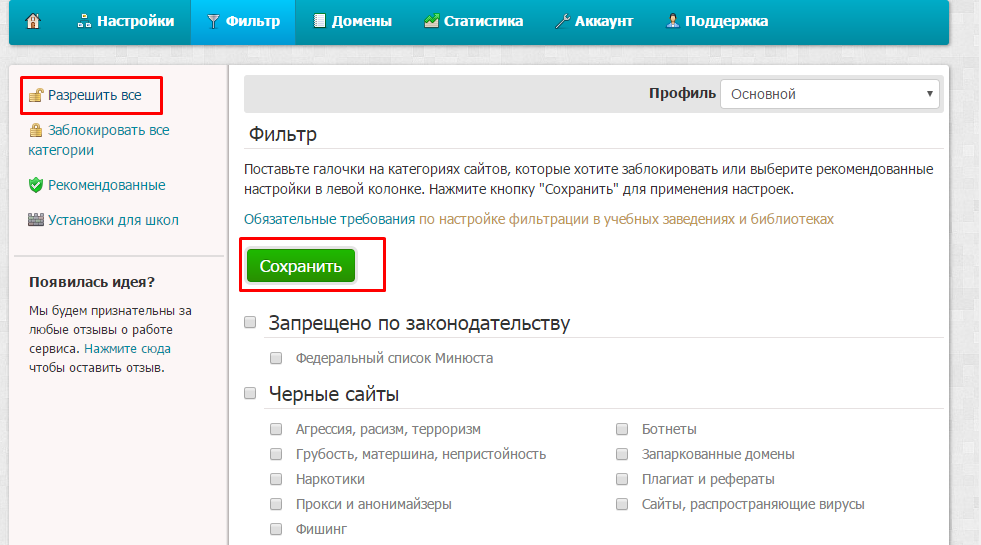

4. Меры противодействия

Первый рубеж обороны в сражении с анонимайзерами – это осведомленность. Знание и понимание принципов работы приложений и/или сервисов-анонимайзеров – вот что помогает воздвигнуть защиту. В статье мы уже показали, как можно легко и просто пробить брешь в системе безопасности сети, обойти политики межсетевого экрана и получить доступ к нежелательным или запрещенным сайтам. Хотя решений, блокирующих использование анонимайзера внешними нарушителями, пока не существует, решения, ограничивающие внутренних пользователей, все-таки есть. Решений довольно много, но действительно хорошее решение начинается с четко сформулированных и строго соблюдаемых политик безопасности и политик допустимого использования. Можно также запретить пользователям устанавливать сторонние приложения и предотвратить изменение настроек веб-браузера. Нужно создать внутренний прокси-сервер, к которому необходимо будет подключаться пользователям для доступа в Интернет. В независимости от того, какое именно решение вы будете использовать, дополнительно с пользователями должны проводиться тренинги. Обучение пользователей призвано повысить их осведомленность и добросовестность и ввести в исполнение передовые практики по соблюдению политики безопасности. Тем не менее, если использования анонимайзеров все же избежать не удалось, сетевым администраторам следует знать, какими способами можно обнаружить аномалии в трафике, свидетельствующие об активности анонимайзера.

Хотя решений, блокирующих использование анонимайзера внешними нарушителями, пока не существует, решения, ограничивающие внутренних пользователей, все-таки есть. Решений довольно много, но действительно хорошее решение начинается с четко сформулированных и строго соблюдаемых политик безопасности и политик допустимого использования. Можно также запретить пользователям устанавливать сторонние приложения и предотвратить изменение настроек веб-браузера. Нужно создать внутренний прокси-сервер, к которому необходимо будет подключаться пользователям для доступа в Интернет. В независимости от того, какое именно решение вы будете использовать, дополнительно с пользователями должны проводиться тренинги. Обучение пользователей призвано повысить их осведомленность и добросовестность и ввести в исполнение передовые практики по соблюдению политики безопасности. Тем не менее, если использования анонимайзеров все же избежать не удалось, сетевым администраторам следует знать, какими способами можно обнаружить аномалии в трафике, свидетельствующие об активности анонимайзера.

5. Обнаружение

5.1. Общепринятая практика

Из-за огромного числа доступных прокси-анонимайзеров достаточно трудно предложить какой-либо универсальный способ детектирования всех без исключения анонимайзеров. Тем не менее, существуют стратегии (включающие занесение в черные списки или запрет подключения к PHP- или CGI-прокси-серверам), которые предотвращают использование анонимайзеров.

В следующем разделе обыгрываются два сценария. В первом хост попытается получить доступ к заблокированному веб-сайту без анонимайзера. Во втором сценарии на хосте для доступа к сайту будет включен анонимайзер. Наша задача будет заключаться в том, чтобы определить, можно ли посредством сравнения и анализа трафика из двух вышеописанных сценариев обнаружить активность анонимайзера.

5.2. Сниффер Wireshark

Wireshark – это open-source анализатор трафика. (Wireshark, 2012). В первом сценарии хост пытается получить доступ к веб-сайту (www. anonymizer.com), но его попытка блокируется межсетевым экраном. Благодаря Wireshark мы видим, что, начиная с кадра №13, хост (адрес источника 10.210.205.92, порт 40389) пытается установить TCP-соединение (SYN-запрос) с анонимайзером (адрес получателя 209.143.153.58, порт 80), см. Рисунок 16.

anonymizer.com), но его попытка блокируется межсетевым экраном. Благодаря Wireshark мы видим, что, начиная с кадра №13, хост (адрес источника 10.210.205.92, порт 40389) пытается установить TCP-соединение (SYN-запрос) с анонимайзером (адрес получателя 209.143.153.58, порт 80), см. Рисунок 16.

Рисунок 16. Wireshark перехватывает трафик между хостом и anonymizer.com

Если мы кликнем правой клавишей мыши по кадру №13 (штамп времени 29.603.54) и выберем опцию “Follow TCP Stream”, то увидим, что после SYN-запроса никакие данные обратно хосту не возвратились, как показано в поле “Stream Content”, см. Рисунок 17.

Рисунок 17. Окно “Follow TCP Session”, никаких данных не получено в ответ на SYN-запрос

Взглянем теперь на следующий кадр №14: хост отправляет еще один SYN-запрос, но уже с порта 40390. И далее хост продолжает слать SYN-запросы, пытаясь соединиться с заблокированным сайтом, см. Рисунок 18.

Рисунок 18.

Рисунок 18. Последовательность SYN-запросов

Если мы снова кликнем правой клавишей мыши по кадру №14 и откроем “Follw TCP Stream”, то теперь увидим, что поток содержит запрос GET / HTTP 1.1, исходящий из источника к получателю (www.anonymizer.com). Запрос был перехвачен и перенаправлен на адрес http://192.168.116.101:15871/cgi-bin/blockpage.cgi?ws-session=2483493383, см. Рисунок 19.

Рисунок 19. Содержимое кадра №14 (штамп времени 10.210.205.92)

Дело в том, что межсетевой экран работает на устройстве V-series компании Websense (IP-адрес 192.168.116.101). Устройства компании Websense призваны обеспечить безопасность сети и безопасность электронной почты (Websense, 2012). Межсетевой экран блокирует доступ к запрещенному веб-сайту и отображает в браузере хоста-источника сообщение “Security risk blocked for your protection”. Именно это сообщение и захватил Wireshark в кадре №14, см.![]() Рисунок 20.

Рисунок 20.

Рисунок 20. Содержимое кадра №14 (штамп времени 10.210.205.92)

5.3. Сниффер Packetyzer

Иногда к анализу трафика полезно бывает подойти с другой точки зрения и использовать другой сниффер. Сохраните сессию, захваченную Wireshark’ом, и откройте ее в сниффере Network Chemistry’s Paketyzer – сетевой утилите, которая захватывает, анализирует трафик и предоставляет полезную информацию о различных протоколах (GoToAssist, 2012 and Informer Technologies, 2012).

На Рисунке 21 показано, как сессия, захваченная Wireshark’ом, выглядит в Packetyzer. Обратите внимание, что в кадре №13 адрес хоста-источника (10.210.205.92) и адрес получателя (209.143.153.58) точно такие же, как и в Wireshark’е.

Рисунок 21. Сессия, захваченная Wireshark’ом и открытая в Paketyzer

Но в отличие от Wireshark, если мы правой клавишей мыши кликнет по кадру №13, выберем “Follow TCP Stream”, то Packetyzer отобразит информацию о содержимом потока (вкладки “Decode” и “Trace”). Paketyzer позволяет визуализировать поток данных и провести более подробный его анализ, см. Рисунок 22.

Paketyzer позволяет визуализировать поток данных и провести более подробный его анализ, см. Рисунок 22.

Рисунок 22. Захват трафика Packetyzer’ом, кадр №13.

На рисунке выше изображено трехшаговое установление TCP-сессии, называемое также “рукопожатием”. Каждый шаг имеет соответствующие флаги. Ниже следует описание всех возможных флагов протокола TCP, см. Рисунок 23 (Microsoft Support, 2012).

|

Рисунок 23. TCP флаги

TCP флаги

Рассмотрим, какие флаги передаются во время трехшагового рукопожатия. Начиная с кадра №13 в штамп времени 12:00:56.733.77 хост отправляет SYN-сегмент для инициализации соединения с получателем. В дальнейшем, хотя получатель и отвечает с флагами SYN, ACK в кадре №17 и получает подтверждение ACK в кадре №18, никакие данные от получателя к хосту не отправляются. Получатель с отправителем продолжают обмениваться рукопожатиями, но никаких данных так и не передают. Заметьте, что взаимодействие началось в 12:00:56:733.777 (конвертированный штамп времени 2012-07-30 12:00:56:733777) в кадре №13, а закончилось в 12:01:00:034.710 (конвертированный штамп времени 2012-07-30 12:01:00:034710) в кадре №179. В итоге прошло примерно три с половиной секунды, и в течение этого периода хост установил еще одну сессию (а, следовательно, и еще одно трехшаговое рукопожатие), с тем же веб-сайтом. Кадр №14 начался в 12:00:56.733.966, в нем указан тот же IP-адрес источника, но номер порта уже другой: 40390.

Обратите внимание, что, в конце рукопожатия (начавшегося с кадра №14) получатель отправляет SYN, ACK-сегмент, а хост-источник делает ACK, PSH-запрос получателю в кадре №19, см. Рисунок 24.

Рисунок 24. Packetyzer, кадр №14

ACK, PSH-запрос позволяет хосту получить данные. Тем не менее, трафик перехватывается межсетевым экраном Websense, запрашиваемый сайт (www.anonymizer.com) блокируется и браузер хоста получает соответствующее уведомление. Кликнув по вкладке “Decode”, мы увидим, что запрос был перенаправлен на http://192.168.116.101:15871/cgi-bin/blockpage.cgi?ws-session=2483493383.

Первый запрос к сайту www.anonymizer.com состоялся в кадре №13, но поскольку в кадре №14 хост отправил еще один запрос, запрос из кадра №13 был заблокирован и перенаправлен в кадре №19 (кадр №19 входит в TCP-рукопожатие, начавшееся с кадра №14). Поэтому все последующие кадры (т.е. кадр №178), принадлежащие к TCP-рукопожатию, начавшемуся с кадра №13, также будут заблокированы. Более того, все запросы к www.anonymizer.com будут блокироваться межсетевым экраном, см. Рисунок 25.

Более того, все запросы к www.anonymizer.com будут блокироваться межсетевым экраном, см. Рисунок 25.

Рисунок 25. Packetyzer, кадр №14 — TCP Flow

5.4. Перехват трафика анонимайзера

Теперь мы знаем, как выглядит трафик, когда хост запрашивает соединение с заблокированным веб-сайтом. А теперь посмотрим, что будет, когда на хосте запущено приложение JAP и браузер хоста (10.210.205.91) теперь обращается к анонимизирующим прокси-серверам. Давайте еще раз перехватим Network Chemistry Packetyzer’ом трафик, возникающий при установлении соединения хоста с веб-сайтом www.anonymizer.com. На Рисунке 26 видно, что хост все-таки получил доступ к запрещенному сайту.

Рисунок 26. Обход правил межсетевого экрана и получение доступа к заблокированному веб-сайту

Рисунок 27 показывает, что Packetzer удачно перехватил данные, передаваемые при доступе хоста к заблокированному сайту. Просматривая и анализируя перехваченный трафик, можно обнаружить множество пакетов типа “Continuation and non-HTTP traffic”. Пакеты такого типа очень часто встречаются в HTTP-трафике, и они лишь содержат в себе дополнительный контент, который просто не поместился в одном пакете. Следовательно, пакеты типа “Continuation and non-HTTP traffic” нельзя считать свидетелями активности анонимайзера.

Просматривая и анализируя перехваченный трафик, можно обнаружить множество пакетов типа “Continuation and non-HTTP traffic”. Пакеты такого типа очень часто встречаются в HTTP-трафике, и они лишь содержат в себе дополнительный контент, который просто не поместился в одном пакете. Следовательно, пакеты типа “Continuation and non-HTTP traffic” нельзя считать свидетелями активности анонимайзера.

Рисунок 27. Трафик, перехваченный Packetyzer’ом, «Continuation or non-HTTP traffic»

Тем не менее, мы должны насторожиться и еще раз проверить, почему сгенерировалось так много “Continuation and non-HTTP traffic” пакетов. После еще одного просмотра можно заметить, что адрес заблокированного веб-сайта нам ни разу не встретился, но очень часто встретились адреса 128.30.52.37, 72.55.137.241 и 88.198.24.24.

Разрешив IP-адреса в веб-браузере, мы узнаем, что IP-адрес 128.30.52.37 указывает на www.w3.org (см. Рисунок 28), IP-адрес 72. 55.137.241 указывает на InfoService Name: Octavius (см. Рисунок 29), а IP-адрес 88.198.24.24 указывает на InfoService Name: is.beneficium.de (см. Рисунок 30).

55.137.241 указывает на InfoService Name: Octavius (см. Рисунок 29), а IP-адрес 88.198.24.24 указывает на InfoService Name: is.beneficium.de (см. Рисунок 30).

Рисунок 28. 128.30.52.37 указывает на www.w3.org

Рисунок 29. 72.55.137.241 указывает на InfoService Name: Octavius

Рисунок 30. 88.198.24.24 указывает на InfoService Name: is.beneficium.de

Оба IP-адреса, 72.55.137.241 и 88.198.24.24, указывают на анонимизирующие сервисы InfoService для AN.ON/JonDonym. Хотя в трафике, перехваченном сниффером, и не содержится прямого указания на анонимайзер, трафик все равно является подозрительным и требует дальнейшего изучения.

Наличие пакетов типа “Continuation or non-HTTP traffic” само по себе не свидетельствует об использовании анонимайзера, но указывает на аномальный трафик. Можно настроить правила межсетевого экрана так, чтобы аномальный трафик детектировался, а после его обнаружения проводить дополнительные проверки. Понимание того, какой именно трафик в сети будет считаться “нормальным” окажет большую помощь в борьбе с анонимайзерами. Дополнительные меры, включающие в себя создание черных списков, запрет PHP- и CGI-прокси серверов и скриптов, также уменьшат риск использования анонимайзеров и добавят еще один уровень безопасности.

Понимание того, какой именно трафик в сети будет считаться “нормальным” окажет большую помощь в борьбе с анонимайзерами. Дополнительные меры, включающие в себя создание черных списков, запрет PHP- и CGI-прокси серверов и скриптов, также уменьшат риск использования анонимайзеров и добавят еще один уровень безопасности.

5.5. Блокирование обнаруженного трафика анонимайзера

Хотя целью настоящее статьи было рассказать о плюсах и минусах анонимайзеров (Хороший, плохой, злой), но разумно было бы еще и упомянуть, как заблокировать трафик анонимайзера после его обнаружения. Существует множество способов противодействия анонимайзерам, но в статье мы не будем рассматривать конкретные техники и способы их использования. Далее в статье последует лишь краткий обзор способов обнаружения и блокирования трафика анонимайзера.

5.5.1. Обнаружение

Wireshark и Packetyzer идеально подходят для установки и перехвата трафика на отдельных рабочих станциях. Но для корпоративных сетей – снифферы не самое лучшее решение. Лучший способ обнаружения и анализа трафика – это внедрение специализированных устройств и приложений, комплексно контролирующих сетевую инфраструктуру. В качестве аппаратных платформ можно предложить Cisco’s IPS 4200 Series Sensors (Cisco, 2012) или компьютер серверного класса с усиленной защитой (операционная система которого имеет малую поверхность атаки). После выбора аппаратной платформы необходимо установить ряд приложений, таких как Snort, Bro и Suricata. После выбора программной и аппаратной платформ остается только решить один вопрос: как именно внедрить решение. Обычно решение внедряется в сетевую инфраструктуру, как сетевая система обнаружения вторжений (Network-Based Intrusion Detection System, NIDS) и встраивается в сеть внутриполосно (in-band, см. Рисунок 31), либо внеполосно (out-of-band, см. Рисунок 32), в зависимости от архитектуры сети.

Лучший способ обнаружения и анализа трафика – это внедрение специализированных устройств и приложений, комплексно контролирующих сетевую инфраструктуру. В качестве аппаратных платформ можно предложить Cisco’s IPS 4200 Series Sensors (Cisco, 2012) или компьютер серверного класса с усиленной защитой (операционная система которого имеет малую поверхность атаки). После выбора аппаратной платформы необходимо установить ряд приложений, таких как Snort, Bro и Suricata. После выбора программной и аппаратной платформ остается только решить один вопрос: как именно внедрить решение. Обычно решение внедряется в сетевую инфраструктуру, как сетевая система обнаружения вторжений (Network-Based Intrusion Detection System, NIDS) и встраивается в сеть внутриполосно (in-band, см. Рисунок 31), либо внеполосно (out-of-band, см. Рисунок 32), в зависимости от архитектуры сети.

Рисунок 31. Внутриполосная NIDS

Рисунок 32..jpg) Внеполосная NIDS

Внеполосная NIDS

Компания Nevis Network произвела сравнение внутриполосного и внеполосного размещения NIDS (Nevis Network, 2007). Результаты сравнения представлены на Рисунке 33.

|

Признак сравнения |

Внутриполосное расположение |

Внеполосное расположение |

Преимущество |

|

Контроль конечных узлов и аутентификация пользователей |

Не требует дополнительных промежуточных VLAN |

Контроль и аутентификация должны проводиться в выделенной VLAN, после чего трафик перенаправляется либо в карантинную VLAN, либо в назначенную VLAN. Угрозы могут распространятся внутри VLAN. |

От клиента никогда не требуется заново получать IP-адрес. |

|

Управление доступом на основе идентификационной информации |

Политики внутреннего межсетевого экрана с контролем состояния соединений основываются на адресе источника/получателя и на содержимом трафика |

Пользователи с различными ролями должны помещаться в различные VLAN. Требуются дополнительные межсетевые экраны. |

Внутриполосное расположение обеспечивает детальное управление доступом на основе идентификационной информации в качестве базовой функции безопасности |

|

Обнаружение вредоносного ПО |

Непрерывная проверка на вредоносное ПО с использованием нескольких способов, в том числе сигнатурного и поведенческого анализа |

Так как NIDS располагается в стороне от потока трафика, сетевой трафик не просматривается. |

Внутриполосное расположение обеспечивает непрерывное детектирование и защиту от вредоносного ПО в качестве базовой функции |

|

Видимость и мониторинг |

Непрерывный мониторинг и видимость всех действий пользователя. Отчеты об активности каждого пользователя |

Пользовательский трафик не виден. Требуются дополнительные сенсоры, мониторы и средства генерации отчетов для надлежащего уровня безопасности |

Внутриполосное расположение обеспечивает непрерывный мониторинг на основе ролей и видимость действий пользователей в качестве базовой функции |

|

Карантин |

Помещение на карантин осуществляется на основе политик межсетевого экрана с контролем состояния соединений; каждый отдельный пользователь огражден от других пользователей |

Инфицированные пользователи помещаются в отдельный карантинный VLAN |

Внутриполосное расположение защищает уязвимых и инфицированных клиентов друг от друга |

|

Стоимость |

Нет скрытых расходов на внедрение и переконфигурацию. |

Более низкие начальные капитальные затраты на устройства и контроллеры, но более высокие операционные расходы, плюс возможные затраты на обновление оборудования |

Внутриполосное расположение имеет меньшую общую стоимость внедрения и управления |

Рисунок 33. Сравнение внеполосных и внутриполосных NIDS-решений

Один из основных факторов, влияющих на выбор NIDS – это стоимость. Snort – это open-source система обнаружения и предотвращения вторжений (IDS/IPS), разработанная компанией Sourcefire. Snort объединяет в себе все преимущества сигнатурного анализа, анализа по аномалиям и протоколам; распространяется бесплатно и работает под управлением как Windows, так и Linux. Все вышеперечисленные особенности делают Snort наилучшим выбором для специалистов по сетевой безопасности. Для получения более подробной информации об установке, настройке Snort’a и создании правил обратитесь к официальному пользовательскому руководству по адресу http://www. snort.org/docs. На Рисунке 34 показано, как Snort выводит предупреждения в Kiwi Syslog-сервер (рисунок из документа Каси Эфо (Kasey Efaw), http://www.snort.org/assets/135/Installing_Snort_2.8.5.2_on_Windows_7.pdf).

snort.org/docs. На Рисунке 34 показано, как Snort выводит предупреждения в Kiwi Syslog-сервер (рисунок из документа Каси Эфо (Kasey Efaw), http://www.snort.org/assets/135/Installing_Snort_2.8.5.2_on_Windows_7.pdf).

Рисунок 34. Snort выводит предупреждения в Kiwi Syslog-сервер

5.5.2 Блокирование (предотвращение)

После настройки правил (сигнатур) Snort будет направлять предупреждение в журнал событий (например, в Kiwi Syslog-сервер) каждый раз, когда происходит событие, соответствующее имеющимся правилам. Но Snort будет только предупреждать. Дальнейшие действия по запрету доступа к анонимайзеру администраторы должны предпринять сами. Правило Snort’а, позволяющее обнаружить активность прокси-анонимайзера, показано ниже, на Рисунке 35 (Brozycki, 2008).

Рисунок 35. Правило Snort’а

Другая альтернатива NIDS – это сетевая система предотвращения вторжений (Network-Based Intrusion Prevention System, NIPS). Когда NIDS только предупреждает (пассивная система: мониторинг и оповещение), NIPS (или IPS) сможет предпринять немедленные действия (активная система: мониторинг и автоматическая защита), заранее установленные администратором. В зависимости от существующей сетевой инфраструктуры (внеполосное или внутриполосное расположение) и типа сетевых устройств (отдельные или встроенные межсетевые экраны/IPS), требуется различная настройка NIPS. О том, как внедрять IPS и IDS можно прочесть в статье Николаса Паппаса (Nicholas Pappas) “Network IDS & IPS Deployment Strategies” (Pappas, 2008).

Когда NIDS только предупреждает (пассивная система: мониторинг и оповещение), NIPS (или IPS) сможет предпринять немедленные действия (активная система: мониторинг и автоматическая защита), заранее установленные администратором. В зависимости от существующей сетевой инфраструктуры (внеполосное или внутриполосное расположение) и типа сетевых устройств (отдельные или встроенные межсетевые экраны/IPS), требуется различная настройка NIPS. О том, как внедрять IPS и IDS можно прочесть в статье Николаса Паппаса (Nicholas Pappas) “Network IDS & IPS Deployment Strategies” (Pappas, 2008).

5.5.3 Внеполосные (Out-of-band, OOB) NIDS

Сетевые системы обнаружения вторжений обычно устанавливаются внеполосно и пассивно ищут сигнатуры эксплойтов (в нашем случае сигнатуры трафика анонимайзера). В такой конфигурации устройства NIDS задействуют всего одну сетевую карту (NIC) и подключаются непосредственно к сети, как показано на Рисунке 36. Сетевая карта работает в режиме приема всех сетевых пакетов и только получает трафик. NIDS анализирует трафик и при срабатывании правила отправляет предупреждение администратору, который, в свою очередь, должен предпринять необходимые действия (например, вручную настроить межсетевой экран) для блокирования трафика. Внеполосное расположение NIDS выигрывает тем, что на сетевую карту оказывается меньшая нагрузка, меньше используется память и меньше загружен CPU. Кроме вышеперечисленных преимуществ, внеполосной NIDS не является критическим узлом сети, и сеть не упадет, если NIDS перестанет работать.

NIDS анализирует трафик и при срабатывании правила отправляет предупреждение администратору, который, в свою очередь, должен предпринять необходимые действия (например, вручную настроить межсетевой экран) для блокирования трафика. Внеполосное расположение NIDS выигрывает тем, что на сетевую карту оказывается меньшая нагрузка, меньше используется память и меньше загружен CPU. Кроме вышеперечисленных преимуществ, внеполосной NIDS не является критическим узлом сети, и сеть не упадет, если NIDS перестанет работать.

Рисунок 36. Внеполосной NIDS

5.5.4 Внутриполосные (in-band, in-line) NIPS

Сетевые системы предотвращения вторжений (Network-Based Intrusion Prevention Systems) устанавливаются внутриполосно и задействуют две сетевые карты для пропускания трафика через себя. Следовательно, внутриполосные NIPS более требовательны к загрузке NIC, используют больше памяти и сильнее загружают CPU. При внутриполосном расположении NIPS является критическим узлом сети, и при выходе его из строя, один из сегментов сети может упасть (см. Рисунок 37). При срабатывании правила NIPS может не только отправить предупреждение администратору, но и автоматически отбрасывать нежелательные пакеты или блокировать трафик. Хотя внутриполосный NIPS быстрее реагирует на события, возможны также и ложные срабатывания, в результате которых NIPS ошибочно отбросит нормальные пакеты.

Рисунок 37). При срабатывании правила NIPS может не только отправить предупреждение администратору, но и автоматически отбрасывать нежелательные пакеты или блокировать трафик. Хотя внутриполосный NIPS быстрее реагирует на события, возможны также и ложные срабатывания, в результате которых NIPS ошибочно отбросит нормальные пакеты.

Рисунок 37. Внутриполосные NIPS

6. Заключение

Цель настоящей статьи заключалась в том, чтобы объяснить, что такое анонимайзеры и прокси-серверы и как используются. Дано краткое описание и пример работы приложения-анонимайзера. Пример наглядно показывает, что пользователю не требуется больших технических знаний, чтобы обойти правила корпоративного межсетевого экрана и получить доступ к веб-сайту, который обычно блокируется. Но для специалиста по безопасности анонимайзеры могут представлять большую проблему. Проведение технической экспертизы и профессиональное внедрение наиболее оптимального и защищенного решения требует больших затрат как денежных, так и временных. И наоборот, людям, которые используют анонимайзер, практически не нужно никаких профессиональных знаний и затрат.

И наоборот, людям, которые используют анонимайзер, практически не нужно никаких профессиональных знаний и затрат.

Существуют бесплатные прокси-сервисы, и они прекрасно подходят для большинства обычных пользователей, желающих только добавить еще один уровень конфиденциальности. А профессиональному коммивояжеру, находящемуся вне корпоративной сети, не лишним будет подумать о платной ежемесячной подписке на сервисы анонимизации.

“Хорошие, плохие и злые” анонимайзеры различаются лишь результатами, к которым их использование приводит. Результаты могут различаться кардинально. Знание опасностей анонимайзера будет держать настороже сетевых инженеров, специалистов по безопасности и системных администраторов, напоминая им, что простого списка правил межсетевого экрана недостаточно для предотвращения нежелательного трафика. Поэтому в корпоративной среде должны проводиться тренинги, которые воспитывали бы в пользователях исполнительность; необходимо также надлежащим образом разработать и внедрить на предприятии политики безопасности и политики безопасного использования и обозначить санкции за нарушение политик. Чтобы подчеркнуть серьезность нарушения политик, они должны регулироваться и поддерживаться на высшем исполнительном уровне предприятия. Когда анонимайзеры используются “для добра” и лишь повышают уровень защищенности и конфиденциальности пользователя во время путешествия по сети – то они полезнейшая вещь. В независимости от того, кто именно, как именно и какие именно анонимайзеры использует сейчас, в будущем они не исчезнут, их будут разрабатывать дальше, и точно так же люди будут использовать анонимайзеры для хороших, плохих и злых целей.

Чтобы подчеркнуть серьезность нарушения политик, они должны регулироваться и поддерживаться на высшем исполнительном уровне предприятия. Когда анонимайзеры используются “для добра” и лишь повышают уровень защищенности и конфиденциальности пользователя во время путешествия по сети – то они полезнейшая вещь. В независимости от того, кто именно, как именно и какие именно анонимайзеры использует сейчас, в будущем они не исчезнут, их будут разрабатывать дальше, и точно так же люди будут использовать анонимайзеры для хороших, плохих и злых целей.

Ссылки

- Lance Cottrell, From Wikipedia, the free encyclopedia, (October 2, 2011). Retrieved from http://en.wikipedia.org/wiki/Lance_Cottrell

- EC-Council Press, Ethical Hacking and Countermeasures, Cengage Learning (2010) Livinginternet.com, How Anonymizers Work Retrieved from http://www.livinginternet.com/i/is_anon_work.htm (2012)

- Anonymizer.com, knowledgecenter, Retrieved from http://www.

anonymizer.com/knowledgecenter (2012)

anonymizer.com/knowledgecenter (2012) - Fred Hapgood, Web Monitoring: Anonymizers vs. Anti-Anonymizers, Retrieved from http://www.csoonline.com/article/221589/web-monitoring-anonymizers-vs.-antianonymizers (2008)

- JAP, Protection of Privacy on the Internet, Retrieved from http://anon.inf.tudresden. de/index_en.html (2012)

- JonDonym, Private and Secure Web Surfing, Retrieved from http://anonymous-proxyservers. net/ (2012)

- What is My IP, Shows Your IP Address, Retrieved from http://whatismyip.com (2012) Proxify, Proxify® anonymous proxy protects your online privacy, Retrieved from http://proxify.com (2012)

- Carolyn Pearson, The “Great Firewall” of China, A Real National Strategy to Secure Cyberspace?, GIAC practical repository (2004)

- Wireshark, The world’s foremost network protocol analyzer, Retrieved from http://www.wireshark.org/ (2012)

- Websense, V-Series appliance, Retrieved from http://www.

websense.com/content/appliances.aspx (2012)

websense.com/content/appliances.aspx (2012) - Network Chemistry, Inc., Packetyzer Software, Retrieved from http://www.gotoassist.com (2012)

- Informer Technologies, Inc., Software.informer, Network Chemistry Packetyzer, Retrieved from http://network-chemistry-packetyzer.software.informer.com (2012)

- Microsoft Support, The Basics of Reading TCP/IP Trace, Retrieved from http://support.microsoft.com/kb/169292 (2012)

- Cisco, Cisco IPS 4200 Series Sensors, Retrieved from http://www.cisco.com/en/US/prod/collateral/vpndevc/ps5729/ps5713/ps4077/ps9157/pro duct_data_sheet09186a008014873c_ps4077_Products_Data_Sheet.html (2012)

- Nevis Network, An Architectural View of LAN Security: In-Band versus Out-of-Band Solutions, Retrieved from http://www.nevisnetworks.com/content/white_papers/Inband% 20vs%20Out-of-band.pdf (2007)

- Sourcefire, Snort, Retrieved from http://www.snort.

org/ (2012)

org/ (2012) - John Brozycki, Detecting and Preventing Anonymous Proxy Usage, http://Sans.org, Reading Room (2008)

- Nicholas Pappas, Network IDS & IPS Deployment Strategies, Retrieved from http://www.sans.org/reading_room/whitepapers/detection/network-ids-ips-deploymentstrategies_2143 (2008)

Приложение A. Скачивание JAP

Приложение B. Установка JAP

Как обойти блокировку Вконтакте, Яндекса, Одноклассники в Украине

Автор Владислав На чтение 4 мин Просмотров 7.1к.

Немного не типичная статья для моего блога, но я все же решил поделиться той информацией, которую знаю. Как уже все украинцы знают, 15 мая президент Петр Порошенко подписал указ который блокирует такие сайты, как: Вконтакте, Яндекс (Диск, Музыка и другие хорошие сервисы), Одноклассники и Mail.Ru, а также множество других сайтов, которые нас не особо интересуют.

По моему скромному мнению, такой необоснованный и политизированный запрет неправильный (я за блокировки сайтов с наркотиками, к примеру), а значит нужно искать методы обойти этот запрет и дальше продолжать наслаждаться нашими любимыми сервисами. Начнем по порядку.

1. Прокси и анонимайзеры

Существует множество анонимайзеров и прокси, которые смогут подменить Вам IP адрес и тем самым открыть доступ к заблокированным сайтам. Но, прежде чем бежать искать анонимайзеры, Вы должны узнать их минусы.

- Ненадежность. Ваши данные могут быть перехвачены.

- Скорость анонимайзеров очень мала, а также некоторые из них не могут загружать JavaScript и прочие приятные штуки.

- Реклама.

То есть, этот способ вполне возможен, но он не очень комфортен для ежедневного использования.

2. VPN

Обход блокировки с помощью VPN. Вот об этом способе и будет моя статья. Так как существует множество платных и бесплатных способов обойти блокировку как на компьютере, так и на мобильных устройствах.

VPN — частные виртуальные сети, которые в разы надежней и быстрее прокси. А также позволяет не только подменять Ваш IP адрес в браузере, а в целом на компьютере, что позволяет пользоваться, например, Яндекс Диском.

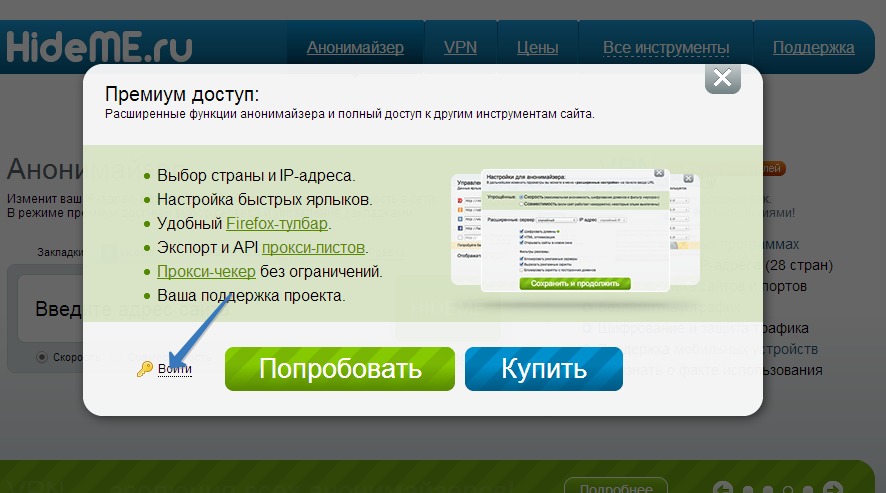

2.1. Hidemy

Русскоязычный сервис, который предоставляет всем желающим VPN. Для этого нужно скачать специальную программу с их сайта и ввести код который Вы получите на Email.

Из минусов, бесплатный тест всего лишь на 1 день. Поэтому, если есть желание и средства, Вы можете купить платную подписку по вполне демократическим ценам.

ПОПРОБОВАТЬ HIDEMY

2.2. OpenVPN

Как по мне, на данный момент, самый удобный способ обхода блокировки вконтакте, одноклассниках и прочих сервисах. Так как это популярная технология с открытым исходным кодом для создания зашифрованных каналов типа точка-точка или сервер-клиенты между компьютерами.

2.2.1. Как установить OpenVPN на Windows

Скачать OpenVPN можно с официального сайта OpenVPN (Скачать).

А так же скачать один из VPN серверов на сайте Freeopenvpn.org

Для установки программы, нажимаем на скачанный exe-файл, выбираем путь и устанавливаем программу привычным способом.

После установки программы, скачанный из freeopenvpn.org файл с разрешением .ovpn переносим в папку …/OpenVPN/config (вместо трех точек путь который Вы указали, по умолчанию Program Files).

Теперь запускаем программу с рабочего стола, находим ярлык в трее и нажимаем правой кнопкой мышки и «Подключиться».

После этого Вам нужно ввести логин и пароль который есть на сайте.

Ждем пару секунд и готово! Все установлено и работает.

Вот, кстати, скорость интернета.

Вполне хороший результат, как для бесплатного VPN.

2.3. Как обойти блокировку Вконтакте на телефоне