Разница между wep, wpa и wpa2 (что безопасно)

Первое правило сетей Wi-Fi — вы не должны оставлять сеть незащищенной. Второе правило сетей Wi-Fi — вы не подключаетесь к незащищенному Wi-Fi (по крайней мере, не без VPN). И да, не стесняйтесь говорить об этом.

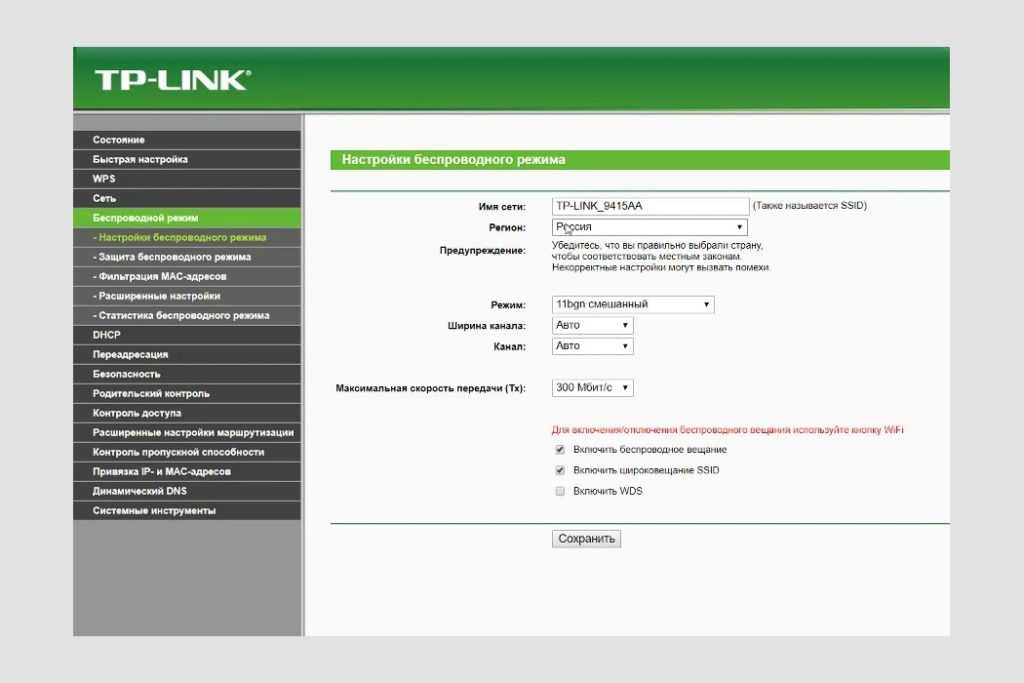

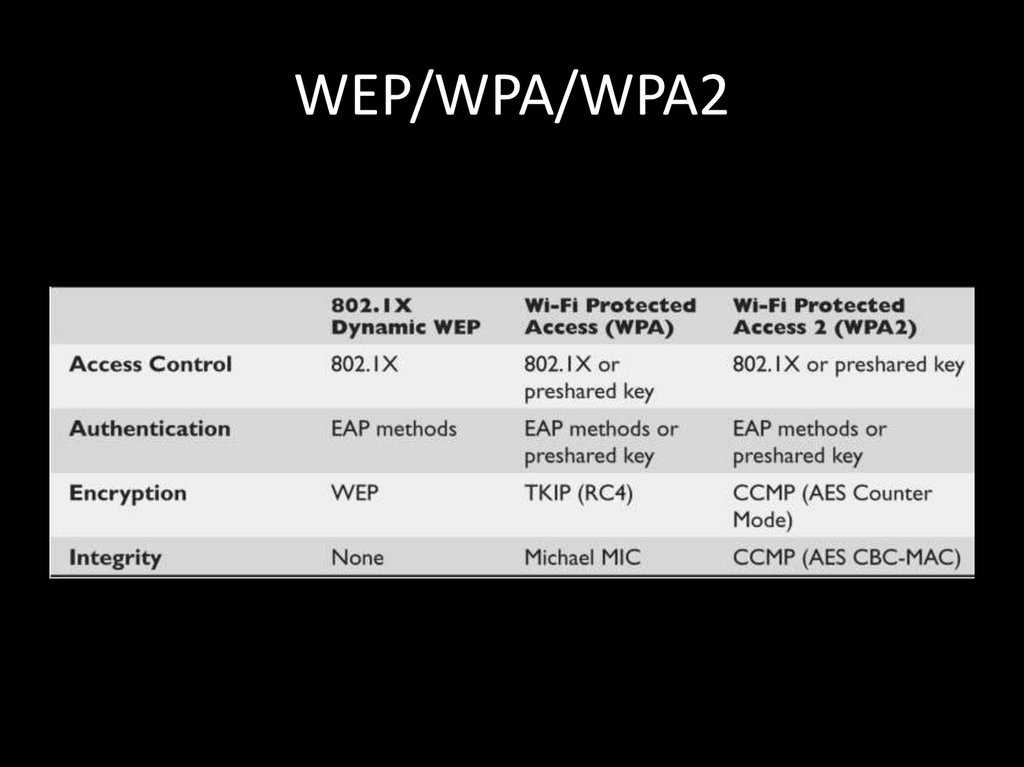

WEP, WPA и WPA2 — это три разных типа протоколов безопасности. Когда вы настроили свой маршрутизатор и добавили пароль, был выбран один из этих форматов. Имеет ли значение, какой вы выберете? Если вы заботитесь о безопасности больше, чем средний Джо, да, это так.

Шифрование для всех

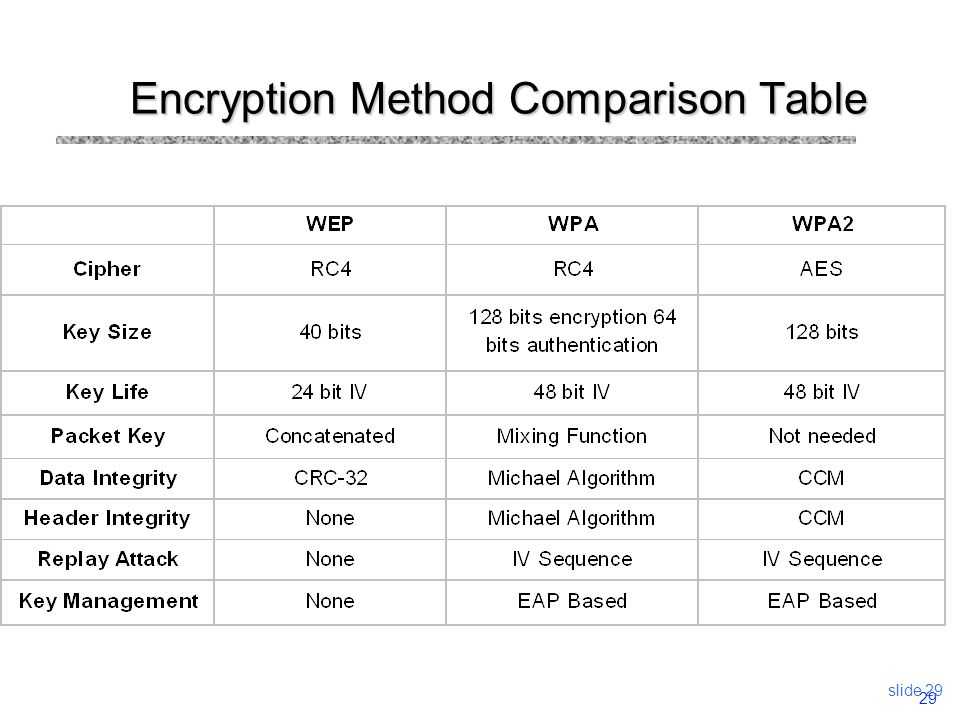

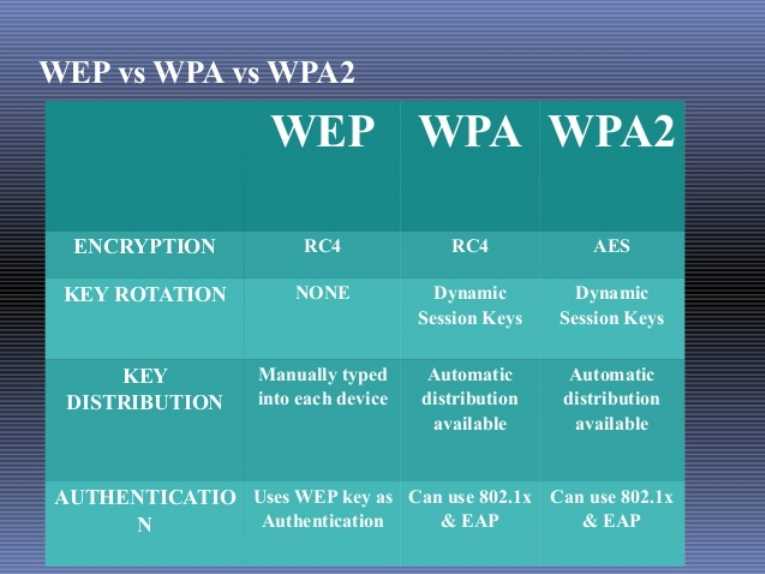

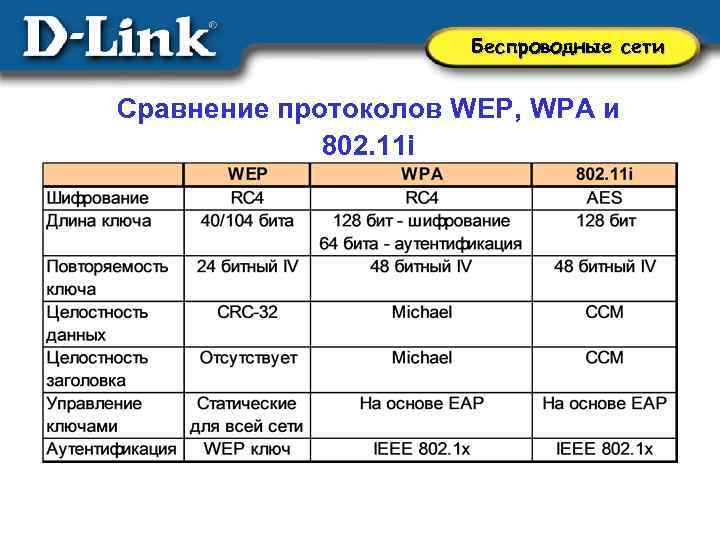

WEP, WPA и WPA2 имеют разные уровни шифрования. По сути, формат, в котором вы выбираете сохранение пароля, определяет его надежность. Или как легко / тяжело это будет кому-то взломать.

Wired Equivalent Privacy (WEP) является наиболее широко используемым протоколом. Это также по умолчанию для большинства маршрутизаторов. Одного этого должно быть достаточно, чтобы скептик в вас поднял бровь.

WEP был официально объявлен стандартным еще в сентябре 1999 года. Он начинался с 64-битного шифрования, затем пошел до 128 и теперь также поддерживает 256-битный. Хотя многие устройства все еще застряли на 128 бит.

Кстати, скептик в тебе был прав. WEP, как известно, легко взломать. Все, что вам нужно, это бесплатное программное обеспечение. Альянс Wi-Fi удалил WEP еще в 2004 году, но из-за обратно совместимых устройств и долгого срока службы корпоративной электроники он все еще поддерживается.

Заключение? Не используйте WEP.

Не намного лучше

Защищенный доступ Wi-Fi (WPA) — это то, что заменило WEP. Это было обновление до WEP, разработанное как обновление прошивки для текущих устройств. Из-за этого это зависело от многих старых технологий.

В целом, WPA лучше, чем WEP, но не намного.

Как ты меня любишь теперь?

Wi-Fi Protected Access II (WPA2) — новейшая и самая лучшая система безопасности Wi-Fi. Я уверен, что вы уже почувствовали тенденцию. Каждое обновление лучше, чем предыдущее. WPA2 попал в официальный список в 2006 году и с тех пор активно развивается.

Я уверен, что вы уже почувствовали тенденцию. Каждое обновление лучше, чем предыдущее. WPA2 попал в официальный список в 2006 году и с тех пор активно развивается.

WPA2 использует 256-битные алгоритмы AES для шифрования (отраслевой стандарт), что делает его намного более безопасным, чем предыдущие.

Из-за способа работы WPA2, если кто-то хочет взломать сеть, ему нужен физический доступ к одному из устройств. И даже тогда это может занять часы.

К сожалению, поскольку WPA2 основан на WPA, который в свою очередь основан на WEP, он также страдает от некоторых уязвимостей наших друзей-пенсионеров. Но благодаря постоянным обновлениям, эти двери теперь затянуты немного плотнее.

Какой выбрать?

К настоящему времени очевидно, что вы должны пойти на WPA2. Это меньшее из трех зол. Да, его можно взломать, но опять же, все может быть. Причина, по которой мы используем более надежные протоколы, состоит в том, чтобы людям было труднее взломать их. Вот почему WPA2 определенно подходит. Это увеличивает время взлома с пары минут с помощью бесплатного программного обеспечения до часов или дней или взлома на профессиональном уровне. По сути, это блокирует большинство хакеров.

Вот почему WPA2 определенно подходит. Это увеличивает время взлома с пары минут с помощью бесплатного программного обеспечения до часов или дней или взлома на профессиональном уровне. По сути, это блокирует большинство хакеров.

И в любом случае, если человек достаточно предан, чтобы тратить часы или дни на взлом вашей системы (привет, АНБ, вас там не видели, продолжайте), он найдет способ.

Кроме того, хакер потратил на вас 12 часов? Мальчик, ты должен быть особенным.

WEP, WPA или WPA2: как определить тип безопасности вашего Wi-Fi

Знаете ли вы, что ваше соединение Wi-Fi использует один из четырех различных типов безопасности? Хотя все они разные, они не все равны; поэтому важно узнать, какой тип безопасности использует ваш Wi-Fi.

Давайте рассмотрим четыре типа безопасности Wi-Fi и посмотрим, какие из них лучше всего использовать.

Какие 4 типа безопасности Wi-Fi?

Безопасность Wi-Fi бывает четырех разных типов. Они не все одинаково безопасны, что важно помнить, когда вы проверяете протокол своей сети.

1. Протокол проводной эквивалентной конфиденциальности (WEP)

WEP — самый старый из типов безопасности, появившийся в компьютерном мире в 1997 году. Из-за своего возраста он все еще распространен в современную эпоху в старых системах. Из всех протоколов WEP считается наименее безопасным.

2. Протокол защищенного доступа Wi-Fi (WPA)

WPA прибыла как преемник WEP из-за недостатков, которые были обнаружены в WEP. Он имеет дополнительные функции по сравнению со своим старшим братом, такие как протокол целостности временного ключа (TKIP). Эта функция представляла собой динамический 128-битный ключ, который сложнее взломать, чем статический, неизменный ключ WEP.

Также была введена проверка целостности сообщений, которая сканировала любые измененные пакеты, отправленные хакерами.

3. Протокол защищенного доступа Wi-Fi 2 (WPA2)

WPA2 является преемником WPA и добавляет в него больше возможностей. Он заменил TKIP на протокол кода аутентификации цепочки сообщений (CCMP) с шифрованием в режиме счетчика, который лучше справился с шифрованием данных.

WPA2 был очень успешным и с 2004 года сохраняет свои позиции в качестве верхнего протокола. Фактически, 13 марта 2006 года Альянс Wi-Fi заявил, что все будущие устройства с торговой маркой Wi-Fi должны будут использовать WPA2.

4. Протокол защищенного доступа Wi-Fi 3 (WPA3)

WPA3 — это новичок в этом блоке, и вы можете найти его в маршрутизаторах, выпущенных в 2019 году. Благодаря этому новому формату WPA3 обеспечивает лучшее шифрование в общедоступных сетях, чтобы хакеры не могли собирать информацию с них.

Также проще подключиться к маршрутизатору WPA3 с устройством без дисплея, и у него есть некоторые дополнительные функции для защиты от атак методом перебора.

Вероятно, это будет новый стандарт WPA в будущем, поэтому неплохо бы узнать все , что вам нужно знать о WPA3.

Почему важны типы безопасности Wi-Fi

Изображение предоставлено: maxkabakov / DepositPhotos Знание вашего протокола безопасности Wi-Fi имеет важное значение для безопасности вашей сети. Старые протоколы более уязвимы, чем новые, и гораздо вероятнее попытаться их взломать. Есть две причины, по которым старые версии слабее новых:

Старые протоколы более уязвимы, чем новые, и гораздо вероятнее попытаться их взломать. Есть две причины, по которым старые версии слабее новых:

- Старые протоколы были разработаны ранее, прежде чем стало полностью понятно, как хакеры атаковали маршрутизаторы. Более современные протоколы исправлены для этих эксплойтов, в то время как в более старых версиях они все еще скрываются в своем коде.

- Чем дольше был протокол, тем больше времени хакерам приходится взламывать. Из-за того, что WEP существует очень долго, хакеры обнаружили в нем много эксплойтов, что делает его небезопасным протоколом в современную эпоху.

Какой тип безопасности Wi-Fi я использую?

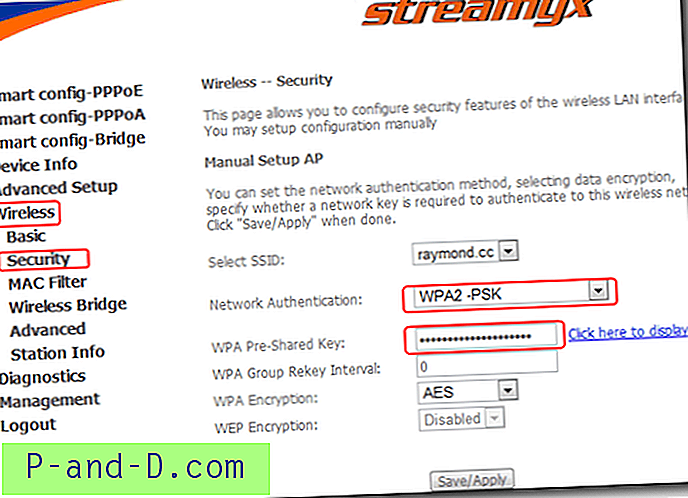

Теперь вы понимаете, почему проверка типа важна, а также то, что вы должны использовать, и почему старые протоколы не так хороши. Итак, давайте рассмотрим, как вы проверяете тип вашего соединения, чтобы убедиться, что вы используете лучшее.

Проверка типа безопасности Wi-Fi в Windows 10

В Windows 10 найдите значок Wi-Fi Connection на панели задач. Нажмите его, затем нажмите « Свойства» под текущим подключением Wi-Fi. Прокрутите вниз и найдите сведения о Wi-Fi в разделе « Свойства» . Под этим ищите Тип безопасности, который отображает протокол вашего Wi-Fi.

Нажмите его, затем нажмите « Свойства» под текущим подключением Wi-Fi. Прокрутите вниз и найдите сведения о Wi-Fi в разделе « Свойства» . Под этим ищите Тип безопасности, который отображает протокол вашего Wi-Fi.

Проверка вашего типа безопасности Wi-Fi в macOS

Проверить тип безопасности Wi-Fi в macOS очень просто. Удерживая нажатой клавишу «Option», щелкните значок Wi-Fi на панели инструментов. Он покажет детали вашей сети, в том числе, какой тип безопасности вы используете.

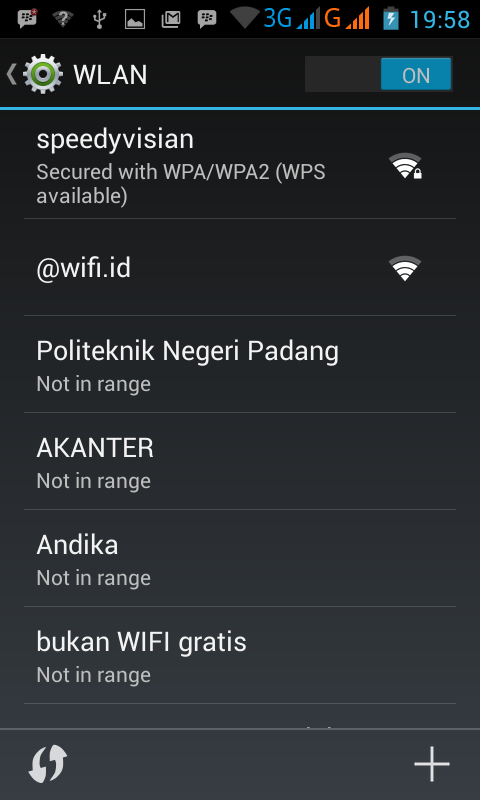

Проверка вашего типа безопасности Wi-Fi в Android

Чтобы проверить на телефоне Android, зайдите в Настройки , затем откройте категорию Wi-Fi . Выберите маршрутизатор, к которому вы подключены, и просмотрите его данные. В нем будет указан тип безопасности вашего соединения. Обратите внимание, что путь к этому экрану может отличаться в зависимости от вашего устройства.

Проверка типа безопасности Wi-Fi на iPhone

К сожалению, в iOS нет способа проверить вашу безопасность Wi-Fi. Если вы хотите проверить уровень безопасности вашего Wi-Fi, лучше всего использовать компьютер или войти в маршрутизатор через телефон.

Что делать дальше с вашей безопасностью Wi-Fi

Кредит изображения: maxxyustas / DepositPhotosКак только вы нашли свой тип безопасности Wi-Fi, как вы используете эту информацию, чтобы решить, что делать дальше? Давайте разберем ваш идеальный план действий для каждого протокола.

Что делать, если ваш тип безопасности WPA3

Если ваше соединение использует WPA3, поздравляю. Вы используете лучшие протоколы Wi-Fi, и в результате вам не нужно обновляться. Вы также, скорее всего, будете использовать современное оборудование, поэтому обновление может подождать еще как минимум несколько лет.

Что делать, если ваш тип безопасности WPA2

WPA2 также является безопасным протоколом, поэтому вам не нужно беспокоиться об обновлении вашего оборудования. Однако, если вы заинтересованы в том, чтобы оставаться в курсе, стоит взглянуть на текущую волну выпуска маршрутизаторов с WPA3-совместимостью. Если вам понравилось звучание функций, которые мы перечислили в протоколе WPA3, вам следует рассмотреть возможность обновления до маршрутизатора, который его поддерживает.

Однако, если вы заинтересованы в том, чтобы оставаться в курсе, стоит взглянуть на текущую волну выпуска маршрутизаторов с WPA3-совместимостью. Если вам понравилось звучание функций, которые мы перечислили в протоколе WPA3, вам следует рассмотреть возможность обновления до маршрутизатора, который его поддерживает.

Что делать, если ваш тип безопасности — WEP или WPA

Если ваша сеть WEP или WPA (без цифр после нее), то вы подвержены риску кибератак. В результате вы захотите перейти на WPA2 или WPA3-совместимый маршрутизатор, чтобы обезопасить себя.

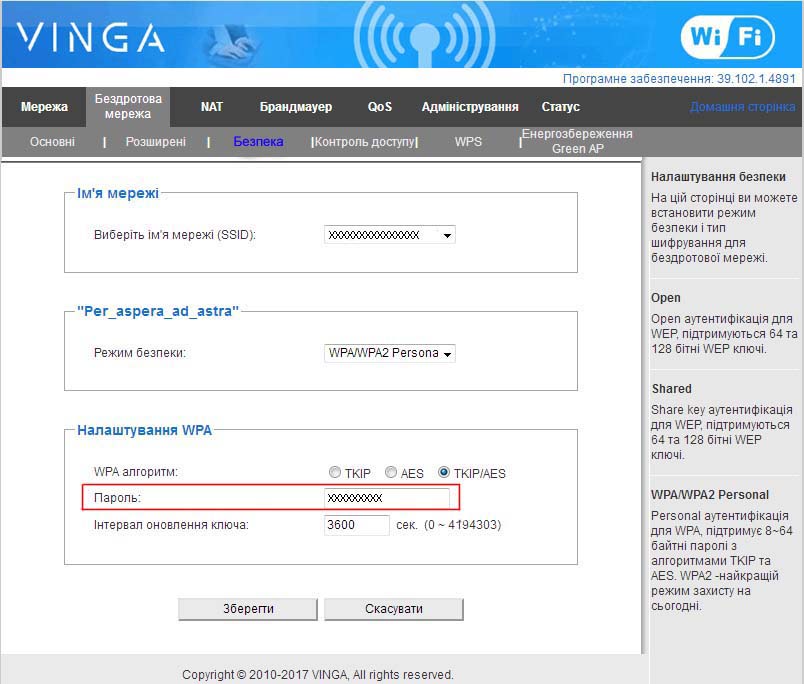

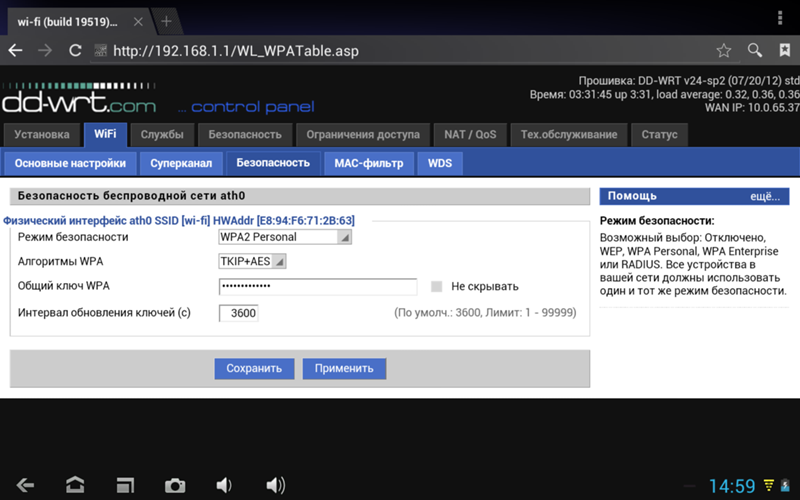

Также стоит проверить, настроен ли ваш маршрутизатор на использование меньшего типа безопасности. Прочтите руководство к вашему текущему маршрутизатору и проверьте, можете ли вы переключать тип безопасности. Если вы не можете, стоит инвестировать в новый маршрутизатор.

К счастью, даже более дешевые модели, доступные сегодня, поддерживают WPA2 из-за того, что Wi-Fi Alliance диктует необходимость этого. Кроме того, вы можете гарантировать качественный продукт, выбирая лучшие бренды при покупке беспроводного маршрутизатора.

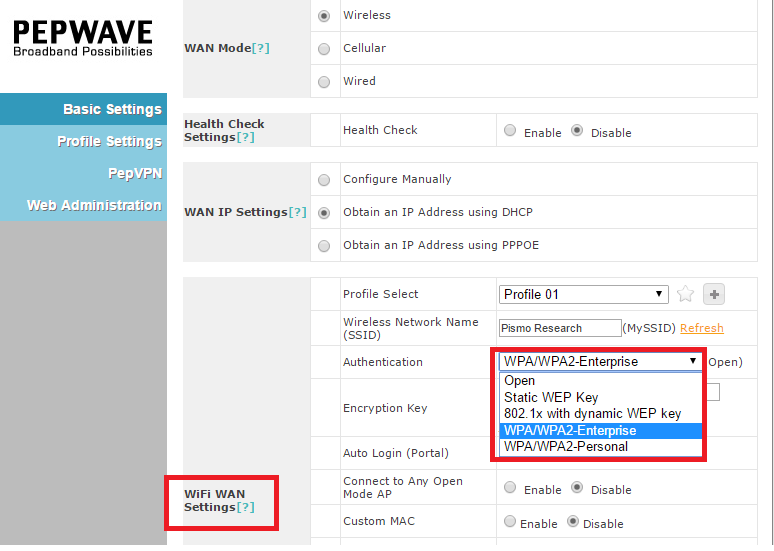

Разница между «персональным» и «корпоративным» WPA

Если ваш протокол WPA, вы, возможно, заметили, что он был помечен как «Личный» или «Корпоративный». «Личный» предназначен для домашнего использования, а «Корпоративный» имеет некоторые дополнительные функции безопасности, чтобы сделать его пригодным для конфиденциального использования в бизнесе. Персональный уровень подходит для повседневного использования, поэтому не беспокойтесь, если ваш домашний маршрутизатор не использует защиту уровня предприятия.

Обеспечение безопасности вашей сети Wi-Fi

Если вы беспокоитесь о том, что хакеры могут попасть в вашу сеть, рекомендуется использовать самый лучший протокол безопасности, какой только можно. Пользователи WPA3 и WPA2 не должны беспокоиться, а пользователи WPA и WEP должны рассмотреть возможность обновления.

Обеспечение безопасности вашей сети Wi-Fi может быть пугающим. К счастью, вы можете сделать это немного менее напряженным, выполнив несколько простых способов защитить свой маршрутизатор.

Лучший протокол безопасности Wi-Fi: WEP, WPA или WPA2?

Ваш интернет-роутер — это не просто место, где вы можете повысить мощность Wi-Fi в вашем доме. Это также важный узел безопасности. И если в вашем маршрутизаторе есть уязвимости, ваши настройки DNS могут быть взломаны, помимо других проблем, и вы можете в конечном итоге неосознанно посетить поддельные или опасные веб-сайты.

Общедоступные сети Wi-Fi (например, в ресторанах и кафе) также могут оставить вас незащищенными. Без надежных протоколов безопасности вы можете случайно оставить пароли и даже информацию об онлайн-платежах доступными для кого-то в той же сети, кто отслеживает личные данные.

Если у вас нет лучшей защиты беспроводной сети, любое устройство в сети может быть взломано. К счастью, стандарты шифрования с годами совершенствуются, минимизируя уязвимости и нейтрализуя угрозы. Лучший протокол безопасности Wi-Fi предотвратит взлом маршрутизатора и поможет вам безопасно просматривать общедоступные сети Wi-Fi.

Давайте взглянем на различные типы безопасности Wi-Fi, реализованные на протяжении многих лет.

Типы протоколов безопасности Wi-Fi

В настоящее время наиболее распространенными типами протоколов безопасности беспроводной сети являются WEP, WPA и WPA2. Каждый протокол использует свой тип шифрования для повышения безопасности сети. Самые последние протоколы, в том числе новейший протокол WPA3, оказались очень надежными, и хакерам было гораздо труднее найти обходные пути.

Wired Equivalent Privacy (WEP)

Wired Equivalent Privacy (WEP) раньше был стандартной формой шифрования, но больше не является безопасным, поскольку вычислительная мощность увеличилась, и хакеры теперь могут легко его взломать. Безопасность WEP шифрует статическим ключом — это одна из основных причин, по которой он больше не считается безопасным.

Представленный в 1997 году протокол WEP использует один ключ для обеспечения безопасности всей сети. Если один пользователь скомпрометирован, все в сети будут скомпрометированы. Когда была введена защита WEP, 64- или 128-битную строку было трудно взломать, что создало огромную стену между пользовательской сетью и хакерами, пытающимися перехватить беспроводные сигналы.

Когда была введена защита WEP, 64- или 128-битную строку было трудно взломать, что создало огромную стену между пользовательской сетью и хакерами, пытающимися перехватить беспроводные сигналы.

Теперь даже компьютеру потребительского уровня несложно выполнить вычисления, необходимые для расшифровки ключа WEP. Протокол безопасности WEP был упразднен в 2004 году, поэтому системы, которые все еще используют его, должны быть обновлены.

Плюсы

Большинство устройств распознают WEP, что означает простоту настройки и использования.

Он стремился сравняться с преимуществами безопасности проводных интернет-соединений.

Когда он был представлен, алгоритм шифрования был достаточно сложным, чтобы не допустить проникновения незнакомых пользователей.

WEP защищен от атак «человек посередине».

Минусы

Использовался статический ключ шифрования, который нужно было менять вручную и обновлять на каждой отдельной машине, чтобы обеспечить преимущества безопасности более поздних протоколов.

Часть ключа была передана в виде легко поддающегося расшифровке открытого текста.

Слишком много дыр в безопасности было обнаружено за эти годы.

Защищенный доступ Wi-Fi (WPA)

Защита WPA (защищенный доступ Wi-Fi) была разработана для решения многих проблем, возникающих при использовании WEP. Став стандартом в 2003 году, WPA динамически шифрует ключ доступа к сети, регулярно меняя его с помощью TKIP (протокола целостности временного ключа). Таким образом, хакеры больше не смогут взломать ключ, собирая передаваемые данные в течение длительного периода времени.

TKIP создал динамическую среду безопасности, но этого было недостаточно. Эксперты по безопасности быстро обнаружили, что TKIP можно взломать даже с небольшими объемами данных.

В результате криптографам всего мира был предложен шифр (или алгоритм шифрования), заменяющий шифр WEP и WPA RC4, причем бельгийский шифр AES оказался наиболее безопасным в процессе конкурсного отбора. AES получил широкое распространение благодаря преемнику WPA, WPA2, о котором мы поговорим в следующем разделе.

AES получил широкое распространение благодаря преемнику WPA, WPA2, о котором мы поговорим в следующем разделе.

Плюсы

Представлен TKIP или шифрование с динамическим ключом, которое регулярно изменяет ключ доступа к сети.

Все устройства в сети распознают новый ключ при его создании.

Увеличена сложность ключей безопасности и их аутентификации.

Минусы

TKIP оказался уязвимым и может быть легко взломан.

Сложность алгоритма теперь можно преодолеть с помощью современной вычислительной мощности.

Если пользователи и сетевые администраторы не создали надежные пароли, данные были уязвимы.

Сравнивая WPA и WEP, преимущества безопасности WPA были значительными, но собственные недостатки WPA быстро стали очевидными.

Wi-Fi Protected Access II (WPA2)

Протокол безопасности WPA2 усложнил свой предшественник (WPA) и уже более десяти лет является стандартом сетевой безопасности. Он использует шифр AES, процесс шифрования, взлом которого даже на самом современном компьютере может занять миллиарды лет.

Он использует шифр AES, процесс шифрования, взлом которого даже на самом современном компьютере может занять миллиарды лет.

Но у WPA2 есть и недостатки безопасности. Атака KRACK может получить доступ во время «рукопожатия» — момента, когда сеть аутентифицирует подключение устройства — оставляя пароли и другие данные жертвы уязвимыми для перехвата. Чтобы осуществить такую атаку, хакер должен находиться в непосредственной близости от сети, что не идеально даже для лучших хакеров.

Значительные различия в безопасности между WPA и WPA2 сделали протокол WPA2 более долговечным, чем любой предыдущий протокол безопасности.

Плюсы

Обладает теми же преимуществами, что и WPA.

Обычно использует шифрование AES, чрезвычайно надежный шифр.

Требует, чтобы пароли были длиннее, что повышает безопасность.

Минусы

Требуется большая вычислительная мощность (теперь незначительная при современных технологиях).

Может быть уязвим для атак типа «человек посередине».

Спустя более десяти лет с момента появления трещина наконец была обнаружена.

Что насчет протокола WPA3?

WPA3 был представлен в 2018 году и стал стандартным протоколом безопасности в 2020 году, но может пройти некоторое время, прежде чем он получит широкое распространение. Большинство домов и предприятий по-прежнему используют WPA2, а оборудование, совместимое с WPA3, может быть дорогостоящим. С WPA3 шифрование между устройством пользователя и сетью является конкретным и индивидуальным, и пользователям даже не нужно будет вводить пароль.

В соответствии с WPA2 устройство и его данные могут быть скомпрометированы, как только хакер взломает сетевое шифрование. Это больше не будет возможно с WPA3 из-за добавленного уровня индивидуального шифрования.

WPA3 также устраняет уязвимость в безопасности WPA2, позволяющую проводить атаки KRACK. А алгоритм шифрования гораздо сложнее — настолько сложен, что современным компьютерам потребовалось бы 90 155 миллиардов лет вычислений 90 156, чтобы попасть хотя бы в одну сеть, защищенную WPA3.

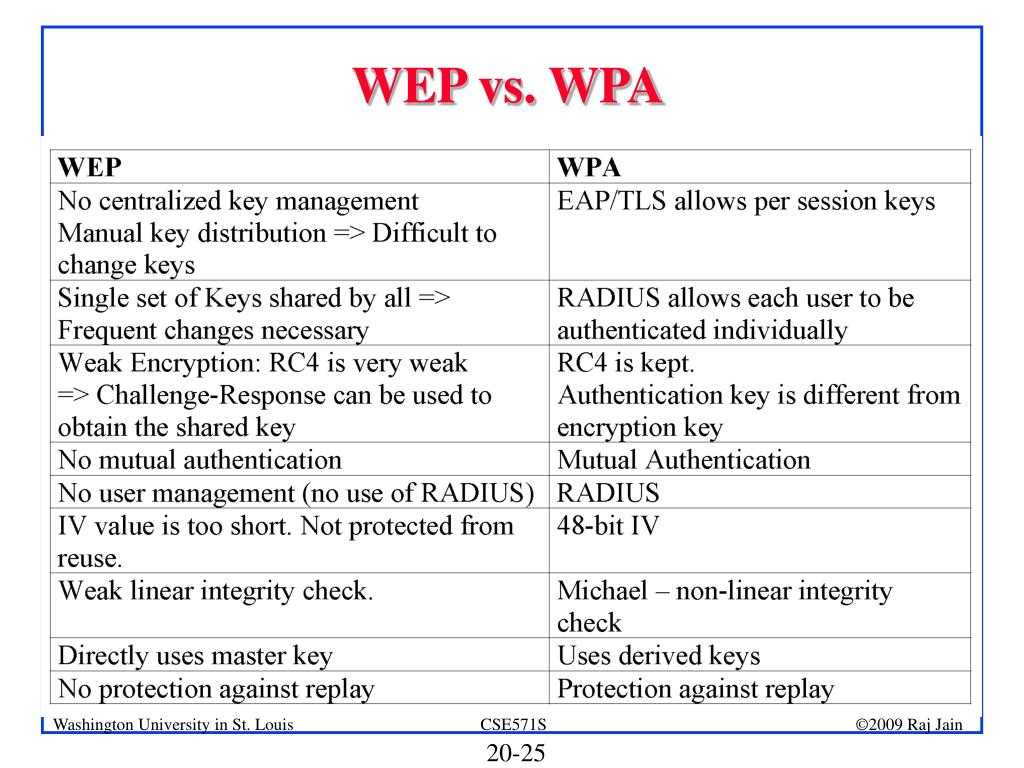

WPA против WPA2

Давайте суммируем различия между WPA и WPA2.

ВПА | WPA2 | |

Дата введения | 2003 | 2004 |

Лучший доступный | TKIP, несовершенная система | AES, самое безопасное |

Длина пароля | Минимальная длина очень мала, | Минимальная длина длинная, |

Варианты для дома и бизнеса | Только для дома | Корпоративный вариант |

Мощность обработки | Очень мало | Больше, чем WPA, |

Дата защиты | 2008 | 2018 |

Сегодня WPA2 остается стандартным протоколом безопасности Wi-Fi, особенно благодаря надежному методу шифрования AES.

WEP, WPA или WPA2

WPA2 — лучший вариант протокола безопасности, широко доступный на сегодняшний день, и мы все будем продолжать использовать пароли WPA2 дома и в кафе еще несколько лет. WPA2 использует динамический ключ доступа к сети и несколько уровней защиты для любой защищаемой сети. Между тем, старый стандарт WEP имеет статический ключ, который легко взломать.

Из всех типов безопасности Wi-Fi взлом WPA2 займет больше всего времени. И этот эксплойт пока только теоретический — его еще не видели в реальном мире. Было показано, что протоколы WEP и WPA можно взломать за считанные минуты, и ни дома, ни на предприятиях их не следует использовать.

WEP, WPA или WPA2 — какой протокол безопасности Wi-Fi лучше всего подходит для моего маршрутизатора?

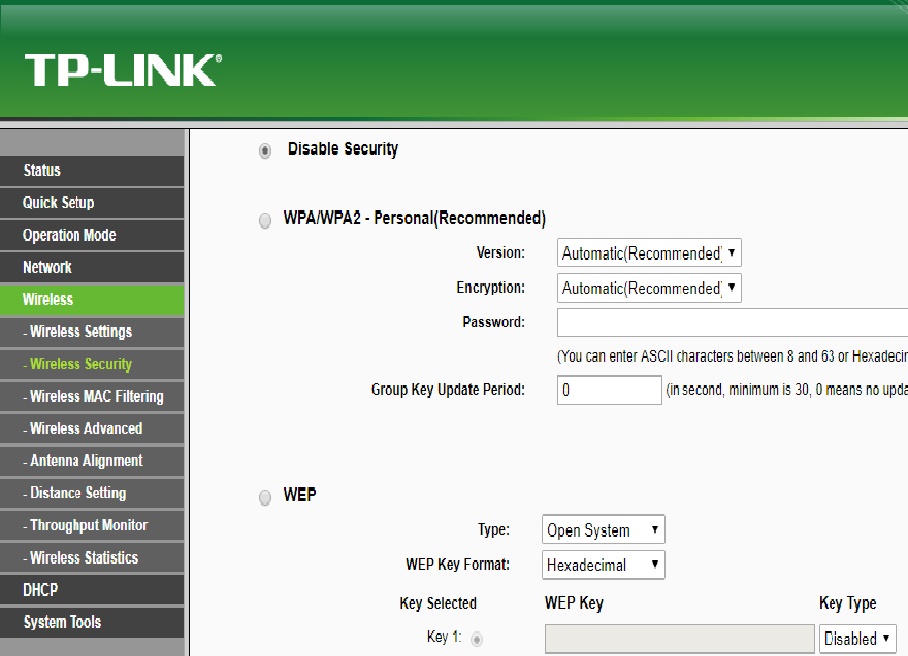

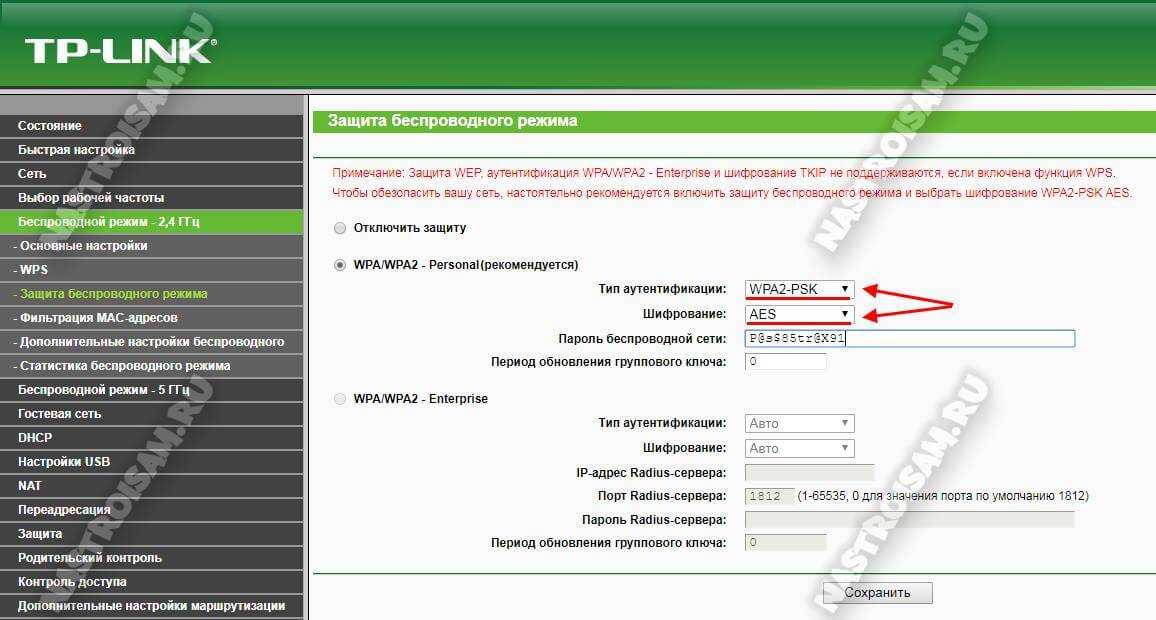

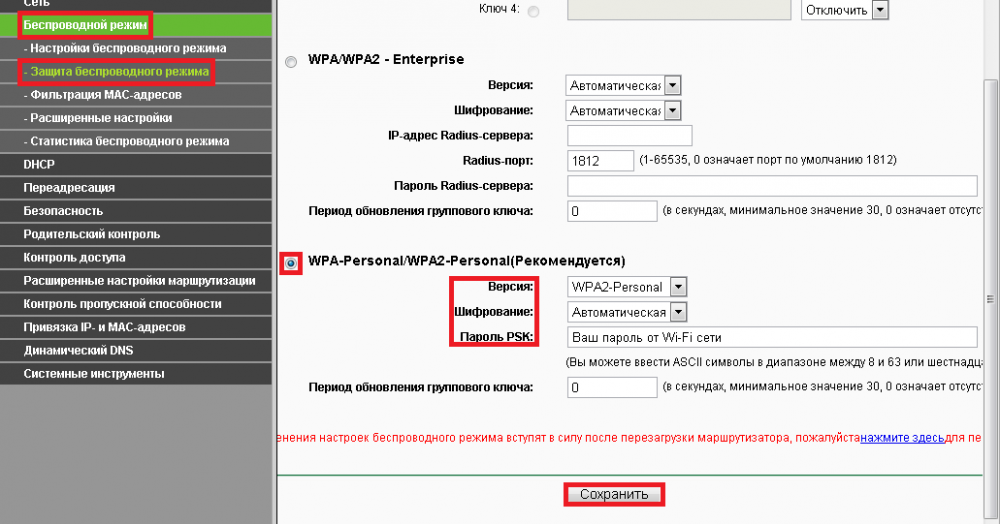

Лучший вариант защиты Wi-Fi для вашего маршрутизатора — WPA2-AES . Вы можете увидеть WPA2-TKIP в качестве опции, но это не так безопасно. Однако WPA2-TKIP является вторым по безопасности, за ним следует WPA, а затем WEP.

WPA3 скоро станет самым безопасным вариантом — как только он получит широкое распространение — и вам следует переключиться на этот протокол, когда он станет доступен.

Стандарты безопасности ранжированы от лучших к худшим. Следуйте правильным рекомендациям по безопасности, и Wi-Fi в вашем доме или офисе останется максимально безопасным.

Даже некоторая безопасность лучше, чем отсутствие безопасности , поэтому обязательно реализуйте один из этих вариантов, даже если лучший из них вам недоступен. Придерживайтесь длинного сложного пароля и регулярно меняйте его, чтобы сделать соединение WEP или WPA немного более безопасным, чем в противном случае.

Если вы хотите купить новый маршрутизатор или подключиться к Интернету у нового провайдера, узнайте, можете ли вы получить сертифицированный Wi-Fi маршрутизатор с поддержкой WPA3. Не нужно беспокоиться о переходном периоде или проблемах несовместимости — вы будете готовы использовать наиболее функциональный и безопасный вариант, как только WPA3 станет доступен для вашей сети.

Будем надеяться, что эта бесценная маленькая коробочка будет делать то, что должна, и удаление вирусов маршрутизатора останется в прошлом. И, возможно, никому из нас никогда не придется беспокоиться о том, как починить Wi-Fi, который больше никогда не работает.

Как узнать мой текущий протокол безопасности Wi-Fi?

Вот как узнать, какой протокол безопасности Wi-Fi вы используете:

Щелкните меню Windows Start и выберите Settings (значок шестеренки).

Выберите Сеть и Интернет .

Выберите Wi-Fi

на левой панели.Щелкните имя беспроводной сети , к которой вы подключены.

Рядом с Тип безопасности вы увидите используемый протокол беспроводной сети.

Если вы используете WPA2 вместо WPA3, но хотите переключиться на WPA3, сначала необходимо убедиться, что протокол 9В поле 0156 в настройках вашей сети Wi-Fi написано Wi-Fi 6 .

Защитите свою сеть Wi-Fi с помощью AVG AntiVirus FREE

За последние годы безопасность беспроводной сети значительно улучшилась. Но там, где безопасность вашей сети все еще не соответствует требованиям, специализированное антивирусное программное обеспечение обеспечивает дополнительную линию защиты.

Безопасность домашней сети имеет важное значение, и AVG AntiVirus FREE поможет вам заполнить любые пробелы в безопасности. AVG останавливает вирусы, программы-вымогатели и другие вредоносные программы с помощью шести мощных уровней защиты. И оно обновляется круглосуточно и без выходных, а это означает, что ваше устройство получает защиту в режиме реального времени от огромного количества угроз кибербезопасности. Независимо от того, перешли вы на WPA3 или нет, добавьте AVG в свой арсенал домашней безопасности.

Получите это за андроид, iOS, Мак

Получите это за iOS, андроид, ПК

Установите бесплатный антивирус AVG

Получите это за ПК, Мак, iOS

Установите бесплатную программу AVG Mobile Security

Получите это за Мак, ПК , Андроид

Сравнение протоколов WEP, WPA и WPA2 (технические различия)

Infotech

ByUsman Khurshid

Часы

900 небезопасно, кто-то может украсть вашу…

Защита точки доступа Wi-Fi очень важна, так как если она останется незащищенной, кто-то может украсть пропускную способность вашей сети, взломать вашу систему или совершать незаконные действия через вашу сеть. Протоколы Wi-Fi — это стандарты, которые были созданы для упрощения передачи данных через Wi-Fi безопасным и безопасным способом. Протоколы WiFi шифруют данные при их передаче по сети. Человек без ключа дешифрования не может подключиться к сети и прочитать информацию о связи.

Некоторые из известных протоколов WiFi включают WEP, WPA, WPA2 (Personal и Enterprise). В этой статье мы обсудим технические различия между этими протоколами и когда каждый из них следует использовать.

Почему важно знать об этих протоколах?

Все эти стандарты беспроводной связи были созданы для обеспечения безопасности вашей домашней сети. Каждый из этих протоколов имеет свои преимущества и недостатки. Пользователь должен выбрать подходящий протокол. Эта статья как раз о том, какой протокол использовать в какое время.

Пользователь должен выбрать подходящий протокол. Эта статья как раз о том, какой протокол использовать в какое время.

Следует помнить, что беспроводная технология по своей природе небезопасна, поскольку мы не можем контролировать распространение беспроводных сигналов в воздухе. Вот почему важно выбрать лучший протокол безопасности, который сведет к минимуму риск взлома или утечки данных.

WEP, WPA, WPA2 Personal, WPA2 Enterprise

Вместо обсуждения каждого протокола безопасности мы обсудим три фактора и сравним протоколы в соответствии с этими факторами. К факторам относятся безопасность, аутентификация и производительность.

Безопасность и шифрование

WEP и WPA используют алгоритм RC4 для шифрования сетевых данных. RC4 по своей сути небезопасен, особенно в случае WEP, который использует маленькие ключи и управление ключами. Поскольку WEP отправляет по сети пароли в виде простого текста, взломать сеть с помощью анализаторов сетевых пакетов довольно просто.

WPA был разработан как временная альтернатива WEP. Безопасная форма WPA использует шифрование TKIP, которое шифрует пароли для сетевого взаимодействия. Хотя это также более слабая форма безопасности, но она намного лучше, чем WEP.

WPA2 был разработан для сетевой связи с учетом полной безопасности. Он использует шифрование AES-CCMP, взлом которого теоретически может занять сотни лет. Все пакеты связи, отправленные и полученные через WPA2, зашифрованы.

Хотя WPA2 является лучшей формой защиты, вы можете использовать WPA там, где устройства несовместимы с WPA2, и использовать WEP в крайнем случае, так как это все же лучше, чем полностью открытая сеть.

Аутентификация

Аутентификация является важной частью беспроводной сетевой связи. Он определяет, разрешено ли пользователю общаться с сетью или нет. Все три протокола безопасности, WEP, WPA и WPA2, используют PSK (предварительный общий ключ) для аутентификации. В то время как WEP использует простой ключ PSK, WPA и WPA2 сочетают его с другими методами шифрования, такими как WPA-PSK и EAP-PSK, чтобы сделать процесс аутентификации более безопасным. Стандарт, которому следуют WPA и WPA2 для аутентификации, — 802.1x/EAP.

Стандарт, которому следуют WPA и WPA2 для аутентификации, — 802.1x/EAP.

WPA и WPA2 используют 256-битное шифрование для аутентификации, что является достаточно безопасным. Но так как пользователи, как правило, испытывают трудности с установкой таких длинных паролей, парольная фраза может иметь длину от 8 до 65 символов, которая сочетается с EAP для шифрования и аутентификации.

Скорость и производительность

Первая мысль о скорости и производительности заключается в том, что, поскольку WEP использует простую аутентификацию и безопасность, он должен быть самым быстрым. Но это полностью отличается от фактических цифр. Вместо того, чтобы использовать больше шифрования и безопасности, WPA2 кажется самым эффективным протоколом безопасности из всех. Это связано с тем, что он позволяет передавать большую полосу пропускания между беспроводной точкой доступа и беспроводным устройством. Вы можете посмотреть следующее видео, в котором рассказывается об эксперименте по сравнению скорости и производительности этих трех протоколов: WEP, WPA и WPA2.

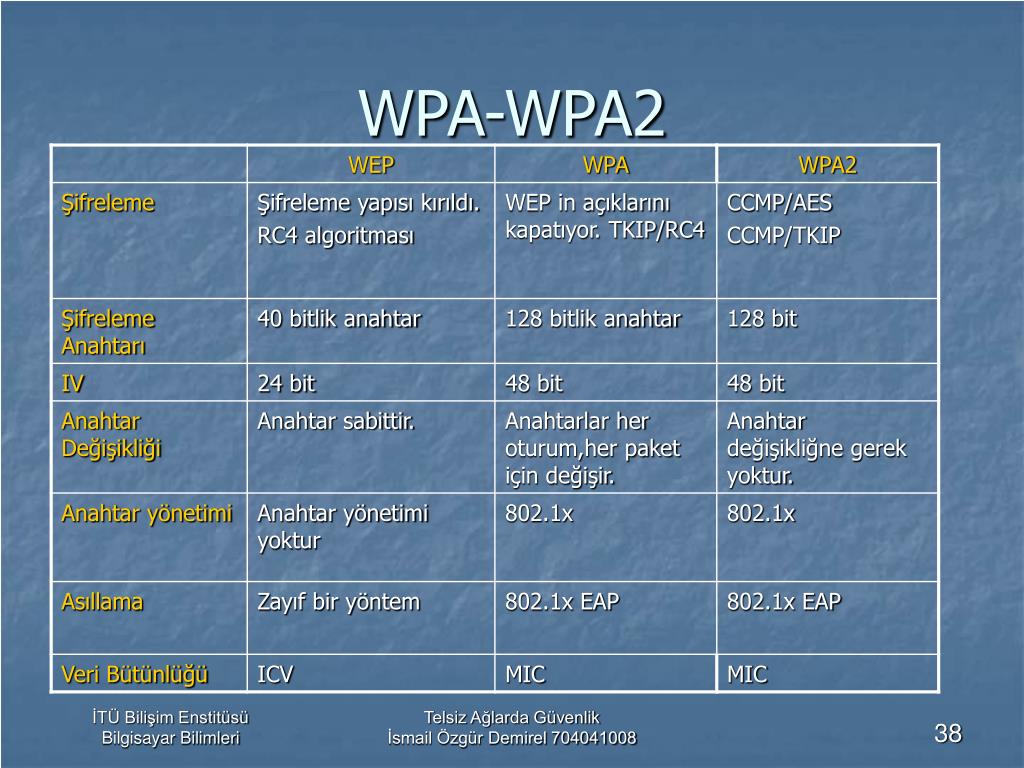

WEP, WPA and WPA2 Comparison Table

Here’s the comparison table for you to easily check the differences between WEP, WPA and WPA2

| Protocol | Encryption | Authentication |

| WEP | RC4 | PSK 64-bit |

| WPA | RC4 and TKIP | PSK 128 & 256 bit |

| WPA2 | AES-CCMP | AES-PSK 256 бит |

Заключение

Мой окончательный вердикт: если у вас современное устройство, вы почти всегда должны использовать WPA2 и хорошие алгоритмы шифрования и аутентификации, так как это сделает вашу беспроводную сеть более безопасной. Но если у вас старое устройство, которое не поддерживает WPA2, вам следует использовать WPA с высоким уровнем шифрования и аутентификации. Третий вариант — использовать WPA и относительно низкокачественное шифрование и аутентификацию.