Какая аутентификация wifi лучше. Шифрование wi-fi сети, какой метод выбрать? TKIP или AES? Что лучше

WPA шифрование подразумевает использование защищенной сети Wi-Fi. Вообще, WPA расшифровывается как Wi-Fi Protected Access, то есть защищенный .

Большинство системных администраторов умеют настраивать этот протокол и знают о нем достаточно много. Но и обычные люди могут узнать достаточно много о том, что же такое WPA, как его настроить и как использовать.

Выберите сильный пароль администратора

Для большинства маршрутизаторов требуется пароль администратора для доступа к настройкам и настройкам. Однако пароли по умолчанию для этих маршрутизаторов, как правило, слабы, а некоторые из них вообще отсутствуют. Как только вы настроите свою беспроводную сеть, вам, вероятно, не нужно будет часто использовать этот пароль, поэтому вы можете использовать очень надежный пароль, не беспокоясь о трудностях ввода его. Если вы потеряете пароль, вам придется перезагрузить маршрутизатор к заводским настройкам и снова настройте свою сеть.

Правда, в интернете можно найти множество статей по этому поводу, из которых невозможно ничего понять. Поэтому сегодня мы будем говорить простым языком о сложных вещах.

Немного теории

Итак, WPA – это протокол, технология, программа, которая содержит в себе набор сертификатов, используемых при передаче . Если проще, эта технология позволяет использовать различные методы для защиты Wi-Fi сети.

Возможно, вы захотите рассмотреть сводную фразу для хранения этих паролей. Многие маршрутизаторы беспроводной сети предлагают возможность удаленного администрирования маршрутизатора из любого места в Интернете. В противном случае любой, подключенный к Интернету, мог бы получить административный доступ к вашему маршрутизатору и сети.

Для обеспечения максимальной безопасности вы должны включить или установить пароль шифрования. Большинство коммерческих продуктов имеют имя по умолчанию. Вы должны изменить это имя по умолчанию на уникальное, надежное имя, желательно более длинное с буквами и цифрами.

Это может быть электронный ключ, он же – специальное свидетельство о праве использования данной сети (дальше мы об этом поговорим). В общем, при помощи этой программы использовать сеть смогут только те, кто имеет на это право и это все, что Вам нужно знать.

Для справки: Аутентификация – это средство защиты, которое позволяет установить подлинность лица и его право на доступ к сети, при помощи сопоставления сообщенных им и ожидаемых данных.

Беспроводное шифрование и аутентификация. Беспроводное шифрование и аутентификация являются основой безопасности беспроводного маршрутизатора. Эта функция позволит скремблировать ваши данные и разрешить использование только указанных ноутбуков. Чем лучше технология беспроводного шифрования и аутентификации, тем сложнее хакер найдет аутентификацию и дешифрование зашифрованных данных. Когда вы назначаете свой беспроводной маршрутизатор ключом и назначаете метод шифрования, он будет скремблировать данные, и только один ноутбук с одним и тем же ключом сможет раскрутить эти данные.

К примеру, человек может проходить аутентификацию, когда прикладывает свой . Если он просто вводит логин и пароль, это только авторизация. Но отпечаток пальца позволяет проверить, действительно ли заходит этот человек, а не кто-то взял его данные и вошел с их помощью.

Это гарантирует, что хакер не сможет получить доступ к данным, и если они это сделают, они не смогут его увидеть, поскольку он скремблирован и защищен ключом, который только вы знаете. Беспроводной маршрутизатор поддерживает несколько методов беспроводного шифрования и аутентификации. Ниже приведена моя рекомендация, какой метод шифрования вы должны использовать.

Этот метод шифрования может быть взломан в течение 3 минут. Однако, если это ваш единственный вариант, используйте это. Однако это также имеет некоторые недостатки. Поэтому, пожалуйста, введите это имя для пользователя, а затем пароль.

. Если вы этого не знаете, прочитайте руководство пользователя маршрутизатора или посетите веб-сайт маршрутизатора.

- Это имя вашей беспроводной сети.

- Измените имя по умолчанию на что-то свое.

Если у вас есть стороннее программное обеспечение на вашем ноутбуке для настройки беспроводной сети, вы можете использовать это вместо этого, если хотите, это личное предпочтение, которое вы используете.

Рис. 1. Сканер отпечатка пальца на смартфоне

Так вот, в также используются определенные способы подтверждения того, что доступ к сети получает именно то устройство, которое имеет на это право. В WPA есть собственный набор таких способов. О них мы поговорим далее, а перед этим уточним несколько важных моментов.

Что нужно знать о WPA?

- Данную технологию могут использовать не все устройства, а только те, которые поддерживают ее на программном уровне.

То есть если производитель заложил в устройство функцию поддержки WPA, значит, его можно использовать.

То есть если производитель заложил в устройство функцию поддержки WPA, значит, его можно использовать. - WPA является наследием WEP, другой технологии, в которой не было аутентификации как таковой.

- WPA использует специальные ключи, которые рассылаются всем устройствам, которые будут иметь право подключаться к сети. А дальше все просто:

- сигнал попадает на новое устройство и запрашивает у него ключ;

- если устройство дает ключ, то подключается к сети;

- а если не дает, сигнал об этом отправляется на центральное устройство и подключение не происходит.

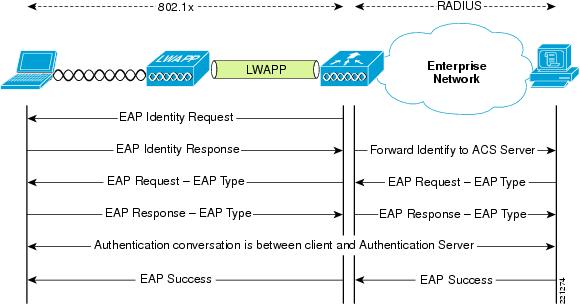

Если Вы когда-то работали с Cisco Pocket Tracer (симулятор построения сетей от этой фирмы), то принцип работы данной технологии Вы сможете понять, если посмотрите на рисунок 2.

Появится страница настройки беспроводных сетевых подключений. В этом окне показаны беспроводные сети, находящиеся в пределах диапазона вашего ноутбука. Другие — внешние сигналы. Скорее всего, это будет мой сосед против моего дома. Теперь вам будет предложено ввести ключ, который вы указали ранее в своем маршрутизаторе. Теперь укажите свой ключ, который вы использовали для настройки ключа беспроводного шифрования в маршрутизаторе.

Теперь вам будет предложено ввести ключ, который вы указали ранее в своем маршрутизаторе. Теперь укажите свой ключ, который вы использовали для настройки ключа беспроводного шифрования в маршрутизаторе.

Если это не удается успешно подключить, вам может потребоваться выбрать дополнительные параметры изменения с левой стороны. Перейдите на вкладку Беспроводные сети. Теперь заполните ниже в свойствах беспроводной сети. Сетевой ключ: введите свой ключ, используемый ранее на вашем маршрутизаторе.

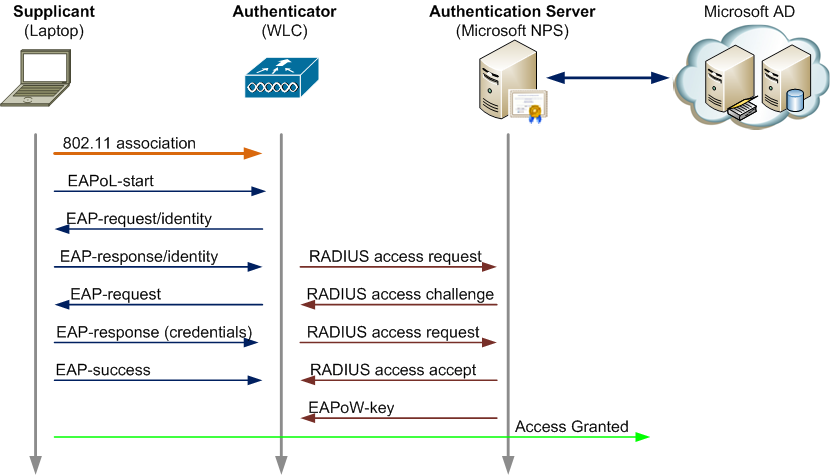

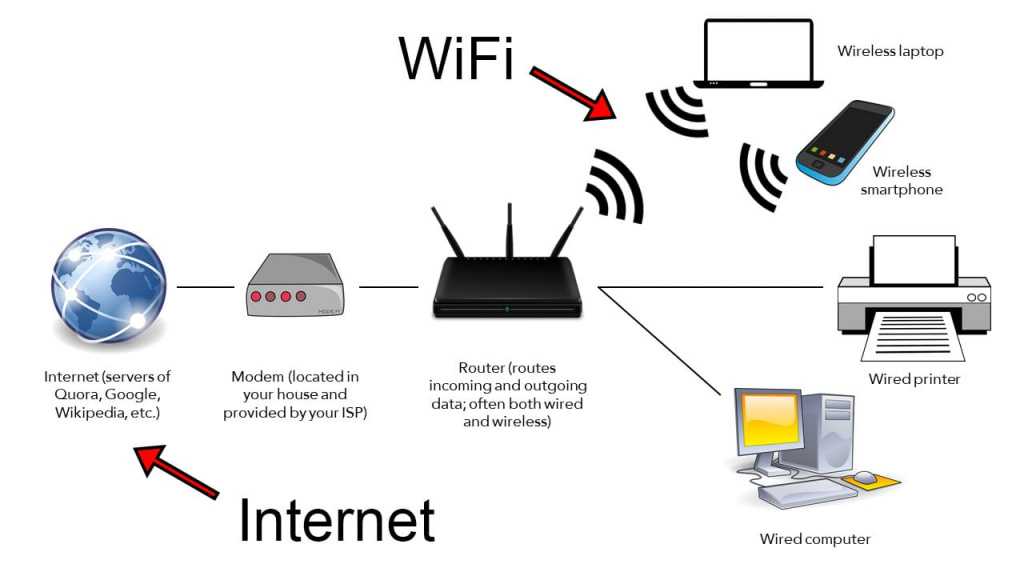

Там есть LAP – прибор, который осуществляет удаленное управление и передает сигнал клиенту, то есть компьютеру, который использует . А также на схеме есть WLC – контроллер беспроводной локальной сети. Справа расположен сервер аутентификации.

Все это соединяет обычный Switch (устройство, которое просто соединяет различные сетевые устройства). С контроллера посылается ключ на сервер аутентификации, запоминается там. Клиент при попытке подключиться к сети должен передать на LAP ключ, который он знает. Этот ключ попадает на сервер аутентификации и сравнивается с нужным ключом. Если ключи совпадают, сигнал свободно распространяется к клиенту.

Этот ключ попадает на сервер аутентификации и сравнивается с нужным ключом. Если ключи совпадают, сигнал свободно распространяется к клиенту.

Подтвердить сетевой ключ: снова введите свой ключ. Плохая безопасность маршрутизатора ставит вашу сеть под угрозу. Хотя мы знаем, что запуск жесткого корабля начинается с безопасности маршрутизатора, то, что вы, возможно, не знаете, некоторые параметры безопасности могут замедлить всю вашу сеть.

Это серьезный мировой стандарт, который использовался правительством, и многими другими для защиты данных от посторонних глаз. Тот же стандарт, который используется для защиты вашей домашней сети, представляет собой реальный бонус, но тот, который требует обновления в оборудовании маршрутизатора.

Рис. 2. Примерная схема WPA в Cisco Pocket Tracer

Составляющие WPA

Как мы говорили выше, WPA использует специальные ключи, которые генерируются при каждой попытке начать передачу сигнала, то есть включить Wi-Fi, а также меняются раз в некоторое время. В WPA входит сразу несколько технологий, которые и помогают генерировать и передавать эти самые ключи.

В WPA входит сразу несколько технологий, которые и помогают генерировать и передавать эти самые ключи.

Его самая большая, но не единственная — уязвимость, известна как атака с отбивкой, которая является атакой, которая на самом деле предшествует выпуску самого метода шифрования. Если ваша голова немного крутится, ознакомьтесь с ней для лучшего понимания. Чтобы объяснить алгоритм простыми словами, он принимает открытый текст и преобразует его в зашифрованный текст. Устройство или лицо на другом конце передачи имеет ключ, который разблокирует или расшифровывает данные для упрощения просмотра. В этом случае маршрутизатор имеет первый ключ и шифрует данные перед передачей.

Ниже, на рисунке, показана общая формула, в которую входят все составляющие рассматриваемой технологии.

Рис. 3. Формула с составляющими WPA

А теперь рассмотрим каждую из этих составляющих по отдельности:

- 1X – это стандарт, который используется для генерирования того самого уникального ключа, с помощью которого в дальнейшем и происходит аутентификация.

- EAP – это так называемый расширяемый протокол аутентификации. Он отвечает за формат сообщений, с помощью которых передаются ключи.

- TKIP – протокол, который позволил расширить размер ключа до 128 байт (раньше, в WEP, он был лишь 40 байт).

- MIC – механизм проверки сообщений (в частности, они проверяются на предмет целостности). Если сообщения не отвечают критериям, они отправляются обратно.

Стоит сказать, что сейчас уже есть WPA2, в котором, кроме всего вышесказанного, используются также CCMP и шифрование AES. Мы не будем сейчас говорить о том, что это такое, но WPA2 надежнее, чем WPA. Это все, что Вам точно нужно знать.

У компьютера есть второй ключ, который расшифровывает передачу для просмотра на вашем экране. Уровень шифрования определяет количество «скремблирования», выполняемого с данными, и, следовательно, возможное количество комбинаций, если вы попытаетесь его сломать.

Это необходимо для обеспечения правильной работы протокола безопасности со старыми устройствами. Но этот тип доступа может содержать риски, которые не известны всем пользователям. Для многих это невозможно без Интернета. И любой, кто когда-либо обнаруживал преимущества Всемирной паутины, особенно мобильного Интернета, больше не хотел бы пропустить это.

Но этот тип доступа может содержать риски, которые не известны всем пользователям. Для многих это невозможно без Интернета. И любой, кто когда-либо обнаруживал преимущества Всемирной паутины, особенно мобильного Интернета, больше не хотел бы пропустить это.

Еще раз с самого начала

Итак, у Вас есть . В сети используется технология WPA. Чтобы подключиться к Wi-Fi, каждое устройство должно предоставить сертификат пользователя, а если проще, то специальный ключ, выданный сервером аутентификации. Только тогда он сможет использовать сеть. Вот и все!

Теперь Вы знаете, что же такое WPA. Теперь поговорим о том, чем хороша и чем плоха эта технология.

Поскольку передача по радио открывает дверь для похитителей данных и интернет-шронггеров — почему вы должны соблюдать следующие меры предосторожности. Важно: если вы забыли свой пароль, есть возможность только сбросить устройство до состояния доставки. Таким образом, вы не только защитите себя от воров данных, но и сэкономьте электроэнергию и уменьшите радиационное облучение.

- Обратите внимание, что все данные и настройки будут потеряны.

- Если вы не найдете никакой информации, не стесняйтесь спрашивать.

- Большинство горячих точек не зашифрованы.

- Избегайте онлайн-банкинга, деловых писем и покупок в таких горячих точках.

- Используйте только ограниченный доступ, чтобы затруднить доступ к данным.

- Отключите совместное использование файлов или каталогов.

Какая полоса частот лучше?

Преимущества и недостатки WPA шифрования

К преимуществам данной технологии стоило бы отнести следующее:

- Усиленная безопасность передачи данных (в сравнении с WEP, предшественником, WPA).

- Более жесткий контроль доступа к Wi-Fi.

- Совместимость с большим количеством устройств, которые используются для организации беспроводной сети.

- Централизованное управление безопасностью. Центром в этом случае является сервер аутентификации. За счет этого злоумышленники не имеют возможности получить доступ к скрытым данным.

- Предприятия могут использовать собственные политики безопасности.

- Простота в настройке и дальнейшем использовании.

Конечно же, есть у данной технологии и недостатки, причем они зачастую оказываются весьма значительными. В частности, речь идет вот о чем:

В частности, речь идет вот о чем:

Запуск картинной галереи. По умолчанию маршрутизаторы настроены на лучший способ шифрования. В большинстве случаев вам нужно только установить свой собственный пароль. Другие беспроводные устройства в сети, такие как Компьютер и принтер соответствуют беспроводным телефонам.

Этот тип сети называется «инфраструктурной сетью». Если у вас есть беспроводной маршрутизатор, к которому подключены беспроводные устройства, у вас есть сеть беспроводной инфраструктуры. Все устройства, подключенные к беспроводному маршрутизатору, проводные или беспроводные, имеют доступ к одной и той же сети. Эти устройства могут взаимодействовать друг с другом независимо от того, как они подключаются к сети.

- Ключ TKIP можно взломать максимум за 15 минут. Об этом заявила группа специалистов в 2008 году на конференции PacSec.

- В 2009 году специалистами из Университета Хиросимы был разработан метод взлома любой сети, где используется WPA, за одну минуту.

- С помощью уязвимости, названной специалистами Hole196, можно использовать WPA2 со своим ключом, а не с тем, который требуется сервером аутентификации.

- В большинстве случаев любое WPA можно взломать с помощью обычного перебора всех возможных вариантов (брут-форс), а также при помощи так называемой атаки по словарю. Во втором случае используются варианты не в хаотическом порядке, а по словарю.

Конечно, чтобы воспользоваться всеми этими уязвимостями и проблемами, необходимо иметь особенные знания в области построения компьютерных сетей. Большинству рядовых пользователей все это недоступно. Поэтому Вы можете особо не переживать о том, что кто-то получит доступ к Вашему Wi-Fi.

Адрес Интернет-протокола — это числовая метка, назначенная каждому подключенному сетевому устройству, например. Часть 1 адреса идентифицирует сеть, а 5 — это местоположение уникального принтера. Каждое сетевое устройство в сети получает свой собственный уникальный идентификатор местоположения.

Сетевое имя идентифицирует вашу сеть на других беспроводных устройствах, пытающихся подключиться. Не используйте сетевое имя по умолчанию производителя. Знание имени сети, к которой вы хотите подключиться, — это только первый шаг. Если используется шифрование, каждое устройство в сети должно быть известно для декодирования информации и использования сети.

Рис. 4. Взломщик и компьютер

TKIP и AES — это два альтернативных типа шифрования, которые применяются в режимах безопасности WPA и WPA2. В настройках безопасности беспроводной сети в роутерах и точках доступа можно выбирать один из трёх вариантов шифрования:

Если ваша сеть не использует пароль шифрования, то устройству нужно знать только имя сети для подключения. Тем не менее, каждый может получить доступ к сети, включая нежелательных посторонних, которые также могут следить за всем, что происходит в вашей сети.

Каждое устройство участвует, передавая данные другим устройствам. Что такое беспроводной принтер? Поскольку соединение является беспроводным, вы можете установить принтер в любом удобном месте дома. Важно убедиться, что выбранное вами место для принтера обеспечивает сильный сигнал между принтером и беспроводным маршрутизатором.

Важно убедиться, что выбранное вами место для принтера обеспечивает сильный сигнал между принтером и беспроводным маршрутизатором.

- TKIP;

- TKIP+AES.

При выборе последнего (комбинированного) варианта клиенты смогут подключаться к точке доступа, используя любой из двух алгоритмов.

TKIP или AES? Что лучше?

Ответ: для современных устройств, однозначно больше подходит алгоритм AES.

Используйте TKIP только в том случае, если при выборе первого у вас возникают проблемы (такое иногда бывает, что при использовании шифрования AES связь с точкой доступа обрывается или не устанавливается вообще. Обычно, это называют несовместимостью оборудования).

Возможно, самым большим преимуществом беспроводного принтера является то, что он не должен быть рядом с компьютером или беспроводным маршрутизатором, но может быть размещен в любом месте дома, где расположена розетка. Другие преимущества включают в себя то, что любой компьютер, подключенный к сети, может использовать принтер через проводное или беспроводное соединение после того, как программное обеспечение принтера будет установлено на каждом устройстве.

Безопасен ли беспроводной принтер? Кроме того, присутствие беспроводного принтера в сети не обеспечивает безопасность. Затем вы запускаете программное обеспечение принтера на компьютере и следуете инструкциям по программному обеспечению, которые объясняют, как подключить принтер. Здесь есть два варианта. Если принтер также предлагает функции сканирования и факса, их можно использовать только через компьютер с прямым подключением. Компьютер, к которому подключен принтер, должен быть включен, а не в спящем режиме для доступа к другим компьютерам.

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

Как перейти с TKIP на AES

Случай 1. Точка доступа работает в режиме TKIP+AES

В этом случае вам достаточно изменить тип шифрования на клиентских устройствах. Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Случай 2. Точка доступа использует только TKIP

В этом случае:

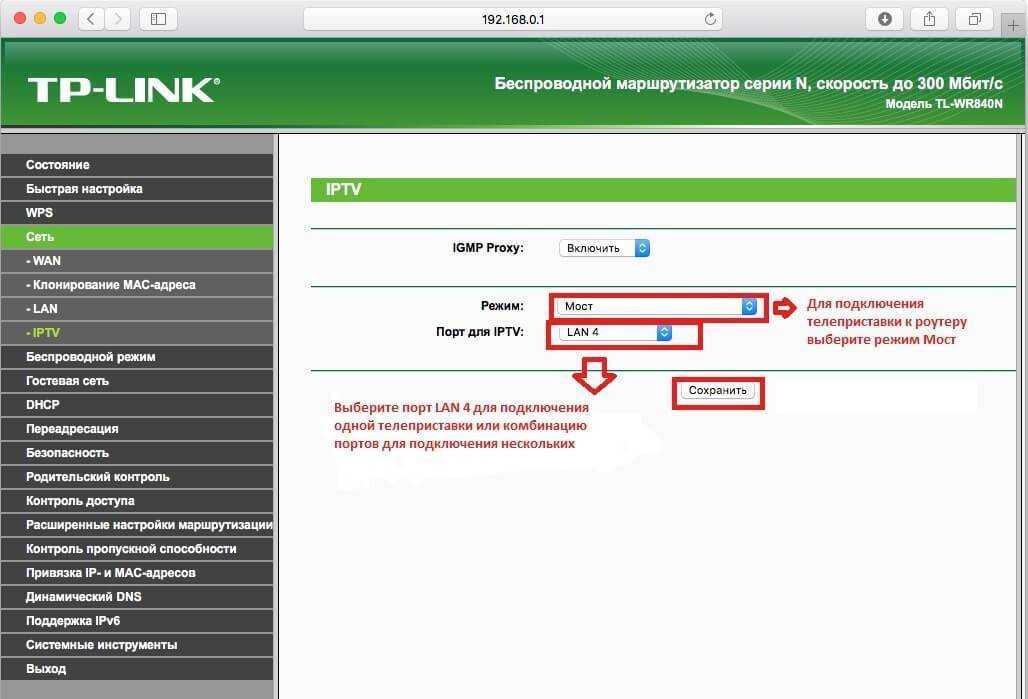

1. Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

2. Измените шифрование на клиентских устройствах (подробнее — в следующем параграфе). И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

Включение AES-шифрования на роутере

На примере D-Link

Зайдите в раздел Wireless Setup .

Нажмите кнопку Manual Wireless Connection Setup .

Установите режим безопасности WPA2-PSK .

Найдите пункт Cipher Type и установите значение AES .

Нажмите Save Settings .

На примере TP-Link

Откройте раздел Wireless .

Выберите пункт Wireless Security .

В поле Version выберите WPA2-PSK .

В поле Encryption выберите AES .

Нажмите кнопку Save :

Изменение типа шифрования беспроводной сети в Windows

Windows 10 и Windows 8.1

В этих версиях ОС отсутствует раздел . Поэтому, здесь три варианта смены шифрования.

Вариант 1. Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

Вариант 2. Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

Вариант 3. Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

1 Запустите командную строку.

2 Введите команду:

Netsh wlan show profiles

для вывода списка сохранённых профилей беспроводных сетей.

3 Теперь введите команду:

Netsh wlan delete profile «имя вашей сети»

для удаления выбранного профиля.

Если имя сети содержит пробел (например «wifi 2») , возьмите его в кавычки.

На картинке показаны все описанные действия:

4 Теперь нажмите на иконку беспроводной сети в панели задач:

5 Выберите сеть.

6 Нажмите Подключиться :

7 Введите ключ безопасности.

Windows 7

Здесь всё проще и нагляднее.

1 Нажмите по иконке беспроводной сети в панели задач.

3

Нажмите на ссылку Управление беспроводными сетями :

4 Нажмите правой кнопкой мыши по профилю нужной сети.

5 Выберите Свойства :

Внимание! На этом шаге можно также нажать Удалить сеть и просто подключиться к ней заново! Если вы решите сделать так, то далее читать не нужно.

6

Перейдите на вкладку Безопасность .

7 В поле Тип шифрования выберите AES .

Какой метод проверки подлинности Wi-Fi лучше

Вступление

Скоростной проводной интернет становится всё более доступным. И вместе с развитием мобильной техники становится актуальным вопрос использование домашнего интернета на каждом из устройств. Этой цели служит Wi-Fi-роутер, его цель — распределить при беспроводном подключении интернет между разными пользователями.

Отдельное внимание следует уделить вопросу безопасности своей сети

При покупке достаточно настроить его при первом включении. Вместе с роутером поставляется диск с утилитой настройки. С его помощью настроить домашнюю сеть проще простого. Но, тем не менее у неопытных пользователей часто возникают проблемы на этапе настроек безопасности сети. Система предлагает выбрать метод проверки подлинности, и на выбор предоставляется как минимум четыре варианта. Каждый из них обладает определёнными преимуществами и недостатками, и, если вы хотите обезопасить себя от действий злоумышленников, следует выбрать самый надёжный вариант. Об этом наша статья.

Об этом наша статья.

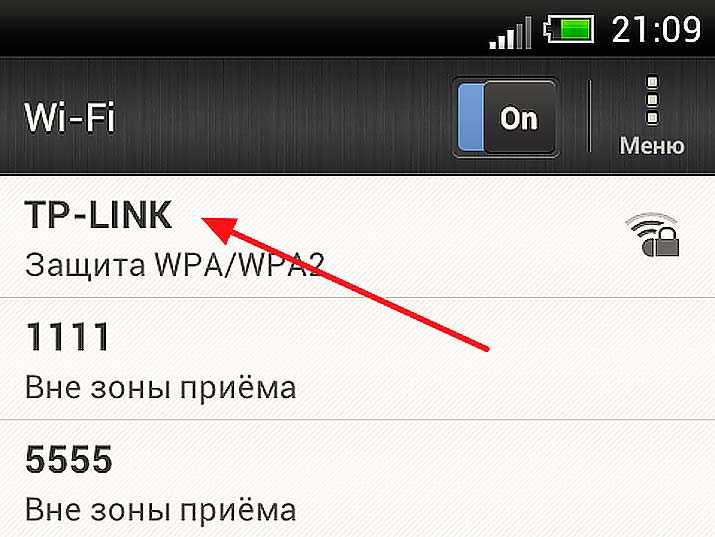

Методы проверки подлинности

Большинство домашних моделей роутеров имеют поддержку следующих методов проверки подлинности сети: без шифрования, WEP, WPA/WPA2-Enterprise, WPA/WPA2-Personal (WPA/WPA2-PSK). Последние три имеют также несколько алгоритмов шифрования. Разберёмся подробнее.

Отсутствие защиты

Этот метод говорит сам за себя. Соединение является полностью открытым, к нему может подключиться абсолютно любой желающий. Обычно такой метод используется в общественных местах, но дома его лучше не использовать. Минимум, чем вам это грозит, это то, что соседи при подключении будут занимать ваш канал, и вы просто не сможете получить максимальную скорость согласно вашего тарифного плана. В худшем случае злоумышленники могут использовать это в своих целях, воруя вашу конфиденциальную информацию или совершая иные противозаконные действия. Зато вам не нужно запоминать пароль, но согласитесь, это довольно сомнительное преимущество.

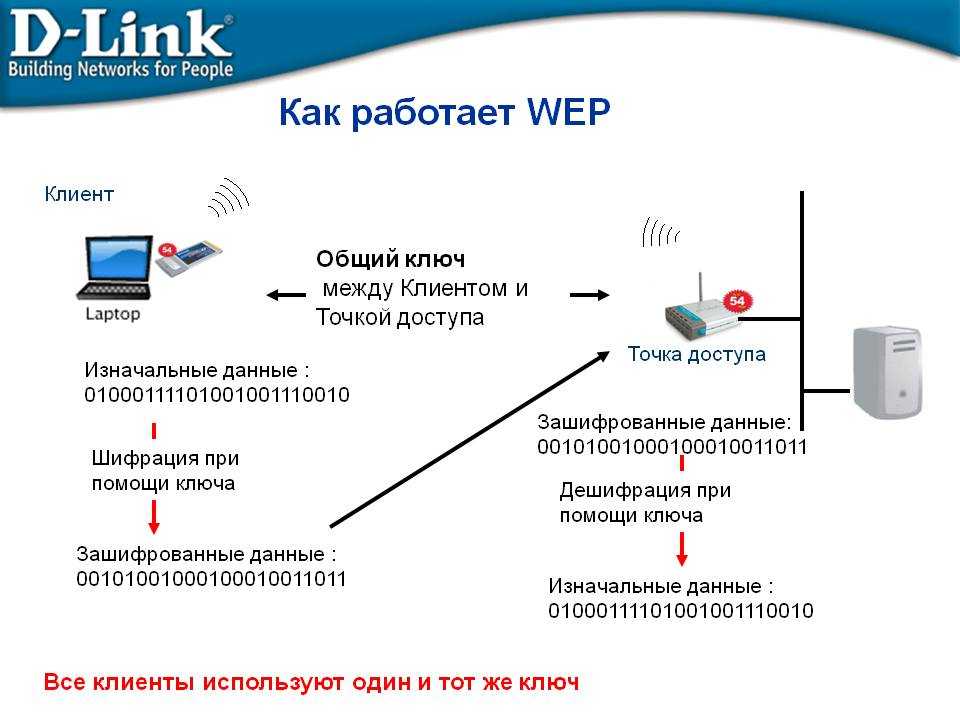

WEP

При использовании этого метода проверки подлинности сети передаваемая информация защищается с помощью секретного ключа. Тип защиты бывает «Открытая система» и «Общий ключ». В первом случае идентификация происходит за счёт фильтрации по MAC-адресу без использования дополнительного ключа. Защита является, по сути, самой минимальной, поэтому небезопасной. Во втором вы должны придумать секретный код, который будет использоваться в качестве ключа безопасности. Он может быть 64, 128 из 152-битным. Система вам подскажет какой длины должен быть код, в зависимости от его кодировки — шестнадцатеричной либо ASCII. Можно задать несколько таких кодов. Надёжность защиты — относительная и давно считается устаревшей.

Тип защиты бывает «Открытая система» и «Общий ключ». В первом случае идентификация происходит за счёт фильтрации по MAC-адресу без использования дополнительного ключа. Защита является, по сути, самой минимальной, поэтому небезопасной. Во втором вы должны придумать секретный код, который будет использоваться в качестве ключа безопасности. Он может быть 64, 128 из 152-битным. Система вам подскажет какой длины должен быть код, в зависимости от его кодировки — шестнадцатеричной либо ASCII. Можно задать несколько таких кодов. Надёжность защиты — относительная и давно считается устаревшей.

WPA/WPA2 – Enterprise и WPA/WPA2-Personal

Очень надёжный метод проверки подлинности сети, в первом случае используется на предприятиях, во втором — дома и в небольших офисах. Разница между ними в том, что в домашнем варианте используется постоянный ключ, который настраивается в точке доступа. Совместно с алгоритмом шифрования и SSID подключения образует безопасное соединение. Чтобы получить доступ к такой сети, необходимо знать пароль. Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Во втором случае применяется динамический ключ и каждому пользователю присваивается индивидуальный. Дома с этим заморачиваться нет смысла, поэтому он используется только на крупных предприятиях, где очень важна безопасность корпоративных данных.

Дополнительная надёжность зависит и от алгоритма шифрования. Их бывает два: AES и TKIP. Лучше использовать первый из них, так как последний является производным от WEP и доказал свою несостоятельность.

Как изменить метод проверки подлинности Wi-Fi

Если вы уже ранее выполняли настройку проверки подлинности своего соединения, но не уверены в выборе правильного метода, обязательно проверьте его сейчас. Зайдите в настройки роутера, в браузере введя его IP-адрес, логин и пароль(подробнее можно прочесть в статье IP адрес роутера на нашем сайте). Вам нужно пройти во вкладку настроек безопасности сети. В разных моделях роутера она может располагаться по-разному. После чего выберите метод проверки подлинности сети, придумайте надёжный пароль, нажмите «Сохранить» и перезагрузите маршрутизатор. Не забудьте переподключиться к сети по новой со всех устройств.

Вам нужно пройти во вкладку настроек безопасности сети. В разных моделях роутера она может располагаться по-разному. После чего выберите метод проверки подлинности сети, придумайте надёжный пароль, нажмите «Сохранить» и перезагрузите маршрутизатор. Не забудьте переподключиться к сети по новой со всех устройств.

Заключение

Надеемся, эта информация стала для вас полезной. Не стоит пренебрежительно относиться к установкам безопасности Wi-Fi. Не оставляйте его открытым, а выберите рекомендуемый метод проверки подлинности и правильный алгоритм шифрования.

Какой метод безопасности соединения вы используете? Делитесь с нами в комментариях.

Какой самый безопасный метод аутентификации Wi-Fi?

Первым уровнем защиты беспроводной сети является процесс аутентификации. С сильным барьером аутентификации организация может быть уверена, что только утвержденные пользователи сети могут получить доступ к сети и необходимым им ресурсам. Без надлежащей аутентификации сеть может быть легко скомпрометирована. Существует несколько методов аутентификации, каждый из которых имеет свои сильные и слабые стороны.

Без надлежащей аутентификации сеть может быть легко скомпрометирована. Существует несколько методов аутентификации, каждый из которых имеет свои сильные и слабые стороны.

Защищенный доступ Wi-Fi

WPA

Защищенный доступ Wi-Fi (WPA) был впервые сертифицирован для использования беспроводными устройствами в 2003 году. В то время он заменил Wired Equivalent Privacy (WEP), поскольку старый протокол оказался небезопасным против современных атак.

Несмотря на то, что WPA принесла такие обновления, как использование протокола целостности временного ключа (TKIP), ему суждено было просуществовать недолго. WPA был запущен во время разработки стандарта 802.11i, поэтому в 2004 году WPA был быстро заменен на WPA2. К 2006 году WPA2 стал новым отраслевым стандартом, который будет действовать следующие 15 лет.

WPA2

WPA2 стал синонимом торговой марки Wi-Fi и является обязательным для тех, кто хочет использовать эту торговую марку. Есть много улучшений, которые приносит WPA2, но самые важные из них сосредоточены на безопасности и взаимодействии с пользователем.

Модернизированное шифрование AES-CCMP значительно улучшило методы WEP и WPA. Процесс ручной настройки беспроводной сети был значительно упрощен. И, возможно, наиболее заметным для конечного пользователя было требование более сложных паролей, а также предложение WPA2-Personal и WPA2-Enterprise для личного и делового использования соответственно.

WPA3

Хотя WPA2 существует более десяти лет, он начинает проявлять признаки своего возраста. В результате в 2018 году был запущен WPA3. WPA3 работал аналогично WPA2, но был модернизирован для современной эпохи. Некоторые обновления включали требование большей длины ключа для шифрования AES, добавление шифрования в открытые сети аутентификации и реализацию одновременной аутентификации равных.

Если вам интересно, почему вы до сих пор используете сеть WPA2, не пугайтесь; WPA3 не получил широкого распространения. WPA3 не может поддерживать устаревшие устройства, поэтому многие организации просто не могут поддерживать и WPA2, и WPA3. Но новые устройства предназначены для включения WPA3, поэтому в ближайшие годы мы, вероятно, увидим огромный всплеск использования WPA3.

Но новые устройства предназначены для включения WPA3, поэтому в ближайшие годы мы, вероятно, увидим огромный всплеск использования WPA3.

Аутентификация в сети WPA

Существует несколько методов аутентификации, которые можно применять в сети WPA, каждый из которых имеет разные уровни простоты, безопасности и эффективности.

Открытая аутентификация

Метод открытой аутентификации является самым простым. Пользователь находит SSID, соответствующий сети, в которой он хочет пройти аутентификацию, а затем подключается к сети. Этот метод не требует подтверждения личности и не шифрует трафик.

Открытых сетей следует избегать любой ценой. Их часто можно увидеть в общественных местах, таких как магазины или зоны отдыха, и они притягивают злоумышленников. Даже низкоквалифицированный злоумышленник может легко просмотреть трафик в открытой сети и атаковать ее пользователей. Правительство США выпустило предупреждение об опасностях использования открытых сетей и настоятельно рекомендовало воздержаться от их использования.

WPA2-PSK позволяет любому подключаться к сети с помощью общего пароля. Это распространенный метод, используемый в домах, кафе и небольших офисах. Хотя он использует защищенный WPA2, PSK по-прежнему является проблематичным методом аутентификации, особенно в офисе.

Поскольку единый пароль известен всем, им можно легко поделиться за пределами организации, намеренно или случайно. В офисе, если пользователь покидает организацию, рекомендуется сбросить пароль. Это не совсем эффективная система и может быстро привести к взлому. В целом, PSK является рискованным методом, и его, вероятно, следует избегать.

WPA2-Enterprise

WPA2-Enterprise требует аутентификации каждого пользователя с помощью уникального идентификатора. Этот метод используется предприятиями, школами, больницами — практически любой крупной организацией с ценными данными, которые необходимо защитить. Это, безусловно, самый безопасный из распространенных типов аутентификации, поскольку каждый пользователь должен быть зарегистрирован и идентифицирован в IDP.

WPA2-Enterprise требует использования безопасного метода EAP для аутентификации. Наиболее часто используемые включают PEAP-MSCHAPv2, EAP-TTLS/PAP и EAP-TLS. Его можно настроить для приема широкого спектра идентификаторов и включить MFA для более безопасной проверки подлинности.

Обычный опыт работы с WPA2-Enterprise заключается в том, что каждому пользователю присваивается уникальный идентификатор при подключении к сети. Хотя этот идентификатор обычно представляет собой индивидуальный пароль, связанный с отдельным пользователем, многие организации начали использовать вместо паролей сертификаты.

Сертификаты превосходят пароли по всем параметрам. Для конечного пользователя сертификаты — это то, что у вас есть, а не сложный пароль, который нужно запоминать или регулярно менять. Они просто подключаются к сети, и сертификат автоматически аутентифицируется. Сертификаты не могут быть переданы другим пользователям или удалены с устройства, если только они не были отозваны сетевым администратором. Криптография с открытым ключом предотвращает кражу сертификатов для использования злоумышленниками.

Криптография с открытым ключом предотвращает кражу сертификатов для использования злоумышленниками.

Упрощение WPA2-Enterprise

Для большинства организаций WPA2-Enterprise является единственным выбором для защиты сети. Он использует самые безопасные методы аутентификации и допускает огромное количество настроек. Хотите ли вы использовать пароли или многофакторную аутентификацию, WPA2-Enterprise подойдет.

SecureW2 предоставляет все инструменты, необходимые для создания защищенной сети WPA2-Enterprise. Наша инфраструктура «установи и забудь» может быть быстро настроена и предназначена для простого управления на протяжении всего срока службы. Предоставленная инфраструктура интегрируется со всеми основными производителями сетевой инфраструктуры, поэтому вы можете строить поверх существующей системы вместо полной замены всего.

Самым большим преимуществом SecureW2 являются эффективные решения для сертификатов. Как для администраторов, так и для конечных пользователей процесс запуска сертификатов упрощен. Пользователи могут легко настроить и получить сертификат, а администраторы могут управлять сетью с помощью множества инструментов на портале управления.

Пользователи могут легко настроить и получить сертификат, а администраторы могут управлять сетью с помощью множества инструментов на портале управления.

Ознакомьтесь со страницей цен SecureW2, чтобы узнать, могут ли наши решения для сертификатов революционизировать способ аутентификации в вашей защищенной сети.

Узнать об этом авторе

Эйтан Рафаэли

Эйтан Рафаэли — специалист по цифровому маркетингу с настоящей страстью к написанию вещей, которые он считает действительно забавными, а другие люди считают слегка забавными. Эйтан — выпускник Вашингтонского университета, где изучал цифровой маркетинг. Эйтан имеет разнообразный писательский опыт, включая студии и маркетинговые консалтинговые компании, компании, занимающиеся цифровыми комедийными медиа, и многое другое.

Выбор правильного защищенного доступа WiFi

При проверке безопасности WiFi первым уровнем защиты является метод, используемый для аутентификации в сети. Наиболее широко используемыми методами аутентификации являются открытая аутентификация, WPA2-PSK (предварительный общий ключ) и WPA2-Enterprise (подробнее о протоколах WPA читайте ниже). Ниже мы рассмотрим эти различные варианты защищенного доступа Wi-Fi.

Наиболее широко используемыми методами аутентификации являются открытая аутентификация, WPA2-PSK (предварительный общий ключ) и WPA2-Enterprise (подробнее о протоколах WPA читайте ниже). Ниже мы рассмотрим эти различные варианты защищенного доступа Wi-Fi.

Другие методы аутентификации, такие как WEP (Wired Equivalent Privacy) и WPA-PSK (без 2, также называется WPA-Personal), также используются, но их относительно легко взломать, и поэтому их не стоит упоминать. , кроме общего примечания – избегать их напрочь.

Защищенный доступ Wi-Fi: открытая аутентификация

Как следует из названия, сеть с открытой аутентификацией разрешает доступ всем, и пользователям не требуется проходить аутентификацию на уровне ассоциации. Важно знать, что открытые сети не зашифрованы, поэтому все, что передается, может увидеть любой человек, находящийся поблизости.

Наилучшей практикой безопасности является полный отказ от подключения к открытым сетям. Если есть срочная необходимость в подключении, лучше не разрешать устройствам подключаться автоматически, а выбрать сеть вручную в настройках устройства. Открытые сети легко подделать, и хакерские инструменты, такие как Pineapple , используют тот факт, что мобильные устройства постоянно ищут возможность автоматического подключения к открытой сети. Эти инструменты выполняют атаки «человек посередине» для кражи данных, таких как пароли, кредитные карты и т. д.

Открытые сети легко подделать, и хакерские инструменты, такие как Pineapple , используют тот факт, что мобильные устройства постоянно ищут возможность автоматического подключения к открытой сети. Эти инструменты выполняют атаки «человек посередине» для кражи данных, таких как пароли, кредитные карты и т. д.

Защищенный доступ WiFi: WPA / WPA2 / WPA3

WPA означает Защищенный доступ WiFi . Этот метод аутентификации использует различные алгоритмы шифрования для шифрования транспорта. Следовательно, этот тип сети не может быть легко подделан, в отличие от открытых сетей, и пользователи получают конфиденциальность. Сегодня WPA2, вероятно, является наиболее часто используемым методом защиты сетей Wi-Fi.

К сожалению, протоколы WPA и WPA2 были взломаны и считаются менее безопасными. Выполнение взлома WPA2 требует много времени и является несколько теоретическим. Постепенно мы замечаем переход к методу WPA3, но для этого необходима другая инфраструктура для поддержки этого протокола.

Защищенный доступ WiFi: WPA2-PSK

WPA2-PSK (и WPA3-PSK) — это защищенный доступ WiFi (WPA) с предварительным общим ключом. Проще говоря, это общий пароль для доступа к сети WiFi. Этот метод обычно используется для домашних сетей Wi-Fi и небольших офисов. Даже в условиях небольшого офиса использование этого метода проблематично, поскольку каждый раз, когда сотрудник покидает компанию, пароль необходимо менять; в противном случае бывший сотрудник все еще мог подключиться к корпоративному Wi-Fi.

Кроме того, сотрудники, как правило, делятся паролем с гостями, посетителями и подрядчиками в здании, и вы не должны подключать все здание к Интернету за свой счет, рискуя при этом безопасностью своих данных и активов.

Защищенный доступ WiFi: WPA2-Enterprise

Этот метод, также называемый режимом WPA-802.1X, выполняет аутентификацию в WiFi с использованием разных идентификаторов вместо одного пароля. Идентификатором могут быть учетные данные (пользователь + пароль) или цифровой сертификат.