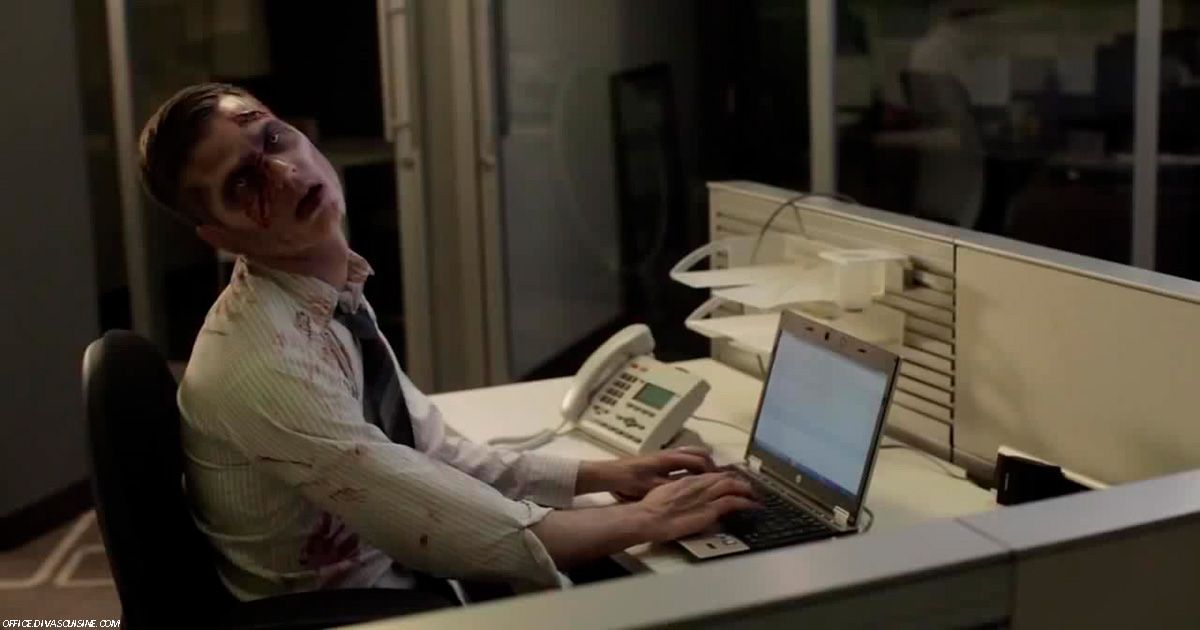

Компьютер превращается в зомби — как этого избежать

Слово «ботнет» сейчас у многих на слуху. И это неудивительно, ведь частью такой зомби-сети может стать практически любое устройство с доступом в Интернет. Даже в самой технологически аскетичной семье обычно есть стационарный компьютер, пара смартфонов и домашний Wi-Fi-роутер. Все они однажды могут превратиться в марионетки киберпреступников.

Что представляют собой зомби-сети, чем они опасны и как не позволить преступникам перехватить управление над своими устройствами — на все эти вопросы мы постараемся ответить в этом посте.

Что такое ботнет?

Итак, ботнет состоит из любых устройств с доступом в Интернет, до которых без ведома пользователей добралась вредоносная программа, перехватила права администратора и передала управление в руки злоумышленников. Происходит это скрытно, и взломанное устройство продолжает работать как обычно — но одновременно выполняет указания киберпреступников. Чаще всего преступники заражают не одно, а много тысяч устройств и объединяют их в одну сеть — botnet, или «сеть ботов».

Создание ботнета — это лишь этап, а не конечная цель преступников. Из зараженных устройств формируется мощная инфраструктура для проведения разнообразных кибератак. Некоторые ботоводы занимаются только расширением и поддержанием зомби-сети, чтобы сдавать ее в аренду другим преступникам, специализирующимся уже на какой-нибудь конкретной вредоносной деятельности. Вот четыре основных направления того, что могут делать хозяева ботнетов и их клиенты с компьютерами своих жертв.

DDoS-атаки

Наверное, самый известный способ использования зомби-сетей — это проведение атак типа Denial Of Service («отказ в обслуживании»). При DDoS-нападении ботнет генерирует множество запросов на атакуемый сервер, с которыми тот не в состоянии справиться, при этом обычные пользователи не могут воспользоваться сервером из-за его перегруженности.

Подобные атаки, несмотря на всю их примитивность, до сих пор остаются грозным оружием хакеров. Их актуальность будет только расти вместе с увеличением числа подключенных к Интернету гаджетов. Дело в том, что для организации DDoS-атаки подойдет любое, даже самое примитивное устройство вроде автономной камеры видеонаблюдения или бытовой техники.

Дело в том, что для организации DDoS-атаки подойдет любое, даже самое примитивное устройство вроде автономной камеры видеонаблюдения или бытовой техники.

Можно сколь угодно смеяться над Wi-Fi-чайниками и холодильниками, но эпоха Интернета вещей уже пришла: сейчас IoT-устройства исчисляются сотнями миллионов, а в будущем счет пойдет на миллиарды. За примером далеко ходить не надо — недавно с помощью подобного IoT-ботнета неизвестные смогли серьезно нарушить работу более восьми десятков крупных онлайн-сервисов, включая Twitter, Amazon, PayPal и Netflix.

Почему в прошлую пятницу не работала часть интернета и какую роль в этом сыграл пресловутый «интернет вещей»: https://t.co/lxnvEe9HUp pic.twitter.com/WxgYCdaXDF

— Kaspersky (@Kaspersky_ru) October 26, 2016

Спам

Если у вас не очень хорошо работает спам-фильтр, то вы прекрасно представляете себе, сколько мусорных писем может прийти на самый обычный электронный адрес. Но далеко не все в курсе, что за большинством спам-рассылок также стоят зомби-сети, ведь провайдеры и специальные агентства жестко преследуют спамеров, блокируя не только их почтовые аккаунты, с которых осуществляется рассылка, но и IP-адреса.

Но далеко не все в курсе, что за большинством спам-рассылок также стоят зомби-сети, ведь провайдеры и специальные агентства жестко преследуют спамеров, блокируя не только их почтовые аккаунты, с которых осуществляется рассылка, но и IP-адреса.

Поэтому злоумышленники для рассылки спама прикрываются адресами компьютеров из ботнета — их подставить не жалко. Кроме рассылок нежелательных писем зомби-сети выполняют и обратную задачу — крадут с зараженных компьютеров адрес почты владельцев, а также все электронные адреса, которые удастся вытащить из списка контактов. Потом эти украденные адреса пополняют спам-базы для рассылок, и круг замыкается.

Кража данных

Если вашу почту украли спамеры, это неприятно, но не смертельно. Но, разумеется, почта — далеко не единственная цель злоумышленников. Пароли, данные заполненных форм — все это представляет ценность. Пользуетесь компьютером или смартфоном для входа в интернет-банк или просто для покупок в Сети? У нас для вас плохие новости.

В отдельных случаях вредоносное ПО в составе ботнета может не только красть данные из формы заполнения, что уже само по себе опасно, но и подменять или модифицировать нужную веб-страницу, запрашивая данные, которые в нормальном режиме не вводятся, например PIN-код к карте.

Хранение и распространение

Кроме того, ботнеты используются для поиска уязвимостей в еще не зараженных устройствах, установки новых копий самих себя, а также как транспортная сеть для доставки сторонних вирусов, троянов и… совершенно верно — загрузчиков других зомби-сетей.

Суета вокруг DDoS-а, или «Горячая восьмерка» распределённых вредоносных атак, вошедших в историю: https://t.co/1bGKDFBHAv pic.twitter.com/dX2L2R1mxM

— Kaspersky (@Kaspersky_ru) November 23, 2016

Как видите, жертвы ботнета потенциально могут столкнуться с целым спектром самых разнообразных неприятностей.

Как защититься

Однако совсем отчаиваться не стоит. Есть ряд несложных мер, которые точно помогут снизить риск заражения вашей техники.

Есть ряд несложных мер, которые точно помогут снизить риск заражения вашей техники.

1. Не отмахивайтесь от предупреждений файервола о подозрительной сетевой активности установленных приложений, в особенности если установленная программа не подразумевает работы в Интернете.

2. Поменяйте пароли по умолчанию в роутерах, веб-камерах, принтерах, Wi-Fi-холодильниках и во всех остальных устройствах, подключенных к Интернету. Вообще любое устройство с подключением к Сети имеет смысл проверить на возможность установки и смены пароля.

3. Всегда устанавливайте обновления безопасности — и для самой операционной системы, и для остальных программ.

4. На стационарном компьютере или ноутбуке работайте не из-под учетной записи администратора, а из специально созданного аккаунта с ограниченными правами. На смартфонах и планшетах не держите постоянно включенным рут-доступ, а лучше вообще не используйте его.

5. Не пренебрегайте обновлениями безопасности — и самой операционной системы, и остальных программ.

6. Избегайте сайтов-помоек с пиратскими версиями программ и ломалками для лицензионного софта. Подобные сайты — излюбленное место ботоводов и других киберпреступников. На них они распространяют свой вредоносный софт.

7. Если вы все-таки скачиваете что-то подобное с торрентов или из других небезопасных мест, проверяйте все файлы с помощью антивируса.

8. Пользуйтесь не просто антивирусом, а связкой «антивирус + файервол» или сразу покупайте комплексный пакет, который выполняет обе функции, например Kaspersky Internet Security.

Компьютерные вирусы

Extra small devices

Phones (<768px)

Small devices

Tablets (≥768px)

Medium devices

Desktops (≥992px)

Large devices

Desktops (≥1200px)

Под компьютерным вирусом принято понимать программы или элементы программ, несанкционированно проникшие в компьютер с целью нанесения вреда, отличительной особенностью которых является способность самотиражирования. Наибольшая опасность таких вирусов заключается в том, что прежде чем нанести вред компьютеру и самообнаружиться, они копируются в другие программные файлы, т. е. заражение происходит аналогично биологическим вирусам.

е. заражение происходит аналогично биологическим вирусам.

В настоящее время не существует официальной классификации вирусов. Однако когда речь заходит о заражении или повреждении компьютера вирусами наиболее часто используется следующая терминология:

- компьютерные вирусы

- черви

- троянские программы или просто трояны

- зомби

- шпионские программы

- хакерские атаки

- вредоносное программное обеспечение

- полезные вирусы

Червь (Worm)— это программа, которая тиражируется на жестком диске, в памяти компьютера и распространяется по сети. Особенностью червей, отличающих их от других вирусов, является то, что они не несут в себе ни какой вредоносной нагрузки, кроме саморазмножения, целью которого является замусоривание памяти, и как следствие, затормаживание работы операционной системы.

Троян или троянский конь (Trojans) — это программа, которая находится внутри другой, как правило, абсолютно безобидной программы, при запуске которой в систему инсталлируются программа, написанная только с одной целью — нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях.

Таким образом, троянские программы являются одним из самых опасных видов вредоносного программного обеспечения, поскольку в них заложена возможность самых разнообразных злоумышленных действий.

Зомби (Zombie) — это программа-вирус, которая после проникновения в компьютер, подключенный к сети Интернет управляется извне и используется злоумышленниками для организации атак на другие компьютеры. Зараженные таким образом компьютеры-зомби могут объединяться в сети, через которые рассылается огромное количество нежелательных сообщений электронной почты, а также распространяются вирусы и другие вредоносные программы.

Шпионская программа (Spyware) — это программный продукт, установленный или проникший на компьютер без согласия его владельца, с целью получения практически полного доступа к компьютеру, сбора и отслеживания личной или конфиденциальной информации.

Эти программы, как правило, проникают на компьютер при помощи сетевых червей, троянских программ или под видом рекламы (adware).

Одной из разновидностей шпионских программ являются фишинг рассылки.

Фишинг (Phishing) — это почтовая рассылка имеющая своей целью получение конфиденциальной финансовой информации. Такое письмо, как правило, содержит ссылку на сайт, являющейся точной копией интернет-банка или другого финансового учреждения. Пользователь, обычно, не догадывается, что находится на фальшивом сайте и спокойно выдает злоумышленникам информацию о своих счетах, кредитных карточках, паролях и т. д.

Фарминг это замаскированная форма фишинга, заключающаяся в том, что при попытке зайти на официальный сайт интернет банка или коммерческой организации, пользователь автоматически перенаправляется на ложный сайт, который очень трудно отличить от официального сайта.

Как и в случае фишинга основной целью злоумышленников, использующих фарминг, является завладение личной финансовой информацией пользователя. Отличие заключается только в том, что вместо электронной почты мошенники используют более изощренные методы направления пользователя на фальшивый сайт.

Зомби-компьютер: что это такое и как работает?

В вычислительной технике зомби — это компьютер, подключенный к сети, который был скомпрометирован хакером, вирусом или трояном. Его можно использовать удаленно для вредоносных задач.

Большинство владельцев зомби-компьютеров не осознают, что их система используется таким образом , отсюда и сравнение с живыми мертвецами. Они также используются в DDoS-атаках в координации с ботнетами, что напоминает типичные атаки зомби из фильмов ужасов.

Для чего они используются?

Зомби часто используются в атаках типа «отказ в обслуживании» (DDoS), которые относятся к насыщению веб-сайтов множеством компьютеров, к которым осуществляется одновременный доступ. Поскольку так много пользователей одновременно делают запросы к серверу, на котором размещена веб-страница, сервер выходит из строя, лишая доступа подлинных пользователей.

Вариант этого типа насыщения известен как атака с ухудшением качества обслуживания и использует «пульсирующих зомби»: снижение качества обслуживания путем периодического насыщения веб-сайтов с низкой интенсивностью с целью замедляет работу вместо блокировки целевого веб-сайта. Такие атаки трудно обнаружить, так как медленное обслуживание может оставаться незамеченным в течение месяцев или даже лет или просто предполагается, что оно связано с другими проблемами.

Такие атаки трудно обнаружить, так как медленное обслуживание может оставаться незамеченным в течение месяцев или даже лет или просто предполагается, что оно связано с другими проблемами.

Зомби также использовались для рассылки спама. В 2005 году было подсчитано, что от 50% до 80% всего спама в обращении было отправлено компьютерами-зомби. Эта техника полезна для преступников, так как помогает им избежать обнаружения и в то же время уменьшить расходы на пропускную способность (поскольку владельцы зомби будут нести расходы).

Этот тип спама также используется для распространения троянских программ, так как этот тип вредоносного ПО не является самовоспроизводящимся, а для распространения опирается на распространение по электронной почте, в отличие от червей, которые распространяются другими способами. По тем же причинам зомби используют и для мошенничества с сайтами с контекстной рекламой с оплатой за клик, искусственно увеличивая количество показов.

Крупные атаки

В 2000 году несколько известных веб-сайтов (таких как Yahoo или eBay) рухнули из-за распределенной атаки отказа в обслуживании, проведенной канадским подростком под ником MafiaBoy. Позже та же модель использовалась и в других крупномасштабных атаках типа «отказ в обслуживании» и «ухудшение качества обслуживания», например, атака, нацеленная на системы защиты от спама, например, SPEWS в 2003 г., или атака, направленная на Blue Frog в 2006 г.

Позже та же модель использовалась и в других крупномасштабных атаках типа «отказ в обслуживании» и «ухудшение качества обслуживания», например, атака, нацеленная на системы защиты от спама, например, SPEWS в 2003 г., или атака, направленная на Blue Frog в 2006 г.

Совсем недавно, в 2010 году, преступная сеть под названием Mariposa, контролирующая около 13 миллионов компьютеров, была остановлена в Испании Бригадой телематических преступлений Испанской гражданской гвардии, а преступники были арестованы. В их распоряжении были данные 800 000 человек из 180 стран .

Как защитить себя

Здравый смысл и осторожность — лучшие инструменты безопасности для предотвращения подобных атак. Разумный совет включает в себя не посещать подозрительные веб-сайты, не загружать сомнительные файлы и ничего не нажимать в подозрительных сообщениях.

Также рекомендуется избегать непрофессиональных веб-сайтов или веб-сайтов неизвестных компаний, загружать данные только из надежных источников и применять меры безопасности на своих компьютерах, такие как антивирусы, антиспам или брандмауэры.

компьютер-зомби | Британника

- Похожие темы:

- компьютер киберпреступность вредоносное ПО компьютерный червь троян

Просмотреть весь связанный контент →

зомби-компьютер , компьютер или персональный компьютер (ПК), подключенный к Интернету и захваченный компьютерным червем, вирусом или другим «вредоносным ПО». Группы таких машин, называемые ботнетами (от комбинации робота и сети ), часто осуществляют преступные действия, а их владельцы не обнаруживают какой-либо необычной активности. Однако со временем на большинстве зомби-компьютеров накапливается столько вредоносных программ, что их владельцы становятся непригодными для использования. Часто единственным лекарством от сильно зараженных машин является полная очистка жесткого диска и переустановка операционной системы. В мире миллионы зомби-компьютеров, примерно четверть из них находится в США.

Чаще всего ботнеты используются для широкого распространения спама (нежелательной коммерческой электронной почты), что затрудняет определение исходного спамера. Эксперты по киберпреступности считают, что от 50 до 80 процентов всего спама генерируется ботнетами. Точно так же ботнеты используются для фишинговых атак, целью которых является получение личных данных от ничего не подозревающих лиц. Иногда ботнеты используются для запуска атак типа «отказ в обслуживании» на сайты World Wide Web, эффективно отключая их. Хотя преступники иногда пытались вымогать деньги у администраторов веб-сайтов, угрожая постоянными атаками типа «отказ в обслуживании», такие атаки чаще всего основаны на политических, экологических или религиозных мотивах.

Эксперты по киберпреступности считают, что от 50 до 80 процентов всего спама генерируется ботнетами. Точно так же ботнеты используются для фишинговых атак, целью которых является получение личных данных от ничего не подозревающих лиц. Иногда ботнеты используются для запуска атак типа «отказ в обслуживании» на сайты World Wide Web, эффективно отключая их. Хотя преступники иногда пытались вымогать деньги у администраторов веб-сайтов, угрожая постоянными атаками типа «отказ в обслуживании», такие атаки чаще всего основаны на политических, экологических или религиозных мотивах.

Викторина «Британника»

Викторина «Компьютеры и технологии»

Компьютеры размещают веб-сайты, состоящие из HTML, и отправляют текстовые сообщения, такие простые, как… LOL. Взломайте эту викторину, и пусть какая-то технология подсчитает ваш результат и раскроет вам ее содержание.

Отдельные зомби-компьютеры использовались для хранения и передачи детской порнографии и других незаконных материалов, что иногда приводило к судебному преследованию отдельных лиц, в том числе несовершеннолетних, невиновность которых впоследствии была доказана.