теория и практика (часть первая)

Тема безопасности беспроводных сетей по-прежнему остается актуальной, хотя уже достаточно давно существуют надежные (на сегодняшний момент, конечно же) методы защиты этих сетей. Разумеется, речь идет о технологии WPA (Wi-Fi Protected Access).

Большинство существующего на данный момент Wi-Fi оборудования имеет поддержку данной технологии, но, к сожалению, до сих пор в нашей лаборатории попадаются экземпляры, не знающие о WPA. Это более чем странно — заканчивается 2005 год, а некоторые производители до сих пор считают, что технология WEP спасет пользователей беспроводной сети от утечки информации. WEP уже давно устарела. На смену этой технологии пришел WPA, а также на горизонте виднеется новый стандарт 802.11i (некоторые производители преподносят его, как WPA2).

Технология WPA, призванная временно (в ожидании перехода к 802.11i) закрыть бреши WEP, состоит из нескольких компонентов:

- протокол 802.1x — универсальный протокол для аутентификации, авторизации и учета (AAA)

- протокол EAP — расширяемый протокол аутентификации (Extensible Authentication Protocol)

- протокол TKIP — протокол временнОй целостности ключей, другой вариант перевода — протокол целостности ключей во времени (Temporal Key Integrity Protocol)

- MIC — криптографическая проверка целостности пакетов (Message Integrity Code)

- протокол RADIUS

За шифрование данных в WPA отвечает протокол TKIP, который, хотя и использует тот же алгоритм шифрования — RC4 — что и в WEP, но в отличие от последнего, использует динамические ключи (то есть ключи часто меняются). Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных).

Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных).

RADIUS-протокол предназначен для работы в связке с сервером аутентификации, в качестве которого обычно выступает RADIUS-сервер. В этом случае беспроводные точки доступа работают в enterprise-режиме.

Если в сети отсутствует RADIUS-сервер, то роль сервера аутентификации выполняет сама точка доступа — так называемый режим WPA-PSK (pre-shared key, общий ключ). В этом режиме в настройках всех точек доступа заранее прописывается общий ключ. Он же прописывается и на клиентских беспроводных устройствах. Такой метод защиты тоже довольно секьюрен (относительно WEP), очень не удобен с точки зрения управления. PSK-ключ требуется прописывать на всех беспроводных устройствах, пользователи беспроводных устройств его могут видеть. Если потребуется заблокировать доступ какому-то клиенту в сеть, придется заново прописывать новый PSK на всех устройствах сети и так далее. Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

В этой серии статей будет рассмотрена работа WPA совместно с внешним RADIUS-сервером. Но прежде чем перейти к ней, немного подробнее остановимся на механизмах работы WPA. А перед этим рассмотрим технологию WPA2.

Технология WPA являлась временной мерой до ввода в эксплуатацию стандарта 802.11i. Часть производителей до официального принятия этого стандарта ввели в обращение технологию WPA2, в которой в той или иной степени используются технологии из 802.11i. Такие как использование протокола CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol), взамен TKIP, в качестве алгоритма шифрования там применяется усовершенствованный стандарт шифрования AES (Advanced Encryption Standard). А для управления и распределения ключей по-прежнему применяется протокол 802.1x.

Как уже было сказано выше, протокол 802.1x может выполнять несколько функций. В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» — то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» — то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

Функции аутентификации возлагаются на протокол EAP, который сам по себе является лишь каркасом для методов аутентификации. Вся прелесть протокола в том, что его очень просто реализовать на аутентификаторе (точке доступа), так как ей не требуется знать никаких специфичных особенностей различных методов аутентификации. Аутентификатор служит лишь передаточным звеном между клиентом и сервером аутентификации. Методов же аутентификации, которых существует довольно много:

- EAP-SIM, EAP-AKA — используются в сетях GSM мобильной связи

- LEAP — пропреоретарный метод от Cisco systems

- EAP-MD5 — простейший метод, аналогичный CHAP (не стойкий)

- EAP-MSCHAP V2 — метод аутентификации на основе логина/пароля пользователя в MS-сетях

- EAP-TLS — аутентификация на основе цифровых сертификатов

- EAP-SecureID — метод на основе однократных паролей

рис. 1, структура EAP-кадра

1, структура EAP-кадра

Кроме вышеперечисленных, следует отметить следующие два метода, EAP-TTLS и EAP-PEAP. В отличие от предыдущих, эти два метода перед непосредственной аутентификацией пользователя сначала образуют TLS-туннель между клиентом и сервером аутентификации. А уже внутри этого туннеля осуществляется сама аутентификация, с использованием как стандартного EAP (MD5, TLS), или старых не-EAP методов (PAP, CHAP, MS-CHAP, MS-CHAP v2), последние работают только с EAP-TTLS (PEAP используется только совместно с EAP методами). Предварительное туннелирование повышает безопасность аутентификации, защищая от атак типа «man-in-middle», «session hihacking» или атаки по словарю.

На рис.1 показана структура EAP кадра. Протокол PPP засветился там потому, что изначально EAP планировался к использованию поверх PPP туннелей. Но так как использование этого протокола только для аутентификации по локальной сети — излишняя избыточность, EAP-сообщения упаковываются в «EAP over LAN» (EAPOL) пакеты, которые и используются для обмена информацией между клиентом и аутентификатором (точкой доступа).

рис.2, 802.1x в действии

Схема аутентификации состоит из трех компонентов:

- Supplicant — софт, запущенный на клиентской машине, пытающейся подключиться к сети

- Authenticator — узел доступа, аутентификатор (беспроводная точка доступа или проводной коммутатор с поддержкой протокола 802.1x)

- Authentication Server — сервер аутентификации (обычно это RADIUS-сервер)

Теперь рассмотрим сам процесс аутентификации. Он состоит из следующих стадий:

- Клиент может послать запрос на аутентификацию (EAP-start message) в сторону точки доступа

- Точка доступа (Аутентификатор) в ответ посылает клиенту запрос на идентификацию клиента (EAP-request/identity message). Аутентификатор может послать EAP-request самостоятельно, если увидит, что какой-либо из его портов перешел в активное состояние.

- Клиент в ответ высылает EAP-response packet с нужными данными, который точка доступа (аутентификатор) перенаправляет в сторону Radius-сервера (сервера аутентификации).

- Сервер аутентификации посылает аутентификатору (точке доступа) challenge-пакет (запрос информации о подлинности клиента). Аутентификатор пересылает его клиенту.

- Далее происходит процесс взаимной идентификации сервера и клиента. Количество стадий пересылки пакетов туда-сюда варьируется в зависимости от метода EAP, но для беспроводных сетей приемлема лишь «strong» аутентификация с взаимной аутентификацией клиента и сервера (EAP-TLS, EAP-TTLS, EAP-PEAP) и предварительным шифрованием канала связи.

- На следующий стадии, сервер аутентификации, получив от клиента необходимую информацию, разрешает (accept) или запрещает (reject) тому доступ, с пересылкой данного сообщения аутентификатору. Аутентификатор (точка доступа) открывает порт для Supplicant-а, если со стороны RADIUS-сервера пришел положительный ответ (Accept).

- Порт открывается, аутентификатор пересылает клиенту сообщение об успешном завершении процесса, и клиент получает доступ в сеть.

- После отключения клиента, порт на точке доступа опять переходит в состояние «закрыт».

Описанный процесс проиллюстрирован на рис.3 (там показан один из простейших методов EAP):

рис.3, процесс аутентификации

Как видно из рисунка, для коммуникации между клиентом (supplicant) и точкой доступа (authenticator) используются пакеты EAPOL. Протокол RADIUS используется для обмена информацией между аутентификатором (точкой доступа) и RADIUS-сервером (сервером аутентификации). При транзитной пересылке информации между клиентом и сервером аутентификации пакеты EAP переупаковываются из одного формата в другой на аутентификаторе.

Детальное рассмотрение алгоритмов шифрования, а также методы генерации сессионных ключей шифрования, пожалуй, выходят за рамки данного материала, поэтому рассмотрю их лишь вкратце.

Первоначальная аутентификация производится на основе общих данных, о которых знают и клиент, и сервер аутентификации (как то логин/пароль, сертификат и т.д.) — на этом этапе генерируется Master Key. Используя Master Key, сервер аутентификации и клиент генерируют Pairwise Master Key (парный мастер ключ), который передается аутентификатору со стороны сервера аутентификации. А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

Используя Master Key, сервер аутентификации и клиент генерируют Pairwise Master Key (парный мастер ключ), который передается аутентификатору со стороны сервера аутентификации. А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

Теперь перейдем от сухой теории к реальности, а именно реализации WPA в Windows XP. Нормальная поддержка WPA (с поддержкой AES) появилась, только начиная с windows service pack 2.

рис.4

В закладке аутентификация доступны методы

- MD5-Challenge — самый примитивный и слабый, рассматривать не будем;

- PEAP (Protected EAP) позволяет производить аутентификацию на основе сертификатов или логина/пароля. Он нам интересен в первую очередь возможностью аутентификации пользователя, используя логин/пароль. При этом нам не требуется настраивать инфраструктуру открытых ключей (PKI).

Достаточно подключить RADIUS-сервер к какой-либо базе (обычный файл, mysql, ldap) с хранящимися пользователями и производить аутентификацию пользователей по ней.

Достаточно подключить RADIUS-сервер к какой-либо базе (обычный файл, mysql, ldap) с хранящимися пользователями и производить аутентификацию пользователей по ней. - Smart Card or Other Certificate — обычный EAP-TLS. Требует настроенной PKI, использует сертификаты для аутентификации клиентов. Более гибок (разумеется, после настройки PKI), чем аутентификация по логину/паролю. А также является единственным способом получить работающую связку беспроводных пользователей, работающих в Windows-домене.

Во второй части статьи будет рассмотрена настройка Windows-клиентов (Windows XP SP2), RADIUS-сервера (FreeRadius), и PKI на основе OpenSSL. Последние два компонента работают в операционной системе Gentoo Linux.

Навигация

- Часть первая — теоретически аспекты протокола WPA

- Часть вторая — WPA в режиме EAP-PEAP

- Часть третья — WPA в режиме EAP-TLS, создание сертификатов и настройка FreeRadius

- Часть четвертая — WPA в режиме EAP-TLS, настройка клиентов

- Часть пятая — EAP-TLS аутентификация компьютеров в доменных сетях Windows

29 ноября 2005 Г.

Евгений Зайцев

Новости

OnePlus превращается в Xiaomi. Вслед за игровой клавиатурой компания представила свой первый роутер — OnePlus Hub 5G Router

7 февраля 2023

Представлен российский маршрутизатор Zenator R

30 января 2023

В России запустят массовое производство роутеров с поддержкой Wi-Fi 6. По плану к концу 2024 года должны произвести 500 тыс. штук

25 января 2023

Раздел новостей >

Защита беспроводной сети Wi-Fi. Самые распространенные IP-адреса роутеров

Безопасность беспроводной сети — это не та вещь, которой стоит пренебрегать. Конечно, Ваш домашний Вай-Фай и сеть между ноутбуком и планшетом мало заинтересует профессиональных хакеров, т.к. там нет ничего интересного. Но вот жадного и хитрого соседа еще как может заинтересовать — халява она такая))). Да и вообще, Вы же запираете дом, закрываете машину. Поэтому поставить пароль на Wi-Fi — то же дело нужное. Для этого не надо вызывать компьютерного мастера или настройщика — Вам по силам это сделать самостоятельно, ведь это дело нескольких минут.

Поэтому поставить пароль на Wi-Fi — то же дело нужное. Для этого не надо вызывать компьютерного мастера или настройщика — Вам по силам это сделать самостоятельно, ведь это дело нескольких минут.

Сейчас я расскажу Вам как на роутере посмотреть и поменять пароль на WiFi чтобы его так просто не взломали.

Начать, пожалуй, надо с того, что надо придумать ключевую фразу. Для этого используем три золотых правила:

1. Длина пароля.

Да, представьте себе, этот параметр имеет немаловажное значение. Последовательность в 4 символа может быть взломана за несколько минут.Считается что оптимальная длина пароля Вай-Фай — 8 символов. Можно и больше, главное, чтобы не менее 8. Действительно, если это не последовательность типа 12345678 или qwertyui, то время на взлом через подбор ключа безопаности вай-фай или перебор пл словарю уже займёт немаленькое.

2. Сложность.

Пароль должен содержать как буквы, так и цифры. При этом буквы надо делать как строчные, так и заглавные. &*,;».

&*,;».

После этого проверяем его на сложность тут — ссылка .

3. Атипичность.

Не используйте простые слова и комбинации, которые используют ещё миллионы людей. К примеру:

12345678

password

abc123

qwerty

iloveyou

11111111

Не стоит в этих целях использовать своё имя или имена близких, фамилии, названия улиц.

Соблюдение этих трёх простых правил поможет Вам сделать надежный ключ, устойчивый к попыткам взлома юных хакеров.

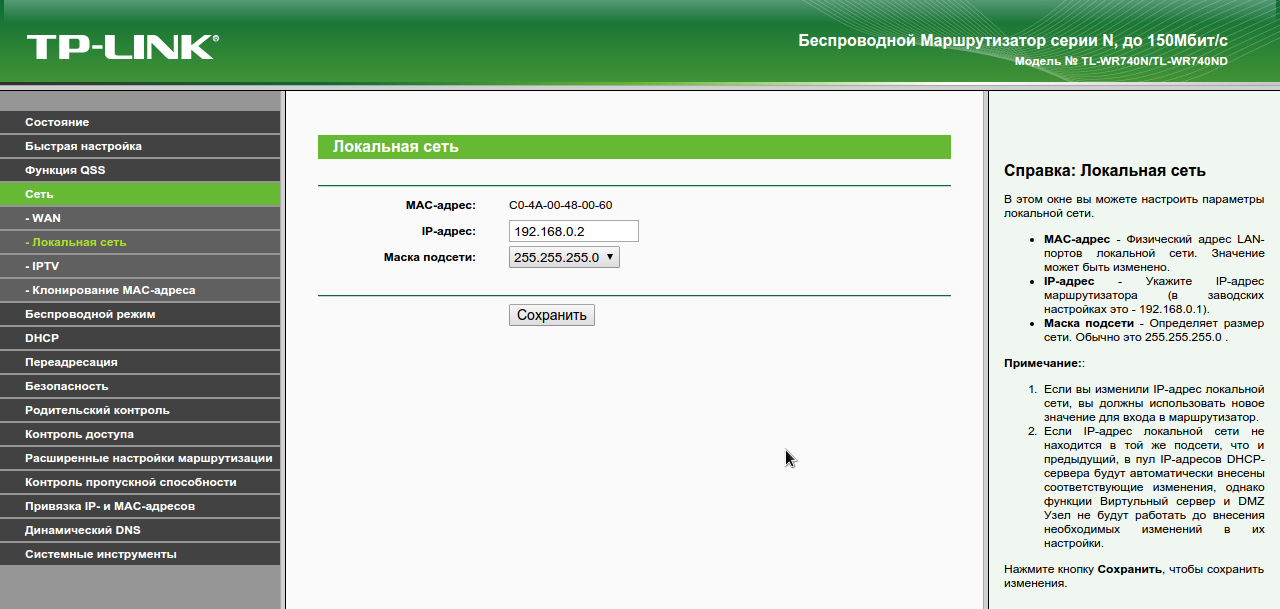

Следующий шаг — соответствующая настройка безопасности Wi-Fi на роутере. Ниже я приведу примеры на беспроводных маршрутизаторах самых популярных производителей сетевого оборудования. Если Вашего устройства там нет — не отчаивайтесь. Делайте всё по аналогии. Порядок действий такой — надо зайти в веб-интерфейс роутера по адресу http://192.168.1.1. В случае D-Link, Tenda и NetGear это может быть адрес http://192.168.0.1. В любом случае, ай-пи своего устройства Вы можете посмотреть в наклейке на нижней части устройства:

Там же указывается и логин с паролем по-умолчанию.

После этого нужно найти раздел Wireless или Wi-Fi (В русскоязычном варианте раздел может называться «Беспроводная сеть» или «Беспроводное») и зайти в него.

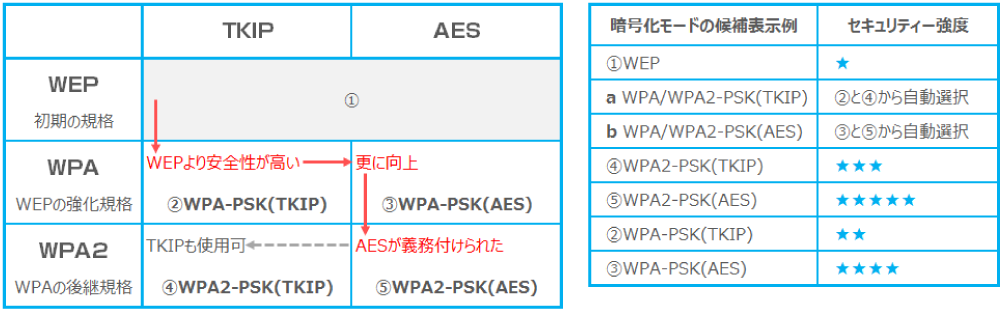

Там будет подраздел Security (Безопасность), где надо найти параметр Version (Версия) или Type (Тип, метод проверки) и выставить его в значение WPA-PSK/WPS2-PSK mixed или только WPA2-PSK. А затем в поле Password, Passphrase или Key ввести пароль на Вай-Фай и сохранить настройки. И всего делов-то! А теперь примеры:

Asus:

На старых моделях типа WL-G500vP, WL-G520GU и RT-G32, а так же первых RT-N10 и RT-N12 веб-интерфейс был выполнен в синих тонах. В главном меню выбираем Дополнительные настройки >>> Беспроводная сеть . Вкладка «Общие»:

У большинства современных роутеров Асус идет уже новая прошивка с интерфейсом темного цвета. Расположение пунктов меню то же самое:

В списке «Метод проверки подлинности» выбираем WPA2-Personal , в поле «Предварительный ключ WPA» прописываем пароль и жмем на кнопку Применить .

D-Link:

У роутеров D-Link 2013-го года с темным интерфейсом надо перейти в расширенные настройки и там найти раздел Wi-Fi :

Выбираем пункт

В новом веб-интерфейсе 2014 года в меню справа надо выбрать пункт меню Wi-Fi >>> Настройки безопасности :

Параметр «Сетевая аутентификация» выставляем в значение «WPA-PSK/WPA2-PSK mixed» или «WPA2-PSK», а в поле «Ключ шифрования PSK» — пароль на Вай-Фай. Кликаем на кнопку «Применить».

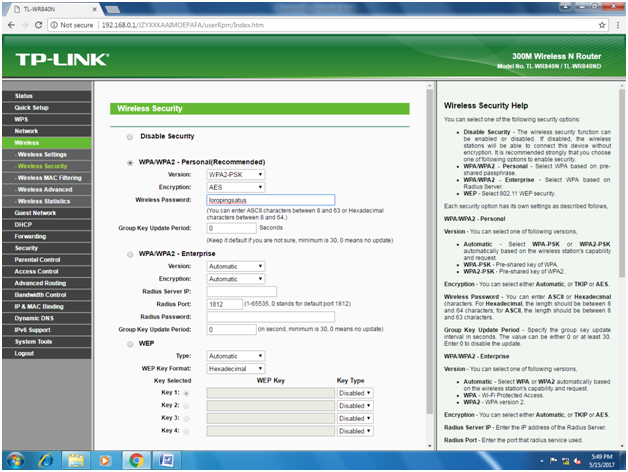

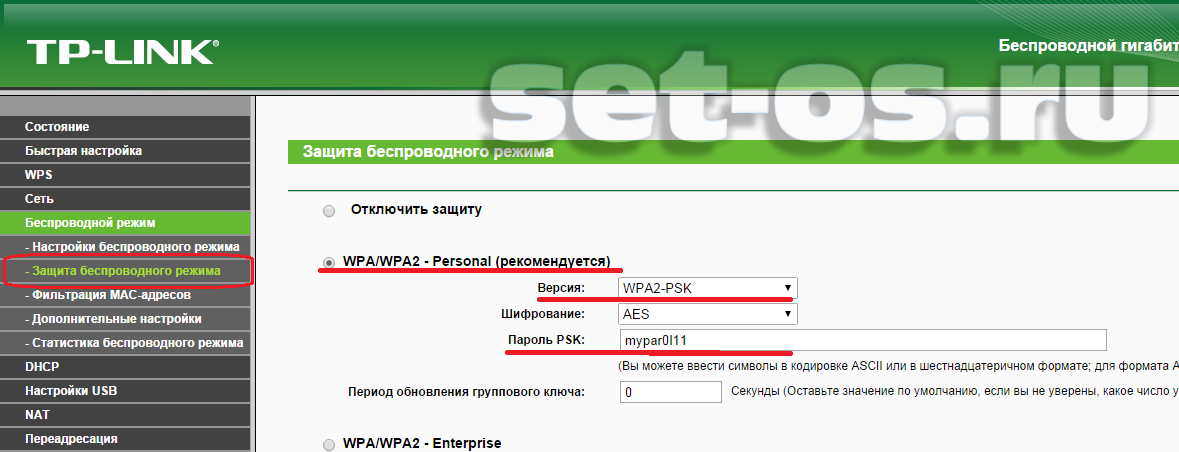

TP-Link:

Веб-конфигуратор большинства SOHO-роутеров производства компании TP-Link уже внешне давно не менялся. Единственное различие — используемый в интерфейсе язык. В русскоязычном варианте Вам надо зайти в раздел Беспроводной режим >>> Защита беспроводного режима :

В англоязычном — Wireless => Wireless Security :

Ставим жирную точку в раздел WPA/WPA2-Personal . Затем, в списке Версия (Version) ставим WPA2-PSK и в поле Пароль PSK (Wireless Password) прописываем ключ сети.

Zyxel:

У роутеров Zyxel сейчас популярны модели семейства Keenetic.

У первой версии надо было в меню справа выбирать пункт Сеть Wi-Fi >>> Безопасность :

В поле «Проверка подлинности» выставляем WPA-PSK/WPA2-PSK , а в поле «Сетевой ключ(ASCII)» вписываем пароль сети.

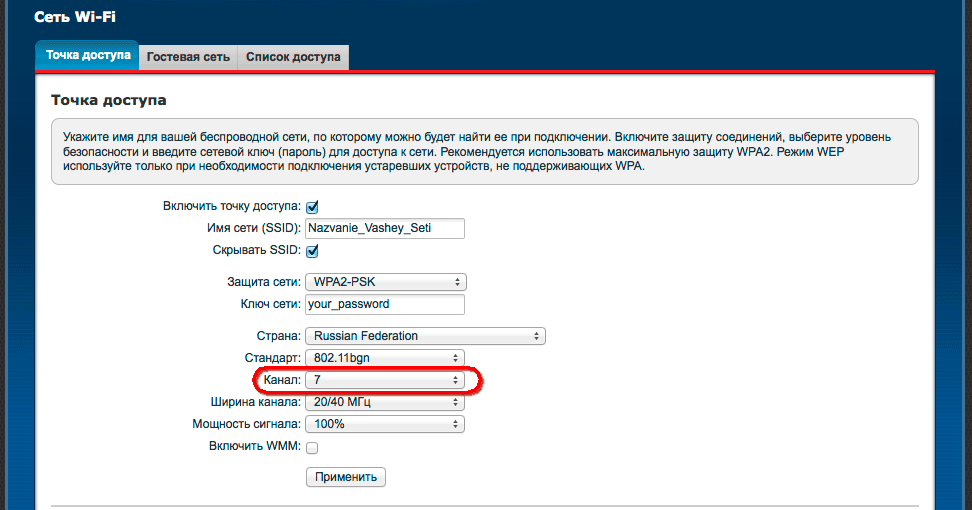

В новых Keenetic II всё изменилось коренным образом. Теперь в нижнем меню надо щелкнуть на значок в виде индикатора беспроводной сети. Откроется раздел «Сеть Wi-Fi»:

На вкладке «Точка доступа» в списке «Защита сети» выставляем WPA2-PSK и в поле «Ключ сети» — вводим пароль. Нажимаем кнопку Применить . Готово!

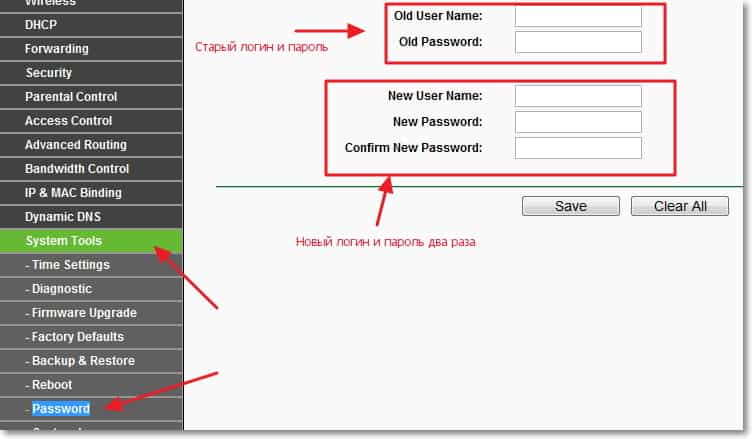

Зайдите в настройки своего роутера. Лучше всего воспользоваться компакт-диском, идущим в комплекте с роутером, в противном случае можно проделать то же самое удаленно, через интернет. Для доступа к роутеру через веб-браузер, введите специальный адрес в строку ввода. Стандартные адреса для роутеров: 192.168.1.1, 192.168.0.1 и 192.168.

- По возможности заходите в настройки роутера с компьютера, который подключен к нему специальным Ethernet-кабелем. Если вы подключитесь к сети сразу по Wi-Fi, то при любом изменении интернет будет отключаться, и вам придется заново заходить в роутер для настройки.

- В качестве имени и пароля по умолчанию во многих роутерах используется «admin». В противном случае попробуйте оставить одно из полей ввода пустым, а в другое введите «admin». Если и это не сработает, то обратитесь к инструкции вашего роутера, или свяжитесь с производителем.

- Если вы раньше меняли пароль для доступа к роутеру и не можете его вспомнить, то зажмите кнопку Reset на вашем роутере, чтобы вернуть его к заводским настройкам. Учтите, что это действие приведет к удалению всех ваших настроек.

Найдите свойства безопасности вашей сети. Названия отличаются на многих роутерах, но в основном данный пункт находится в «Настройках беспроводной сети», или «Настройках безопасности».

Выберите тип шифрования. Большинство роутеров имеют несколько возможных вариантов защиты сети. В основном, это: WEP, WPA-PSK (Personal), или WPA2-PSK. По возможности выбирайте WPA2, потому что это самый надежный тип шифрования для беспроводных сетей. Эта функция может отсутствовать в некоторых старых моделях роутеров.

- Некоторые старые устройства не поддерживают WPA2-шифрование. Помните об этом, если у вас есть такие устройства и вы подключаете их к сети.

Для WPA2-Personal выберите тип AES. Если есть возможность выбора, то выберите AES для шифрования WPA2. Другим вариантом является TKIP, однако он более старый и менее надежный. Некоторые роутеры поддерживают только AES-алгоритм.

- AES — это стандарт симметричного алгоритма блочного шифрования и является наилучшим алгоритмом из существующих.

Введите SSID и кодовое слово. SSID — это название точки доступа, а кодовое слово — это набор символов, который потребуется вводить для подключения к вашей точке доступа.

- Ваш пароль должен содержать буквы, цифры и символы. Чем проще ваш пароль, тем легче недоброжелателям будет его угадать, или подобрать методом «грубой силы», как называют его программисты. В сети есть генераторы паролей, которые помогут подобрать надежный для вашей сети.

Сохраните настройки и перезагрузите роутер. Нажмите кнопку «применить», или «сохранить» чтобы сохранить новые настройки безопасности сети. Большинство роутеров начнут перезагружаться автоматически и все устройства, подключенные к нему, будут отключены от сети — на них придется заново вводить пароль.

- Если роутер не перезагрузился автоматически, придется делать это вручную. Для этого отключите роутер, выньте вилку из розетки и сосчитайте до десяти. Затем снова подключите роутер к сети, включите его и подождите, пока он пройдет первоначальную загрузку (она завершится, как только все индикаторы начнут гореть без изменений).

- Не забудьте обновить подключение к сети на всех ваших устройствах. Для большей безопасности сети меняйте пароль примерно раз в полгода.

Все больше и больше завоевывает популярность. И это не удивительно, ведь это очень удобный способ для подключения к интернету и связывания различных устройств, т.к. нет необходимости в использовании проводов.

Но, пользуясь Wi-Fi сетью, не стоит забывать о ее безопасности. Если у вас до сих пор не установлен пароль для вай фай или он слишком простой, возможно, соседский ребенок уже давно взломал вашу сеть и пользуется халявным интернетом в свое удовольствие.

Конечно, может вы очень добрый человек и вам для дорогих соседей ничего не жалко, но тогда не стоит жаловаться на то, что ваши любимые сайты стали плохо загружаться.

Если же вы все-таки решили обезопасить свою сеть, давайте разберемся, как поставить пароль на вай фай.

Где ставится пароль на Wi-Fi?

Роутер (маршрутизатор) является самым распространенным устройством при использовании технологии Wi-Fi, поэтому будем рассматривать, как установить пароль именно на этом устройстве.

Сейчас на рынке есть много фирм производителей роутеров (D-Link, TP-Link, Zyxel, Asus и др.) и еще больше различных моделей этих устройств. Поэтому в рамках этой статьи мы не будем рассматривать установку пароля для всех этих моделей, а разберем эту процедуру на примере одного из популярных маршрутизаторов D-Link DIR-300.

Настройки большинства современных беспроводных роутеров открываются с помощью интернет-браузера. Это можно сделать на компьютере, ноутбуке, планшете или на любом другом устройстве, которое подключено к маршрутизатору с помощью проводов или по беспроводной связи.

Желательно производить эту процедуру на устройстве, которое подключено к роутеру по кабелю. Дело в том, что если вы подключены по Wi-Fi, при смене пароля произойдет отключение от сети и вам придется заново заходить в настройки.

Для того чтобы открыть необходимые нам настройки нужно в адресной строке браузера ввести IP-адрес устройства. Большинство производителей используют стандартные IP-адреса, но некоторые из них могут иметь свой специфический адрес.

Самые распространенные IP-адреса роутеров:

- 192.168.0.1

- 192.168.1.1

- 192.168.2.1

- 10.0.0.1

- 10.0.1.1

Если вам не подойдет не один из этих адресов, то можно узнать его несколькими способами:

- Посмотреть на корпусе маршрутизатора. Обычно производители пишут IP-адрес интерфейса роутера на наклейке на дне устройства.

- Изучить инструкцию или компакт-диск, которые были в комплекте.

- Поискать в Интернете информацию по модели вашего маршрутизатора.

Возможен такой вариант, что у вас установлен нестандартный IP-адрес. В этом случае нужно узнать этот адрес у человека, который вам настраивал роутер или сбросить устройство к заводским настройкам.

Вход в настройки роутера

После того как вы определили какой IP-адрес подходит для вашего устройства, введите его в адресной сроке браузера.

Если соединение с роутером прошло успешно, должно появиться окно ввода имени пользователя и пароля.

Для большинства маршрутизаторов стандартное имя пользователя и пароль «admin». Не исключением является и D-Link DIR-300. Поэтому вам нужно ввести это слово в оба поля и нажать ссылку «Вход».

Если после этих действий у вас не получилось войти в настройки устройства, то либо для вашего роутера предусмотрены другие данные для входа, либо эти данные были изменены.

Если вы не знаете имени и пароля для входа в устройство, то тут 2 варианта:

- Как и в случае с IP-адресом – посмотреть на корпусе, почитать инструкцию, поискать в Интернет.

- Если первый пункт не помогает, то нужно сбросить роутер к стандартным настройкам при помощи специальной кнопки на устройстве.

Установка пароля на Wi-Fi

После того как вы вошли в интерфейс роутера, найдите пункт «Настройки безопасности» в разделе «Расширенные настройки». В настройках других моделей маршрутизаторов меню будет выглядеть по-другому, но аналогичные пункты можно легко найти по ключевым словам wi-fi и безопасность.

На странице «Настройки безопасности» нужно установить значение следующих пунктов:

- Сетевая аутентификация

- Ключ шифрования PSK

- WPA-шифрование

В поле «Сетевая аутентификация» нужно выбрать по какой технологии аутентификации будет происходить защита вашей wi-fi сети. WPA2 в настоящее время является наиболее безопасным методом аутентификации для беспроводной сети. Поэтому рекомендуется выбирать именно этот пункт для надежной защиты вашего wifi.

Нельзя относиться к выбору пароля халатно. Пароль должен быть достаточно сложным, состоять из букв в разных регистрах и цифр. Желательно, чтобы это был какой-то бессмысленный набор, а не конкретные слова. Такую комбинацию сложнее взломать, а вам не обязательно его запоминать. Запишите его куда-нибудь и используйте при подключении новых устройств к беспроводной сети.

Следующим этапом будет настройка шифрования WPA. Для этого в поле «WPA-шифрование» нужно выбрать алгоритм шифрования. Рекомендуется выбирать AES, т.к. он является одним из наиболее надежных.

Рекомендуется выбирать AES, т.к. он является одним из наиболее надежных.

После ввода всех параметров нажмите кнопку «Изменить» для сохранения настроек. После изменения параметров большинство маршрутизаторов требуют перезагрузки. Поэтому, скорее всего, произойдет отключение от сети и вам придется вводить пароль заново.

Проверка работы Wi-Fi

После перезагрузки роутера вам нужно будет заново подключиться к сети на всех устройствах и ввести новый пароль.

Если при подключении возникает ошибка, то, скорее всего, на вашем устройстве сохранились старые параметры для подключения к wifi. Чтобы устранить эту проблему нужно удалить вашу сеть из списка подключений и произвести повторный поиск точек доступа. После того как ваша сеть вновь появится в списке, подключайтесь к ней и вводите новый пароль.

Для того чтобы запаролить вай фай вам необходимо выполнить всего несколько действий. Во-первых, вам необходимо войти в веб-интерфейс роутера. Дальше вам нужно найти раздел с настройками беспроводной сети. В данном разделе нужно включить способ защиты WPA/WPA2 и установить пароль. При этом если ваш роутер оснащен двумя радио модулями (2.4 ГГц и 5 ГГц), то вам нужно выполнить эти действия для каждого из радио модулей отдельно. Поскольку каждый из радио модулей может иметь собственный способ защиты и собственный пароль для подключения к Wi-Fi.

В данном разделе нужно включить способ защиты WPA/WPA2 и установить пароль. При этом если ваш роутер оснащен двумя радио модулями (2.4 ГГц и 5 ГГц), то вам нужно выполнить эти действия для каждого из радио модулей отдельно. Поскольку каждый из радио модулей может иметь собственный способ защиты и собственный пароль для подключения к Wi-Fi.

Звучит просто, но на практике возможны некоторые нюансы. В этом материале мы продемонстрируем как запаролить вай фай на примере таких популярных роутеров как D-Link, TP-LINK и ASUS.

Как запаролить Вай фай на роутере D-Link

Для начала вам необходимо войти в веб-интерфейс роутера. О том, как это делается, мы рассказывали , поэтому здесь мы не будем останавливаться на этом. После того как вы попали в веб-интерфейс, вам нужно открыть раздел «SETUP – Wireless Settings» и нажать на кнопку «MANUAL WIRELESS NETWORK SETUP», которая находится в самом низу страницы.

После этого вы должны попасть на страницу с настройками вай фай. Здесь все настройки разделены на несколько блоков. Для начала вам нужно найти блок «WIRELESS SECURITY MODE» и изменить в нем параметр «Security Mode» со значения «None» на «WPA-Personal».

Для начала вам нужно найти блок «WIRELESS SECURITY MODE» и изменить в нем параметр «Security Mode» со значения «None» на «WPA-Personal».

Теперь роутер будет использовать WPA как способ защиты вай фай сети. А это означает, что теперь можно запаролить вай фай. Для этого переходим в блок настроек «PRE SHARED KEY» и вводим там нужный нам пароль.

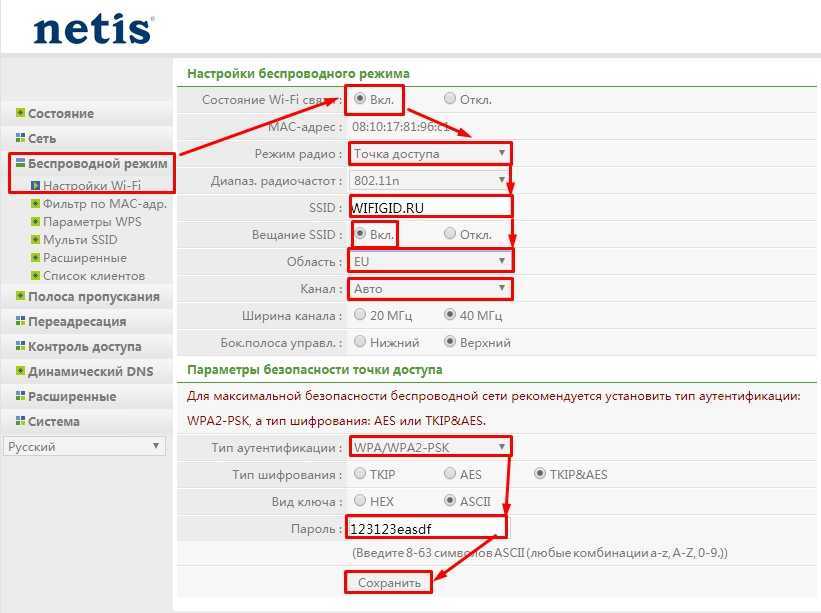

Как запаролить Вай фай на роутере TP-LINK

Для того чтобы запаролить вай фай на роутере TP-LINK вам нужно зайти в веб-интерфейс роутера. О том, как это делается, можно прочитать в . После входа в веб-интерфейс откройте раздел настроек «Беспроводной режим – Защита беспроводного режима».

После этого перед вами должна появиться страница с настройками Wi-Fi. На этой странице нужно активировать способ защиты «WPA-PSK/WPA2-PSK» и установить пароль в текстовом поле «Пароль PSK».

После внесения всех настроек не забудьте нажать на кнопку «Сохранить».

Как запаролить Вай фай на роутере ASUS

Итак, для начала . В веб-интерфейсе переходим в раздел «Беспроводная сеть» (данный раздел находится в блоке «Дополнительные настройки»).

В веб-интерфейсе переходим в раздел «Беспроводная сеть» (данный раздел находится в блоке «Дополнительные настройки»).

Вопрос «как поменять пароль на wifi роутере» нередко возникает у юзеров, которые никогда не «лазили» в настройках маршрутизатора и поэтому очень боятся ошибиться и случайно «сломать» девайс.

Поэтому здесь мы рассмотрим практическую пошаговую инструкцию, как сменить пароль на wifi роутере, которая поможет разобраться в тайнах веб-интерфейса даже начинающим пользователям.

Зачем нужен пароль на вай фай роутере?Действительно, большинство пользователей не хранят какие-либо важные данные в локальной сети, да и на самом компьютере тоже. Для профессионального взломщика такие компьютеры не предоставляют малейшей ценности. Так зачем нужно ставить какой-то дополнительный пароль на маршрутизатор?

Итак, основная причина поменять пароль на wifi роутере ростелеком — от воровства интернет-трафика.

При этом следует различать пароль для входа в настройки роутера и пароль на вай фай — для подключения к беспроводной сети:

- — Пароль на веб-интерфейс используется для изменения настроек роутера.

Как правило, это стандартные логин admin и пароль admin, которые необходимо ввести в окне аутентификации по адресу 192.168.1.1 при . Более подробно настройку маршрутизатора мы рассматривали на примере моделей , и.т.д.

Как правило, это стандартные логин admin и пароль admin, которые необходимо ввести в окне аутентификации по адресу 192.168.1.1 при . Более подробно настройку маршрутизатора мы рассматривали на примере моделей , и.т.д. - — Пароль на WiFi используется для и . И в данной статье мы рассмотрим как сменить пароль на wifi роутере ростелеком на примере моделей D-Link, Asus и Tp-Link.

По умолчанию, большинство роутеров оставляют беспроводное соединение незащищенным, соответственно каждый желающий свободно может подключаться к такой точке доступа, тем самым занимая .

Как правило, при этом значительно «падает» (особенно, если «воришка» сидит в онлайн-кинотеатрах или качает из сети «тяжелые» приложения), а пользователь начинает «грешить» что это . Особенно падение трафика заметно при , где каждый мегабит «на счету».

Как поменять пароль на роутере d link?На моделях D-Link dir-300, dir-320, dir-620 и некоторых других, установка пароля полностью идентична:

- — откройте один из обозревателей интернета;

- — пропишите в адресной строке 192.

168.0.1;

168.0.1; - — в отобразившемся окне аутентификации введите те самые admin/admin (конечно, если вы не меняли их на уникальные).

Если же вы забыли пароль от wifi роутера, то необходимо сбросить настройки роутера до заводских с помощью кнопки Reset и «залогиниться» со стандартным паролем.

После успешного входа веб-интерфейс отправит вас на страницу «Настройки», где сразу же перейдите в «Расширенные настройки» и в «Настройку безопасности», расположенную в рубрике «Wi-Fi».

Собственно, тут вы и сможете установить пароль: напротив «Аутентификация» выберите «WPA2-PSK», а в поле «Ключ шифрования PSK» пропишите пароль (минимум 8 символов) и сохраните новые данные с помощью кнопки внизу страницы.

После установки пароля нужно удалить и заново , и других мобильных устройствах.

Не используйте в пароле никакие имена, даты, простые слова, наборы символов (например, 555555, aaaaaaa11, bbbbbbbb22), а также избегайте использования шаблонных паролей по типу password, qwerty и пр. Такие ключи несложно поломать, если взломщик знает свое дело. Данное правило относится не только к роутерам D-Link, но и к любой модели маршрутизатора.

Такие ключи несложно поломать, если взломщик знает свое дело. Данное правило относится не только к роутерам D-Link, но и к любой модели маршрутизатора.

Здесь IP-адрес роутера 192.168.1.1 и адрес веб-оболочки http://192.168.1.1 соответственно. Штатный пароль и логин для входа в «админку»: admin и admin. При этом практически у всех последних версий маршрутизаторов, включая WR740N, WR741ND, представлен полностью идентичный веб-интерфейс.

В разделе настроек вам необходимо перейти в графу «Wireless», прокрутить страничку до самого конца и найти строчку «PSK Password», где и следует прописать свой пароль.

После этого сохраните внесенные изменения и переподключитесь к маршрутизатору.

Как поменять пароль на wifi роутере asus?Веб-интерфейс маршрутизаторов Asus в большинстве случаев идентичен, однако название разделов для «старых» и новых моделей может несколько отличаться.

Откройте браузер, введите 192. 168.1.1. и пропишите знакомые admin и admin (если мастер при подключении роутера не менял эти данные).

168.1.1. и пропишите знакомые admin и admin (если мастер при подключении роутера не менял эти данные).

Здесь перейдите в раздел «Беспроводная сеть», где необходимо заполнить поля:

— «Метод проверки подлинности» – выберите «WPA2-Personal»;

— «Шифрование WPA» – выберите из списка «AES» и

В завершение введите свой пароль на вай фай и сохраните настройки.

Для более свежих прошивок роутеров Asus 3.x.x.x. действуют примерно те же самые правила. Попав в панель настроек, перейдите в раздел «Беспроводная сеть» где заполняите поле SSID (название сети прописываем английскими буквами), «Метод проверки подлинности» – «WPA2-Personal» и «Ключ WPA» – собственно ваш пароль.

Как поменять пароль на wifi роутере zyxel?Запаролить роутер zyxel также можно через веб-интерфейс устройства: перейдите в расширенные настройки «Точки доступа» и введите новый пароль в графе «Ключ сети».

Тематические материалы:

Виртуальный хостинг: что это, виды, отличия от выделенного сервера Плюсы, минусы и ограничения Виртуальный хостинг: что это, виды, отличия от выделенного сервера ВК (VK) — вход Как посмотреть гостей на моей странице Оптимальное разрешение экрана для телевизора Как установить ресурс-пак на «Майнкрафт» Самый опасный автомобильный маршрут албании Подробная инструкция по поднятию bukkit сервера под Windows Инструкция: Как установить моды на MinecraftОбновлено: 28. 10.2021

10.2021

103583

Если заметили ошибку, выделите фрагмент текста и нажмите Ctrl+Enter

WPA2-PSK недостаточно хорош

В наши дни сотрудники получают доступ к своим корпоративным ресурсам везде, где есть сильный беспроводной сигнал, будь то общественная точка доступа, аэропорт или квартира друга. Методы проверки подлинности на основе предварительного общего ключа (PSK) чаще всего используются в средах такого типа, поскольку они просты в реализации и требуют запоминания только одного пароля.

Однако большинство людей не подозревают, насколько опасными могут быть сети PSK. Мы часто слышим от сетевых менеджеров, что сетевой безопасности WPA2-PSK достаточно, поскольку они могут перемещать свои конфиденциальные данные в облако. Опрос показал, что 74% лиц, принимающих решения в области ИТ (чьи организации уже подвергались взлому в прошлом), говорят, что это было связано со злоупотреблением учетными данными привилегированного доступа.

Многие не понимают, что то, что ваши данные находятся в облаке, не означает, что они недоступны для внешних субъектов. Тот факт, что учетные данные отправляются через облако, не означает, что они не подвержены краже учетных данных по воздуху. Узнайте, как клиент SecureW2 обновил свою сетевую инфраструктуру для безопасной аутентификации в облаке.

Тот факт, что учетные данные отправляются через облако, не означает, что они не подвержены краже учетных данных по воздуху. Узнайте, как клиент SecureW2 обновил свою сетевую инфраструктуру для безопасной аутентификации в облаке.

Если вы готовы перейти с WPA2-PSK, попробуйте бесплатную демоверсию нашей облачной платформы WPA2-Enterprise 802.1x. Если вам все еще нужны убеждения, читайте дальше.

Руководство по настройке WPA2-PSK

Основной причиной широкого использования WPA2-PSK является простой и быстрый процесс его настройки. Организации с ограниченным бюджетом и ИТ-ресурсами могут быстро настроить эту сеть, выполнив следующие простые действия.

- Получите доступ к странице конфигурации точки доступа к сети, введя ее IP-адрес

- Проверьте точное число в руководстве к точке доступа, но номера по умолчанию — 192.168.1.1 или 192.168.0.1

- Введите имя пользователя и пароль администратора для доступа к настройкам

- Выберите настройки беспроводной сети

- В разделе «Параметры безопасности» выберите WPA2-PSK в качестве типа шифрования

- Введите пароль из символов ASCII, который потребуется для доступа к сети

- Нажмите «Применить», чтобы сохранить настройки.

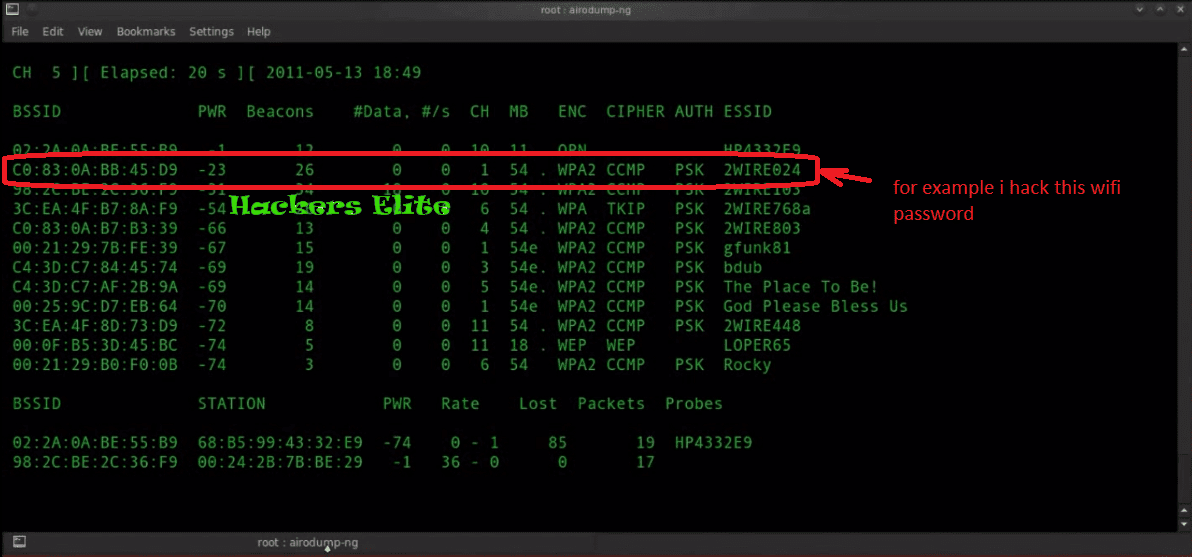

Уязвимости WPA-2PSK

Когда ваш WPA2-PSK скомпрометирован, хакеры могут легко получить доступ к уровню 2 вашей сети (уровень OSI, который используется для передачи данных между соседними узлами). Ниже приведены лишь некоторые действия, на которые способен хакер с доступом уровня 2:

- Атаки протокола разрешения адресов (ARP)

- Переполнение таблицы адресуемой памяти содержимого (CAM)

- Атаки протокола связующего дерева (STP)

- Подмена управления доступом к среде (MAC)

- Подмена коммутатора

- Двойная маркировка

- Протокол обнаружения Cisco (CDP) разведка

- Подмена протокола динамической конфигурации хоста (DHCP)

PSK невероятно легко украсть, и кто-то может нанести ущерб сети, если получит доступ. Распространение единого пароля для доступа к сети в среде WPA2-Personal требует от каждого пользователя добросовестности в том, что он будет хранить пароль в тайне. Единые учетные данные быстро передаются посторонним, когда выделенная гостевая сеть недоступна. Чем больше учетных данных распространяется и распространяется среди неутвержденных пользователей сети, тем выше вероятность того, что они попадут в гнусные руки.

Единые учетные данные быстро передаются посторонним, когда выделенная гостевая сеть недоступна. Чем больше учетных данных распространяется и распространяется среди неутвержденных пользователей сети, тем выше вероятность того, что они попадут в гнусные руки.

Даже организации, использующие уникальные учетные данные для каждого пользователя, сталкиваются с аналогичными проблемами, связанными с учетными данными. Хотя это увеличивает сложность получения пароля посторонним лицом, оно становится жертвой многих из тех же проблем и атак.

Поскольку сеть зависит от соблюдения пользователем высоких стандартов безопасности, она сопряжена со многими из тех же рисков, что и WPA2-Personal. Пользователи по-прежнему могут делиться паролями с посторонними, рискуя потерять свои учетные данные из-за их записи или стать жертвами неэффективных политик истечения срока действия паролей.

Атаки по словарю и беспроводные атаки могут быть выполнены, но лишь немного усложняются при использовании нескольких уникальных учетных данных. Если злоумышленник получит PSK и перехватит рукопожатие ключа при подключении устройства к сети, этот человек сможет расшифровать ВЕСЬ трафик этого конкретного устройства.

Если злоумышленник получит PSK и перехватит рукопожатие ключа при подключении устройства к сети, этот человек сможет расшифровать ВЕСЬ трафик этого конкретного устройства.

WPA2-PSK ужасен для конечного пользователя

Работа может остановиться, если не работает только Slack или Google Docs. Когда интернет не работает? Вы можете попрощаться с продуктивностью. Когда кто-то крадет PSK, он может отключить сеть на несколько дней или даже недель. По данным 2019 г.В отчете Verizon Data Breach Investigations Report говорится, что 29% сетевых нарушений в 2019 году были связаны с использованием украденных учетных данных. Если кто-то намеревается атаковать вашу компанию, использование учетных данных — эффективный способ получить доступ. Стоит ли простота WPA2-PSK потери бесчисленных дней, когда сотрудники могут получить доступ к Интернету в офисе?

Это только полдела. Для решения проблемы утерянных или украденных учетных данных требуется их сброс. В сети WPA2-Personal это означает, что каждый пользователь сети должен перезагрузить и повторно подключить все свои устройства. Это ложится тяжелым бременем на ИТ-отдел любой организации и может стать кошмаром для сетевого администратора. Реконфигурация всех подключенных устройств должна выполняться быстро, чтобы избежать нарушения беспроводного доступа.

Это ложится тяжелым бременем на ИТ-отдел любой организации и может стать кошмаром для сетевого администратора. Реконфигурация всех подключенных устройств должна выполняться быстро, чтобы избежать нарушения беспроводного доступа.

Отсутствие информации о том, кто имеет доступ к вашей корпоративной сети, является еще одним недостатком беспроводной безопасности PSK. Невозможность гарантировать идентификацию ваших пользователей или тип устройств в вашей среде делает управление вашей сетью практически невозможным, а попытка обеспечить надзор за авторизованными пользователями может привести к катастрофе.

В целом, аутентификация на основе учетных данных является низшей формой сетевой безопасности. Какая более сильная альтернатива?

Лучшие альтернативы WPA2-PSK

Объяснение того, почему используется PSK, важно при внедрении самого последнего и самого лучшего стандарта, используемого сегодня; Аутентификация 802.1x с шифрованием WPA2-Enterprise. Вместо использования учетных данных 802. 1x позволяет выполнять аутентификацию с помощью сертификатов (например, Active Directory или LDAP). Хотя можно утверждать, что внедрение 802.1x затруднено из-за необходимости наличия сервера RADIUS и более строгих требований к конфигурации, в большинстве организаций уже имеется внутренняя инфраструктура (например, домен Microsoft), что делает настройку 802.1x сложной задачей. ветер.

1x позволяет выполнять аутентификацию с помощью сертификатов (например, Active Directory или LDAP). Хотя можно утверждать, что внедрение 802.1x затруднено из-за необходимости наличия сервера RADIUS и более строгих требований к конфигурации, в большинстве организаций уже имеется внутренняя инфраструктура (например, домен Microsoft), что делает настройку 802.1x сложной задачей. ветер.

Защитите свою сеть 802.1x с помощью аутентификации EAP-TLS

Аутентификация на основе сертификатов опирается на EAP-TLS с проверкой сертификата сервера, что делает ее почти неуязвимой для беспроводных атак. Зашифрованный туннель EAP блокирует любой несанкционированный доступ к информации, отправляемой для аутентификации, а проверка сертификата сервера гарантирует, что идентифицирующая информация будет отправлена только на правильный RADIUS.

Входным барьером для многих организаций является клеймо, что сертификаты сложны для правильной настройки как для пользователя, так и для организации. Разрешение пользователям вручную настраивать сертификаты является ошибкой, учитывая, что этот процесс включает в себя несколько сложных шагов, для понимания которых требуется высокий уровень знаний в области ИТ.

Разрешение пользователям вручную настраивать сертификаты является ошибкой, учитывая, что этот процесс включает в себя несколько сложных шагов, для понимания которых требуется высокий уровень знаний в области ИТ.

Решение для адаптации JoinNow от SecureW2 упрощает процесс для всех участников. Для ИТ-отдела организации решением является система plug-n-play, которую можно настроить в течение нескольких часов для распространения сертификатов. После того, как адаптационное программное обеспечение будет распространено среди пользователей, организация увидит заметное снижение количества обращений в службу поддержки, связанных с подключением.

Со стороны конечного пользователя процесс настройки устройства для сертификатов неизмеримо упрощается. Процесс сводится к нескольким простым шагам, предназначенным для точного выполнения любым пользователем сети. После того, как пользователь оснащен сертификатом, его устройство будет автоматически и безопасно аутентифицироваться всякий раз, когда он находится в зоне действия сети, и будет оставаться на связи в течение всего срока действия сертификата.

Итог: аутентификация 802.1x с шифрованием WPA2-Enterprise — это НАИЛУЧШИЙ способ обеспечить безопасность вашей беспроводной сети. Не верьте нам на слово — попробуйте сами с нашей бесплатной демоверсией!

Узнать об этом авторе

Эйтан Рафаэли

Эйтан Рафаэли — специалист по цифровому маркетингу с настоящей страстью к написанию вещей, которые он считает действительно забавными, а другие люди считают слегка забавными. Эйтан — выпускник Вашингтонского университета, где изучал цифровой маркетинг. Эйтан имеет разнообразный писательский опыт, включая студии и маркетинговые консалтинговые компании, компании, занимающиеся цифровыми комедийными медиа, и многое другое.

Простая настройка сети Wi-Fi с помощью протоколов безопасности WPA2 и AES

В этом разделе мы внесем изменения, необходимые для того, чтобы параметры безопасности маршрутизатора были установлены на MAX. Но прежде чем мы это сделаем, нам нужно представить всю тарабарщину, которая встретится в интерфейсе настройки маршрутизатора.

Техноглифы сетевой безопасности

Блуждая по экранам интерфейса настройки маршрутизатора, вы столкнетесь с рядом загадочных технических иероглифов (техноглифов). Поначалу они могут показаться весьма угрожающими. Хорошая новость заключается в том, что нам на самом деле не нужно понимать, что они означают, прежде чем мы сможем защитить нашу сеть. Нам просто нужно знать, какие из них ХОРОШИЕ, а каких ИЗБЕГАТЬ. Мы рассмотрим это сейчас.

ИЗБЕГАТЬ

Ниже приведен список параметров сетевой безопасности, которых следует избегать. Ваш маршрутизатор с радостью позволит вам выбрать эти параметры, но при этом ваша сеть будет небезопасной. Таким образом, если эксперт не рекомендует иное, конфигурация безопасности вашего маршрутизатора не должна включать ничего из следующего:

Параметры протокола, которых следует избегать

Открытый, нет

Если вы используете эти параметры, ваша сеть имеет нулевую безопасность. Не рекомендуется.

Не рекомендуется.

WEP, WPA

Если вы используете любой из этих параметров, ваша сеть уязвима. Не рекомендуется.

ТКИП

Избегать. Вместо этого используйте AES .

Смешанный, Авто, «WPA/WPA2»

Если вы используете любой из этих параметров, ваша сеть может стать уязвимой. Обратите внимание, что когда вы видите WPA2 сам по себе , это ХОРОШО, но когда вы видите WPA2 в сочетании с WPA (как мы делаем здесь), этого следует ИЗБЕГАТЬ.

Enterprise

Это для бизнеса, а не для домашних сетей, поэтому вы не будете его использовать.

ХОРОШИЕ Параметры безопасности

Следующие техноглифы ХОРОШИЕ и их следует использовать вместо любых других:

WPA2

Это самый безопасный протокол безопасности, и его следует использовать всегда.

AES

Это самый надежный метод шифрования, который следует использовать всегда.

PSK

PSK не влияет на безопасность — можно, если выбрать вариант с PSK. Это нормально, если вы выбираете опцию без PSK.

Это нормально, если вы выбираете опцию без PSK.

Personal

Personal не влияет на безопасность — это нормально, если вы выберете вариант с Personal. Это нормально, если вы выбираете опцию без Personal.

Как настроить параметры безопасности вашего маршрутизатора, не имея ни малейшего представления о том, что вы делаетеНе существует простого набора инструкций по настройке каждого маршрутизатора. Каждый маршрутизатор отличается, и интерфейс конфигурации каждого маршрутизатора отличается. И они меняются со временем. Таким образом, предоставление исчерпывающего набора инструкций для маршрутизаторов мира выходит за рамки этого документа. Вместо этого вы найдете общие рекомендации по настройке интерфейса и выбору наиболее безопасных вариантов.

Навигация по интерфейсу

Большинство интерфейсов конфигурации маршрутизатора разделены на БАЗОВЫЙ и РАСШИРЕННЫЙ разделы. Чтобы защитить нашу сеть, нам сначала нужно найти параметры беспроводной безопасности. Обычно они находятся в разделе BASIC в разделе WIRELESS. Способ, которым большинство из нас находит правильный экран, заключается в том, чтобы начать нажимать на все, что упоминает «беспроводная связь» или «безопасность», и когда вы начинаете видеть какую-то тарабарщину из приведенных выше списков, вы знаете, что находитесь в правильном месте. место. Вы не можете ничего сломать, нажимая на интерфейс, пока вы не нажмете СОХРАНИТЬ.

Обычно они находятся в разделе BASIC в разделе WIRELESS. Способ, которым большинство из нас находит правильный экран, заключается в том, чтобы начать нажимать на все, что упоминает «беспроводная связь» или «безопасность», и когда вы начинаете видеть какую-то тарабарщину из приведенных выше списков, вы знаете, что находитесь в правильном месте. место. Вы не можете ничего сломать, нажимая на интерфейс, пока вы не нажмете СОХРАНИТЬ.

После того, как мы нашли нужный экран безопасности беспроводной сети, мы готовы приступить к настройке сетевой безопасности.

В соответствии с разделом ХОРОШЕЕ выше, мы собираемся установить нашу сетевую безопасность так, чтобы она читалась как «WPA2» и «AES». Если в настройках есть ссылка на «PSK», это нормально. Если в настройках есть ссылка на «Личные», это тоже нормально. Важно то, что в настройках безопасности вашей сети указано «WPA2» и «AES», а , а не включают что-либо из раздела ИЗБЕГАТЬ.

Примечание

Обратите внимание, что параметры сетевой безопасности могут быть представлены в одном или нескольких списках, в зависимости от того, насколько запутанным вас хочет запутать производитель маршрутизатора.