Разница между режимами WPA-Personal и WPA-Enterprise [АйТи бубен]

WI-FI

RADIUS сервер

В чем разница между режимами WPA-Personal и WPA-Enterprise?

WPA-Personal (WPA-PSK): Данный режим подходит для большинства домашних сетей. Когда на беспроводной маршрутизатор или на точку доступа устанавливается пароль, он должен вводиться пользователями при подключении к сети Wi-Fi. В режиме PSK беспроводной доступ не может управляться индивидуально или централизованно. Один пароль распространяется на всех пользователей, и он должен быть вручную изменен на каждом беспроводном устройстве после того, как он вручную изменяется на беспроводном маршрутизаторе или на точке доступа. Данный пароль хранится на беспроводных устройствах. Таким образом, каждый пользователь компьютера может подключиться к сети, а также увидеть пароль.

WPA-Enterprise (WPA-802.1x, RADIUS): Данный режим предоставляет необходимую в рабочей среде защиту беспроводной сети.

Задача. Инсталлировать связку RADIUS сервер сервера FreeRADIUS на Хостинг VPS/VDS на Ubuntu 14.04.3 LTS, клиентом будет выступать D-Link DAP-1360.

Инсталлируем

aptitude install freeradius

Работу сервера можно проверить сразу, для этого нам нужно добавить пользователя и в файле users раскомментировать пользователя

"John Doe" Cleartext-Password := "hello" Reply-Message = "Hello, %{User-Name}"Проверим утилитой radtest

radtest "John Doe" hello 127.0.0.1:1812 0 testing123 Sending Access-Request of id 45 to 127.0.0.1 port 1812 User-Name = "John Doe" User-Password = "hello" NAS-IP-Address = 127.0.1.1 NAS-Port = 0 Message-Authenticator = 0x00000000000000000000000000000000 rad_recv: Access-Accept packet from host 127.0.0.1 port 1812, id=45, length=37 Reply-Message = "Hello, John Doe"

Если в ответ получаем заголовок Access-Accept, значит сервер работает. С удаленного сервера тоже должно работать:

radtest "John Doe" hello 10.26.95.251:1812 0 testing123

Запуск в отладочном режиме

service freeradius stop freeradius -X

Сделаем подготовительные действия — скопируем исходные конфиги, почистим конфигурация от комментариев.

$/d’

$/d’Добавим в файл clients.conf описание двух устройств. Первое, просто чтобы делать тесты не только на localhost

client localgrey { ipaddr = 10.26.95.251 secret = 123966 require_message_authenticator = no nastype = other }второе опишем непосредственно D-Link DAP-1360

client wifi_dap1360 { ipaddr = 10.26.95.80 secret = 123966 require_message_authenticator = no nastype = other }Добавим нового пользователя в файл users

usertest Cleartext-Password := "usertest"

и проверим его из консоли

radtest usertest usertest 10.26.95.251:1812 0 123966 Sending Access-Request of id 253 to 10.26.95.251 port 1812 User-Name = "usertest" User-Password = "usertest" NAS-IP-Address = 127.0.1.1 NAS-Port = 0 rad_recv: Access-Accept packet from host 10.26.

95.251 port 1812, id=253, length=20

95.251 port 1812, id=253, length=20Настройка D-Link DAP-1360. Важно!!! Нужно указать статический IP в настройке LAN, если DHCP выдает ошибку при настройке WPA Enterprise.

Все настройка завершена!! При подключении Android (Андроид) клиента, выбираем режим PEAP.

Не забывайте, что RADIUS сервер не контролирует количество подключений по одному логину и паролю.

В целом вышеизложенное Howto верно и для Windows 10 64bit.

Оригинальный сайт (http://freeradius.org) не поддерживает Windows, но на нем есть ссылка на Cygwin. Качаем сборку под Windows: FreeRADIUS.net.

Установленный сервер готов к работе из коробки.

Я изменил только файл clients.conf, закоментировав в нем все директивы client и дописав описание D-Link DAP-1360, несколько в другом формате, чем под Ubuntu

client 10.

26.95.80/32 {

secret = 123966

shortname = wifi80

require_message_authentication = no

nastype = other

}

26.95.80/32 {

secret = 123966

shortname = wifi80

require_message_authentication = no

nastype = other

}И файл users.conf, удалив в нем все строки и добавил в них моих пользователей в формате (формат описания пользователей тоже отличается от Ubuntu)

testuser User-Password == "testpw" seconduser User-Password == "slava" duser User-Password == "duser"

WPA-Enterprise в Wive-NG для работы в сетях с 802.1x (RADIUS) авторизацией

EEE Std. 802.1X-2001 — это стандарт, описывающий механизм аутентификации и контроля доступа пользователей на уровне транспортной сети (подробнее: https://ru.wikipedia.org/wiki/IEEE_802.1X). Если говорить про Wi-Fi, то 802.1x является ключевым элементом процесса аутентификации в сетях с WPA Enterprise. Отличительной особенностью такой схемы является возможность иметь индивидуальные учётные данные для каждого пользователя.

Обычно схема состоит из трех основных компонентов: Запрашивающее устройство (Supplicant), Аутентификатор (коммутатор, точка доступа) и Сервер Аутентификации (RADIUS server). Чаще всего используется выделенный RADIUS сервер предприятия, который также может быть интегрирован с AD (или иным используемым на предприятии решением), что позволяет не только реализовать сквозную аутентификацию пользователей по индивидуальным учетным данным, но и управлять доступностью тех или иных ресурсов для каждого пользователя.

Чаще всего используется выделенный RADIUS сервер предприятия, который также может быть интегрирован с AD (или иным используемым на предприятии решением), что позволяет не только реализовать сквозную аутентификацию пользователей по индивидуальным учетным данным, но и управлять доступностью тех или иных ресурсов для каждого пользователя.

Работа 802.1x авторизации – схематически

1. В момент подключения нового беспроводного клиента (Wireless Node) с запросом на получения доступа к локальным ресурсам, точка доступа (AP), выступающая в роли Аутентификатора запрашивает у него идентификацию. В этот момент никакой трафик, кроме EAP, клиенту не разрешен. Задачей Supplicant-а, входящего в состав клиентского устройства, является ответ Аутентификатору и передача необходимых для идентификации данных. Аутентификатором, кстати, необязательно должна быть точка доступа — это может быть и внешний компонент.

2. После того как идентификационные данные отправлены, начинается процесс аутентификации. Протокол, используемый для взаимодействия Supplicant-а и Аутентификатора называется EAP, или если быть точнее, EAP инкапсуляция поверх LAN (EAPoL). Аутентификатор реинкапсулирует сообщения EAP в формат, соответствующий требованиям RADIUS и отправляет их на Сервер Аутентификации. В процессе аутентификации Аутентификатор лишь транслирует пакеты между Supplicant-ом и Сервером Аутентификации. По завершении процесса, Сервер Аутентификации отправляет сообщение в зависимости от результата — Success или Failure.

Протокол, используемый для взаимодействия Supplicant-а и Аутентификатора называется EAP, или если быть точнее, EAP инкапсуляция поверх LAN (EAPoL). Аутентификатор реинкапсулирует сообщения EAP в формат, соответствующий требованиям RADIUS и отправляет их на Сервер Аутентификации. В процессе аутентификации Аутентификатор лишь транслирует пакеты между Supplicant-ом и Сервером Аутентификации. По завершении процесса, Сервер Аутентификации отправляет сообщение в зависимости от результата — Success или Failure.

3. В случае успешной аутентификации на Сервере, Аутентификатор открывает доступ клиентскому устройству, с Supplicant-ом которого он взаимодействовал. Клиентское устройство получает доступ к локальным ресурсом и/или сети Интернет.

Важно: Wi-fi точка доступа, выступающая в качестве Аутентификатора, играет роль исключительно ретранслятора запросов от клиента к RADIUS-у с инкапсуляцией EAP в EAPoL. При этом поддерживаемый набор EAP методов обеспечивается Supplicant-ом клиента и Сервером Аутентификации, и никак не зависит от точки доступа.

Маршрутизатор на базе OS Wive-NG может выступать как в роли Аутентификатора на предприятии, где уже развернут RADIUS сервер, так и исполнять роль этого сервера, за счёт интегрированного FreeRadius. Последнее очень удобно для небольших организаций, поскольку позволяет построить полноценную сеть с авторизацией, не прибегая к наращиванию сетевой инфраструктуры и мультивендорности.

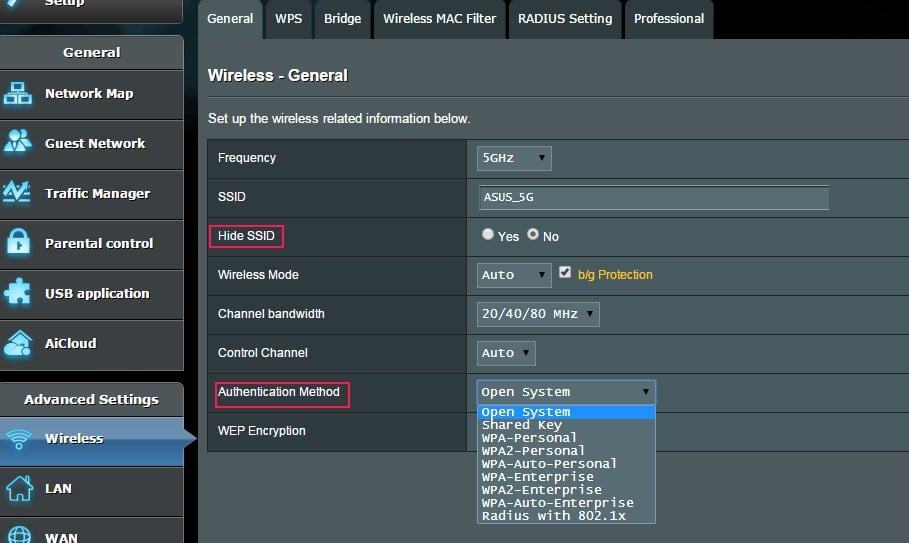

Конфигурация осуществляется в разделе Настройки радио → Основные → Политики безопасности. Значением параметра «Выбор SSID» (1) выбирается та беспроводная сеть, которую необходимо настроить для работы с внешним RADIUS сервером (в том случае, если на роутере настроено несколько SSID).

«Режим безопасности» (2) необходимо установить WPA2 (Enterprise). После этого, помимо настроек WPA, отобразится блок «Радиус сервер». В нём необходимо как минимум указать IP адрес сервера аутентификации (3) (это может быть как произвольный RADIUS сервер, уже имеющийся на предприятии, так и сервер, запущенный на другом маршрутизаторе под управлением Wive-NG, или даже на этом же самом маршрутизаторе). Также необходимо указать Shared Secret (4) в соответствии с конфигурацией сервера аутентификации. Порт по умолчанию указан 1812, что является дефолтным значением в рамках стандарта.

Также необходимо указать Shared Secret (4) в соответствии с конфигурацией сервера аутентификации. Порт по умолчанию указан 1812, что является дефолтным значением в рамках стандарта.

Настройка WPA2-Entrprise для работы с внешним RADIUS сервером в Wive-NG

После применения настроек, при подключении к беспроводной сети на клиентском устройстве необходимо будет указать данные в соответствии с конфигурацией сервера аутентификации (как минимум это пара «логин-пароль», а также метод EAP и проверка подлинности 2 этапа).

Пример настройки 802.1x авторизации на Android клиенте

Чтобы сконфигурировать RADIUS сервер на маршрутизаторе под управлением Wive-NG, достаточно перейти в раздел настроек Сервисы → Сервер RADIUS и включить (1) RADIUS сервер, а также задать Shared Secret (2), который впоследствии будет указан на Аутентификаторе. После применения статус (3) будет переведен в значение «работает». Чтобы создать пользовательские пары «логин-пароль», достаточно ввести соответствующие данные в разделе «Пользователи» и нажать «Добавить». Чтобы отредактировать или удалить уже существующую пару, воспользуйтесь соответствующими иконками, расположенными в строке с этой парой.

Чтобы создать пользовательские пары «логин-пароль», достаточно ввести соответствующие данные в разделе «Пользователи» и нажать «Добавить». Чтобы отредактировать или удалить уже существующую пару, воспользуйтесь соответствующими иконками, расположенными в строке с этой парой.

Важно: На клиентском устройстве необходимо будет указать метод EAP — PEAP, а для проверки подлинности 2 этапа использовать значение MSCHAPv2. Для штатной реализации RADIUS сервера в Wive-NG была выбрана именно схема PEAP+ MSCHAPv2, потому как именно она является наиболее универсальной и поддерживаемой на любых устройствах.

Настройка встроенного RADIUS сервера в Wive-NG

P.S. В корпоративной среде обычно используют отдельный радиус сервер, например на основе специализированного дистрибутива https://www.daloradius.com/

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Следует ли использовать WPA2-Enterprise для моей домашней сети?

Защита домашних беспроводных сетей никогда не была так важна. В течение многих лет количество удаленных работников неуклонно росло до пандемии COVID-19 и внезапного всплеска удаленной работы. Теперь люди из всех мыслимых отраслей приспособились к работе из дома, и многие не возвращаются назад. Удаленная работа — это будущее, которое многие не ожидали так быстро.

В течение многих лет количество удаленных работников неуклонно росло до пандемии COVID-19 и внезапного всплеска удаленной работы. Теперь люди из всех мыслимых отраслей приспособились к работе из дома, и многие не возвращаются назад. Удаленная работа — это будущее, которое многие не ожидали так быстро.

Конечно, распространение удаленной работы породило новые проблемы, особенно в мире кибербезопасности. Если сравнивать традиционную домашнюю безопасность Wi-Fi с безопасностью корпоративной сети Wi-Fi, разница между днем и ночью. Но можно ли использовать WPA2-Enterprise для защиты домашней сети?

Могу ли я использовать WPA2-Enterprise дома?

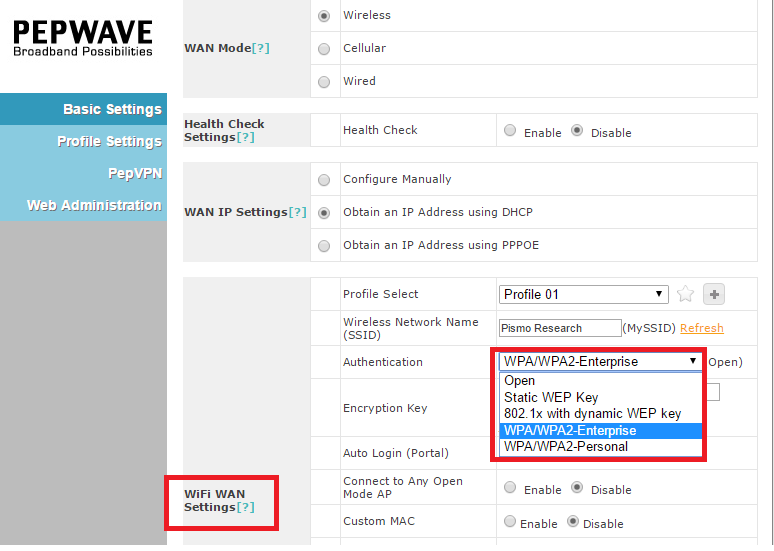

Протокол WPA (Wi-Fi Protected Access) имеет несколько вариантов. Вы уже знакомы по крайней мере с протоколами WPA второго поколения. WPA2-Personal распространен в домах и кафе — это тип безопасности, для которого требуется общий ключ (PSK), отсюда и вездесущий вопрос «Могу ли я получить пароль Wi-Fi?»

Вы также заметили, что некоторым сетям нужен не только пароль, но и имя пользователя и ваш (уникальный) пароль. Скорее всего, это WPA2-Enterprise network , он требует уникальных учетных данных для каждого пользователя и гораздо более безопасен для него. Однако для аутентификации Wi-Fi требуется сервер RADIUS .

Скорее всего, это WPA2-Enterprise network , он требует уникальных учетных данных для каждого пользователя и гораздо более безопасен для него. Однако для аутентификации Wi-Fi требуется сервер RADIUS .

Тип сети WPA2-Enterprise чаще всего используется организациями любого размера. В SecureW2 мы предоставляем поддержку беспроводной связи для крупных предприятий, малого бизнеса, университетов, поставщиков медицинских услуг, школ K12 и т. д.

Эти организации выигрывают от повышения безопасности и возможностей настройки, которые предоставляет WPA2-Enterprise. Но в чем польза от оснащения вашей домашней сети этим безопасным типом сети?

Более сильная общая кибербезопасность

Возможно, самым сильным аргументом в пользу WPA2-Enterprise являются преимущества безопасности, которые он обеспечивает. Если вы работаете удаленно и имеете доступ к конфиденциальным ресурсам, вы хотите гарантировать наилучшую возможную защиту.

Улучшенная безопасность аутентификации гарантирует, что вы защищены от беспроводных атак и блокирует легкий доступ посторонних. Только те, кто одобрен, смогут получить доступ к сети, и даже в этом случае вы можете сегментировать сеть в соответствии со своими конкретными потребностями. Если сеть необходимо разделить для бизнеса и личного использования, это можно легко сделать.

Более надежная сетевая безопасность также помогает защититься от более прямых атак, таких как переадресация. Наиболее востребованными злоумышленниками аккаунтами являются аккаунты руководителей. В результате злоумышленники будут исследовать и объезжать окрестности руководителей, чтобы попытаться выявить незащищенные сети. Если вы работаете из дома в незащищенной сети, она может быть быстро скомпрометирована этими типами атак.

Аутентификация через сервер RADIUS

Сервер RADIUS использует безопасные протоколы аутентификации EAP для обеспечения защиты информации, отправляемой на RADIUS. Туннель EAP, через который отправляется информация об аутентификации, блокирует ее чтение посторонними, а такие протоколы, как PEAP-MSCHAPv2 и EAP-TLS, шифруют всю информацию, отправляемую по воздуху.

Туннель EAP, через который отправляется информация об аутентификации, блокирует ее чтение посторонними, а такие протоколы, как PEAP-MSCHAPv2 и EAP-TLS, шифруют всю информацию, отправляемую по воздуху.

При сравнении методов аутентификации WPA2-Personal и WPA2-Enterprise вы обнаружите, что Enterprise намного безопаснее. WPA2-Personal использует единый пароль, который любой может использовать для доступа к сети. Для кого-то невероятно легко потерять или украсть один пароль, и это приводит к тому, что посторонний человек получает полный доступ к вашей защищенной сети.

С другой стороны, WPA2-Enterprise требует, чтобы у каждого пользователя был уникальный пароль. Если пользователи следуют передовым методам работы с учетными данными, любому внешнему злоумышленнику будет сложно получить доступ к сети. Кроме того, если один пароль скомпрометирован, его можно просто сбросить, в то время как WPA2-Personal потребует от вас выбрать новый пароль, удаляя все устройства, использующие его, из сети.

В качестве дополнительного преимущества WPA2-Enterprise можно настроить на использование цифровых сертификатов для аутентификации вместо учетных данных. Если вы хотите узнать больше о преимуществах сертификатов и о том, чем они превосходят все другие типы аутентификации, читайте здесь.

Сегментация

Прелесть WPA2-Enterprise заключается в количестве настроек, которые вы можете сделать, чтобы адаптировать сеть к вашим потребностям. В частности, сеть WPA2-Enterprise может быть сегментирована, чтобы обеспечить отдельные сетевые возможности для разных пользователей в одной сети.

Сегментация сети является ключом к реализации инициатив Zero Trust. Преобладающая философия Zero Trust заключается в ограничении доступа каждого пользователя только к тем ресурсам, которые ему необходимы. В результате риск нарушения безопасности данных значительно снижается, поскольку меньше пользователей имеют доступ к конфиденциальным ресурсам.

Но как обычному человеку настроить дома сеть WPA2-Enterprise?

Включение WPA2-Enterprise для домашнего использования

Чтобы использовать весь потенциал WPA2-Enterprise для домашнего пользователя, крайне важно следовать рекомендациям. Чтобы разместить больше удаленных сотрудников, многие поставщики инфраструктуры Wi-Fi, такие как Aruba или Meraki, делают безопасный Wi-Fi дома более доступным.

Чтобы разместить больше удаленных сотрудников, многие поставщики инфраструктуры Wi-Fi, такие как Aruba или Meraki, делают безопасный Wi-Fi дома более доступным.

Прежде всего, если вы используете аутентификацию на основе учетных данных, часто меняйте пароли и делайте их сложными. Нет ничего хуже для кибербезопасности, чем слабый пароль. Если его легко угадать при атаке по словарю, сеть можно легко скомпрометировать. Это относится как к паролям пользователя, так и к паролям маршрутизатора и должно быть общим правилом каждый раз, когда вы используете пароль. Не делайте его именем или общим словом, включайте цифры, символы и заглавные буквы и заменяйте его каждые несколько месяцев, чтобы обеспечить максимальную защиту безопасности.

Еще одна наилучшая практика — использовать многоуровневую защиту, чтобы избежать застоя при блокировании внешних атак. Если и есть что-то общее среди хакеров, так это то, что они не изобретательны. Когда один хакер обнаруживает уязвимость или эксплойт, который может взломать обычно используемую меру безопасности, он становится доступным и используется бесчисленным множеством других. Средний хакер просто повторно использует методы, созданные другими.

Средний хакер просто повторно использует методы, созданные другими.

В результате, если вы используете только один уровень безопасности, шансы быть взломанными возрастают. На самом деле WPA2-Enterprise очень безопасен, и его трудно обойти, но существуют эксплойты, которые могут взломать его (хотя для завершения атаки могут потребоваться часы работы и недели). Добавляя дополнительные уровни безопасности, вы можете заблокировать пути, по которым злоумышленники могут воспользоваться вашей сетью.

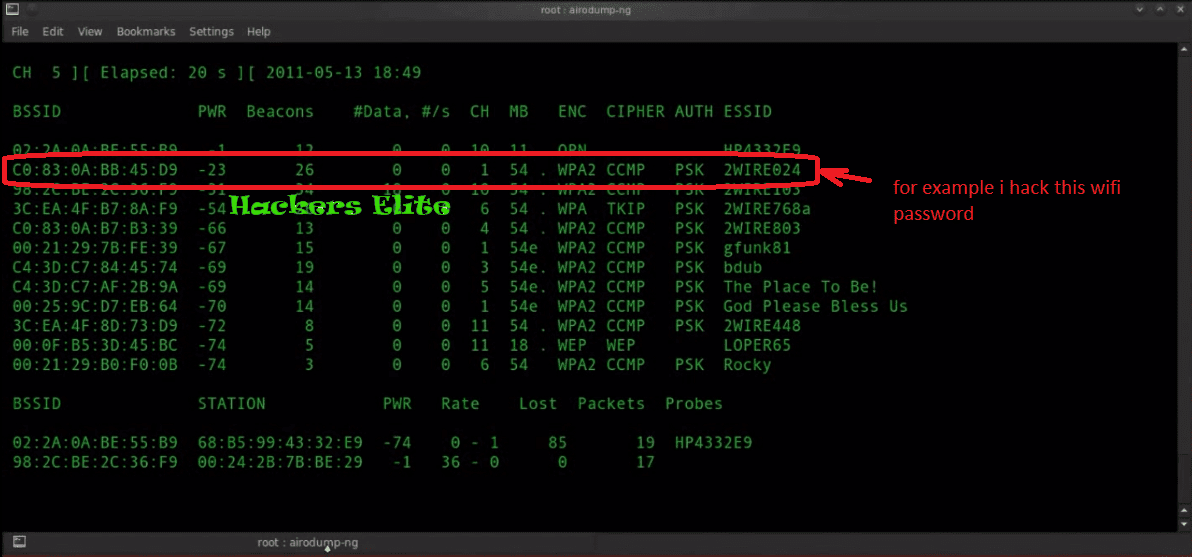

Одним из методов многоуровневой защиты является реализация беспроводной фильтрации MAC-адресов. Это позволяет определить список утвержденных устройств, которым разрешен доступ в сеть. Если устройство пытается пройти аутентификацию с правильным паролем, но оно не является утвержденным устройством, доступ к нему будет заблокирован. Конечно, это может быть проблемой, если у вас есть частые гостевые пользователи, потому что их придется добавлять в список одобренных устройств, но преимущества говорят сами за себя.

Другой популярной мерой безопасности является настройка маршрутизатора на предоставление административного доступа к устройству только в том случае, если они подключены через локальную сеть. Это простая мера для обеспечения соблюдения, потому что вам не часто нужно перенастраивать настройки маршрутизатора, но она не позволяет злоумышленнику извне внести разрушительные изменения в настройки вашей беспроводной сети.

Вдобавок ко всему, многие устанавливают требование защищенного HTTPS-подключения между маршрутизатором и компьютером при доступе к настройкам маршрутизатора, блокируя доступ посторонних к этим безопасным соединениям.

Но для борьбы с современными угрозами кибербезопасности маршрутизатор на основе учетных данных просто не подходит. Их слишком легко взломать, и они создают серьезную угрозу безопасности для любой организации. В частности, при удаленной работе руководители и сетевые администраторы подвергаются нападению, поскольку их учетные данные могут получить доступ к большей части сети. Безопасность на основе маршрутизатора просто не поможет.

Безопасность на основе маршрутизатора просто не поможет.

Конечно, вся эта сетевая инфраструктура и дополнения к вашей сети были бы фантастическими. Но мощная кибербезопасность — непростая задача, и некоторые методы оснащения и настройки вашей сети более удобны для пользователя, чем другие.

WPA2-Enterprise с облачным RADIUS для Wi-Fi

Первый опыт работы с сервером RADIUS — это процесс настройки, и если этот процесс неудобен для пользователя, люди не захотят использовать RADIUS WiFi для домашнего использования. Cloud RADIUS от SecureW2 может похвастаться простым процессом настройки, который интегрируется с любой сетевой инфраструктурой. Его можно быстро настроить и настроить, и он будет готов к аутентификации пользователей в течение нескольких часов.

Cloud RADIUS позволяет использовать любой метод аутентификации EAP для безопасного подключения к сети WPA2-Enterprise. Многие предпочитают использовать учетные данные, и они могут легко настроить сеть для аутентификации с использованием PEAP-MSCHAPv2 для обеспечения безопасности процесса аутентификации. Но, как упоминалось ранее, аутентификация на основе учетных данных быстро устаревает и может быть заменена более совершенным методом аутентификации на основе сертификатов, EAP-TLS.

Но, как упоминалось ранее, аутентификация на основе учетных данных быстро устаревает и может быть заменена более совершенным методом аутентификации на основе сертификатов, EAP-TLS.

Конечно, настройка сети для сертификатов и их самостоятельное распространение — более сложный процесс, чем использование учетных данных, но при должной поддержке баланс может склониться в пользу сертификатов. Встроенное решение SecureW2 JoinNow предоставляет первоклассное программное обеспечение для подготовки сертификатов для распространения сертификатов на любое устройство за считанные минуты.

Возможно, самым большим преимуществом домашних сетей является то, что Cloud RADIUS полностью базируется на облаке. Нет длительного процесса установки, дорогих затрат на управление или необходимости обеспечивать физическое пространство и безопасность для сервера. Он разработан как система «установи и забудь», которая требует минимального управления. Сертификаты, распространяемые SecureW2, можно настроить на долгие годы. А для гостей в вашей сети мы предоставляем защищенный гостевой доступ, чтобы ваша сеть всегда была в безопасности.

А для гостей в вашей сети мы предоставляем защищенный гостевой доступ, чтобы ваша сеть всегда была в безопасности.

Ландшафт рабочего места резко изменился за последний год, и организации и отдельные лица все еще адаптируются. Одна вещь, которая стала совершенно очевидной, заключается в том, что удаленная работа — это будущее. Если организация сможет безопасно подключить удаленных сотрудников, они получат значительное преимущество. Хотя для некоторых это может быть новым процессом, настроить WPA2-Enterprise дома, безусловно, можно. Посетите страницу цен SecureW2, чтобы узнать, поможет ли Cloud RADIUS настроить WPA2-Enterprise у вас дома. 9Криптография 0003

. Почему WPA Enterprise более безопасен, чем WPA2?

Во всех предыдущих ответах отсутствует очень важный шаг и его последствия, а также неправильное понимание EAP.

WPA2-PSK (также известный как WPA2 Personal) в основном делает то же самое, что и WPA2-Enterprise с точки зрения клиента: клиент связывается с точкой доступа, аутентифицируется на точке доступа с помощью предварительно общего ключа, и точка доступа создает 256-битный PMK (парный главный ключ) из SSID и предварительного общего ключа (PSK). Затем этот PMK используется для шифрования трафика данных с помощью CCMP/AES или TKIP.

Затем этот PMK используется для шифрования трафика данных с помощью CCMP/AES или TKIP.

Здесь важно отметить, что все клиенты всегда будут шифровать свои данные с помощью одного и того же PMK. Так что легко собрать много данных, зашифрованных одним и тем же PMK. Если кто-то взломает PMK, он сможет расшифровать все данные, зашифрованные с помощью этого ключа, прошлые/записанные и будущие/в реальном времени.

WPA2-Enterprise лишь немного отличается за кулисами, но последствия для безопасности серьезны: клиент связывается с точкой доступа, аутентифицируется на точке доступа, которая передает это на внутренний сервер RADIUS (используя EAP, но это не важно здесь, так что об этом в конце). Когда сервер RADIUS аутентифицировал клиента, он дает точке доступа OK и RANDOM 256-битный попарный главный ключ (PMK) для шифрования трафика данных только для текущего сеанса.

Ну, это большая разница. Вместо того, чтобы каждый клиент все время использовал один и тот же PMK (начальное значение которого известно как открытый текст, потому что SSID используется как исходное значение!), теперь каждый клиент использует другой PMK, он меняет каждую сессию/ассоциацию, а исходное значение является случайным и неизвестный.

Если кто-то взломает определенный PMK, он получит доступ только к одной сессии одного клиента. Кроме того (если используется правильный метод EAP) они не получают доступа к учетным данным пользователей, поскольку они индивидуально зашифрованы. Это намного безопаснее.

Также помните, что этот PMK является 256-битным AES, в настоящее время его нельзя взломать (на данный момент 128-битный считается безопасным, но ненадолго). Тот факт, что PMK WPA2-PSK (также 256-битный) может быть взломан, происходит из-за обычно слабых паролей (атака по словарю), известного начального числа (SSID) и того факта, что все клиенты все время используют один и тот же PMK, поэтому может быть захвачено много зашифрованного текста известного открытого текста.

Итак, немного о Extensible Authentication Protocol (EAP). Это часто понимается как протокол безопасности сам по себе, но это не так. По сути, это стандарт для передачи сообщений от клиента, который хочет пройти аутентификацию, и от сервера, который выполняет аутентификацию. Сам EAP не имеет функций безопасности, он просто указывает, как клиент общается с сервером RADIUS.

Это часто понимается как протокол безопасности сам по себе, но это не так. По сути, это стандарт для передачи сообщений от клиента, который хочет пройти аутентификацию, и от сервера, который выполняет аутентификацию. Сам EAP не имеет функций безопасности, он просто указывает, как клиент общается с сервером RADIUS.

Теперь вы можете инкапсулировать эти сообщения EAP в безопасный туннель. Подобно HTTP (небезопасный протокол обмена сообщениями) проходит через безопасный уровень, SSL/TLS обеспечивает безопасное соединение с веб-сервером. В другом ответе кто-то сказал, что существует более 100 различных «методов» EAP, некоторые из которых очень небезопасны. Это правда, потому что EAP устарел, в нем были реализованы стандарты шифрования, которые сегодня не соответствуют стандартам.

Но на практике, если вам нужно поддерживать последние машины/устройства Apple или Android и машины с Windows, есть только два варианта, потому что другие просто не поддерживаются: Protected EAP (PEAP) и TLS-EAP (ну, я солгал: правда есть еще несколько, но они в основном идентичны TLS-EAP по функциональности и безопасности).

PEAP аналогичен https-серверу, между клиентом и RADIUS-сервером настраивается защищенный TLS-туннель (защищающий весь беспроводной и проводной путь между ними), сервер предоставляет клиенту сертификат (в компаниях, часто подписанных своими собственный ЦС) и на основе этого сертификата настраивается защищенный канал.

Если у клиента в хранилище сертификатов есть доверенный ЦС, он отправляет свое имя пользователя и пароль на сервер RADIUS. Если ЦС не является доверенным, пользователь получает предупреждение о сертификате, как и в случае https-сайта, у которого что-то не так с сертификатом. Учетные данные обычно защищены (старым и теперь слабым) протоколом MSCHAPv2, но это не имеет значения, поскольку все уже защищено 256-битным TLS. Протокол MSCHAPv2 общается с сервером RADIUS, используя EAP.

Очевидным слабым местом является то, что вы можете настроить ложную точку доступа, предоставить ложный сертификат, закрытый ключ которого у вас есть, и надеяться, что какой-нибудь идиот-пользователь получит предупреждение о ненадежном сертификате и просто нажмет «доверять» (и эта опция не отключен администратором). Затем вы, возможно, могли бы захватить слабо зашифрованные учетные данные клиента, которые довольно легко взломать (я не уверен в этом, так как знаю, что MSCHAPv2 можно легко взломать, если у вас есть ВЕСЬ обмен, в этом случае у вас будет только клиент стороны, поскольку вы не можете отправить действительное одноразовое значение клиенту для завершения обмена, поскольку у вас нет реального хэша пароля пользователя).

Затем вы, возможно, могли бы захватить слабо зашифрованные учетные данные клиента, которые довольно легко взломать (я не уверен в этом, так как знаю, что MSCHAPv2 можно легко взломать, если у вас есть ВЕСЬ обмен, в этом случае у вас будет только клиент стороны, поскольку вы не можете отправить действительное одноразовое значение клиенту для завершения обмена, поскольку у вас нет реального хэша пароля пользователя).

В то время как этот может дать вам доступ к реальной сети с большой работой (и я сомневаюсь в этом, но если вам нужно знать, посмотрите MSCHAPv2 на http://www.revolutionwifi.net/revolutionwifi/2012/07 /is-wpa2-security-broken-due-to-defcon.html), это не даст вам доступа к каким-либо другим беспроводным данным, поскольку они зашифрованы с помощью другого PMK.

Но для компаний это все еще может быть проблемой. Введите TLS-EAP. TLS-EAP в основном такой же, как PEAP, с заметной разницей, что у клиента также есть сертификат. Таким образом, сервер представляет свой сертификат клиенту, которому клиент должен доверять (потому что ЦС находится в доверенном хранилище или идиот нажал «доверять»), но клиент также должен предоставить сертификат серверу. Это может быть сертификат, который был помещен в хранилище сертификатов при подготовке устройства/рабочей станции, но он также может быть получен от смарт-карты и т. д. Сервер должен доверять этому сертификату клиента, иначе у вас даже не будет возможности предъявить его. реквизиты для входа.

Это может быть сертификат, который был помещен в хранилище сертификатов при подготовке устройства/рабочей станции, но он также может быть получен от смарт-карты и т. д. Сервер должен доверять этому сертификату клиента, иначе у вас даже не будет возможности предъявить его. реквизиты для входа.

Как многие из вас, возможно, знают, такая двусторонняя аутентификация также может быть выполнена для HTTP через TLS, но это не часто встречается за пределами корпоративных настроек. В этом случае вы также не сможете получить доступ к веб-сайту, если сначала не покажете сертификат, которому доверяет сервер.

Итак, поддельная точка доступа больше не очень полезна. Вы можете получить слабо зашифрованные учетные данные, если идиот нажмет «доверять», а затем вы вслепую примете любой сертификат клиента, но, поскольку у вас нет закрытого ключа сертификата клиента, вы не получите доступ к беспроводной сети, вы также не получаете зашифрованные беспроводные данные этого или других клиентов благодаря случайному PMK на основе сеанса. Вы можете получить доступ к какой-либо интрасети с учетными данными, но если они столкнулись с проблемой настройки ЦС для беспроводной связи, им, вероятно, потребуется сертификат клиента и для этого.

Вы можете получить доступ к какой-либо интрасети с учетными данными, но если они столкнулись с проблемой настройки ЦС для беспроводной связи, им, вероятно, потребуется сертификат клиента и для этого.

В корпорациях принято иметь такой сертификат клиента на смарт-карте, которая затем требуется сотрудникам для доступа ко всем ресурсам: вход в систему, сетевые ресурсы, почта с использованием smtps, imaps, pop3s, интрасети с использованием https, все, что использует TLS, может быть настройка для запроса сертификата клиента. Обычно это так же просто, как положить его на клавиатуру и ввести PIN-код, затем Windows представит его по требованию доверенного сервера , на котором работает TLS.

Надеюсь, это немного прояснит ситуацию. Шкала идет: «практически незащищенный» (WEP) «взламывается с некоторым усилием» (WPA2-PSK) «частично поддается социальной инженерии» (WPA2-Enterprise с PEAP) «в настоящее время безопасный» (WPA2-Enterprise с TLS-EAP и аналогичный)

Существуют способы сделать WPA2-PSK несколько более безопасным, поскольку для его взлома потребуются месяцы, а не минуты (предварительно вычисленные радужные таблицы) или часы (атака по словарю): Установите для SSID случайную строку из максимального длина (я думаю, 64), поскольку он используется в качестве семени для PMK, и используют случайный предварительный общий ключ (PSK) максимальной длины. Если вы затем меняете ключ ежемесячно, вы можете быть достаточно уверены, что ни у кого нет текущего PMK или не было/не было доступа к вашей сети.

Если вы затем меняете ключ ежемесячно, вы можете быть достаточно уверены, что ни у кого нет текущего PMK или не было/не было доступа к вашей сети.

Хотя вы не можете избавиться от того факта, что кто-то мог хранить данные всех клиентов за месяц и читать, что как только они получат PMK этого месяца (что можно сделать, так как это не ключ с 256-битным реальным энтропия, когда вы транслируете используемое семя).

Другим недостатком является то, что у вас будет очень уникальный SSID, который ваши беспроводные устройства будут транслировать, куда бы вы ни пошли. Если кто-то знает ваш уникальный SSID вашей домашней сети, легко найти свой SSID на https://wigle.net/ и узнать, где вы живете. Таким образом, вы в основном ходите со своим телефоном/планшетом/ноутбуком, объявляя, где вы живете…

Если вы заботитесь о конфиденциальности, это может быть хорошим промежуточным способом, чтобы ваш SSID был установлен на тот, который является распространенным, но не входит в топ-30 или около того (таким образом, маловероятно, что радужные таблицы для него будут доступны в Интернете) и использовать случайный PSK максимальной длины. Однако вы теряете некоторую энтропию.

Однако вы теряете некоторую энтропию.

Если вам нужна такая же безопасность, как и при проводном подключении, используйте WPA2-Enterprise с TLS-EAP. (Ну, пока… Ничто не мешает кому-то собирать и хранить все данные, которые они хотят, и расшифровывать их все через 20 лет, когда мы все можем арендовать время на квантовом компьютере и факторизовать все ключи за считанные минуты.

Говорят, что АНБ построило центр обработки данных, чтобы делать именно это, хранить все зашифрованное, с которым они сталкиваются, до тех пор, пока они не смогут его взломать, так что эта проблема также затрагивает все, что связано с проводами, если они пересекают Интернет. Если что-то должно быть защищено на все времена, используйте случайный одноразовый блокнот, который вы обмениваете вне диапазона 🙂

Все это сказано, пока я параноик и хочу наилучшую безопасность и, таким образом, потрачу два дня на создание WPA2 -Enterprise/TLS-EAP работает, это, вероятно, недоступно (и излишне) для большинства домашних пользователей.