Wi-Fi: аудит безопасности беспроводных точек доступа

Современные беспроводные сети защищены от несанкционированного доступа по стандарту WPA/WPA2. Наиболее часто используемый метод защиты доступа к беспроводной сети — это заранее заданная парольная фраза, текстовый пароль. По стандарту WPA, минимальная длина пароля – 8 символов. С учётом этого атаки на данный тип паролей методом полного перебора сравнительно малоэффективны, даже если они выполняются в сети компьютеров с GPU-ускорением. В то же время пароли к беспроводным сетям регулярно компрометируются или «утекают» с различных устройств.

Elcomsoft Wireless Security Auditor позволяет проверить защищённость корпоративной сети Wi-Fi, её устойчивость к внешним и инсайдерским атакам. Встроенный перехватчик и анализатор беспроводного трафика и технология аппаратного ускорения с использованием вычислительных возможностей современных видеокарт позволяют симулировать атаку на беспроводную сеть с попыткой восстановления пароля WPA/WPA2-PSK.

Принцип работы Elcomsoft Wireless Security Auditor – проверка безопасности беспроводной сети атакой на оригинальный текстовый пароль Wi-Fi. Работа Elcomsoft Wireless Security Auditor никак не отражается на обычном функционировании проверяемой беспроводной сети. Встроенный анализатор трафика перехватывает пакеты, которыми обмениваются точка доступа и устройства в момент их подключения к беспроводной сети, после чего приложение пытается восстановить сохраненные пароли WPA/WPA2-PSK. Возможен полностью офлайновый вариант атаки, при котором анализируется дамп сетевых сообщений в формате tcpdump, собранный сторонним приложением. Аудит проводится в рамках заданных временных ограничений. В случае, если в течение заданного времени подобрать пароль к беспроводной сети не удаётся, беспроводная сеть признаётся устойчивой к данному типу атак (что не отменяет необходимости проверки пароля на предмет его утечки).

Захват пакета «рукопожатия» WPA

Прежде всего, вам понадобится дамп «рукопожатия» (handshake) WPA/WPA2. Этот дамп представляет собой файл, который загружается в приложение для восстановления пароля. Чтобы перехватить нужный пакет, используйте встроенный в Elcomsoft Wireless Security Auditor сниффер Wi-Fi.

Традиционный подход к захвату рукопожатия WPA/WPA2 заключался в использовании специального беспроводного адаптера AirPCap и специального программного обеспечения. В нашем продукте поддерживаются адаптеры AirPCap, однако в большинстве случаев используется чисто программное решение для прослушивания Wi-Fi, которое работает с обычными адаптерами Wi-Fi.

Для того, чтобы обычные беспроводные адаптеры, встроенные в современные ноутбуки и настольные компьютеры, можно было использовать для перехвата отдельных пакетов, мы разработали специальный низкоуровневый драйвер NDIS. Драйвер доступен для 32-разрядных и 64-разрядных версий Windows, подписан цифровой подписью Microsoft и может быть установлен на все совместимые версии Windows.

Остановимся на моменте «рукопожатия» (handhske) подробнее. В процессе авторизации устройства в беспроводной сети участвует не один, а четыре пакета. Если подходить к вопросу формально, то нужно проводить анализ всех четырёх пакетов. Здесь, однако, есть некоторые проблемы:

- пакеты могут идти вразнобой, т.е. ранее отправленные приходить позже;

- пакеты могут дублироваться с обновлёнными значениями;

- эти пакеты аутентификации могут перебиваться пакетами окончания сессии (часто они шлются со второго беспроводного устройства специально, с целью заставить клиент переподключитья).

В теории, хэш можно извлечь из двух пакетов, а не из четырёх, и именно таким образом устроен наш продукт. В то же время по описанным выше причинам хэш может формироваться некорректным. Время от времени нам задают вопрос: удалось подобрать пароль по хэндшейку, а он не подходит; почему? Как правило, дело в том, что устройство пыталось подключиться к точке доступа с неверным паролем. Представим ситуацию, когда пароль к точке доступа — «12345678», но какое-то устройство пытается подключиться к сети с паролем «0000000000». EWSA перехватывает пакеты рукопожатия с «0000000000», сформировал хэш, был запущен перебор и обнаружен пароль «0000000000». Но он неверный!

Представим ситуацию, когда пароль к точке доступа — «12345678», но какое-то устройство пытается подключиться к сети с паролем «0000000000». EWSA перехватывает пакеты рукопожатия с «0000000000», сформировал хэш, был запущен перебор и обнаружен пароль «0000000000». Но он неверный!

В новых версиях продукта была добавлена поддержка ещё одного формата — pmkid. В строгом смысле слова, это не является хэндшейком. В pmkid содержится верный хэш.

Технические ограничения: продукт поддерживает стандарты безопасности WPA/PSK и WPA2/PSK в сетях Wi-Fi до пятого поколения включительно (Wi-Fi 5 или 802.11ac). Поддерживаются только сети, работающие на частоте 2.4ГГц; сети, работающие на частоте 5ГГц, не поддерживаются.

Обратите внимание: для работы системы необходимо установить драйвер WinPCap нашей разработки. Соответствующий драйвер WinPCap поставляется в составе Elcomsoft Wireless Security Auditor. Подробности – в руководстве Elcomsoft Wireless Security Auditor.

Наличие драйвера WinPCap не гарантирует поддержку всех без исключения беспроводных адаптеров Wi-Fi. Причин может быть несколько. В ряде случаев низкоуровневый драйвер устройства может не поддерживать режим мониторинга адаптера, либо режим мониторинга работает некорректно (к примеру, пакеты рукопожатий не регистрируются). Это не относится к специализированным адаптерам AirPCap, только к обычным адаптерам Wi-Fi, которые можно обнаружить в любом ноутбуке и во множестве современных настольных компьютеров. В ряде случаев для того, чтобы заработал режим мониторинга, достаточно установить другой драйвер либо обновить или переустановить имеющийся. Может помочь использование драйвера из набора драйверов системной логики, а не драйвера, который поставляет производитель адаптера, и наоборот. В то же время адаптеры, построенные на некоторых наборах системной логики, могут не работать в режиме мониторинга независимо от версии драйвера.

Посредством драйвера NDIS осуществляется перехват беспроводного трафика из всех сетей Wi-Fi, работающих на определённом канале Wi-Fi. Сразу после выбора сети Wi-Fi продукт начнёт отслеживать её трафик, ожидая подключения нового устройства. Как только новое устройство подключается к беспроводной сети, оно отправляет специальный пакет, содержащий хешированный пароль. Данный пакет перехватывается, из него извлекается хэш пароля, после чего на этот хэш проводится атака для восстановления исходного пароля.

Сразу после выбора сети Wi-Fi продукт начнёт отслеживать её трафик, ожидая подключения нового устройства. Как только новое устройство подключается к беспроводной сети, оно отправляет специальный пакет, содержащий хешированный пароль. Данный пакет перехватывается, из него извлекается хэш пароля, после чего на этот хэш проводится атака для восстановления исходного пароля.

После захвата хеш-дампа вы можете запустить атаку на одном компьютере с помощью Elcomsoft Wireless Security Auditor или использовать Elcomsoft Distributed Password Recovery для распределённой атаки с аппаратным ускорением.

Продвинутые атаки

Минимально возможная длина пароля WPA – 8 символов, что делает прямой перебор малоэффективным. Elcomsoft Wireless Security Auditor поддерживает несколько видов продвинутых атак, позволяющих проверить слабые и часто используемые пароли.

Номера телефонов

В некоторых случаях (порядка 1-3% сетей) в качестве пароля к беспроводной сети используется номер телефона.

Пароли, состоящие из одних цифр

Ещё один вид слабых паролей – пароли, состоящие из одних цифр. Рекомендуем провести атаку на пароли, составленные из 8 цифр. С учётом скорости перебора на современных видеокартах длительность такой атаки не превысит нескольких минут.

Утечки паролей

Пароли Wi-Fi выдаются многочисленным пользователям и используются на самых разнообразных устройствах, что делает их подверженными утечкам (например, Popular ‘WiFi Finder’ App Leaks 2 Million+ Passwords — Security Boulevard). В процессе аудита безопасности беспроводной сети обязательно проверьте актуальный пароль на предмет утечек.

Человеческий фактор

Пароли Wi-Fi предназначены для совместного использования. Часто эти пароли делаются лёгкими для запоминания и ввода, особенно на мобильных устройствах. В результате многие пароли основаны на комбинациях от одного до трех словарных слов, нескольких цифр и очень небольшого количества специальных символов. Мы рекомендуем проверять стойкость паролей Wi-Fi с использованием автоматически настраиваемых словарных атак. Если беспроводная сеть может выдержать такую атаку в течение заданного периода времени, то пароль можно считать устойчивым по отношению к такому типу атак (что не отменяет необходимости проверки пароля на предмет утечки).

Часто эти пароли делаются лёгкими для запоминания и ввода, особенно на мобильных устройствах. В результате многие пароли основаны на комбинациях от одного до трех словарных слов, нескольких цифр и очень небольшого количества специальных символов. Мы рекомендуем проверять стойкость паролей Wi-Fi с использованием автоматически настраиваемых словарных атак. Если беспроводная сеть может выдержать такую атаку в течение заданного периода времени, то пароль можно считать устойчивым по отношению к такому типу атак (что не отменяет необходимости проверки пароля на предмет утечки).

Полный перебор

Стандартом WPA/PSK установлена минимальная длина пароля в 8 символов. С учётом относительно невысокой скорости атаки полный перебор паролей даже минимально допустимой длины является практически невозможной задачей.

Пароль, состоящий из восьми знаков латинского алфавита (заглавные и прописные буквы) и включающий цифры и специальные симводы, содержит 6,634,204,312,890,625 возможных комбинаций. На карте NVIDIA Tesla V100 скорость перебора паролей WPA/WPA2 составляет порядка 650,000 паролей в секунду; требуемое время на перебор всего пространства паролей – порядка 323 лет. Это время можно сократить, использовав более современные ускорители или подключив дополнительные вычислительные ресурсы (например, в виде распределённых атак в Elcomsoft Distributed Password Recovery), однако такая задача лишена практического смысла.

На карте NVIDIA Tesla V100 скорость перебора паролей WPA/WPA2 составляет порядка 650,000 паролей в секунду; требуемое время на перебор всего пространства паролей – порядка 323 лет. Это время можно сократить, использовав более современные ускорители или подключив дополнительные вычислительные ресурсы (например, в виде распределённых атак в Elcomsoft Distributed Password Recovery), однако такая задача лишена практического смысла.

Заключение

Elcomsoft Wireless Security Auditor — один из инструментов, использующихся для аудита безопасности беспроводных сетей методом «холодной атаки». Инструмент имитирует деятельность злоумышленника, перехватывающего пакет «рукопожатия» при регистрации авторизованного устройства в беспроводной сети, и пытающегося восстановить оригинальный текстовый пароль исходя из информации, доступной в перехваченном пакете. В то же время необходимо помнить, что Elcomsoft Wireless Security Auditor — лишь один из инструментов, «холодная атака» — лишь один из видов атак.

REFERENCES:

Elcomsoft Wireless Security Auditor

Elcomsoft Wireless Security Auditor позволяет проверить защищённость корпоративной сети Wi-Fi, её устойчивость к внешним и инсайдерским атакам, проанализировать загруженность беспроводных сетей и определить занятые каналы. Встроенный перехватчик и анализатор беспроводного трафика и технология аппаратного ускорения с использованием вычислительных возможностей современных видеокарт позволяют симулировать атаку на беспроводную сеть с попыткой восстановления пароля WPA/WPA2-PSK. Попытка взлома пароля к сети Wi-Fi в течение заданного временного промежутка поможет определить степень устойчивости беспроводной сетевой среды к внешним атакам.

Официальная страница Elcomsoft Wireless Security Auditor »

Стандарт WPA3.

Безопасность WPA3 и отличия от WPA2

Безопасность WPA3 и отличия от WPA2Содержание

- 1 WPA, WPA2, WPA3

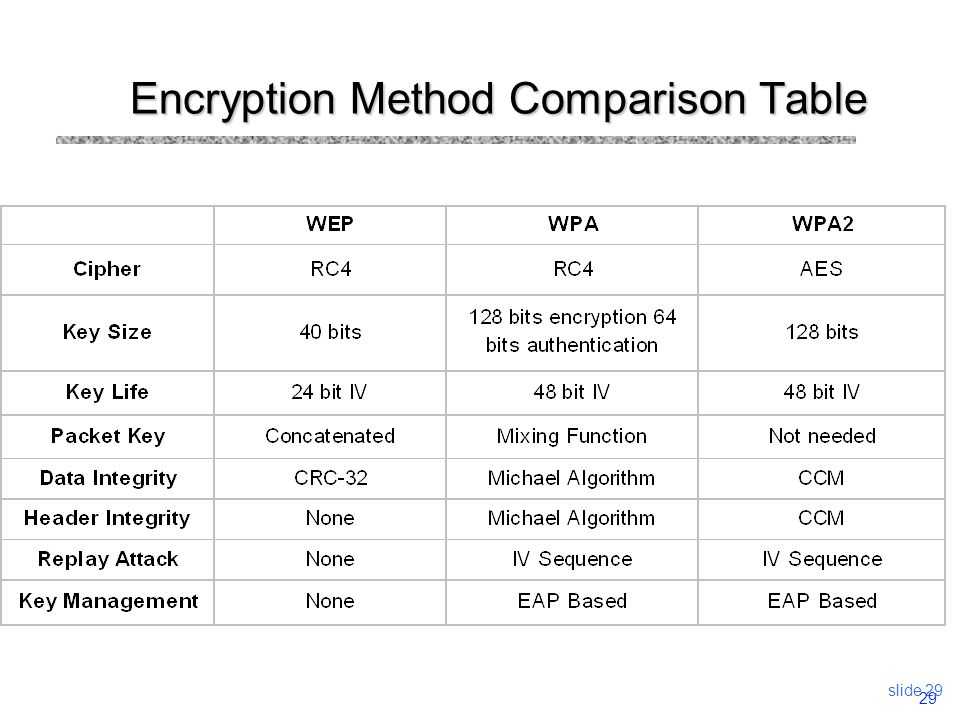

- 1.1 Безопасность WEP

- 1.2 Безопасность WPA

- 1.3 Безопасность WPA2

- 1.4 Атака KRACK

- 2 Что такое WPA3?

- 3 Отличия WPA3 от WPA2

- 4 Когда ждать WPA3?

- 5 Выводы

В прошлом году была найдена критическая уязвимость в WPA2 — протоколе безопасности, который использует примерно каждая первая точка доступа Wi-Fi. Взволновало это немногих — а зря! В сегодняшней статье я расскажу о новом протоколе WPA3, где атака KRACK больше не сработает, а заодно посмотрим и на другие существующие стандарты.

Еще по теме: Безопасность роутеров MikroTik

WPA, WPA2, WPA3

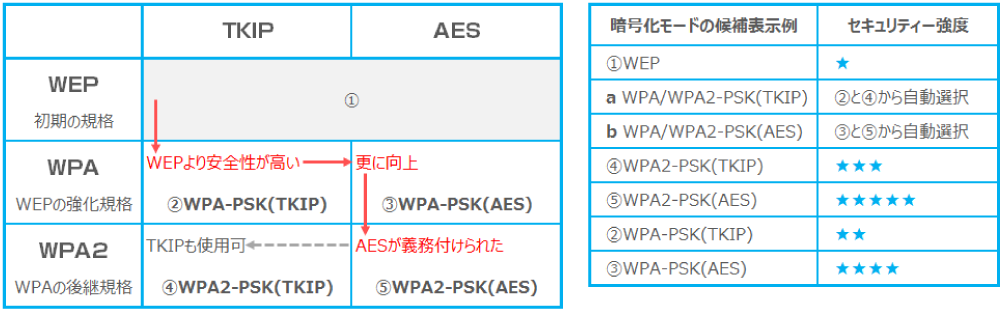

Прежде чем говорить о том, что нового в WPA3, нам придется вкратце пройтись по предыдущим протоколам, начиная с WEP. Вы, возможно, спросите, зачем рассказ об экскаваторах начинать с палки-копалки. Но все существующие протоколы безопасности WiFi (а их уже четыре) — это в той или иной степени надстройки над своими предшественниками. К тому же WEP до сих пор кое-где используется, и вспомнить о его существовании никому не помешает.

К тому же WEP до сих пор кое-где используется, и вспомнить о его существовании никому не помешает.

Безопасность WEP

Безопасность WEP обеспечивается, можно сказать теми же методами, что и защита в проводных сетях. Это и стало гвоздем в крышку его гроба. Если бы хакер хотел перехватить трафик Ethernet на физическом уровне, то ему пришлось бы проникнуть в квартиру или офис жертвы и залезть под стол. В случае с WiFi с WEP нужно всего лишь находиться в зоне приема сигнала.

Вы спросите: «а как же шифрование?» — и будете правы. Для шифрования трафика WEP используется ключевой поток, который получается из смешивания пароля и вектора инициализации (IV).

Формирование зашифрованного кадра в WEPВектор инициализации в WEP — это постоянно меняющееся 24-битное число. Может сложиться впечатление, что из-за постоянного изменения ключевого потока подобрать пароль становится невозможно.

Так думали и разработчики WEP, но этот метод шифрования в совокупности с возможностью перехватывать пакеты оказался ахиллесовой пятой WEP. С ростом вычислительных мощностей персональных компьютеров длина вектора инициализации стала недостаточной. Если долго собирать фреймы, то можно получить такие, для которых вектор инициализации будет одинаковым.

С ростом вычислительных мощностей персональных компьютеров длина вектора инициализации стала недостаточной. Если долго собирать фреймы, то можно получить такие, для которых вектор инициализации будет одинаковым.

Таким образом, независимо от сложности ключа раскрыть любую передачу стало возможно после статистического анализа достаточного количества перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети). Постепенно время взлома WEP свелось к минутам.

Безопасность WPA

Для решения проблемы альянс Wi-Fi предложил надстройку над WEP, которая позволяла устранить уязвимость без замены оборудования. Первой идеей была смена ключей. Что, если менять ключ до того, как база будет достаточной для атаки?

Были собраны все существовавшие на тот момент разработки, которые относились к стандарту IEEE 802.11i, и на их базе разработан стандарт WPA. Его основой стал протокол TKIP. Он значительно усиливал WEP с помощью двухуровневой системы векторов инициализации.

Идея работы алгоритма очень проста. Для каждого нового фрейма растет значение младшего вектора инициализации (как и ранее в стандарте WEP), но после прохождения всех комбинаций увеличивается значение старшего вектора инициализации и генерируется новый ключ. При смене ключа база статистики для взлома просто не успевает набраться.

Схема формирования ключевого потока для протокола WPAДругим новшеством в WPA стала технология WPS, которая позволяет беспроводным устройствам упрощенно получить доступ к Wi-Fi при условии физического доступа к маршрутизатору. Она же и стала первой эксплуатируемой уязвимостью WPA. Еще одна занятная уязвимость скрывалась в особенности TKIP.

Для быстрого залатывания критических уязвимостей WEP было введено правило, по которому точка доступа обязана блокировать все подключения на 60 секунд, если получится засечь подбор ключа. Благодаря этой защите стала возможна атака Michael. Передача испорченных пакетов приводила к отключению всей сети. Причем в отличие от обычного DDoS тут достаточно всего двух (двух!) пакетов для гарантированного выведения сети из строя на одну минуту.

Справедливости ради надо отметить, что после обнаружения этих уязвимостей говорить о взломе WPA было еще нельзя. Достаточно отключить WPS, и перехватить данные будет невозможно. А наличие выбора между комфортом и безопасностью нельзя назвать критической уязвимостью протокола.

В 2006 году на надежности WPA окончательно поставили крест уязвимости, которые позволяют манипулировать сетью. Эти атаки основаны на знании некоторых данных в зашифрованных фреймах, например запросов ARP или фреймов для обеспечения QoS. Эксплоит позволяет читать данные, передаваемые от точки доступа клиентской машине, а также передавать поддельную информацию на клиентскую машину. Для реализации этой атаки необходимо, чтобы в сети использовался QoS.

Безопасность WPA2

К 2006 году WPA2 был уже реализован во многих беспроводных устройствах, и серьезной паники взлом его предшественника не вызвал. Кардинальным отличием WPA2 от предшественника стало индивидуальное шифрование данных каждого пользователя. В довесок он использовал более надежный алгоритм шифрования — AES.

В довесок он использовал более надежный алгоритм шифрования — AES.

Долгое время основными методами взлома маршрутизаторов, работавших по WPA2, был взлом PIN-кода при подключении через WPS или перехват рукопожатия и подбор ключа методом подбора «грубой силой». Обезопасить себя можно было, отключив WPS и установив достаточно сильный пароль. Поэтому до недавнего времени WPA2 считался надежным и всех устраивал.

В октябре 2017 года было опубликовано описание KRACK — способа взлома сетей Wi-Fi, использующих WPA2 (см. врезку). С этого момента эксперты стали считать протокол WPA2 ненадежным. Хотя тревожные звоночки были и раньше.

Атака KRACK

В октябре 2017 года была опубликована уязвимость в WPA2. И вот тут шума стало гораздо больше. Новый метод взлома назвали атакой с переустановкой ключа — key reinstallation attack, или сокращенно KRACK. Атака работает против всех современных сетей Wi-Fi, в зависимости от конфигурации сети также существует возможность манипулирования данными.

Реализовать атаку можно, воздействуя на четырехстороннее рукопожатие протокола WPA2. Такой хендшейк происходит, когда клиент подсоединяется к защищенной сети, — он подтверждает, что клиент и точка доступа имеют общие учетные данные. Один из этапов этого процесса — согласование нового ключа шифрования для всего будущего трафика между клиентом и сетью.

Не будем останавливаться на великом множестве ключей, которые участвуют в четырехстороннем рукопожатии. Для понимания процесса нам это и не надо. Первым и вторым рукопожатием маршрутизатор и клиент обмениваются загаданными ими случайными числами ANonce и SNonce и с их помощью вычисляют ключ сессии. После получения третьего пакета рукопожатия клиент устанавливает ключи шифрования и обнуляет счетчик инкремента пакетов nonce. Четвертым рукопожатием клиент отправляет маршрутизатору информацию о том, что ключи установлены и можно начинать обмен данными.

Атака реализуется следующим образом. Первоначально злоумышленнику необходимо похитить третий пакет рукопожатия. Этот пакет злоумышленник ретранслирует клиенту, что приводит к переустановке того же ключа и обнулению счетчика инкремента пакетов nonce. Счетчик nonce непосредственно участвует в создании ключевого потока, с помощью которого шифруются пакеты, отправляемые между клиентом и маршрутизатором.

Этот пакет злоумышленник ретранслирует клиенту, что приводит к переустановке того же ключа и обнулению счетчика инкремента пакетов nonce. Счетчик nonce непосредственно участвует в создании ключевого потока, с помощью которого шифруются пакеты, отправляемые между клиентом и маршрутизатором.

Изменение nonce при обмене трафиком гарантирует формирование абсолютно разных ключевых потоков для всех передаваемых пакетов. Но в результате атаки следующий после переустановки ключа пакет, отправляемый клиентом, будет зашифрован тем же ключевым потоком, которым был зашифрован первый пакет. В чем опасность? Дело в том, что это возвращает нас к тем же проблемам, которые были у WEP.

Процесс четырехстороннего рукопожатияВ 2010 году была найдена уязвимость, известная под кодовым названием hole196. Почему 196? Пытались взломать и получилось со 196-го раза? Нет, просто на 196-й странице стандарта 802.11 нашлась информация о том, что для всех авторизованных в сети пользователей при широковещательных запросах используется одинаковый ключ шифрования.

Благодаря hole196 стали возможными давно известные атаки ARP/DHCP Spoofing. Уязвимость в свое время наделала достаточно шума, но назвать ее особенно критичной было нельзя. Почему? Во-первых, прежде чем вести атаку, нужно было авторизоваться в сети. Во-вторых, эта уязвимость лечится применением файрвола.

Что такое WPA3?

27 июня 2018 года альянс Wi-Fi объявил об окончании разработки нового стандарта безопасности — WPA3. Это одновременно и новый протокол безопасности, и название соответствующей программы сертификации.

Прежде чем на том или ином оборудовании появится лейбл «WPA3», ему необходимо будет пройти огромное количество тестов — это гарантирует корректную работу с другими устройствами, получившими ту же метку. С точки зрения пользователя стандарт WPA3 можно назвать и протоколом безопасности, но подразумевается под этим не аппаратная реализация, а соответствие нормативам.

Еще по теме: Взлом WiFi на Python

Отличия WPA3 от WPA2

Создатели WPA3 попытались устранить концептуальные недоработки, которые всплыли с появлением KRACK. Новый стандарт, как и во всех предыдущих случаях, основан на технологиях его предшественника. В анонсе WPA3 представители альянса Wi-Fi говорили о применении четырех новых технологий, призванных встать на защиту беспроводного соединения. Но в итоге лишь одна из них стала обязательной для реализации производителями.

Новый стандарт, как и во всех предыдущих случаях, основан на технологиях его предшественника. В анонсе WPA3 представители альянса Wi-Fi говорили о применении четырех новых технологий, призванных встать на защиту беспроводного соединения. Но в итоге лишь одна из них стала обязательной для реализации производителями.

Поскольку ключевая уязвимость скрывалась в четырехстороннем рукопожатии, в WPA3 добавилась обязательная поддержка более надежного метода соединения — SEA, также известного как Dragonfly. Технология SEA (Simultaneous Authentication of Equals) уже применялась в mesh-сетях и описана в стандарте IEEE 802.11s. Она основана на протоколе обмена ключами Диффи — Хеллмана с использованием конечных циклических групп.

SEA относится к протоколам типа PAKE и предоставляет интерактивный метод, в соответствии с которым две и более стороны устанавливают криптографические ключи, основанные на знании пароля одной или несколькими сторонами. Результирующий ключ сессии, который получает каждая из сторон для аутентификации соединения, выбирается на основе информации из пароля, ключей и MAC-адресов обеих сторон. Если ключ одной из сторон окажется скомпрометирован, это не повлечет компрометации ключа сессии. И даже узнав пароль, атакующий не сможет расшифровать пакеты.

Если ключ одной из сторон окажется скомпрометирован, это не повлечет компрометации ключа сессии. И даже узнав пароль, атакующий не сможет расшифровать пакеты.

Еще одним новшеством WPA3 будет поддержка PMF (Protected Management Frames) для контроля целостности трафика. Но в будущем поддержка PMF станет обязательной и для WPA2.

Не попали в сертификацию WPA3 программы Wi-Fi Easy Connect и Wi-Fi Enhanced Open. Wi-Fi Easy Connect позволяет реализовать упрощенную настройку устройств без экрана. Для этого можно использовать другое, более продвинутое устройство, уже подключенное к беспроводной сети. Например, параметры сети для датчиков и умной домашней утвари можно будет задавать со смартфона, сфотографировав QR-код на корпусе девайса.

Easy Connect основан на применении аутентификации по открытым ключам (в QR-коде передается открытый ключ) и может использоваться в сетях с WPA2 и WPA3. Еще одна приятная особенность Wi-Fi Easy Connect — возможность замены точки доступа без необходимости перенастраивать все устройства.

Wi-Fi Enhanced Open подразумевает шифрование всех потоков данных между клиентом и точкой доступа. Эта технология позволит защитить приватность пользователя в публичных сетях, где не требуется аутентификация. Для генерации ключей в таких сетях будет применяться процесс согласования соединения, реализуемый расширением Opportunistic Wireless Encryption.

Поддержка обеих технологий не обязательна для сертификации по WPA3, но производитель может при желании сам включить их поддержку в продукт.

Как и в WPA2, в WPA3 предусмотрено два режима работы: WPA3-Personal и WPA3-Enterprise.

- WPA3-Personal обеспечит надежную защиту, в особенности если пользователь задал стойкий пароль, который нельзя получить словарным перебором. Но если пароль не совсем тривиальный, то должно помочь новое ограничение на число попыток аутентификации в рамках одного рукопожатия. Также ограничение не позволит подбирать пароль в офлайновом режиме. Вместо ключа PSK в WPA3 реализована технология SEA.

- WPA3-Enterprise подразумевает шифрование на основе как минимум 192-разрядных ключей, соответствующих требованиям CNSA (они выработаны комитетом NSS для защиты правительственных, военных и промышленных сетей). Для аутентифицированного шифрования рекомендовано применение 256-разрядных ключей GCMP-256, для передачи и подтверждения ключей используется HMAC с хешами SHA-384, для согласования ключей и аутентификации — ECDH и ECDSA с 384-разрядными эллиптическими кривыми, для защиты целостности кадров — протокол BIP-GMAC-256.

Когда ждать WPA3?

Пока нет официальной информации об устройствах, которые смогут в будущем получить поддержку WPA3. Вряд ли стоит надеяться и на то, что во многих роутерах WPA3 появится после апдейта прошивки. В теории это возможно, но тогда производителям придется сертифицировать старые устройства. Скорее всего, делать этого они не будут и предпочтут потратить ресурсы на выпуск новых моделей.

На официальном сайте альянса Wi-Fi уже опубликован список устройств с поддержкой WPA3, но пока что их всего шесть штук. Однако наличие такого списка означает, что до появления WPA3 осталось ровно столько времени, сколько необходимо для интеграции протокола в новые устройства. По прогнозам альянса Wi-Fi, ожидается, что устройства с поддержкой WPA3 получат распространение на рынке в 2019 году вместе с устройствами с поддержкой Wi-Fi-802.11ax (или Wi-Fi 6 согласно новой схеме наименования).

Однако наличие такого списка означает, что до появления WPA3 осталось ровно столько времени, сколько необходимо для интеграции протокола в новые устройства. По прогнозам альянса Wi-Fi, ожидается, что устройства с поддержкой WPA3 получат распространение на рынке в 2019 году вместе с устройствами с поддержкой Wi-Fi-802.11ax (или Wi-Fi 6 согласно новой схеме наименования).

Выводы

Тот факт, что WPA3 обратно совместим с WPA2, уже вызвал критику Мэти Ванхофа, автора атаки KRACK. Он считает, что в угоду совместимости с WPA2 альянс Wi-Fi принял недостаточные меры для усиления безопасности. Исследователи уверены, что найдется способ обхода PMF для принудительного отсоединения клиента от сети. Внедрение SEA хоть и усложнит проведение словарных атак, но не исключит их и лишь сделает более длительными, а для обхода защиты в открытых сетях атакующий по-прежнему сможет развернуть свою точку доступа и перехватывать трафик.

Также исследователь Дэн Харкинс положил начало бурным дебатам, связанным с Dragonfly, усомнившись в его надежности. И это уже не говоря о том, что Кевин Айгоу, председатель рабочей группы по криптостандартам, утверждающей Dragonfly, по слухам, работает в АНБ. Так что надежность SEA пока что под некоторым сомнением.

И это уже не говоря о том, что Кевин Айгоу, председатель рабочей группы по криптостандартам, утверждающей Dragonfly, по слухам, работает в АНБ. Так что надежность SEA пока что под некоторым сомнением.

Но даже несмотря на все эти опасения, WPA3 — это очередной прорыв на пути к усилению безопасности беспроводных соединений. Найдется ли и в нем критическая брешь? Посмотрим!

Еще по теме: Как проверить свой роутер на уязвимость

Как настроить маршрутизатор для использования WPA2

Как настроить маршрутизатор для использования WPA2 | Справочный центр Trend Micro- Поддерживать

- ТМКА-20644

Шифрование WiFi — это мера безопасности, требующая ввода пароля для подключения к вашей беспроводной сети и предотвращения несанкционированного доступа к вашим устройствам и данным.

Если ваш метод шифрования WiFi равен слабый , злоумышленники могут легко взломать его и получить доступ к вашей беспроводной домашней сети, украсть вашу полосу пропускания и конфиденциальные данные и даже просмотреть ваш сетевой трафик.

Какой рекомендуемый параметр шифрования WiFi?

WPA2 или WiFi Protected Access 2 в настоящее время является лучшим шифрованием для домашних беспроводных сетей.

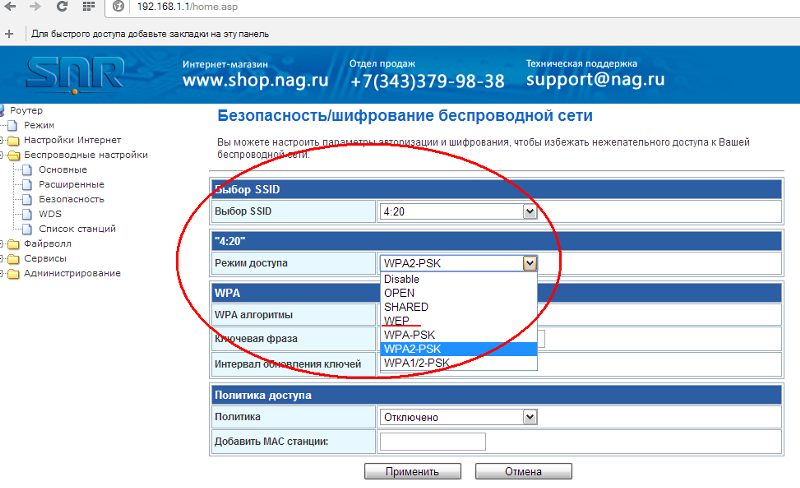

Как перейти на шифрование Wi-Fi WPA2?

- С помощью компьютера или мобильного устройства откройте веб-браузер . Вы можете использовать Google Chrome, Microsoft Edge или Mozilla Firefox.

- Войдите в консоль администратора вашего домашнего маршрутизатора.

Разные производители маршрутизаторов используют разные способы входа в консоль администратора маршрутизатора. Вы можете обратиться к руководству по вашему маршрутизатору для получения более подробной информации. Самый распространенный — http://192.168.1.1. - В адресной строке введите IP-адрес маршрутизатора , который вы записали на предыдущем шаге, затем нажмите ENTER .

- Перейдите к пункту меню Wireless > Security .

Другие производители маршрутизаторов идут по тому же пути к обеспечению безопасности беспроводной сети. Посетите веб-сайт производителя вашего маршрутизатора или обратитесь к руководству по маршрутизатору для получения более подробной информации. - Измените параметр шифрования на WPA2-PSK . Если WPA2 не является одним из вариантов, вам может потребоваться обновить прошивку маршрутизатора.

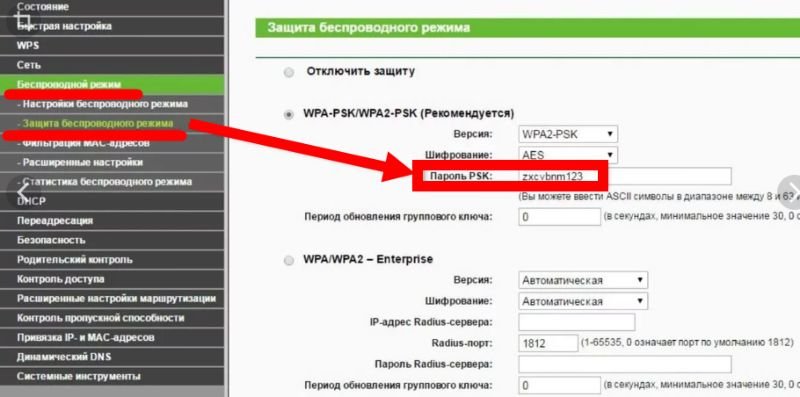

Вы также можете увидеть настройку WPA2-Enterprise . Эта корпоративная версия WPA2 предназначена больше для корпоративной среды. - Создайте надежный пароль :

- Он должен содержать не менее восьми символов .

- Используйте комбинацию прописных и строчных букв.

- Используйте комбинацию из букв , цифр и символов .

- Нажмите Сохранить или Применить для подтверждения.

Возможно, вам потребуется перезагрузить маршрутизатор, чтобы изменения вступили в силу. - Повторно подключите все ваши беспроводные устройства.

- На устройстве выберите новый SSID Wi-Fi .

- Введите новый пароль WiFi .

Защитите свою домашнюю сеть

Используйте Trend Micro Home Network Security для защиты вашего умного дома, включая маршрутизатор и другие подключенные устройства, от угроз безопасности.

Ключевые слова: что такое маршрутизатор wpa2, где мой маршрутизатор wpa2, как заставить маршрутизатор использовать wpa2, какой wpa2 мне использовать, почему wpa2 лучше, чем wpa

Этот веб-сайт использует файлы cookie для обеспечения функциональности веб-сайта и анализа трафика. В нашем Уведомлении о файлах cookie содержится дополнительная информация и объясняется, как изменить настройки файлов cookie.

Узнать больше Да, согласен

iframe. removeAttribute(«песочница»)

removeAttribute(«песочница»)ВПА | Компьютерная безопасность

27.1. Памятка

Уровень: Ссылка (2)

Цель: Безопасный обмен данными в беспроводной локальной сети форсирование пароля, если они его еще не знают)

Защита: WPA2-Enterprise

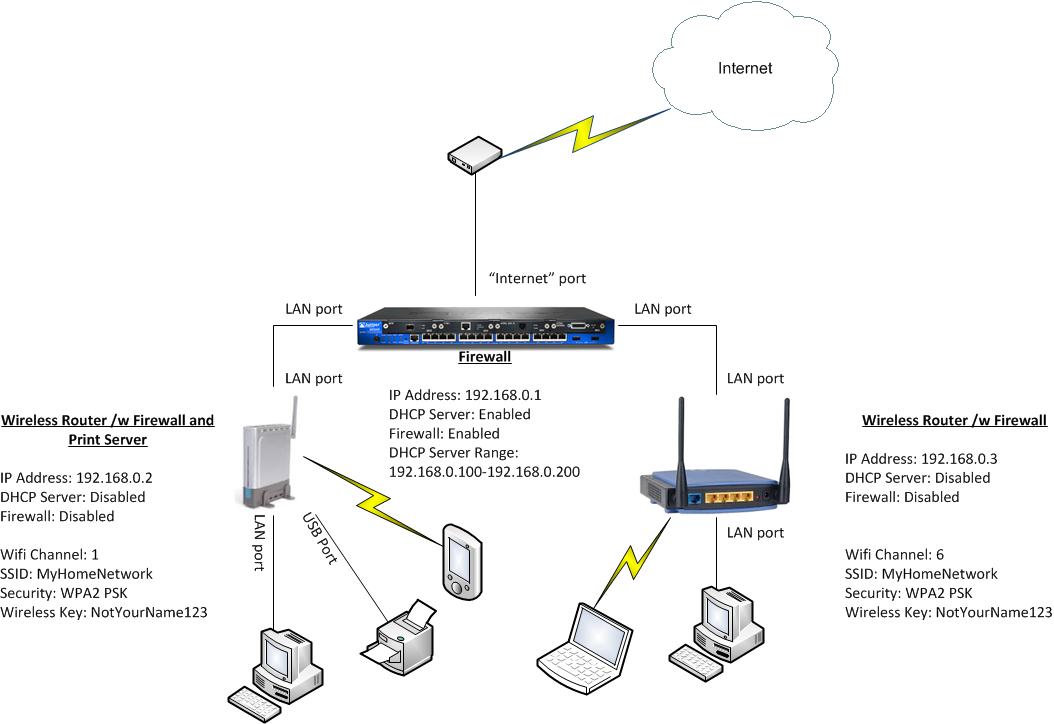

27.2. Предыстория работы в сети: WiFi

Другой реализацией канального уровня является WiFi, который беспроводным образом соединяет машины в локальной сети. Поскольку он использует беспроводные соединения через сотовые сети, Wi-Fi имеет некоторые отличия от проводного Ethernet, но они выходят за рамки этого класса. Для целей этого класса Wi-Fi ведет себя в основном как Ethernet с тем же форматом пакетов и аналогичными протоколами, такими как ARP, для преобразования адресов.

Чтобы присоединиться к сети Wi-Fi, ваш компьютер устанавливает соединение с AP (точкой доступа) сети . Как правило, точка доступа постоянно транслирует пакеты маяков, сообщая «Я здесь» и объявляя имя сети, также называемое SSID (идентификатор набора услуг) . Когда вы решите подключиться к сети WiFi (или если ваш компьютер настроен на автоматическое подключение к сети WiFi), он будет транслировать запрос на подключение к сети.

Когда вы решите подключиться к сети WiFi (или если ваш компьютер настроен на автоматическое подключение к сети WiFi), он будет транслировать запрос на подключение к сети.

Если сеть настроена без пароля, ваш компьютер сразу подключается к сети, и все данные передаются без шифрования. Это означает, что любой другой пользователь в той же сети может видеть ваш трафик и вставлять пакеты, как при спуфинге ARP.

27.3. Протокол

WPA2-PSK (защищенный доступ WiFi: общий ключ) — это протокол, обеспечивающий безопасную связь по сети WiFi путем шифрования сообщений с помощью криптографии.

В WPA2-PSK сеть имеет один пароль для всех пользователей (это пароль WiFi, который вы просите у друзей). Точка доступа получает PSK (Pre-Shared Key) , применяя функцию получения ключа на основе пароля (PBKDF2-SHA1) к SSID и паролю. Напомним из раздела криптографии, что функции получения ключа на основе пароля спроектированы так, чтобы быть медленнее на большой постоянный коэффициент, чтобы затруднить атаки грубой силы. Проверка работоспособности: почему мы можем включить SSID в качестве входных данных для функции получения ключа? 1

Проверка работоспособности: почему мы можем включить SSID в качестве входных данных для функции получения ключа? 1

Когда компьютер (клиент) хочет подключиться к сети, защищенной с помощью WPA2-PSK, пользователь должен сначала ввести пароль WiFi. Затем клиент использует ту же функцию получения ключа для создания PSK. Проверка работоспособности: почему мы не можем закончить здесь и использовать PSK для шифрования всех дальнейших коммуникаций? 2

Чтобы дать каждому пользователю уникальный ключ шифрования, после того, как клиент и точка доступа независимо получат PSK, они участвуют в рукопожатии для создания общих ключей шифрования.

Клиент и точка доступа обмениваются случайными одноразовыми номерами, ANonce и SNonce. Одноразовые номера гарантируют, что при каждом рукопожатии будут генерироваться разные ключи. Nonces отправляются без какого-либо шифрования.

Клиент и точка доступа независимо получают PTK (парные транспортные ключи) как функцию двух одноразовых номеров, PSK и MAC-адресов точки доступа и клиента.

Клиент и точка доступа обмениваются MIC (напомним, что это MAC-адреса от криптоблока), чтобы убедиться, что никто не подделал одноразовые номера и что обе стороны правильно получили PTK.

Точка доступа шифрует GTK (групповой временный ключ) и отправляет его клиенту.

Клиент отправляет ACK (подтверждающее сообщение), чтобы указать, что он успешно получил GTK.

После завершения рукопожатия вся дальнейшая связь между клиентом и точкой доступа шифруется с помощью PTK.

GTK используется для сообщений, транслируемых по всей сети (т. е. отправляемых на широковещательный MAC-адрес, ff:ff:ff:ff:ff:ff ). GTK одинаков для всех в сети, поэтому каждый может шифровать/отправлять и расшифровывать/получать широковещательные сообщения.

На практике рукопожатие оптимизировано для 4-этапного рукопожатия, требующего обмена только 4 сообщениями между клиентом и точкой доступа.

Точка доступа отправляет ANonce, как и раньше.

Как только клиент получает ANonce, у него есть вся информация, необходимая для получения PTK, поэтому сначала он получает PTK. Затем он отправляет SNonce и MIC в точку доступа.

Как только точка доступа получает SNonce, она также может получить PTK. Затем он отправляет зашифрованные GTK и MIC клиенту.

Клиент отправляет ACK, чтобы указать, что он успешно получил GTK, как и раньше.

27.4. Атаки

При рукопожатии WPA2 все, кроме GTK, отправляется в незашифрованном виде. Напомним, что PTK получается из двух одноразовых номеров, PSK и MAC-адресов как точки доступа, так и клиента. Это означает, что злоумышленник, который подслушивает все рукопожатие, может узнать одноразовые номера и MAC-адреса. Если злоумышленник является частью сети WiFi (т. е. он знает пароль WiFi и сгенерировал PSK), то он знает все необходимое для получения PTK. Этот злоумышленник может расшифровать все сообщения и подслушать сообщения, а также зашифровать и внедрить сообщения.

Даже если злоумышленник не находится в сети WiFi (не знает пароль WiFi и не может сгенерировать PSK), он может попытаться взломать пароль WiFi. Для каждого угаданного пароля злоумышленник получает PSK из этого пароля, использует PSK (и другую незашифрованную информацию из рукопожатия) для получения PTK и проверяет, соответствует ли этот PTK значениям MIC. Если пароль WiFi имеет низкую энтропию, злоумышленник с достаточной вычислительной мощностью может подобрать пароль и узнать PTK.

27.5. Средства защиты: WPA2-Enterprise

Основная проблема, приводящая к атакам, описанным в предыдущем разделе, заключается в том, что каждый пользователь в сети использует одинаковую секретность (пароль WiFi) для получения секретных ключей. Чтобы решить эту проблему, каждому пользователю нужен свой уникальный источник секретности. Этот модифицированный протокол называется WPA2-Enterprise . AirBears2 — это пример WPA2-Enterprise, с которым вы, возможно, знакомы.

Вместо того, чтобы использовать один пароль WiFi для всех пользователей, WPA2-Enterprise предоставляет авторизованным пользователям уникальные имя пользователя и пароль. В WPA2-Enterprise до того, как произойдет рукопожатие, клиент подключается к защищенному серверу аутентификации и подтверждает свою личность на этом сервере, предоставляя имя пользователя и пароль. (Подключение к серверу аутентификации защищено с помощью TLS, который рассматривается в следующем разделе.) Если имя пользователя и пароль верны, сервер аутентификации представляет как клиенту, так и точке доступа случайный PMK (парный мастер-ключ) для использования вместо PSK. Рукопожатие происходит так же, как и в предыдущем разделе, но для получения PTK используется PMK (уникальный для каждого пользователя) вместо PSK (одинаковый для всех пользователей).

WPA-2 Enterprise защищает от атак из предыдущего раздела, поскольку PMK создается случайным образом сторонним сервером аутентификации и отправляется по зашифрованным каналам как на точку доступа, так и на клиент.