D-Link

Вопрос: Пример настройки беспроводной сети роутера (DIR-300NRU, DIR-320NRU, DIR-615/K1 — прошивка 1.4.x). С шифрованием WPA-PSK/WPA2-PSK mixed.

Ответ:

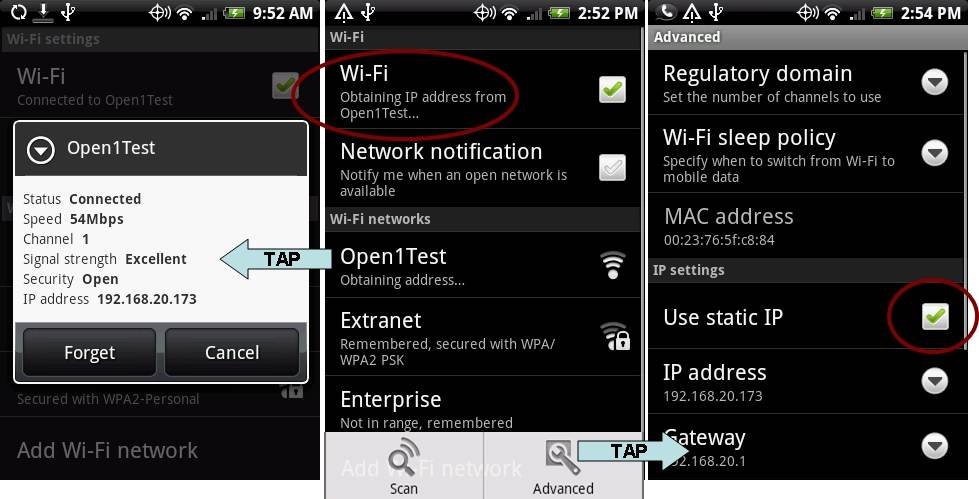

Для настройки беспроводной сети роутера необходимо, что бы компьютер был подключен к роутеру не по Wi-Fi, а кабелем Ethernet через один из LAN-портов роутера

Первый способ – с помощью мастера настройки.

Зайдите в web-интерфейс устройства и нажмите «Мастер настройки беспроводной сети»

Убедитесь, что стоит галочка «Включить беспроводное соединение» и нажмите «Далее»

На следующей странице измените название Вашей сети.Допустимо использовать буквы A-z, а также цифры 0-9. Выберите канал 1, 6 или 11.

Нажмите кнопку

В открывшемся окне выбирайте тип сетевой аутентификации «WPA-PSK/WPA2-PSKmixed»

Появятся дополнительные параметры, как показано ниже.

Ключ шифрования PSK- это Ваш пароль на Wi-Fi. Измените его. Использовать можно буквы A-z, а также цифры 0-9.

Нажмите «Далее».

В открывшемся окне нажмите «Сохранить»

На этом настройка завершена.

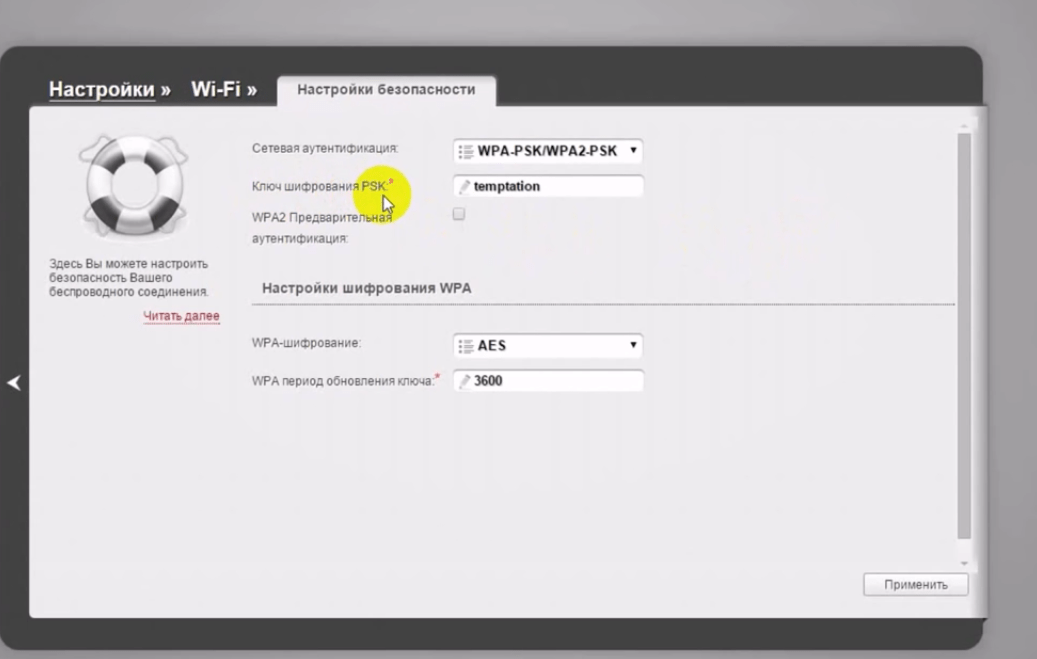

Второй способ – настройка вручную.

Зайдите на web-интерфейс устройства и нажмите клавишу «Расширенные настройки»

В открывшемся окне нажмите на кнопку «Общие настройки» в разделе «Wi-Fi»

Убедитесь, что стоит галочка «Включить беспроводное соединение». Если галочка на месте, нажмите кнопку «Назад» в левой части экрана. Если же нет, поставьте ее, нажмите «Изменить» и затем «Назад».

Если же нет, поставьте ее, нажмите «Изменить» и затем «Назад».

Переходите на основные настройки.

Здесь измените значение SSID на Ваше название беспроводной сети. Допустимо использовать буквы A-z, а также цифры 0-9.

Канал выбирайте 1, 6 или 11.

Далее нажмите «Изменить» и «Назад»

Переходите на настройки безопасности.

В открывшемся окне выбирайте тип сетевой аутентификации «WPA-PSK/WPA2-PSKmixed»

Появятся дополнительные параметры, как показано ниже.

Ключ шифрования PSK- это Ваш пароль на Wi-Fi. Измените его. Использовать можно буквы A-z, а также цифры 0-9.

Нажмите «Изменить»

В верхнем правом углу нажмите на кнопку «Система» и затем «Сохранить».

На этом настройка завершена.

Как обезопасить/защитить мою беспроводную сеть с помощью WPA-PSK/WPA2-PSK при использовании беспроводного маршрутизатора TP-Link 11N?

Требования к использованию

Дата последнего обновления: 08-31-2011 14:38:25 PM 597273

Эта статья подходит для:

TL-WDR3600 , TL-WR841N , TL-WR842N , TL-WDR3500 , TL-WR743ND , TL-WR940N , TL-WDR4900 , TL-WR741ND , TL-WR941ND , TL-WR843N , TL-WR740N , TL-WR710N , TL-WR840N , TL-WDR4300 , TL-WR841ND , TL-WR810N , TL-WR720N , TL-WR843ND , TL-WR702N , TL-WR700N , TL-WR842ND , TL-WR841HP , TL-WR1043ND , TL-WR1042ND

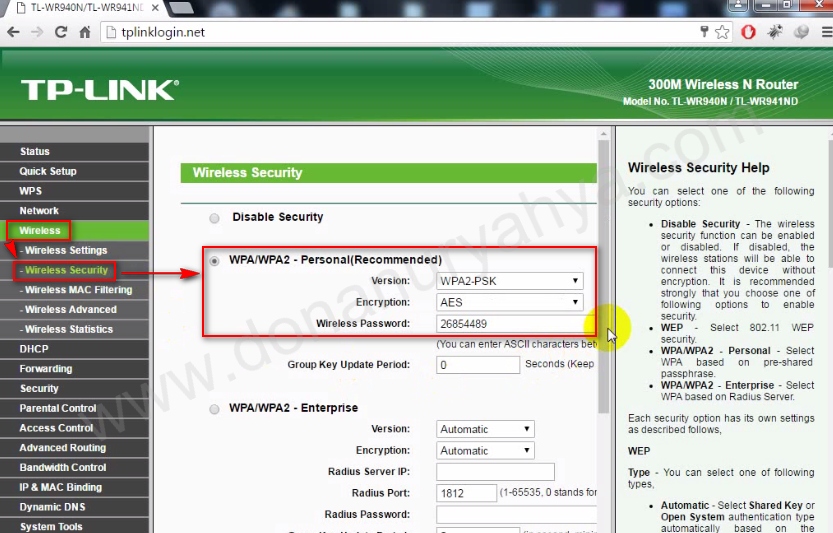

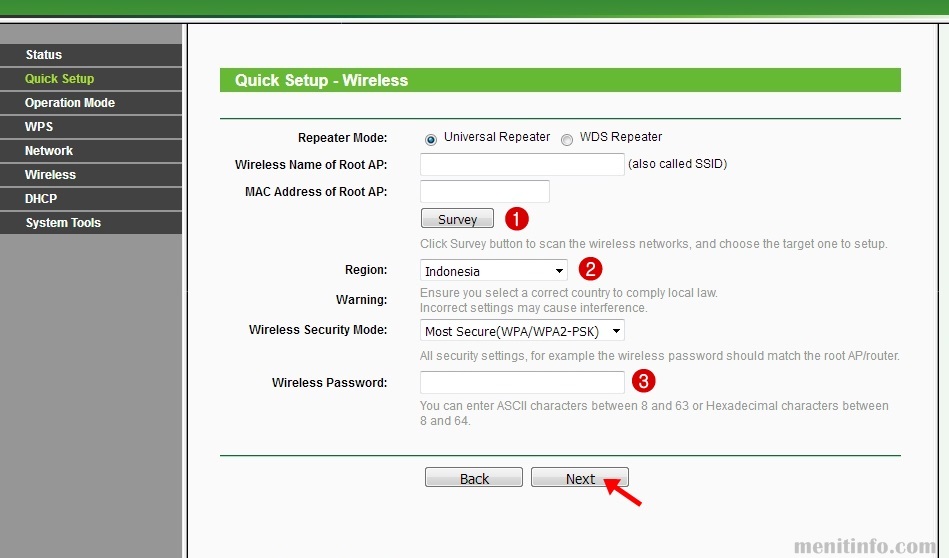

Шаг 1 Откройте веб-браузер, наберите IP -адрес маршрутизатора (192.168.1.1 по умолчанию) в адресной строке и нажмите Enter .

Шаг 2 Введите имя пользователя и пароль на странице авторизации, по умолчанию имя пользователя и пароль: admin .

Шаг 3 В меню слева выберите Wireless (Беспроводная связь) -> Wireless Settings (Настройки беспроводных сетей), откроется окно настройки беспроводных сетей.

Идентификатор SSID (имя беспроводной сети): задайте новое имя для вашей беспроводной сети

Канал: 1, 6 или 11 подойдут лучше, чем Auto (Авто).

Поставьте галочку в полях «Enable Wireless Router Radio» (» Включить беспроводной маршрутизатор «) и «Enable SSID Broadcast» (» Включить вещание SSID»).

Шаг 4

Примечание: После нажатия кнопки Save (Сохранить), появляется сообщение “Изменения настроек беспроводной сети начнут работать только после перезагрузки компьютера, пожалуйста, нажмите здесь, чтобы перезагрузить компьютер сейчас”. Вам не нужно перезагружать маршрутизатор, пока вы не завершите все настройки беспроводной сети.

Шаг 5 В меню слева выберите Wireless (Беспроводная связь) -> Wireless Security (Безопасность беспроводной сети), с правой стороны включите опцию WPA — PSK / WPA 2- PSK .

Version (Версия): WPA — PSK или WPA 2- PSK

Encryption (Шифрование): TKIP или AES

PSK Password (Предварительно выданный ключ): укажите пароль (длина предварительно выданного ключа от 8 до 63 символов.)

Шаг 6 Нажмите Save (Сохранить) для сохранения настроек.

Шаг 7 В меню слева выберите Systems Tools (Служебные программы) -> Reboot (Перезагрузка). Перезагрузите маршрутизатор для того, чтобы настройки вступили в силу.

Примечание: Если вы настраивали безопасность, то настройки безопасности должны быть такими же у клиента (беспроводной адаптер) для подключения к беспроводной сети (маршрутизатору).

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Что такое WPA2-PSK? — Scaler Topics

Обзор

Wi-Fi Protected Access (WPA) и Wireless Equivalent Privacy (WEP) , первые два протокола, используемые для защиты беспроводной связи, оказались недостаточными в результате многочисленных известных уязвимости по мере того, как беспроводные сети стали более широко использоваться. В результате был внедрен протокол Wi-Fi Protected Access 2 (WPA2) .

В результате был внедрен протокол Wi-Fi Protected Access 2 (WPA2) .

В этом документе сначала будут рассмотрены преимущества протокола Wi-Fi Protected Access 2 (WPA2) по сравнению с более ранними протоколами, использовавшимися для защиты беспроводных сетей, а также его уязвимости.0005 адресов . Затем будут рассмотрены различные способы использования протокола Wi-Fi Protected Access 2 (WPA2) для защиты беспроводной сети .

Scope

- В этой статье мы узнаем о WPA2-PSK, о том, как работает протокол WPA2, и о его недостатках безопасности.

- После этого мы рассмотрим разработку нескольких протоколов безопасности беспроводной сети.

- Наконец, мы увидим лучшие альтернативы WPA2-PSK.

Что такое WPA2-PSK?

Защищенный доступ Wi-Fi 2 — Pre-Shared-Key , часто известный как WPA2-Personal, представляет собой тип шифрования, использующий либо TKIP (протокол целостности временного ключа), либо , либо AES (расширенный стандарт шифрования). Механизм шифрования для защиты доступа к сети и передачи данных. Без корпоративного сервера аутентификации он предназначен для защиты сетей домашних пользователей и небольших офисов. Введя кодовую фразу на простом английском языке длиной от восьми до 63 символов, пользователь может использовать WPA2-PSK для шифрования сети.

Механизм шифрования для защиты доступа к сети и передачи данных. Без корпоративного сервера аутентификации он предназначен для защиты сетей домашних пользователей и небольших офисов. Введя кодовую фразу на простом английском языке длиной от восьми до 63 символов, пользователь может использовать WPA2-PSK для шифрования сети.

Как работает WPA2-PSK?

WPA2-PSK требуется маршрутизатор с парольной фразой , длина которой должна составлять от 8 до 63 символов для шифрования данных сети . Он использует систему под названием

Хотя WPA2-PSK (TKIP) можно использовать со старыми устройствами, не поддерживающими WPA2-PSK (AES), WPA2-PSK (AES) безопаснее.

Как только пользователь подключается к маршрутизатору , он должен ввести пароль для подтверждения своей личности . Если пароль введен правильно, пользователь подключается к сети Wifi .

Пользователи могут защитить свои данные во время их передачи через Wi-Fi между маршрутизатором и другими сетевыми устройствами с помощью WPA2-PSK . Благодаря этому самому последнему поколению безопасности Wi-Fi все подключенные устройства могут получить доступ к одному и тому же ключу. WPA2-PSK — это другое название WPA2 Personal .

Эволюция протокола безопасности беспроводной сети

При рассмотрении возможности передачи данных через беспроводную сеть безопасность беспроводной сети является решающим фактором. Потеря данных, установка вирусов, кража учетных данных и другие проблемы могут быть результатом небезопасной передачи данных . Прежде чем перейти к WPA2-PSK , важно понять разработку основных протоколов безопасности беспроводных сетей и их конфигурации, включая WPA, AES, WPA3, TKIP, WPA2 и WEP .

Прежде чем перейти к WPA2-PSK , важно понять разработку основных протоколов безопасности беспроводных сетей и их конфигурации, включая WPA, AES, WPA3, TKIP, WPA2 и WEP .

WEP

WEP, или Wired Equivalent Privacy , был первым стандартом безопасности беспроводной сети, выпущенным в 1997 году.

WPA

Альянс Wi-Fi постоянно вносил изменения в WEP в ответ на его недостатки, что привело к WPA в 2003 году. WPA основан на TKIP, который использует 128-битные ключи значений и Проверки целостности сообщения для каждого пакета данных (MIC) . Несмотря на то, что злоумышленникам было сложнее декодировать данные, злоумышленники, тем не менее, смогли это сделать из-за недостатков в некоторых компонентах WPA.

WPA2

Только в 2006 году WPA2, основанный на Надежная сеть безопасности (RSN) стала требованием для всех новых беспроводных устройств. Введение CCMP , в котором использует алгоритмы AES , является основным различием между WPA2 и WPA. Ключи, используемые AES, могут иметь длину 128, 192 или 256 бит . В результате его невозможно сломать даже большой силой. Существует два режима WPA2: WPA2-PSK и WPA2-Enterprise .

WPA3

WPA3 — третья версия WPA, выпущенная в 2018 году. Корпоративная версия WPA3 заменяет MAC в WPA2 на 256-битный AES GCM и SHA-384 . Наряду с минимальным алгоритмом шифрования AES-128, PSK заменен на SAE (Simultaneous Authentication of Equals) .

TKIP

Чтобы избежать атак коллизий , TKIP генерирует отдельный 48-битный уникальный идентификатор для каждой дейтаграммы и использует увеличивающуюся длину ключа до 128 бит . Из-за очень длительного времени репликации 48-битного серийного номера , TKIP также помогает снизить вероятность повторных атак. Однако, поскольку все, что нужно злоумышленнику, — это ключ проверки, он открыт для атаки.

Из-за очень длительного времени репликации 48-битного серийного номера , TKIP также помогает снизить вероятность повторных атак. Однако, поскольку все, что нужно злоумышленнику, — это ключ проверки, он открыт для атаки.

AES

AES использует протокол CCMP для шифрования открытого текста в зашифрованное сообщение , а не потоковое шифрование. Из-за повышенной сложности расшифровки данных хакерами имеет размер ключа до 256 бит.

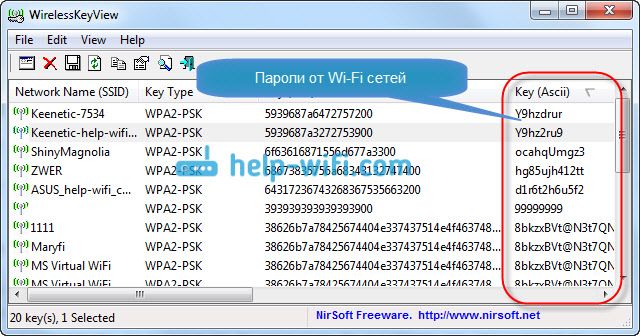

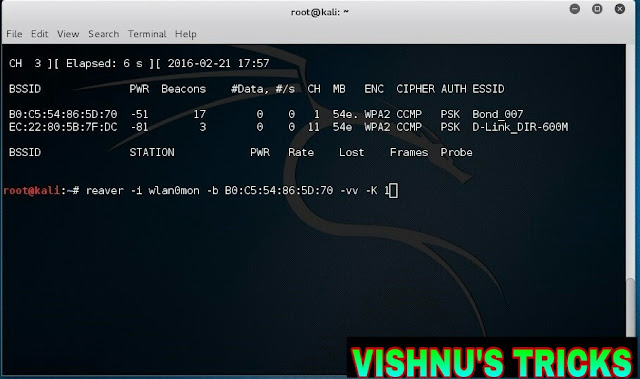

Уязвимости WPA2-PSK

Для сетей в небольших компаниях и домах WPA2-PSK создан для того, чтобы пользователи могли чувствовать себя защищенными при подключении к нему. Хотя WPA2-PSK является безопасным , он распространяет пароль для всех пользователей, что позволяет злоумышленнику отслеживать сеть.

Из-за простоты и необходимости только одного пароля WPA2-PSK часто используется в общественных местах, таких как аэропорты, библиотеки и колледжи. Однако, если ваш WPA2-PSK взломан, хакер получит легкий доступ к вашей сети и сможет выполнять следующие вредоносные действия:

Однако, если ваш WPA2-PSK взломан, хакер получит легкий доступ к вашей сети и сможет выполнять следующие вредоносные действия:

- Подмена коммутатора.

- Атаки STP (протокол связующего дерева).

- Подмена DHCP или динамической конфигурации хоста.

- Подмена управления доступом к среде (MAC).

- Двойная маркировка.

- Подмена ARP (протокола разрешения адресов).

Со стороны каждого пользователя требуется честность, чтобы скрыть пароль на своем устройстве при использовании одного пароля для доступа к сети. Причина этого в том, что если учетная запись одного пользователя скомпрометирована, то все пользователи уязвимы для взлома .

Если хакеру удастся заполучить предварительный общий ключ и записать рукопожатие ключа при входе пользователя в сеть, он может запустить грубая сила нападения, такие как атаки по словарю и декодирование все коммуникации устройства.

Различные параметры безопасности WPA2-PSK

Wi-Fi-маршрутизаторы предоставляют широкий спектр параметров безопасности WPA-PSK . Вот некоторые из них:

WPA2-PSK (TKIP)

WPA2-PSK (TKIP) — это беспроводной безопасный протокол , который объединяет CCMP с алгоритмом шифрования данных TKIP . Он создает ключи шифрования, комбинируя SSID с предварительных общих ключей . Несмотря на то, что это не безопасный протокол, его можно использовать для подключения к старому оборудованию, которое не может подключиться к самому современному стандарту WPA2-PSK (AES) .

WPA2-PSK (AES)

При этом используется новейшая технология шифрования AES, и это самая безопасная из доступных персональных версий WPA2. Длинные пароли используются WPA2-PSK (AES) для защиты данных, обеспечивая домашних пользователей гораздо более безопасной системой . Однако, поскольку WPA2 требует большей вычислительной мощности для защиты сетей, пользователи, использующие устаревшее оборудование, могут заметить снижение скорости сети .

Однако, поскольку WPA2 требует большей вычислительной мощности для защиты сетей, пользователи, использующие устаревшее оборудование, могут заметить снижение скорости сети .

WPA2-PSK (TKIP/AES)

Если машина пользователя не поддерживает AES , он часто использует WPA2-PSK (TKIP/AES) . Использование WPA2-PSK (TKIP/AES) вместо WPA2-PSK (AES) может потребовать от пользователей более медленной отправки данных , что может привести к снижению производительности.

Преимущества и недостатки WPA2-PSK

Хотя WPA2-PSK является распространенным методом повышения безопасности беспроводной сети , он не безупречен . Ниже приведены некоторые преимущества и недостатки WPA2-PSK:

Преимущества

- Использует метод шифрования AES для обеспечения дополнительной степени безопасности .

- Устраняет опасность использования общего пароля.

- Этот стандарт беспроводной безопасности совместим как с новыми, так и со старыми устройствами, поскольку поддерживает протоколы TKIP и AES.

Недостатки

- Единственным недостатком WPA2 является количество вычислительной мощности, необходимой для защиты вашей сети.

- Сети с высоким сетевым трафиком испытывают снижение производительности .

- Виноваты в этом старые точки доступа, которые были разработаны и построены до WPA2 и интегрировали WPA2 только через обновление прошивки.

- Чтобы уменьшить снижение скорости, большинство новых точек доступа получили более компетентное аппаратное обеспечение.

Лучшие альтернативы WPA2-PSK

WPA2-PSK достаточно безопасен для домашней сети, поскольку пользователи могут изменять свои пароли если они считают, что к их сети имеет доступ неавторизованный человек.

Однако WPA2-Enterprise может использоваться для предоставления уникальных паролей каждому участнику и для предотвращения доступа к сети в целом, если пользователи не могут поставить под угрозу безопасность. Он разделяет сеть в соответствии с пользователем. Хотя развертывание 802.1x усложняется из-за использования RADIUS , его можно использовать для более высоких уровней безопасности, поскольку он допускает аутентификацию на основе сертификатов , а не учетные данные.

Сравнение WPA-PSK и WPA2-PSK

- По сравнению с WPA-PSK, WPA2-PSK обеспечивает быстрое подключение к Интернету.

- В то время как WPA-PSK использует программную защиту, WPA2-PSK использует аппаратный модуль безопасности .

- WPA2-PSK использует новейшую технологию безопасности WPA2 в дополнение к Шифрование TKIP или AES , а WPA-PSK поддерживает только шифрование TKIP.

- Благодаря более длинным паролям, чем WPA-PSK, WPA2-PSK более безопасен .

Заключение

- Мы должны установить нашу сетевую безопасность на максимально возможный уровень в сегодняшней среде беспроводной сети , чтобы гарантировать, что никто не сможет получить доступ к нашей сети.

- WPA3 должен использоваться пользователями для улучшения аутентификации и шифрования, в то время как облегчение соединений .

- Метод аутентификации WPA2-PSK был заменен на WPA3-SAE (одновременная аутентификация равных) .

Как именно работает WPA2-PSK?

спросил

Изменено 2 года, 6 месяцев назад

Просмотрено 11 тысяч раз

Я пытаюсь понять, как работает PSK.

Вот что я знаю на данный момент:

- PSK — это просто пароль, который вы вводите для подключения к маршрутизатору в вашем доме, PSK хранится на маршрутизаторе.

- Вы комбинируете PSK с SSID маршрутизатора и хешируете его, а затем, я думаю… вы отправляете его для аутентификации? Было сказано, что результирующий ключ всегда будет уникальным для каждого сеанса, но как он будет уникальным, если PSK и SSID всегда одинаковы?

- Он использует AES для шифрования… что-то

Так может ли кто-нибудь рассказать мне, как работает аутентификация WPA2-PSK по шагам?

- wpa2-psk

2

Для получения подробного описания лучше всего обратиться к RFC, как предлагалось ранее. Есть упрощающие обзоры, как этот рисунок. Еще один полезный пост может быть таким. Важный момент, который отсутствует в вашем описании, заключается в том, что ключ, полученный из SSID и PSK, известен как «парный главный ключ». Это не фактический ключ, который используется для шифрования. Вместо этого вы можете использовать его для вычисления секретного ключа сеанса без передачи ключа сеанса по сети. Именно для этого используются ANounce и SNounce. Затем, отправляя зашифрованные сообщения на шагах 3 и 4, точка доступа и станция доказывают друг другу, что они знают PMK.

Это не фактический ключ, который используется для шифрования. Вместо этого вы можете использовать его для вычисления секретного ключа сеанса без передачи ключа сеанса по сети. Именно для этого используются ANounce и SNounce. Затем, отправляя зашифрованные сообщения на шагах 3 и 4, точка доступа и станция доказывают друг другу, что они знают PMK.

Если вы делитесь секретом с кем-то, вы всегда можете использовать его для аутентификации друг друга и вычисления сеансового ключа. Вы просто генерируете случайное число, отправляете его своему партнеру (зашифрованное с помощью секрета). Партнер расшифровывает его, увеличивает на единицу и отправляет сообщение обратно (опять же, зашифрованное). Затем вы проверяете, что вы получаете то, что вы отправили, плюс один.

Аналогично для генерации сеансового ключа. Обе стороны генерируют случайное значение, обменивают его. Сеансовый ключ может быть HMAC (random1+random2+secret). Даже если подслушиватель знает random1+2, он не может сгенерировать ключ, потому что не знает секрета.