Защита WiFi с помощью WPA3, отличия от WPA2

Автор Исхаков Максим На чтение 3 мин. Просмотров 82 Опубликовано

Большинство угроз для WiFi были вызваны человеческими ошибками. Если злоумышленник смог атаковать сеть, это значит, что ее владелец не предпринял соответствующих мер для защиты, например, не установил надежный пароль. Хакеры, способные взломать частную сеть, существовали всегда, но сами атаки случались очень редко. Поэтому не было большого спроса на разработку и выпуск нового стандарта безопасности. Но, как мы все знаем, в конце концов, все хорошее заканчивается.

2018-19 года стали годами, когда все изменилось, хакеры становились более интеллектуальными и изворотливыми, обнаруживались новые уязвимости. Самой большой жертвой стал протокол WPA2, который пострадал от атаки под названием “KRACK“. Это очень плохо для пользователей WiFi, потому что KRACK влияет на каждую точку доступа, использующую WPA/WPA2. Эта атака позволяет любому хакеру выступать в качестве посредника между пользователем и точкой доступа WiFi, обслуживающей соединение.

Публичные сети WiFi всегда были небезопасны, так как они не предлагали встроенного шифрования подключенным к ним устройствам. WPA/WPA2 шифрование имеет уязвимости, которые хакер, получив доступ к сети, может видеть, перехватывать данные за счет них и расшифровывать WiFi трафик, проходящий между компьютерами и точками доступа. По этой причине возникло слишком много паники вокруг безопасности текущих беспроводных сетей, нужно было что-то делать, поэтому был разработан WPA3.

Чем WPA3 отличается от других?

WPA3 значительно обезопасит WiFi соединения несколькими способами, ключевыми моментами которых являются:

- Защита от атак грубой силы и словарные атаки

Если вы из тех людей, которые используют один пароль для всех аккаунтов, то пора все изменить. В настоящее время наиболее распространенными паролями считаются, как ни странно, ‘пароль’, ‘qwerty’ и ‘12345678’. Словари для словарных атак систематически пополняются и для этого не нужно быть гением. В интернете есть сотни учебных пособий, которые предлагают простое пошаговое руководство, как взломать сети. Но WPA3 оставил эту проблему в прошлом. Протокол ввел ограничение на то, сколько раз вы можете ввести пароль, дальнейшие попытки будут заблокированы. - Более надежное шифрование

WPA2 требует 64-битного или 128-битного ключа шифрования, но WPA3 использует 192-битное. Это необходимо для защиты сетей WiFi с высокими требованиями к безопасности. - Упрощение безопасности IoT

WPA3 протокол упрощает процесс настройки интернет-вещей, которые имеют ограниченный или нулевой интерфейс, например, смарт-замки, голосовые помощники, лампочки и т.д. Поскольку устройства IoT редко имеют дисплей, их довольно сложно настроить для оптимальной безопасности. В конце концов, нельзя просто ввести пароль в интеллектуальную лампочку, что приводит к их уязвимости. Хакеры могут, например, получить доступ к смарт-колонкам в вашей спальне и включить музыку, когда им захочется. Протокол WPA3 существенно повысил безопасность для IoT-устройств и преодолел эту проблему.

Публичный Wi-Fi

Как мы все знаем, общественные WiFi сети всегда менее безопасны, чем частные зашифрованные. Отчасти это связано с ограничением возможностей открытых сетей и тем фактом, что владельцы кафе, гостиниц и т.д., как правило, не являются экспертами сетевой безопасности. WPA3 улучшает приватность пользователей с помощью индивидуального шифрования данных.

WPA3 использует беспроводное шифрование, которое позволяет подключаться к открытой сети без общего и открытого ключа (PSK). Это важно, потому что PSK может предоставить хакерам легкий доступ к ключам шифрования трафика (TEK), позволяя им получить доступ к потоку данных. Другими словами, этот протокол предотвратит от шпионажа в вашем веб-браузере, пока вы наслаждаетесь своим кофе.

Максимальная защита Wi-Fi сети и роутера от других пользователей и взлома

Так сложилось, что многие несерьезно относятся к защите своей домашней Wi-Fi сети и самого маршрутизатора. В лучшем случае Wi-Fi сеть защищена каким-то паролем, а заводской пароль маршрутизатора изменен. Но и это бывает не всегда. Очень часто пользователи оставляют Wi-Fi сеть полностью открытой. По доброте душевной, или просто лень устанавливать, а потом еще и вводить этот пароль – я не знаю. Но это очень глупо.

Я думаю, что многие просто не понимают, чем может быть опасно подключение других пользователей, или что еще хуже – злоумышленников к их Wi-Fi сети. Вот представим, что у нас есть домашняя беспроводная сеть. Пускай она защищена паролем, или полностью открыта. Но путем взлома, или простого подключения (если сеть не защищена), к ней подключились другие пользователи. У этих пользователей скорее всего нет плохих намерений. Им не интересны наши личные файлы и у них нет цели нам как-то навредить. Просто подключись к чужому Wi-Fi и пользуются интернетом.

Вроде ничего страшного, нам же не жалко. Но нужно понимать, что эти чужие устройства создают нагрузку на наш маршрутизатор. Он начинает медленно работать. Падает скорость соединения. А если они качают/раздают торренты? Или в онлайн игры играют? Это большая нагрузка на сеть и роутер. Он может вообще зависать, глючить и т. д. Но это еще пол беды. Если у нас настроена локальная сеть, открыт доступ к каким-то файлам на компьютере, то все кто подключен к вашему роутеру тоже могут получить доступ к вашим файлам. А это уже как минимум неприятно. А пароль администратора на маршрутизаторе вы сменили? Если нет, то у этих других пользователей есть доступ к настройкам роутера. И они вообще могут сменить/поставить пароль на Wi-Fi. На ваш Wi-Fi. И вам придется сбрасывать настройки роутера и все заново настраивать.

А ведь могут быть более серьезные проблемы. Особенно, когда из-за плохой защиты вашей беспроводной сети к ней получит доступ какой-то злоумышленник. Он, например, может совершать какие-то противоправные действия через ваше подключение. Например, размещать, или загружать какие-то запрещенные файлы. А отвечать за это скорее всего придется именно вам. Так же через маршрутизатор можно получить доступ к вашим устройствам и информации, которая на них храниться.

Разумеется, что любую Wi-Fi сеть можно взломать. И 100% защиты нет. Но вряд ли кто-то станет тратить время и силы на то, чтобы получить доступ к обычной домашней Wi-Fi сети. Если, конечно, вы не храните сверх секретную информацию и конкретно ваша беспроводная сеть не представляет особый интерес для злоумышленников. Поэтому, я всем рекомендую как минимум устанавливать хороший пароль на Wi-Fi и на сам маршрутизатор. Но кроме этого у меня есть еще несколько рекомендаций, которые позволят вам максимально защитить свою беспроводную сеть и маршрутизатор от других пользователей (в лице соседей, злоумышленников и т. д.) и взлома.

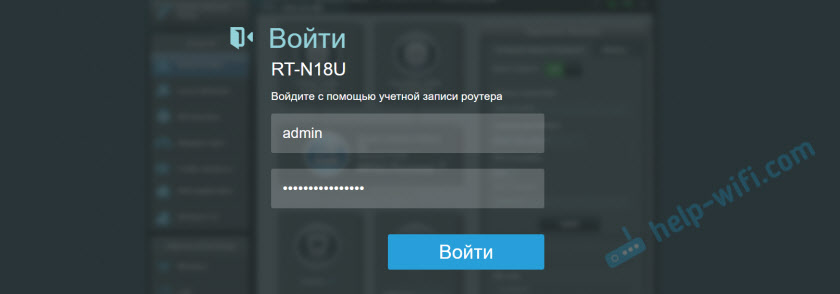

Для изменения настроек безопасности маршрутизатора необходимо зайти в его веб-интерфейс. Этот процесс (как и процесс смены других параметров) отличается в зависимости от производителя, модели, или прошивки роутера. Поэтому даю ссылку на универсальную инструкцию: как зайти в настройки роутера. Там есть вся необходимая информация.

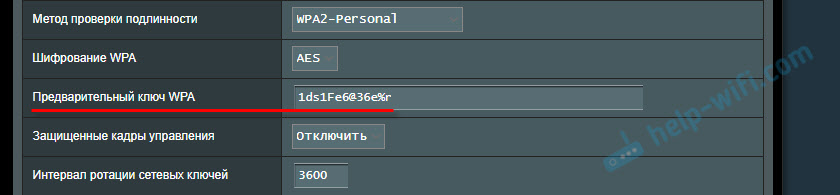

Установите надежный пароль Wi-Fi сети

Ваша Wi-Fi сеть должна быть защищена паролем. Хорошим паролем. Никаких «11111111», «12345678», «qwertyui» и т. д. Не поленитесь придумать надежный пароль, в котором будут заглавные буквы, цифры и специальные знаки (~ ! @ # $ % & * ). Так же не поленитесь записать этот пароль, чтобы потом в комментариях не спрашивать: а как узнать пароль от своего Wi-Fi?

Да, такие пароли не совсем удобно вводить при подключении устройств. Но так ли часто вы подключаете новые устройства? Думаю, что нет.

Настройки безопасности беспроводной сети – это не только пароль. Нужно в настройках выбрать современный и надежный тип безопасности и шифрования беспроводной сети. Если у вас нет желания смотреть отдельную статью на эту тему, то скажу, что лучше ставить WPA2 — Personal с шифрованием AES.

Если вы не знаете как установить, или сменить пароль на Wi-Fi на своем маршрутизаторе, то смотрите статью как защитить сеть Wi-Fi паролем. Если в статье вы не найдете инструкций для своего маршрутизатора, то воспользуйтесь поиском по сайту. Если и там ничего не найдете, то оставьте свой вопрос в комментариях. Только напишите модель. Я постараюсь подсказать, как и где можно поменять пароль на вашем устройстве.

Сюда еще хочу добавить, что желательно менять имя беспроводной сети (SSID). Придумайте какое-то оригинальное имя. Так вы не потеряете свою сеть среди других соседних сетей.

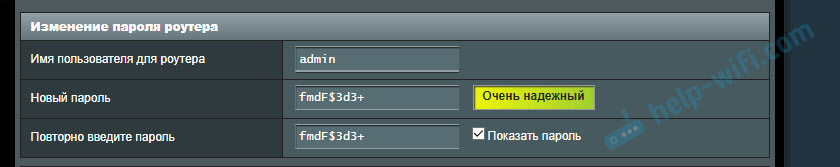

Защитите настройки маршрутизатора паролем

Этот пароль никак не относится к Wi-Fi. Он используется исключительно для защиты настроек роутера. Чтобы никто кроме вас не смог зайти в веб-интерфейс роутера и сменить там какие-то настройки. Как правило, устанавливается логин и пароль (иногда только пароль). На некоторых роутерах он установлен по умолчанию. Обычно используется admin/admin. Если по умолчанию пароль не установлен, то в процессе первой настройки роутер предлагает установить его. Но это в любой момент можно сделать в панели управления.

После установки/смены пароль, его нужно будет вводить каждый раз, когда вы будете заходить в веб-интерфейс.

На эту тему я уже подготовил отдельную статью: как на роутере поменять пароль с admin на другой. Там я показывал, как установить пароль на роутерах ASUS, D-Link, TP-Link, ZyXEL.

Отключите функцию WPS

С помощью WPS можно быстро и без ввода пароля подключать устройства к беспроводной сети. Но как показывает практика, WPS мало кто пользуется. Можно найти много материалов, где написано о разных проблемах с безопасностью функции WPS. Поэтому, для защиты роутера от взлома, эту функцию лучше отключить.

Кроме этого, я замечал, что из-за WPS очень часто не удается подключить некоторые устройства к Wi-Fi, или настроить маршрутизатор в режиме моста.

Как работает WPS и как отключить его, я писал здесь: https://help-wifi.com/sovety-po-nastrojke/chto-takoe-wps-na-wi-fi-routere-kak-polzovatsya-funkciej-wps/

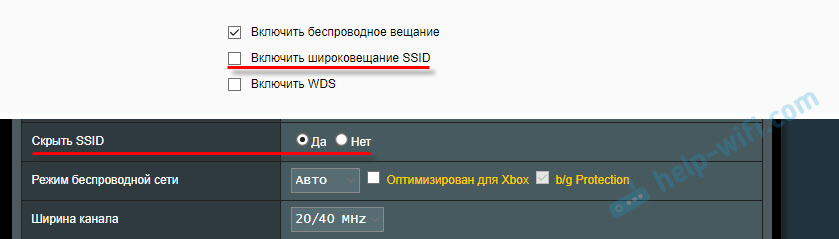

Спрячьте Wi-Fi сеть от посторонних глаз

В настройках Wi-Fi сети на маршрутизаторе есть такая функция как «Скрыть SSID» (Hide SSID), или «Отключить широковещание SSID». После ее активации устройства перестанут видеть вашу Wi-Fi сеть. А чтобы к ней подключиться, нужно будет указать не только пароль, но и имя самой сети (SSID). А это дополнительная защита.

Эта настройка обычно находится в разделе с настройками беспроводной сети. Можете посмотреть, например, как сделать Wi-Fi сеть невидимой на роутерах TP-Link. После этого вам может пригодиться инструкция, в которой я показывал как подключиться к скрытой Wi-Fi сети.

Настройте фильтрацию по MAC-адресам

Не уверен, что эта функция есть в каждом маршрутизаторе, но думаю, что должна быть. MAC-адрес – уникальный адрес Wi-Fi адаптера (модуля). То есть, у каждого устройства он свой. В настройках роутера можно прописать MAC-адреса тех устройств, которые могут подключаться к вашей сети (создать белый список адресов). Если MAC-адреса устройства в списке нет – оно к сети не подключиться.

Это наверное самая эффективная защита маршрутизатора. Неудобство лишь в том, что при подключении новых устройств придется заходить в настройки роутера и прописывать их MAC-адреса.

Немного об этих настройках я рассказывал в статье как заблокировать устройство (Wi-Fi-клиента) на роутере по MAC-адресу. Только там я создавал черный список устройств (которым запрещено подключаться), а в нашем случае нужно создавать белый список MAC-адресов устройств (которым разрешено подключаться).

Дополнительные рекомендации

Еще несколько советов, которые помогут сделать ваш роутер еще более защищенным.

- Обновляйте прошивку маршрутиазтора. В новых версиях программного обеспечения могут быть улучшены не только какие-то функции, или стабильность работы, но и безопасность.

- Брандмауэр, Антивирус, Межсетевой экран, Защита DoS – все, или некоторые подобные функции присутствуют в современных маршрутизатора. Обычно, они включены по умолчанию. Не отключайте их без необходимости и не меняйте настройки.

- Удаленный доступ к роутеру – это управление роутером через интернет. Если вы не используете эту функцию, то ее лучше отключить.

- Время от времени меняйте пароль Wi-Fi сети.

- Проверяйте, нет ли чужих устройств в списке подключенных клиентов на вашем роутере. Как посмотреть: кто подключен к роутеру ASUS, кто подключен к роутеру D-Link, кто подключен к роутеру TP-Link.

Все эти базовые настройки помогут вам залатать основные «дыры» в безопасности вашего роутера и Wi-Fi сети, которую он раздает. Думаю, что для домашних Wi-Fi сетей этих рекомендаций более чем достаточно.

DragonBlood / Инфосистемы Джет corporate blog / Habr

Несмотря на то, что новый стандарт WPA3 еще толком не введен в эксплуатацию, недостатки безопасности в этом протоколе позволяют злоумышленникам взломать пароль Wi-Fi.

Протокол Wi-Fi Protected Access III (WPA3) был запущен в попытке устранить технические недостатки протокола WPA2, который долгое время считался небезопасным и уязвимым для KRACK-атаки (Key Reinstallation Attack). Хотя WPA3 опирается на более безопасное рукопожатие, известное как Dragonfly, которое направлено на защиту сетей Wi-Fi от автономных атак по словарю (офлайн-перебор), исследователи безопасности Mathy Vanhoef и Eyal Ronen обнаружили слабые места в ранней реализации WPA3-Personal, которые могут позволить злоумышленнику восстановить Wi-Fi-пароли, злоупотребляя таймингами или побочным кешем.

«Злоумышленники могут прочитать информацию, которую, как предполагалось, WPA3 безопасно шифрует. Это может быть использовано для кражи конфиденциальной информации, такой как номера кредитных карт, пароли, сообщения чата, электронные письма и т. д.»В опубликованном сегодня исследовательском документе, названном DragonBlood, исследователи подробно рассмотрели два типа недостатков проектирования в WPA3: первый ведет к атакам с понижением рейтинга, а второй — к утечкам побочного кеша.

Атака по побочному каналу на основе кеша

Алгоритм кодирования пароля в Dragonfly, также известный как алгоритм «охоты и клевания» (hunting and pecking), содержит условные ветви. Если злоумышленник может определить, какая ветвь ветви if-then-else была взята, он может узнать, был ли найден элемент пароля в конкретной итерации этого алгоритма. На практике было обнаружено, что если злоумышленник может запустить непривилегированный код на компьютере-жертве, возможно использовать атаки на основе кеша, чтобы определить, какая ветвь была предпринята в первой итерации алгоритма генерации пароля. Эта информация может быть использована для выполнения атаки с разделением пароля (это похоже на автономную атаку по словарю).

Защита заключается в замене условных ветвей, которые зависят от секретных значений, утилитами выбора с постоянным временем. Реализации должны также использовать вычисление символа Лежандра с постоянным временем.

Атака по побочному каналу на основе синхронизации

Когда рукопожатие Dragonfly использует определенные мультипликативные группы, алгоритм кодирования пароля использует переменное число итераций для кодирования пароля. Точное количество итераций зависит от используемого пароля и MAC-адреса точки доступа и клиента. Злоумышленник может выполнить удаленную временную атаку на алгоритм кодирования пароля, чтобы определить, сколько итераций потребовалось для кодирования пароля. Восстановленная информация может быть использована для выполнения парольной атаки, которая похожа на автономную словарную атаку.

Чтобы предотвратить атаку на основе синхронизации, реализации должны отключить уязвимые мультипликативные группы. С технической точки зрения, группы MODP 22, 23 и 24 должны быть отключены. Также рекомендуется отключить группы MODP 1, 2 и 5.

Эта уязвимость также отслеживается с использованием идентификатора CVE-2019-9494 из-за схожести реализации атаки.

WPA3 downgrade

Поскольку 15-летний протокол WPA2 широко использовался миллиардами устройств, широкое распространение WPA3 не произойдет в одночасье. Для поддержки старых устройств сертифицированные WPA3 устройства предлагают «переходный режим работы», который можно настроить для приема соединений с использованием как WPA3-SAE, так и WPA2.

Исследователи считают, что переходный режим уязвим для атак с понижением рейтинга, которые злоумышленники могут использовать для создания мошеннической точки доступа, поддерживающей только WPA2, что заставляет устройства, поддерживаемые WPA3, подключаться с помощью небезопасного четырехстороннего рукопожатия WPA2.

«Мы также обнаружили атаку с понижением рейтинга против самого рукопожатия SAE («Одновременная аутентификация равных», обычно известного как «Стрекоза»), где мы можем заставить устройство использовать более слабую эллиптическую кривую, чем обычно», — говорят исследователи.Более того, позиция «человек посередине» не нужна для проведения атаки с понижением рейтинга. Вместо этого злоумышленникам нужно знать только SSID сети WPA3-SAE.

Исследователи сообщили о своих результатах Wi-Fi Alliance, некоммерческой организации, которая сертифицирует стандарты WiFi и продукты Wi-Fi на соответствие, которые признали проблемы и работают с поставщиками для исправления существующих устройств, сертифицированных WPA3.

PoC

В качестве подтверждения концепции исследователи в скором времени выпустят следующие четыре отдельных инструмента (в репозиториях GitHub с гиперссылкой ниже), которые можно использовать для проверки уязвимостей.

Dragondrain — инструмент, который может проверить, в какой степени точка доступа уязвима для Dos-атак на рукопожатие WPA3 Dragonfly.

Dragontime — экспериментальный инструмент для проведения временных атак против рукопожатия Dragonfly.

Dragonforce — экспериментальный инструмент, который получает информацию для восстановления после временных атак и выполняет парольную атаку.

Dragonslayer — инструмент, который осуществляет атаки на EAP-pwd.

Dragonblood: A Security Analysis of WPA3’s SAE Handshake

Сайт проекта — wpa3.mathyvanhoef.com

WPA3 – новый уровень безопасности WiFi 802.11

Статья обновлена 27.06.2018, в связи с официальной публикацией стандарта WPA3 1.08 января 2018 года организация Wi-Fi Alliance анонсировала выход в 2018 году нового стандарта безопасности – WPA3. 25 июня состоялась официальная публикация стандарта.

Что нового, как готовиться к переходу, на что обратить внимание – посмотрим и разберёмся.

Почему WPA2 нам больше не друг

WPA2 – протокол-долгожитель. Сформировался он полтора десятка лет назад, вобрав в себя все имеющиеся на тот момент наработки по защите от проблем WEP-шифрования, предложения по укреплению защиты management-кадров из 802.11i, а также некоторые другие моменты. С конца 2004 года данный протокол начал внедряться везде, и быстро стал стандартом, закрывшим проблему с безопасностью массовых WiFi-сетей, ранее бывшую нарицательной. Это было банально необходимо, чтобы спасти технологию, т.к. на тот момент работа поверх WiFi расценивалась без VPN/IPsec как что-то несерьёзное, ведь “спокойно кто угодно ломанёт”. Байки про “зачем платить за инет, цепляешься за соседский WiFi и через три минуты сидишь через него на халяву” также с приходом WPA2 куда-то пропали.

Однако технологии не стоят на месте, и у WPA2 со временем тоже обнаружились и накопились проблемы в самом протоколе, не решаемые патчами конкретной реализации WPA2.

Одна из них – атака KRACK.

Атака KRACK (Key Reinstallation Attack)

Подробное описание этой атаки, появившейся осенью 2017 года, есть на отдельном сайте, поэтому ограничимся кратким описанием проблемы.

Атака KRACK эксплуатирует то, что для защиты каждой новой сессии к конкретной точке доступа нет полноценной перегенерации ключевого материала. Соответственно, была найдена возможность повторно использовать nonce, а это дало возможность расшифровки трафика без доступа к PSK. Список систем, подпадающих под KRACK, содержит практически всё, что бывает в природе.

В реальности атака, кстати, если используется WPA-TKIP / GCMP, будет ещё серьёзнее по возможностям, т.к. можно будет ещё и “на лету” подделывать пакеты в сессии.

Защита проста – установить обновления ПО, не допускающие повторное использование nonce. И на точку доступа, и на клиентское устройство – иначе возможность атаки сохранится. Ну и, безусловно, переставать использовать наследие до-WPA2-времён – TKIP; он менее надёжен, чем стандартный вариант с AES-CCMP.

Несмотря на то, что прошли месяцы, часть производителей оборудования не озаботилась обновлениями, а многие пользователи не применили их. Поэтому KRACK до сих пор актуальна.

Другой проблемой является отсутствие PFS, а ещё одной – использование актуальных 15 лет назад криптоалгоритмов, и тому подобное. Что же предлагает WPA3?

Нововведения WPA3

В изначальном официальном анонсе рамочно упоминаются четыре нововведения, декларируемые так:

… configuration, authentication, and encryption enhancements

Two of the features will deliver robust protections even when users choose passwords that fall short of typical complexity recommendations, and will simplify the process of configuring security for devices that have limited or no display interface. Another feature will strengthen user privacy in open networks through individualized data encryption. Finally, a 192-bit security suite, aligned with the Commercial National Security Algorithm (CNSA) Suite from the Committee on National Security Systems, will further protect Wi-Fi networks with higher security requirements such as government, defense, and industrial.

– давайте разберёмся, что получилось по факту.

192х битовый security suite WPA3

Отсылка к Commercial National Security Algorithm (CNSA) Suite значительно упрощает ситуацию, потому что с тем, что именно представляет из себя CNSA, мы уже разобрались. По факту речь, видимо, будет идти о том, что “минимальный” AES-128 будет убран в пользу вариантов “только AES-192 или AES-256”, притом та же судьба может постигнуть режим CBC. Это сделает реализацию более стойкой как к далёким призрачным атакам на брутфорс AES-128, так и к более реальным проблемам CBC-режима. И да, такой WPA3 будет востребован, т.к. будет выполнять все требования по защите информации для американских гос.структур, а следовательно – и для связанных с ними структур НАТО и других стран, что даст американским компаниям, производящим WiFi-оборудование, новый прекрасный рынок массового полупринудительного апгрейда старого небезопасного WiFi на новый и безопасный. Данное предположение усиливается тем, что первыми WPA3-сертификацию с гарантией получат американские вендоры, а остальных будут тормозить до последнего.

Схема эта древняя и проверенная ещё на 802.11n – когда новый стандарт только утверждается, “своим” вендорам сливается точная инфа “что именно войдёт в финальный вариант”, после чего они разрабатывают кремний с известными характеристиками, а все остальные гадают, что точно устаканят в новом стандарте – и в результате в момент объявления “Всё, финальный вариант выглядит так” у одних вендоров уже готовы и чипы и линейки продукции, а у других – только начало. Это называется “рыночек порешает” и в данном случае с WPA3, скорее всего, будет та же схема.

WPA3-Enterprise 192-bit mode

В новом стандарте WPA3 – два варианта работы. “Обычный” WPA3-SAE (SAE – это протокол Simultaneous Authentication of Equals, напоминающий Enhanced FIREFLY из Suite A) и “Корпоративный” WPA3-Enterprise. Криптографические нововведения касаются в первую очередь именно WPA3-Enterprise – т.е. говоря проще, WPA3-SAE – это улучшенный WPA2-PSK, а WPA3-Enterprise – это действительно более криптографически стойкий и переработанный стандарт.

В список разрешённых для использования WPA3-Enterprise cipher suites – для работы при EAP-аутентификации, т.е. не в сценарии “домашний пользователь и точка доступа” и “открытый wifi в публичных местах”! – входят:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 – притом EC у DH/DSA должна быть условно-безопасная NIST P-384;

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 – с теми же требованиями по EC, плюс RSA от 3072 бит;

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 – специальный “ослабленный” режим, без EC – RSA от 3072 бит, DH-группа 15-я;

Individualized data encryption в WPA3

Под этой рамочной терминологией скрывается давняя проблема 802.11 – отсутствие обязательного Perfect Forward Secrecy. С ним мы тоже разобрались в статье про PFS, поэтому, во избежание дублирования, повторяться про то “что это и зачем” не будем.

Добавление mandatory PFS в WiFi, безусловно, улучшит безопасность. На данный момент в WPA2-PSK – самом популярном домашнем и не только варианте – работа PFS на уровне протокола технически невозможна. Причина этого проста – PFS требует, по определению, чтобы “ключ каждой сессии было нельзя ни украсть, ни повторно сгенерить из чего-то, хранящегося на постоянной основе”. То есть ключ должен генериться “на лету” и для генерации не использовать ничего из хранимых локально величин и значений. А у WPA2 всё чётко – главный стартовый ключ у сессии, который pairwise master key, использует пароль от PSK, 2^12 раз обработанный PBDKF2. Это, кстати, обозначает неочевидную неприятность – кто-то может снифить ваш трафик, а потом как-то раз всё же сможет украсть пароль от WiFi и у вас будут проблемы. И отсюда же следует большой привет тем, кто предполагает, что общественный WiFi с общим паролем – это безопасно, ибо WPA2. Нет, это безопаснее, чем WEP, но не безопасно.

Так что PFS в “самых простых домашних режимах работы 802.11” нужен, и это не “просто так гайки закручивают чтобы лишний раз на апгрейд развести”.

Конкретная реализация принципов PFS, вполне возможно, будет согласно новому RFC 8110 — Opportunistic Wireless Encryption.

Упрощение настройки подключения WPA3

Для тех, кому совсем лень набивать пароль от точки доступа, уже давно существует функция WPS – Wi-Fi Protected Setup. Для неё нужен минимум настроек и разовое нажатие кнопки на устройстве. Впрочем, данный механизм послужил причиной проблем с безопасностью, поэтому его использование не особо полезно.

В современном мире, где куча домашних устройств соединяются в сеть, образуя IoT – “интернет вещей” – процедура быстрого и безопасного подключения к общей беспроводной сети, притом не требующая от конечного устройства наличия экрана и клавиатуры, весьма востребована. В WPA3 обещают улучшения в этом направлении – что ж, будем посмотреть.

Защита нестойких паролей в WPA3

Сколько пользователю не объясняй про безопасность, а комфорт первичнее. В последнее время это приобрело фактически характер эпидемии – если вендор A выпустит удручающий по безопасности агрегат, который будет воровать деньги пользователя, подслушивать его, без разрешения сканировать окружающее пространство всеми способами – от видеокамер до поиска WiFi-устройств – но при этом агрегат будет позволять запостить фоточку в инстаграм не за 4 тыка пальцем, а за 3, то будет давка, крики про “Новый уровень доступной роскоши! Как же шикарно, божечки, уииии, дожили до счастья! Новый этап жизни, новый рывок, революция и счастье! А какие особо престижно закруглённые белые уголки!” и прочее.

Это в принципе везде так – здесь, в Гонконге, в 90% баров и ресторанов пароль или 12345678 или номер телефона заведения (они восьмизначные, очень удобно).

Соответственно, решение проблемы использования слабых паролей должно быть чисто техническим – никак не зависящим от того, насколько умён и расторопен пользователь.

Для этого предполагается использование схемы Password Authenticated Key Exchange (PAKE), в частности реализованной протоколом Dragonfly. Несмотря на то, что данный протокол имеет вопросы относительно безопасности, гарантируемый им уровень безопасности ощутимо лучше, чем существующий сейчас в типовом WPA2-PSK. Более детальная информация о доработанном варианте, Enhanced Dragonfly, есть вот здесь.

Что делать, готовясь к появлению WPA3?

Учитывая современные скорости WiFi, внедрение WPA3 будет связано с выпуском новой линейки чипов, занимающихся криптографическими операциями с трафиком. Если бы WPA3 усиливал только, допустим, разовые операции с генерацией/обменом ключевым материалом, то была бы возможность выпустить патч, добавляющий нужное на уровне ПО сетевого оборудования. Однако задача “на лету без задержек шифровать и проверять целостность кадров на гигабитных скоростях” решается только новыми ASIC’ами – поэтому с покупкой оборудования для беспроводных сетей – например, с обновлением домашнего роутера – лучше чуток подождать до появления на рынке массовых решений с WPA3.

Безусловно, где-то будет возможен и вариант “делать WPA3 на CPU”, однако он будет предсказуемо хуже по всем параметрам. Для мобильных устройств, например, это будет чревато очень нехарактерным расходом батареи и общими “тормозами” при перекачке больших объёмов трафика – но в случае, когда есть задача “чтобы безопасно в мессенджерах и соц.сетях сидеть” – почему бы и нет.

После наличия WPA3 на всех устройствах и последующего включения и тестирования WPA2 надо будет отключить, убрав таким образом все потенциальные проблемы с downgrade-атаками.

Впрочем, когда стандарт будет окончательно опубликован, про всё это будет добавлено в данную статью.

Удач!

Дата последнего редактирования текста: 2018-02-28T16:28:20+08:00

Теоретические основы защиты WPA\WPA2. WPA2 это

Скоростной проводной интернет становится всё более доступным. И вместе с развитием мобильной техники становится актуальным вопрос использование домашнего интернета на каждом из устройств. Этой цели служит Wi-Fi-роутер, его цель — распределить при беспроводном подключении интернет между разными пользователями.

Отдельное внимание следует уделить вопросу безопасности своей сети

При покупке достаточно настроить его при первом включении. Вместе с роутером поставляется диск с утилитой настройки. С его помощью настроить домашнюю сеть проще простого. Но, тем не менее у неопытных пользователей часто возникают проблемы на этапе настроек безопасности сети . Система предлагает выбрать метод проверки подлинности, и на выбор предоставляется как минимум четыре варианта. Каждый из них обладает определёнными преимуществами и недостатками, и, если вы хотите обезопасить себя от действий злоумышленников, следует выбрать самый надёжный вариант. Об этом наша статья.

Методы проверки подлинности

Большинство домашних моделей роутеров имеют поддержку следующих методов проверки подлинности сети: без шифрования, WEP, WPA/WPA2-Enterprise, WPA/WPA2-Personal (WPA/WPA2-PSK). Последние три имеют также несколько алгоритмов шифрования. Разберёмся подробнее.

Отсутствие защиты

Этот метод говорит сам за себя. Соединение является полностью открытым, к нему может подключиться абсолютно любой желающий. Обычно такой метод используется в общественных местах, но дома его лучше не использовать. Минимум, чем вам это грозит, это то, что соседи при подключении будут занимать ваш канал, и вы просто не сможете получить максимальную скорость согласно вашего тарифного плана. В худшем случае злоумышленники могут использовать это в своих целях, воруя вашу конфиденциальную информацию или совершая иные противозаконные действия. Зато вам не нужно запоминать пароль, но согласитесь, это довольно сомнительное преимущество.

WEP

При использовании этого метода проверки подлинности сети передаваемая информация защищается с помощью секретного ключа. Тип защиты бывает «Открытая система» и «Общий ключ». В первом случае идентификация происходит за счёт фильтрации по MAC-адресу без использования дополнительного ключа. Защита является, по сути, самой минимальной, поэтому небезопасной. Во втором вы должны придумать секретный код, который будет использоваться в качестве ключа безопасности. Он может быть 64, 128 из 152-битным. Система вам подскажет какой длины должен быть код, в зависимости от его кодировки — шестнадцатеричной либо ASCII. Можно задать несколько таких кодов. Надёжность защиты — относительная и давно считается устаревшей.

WPA/WPA2 – Enterprise и WPA/WPA2-Personal

Очень надёжный метод проверки подлинности сети, в первом случае используется на предприятиях, во втором — дома и в небольших офисах. Разница между ними в том, что в домашнем варианте используется постоянный ключ, который настраивается в точке доступа. Совместно с алгоритмом шифрования и SSID подключения образует безопасное соединение . Чтобы получить доступ к такой сети, необходимо знать пароль. Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Во втором случае применяется динамический ключ и каждому пользователю присваивается индивидуальный. Дома с этим заморачиваться нет смысла, поэтому он используется только на крупных предприятиях, где очень важна безопасность корпоративных данных.

Дополнительная надёжность зависит и от алгоритма шифрования. Их бывает два: AES и TKIP. Лучше использовать первый из них, так как последний является производным от WEP и доказал свою несостоятельность.

В последнее время появилось много «разоблачающих» публикаций о взломе какого-либо очередного протокола или технологии, компрометирующего безопасность беспроводных сетей. Так ли это на самом деле, чего стоит бояться, и как сделать, чтобы доступ в вашу сеть был максимально защищен? Слова WEP, WPA, 802.1x, EAP, PKI для вас мало что значат? Этот небольшой обзор поможет свести воедино все применяющиеся технологии шифрования и авторизации радио-доступа. Я попробую показать, что правильно настроенная беспроводная сеть представляет собой непреодолимый барьер для злоумышленника (до известного предела, конечно).

Основы

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

- Аутентификации — как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой;

- Шифровании — какой алгоритм скремблирования передаваемых данных применяется, как генерируется ключ шиф

Анонсирован стандарт WPA3, Wi-Fi обещают сделать безопаснее — «Хакер»

Осенью 2017 года обнаружение целого комплекса уязвимостей, получивших общее название KRACK, послужило четким сигналом для индустрии: WPA2 более нельзя считать безопасным. Осознавая серьезность проблемы, угражающей миллионам устройств, представители организации WiFi Alliance рассказали о скором появлении WPA3 и опубликовали первые детали о грядущих изменениях.

Подробные спецификации WPA3 будут обнародованы позднее в 2018 году, но о четырех важных особенностях стало известно уже сейчас. Новая версия стандарта призвана сделать Wi-Fi сети более безопасными.

В частности в WPA3 будет реализована встроенная защита от брутфорс-атак, которая будет блокировать аутентификацию после ряда неудачных попыток. Также у пользователей появится возможность использовать одни Wi-Fi-устройства для конфигурирования других. К примеру, можно будет использовать смартфон или планшет для настройки WPA3 на «соседствующем» устройстве без экрана, — таких немало среди IoT-гаджетов («умные» замки, лампочки и так далее).

Еще две анонсированные функции напрямую связаны с шифрованием. Так, WPA3 предложит устройствам «индивидуализированное шифрование данных», то есть зашифрованы будут любые соединения, как между самими устройствами, так и связывающие их с роутером или точкой доступа. Кроме того, появится новый, улучшенный криптографический стандарт, который представители WiFi Alliance описывают как «192-разрядный пакет безопасности». Он будет ориентироваться на Commercial National Security Algorithm (CNSA) Suite, созданный

Комитетом по системам национальной безопасности (Committee on National Security Systems). Данное решение предназначается в первую очередь для сетей, где требуется повышенная безопасность, то есть для госучреждений, оборонных и индустриальных предприятий.

Хотя WPA3 только что анонсировали, разработка ведется уже некоторое время, и WiFi Alliance не теряет времени даром. Ожидается, что первые устройства с поддержкой нового стандарта появится в продаже до конца 2018 года.