Сброс настроек локальной групповой политики в Windows

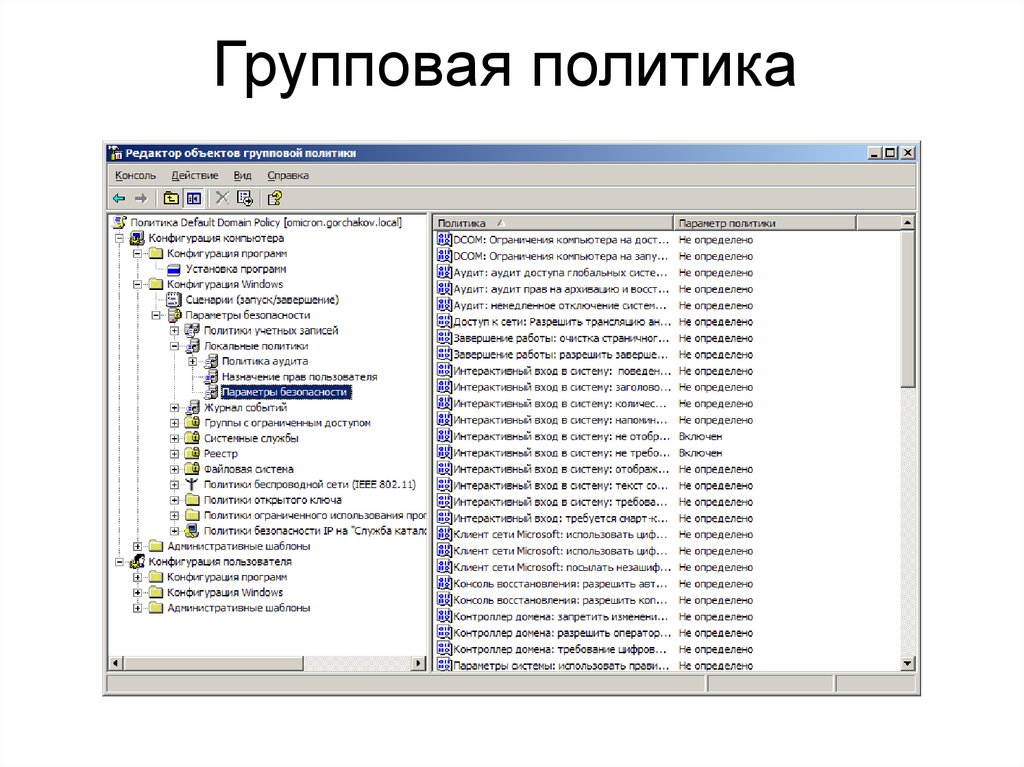

rОдним из основных инструментов тонкой настройки параметров пользователя и среды Windows являются групповые политики — GPO (Group Policy Object). На сам компьютер и его пользователей могут действовать доменные групповые политики (если компьютер состоит в домене Active Directory) и локальные (эти политики настраиваются локально на компьютере). Однако некорректная настройка некоторых параметров GPO может привести к различным проблемам: невозможность подключить принтер, запрет на подключение USB накопителей, ограничение сетевого доступа некорректными настройками брандмауэра Windows, запрета на установку или запуск любых приложений (через политики SPR или AppLocker) или на локальный или удаленный вход на компьютеры.

Если администратор не может локально войти в систему, или не знает точно какая из примененных им настроек GPO вызывает проблему, приходится прибегать к аварийному сценарию сброса настроек групповых политик на настройки по-умолчанию. В “чистом” состоянии ни один из параметров групповых политик не задан.

В “чистом” состоянии ни один из параметров групповых политик не задан.

В этой статье мы покажем несколько методов сброса настроек параметров локальных и доменных групповых политик к значениям по умолчанию. Эта инструкция является универсальной и может быть использована для сброса настроек GPO на всех поддерживаемых версиях Windows: начиная с Windows 7 и заканчивая Windows 10, а также для всех версий Windows Server 2008/R2, 2012/R2 / 2016 и 2019.

Содержание:

- Сброс параметров локальной групповой политики с помощью редактора gpedit.msc

- Файлы групповых политик Registry.pol

- Сброс настроек локальной GPO из командной строки

- Сброс локальных политик безопасности Windows

- Как сбросить настройки локальных GPO, если невозможно войти в Windows?

- Сброс примененных настроек доменных GPO

Сброс параметров локальной групповой политики с помощью редактора gpedit.msc

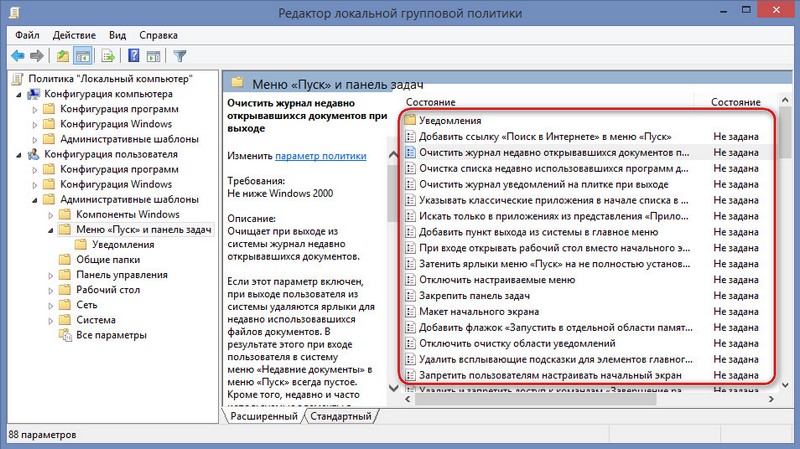

Этот способ предполагает использование графической консоли редактора локальной групповой политики gpedit. msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях Windows 10.

msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях Windows 10.

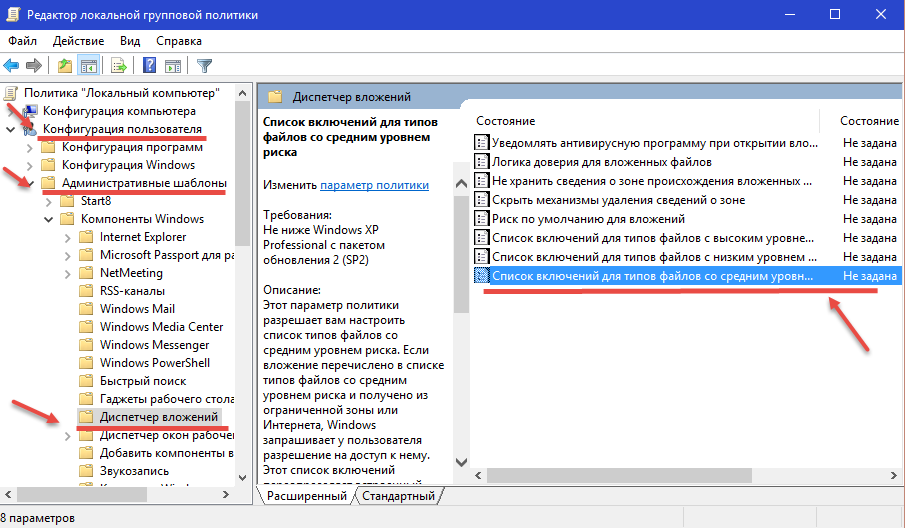

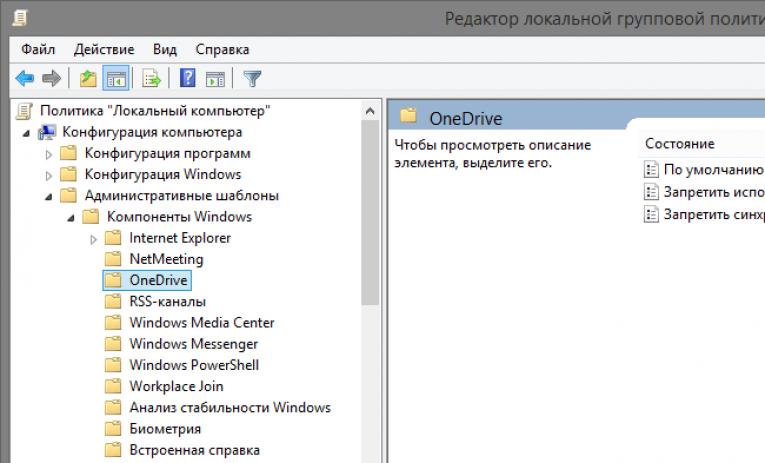

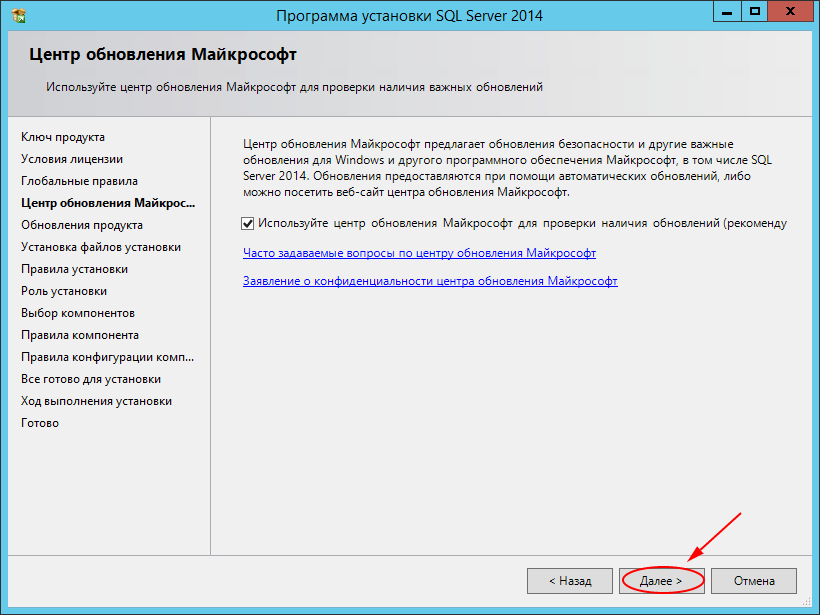

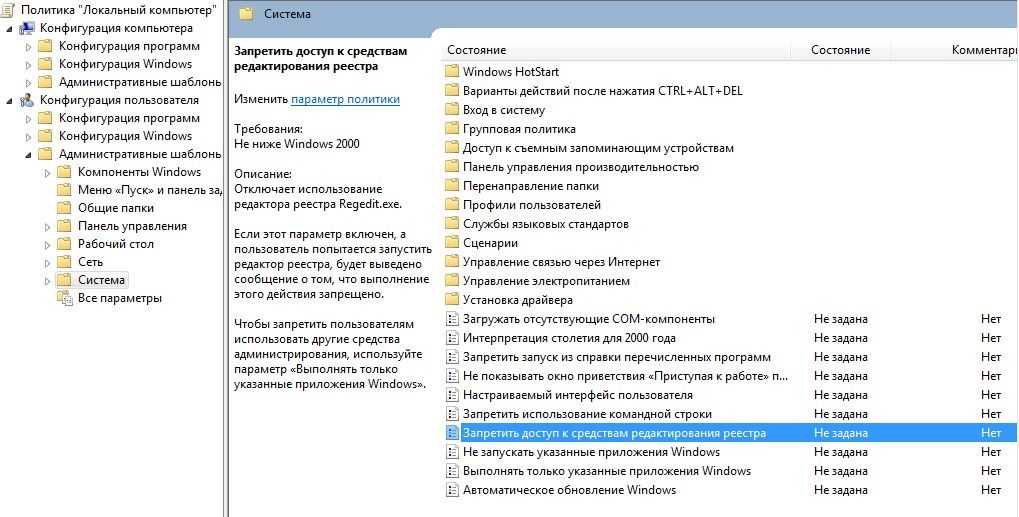

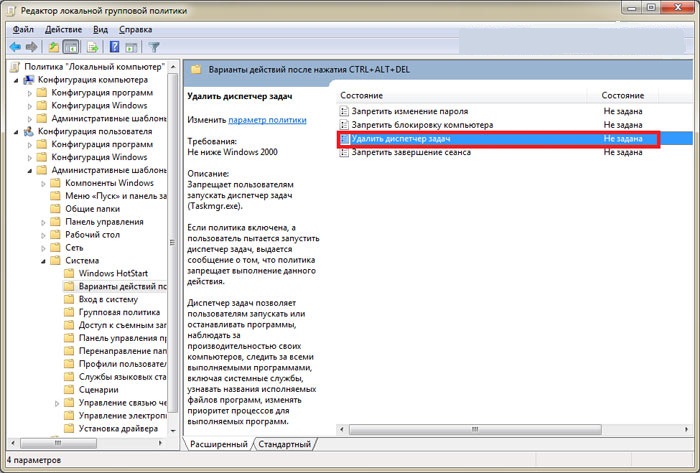

Запустите оснастку gpedit.msc и перейдите в раздел All Settings локальных политик компьютера (Local Computer Policy -> Computer Configuration — > Administrative templates / Политика “Локальный компьютер” -> Конфигурация компьютера -> Административные шаблоны). В этом разделе содержится список всех политик, доступных к настройке в административных шаблонах. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled

Чтобы создать резервную копию текущих настроек локальной GPO можно использовать утилиту LGPO. exe из Security Compliance Manager.

exe из Security Compliance Manager.

Аналогично измените настройки параметров в пользовательском разделе локальных политик (User Configuration/ Конфигурация пользователя). Так можно отключить действие всех настроек административных шаблонов GPO.

Совет. Список всех примененных настроек локальных и доменных политик в удобном html отчете можно получить с помощью встроенной утилиты GPResult командой:

gpresult /h c:\distr\gpreport2.htmlУказанный выше способ сброса групповых политик в Windows подойдет для самых “простых” случаев. Некорректные настройки групповых политик могут привести к более серьезным проблемам. Например, невозможность запустить оснастку gpedit.msc или вообще любых программ, потери административных прав на компьютере, или запрета на локальный вход в систему. В таких случаях приходится сбрасывать сохраненные настройки GPO в локальных файлах на компьютере.

Файлы групповых политик Registry.pol

Архитектура групповых политик Windows основана на специальных файлах Registry.pol. Данные файлы хранят параметры реестра, которые соответствуют тем или иным настройкам GPO. Пользовательские и компьютерные настройки политик хранятся в разных файлах Registry.pol.

- Настройки конфигурации компьютера (раздел

- Пользовательские политики (раздел User Configuration) — %SystemRoot%\System32\GroupPolicy\User\registry.pol

При загрузке компьютера Windows загружает содержимое файла \Machine\Registry.pol в ветку системного реестра HKEY_LOCAL_MACHINE (HKLM). Содержимое файла \User\Registry.pol импортируется в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в систему.

Когда вы открываете консоль редактора GPO, она загружает содержимое registry. pol файлов и предоставляет их в удобном графическом виде. При закрытии редактора GPO внесенные изменения сохраняются в файлы Registry.pol. После обновления групповых политик (командой

pol файлов и предоставляет их в удобном графическом виде. При закрытии редактора GPO внесенные изменения сохраняются в файлы Registry.pol. После обновления групповых политик (командой gpupdate /force или по-расписанию), новые настройки попадают в реестр и применяются к компьютеру.

Чтобы удалить все текущие настройки локальной групповой политики, нужно удалить файлы Registry.pol в каталоге GroupPolicy.

Сброс настроек локальной GPO из командной строки

Для принудительного сброса всех текущих настроек групповых политик в Windows вам нужно удалить файлы Registry.pol. Допустимо целиком удалить каталоги с файлами настройки политик. Сделать это можно следующими командами, запущенными в командной строке с правами администратора:RMDIR /S /Q "%WinDir%\System32\GroupPolicyUsers"

RMDIR /S /Q «%WinDir%\System32\GroupPolicy»

В Windows 10 2004 команда rd.exe была удалена из образа, поэтому для удаления каталогов нужно использовать команду rmdir. . exe

exe

После этого нужно сбросить старые настройки политик в реестре, применив GPO с чистыми настройками:

gpupdate /forceДанные команды сбросят все настройки локальной GPO в секциях Computer Configuration и User Configuration.

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние “Не задано”/”Not configured”. После запуска консоли gpedit.msc удаленные папки GroupPolicyUsers и GroupPolicy будут пересозданы автоматически с пустыми файлами Registry.pol.

Сброс локальных политик безопасности Windows

Локальные политик безопасности (local security policies) настраиваются с помощью отдельной консоли управления secpol.msc . Если проблемы с компьютером вызваны “закручиванием гаек” в локальных политиках безопасности, и, если у вас остался доступ к системе и административные права, сначала стоит попробовать сбросить настройки локальных политик безопасности Windows к значениям по-умолчанию.

- Для Windows 10, Windows 8.1/8 и Windows 7:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose - Для Windows XP:

secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

Перезагрузите компьютер.

Если у вас сохранятся проблемы с политиками безопасности, попробуйте вручную переименовать файл контрольной точки базы локальных политик безопасности %windir%\security\database\edb.chk.

ren %windir%\security\database\edb.chk edb_old.chk

Выполните команду:

gpupdate /force

Перезагрузите Windows с помощью команды shutdown:Shutdown –f –r –t 0

Как сбросить настройки локальных GPO, если невозможно войти в Windows?

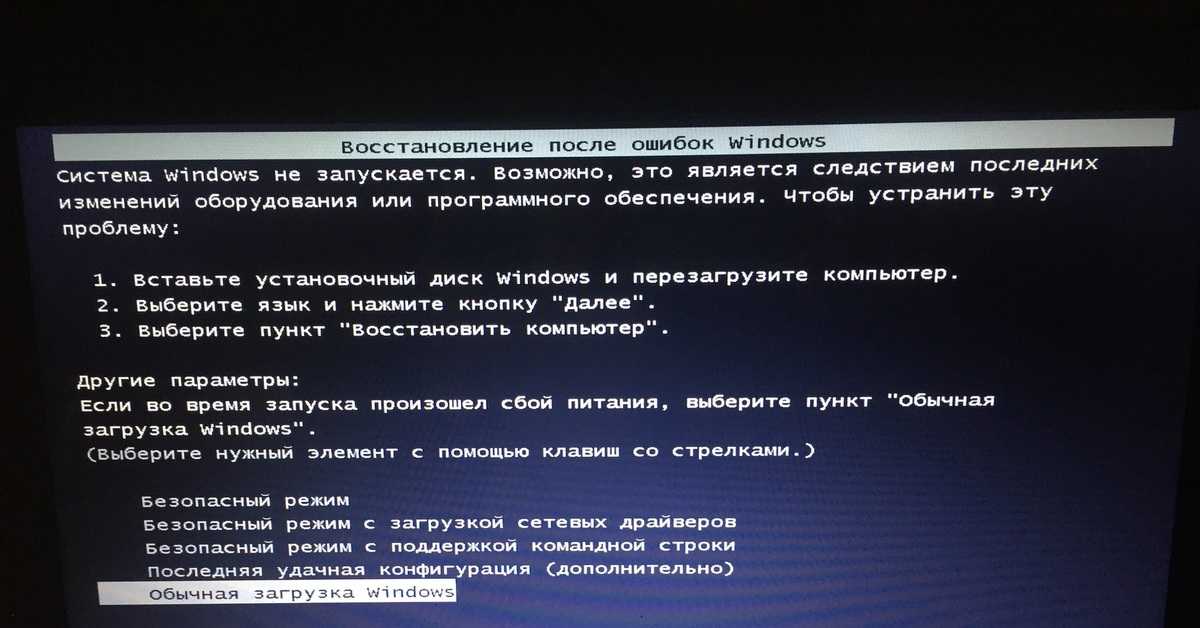

Если локальный вход в Windows невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью Applocker), вы можете удалить файлы Registry. pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

- Загрузитес компьютер с любого установочного диска/флешки с Windows и запустите командную строку (

Shift+F10). - Выполните команду:

diskpart

- Затем выведите список подключенных к компьютеру дисков:

list volume

В данном примере буква, присвоенная системному диску, соответствует букве в системе – C:\. В некоторых случаях она может не соответствовать. Поэтому следующие команды необходимо выполнять в контексте вашего системного диска (например, D:\ или C:\)

- Завершите работу с diskpart,, набрав:

exit

- Последовательно выполните следующие команды:

rd /S /Q C:\Windows\System32\GroupPolicy

rd /S /Q C:\Windows\System32\GroupPolicyUsers

- Перезагрузите компьютер в обычном режиме и проверьте, что все параметры локальной групповой политики сброшены в состояние по-умолчанию.

Сброс примененных настроек доменных GPO

Несколько слов о доменных групповых политиках. Если компьютер включен в домен Active Directory, некоторые его настройки задаются доменными GPO.

Совет. Если вам нужно совсем заблокировать применение доменных политик на конкретном компьютере, рекомендуем статью Отключаем применение доменных GPO в Windows.

Файлы registry.pol всех применённых доменных групповых политик хранятся в каталоге %windir%\System32\GroupPolicy\DataStore\0\SysVol\ contoso.com\Policies. Каждая политика хранится в отдельном каталоге с GUID доменной политики. При исключении компьютера из домена файлы registry.pol доменных политик на компьютере удаляются и соответственно, не загружаются в реестр. Но иногда несмотря на исключения компьютера из домена, настройки политик могут все ещё применяться к компьютеру.

Этим файлам registry.pol соответствуют следующие ветки реестра:

- HKLM\Software\Policies\Microsoft

- HKCU\Software\Policies\Microsoft

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects

- HKCU\Software\Microsoft\Windows\CurrentVersion\Policies

История примененных версий доменных политик, которые сохранились на клиенте, находится в ветках:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\History\

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy\History\

Локальный кэш примененных доменных GPO хранится в каталоге C:\ProgramData\Microsoft\Group Policy\History. Удалите файлы в этом каталоге командой:

Удалите файлы в этом каталоге командой:

DEL /S /F /Q “%PROGRAMDATA%\Microsoft\Group Policy\History\*.*”

Также для удаления доменных GPO, нужно очистить каталог %windir%\System32\GroupPolicy\DataStore\0\SysVol\contoso.com\Policies и удалить указанные ветки реестра (настоятельно рекомендуется создать резервную копию удаляемых файлов и веток реестра !!!).

Затем выполните команду:

gpupdate /force /boot

Совет. Рассмотренные выше методики позволяют сбросить все настройки групповых политик во всех версиях Windows. Сбрасываются все настройки, внесенные с помощью редактора групповой политики, однако

Конфигурация Windows. Недокументированные и малоизвестные возможности Windows XP

Конфигурация Windows

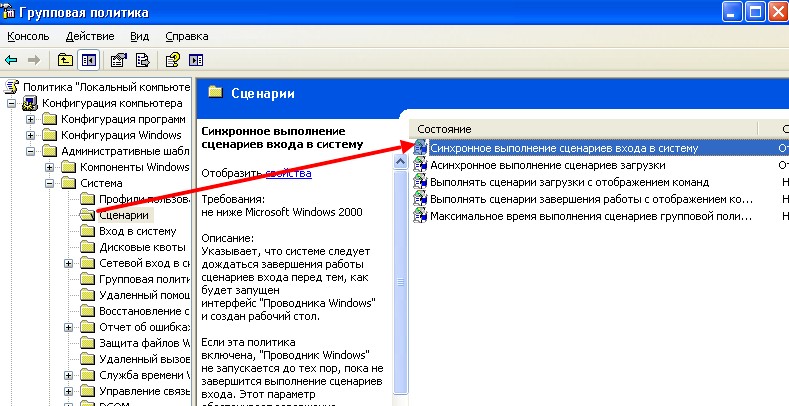

Элемент содержит два вложенных раздела — Сценарии и Параметры безопасности.

Раздел Сценарии применяется для назначения программ или сценариев, которые будут автоматически запускаться:

? при загрузке (Автозагрузка) и выключении компьютера (Завершение работы), в этом случае сценарии описываются в элементе Конфигурация компьютера и запускаются с правами системы;

? при входе пользователя в систему (Вход в систему) и выходе из нее (Выход из системы), в этом случае сценарии описываются в элементе Конфигурация пользователя и запускаются от имени учетной записи зарегистрированного в системе пользователя.

Для примера попробуем назначить программу для запуска при выходе данного пользователя из системы. Для этого необходимо в контекстном меню раздела Выход из системы (Конфигурация пользователя?Конфигурация Windows?Сценарии) выбрать команду Свойства. После этого перед вами отобразится диалоговое окно, в котором можно будет добавить на исполнение новую программу (кнопка Добавить) либо удалить уже добавленную программу (кнопка Удалить). При добавлении программы необходимо будет указать имя программы, а также параметры ее запуска (если они необходимы). Если вы назначаете на выполнение сценарий, расположенный на локальном компьютере, то желательно, чтобы он находился в одном из следующих каталогов. Сценарий должен исполняться:

Если вы назначаете на выполнение сценарий, расположенный на локальном компьютере, то желательно, чтобы он находился в одном из следующих каталогов. Сценарий должен исполняться:

? %systemroot%System32GroupPolicyUserScriptsLogon — при входе пользователя в систему;

? %systemroot%System32GroupPolicyUserScriptsLogoff — при выходе пользователя из системы;

? %systemroot%System32GroupPolicyMachineScriptsShutdown — при выключении компьютера;

? %systemroot%System32GroupPolicyMachineScriptsStartup — при включении компьютера.

Но что же происходит при назначении автоматического запуска программ? Как и при назначении групповых политик, при назначении программы редактируется как содержимое реестра, так и содержимое специального файла. Изменяемое содержимое реестра довольно сложно как в понимании, так и при ручном создании назначения файла, поэтому рассмотрено оно не будет. А вот синтаксис специальных файлов довольно прост. Существует два файла для автозагрузки. Оба они называются scripts.ini (это скрытые файлы), но первый из них расположен в каталоге %systemroot%System32GroupPolicyUserScripts, а второй в каталоге %systemroot%System32GroupPolicyMachineScripts. Как можно догадаться, первый файл предназначен для хранения программ, запускаемых при входе пользователя в систему и выходе из нее, а второй файл хранит программы, загружаемые при включении компьютера и завершении его работы. Для примера рассмотрим возможное содержимое файла scripts.ini из каталога %systemroot%System32GroupPolicyUserScripts.

Оба они называются scripts.ini (это скрытые файлы), но первый из них расположен в каталоге %systemroot%System32GroupPolicyUserScripts, а второй в каталоге %systemroot%System32GroupPolicyMachineScripts. Как можно догадаться, первый файл предназначен для хранения программ, запускаемых при входе пользователя в систему и выходе из нее, а второй файл хранит программы, загружаемые при включении компьютера и завершении его работы. Для примера рассмотрим возможное содержимое файла scripts.ini из каталога %systemroot%System32GroupPolicyUserScripts.

Листинг 11.9. Возможное содержимое файла scripts.ini

[Startup]

0CmdLine=c: windows egedit.exe

0Parameters=

1Cmdl_ine=c:windowssystem32 otepad.exe

1Parameters=

[Shutdown]

0CmdLine=D: ecentDocuments and Settingsparad0xРабочий стол1.vbs

0Parameters=

Содержимое файла очень просто в понимании и легко для редактирования. Файл может состоять из двух разделов — Startup и Shutdown (для файла из каталога %systemroot%System32GroupPolicyUserScripts это разделы Logon и Logoff). Эти разделы могут хранить записи в следующем формате:

Эти разделы могут хранить записи в следующем формате:

«номер программы, начиная с нуля»CmdLine=«путь к программе»

«номер программы, начиная с нуля»Parameters=«параметры запуска данной программы»

Например, в данном случае при включении компьютера будут запускаться программы regedit.exe и notepad.exe (поскольку программы запускаются до входа пользователя, вы не увидите их окон, их запуск в примере приведен для наглядности), а при завершении работы компьютера будет запускаться специальный сценарий. Вы и сами можете вручную отредактировать содержимое файлов scripts.ini, все внесенные вами изменения будут сразу же учтены.

Раздел Параметры безопасности элемента Конфигурация компьютера включает в себя разделы Политики учетных записей, Локальные политики, Политики открытого ключа, Политики ограниченного использования программ и Политики безопасности IP на «Локальный компьютер». Для элемента Конфигурация пользователя раздел Параметры безопасности содержит только один вложенный раздел — Политики открытого ключа, с помощью которого можно импортировать в хранилище сертификатов находящиеся на данном компьютере сертификаты. Разделы Политики учетных записей и Локальные политики являются частью оснастки Шаблоны безопасности, поэтому будут рассмотрены в разделе, описывающем данную оснастку.

Разделы Политики учетных записей и Локальные политики являются частью оснастки Шаблоны безопасности, поэтому будут рассмотрены в разделе, описывающем данную оснастку.

Раздел Политики открытого ключа включает в себя подраздел Файловая система EFS, который позволяет создать агент восстановления данных для шифрованной файловой системы EFS. Для этого достаточно в контекстном меню подраздела Файловая система EFS выбрать команду Добавить агента восстановления данных. После этого отобразится диалоговое окно Мастера добавления агента восстановления, который перед созданием агента восстановления попросит вас указать сертификат пользователя, выступающего в роли агента восстановления.

Политика ограниченного использования программ применяется для запрещения запуска на данном компьютере тех или иных программ или для указания программ, которые запускать разрешено. При этом определение разрешенных или запрещенных для исполнения программ или сценариев возможно по четырем условиям.

? По сертификату, который выдан сценарию или пакету установщика Windows (MSI). Если сценарий имеет корректную подпись сертификата, то его запуск разрешен (или запрещен). При этом следует учитывать, что данный способ нельзя применять к файлам с расширениями EXE и DLL.

Если сценарий имеет корректную подпись сертификата, то его запуск разрешен (или запрещен). При этом следует учитывать, что данный способ нельзя применять к файлам с расширениями EXE и DLL.

Этот способ является наиболее защищенным способом разрешения только запуска определенных сценариев и пакетов установщика Windows, если по умолчанию запуск всех сценариев запрещен.

? По хэшу, которым подписан файл. Если для определенного файла создан хэш (последовательность байтов, гарантирующая, что данный файл не был изменен, то есть в теории не существует двух одинаковых хэшей), то на основе этого хэша можно определить, разрешено или запрещено запускать данный файл. При использовании хэша можно определять правила запуска для файлов с любым расширением.

При определении хэша для разрешения запуска программы этот способ является хорошей альтернативой (или дополнением) способу определения разрешения запуска файла на основе подписи сертификата. Если же вы будете использовать хэш для запрещения запуска какой-либо программы, то следует учитывать, что при изменении содержимого программы меняется и ее хэш. Другими словами, если пользователь с помощью любого компилятора изменит хотя бы один символ в файле программы, то программа будет иметь совершенно другой хэш, поэтому ее запуск будет разрешен.

Другими словами, если пользователь с помощью любого компилятора изменит хотя бы один символ в файле программы, то программа будет иметь совершенно другой хэш, поэтому ее запуск будет разрешен.

? По зоне Интернета, из которой был взят пакет установщика Windows (данный способ ограничения может быть применен только к пакетам установщика Windows). По умолчанию операционная система Windows XP разделяет все пространство сети на четыре зоны: Интернет, Локальный компьютер, Местная интрасеть, Ограниченные узлы и Надежные узлы (вспомните раздел о параметрах реестра для настройки браузера Internet Explorer). На основе того, из какой зоны был взят данный пакет установщика Windows, можно определить, разрешено ли его запускать.

Если пользователям в сети разрешено запускать не только пакеты установщика Windows, одобренные администратором (способ определения разрешения на запуск по сертификату пакета установщика Windows), то рекомендуется хотя бы настроить ограничения установки пакетов из различных зон Интернета.

? По каталогу, в котором находится файл. Можно определить каталоги, файлы, из которых запрещено или, наоборот, разрешено запускать.

Данный способ является наименее защищенным, так как его довольно легко обойти, просто переместив файл из запрещенного каталога в разрешенный. Хотя вместе с другими способами он позволяет более тонко настроить политику ограниченного использования программ.

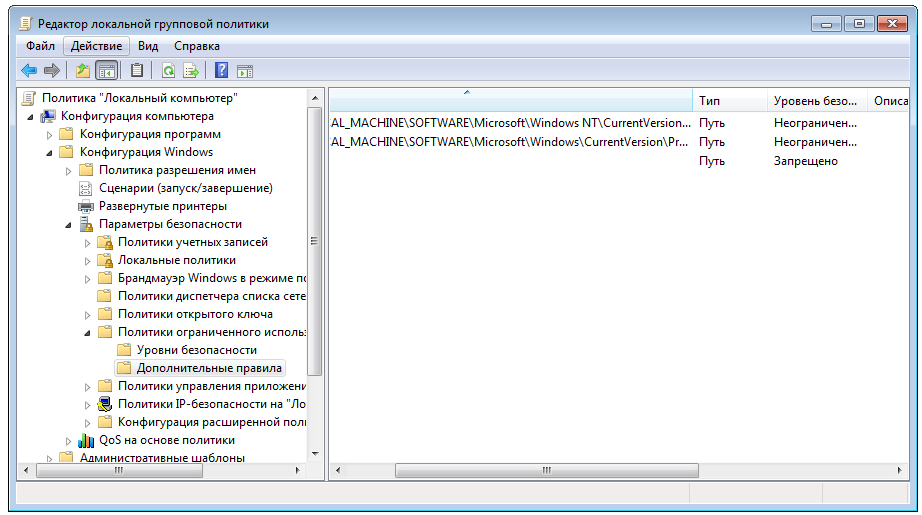

Итак, как же все теоретические основы, описанные выше, реализуются в консоли Групповая политика? Если сказать честно, то их реализация немного запутанна. Раздел Политика ограниченного использования программ содержит два вложенных раздела (Уровни безопасности и Дополнительные правила), а также три правила: Принудительный, Назначенные типы и Доверенные издатели.

? Раздел Уровни безопасности позволяет определить основной уровень разрешения запуска программ, на котором будет работать операционная система (то есть данный уровень определяет, разрешено ли запускать файл, если его запуск не был ограничен (или разрешен) никакими политиками ограничения запуска). Основных уровней всего два — разрешать запуск всех файлов, а также запрещать запуск всех файлов. По умолчанию используется уровень разрешения запуска всех файлов, но если необходимо ограничить доступ к файлам, то рекомендуется установить основной уровень запрещения запуска всех файлов.

Основных уровней всего два — разрешать запуск всех файлов, а также запрещать запуск всех файлов. По умолчанию используется уровень разрешения запуска всех файлов, но если необходимо ограничить доступ к файлам, то рекомендуется установить основной уровень запрещения запуска всех файлов.

Для смены основного уровня безопасности необходимо в его контекстном меню выбрать команду По умолчанию.

? Раздел Дополнительные правила. Именно этот элемент и определяет политики на запуск файлов. По умолчанию используются политики разрешения запуска файлов, расположенных в каталогах %systemroot%, %systemroot%system32 и %programfiles% (способ разрешения запуска файлов по каталогу, в котором они находятся). Это необходимо для того, чтобы операционная система смогла корректно загрузиться, поэтому не рекомендуется запрещать доступ к содержимому этих каталогов.

Чтобы создать свою политику запуска файлов, необходимо воспользоваться контекстным меню раздела Дополнительные правила. Данное меню включает в себя следующие уже знакомые вам команды: Создать правило для сертификата, Создать правило для хэша, Создать правило для зоны Интернета и Создать правило для пути. При использовании создания правила для сертификата консоль управления Microsoft попросит вас указать, разрешено или запрещено запускать файлы, описанные в сертификате, а также файл сертификата, на основе которого определяется возможность доступа к файлу. При использовании создания правила для хэша консоль управления Microsoft предложит вам указать, разрешено или запрещено запускать файл, а также путь к фалу, для которого назначается политика. При использовании создания правила для зоны Интернета консоль управления Microsoft попросит вас указать, разрешено или запрещено запускать пакеты установщика Windows из зоны, а также определить зону, для которой создается данная политика. При использовании создания правила для пути консоль управления Microsoft предложит указать, разрешено или запрещено запускать файлы из каталога, а также определить сам путь к каталогу.

При использовании создания правила для сертификата консоль управления Microsoft попросит вас указать, разрешено или запрещено запускать файлы, описанные в сертификате, а также файл сертификата, на основе которого определяется возможность доступа к файлу. При использовании создания правила для хэша консоль управления Microsoft предложит вам указать, разрешено или запрещено запускать файл, а также путь к фалу, для которого назначается политика. При использовании создания правила для зоны Интернета консоль управления Microsoft попросит вас указать, разрешено или запрещено запускать пакеты установщика Windows из зоны, а также определить зону, для которой создается данная политика. При использовании создания правила для пути консоль управления Microsoft предложит указать, разрешено или запрещено запускать файлы из каталога, а также определить сам путь к каталогу.

? Правило Принудительный позволяет определить, относятся ли к запрещенным для исполнения файлы библиотек программ (DLL), которые по умолчанию к таким файлам не относятся, а также определить, будут ли создаваемые политики ограничения доступа влиять на администраторов компьютера (по умолчанию влияют на все типы учетных записей).

? Правило Назначенные типы файлов позволяет просмотреть список всех расширений файлов, на которые распространяются политики запуска, а также добавить или удалить из данного списка определенные расширения файлов.

? Правило Доверенные издатели позволяет определить, разрешено ли обычным пользователям выбирать доверенных издателей или это разрешено только администраторам (по умолчанию это разрешено и обычным пользователям), а также позволяет указать, будет ли определяться отзыв данного сертификата по имени издателя и штампу времени (по умолчанию эти возможности отключены).

ПРИМЕЧАНИЕ

Чтобы отредактировать правило, нужно в его контекстном меню выбрать команду Свойства.

Теперь рассмотрим ветви реестра, на которые влияют политики ограничения запуска программ. Все настройки политик ограничения запуска программ находятся в ветви реестра HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers. Ветвь содержит следующие параметры.

ПРИМЕЧАНИЕ

Для хранения параметров политик ограничения доступа также используются разделы из ветви реестра HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionGroup Policy Objects{GUID-номер объекта групповой политики}MachineSoftwarePoliciesMicrosoftWindowsSaferCodeidentifiers. Разделы из этой ветви имеют больший приоритет, поэтому желательно редактировать именно их.

Разделы из этой ветви имеют больший приоритет, поэтому желательно редактировать именно их.

? DefaultLevel — этот параметр DWORD типа определяет основной режим безопасности компьютера. По умолчанию значение равно 0x00040000, оно показывает, что разрешен запуск любых файлов. Если же значение данного параметра равно 0, то по умолчанию запуск файлов будет запрещен.

? ExecutableTypes — данный параметр REG_MULTI_SZ типа содержит список всех расширений файлов, на которые будут действовать политики ограничений запуска программ.

? LogFileName — параметр строкового типа, хранит путь к текстовому файлу (и его название), в который будут заноситься сведения обо всех попытках запуска запрещенных и разрешенных программ. По умолчанию параметр отсутствует.

? PolicyScope — если значение данного параметра DWORD типа равно 1, то политики ограничений запуска не будут относиться к администраторам локального компьютера. Если же значение данного параметра равно 0, то политики ограничений будут накладываться на все учетные записи данного компьютера.

? TransparentEnabled — если значение данного параметра DWORD типа равно 2, то политики ограничений запуска будут относиться не только к программам, но и к библиотекам DLL, которые используются этими программами. Если же значение равно 1, то ограничения не будут накладываться на библиотеки, используемые запрещенными программами.

Сами же настройки политик ограничения располагаются в одном из разделов ветви системного реестра HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionGroup Policy Objects{GUID-номер объекта групповой политики}MachineSoftwarePoliciesMicrosoftWindowsSaferCodeIdentifiers (по умолчанию отсутствует). Данная ветвь реестра включает в себя два раздела: 0 и 262144. Раздел 0 хранит стандартные политики по ограничению доступа (точнее, по разрешению) к файлам в каталогах %systemroot%, %systemroot%system32 и %programfiles%. Раздел 262144 содержит пользовательские политики ограничения запуска файлов. Оба этих раздела могут хранить следующие вложенные подразделы.

? Hashes — содержит политики ограничения доступа к файлам по их хэшу. Для каждой политики по ограничению файла в этом подразделе находится еще два подраздела. Первый из подразделов определяет хэш файла MD 5, а второй — хэш файла по алгоритму SHA-1.

? Paths — хранит политики ограничения доступа к файлам по каталогу, в котором они хранятся.

? UrlZones — содержит политики ограничения доступа к пакетам установщика Windows взятым из определенной зоны Интернета.

Политика безопасности IP позволяет настроить протокол IPSec для защиты пакетов, передаваемых между компьютерами, на тот или иной уровень безопасности. При этом стоит учитывать, что для работы протокола IPSec необходима служба Службы IPSEC и если эта служба остановлена, то вы не сможете воспользоваться возможностью защиты передаваемых данных с помощью протокола IPSec. По умолчанию доступны только три политики безопасности IP — Клиент (Ответ только), Сервер (Запрос безопасности) и Сервер безопасности (Требуется безопасность). Все эти политики для обеспечения подлинности используют протокол Kerberos, то есть их нельзя применять для компьютеров, не входящих в домен Active Directory (хотя с помощью диалога Свойства метод проверки подлинности можно изменить). Вместо изменения стандартных политик рекомендуется создать свои собственные. Для этого достаточно в контекстном меню раздела Политика безопасности IP на «Локальный компьютер» выбрать команду Создать политику безопасности IP. После этого отобразится окно Мастера политики IP-безопасности, который предложит вам задать имя политики, ее описание, а также указать, будет ли данная политика использоваться по умолчанию для установки соединений с другими компьютерами. Если данная политика не будет использоваться по умолчанию, то мастер закончит свою работу и выведет диалог Свойства созданной вами политики, чтобы вы могли ее настроить. Если же политика будет использоваться по умолчанию, то мастер попросит вас также указать метод проверки подлинности, используемый по умолчанию для установки соединения.

Все эти политики для обеспечения подлинности используют протокол Kerberos, то есть их нельзя применять для компьютеров, не входящих в домен Active Directory (хотя с помощью диалога Свойства метод проверки подлинности можно изменить). Вместо изменения стандартных политик рекомендуется создать свои собственные. Для этого достаточно в контекстном меню раздела Политика безопасности IP на «Локальный компьютер» выбрать команду Создать политику безопасности IP. После этого отобразится окно Мастера политики IP-безопасности, который предложит вам задать имя политики, ее описание, а также указать, будет ли данная политика использоваться по умолчанию для установки соединений с другими компьютерами. Если данная политика не будет использоваться по умолчанию, то мастер закончит свою работу и выведет диалог Свойства созданной вами политики, чтобы вы могли ее настроить. Если же политика будет использоваться по умолчанию, то мастер попросит вас также указать метод проверки подлинности, используемый по умолчанию для установки соединения. Возможны три метода: метод c использованием протокола Kerberos, метод с использованием сертификатов и метод с использованием пароля (общий секрет). После того как вы укажете метод проверки подлинности при установке соединения, мастер закончит свою работу и выведет диалог Свойства созданной вами политики.

Возможны три метода: метод c использованием протокола Kerberos, метод с использованием сертификатов и метод с использованием пароля (общий секрет). После того как вы укажете метод проверки подлинности при установке соединения, мастер закончит свою работу и выведет диалог Свойства созданной вами политики.

В контексте данной книги диалог Свойства политик безопасности IP рассмотрен не будет, так как для полного и понятного описания настроек этих политик может понадобиться отдельная книга.

С помощью раздела Настройка Internet Explorer можно настроить интерфейс браузера Internet Explorer, а также параметров его подключения к Интернету. Этот раздел консоли Групповая политика содержит следующие вложенные разделы: Пользовательский интерфейс обозревателя, Подключение, URL-адреса, Безопасность и Программы. Вкратце рассмотрим возможности, которые предоставляют эти разделы.

Раздел Пользовательский интерфейс обозревателя позволяет настроить такие элементы окна браузера Internet Explorer, как заголовок окна (Заголовок обозревателя), изображения для фона панели инструментов (Настройка панели инструментов), а также логотипы браузера (можно настраивать как статический логотип, так и GIF-файл для отображения динамического логотипа при подключении к сайту) (Эмблемы).

Можно также добавить собственные кнопки к панели инструментов. Раньше уже были описаны возможности изменения всех этих элементов интерфейса с помощью реестра — эти же параметры реестра применяются и консолью управления Microsoft, хотя при их изменении с ее помощью есть и некоторые очень интересные особенности, которые будут описаны ниже.

Раздел Подключение позволяет настроить такие параметры браузера, как строка, добавляемая к строке обозревателя (Строка обозревателя), используемые для подключения к прокси-серверу адреса и порты (для каждого протокола) (Параметры прокси-сервера), а также адрес компьютера, содержащего сценарий для автоматической настройки обозревателя (Автоматическая настройка обозревателя). С помощью данного раздела можно также импортировать настройки, расположенные на вкладке Подключения диалога Свойства обозревателя, в файлы, расположенные в каталоге %systemroot%system32GroupPolicyUserMICROSOFTIEAK BRANDINGcs.

Раздел URL-адреса позволяет настроить содержимое папок Избранное и Ссылки (Избранное и ссылки), а также задать стандартные адреса Интернета (Важные URL-адреса). Под стандартными адресами понимаются следующие: адрес домашней страницы, адрес панели поиска и адрес страницы поддержки.

Под стандартными адресами понимаются следующие: адрес домашней страницы, адрес панели поиска и адрес страницы поддержки.

Раздел Безопасность позволяет импортировать настройки зон Интернета и настройки ограничений браузера в INF-файлы (Зоны безопасности и оценка содержимого). Зоны безопасности импортируются в файлы seczones.inf и seczrsop.inf каталога %systemroot%system32GroupPolicyUserMICROSOFTIEAKBRANDINGONES, а параметры оценки содержимого (Rating) импортируются в INF-файлы ratings.inf и ratrsop.inf, которые расположены в каталоге %systemroot%system32GroupPolicyUserMICROSOFTIEAKBRANDINGRATINGS. С помощью этого раздела можно импортировать параметры настройки Authenticode (сертификаты доверенных издателей, а также сертификаты доверенных агентств выдачи сертификатов). Для этого предназначен элемент Параметры Authenticode.

Раздел Программы позволяет импортировать настройки вкладки Программы, расположенной в диалоговом окне Свойства обозревателя, в файл programs.inf. Этот файл находится в каталоге %systemroot%system32GroupPolicyUserMICROSOFTIEAKBRANDINGPROGRAMS.

Теперь поговорим о том, как выполняется запись в реестр всех настроек, расположенных в разделе Настройка Internet Explorer. По умолчанию все настройки из этого раздела заносятся в файл install.ins, расположенный в каталоге %systemroot%system32GroupPolicyUserMICROSOFTIEAK. По умолчанию только администраторы могут выполнять запись данных в этот каталог, хотя модифицировать файл install.ins можно от имени любого пользователя. Это обычный текстовый файл с расширением INS, хранящий настройки, которые можно изменить с помощью раздела Настройка Internet Explorer. Данный файл довольно прост в понимании, поэтому не будем останавливаться на описании каждого его раздела, а просто приведем листинг содержимого этого файла (где это было возможно, адреса и названия создаваемых элементов описывают сами создаваемые элементы).

Листинг 11.10. Содержимое файла install.ins

[Branding]

GPVersion=6.00.2900.2180

NoFavorites=1

NoLinks=1

Window_Title_CN=Это заголовок

Window_Title=Microsoft Internet Explorer предоставлен: Это заголовок

ToolbarBitmap=E:imagesfotooArt_galeryрисунок_для_фона_панели_инструментов. bmp

bmp

UserAgent=строка, добавляемая к строке обозревателя

[Small_Logo]

Name=логотип_22х22.BMP

Path=D:my_booksлоготип_22х22.BMP

[Big_Logo]

Name=логотип_38х38.BMP

Path=D:my_booksлоготип_38х38.BMP

[Animation]

Small_Name=анимированный_логотип_22х22.BMP

Small_Path=D:my_booksанимированный_логотип_22х22.BMP

Big_Name=анимированный_логотип_38х38.BMP

Big_Path=D:my_booksанимированный_логотип_38х38.BMP

DoAnimation=1

[URL]

Search_Page=http://www.адрес_панели_поиска.com

AutoConfigTime=5

AutoDetect=1

AutoConfig=1

AutoConfigURL=http://www.адрес_автонастройки_для_INS_файла.ru

AutoConfigJSURL=http://www.адрес_автонастройки_для_JS_файла_и_других.ru

Home_Page=http://www.адрес_домашней_страницы.com

Help_Page=http://www.адрес_страницы_поддержки.com

[ExtRegInf]

SecZones=*,seczones.inf,DefaultInstall

Ratings=*,ratings.inf,DefaultInstall

Programs=*,programs.inf,DefaultInstall

connset=connect. inf,DefaultInstall

inf,DefaultInstall

[ExtRegInf.Hkcu]

connset=connect.inf,IeakInstall.Hkcu

SecZones=seczones.inf,IeakInstall.Hkcu

Programs=*,programs.inf,IEAKInstall.HKCU

[Proxy]

HTTP_Proxy_Server=666.66.66.66:80

FTP_Proxy_Server=666.66.66.66:80

Gopher_Proxy_Server=666.66.66.66:80

Secure_Proxy_Server=666.66.66.66:80

Socks_Proxy_Server=666.66.66.66:80

Proxy_Override=<local>

Use_Same_Proxy=0

Proxy_Enable=1

[Security Imports]

TrustedPublisherLock=0

ImportSecZones=1

ImportRatings=1

[ExtRegInf.Hklm]

SecZones=seczones.inf,IeakInstall.Hklm

Ratings=ratings.inf,IEAKInstall.HKLM

Programs=*,programs.inf,IEAKInstall.HKLM

[BrowserToolbars]

Caption0=это создаваемая кнопка на панели инструментов

Action0=D:Program filesFilemon.exe

Icon0=E:imagessamplies.ico

HotIcon0=E:imagessamplies.ico

Show0=1

[ConnectionSettings]

ConnectName0=Nokia 7270 USB (OTA)

ConnectSize0=2884

ConnectName1=Nokia 7270 USB (OTA)

ConnectSize1=2884

Option=1

EnableAutodial=1

NoNetAutodial=1

Файл хранит большое количество настроек, а также ссылок на другие INF-файлы, импортированные с помощью раздела Настройка Internet Explorer. Все импортируемые файлы, на которые содержатся ссылки в описываемом файле, экспортируются в реестр при открытии любого элемента раздела Настройка Internet Explorer. При этом же в реестр заносятся все настройки из файла install.ins. Причем самое главное состоит в том, что эти настройки заносятся не консолью управления Microsoft, как можно было бы подумать, а процессом WINLOGON.EXE, запущенным от имени системы. Другими словами, даже если пользователь не обладает правами на изменение указанных в файле install.ins ветвей реестра, они все равно будут изменены.

Все импортируемые файлы, на которые содержатся ссылки в описываемом файле, экспортируются в реестр при открытии любого элемента раздела Настройка Internet Explorer. При этом же в реестр заносятся все настройки из файла install.ins. Причем самое главное состоит в том, что эти настройки заносятся не консолью управления Microsoft, как можно было бы подумать, а процессом WINLOGON.EXE, запущенным от имени системы. Другими словами, даже если пользователь не обладает правами на изменение указанных в файле install.ins ветвей реестра, они все равно будут изменены.

ПРИМЕЧАНИЕ

Довольно странное решение Microsoft. В конце книги я попытаюсь высказать свои суждения по поводу использования запущенных от имени системы процессов в общем и о данном способе записи содержимого файла в реестр в частности.

Как загрузить последнюю удачную конфигурацию Windows 7/10

How Boot Into Last Known Good Configuration Windows 7 10

Резюме :

Если конфигурация системного реестра или драйвера создает конфликт, препятствующий запуску системы, Windows может столкнуться с проблемами во время запуска. Загрузка Windows в последней удачной конфигурации — лучший способ решить эту проблему. Теперь прочтите этот пост от MiniTool чтобы узнать подробности.

Загрузка Windows в последней удачной конфигурации — лучший способ решить эту проблему. Теперь прочтите этот пост от MiniTool чтобы узнать подробности.

Быстрая навигация:

О последней удачной конфигурации

Какая последняя удачная конфигурация

В НАПРИМЕР и более поздних версиях операционной системы Windows, при успешном запуске системы вы можете получить копию конфигурации оборудования системы и настроек драйвера из системного реестра.

Если последующий процесс загрузки завершится неудачно, копия будет сохранена. Затем операционная система будет использовать запись последней удачной конфигурации для успешной загрузки. Если Windows обнаружит проблему в процессе запуска, в меню запуска будет добавлена опция «Последняя удачная конфигурация».

Проблемы могут быть устранены последней удачной конфигурацией

Проблемы, которые можно исправить, загрузившись в последнюю удачную конфигурацию, следующие:

1. В синий экран смерти при запуске вызвано обновлением драйвера.

В синий экран смерти при запуске вызвано обновлением драйвера.

2. Неудачная загрузка, вызванная недавно примененным обновлением Windows или автоматическими обновлениями.

3. Аномальная последовательность запуска ПК, вызванная вирусами, троянами и руткитами.

4. Конфликты между недавно установленным оборудованием и другими устройствами.

5. Конфликты между недавно установленным ПО и другими программами.

Проблемы не могут быть устранены последней удачной конфигурацией

Однако не все проблемы Windows можно решить, загрузив Windows в последней удачной конфигурации. В частности, это не поможет, если вы столкнетесь со следующими проблемами:

1. Программы вылетают в случайном порядке.

2. Компьютер работает медленно или работает плохо. Может быть вам интересен этот пост — 10 причин медленной работы ПК с Windows 10/8/7 .

3. Проблемы с драйверами, которые возникают у вас в течение нескольких дней.

Загрузите Windows в последнюю удачную конфигурацию

Только что вы узнали основную информацию о последней удачной конфигурации. Теперь вы можете задаться вопросом, как загрузить последнюю удачную конфигурацию Windows 10/7. Продолжайте читать.

Теперь вы можете задаться вопросом, как загрузить последнюю удачную конфигурацию Windows 10/7. Продолжайте читать.

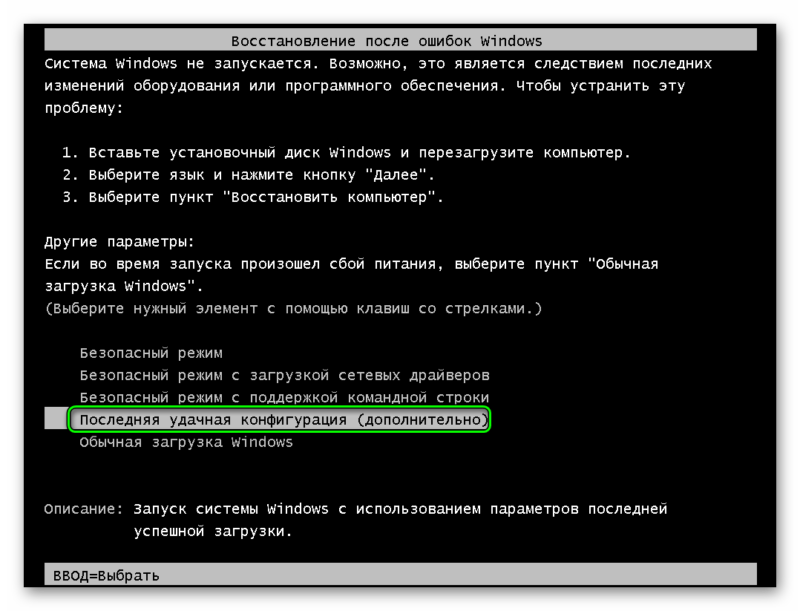

Как загрузить последнюю удачную конфигурацию Windows 7

Если вы хотите использовать последнюю удачную конфигурацию Windows 7, выполните следующие действия. С другой стороны, если вам интересно, как использовать последнюю удачную конфигурацию Windows 10, вы можете перейти к следующему разделу.

Шаг 1: Полностью выключите компьютер. Убедитесь, что ваш компьютер полностью выключен и больше не работает.

Шаг 2: Перезагрузите компьютер и подождите, пока не исчезнет экран с логотипом производителя.

Шаг 3: Несколько раз нажмите F8 (или другую комбинацию клавиш), как только логотип исчезнет.

Шаг 4: Если вы видите экран загрузки Windows, вернитесь к первому шагу и повторяйте, пока не войдете в Расширенные параметры загрузки окно.

Шаг 5: Используйте клавиши со стрелками на клавиатуре, чтобы выбрать Последняя удачная конфигурация (дополнительно) из списка доступных опций.

Шаг 6: Нажмите Войти и дождитесь завершения процесса. Теперь вы можете загрузиться в систему.

Также см: Решения 7 для исправления Windows не удалось запустить ошибку Windows 7

Вот все этапы входа в последнюю удачную конфигурацию Windows 7.

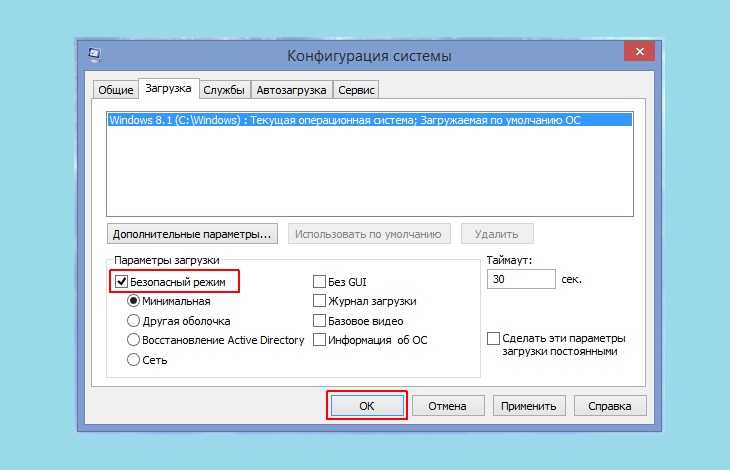

Как загрузить последнюю удачную конфигурацию Windows 10

Последний известный хороший вариант конфигурации не предусмотрен в Windows 8 и Windows 10. Вместо этого есть другие параметры, такие как обновление, сброс (переустановка), восстановление и т. Д. Вы можете просто загрузить свой компьютер, чтобы войти Безопасный режим . Это альтернатива последней удачной конфигурации.

Наконечник: Чтобы узнать больше о функциях обновления, сброса и установки, этот пост — Сброс Windows 10 VS Чистая установка VS Новый запуск, подробности здесь может удовлетворить ваш спрос.

Безопасный режим — это встроенный диагностический режим операционной системы Windows 10 (7, 8 и т. Д.). Если вы запустите компьютер с Windows 10 в безопасном режиме, он позволит запускать только основные системные программы и службы в процессе загрузки. Вот информация о том, как загрузить Windows 10 в безопасном режиме.

Д.). Если вы запустите компьютер с Windows 10 в безопасном режиме, он позволит запускать только основные системные программы и службы в процессе загрузки. Вот информация о том, как загрузить Windows 10 в безопасном режиме.

Чистая загрузка VS. Безопасный режим: в чем разница и когда использовать

Чистая загрузка и безопасный режим: в чем разница, когда и как использовать? Прочитав этот пост, вы четко узнаете все ответы на эти вопросы.

Читать больше

Вам следует перезагрузить компьютер несколько раз, чтобы загрузить WinRE (среду восстановления Windows) и войти в безопасный режим. Вы также можете использовать загрузочный носитель восстановления Windows 10, такой как загрузочный DVD / USB-накопитель, для входа в WinRE. Вот шаги:

Шаг 1: Вставьте установочный компакт-диск / DVD-диск Windows или загрузочный USB-накопитель в компьютер и запустите компьютер.

Шаг 2: Войдите в BIOS. Если вы не знаете, как это сделать, прочтите этот пост — Как войти в BIOS Windows 10/8/7 (HP / Asus / Dell / Lenovo, любой ПК) .

Если вы не знаете, как это сделать, прочтите этот пост — Как войти в BIOS Windows 10/8/7 (HP / Asus / Dell / Lenovo, любой ПК) .

Шаг 3: Выберите DVD или USB-накопитель в качестве первого загрузочного устройства и загрузите компьютер с Windows 10 с этого устройства.

Шаг 4: Нажмите Почини свой компьютер войти в WinRE успешно.

Теперь вы можете продолжить вход в безопасный режим.

Шаг 1: Из Выберите опцию экран, щелкните значок Устранение неполадок вариант.

Шаг 2: Далее нажмите Расширенные настройки . Щелкните значок Параметры запуска вариант.

Шаг 3: Щелкните значок Рестарт кнопка.

Шаг 4: Затем вы увидите несколько вариантов запуска. нажмите F4 ключ для включения безопасного режима.

Теперь ваш компьютер загрузится в безопасном режиме. Тогда вы сможете без проблем устранить неполадки в системе.

Тогда вы сможете без проблем устранить неполадки в системе.

Наконечник: Если вы обнаружите, что безопасный режим не работает, этот пост — [Решено] Безопасный режим Windows не работает? Как это исправить быстро может помочь вам решить проблему.

Вы также можете выполнить восстановление системы через WinRE, которое является альтернативой последней удачной опции конфигурации. Вот как это сделать:

Наконечник: Только если вы заранее создали точку восстановления, вы можете попробовать этот метод.

Шаг 1: Введите WinRE.

Шаг 2: Вы должны нажать Устранение неполадок в Выберите опцию , а затем выберите Расширенные настройки .

Шаг 3: выберите Восстановление системы в Расширенные настройки окно.

Шаг 4: Следуйте инструкциям на экране, чтобы завершить восстановление.

Легко исправить: восстановление системы Windows 10 зависло или зависло

Восстановление системы Windows 10 зависло при инициализации или восстановлении файлов? Этот пост дает полезные способы исправить проблему с зависанием восстановления системы в двух случаях.

Читать больше

Вот как использовать последнюю удачную альтернативу конфигурации Windows 10.

Настройка и поддержка локальной политики безопасности в Windows 7

Локальная политика безопасности используется для изменения и поддержки поведения компьютерной системы и пользователей. Политика называется «локальной», потому что она реализуется на локальных компьютерах, а не в доменной сети.

Локальные политики безопасности доступны в Windows 2000, Windows XP, Windows Server 2003, Windows Vista, Windows 7, Windows 8, Windows Server 2008, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2 и Windows Server 2012.

- Политика учетной записи включает

- Политика паролей

- Политика блокировки учетной записи

- Локальные политики включают

- Политика аудита

- Политика назначения прав пользователей

- Параметры безопасности

Вот краткое руководство по настройке и поддержке локальной политики безопасности в операционной системе Windows 7:

Шаг 1: Чтобы начать, перейдите в меню «Пуск» в системе Windows 7.

Шаг 2: Введите «Инструмент администрирования» на вкладке «Поиск программ и файлов». (Посмотрите на скриншот ниже для Windows 7)

Шаг 3 . В следующем окне прокрутите вниз и нажмите «Локальная политика безопасности», чтобы начать настройку локальной политики безопасности для вашей ОС Windows 7. (См. снимок экрана ниже)

Шаг 4: Нажмите на вкладку «Политика учетной записи», расположенную в левой части окна «Локальная политика безопасности».

Шаг 5: Теперь на экране появятся параметры «Политика паролей» и «Политика блокировки учетной записи».

Шаг 6: Нажмите на опцию «Политика паролей». (Посмотрите на скриншот ниже)

Шаг 7: После того, как вы нажмете на опцию «Политика паролей», вам будут предоставлены следующие опции:

- Применить историю паролей : Эта политика определяет уникальный новый пароль, который должен быть связан с учетной записью пользователя, прежде чем старый пароль можно будет сократить.

Значение «Enforce Password History» находится в диапазоне от 0 до 24 паролей.

Значение «Enforce Password History» находится в диапазоне от 0 до 24 паролей. - Максимальный и минимальный срок действия пароля: Эта политика позволяет вам установить срок действия паролей через количество дней от 1 до 999 во время создания локальной политики безопасности.

- Минимальная длина пароля: Эта политика определяет общую длину пароля. Здесь вы можете установить значение от 1 до 14 символов.

- Пароль должен соответствовать требованиям сложности: Эта политика определяет, что ваш пароль пользователя соответствует стандартным требованиям сложности, т. е. ваш пароль должен быть достаточно сложным, чтобы быть безопасным. Вы даже можете включить/отключить эту политику здесь.

- Хранить пароли с помощью обратимого шифрования: Эта политика определяет, что пароль нашей операционной системы должен храниться в обратном порядке шифрования.

Шаг 8 : Далее вы можете нажать «Политика блокировки учетной записи». Это политика, которую мы собираемся применить к учетным записям пользователей. (Посмотрите на скриншот ниже)

Это политика, которую мы собираемся применить к учетным записям пользователей. (Посмотрите на скриншот ниже)

Шаг 9: Нажав на политику «Политика блокировки учетной записи», вы получите следующие варианты:

- Порог блокировки учетной записи : Сначала мы включаем эту политику; это автоматически активирует оставшиеся две политики. «Порог блокировки учетной записи» определяет общее количество неудачных попыток входа в систему. Здесь мы можем установить ограничение от 0 до 999 попыток отказа. «0» в данном случае означает, что учетная запись никогда не выходила из системы.

- Продолжительность блокировки учетной записи: Эта политика определяет общую продолжительность (количество минут), в течение которой происходит выход из учетной записи. Здесь мы можем установить ограничение от 0 до 99 999 минут для индивидуального аккаунта.

- Сброс счетчика блокировки учетной записи после: Эта политика определяет оставшийся счетчик блокировки учетной записи через 0–99 999 минут.

Время сброса должно быть промежуточным, меньшим или равным «Продолжительность блокировки учетной записи».

Время сброса должно быть промежуточным, меньшим или равным «Продолжительность блокировки учетной записи».

Шаг 10 : Вернитесь на левую панель окна «Локальная политика безопасности». Здесь нажмите на вкладку «Локальные политики».

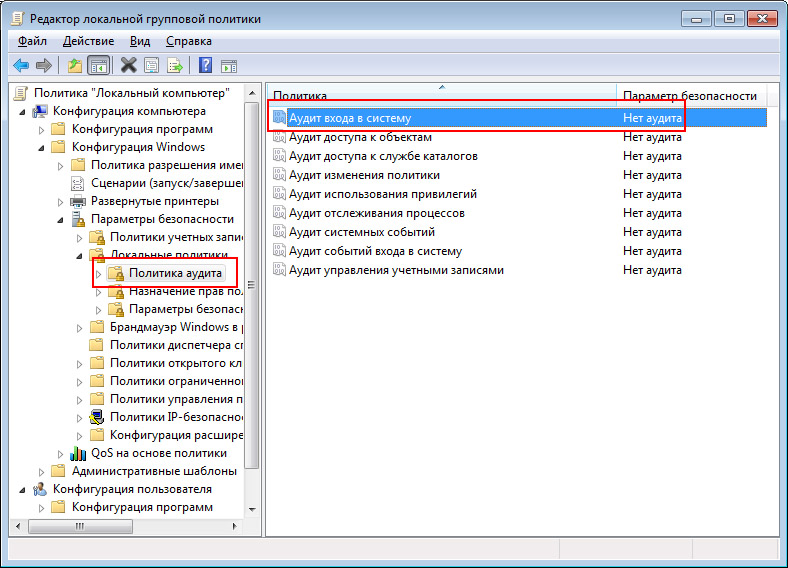

Шаг 11: Затем перейдите на вкладку «Политика аудита». Это политика безопасности, используемая для аудита действий пользователей. Включение этих политик (успех/неудача) поможет нам отслеживать каждое действие пользователя — как он входит в систему, к каким программам и приложениям можно получить доступ и что для них ограничено. Мы также можем просматривать активность пользователя в средстве просмотра событий. Эти параметры могут помочь вам настроить очень мощную локальную политику безопасности в Windows. (См. скриншот ниже)

Шаг 12 : Теперь мы можем включить «Аудит настроек безопасности». (Посмотрите на скриншот ниже)

Шаг 13: Чтобы отслеживать действия определенного пользователя, мы сначала должны добавить пользователя в учетную запись аудита. Например, у нас есть пользователь с именем «User1», который пытается получить доступ к некоторой конфиденциальной информации на компьютере. Чтобы отслеживать все подозрительные действия, мы должны добавить пользователя в учетную запись аудита.

Например, у нас есть пользователь с именем «User1», который пытается получить доступ к некоторой конфиденциальной информации на компьютере. Чтобы отслеживать все подозрительные действия, мы должны добавить пользователя в учетную запись аудита.

Шаг 14 : Щелкните значок «Компьютер» на рабочем столе.

Шаг 15: Щелкните правой кнопкой мыши любой диск и перейдите на вкладку «Свойства». (Посмотрите на скриншот ниже)

Шаг 16 : Теперь на экране откроется окно «Свойства локального диска». Нажмите на вкладку «Безопасность» в этом окне.

Шаг 17 : Прокрутите вниз и нажмите на вкладку «Дополнительно». (См. снимок экрана ниже)

Шаг 18: Нажмите на вкладку «Аудит» в следующем окне, а затем нажмите кнопку «Продолжить». (Проверьте скриншот ниже)

Шаг 19 : Теперь на экране загрузится окно «Выберите пользователя или группу». Введите имя пользователя, например «User1», в отведенное место и нажмите вкладку «ОК» для подтверждения. (Посмотрите на скриншот ниже)

(Посмотрите на скриншот ниже)

Шаг 20 : В следующем открывшемся окне выберите все параметры «Успех» и «Неудача» и примените изменения, которые вы только что сделали, нажав кнопку «ОК». (Посмотрите на скриншот ниже)

Шаг 21 : Теперь мы успешно включили политику аудита для пользователя 1. (Проверьте скриншот ниже)

Теперь войдите в систему под учетной записью администратора, чтобы проверить активность пользователя 1 с помощью средства просмотра событий

Шаг 1: Перейдите в меню «Пуск» и введите «Инструмент администрирования» на вкладке «Поиск программ и файлов».

Шаг 2: Нажмите на вкладку «Администрирование», а затем нажмите на вкладку «Просмотр событий».

Шаг 3: Щелкните вкладку «Журналы Windows» на левой боковой панели окна «Просмотр событий».

Шаг 4: Перейдите на вкладку «Безопасность». (Проверьте скриншот ниже)

Шаг 5: Вернувшись в окно «Локальная политика безопасности», щелкните вкладку «Назначение прав пользователя» на левой боковой панели окна.

Шаг 6: Политика «Назначения прав пользователя» применяется к пользователям и группам в операционных системах Windows. Мы можем использовать эти политики, чтобы ограничить или разрешить пользователям и группам доступ к различным программам во время настройки локальной политики безопасности в ОС Windows. (Посмотрите на скриншот ниже)

Шаг 7: Затем вы можете щелкнуть вкладку «Параметры безопасности» на левой панели окна. Политику параметров безопасности можно применять для ограничения аппаратного и программного обеспечения локального компьютера для различных пользователей. (Проверьте скриншот ниже)

Вы можете столкнуться с трудностями при настройке локальной политики безопасности в первый раз. Не сдавайтесь и попробуйте еще раз выполнить приведенное выше пошаговое руководство по настройке локальной политики безопасности.

Если вы застряли, не волнуйтесь. Мы здесь, чтобы помочь вам. Просто оставьте свои вопросы в поле для комментариев ниже.

Позвоните нам или заполните контактную форму, чтобы получить предложение.

Свяжитесь с нами

Настройка DCOM и WMI для удаленного получения событий Windows 7

Вопросы и ответы

Как настроить систему Windows 7, чтобы QRadar мог получать события через WMI?

Администраторы могут выполнить перечисленные ниже процедуры для настройки DCOM и проверки возможности получения событий Windows 7 из удаленной системы с помощью WMI.

Обзор конфигурации

Чтобы настроить DCOM в Windows 7, администраторы должны выполнить следующие шаги:

- Убедитесь, что необходимые службы Windows 7 включены и настроены на автоматический запуск при загрузке операционной системы.

- Включить DCOM для Windows 7.

- Настройка связи DCOM для Windows 7.

- Настройка учетных записей пользователей для DCOM.

- Настройка брандмауэра Windows 7.

- Настройка WMI для Windows 7.

- Проверьте конфигурацию WMI.

Требуемые службы DCOM и WMI для Windows 7

Следующие службы Windows должны быть запущены и настроены для автоматического запуска в системе Windows 7:

- Сервер

- Удаленный реестр

- Инструментарий управления Windows

В приведенной ниже процедуре описаны шаги, необходимые для настройки сервера, удаленного реестра и служб WMI для автоматического запуска.

Процедура

- На рабочем столе выберите Пуск > Выполнить .

- Введите следующее: services.msc

- Нажмите OK .

- В области сведений убедитесь, что следующие службы запущены и настроены на автоматический запуск:

а. Сервер

б. Удаленный реестр

c. Инструментарий управления Windows

Инструментарий управления Windows - Чтобы изменить свойство службы, щелкните правой кнопкой мыши имя службы и выберите Свойства .

- В списке Тип запуска выберите Автоматически .

- Если статус службы не запущен, нажмите Пуск .

- Нажмите OK .

- Закройте окно «Службы».

Теперь вы готовы включить DCOM в Windows 7.

Включение DCOM для Windows 7

Процедура

- На рабочем столе выберите Пуск > Выполнить .

- Введите следующее: dcomcnfg

- Нажмите OK . Появится окно Службы компонентов.

- В разделе Службы компонентов разверните Компьютеры и щелкните Мой компьютер .

- В меню Действие щелкните Свойства .

- Выберите вкладку Свойства по умолчанию .

- Настройте следующие свойства по умолчанию:

a. Установите флажок Включить распределенную COM на этом компьютере .

б. В списке Уровень аутентификации по умолчанию выберите Подключить .

в. Используя список Уровень олицетворения по умолчанию , выберите Идентифицировать .

- Нажмите OK .

Теперь вы готовы настроить протокол DCOM для Windows 7.

Настройка связи DCOM для Windows 7

Процедура

- В окне Конфигурация DCOM (dcomcnfg) разверните Службы компонентов , разверните Мой компьютер

- , и выберите 39 0 0 .

- В меню Действие щелкните Свойства .

- Выберите вкладку Протоколы по умолчанию .

- Настройте следующие параметры:

а. Если TCP/IP, ориентированный на подключение, указан в окне Протоколы DCOM, перейдите к шагу 5.

b. Если TC/IP, ориентированный на подключение, не указан в окне протокола DCOM, выберите Добавить .

в. В списке Protocol Sequence выберите Connection-Oriented TC/IP .

- Нажмите OK .

Теперь вы готовы настроить учетную запись пользователя с разрешением на доступ к DCOM.

Настройка учетных записей пользователей Windows 7 для DCOM

После того, как вы включили DCOM, вы должны назначить учетной записи соответствующее разрешение для доступа к DCOM на хосте. Для доступа к хосту необходимо выбрать существующую учетную запись с правами администратора или создать обычную учетную запись пользователя, которая является членом административной группы. Пользователь, которому вы предоставляете разрешения DCOM, — это пользователь, которого вы должны настроить в источнике журнала QRadar.

Процедура

- В окне конфигурации DCOM (dcomcnfg) разверните Службы компонентов , разверните Компьютеры и выберите Мой компьютер .

- В меню Действие щелкните Свойства .

- Выберите вкладку COM Security .

- В Разрешения на доступ щелкните Изменить значение по умолчанию .

- Выберите пользователя или группу, которым требуется доступ к DCOM.

Примечание . Если пользователь или группа, которым требуется доступ к DCOM, не указаны в списке разрешений, необходимо добавить пользователя в конфигурацию.

- Настройте следующие права пользователя:

a. Локальный доступ . Установите флажок Разрешить .

б. Удаленный доступ . Установите флажок Разрешить . - Нажмите OK . Появится окно свойств «Мой компьютер».

- В разделе Разрешения на запуск и активацию щелкните Изменить значение по умолчанию .

- Выберите пользователя или группу, которым требуется доступ к DCOM.

Примечание. Если пользователя или группы, которым требуется доступ к DCOM, нет в списке разрешений, необходимо добавить пользователя в конфигурацию. - Настройте следующие права пользователя:

a. Локальный запуск . Установите флажок Разрешить .

Локальный запуск . Установите флажок Разрешить .

б. Удаленный запуск . Установите флажок Разрешить .

в. Локальная активация . Установите флажок Разрешить .

д. Удаленная активация . Установите флажок Разрешить . - Нажмите OK .

- Закройте окно Службы компонентов.

Теперь вы готовы настроить брандмауэр Windows, чтобы разрешить связь DCOM.

Настройка брандмауэра Windows 7

Если брандмауэр расположен между вашей системой Windows 7 и QRadar, вы должны настроить брандмауэр с исключением, чтобы разрешить связь DCOM.

Примечание : Вы должны быть администратором, чтобы изменить настройки брандмауэра Windows или добавить исключение в брандмауэр Windows.

Процедура

- На рабочем столе выберите Пуск > Выполнить .

- Введите следующее: wf.

msc .

msc . - Нажмите OK .

- Выберите Правила для входящих подключений .

- В меню Действие выберите Новое правило .

- Выберите Пользовательский и нажмите Далее . Появится окно программы.

- Выберите Все программы и нажмите Далее . Появится окно Протокол и порты.

- Из протокола тип выберите TCP и нажмите Next .

Примечание : Мы рекомендуем не ограничивать локальные и удаленные порты или локальные IP-адреса, а определять правила подключения брандмауэра по удаленному IP-адресу.

- Под К каким удаленным IP-адресам применяется это правило? , выберите Эти IP адреса .

- Выберите Эти IP-адреса , нажмите Добавить . Появится окно IP-адрес.

- В текстовом поле Этот IP-адрес или подсеть введите IP-адрес QRadar, нажмите OK . Появится окно Действия.

- Выберите Разрешить подключение , нажмите Далее .

- Введите сетевой профиль, к которому применяется правило, нажмите Далее .

- Введите имя и описание правила брандмауэра, нажмите Готово .

- Закройте окно диспетчера серверов.

Теперь вы готовы настроить инструментарий управления Windows (WMI) для Windows 7.

Настройка доступа пользователей WMI для Windows 7

Пользователь или группа, настроенные для доступа к DCOM, также должны иметь разрешение инструментария управления Windows (WMI) для доступа к журналам событий Windows, необходимым для QRadar.

Процедура

- На рабочем столе выберите Пуск > Выполнить .

- Введите следующее: wmimgmt.msc

- Нажмите OK .

- Щелкните правой кнопкой мыши на Управление WMI (локальное) , выберите Свойства . Появится окно свойств элемента управления WMI (локального).

- Перейдите на вкладку Безопасность .

- В Навигация по пространству имен разверните Корень , нажмите CIMV2 .

- Щелкните Безопасность . Появится окно Безопасность для ROOT\CIMV2.

- Выберите пользователя или группу, которым требуется доступ к WMI. Примечание. Если пользователь или группа, которым требуется доступ к WMI, не указаны в списке разрешений, необходимо добавить пользователя в конфигурацию.

- Установите флажки, чтобы добавить следующие разрешения:

a. Методы выполнения . Установите флажок Разрешить .

б. Provider Write — установите флажок Разрешить .

в. Включить учетную запись . Установите флажок Разрешить .

д. Remote Enable — Установите флажок Разрешить .Примечание: Если пользователь или группа, которую вы настраиваете, является системным администратором, флажки разрешения разрешений могут быть установлены, поскольку разрешения наследуются.

- Нажмите OK .

- Закройте окно WMIMGMT — Управление WMI (локальное).

Настройка 64-разрядной версии доверенного установщика Windows 7 R2

64-разрядная версия Windows 7 R2 включает функцию безопасности, называемую доверенным установщиком, которая может повлиять на подключение к объекту DCOM.

Процедура

- На рабочем столе выберите Пуск > Выполнить .

- Введите следующее: regedit

- Нажмите OK .

Примечание. Для редактирования параметров реестра вы должны быть системным администратором. - Найдите следующий раздел реестра: HKEY_CLASSES_ROOT\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6}

- Щелкните правой кнопкой мыши запись {76A64158-CB41-11D1-8B02-00600806D9B6} , затем щелкните Разрешения .

- Щелкните Дополнительно .

- Перейдите на вкладку Владелец . Доверенный установщик отображается как текущий владелец.

- Выберите группу Администраторы , нажмите ОК .

- Выберите пользователя QRadar, установите флажок Разрешить для разрешения Полный доступ и нажмите Применить .

Примечание : Если пользователь QRadar не указан в списке разрешений, необходимо добавить пользователя в конфигурацию.

- Щелкните Дополнительно .

- Перейдите на вкладку Владелец .

Администраторы показаны как текущий владелец. - Выберите или добавьте пользователя QRadar, нажмите OK .

Примечание : Если пользователь QRadar не указан в списке Изменить владельца на разрешение, необходимо выбрать Другие пользователи или группы , чтобы добавить пользователя в конфигурацию.

- Нажмите OK , чтобы вернуться в редактор реестра.

- Повторите для следующего раздела реестра: HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{76A64158-CB41-11D1-8B02-00600806D9B6}

- Закройте редактор реестра.

Чтобы завершить настройку DCOM, администраторы должны проверить связь WMI, запросив журнал событий безопасности Windows 7.

Проверка и тестирование конфигурации WMI

Для помощи в проверке обмена данными WMI протокол RPM журнала событий Microsoft Windows включает тестовый инструмент, который позволяет QRadar запрашивать на удаленном сервере информацию журнала событий Windows. Чтобы использовать этот инструмент тестирования, в вашей системе QRadar должна быть установлена последняя версия протокола журнала событий Windows.

Процедура

- Используя SSH, войдите в QRadar как пользователь root.

Имя пользователя: root

Пароль: <пароль> - Введите следующую команду: cd /opt/qradar/jars

- Введите следующую команду: java -jar WMITestTool-<дата>.jar

- Настройте следующие параметры:

a. Удаленный хост Windows — введите IP-адрес вашего сервера Windows.

б. Домен Active Directory или имя хоста в рабочей группе — введите домен или рабочую группу для вашей системы Windows 7.

в. Имя пользователя — введите имя пользователя, необходимое для доступа к удаленному серверу Windows.

д. Пароль — Введите имя пользователя, необходимое для доступа к удаленному серверу Windows.Средство тестирования попытается подключиться к вашему удаленному серверу Windows.

- В параметре WQL Query введите следующее: Select NumberOfRecords From Win32_NTEventLogFile WHERE LogFileName=’Security’

Примечание : Пример запроса обеспечивает функции с 32-разрядной и 64-разрядной версиями Windows Server 2003 и Windows 7.

Если QRadar может успешно запросить ваш сервер Windows, возвращается количество записей в журнале событий безопасности. .

Например:

——

экземпляр Win32_NTEventlogFile

Имя = C:\Windows\System32\Winevt\Logs\Security.evtx

NumberOfRecords = 5786

——

Если в возвращаемом запросе указано, что общее количество записей = 0, или если есть ошибка, вы должны убедиться, что работают правильные службы, ваша конфигурация DCOM, конфигурация WMI и параметры брандмауэра Windows. Если вы проверили конфигурацию своего сервера Windows, обратитесь в службу поддержки.

Если вы проверили конфигурацию своего сервера Windows, обратитесь в службу поддержки.

Если у вас возникли проблемы с подключением, мы рекомендуем использовать тестовый инструмент с временно отключенным брандмауэром Windows. Если инструмент тестирования возвращает результаты журнала событий безопасности, включите брандмауэр Windows и обратитесь к сетевому администратору.

[{«Продукт»:{«код»:»SSBQAC»,»метка»:»IBM QRadar SIEM»},»Бизнес-подразделение»:{«код»:»BU059″,»метка»:»IBM Software w \/o TPS»},»Компонент»:»Интеграция — третья сторона»,»Платформа»:[{«код»:»PF033″,»метка»:»Windows»}],»Версия»:»7.1;7.0 ;7.2″,»Edition»:»»,»Line of Business»:{«code»:»LOB24″,»label»:»Security Software»}}]

Как открыть конфигурацию компьютера в Windows 7? [Ответ 2022] — Droidrant

В Windows 7 вы можете открыть диалоговое окно системной информации, чтобы узнать текущую конфигурацию вашего компьютера. По умолчанию в окне отображается сводка системы, в которой перечислены такие сведения, как операционная система, тип процессора и мгновенная память. Кроме того, вы можете щелкнуть Аппаратные ресурсы и компоненты, чтобы просмотреть список всех драйверов оборудования и технических компонентов, установленных на вашем компьютере. Программная среда покажет информацию обо всех запущенных в данный момент процессах и драйверах, а в настройках Интернета отобразятся настройки вашего подключения.

Кроме того, вы можете щелкнуть Аппаратные ресурсы и компоненты, чтобы просмотреть список всех драйверов оборудования и технических компонентов, установленных на вашем компьютере. Программная среда покажет информацию обо всех запущенных в данный момент процессах и драйверах, а в настройках Интернета отобразятся настройки вашего подключения.

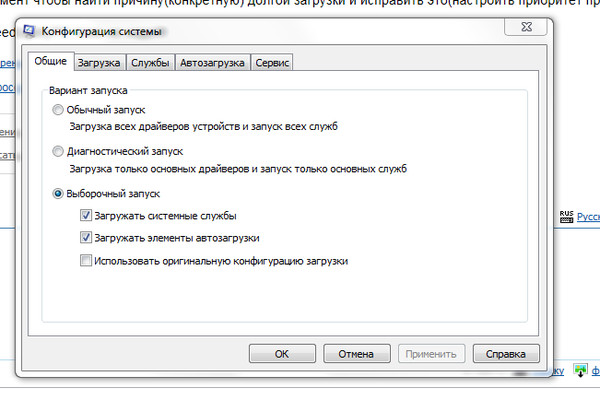

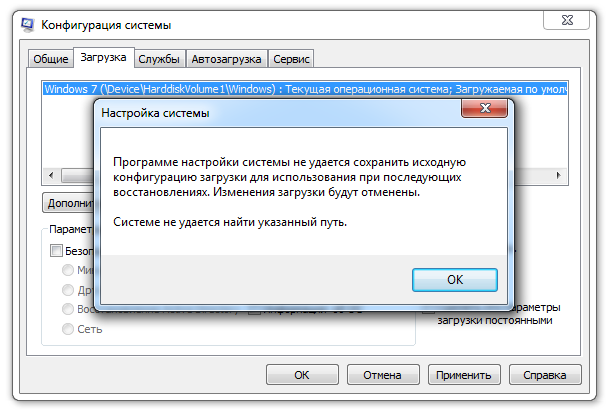

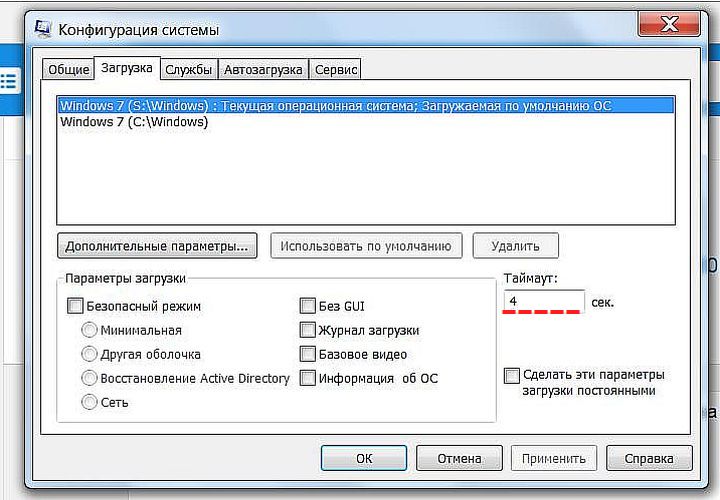

Чтобы открыть средство настройки системы, нажмите клавиши Win + R и введите «msconfig». В следующем окне нажмите или коснитесь OK, чтобы открыть инструмент. Кроме того, вы также можете создать ярлык для этого инструмента в папке или папке ярлыков на вашем компьютере. Обязательно используйте термин msconfig в ярлыке. Чтобы сделать это еще проще, вы также можете открыть MSConfig с помощью команды командной строки.

Связанные вопросы / содержание

- Как получить доступ к конфигурации компьютера?

- Какая конфигурация Windows 7?

- Как проверить и изменить конфигурацию компьютера?

- Что такое команда для проверки конфигурации?

- Что такое параметры конфигурации в компьютере?

- Что такое конфигурация компьютерной системы?

- Какая команда открывает системную информацию?

Как получить доступ к конфигурации компьютера?

Вы можете получить доступ к параметрам конфигурации вашего компьютера с помощью средства настройки системы. Этот инструмент может помочь вам отключить скрытые программы и службы. Их отключение ускорит ваш компьютер. Инструмент «Конфигурация системы» доступен в меню «Пуск» в папке «Администрирование». Дважды щелкните ярлык «Конфигурация системы». Он должен открыться немедленно. После того, как вы щелкнете по нему, вам будет представлено окно, содержащее приложение msconfig.

Этот инструмент может помочь вам отключить скрытые программы и службы. Их отключение ускорит ваш компьютер. Инструмент «Конфигурация системы» доступен в меню «Пуск» в папке «Администрирование». Дважды щелкните ярлык «Конфигурация системы». Он должен открыться немедленно. После того, как вы щелкнете по нему, вам будет представлено окно, содержащее приложение msconfig.

Диалоговое окно «Свойства системы» предоставляет обзор аппаратного и программного обеспечения вашего ПК, включая тип процессора, объем оперативной памяти и базовую систему ввода/вывода. Вы также можете получить доступ к диспетчеру устройств, в котором перечислены отдельные аппаратные компоненты. Windows также предоставляет список драйверов для каждого из этих аппаратных компонентов. Вы также можете выбрать устройство для просмотра сведений о нем. Если вам нужен доступ к определенному устройству, вы можете нажать Windows + R, чтобы открыть окно командной строки.

Переменная Path находится в разделе System Variables. Вы можете отредактировать его, нажав кнопку Изменить. Вы также можете изменить пути к различным каталогам. Используйте точку с запятой для разделения каждого каталога. Помните, что любые изменения переменных среды необходимо будет сохранить после перезагрузки компьютера. Вы также можете создавать новые переменные среды. Вы можете создать столько, сколько хотите, если они содержат путь, который вы ищете.

Вы можете отредактировать его, нажав кнопку Изменить. Вы также можете изменить пути к различным каталогам. Используйте точку с запятой для разделения каждого каталога. Помните, что любые изменения переменных среды необходимо будет сохранить после перезагрузки компьютера. Вы также можете создавать новые переменные среды. Вы можете создать столько, сколько хотите, если они содержат путь, который вы ищете.

Какая конфигурация Windows 7?

Чтобы изменить настройки вашего компьютера, вы можете открыть диалоговое окно «Свойства системы». Это диалоговое окно содержит важные параметры и настройки, которые могут упростить выполнение повседневных задач. В течение многих лет диалоговое окно свойств системы было краеугольным камнем настройки дополнительных параметров Windows, но в Windows Vista дополнительные параметры системы были перемещены на вкладку «Дополнительные параметры системы». Чтобы получить доступ к диалоговому окну свойств системы, щелкните ссылку «Система» в нижней части панели управления.

Последняя известная удачная конфигурация — логичный выбор для пользователей, у которых возникают проблемы с запуском Windows 7. Однако этот вариант работает только в том случае, если в последний раз компьютер работал правильно. Использование последней удачной конфигурации может быть опасным, если вы запустили Windows для устранения проблемы, а затем закрыли ее с той же проблемой. Эта опция должна быть вашим первым шагом при устранении неполадок с драйверами или «синего экрана смерти».

Как проверить и изменить конфигурацию компьютера?

Если вам нужно изменить какие-то настройки компьютера, то вам следует воспользоваться средством настройки системы. Этот инструмент доступен в Панели управления или в Административных инструментах. Чтобы открыть его, вы должны иметь права администратора, так как для этого инструмента требуется доступ к системным настройкам. Вы также можете создать для него ярлык на рабочем столе и использовать msconfig в качестве целевого местоположения. Чтобы изменить некоторые системные настройки, вы должны использовать команду для проверки конфигурации в Windows 7 2.

Чтобы изменить некоторые системные настройки, вы должны использовать команду для проверки конфигурации в Windows 7 2.

Чтобы просмотреть конфигурацию вашего ПК, откройте окно «Система» и перейдите к параметру «Настройки». На этом экране вы найдете различную полезную информацию. Здесь вы увидите подробную информацию об операционной системе, процессоре, базовой системе ввода-вывода, оперативной памяти и многих других компонентах. Кроме того, вы найдете некоторые важные сведения об оборудовании вашего компьютера, включая его марку и модель. Он также покажет, является ли это 32-битной или 64-битной версией. Вы также можете просмотреть информацию об активации Windows, чтобы убедиться, что это подлинная копия Windows.

Что такое команда для проверки конфигурации?

Команда для проверки конфигурации? команда сообщит вам, какая конфигурация в настоящее время работает на вашем IAP. Эта команда полезна, если вы хотите проверить свою систему или исправить ее, если с ней что-то не так. Он работает на большинстве основных ОС Windows. Команда отобразит информацию, которая хранится во флэш-памяти вашего IAP. В зависимости от того, что вы хотите узнать, вы можете использовать эту команду, чтобы определить, какая конфигурация в настоящее время работает в вашей системе.

Он работает на большинстве основных ОС Windows. Команда отобразит информацию, которая хранится во флэш-памяти вашего IAP. В зависимости от того, что вы хотите узнать, вы можете использовать эту команду, чтобы определить, какая конфигурация в настоящее время работает в вашей системе.

Что такое параметры конфигурации в компьютере?

Если вы хотите настроить свой компьютер, вы можете сделать это в диалоговом окне свойств системы. Диалоговое окно свойств системы позволяет изменять важные параметры, такие как время запуска, разрешение экрана и громкость. Доступ к этим настройкам часто осуществляется в утилите System Configuration. Этот инструмент является обязательным для всех, кто хочет, чтобы их компьютер работал быстрее и плавнее. Он также содержит полезные советы и приемы, которые помогут вам повысить эффективность работы вашего ПК.

Первый шаг — найти ярлык для настройки системы. Вы можете сделать это из меню «Пуск» или введя «msconfig» в строку поиска. Отсюда выберите «Конфигурация системы». Оказавшись внутри, вы увидите окно, похожее на это. Нажмите на вкладку «Дополнительно», чтобы увидеть дополнительные параметры конфигурации системы. Оказавшись внутри, вы можете внести любые необходимые изменения и настройки. Когда вы закончите, нажмите OK, чтобы закрыть окно.

Оказавшись внутри, вы увидите окно, похожее на это. Нажмите на вкладку «Дополнительно», чтобы увидеть дополнительные параметры конфигурации системы. Оказавшись внутри, вы можете внести любые необходимые изменения и настройки. Когда вы закончите, нажмите OK, чтобы закрыть окно.

Что такое конфигурация компьютерной системы?

Что такое конфигурация компьютерной системы? это набор опций и компонентов компьютера. Это может относиться к аппаратным компонентам, подключенным к системе, или к определенному программному обеспечению, используемому для запуска различных частей системы. Конфигурация также может относиться к настройкам операционной системы. Это важная концепция для понимания, особенно если вы собираетесь использовать свой компьютер для запуска определенного программного или аппаратного обеспечения. Чтобы понять, как конфигурация влияет на производительность компьютерной системы, узнайте больше о различных компонентах.

ЦП отвечает за большую часть вычислительной работы компьютера. Кроме того, оперативная память — это место, где вы храните все программное обеспечение, работающее на вашем компьютере. Это означает, что программное обеспечение не запускается непосредственно с жесткого диска, а копируется в оперативную память. Все эти компоненты составляют конфигурацию компьютера. Конфигурация компьютера является стандартом для измерения его производительности. Помимо процессора и оперативной памяти, другими компонентами компьютера являются материнская плата, жесткий диск, видеокарта и система охлаждения.