Google Play Store 23.8.24 Patched Installer » PS Мир смартфонов

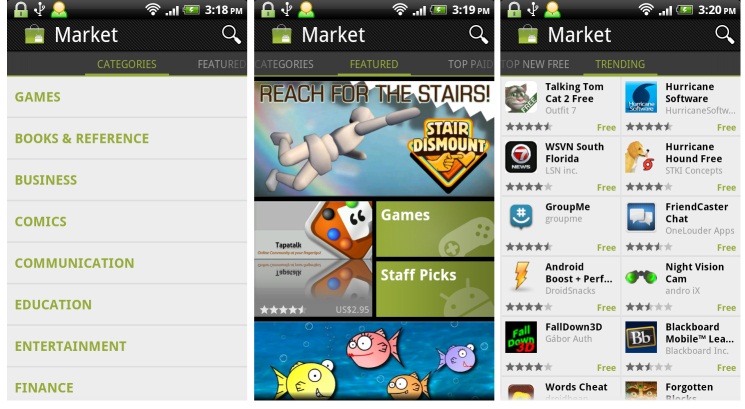

Google анонсировал большое обновление Android Market, обьединив Google Music, Видео Google, Google Books в один новый единый магазин Play Google.

Разработчик: Google Inc

Язык интерфейса: Английский, Русский

Совместимость: Зависит от версии

Состояние: Patched версия

Screenshot: Original by Dymonyxx

Анотация

Для работы взломанного маркета, необходимо применений обоих патчей ядра Андроида из Lucky Patcher-a.

— Открываете Lucky Patcher, жмёте «Патчи ядра Андроида» (это в меню где «настройки», «о программе» и прочее).

— Ставите две верхних галочки.

— Жмёте пропатчить. (если будет спрашивать про одексацию, то жмёте «Да», если не боитесь и есть бэкап, можно нажать нет, тогда только далвик кэш будет пропатчен).

— Девайс перезагрузится, всё готово.

— Устанавливаете мой мод Маркета поверх существующего (Если патчи ядра не сделаны, он не установиться или будет работать неправильно).

— Всё, теперь все приложения при включённом интернете будут получать положительный ответ о лицензии от маркета.

— Не будет работать с биллингом (Триалы, покупка из приложения или при проверках через прокси, без участия маркета на устройстве)

— Не забудьте отключить автообновление GooglePlay, чтобы мод не затёрся новой версией.

There are three methods to install it:

Using Google Play Store Patched apk

Using Installer (recommended)

Using Xposed Installer: (For lollipop users as well)

Method 1:

Install latest Lucky Patcher

Run Lucky Patcher > Menu > Select ‘Patch to Android’

Select ? ‘Signature Verify always True’ and ‘Disable Zip Signature Verify’ > Apply > Yes

After reboot go to ‘Patch to Android’ and check (Patch applied). If applied exit from Lucky patcher. otherwise do 3rd step again.

Backup current Google play with Titanium backup if you want to restore original version in case.

For GingerBread users > rename to ‘Vending.apk’ For ICS / Jelly Bean users > rename to ‘PhoneSky.apk’

For GingerBread users > rename to ‘Vending.apk’ For ICS / Jelly Bean users > rename to ‘PhoneSky.apk’Open Root Explorer and copy/replace renamed apk to ‘/system/app/’ folder

Set permissions rw-r–r– and Reboot

Done. All Apps on Device with LVL is licensed. (Tested on GoldenDict, PowerAmp and other)

————————————-

Method 2: Instructions for Using Installer (recommended)

Install, Run and Reboot

————————————-

Method 3: Using Xposed Installer: (For lollipop users as well)

Install Lucky Patcher

Install Xposed Installer and Install it from Inside the app

In Xposed Installer Enable Lucky Patcher Module

Reboot

Open Lucky Patcher / Option / Xposed Setting

Done

СКАЧАТЬ:

google_play_installer_v1_1_2_for_google_play_store_v23_8_24_by_prosmart_by.zip [39.31 Mb] (cкачиваний: 1037)

google_play_store-v23_8_24-21p_by_prosmart_by. zip

[19.49 Mb] (cкачиваний: 756)

zip

[19.49 Mb] (cкачиваний: 756)

Если Маркет отказывается подключаться!

СКАЧАТЬ:

Google-Play-ne-podklyuchaetsya.zip [43.56 Kb] (cкачиваний: 4575)

Как запретить автообновление Google Play

Первый способ заключается в удалении файла MarketUpdater.apk или его заморозки при помощи приложения Titanium Backup или приложения способного это делать.

Второй способ, потребуется Root Explorer. Для начала удаляем все обновления Google Play через Управления приложениями. Далее через Root Explorer заходим в system/apk/marketUpdater, зажимаем для появления меню, выбираем Разрешения и оставляем только права на чтения (одна галочка в верхнем правом углу). Жмем ОК

Если после использования первого или второго способа появится ошибка «Старая версия su», то зайдите в Управление приложениями и найдите Суперпользователя (англ. Superuser). Далее надо остановить работу Google Play, очистить кэш, затем данные и только после этого удалить обновления.

Естественно при таких манипуляция нужны root права.

Как взломать Play Market — получаем бесплатный доступ к контенту

Мало, кто из владельцев телефонов или планшетов, работающих на ОС Андроид, не слышал о Google-сервисе Play Market. Этот магазин приложений от IT-корпорации предлагает огромное количество разнообразного софта, причём этот объём увеличивается ежедневно. Любой человек может выбрать нужную ему программу, причём как на бесплатной основе, так и за вполне реальные деньги.

Понятно, что платные версии обладают расширенным функционалом и всяческими «плюшками» в виде отсутствия рекламы, разнообразных бонусов и т.д. Поэтому в силу природной скаредности или банального отсутствия нужной суммы, многие пользователи задаются вопросом – «Как взломать Плей Маркет и возможно ли это?»

Раздел, в котором вы сейчас находитесь, называется «База знаний», здесь мы размещаем ответы на часто задаваемые вопросы и предлагаем способы их решения. Поэтому, учитывая политику раздела и оставляя за рамками этого поста этическую сторону предмета разговора, ответим – да, можно. Итак.

Итак.

Чтобы решить поставленную задачу, нужно установить программку BlackMart. Внешне копируя «Гугл Плей» она позволит обойти защиту Андроид Маркета. Надо понимать, что легальным этот способ не назовёшь, поэтому действовать будем, полагаясь только на свою ответственность.

Также нужно учитывать, что процесс скачивания приложений с «BlackMart» будет несколько затянут по времени, но в разумных пределах.

Кроме самой программы, нам потребуется Root-доступ, об этом нужно позаботиться до запуска софта.

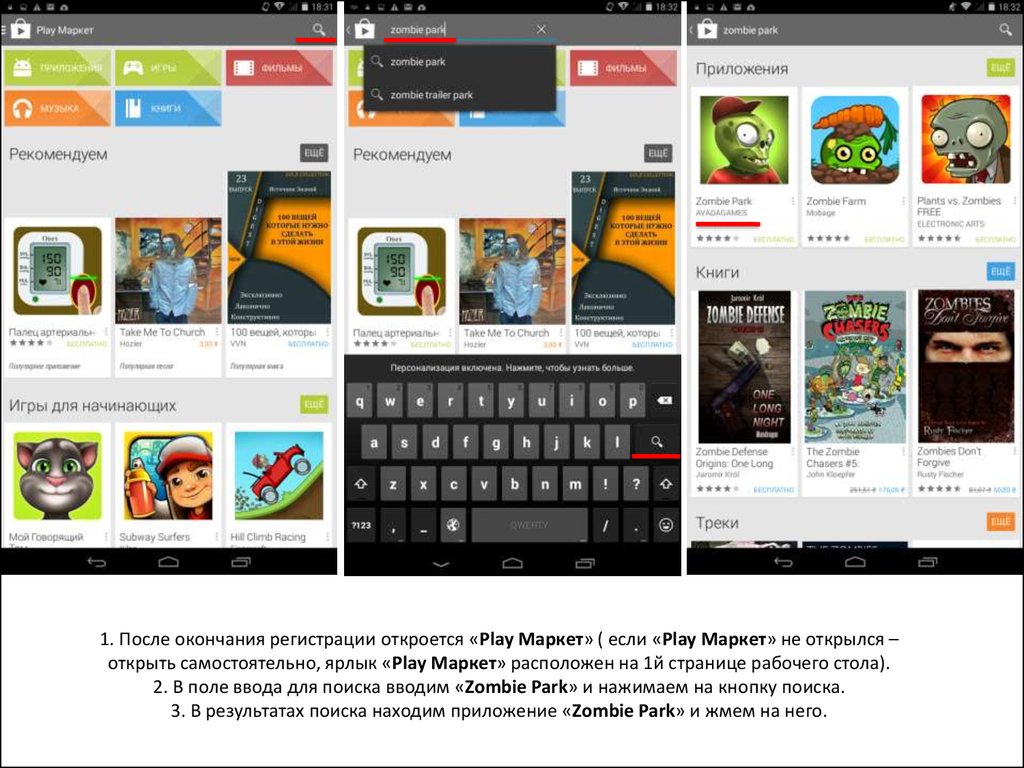

Для начала нужно открыть на своём аппарате (или ПК) Play Market и выбрать понравившееся приложение (например, «Monopoly»):

Затем, запустив «BlackMart» и на запрос прав «суперпользователя» ответив утвердительно, вводим с помощью клавиатуры название:

Тут есть свои подводные камни, а именно: названия всех приложений на «BlackMart» написаны на английском языке, в то время как на маркете то же приложение может быть представлено в русском варианте. Поэтому, прежде чем вводить в поиск название, нужно перевести его с русского на английский, и если собственных знаний недостаточно, то можно воспользоваться словарём или переводчиком. Это очень важный нюанс, потому что велика вероятность, скачать не то, что нужно.

Это очень важный нюанс, потому что велика вероятность, скачать не то, что нужно.

После ввода названия, запускаем поиск, по результатам которого выбираем приложение:

Как видно на скриншоте, появилось два запрашиваемых приложения, но напротив одного из них стоит цена, значит это платная версия, именно та, которую мы и искали, её и выбираем.

Откроется описание приложения, жмём кнопку «Установить»:

После скачивания начнётся проверка, поэтому не спешим устанавливать. Если сверху появится надпись, что взлом не требуется, то это означает, что приложение корректно. Если же нужна таблетка, то качаем программку Lucky Patcher (тоже требуются права суперпользователя).

Открываем Lucky Patcher, вводим в поиске название нашего приложения, которому требуется патч и выбираем позицию «Удалить проверку лицензии»:

Теперь закрываем программу и проверяем, установилось ли нужное приложение, жмём кнопку «Открыть»:

Как видим, работать с BlаckMаrt вполне комфортно и просто. Да, временами появляется реклама, но ведь не святым же духом должны быть сыты разработчики – сама-то программа бесплатна!

Да, временами появляется реклама, но ведь не святым же духом должны быть сыты разработчики – сама-то программа бесплатна!

Интересно? Поблагодари

Автор статьи: Люба Всёполучится

Твитнуть

российских хакеров используют поддельное DDoS-приложение для заражения проукраинских активистов их нападения на украинские организации.

В отчете о недавней киберактивности в Восточной Европе инженер по безопасности Google TAG Билли Леонард сообщил, что хакеры, входящие в состав российской APT-группы Turla, также были замечены при развертывании своего первого вредоносного ПО для Android.

Они замаскировали его под инструмент DDoS-атаки и разместили на Cyberazov[.]com, домене, подделывающем украинский полк «Азов».

Аналитики Google TAG полагают, что операторы Turla использовали Android-приложение StopWar, разработанное проукраинскими разработчиками (размещено на сайте stopwar[.]pro), при создании собственного поддельного DDoS-приложения «Кибер Азов».

«Присоединяйтесь к «Кибер Азову» и помогите остановить российскую агрессию против Украины! Мы — сообщество свободных людей по всему миру, которые борются против агрессии России», — указали злоумышленники потенциальным целям на странице загрузки приложения (еще не исчезнувшей, когда статья была опубликована). опубликовано).

«Мы набираем целеустремленных людей, готовых помочь нам в нашем деле. Мы разработали Android-приложение, которое атакует интернет-инфраструктуру России.»

Веб-сайт Turla Cyber Azov (Google TAG)«Это первый известный случай, когда Turla распространяет вредоносное ПО для Android. Приложения не распространялись через Google Play Store, а размещались на домене, контролируемом субъектом, и ссылки на сторонние службы обмена сообщениями», — пояснил Леонард.

«Приложение распространяется под видом выполнения атак типа «отказ в обслуживании» (DoS) против ряда российских веб-сайтов. Однако «DoS» состоит только из одного запроса GET к целевому веб-сайту, чего недостаточно для эффективности. »

»

Леонард добавил, что Google TAG считает, что до сих пор не было серьезного воздействия на пользователей Android и что фактическое количество установок вредоносного приложения Cyber Azov ничтожно мало.

Turla начала организовывать кампании по краже информации и шпионажу, нацеленные на сети и системы, принадлежащие правительствам, посольствам и исследовательским центрам, в более чем 100 странах, начиная как минимум с 1996.

Эта группа, которую также отслеживают как Waterbug и Venomous Bear, ранее была связана с Федеральной службой безопасности России (ФСБ).

Они являются главными подозреваемыми в атаках на Пентагон и НАСА, Центральное командование США, министерства иностранных дел Восточной Европы и министерство иностранных дел Финляндии.

Turla также была связана со взломом нераскрытой европейской правительственной организации с использованием комбинации троянов удаленного администрирования (RAT) и бэкдоров на основе удаленного вызова процедур (RPC).

Эта группа угроз в основном известна нестандартной тактикой своих операторов, в том числе использованием троянов-бэкдоров с их собственными API и контролем вредоносного ПО с помощью комментариев к фотографиям Бритни Спирс в Instagram.

Они также захватили инфраструктуру и вредоносное ПО иранской APT OilRig и использовали их в своих собственных кампаниях, чтобы ввести в заблуждение и обманом заставить защитников приписать свои атаки иранским государственным хакерам.

Совсем недавно эта российская хакерская группа использовала бэкдоры и трояны удаленного доступа в атаках на правительства и посольства ЕС.

Google TAG также заявила в мае, что она наблюдала, как хакеры Turla отправляли фишинговые электронные письма с учетными данными в атаках на украинские оборонные и кибербезопасные организации.

Россия выпустила украинское приложение для взлома России, которое на самом деле было вредоносным ПО

Изображение: Паула Бронштейн/Getty Images

Взлом. Дезинформация. Наблюдение. CYBER — это подкаст Motherboard, рассказывающий о темной изнанке интернета.

Дезинформация. Наблюдение. CYBER — это подкаст Motherboard, рассказывающий о темной изнанке интернета.

Подробнее →

Российские правительственные хакеры пытались обманом заставить украинских и международных добровольцев использовать вредоносное Android-приложение, замаскированное под приложение, для запуска атак распределенного отказа в обслуживании (DDoS) на российские сайты, согласно новому исследованию, опубликованному Google во вторник .

С началом российского вторжения Украина сопротивлялась не только на земле, но и в сети. Разрозненный коллектив технологов и хакеров объединился под эгидой квази-хактивистской организации под названием IT-армия и начал постоянные и настойчивые кибератаки на российские сайты.

Advertisement

Российское правительство попыталось развернуть эти добровольческие усилия, чтобы разоблачить украинских хакеров, в умной, но в конечном итоге неудачной попытке.

«Это интересно и ново, и [российские правительственные хакеры] как бы снова проверяют границы и пытаются исследовать разные вещи.

Хантли сказал, что в последние годы российские хакеры совершали взломы и утечки, взломы цепочек поставок, а теперь и поддельные приложения. «Это постоянное развитие, когда они не сидят на одном конкретном пути атаки, а на самом деле пробуют разные вещи, развивают свои методы и смотрят, что работает. Не все их попытки работают и не все их подходы работают, но в способах и вещах, которые они пробуют, есть значительные инновации, и мне это кажется почти экспериментальным мышлением».

Есть ли у вас информация о деятельности украинских или российских хакерских групп? Мы хотели бы услышать от вас. Вы можете безопасно связаться с Лоренцо Франчески-Биккьераи через Signal по телефону +1 917 257 1382, Wickr/Telegram/Wire @lorenzofb или по электронной почте lorenzofb@vice.

com

Исследователи Google написали в отчете, что приложение было создано хакерская группа, известная как Turla, которая, по мнению нескольких компаний, занимающихся кибербезопасностью, работает на Кремль. Хантли сказал, что они смогли приписать эту операцию Turla, потому что они долгое время отслеживали группу и хорошо видели свою инфраструктуру и связывали ее с этим приложением.

Реклама

Посольство России в Вашингтоне, округ Колумбия, не ответило на запрос о комментариях.

Хакеры выдавали себя за «сообщество свободных людей по всему миру, которые борются с российской агрессией» — как IT-армия. Но приложение, которое они разработали, на самом деле было вредоносным ПО. Хакеры назвали его «КиберАзов» по имени полка или батальона «Азов» — ультраправой группировки, вошедшей в состав Национальной гвардии Украины. Чтобы добавить больше правдоподобности уловке, они разместили приложение на домене, «подделывающем» полк «Азов»: cyberazov[.

Материнская плата связалась с адресом электронной почты, который отображался на вредоносном веб-сайте, но не получила ответа.

Скриншот вредоносного сайта, который российские хакеры якобы использовали для взлома украинцев.

По словам Хантели, это приложение на самом деле ничего не DDoS-атак, но было разработано, чтобы определить, кто захочет использовать такое приложение для атаки на российские веб-сайты.

«Теперь, когда у них есть приложение, которое они контролируют, и они видят, откуда оно взялось, они могут понять, как выглядит инфраструктура, и выяснить, где находятся люди, которые потенциально совершают такого рода атаки», — Хантли. сказал.

Google заявил, что поддельное приложение не было размещено в Play Store, и что количество установок было «мизерным».

Тем не менее, это была ловкая попытка обмануть неосведомленных украинцев или людей, заинтересованных в работе с украинцами, чтобы они попали в ловушку.

«🤮 но умный.