Хакеры атаковали Rutube, платное ТВ и телепрограмму «Яндекса» — РБК

www.adv.rbc.ru

www.adv.rbc.ru

www.adv.rbc.ru

Скрыть баннеры

Ваше местоположение ?

ДаВыбрать другое

Рубрики

Курс евро на 1 октября

EUR ЦБ: 52,74

(-2,67)

Инвестиции, 30 сен, 16:32

Курс доллара на 1 октября

USD ЦБ: 55,3

(-2,11)

Инвестиции, 30 сен, 16:32

Херсонские власти заявили о планах восстановить аэродром в Чернобаевке Политика, 08:48

Надежда на авось: как отучить водителей ездить без страховки Партнерский проект, 08:41

Никарагуа разорвала дипломатические отношения с Нидерландами Политика, 08:38

www. adv.rbc.ru

adv.rbc.ru

www.adv.rbc.ru

Таиланд перестал требовать сертификаты о вакцинации от COVID при въезде Общество, 08:17

Посольство обвинило США в «демонизации» России из-за «Северных потоков» Политика, 08:13

Один человек погиб при землетрясении магнитудой 6,0 в Индонезии Общество, 07:56

Почему финтех не похоронит классические банки РБК и S+Консалтинг, 07:55

Объясняем, что значат новости

Вечерняя рассылка РБК

Подпишитесь за 99 ₽ в месяц

Китай предупредил о потрясениях на энергорынке из-за утечек Nord Stream Политика, 07:47

Сыгравший Геракла актер предложил США помочь жертвам урагана вместо Киева Политика, 07:22

Как пополнить бюджет страны с помощью необычных автономеров Партнерский проект, 06:49

Посол сообщил о демарше «недружественных» стран на конференции ЮНЕСКО Политика, 06:37

В Приморье после посадки на мель эвакуировали катамаран Общество, 06:14

В Бразилию поступила первая партия дизельного топлива из России Экономика, 06:08

Новая Каховка вновь подверглась обстрелу Политика, 06:05

www. adv.rbc.ru

adv.rbc.ru

www.adv.rbc.ru

www.adv.rbc.ru

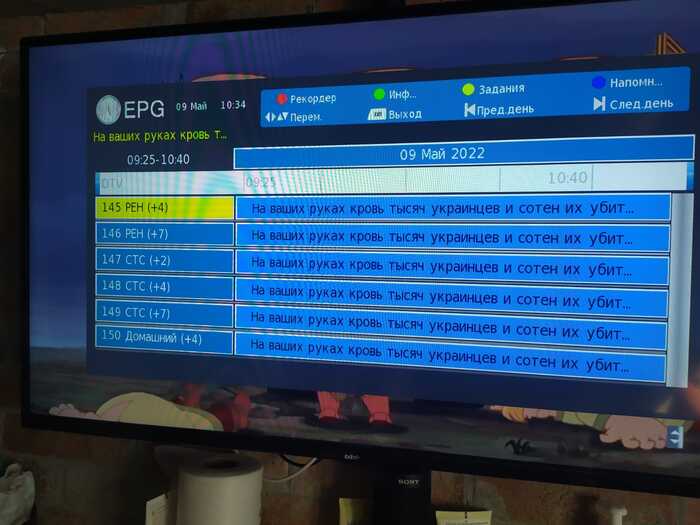

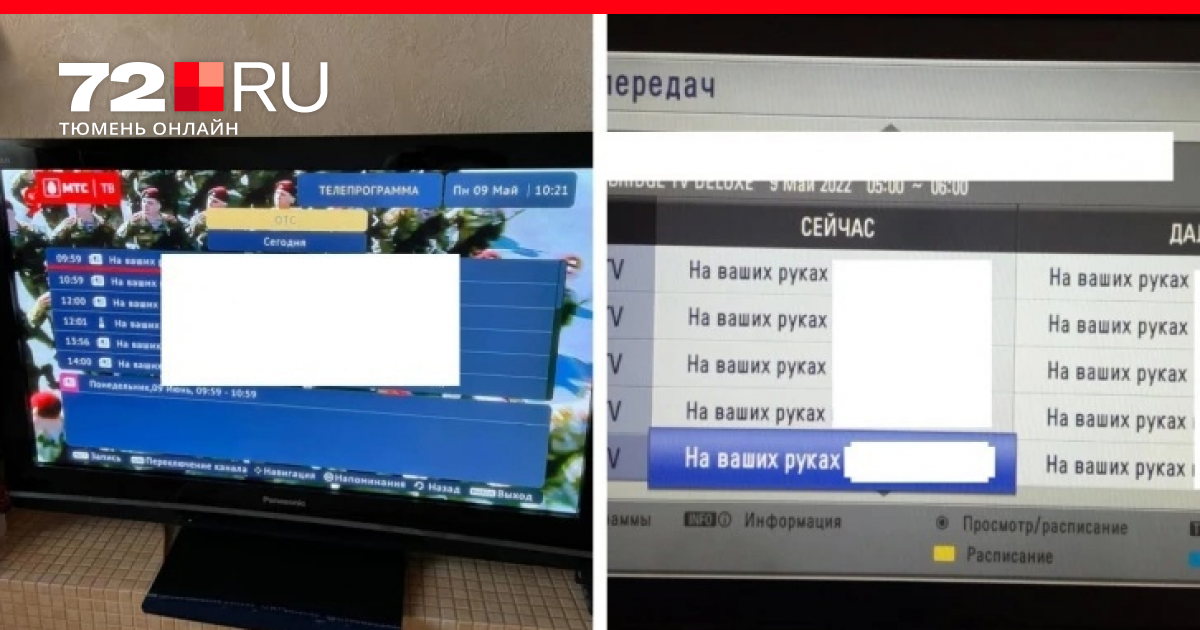

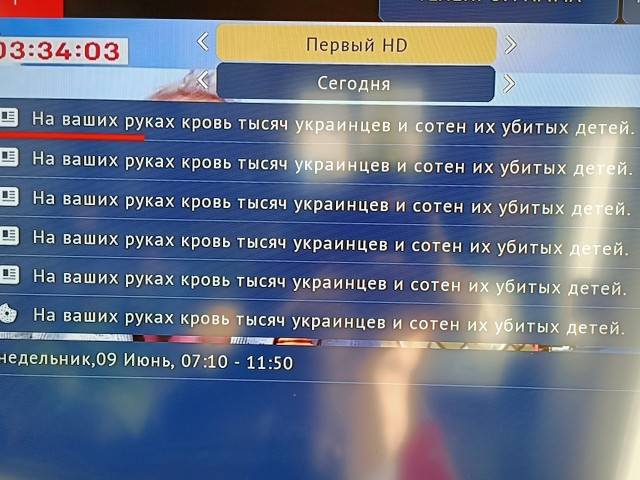

В ночь на 9 мая телезрители сообщили, что на некоторых платных каналах транслировали антивоенные надписи; также они появились в программе передач в расписании «Яндекса». В МТС заявили, что речь идет о кибератаке *

Фото: Владимир Константинов / Reuters

В ночь на 9 мая хакеры взломали электронные программы передач некоторых операторов платного телевидения, с проблемой столкнулись жители разных регионов России, сообщает в своем Telegram Национальная ассоциация телерадиовещателей (НАТ).

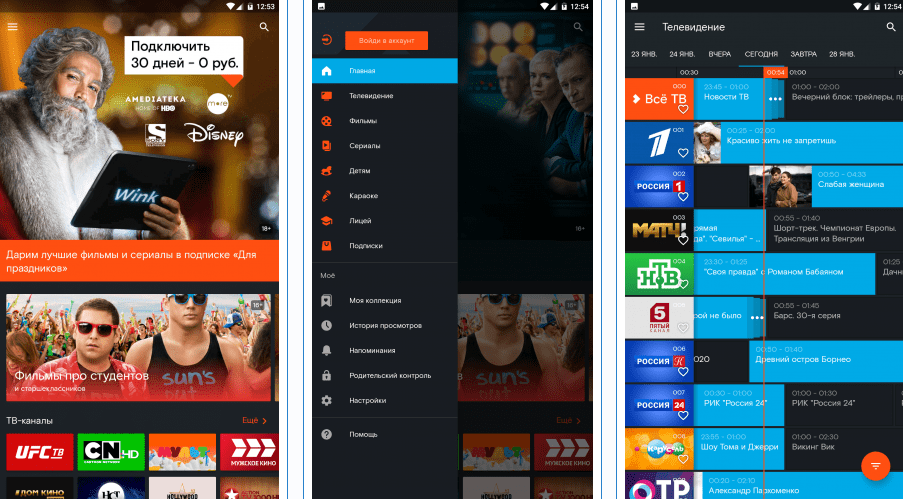

По ее данным, взлому подвергся «Сервис-ТВ», который передает электронный телегид (EPG) операторам платного телевидения; речь идет об операторах МТС, НТВ+, «Ростелеком», Wink.

Пользователи в ряде регионов сообщили, что по телевизору «бегущей строкой» транслировали антивоенные надписи, в том числе на детских телеканалах, передает «РБК-Тюмень». В частности, сообщает корреспондент РБК, в ночь на 9 мая они появились в эфире канала San Porto, который транслирует многосерийные фильмы и познавательные передачи.

В частности, сообщает корреспондент РБК, в ночь на 9 мая они появились в эфире канала San Porto, который транслирует многосерийные фильмы и познавательные передачи.

www.adv.rbc.ru

www.adv.rbc.ru

Снимки экранов телевизоров с антивоенными надписями, которые прислали подписчики, опубликовали в Telegram телеведущая Ксения Собчак.

В пресс-службе «МТС-Сибирь» сообщили, что из-за кибератаки на российские каналы «у абонентов в сетке вещания могли появиться надписи экстремистского характера». «Сейчас наши ИТ-специалисты оперативно устраняют последствия взлома, чтобы абоненты как можно быстрее смогли получать сервисы и смотреть телепрограммы и фильмы, — приводит 45.ru заявление компании.

Проблема затронула и телевизионную программу передач в «Яндексе»: пользователи сообщали, что в расписании «Первого канала» и «России-1» вместо парада Победы отображался антивоенный текст. В пресс-службе «Яндекса» заявили РБК, что получают данные для телепрограммы от единого поставщика, они обновляются в автоматическом режиме.

APT-атаку (целевая продолжительная атака повышенной сложности) в ночь на 9 мая совершили на Rutube, сообщили РБК в пресс-службе видеохостинга: «Майский инцидент стал самым сильным по мощности и привел к потере доступа к платформе». Там заверили, что третьи лица не получили доступ к видеоархиву и вся библиотека сохранена на сервисе, специалисты работают над восстановлением.

Авторы

Теги

Наталия Анисимова, Евгения Стогова

При участии

Алена Прохоренко

Магазин исследований Аналитика по теме «Безопасность»

взлом тв снимать на видео на телевизоре муз тв

Опять взлом телеканала Теперь МУЗ ТВ

play تشغيل

download تحميل

Взлом Муз ТВ 22 02 2021 со всех приставок и тв на тв нету сравнение

play تشغيل

download تحميل

ЧТО ДЕЛАТЬ ПРИ ВЗЛОМЕ КАНАЛА ИСТОРИЯ ВЗЛОМА И ВОССТАНОВЛЕНИЯ КАНАЛА РАДИОЛЮБИТЕЛЬ TV

play تشغيل

download تحميل

Взлом Канала Муз ТВ 21 12 19

play تشغيل

download تحميل

12 Самых Жутких Прерываний Эфира в Истории

play تشغيل

download تحميل

Взлом муз тв Shorts

download تحميل

КАРУСЕЛЬ ЧТО ЭТО БЫЛО ВЗЛОМАЛИ КАНАЛ КАРУСЕЛЬ ПОКАЗАЛИ ТАКОЕ ШОК НОВЫЙ ВЗЛОМ КАРУСЕЛИ

play تشغيل

download تحميل

Куда Мы попали и Что ПРОИЗОШЛО в Этой СКАЗКЕ Милана Даня и Папа играют на FFGTV

play تشغيل

download تحميل

НИКОГДА НЕ СКАЧИВАЙ ЭТОТ ПЛЭЙ МАРКЕТ БЛОК СТРАЙК Play Market Googl Play

play تشغيل

download تحميل

Взлом Муз ТВ 22 февраля 2021 года ОбзорНаВзлом 21

play تشغيل

download تحميل

ПРЕВРАТИ Телевизор в БЕСПЛАТНЫЙ КИНОТЕАТР Как смотреть Фильмы бесплатно на SMART TV LG Samsung

play تشغيل

download تحميل

Sam Wick Сон

play تشغيل

download تحميل

начался взлом телеканала карусель во время того как я смотрел телевизор полный ужас

download تحميل

Как сделать Взлом ТВ Sony Vegas

play تشغيل

download تحميل

КАРУСЕЛЬ ОРИДЖИНАЛ ВЗЛОМ КЛОУН ЗАПИСАЛ И ПРИСЛАЛ МНЕ ВИДЕО

play تشغيل

download تحميل

ADOBE AFTER AFFECTS БЕСПЛАТНО Круто да друк

play تشغيل

download تحميل

Взлом канала карусель 13

play تشغيل

download تحميل

5 ужасающих взломов на тв

play تشغيل

download تحميل

Мы случайно засняли взлом канала карусель

play تشغيل

download تحميل

Взламываем ТВ-приставку, чтобы получить плацдарм для хакерских атак / Хабр

Привет, Хабр! Меня зовут Роман, я занимаюсь безопасностью IOT-устройств.

Мы в Бастион регулярно отрабатываем те или иные сценарии атак и устраиваем эксперименты. Об одном из них я расскажу прямо сейчас.

Представьте приемную крупной компании. Диван, низенький столик, подключенный к ТВ-приставке телевизор беззвучно крутит очередной выпуск новостей. Великолепный шанс для хакерской атаки. Нужно только получить доступ к устройству.

Мне предстояло найти способ отравить приставку и превратить ее в плацдарм для будущих атак на другие элементы сетевой инфраструктуры.

Разведка

Для эксперимента мы кинули жребий и приобрели одну из приставок, которые продают многочисленные онлайн-кинотеатры и операторы IPTV.

В результате на мой рабочий стол попало устройство на платформе Amlogic S905X, очень похожее на Mecool M8S PRO+.

Блок-диаграмма Amlogic S905X. Это недорогой процессор с аппаратным видеодекодером, предназначенный для lzk-работы в потребительской медиаэлектронике: ТВ-приставках, умных колонкахБольшинство подобных приставок основано на референс-дизайне Droidlogic A95X. AliExpress завален такими устройствами. Они отличаются по внешнему виду, но почти идентичны в своей начинке. Варьируется разве что расположение элементов на плате.

AliExpress завален такими устройствами. Они отличаются по внешнему виду, но почти идентичны в своей начинке. Варьируется разве что расположение элементов на плате.

Первым делом я решил взглянуть на плату поближе и вскрыл корпус. Как правило, я сразу демонтирую память, подключаю к программатору и снимаю дамп. Но на этот раз у меня не нашлось нужного трафарета, чтобы припаять чип назад. Так что пришлось отложить эту операцию и заказать трафарет. Появилось время погуглить.

Производители узкоспециализированных процессоров редко публикуют техническую документацию. Но на чип S905X утекло некоторое количество документации. К тому же, на этом чипе основаны Khadas VIM1 и одна из плат ODROID.

Одноплатник Khadas VIM1Это платформы типа Raspberry Pi, только ориентированные на медиафункционал. В сети по ним много информации.

Выяснилось, что на платы этого типа устанавливается либо eMMC, либо NAND-память. Причем пины eMMC подключаются к той же линии, что идет к посадочному месту для NAND-памяти. Поэтому удалять чип вовсе не обязательно. Вместо этого, я подпаялся программатором на место NAND-памяти и снял дамп с eMMC. Так что трафарет в итоге не пригодился.

Поэтому удалять чип вовсе не обязательно. Вместо этого, я подпаялся программатором на место NAND-памяти и снял дамп с eMMC. Так что трафарет в итоге не пригодился.

С помощью документации Khadas мне удалось найти чип сброса контроллера на плате приставки. Параллельно я подпаял хардварную кнопку Reset. Затем нашел отладочный интерфейс JTAG.

Плата нашей приставки. Желтым цветом подписаны штатные элементы, красным ― точки подключения отладочных интерфейсов и дополнительно установленные элементы

В инструкциях нашлось описание процесса загрузки чипа. Оказалось, что, если eMMC по какой-то причине не работает, загрузчик ищет альтернативу ― SD-карточку или USB-флешку.

Чтобы эксплуатировать эту особенность загрузчика, я установил на одну из ножек чипа памяти кнопку, прерывающую считывание, и получил альтернативный вариант загрузки. Появилась возможность залить бекап и вернуть плату к заводскому состоянию. К тому же, теперь дамп eMMC можно было залить на внешнюю флешку и экспериментировать уже с ней, без перезаписи содержимого чипа.

Пришло время переходить к софту.

Исследование загрузчика

В Amlogic S905X встроено расширение ARM Trust Zone. Оно нужно, чтобы выделить защищенную область памяти, которая доступна только для доверенного кода.

Описание работы референсной реализации ARM Trusted FirmwareTrust Zone работает следующим образом.

Производитель подписывает легитимный загрузчик закрытым ключом. Масочный загрузчик (RomBOOT) при каждом запуске считывает код из основной энергонезависимой загрузочной памяти и проверяет корректность подписи. Если подпись корректна ― код выполняется.

Открытые ключи прошиваются в eFUSE. Эта область памяти представляет собой набор перемычек, которые пережигаются еще во время производства. Такой подход защищает RomBOOT от подмены ключей.

Довольно надежная штука, так что столкнувшись с ней я решил сначала изучить загрузчик нулевого уровня.

Бинго! Оказалось, что в приставке использован U-Boot. Это проект с открытым исходным кодом, который используют повсюду от продуктов Cisco до безымянных китайских датчиков.

Вот только популярность U-Boot не означает, что все понимают, как правильно его сконфигурировать.

U-Boot не просто загрузчик, в него встроены инструменты для отладки. Они доступны через консоль на одном из портов UART сразу после прерывания загрузки. По-хорошему, перед выходом на прод разработчикам необходимо заблокировать доступ к прерыванию загрузки и перевести консоль в режим Read-Only, а также исключить большую часть команд, которые позволяют работать с памятью на низком уровне.

Это стоило проверить. Я нашел контакты UART-порта по надписям RX/TX на плате, подключил консольный кабель, подобрал скорость и увидел стандартное приглашение:

Hit Enter or space or Ctrl+C key to stop autoboot -- : 0

Разработчики выставили таймер на 0, и это должно было заблокировать перехват загрузки.

Тем не менее загрузка прерывалась, если сразу при старте слать в консоль большое количество <CR>.

Прервав загрузку, я получил доступ к командной строке. По запросу «?» она выдала длинный список доступных сервисных команд.

Среди них нашелся еще один способ создать полный дамп eMMC, но главное, там была команда efuse read. На проверку, область efuse оказалась пуста ― все значения skb равны 0x00.

Так я понял, что доверенная загрузка просто не работает. На приставке выполняется произвольный код, любые загрузчики. Хорошая новость для энтузиастов с XDA, и не очень хорошая для производителя. Оригинальный софт сносится по мановению руки.

Чтобы проверить гипотезу на практике, я взял образ Ubuntu, предназначенный для установки на Khadas и записал на SD-карту, как есть. Затем заблокировал работу eMMC кнопкой и вынудил RomBOOT загрузиться с SD-карты.

Вместо Android запустилась Ubuntu.

Еще, ради интереса, я собрал из исходников U-Boot и также загрузил с SD-карты. Он стартовал, но падал на этапе BL2=>BL3. Вероятно, мне попалась сборка с некорректными конфигами DDR-памяти.

Исправлять их я уже не стал. Для демонстрации уязвимости этого было достаточно, так что я решил поработать с оригинальной операционной системой и получить там привилегированные права.

Получаем привилегии

На приставке крутился AOSP сборка Android 9 без сервисов Google. Вместо лаунчера запускается фирменное приложение, собранное таким образом, что оно выдает себя за лаунчер. Такой подход должен препятствовать установке сторонних приложений, но это было бессмысленно, так как на UART обнаружилась открытая консоль. Причем сразу c правами администратора и без аутентификации.

Кстати, SELinux работал в permissive-режиме, то есть, не обеспечивал защитуЧтобы не тратить время на ручную модификацию файлов, я получил Root с помощью Magisk, а затем настроил удаленную отладку. Производитель отключил ее вместе со всем меню разработчика, но ADB-интерфейс поднимается и руками:

setprop persist.sys.usb.config mtp,adb /system/bin/mount -o rw,remount / sed -i 's/ro.debuggable=0/ro.debuggable=1/g' /system/etc/prop.default sed -i 's/ro.secure=1/ro.secure=0/g' /system/etc/prop.default sed -i 's/ro.adb.secure=1/ro.adb.secure=0/g' /system/etc/prop.default settings put global development_settings_enabled 1 /system/bin/mount -o ro,remount / reboot

После выполнения этих команд, ADB-сессия без проблем открылась на удаленной машине. Дальше стало проще. Теперь я мог работать с ПК, а не набивать команды на клавиатуре, подключенной к приставке.

Дальше стало проще. Теперь я мог работать с ПК, а не набивать команды на клавиатуре, подключенной к приставке.

Исследуем файловую систему

Пришло время посмотреть на файловую систему. Хорошая новость ― пользовательский раздел зашифрован. Плохая ― все остальное ― нет. Разделы, относящиеся к системным, полностью открыты и даже не подписаны, хотя для этого существует Android Verified Boot.

Из-за этого все изменения, которые я провел через консоль или ADB, без проблем проделываются через прямую модификацию файловой системы и заливаются снаружи через U-Boot. Это готовый вектор для атаки, однако здесь нужен физический доступ. Мне же хотелось найти вектор для удаленной атаки. Надо было посмотреть трафик.

Подслушиваем за приставкой

Приставка осуществляет обмен с инфраструктурой провайдера при помощи HTTP запросов поверх SSL. Для снятия SSL необходимо было направить трафик приставки на proxy-сервер и подменить корневые сертификаты.

В качестве инструмента для мониторинга HTTP я использовал Charles. Основной сценарий использования Charles ― мониторинг SSL трафика на локальной машине, но ничто не мешает перенаправить на нее трафик с удаленной машины, то есть, с приставки. В Android корневые сертификаты хранятся в папке /system/etc/security/cacerts/. Название файла должно соответствовать хэшу сертификата.

Основной сценарий использования Charles ― мониторинг SSL трафика на локальной машине, но ничто не мешает перенаправить на нее трафик с удаленной машины, то есть, с приставки. В Android корневые сертификаты хранятся в папке /system/etc/security/cacerts/. Название файла должно соответствовать хэшу сертификата.

Подготовленный сертификат необходимо скопировать на флешку и далее записать в соответствующую директорию.

/system/bin/mount -o rw,remount / cp /mnt/media_rw/6539-6535/9a5ba575.0 /system/etc/security/cacerts/ chmod 644 /system/etc/security/cacerts/9a5ba575.0 chown root:root /system/etc/security/cacerts/9a5ba575.0 /system/bin/mount -o ro,remount /

Проконтролировать корректность установки сертификата можно, вызвав системные настройки

am start -a android.settings.SETTINGS

и далее проверить наличие добавленного сертификата в меню «Security & location» => «Encryption & credentials» => Tap «Trusted credentials».

Перенаправить трафик можно либо на маршрутизаторе, либо задав системный прокси командой

settings put global http_proxy 10.2.100:8888

Выяснилось, что приставка регулярно запрашивает у производителя обновления операционной системы и приложений.

Обновление ОС запрашивается корректно, через SSL, а запросы на приложения отправляются без шифрования. Это возможность для MiTM-атаки.

Векторы атак

В итоге найденные уязвимости сложились в два вектора атак:

1. Установка отравленного системного обновления

Злоумышленнику нужно взять оригинальную прошивку, внести модификации в файловую систему, установить необходимый ему софт, собрать образ и сохранить на флешке.

Затем ему придется прийти в фойе, вставить флешку в приставку и зажать на 10 секунд стандартную кнопку перезагрузки.

Приставка уйдет в ребут и стянет с флешки новый образ. Системные разделы перезапишутся, и устройство получит новую, зловредную функциональность.

2. MiTM атака через обновление приложения

Второй сценарий сложнее технически, но не требует физического доступа к устройству. На этот раз, злоумышленнику понадобится доступ к интернет-каналу, через который приставка общается с внешним миром. Он может взломать или подменить Wi-Fi или найти щиток и подключиться в разрыв интернет-кабеля.

Он может взломать или подменить Wi-Fi или найти щиток и подключиться в разрыв интернет-кабеля.

Главное — перехватить запрос на обновление софта от приставки и залить на нее отравленное приложение. А оно уже выполнит работу по повышению привилегий в ОС, поднимет VPN и настроит удаленный доступ, даже если приставка находится за роутером или NAT.

В обоих случаях приставка превращается в настоящий зомбоящик ― полноценный плацдарм для атак на сетевую инфраструктуру компании.

Вместо заключения: почему так вышло

Хочется найти конкретного виновника всех проблем, но, обычно уязвимость подобных устройств объясняется целым набором факторов. Этот случай ― не исключение.

Google уже давно предъявляет требования к железу, на котором выполняется Android. Например, среди них наличие многоуровневого безопасного загрузчика. Но Google не всемогущ, что бы ни говорили конспирологи. Компания не способна оценить реальную безопасность каждой железки.

В то же время, китайские вендоры довольно формально подходят к безопасности. Ведь если бы они дотошно все проверяли, их чипы уже не стоили так дешево.

Ведь если бы они дотошно все проверяли, их чипы уже не стоили так дешево.

Заказчики и разработчики софта, тоже не безгрешны. Первые порой и не вспоминают о безопасности и не закладывают ее в бюджет. Вторые не всегда подчеркивают, что безопасность стоит отдельных денег, допускают ошибки и остаются без времени и средств на их поиск и устранение.

В случае с приставкой, которую я тестировал, ошибки допустили по чуть-чуть на всех этапах разработки. В итоге, хотя чип и платформа имеют достаточно развитую функциональность для обеспечения безопасности, она не используется.

Производительных устройств, подключенных к сети, становится все больше, но их защищенность очень низкая. Это касается и потребительской электроники, и промышленной, автомобильной. Это общая проблема интернета вещей, который с каждым днем становится все больше, разнообразнее и умнее.

При этом средний уровень компьютерной грамотности был и остается достаточно невысоким, так что защита IoT ― задача и ответственность производителей. Причем для этого существуют готовые инструменты, просто ими необходимо правильно воспользоваться.

Причем для этого существуют готовые инструменты, просто ими необходимо правильно воспользоваться.

Хотелось бы, чтобы бизнес обращал на это больше внимания. Да, за защиту надо платить, но за ее отсутствие приходится расплачиваться. Зачастую, простым пользователям.

Что может изменить сложившуюся ситуацию? Какие технологии и подходы к разработке способны обеспечить безопасность IoT? Давайте обсудим это в комментариях.

Взлом телеэфира. Ростовский тв инцидент: man_with_dogs — LiveJournal

http://vk.com/video92276081_162188840Взлом телеэфира. Ростовский тв инцидент.

Артем Маконин, 20 мар 2012 в 13:46

Вечером 19.03.2012 В Ростове-на-Дону Эфир был прерван хакером посылавшый сигнал микроволновом оборудованием. Видеоряд увидели не все районы Ростова.

http://vk.com/video_ext.php?oid=92276081&id=162188840&hash=acb4063f55aa2ed6&hd=1

http://www.youtube.com/watch?v=04DOj3VBCkc

BaksMoneyTV on Mar 22, 2012

Метод Навального, описанный им здесь http://navalny. livejournal.com/694240.html уже заработал: Вечером 19.03.2012 В Ростове-на-Дону Эфир был прерван хакером посылавшый сигнал микроволновом оборудованием. Видеоряд увидели не все районы Ростова.

livejournal.com/694240.html уже заработал: Вечером 19.03.2012 В Ростове-на-Дону Эфир был прерван хакером посылавшый сигнал микроволновом оборудованием. Видеоряд увидели не все районы Ростова.

klark973, 2012-03-22 21:23 (UTC) (ссылка)

Молодцы! Надеюсь, пелингаторов на всех у них не хватит. Противостоять им будут войска спецсвязи, я так думаю. Желательно иметь мощный передатчик и быть постоянно в движении. А лучше синхронно менять источник сигнала, уходя на «рекламную паузу», ведя трансляцию с нескольких передвижных точек. У нас дома сегодня тоже в момент трансляции передачи про митинги на некоторое время отрубило сразу 4 центральных канала: ОРТ, Россия, НТВ, Культура. Проверяли на двух ТВ. Но может просто что-то в стояке с местной антенной, не знаю.

О Доброй Машине Пропаганды:

http://navalny.livejournal.com/692163.html

navalny, March 12th, 17:07 — Мега-гипер-агитмашина добра

http://man-with-dogs.livejournal.com/1600269.html

man_with_dogs, 2012-03-13 18:07 — присоединяемся к Доброй Машине Пропаганды

https://twitter. com/#!/goodpropaganda/status/181098435393486848

com/#!/goodpropaganda/status/181098435393486848

ДМП @goodpropaganda

Пожалуйста RT: Подписывайтесь на сообщество на фейсбуке «Добрая Машина Пропаганды» http://www.facebook.com/good.propaganda.machine и на наш твиттер. Вместе мы победим!

17 марта 12 в 23:23 с помощью web

http://navalny.livejournal.com/694240.html

navalny, 19-3-2012, 10:22 — пост об экстремизме и незаконных методах агитации

В рамках создания Доброй Машины Правды обсуждаем в группах с разным составом различные способы донесения информации.

Вот мне очень нравится один из них, но не могу сказать, что он имеет всеобщую поддержку.

Поэтому давайте обсудим.

Способ этот особенно актуален на фоне адовой лживой туфты, которую гонит, например, НТВ.

Речь идёт о перехвате ТВ и радио сигнала.

http://en.wikipedia.org/wiki/Broadcast_signal_intrusion

В Москве и крупнейших городах зомбоящик вещает по кабелю и перехватить сигнал сложно.

Но в небольших городах сигнал идёт через антенну.

Очевидно, что можно через устройство небольшой мощности, собранное своими руками, «забить» сигнал НТВ или новостей «первого канала» пустив поверх них немножечко правды.

Вот рассказывает нам Екатерина Андреева, что база НАТО в Ульяновске — это вовсе не база НАТО, а «мультимодальный терминал» и Путин совсем не давал разрешение на её строительство, чтобы его повелители американчеги не делали ему ататат за фальсифицированные выборы и не арестовывали счета его друзей-жуликов.

А мы Екатерину Андрееву заглушаем и рассказываем, что современная транспортная база НАТО — это не солдаты в касках, а аутсорсинг и гражданский персонал, что сути не меняет.

Или Рассказывает Пётр Толстой об успешной борьбе с коррупцией, а мы, после его убедительного выступления, включаем ролик про Транснефть или скромнягу-миллионершу Ольгу Степанову.

Зачем бойкотировать рекламодателей НТВ, если мы сами можем получить там эфирное время в прайм-тайм совершенно бесплатно?

Понятно, что для вещания на весь город нужна вышка, но, охватить пару многоэтажных домов можно и из передатчика, установленного в машине.

Метод, прямо скажем, ээээ.. содержит признаки административного правонарушения, но ведь мы не виноваты, что кремлежулики хапнули принадлежащее всем нам телевидение и используют его как Злую Машину Пропаганды.

Если не болтать много языком и соблюдать элементарные меры предосторожности, то обнаружить такой передатчик будет нелегко.

Это ж надо пеленговать его как в фильмах про Штирлица и радистку Кэт.

У меня есть знакомый, который уверяет, что сделал такое устройство в школе по инструкции из журнала «Хакер» и перебивал телесигнал на всех телевизорах в своём подъезде.

Если раз в пару месяцев устраивать небольшую политинформацию для 2-3 девятиэтажных домов, стоящих рядом, то будет вовсе даже недурно. На следующий день весь ваш небольшой город будет говорить только об этом.

«Добрая Машина Правды работает» — будут радоваться жители.

Вопросы для обсуждения:

1. Что думаете?

2. Осуществимо ли это технически?

3. Сложно ли изготовить передатчик?

4. Можете ли написать ясную и простую инструкцию, как реализовать эту штуку?

Можете ли написать ясную и простую инструкцию, как реализовать эту штуку?

5. Сложно ли отловить человека с передатчиком и что надо делать, чтобы затруднить отлавливаение?

Буду очень благодарен за любые замечения по делу.

Взлом телеэфира. Ростовский тв инцидент: ru_nationalism — LiveJournal

http://vk.com/video92276081_162188840Взлом телеэфира. Ростовский тв инцидент.

Артем Маконин, 20 мар 2012 в 13:46

Вечером 19.03.2012 В Ростове-на-Дону Эфир был прерван хакером посылавшый сигнал микроволновом оборудованием. Видеоряд увидели не все районы Ростова.

http://vk.com/video_ext.php?oid=92276081&id=162188840&hash=acb4063f55aa2ed6&hd=1

http://www.youtube.com/watch?v=04DOj3VBCkc

BaksMoneyTV on Mar 22, 2012

Метод Навального, описанный им здесь http://navalny.livejournal.com/694240.html уже заработал: Вечером 19.03.2012 В Ростове-на-Дону Эфир был прерван хакером посылавшый сигнал микроволновом оборудованием. Видеоряд увидели не все районы Ростова.

klark973, 2012-03-22 21:23 (UTC) (ссылка)

Молодцы! Надеюсь, пелингаторов на всех у них не хватит. Противостоять им будут войска спецсвязи, я так думаю. Желательно иметь мощный передатчик и быть постоянно в движении. А лучше синхронно менять источник сигнала, уходя на «рекламную паузу», ведя трансляцию с нескольких передвижных точек. У нас дома сегодня тоже в момент трансляции передачи про митинги на некоторое время отрубило сразу 4 центральных канала: ОРТ, Россия, НТВ, Культура. Проверяли на двух ТВ. Но может просто что-то в стояке с местной антенной, не знаю.

О Доброй Машине Пропаганды:

http://navalny.livejournal.com/692163.html

navalny, March 12th, 17:07 — Мега-гипер-агитмашина добра

http://man-with-dogs.livejournal.com/1600269.html

man_with_dogs, 2012-03-13 18:07 — присоединяемся к Доброй Машине Пропаганды

https://twitter.com/#!/goodpropaganda/status/181098435393486848

ДМП @goodpropaganda

Пожалуйста RT: Подписывайтесь на сообщество на фейсбуке «Добрая Машина Пропаганды» http://www. facebook.com/good.propaganda.machine и на наш твиттер. Вместе мы победим!

facebook.com/good.propaganda.machine и на наш твиттер. Вместе мы победим!

17 марта 12 в 23:23 с помощью web

http://navalny.livejournal.com/694240.html

navalny, 19-3-2012, 10:22 — пост об экстремизме и незаконных методах агитации

В рамках создания Доброй Машины Правды обсуждаем в группах с разным составом различные способы донесения информации.

Вот мне очень нравится один из них, но не могу сказать, что он имеет всеобщую поддержку.

Поэтому давайте обсудим.

Способ этот особенно актуален на фоне адовой лживой туфты, которую гонит, например, НТВ.

Речь идёт о перехвате ТВ и радио сигнала.

http://en.wikipedia.org/wiki/Broadcast_signal_intrusion

В Москве и крупнейших городах зомбоящик вещает по кабелю и перехватить сигнал сложно.

Но в небольших городах сигнал идёт через антенну.

Очевидно, что можно через устройство небольшой мощности, собранное своими руками, «забить» сигнал НТВ или новостей «первого канала» пустив поверх них немножечко правды.

Вот рассказывает нам Екатерина Андреева, что база НАТО в Ульяновске — это вовсе не база НАТО, а «мультимодальный терминал» и Путин совсем не давал разрешение на её строительство, чтобы его повелители американчеги не делали ему ататат за фальсифицированные выборы и не арестовывали счета его друзей-жуликов.

А мы Екатерину Андрееву заглушаем и рассказываем, что современная транспортная база НАТО — это не солдаты в касках, а аутсорсинг и гражданский персонал, что сути не меняет.

Или Рассказывает Пётр Толстой об успешной борьбе с коррупцией, а мы, после его убедительного выступления, включаем ролик про Транснефть или скромнягу-миллионершу Ольгу Степанову.

Зачем бойкотировать рекламодателей НТВ, если мы сами можем получить там эфирное время в прайм-тайм совершенно бесплатно?

Понятно, что для вещания на весь город нужна вышка, но, охватить пару многоэтажных домов можно и из передатчика, установленного в машине.

Метод, прямо скажем, ээээ.. содержит признаки административного правонарушения, но ведь мы не виноваты, что кремлежулики хапнули принадлежащее всем нам телевидение и используют его как Злую Машину Пропаганды.

Если не болтать много языком и соблюдать элементарные меры предосторожности, то обнаружить такой передатчик будет нелегко.

Это ж надо пеленговать его как в фильмах про Штирлица и радистку Кэт.

У меня есть знакомый, который уверяет, что сделал такое устройство в школе по инструкции из журнала «Хакер» и перебивал телесигнал на всех телевизорах в своём подъезде.

Если раз в пару месяцев устраивать небольшую политинформацию для 2-3 девятиэтажных домов, стоящих рядом, то будет вовсе даже недурно. На следующий день весь ваш небольшой город будет говорить только об этом.

«Добрая Машина Правды работает» — будут радоваться жители.

Вопросы для обсуждения:

1. Что думаете?

2. Осуществимо ли это технически?

3. Сложно ли изготовить передатчик?

4. Можете ли написать ясную и простую инструкцию, как реализовать эту штуку?

5. Сложно ли отловить человека с передатчиком и что надо делать, чтобы затруднить отлавливаение?

Буду очень благодарен за любые замечения по делу.

Людей посмотревших сойдут с ума: как реальные взломы телеэфиров породили легенды о Вайомингском инциденте и БЕЗНОГNM

Интернет

Женя Кузьмин

Таинственные вторжения 70-80-х нашли своё отражение в пародиях-крипипастах раннего YouTube. Самые известные «инциденты» создали вокруг себя целую культуру.

Этот материал — часть <a href=»https://tjournal.ru/tag/%D1%85%D1%8D%D0%BB%D0%BB%D0%BE%D1%83%D0%B8%D0%BDjournal» rel=»nofollow noreferrer noopener» target=»_blank»>серии текстов</a> TJ к Хэллоуину. Цифровые легенды, крипипасты, мрачные истории — как пугали и продолжают пугать людей в интернете и поп-культуре.

Во времена, когда телевидение было доминирующим видом досуга и способом получения информации, перспектива перехвата сигнала и передачи чего-то миллионам зрителей пугала. А если речь не о простом пранке? Скажем, во время одного из таких вторжений в телеэфир транслировали специальный видео- и аудиоряд, после которого очевидцы взлома жаловались на недомогания или даже сходили с ума.

Конечно, это просто крипипаста из интернета. Точнее, это сюжет десятков хоррор-историй, где вторжение в телеэфир преподносилось как способ навредить людям или донести до них что-то жуткое. При этом «взломы ТВ-эфиров» происходили и в реальности, что смешивает в головах людей правду и вымысел. Существовал ли знаменитый инцидент Макса Хедрума? А Вайомингский инцидент?

TJ изучил, как вторжения в телеэфир стали популярным сюжетом роликов раннего YouTube, а в рунете обрели особую культовость благодаря БЕЗНОГNM.

26 ноября 1977 года, обычный четверг в южной части Великобритании. По каналу ITV Southern Television ведущий Эндрю Гарднер привычно зачитывает вечерние новости (на тот момент — о партизанской войне против правительства Южной Родезии), пока дети у телевизоров ждут мультика Looney Tunes дальше по программе.

В 17:12 картинка «Южного телевидения» начинает дёргаться — а голос Гарднера сменяется совсем другим. Следующие шесть минут этот голос, обладатель которого представился Вриллоном, представителем инопланетной организации, говорил зрителям: грядёт Новая эра, и чтобы стать её частью и перейти на новый уровень духовного развития, человечеству нужно отказаться от оружия и конфликтов. Пока не стало слишком поздно.

Пока не стало слишком поздно.

С вами говорит Вриллон, представитель Галактического Командования Аштара. Много лет вы могли видеть нас, как огни на небе. Сейчас мы разговариваем с вами в примирении и мудрости, как разговаривала с вашими братьями и сестрами по всей вашей планете.

Мы пришли чтобы предупредить о судьбе вашей расы и вашего мира, чтобы вы сообщили другим людям, какой курс нужно взять, чтобы избежать катастрофы, которая угрожает вашему миру и людям вокруг вас. Мы говорим о том, что вы можете участвовать в Великом Пробуждении по мере того, как планета переходит в Эру Водолея.

Новая Эра может быть временем величайшего примирения и эволюции для вашей расы, но только в случае, если ваши правители будут предупреждены о темных силах, которые могут затмить их суждения. Послушайте же это, так как этот шанс может не повториться.

Речь заканчивалась фразой «пока мы покидаем уровень вашего существования, пусть космос благословит вас наивысшей любовью и правдой», после чего трансляция восстановилась. Уже в ночном выпуске новостей ITV подтвердила факт вторжения в эфир, а наутро местные газеты вышли с заголовками вроде «Инопланетяне связались с британцами через телевизоры».

Уже в ночном выпуске новостей ITV подтвердила факт вторжения в эфир, а наутро местные газеты вышли с заголовками вроде «Инопланетяне связались с британцами через телевизоры».

Никто не взял ответственность за тот взлом, а внутреннее расследование телекомпании не было обнародовано. Журналисты Independent пытались его найти к 40-летию инцидента, но отчёт за несколько переформирований компании и перепродаж лицензий на вещание затерялся. Вриллон так и не объявился снова, но вдохновил людей на другие взломы, которые происходили в следующие годы.

Пик вторжений пришёлся на середину 1980-х годов в США. Первым заметным случаем стал так называемый «инцидент Капитана Полночь», произошедший 27 апреля 1986 года на кабельном канале Home Box Office (HBO). Во время показа фильма «Агенты сокол и снеговик» жители Восточного побережья увидели профилактическую заглушку с надписью: «Доброго вечера, HBO, от Капитана Полночь. 12,95 доллара за месяц? Ну уж нет!».

За сообщением стоит история борьбы за просмотр кабельного ТВ в то время. В ответ на появление платных телеканалов вроде HBO энтузиасты-инженеры стали продавать спутниковые тарелки с возможностью перехватывать сигнал и смотреть премиальные каналы бесплатно. Этим же занимался 25-летний Дуглас Макдугалл — у него была небольшая компания по продаже антенн во Флориде, и многие покупали их именно ради HBO. Но в январе 1986 года HBO стал первым спутниковым платным каналом, который стал скремблировать (шифровать) свой сигнал от несанкционированного просмотра.

В ответ на появление платных телеканалов вроде HBO энтузиасты-инженеры стали продавать спутниковые тарелки с возможностью перехватывать сигнал и смотреть премиальные каналы бесплатно. Этим же занимался 25-летний Дуглас Макдугалл — у него была небольшая компания по продаже антенн во Флориде, и многие покупали их именно ради HBO. Но в январе 1986 года HBO стал первым спутниковым платным каналом, который стал скремблировать (шифровать) свой сигнал от несанкционированного просмотра.

Это сильно ударило по бизнесу Макдугалла: ему пришлось устроиться инженером на местную станцию связи, чтобы платить по счетам. Не добившись ответа от регуляторов, Дуглас задумал акцию протеста с помощью вторжения в эфир. Оказавшись 27 вечером один на станции, он использовал оборудование, чтобы транслировать своё сообщение против платной подписки.

В это время техник в центре связи HBO пытался вернуть контроль над ситуацией, но боялся повредить спутник. Но Макдугалл, взявший псевдоним Капитан Полночь в честь борца со злом из радиошоу 1940-х, и сам вскоре прекратил трансляцию — позже он объяснял, что хотел протестовать «вежливо».

Вторжение на протяжении пяти минут повергло в панику не только HBO, но и чиновников с военными: они не могли понять, кто смог помешать передаче сигнала между земной станцией и спутником. ФБР и Федеральная комиссия по связи (FCC) открыли расследования, грозя взломщику 100 тысячами долларов штрафа и тюремным сроком, если тот не пойдёт на сотрудничество.

В итоге Макдугалл раскрыл себя, признал вину и заплатил 5 тысяч долларов. Спустя годы он говорил: «Я не жалею, что пытался донести до корпоративной Америки информацию о несправедливых ценах. Но жалею, что был наивен в отношении СМИ — я не ждал, что никто не поймёт сразу моих мотивов». После взлома Макдугалла в США приняли закон, по которому вторжение в телеэфир стало уголовным преступлением.

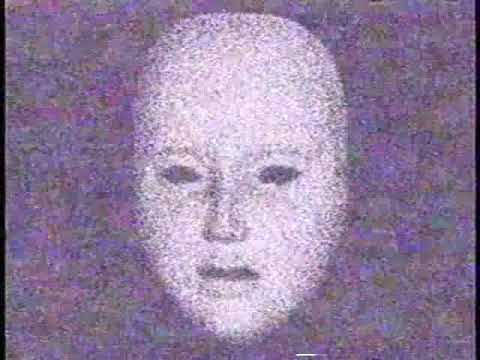

Но закон не повлиял на то, что уже через год после Капитана Полночь произошёл другой взлом — самый известный в истории. 22 ноября 1987 года комментатор Дэн Роун, освещавший новости спорта на чикагском канале WGN-TV, пропал с экранов телевизоров. Вместо него появился человек в маске Макса Хедрума — вымышленного персонажа, который в фильмах и сериалах являлся искусственным интеллектом. «Хедрум» корчился и что-то говорил, но из-за помех его было сложно понять.

Вместо него появился человек в маске Макса Хедрума — вымышленного персонажа, который в фильмах и сериалах являлся искусственным интеллектом. «Хедрум» корчился и что-то говорил, но из-за помех его было сложно понять.

Вторжение подавили, но через два часа после инцидента неизвестный в маске появился на другом канале Чикаго WTTW и прервал показ сериала «Доктор Кто». На этот раз «Хедрум» смеялся, издевался над экспертом канала, читал слоганы «Кока-Колы» с банкой «Пепси» в руках (Хедрум из шоу снимался в рекламе «Кока-Колы»), а в конце снял штаны, после чего его начали бить мухобойкой. Спустя полторы минуты он пропал с экраном — и породил множество теорий и тайн.

Расследование FCC ни к чему не привело — федеральные власти так и не узнали, что стоял за Максом Хедрумом в эфире. В начале 2010-х собственное расследование начал пользователь Reddit — программист из Чикаго Боуи Поуг в 1980-х ходил на анонимные тусовки хакеров и познакомился с двумя братьями. 22 ноября 1987 года один из них якобы сказал Поугу: «Посмотри сегодня канал WTTW в 11 вечера».

Поуг пытался выйти на братьев, но те не отвечали на его письма. В 2015 году он официально признал свою версию ошибочной. А ещё пять лет спустя на Reddit вспомнили о расследовании и спросили у программиста, к чему он в итоге пришёл. Поуг ответил: «Я принял решение оставить эту тему и двигаться дальше».

Инцидент Макса Хедрума: знаменитый взлом телеэфира, который до сих пор не раскрыли — Технологии на TJ

30 лет происшествию, ставшему основой популярного YouTube-мифа о Вайомингском инциденте.

Спустя 20 лет после Капитана Полночь и Макса Хедрума тема вторжений в эфир снова стала актуальна — на этот раз в интернете. В августе 2006 года на форуме Unfiction появилась ветка, посвящённая взлому, который, как утверждал автор, произошёл в Вайоминге, штат Небраска. Новостной эфир там якобы прервался заставкой с объявлением «специальной презентации», после чего зрителям показали несколько видео с жуткими трёхмерными человеческими головами.

Как утверждалось на форуме, от предыдущих вторжений этот инцидент отличался последствиями: после него зрители жаловались головные боли, рвоту, галлюцинации и беспричинный страх. Это связывали с использованием в звуковом сопровождении специальных низких частот, которые сводили людей с ума.

Это связывали с использованием в звуковом сопровождении специальных низких частот, которые сводили людей с ума.

На Unfiction оставили ссылку на один из фрагментов «взлома». А в начале 2007 года пользователь YouTube под ником GiveMeANumber опубликовал второе видео Вайомингского инцидента, заявив, что ему подбросили DVD-диск с роликом на порог дома. Помимо заставки о «презентации», номера 333-333-333 и голов, в видео появлялись надписи: «Почему ты ненавидишь? Ты болен. Мы просто хотим вылечить тебя».

Пользователям раннего YouTube больше знакомо другое видео про Вайомингский инцидент — оно длится не 50 секунд, а больше шести минут, заодно показан и выпуск новостей, который прерывается. Но это не оригинальная работа, а компиляция из нескольких роликов — они появлялись в разных местах интернета и дальше. Менялись лица людей и надписи: «Что скрывается в твоём разуме? Мы уже увидели это. Ты можешь потерять всё. Ничего — бесценно. Ты не сможешь прятаться вечно. Мы уже у твоих дверей».

На самом деле Вайомингский инцидент — известная крипипаста, в которой с годами многие детали переплелись с вторжением Макса Хедрума. В рунете любят связывать случай в Небраске с показом «Доктора кто» (как у Хедрума) или 1987 годом (как у Хедрума).

Как оказалось, весь Вайомингский инцидент был частью игры в альтернативной реальности (ARG), которую затеяли в интернете несколько пользователей сайта Something Awful. Они действительно сделали пародию на вторжение Макса Хедрума, собирая ролики в Windows Movie Maker и без всякого опыта создавая лица в FaceGen Modeller.

Помимо девяти видео, авторы приводили интересующихся на форум Happy Cube: сайт представляли как заброшенный сайт, где раньше общались серийные убийцы, но затем почему-то ушли. Там развивался следующий этап квеста, где переплетались отсылки на писателей Нила Геймана и Алана Мура, греческую мифологию, Лавкрафта и актуальных на то время теорий заговора. Но ARG не получила той популярности, которая была у роликов Вайомингского инцидента, и создателям наскучил процесс. Историю «всеми забытой ARG» рассказал YouTube-канал Night Mind.

Историю «всеми забытой ARG» рассказал YouTube-канал Night Mind.

В начале 2020 года на форуме Happy Cube началась внезапная активность, а на ютубе вышло новое видео в стиле Вайомингского инцидента. Но возродить игру не вышло — обновлений нет уже полтора года.

Как ни странно, в рунете легенда о Вайомингском инциденте стала чуть ли не популярнее, чем на Западе. На сайте «Викискримия» в категории «ТВ-инциденты» — десятки ссылок на вымышленные вторжения в эфир, которые в разной степени копируют оригинал. Некоторые, например, «Калининградский инцидент» или «Купянский инцидент», не добавляли практически ничего своего. Другие подходили к жанру оригинальнее.

Одна из известных серий — взломы украинского телеканала «Карусель». В 2012 году пользовательница ютуба под именем Мария Сергутина опубликовала ролик с комментарием: «Сегодня произошел очень странный случай. Я записывала для дочки программы канала „Карусель“ с кабельного, но вдруг появились помехи и стали мелькать непонятные заставки. Какие-то пугающие рожи и непонятные надписи! Хорошо, что мне повезло это застать до того, как показать запись дочке!».

Какие-то пугающие рожи и непонятные надписи! Хорошо, что мне повезло это застать до того, как показать запись дочке!».

В видео детская передача прерывалась игрушкой Пони в красном фильтре со словами «РАКОСЕЛЬ», «ХОДИТЬ ХОДИТЬ» и «РАЗДОР ИДЁТ». Мария связывала вторжение с «сектой поклонников» мультсериала My Little Pony, которые разгневались из-за качества дубляжа на «Карусели» и затеяли месть.

Спустя несколько месяцев на том же канале вышло видео с якобы новым взломом: на этот раз показ My Little Pony прерывался сценой из «Зелёного слоника», где герой собирается вешаться. Фразы в фрагменте немного поменяли под тематику пони, а в самом конце вместо лица уже умершего персонажа появляется морда нарисованного пони с пустыми чёрными глазами.

После этого другие пользователи стали тоже рассказывать на ютубе про очередные взломы «Карусели». Следом стали появляться технические анализы роликов, после чего все видео из серии назвали фейковыми.

Это лишь один пример того, как на русскоязычном ютубе сформировался полноценный жанр «ТВ-инцидентов». Это произошло уже 2010-х годах, хотя первая волна роликов о вторжениях случилась ранее. Например, пермский и петрозаводский инциденты, опубликованные в 2009 году. В первом случае речь идёт в взломе неназванного местного канала, второй же рассказывает о вторжении в эфир «Домашнего».

Это произошло уже 2010-х годах, хотя первая волна роликов о вторжениях случилась ранее. Например, пермский и петрозаводский инциденты, опубликованные в 2009 году. В первом случае речь идёт в взломе неназванного местного канала, второй же рассказывает о вторжении в эфир «Домашнего».

Пермский инцидент отличает синий «экран смерти», на котором появлялись тревожные надписи вроде «ВЫКЛЮЧИТЕ ТЕЛЕВИЗОР» и «ДОЗА ВВЕДЕНА», а также довольно стандартный скример в конце. Ролик также известен как «JIEгEHDA O CMERTUI» в честь первой надписи на заставке.

Каждый десятков «инцидентов» можно разбирать подробно, чем занимаются энтузиасты на форумах вроде «Викискримии» и видеоблогеры. Они ищут отсылки и несостыковки, анализируют звуковой ряд и определяют источники вдохновения. Но все вторжения в рунете объединяет одно — они не происходили в реальной жизни.

Несмотря на то, что в России вторжение в эфир считается административным нарушением, а не уголовным, как в США, известных реальных взломов телеэфира в стране не было (хотя в соцсетях и пишут якобы очевидцы событий). С каждым годом это ещё и становится всё сложнее сделать. Зато на ютубе можно посмотреть многочисленные выпуски о ТВ-инцидентах «золотого» века крипипаст.

С каждым годом это ещё и становится всё сложнее сделать. Зато на ютубе можно посмотреть многочисленные выпуски о ТВ-инцидентах «золотого» века крипипаст.

В некоторых ТВ-инцидентах рунета можно заметить своеобразную стилистику, которая не связана с Вайомингским инцидентом. В основном это выражается в написании слов: их намеренно искривляют, меняя, например, букву «И» на «N». Предложения составляют, склоняя слова будто бы в случайном порядке, не используя правила русского языка. На всё это повлиял культовый ролик рунета, известный как БЕЗНОГNМ.

Видео появилось на ютубе 6 августа 2008 года под названием «СГУ ТВ, ночь 4.07.08 — п***ец». Его автор заявлял, что включил тюнер во время ночной профилактике на образовательном телеканале и случайно записал пугающее вторжение.

Видео начинается с телевизионной испытательной таблицы, характерной для профилактики, после чего появляется синий экран с надписью «И! SINGAQ». Следом на долю секунды возникает надпись «Не бойтесь», сменяющаяся кроликом и прямоугольным треугольником с разметкой и подписанными углами.

Следующие надписи на слайдах — то, благодаря чему инцидент стал настолько популярным.

/// которая поможет вам принять мою Правду

1) НЕ ПЫТАЙТЕСБ ЧТОТ0 N3МЕНИТЬ!

2) ДУМАNT3 ТОЛЬКО О СЕБЕ!

3) РУКИ

4) ДОСМОТ?

людей просмотревших сойдут с ума

БЕЗНОГNМ

Получилось? В этом видео звук содержит слепок V1 o5 u2, наложение — ШИМ.

В нем нету ничего злого, но оно пугает. Но после просмотра вы почувствуете радость, и в дальнейшем всё в вашей жизни будет хорошо!

Ваш друг.

Видео заметили на «Дваче», где фразы из взлома превратились в мемы. Там же вторжение обросло дополнительными историями вроде того, что после просмотра некоторые люди обращались к психиатру, а некоторые, возможно, пропали без вести. Но опровергается БЕЗНОГNМ просто — проверка показала, что 4 июля 2008 года на СГУ-ТВ не было ночной профилактики.

На «Викискримии» пишут, что автор видео объявлялся на форуме «Луркоморья» и объяснял: он создал фейковый ТВ-инцидент, чтобы «как-то переработать свой страх» после просмотра оригинального Вайомингского инцидента. Стилистика в том же посте объяснялась так: «Та самая зеркальная И (N) обусловлена двумя причинами. Первая состоит в том, что когда автор только учNлся пNсать, он иногда лажал, и писал вместо «И» «N». Вторая — автору часто снились сны, в которых он подходил к книжной полке и видел все названия букв в зеркальном отражении, и это его пугало».

Стилистика в том же посте объяснялась так: «Та самая зеркальная И (N) обусловлена двумя причинами. Первая состоит в том, что когда автор только учNлся пNсать, он иногда лажал, и писал вместо «И» «N». Вторая — автору часто снились сны, в которых он подходил к книжной полке и видел все названия букв в зеркальном отражении, и это его пугало».

Пародий на БЕЗНОГNМ в рунете чуть ли не больше, чем на сам Вайомингский инцидент. Один из примечательных вариантов — инцидент 3 ZAKONA O VEhИOSTI. В отличие от довольно спокойного оригинала, этот ролик гораздо более психоделический: с резкими переходами, ярким видеорядом и перепадами шума. Влияние взлома СГУ-ТВ ощущается в фразах вроде «ты уже увидел NCTИНУ» и «верни мне ЧNСТИЛNЩЕ». Правда, в этом случае даже не было предыстории в виде вторжения в эфир канала — это просто жуткое видо.

Крипипасте БЕЗНОГNМ посвящено огромное количество контента. Ещё в 2009 году во «ВКонтакте» появилось тематическое сообщество, где обсуждали видео. Спустя 12 лет там всё ещё есть редкая, но активность — группа на 4 тысячи человек стала архивом того, как влияние видео нашло отражение в других форматах. Кролик же стал символом сообщества и персонажем мемов.

Кролик же стал символом сообщества и персонажем мемов.

Отголоски БЕЗНОГNМ нашлись и в современных мемах. Сообщества O6pe4en и glaza polzet, из-за которых в 2019 году в рунете стали популярны психоделические версии привычных мем-шаблонов, местами прямо цитируют фразы из ролика-инцидента наряду с локальными шутками про глаза и бинауральных бегемотов. А в корявых надписях реального мира то и дело видят отсылки на «людей посмотревших сойдут в ума».

#соцсети #youtube #хэллоуинjournal

Смарт ТВ Взлом | Хакадей

30 марта 2022 г. Арья Воронова

Одним скучным вечером [XenRE] просматривал сервисные меню на своем LG Smart TV (русский язык, Google Translate), такие меню доступны с помощью недокументированных кодов ИК-пульта. Другими словами, довольно обычный вечер. Они заметили запись «Access USB Status» и подумали, что часть «Access USB» выглядит странно. Несколько руководств по обслуживанию намекнули, что есть режим обслуживания, к которому вы можете получить доступ с помощью адаптера, состоящего из двух адаптеров USB-UART PL2303. ‘ в подсказке ответил некоторым текстом, в том числе «Доступ к USB НЕ открыт!!!».

‘ в подсказке ответил некоторым текстом, в том числе «Доступ к USB НЕ открыт!!!».

[XenRE] обнаружил в Интернете прошивку WebOS для телевизора, зашифрованную и сжатую в собственный формат LG .epk , но освобожденную с помощью инструмента с открытым исходным кодом. Несколько модулей ссылались там на AccessUSB, а один обходной путь к исследованию и объяснению реализации блокировки поставщика WebOS USB позже, они запрограммировали STM32 с тем же VID и PID, что и мифическое устройство AccessUSB, обнаруженное в соответствующих модулях WebOS, декомпилированных с помощью IDA. К этому моменту AccessUSB можно смело считать защитным ключом сервисного режима. Телевизор не совсем начал издавать звуковые сигналы в другом порядке, как мы ожидали бы в научно-фантастическом фильме, но он уведомил о «новом USB-устройстве» — и начал запрашивать 6-символьный пароль сервисного меню вместо пароля. 4-символьный. продолжить чтение «Что такое меню AccessUSB в моем LG SmartTV?» →

26 апреля 2017 г. , Джек Лейдлоу

, Джек Лейдлоу

[Wikileaks] только что опубликовал технические заметки ЦРУ по эксплойту Weeping Angel Samsung TV. Этот дамп содержит информацию для полевых агентов о том, как использовать телевизоры Samsung серии F, превращая их в дистанционно управляемые шпионские микрофоны, которые могут отправлять звук обратно в штаб-квартиру.

Злоумышленнику нужен физический доступ, чтобы использовать Smart TV, потому что ему нужно вставить USB-накопитель и нажимать клавиши на пульте дистанционного управления, чтобы обновить прошивку, поэтому вы вряд ли пострадаете лично. Эксплойт работает, притворяясь, что выключает телевизор, когда пользователь переводит телевизор в режим ожидания. На самом деле он просто сидит и записывает весь звук, который может, а затем отправляет его злоумышленнику, как только выходит из «фальшивого выключенного режима».

До сих пор неясно, можно ли полностью устранить уязвимость этого типа без отзыва продукта, хотя версия прошивки 1118+ исключает метод установки через USB.

Взлом содержит несколько ошибок, которые большинство людей, вероятно, не заметят, но мы готовы поспорить, что средний читатель Hackaday заметит. Например, синий светодиод остается включенным в «фальшивом выключенном режиме», а логотипы Samsung и SmartHub не появляются, когда вы снова включаете телевизор. Однако просочившийся документ относится к 2014 году, так что, возможно, они уже «исправили» их.

У вас есть телевизор Samsung F-серии? Если вы это сделаете, мы не будем слишком беспокоиться об этом, если только вы не будете регулярно выслеживаться шпионами. Не доверяйте ремонтнику телевизоров!

Опубликовано в Взломы безопасности, Слайдер, Взломы программного обеспеченияпомеченный ошибка звука, ЦРУ, IoT безопасность, подслушивающее устройство, samsung, смарт-телевизор, взлом смарт-телевизора, наблюдение, WikiLeaks6 апреля 2017 г., Джек Лейдлоу

[Рафаэль Шил], консультант по безопасности, обнаружил, что для взлома смарт-телевизоров требуется не что иное, как недорогой передатчик DVB-T. Передатчик должен находиться в зоне действия целевого телевизора и некоторых вредоносных сигналов. Взлом работает за счет использования гибридных широкополосных телевизионных сигналов и широко известных ошибок в веб-браузерах, обычно работающих на смарт-телевизорах, которые, похоже, почти все время работают в фоновом режиме.

Передатчик должен находиться в зоне действия целевого телевизора и некоторых вредоносных сигналов. Взлом работает за счет использования гибридных широкополосных телевизионных сигналов и широко известных ошибок в веб-браузерах, обычно работающих на смарт-телевизорах, которые, похоже, почти все время работают в фоновом режиме.

Компания по кибербезопасности Oneconsult поручила Шилу создать эксплойт, который после развертывания давал полные привилегии суперпользователя, позволяя злоумышленнику настроить и подключиться к телевизору по SSH, получив полный контроль над устройством из любой точки мира. После использования мошеннического кода даже перезагрузка устройства и заводские настройки не влияют на него.

Когда хакер получает контроль над телевизором конечного пользователя, он может причинить ему вред различными способами. Среди прочего, телевизор можно использовать для атаки на другие устройства в домашней сети или для слежки за пользователем. с камерой и микрофоном телевизора.

– Рафаэль Шил

Смарт-телевизоры, похоже, страдают от проблем с безопасностью IoT. Превратить свой телевизор во всевидящее и всеслышащее устройство наблюдения, сообщающее своему хозяину, можно прямо из 1984 .

Видео с рассказом об эксплойте со всеми подробностями встроено ниже.

Читать далее «Удаленное получение root прав на большинстве смарт-телевизоров с помощью радиосигналов» →

4 сентября 2015 г. Эл Уильямс

Смарт-телевизоры — это просто тупые телевизоры с компьютером и подключением к сети, верно? В варианте правила 34, если в нем есть компьютер, кто-то его взломает. Когда [smarttvhacker] купил 48-дюймовый смарт-телевизор Sony, он заметил все лицензии на программное обеспечение, перечисленные в руководстве, и понял, что это большой шаг вперед во взломе телевизора.

У нас нет сопоставимой модели Sony, но пост [smarttvhacker] — это настоящий журнал путешествий от телезрителя до телеправителя. Проанализировав все, от сканирования сетевых портов до дампа обновления прошивки, он смог установить telnet-сервер.

Читать далее «Улучшение ТВ с помощью взлома» →

Опубликовано в хаки для домашних развлечений, Сетевые хакиTagged эксплойт, смарт-телевидение, взлом смарт-тв, Sony23 ноября 2013 г., Майк Щис

[DoctorBeet] заметил рекламу на посадочном экране своего нового смарт-телевизора LG и задумался об отслеживании. Его любопытство взяло верх, когда он наткнулся на рекламный ролик, предназначенный для рекламодателей, в котором хвастается информацией, полученной от людей, использующих эти телевизоры. Он решил понюхать веб-трафик. Если то, что он обнаружил, верно, это оборудование собирает инвазивный объем данных. Что еще хуже, его тестирование показало, что даже если пользователь отключает пункт меню «Сбор информации о просмотре», это не останавливает передачу данных по телефону домой.

Что еще хуже, его тестирование показало, что даже если пользователь отключает пункт меню «Сбор информации о просмотре», это не останавливает передачу данных по телефону домой.

Результаты начинаются довольно безобидно: название канала и уникальный идентификатор передаются каждый раз, когда вы меняете станцию. В зависимости от того, когда сервер получает пакеты, можно составить описание вашего расписания и предпочитаемый контент. Похоже, что они отправляются как простые данные без какого-либо шифрования или запутывания.

Все становится намного интереснее, когда он обнаруживает, что имена файлов с USB-накопителя, подключенного к телевизору, также транслируются. Адрес сервера, на который они отправляются, является мертвой ссылкой, что заставляет нас думать, что это своего рода шаг отладки, который был оставлен в производственной прошивке, но это все еще довольно серьезная ошибка, когда речь идет о личной конфиденциальности. Если у вас есть один из этих телевизоров, у [DoctorBeet] есть предварительный список URL-адресов, которые нужно заблокировать с помощью маршрутизатора, чтобы защитить вашу конфиденциальность.

[Спасибо Radcom]

Posted in Домашние развлекательные хаки, Взломы безопасностиTagged реклама, LG, взлом смарт-тв20 ноября 2013 г., Джеймс Хобсон

[Тони] решил, что его «умный» LED-телевизор недостаточно умен. Поэтому он запихнул туда Raspberry Pi.

Открыв корпус своего 40-дюймового телевизора Hisense Smart LED, он обнаружил, что на логической плате на самом деле есть две неиспользуемые USB-колодки — какая удача! Он отключил их, чтобы получить 5 В при 500 мА для питания Pi… Позже он понял, что это не идеальное решение — когда телевизор выключался, питание Pi тоже отключалось. Поэтому он вытащил свой мультиметр и исследовал плату, на этот раз обнаружив источник 5 В, который оставался включенным, пока устройство было подключено к сети.0003

Следующим шагом было размещение Raspberry Pi. Входящие в комплект динамики на этом конкретном телевизоре были не так хороши, и, поскольку [Тони] все равно использует систему объемного звучания, он решил лучше использовать их пространство. Вырезание решетки и снятие всей сборки оставили ему более чем достаточно места для хранения Pi и установки крышки портов LAN и USB, напечатанной на 3D-принтере!

Вырезание решетки и снятие всей сборки оставили ему более чем достаточно места для хранения Pi и установки крышки портов LAN и USB, напечатанной на 3D-принтере!

Он использует Raspbmc, который предоставляет телевизору массу функций. Если вы не возражаете против аннулирования гарантии, это отличный лайфхак!

Posted in Домашние развлекательные лайфхаки, Raspberry PiTagged Hisense Smart LED TV, raspberry pi, raspberry pi tv, взлом смарт-телевизораВзломать Smart TV проще, чем вы думаете

19 сентября 2021

65% британцев пользуются смарт-ТВ, но многие ничего не делают для их защиты .

Новый опрос ведущего поставщика виртуальных частных сетей NordVPN показал, что более 65% британцев имеют дома смарт-телевизоры. Однако почти каждый четвертый ничего не делает для защиты своих смарт-устройств.

В 2019 году ФБР выпустило предупреждение о том, что смарт-телевизоры могут сделать пользователей уязвимыми для слежки и атак со стороны злоумышленников. С тех пор технологии безопасности пользователей стали более продвинутыми, но устройства, подключенные к Интернету, остаются уязвимыми.

С тех пор технологии безопасности пользователей стали более продвинутыми, но устройства, подключенные к Интернету, остаются уязвимыми.

«Как и любое устройство, которое регулярно подключается к Интернету, умные телевизоры собирают много личных данных, что приводит к различным проблемам конфиденциальности и безопасности. Но, в отличие от других интеллектуальных устройств, они не могут быть оснащены новейшим программным обеспечением кибербезопасности (например, антивирусом), что делает их еще более уязвимыми для киберпреступников», — комментирует эксперт по цифровой безопасности NordVPN Даниэль Маркусон.

О чем нам следует беспокоиться?

При использовании смарт-телевизоров вероятность того, что кто-то действительно смотрит или слушает пользователей, намного выше, чем при использовании традиционного телевизора. Хакеры могут получить доступ к камере и микрофону смарт-телевизора через вредоносное ПО, которое они могут внедрить в телевизор пользователя, если он подключен к сети Wi-Fi. Они могут использовать кадры из спальни или гостиной, чтобы впоследствии шантажировать пользователей и их семьи. ЦРУ однажды создало подобное вредоносное ПО для прослушивания пользователей через смарт-телевизоры Samsung. Если они смогли это сделать, то смогут и хакеры.

Они могут использовать кадры из спальни или гостиной, чтобы впоследствии шантажировать пользователей и их семьи. ЦРУ однажды создало подобное вредоносное ПО для прослушивания пользователей через смарт-телевизоры Samsung. Если они смогли это сделать, то смогут и хакеры.

Тенденции

Роль технологий в нехватке кибер-навыков

Отслеживание — еще одна проблема, о которой должны беспокоиться пользователи. Как и любое смарт-устройство, смарт-телевизоры используют множество трекеров. Такие сервисы, как Netflix, Hulu или HBO GO, собирают данные пользователей и отслеживают их потоковое поведение, чтобы персонализировать их взаимодействие с платформами. Проблема в том, что вы никогда не знаете, где могут оказаться ваши данные, поскольку крупные компании постоянно сталкиваются с утечкой данных. Вышеупомянутые стриминговые сервисы не являются исключением из правил.

Кроме того, если смарт-телевизор используется для просмотра веб-страниц, он также может быть заражен различными вирусами. Как и компьютеры, умные телевизоры работают на программном обеспечении, но на них не установлены такие же мощные антивирусы и брандмауэры. После заражения телевизора вся история просмотров, пароли и другие личные данные становятся доступными для хакеров. И они не упустят возможности использовать эту информацию в атаках программ-вымогателей или продать ее в даркнете.

Как и компьютеры, умные телевизоры работают на программном обеспечении, но на них не установлены такие же мощные антивирусы и брандмауэры. После заражения телевизора вся история просмотров, пароли и другие личные данные становятся доступными для хакеров. И они не упустят возможности использовать эту информацию в атаках программ-вымогателей или продать ее в даркнете.

«Вам не нужно выбирать между отличным онлайн-телевидением и надежной защитой — возможно иметь и то, и другое. Поскольку мировой рынок смарт-телевизоров в прошлом году достиг 202,1 млрд долларов, нам нужно научиться правильно защищать эти устройства», — говорит Даниэль Маркусон из NordVPN и дает несколько советов по повышению безопасности вашего смарт-телевизора.

- Используйте надежные пароли . Если ваш телевизор регулярно или постоянно подключен к Интернету, убедитесь, что само устройство, а также любые установленные на нем приложения используют надежные, трудно угадываемые пароли.

Хороший пароль должен быть длинным, сложным и рандомизированным, состоящим из комбинации цифр и букв.

Хороший пароль должен быть длинным, сложным и рандомизированным, состоящим из комбинации цифр и букв. - Всегда обновляйте программное обеспечение вашего телевизора при появлении новой версии. Theexpert говорит, что обновления программного обеспечения имеют решающее значение для кибербезопасности, поскольку производители делают все возможное для исправления уязвимостей. Обновления часто устраняют недостатки безопасности, исправляют или удаляют различные ошибки, добавляют новые функции и улучшают существующие.

- Защитите свой маршрутизатор. Как и любые другие устройства IoT, которые у вас могут быть, ваш Smart TV, вероятно, будет подключаться к Интернету через маршрутизатор в вашем доме. Убедитесь, что ваш маршрутизатор максимально безопасен и защищен. Конечно, надежные пароли необходимы, но вы также можете включить VPN для своего маршрутизатора, чтобы шифровать любые данные, проходящие через него.

ПОДРОБНЕЕ:

- Умные технологии: технология пива, которая меняет индустрию гостеприимства

- Познакомьтесь с технологиями, строящими умные города будущего

- Умные города: будущее борьбы с наводнениями

- Умная модернизация: как меняет отрасль водоснабжения

- Загружайте приложения только из официальных магазинов.

Не устанавливайте на Smart TV никакие программы и игры из неофициальных источников. Убедитесь, что и приложение, и его провайдер надежны. Более того, если приложение запрашивает доступ к вашим данным, камере или микрофону, который не нужен для его работы, никогда не предоставляйте его.

Не устанавливайте на Smart TV никакие программы и игры из неофициальных источников. Убедитесь, что и приложение, и его провайдер надежны. Более того, если приложение запрашивает доступ к вашим данным, камере или микрофону, который не нужен для его работы, никогда не предоставляйте его. - Выключайте телевизионную камеру, когда она не используется. Будь то встроенная камера или камера, подключенная к телевизору через Wi-Fi, выключайте ее, когда она не используется. Если вы не можете выключить камеру, заклейте объектив скотчем или наклейкой.

Чтобы узнать больше новостей от Top Business Tech, не забудьте подписаться на наш ежедневный бюллетень!

Следуйте за нами на LinkedIn и Twitter

Мы думаем, вам понравится:

Steve Janssens • 23 сентября 2022

Стив Janssens, главный операционный директор LastBasic, рассказывает о стимулировании роста в период спада: модель цифрового рынка.

Шрикришна Шарма • 22 сентября 2022 года

Шрикришна «Крис» Шарма, руководитель отдела финансовых услуг Canonical, рассказывает, как финансовые компании могут использовать конфиденциальные вычисления для обеспечения безопасности.

Бенджамин Томас • 20 сентября 2022 г.

Бенджамин Томас, генеральный директор EDJX, рассказывает о решении задач разработчиков — бессерверных вычислениях на периферии и Индустрии 4.0.

TBT Newsroom • 20 сентября 2022

Норвежская бакалейная лавка Coop сотрудничает с ведущим поставщиком учебных решений Axonify, чтобы предоставить персонализированное обучение 28 000 сотрудников в 1 250 магазинах в рамках своей миссии по приоритизации производительности сотрудников и согласованию результатов обучения с бизнес-целями.

Крис Симс • 16 сентября 2022 г.

Крис Симс, управляющий директор SoHo (малый офис и домашний офис) в BT, рассказывает, как стимулировать рост малого бизнеса с помощью партнерских отношений.

Раса Сосновски • 14 сентября 2022

Раса Сосновски, руководитель отдела SEO и маркетинга роста в Oxylabs, рассказывает, как оповещения в режиме реального времени обеспечивают конкурентное преимущество.

Филипп Бушманн • 14 сентября 2022 г.

Филипп Бушманн, соучредитель и генеральный директор AAZZUR, рассказывает, как розничные продавцы могут повысить вовлеченность клиентов, предоставив им комплексное решение для финансовых нужд

Роджер Джеймс Гамильтон • 13 сентября 2022 г. Роджер Джеймс Гамильтон, основатель и генеральный директор Genius Group, рассказывает, почему миру нужен глобальный класс

Ваш Smart TV могут взломать! Вот как защитить его от вредоносных программ

Главная Как Ваш умный телевизор может быть взломан! Вот как защитить его от вредоносного ПО

Хакеры могут получить доступ к камере и микрофону смарт-телевизора с помощью вредоносного ПО. Они могут использовать кадры из спальни или гостиной, чтобы впоследствии шантажировать пользователей и их семьи.

Знаете ли вы, что ваш смарт-телевизор можно взломать? Ну, это может быть, и вы должны сделать что-то, чтобы защитить его. Не расстраивайтесь, вы не единственный человек, который не знал, что это может произойти. Согласно опросу NordNPN, около 60% людей имеют дома смарт-телевизоры, и каждый четвертый из них ничего не делает для защиты своих смарт-устройств от вредоносного ПО.

Риск высок. Даже ФБР было достаточно обеспокоено, чтобы в 2019 году выпустить предупреждение, в котором люди информировались об их смарт-телевизорах и о том, как они могут сделать их уязвимыми для слежки и атак со стороны киберпреступников и злоумышленников. А с 2019 года технологии немного продвинулись вперед, поэтому сейчас нужно учитывать и другие факторы.

«Как и любое устройство, которое регулярно подключается к Интернету, умные телевизоры собирают много личных данных, что приводит к различным проблемам конфиденциальности и безопасности. Но, в отличие от других интеллектуальных устройств, они не могут быть оснащены новейшим программным обеспечением кибербезопасности (например, антивирусом), что делает их еще более уязвимыми для киберпреступников», — говорит эксперт по цифровой безопасности NordVPN Дэниел Маркусон.

О чем нам следует беспокоиться, когда речь идет об умных телевизорах?

При использовании смарт-телевизоров вероятность того, что кто-то действительно смотрит или слушает пользователей, конечно, намного выше, чем при использовании традиционного телевизора. Хакеры могут получить доступ к камере и микрофону смарт-телевизора через вредоносное ПО, которое они могут внедрить в телевизор пользователя, если он подключен к Wi-Fi, что в большинстве случаев так и есть. Они могут использовать кадры из спальни или гостиной, чтобы впоследствии шантажировать пользователей и их семьи. Однажды ЦРУ создало вредоносное ПО, которое позволяло им проникать в систему и прослушивать пользователей через их смарт-телевизоры Samsung. Если они смогли это сделать, то смогут и хакеры.

Отслеживание — еще одна проблема, о которой должны беспокоиться пользователи. Как и любое смарт-устройство, смарт-телевизоры используют множество трекеров. Такие сервисы, как Netflix, Hulu или HBO GO, собирают данные пользователей и отслеживают их потоковое поведение, чтобы персонализировать их взаимодействие с платформами. Проблема в том, что вы никогда не знаете, где могут оказаться ваши данные, поскольку крупные компании постоянно сталкиваются с утечкой данных. Вышеупомянутые стриминговые сервисы не являются исключением из правил.

Проблема в том, что вы никогда не знаете, где могут оказаться ваши данные, поскольку крупные компании постоянно сталкиваются с утечкой данных. Вышеупомянутые стриминговые сервисы не являются исключением из правил.

Кроме того, если смарт-телевизор используется для просмотра веб-страниц, он также может быть заражен различными вирусами. Как и компьютеры, умные телевизоры работают на программном обеспечении, но на них не установлены такие же мощные антивирусы и брандмауэры. После заражения телевизора вся история просмотров, пароли и другие личные данные становятся доступными для хакеров. И они не упустят возможности использовать эту информацию в атаках программ-вымогателей или продать ее в даркнете.

Как улучшить безопасность вашего смарт-телевизора

«Вам не нужно выбирать между отличным онлайн-телевидением и надежной защитой — возможно иметь и то, и другое. Поскольку мировой рынок смарт-телевизоров в прошлом году достиг 202,1 миллиарда долларов, нам необходимо научиться правильно защищать эти устройства», — сказал Маркусон.

И вот как вы можете это сделать:

Используйте надежные пароли

Если ваш телевизор регулярно или постоянно подключен к Интернету, убедитесь, что само устройство, а также любые приложения, установленные на нем, используют надежные, жесткие -угадывать пароли. Хороший пароль должен быть длинным, сложным и рандомизированным, состоящим из комбинации цифр и букв.

Всегда обновляйте программное обеспечение вашего телевизора всякий раз, когда выходит новая версия.

Эксперт говорит, что обновления программного обеспечения имеют решающее значение для кибербезопасности, поскольку производители делают все возможное для устранения уязвимостей. Обновления часто устраняют недостатки безопасности, исправляют или удаляют различные ошибки, добавляют новые функции и улучшают существующие.

Защитите свой маршрутизатор

Наряду с любыми другими устройствами IoT, которые у вас могут быть, ваш Smart TV, вероятно, будет подключаться к Интернету через маршрутизатор в вашем доме. Убедитесь, что ваш маршрутизатор максимально безопасен и защищен. Конечно, надежные пароли необходимы, но вы также можете включить VPN для своего маршрутизатора, чтобы шифровать любые данные, проходящие через него.

Убедитесь, что ваш маршрутизатор максимально безопасен и защищен. Конечно, надежные пароли необходимы, но вы также можете включить VPN для своего маршрутизатора, чтобы шифровать любые данные, проходящие через него.

Загружайте приложения только из официальных магазинов

Не устанавливайте на свой Smart TV никакие программы и игры из неофициальных источников. Убедитесь, что и приложение, и его провайдер надежны. Более того, если приложение запрашивает доступ к вашим данным, камере или микрофону, который не нужен для его работы, никогда не предоставляйте его.

Выключайте камеру телевизора, когда она не используется

Будь то встроенная камера или камера, подключенная к телевизору через Wi-Fi, выключайте ее, когда она не используется. Если вы не можете выключить камеру, заклейте объектив скотчем или наклейкой.

Следите за последними техническими новостями и обзорами HT Tech, а также следите за нами

в Twitter, Facebook, Google News и Instagram. Для наших последних видео,

подписывайтесь на наш канал на YouTube.

Для наших последних видео,

подписывайтесь на наш канал на YouTube.

Дата первой публикации: 22 сентября, 20:03 IST

Метки: нетфликс Hulu

НАЧАЛО СЛЕДУЮЩЕЙ СТАТЬИ

Советы и подсказки

Используете iOS 16 на своем iPhone? Попробуйте этот УДИВИТЕЛЬНЫЙ трюк с тактильной клавиатурой прямо сейчас

Не хотите, чтобы ваш iPhone 14 Pro был всегда включен? Выключите его, вот шаги

Трюк со скриншотами iPhone: Хотите нарисовать на них ИДЕАЛЬНЫЕ фигуры пальцем?

Избавьтесь от хлопот, вот как снять защиту паролем с PDF-файла – краткое руководство

Отправка анимированных эффектов в сообщения на iPhone; вот как

Выбор редакции

ОбзорRealme GT Neo 3T: мощное дежавю

ОбзорiQOO Z6 Lite 5G: новый взгляд на бюджетные телефоны

iPhone 14 Pro Max против Samsung Galaxy Z Fold 4: менее чем за рупий. 2 лакха, какой выбрать?

2 лакха, какой выбрать?

HP Omen 16 Intel: серьезная игровая машина

ОбзорRealme Watch 3 Pro: отличное сочетание фитнеса и функций в рамках бюджета

Актуальные истории

Войти через Google: что это такое и как это работает? И почему вы должны использовать это

Вау! У вас есть iPhone 12 и вы хотите iPhone 14? Купить телефон 79900 всего за 47900; вот как

Жизнь с iPhone 14 Pro Max Dynamic Island в течение одной недели: это что-то меняет?

Шок и трепет! Сумасшедший тест Apple Watch Ultra от YouTuber! Вы не поверите, что он сделал

Украсть сделку! Купите премиальный Samsung Galaxy S21 5G всего за 35749 на Amazon

Подтверждено! Google Stadia закрывается! Рельеф для XBox, PS, Steam

Чему Disney может научить Microsoft в игровых войнах

Великая консолидация видеоигр только начинается

Очерняющие изображения женщин распространены в индустрии видеоигр; Прекратится ли сексистская позиция?

Call of Duty: крупнейший производитель видеоигр в Америке теряет свою магию?

Узнайте, взломан ли ваш смарт-телевизор, за три простых шага

Представьте себе, что вы покупаете щит — только для того, чтобы кто-то вырвал его у вас из рук и избил вас им. Образно говоря, это может произойти, если вы не защитите устройства умного дома.

Образно говоря, это может произойти, если вы не защитите устройства умного дома.

Возьмем, к примеру, ваши защитные устройства. Если вы не защитите их надежными паролями, технология, которую вы купили, чтобы защитить себя, может подвергнуть вас опасности. Коснитесь или щелкните здесь, чтобы узнать о четырех способах защиты камер видеонаблюдения от хакеров.

Вывод: хакеры могут взломать что угодно в вашем умном доме. Вот почему вы должны защищать свои подключенные к Интернету устройства, включая смарт-телевизор. Если вы задавались вопросом: «Может ли кто-нибудь увидеть меня через мой смарт-телевизор?» ответ может быть да.

Как хакеры проникают в ваш смарт-телевизор

Вы можете даже не подозревать, что на вашем смарт-телевизоре есть камера. Но скорее всего есть! Они более распространены, чем когда-либо прежде.

Возможно, вы читали это и задавались вопросом: «У всех ли смарт-телевизоров есть камеры в 2022 году?» Не все имеют камеры. Это зависит от марки и модели, которую вы покупаете.

Это зависит от марки и модели, которую вы покупаете.

Вот хорошее практическое правило: если вы можете совершать видеозвонки по телевизору, у вас, вероятно, есть камера. Коснитесь или щелкните здесь, чтобы увидеть еще пять функций, о которых вы не знали, что ваш смарт-телевизор может делать.

Чтобы обнаружить камеру, поищите по краям экрана телевизора. Посмотрите достаточно внимательно, и вы сможете найти скрытую линзу.

Конечно, камера вашего смарт-телевизора полезна. Но это также рискованно.

Допустим, вы подключили свой смарт-телевизор к домашней сети. Если хакер взломает вашу домашнюю сеть, все, что подключено к вашей системе, окажется в опасности. Вы уже догадались: это включает в себя ваш телевизор.

Мотивированный хакер может записать вас через смарт-телевизор. Представьте, чего могут стоить ваши личные моменты в чужих руках. Если вы не защищаете свою сеть, вы можете приглашать крипов, от извращенцев до санкционированных правительством сталкеров.

Фото 1297 © Василе Бобирнак | Dreamstime.com