Взлом одного Android приложения / Хабр

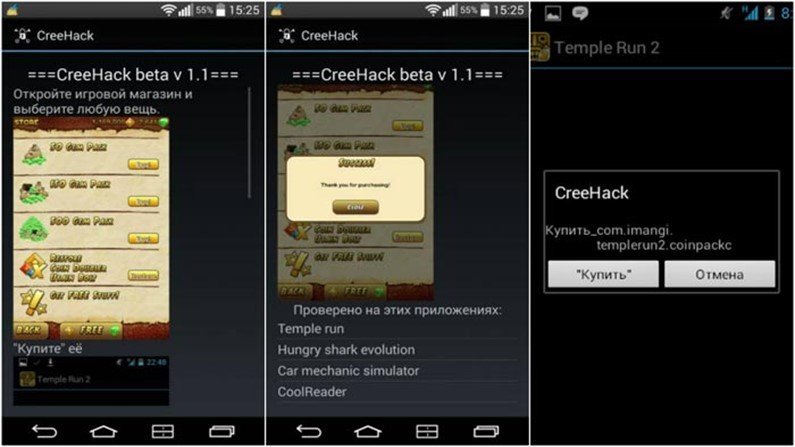

Недавно я усиленно разрабатывал свое приложение под Android, и в процессе защиты платной версии понял, что довольно сложно обезопасить приложение от взлома. Ради спортивного интереса решил попробовать убрать рекламу из одного бесплатного приложения, в котором баннер предлагается скрыть, если заплатить денежку через In-App Purchase.

В этой статье я опишу, как мне удалось убрать рекламу бесплатно и в конце — несколько слов о том, как усложнить задачу взломщикам.

Шаг 1. Получаем «читаемый» код приложения.Чтобы добыть APK приложения из телефона, нужны root права. Вытягиваем приложение из телефона с помощью adb (пусть, для конспирации, у нас будет приложение greatapp.apk):adb pull /data/app/greatapp.apkХабраюзер overmove подсказал мне, что root необязателен, можно с помощью Astro сделать бэкап любого приложения, и оно будет скопировано в /mnt/sdcard.

Хабраюзер MegaDiablo подсказал мне, что и Astro необязателен.

pm в шелле, а когда уже известно имя файла, его можно стянуть через adb pull /data/app/app.filename.apk.APK — это ZIP архив, достаем оттуда интересующий нас файл classes.dex со скомпилированным кодом.

Будем использовать ассемблер/дизассемблер smali/baksmali для наших грязных дел.java -jar baksmali-1.3.2.jar classes.dex

На выходе получаем директорию out с кучей файлов *.smali. Каждый из них соответствует файлу .class. Естественно, все обфусцированно по самое не хочу, выглядит эта директория вот так:

Попытаемся понять, где в этой обфусцированной куче «говорится» о рекламе. Сначала я просто сделал поиск с текстом «AdView» (View, отображающий рекламу из AdMob SDK) по всем файлам. Нашелся сам AdView.smali, R$id.smali

d.smali. AdView.smali смотреть не очень интересно, R. $id

$id я как-то сначала проигнорировал, и пошел сразу в таинственный d.smali.Шаг 2. Пойти по неверному пути.

Вот и метод a() в файле d.smali с первым упоминанием AdView (я решил, скриншотом лучше, а то без форматирования это очень уныло читать):

Метод ничего не возвращает, поэтому я, недолго думая, решил просто вставить поближе к началу return-void. Когда я все собрал и запустил, приложение радостно крэшнулось. Лог из adb logcat:

E/AndroidRuntime(14262): java.lang.RuntimeException: Unable to start activity ComponentInfo{com.greatapp/com.greatapp.GreatApp}: android.view.InflateException: Binary XML file line #22: Error inflating class com.google.ads.AdView

Понятно, что наш d.smali.

Шаг 3. Откатываем назад все изменения и смотрим на пропущенный ранее R$id. Вот и строчка с

Вот и строчка с AdView:# static fields

.field public static final adView:I = 0x7f080006

Похоже, это идентификатор View с рекламой. Поищем, где он используется, сделав поиск по значению 0x7f080006. Получаем всего два результата: тот же R$id и GreatApp.smali. В GreatApp.smali текст уже гораздо интереснее (комментарии мои):

Видно, что этот идентификатор используется для поиска View (строка 588) и буквально сразу же AdView удаляется с экрана (строка 595). Видимо, удаляется, если пользователь заплатил за отсутствие рекламы? Если посмотреть немного выше, то взгляд цепляется за строчку 558 с «ключевыми словами»:

invoke-static {v7, v8}, Lnet/robotmedia/billing/BillingController;->isPurchased(Landroid/content/Context;Ljava/lang/String;)Zrobotmedia — сторонняя (open source) библиотека, призванная упростить работу с in-app billing-ом в андроиде. Почему же она не была полностью обфусцирована? Ну да ладно, повезло.

Видно, что метод isPurchased() возвращает строку, которая с помощью Boolean.valueOf() преобразуется в объект Boolean и, наконец, в обычный boolean через booleanValue().

И тут самое интересное, в строке 572 мы переходим в некий :cond_32, если значение результата == false. А иначе начинается уже просмотренный код поиска и удаления AdView.

Шаг 4. Минимальное изменение, собрать и запустить.

java -jar ..\smali\smali-1.3.2.jar ..\smali\out -o classes.dex

apkbuilder C:\devel\greatapp\greatapp_cracked.apk -u -z C:\devel\greatapp\greatapp_noclasses.apk -f C:\devel\greatapp\classes.dex

jarsigner -verbose -keystore my-release-key.keystore -storepass testtest -keypass testtest greatapp_cracked.apk alias_name

adb install greatapp_cracked. apk

apk(greatapp_noclasses.apk — это оригинальный APK приложения, из которого удален classes.dex, сертификаты создаются с помощью Android SDK).

И ура, запускаем приложение, никакой рекламы!

Теперь о том, как усложнить задачу любителям халявы (это лишь то, что я запомнил из видео про пиратство с Google IO 2011, ссылка ниже):

- Не осуществлять проверку оплаты или лицензирования в классах Activity и особенно методах onCreate() и ему подобных. Эти «точки входа» запускаются всегда в известное время и не обфусцируются, их всегда можно посмотреть и понять, что происходит с различными элементами UI

- Лучше всего проводить проверку не в основном потоке и в случайные моменты времени

- Проверять CRC файла

classes.dex, причем хранить его зашифрованным - Хранить код проверки лицензии или покупки скомпилированным и зашифрованным как ресурс приложения, динамически его загружать и запускать через reflection

Надеюсь, было интересно. В заключение, несколько полезных ссылок по теме:

В заключение, несколько полезных ссылок по теме:

- Отличное видео с Google IO 2011 о том, как защитить приложение от пиратов.

- Небольшая статья с блога Android Developers с краткой подборкой техник защиты приложения от взлома, много повторяет предыдущее видео

- Статья на Хабре о реверс-инжиниринге будильника

- Dalvik VM bytecodes

- http://androidcracking.blogspot.com/, отличный блог, посвященный взлому приложений

Лучшие приложения для взлома Android

В Android есть приложение для всего. Если вы сетевой администратор, специалист по сетевому тестированию или кто-то, кто хочет стать хакером в белой шляпе, вы можете использовать свое устройство Android для создания Проверки и тесты Комплексный сбор базовой информации и поиск дыр в безопасности. Вот некоторые из Лучшие приложения для взлома что вы можете попробовать на Android.

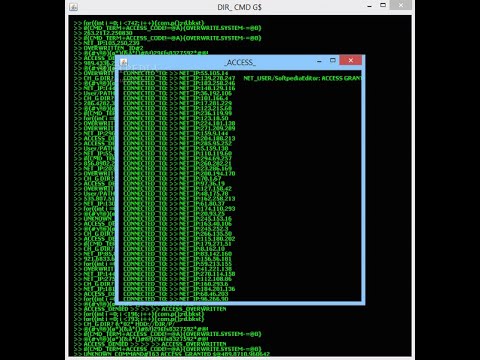

1. Инструмент тестирования мобильного проникновения zANTI

Считается Zante Один из самых популярных инструментов тестирования уязвимостей с полным набором функций, позволяющий не только выявлять, но и моделировать реальные эксплойты и методы мобильных атак. Одним щелчком мыши zANTI может собрать большой объем информации о любой сети или подключенном устройстве. Собранная информация может быть использована для определения уязвимости устройства или сети. Для любых известных уязвимостей и выполнения MITM-атак (Человек посередине). При необходимости вы можете настроить zANTI для отправки отчетов по электронной почте на все устройства и данных, которые он собирает через регулярные промежутки времени. Хотя вы можете установить zANTI на некорневые устройства, вам необходимо иметь рутированное устройство, чтобы использовать все возможности и функции приложения zANTI для Android.

Одним щелчком мыши zANTI может собрать большой объем информации о любой сети или подключенном устройстве. Собранная информация может быть использована для определения уязвимости устройства или сети. Для любых известных уязвимостей и выполнения MITM-атак (Человек посередине). При необходимости вы можете настроить zANTI для отправки отчетов по электронной почте на все устройства и данных, которые он собирает через регулярные промежутки времени. Хотя вы можете установить zANTI на некорневые устройства, вам необходимо иметь рутированное устройство, чтобы использовать все возможности и функции приложения zANTI для Android.

2. cSploit

cSploit Это бесплатный профессиональный набор инструментов безопасности с открытым исходным кодом, который поставляется со встроенной структурой Metasploit и простым в использовании пользовательским интерфейсом. Из коробки cSploit может отображать локальную сеть, обрабатывать пакеты TCP или UDP, обнаруживать открытые порты, операционные системы отпечатков пальцев для хостов, выполнять атаки MITM (человек посередине) и т. Д. Поскольку приложение поставляется с платформой Metasploit, оно может находить уязвимости в сети или подключенных устройствах, создавать команды оболочки и настраивать параметры эксплойтов для лучшего контроля.

Д. Поскольку приложение поставляется с платформой Metasploit, оно может находить уязвимости в сети или подключенных устройствах, создавать команды оболочки и настраивать параметры эксплойтов для лучшего контроля.

Для работы с cSploit ваше устройство должно быть рутировано и иметь установленные SuperSU и BusyBox.

3. Hackode

Хотя он и не такой мощный, как zANTI или cSploit, Hackode Это очень хорошее приложение, которое позволяет собирать информацию о других устройствах. Используя Hackode, вы можете Проверить на уязвимости на устройстве или в сети и найдите его. Кроме того, в приложении есть встроенные сетевые инструменты, такие как Ping, DNS Lookup, traceroute, диагностика DNS, мониторинг информационных эксплойтов и безопасность. Поскольку приложение не требует корневого устройства Android, если вы не против использования пользовательского интерфейса приложения, вам следует попробовать Hackode. Работа будет выполнена, если у вас есть только базовые потребности.

4. Сетевой картограф

Network Mapper Это мощный инструмент, который использует широко используемый сканер Nmap в фоновом режиме для отображения и сканирования подключенных сетей. После установки Network Mapper из Play Store он автоматически загрузит и установит необходимые двоичные файлы Nmap из Интернета и предоставит вам простой в использовании графический интерфейс пользователя для выполнения сканирования. С помощью Network Mapper вы можете выполнить всестороннее сканирование сети, чтобы идентифицировать действующие хосты и собрать набор информации, такой как открытые порты, сетевые атрибуты, информацию об операционной системе и т. Д.

Network Mapper работает на обоих устройствах с root-доступом или без него. Однако на устройствах без рута функциональность ограничена из-за ограничений Android.

5. tPacketCapture

Как видно из названия, tPacketCapture Это простое приложение для захвата пакетов и данных, передаваемых по вашей сети. Поскольку tPacketCapture работает, создавая собственный локальный VPN, он одинаково хорошо работает как на корневых, так и на некорневых устройствах. Преимущество tPacketCapture заключается в том, что он хранит все захваченные данные в файле PCAP, так что вы можете использовать мощные настольные инструменты, такие как Wireshark, для подробного анализа.

Преимущество tPacketCapture заключается в том, что он хранит все захваченные данные в файле PCAP, так что вы можете использовать мощные настольные инструменты, такие как Wireshark, для подробного анализа.

6. Хакуна

Считается Хакуна Одно из самых полных хакерских приложений для Android. Вы можете попробовать детальное сканирование Wi-Fi или обратиться к службе защиты от взлома в режиме реального времени, которая называется Wi-Fi Police. Что дает вам полный список пойманных хакеров, пытающихся взломать вашу сеть. Кроме того, приложение предоставляет сетевой инспектор для обнаружения шпионских программ, троянов, руткитов и других скрытых атак. Также частью пакета является анализатор конфиденциальности, который информирует вас об опасных приложениях на вашем устройстве.

7. ПКАПдроид

Подготовить PCAPдроид Сложное решение для обнаружения всех уязвимостей приложений на вашем телефоне Android. Мы часто устанавливаем множество приложений на свои устройства, не понимая последствий для безопасности. Таким образом, PCAPdroid информирует вас обо всех передачах данных, связанных с обменом данными между приложениями. Если есть какое-либо вредоносное ПО, вы можете его увидеть. Осмелимся сказать, что вы никогда не должны устанавливать какие-либо приложения на свое Android-устройство, не загрузив его сначала через PCAPdroid.

Таким образом, PCAPdroid информирует вас обо всех передачах данных, связанных с обменом данными между приложениями. Если есть какое-либо вредоносное ПО, вы можете его увидеть. Осмелимся сказать, что вы никогда не должны устанавливать какие-либо приложения на свое Android-устройство, не загрузив его сначала через PCAPdroid.

8. Надежная мобильная безопасность

يستخدم Надежная мобильная безопасность Глубокое обучение поиску потенциально опасных приложений на вашем телефоне. Он также отслеживает опасные сети Wi-Fi и фишинговые прокси-серверы, но его основная цель — постоянно следить за приложениями, которые вы добавляете на свое устройство. Если вы беспокоитесь о том, что неизвестное приложение внезапно получило доступ к камере, микрофону и другим важным элементам вашего телефона, Trustd предупредит вас о подозрительной активности шпионских программ, программ-вымогателей и различных других атак.

9. Hidden Eye — Селфи злоумышленника

Часто злоумышленник ищет эту драгоценную возможность в течение нескольких минут, когда вы не смотрите на свой телефон, чтобы они могли получить к нему доступ. В качестве финального теста самовзлома вы должны защитить свое устройство на случай, если кто-то попытается физически получить к нему доступ в ваше отсутствие. Вот где это Скрытый глаз Быстрое решение, чтобы избежать любопытных хакеров. Если злоумышленник попытается проникнуть в ваше устройство, вы должны улыбнуться, потому что он оставит после себя милое маленькое селфи, сделанное камерой вашего телефона.

В качестве финального теста самовзлома вы должны защитить свое устройство на случай, если кто-то попытается физически получить к нему доступ в ваше отсутствие. Вот где это Скрытый глаз Быстрое решение, чтобы избежать любопытных хакеров. Если злоумышленник попытается проникнуть в ваше устройство, вы должны улыбнуться, потому что он оставит после себя милое маленькое селфи, сделанное камерой вашего телефона.

Некоторые часто задаваемые вопросы о взломе телефона

Как узнать, был ли взломан мой Android-телефон?

Если ваш телефон взломан системой Android, будут наблюдаться некоторые симптомы, такие как случайная установка приложений, трудности с удалением некоторых приложений, использование большого объема памяти, сбой системы и блокировка Google доступа к Google Play и другим службам по соображениям безопасности. Однако, даже если эти симптомы не наблюдаются, рекомендуется использовать один Антивирусные приложения для Android которые рассматриваются в этом руководстве.

Как запретить удаленный доступ к моему телефону?

Если вы подозреваете, что безопасность вашего телефона скомпрометирована и к нему осуществляется удаленный доступ, первое, что вы должны сделать, — это выйти из своих учетных записей Android. Вам нужно сразу сменить пароли к основному аккаунту, используя другой компьютер или телефон. Как только вы это сделаете, сделайте это Сделайте резервную копию ваших контактов И сделайте сброс настроек телефона. После завершения процесса восстановите резервную копию, чтобы восстановить доступ к данным вашего телефона.

Законно ли проводить тест на проникновение на Android?

Тестирование на проникновение на ваших собственных устройствах является законным, так как вы имеете право проверить свое устройство на наличие уязвимостей. Однако, если вы делаете это от имени других, вы должны получить от них какое-либо письменное согласие, чтобы защитить себя в случае юридических проблем (даже если это касается близких друзей или семьи).

Наличие признанного сертификата этического хакера (CEH) повышает ваши полномочия этического хакера. Несанкционированные попытки взлома без информации или согласия владельца устройства определенно являются незаконными и могут привести к проблемам с законом, если вас поймают. Сам Google может предотвращать несанкционированные вторжения в ваш телефон в качестве меры безопасности (даже если вы делаете это намеренно), поэтому мы рекомендуем использовать приложения для тестирования безопасности, найденные в Play Store, вместо того, чтобы открывать файлы APK напрямую.

Какие есть хорошие приложения для взлома Android вне Play Store?

Если вы планируете провести тест на проникновение на более новом телефоне Android, мы не рекомендуем использовать большинство приложений за пределами Play Store. Это может привести к уязвимостям безопасности, которые могут сделать ваш телефон уязвимым для сбоев и потери данных. Однако есть несколько исключений. Приложение под названием Kali Linux NetHunter хорошо работает на вашем телефоне Android и очень безопасно в использовании.

Прокомментируйте ниже, чтобы поделиться своими мыслями и впечатлениями об использовании взлом приложений выше для Android. Вы можете просмотреть сейчас Лучшие приложения для Android для доступа к защищенному паролем WiFi.

Источник

10 лучших хакерских приложений для Android, идеи и вдохновение

Откройте для себя 10 лучших идей и вдохновения Pinterest для хакерских приложений для Android. Вдохновляйтесь и пробуйте новое.

Сохранено с xndtricks.blogspot.com

Скачать Spynote 6.5 Free Cracked License For Android Hacking with Tutorial

Что такое Spynote? Spy Note — это расширенный инструмент удаленного администрирования, предназначенный для систем Android. Его сервер написан на Java, и…

Взлом телефона Android

Взлом мобильного телефона

Взлом смартфона

Взлом Iphone Life

Взлом компьютера

Основы работы с компьютером

Взлом 9 Samsung

Компьютер

Компьютерный юмор

КэтринК

Кэтрин сохранена в мультфильме татуировки персонажей

Сохранено с amp. kitploit.com

kitploit.com

ANDRAX — первая и уникальная платформа для тестирования на проникновение для Android-смартфонов

ANDRAX Первая и уникальная платформа для тестирования на проникновение для Android-смартфонов Что такое ANDRAX ANDRAX — это тест на проникновение…

Основы компьютерного программирования

Изучение компьютерного программирования

Life Hacks Computer

Компьютерные основы 30 Взлом компьютеров

Компьютерные книги

Хакерские инструменты для Android

Лучшие хакерские инструменты

Хакерские книги

Кристофер О’Коннелл сохранен в веб-разработке

Сохранено с makeuseof.com

11 удивительных приложений для Android, которые изменят ваше использование телефона

Вот самые удивительные приложения для Android, которые изменят ваше ежедневное использование и взаимодействие с устройством .

Взлом телефона Android

Взлом смартфона

Секретные коды Android

Технические взломы

Лучший компьютер

Приложения для вечеринок

Разработка приложений

3

3

0002 ChangeCabell Woodbridge сохранено в DIY Projects

Сохранено с hackonology. com

com

5 лучших инструментов для взлома Wi-Fi для Android бесплатно — Hackonology

5 лучших инструментов для взлома Wi-Fi для Android бесплатно Мы обсудить 5 приложений для Android, которые помогут вам получить доступ к ближайшим сетям Wi-Fi…

Томас Вальдес сохранено в Survival

Сохранено с youtube.com

Бесплатный ИНТЕРНЕТ для Android СЕКРЕТНЫЙ КОД НА 2022 9

Инструменты для взлома Android

взлом телефона Iphone

Android Бесплатные приложения

Секретные коды Android

Коды Android

zack назад сохранено в Stuff to buy

0:44

Сохранено из Загружено пользователем

Как проникнуть в любой телефон

Взлом приложений для Android

Взлом телефона Android

Взлом мобильного телефона

Взлом смартфона

Взлом Iphone Life

Основы компьютерного программирования

3

Наиболее широко используемой альтернативой настольному программному обеспечению для потребителей стали приложения для Android. Конфиденциальные данные часто обрабатываются мобильными приложениями, что делает их главной мишенью для киберпреступников. Разработчики должны приложить все усилия, чтобы обеспечить сохранность таких данных при работе с ними, и должны обладать минимумом фундаментальных знаний, необходимых для пентеста и реинжиниринга Android-приложений для выявления уязвимостей в коде приложения.

Конфиденциальные данные часто обрабатываются мобильными приложениями, что делает их главной мишенью для киберпреступников. Разработчики должны приложить все усилия, чтобы обеспечить сохранность таких данных при работе с ними, и должны обладать минимумом фундаментальных знаний, необходимых для пентеста и реинжиниринга Android-приложений для выявления уязвимостей в коде приложения.

Знаете ли вы, что предприятия часто тратят значительные суммы на основную инфраструктуру, чтобы предотвратить серьезные утечки данных и найти системные недостатки и недостатки? Тем не менее конфиденциальность и безопасность пользователей Android находятся под угрозой из-за ненадежных приложений. Основной причиной этого является открытость экосистемы Android.

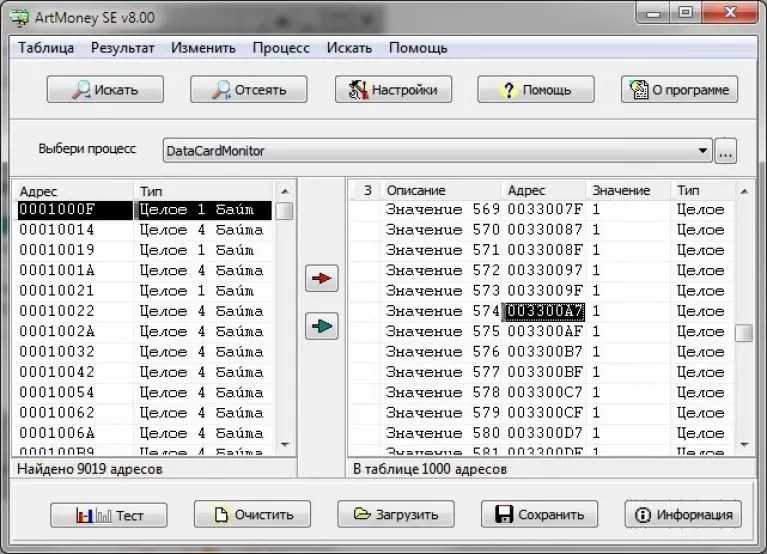

Повышение безопасности приложений с помощью обратного проектирования OWASP TOP 10 мобильных уязвимостей , безопасность приложений с использованием обратного проектирования и пентестирование приложений Android будут подробно описаны в этом блоге. Обеспечение высокого уровня безопасности данных при работе с приложениями для Android является одним из главных приоритетов. Реверс-инжиниринг — это практика извлечения знаний, которые можно использовать для улучшения любого продукта. В этом задействованы следующие фреймворки и инструменты:

Обеспечение высокого уровня безопасности данных при работе с приложениями для Android является одним из главных приоритетов. Реверс-инжиниринг — это практика извлечения знаний, которые можно использовать для улучшения любого продукта. В этом задействованы следующие фреймворки и инструменты:

- Dex2jar — это бесплатный инструмент, который преобразует байт-код из формата .dex в файлы классов Java.

- Декомпилятор Java (JD-GUI) — эта программа обрабатывает код Java в виде файлов классов Java, что делает его читабельным.

- Akptool — один из самых популярных инструментов с открытым исходным кодом для декомпиляции бинарных, закрытых и сторонних приложений Android.

- Apk Analyzer — Размеры файлов и их пропорциональная доля от общего размера APK предоставляются в файловый браузер APK Analyzer.

В настоящее время приложения для Android используются для самых разных целей, в том числе для мобильных устройств, банковских операций, покупок и обмена личной информацией, и уязвимы для кибератак с использованием различных тактик, включая вредоносное ПО, внедрение кода и обратный инжиниринг. Тестирование на проникновение — это процесс атаки на вашу собственную или клиентскую ИТ-систему таким образом, чтобы хакер мог выявить уязвимости в системе безопасности.

Тестирование на проникновение — это процесс атаки на вашу собственную или клиентскую ИТ-систему таким образом, чтобы хакер мог выявить уязвимости в системе безопасности.

Некоторые преимущества пентестинга приложений Android перечислены ниже —

- Делает приложение более эффективным.

- Стоимость утечки данных снижена.

- Завоевать доверие клиента.

- Узнайте об уязвимостях безопасности в приложениях для Android.

Как веб-приложения, так и барьеры безопасности, используемые для остановки разработки программного обеспечения, несут в себе несколько рисков. Список 10 основных мобильных уязвимостей по версии OWASP включает некоторые распространенные проблемы безопасности, с которыми может столкнуться пользователь:

- Уязвимости связаны с аутентификацией входа.

- Создание слабого пароля.

- Внедрение вредоносного кода.

- Жестко закодированные криптографические ключи.

Ниже перечислены 10 основных угроз безопасности в соответствии с уровнем риска, который они представляют. Для ознакомления с некоторыми подробностями см. ниже:

- Неправильное использование платформы — риск связан с неправильным внедрением контроля безопасности платформы или неправильным использованием функции операционной системы. Хорошо задокументированные и полностью понятные функции таких платформ, как iOS, Android или Windows, подпадают под категорию опасностей, связанных с этим. Методы, с помощью которых мобильные приложения сталкиваются с этими опасностями

- Нарушение принятых норм.

- Случайное злоупотребление функциональностью.

- Приложение нарушает лучшие практики.

Несколько Профилактические меры будут приняты для предотвращения рисков. Ниже приведены способы избежать таких атак –

- Никогда не пытайтесь получить контроль доступа через клиентские приложения.

- Клиенту нельзя доверять.

- Элементы управления на стороне сервера должны быть тщательно продуманы.

2. Небезопасное хранение данных . Безопасность данных — это защита любых данных, которые хранятся или доставляются. Данные приложений Android хранятся, в частности, на серверах, мобильных устройствах и в облачных хранилищах. Все эти места уязвимы для хакерских атак.

Несколько Профилактические меры будут приняты для предотвращения рисков. Ниже приведены способы избежать таких атак —

- Предотвратить хранение важных данных на устройствах iOS.

- Добавление уровня шифрования.

- Избегайте использования жестко закодированных ключей шифрования или дешифрования.

3. Небезопасная связь — Конфиденциальная информация может быть отправлена по незащищенным каналам через незащищенную связь. Такие данные могут быть перехвачены любым, у кого есть доступ к каналу. Когда разработчики приложений не принимают никаких мер предосторожности для защиты от сетевого трафика, существует уязвимость, известная как недостаточная защита транспортного уровня. Здесь проводится тестирование на неверную версию SSL, слабое согласование и проверку отсутствия сертификации.

Здесь проводится тестирование на неверную версию SSL, слабое согласование и проверку отсутствия сертификации.

Немного Будут приняты превентивные меры для предотвращения рисков. Ниже приведены способы избежать таких атак –

- Применение отдельного уровня шифрования.

- Избегайте отправки конфиденциальных данных.

- Предпочитают наборы строковых шифров отраслевых стандартов.

- Удалить коды после цикла разработки.

4. Небезопасная аутентификация . Любой злоумышленник может использовать приложение или внутренний сервер, используемый веб-приложением, для выполнения функций без его ведома. Одной из основных причин многих проблем с безопасностью является слабая аутентификация. Типичные примеры небезопасной аутентификации включают векторы атак, включая обход аутентификации, утечку информации через отладочные сообщения и аннулирование сеанса.

Немного Будут приняты превентивные меры для предотвращения рисков. Ниже приведены способы избежать таких атак —

Ниже приведены способы избежать таких атак —

- Внедрить двухфакторную авторизацию.

- Убедитесь, что запросы аутентификации выполняются на стороне сервера.

- Всегда используйте зашифрованную базу данных.

- Не следует использовать любые поддельные значения.

5. Недостаточная криптография — Безопасность данных можно повысить с помощью криптографии. Слабые методы шифрования и дешифрования могут привести к недостаточной криптографии. Злоумышленник все еще может получить личную информацию, если обнаружит недостаток в реализации криптографии.

Немного Будут приняты превентивные меры для предотвращения рисков. Ниже приведены способы избежать таких атак –

- Используйте современные алгоритмы, признанные экспертами.

- Используйте криптографию белого ящика для обеспечения высоких требований безопасности.

- Нативная цепочка приложения, которая будет использоваться.

6. Недостаточная авторизация — Процедура авторизации гарантирует, что операция доступа выполняется только людьми, которым разрешен доступ к данным. Компонент авторизации триады ЦРУ имеет важное значение. Из-за неправильной реализации разрешений во многих мобильных приложениях пользователи низкого уровня получают доступ к любой информации пользователя с высоким уровнем привилегий. Злоумышленники могут получить доступ к функционалу мобильного приложения как пользователь с меньшими привилегиями из-за некачественных или отсутствующих методов авторизации. Следующие индикаторы покажут вам, имеет ли мобильная конечная точка незащищенную авторизацию. –

Недостаточная авторизация — Процедура авторизации гарантирует, что операция доступа выполняется только людьми, которым разрешен доступ к данным. Компонент авторизации триады ЦРУ имеет важное значение. Из-за неправильной реализации разрешений во многих мобильных приложениях пользователи низкого уровня получают доступ к любой информации пользователя с высоким уровнем привилегий. Злоумышленники могут получить доступ к функционалу мобильного приложения как пользователь с меньшими привилегиями из-за некачественных или отсутствующих методов авторизации. Следующие индикаторы покажут вам, имеет ли мобильная конечная точка незащищенную авторизацию. –

- Неизвестные конечные точки.

- Передача роли или разрешения для пользователя.

- Присутствует уязвимость в косвенных ссылках на объекты.

Немного Будут приняты превентивные меры для предотвращения рисков. Ниже приведены способы предотвращения таких атак

- Избегайте зависимости от любой информации, поступающей с мобильных устройств.

- Проверка ролей и разрешений пользователя, прошедшего проверку подлинности для доступа к серверной информации.

7. Качество клиентского кода — Низкое качество кода является основной причиной увеличения частоты инцидентов безопасности и утечек данных. Переполнение буфера, дефекты строки формата и другие подобные опасности, среди прочего, способствуют ухудшению качества кода. Важнейшим элементом в обеспечении качества готового продукта является код приложения.

Несколько Профилактические меры будут приняты для предотвращения рисков. Ниже приведены способы предотвращения таких атак

- Код должен быть хорошо написан и задокументирован

- Должны быть различные шаблоны кодирования, чтобы все согласились с ними.

- Всегда проверяйте, что длина входящих данных не должна превышать длину буфера.

8. Фальсификация кода . В процессе «фальсификации кода» хакеры или злоумышленники используют существующий исходный код приложения, изменяя его вредоносными полезными нагрузками. Это может привести к перебоям в бизнесе, финансовым потерям и потере интеллектуальной собственности. Технически фальсификация кода возможна на всех мобильных устройствах. Это часто следует за реверс-инжинирингом и имеет негативные коммерческие последствия, такие как потеря дохода или ущерб репутации.

Это может привести к перебоям в бизнесе, финансовым потерям и потере интеллектуальной собственности. Технически фальсификация кода возможна на всех мобильных устройствах. Это часто следует за реверс-инжинирингом и имеет негативные коммерческие последствия, такие как потеря дохода или ущерб репутации.

Немного Будут приняты превентивные меры для предотвращения рисков. Ниже приведены способы избежать таких атак

- При нарушении целостности кода приложение должно иметь возможность реагировать соответствующим образом.

- После модификации приложение будет выполняться в взломанной или корневой среде.

- Приложение должно обнаруживать добавление или изменение кода.

9. Обратный инжиниринг — Обратный инжиниринг — это практика дизассемблирования мобильного приложения для выявления его логики. Из-за сложной структуры кода и способности злоумышленника выполнять следующие задачи:

- Получение точной реконструкции исходного кода,

- Точное выполнение кросс-функционального анализа.

- Содержимое таблицы двоичных строк понятно.

Немного Будут приняты превентивные меры для предотвращения рисков. Ниже приведены способы избежать таких атак

- Должен быть в состоянии противостоять деобфускации.

- Обфускация строковых таблиц.

- Перечислите сегменты методов для запутывания.

10. Посторонняя функциональность — Злоумышленники, такие как киберпреступники или хакеры, пытаются понять дополнительные функции мобильного приложения. Ключевой задачей является понимание и исследование скрытых возможностей бэкенд-фреймворка. Лучше избегать включения информации о внутренних тестах, промежуточных стадиях или средах UAT в фазу продукта, потому что некоторые дополнительные функции могут быть очень полезными для злоумышленника.

Несколько Профилактические меры будут приняты для предотвращения рисков. Ниже приведены способы избежать таких атак

- Все конечные точки API должны быть проверены и подтверждены.

- Найдите любые скрытые переключатели, которые проходят через настройку конфигурации приложения.

- Выполнение ручной проверки кода вместе с SME.

Тестирование на наличие уязвимостей в приложениях Android — сложный, но важный этап создания мобильных приложений. Чтобы их приложения работали должным образом, разработчики должны гарантировать, что конфиденциальные данные всегда будут защищены.

Разработчики должны иметь возможность исследовать свои приложения изнутри, чтобы выявить запутанные ошибки и слабые места. Задания OWASP MSTG CrackMe могут помочь вам развить необходимые для этого фундаментальные навыки реверс-инжиниринга.

Как CERT-In empaneled организация, у нас есть квалифицированные команды Android-разработчиков, тестировщиков, реверс-инженеров и специалистов по контролю качества, которые знают, как сделать ваши мобильные приложения надежными и безопасными.

com

com ly

ly