В последнее время в мире телекоммуникаций наблюдается повышенный интерес к виртуальным частным сетям (Virtual Private Network — VPN). Это обусловлено необходимостью снижения расходов на содержание корпоративных сетей за счет более дешевого подключения удаленных офисов и удаленных пользователей через сеть Internet. Действительно, при сравнении стоимости услуг по соединению нескольких сетей через Internet, например, с сетями Frame Relay можно заметить существенную разницу в стоимости. Однако необходимо отметить, что при объединении сетей через Internet, сразу же возникает вопрос о безопасности передачи данных, поэтому возникла необходимость создания механизмов позволяющих обеспечить конфиденциальность и целостность передаваемой информации. Сети, построенные на базе таких механизмов, и получили название VPN. Кроме того, очень часто современному человеку, развивая свой бизнес, приходится много путешествовать. Это могут быть поездки в отдаленные уголки нашей страны или в страны зарубежья. Нередко людям нужен доступ к своей информации, хранящейся на их домашнем компьютере, или на компьютере фирмы. Эту проблему можно решить, организовав удалённый доступ к нему с помощью модема и телефонной линии. Использование телефонной линии имеет свои особенности. Недостатки этого решения в том, что звонок с другой страны стоит немалых денег. Есть и другое решение под названием VPN. Преимущества технологии VPN в том, что организация удалённого доступа делается не через телефонную линию, а через Internet, что намного дешевле и лучше. По моему мнению, технология. VPN имеет перспективу на широкое распространение по всему миру. 1. Понятие и классификация VPN сетей, их построение1.1 Что такое VPNVPN (англ. Virtual Private Network — виртуальная частная сеть) — логическая сеть, создаваемая поверх другой сети, например Internet. Несмотря на то, что коммуникации осуществляются по публичным сетям с использованием небезопасных протоколов, за счёт шифрования создаются закрытые от посторонних каналы обмена информацией. VPN позволяет объединить, например, несколько офисов организации в единую сеть с использованием для связи между ними неподконтрольных каналов. |

VPN соединия и бесплатные сервисы для защиты устройства

На сегодняшний день все большое значение получает защита своих данных в интернете. Одним из способов защиты является использование VPN соединения. Однако не многие знают, что это такое, и как оно поможет защитить Ваше устройство. Вы узнаете, что такое VPN соединение, и принцип его работы. В статье представлены бесплатные VPN соединения, доступные для обычных пользователей, а также сервисы с невысокой ценой.

Что такое VPN соединение

Аббревиатура VPN переводится с английского как Virtual Private Network. Ее можно перевести как «частная виртуальная сеть», которая отражает суть данного соединения. Для того, чтобы понять, что такое VPN соединение, необходимо понять ее назначение. VPN – это защищенное соединение отдельного компьютера (или локальной сети) с интернетом. От обычного интернет-соединения его отличает анонимность компьютера, который подключается к интернету.

В чем же заключается суть VPN? Для того, чтобы понять принцип работы подключения данного типа, необязательно быть специалистом в данной области. Такая сеть работает по принципу изменения идентификационных данных устройства, которое подключается к интернету. Имеется множество различных видов VPN соединения, но их общая суть заключается в обеспечении конфиденциальности устройства, подключающегося к интернету (либо локальной сети).

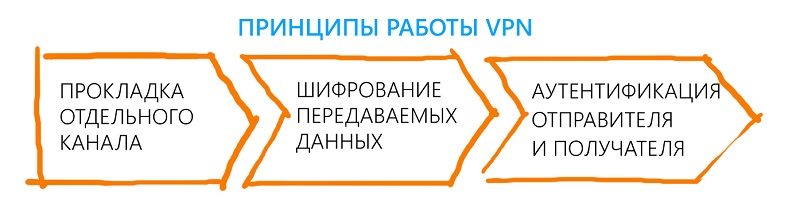

Принцип работы VPN соединения

Принцип работы VPN соединенияVPN соединение происходит через анонимного посредника, оборудование которого может находится в любой точке земного шара. В этом заключается особенность VPN, при котором пользователь, выходя в интернет, как бы выходит с другого устройства, которое является анонимным звеном в интернет-подключении. Для того, чтобы лучше узнать, что такое VPN соединение, лучше ознакомится со случаями, когда поможет данный тип соединения.

Для чего используют VPN?

VPN соединение используют для защиты конфиденциальной информации и безопасного доступа в интернет. Такое соединение будет полезно в следующих случаях:

- защита устройства от взлома во время скачивания файлов

- скрытие адреса устройства с которого осуществляется интернет-соединение

- обход локальных ограничений интернет-ресурсов в конкретном регионе

- защита устройства, при выходе в интернет через общественную точку Wi-Fi

В частности, такой тип соединения подойдет, чтобы обойти блокировку в одноклассниках. Для того, чтобы подключить устройство к VPN, необходимо понять, для Вам нужен такой тип соединения. Если Вы хотите защитить свое устройство, то можно установить специальное расширение на браузер, с которого осуществляется выход в интернет. Если необходимо получить доступ к ресурсам – то надо искать надежную VPN сеть.

Случаи использование VPN соединения

Случаи использование VPN соединенияБесплатные VPN-соедения для выхода в интернет

Для того, чтобы защитить свое устройство при подключении к интернету, необходимо выбрать надежную сеть VPN. Одним из самых популярных расширений подобного типа является плагин Browsec VPN для браузера Google Chrome. Если Вы хотите максимальную защиту и безопасный доступ в интернет – это одно из лучших бесплатных VPN соединений для Вашего устройства. Также, имеется специальное расширение для VPN браузера Opera.

Как выбрать VPN соединение Среди множества предложений на рынке VPN есть условно бесплатные и по-настоящему бесплатные сервисы. К недостаткам бесплатных VPN-подключений можно отнести низкую скорость и ограничения на количество подключаемых устройств. Условно-бесплатные соединения предлагают VPN за 2-3 доллара, что является невысокой платой за обеспечении анонимности в интернете. Выделим 3 отличных сервиса VPN, по невысокой цене:

Как выбрать VPN соединение Среди множества предложений на рынке VPN есть условно бесплатные и по-настоящему бесплатные сервисы. К недостаткам бесплатных VPN-подключений можно отнести низкую скорость и ограничения на количество подключаемых устройств. Условно-бесплатные соединения предлагают VPN за 2-3 доллара, что является невысокой платой за обеспечении анонимности в интернете. Выделим 3 отличных сервиса VPN, по невысокой цене:- NordVPN. Очень быстрый VPN с рандомным выбором анонимных серверов.

- ExpressVPN. Самое защищенное VPN соединение, отлично подойдет для устройств Apple.

- SaferVPN. Быстрое и легкое в подключении, подойдет для обычных пользователей.

Это одни из лучших сервисов для VPN на сегодняшний день. Среди полностью бесплатных сервисов VPN можно выделить следующие:

- CyberGhost. Отлично подойдет для браузера Mozilla FireFox. Главный недостаток – малое число точек подключения, а также отсутствие защиты при подключении к стримам.

- TunnelBear. Считается одним из лучших сервисов, недостаток в ограниченном объеме трафика. В месяц можно потратить 500 мб трафика, все что свыше, необходимо оплатить.

- Hotspot Shield. Преимуществом является большое числа трафика в сутки – 700 мб. Главный недостаток – в низкой скорости соединения.

- Speedify. Самое быстрое бесплатное VPN соединение. Отлично подойдет для мобильных устройств. Ограничение трафика – 1 ГБ в сутки.

Выбор бесплатного VPN сервиса зависит от типа устройства, через которого Вы выходите в интернет. Кроме того, необходимо учитывать причину, по которой Вы хотите защитить Ваше интернет соединение. Отталкиваясь от 2-ух факторов, можно выбрать бесплатное VPN соединение для защиты устройства.

Выбираем VPN соединение для Вашего устройства

В данной таблице представлена совместимость работы операционных систем Windows и Mac OS с различными VPN сервисами

| Операционная система/VPN сеть | NordVPN | ExpressVPN | CyberGhost | TunnelBear | Hotspot Shield | Speedify |

| Windows | + | + | + | + | + | + |

| MacOS | + | + | + | + |

Эта таблица поможет выбрать оптимальную защиту в зависимости от типа операционной системы. Если у Вас вылетает VPN, решение можно найти тут. Кроме того, не забудьте ознакомиться с VPN для Apple устройств.

Как организовать защищённый доступ при помощи VPN / Блог компании «Актив» / Хабр

На март 2017 г. доля вакансий о работе с удаленным доступом, размещенных на hh.ru составляла 1,5% или 13 339 вакансий. За год их число удвоилось. В 2014 г. численность удаленных сотрудников оценивалась в 600 тыс. чел или 1% от экономически-активного населения (15–69 лет). J’son & Partners Consulting прогнозирует, что к 2018 г. около 20% всех занятых россиян будут работать удаленно. Например, до конца 2017 г. Билайн планирует перевести на удаленное сотрудничество от 50% до 70% персонала.

Зачем компании переводят сотрудников на удаленку:

- Сокращение затрат компании на аренду и содержание рабочих мест.

- Отсутствие привязки к одной локации дает возможность собирать команду

проекта, которую никогда нельзя было бы собрать в пределах одного города. Дополнительный плюс – возможность использования более дешевой рабочей силы. - Удовлетворение потребности сотрудников в связи с их семейными обстоятельствами.

Мы для себя открыли потребность в VPN более 10 лет назад. Для нас мотиватором предоставления VPN доступа сотрудникам была возможность оперативного доступа в корпоративную сеть из любой точки мира и в любое время дня и ночи.

Вариантов решений достаточно много. Зачастую решение стоит принимать исходя из того, какое оборудование и софт уже используются в компании, навыком настройки какого ПО обладает системный администратор. Начну с того от чего мы отказались сразу, а затем расскажу что мы попробовали в на чем мы в итоге остановились.

VPN в роутерах

Так называемых “китайских решений” на рынке много. Практически любой роутер имеет функциональность встроенного VPN сервера. Обычно это простое вкл/выкл функционала и добавление логинов паролей для пользователей, иногда интеграция с Radius сервером. Почему мы не стали рассматривать подобное решение? Мы прежде всего думаем о своей безопасности и непрерывности работе сервиса. Подобные же железки не могут похвастаться ни надежной защитой (прошивки выходят обычно очень редко, или не выходят в принципе), да и надежность работы оставляет желать лучшего.

VPN Enterprise класса

Если посмотреть на квадрат Гартнера то на VPN рынке уже давно лидирующие позиции занимают компании, которые производят сетевое оборудование. Juniper, Cisco, Check Point: все они имеют комплексные решения решения, в составе которых есть и VPN сервис.

Минусов у подобных решений, пожалуй, два. Первый и главный — высокая стоимость. Второй — скорость закрытия уязвимостей оставляет желать лучшего, а если не платить ежегодные взносы за поддержку, то обновлений безопасности ждать не стоит. Не так давно появился и третий момент — закладки, встроенные в ПО крупных сетевых вендоров.

Microsoft VPN

10 лет назад мы были компанией, ориентированной прежде всего на Windows. Microsoft предлагает бесплатное решение для тех, у кого вся инфраструктура построена на их базе. В простых случаях настройка не вызывает сложностей даже у начинающего системного администратора. В нашем случае мы хотели выжать из VPN все с точки зрения безопасности, соответственно, использование паролей было исключено. Мы естественно хотели использовать сертификаты вместо паролей и для хранения ключевой пары использовать свой продукт Рутокен ЭЦП. Для реализации проекта нам нужно было: контроллер домена, радиус сервер и правильно поднятая и настроенная инфраструктура PKI. Подробно на настройке я останавливаться не буду, в интернете есть достаточно много информации по данным вопросам, а правильная настройка PKI вообще может потянуть на десяток статей. Первым протоколом, который мы использовали у себя, был протокол PPTP. Долгое время данный вариант VPN нас устраивал, но в конечном итоге нам пришлось отказаться от него по двум причинам: PPTP работал далеко не везде и мы начинали пользоваться не только Windows, но и другими операционными системами. Поэтому мы стали искать альтернативы. Замечу, что поддержка PPTP не так давно была прекращена apple. Для начала мы решили посмотреть, что еще из протоколов может предложить на Microsoft. SSTP/L2TP. SSTP нас устраивал всем, за исключением того, что он работал только на Windows. L2TP данным недостатком не обладал, но его настройка и поддержание его в работе показались нам достаточно затратными и мы решили попробовать альтернативы. Хотелось более простого решения, как для пользователей, так и для администраторов.

OpenVPN

Мы в компании “Актив” искренне любим open source. Выбирая замену Microsoft VPN мы не могли обойти стороной решение OpenVPN. Основным плюсом для нас было то, что решение «из коробки» работает на всех платформах. Поднять сервер в простом случае достаточно просто. Сейчас, используя docker и, к примеру готовый образ, это можно сделать за несколько минут. Но нам хотелось большего. Нам хотелось добавить в проект интеграцию с Microsoft CA, для того, чтобы использовать выданные ранее сертификаты. Нам хотелось добавить поддержку используемых нами токенов. Как настраивать связку OpenVPN и токены описано к примеру вот в этой статье. Сложнее было настроить интеграцию Microsoft CA и OpenVPN, но в целом тоже вполне реализуемо. Получившимся решением мы пользовались около трех лет, но все это время продолжали искать более удобные варианты. Главной возможностью, которую мы получили, перейдя на OpenVPN, был доступ из любой ОС. Но остались еще две претензии: сотрудникам компании нужно пройти 7 кругов ада Microsoft CA для выписывания сертификата, а администраторам по-прежнему приходилось поддерживать достаточно сложную инфраструктуру VPN.

У нас есть знание, как использовать токены в любых операционных системах, у нас есть понимание, как правильно готовить инфраструктуру PKI, мы умеем настраивать разные версии OpenVPN и мы имеем технологии, которые позволяют управлять всем этим удобным для пользователя образом из окна браузера. Так возникла идея нового продукта.

Настройка Рутокен VPN

Мы действительно постарались сделать настройку простой и понятной. Вся настройка занимает всего несколько минут и реализована как мастер начальной настройки. На первом шаге нужно настроить сетевые настройки устройства, думаю комментарии здесь будут лишними.

На втором шаге нужно ввести название компании и подождать несколько минут, пока устройство произведет настройку встроенного центра сертификации.

Третьим шагом необходимо настроить сам VPN сервис. Указать внешний IP, на который будет происходить подключение. Выбрать тип шифрования и адресацию сети.

Четвертым шагом настройки мы создаем локальных пользователей, или добавляем их из AD

На этом настройку можно считать завершенной, все остальные действия может произвести сам сотрудник (хотя все может сделать и администратор).

Личный кабинет сотрудника

После того, как администратор добавил пользователей, сотрудник может воспользоваться порталом самообслуживания.

В зависимости от операционной системы и браузера сотрудника, понадобится установить плагин и расширение для браузера, которые необходимы для работы с токенами.

После установки плагина/расширения нам остается лишь сгенерировать сертификат себе на Рутокен ЭЦП.

И установить клиент под нужную операционную систему:

Как все это работает?

Немного об аппаратной части. Изначально мы долго думали, какую “базу” использовать для нашего решения, так как нужно было соблюдать баланс между стоимостью, удобством, производительностью. После исследований, что предлагается на рынке, мы остановились на двух вариантах реализации и дальнейшего распространения решения:

- x86 (Enterprise) – программное решение, которое предоставляется конечному потребителю в виде образа виртуальной машины, который можно развернуть в рамках своей ит-инфраструктуры.

- Raspberry Pi – уже достаточно известный микрокомпьютер, который обладает вполне неплохой производительностью при не самой высокой стоимости и который можно начать использовать как VPN-сервер уже через 10 минут после того, как его в прямом смысле вынули из коробки.

Итак, теперь рассмотрим то, как работает наше решение. Первично хочется напомнить, что у нас реализована двухфакторная аутентификация. В качестве носителей клиентских закрытых ключей и сертификатов используются токены собственного производства, а также программное обеспечение для работы с ними.

Но изначально, нам все же нужно осуществить настройку сервисов, которые требуются для корректной работы продукта. Настройка сервисов осуществляется на текущий момент специалистами нашей компании в полуавтоматическом режиме. Это значит, что автоматизирован процесс деплоя программного обеспечения и первичных настроек, но инициализация данного процесса пока остается привилегией человека. Во время первичной настройки устанавливаются системные пакеты, python, django, OpenVPN, supervisor, OpenSSL и пр.

А что же дальше? Далее необходимо настроить всю инфраструктуру, которая собственно и отвечает в целом за безопасность. А именно: CA (центр сертификации), PKI (инфраструктура открытых ключей), выписать необходимые ключи и сертификаты.

Создание PKI и CA, а также формирование файла конфигурации OpenVPN-сервера, генерация ключей и выписывание сертификатов осуществляется уже после передачи продукта клиенту. Но это не значит, что для этого необходимо иметь какие-то специфические знания и прямой доступ к операционной системе. Все реализовано в бизнес-логике бэкенда системы администрирования, доступ к которой предоставляется через Web-интерфейс. От клиента требуется только ввести минимальный набор атрибутов (описано выше), после чего стартует процесс инициализации PKI и создания СА. Описывать конкретные вызовы системных команд смысла особого нет, так как уже давно все описано и разжевано до нас. Главное, что мы сделали — это автоматизировали данный процесс, избавив пользователя от необходимости обладать специфическими знаниями в администрировании.

Для работы с ключами и сертификатами мы решили не изобретать велосипед (хотя очень хотелось и до сих пор вынашиваем мысль его изобрести исходя из наших дальнейших планов развития продукта) и используем easy-rsa.

Самый долгий процесс при настройке инфраструктуры – это генерация файла Diffie-Hellman. Мы долго экспериментировали с параметрами и пришли к балансу “качество-производительность”. Хотя были мысли вообще избавиться от данного шага, нагенерировать таких файлов заранее, используя наши серверные мощности и просто “раздавать” их во время первичной инициализации. Тем более, что данные, содержащиеся в этом файле не являются приватными. Но пока мы оставили эти мысли для дальнейших “изысканий”.

Далее необходимо предоставить конечному пользователю механизм самостоятельного создания ключевых пар, формирования запросов на выписку сертификата в CA и собственно получение данного сертификата с записью на токен. А так же необходим клиент, позволяющий установить VPN-соединение с предварительной аутентификацией на токене.

Первую задачу мы решили благодаря нашему плагину который реализует функциональность электронной подписи, шифрования и двухфакторной аутентификации для Web- и SaaS-сервисов. Для того, чтобы выписать сертификат и записать его на токен, пользователь должен установить данный плагин, перейти по ссылке чтобы попасть в личный кабинет сервиса RutokenVPN, предварительно подключив токен к компьютеру (подробнее о плагине можно прочитать на нашем ресурсе )

При инициализации процесса выписывания сертификата, осуществляется запрос на токен для генерации ключевой пары а также запрос на выписку сертификата в CA. Приватный ключ записывается на токен, а запрос на выписку сертификата отправляется в СА, который в свою очередь осуществляет его выписывание и возвращает в ответе. После чего сертификат так же записывается на токен.

Почти все готово для установления VPN-соединения. Не хватает клиента, который “знает”, как работать с сервером и нашими токенами.

Наш клиент реализован на Electron. Кто не в курсе, что это за зверь, то если совсем кратко – возможность реализовать десктопное приложение, используя js, css и html. Не вдаваясь в подробности, клиент является неким “враппером” над OpenVPN-клиентом, позволяющим осуществлять его вызовы с нужными параметрами. Почему именно так? На самом деле нам было так удобней, хотя выбранное решение и накладывает определенные ограничения.

Так как мы используем токен как носитель ключевой информации, необходимой для аутентификации при установлении VPN-сессии, то нам нужно сконфигурировать OpenVPN-клиент для работы с ним. Провайдером PKCS#11 является библиотека собственной разработки для работы с нашими токенами, путь к которой и прописывается в настройках OpenVPN клиента. Подробнее о ней можно почитать здесь.

При запросе на установку VPN-соединения, запрашивается PIN-код ключа, при корректном вводе извлекается сертификат для аутентификации клиента, осуществляется хэндшейк клиента с сервером и устанавливается VPN-соединение. Знающие люди могут возразить, что не все так просто, но целью данного описания не является рассказать все тонкости работы OpenVPN, а только осветить основные моменты нашей реализации.

Немного о наших планах. Основное, над чем сейчас мы работаем — это реализация ГОСТ-шифрования. Уже пройден достаточно большой путь исследований, позволивший нам максимально приблизиться к ее реализации. В ближайшее время сможем удовлетворить интерес потенциальных клиентов в данной функциональности.

Первый кирпич в стене VPN

Обзор устройств VPN начального уровняПредисловие

Предагаемый Вашему вниманию материал открывает цикл работ по обзору рынка VPN. Приведенная здесь информация призвана помочь сетевым специалистам сориентироваться в огромном многообразии программных и аппаратных решений, предлагаемых различными компаниями. Настоящая статья посвящена наиболее дешевым «коробочным» реализациям VPN – т.н. VPN-appliances, относящимся к классу SOHO (Small Office Home Office), т. е. предназначенным для работы с малыми сетями.

Однако, прежде чем перейти непосредственно к обзору, давайте немного поговорим о том, что же такое VPN, кому и зачем это нужно.

Автор приносит свои извинения читателям за то, что он не в состоянии подробно остановиться на теоретической стороне обсуждаемой темы из-за ее объемности. Дабы компенсировать возможные пробелы, автор предлагает ссылки на другие работы и статьи, в которых подробно разбираются употребляемые здесь специальные термины.

Итак, перейдем к делу.

Для чего нужны VPN?

Представим, что нам необходимо объединить несколько локальных сетей LAN (local area network), причем сети эти разделены географически: они расположены в разных зданиях, а возможно и в разных городах. Традиционное решение: WAN (wide area network) — прокладка или аренда выделенных линий, соединяющих локальные сети.

Рис. 1. WAN с использованием выделенного кабеля

Теперь предположим, что помимо этого нам нужно обеспечить удаленный доступ в WAN группе мобильных пользователей, постоянно переезжающих с места на место. Традиционное решение в этом случае — добавить в нашу сеть серверы RAS (remote access service), для того, чтобы клиенты могли получить доступ к сетевым ресурсам по телефонным линиям.

Рис. 2. Доступ к LAN с использованием RAS

Если количество мобильных клиентов растет, мы вынуждены увеличивать число телефонных портов RAS.

Но как быть, если одна из сетей расположена на другом континенте? Как быть, если мобильным клиентам необходим доступ в нашу сеть из любого места планеты? Аренда межконтинентального кабеля для создания WAN обойдется в целый капитал. Мобильные пользователи вынуждены совершать дорогие междугородние и международные звонки. Неизбежно возникает вопрос, а существует ли другое решение, более дешевое, но столь же удобное и технически реализуемое?

Оказывается, да. Такое решение существует. При сегодняшнем развитии Интернета все более и более интересным становится использование общедоступных публичных сетей как основы для создания безопасных и надежных каналов, связывающих наши сети и обеспечивающих доступ к ним отдельным пользователям, постоянно меняющим свое географическое местоположение. Мы говорим о VPN (Virtual Private Networks) — частных виртуальных сетях.

VPN имеет ряд очевидных достоинств. Прежде всего, частные виртуальные сети существенно дешевле WAN, особенно при использовании в международных компаниях. По оценкам Infonetics Research, приведенным здесь, стоимость реализации VPN почти в три раза меньше затрат на WAN.

Используя VPN, мы уже не платим за кабельные линии, соединяющие локальные сети. Теперь для создания каналов между LAN мы используем Интернет, что стоит гораздо дешевле.

Рис. 3. Использование VPN для объединения двух офисных сетей

В случае с мобильными клиентами мы также экономим, существенно уменьшая количество телефонных линий RAS. В некоторых случаях мы можем обойтись вообще без сервиса удаленного доступа с использованием телефонных линий. Мобильным клиентам не нужно делать междугородние звонки. Вместо этого им достаточно воспользоваться услугами ближайшего Интернет-провайдера.

Рис. 4. VPN для мобильных клиентов

Желающие разобраться в финансовой стороне дела могут обратиться к FAQ, в которых детально рассматривается экономический эффект использования VPN. Нас же интересует техническая сторона проблемы.

Очевидно, что использование публичных сетей как транспорта для передачи информации между локальными сетями не может быть безопасным, если информация передается в открытом виде. Используя Интернет, мы не в состоянии контролировать ни маршрут, ни количество лиц, которые могли иметь доступ к нашим данным, ни их намерения или действия. Вопросы защиты информации при работе с публичными сетями выходят на первый план.

VPN предполагает комплексные решения в области защиты данных. Прежде всего, передаваемая информация передается в зашифрованном виде. Для идентификации адресата и отправителя применяются специальные меры. И наконец, проверяется, что данные не были изменены во время движения по публичным сетям, по ошибке или злонамеренно.

Итак, построение VPN предполагает создание защищенных от постороннего доступа туннелей между несколькими локальными сетями и/или удаленными клиентами. Для создания и обслуживания подобных туннелей необходимы специальные протоколы, программное обеспечение, специфическое оборудование.

Протоколы

Семейство сетевых протоколов для реализации VPN довольно обширно, однако лишь три из них получили широкое распространение. Это IPSec, PPTP и L2TP.

IPSec — Internet Protocol Security — уже был подробно рассмотрен на данном сайте в статье Станислава Коротыгина.

PPTP — Point-to-Point Tunneling Protocol — создан усилиями Microsoft, US Robotics и ряда других разработчиков. Протокол описан создателями в этой и этой работах.

L2TP — Layer 2 Tunneling Protocol — гордость «сетевого монстра» — Cisco. Более подробную информацию о нем можно почерпнуть здесь и здесь.

Особенности, недостатки и преимущества каждого из протоколов — это отдельная и весьма обширная тема, которая выходит за рамки настоящей статьи. Необходимо отметить, что по ряду причин наиболее распространенным протоколом VPN в настоящее время является IPSec. Более 65 процентов частных виртуальных сетей созданы на его основе. Поэтому в этот раз мы будем говорить лишь об аппаратно-программных решениях, в которых IPSec является основным.

Реализация

Для технической реализации VPN, помимо стандартного сетевого оборудования, нам необходим шлюз VPN (VPN Gateway). Он выполняет все функции по формированию туннелей, защите информации, контролю трафика, а нередко и функции централизованного управления.

Защита информации

Защита информации в понимании VPN включает в себя кодирование (encryption), подтверждение подлинности (authentication) и контроль доступа (access control). Кодирование подразумевает шифрование передаваемой через VPN информации. Прочитать полученные данные может лишь обладатель ключа к шифру.

Наиболее часто используемыми в VPN-решениях алгоритмами кодирования в наше время являются DES, Triple DES и различные реализации AES. Степень защищенности алгоритмов, подходы к выбору наиболее оптимального из них — это тоже отдельная тема, которую мы не в состоянии обсудить.

Подтверждение подлинности включает в себя проверку целостности данных и идентификацию лиц и объектов, задействованных в VPN. Первая гарантирует, что данные дошли до адресата именно в том виде, в каком были посланы. Самые популярные алгоритмы проверки целостности данных на сегодня — MD5 и SHA1.

Идентификация — это процесс удостоверения того, что объект действительно является тем, за кого/что он себя выдает. Здесь, помимо традиционных схем имя — пароль, все более и более активно используются системы сертификатов и специальных серверов для их проверки — CA (Certification Authorities). Такие серверы являются, как правило, частью систем PKI (Public Key Infrastructure). Популярные ныне PKI, например Verisign или Entrust, могут обслуживать сертификаты и идентифицировать их держателей по протоколам HTTP и LDAP (X.509). Кроме того, для идентификации могут быть использованы биометрия, неизменяемые характеристики оборудования (например, MAC-адреса) или специальные идентификационные комплексы (Tacacs, Radius).

Контроль трафика подразумевает определение и управление приоритетами использования пропускной полосы VPN. С его помощью мы можем установить различные пропускные полосы для сетевых приложений и сервисов в зависимости от степени их важности.

Что нужно для построения VPN?

Прежде всего, шлюз — VPN Gateway. В нашем случае достаточно приобрести у одной из фирм-производителей совершенно готовое к работе устройство, требующее для начала работы лишь подключения к LAN, Интернету и, возможно, минимального конфигурирования.

Для небольших сетей и администраторов, не обладающих большим опытом работы с VPN, это решение является наиболее удобным и эффективным.

Перейдем непосредственно к обзору.

VPN-appliances класса Small Office Home Office

ADI-1000

Американская фирма Assured Digital предлагает свое комплексное решение для реализации VPN начального уровня под именем ADI-1000.

Рис. 5. ADI-1000

Разработчики называют это устройство сетевым коммутатором (switch) с возможностями VPN. Оно имеет 2 интерфейса Ethernet со скоростью 10 Mbit/sec.

Сведения о количестве поддерживаемых VPN-туннелей противоречивы. На сайте разработчиков утверждается, что ADI-1000 может поддерживать до 16 независимых IPSec туннелей. Однако независимые эксперты говорят всего лишь о 4 туннелях.

Среди криптографических алгоритмов, используемых в данном решении, названы DES и Triple DES, а также MD5 и SHA-1 в качестве алгоритма проверки целостности данных. Устройство умеет работать с сертификатами и PKI по протоколу X.509v3.

Производитель предлагает также как отдельный продукт: программу — менеджер для управления и администрирования. Управлять работой ADI-1000 можно с помощью GUI-интерфейса или из командной строки.

Стоимость ADI-1000 составляет $1700. Система особых скидок позволяет в некоторых случаях снизить цену на 10-25%.

Cisco 1720 VPN Router

Всемирно известный производитель огромного множества сетевых устройств Cisco также внес свой вклад — Cisco 1720 VPN Router. Как явствует из названия, это роутер начального уровня с VPN-расширением.

Рис. 6. Cisco 1720 VPN Router

Роутер имеет стомегабитный Ethernet-интерфейс и от двух до пяти serial-интерфейсов для подключения к WAN. Управление VPN и роутером в целом осуществляется посредством Cisco IOS® — специальной операционной системы, созданной Cisco. На мой вкус, она могла быть и чуть поудобнее. Отсутствие интуитивно понятного и доступного GUI — отличительная черта всех роутеров Cisco, в том числе и обсуждаемого нами.

Возможности VPN радуют. Поддерживаются DES, Triple DES MD5, SHA-1, а также CA и сертификаты с использованием X.509v3.

Однако некоторые эксперты отмечают низкую производительность роутера при работе с VPN.

Цена зависит от комплектации и начинается с суммы около $1000.

Intel Express 8205 VPN Broadband Router

Фирма Intel именует свое решение для создания VPN класса SOHO Intel Express 8205 VPN Broadband Router.

Рис. 7. Intel Express 8205 VPN Broadband Router

Роутер с возможностями VPN может быть использован с ADSL, SDSL, IDSL, ISDN и кабельными соединениями. К локальной сети он подключается c помощью Ethernet — интерфейса на скорости до 100 Mbit/sec.

Максимальная пропускная способность роутера при работе с VPN не превышает 1.3 Mbit/sec при работе с 3DES. Не могу удержаться от соблазна привести по этому поводу цитату. Со свойственным фирме Intel юмором на сайте разработчиков отмечается, что такая выдающаяся производительность достигается благодаря мощной архитектуре Intel:

The powerful Intel Express Router architecture delivers outstanding VPN throughput that enables up to 1.3 Mbps with 3DES encryption.

Число независимых VPN-туннелей не превышает 50-ти.

Помимо 3DES роутер умеет работать с DES и морально устаревшим RC4, также MD5 и SHA-1.

К серьезным недостаткам надо отнести невозможность работы с PKI и LDAP, а также отсутствие какой бы то ни было поддержки мобильных VPN-клиентов.

Цена невелика и составляет $899.

Avaya VPN Firewall Brick 80

Решение, которое предлагает Avaya Inc., называется просто: «кирпич» — VPN Firewall Brick 80.

Рис. 8. VPN Firewall Brick 80.

Это сетевой мост с функциями VPN Gateway и firewall, оснащенный 4-мя 100 Mbit/sec Ethernet портами.

Производитель с гордостью отмечает, что в США это устройство сертифицировано NSA и американской армией.

«Кирпич» работает с DES, 3DES, RC4, MD5, SHA1, цифровыми сертификатами. Поддерживает до 400 одновременных IPSec-туннелей. Пропускная способность для шифрованного трафика составляет не более 8 Mbit/sec.

Управлять работой «кирпича» можно с помощью Java-интерфейса.

Устройство продается также и под маркой Lucent.

Дистрибьюторы предлагают его по цене от $2800 до $2900.

Travlin Ravlin

Фирма RedCreek Communications® Inc. предлагает довольно интересный недорогой продукт с забавным именем Travlin Ravlin.

Рис.9. Travlin Ravlin

Устройство имеет 2 интерфейса Ethernet и встроенный модем V.90; помимо функций VPN работает как firewall. В нем реализована концепция dial-on demand: связь с Интернетом, а следовательно и VPN, устанавливается только при необходимости. По замыслу производителей это должно существенно экономить телефонные счета и оплату услуг Интернет-провайдера.

Travlin Ravlin поддерживает DES, 3DES, MD5, SHA1, работает с сертификатами по протоколу X.509.

Особо высокой производительности ожидать не приходится, о количестве одновременно поддерживаемых туннелей информации нет.

Цена составляет $700.

NetScreen-5XP

Устройство американской фирмы NetScreen Technologies, Inc. имеет два Ethernet-интерфейса со скоростью 10 Mbit/sec, встроенные VPN и Firewall. Может обрабатывать до 10 IPSec-туннелей одновременно.

Рис. 10. NetScreen-5XP

Утверждается, что устройство может работать с шифрованным VPN трафиком на скорости до 10 Mbit/sec. Это один из лучших показателей в рассматриваемом классе устройств для малого офиса.

Поддерживаются все распространенные разновидности цифровых сертификатов: DES, 3DES, MD5, SHA1, а также набирающий популярность AES. Работает с клиентом VPN, который производители продают как отдельный программный продукт

Стоимость зависит от количества лицензированных пользователей и колеблется в пределах $500 — $1000.

3com OfficeConnect NetBuilder Firewall 25 + VPN upgrade

3com Corp. продает устройство NetBuilder Firewall 25 с опцией VPN-расширения.

Рис. 11. NetBuilder Firewall 25

Программный VPN-модуль способен поддерживать до 10 IPSec-туннелей с криптографией на основе DES, 3DES, RC4 , MD5, SHA-1. В комплекте прилагаемого программного обеспечения имеется VPN-клиент. Как и в случае с Intel, поддержка сертификатов отсутствует.

Для соединения с LAN и WAN используются 2 Ethernet-порта с пропускной способностью 10 Mbit/sec. Данные о пропускной способности VPN-трафика отсутствуют.

Цена комплекта с VPN-модулем составляет около $1000.

Nokia IP55

В рамках сетевых решений для малого офиса фирма Nokia предлагает целый ряд продуктов. Мы рассмотрим лишь один из них — Nokia IP55.

Рис. 12. Nokia IP55

Это устройство имеет 4 интерфейса Ethernet 100 Mbit/sec и один интерфейс ADSL для соединения с WAN. В качестве программного обеспечения выбран Firewall1/VPN1 Small Office — продукт известной компании-разработчика в области VPN — Checkpoint Software Technologies.

Как и другие реализации Checkpoint VPN1, Nokia IP55 поддерживает DES, 3DES, AES, MD5, SHA1, работает со всеми видами сертификатов, включая LDAP.

Для управления VPN и устройством в целом используется WEB-интерфейс. Nokia отмечает высокою эффективность и производительность устройства, использующего мощный RISC-процессор, однако конкретные цифры отсутствуют, как и данные о количестве одновременно обрабатываемых IPSec-туннелей.

Стоимость составляет примерно $1200, включая лицензию на 25 пользователей.

PDS 2000 Security Appliance Series

Еще одна разработка из серии решений VPN, созданных на базе Checkpoint VPN1, принадлежит фирме Intrusion.com и называется PDS 2000 Security Appliance.

Рис. 13. PDS 2000 Security Appliance

Также, как и в предыдущем случае, поддерживаются DES, 3DES, AES, MD5, SHA1, цифровые сертификаты. Та же возможность управления через Web-интерфейс.

Однако «железное» воплощение, конечно же, иное. Различные варианты PDS 2000 имеют от двух до трех портов Ethernet, один порт Serial и 2 USB порта.

Стоимость составляет примерно $1500.

Firebox SOHO

Эта симпатичная красная коробочка сделана фирмой WatchGuard Technologies, Inc.

Рис. 14. Firebox SOHO

Как уже видно из названия, она несет в себе не только функции VPN, но и Firewall.

Для подключения к сетям используются 5 портов Ethernet, способных работать на скорости до 100 Mbit/sec.

В качестве VPN-gateway устройство способно обслуживать 5 одновременных IPSec-туннелей типа gateway-to-gateway и столько же туннелей client-to-gateway. Поддерживается DES, 3DES, MD5, SHA1. Максимальная пропускная способность для шифрованного IPSec-трафика с использованием 3DES составляет 1.3 Mbit/sec. PKI и цифровые сертификаты не поддерживаются.

Стоимость составляет $900 в максимально возможной комплектации.

SonicWALL SOHO2

Рис. 15. SonicWALL SOHO2

Это устройство производит фирма SonicWall. Изначально оно предназначено для защиты локальной сети в качестве Firewallа, а функции VPN-gateway доступны как апгрейд.

Для соединения с LAN и WAN имеются два порта Ethernet 100 Mbit/sec.

Поддерживаются лишь DES, 3DES и MD5, нет возможности работать с сертификатами и PKI.

Стоимость с учетом VPN upgrade составляет около $1300.

InstaGate EX2

Рис. 16. InstaGate EX2

Еще одно интересное решение принадлежит фирме eSoft Inc. и называется InstaGate EX2.

Согласно спецификации, устройство с пропускной способностью до 20 Mbit/sec поддерживает Triple DES, MD5 и SHA. В зависимости от комплектации имеются два или три 100-мегабитных порта Ethernet. Помимо функции VPN-Gateway прибор работает еще и как Firewall.

К сожалению, не поддерживается подтверждение подлинности с использованием цифровых сертификатов.

Цена составляет около $950 в минимальной комплектации.

Заключение

Несмотря на большое число рассмотренных устройств, сложно сделать какие-то выводы, кроме, пожалуй, одного. Создается впечатление, что рынок шлюзов VPN класса SOHO не сложился как отдельный, независимый сегмент рынка решений VPN. Нет единых подходов ни к ценовой политике, ни к функциональным характеристикам продуктов.

Как ни странно, это вполне объяснимо. В использовании VPN нуждаются более крупные компании, с многочисленными штаб-квартирами и офисами в разных городах или даже странах, бизнес которых связан с разъездами. Для таких потребителей VPN-услуг устройства класса SOHO могут существовать как часть общей организации сетей. В этом случае при выборе конкретного решения для малых офисов на первый план выходит не стоимость, и даже не технические характеристики приборов, а возможность их интеграции в рамках единой инфраструктуры корпоративных частных сетей.

Немного о грустном

Драматические изменения, происходящие в области высоких технологий с середины 2000 года, не обошли и рынок VPN. За последние пять лет этот рынок развивался очень бурно. Мы были свидетелями яркого успеха некоторых фирм, интересных идеологических и технических решений. К сожалению, падение инвестиций и уменьшение спроса нанесло всем игрокам на поле VPN тяжелый удар, который не все оказались в состоянии выдержать. Некоторые компании просто закрылись, как например, израильская фирма RadGuard с ее блестящими сетевыми устройствами, но слабым менеджментом. Другие стали жертвой очень агрессивной политики крупных корпораций, устранявших молодых и опасных конкурентов с рынка путем их приобретения или слияния. Так, Cisco приобрел Compatible Systems и Altiga. Lucent купил фирму Xedia, а Nokia — компании Ramp и Network Alchemy. Совсем недавно дочернее предприятие Lucent’a Avaya стало владельцем ныне закрытой компании VPNet Technologies.

Все это не делает положение потребителя проще, а имеющиеся на рынке предложения дешевле и эффективнее. Хочется надеяться, что рано или поздно нынешние тенденции изменятся, и мы увидим не только новые имена, но и новые продукты, которые, кто знает, могут изменить мир сетей и даже наше представление о возможном в этом мире.

Приложение — сводная таблица характеристик шлюзов VPN класса SOHO.

Технологии виртуальных защищенных сетей VPN

Задача реализация корпоративной сети компании в рамках одного здания может быть решена относительно легко. Однако на сегодня инфраструктура компаний имеет географически распределенные отделы самой компании. Реализация защищенной корпоративной сети в таком случае задача более сложного плана. В таких случаях зачастую используют безопасные vpn сервера.

Концепция построения виртуальных защищенных сетей VPN

В концепции создании виртуальных сетей VPN лежит простая идея — если в глобальной сети есть 2 узла, которым нужно обменяться данными, то между ними нужно создать виртуальный защищенный туннель для реализации целостности и конфиденциальности данных, передающих через открытые сети.

Основные понятие и функции сети VPN

При наличии связи между корпоративной локальной сетью и сетью Интернет возникают угрозы информационной безопасности двух типов:

- несанкционированный доступ к ресурсам локальной сети через вход

- несанкционированный доступ к информации при передаче через открытую сеть Интернет

Защита данных при передаче по открытым каналам основана на реализации виртуальных защищенных сетей VPN. Виртуальной защищенной сетью VPN называют соединение локальные сетей и отдельных ПК через открытую сеть в единую виртуальную корпоративную сеть. Сеть VPN разрешает с помощью туннелей VPN создавать соединения между офисами, филиалами и удаленными пользователями, при этом безопасно транспортировать данные (рис.1).

Рисунок — 1

Туннель VPN являет собой соединение, проходящее через открытую сеть, где транспортируются криптографически защищенные пакеты данных. Защита данных при передаче по туннелю VPN реализована на следующих задачах:

- криптографическое шифрование транспортируемых данных

- аутентификация пользователей виртуальной сети

- проверка целостности и подлинности передаваемых данных

VPN-клиент являет собой программный или аппаратный комплекс, работающий на основе персонального компьютера. Его сетевое ПО изменяется для реализации шифрования и аутентификации трафика.

VPN-сервер — также может быть программным или аппаратным комплексом, реализующий функции сервера. Он реализует защиту серверов от несанкционированного доступа из других сетей, а также организацию виртуальной сети между клиентами, серверами и шлюзами.

Шлюз безопасности VPN — сетевое устройство, подключаемое к 2 сетям и реализует функции аутентификации и шифрования для множества хостов, находящихся за ним.

Суть туннелирования заключается в том, чтобы инкапсулировать (упаковать) данные в новый пакет. Пакет протокола более низкого уровня помещается в поле данных пакета протокола более высокого или такого же уровня (рис.2). Сам процесс инкапсуляции не защищает от искажения или несанкционированного доступа, он разрешает защитить конфиденциальность инкапсулированных данных.

Рисунок — 2

При прибытии пакета в конечную точка виртуального канала из него извлекается внутренний исходных пакет, расшифровывают и используют дальше по внутренней сети (рис.3).

Рисунок — 3

Также инкапсуляция решает проблему конфликта двух адресов между локальными сетями.

Варианты создания виртуальных защищенных каналов

При создании VPN есть два популярных способа(рис.4):

- виртуальных защищенный канал между локальными сетями (канал ЛВС-ЛВС)

- виртуальный защищенных канал между локальной сетью и узлом (канал клиент-ЛВС)

Рисунок — 4

Первый метод соединения разрешает заменить дорогие выделенные каналы между отдельными узлами и создать постоянно работающие защищенные каналы между ними. Здесь шлюз безопасности служит интерфейсом между локальной сетью и туннелем. Многие предприятия реализуют такой вид VPN для замены или дополнения к Frame Relay.

Вторая схема нужна для соединения с мобильными или удаленными пользователями. Создания туннеля инициирует клиент.

С точки зрения информационной безопасности самым лучшим вариантом является защищенный туннель между конечными точками соединения. Однако такой вариант ведет к децентрализации управления и избыточности ресурсов, ибо нужно ставить VPN на каждом компьютере сети. Если внутри локальной сети, которая входит в виртуальную, не требует защиты трафика, тогда в качестве конечной точки со стороны локальной сети может выступать межсетевой экран или маршрутизатор этой же сети.

Методы реализации безопасности VPN

При создании защищенной виртуальной сети VPN подразумевают, что передаваемая информация будет иметь критерии защищаемой информации, а именно: конфиденциальность, целостность, доступность. Конфиденциальность достигается с помощью методов асимметричного и симметричного шифрования. Целостность транспортируемых данных достигается с помощью электронно-цифровой подписи. Аутентификация достигается с помощью одноразовых/многоразовых паролей, сертификатов, смарт-карт, протоколов строгой аутентификации.

Для реализации безопасности транспортируемой информации в виртуальных защищенных сетях, нужно решить следующие задачи сетевой безопасности:

- взаимная аутентификация пользователей при соединении

- реализация конфиденциальности, аутентичности и целостности транспортируемых данных

- управление доступом

- безопасность периметра сети и обнаружение вторжений

- управление безопасностью сети

VPN-решения для создания защищенных сетей

Классификация сетей VPN

На основе глобальной сети Интернет можно реализовывать почти все виды трафика. Есть разные схемы классификации VPN. Самая распространенная схема имеет 3 признака классификации:

- рабочий уровень модели OSI

- архитектура технического решения VPN

- метод технической реализации VPN

Защищенный канал — канал между двумя узлами сети, вдоль определенного виртуального пути. Такой канал можно создать с помощью системных методов, основанных на разных уровнях модели OSI (рис.5).

Рисунок — 5

Можно заметить, что VPN создаются на достаточно низких уровнях. Причина такова, что чем ниже в стеке реализованы методы защищенного канала, тем проще их реализовать прозрачными для приложений. На канальном и сетевом уровнях зависимость приложений от протоколов защиты исчезает. Если для защиты информации реализован протокол из верхних уровней, то способ защиты не зависит от технологии сети, что можно считать плюсом. Однако приложение становится зависимым от конкретного протокола защиты.

VPN канального уровня. Методы на таком уровня разрешают инкапсулировать трафик третьего уровня (и более высоких) и создавать виртуальные туннели типа точка-точка. К таким относят VPN-продукты на основе протокола L2F, PPTP, L2TP.

VPN сетевого уровня. VPN-продукты такого уровня реализуют инкапсуляцию IP в IP. К примеру используют протокол ipsec.

VPN сеансового уровня. Некоторые VPN реализуют подход «посредники каналов», такой метод работает над транспортным уровнем и ретранслирует трафик из защищенной сети в общедоступною сеть Интернет для каждого сокета отдельно.

Классификация VPN по архитектуре технического решения

Делят на:

- внутрикорпоративные VPN — нужны для реализации защищенной работы между отделами внутри компании

- VPN с удаленным доступом — нужны для реализации защищенного удаленного доступа к корпоративным информационным ресурсам

- межкорпоративные VPN — нужны между отдельными частями бизнеса разнесенных географически

Классификация VPN по методу технической реализации

Делят на:

- VPN на основе маршрутизаторов — задачи защиты падают на устройство маршрутизатора

- VPN на основе межсетевых экранов — задачи защиты падают на устройство межсетевого экрана

- VPN на основе программных решений — применяется ПО, которое выигрывает в гибкости и настройке, однако проигрывает в пропускной способности

- VPN на основе специальных аппаратных устройствах — устройства, где шифрование реализовано специальными отдельными микросхемами, реализуют высокую производительность за большие деньги

VPN безопасность. Защита от утечки VPN-трафика Windows Linux МАC

Расскажите побольше про VPN безопасность, как можно защититься от утечки VPN-трафика?

Безопасность VPN-соединения — это довольно серьезный и обширный вопрос, в рамках одной статьи мне не удастся рассказать о всех нюансах защиты ВПН-подключения. Есть много различных факторов влияющих на безопасность VPN. Один из самых главных — это выбор VPN. Если вы у нас в первый раз, я очень рекомендую прочитать статью, ссылку на которую я только что дал.

Но одним правильным выбором ВПН проблема не решается. Есть такая неприятная вещь — как утечка VPN-трафика. Сегодня я расскажу про то, как попытаться предотвратить утечку ВПН-трафика на Windows и Linux. Я расскажу о пяти способах, с помощью которых вы сможете сделать использование VPN более безопасным. Конечно же они не решат всех проблем утечки VPN-трафика, но кардинально улучшат VPN безопасность.

Если вы собираетесь использовать VPN или уже используете его и задумываетесь о безопасности, вы также должны знать об утечке WebRTC и позаботится о его преждевременном отключении. Почитайте пока, а я вас здесь подожду.

VPN безопасность

Содержание

- Предисловие

- Утечка VPN-трафика

- Защита от утечки VPN-трафика

- Безопасность VPN с помощью планировщика задач

- VPN безопасность с помощью VPN Kill Switch

- Утилиты для защиты от утечки VPN-трафика

Что такое VPN?

Подробно о технологии VPN вы можете узнать в статье «Что такое VPN».

Утечка VPN-трафика

Что это такое?

Это когда трафик, который должен идти через VPN-соединение, попадает в сеть в обычном открытом виде. Как правило это происходит не из-за проблем ВПН-сервера или клиента. Существует две причины утечки в виртуальных частных сетях:

- Внезапная потеря VPN-соединения. Представим ситуацию, в которой вы через ВПН запустили какой-то процесс, и вдруг ночью, когда вы крепко спите, происходит разрыв соединения. Что в такой ситуации произойдет вы уже знаете.

- Причиной утечки зашифрованного трафика может быть и распространенная проблема на хостах поддерживающих две версии протокола IP (так называемые dual-stacked сети/хосты).

Тема как я и говорил обширная. Поэтому в сегодняшней статье я буду рассказывать про то как избежать проблем первого сценария. Все рассмотренные в мануале способы решения данной проблемы делают одну простую вещь — во время потери ВПН-соединения не дают программам взаимодействовать с сетью.

Друзья мои, для вашего удобства я собрал в один архив все утилиты и инструменты используемые в этой статье. Ссылка на скачивание в конце статьи. Кроме этого, для тех кто не может скопировать текст, я прикрепляю текстовый файл инструкции.

Защита от утечки VPN-трафика

Для Windows существует несколько способов: с помощью планировщика задач, bat-файла и с помощью специальных утилит. Давайте по порядку.

Безопасность VPN с помощью планировщика задач

Комбинацией клавиш Win + R запускаем окно выполнить.

Командой «taskschd.msc» запускаем планировщик задач.

В выпадающем меню «Действие» выбираем пункт «Создать задачу».

На вкладке «Общее» в поле «Имя» вводим названия действия.

Отмечаем галочкой поле «Выполнить с наивысшими правами».

Переходим на вкладку «Триггеры» и нажимаем на кнопку «Создать».

В окне создания триггера в выпадающем меню «Начать задачу» выбираем пункт «При событии».

В выпадающем меню «Журнал» пункт «Приложение».

В выпадающем меню «Источник» пункт «RasClient».

В выпадающем меню «Код события» вводим код события «20226».

Переходим на вкладку «Действия» и нажимаем на кнопку «Создать». В окне «Создание действия» в выпадающем меню «Действие» выбираем пункт «Запуск программы».

В поле «Программа и сценарий» вводим «taskkill.exe».

В поле «Добавить аргументы» вводим «/f /im spysoftnet.exe». Где вместо spysoftnet.exe вводим имя нужного исполняемого файла программы. Например utorrent.exe.

Еще одним вариантом может быть использование PowerShell. Этот вариант предлагает не убивать каждый отдельный процесс с помощью «taskkill.exe», а отключать всю сеть в случае неполадки VPN-соединения. Делается это так.

В место «taskkill.exe» в поле «Программа и сценарий» вводим «powershell.exe».

Вместо аргумента «/f /im spysoftnet.exe» вводим аргумент «Get-NetAdapter | Disable-NetAdapter -Confirm:$false».

После такого отключения вернуть сеть в прежнее состояния можно только ручками, с помощью команды «powershell.exe Get-NetAdapter | Enable-NetAdapter -Confirm:$false».

Если вы пользуетесь VPN на ноутбуке, то было бы правильнее в поле «Питание» на вкладке «Условия» убрать галочку с пункта «Запускать только при питании от электросети».

С этим способом мы разобрались. Давайте посмотрим что еще можно сделать, чтоб защитится от утечки VPN-трафика.

Безопасность VPN с помощью VPN Kill Switch

Этот способ немного похож на то, о чем я рассказывал выше. Он также не требует установки дополнительных программ.

Все что от вас требуется — это после запуска VPN запустить bat-файл и выбрать пункт «1 — Enable Kill Switch (Включение Kill Switch)».

Теперь в случае потери VPN-соединения скрипт автоматический удалит IP-адрес Default Gateway в вашей сетевой карте, сделав доступ к сети недоступным для всех установленных на компьютере программ.

Для восстановления прежних настроек сети необходимо повторно запустить файл и выбрать пункт «2- Disable Kill Swith (Отключение Kill Switch)».

Утилиты для защиты от утечки VPN-трафика

А теперь я расскажу о лучших программах позволяющих решить проблему с внезапным разрывом ВПН-соединения.

VPN безопасность с VPN Watcher

VPN Watcher — это небольшая утилита для контроля VPN-соединения. Добавляем необходимую программу зеленой кнопкой. Включаем режим мониторинга и спим спокойно.

VPN WatcherПрограмма распространяется в двух версиях: платная и бесплатная. В бесплатной версии пользователь может добавить только одну программу. Софт работает на операционных систем Windows и MAC OS X.

Большим достоинством этой утилиты является низкая потребление ресурсов памяти и процессора. Всего 2 мб.

Скачать VPN Watcher

VPN безопасность с VPNCheck

VPNCheck — это навороченный инструмент для контроля и управления VPN соединением. У программы две версии: платная, которая имеет более богатый функционал. Работает с OpenVPN имеет инструмент исправляющий утечку DNS и еще многое чего. Также в платной версии вы можете добавить любое количество программ.

Главное окно VPNCheckВ бесплатной версии VPNCheck умеет мониторить PPTP VPN. Автоматический закрывает все программы при разрыве VPN. Имеет ограничение в три программы.

Настройка VPNCheck не сложная. Для начала запустите программу. После чего нажмите на кнопку «Config» и добавьте программу которую хотите контролировать.

Необходимо отметить по вашему усмотрению чекбоксы «Close» — закрытые программы и «Autorun» — повторный запуск программы.

Настройка VPNCheckТакже необходимо заполнить поле «Login info». Все данные должны быть идентичны с настройками VPN в операционной системе.

Бесплатная версия доступна для Windows и Linux. Платная только для Windows.

Скачать VPNCheck

VPN безопасность с VPN Lifeguard

VPN Lifeguard — это бесплатная, опенсорсная, портабельная утилита, которая запрещает работу программам во время потери VPN соединения. Программа по функционалу очень похожа на VPN Watcher. При правильной настройке отлично справляется со своей задачей и прекрасно работает.

Главное окно VPN LifeguardПервым делом включаем VPN. После подключения запускаем (от администратора) VPN Lifeguard. В главном окне программы нажимаем кнопку «Config». В поле «IP-addres» программа должна автоматически определить настройки VPN, локальный IP и Gateway.

В поле «Software to managed» кнопкой «Browse» добавляем нужные программы.

Настройка VPN LifeguardПосле настройки возвращаемся в главное окно программы и нажимаем кнопку «Start». Утилита поддерживает протоколы PPTP и IPSec и не работает с OpenVPN.

Скачать VPN Lifeguard

Как я и обещал. Выкладываю одним архивом все используемые в данной статье инструменты и программы Размер 5.6 мб.

Кстати, для тех кто не в курсе, для мобильных устройств есть бесплатный ВПН Avira Phantom VPN. В определенных случаях приложение может быть очень даже полезным. Кроме этого вас может заинтересовать обзор ВПН сервисов для Андроид.

На этом все. Не забывайте про VPN безопасность. Всем хорошего настроения и безопасности в сети!

Наша оценка

Каждый из представленных способов имеет свои положительные стороны. Лично я больше склоняюсь к первым двум. А что вы думаете по этому поводу? Буду рад вашим отзывам.

User Rating: 4.39 ( 24 votes)Вконтакте

Мой мир

Одноклассники

Защита информации в vpn-сетях | Как защитить сеть

Важность защиты информационных ресурсов компании очевидна – от этого напрямую зависит безопасность предприятия, его эффективность и рентабельность. Да и простому пользователю не очень приятно, когда его взламывают, засыпают спамом или блокируют на определенных серверах.

Существует множество продуктов и инструментов программного обеспечения, позволяющих обезопасить данные в Интернете от виртуальных атак злоумышленников. В определенных случаях удобнее и эффективнее всего для защиты информации, частной или корпоративной, применять VPN.

Что это такое

VPN расшифровывается как virtual private network, а переводится как «виртуальная частная сеть». По сути это локальная сеть, которая прокладывается через другую сеть – в нашем случае через Интернет. В результате создается туннель для защищенных каналов, по которым пользователи на расстоянии могут обмениваться информацией, сохраняя полную конфиденциальность и безопасность. Информация предварительно зашифровывается и проверяется на безопасность (отсутствие вирусов). Это важный момент в создании полноценной защиты.

Также пользователи, подключившие впн, могут посещать ранее заблокированные провайдером сайты. Поскольку VPN-сервера в большинстве случаев находятся за границей, можно зайти незамеченным фактически на любой сайт той страны или того провайдера, которые блокируют IP пользователя.

По какому принципу работает VPN

Сети VPN работают по следующему принципу:

- прокладка туннеля;

- шифрование данных;

- аутентификация.

В этом случае реальный IP пользователя меняется на любой другой, то есть, истинная локация пользователя зашифровывается.

Обычно коммуникации в сети Интернет осуществляются по открытым каналам связи, часто с использованием незащищенных протоколов. Для корпоративной сети это не очень безопасно, особенно, если офисы организации разбросаны по разным регионам и значительно удалены от основного. Способ передачи данных по незащищенным каналам создает риск утечки информации.

Частная сеть впн создает зашифрованный канал, внутри которого офисы или отдельные сотрудники могут обмениваться необходимой информацией. Она будет надежно защищена от несанкционированного использования посторонними. При этом расходы компании на содержание уже имеющейся корпоративной сети существенно сократятся.

Как происходит защита данных при передаче в этом случае:

- путем шифрования передаваемых по туннелю пакетов данных;

- с помощью аутентификации отправителя и получателя;

- с проверкой на безопасность передаваемых данных;

- посредством создания межсетевых экранов.

Внешне туннель защищенных каналов выглядит так, как если бы одна сеть была подключена к другой посредством роутера или проводов. Провайдер будет видеть подключение к какой-то одной сети и обмен данными, но какими именно – нет. Они остаются защищенными и недоступными для общего пользования, информацию увидят только участники VPN.

Информация не будет передана от одного впн-агента к другому, если она не прошла проверку на безопасность и соответствие по таким параметрам:

- IP-адрес источника;

- IP-адрес получателя;

- протокол более высокого уровня, к которому относится исходящий пакет;

- номер порта, отправляющего или принимающего информацию.

Таким образом VPN будет работать только в том случае, если соблюдена политика безопасности и защиты информации.

Чем полезны VPN для предприятия. Преимущества использования

Сегодня предлагаются десятки различных впн-сервисов. Глобального различия между ними нет. Они отличаются только скоростью подключения и абонентской платой.

Благодаря использованию частных сетей VPN организация получает ряд преимуществ, основные из них:

- можно нанять штат удаленных работников и сэкономить на аренде офиса и всех сопутствующих затратах;

- появляется возможность нанять квалифицированных сотрудников из других городов и регионов, сотрудничество с которыми ранее было невозможно;

- увеличивается продолжительность рабочего времени – многие согласны работать по ночам и на выходных.

Но самое главное – компания получает быстрый безопасный Интернет с каналами, открытыми только для внутренних нужд.

По статистике консалтинговых компаний, более 20% россиян на конец 2018 года работали удаленно. В 2019 году показатель увеличился уже до 31%. Это означает, что потребность в защищенных сетях для беспрепятственного доступа к операционным системам организации растет и будет расти. Сетевым компаниям удобнее и дешевле нанимать удаленных сотрудников, чем арендовать офисы в разных уголках страны.

Недостатки

Для тех, кто не хочет или не может себе позволить установку дорогого программного обеспечения для защиты данных, использование VPN станет прекрасной альтернативой. Однако эта система защиты информационных ресурсов предприятия работает не всегда.

В каких случаях впн бессильна:

- внутренняя атака, если взломщик проник в одну из защищаемых сетей;

- DoS- или DDoS-атаки, когда VPN получает отказ в обслуживании.

Особенности выбора и установки

Существуют десятки VPN, лицензированных и без лицензии. Как правило, достойные продукты имеют минимум две версии на выбор: платную и бесплатную. Некоторые сервисы предлагают впн различных уровней мощности. Чем больше мощность, тем выше абонентская плата.

Обычно перед покупкой лицензированного пакета VPN пользователь получает от 3 до 10 дней бесплатного тестирования. Также существуют скидки при оплате годового обслуживания и гарантия возврата денег в случае, если сервис работает некачественно.

Что стоит учесть при выборе впн в первую очередь:

- вид уже используемого на предприятии программного обеспечения – некоторые VPN не совмещаются с определенным ПО, например, с антивирусниками;

- навыки главного администратора и персонала – иногда проще поставить более дешевый продукт, к которому привыкли работники, чем проводить для всех обучающие семинары и постоянно исправлять ошибки;

- интенсивность использования VPN – если нужна непрерывная защита, лучше не пожалеть денег на мощную лицензированную программу. Самые дешевые серверы обеспечивают соответствующее соединение – Интернет постоянно «выбивает», связь доступна не со всеми сайтами и провайдерами, загрузка и соединение идет очень медленно и может прерваться;

- уровень надежности – тут все зависит от масштабов фирмы и проектов. Опять же, если нужна серьезная защита, то покупать нужно серьезный пакет впн.

Самым сложным моментом в использовании впн является настройка. Опытный пользователь может справиться своими силами. Но надежнее и быстрее доверить процесс специалисту. Достаточно настроить VPN-агент один раз, и потом он будет автоматически активироваться при каждом включении ПК и выходе в Интернет.

Что еще нужно знать

В последнее время на рынке появились роутеры со встроенным VPN. Например, компания Intel выпускает криптографические маршрутизаторы с встроенным впн-агентом Express VPN. Однако этот вариант не подходит для мобильных пользователей, которые работают с ноутбука или планшета и заходят в Интернет, где угодно.

Есть также браузеры, например, Opera, которые уже имеют встроенные VPN. Но тут нужно учитывать, что вы не сможете сами выбрать продукт, он уже установлен по умолчанию. И если вам не подойдет его качество, все равно придется покупать и настраивать новый.

Также при выборе VPN следует учитывать способ шифрования информации. Сегодня используется два основных:

- IPsec – пакет различных протоколов, обеспечивающий надежную защиту данных, передаваемых по межсетевому IP. С его помощью можно проводить шифрование, проверку и аутентификацию передаваемых пакетов информации. Можно настроить для соединения локальных сетей с корпоративными. Минус – совмещается не со всеми продуктами, потому зачастую требует регулярного обслуживания специалистом;

- SSL VPN – строится на применении криптографического протокола для аутентификации, проверки и шифрования передаваемых пакетов информации. Такая защита надежнее и безопаснее, к тому же дешевле и не требует постоянных настроек. Хотя изначально SSL разрабатывали как альтернативную технологию первому способу, сегодня это отдельный пакет. Преимущество в том, что он совместим с любыми операционными системами, для его использования не нужно устанавливать дополнительный софт.

По мнению экспертов, использование частной виртуальной сети имеет большие перспективы и является отличным решением вопросов, связанных с защитой информации компании и снижением расходов на коммуникации с удаленными пользователями. С помощью локальных сетей VPN можно обеспечить безопасную передачу данных от отправителя к получателю, и наоборот, даже если они находятся на разных континентах. При этом расходы на коммуникационные связи будут значительно ниже, чем при использовании IP-телефонии и других стандартных инструментов связи.

09.09.2019

Лучший бесплатный VPN 2020

Популярность загрузки VPN неуклонно растет в течение последних нескольких лет, но в 2020 году (по очевидным причинам) это резко ускорилось, поскольку все больше и больше людей хотят работать и развлекаться дома. Бесплатный VPN — это ответ? И если да, то на что вы должны пойти?

Если ваша причина использования VPN заключается в том, чтобы иметь немного больше безопасности на вашем ноутбуке или мобильном телефоне при время от времени использования общедоступного Wi-Fi, халява может сделать достойную работу.На этой странице вы найдете нашу подборку лучших вариантов, доступных для загрузки сегодня. Мы протестировали и повторно протестировали десятки бесплатных VPN и оценили их способность обеспечивать безопасность и анонимность вашей онлайн-активности без каких-либо затрат.

ExpressVPN может занять корону нашего любимого премиум-провайдера в мире, но лучшим бесплатным VPN на данный момент является Hotspot Shield Free. Нам очень нравится тот факт, что, несмотря на то, что это бесплатная услуга, вы в основном получаете бесплатную пробную версию полной версии сервиса.Да, серверов на выбор меньше, но, по крайней мере, лимит использования данных больше, чем у других пакетов.

Но (он всегда есть) действительно ли возможно получить хороший и полностью бесплатный VPN, который сделает нужную работу? Ответ … вроде как. В конечном итоге, если вы ищете что-то для повседневного использования, вы найдете то, что соответствует вашим потребностям — лишь бы вы были довольны ограничениями, которые обычно имеют бесплатные опции …

Проблемы с бесплатными VPN

Бесплатно Услуги VPN могут ничего не стоить, но для этого обычно есть веская причина — это означает, что провайдер будет получать прибыль каким-то другим способом, обычно с помощью агрессивной рекламы или продажи ваших данных о просмотре третьим лицам (скорее, подавляя все попытки за конфиденциальность в первую очередь).

Кроме того, бесплатные сервисы обычно ограничивают объем данных, которые вы можете использовать, и скорость, с которой вы можете их использовать, делая их бесполезными для потоковой передачи видео, торрентов или в качестве дополнительного уровня надежной безопасности в вашей повседневной онлайн-жизни. И не ожидайте такой же поддержки легкого доступа или диапазона серверов, которые вы получаете с платными услугами.

Итак, прежде чем мы остановимся на нашем списке лучших бесплатных загрузок VPN, стоит знать, что платная версия может стоить всего 2 доллара в месяц и обеспечит вам гораздо лучшую производительность и защиту.

1. ExpressVPN — лучший VPN-сервис для большинства людей

Мы проверили более сотни поставщиков VPN, как бесплатных, так и платных, и сейчас наша главная рекомендация — ExpressVPN. Учитывая риски, связанные с использованием бесплатных VPN, мы считаем, что за эту цену стоит заплатить — к тому же он поставляется с 30-дневной гарантией возврата денег без вопросов и .

Посмотреть сделку

2. Surfshark VPN – VPN мирового класса менее чем за 2 доллара в месяц

Если ExpressVPN слишком дорогое, не ищите ничего, кроме провайдера №2 TechRadar — Surfshark.Всего от $ 1,99 в месяц это фантастический вариант премиум-класса, который невероятно прост в использовании и стал фаворитом TechRadar. Он предлагает большинство тех же функций, что и другие лучшие услуги, за меньшие деньги.

Посмотреть сделку

3. NordVPN — крупнейшее имя в бизнесе

Скорее всего, даже если вы плохо разбираетесь в виртуальных частных сетях, вы могли слышать о NordVPN. Рекламируется по телевидению, спонсирует спортивные команды и уже более семи лет является лидером на рынке.Nord не так лидирует, как когда-то, но это по-прежнему фантастическая услуга от $ 3,49 в месяц .

Посмотреть сделку

Лучший бесплатный VPN на 2020 год:

1. Hotspot Shield Free VPN

Наш бесплатный VPN №1 — Hotspot Shield — это наша рекомендация для загрузки

Поддерживается на: Windows, Mac, Android, iOS | Серверов в наличии: 1 | Лимит данных: 500 МБ в день | Круглосуточная поддержка в чате без выходных: Нет

Большинство функций премиум-версии

Простота в использовании

Ежедневный объем данных 500 МБ

Настроить немного неудобно

Только один сервер

Данные ограничены

Hotspot Shield Free не только является одним из наиболее известных бесплатных вариантов VPN в нашем рейтинге, мы также считаем его лучшим.Вы можете привязать себя к одной из 70 с лишним стран, если вы платите за элитную версию Hotspot, и это должно позволить вам получить доступ практически ко всему, что вы хотите; в бесплатной версии вы ограничены местоположением, которое Hotspot Shield выбирает для вас и мирится с рекламой.

Пользователи бесплатного плана ограничены 500 МБ данных в день (то есть около 15 ГБ в месяц). Это может показаться ограничением, но по сравнению с одним или двумя ниже, это на самом деле один из самых щедрых ограничений среди его конкурентов (хотя, конечно, не патч для неограниченного количества данных, которые вы получаете с платными услугами).Если ваша единственная цель — безопасность, тогда точка доступа находится на той же волне, обладая «шифрованием военного уровня», что удобно, если вы занимаетесь банковскими операциями и совершаете покупки в Интернете или с помощью мобильного телефона.

В дополнение к безопасности, Hotspot Shield Free также получила одобрение в нашем тестировании за удобство использования. Будь то мобильная версия или настольная версия, вы не найдете утомительного пользовательского опыта, предлагаемого некоторыми конкурентами.

Тем не менее, начало работы — это небольшая проблема, поскольку Hotspot требует, чтобы вы сначала прошли семидневную пробную версию премиум-версии.Это все очень хорошо, но для этого нужно предоставить компании данные своей кредитной карты на тот случай, если вы решите продолжить работу с полной версией после завершения пробной версии. Вы, конечно, можете перейти на бесплатную версию, когда истечет срок действия премиальной пробной версии.

Так что, если вы не можете позволить себе те несколько долларов в месяц, которые стоит лучший платный VPN-сервис, Hotspot может стать достойной альтернативой.

Хотите попробовать Hotspot Shield Free? Вы можете скачать его здесь

Если вы новичок в мире виртуальных частных сетей или совершенно уверены, что для ваших целей достаточно бесплатного сервиса, то загрузить и бесплатно установить Hotspot Shield очень легко. делать.И это не мешает вам обновиться или перейти к другому провайдеру, когда захотите.

Посмотреть сделку

2. TunnelBear

Простая защита вашей личности

Поддерживается на: Windows, Mac, Android, iOS | Серверов в наличии: 20+ | Лимит данных: 500 МБ в месяц | Круглосуточная поддержка в чате без выходных: Да

Очень удобный

Клиенты для мобильных и настольных ПК

Очень низкий лимит данных

Не так много опций или настроек

TunnelBear может иметь симпатичный дизайн, но это серьезный бесплатный вариант, особенно после его приобретения гигантом безопасности McAfee.Есть бесплатные и платные подписки на выбор.

Основным ограничением бесплатного плана является то, что вы ограничены 500 МБ трафика в месяц. Это действительно крошечная сумма и означает, что вы действительно можете использовать ее только в то время, когда чувствуете, что вам нужна дополнительная защита и вы хотите пойти по бесплатному маршруту. Вы не сможете держать его постоянно включенным, и вы можете забыть об использовании этого VPN для торрентов и потоковой передачи. Очевидно, что выбор такого поставщика, как ExpressVPN или NordVPN, полностью снимает эту проблему.

TunnelBear недавно изменил свою политику конфиденциальности, поэтому теперь он собирает еще меньше данных о пользователях — устраняя необходимость указывать имя для регистрации и отказываясь от записи общего количества подключений пользователя за все время.

(Изображение предоставлено: ProtonVPN)3. ProtonVPN Бесплатно

Абсолютно неограниченное количество данных без уплаты пенни

Поддерживается на: Windows, Mac, Android, iOS, Linux | Серверов в наличии: 3 | Лимит данных: Без ограничений | Круглосуточная поддержка в чате: №

Без ежемесячных ограничений на передачу данных!

Отлично с точки зрения конфиденциальности

Регулировка скорости

Очень ограниченная поддержка

ProtonVPN — еще один провайдер, который предлагает бесплатный VPN наряду с платным вариантом, но у первого есть несколько очень сильных сторон.Самым примечательным из них является то, что он не налагает никаких ограничений на данные. Другими словами, вы можете использовать столько данных, сколько захотите, каждый месяц. Это большая редкость для бесплатного провайдера VPN, поэтому сразу стоит задуматься о нем.

Естественно, у бесплатного плана есть ограничения, которые стимулируют переход на платное предложение. А ограничения ProtonVPN Free включают ограничение вас только одним устройством, только тремя местоположениями, а бесплатные пользователи получают более низкий приоритет, когда дело доходит до скорости, по сравнению с платными подписчиками.Также нет поддержки P2P, и скорость может упасть в часы пик, когда вокруг много пользователей, а платящие люди получают приоритет.

Но если вы можете смириться с этим, это впечатляющий провайдер со строгой политикой отсутствия регистрации, и вы можете зарегистрироваться, используя только свой адрес электронной почты. На сайте даже нет рекламы, не говоря уже о клиенте.

Ограничение данных Windscribe и акцент на конфиденциальности делают его победителем (Изображение предоставлено Windscribe)4. Windscribe

Супер безопасный с очень большим ограничением данных

Поддерживается на: Windows, Mac, Android, iOS, Linux | Серверов в наличии: 10 | Лимит данных: 10 ГБ в месяц | Круглосуточная поддержка в чате без выходных: Нет

10 ГБ данных в месяц

Политика конфиденциальности Sterling

Скорость иногда непостоянна

Щедрый объем данных Windscribe и стремление защитить вашу конфиденциальность делают его одним из лучших бесплатных вариантов VPN. ,В стандартной комплектации вы получаете 10 ГБ полосы пропускания в месяц и можете выбрать одно из десяти удаленных серверов с бесплатным Windscribe VPN, включая VPN в Великобритании, Гонконге, Германии, Канаде и США). Вам нужно только создать имя пользователя и пароль для регистрации (адрес электронной почты не является обязательным, но может пригодиться, если вы забудете свой пароль).

Windscribe не хранит журналы подключений, IP-метки или посещенные сайты; когда вы активно подключены к серверу, он сохраняет ваше имя пользователя, сервер, к которому вы подключены, и объем переданных данных, но они стираются в течение трех минут после завершения сеанса.

Если этого недостаточно, чтобы вас соблазнить, есть даже встроенный блокировщик рекламы и брандмауэр.

(Изображение предоставлено Speedify)5. Ускорение

Надежно, быстро, но забудьте о потоковой передаче

Поддерживается: Windows, Mac, Android, iOS, Linux | Серверов в наличии: 50+ | Лимит данных: 2 ГБ в месяц | Круглосуточная поддержка в чате без выходных: Нет

Отличная технология повышения производительности

Надежная защита конфиденциальности

В программном обеспечении мало элементов управления на низком уровне

Нет радости с Netflix или другими потоковыми сервисами