Что такое VPN, зачем это нужно

Вопрос, что такое VPN, волнует пользователей, которые заботятся о защите своих данных, работая в интернете. Технология, которая появилась для обеспечения сохранности корпоративных и правительственных сетей, в наши дни доступна многим. Расскажем подробнее о том, что такое VPN и как она работает.

Фото: flickr.com

Что такое VPN

Многие пользователи Сети знают о частных виртуальных сетях, называемых VPN. Вопрос, что такое частная сеть, требует пояснения. Интернет позволил корпорациям экономить на аренде офисных помещений, а работникам выполнять служебные задания, не выходя из дома.

В 1996 году компания Microsoft создала первую виртуальную сеть, которая предоставила возможность сотрудникам входить в корпоративную сеть удаленно. Так появилась первая в мире VPN.

Идею по достоинству оценили крупные корпорации и правительства многих стран. На сегодняшний день существует два типа VPN:

- Защищенные шлюзы, создающие зашифрованный туннель данных при подключении пользователя к Сети. Доступны любому человеку, имеющему доступ в интернет и необходимое программное обеспечение.

- Интранет — внутренние сети крупных корпораций или правительственных организаций. Интранет работает по такому же принципу, как и интернет, но доступ к сети имеет лишь авторизованный персонал. Так создается надежное соединение, позволяющее эффективно работать удаленным сотрудникам.

Принцип работы VPN прост. Любое устройство, предоставляющее доступ в интернет, имеет уникальный IP-адрес. При стандартном соединении с Сетью оно отправляет запрос на сервер с интересующим сайтом. Тот, в свою очередь, посылает устройству информацию запрошенного сайта. Параллельно на сервер поступает множество данных об отправителе.

Некоторые сайты собирают информацию о пользователях, которую в дальнейшем продают рекламодателям. Кроме того, данные, передаваемые от устройства к серверу, не защищены, а поэтому доступны третьим лицам.

Технология VPN, во-первых, создает специальный туннель, в котором информация зашифрована; во-вторых, добавляет в цепочку подключения еще один сервер.

Если при обычном соединении устройство передает данные непосредственно серверу с сайта, то при использовании VPN информация с устройства попадает сначала на VPN-сервер, с которого уже отправляется по запросу, составленному пользователем.

Фото: flickr.com

В результате:

- Устройство, с которого отправлен запрос, становится «невидимым» в Сети. Никто не знает о его местонахождении или IP-адресе.

- Данные, передаваемые с устройства, зашифрованы так, что являются недоступными ни провайдеру, ни системному администратору сети. Следовательно, и злоумышленники не могут их расшифровать и использовать.

Таким образом, пользователь, применяющий технологию VPN, остается анонимным в Сети и может не опасаться за сохранность своей конфиденциальной информации.

Читайте также: В каком году появился интернет в мире и в Казахстане

Для чего нужен VPN

Фото: pixabay.com

Как и любая технология, VPN имеет свои преимущества и недостатки. К преимуществам относят:

- Защита информации во время использования общественных сетей.

Wi-Fi-доступ в интернет — одна из самых распространенных дополнительных услуг, предоставляемых компаниями различного профиля — от общественного питания до торговли оборудованием или иными товарами.

Доступ в Интернет с любого устройства в большинстве мест не является проблемой. Но при использовании общественных сетей пользователь максимально уязвим. Его конфиденциальными данными могут воспользоваться злоумышленники, для которых получить доступ к общественной сети не проблема.

Поэтому специалисты не рекомендуют пользоваться интернет-банкингом, совершать оплату покупок, используя Wi-Fi-соединение вне дома. VPN решает эту проблему, шифруя данные при соединении с общественной сетью.

- Анонимность при посещении сайтов.

Технология VPN не позволит сайтам собирать информацию о пользователе. Последний, в свою очередь, получает возможность не оставлять информационный «след», посещая онлайн-казино, букмекерские конторы и другие социально не одобряемые ресурсы.

- Возможность обходить блокировки.

Отдельные сайты блокируют доступ к собственным ресурсам пользователям по географическому принципу. Например, Netflix, Rutube или Hulu не позволяют просматривать видео жителям отдельных стран.

Технология VPN позволяет выбрать регион, который будет виден сайту. Иными словами, у пользователя есть возможность самостоятельно определить, с сервера какой страны будет отправлен запрос на интересующий его сайт.

- Способ избавиться от ценовой дискриминации.

При онлайн-покупке билетов, бронировании отелей и прочих услуг сервер определяет цену, основываясь на информации, из какой страны или региона отправлен запрос.

Стоимость одной и той же услуги или товара может быть различной для жителей разных регионов. Например, жителям крупных столичных городов сервис покажет цену выше, чем клиентам из провинции. Также будет отличаться цена и для граждан разных государств.

Обеспечивая возможность выбрать регион подключения, VPN позволяет обходить ценовую дискриминацию и приобретать товары и услуги по выгодной цене.

Сегодня программы, обеспечивающие доступ в интернет посредством технологии VPN, доступны для всех устройств и программных оболочек от Windows до Linux, Android или iOs. При пользе и доступности стоит указать и недостатки VPN:

- Создавая дополнительную цепочку в соединении устройства и Сети, VPN может существенно замедлить скорость обмена данных. Иными словами, при таком способе подключения интернет может работать медленнее.

- Отдельные сайты могут ограничивать доступ к информации через VPN.

Если для владельцев необходимо собирать данные о посетителях в рекламных целях, то они будут стараться «фильтровать» доступ к информации для анонимных пользователей, использующих VPN-соединение. Сервер будет расценивать таких посетителей как нежелательных и блокировать обмен данными.

- Технология не обеспечивает полную анонимность. При использовании cookie устройство все равно будет оставлять информационный «след».

Фото: pixabay.com

VPN — полезная технология, которая обеспечит безопасность и сохранность данных, предоставит анонимность в Сети.

Вместе с тем она имеет ряд ограничений, которые снижают эффективность ее использования. Поэтому пользователь должен взвесить все плюсы и минусы, прежде чем ею воспользоваться.

Читайте также: Кто, когда и зачем придумал интернет

Не совсем обычное VPN соединение обычными средствами / Habr

Искал интересную тему, заслуживающую внимания, чтобы получить инвайт на Хаброхабре и вот нашёл. Такой особенный случай мне пришлось недавно реализовать.Постановка задачи: Получить доступ к узлам удалённой сети.

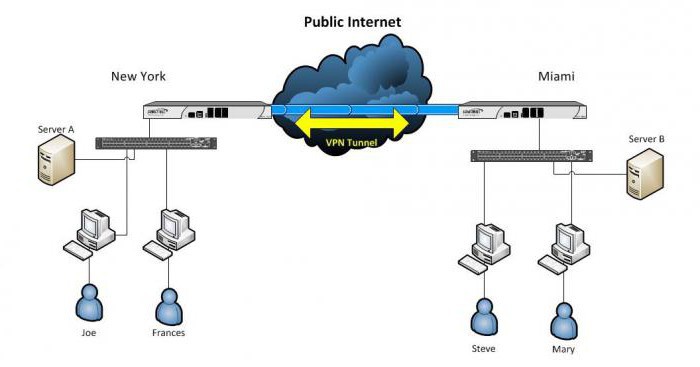

Здесь мы будем говорить о двух сетях, которые нужно объединить, одну из которых я буду называть «моя офисная сеть», а другую «удалённая сеть».

Системный администратор удалённой сети отказывается вносить наименьшие изменения, для подключения и единственное что можно сделать — это поместить своё оборудование в удалённой сети. Выход в интернет из этой сетиv4 производится через шлюз, который натит в мир. Нужно построить тоннель, между двумя офисами, чтобы узлы моей офисной сети могли получать доступ к узлам удалённой сети, при минимальных изменениях c обеих сторон.

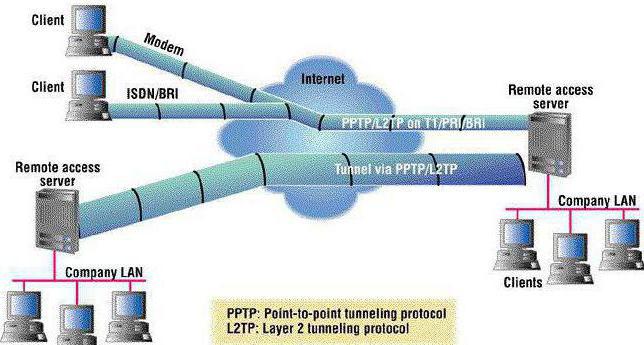

Для выполнения задачи объединения двух сетей и построения виртуального тоннеля нужно использовать Virtual Private Network. В ходе поиска подходящего варианта подключения, для себя разделил VPN на два вида: клиент-серверный вариант и равноправный. В следующих моментах заключается принципиальное отличие:

- В равноправном VPN, использующем глобальную сеть интернет, нужно иметь один реальный IP адрес, для каждого из узлов (минимум 2-ва узла). Здесь соединение может быть инициировано каждой из сторон (именно поэтому я так и обозвал его, равноправный), их может быть больше двух.

- В клиент-серверном варианте, использующем глобальную сеть интернет, нужен только один реальный IP адрес, для сервера. Соединение здесь происходит по требованию клиента, сервер всегда ожидает, клиентов может быть больше одного.

Примечание1: В обоих вариантах должно соблюдается одно из условий (для клиент-серверного варианта, только для сервера):

- A. VPN peer, должен находится непосредственно на шлюзе (должно быть установлено дополнительное ПО, или устройство должно быть способно устанавливать нужный тип VPN соединений).

- B. Если же нет возможности запустить VPN peer непосредственно на шлюзе, нужно его сконфигурировать так, чтобы он смог пропускать порт на другое устройство, настроенное как VPN peer.

Примеры VPN протоколов:

Клиент-серверный VPN:

- PPTP;

- L2TP;

- OpenVPN;

- PPPoE;

- …

Равноправный VPN:

Таким образом, становится очевиден выбор варианта — Клиент-серверный VPN. Так как менять со стороны клиента ничего не нужно в этом варианте.

Какой же из клиент-серверных вариантов выбрать?

И первое что приходит на ум — старый добрый PPTP. Недостатков в плане безопасности у него полно, хотя существуют его более продвинутые, новые, версии. Не смотря на огрехи в плане безопасности, у PPTP есть ещё одна очень не приятная особенность — это протокол GRE, используемый PPTP клиентом для установления соединения с сервером. В случае установки связи по схеме указанной в Примечании1.B оборудование которое производит перенаправление порта (Port Forwarding) должно уметь пропускать соединение по протоколу PPTP (Часто расположен в секции Application Level Gateway) через себя (Функция часто называется pass through PPTP, что с английского так и переводится пропустить PPTP через себя). Это связано с особенностями протокола и тем, что изначально PPTP не был рассчитан на работу через NAT. Если такой функции нет, то в этой схеме VPN канал установлен не будет по той простой причине, что сервер не увидит входящего запроса на соединение.

К счастью протокол OpenVPN лишен большинства выше перечисленных недостатков, не использует протокол GRE и был специально разработан с учётом особенностей сетей использующих NAT.

Немного об Open VPN: Работает на порту 1194, может использовать как TCP так и UDP протоколы. Протокол уровня приложения, по модели OSI.

Таким образом, выбор из этих протоколов стал тоже очевиден — OpenVPN. Конечно же, он не идеален и не панацея, но для этого случая подойдёт наилучшим образом.

Немного подрезюмируем.

Будем использовать OpenVPN сервер со стороны моей офисной сети (где я могу что-то менять, по большому счёту могу всё менять, просто не хочу) будет сервер, а со стороны удалённой сети будет клиент. Для того, чтобы сильно не менять схему своей офисной сети, в которой фаервол является аппаратным устройством (и у которого нет встроенного OpenVPN сервера), нужно поставить за ним устройство с OpenVPN сервером и пробросить на него порт 1194.

Теперь мы представляем, как будет устанавливаться связь между клиентом и сервером, но как узлы сети моего офиса смогут видеть узлы удалённой сети?

Чтобы не вносить изменения в маршруизаторы удалённой сети будем скрывать сеть моего офиса НАТом. Со стороны моего офиса, на маршрутизаторе, запишем маршрут, к удалённой сети через ВПН тоннель.

Недостатком маскирования, в данном случае, может стать, не возможность получения доступа узлов удалённой сети к узлам моего офиса, что в данном случае, скорее, преимущество.

Созревшая схема.

На схеме красным цветом отображен тоннель установленный клиентом к серверу, чёрным пунктиром отображен маршрут пакета от узла из моего офиса к узлу из удалённого офиса через тоннель.

На прокси-сервере 192.168.0.1-192.168.100.3 были добавлены маршруты: Route 10.0.0.0/8 192.168.100.2

Route 192.168.1.0/30 192.168.100.2

Здесь мы заворачиваем все пакеты, адресованные сети 192.168.1.0/30 и 10.0.0.0/8 на маршрутизатор 192.168.100.2-192.168.1.1. На этом же маршрутизаторе работает OpenVPN Server. Все пакеты по умолчанию пересылаются в интернет через шлюз 192.168.100.1-Real_1, а для сети 10.0.0.0/8 пересылаются через виртуальный канал, построенный в сети интернет на OpenVPN Client 192.168.1.2-10.1.1.2.

Для нормальной работы OpenVPN Server’а на шлюзе 192.168.100.1-Real_1 проброшен на него порт 1194.

На OpenVPN Client’е прописан адрес из удалённой подсети 10.1.1.2. Шлюз по умолчанию для него 10.1.1.1. Клиент устанавливает связь в интернет через реальный IP адрес Real_1. Для сети 192.168.100.0/24 прописан маршрут через 192.168.1.1-192.168.100.2 для того чтобы пакеты пришедшие из моего офиса благополучно вернулись обратно. Здесь же, на клиенте, установлено правило в файерволе (таблица NAT): пакеты, пришедшие из сети 192.168.100.0/24, маскируются (masquerading) под адрес из этой подсети (10.1.1.2).

Теоретическая проверка прохождения пакетов

Так пакеты из моей сети будут попадать в удалённую сеть и обратно в соответствии с правилами:

Пакеты, посланные узлом 192.168.0.123 из моего офиса в удалённую сеть 10.0.0.0/8 на узел 10.0.0.123 будут замаскированы шлюзом 192.168.0.1-192.168.100.3 под адрес 192.168.100.3 и по правилу направятся в маршрутизатор 192.168.100.2-192.168.1.1, откуда они перенаправятся через адрес 192.168.1.1 на адрес маршрутизатора 192.168.1.2-10.1.1.2, где они снова будут замаскированы под адрес 10.1.1.2, откуда благополучно дойдут до адресата 10.0.0.123. Адрес 10.0.0.123 пошлёт ответ 10.1.1.2-192.168.1.2, который отошлёт ответ с адреса 192.168.1.2 на адрес 192.168.1.1-192.168.100.2, который вернёт пакет с адреса 192.168.100.2 серверу 192.168.100.3-192.168.0.1, который передаст пакет обратно 192.168.0.123 с адреса 192.168.0.1.

Какое оборудование выбрать в качестве OpenVPN сервера и клиента?

Можно использовать обычный компьютер с установленной системой *nix и пакетом ПО OpenVPN.

А можно использовать специализированное оборудование. Так сложилось, что у меня были два Mikrotik RB450.

Настройка RB450 или почему я не тестировал PPTP.

Дело в том, что первый раз я пытался тестировать всё на PPTP, но клиент не мог установить связь с сервером, хотя с компьютера под Windows установить связь было возможно.

Обновление Mikrotik RB450 с версии 3.22 на 4.20:

Только с версии 3.25 или выше можно обновляться до 4.20, так написано на официальном сайте www.mikrotik.com/download.html#2.php.

Поэтому в разделе загрузки выбираем нашу систему, а в разделе Software выбираем Legacy. Здесь я выбрал последний релиз 3.30, который без лишних вопросов ставится поверх 3.22:

Делал по аналогии со статьей www.asp24antenna.com.ua/obnovlenie-s-328-os-na-routeros-40.

Открываем WinBOX заходим в files, перетягиваем туда файл прошивки 3.30, перезагружаемся и ждём двойного пика — всё прошивка уже стоит. Потом заходим в System>License и жмём обновить (роутер должен быть в это время подключён к сети интернет с настроенным DNS). После обновления снова скачиваем только уже новую прошивку и кидаем её в роутер, перезагружаемся — всё у нас самая новая прошивка! Провозился с обновлением обоих микротиков RB450 с версии 3.22 на 3.30 а потом на 4.20, но это не помогло и никак не исправило ситуации с PPTP 🙁

Решил строить сразу на OpenVPN.

По руководству этой стати wiki.mikrotik.com/wiki/OpenVPN я создал сертификаты и импортировал их. За подробностями обращайтесь к указанной статье. Опишу только ключевые моменты или те, которые вызывали трудности.

Создал аккаунт на CAcert.org, хотя это вовсе не обязательно, можно выдать самоподписанный сертификат.

На роутере, который будет OpenVPN server’ом, выполняем команды:

/certificate create-certificate-request

#Обязательно заполнить следующие поля:

passphrase:

(Your name) common name:#Мы получим два файла

certificate-request.pem

private-key.pem

Открываем файл certificate-request.pem копируем его содержимое (скопировать на компьютер, к примеру, по FTP или перетяните на рабочий стол из WinBOX’а) и вставляем в форму на сайте CAcert.org (нужна регистрация) Server Certificates>New, полученный ответ копируем в файл certificate-response.pem (нужно залить на OpenVPN server).

Теперь импортируем сертификаты в WinBOX:

System> Certificates> Import

сначала добавим certificate-response.pem

потом private-key.pem

После чего у добавляемого сертификата появится пометка KR. Если вместо неё вы видите QR, импортируйте private-key.pem ещё раз (мне помогло).

Теперь приступаем к созданию сервера (не забудьте поменять под свои нужды):

/ interface ethernet

set ether1 name="ether1"

#Этого можно и не делать

/ interface bridge

add name=»lan» arp=proxy-arp

#Внимание, этот аргумент важен arp=proxy-arp!

/ interface bridge port

add interface=ether1 bridge=lan

/ ip address

add address=192.168.1.1/24 interface=lan

#Это адрес сервера

/ ip pool

add name=»ovpn-pool» ranges=192.168.1.2-192.168.1.2

#В пуле будет только один адрес.

/ ppp profile

add name=»ovpn-profile» local-address=192.168.1.1 remote-address=ovpn-pool use-encryption=yes only-one=yes change-tcp-mss=default

#Странно, но это создается в / ppp %)

/interface ovpn-server server

set enabled=yes auth=sha1 netmask=24 certificate=cert1 max-mtu=1500 port=1194 cipher=aes256 keepalive-timeout=60 mode=ip require-client-certificate=no default-profile=ovpn-profile

#Важно выбрать mode=ip !

/ ppp secret

add name=»user-1″ service=pptp password=»123456″ profile=ovpn-profile

#Обязательно указывайте имя пользователя и пароль в кавычках!

На роутере, который будет OpenVPN Client’ом выполняем:

/interface ovpn-client

add name="ovpn-out1" connect-to=Real_1 port=1194 mode=ip user="user-1" password="123456" profile=default certificate=none cipher=aes256 add-default-route=no

#Вместо Real_1 поставьте реальный IP вашего OpenVPN сервера.

#Имя пользователя и пароль указываем в кавычках!

#Важно выбрать mode=ip !

/ip firewall nat

chain=srcnat out-interface=ether1 src-address=192.168.100.0/24 action=masquerade

#Маскируем адреса пришедшие с 192.168.100.0/24

#На этом всё 🙂

Лирическое отступление

Интересно отметить, что, теоретически, есть возможность установки ВПН соединения, не имея ни одного реального IP адреса. Аналог такого соединения – устанавливаемое голосовыми интернет месагерами типа скайп. Суть такого соединения состоит в том, что есть несколько узлов и один сервер. Каждый узел соединён с сервером, но когда узел1 хочет установить сеанс связи с узлом2, он запрашивает параметры установленного соединения на сервер узла2, у сервера, после чего «вклинится» вместо сервера, до разрыва установленного соединения и установит его напрямую. Это реализуется при помощи протокола SIP (Session Initiation Protocol). Именно по этому сервера Скайп не загружены промежуточным трафиком, генерируемым клиентами. Результат таких изысканий установки соединения ВПН тоннеля используя SIP контроль привёл по ссылке www.ietf.org/mail-archive/web/sipping/current/msg10092.html. К сожалению, широкого распространения эта идея не приобрела, не смотря на то, что существуют наброски VPN-SIP от IETF и также существует описание от ETSI TS 185 010 V2.1.1 (2009-07) (Нужно ввести «TS 185 010» и быть зарегистрированным членом ETSI чтобы прочесть документ).

Пример установки VPN соединения, используя SIP контроль:

Рис.1 Удалённый доступ к домашней сети.

Всё же существуют закрытые, программы с аналогичным функционалом, такие как Hamachi, Teamviewer, которые, вполне возможно, используют именно эту идею.

Только представьте, как преобразился бы мир, если бы он имел распространенный и стандартизированный протокол, по которому можно было бы установить VPN соединение, используя SIP контроль!

Что это такое — VPN для ПК, зачем нужно расширение, его подключение, как настроить на компьютере и телефоне, как пользоваться

Далеко не всем сайтам в интернете можно доверять. Иногда требуется обеспечить себе безопасный доступ в сеть. А после того, как в России начали блокировать сайты, возможность войти в сеть, маскируя своё присутствие, и вовсе стала необходимостью. Для этой цели и используется VPN — виртуальная частная сеть.

Принцип работы VPN-подключения

Термин VPN (Virtual Private Network) подразумевает использование защищённой сети внутри незащищённого интернета. Частная сеть VPN накладывается поверх вашего подключения, скрывая и защищая его. Подключение через VPN происходит по следующему принципу:

- Удалённый пользователь проходит процесс идентификации в VPN сети и проверку подлинности. После этого сеть VPN даёт ему права для работы в ней.

- Данные пользователя при передаче шифруются и поступают на сервер уже в зашифрованном виде.

- Когда пользователь устанавливает связь, происходит расшифровка его данных и соединение с желаемым сайтом.

На схеме наглядно представлено, как работает VPN-подключение

Таким образом, VPN сервер выступает, по сути, посредником между пользователем и открываемым сайтом, предоставляя к нему защищённый доступ. В зависимости от метода защиты соединения, VPN-подключение использует следующие порты:

- PPTP — стандартное «туннельное» VPN-подключение использует протокол 47 и TCP-порт 1723. Оно активно продвигается компанией Microsoft и используется при большинстве VPN-подключений.

- L2F — другой стандартный режим с поддержкой туннелей к нескольким адресам. Использует протокол 50 и UDP-порт 500.

- 443 TCP — этот порт рекомендуется открывать при организации своего индивидуального VPN-подключения. Он почти никогда не открывается автоматически.

Так как VPN-подключение не устанавливается в Windows по умолчанию, необходимые порты, скорее всего, будут закрыты. Но программа для VPN-подключения откроет их самостоятельно при первом запуске. Или вы можете открыть их вручную через брандмауэр. Для этого:

- Откройте брандмауэр Windows, например, при помощи панели управления. Другой вариант — ввести команду firewall.cpl в окне «Выполнить» (Win+R).

Введите команду firewall.cpl в окне «Выполнить» и подтвердите ввод, нажав кнопку OK

- Выберите строку «Дополнительные параметры» в левой панели окна.

Нажмите на строку «Дополнительные параметры» в левой панели брандмауэра

- В брандмауэре имеется окно «Правила для входящих подключений». Щёлкните по нему, а затем по строке «Создать правило».

Выберите строку «Создать правило» в дополнительных параметрах брандмауэра

- Дальше необходимо указать, какое именно правило вы хотите создать. Выберите пункт «Для порта» и нажмите «Далее».

Выберите раздел «Для порта» и нажмите кнопку «Далее»

- Выберите протокол и установите значение TCP. Затем введите номер порта (443) в окне диапазона и нажмите «Далее».

- Укажите, что разрешаете подключение и введите имя нового правила. После этого сохраните правило.

Аналогичным образом можно открыть и другие необходимые порты.

Видео: информация о VPN-подключении, изложенная простым языком

Преимущества и недостатки VPN по сравнению с прокси

Какие именно преимущества предоставляет VPN? Является ли подобное подключение наилучшим вариантом, или прокси-соединение имеет больше плюсов? Для ответа на этот вопрос рассмотрим положительные стороны VPN-подключения:

- Защита информации: при передаче через VPN информация шифруется, а значит не может быть перехвачена или зафиксирована в публичных сетях. В этом его основное отличие от прокси: при подключении через прокси шифрования данных не происходит, и данные защищены в меньшей степени.

- Сокрытие личности: в сети не узнают ваш IP адрес, что может быть полезно. Кроме того, скрыв IP адрес, вы можете обойти региональные ограничения. При этом мы настоятельно не рекомендуем использовать VPN-подключения для нарушения каких-либо законов вашей страны.

- Организация общей рабочей сети с зашифрованным через VPN подключением очень полезна в крупных компаниях для связи между устройствами сотрудников.

Эти преимущества тесно связаны с целями, для которых обычно используется VPN. Но недостатки у VPN-подключения тоже имеются. Среди них:

- Замедление скорости: из-за шифрования и наличия сервера, который выступает посредником, скорость доступа к сайтам существенно снижается. В итоге даже при высокой скорости подключения к интернету вы можете иметь довольно медленное интернет-соединение. Впрочем, и при соединении через прокси скорость может значительно уменьшиться в зависимости от местоположения сервера.

- Дороговизна: стабильный и быстрый VPN-сервер стоит весьма дорого, а бесплатные решения обычно совсем неэффективны. С прокси примерно такая же ситуация — бесплатные решения годятся только для самых простых и недолгих задач.

- Сбои и разрывы связи: в зависимости от степени нагрузки и качества сервера VPN-подключения могут сбоить или прерываться. Это сильно раздражает и затрудняет работу в сети.

- Трудности настройки: иногда могут возникнуть проблемы с настройкой VPN-подключения. Настроить прокси-соединение проще.

Таким образом, VPN безопаснее, чем прокси, хотя и сложнее в настройке. Что касается скорости и стабильности, то тут всё зависит от способа подключения и выбранного сервера.

Польза от VPN-подключения

Для чего вообще подключают виртуальную частную сеть? Ответ зависит от того, где именно используется VPN-подключение. Наиболее часто реализуемые варианты:

- VPN-подключение на работе: VPN сеть позволяет организовать структуру связи и работу с данными, удобную для бизнеса. При помощи такого подключения можно связать головной офис компании и все филиалы в одну сеть для оптимизации бизнес-процессов. Кроме того, VPN используется для защиты данных. А если вы владелец VPN сервера, то можете отслеживать и контролировать рабочий трафик, например, закрывая доступ к определённым сайтам.

- VPN-подключение на домашнем устройстве: бесплатный VPN позволяет получить доступ к закрытым в вашей стране сайтам, беря все расходы на себя. Правда, информация о применении сервиса может использоваться его владельцами — например, для продажи рекламодателям. Но всё же его достаточно, чтобы совершать простые действия в сети и искать информацию. Если же вы хотите играть в онлайн-игры, недоступные в вашем регионе, или вам необходимо стабильное VPN подключение по другим причинам, то лучше использовать платный сервер.

- VPN-подключение на мобильном устройстве: для этих устройств тоже доступны бесплатные и платные VPN-решения. Используются они в основном для тех же целей, что и на компьютере, но скорость соединения обычно снижается ещё больше.

Настройка VPN-соединения

Как правильно подключиться к VPN? Есть всего два основных варианта:

- выполнить подключение к существующему серверу: вы можете подключиться к VPN серверу через расширение для браузера, специальную программу или мобильное приложение;

- создать собственный VPN-сервер для подключения.

Готовые решения для VPN-подключения через существующий сервер

Есть множество платных и бесплатных VPN-серверов, к которым можно подключиться при помощи расширения для браузера или специальной программы. Работа через расширения обычно проще и сводится к нажатию одной кнопки, но отдельные программы зачастую имеют больше возможностей.

Hotspot Shield VPN

Подключение к этому VPN серверу возможно как при помощи браузера, так и через установку специальной программы. Рассмотрим второй вариант, так как он может быть менее понятен для пользователя. Установка выполняется так:

- Загрузите программу с официального сайта или со сторонних ресурсов. Разумеется, загрузка с официального сайта безопаснее.

Нажмите кнопку «Установите Hotspot Shield» на официальном сайте

- После запуска исполняемого файла начнётся установка программы. Весь процесс автоматизирован и не требует участия пользователя, просто нажимайте кнопку Continue (далее).

- Сразу после установки откроется информационное окно программы. В нём видно, что бесплатно программу дают попробовать лишь на неделю, после чего от вас потребуют оплатить премиум подписку. Вы можете отложить её приобретение.

- После первого запуска программа будет отображаться у вас в трее. Если кликнуть по ней, то откроются подробные настройки, и вы сможете выбрать, через какой сервер подключиться.

Выберите, к серверу какой страны вы хотите подключиться

- Затем программа установит подключение, и вы можете начать использовать VPN-соединение.

В бесплатной версии для браузера отсутствуют ограничения по времени использования программы. Поэтому если VPN-соединение необходимо вам лишь для доступа к определённым ресурсам, то можно использовать расширение браузера, а не отдельную программу.

Программа Hotspot Shield доступна и на мобильных устройствах через специальное приложение

Touch VPN

Плагин Touch предназначен для простого создания VPN-соединения. Само название этого расширения указывает на то, что для его включения достаточно одного клика. Рассмотрим, как установить его в Google Chrome:

- В настройках браузера выберите пункт «Магазин Chrome».

Перейдите в окно настроек вашего браузера

- Укажите раздел «Расширения», а затем, при помощи поиска, найдите плагин Touch VPN.

Введите название расширения в поисковую строку

- Нажмите на клавишу «Установить» после выбора плагина.

Нажмите на клавишу «Установить» для установки расширения

- В правом верхнем углу окна браузера появится значок расширения. Если щёлкнуть по нему, вы увидите надпись Click to Connect. Нажатие на эту надпись включит или отключит VPN-подключение.

Про этот плагин можно ещё сказать следующее:

- вы можете загрузить версию для компьютера, а не для браузера, в магазине Microsoft Store;

Вы можете загрузить Touch VPN из магазина приложений Windows

- имеется приложение и для телефона, подключение в нём тоже выполняется в одно нажатие.

Вы можете установить Touch VPN на мобильное устройство

Браузер Opera с возможностью VPN-соединения

В браузере Опера имеется встроенный VPN. То есть вы можете использовать VPN-подключение, не устанавливая никаких дополнительных программ и расширений. Для его включения сделайте следующее:

- Перейдите в настройки браузера. Для этого откройте меню в левом верхнем углу окна и выберите пункт «Настройки».

- Затем откройте раздел «Дополнительно» в левой части экрана.

- Там вы найдёте пункт VPN. Установите маркер напротив пункта «Включить VPN». Программа по умолчанию не будет использовать VPN в поисковых системах, (чтобы ваши запросы проходили персонализацию в зависимости от местонахождения и вы не выглядели подозрительным для системы), но вы можете отключить эту возможность.

Включите VPN в настройках браузера Opera

- После включения слева от адресной строки появится надпись VPN. Нажав на неё, вы сможете выбрать местоположение сервера.

- Выбрав сервер, нажмите на переключатель в левом верхнем углу маленького окошка. VPN-подключение будет установлено, и вы получите безопасный доступ в сеть.

Для включения VPN достаточно нажать на соответствующую кнопку слева от адресной строки

VPN-подключение в браузере Opera предоставляется бесплатно и работает достаточно стабильно. Это хорошее решение, когда VPN-подключение необходимо вам лишь для доступа к сайтам.

Собственный VPN-сервер

Если не хотите использовать сторонние решения, то можно настроить собственный VPN-сервер. Но для этого придётся приобрести хостинг, на котором будет базироваться сервер, и правильно его настроить. Выполните для этого следующие действия:

- Выберите сайт хостинга. Если VPN нужен вам для обхода блокировки, то обратите внимание на то, чтобы хостинг был в другой стране.

- Проверьте тип сервера. Самый простой тип для наших целей — KVM, но нужно уточнить у технической поддержки, позволят ли вам использовать хостинг для создания VPN-соединения.

Выберите хостинг в зависимости от своих нужд

- Начните заполнять данные. Название и префиксы хоста могут быть абсолютно любыми.

- Локацию лучше установить поближе к вашему местоположению, если вам не нужен какой-то конкретный регион для снятия региональных ограничений.

- Операционная система хоста может быть любой, подойдёт, например, CentOS.

Введите данные для правильной настройки хостинга

- После того, как закончите настройки, вам останется лишь создать собственный сервер и подключить его к этому хостингу.

Создание сервера и открытие VPN-соединения можно осуществить при помощи разных программ, например, Putty. Рассмотрим, какие именно настройки следует прописать на сервере:

- в строке host name задать имя хоста, а когда потребуется указать ip — ввести ip-адрес вашего хостинга;

- протокол лучше оставить UDP;

- порт можно оставить по умолчанию — 1194;

- останется указать имя клиента — оно может быть любым.

После завершения настройки выполните подключение к серверу при помощи любой подходящей программы, например, Open VPN. После этого VPN-подключение заработает.

Подключитесь к VPN серверу при помощи программы OPEN VPN

Разница между IPSec VPN, MPLS VPN и SSL VPN

VPN-подключение можно организовать по-разному. Разные типы соединений предназначены для разных задач и имеют свои преимущества. Можно выделить следующие типы подключений:

- IPSec VPN — оптимален для организации удалённой работы. VPN-соединение устанавливается на уровне сети. Предназначен для работы в обычных программах и установки связи между компьютерами.

- MPLS VPN — масштабируемое VPN-соединение. Подходит VPN клиентам, которые находятся в одном адресном пространстве. Не имеет требований к клиенту, в отличие от других видов VPN-подключения.

- SSL VPN — подходит для защищённого удалённого доступа на работе или с домашнего компьютера. Это реализация VPN-соединения на уровне отдельного приложения. Предназначен для работы веб-приложений.

Риски при использовании VPN-подключения

Несмотря на то, что VPN применяется для безопасности в публичном интернете, его соединение может быть использовано и во вред пользователям. Обычно выделяют следующие риски:

- Владелец VPN-сервера будет сливать информацию: даже при использовании платного сервера вы не можете быть уверены, что его владелец сохраняет вашу анонимность. Ваши данные могут продаваться рекламодателям или быть выданы по запросу правительства. Поэтому не стоит думать, что VPN-подключение обеспечивает вам полную анонимность.

- Шантаж: вас могут начать шантажировать, исходя из содержимого сайтов, которые вы посещали. Мошенники пользуются тем, что вы не знаете законов, и пытаются потребовать от вас немедленной выплаты за неразглашение информации. Соглашаться платить ни в коем случае не нужно. При этом мошенники иногда утверждают, что само использование VPN является преступлением — это, конечно же, не так. VPN используют для защиты данных во множестве компаний.

- Ложные сайты: при помощи VPN мошенники могут перенаправлять ваши запросы на другие сайты. Таким образом они обычно пытаются выманить у вас данные для входа — пароли или пин-коды. Не стоит использовать непроверенные VPN-соединения.

Так как же избежать угроз? Изучайте информацию о VPN-сервере до подключения, не откликайтесь на подозрительно дешёвые предложения и игнорируйте требования мошенников.

Несмотря на то, что VPN используется в честных целях, в России его хотят запретить законом и заблокировать. Вызвано это тем, что при помощи VPN пользователи могут попасть на запрещённые в стране сайты. Но пока, подобные запреты существуют лишь в проектах, а их реализация маловероятна — закрытие VPN грозит убытками и многочисленными исками от множества компаний.

VPN-подключения используют все — от простых пользователей, до гигантских корпораций. Шифрование данных, доступ к закрытым сайтам и анонимность — вот основные преимущества VPN-соединения. И теперь вы знаете, как настроить и использовать его, а значит, ваши данные будут в безопасности.

что это, как создать подключение к бесплатному виртуальному серверу и настроить подключение

Virtual Private Network – это виртуальная частная сеть, которая используются для обеспечения защищенного подключения внутри корпоративных соединений и доступа в интернет. Главный плюс ВПН – высокая безопасность за счет шифрования внутреннего трафика, что важно при передаче данных.

Статьи по темеЧто такое VPN-подключение

Многие люди, когда сталкиваются с этой аббревиатурой, спрашивают: VPN – что это и зачем нужно? Данная технология открывает возможность создать сетевое соединение поверх другого. Работает ВПН в нескольких режимах:

- узел-сеть;

- сеть-сеть;

- узел-узел.

Организация частной виртуальной сети на сетевых уровнях позволяет использовать TCP и UDP протоколы. Все данные, которые проходят через компьютеры, шифруются. Это дополнительная защита для вашего подключения. Есть множество примеров, которые объясняют, что такое VPN-соединение и зачем его нужно использовать. Ниже будет подробно освещен данный вопрос.

Зачем нужен VPN

Каждый провайдер способен предоставить по запросу соответствующих органов логи деятельности пользователей. Ваша интернет-компания записывает все действия, которые вы совершали в сети. Это помогает снять провайдеру любую ответственность за действия, которые проводил клиент. Существует много ситуаций, при которых нужно защитить свои данные и получить свободу, к примеру:

- ВПН-сервис используется для отправки конфиденциальных данных компании между филиалами. Это помогает защитить важную информацию от перехвата.

- Если вам необходимо обойти привязку сервиса по географической местности. К примеру, сервис «Яндекс Музыка» доступен только жителям России и жителям бывших стран СНГ. Если вы русскоязычный житель США, то послушать записи у вас не получится. VPN-сервис поможет обойти этот запрет, подменяя адрес сети на российский.

- Скрыть от провайдера посещение сайтов. Не каждый человек готов делиться своей деятельностью в интернете, поэтому будет защищать свои посещения при помощи ВПН.

Как работает VPN

Когда вы задействуете другой VPN-канал, ваш IP будет принадлежать стране, где находится данная защищенная сеть. При подключении будет создан туннель между ВПН-сервером и вашим компьютером. После этого в логах (записях) провайдера будет набор непонятных символов. Анализ данных специальной программой не даст результатов. Если не использовать эту технологию, то проток HTTP сразу же укажет, к какому сайту вы подключаетесь.

Структура VPN

Состоит это подключение из двух частей. Первая называется «внутренняя» сеть, можно создать несколько таких. Вторая – «внешняя», по которой происходит инкапсулированное соединение, как правило, используется интернет. Еще существует возможность подсоединиться к сети отдельного компьютера. Производится соединение пользователя к конкретному VPN через сервер доступа, подключенный одновременно к внешней и внутренней сети.

Когда программа для VPN подключает удаленного пользователя, сервер требует прохождения двух важных процессов: сначала идентификации, затем – аутентификации. Это необходимо для получения прав пользоваться данным соединением. Если вы полностью прошли успешно эти два этапа, ваша сеть наделяется полномочиями, которые открывают возможность работы. По сути – это процесс авторизации.

Классификация VPN

Есть несколько видов виртуальных частных сетей. Существуют варианты по степени защищенности, способу реализации, уровню работы по модели ISO/OSI, задействованному протоколу. Можно использовать платный доступ или бесплатный VPN-сервис от Google. Исходя из степени защищенности, каналы могут быть «защищенными» или «доверительными». Последние нужны, если само по себе соединение обладает нужным уровнем защиты. Для организации первого варианта следует использовать следующие технологии:

Как создать VPN-сервер

Для всех пользователей компьютера есть способ, как подключить VPN самостоятельно. Ниже будет рассмотрен вариант на операционной системе Виндовс. Эта инструкция не предусматривает использование дополнительного ПО. Настройка проводится следующим образом:

- Чтобы сделать новое подключение, необходимо открыть панель просмотра сетевых доступов. Начните вбивать в поиске слова «Сетевых подключений».

- Нажмите на кнопку «Alt», в меню нажмите на раздел «Файл» и выберите пункт «Новое входящее подключение».

- Затем выставите пользователя, которому будет предоставлено соединение с этим компьютером через VPN (если у вас только одна учетная запись на ПК, то нужно создать обязательно пароль для нее). Установите птичку и нажмите «Далее».

- Далее будет предложено выбрать тип подключения, можно оставить галочку напротив «Интернет».

- Следующим шагом станет включение сетевых протоколов, которые на данном ВПН будут работать. Выставите галочки на всех пунктах, кроме второго. При желании можно установить конкретный IP, шлюзы DNS и порты в протоколе IPv4, но легче оставить автоматическое назначение.

- Когда кликните по кнопке «Разрешить доступ», операционка самостоятельно создаст сервер, отобразит окно с именем компьютера. Оно понадобится для соединения.

- На этом создание домашнего VPN-сервера завершено.

Как настроить VPN на Андроиде

Выше был описан способ, как создать VPN-подключение на персональном компьютере. Однако многие уже давно выполняют все действия при помощи телефона. Если не знаете, что такое VPN на Андроид, то все вышеописанные факты о данном типе подключения справедливы и для смартфона. Конфигурация современных аппаратов обеспечивает комфортное пользование интернетом на высокой скорости. В некоторых случаях (для запуска игр, открытия сайтов) используют подмену прокси или анонимайзеры, но для стабильного и быстрого подключения VPN подходит лучше.

Если вам уже ясно, что такое VPN в телефон, то можно перейти непосредственно к созданию туннеля. Выполнить это можно на любом устройстве с поддержкой Андроид. Производится подключение следующим образом:

- Зайдите в раздел с настройками, нажмите на раздел «Сеть».

- Найдите пункт под названием «Дополнительные настройки» и перейдите на раздел «VPN». Далее нужен будет пин-код или пароль, который разблокирует возможность создания сети.

- Следующий шаг – добавление VPN-соединения. Укажите название в поле «Server», имя в поле «username», установите тип подключения. Тапните по кнопке «Сохранить».

- После этого в списке появится новое подключение, которое можете использовать для смены своего стандартного соединения.

- На экране появится значок, который будет указывать на наличие подключения. Если по нему тапнуть, вам будет предоставлена статистика полученных/переданных данных. Здесь же можно отключить соединение VPN.

Видео: бесплатный VPN-сервис

VPN — Виртуальная Частная Сеть

VPN — Виртуальная Частная Сеть

Зачем нужен VPN? Принцип соединения и работы в сети

После обсуждения некоторых вопросов, связанных с безопасным подключением и анонимным доступом в сеть Интернет, некоторые пользователи прислали свои сообщения с просьбой объяснить в простой форме зачем нужен VPN и что это вообще такое. Начну с того, что аббревиатура VPN (Virtual Private Network) расшифровывается как внутренняя приватная сеть. То есть это отдельная защищенная сеть или туннель внутри незащищенной сети Интернет. Предлагаю рассмотреть технологию VPN на воображаемой модели.

Предположим, что вы решили дать безопасный удаленный доступ внештатным сотрудникам для работы с определенными ресурсами внутренней сети своего офиса. Создать такие условия можно тремя способами:

- Построить свой личный канал используя витую пару, оптоволокно или беспроводные технологии, но данный способ приемлем только для небольших расстояний в несколько сотен метров.

- Можно приобрести или арендовать канал у провайдера. В этом случае провайдер обеспечивает VPN прямым оптоволокном, L2-VPN или L3-VPN (услуга/сервис виртуальной частной сети). Данное предложение работает на неограниченное расстояние, но в зоне действия провайдера. Ценовая политика напрямую влияете на необходимое вам расстояния.

- Третий вариант позволяет использовать VPN туннель везде где есть доступ к сети Интернет. Достигается это посредством протокола туннелирования сетевых пакетов GRE или целым набором протоколов, обеспечивающих защиту данных IPSec.

Поскольку третий вариант очень удобен, он используется в большинстве случаев и именно о нем и пойдет речь далее. Прежде всего нужно сказать о преимуществах VPN и упомянуть для чего используется подобная защита. Первый и очень важный момент заключается в том, что данная технология позволяет шифровать передаваемый трафик между клиентами в сети Интернет при помощи VPN сервера.

Кроме этого, технология позволяет скрыть свой действующий IP-адрес и оставаться в сети анонимно, получить доступ к другой сети или скачать файл с сайта, где запрещены IP-адреса из определенных стран. То есть используя VPN вы для себя снимаете все ограничения в другой стране и вам будут доступны сайты, сервисы, порты и протоколы. Чтобы внести полную ясность, я разместил ролик от надежной компании [urlspan]HideMy[/urlspan], которая предоставляет OpenVPN, PPTP и L2TP VPN и услугами, которых я постоянно пользуюсь.

Сегодня большой популярностью пользуются открытые зоны Wi-Fi на улицах города, в кафе и гостиницах, где вы абсолютно бесплатно можете подключиться к беспроводной сети со своего ноутбука или смартфона и проверить почту, сделать покупку или войти в свой аккаунт социальной сети. Однако, использовать открытую и незащищенную сеть без VPN небезопасно, ведь в этом случае вы постоянно рискуете потерять пароли или конфиденциальные данные путем перехвата незащищенного трафика третьими лицами.

В принципе рядовому пользователю может и нечего скрывать, но вот в онлайн бизнесе без VPN никак не обойтись. Только что мы рассмотрели использование VPN с точки зрения прокси, поэтому о внутренней защищенной сети компании и о принципе работы VPN я продолжу рассказывать на примере офиса.

Как работает VPN соединение.

Итак, мы разобрались зачем нужен VPN, теперь поговорим о том, как он устроен. Представим, что у нас в главном офисе есть внутренняя сеть с сервером, к которому подключены компьютеры, а филиалы и внештатные сотрудники находятся в других городах. Чтобы обеспечить доступ к необходимым данным удаленным сотрудникам и при этом защитить передачу данных по сети Интернет, внутри главного офиса дополнительно устанавливается VPN сервер и подключается к основному серверу.

Между удаленным сотрудником и главным офисом по верх незащищенной сети интернет создают VPN туннель. Например, в простом варианте туннель представляет из себя VPN клиент, который устанавливается на компьютер сотрудника и VPN сервер, установленный в офисе. Теперь удаленный работник может посредством интернета авторизоваться в VPN сервере и получить доступ к предоставленной ему информации. При этом передача данных внутри туннеля будет защищаться путем шифрования и передаваемая, и принимаемая информация будет надежно защищена от посторонних лиц.

Предлагаю вам посмотреть короткий ролик о VPN туннеле. Несмотря на то, что он на английском языке, вы все равно без труда поймете его суть.

Надежность VPN трафика заключается в том, что даже если какие-то хакеры каким-либо образом смогут перехватить передаваемые данные, то расшифровать полученную информацию им будет очень нелегко. Угроза заражения вирусом VPN сети тоже ничтожно мала, при условии, что VPN сервер настроен правильно и он проверяет, какие данные входят во внутреннюю сеть офиса и выходят из нее.

Эта технология на самом деле работает гораздо сложнее, но в данной публикации цель стояла донести информацию о том, зачем нужен VPN и по какому принципу он работает на простом языке. Пока!

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Читайте также

Поделитесь в соцсетях:

0

0

Hideme в этом плане и не только очень выручает. Я уже довольно давно пользуюсь их услугами. Чаще использую на зарубежных ресурсах.

0

0

Очень удобно работать через ВПН, когда сеть ограниченная или же нет доступа к некоторым ресурсам в сети. Также помогает объединить несколько удаленных компов в одну сеть. Из дома всегда подключаюсь к корпоративному серверу для того чтобы воспользоваться служебными сервисами. Главное чтобы сервис был надежным и бесперебойным.

Как работает VPN-соединение?

Понятие частных виртуальных сетей, сокращенно обозначаемых как VPN (от английского Virtual Private Network), появилось в компьютерных технологиях относительно недавно. Создание подключения такого типа позволило объединять компьютерные терминалы и мобильные устройства в виртуальные сети без привычных проводов, причем вне зависимости от места дислокации конкретного терминала. Сейчас рассмотрим вопрос о том, как работает VPN-соединение, а заодно приведем некоторые рекомендации по настройке таких сетей и сопутствующих клиентских программ.

Что такое VPN?

Как уже понятно, VPN представляет собой виртуальную частную сеть с несколькими подключенными к ней устройствами. Обольщаться не стоит – подключить десятка два-три одновременно работающих компьютерных терминалов (как это можно сделать в «локалке») обычно не получается. На это есть свои ограничения в настройке сети или даже просто в пропускной способности маршрутизатора, отвечающего за присвоение IP-адресов и передачу данных.

Впрочем, идея, изначально заложенная в технологии соединения, не нова. Ее пытались обосновать достаточно давно. И многие современные пользователи компьютерных сетей себе даже не представляют того, что они об этом знали всю жизнь, но просто не пытались вникнуть в суть вопроса.

Как работает VPN-соединение: основные принципы и технологии

Для лучшего понимания приведем самый простой пример, который известен любому современному человеку. Взять хотя бы радио. Ведь, по сути, оно представляет собой передающее устройство (транслятор), посреднический агрегат (ретранслятор), отвечающий за передачу и распределение сигнала, и принимающее устройство (приемник).

Другое дело, что сигнал транслируется абсолютно всем потребителям, а виртуальная сеть работает избранно, объединяя в одну сеть только определенные устройства. Заметьте, ни в первом, ни во втором случае провода для подключения передающих и принимающих устройств, осуществляющих обмен данными между собой, не требуются.

Но и тут есть свои тонкости. Дело в том, что изначально радиосигнал являлся незащищенным, то есть его может принять любой радиолюбитель с работающим прибором на соответствующей частоте. Как работает VPN? Да точно так же. Только в данном случае роль ретранслятора играет маршрутизатор (роутер или ADSL-модем), а роль приемника – стационарный компьютерный терминал, ноутбук или мобильное устройство, имеющее в своем оснащении специальный модуль беспроводного подключения (Wi-Fi).

При всем этом данные, исходящие из источника, изначально шифруются, а только потом при помощи специального дешифратора воспроизводятся на конкретном устройстве. Такой принцип связи через VPN называется туннельным. И этому принципу в наибольшей степени соответствует мобильная связь, когда перенаправление происходит на конкретного абонента.

Туннелирование локальных виртуальных сетей

Разберемся в том, как работает VPN в режиме туннелирования. По сути своей, оно предполагает создание некой прямой, скажем, от точки «A» до точки «B», когда при передаче данных из центрального источника (роутера с подключением сервера) определение всех сетевых устройств производится автоматически по заранее заданной конфигурации.

Иными словами, создается туннель с кодированием при отправке данных и декодированием при приеме. Получается, что никакой другой юзер, попытавшийся перехватить данные такого типа в процессе передачи, расшифровать их не сможет.

Средства реализации

Одними из самых мощных инструментов такого рода подключений и заодно обеспечения безопасности являются системы компании Cisco. Правда, у некоторых неопытных админов возникает вопрос о том, почему не работает VPN-Cisco-оборудование.

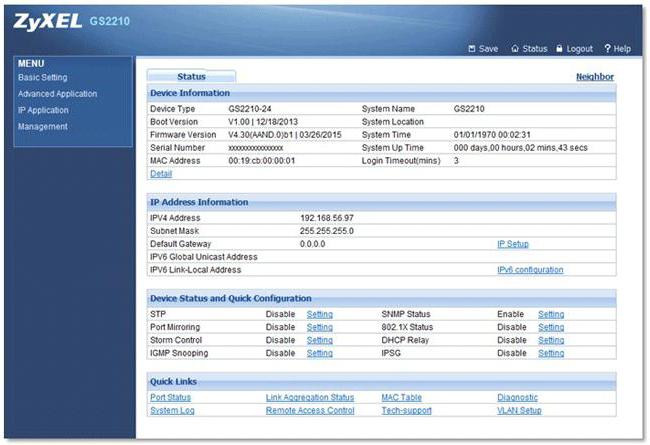

Связано это в первую очередь только с неправильной настройкой и устанавливаемыми драйверами маршрутизаторов типа D-Link или ZyXEL, которые требуют тонкой настройки только по причине того, что оснащаются встроенными брэндмауэрами.

Кроме того, следует обратить внимание и на схемы подключения. Их может быть две: route-to-route или remote access. В первом случае речь идет об объединении нескольких распределяющих устройств, а во втором – об управлении подключением или передачей данных с помощью удаленного доступа.

Протоколы доступа

Что касается протоколов, сегодня в основном используются средства конфигурации на уровне PCP/IP, хотя внутренние протоколы для VPN могут различаться.

Перестал работать VPN? Следует посмотреть на некоторые скрытые параметры. Так, например, основанные на технологии TCP дополнительные протоколы PPP и PPTP все равно относятся к стекам протоколов TCP/IP, но для соединения, скажем, в случае использования PPTP необходимо использовать два IP-адреса вместо положенного одного. Однако в любом случае туннелирование предполагает передачу данных, заключенных во внутренних протоколах типа IPX или NetBEUI, и все они снабжаются специальными заголовками на основе PPP для беспрепятственной передачи данных соответствующему сетевому драйверу.

Для TCP/IP вообще рекомендуется выбирать автоматическое получение основного адреса и предпочитаемого DNS-сервера. При этом задействование сервера прокси должно быть отключено (и не только для локальных адресов).

Аппаратные устройства

Теперь посмотрим на ситуацию, когда возникает вопрос о том, почему не работает VPN. То, что проблема может быть связана с некорректной настройкой оборудования, понятно. Но может проявиться и другая ситуация.

Стоит обратить внимание на сами маршрутизаторы, которые осуществляют контроль подключения. Как уже говорилось выше, следует использовать только устройства, подходящие по параметрам подключения.

Например, маршрутизаторы вроде DI-808HV или DI-804HV способны обеспечить подключение до сорока устройств одновременно. Что касается оборудования ZyXEL, во многих случаях оно может работать даже через встроенную сетевую операционную систему ZyNOS, но только с использованием режима командной строки через протокол Telnet. Такой подход позволяет конфигурировать любые устройства с передачей данных на три сети в общей среде Ethernet с передачей IP-трафика, а также использовать уникальную технологию Any-IP, предназначенную для задействования стандартной таблицы маршрутизаторов с перенаправляемым трафиком в качестве шлюза для систем, которые изначально были сконфигурированы для работы в других подсетях.

Что делать, если не работает VPN (Windows 10 и ниже)?

Самое первое и главное условие – соответствие выходных и входных ключей (Pre-shared Keys). Они должны быть одинаковыми на обоих концах туннеля. Тут же стоит обратить внимание и на алгоритмы криптографического шифрования (IKE или Manual) с наличием функции аутентификации или без нее.

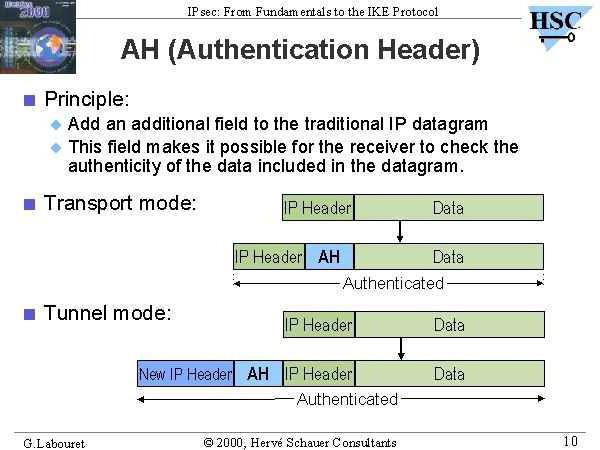

К примеру, тот же протокол AH (в английском варианте — Authentication Header) может обеспечить всего лишь авторизацию без возможности применения шифрования.

VPN-клиенты и их настройка

Что касается VPN-клиентов, то и здесь не все просто. Большинство программ, основанных на таких технологиях, используют стандартные методы настройки. Однако тут есть свои подводные камни.

Проблема заключается в том, что как ни устанавливай клиент, при выключенной службе в самой «операционке» ничего путного из этого не выйдет. Именно поэтому сначла нужно задействовать эти параметры в Windows, потом включить их на маршрутизаторе (роутере), а только после приступать к настройке самого клиента.

В самой системе придется создать новое подключение, а не использовать уже имеющееся. На этом останавливаться не будем, поскольку процедура стандартная, но вот на самом роутере придется зайти в дополнительные настройки (чаще всего они расположены в меню WLAN Connection Type) и активировать все то, что связано с VPN-сервером.

Стоит отметить еще и тот факт, что сам виртуальный сервер придется устанавливать в систему в качестве сопутствующей программы. Зато потом его можно будет использовать даже без ручной настройки, попросту выбрав ближайшую дислокацию.

Одним из самых востребованных и наиболее простых в использовании можно назвать VPN клиент-сервер под названием SecurityKISS. Устанавливается программа без сучка и задоринки, зато потом даже в настройки заходить не нужно, чтобы обеспечить нормальную связь для всех устройств, подключенных к раздающему.

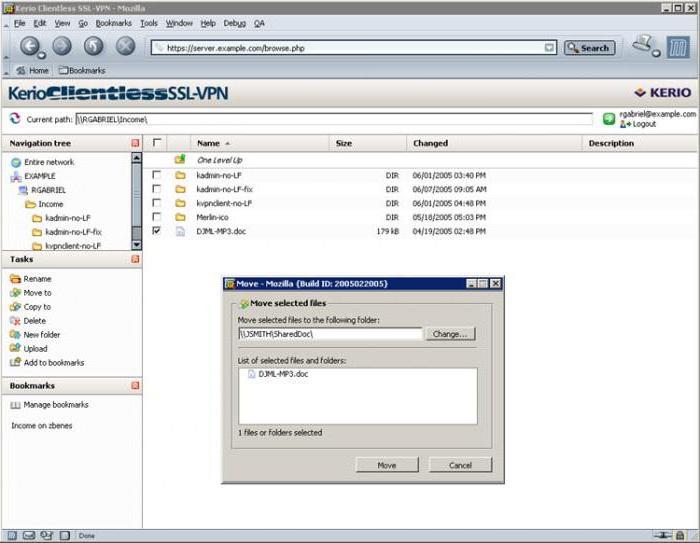

Случается, что достаточно известный и популярный пакет Kerio VPN Client не работает. Тут придется обратить внимание не только на настройки маршрутизатора или самой «операционки», но и на параметры клиентской программы. Как правило, введение верных параметров позволяет избавиться от проблемы. В крайнем случае придется проверить настройки основного подключения и используемых протоколов TCP/IP (v4/v6).

Что в итоге?

Мы рассмотрели, как работает VPN. В принципе, ничего сложного в самом подключении ли создании сетей такого типа нет. Основные трудности заключаются в настройке специфичного оборудования и установке его параметров, которые, к сожалению, многие пользователи упускают из виду, полагаясь на то, что весь процесс будет сведен к автоматизму.

С другой стороны, мы сейчас больше занимались вопросами, связанными с техникой работы самих виртуальных сетей VPN, так что настраивать оборудование, устанавливать драйверы устройств и т. д. придется с помощью отдельных инструкций и рекомендаций.