Переадресация вызовов сервисным кодом — Asterisk IP-телефония

В данной статье рассмотрим возможность переадресации всех вызовов со своего внутреннего номера на другие и обратно, используя модуль Call Forward и один сервисный код. Модуль Call Forward используется для переадресации вызовов с помощью сервисных кодов. Более подробно об используемых сервисных кодах в Asterisk можно узнать, перейдя на вкладку Feature Codes (Admin -> Feature Codes) или […]

В данной статье рассмотрим возможность переадресации всех вызовов со своего внутреннего номера на другие и обратно, используя модуль Call Forward и один сервисный код.

Модуль Call Forward используется для переадресации вызовов с помощью сервисных кодов. Более подробно об используемых сервисных кодах в Asterisk можно узнать, перейдя на вкладку Feature Codes (Admin -> Feature Codes) или прочитав о них в статье.

Рассмотрим

ситуацию, когда может потребоваться переадресация вызовов: имеется два

внутренних номера – наш и секретаря.

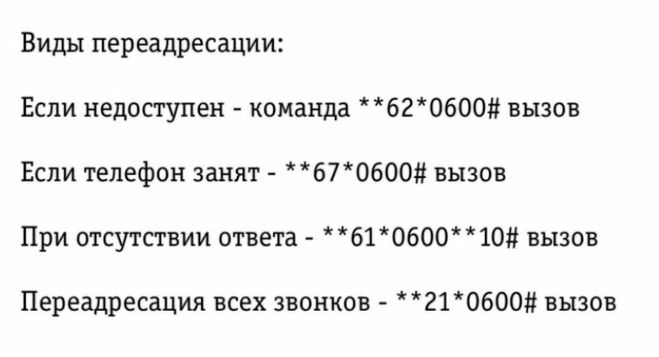

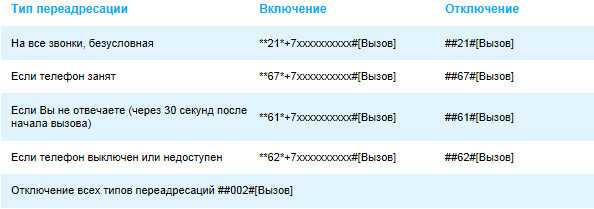

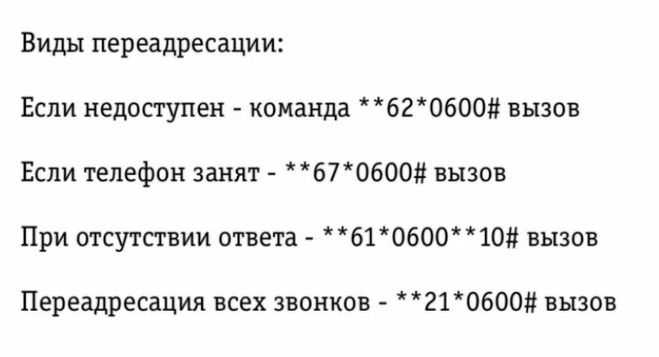

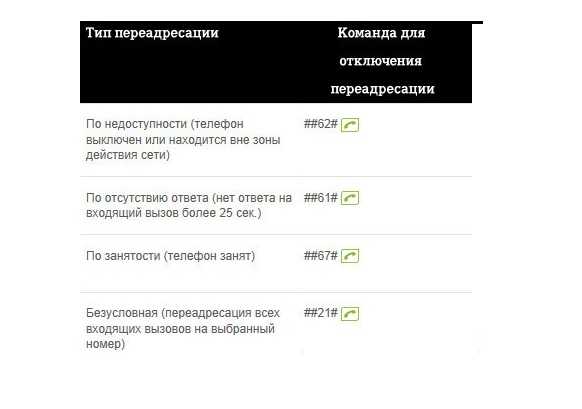

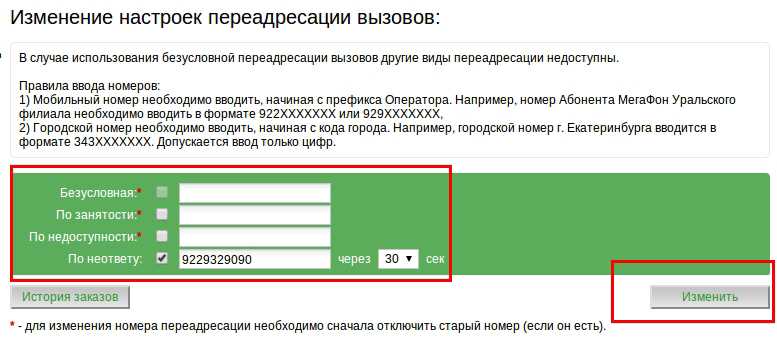

Однако, у данного модуля не один сервисный код, и каждый из них имеет своё определённое назначение. Например, можно выставить переадресацию звонков по занятости или недоступности телефона. Также на каждый сервисный код включения переадресации есть свой код отключения.

Постановка задачи

Использование

нескольких сервисных может быть неудобно. К тому же, не всегда есть время на

ввод номера, на который нужно переводить звонки. В связи с этим возникает

вопрос, возможно ли сделать один сервисный код для включения и отключения

переадресации вызовов на номер, который заранее известен.

Задача: используя один сервисный код включать и отключать переадресацию вызовов на заранее известный номер.

Реализация

Для реализации данной задачи понадобится сервисный код.

Откроем файл extension_custom.conf. Найти его можно по пути /etc/asterisk/. В файле пропишем следующий диалплан в контексте from-internal-custom:

exten => *1289,1,NoOp("Test Call Forward")

same => n,GotoIf($["${DB(CF/${CALLERID(num)})}" = ""]?activate:deactivate)

same => n(activate),NoOp("Activate CF")

same => n,Set(DB(CF/${CALLERID(num)})=0080)

same => n,Hangup()

same => n(deactivate),NoOp("Deactivate CF")

same => n,Noop(Deleting: CF/${CALLERID(num)} ${DB_DELETE(CF/${CALLERID(num)})})

same => n,Hangup()Подробно

рассмотрим прописанный диалплан. Используем сервисный код *1289 для включения и

отключения переадресации. Проверяем наличие переадресации для звонящего номера

в базе – за номер звонящего отвечает переменная ${CALLERID(num)}. Если переадресации нет,

переходим на метку activate и устанавливаем переадресацию вызовов на прописанный в

диалплане номер. Если переадресация уже существует, то переходим на метку deactivate – здесь осуществляется

удаление переадресации из базы.

Используем сервисный код *1289 для включения и

отключения переадресации. Проверяем наличие переадресации для звонящего номера

в базе – за номер звонящего отвечает переменная ${CALLERID(num)}. Если переадресации нет,

переходим на метку activate и устанавливаем переадресацию вызовов на прописанный в

диалплане номер. Если переадресация уже существует, то переходим на метку deactivate – здесь осуществляется

удаление переадресации из базы.

Вместо внутреннего номера, на который должна осуществляться переадресация, можно прописать мобильный.

После того, как диалплан был написан и сохранён, его необходимо применить. Делается это в консоли Asterisk. Для применения диалплана введём команду:

dialplan reload

Подробнее об основных командых Asterisk можно прочитать в статье: Справочник команд.

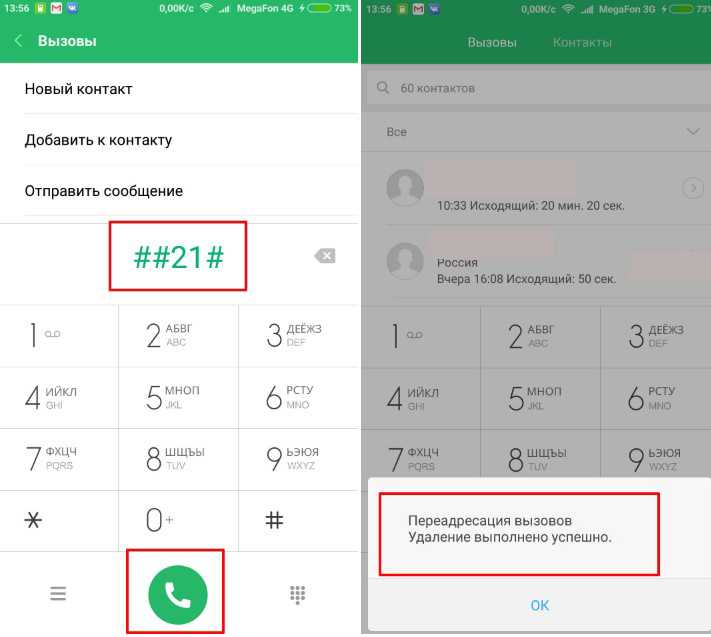

Пример работы

Наберём

с внутреннего номера созданный сервисный код *1289 и посмотрим, что в этот

момент будет видно в консоли Asterisk.

Из лога звонка видим следующее: с номера 0008 был совершён вызов на сервисный код. В связи с тем, что переадресация на данном номере не была включена, перешли по метке activate и выставили переадресацию всех звонков с номера 0008 на 0080. Так как 0080 в нашем примере является кастомным номером, при следующем вызове номера 0008 будет вызван мобильный номер.

Подробнее о внутренних номерах во FreePBX можно прочитать в статье.

Далее разберём несколько полезных команд для того, чтобы работать с Call Forwad из консоли.

Для того, чтобы проверить наличие переадресаций на АТС, в консоли Linux введём команду:

asterisk -rx 'database show' | grep CFНаличие переадресация на АТС

Проверить наличие переадресаций можно также в консоли Asterisk с помощью команды database show CF.

Для добавления новой переадресации перейдём в консоль Asterisk и воспользуемся командой:

database put CF 0007 0008

0007 – номер, с которого должна осуществляться переадресация;

0008

– номер, на который должна осуществляться переадресация.

После ввода команды должны получить сообщение в консоли: «Updated database successfully».

Добавление новой переадресации из AsteriskДля удаления переадресации воспользуемся командой:

database del CF 0007

Для создания переадресации указывается семейство, ключ и значение. Для удаления нужно указать только семейство и ключ.

При успешном удалении переадресации должны получить сообщение: «Database entry remove».

Удаление переадресации из базыВ данной статье мы рассмотрели возможность создания одного сервисного кода для включения и отключения переадресаций на внутреннем номере, а также разобрали основные команды для работы с базой Asterisk в семействе Call Forward.

Вам также могут быть интересны следующие статьи:

- Объединение нескольких Call Flow Control;

- Обзор модуля Follow Me на FreePBX.

Как исправить циклическое перенаправление на странице 🔄

Содержание:

- Что это такое

- Ошибка 301

- Основные причины возникновения

- Пути быстрого решения

- Как исправить ошибку на виртуальном хостинге

- Настройка редиректа на VDS Nginx+Apache

- Профилактические меры для браузера

- Сервисы для проверки циклических редиректов

- Работа с файлом .

htaccess

htaccess

Что это такое

Циклическое перенаправление на странице или циклический редирект, является бесконечным обращением браузера по адресу одной и той же страницы. В ряде случаев может происходить обращение на другой адрес, который, в итоге, опять приводит на запрашиваемую страницу.

Зачем убирать

- Для повышения скорости загрузки страниц сайта за счет отключения HTTPS-соединений.

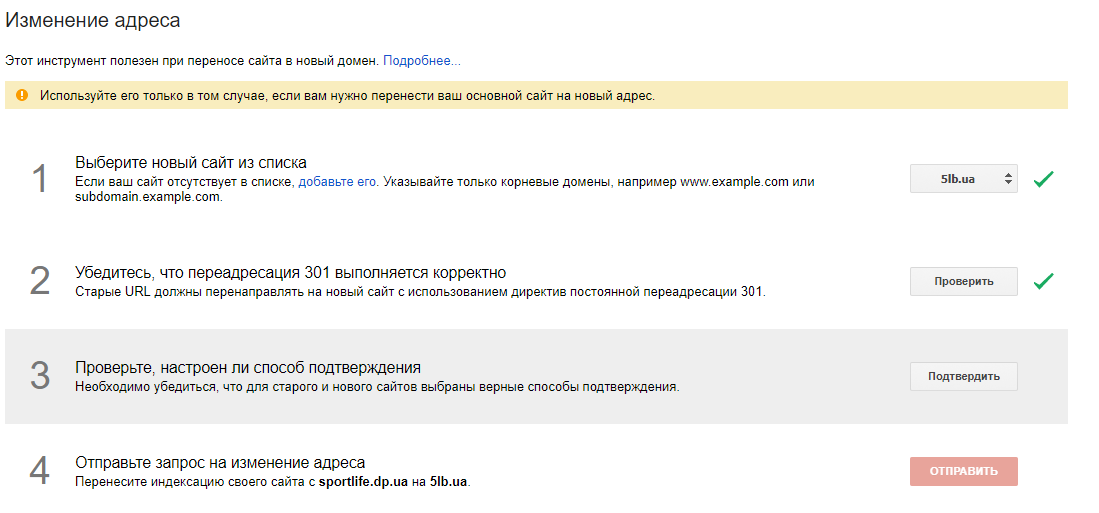

- Для быстрого перенаправления посетителей на новый ресурс при переносе сайта на новый домен.

Ошибка 310

В случае неполадок со стороны сервера, циклическая переадресация становится причиной ошибки. При открытии сайта может появиться сообщение – «на этой странице обнаружена циклическая переадресация» что может служить сигналом о наличии ошибки 310.

310 (net::ERR_TOO_MANY_REDIRECTS)

Помимо этого, данная ошибка может появиться при использовании определённого браузера.

Основные причины возникновения

- Технические работы на сервере на некоторое время могут привести к возникновению ошибки. После их завершения, как правило, сайт быстро восстанавливает свою корректную работу. Если этого не произошло, в большинстве случаев, со стороны сервера были изменены настройки, отвечающие за переадресацию.

- Повышенная нагрузка на сервер при большом количестве посетителей, пытающихся одновременно получить доступ к странице. В результате сервер не выдерживает нагрузки и «падает» выдавая сообщение об ошибке.

- Некорректно выставленное время на устройстве, с которого выполняется вход на страницу. В большинстве случаев, браузер проводит автоматическую проверки времени на компьютере и сервере. При их несовпадении может возникнуть ошибка циклической переадресации.

- Большой объем данных сохранённых в кэше и cookie браузера.

- Запрет на сохранение cookie сайтов в браузере.

- Циклическое перенаправление и установка CMS

- В панели управления хостингом и в файле .htaccess одновременно указана переадресация на HTTPS.

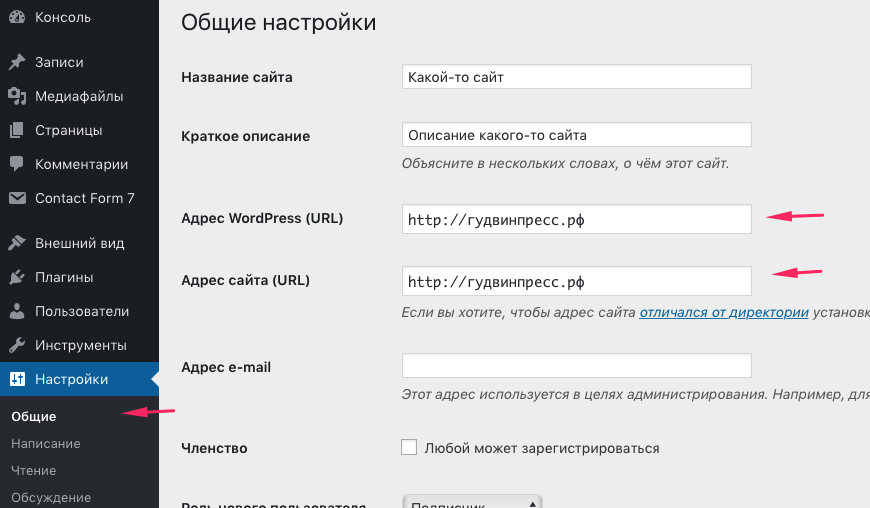

- Ошибка циклического перенаправления может возникнуть при некорректной установке или настройке CMS. Это относится как к популярным «движкам» – WordPress, Joomla, Opencart, или 1С-Битрикс так и к менее известным.

Пути быстрого решения проблемы

Опираясь на приведённые выше причины, исправить проблему циклической переадресации можно следующими способами:

- Если после технических работ на сервере доступ к странице не восстановился, следует обратиться в техническую поддержку. В случае внесения изменений в настройки сервера, специалисты ТП объяснят, что необходимо предпринять.

- При «падении» сервера из-за большого количества обращений, необходимо дождаться снижения потока посетителей, а также восстановительных работ по налаживанию корректной работы ресурса. В данном случае, желательно обращение в техническую поддержку для выяснения причины отсутствия доступа.

- Очистить cookie, кэш и историю посещений в браузере.

- В настройках безопасности браузера разрешить сохранять cookie сторонних сайтов.

- Наиболее радикальным решением является переустановка CMS. Если это не помогает необходимо обратиться в техническую поддержку хостинг-провайдера и получить инструкции по установке и настройке.

- Убрать переадресацию на HTTPS из файла .htaccess.

Как исправить ошибку на виртуальном хостинге

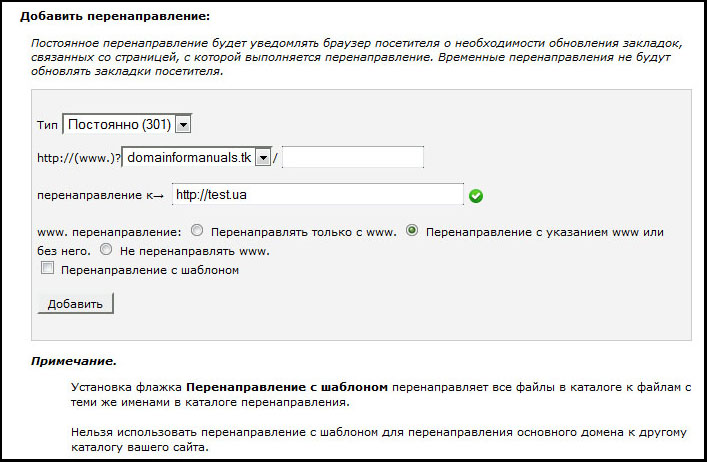

Данная ошибка возникает при наличии редиректа в файле «.htaccess» и включенном редиректе в ISPmanager. Подробнее о нем можно прочитать в статье «Что такое редирект» нашего блога. Для решения проблемы нужно проверить файл «.htaccess» на наличие редиректов с «http» на «https» с помощью изложенного ниже алгоритма.

- Перейти в ISPmanager, в разделе «WWW» выбрать «WWW-домены» и нужный домен. Затем нажать «Каталог» в верхнем меню для перехода к файлам сайта.

- Выбрать файл «.htaccess» одним нажатием и кликнуть «Изменить» в верхнем меню.

- Проверить файл на наличие редиректов. О возможных вариантах редиректов в «.htaccess» можно узнать здесь.

- Проверить включен ли редирект в настройках ISPmanager. В разделе «WWW» нажать «WWW-домены», выбрать нужный домен и кликнуть «Изменить» в верхнем меню.

- В появившемся окне проверить — установлена ли галочка на пункте «Перенаправлять HTTP-запросы в HTTPS». Данный пункт будет виден только, если включена галочка на пункте «Защищенное соединение (SSL)».

- В разделе «WWW» нажать «WWW-домены», выбрать нужный домен и кликнуть «Редиректы» в верхнем меню. Появится список с редиректами. Если редиректы отсутствуют, то он будет пустым.

- Если редирект включен в пунктах 1, 2 и 3, нужно убрать лишние редиректы оставив лишь один из них.

Настройка редиректа на VDS Nginx+Apache

При использовании Nginx+Apache может произойти зацикливание редиректа «с http на https». Данная проблема связана с тем, что подключение по 80 порту идет на Nginx, а за ним уже находится Apache. /(.*)$ https://$host/$1 permanent;

}

/(.*)$ https://$host/$1 permanent;

}

Поддержание браузера в рабочем состоянии

Браузер также часто становится причиной циклической переадресации. Для минимизации его влияния на возможность возникновения ошибки необходимо совершать ряд профилактических действий.

- Своевременно чистить историю и делать это не реже одного раза в неделю, при активном использовании браузера.

- Отключить неиспользуемые плагины и расширения.

- Регулярно обновлять браузер на сайте официальных разработчиков.

Как проверить наличие цепочки редиректов

Самый очевидный способ обнаружения — массовая проверка кодов статуса на всех страницах сайта. Сделать это можно с помощью удобных автоматизированных инструментов (redirect tracker), работающих в браузере или в качестве клиентского ПО.

Они функционируют по схожему принципу. Пользователю нужно всего лишь разместить в операционном окне ссылку на интересующий ресурсы, нажать «Старт» и дождаться результатов сканирования.

Популярные сервисы для отслеживания цепочек редиректов

Netpeak Spider- Язык: русский.

- Платно (с бесплатным пробным периодом).

- Помимо отслеживания цепочки редиректов, делает полный SEO-аудит сайта, включая выявление ошибок оптимизации.

- Анализирует крупные контентные сайты (более 100 000 страниц).

- Язык: русский.

- Бесплатно.

- Отслеживает полную цепочку перенаправлений.

- Получение IP-адреса сайта и отслеживание всех веб-ресурсов на этом адресе.

- Язык: русский.

- Бесплатно.

- Отслеживание всех типов редиректов.

- Получение полного URL-адреса коротких, рекламных или партнерских ссылок без перехода.

- Язык: русский.

- Бесплатно.

- Анализирует цепочку редиректов.

- Получение полного URL-адреса коротких, рекламных или партнерских ссылок без перехода.

- Язык: русский.

- Бесплатно (после регистрации).

- SEO-аудит сайта всех страниц сайта по 70 параметрам.

- Пошаговые рекомендации по исправлению найденных ошибок.

После того как страницы с кодами редиректов найдены, рекомендуется приступить к правке конфигурационного файла .htaccess.

Работа с файлом настроек каталогов

Для удобной настройки сервера используется файл .htaccess. С его помощью можно настроить правильные редиректы и значительно снизить риск возникновения циклической переадресации.

Перед настройкой, в файл обязательно вносится следующий код:

RewriteEngine On

После этого идут настройки основных редиректов, подходящие для различных серверов, в том числе Nginx и Apache.

Важно помнить, что прежде чем вносить какие-либо изменения в файл .htaccess необходимо сделать его копию и желательно бекап всего сайта.

Знак трубки вверху в телефоне

Самые интересные новости о технике Apple и не только.

Что означает значок трубки со стрелкой на айфоне? Как отключить?

iPhone частенько нас радует разными сюрпризами. Каждый раз можно узнавать что новое и интересное вне зависимости того, сколько вы пользуетесь этим девайсом.

На этот раз рассмотрим ситуацию, когда на вашем «айфоне» появился значок в виде трубки со стрелкой. Находится он обычно в правом или левом верхних углах.

Давайте разбираться, что значит этот странный значок и как его можно отключить.

Появилась трубка со стрелкой на айфоне — что это?

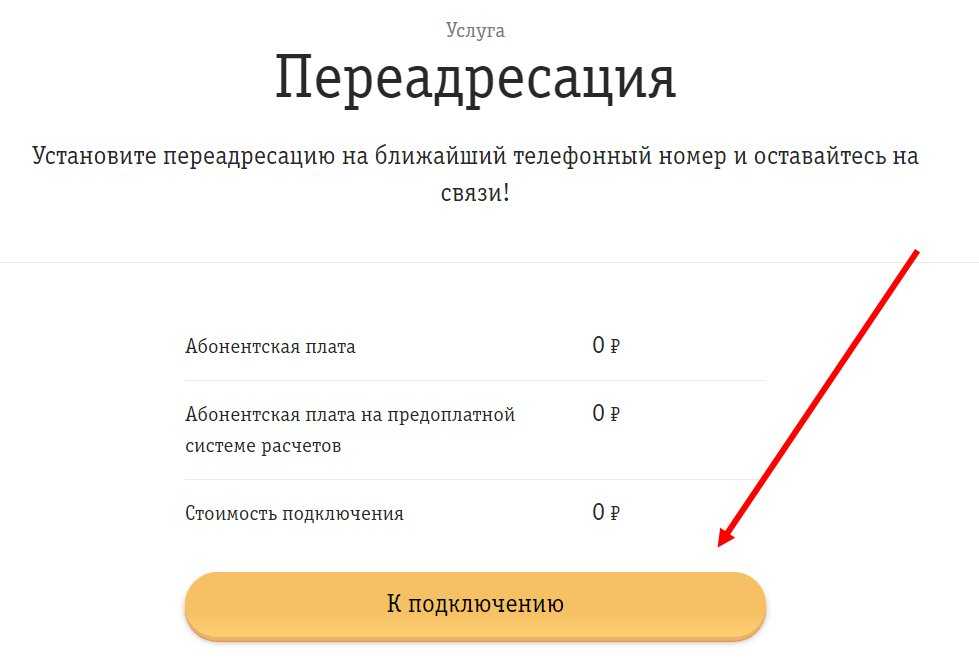

Первым делом — главное не паниковать. Ничего страшного в этом значке нету, ведь это его наличие на экране вашего iPhone означает, что у вас активна переадресация.

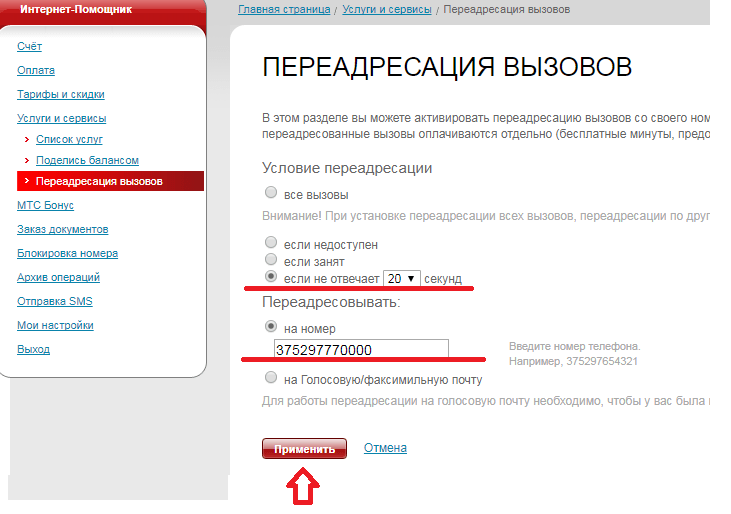

Если кто не знает, переадресация — это возможность переадресовывать входящие вызовы на другой номер. Например, вы можете перенаправить свои входящие звонки на свой второй телефон.

Например, вы можете перенаправить свои входящие звонки на свой второй телефон.

Случаев использования достаточно много: у вас разряжается телефон и вы знаете, что у вас не будет возможности его заряжать. Или просто вы не хотите носить с собой два телефона и просто перенаправляете все вызовы на один.

Как убрать значок трубки со стрелкой на айфоне?

Возможно вы включили эту функцию совершенно случайно и конечно хотелось бы её отключить. Я вам в этом помогу, просто следуйте инструкциям:

- Если используем сети GSM. Если вы не знаете, что такое CDMA, то наверняка вы используете GSM. Ведь именно этот стандарт мобильной связи используется большинством смартфонов.

В этом случае для отключения переадресации достаточно зайти в Настройки — листаем вниз и находим Телефон — Переадресация — отключаем ползунок, чтобы он перестал светится зеленым.

Если используем сети CDMA. Тут немножко сложнее. Обычно такой стандарт даже не использует SIM-карт и чаще всего такие номера используются для бизнеса.

Для отключения переадресации придется связаться с оператором, либо найти информацию такого рода на их официальном сайте. Просто для каждого оператора метод является уникальным.

На этот пожалуй можно и закончить статью. Ведь теперь вы понимаете, что обозначает трубка со стрелкой и как от неё избавится.

В iPhone существует множество функций, о которых большинство пользователей даже не догадывается. Не редко знакомство с такими скрытыми возможностями начинается после того, как пользователь натыкается на них случайно. Например, в верхней части экрана iPhone пользователи иногда обнаруживают значок в виде трубки со стрелкой и не понимая, что он означает, идут искать ответ в интернет.

Что означает значок трубка со стрелкой на iPhone

Если в верхней части экрана вашего iPhone отображается значок в виде трубки со стрелкой, то это означает, что у вас включена переадресация вызовов. Данная функция позволяет перенаправить все входящие звонки на другой номер телефона. При этом можно указать как номер мобильной связи, так и городской стационарный номер. Более того, вызовы можно перенаправить на номера сервисов Google Voice или Skype.

При этом можно указать как номер мобильной связи, так и городской стационарный номер. Более того, вызовы можно перенаправить на номера сервисов Google Voice или Skype.

Переадресация – это очень удобная функция, которая может использоваться в самых разных ситуациях. Например, для получения вызовов с рабочего и личного номера телефона на одном и том же устройстве. Также вы можете перенаправить входящие вызовы на голосовую почту или вообще на несуществующий номер телефона.

Но, при этом переадресация может использоваться для мошенничества. Злоумышленники могут воспользоваться данной функцией для того, чтобы получить доступ к вашим финансам. Обычно это выглядит как звонок от службы безопасности банка с просьбой внести определенные настройки в телефон. Если пользователь попадается на эту удочку и вносит требуемы настройки, то мошенники получают возможность принимать входящие вызовы, которые адресовались пользователю. Это позволяет получить доступ к онлайн-банкингу и вывести деньги. Поэтому, если вы не пользуетесь переадресацией, но наблюдаете значок в виде трубки со стрелкой, то эту функцию нужно отключить.

Поэтому, если вы не пользуетесь переадресацией, но наблюдаете значок в виде трубки со стрелкой, то эту функцию нужно отключить.

Как убрать трубку со стрелкой на iPhone

Для того чтобы отключить переадресацию вызовов и убрать значок трубка со стрелкой нужно зайти в настройки iPhone. Здесь нужно перейти в настройки приложения «Телефон».

Дальше открываем раздел «Переадресация»

И отключаем данную функцию.

После этого переадресация вызовов должна отключиться, а значок трубки со стрелкой должен исчезнуть с экрана.

Нужно отметить, что описанный выше способ отключения переадресации работает для GSM. Если у вас CDMA-версия iPhone, то для отключения данной функции нужно обратиться в техническую поддержку вашего мобильного оператора.

Что может означать иконка в виде телефонной трубки? Логично, что это что-то связанное с голосовыми вызовами. Есть несколько видов таких иконок с разными дополнительными деталями прямо на основной иконке: стрелка, значок «Вай-Фая», точки. Что означает каждая из них?

Что означает каждая из них?

Значок трубки телефона с иконкой «Вай-Фая»

Иконка говорит о том, что на смартфоне активен режим Wi-Fi Calling. Это технология для разговоров по телефону, которая использует вместо обычной сотовой связи ближайшую сеть «Вай-Фай», что очень удобно: там, где мобильная связь «хромает», сигнал подхватывается сетью «Вай-Фай», к которой подключён ваш телефон. Таким образом, нет прерываний в связи — вы не пропадаете для собеседника.

Эту технологию запустила ещё МТС в 2016 году. Сейчас с ней работают практически все операторы России. За неё не списываются дополнительно деньги — вы пользуетесь своими «родными» тарифами.

Телефон с «Вай-Фаем» показывает, что на устройстве включён Wi-Fi Calling

На каких телефонах эта иконка появляется

Раньше Wi-Fi Calling была доступна только для Samsung (Galaxy S7, S7 edge и других моделей), сейчас этим стандартом могут пользоваться владельцы телефонов таких марок:

- Apple iPhone 5c, 5s, 6, 6 Plus, 6S, 6S Plus, SE, 7, 7 Plus, 8, 8 Plus, X.

- Google Pixel, Pixel XL, Pixel 2, Pixel 2 XL.

- Nexus 5X, 6P.

- Nokia 3, 5, 8.

- Lumia 550, 650, 950, 950XL.

- Sony Xperia XZ1, Xperia XZ1 Compact.

- HTC 10, U11, U11 Life.

- BlackBerry Priv, Dtek 50, Dtek 60, KEYone.

- Huawei P10, P10 Lite, P10 Plus, P Smart, а также некоторые модели Alcatel, LG, Vivo, Honor.

Как отключить значок Wi-Fi Calling

Чтобы значок исчез, вам нужно выключить в настройках стандарт Wi-Fi Calling. Как это сделать на «Андроиде»:

- Зайдите в меню с настройками (иконка в виде шестерёнки на одном из рабочих столов).

- В блоке для беспроводных сетей кликните по «Ещё» (More).

- Отыщите в списке Wi-Fi Calling и с помощью тумблера на строке отключите опцию.

Тапните по More и отключите соответствующий пункт

Значок трубки со стрелкой вправо

Если на панели стоит вертикальная трубка и от неё идёт стрелка вправо, на вашем телефоне активна функция переадресации звонков. Это когда при звонке на номер вашей «симки» все вызовы перенаправляются на какой-то другой номер. Эта иконка характерна как для «Айфонов», так и для смартфонов на «Андроиде» разных производителей, то есть значок универсальный.

Это когда при звонке на номер вашей «симки» все вызовы перенаправляются на какой-то другой номер. Эта иконка характерна как для «Айфонов», так и для смартфонов на «Андроиде» разных производителей, то есть значок универсальный.

Трубка со стрелкой вправо отображается, если активен режим переадресации звонков

Как убрать этот значок

Если вам переадресация сейчас не нужна, отключите её, иначе на ваш телефон не будут поступать вызовы. Как это сделать на «Андроиде»:

- Откройте раздел настроек «Вызовы». Кликните по параметрам голосового вызова.

- Зайдите в меню своей «симки».

- Перейдите в пункт «Переадресация» и отключить опцию.

Зайдите в раздел «Переадресация вызовов»

Как выключить переадресацию на «Айфоне»:

- В настройках устройства перейдите в пункт «Телефон».

- Щёлкните по меню «Переадресация».

- С помощью специального тумблера справа отключите функцию.

Поставьте переключатель «Переадресация» в неактивное положение

Если трубка расположена горизонтально и над ней есть стрелка

Если вы видите на экране вверху горизонтально расположенную трубку телефона, а над ней изогнутую стрелку вверх, на вашем смартфоне есть пропущенный вызов. Значок стандартный для всех моделей смартфонов.

Значок стандартный для всех моделей смартфонов.

Трубка может не стоять, а лежать: если на ней ещё и стрелка сверху, значит, вы пропустили звонок от кого-то

Чтобы убрать иконку и посмотреть, кто же вам звонил, зайдите в приложение «Телефон» (иконка в виде той же трубки телефона на рабочем столе).

Значок трубки с точками внизу

Он означает, что на вашем смартфоне сейчас активна функция TTY. Она используется людьми, у которых есть проблемы со слухом и речью. Во время звонка вместо того, чтобы что-то произносить, люди пишут сообщения в чате разговора. Функция есть на некоторых моделях смартфонов на «Андроиде», но чаще всего её можно встретить именно на «Айфонах».

Значок трубки с точками внизу обозначает активный режим TTY для разговоров

Как убрать значок и выключить режим TTY

Как отключить функцию на «Андроиде»:

- Перейдите в приложение «Телефон». Кликните по иконке меню в правом верхнем углу (три точки). Выберите настройки.

В меню кликните по «Настройки»

Щёлкните по «Специальные возможности»

Выберите пункт «Телетайп выключен»

Что делать, если у вас «Айфон»:

- Откройте настройки.

- Перейдите в раздел «Телефон» (Phone).

- В блоке Calls («Звонки») щёлкните по тумблеру в строчке TTY, чтобы там отобразился статус Off.

В списке деактивируйте строчку TTY

Значок красной трубки с буквой A и зачёркнутым кругом

Если вы видите на панели красную трубку, а справа от неё букву А и перечёркнутый круг, значит, на вашем телефоне включён режим автоотклонения вызовов, которые приходят от номеров, заблокированных вами ранее. Если вы не включали этот режим, нужно его деактивировать, иначе можете пропустить важный звонок:

- Зайдите в приложение «Телефон». Тапните по трём точкам вверху справа. Выберите все настройки.

- Откройте блок «Чёрный/белый списки».

Зайдите в чёрный список в настройках вызовов

Значок простой серой трубки (или со стрелкой, направленной влево)

Он означает, что на ваш телефон поступает вызов или вы сейчас с кем-то разговариваете по телефону. Возможно, вы не заметили входящий вызов, который поступает сейчас на ваш смартфон из-за того, что на нём отключён звук. Смахните тогда вниз шторку — отклоните или примите вызов. Если оказалось, что это вы кому-то случайно звоните, нажмите на красную телефонную трубку, чтобы его отклонить.

Возможно, вы не заметили входящий вызов, который поступает сейчас на ваш смартфон из-за того, что на нём отключён звук. Смахните тогда вниз шторку — отклоните или примите вызов. Если оказалось, что это вы кому-то случайно звоните, нажмите на красную телефонную трубку, чтобы его отклонить.

Примите входящий вызов или отклоните его, если сейчас заняты

Значок серой трубки с иконкой паузы

Если на панели появилась трубка со значком паузы (две вертикальные линии) и вы обнаружили, что вы перестали слышать своего собеседника во время текущего телефонного разговора, вы поставили на удержание ваш вызов. Чтобы восстановить связь, просто кликните по иконке паузы в интерфейсе вашего разговора. Иконка должна находиться среди значков для записи разговора, активации видеозвонка и прочих.

Нажмите на кнопку паузы снова, чтобы выключить удержание

Значок зелёной трубки с громкоговорителем

Если вы увидели такой значок, значит, в текущем телефонном вызове вы включили режим громкой связи. Всё, что говорит ваш собеседник, выходит на встроенные или съёмные динамики телефона. Как вернуть прежний режим, чтобы звук выходил только из маленького динамика наверху: кликните по иконке рупора в интерфейсе текущего звонка.

Всё, что говорит ваш собеседник, выходит на встроенные или съёмные динамики телефона. Как вернуть прежний режим, чтобы звук выходил только из маленького динамика наверху: кликните по иконке рупора в интерфейсе текущего звонка.

Тапните по динамику в окошке звонка

Если вы увидели иконку трубки с «Вай-Фаем», у вас на телефоне включена опция Wi-Fi Calling (когда сигнал звонка идёт не через мобильную сеть, а через простой Wi-Fi). Если на панели появилась трубка со стрелкой справа, срочно зайдите в настройки телефона и отключите переадресацию. Иконка трубки с точками внизу означает активную опцию TTY (когда во время разговора можно отправлять текстовые сообщения).

Все, что вам нужно знать об автоматической переадресации электронной почты в Exchange Online

Мы понимаем, что у многих клиентов есть реальные бизнес-требования по настройке автоматической переадресации электронной почты. С другой стороны, пересылка электронной почты может привести к утечке данных. Например, если у нас есть скомпрометированная учетная запись, злоумышленник может создать правило пересылки для определенного почтового ящика, и пользователь может не знать, что его почта пересылается. Это очень распространенная тактика, используемая при компрометации учетных записей.

Например, если у нас есть скомпрометированная учетная запись, злоумышленник может создать правило пересылки для определенного почтового ящика, и пользователь может не знать, что его почта пересылается. Это очень распространенная тактика, используемая при компрометации учетных записей.

Поэтому администраторам важно знать все почтовые ящики, для которых включена переадресация, и куда перенаправляется почта. У нас есть различные аналитические данные и оповещения, которые помогают администраторам отслеживать такие действия, но профилактика всегда лучше, чем лечение. В этом сообщении блога мы решили пересмотреть (и обновить) различные элементы управления автоматической переадресацией, их совместную работу и то, как они могут помочь вам разрешить автоматическую переадресацию для пользователей, которым действительно нужна эта функция.

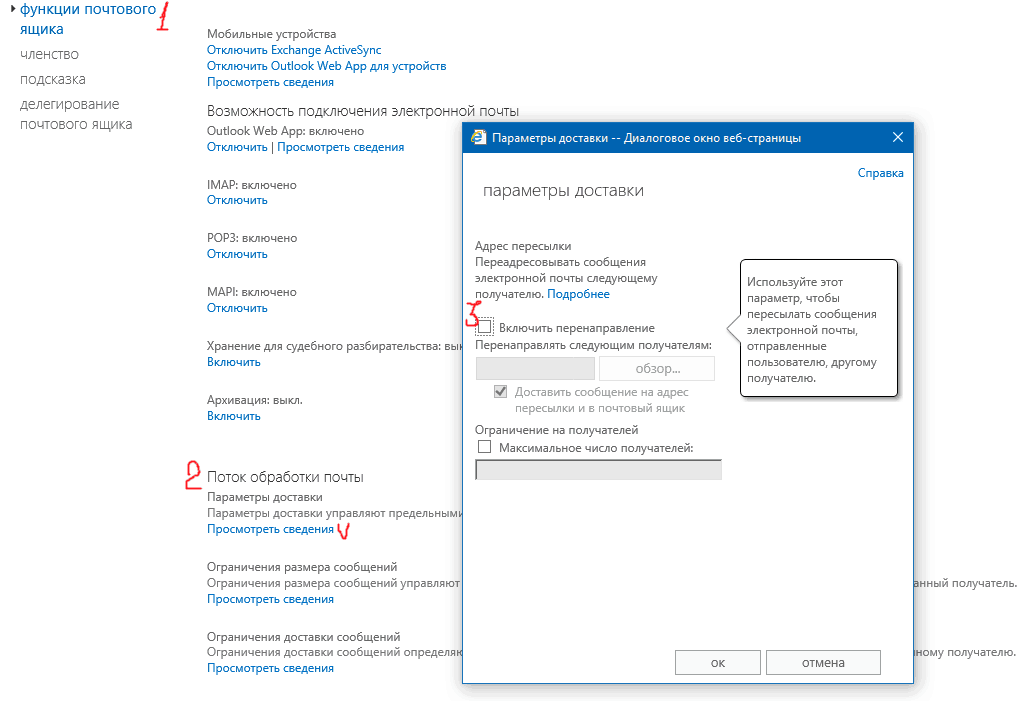

Различные способы настройки переадресации

Прежде чем обсуждать, как управлять автоматической переадресацией, давайте рассмотрим несколько различных способов настройки автоматической переадресации:

- Правило переадресации можно настроить с помощью мастера правил в Outlook на рабочем столе.

. Пользователь может установить эту автоматическую переадресацию из Outlook > Файл > Управление правилами и предупреждениями. В Outlook в Интернете это можно сделать с помощью правил для папки «Входящие». Правило пересылки, настроенное для общедоступной папки (с помощью помощника PF), работает аналогично правилу для папки «Входящие».

. Пользователь может установить эту автоматическую переадресацию из Outlook > Файл > Управление правилами и предупреждениями. В Outlook в Интернете это можно сделать с помощью правил для папки «Входящие». Правило пересылки, настроенное для общедоступной папки (с помощью помощника PF), работает аналогично правилу для папки «Входящие». - Пользователь также может настроить автоматическую переадресацию при создании правила «Нет на месте» в Outlook для настольных ПК. «Файл» > «Автоматические ответы (вне офиса)» > «Правила» > «Добавить правило» > «Переслать». Обратите внимание, что хотя ответы OOF отправляются только один раз для каждого отправителя, это правило будет пересылать электронные письма для каждого сообщения, пока включено OOF.

- С помощью Outlook в Интернете (OWA) пользователь также может установить параметр ForwardingSmtpAddress для почтового ящика. Эта опция доступна через «Настройки» > «Почта» > «Пересылка».

- Пользователи также могут настроить автоматическую переадресацию с помощью Power Automate (раньше назывался Microsoft Flow).

- Администраторы могут настроить переадресацию в свойствах почтового ящика из Центра администрирования Exchange. Этот параметр доступен в разделе «Управление параметрами обработки почты» в классической версии EAC или в свойствах пользователя в предварительной версии EAC. Настройка автоматической переадресации из свойств почтового ящика заполнит параметр ForwardingAddress в почтовом ящике.

- Администраторы также могут настроить переадресацию из Центра администрирования Microsoft 365. Настройка переадресации из Центра администрирования Microsoft 365 установит Параметр ForwardingSmtpAddress в почтовом ящике (но будет отображаться, если ForwardingAddress заполнен).

У администраторов есть несколько способов предотвращения и регулирования автоматической пересылки электронной почты за пределы организации:

Внешнее управление пересылкой электронной почты с использованием политики фильтрации исходящей нежелательной почты

Недавно выпущенная функция доступна на портале безопасности и соответствия требованиям в разделе получить точную страницу портала, перейдите сюда). Как вы видите на следующем скриншоте, есть три возможных варианта. Конфигурация по умолчанию — «Автоматическое управление системой». Другие варианты — «Выкл.» и «Вкл.». «Выкл.» означает, что автоматическая переадресация отключена, а «Вкл.» означает, что автоматическая переадресация включена.

Как вы видите на следующем скриншоте, есть три возможных варианта. Конфигурация по умолчанию — «Автоматическое управление системой». Другие варианты — «Выкл.» и «Вкл.». «Выкл.» означает, что автоматическая переадресация отключена, а «Вкл.» означает, что автоматическая переадресация включена.

Примечание. Если вы видите, что для параметра установлено значение «Автоматическое управление системой», скорее всего, вы вообще не настроили этот параметр. Для клиентов, у которых параметр оставлен на «Автоматическое управление системой», поскольку мы продолжаем повышать безопасность службы по умолчанию, этот параметр будет принудительно применяться и будет вести себя как «Выключено» (переадресация отключена). Этот процесс принудительного применения начался поэтапно, и очень скоро все клиенты получат этот параметр принудительно. Таким образом, «Автоматическое управление системой» будет вести себя как «Выкл.», и автоматическая переадресация не будет работать. Мы рекомендуем, чтобы все клиенты настроили политику в соответствии со своей организацией и включили внешнюю автоматическую переадресацию только для тех пользователей, которым она действительно нужна (оставив политику по умолчанию в отключенном состоянии, создав другую политику, которая разрешает переадресацию, а затем назначив ее для только определенные почтовые ящики). Если для вашего арендатора «Автоматическое управление системой» по-прежнему не блокирует переадресацию электронной почты, вам следует внести это изменение как можно скорее (как только оно будет).

Если для вашего арендатора «Автоматическое управление системой» по-прежнему не блокирует переадресацию электронной почты, вам следует внести это изменение как можно скорее (как только оно будет).

Преимущества этого метода:

- Он блокирует все типы автоматической переадресации, включая параметры почтового ящика ForwardingAddress и ForwardingSmtpAddress .

- Блокирует правила перенаправления, настроенные с помощью Outlook.

- Отчет о недоставке отправляется обратно в почтовый ящик, для которого настроена автоматическая переадресация на внешнего пользователя, если политика настроена на блокировку автоматической переадресации для этого почтового ящика. Отчет о недоставке будет содержать следующую диагностическую информацию: .

Удаленный сервер вернул ‘550 5.7.520 Доступ запрещен, ваша организация не разрешает внешнюю переадресацию. Пожалуйста, свяжитесь с вашим администратором для получения дополнительной помощи. АС(7550)’

- Проще настроить, и администраторы могут выборочно разрешать/блокировать внешнюю автоматическую переадресацию для нескольких или всех почтовых ящиков.

Недостатки этого метода:

- На данный момент пересылка с использованием Power Automate (Flow) не рассматривается. Чтобы заблокировать внешнюю переадресацию, настроенную с помощью Power Automate, выполните действия, указанные в нашей статье Элементы управления эксфильтрацией электронной почты для соединителей.

Блокировать автоматическую переадресацию с использованием удаленных доменов

Этот параметр доступен на вкладке «Поток почты» в новом предварительном просмотре Центра администрирования Exchange:

Преимущества этого метода:

- Этот параметр может блокировать правила автоматической переадресации, настроенные с использованием правил папки «Входящие» Outlook, а также Outlook в параметры сети (параметр ForwardingSmtpAddress)

Недостатки данного способа:

- Не блокирует переадресацию, заданную администратором из свойств почтового ящика с помощью EAC (параметр ForwardingAddress)

- Это блокирует автоматическую переадресацию на определенный удаленный домен.

Детального контроля нет — нельзя разрешать переадресацию для одних пользователей и блокировать для других.

Детального контроля нет — нельзя разрешать переадресацию для одних пользователей и блокировать для других. - Пользователь не уведомлен о том, что его автоматически переадресованное сообщение удалено, отказ (NDR) не отправляется.

Заблокировать автоматическую пересылку с помощью правила транспорта

Вы можете создать транспортное правило из Exchange Admin Center > Mail Flow > Rules для блокировки автоматической пересылки:

Преимущества этого метода:

- Позволяет детально контролировать условия и действия.

- Администраторы могут отправить сообщение об отказе (NDR).

Недостатки этого метода:

- Соответствует сообщениям с автоматической переадресацией на основе класса сообщения (IPM.note.forward). Пересылка веб-приложения Outlook (ForwardingSmtpAddress) или переадресация, заданная администраторами в свойствах почтового ящика (ForwardingAddress), имеют обычный класс сообщений (IPM.Note), поэтому правила транспорта не будут их блокировать.

- Трудно управлять, когда настроено слишком много правил транспорта.

Хотя на самом деле это не метод блокировки переадресации, он связан таким образом, что может помочь удалить параметры переадресации для пользователей, если они используют Outlook в Интернете.

Преимущества этого метода:

- В OWA пользователи просто не видят возможность настроить переадресацию в настройках своей почты

Недостатки этого метода:

- Не удаляет параметр на рабочем столе Outlook.

- Любая уже настроенная переадресация будет продолжать работать.

Обзор

Если вы хотите быстро сравнить различные методы, вы можете обратиться к следующей таблице:

Опция автоматической переадресации | Удаленный домен | Транспортное правило | Политика фильтрации исходящего спама |

Блокировать пересылку Outlook с помощью правил для папки «Входящие» | Да | Да | Да |

Блокировать переадресацию Outlook, настроенную с помощью правила OOF | Да | Да | Да |

Заблокировать настройку переадресации OWA (ForwardingSmtpAddress) | Да | № | Да |

Блокировка переадресации, установленная администратором с помощью EAC (ForwardingAddress) | № | № | Да |

Блокировка переадресации с помощью Power Automate/Flow | № | Да | № |

Получает ли отправитель отчет о недоставке, если автопереадресация заблокирована? | № | Да | Да |

Настройка и детальное управление | № | Да | Да |

Что произойдет, если автоматическая переадресация управляется в нескольких местах, упомянутых выше?

Мы часто сталкиваемся с вопросом, как все эти методы работают вместе? Что делать, если автопереадресация заблокирована одним из вышеперечисленных методов, но разрешена другим? Например, автоматическая переадресация заблокирована параметром удаленного домена или правилом транспорта, но разрешена политикой фильтрации исходящей нежелательной почты; что случается? Ответ на этот вопрос заключается в том, что ограничение в одном месте ограничит автоматическую переадресацию для всех.

Например:

- Автоматическая переадресация включена (разрешена) в политике фильтрации исходящего спама.

- Автоматическая переадресация отключена для удаленного домена.

Будет ли автоматически пересылаемое сообщение блокироваться удаленным доменом? Да, удаленный домен заблокирует автоматическую переадресацию, как и правило транспорта Exchange.

В зависимости от того, чего вы хотите достичь, вы можете использовать комбинацию вышеперечисленных функций. Универсального варианта нет. Вы можете реализовать все четыре варианта, если хотите, в зависимости от ваших требований. Например, опция удаленного домена управляет доменом получателя и удобна, если вы хотите ограничить автоматическую переадресацию для всех, кроме нескольких внешних доменов. С другой стороны, политики фильтрации исходящей нежелательной почты могут контролировать отправителя. Если вы хотите разрешить внешнюю автоматическую переадресацию только для нескольких почтовых ящиков (для пользователей с реальными бизнес-требованиями настроить автоматическую переадресацию) и заблокировать внешнюю автоматическую переадресацию для всех остальных, наиболее предпочтительна политика фильтрации исходящей нежелательной почты. Или вы можете использовать комбинацию этих двух параметров, если вы хотите разрешить автоматическую переадресацию только для нескольких почтовых ящиков и только для нескольких внешних доменов. Вот еще один пример, немного более сложный:

Или вы можете использовать комбинацию этих двух параметров, если вы хотите разрешить автоматическую переадресацию только для нескольких почтовых ящиков и только для нескольких внешних доменов. Вот еще один пример, немного более сложный:

Допустим, у вас есть следующие требования:

- По умолчанию автоматическая переадресация должна быть заблокирована.

- Автоматическая переадресация на внешний домен contoso.com должна быть разрешена для всех пользователей.

- Разрешить пользователям Jack и Jill также иметь возможность переадресовывать сообщения на northwindtraders.com, но не на других.

Для достижения этой цели существует несколько способов. Ниже приведено одно из таких решений:

- Оставьте новый внешний элемент управления переадресацией в разделе политики фильтрации исходящей нежелательной почты в положении «Вкл.».

- Отключить автоматическую переадресацию для домена по умолчанию * в настройках удаленного домена.

- Создайте новый удаленный домен для contoso.com и northwindtraders.com и разрешите автоматическую переадресацию для этих удаленных доменов.

- Создайте правило транспорта, чтобы заблокировать автоматическую переадресацию со всех адресов на northwindtraders.com, но сделайте исключение для пользователей Джека и Джилл.

- Поскольку правило транспорта не будет блокировать переадресацию, установленную с помощью Outlook в Интернете (параметр ForwardingSMTPAddress), вы можете использовать правило RBAC, чтобы запретить пользователям создавать настройку автоматической переадресации из OWA .

Но подождите, это еще не все!

Чтобы защитить вас от злоумышленников, если почтовый ящик пользователя скомпрометирован (и для которых внешняя автоматическая переадресация может быть включена без их ведома), недавно была выпущена новая политика оповещения о переадресации электронной почты, которая доступна в разделе «Политики оповещения» нашего отдела безопасности и соответствия. портал. Это называется «Подозрительная пересылка электронной почты». Это новое оповещение будет отслеживать все «сценарии пересылки» и определять, когда пользователь автоматизировал отправку сообщений за пределы организации. Как только мы обнаружим какую-либо подозрительную активность, мы будем уведомлять администратора клиента один раз в день, пока пользователь продолжает пересылать сообщения этому внешнему получателю. Эта политика имеет средний уровень серьезности. Предупреждение, создаваемое этой политикой, хотя и редко, может быть аномалией. Администраторы всегда должны проверять, не скомпрометирована ли учетная запись пользователя. Скриншот политики:

портал. Это называется «Подозрительная пересылка электронной почты». Это новое оповещение будет отслеживать все «сценарии пересылки» и определять, когда пользователь автоматизировал отправку сообщений за пределы организации. Как только мы обнаружим какую-либо подозрительную активность, мы будем уведомлять администратора клиента один раз в день, пока пользователь продолжает пересылать сообщения этому внешнему получателю. Эта политика имеет средний уровень серьезности. Предупреждение, создаваемое этой политикой, хотя и редко, может быть аномалией. Администраторы всегда должны проверять, не скомпрометирована ли учетная запись пользователя. Скриншот политики:

Образец уведомления отправлен администратору:

На этом все! Надеюсь, вы найдете это полезным. Я также хочу воспользоваться моментом, чтобы поблагодарить Майка Брауна и Нино Билича за рецензирование.

Arindam Thokder

Переадресация IP-адресов Linux — как отключить/включить с помощью net.

ipv4.ip_forward

ipv4.ip_forwardВ определенных сценариях может потребоваться настроить переадресацию IP-адресов Linux в системе Linux. Если сервер Linux действует как брандмауэр, маршрутизатор или устройство NAT, он должен быть способен пересылать пакеты, предназначенные для других пунктов назначения (кроме себя).

И наоборот, IP-переадресацию обычно следует отключать, если вы не используете одну из вышеупомянутых конфигураций. Как правило, вы не хотите, чтобы ваша система тратила пропускную способность или ресурсы на пересылку пакетов в другое место, если только она не предназначена для выполнения этой работы.

В этом руководстве мы рассмотрим пошаговые инструкции по включению или отключению IP-переадресации с помощью примеров командной строки. Вы можете применить эти команды к любому основному дистрибутиву Linux, включая такие популярные варианты, как Ubuntu и Red Hat. Вы увидите, как редактировать параметр net.ipv4.ip_forward, который определяет, включена или выключена переадресация IP для IPv4.

В этом уроке вы узнаете:

- Как проверить текущий статус переадресации IP

- Как включить или отключить IP-переадресацию

- Общие шаги по устранению неполадок для IP-переадресации

IP-переадресация Linux

| Категория | Требования, соглашения или используемая версия программного обеспечения |

|---|---|

| Система | Любой дистрибутив Linux |

| Программное обеспечение | н/д |

| Прочее | Привилегированный доступ к вашей системе Linux от имени пользователя root или с помощью команды sudo . |

| Соглашения | # — требует выполнения данных команд linux с привилегиями root либо непосредственно от имени пользователя root, либо с помощью команды sudo $ — требует выполнения данных команд linux от имени обычного непривилегированного пользователя |

Проверить текущий статус IP-переадресации

Большинство систем могут использовать команду sysctl , которая может применять переменные ядра. Таким образом, вы можете использовать следующую команду

Таким образом, вы можете использовать следующую команду sysctl , чтобы проверить, включена или отключена переадресация IP.

# sysctl net.ipv4.ip_forward net.ipv4.ip_forward = 0

В приведенном выше примере параметр ядра net.ipv4.ip_forward равен 0. Это означает, что он выключен. Если бы он был установлен на 1, это означало бы, что он включен.

Этот параметр также можно просмотреть в файле /proc/sys/net/ipv4/ip_forward в системах с systemd или любой другой системой инициализации.

# кошка /proc/sys/net/ipv4/ip_forward 0Проверка состояния IP-переадресации и включение настройки

Переадресация IP также известна как маршрутизация . Когда дело доходит до Linux, его также можно назвать IP-переадресация ядра , потому что он использует переменную ядра 9.0018 net.ipv4.ip_forward , чтобы включить или отключить функцию IP-переадресации.

Значение по умолчанию — ip_forward=0 . Следовательно, функция переадресации IP-адресов в Linux по умолчанию отключена.

Значение по умолчанию — ip_forward=0 . Следовательно, функция переадресации IP-адресов в Linux по умолчанию отключена.Включение или отключение переадресации IP-адресов

Вы можете использовать следующую команду sysctl для включения или отключения переадресации IP-адресов Linux в вашей системе.

# sysctl -w net.ipv4.ip_forward=0 ИЛИ ЖЕ # sysctl -w net.ipv4.ip_forward=1

Вы также можете изменить настройку внутри /proc/sys/net/ipv4/ip_forward , чтобы включить или выключить настройку.

# эхо 0 > /proc/sys/net/ipv4/ip_forward ИЛИ ЖЕ # эхо 1 > /proc/sys/net/ipv4/ip_forward

Использование любого из указанных выше методов не сделает изменение постоянным. Чтобы новый параметр сохранялся после перезагрузки, необходимо отредактировать файл /etc/sysctl.conf .

# судо нано /etc/sysctl.conf

Добавьте одну из следующих строк в конец файла, в зависимости от того, хотите ли вы, чтобы IP-переадресация Linux была отключена или включена соответственно. Затем сохраните изменения в этом файле. Настройка будет постоянной после перезагрузки. Параметр net.ipv4.ip_forward определяет, включена или выключена переадресация IP для IPv4.

Затем сохраните изменения в этом файле. Настройка будет постоянной после перезагрузки. Параметр net.ipv4.ip_forward определяет, включена или выключена переадресация IP для IPv4.

сеть.ipv4.ip_forward = 0 ИЛИ ЖЕ net.ipv4.ip_forward = 1

После редактирования файла вы можете запустить следующую команду, чтобы изменения сразу вступили в силу.

# sysctl -p

Устранение неполадок

Обратите внимание на команду sysctl , если служба в данный момент не запущена. Проверьте состояние sysctl с помощью этой команды.

$ systemctl статус sysctl

Служба должна сказать, что она активна. Если нет, запустите службу с помощью этой команды:

$ sudo systemctl запустить sysctl

В несистемных установках Linux проверка состояния sysctl будет другой. Например, OpenRC использует эту команду:

# rc-service sysctl status

Если вы успешно включили переадресацию IP-адресов Linux (подтверждено проверкой переменной ядра после перезагрузки), но вы по-прежнему не получаете трафик на целевые системы, проверьте правила FORWARD в iptables.

# iptables -L -v -n ... Цепочка FORWARD (политика ACCEPT 667 пакетов, 16724 байта) pkts bytes target prot opt in out source target

Ваша цепочка FORWARD должна быть либо настроена на ACCEPT, либо иметь список правил, разрешающих определенные соединения. Вы можете увидеть, достигает ли трафик цепочки FORWARD iptables, проверив количество пакетов и байтов, которые попали в цепочку. Если их нет, возможно, в вашей цепочке есть более высокие правила, блокирующие трафик.

Заключительные мысли

В этом руководстве мы увидели, как включить или отключить переадресацию IP в системах Linux, отредактировав переменную ядра. Методы здесь охватывают системы, которые используют systemd или какую-либо другую систему инициализации. Мы также узнали, как сделать изменения постоянными, а также общие шаги по устранению неполадок в случае, если IP-переадресация все еще не работает после изменения.

Помните, что в системах, не предназначенных для пересылки сетевого трафика, этот параметр всегда должен быть отключен. Это может защитить их от использования для маскировки трафика или потери важной пропускной способности и ресурсов для обработки и пересылки входящего трафика в другие пункты назначения.

Это может защитить их от использования для маскировки трафика или потери важной пропускной способности и ресурсов для обработки и пересылки входящего трафика в другие пункты назначения.

Пересылка строк и заголовков запроса

СодержаниеKrakenD — это шлюз API с политикой нулевого доверия , и когда дело доходит до пересылки строк запроса, файлов cookie и заголовков, вам необходимо определить, что разрешено.

Часть политики нулевого доверия подразумевает, что KrakenD не пересылает никаких неожиданных строк запроса, заголовков или файлов cookie. См. ниже, как установить правила переадресации.

Конфигурация для включения пересылки параметров

Вы можете изменить поведение по умолчанию в соответствии с вашими потребностями и определить, какие элементы могут передаваться от клиента к вашим бэкендам. Для этого добавьте следующие параметры конфигурации в определение конечной точки :

-

input_query_strings( array ): определяет точный список строк запроса, которым разрешено достигать бэкенда при передаче передано - Одиночный элемент star (

["*"]) в качестве значения параметров выше, пересылает все на серверную часть (безопаснее избегать этого параметра)

Параметры с учетом регистра

Списки input_query_strings и input_headers чувствительны к регистру . Например, запрос

Например, запрос ?Page=1 не пройдет на сервер, когда "input_query_strings": ["page"]

backend, а также User-Agent и Accept заголовки:

{

"версия": 3,

"конечные точки": [

{

"конечная точка": "/v1/foo",

"input_query_strings": [

"Предметы",

"страница"

],

"input_headers": [

"Пользовательский агент",

"Принимать"

],

"бэкенд": [

{

"url_pattern": "/каталог",

"хозяин": [

"http://some.api.com:9000"

]

}

]

}

]

} Прочтите ниже дополнительные подробности и примеры.

Пересылка строки запроса

Политика нулевого доверия подразумевает, что, например, если конечная точка KrakenD /foo' получает запрос /foo?items=10&page=2 , все его объявленные бэкенды также не увидят элементы или страница`, если не настроено иное .

Чтобы включить передачу строк запроса на ваш сервер, добавьте список input_query_strings в вашем определении конечной точки . Например, давайте перенаправим ?items=10&page=2 на серверную часть сейчас:

{

"версия": 3,

"конечные точки": [

{

"конечная точка": "/v1/foo",

"input_query_strings": [

"Предметы",

"страница"

],

"бэкенд": [

{

"url_pattern": "/каталог",

"хозяин": [

"http://some.api.com:9000"

]

}

]

}

]

} Список input_query_strings ведет себя следующим образом:

- Элементы списка пересылаются на ваш сервер при передаче single star element (

"input_query_strings":["*"]) вместо отдельных строк перенаправляет все на серверную часть

С этой конфигурацией, учитывая запрос типа http://krakend:8080/v1/foo?items=10&page=2&evil=here , бэкэнд получает элементов и страницы , но злой отсутствует.

Кроме того, если такой запрос, как http://krakend:8080/v1/foo?items=10 , не включает страницу , этот параметр просто отсутствует и во внутреннем запросе.

По определению, параметры строки запроса всегда необязательны, и пользователь может передать их подмножество, все или ни одного. Предположим, вы хотите, чтобы пользователь предоставил параметр строки запроса. В этом случае вы должны проверить его с помощью Common Expression Language (быстрее) или с помощью сценария Lua (медленнее).

Отправка всех параметров строки запроса

Хотя политика по умолчанию запрещает отправку нераспознанных параметров строки запроса, установка звездочки * в качестве имени параметра заставляет шлюз на пересылать любую строку запроса на серверные части :

{

"конечная точка": "/foo",

"input_query_strings":[

"*"

]

} Включение подстановочного знака загрязняет ваши серверные части , так как любая строка запроса, отправленная конечными пользователями или злоумышленниками, проходит через шлюз и влияет на внутренние серверные части. Мы рекомендуем сообщать шлюзу, какие строки запроса находятся в контракте API, и указывать их в списке, даже если список длинный, и не использовать подстановочный знак. Если решение состоит в том, чтобы использовать подстановочный знак, убедитесь, что ваши серверные части могут обрабатывать попытки злоупотреблений со стороны клиентов.

Мы рекомендуем сообщать шлюзу, какие строки запроса находятся в контракте API, и указывать их в списке, даже если список длинный, и не использовать подстановочный знак. Если решение состоит в том, чтобы использовать подстановочный знак, убедитесь, что ваши серверные части могут обрабатывать попытки злоупотреблений со стороны клиентов.

Обязательные параметры строки запроса

Если вашему бэкенду требуются обязательные параметры строки запроса , и вы хотите сделать их обязательными в KrakenD, единственный способ обеспечить это (без написания скриптов) — использовать заполнители {variable} в определение конечных точек. Обязательный означает, что конечная точка не будет существовать, пока параметр не будет передан. Например:

{

"конечная точка": "/v3/{канал}/foo",

"бэкенд": [

{

"хост": ["http://бэкенд"],

"url_pattern": "/foo?channel={канал}"

}

]

} Параметр является обязательным, так как если значение для канала не указано, сервер отвечает 404 .

С приведенной выше конфигурацией запрос к конечной точке KrakenD, такой как http://krakend/v3/iOS/foo?limit=10&evil=here , делает вызов к серверной части только с каналом Строка запроса:

/foo?channel=iOS

Тем не менее, input_query_strings также могут быть добавлены в эту конфигурацию, создавая особый случай необязательных и обязательных параметров! Вы будете передавать строки запроса, жестко закодированные в url_pattern и сгенерирован на основе пользовательского ввода. В этом странном случае, если пользователь передает один необязательный параметр строки запроса, объявленный в input_query_strings , то обязательное значение теряется. Обязательное значение используется, если запрос не содержит каких-либо известных необязательных параметров. Например:

{

"конечная точка": "/v3/{канал}/foo",

"input_query_strings": [

"страница",

"лимит"

],

"бэкенд": [

{

"хозяин": [

"http://бэкенд"

],

"url_pattern": "/foo?channel={канал}"

}

]

} С http://krakend/v3/iOS/foo?limit=10&evil=here серверная часть получает:

/foo?limit=10

Здесь нет обязательного канала ! Потому что объявлен необязательный параметр limit .

С другой стороны, http://krakend/v3/iOS/foo?evil=here выдает:

/foo?channel=iOS

Необязательный параметр не передан, поэтому используется обязательный.

Прочтите конечную точку /__debug/ , чтобы понять, как тестировать параметры строки запроса.

KrakenD не отправляет клиентские заголовки на серверную часть , если только они не находятся в списке input_headers . Список заголовков, отправляемых клиентом, которые вы хотите передать серверной части, должен быть записан в виде записи массива input_headers (или есть запись "*" ).

Клиентский запрос из браузера или мобильного клиента содержит множество заголовков , включая файлы cookie. Типичными примерами разнообразия заголовков, отправляемых клиентами, являются 9.0406 Host , Connection , Content-Type , Accept , Cache-Control , Cookie … и долго, долго и так далее. Помните, что если это явно не указано, KrakenD не пропустит их. Эта политика безопасности избавит вас от многих неприятностей.

Помните, что если это явно не указано, KrakenD не пропустит их. Эта политика безопасности избавит вас от многих неприятностей.

KrakenD будет действовать как независимый клиент, подключающийся к вашим бэкэндам, и будет отправлять заголовки со своими значениями:

-

Accept-Encoding -

Host -

Пользовательский агент(Krakend Version 2.0.6) -

X-Forwarded-For -

x-forwarded-host -

x-forwarded-host -

x-forwarded-host -

x-forwarded-host -

x-forwarded-v-via-via-via-via-via-via-v-in Агентнаходится вinput_headers)