Вирусы и трояны: чем опасны, как защититься

Что это? Вирусы трояны – изначально не совсем корректное название, так как к вирусам по большому счету данный тип вредоносного ПО не относится. Вирусы распространяются самостоятельно, трояны маскируются под что-то полезное и требуют инициации.

Как защититься? Самый простой способ не заразить компьютер, смартфон или любое другое устройств трояном – не ходить по незнакомым ссылкам в Интернете и тем более не скачивать оттуда «полезные» программы. Подробнее о типах троянов и способах защиты от них читайте в нашем материале.

В статье рассказывается:

- Описание вируса троян

- Виды вирусов троянов

- Способы защиты от троянов

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.Бесплатно от Geekbrains

Описание вируса троян

Это вредоносное программное обеспечение ассоциируют с мифологическим троянским конём. «Троянский конь» – важный элемент древнегреческого мифа о завоевании Трои. Осада города длилась долгое время, и греки не могли придумать способ, как переломить ситуацию. Тогда они построили из дерева красивого коня и перенесли его к воротам Трои в качестве подарка.

«Троянский конь» – важный элемент древнегреческого мифа о завоевании Трои. Осада города длилась долгое время, и греки не могли придумать способ, как переломить ситуацию. Тогда они построили из дерева красивого коня и перенесли его к воротам Трои в качестве подарка.

На самом деле внутри этой постройки скрывались греческие воины. Когда поселенцы осаждённого города занесли подарок внутрь, солдаты дождались наступления темноты и выбрались из коня, атаковав гарнизон Трои.

Вирусы трояны тоже используют маскировку, чтобы проникнуть в систему. Вредоносное ПО начинает свою разрушительную деятельность после внедрения в систему. Трояны наносят ущерб пользователям или программному обеспечению устройств. Есть много вредоносных программ такого типа, созданных для разных целей: от захвата контроля над заражённым устройством до получения конфиденциальных данных.

Описание вируса троянВпервые термин «троян» по отношению к вредоносному программному обеспечению был применён в 1974 году. Это случилось в ходе анализа существующих программ-вредителей в США. Термин широко распространился после 1980 года.

Термин широко распространился после 1980 года.

Самым первым компьютерным вирусом трояном, получившим огласку и вызвавшим общественный резонанс, был AIDS Trojan 1989 года. Злоумышленники использовали его следующим образом: по почте были разосланы дискеты, якобы содержащие в себе данные о больных СПИДом. Но это было не так.

На самом деле на дискетах была установлена программа-вредитель, которая проникала в систему компьютера и зашифровывала информацию о файлах, находящихся в ней. Затем программа предлагала жертвам отправить несколько миллионов долларов на почтовый ящик в Панаме, чтобы вернуть доступ к данным.

Ещё один классический пример трояна – программа FinFisher (или FinSpy). Это вредоносное ПО было разработано для шпионажа и сбора конфиденциальных данных. Оно способно получать доступ к веб-камерам и микрофонам для осуществления своих функций. FinFisher может отправлять файлы из поражённой системы в компьютер злоумышленника.

Изначально программу-вредитель продавали правоохранительным органам, но считается, что ей пользовались и диктаторы. FinFisher использует множество способов маскировки, что уменьшает шансы найти вирус. Он может выглядеть как обычное электронное письмо, поддельное обновление установленных приложений, а также инсталлятор различных программ с подтверждённой репутацией, например, браузеров или плееров для просмотра видео.

FinFisher использует множество способов маскировки, что уменьшает шансы найти вирус. Он может выглядеть как обычное электронное письмо, поддельное обновление установленных приложений, а также инсталлятор различных программ с подтверждённой репутацией, например, браузеров или плееров для просмотра видео.

Трояны могут наносить вред не только различным типам компьютеров, но и мобильным устройствам. Особенно часто атакам со стороны вирусов этого типа подвергаются телефоны на базе Android. Например, программы типа DoubleLocker. Они проникают в устройство, замаскировавшись под обновление Adobe Flash Player. После того, как пользователь скачает вирус, программа атакует системные файлы и заблокирует экран при помощи случайно выбранного пин-кода.

Затем программа-вредитель потребует перевести средства на счёт злоумышленника, чтобы получить возможность избавиться от вируса трояна и разблокировать устройство.

Виды вирусов троянов

Бэкдоры

Это самый простой, но в то же время и наиболее опасный тип вредоносного ПО. Бэкдор может открывать доступ в систему для загрузки других программ злоумышленников и увеличивать уязвимость устройства. При помощи этого вируса создаются зомби-сети, которые используются для атак. Они называются ботнеты. Бэкдоры способны отслеживать трафик устройства и выполнять вредоносные команды.

Бэкдор может открывать доступ в систему для загрузки других программ злоумышленников и увеличивать уязвимость устройства. При помощи этого вируса создаются зомби-сети, которые используются для атак. Они называются ботнеты. Бэкдоры способны отслеживать трафик устройства и выполнять вредоносные команды.

Эксплойты

Это особый тип программ, которые включают в себя код или данные, открывающие доступ к компьютерной системе через уязвимые места.

Руткиты

Такие трояны нужны для маскировки каких-либо действий или объектов в системе. Они затрудняют обнаружение вирусов, что позволяет увеличить длительность работы вредоносных программ с устройством.

Дропперы / Загрузчики

Самой известной программой этого типа является Emotet. Она не может выполнять какой-либо код на устройстве, но позволяет загрузить в него другие вирусы. При этом программам-загрузчикам необходимо подключение к сети, тогда как дропперы способны работать без доступа к интернету.

Трояны этих двух типов можно удалённо обновлять, что позволяет им оставаться в системе, даже если пользователь решит проверить свои устройства на вирусы. Кроме того, удалённая настройка позволяет добавить в программу новые функции.

Кроме того, удалённая настройка позволяет добавить в программу новые функции.

Банковские трояны

Такие программы встречаются очень часто. Банковские трояны созданы для получения доступа к чужим счетам и конфиденциальным данным, что позволяет преступникам присваивать денежные средства.

Как правило, при работе такого вредоносного ПО используется фишинг. Жертва перенаправляется на поддельную страницу для ввода данных аутентификации. Обезопасить себя от этого вируса достаточно просто. Нужно использовать для входа в банковскую систему официальное приложение банка, а не сомнительные ссылки.

Трояны, выполняющие DDoS-атаки

Трояны, выполняющие DDoS-атакиЭто вирусные атаки типа «отказ в обслуживании». На сервер обрушивается очень большое количество запросов. Обычно этот процесс реализуется при участии ботнетов, состоящих из взаимосвязанных компьютеров-зомби, на которые установлен вирус. При этом пользователю очень сложно догадаться, что на его систему оказывается воздействие, ведь устройство продолжает функционировать в обычном режиме.

В нужный момент ботнет активируется разработчиком и начинает свою деятельность. В июне 2020 года такой атаке подвергся сайт Аmazon. Скорость запросов составляла 2,3 терабайтов в секунду, что является рекордно большим значением. Компании удалось отразить эту интенсивную атаку и привести показатели к прежним значениям. Если бы злоумышленники добились успеха, то сайт перестал бы быть доступным для пользователей.

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про ITТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

pdf 3,7mb

doc 1,7mb

Уже скачали 19908

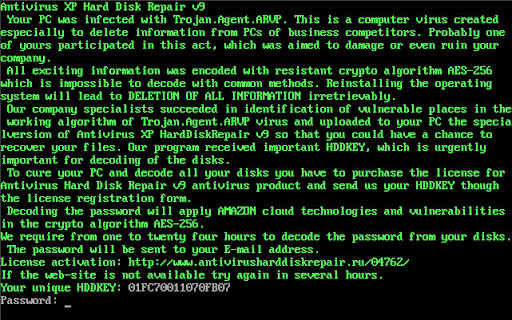

Трояны, имитирующие антивирусы

Что делают вирусы трояны этого типа? Они маскируются под антивирусную программу, не являясь ею. При запуске такого сервиса в устройстве обнаруживается множество вирусов, что вызывает страх у пользователя. Потом программа предлагает приобрести надёжную защиту от обнаруженных угроз, заплатив за неё.

При запуске такого сервиса в устройстве обнаруживается множество вирусов, что вызывает страх у пользователя. Потом программа предлагает приобрести надёжную защиту от обнаруженных угроз, заплатив за неё.

Если пользователь согласится на покупку, то его платёжные данные попадут к злоумышленникам и будут использованы для кражи средств со счетов. Как обезопаситься от такого вируса? Не переходите по сомнительным ссылкам, заявляющим об обнаружении угроз. Пользуйтесь проверенным антивирусным ПО.

Похитители игровых аккаунтов

Чем опасен такой вирус троян? Он представляет угрозу для активных пользователей онлайн-игр. Эта программа ворует учётные записи игроков.

Трояны, атакующие приложения для обмена мгновенными сообщениями

В настоящее время приложения наподобие Skype и ICQ утратили свою былую популярность. Однако нельзя утверждать, что новые программы, пришедшие им на смену, полностью защищены от проникновения вирусов. WhatsApp и Telegram тоже являются уязвимыми для программ-вредителей. В 2020 году уже был зарегистрирован случай распространение троянов через Telegram.

В 2020 году уже был зарегистрирован случай распространение троянов через Telegram.

Разработчики программ для обмена сообщениями должны постоянно совершенствовать свои приложения, чтобы оставаться защищёнными от фишинговых атак, но никто не может дать 100 % гарантии, что пользователи находятся в полной безопасности.

Злоумышленники постоянно разрабатывают новые, более совершенные виды вирусов. Например, вредоносная программа Skygofree может получать доступ к сообщениям в приложении WhatsApp, читать их и похищать данные.

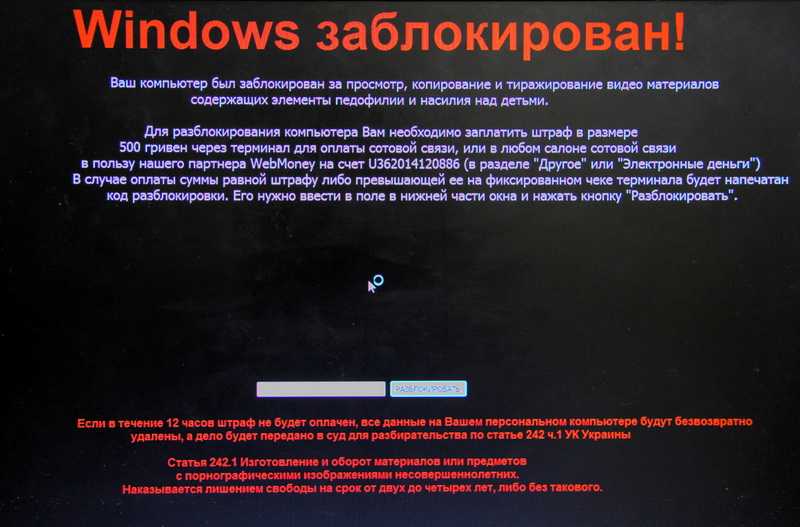

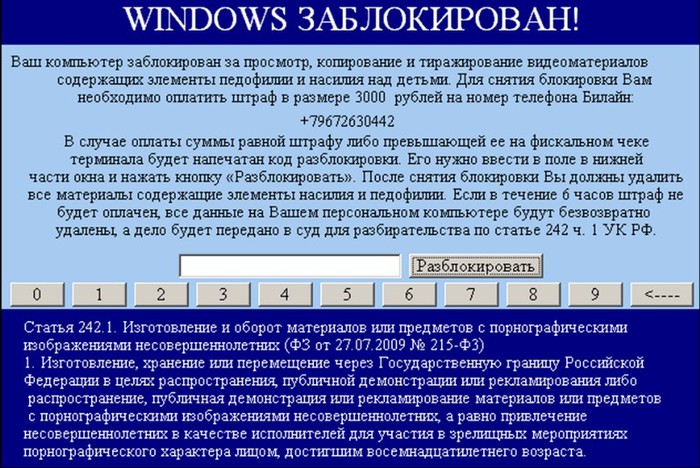

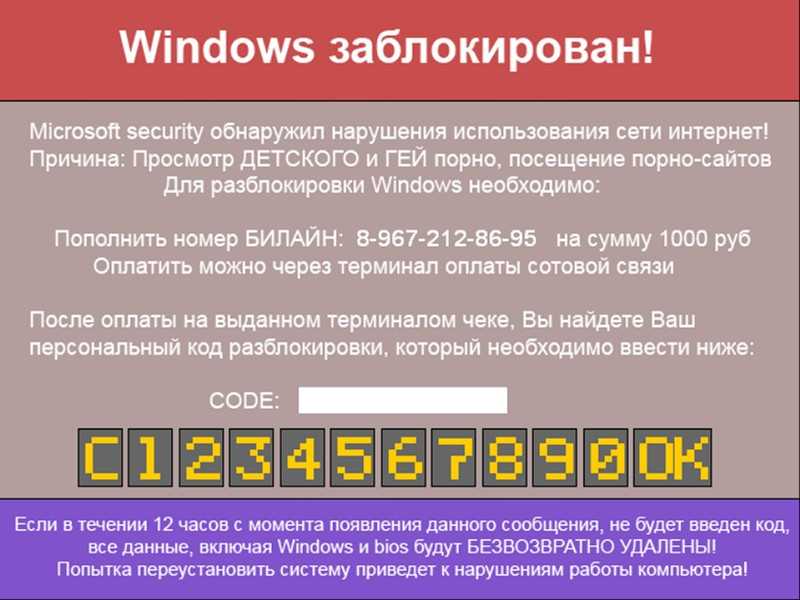

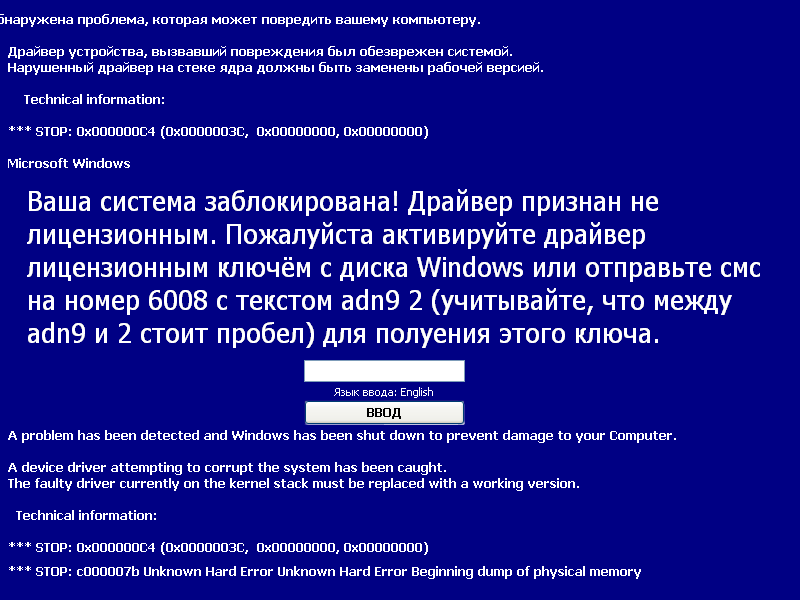

Трояны-вымогатели

Пожалуй, самые известные из всех вирусов троянов. Они блокируют доступ к определенным данным или ко всему устройству, заставляя пользователя заплатить злоумышленнику установленный выкуп для разблокировки системы. Обычно на экране компьютера или телефона появляется заставка, от которой невозможно избавиться. Требования о перечислении денежных средств могут располагаться прямо на ней или поступить к пользователю по другому каналу.

SMS-трояны

На первый взгляд может показаться, что такие программы-вредители уже устарели. На самом деле многие люди продолжают пользоваться SMS-сообщениями. SMS-трояны работают различными методами. Они могут рассылать с вашего номера сообщения по международным номерам, заставляя вас оплачивать эту услугу. Кроме того, эти вредоносные программы способны подключаться к дорогим SMS -сервисам.

Точный инструмент «Колесо компетенций»

Для детального самоанализа по выбору IT-профессии

Список грубых ошибок в IT, из-за которых сразу увольняют

Об этом мало кто рассказывает, но это должен знать каждый

Мини-тест из 11 вопросов от нашего личного психолога

Вы сразу поймете, что в данный момент тормозит ваш успех

Регистрируйтесь на бесплатный интенсив, чтобы за 3 часа начать разбираться в IT лучше 90% новичков.

Только до 9 марта

Осталось 17 мест

Трояны-шпионы

Что делает этот вирус троян? Он отслеживает всё, чем вы занимаетесь на компьютере. Эта вредоносная программа может делать снимки экрана, контролировать посещение сайтов и запуск приложений, передавая всю информацию о действиях пользователя злоумышленникам.

Эта вредоносная программа может делать снимки экрана, контролировать посещение сайтов и запуск приложений, передавая всю информацию о действиях пользователя злоумышленникам.

Трояны-сборщики адресов электронной почты

Такие вредоносные программы собирают адреса электронной почты пользователя на устройстве.

Есть и другие типы троянов, которые доставляют неудобства людям и представляют собой угрозу для системы:

- Трояны, вызывающие сбои архиватора.

- Трояны-кликеры.

- Трояны, уведомляющие злоумышленника.

- Трояны-прокси.

- Трояны для кражи аккаунтов.

Способы защиты от троянов

Существует множество вариантов проникновения программ-вредителей в систему. Вирусы могут попасть в ваш компьютер или телефон в результате открытия вложений, полученных по электронной почте, или перехода по незнакомой ссылке. Незнакомые программы или приложения также могут содержать в себе вредоносное ПО. Конечно, лучше заранее обезопасить себя от троянов, минимизировав работу с сомнительными источниками, чем устранять возникшую проблему.

Обычно люди хотят сэкономить и ищут самые дешёвые варианты программного обеспечения. Не забывайте, что установка пиратской программы может привести к заражению устройства.

Как мы уже говорили, трояны отличаются от вирусов, хоть и принято относить их к одному виду вредоносных программ. Вирусы распространяются по системе самостоятельно и не требуют постоянного контроля со стороны разработчика. Трояны лишь предоставляют доступ к устройству и данным, которые на нём содержатся. Последствия заражения трояном могут быть не менее разрушительными, чем результаты вирусной атаки.

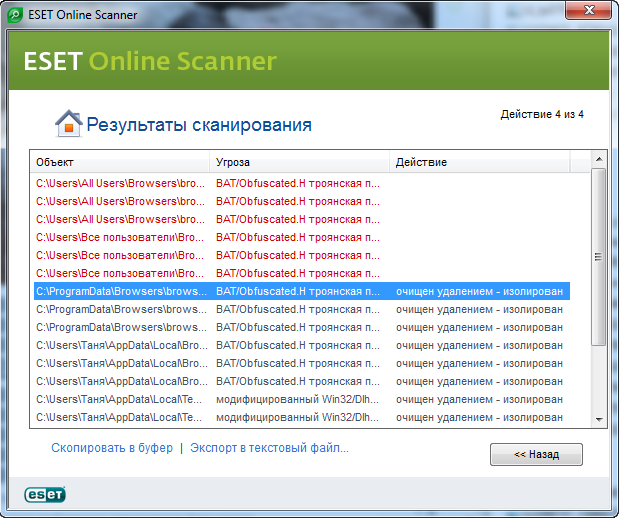

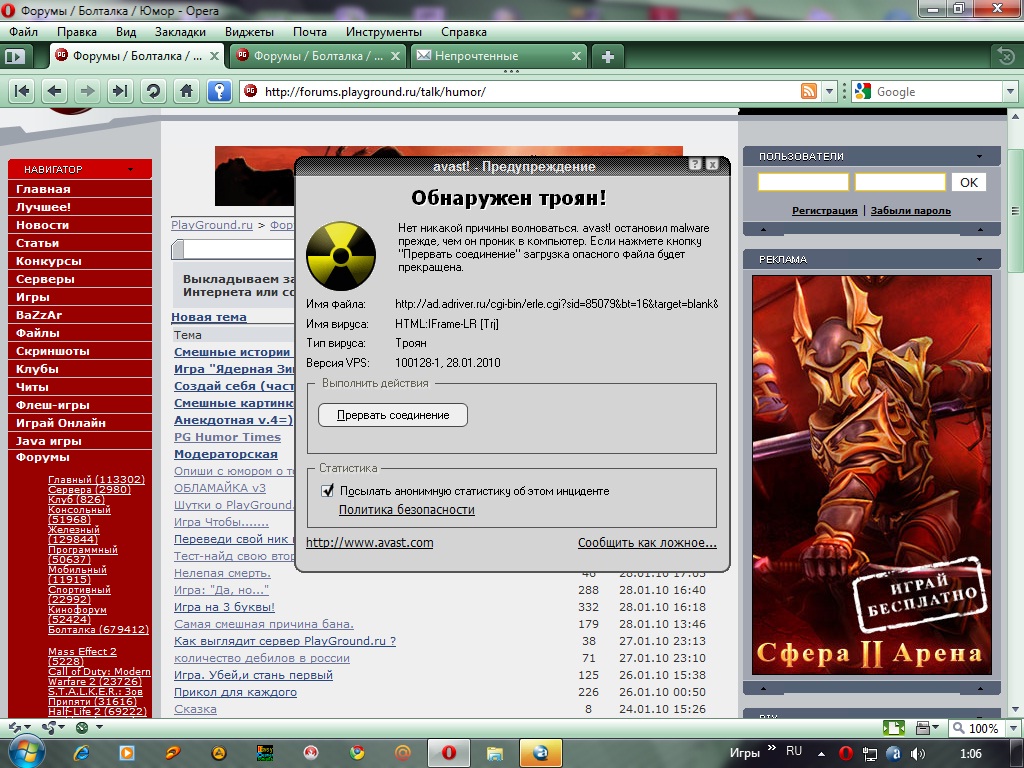

Способы защиты от трояновУдаление трояна является нелёгким делом. Если у вас возникли подозрения, что устройство атаковано вредоносной программой, обратите внимание на следующие моменты, которые смогут подтвердить ваши догадки:

- Во время пользования интернетом система сама переводит вас на страницы, которые вы не открывали.

- Нарушена работа антивируса. Он не включается вовсе или выдаёт ошибки при попытке использования.

- Панель инструментов Windows исчезла.

- Время от времени устройство выдаёт диалоговые окна, которые появляются независимо от ваших действий.

- Изменился фон и общее цветовое решение W

- Кнопка «Пуск» пропала или перестала работать.

- Вы не можете войти в систему, потому что ваш пароль перестал быть актуальным.

- Не работает сочетание клавиш Ctrl + Alt + Del.

- Кнопки мыши перестали выполнять прежние функции.

- Экран устройства самопроизвольно включается и выключается. Кроме того, его включение может сопровождаться появлением нетипичной заставки или «цветомузыки».

- Принтер начал работать независимо от ваших команд.

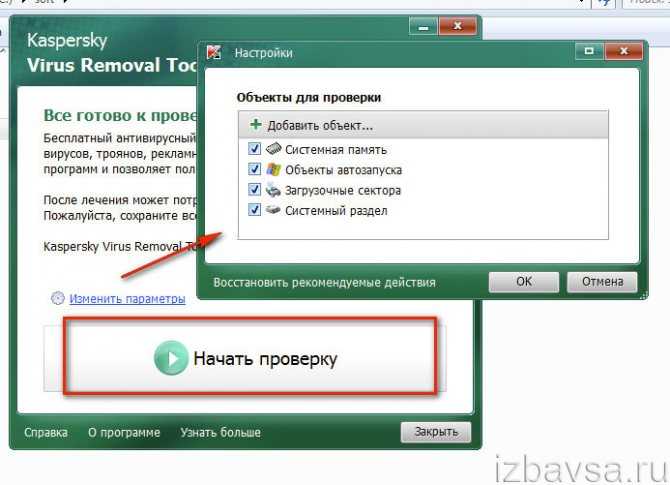

Вот несколько рекомендаций, которые помогут вам защитить своё устройство от проникновения троянов вирусов:

В нашей статье мы рассмотрели основные виды вирусов троянов. Их отличительной особенностью является то, что они могут попасть на устройство только в результате действий пользователя. Чтобы не получить серьёзную проблему и не думать, как удалить программу-вредитель и восстановить утраченные данные, соблюдайте простые правила.

Будьте осторожны при работе в интернете, не переходите по незнакомым ссылкам в электронных письмах и в сети, для установки программ и приложений пользуйтесь только проверенными источниками. Не забывайте регулярно обновлять операционную систему и проводить проверку компьютера или мобильного устройства при помощи антивирусной программы.

Рейтинг: 5

( голосов 1 )

Поделиться статьей

Чем троянские программы отличается от вируса?

Прочее › EXE › Autorun exe что это

Троян — вредоносное программное обеспечение, которое скрывает истинную цель своей деятельности с помощью маскировки. Однако, в отличие от вируса, он не способен самостоятельно копировать или заражать файлы.

- Чем вирус отличается от Трояна и червя?

- Что такое компьютерный вирус и троянская программа?

- Чем отличается вирус от вредоносных программ?

- Как распознать троянский вирус?

- Что такое троянские программы?

- Для чего нужен троян?

- Кто создал вирус троян?

- Какой вред наносят троянские программы?

- Какой самый опасный компьютерный вирус?

- Какие бывают типы вирусов?

- В чем состоит главное отличие вирусов?

- Что такое программный вирус?

- Что за вирус Fortinet?

- Почему uTorrent это вирус?

- На каком языке программирования написан троян?

- Что делает вирус червь?

- Какой из типов вирусов наиболее опасен?

- Какой размер имеют вирусы?

- Как назывался первый компьютерный вирус?

- Что делает троян на телефоне?

- Почему назвали компьютерный вирус?

- Сколько в мире компьютерных вирусов?

- Как называется вирус который внедряется в программы?

- Как называется программа против вирусов?

- В чем принципиальная разница компьютерных червей от вирусов?

- Что такое вирусы и черви?

- Что делает вирус Нешта?

Чем вирус отличается от Трояна и червя?

Вирус заражает тем большее количество файлов, чем дольше он находится на компьютере необнаруженным. Червь создает единственную копию своего кода. В отличие от вируса, код червя самостоятелен. Другими словами, червь — это отдельный файл, в то время как вирус — это код, который внедряется в существующие файлы.

Червь создает единственную копию своего кода. В отличие от вируса, код червя самостоятелен. Другими словами, червь — это отдельный файл, в то время как вирус — это код, который внедряется в существующие файлы.

Что такое компьютерный вирус и троянская программа?

Троянец (троянский вирус или троянская программа)- это тип вредоносных программ, маскирующихся под легитимное ПО. Он часто используется киберпреступниками для кражи личных данных, слежения за пользователями и получения несанкционированного доступа к системам.

Чем отличается вирус от вредоносных программ?

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев.

Как распознать троянский вирус?

При включении компьютера операционная система не загружается. Вы обнаружили пропажу или изменение файлов или папок. Загорается индикатор доступа к жесткому диску, хотя вы не запускали никаких программ. Ваш браузер ведет себя неадекватно — например, вы не можете закрыть окно обозревателя.

Ваш браузер ведет себя неадекватно — например, вы не можете закрыть окно обозревателя.

Что такое троянские программы?

Троя́нская ви́русная программа (также — троя́н) — разновидность вредоносной программы, проникающая в компьютер под видом легитимного программного обеспечения, в отличие от вирусов и червей, которые распространяются самопроизвольно.

Для чего нужен троян?

Их основная цель — предотвратить обнаружение вредоносных программ и, как результат, увеличить их время работы на зараженном компьютере.

Кто создал вирус троян?

Троянский вирус — что это, краткая история, кто придумал

Его употребил работник Агентства нацбезопасности США — Дэн Эдвардс. При этом сам вирус распространился только в 80-х. Считается, что компьютерные вирусы создал программист Ричард Скрент в 1981 году. Первые трояны распространялись на дискетах.

Какой вред наносят троянские программы?

Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для распределенных DoS-атак на удаленные ресурсы сети).

Какой самый опасный компьютерный вирус?

Давайте же вспомним, какие вирусы были самыми разрушительными в недолгой истории компьютерных сетей:

- 1 место. ILOVEYOU.

- 2 место. Conficker.

- 3 место. Slammer.

- 4 место. Storm Worm.

- 5 место. Nimda.

- 6 место. CIH.

- 7 место. Melissa.

- 8 место. Blaster.

Какие бывают типы вирусов?

Рассмотрим основные типы вирусов:

- Черви — Worm.

- Вирусы-маскировщики — Rootkit.

- Вирусы — шпионы — Spyware.

- Зомби — Zombie.

- Рекламные вирусы — Adware.

- Вирусы — блокировщики — Winlock.

- Троянские вирусы — Trojan.

В чем состоит главное отличие вирусов?

Ответы1. Бактерии — это одноклеточные или многоклеточные организмы (прокариоты), а вирусы — это внеклеточная форма жизни, они не состоят из клеток и не могут жить без носителя.

Что такое программный вирус?

Программные вирусы — это блоки программного кода, целенаправленно внедренные внутрь других прикладных программ. При запуске программы, несущей вирус, происходит запуск имплантированного в нее вирусного кода.

Что за вирус Fortinet?

Tr. spy, новая вредоносная программа предназначена для кражи банковской информации пользователей. Более того, авторы этого трояна могут контролировать список целевых приложений с помощью командного центра. Вредонос маскируется под приложение электронной почты и даже отображает иконку в панели запуска.

Почему uTorrent это вирус?

Web не относит торрент-клиент к вирусам или нежелательному ПО. Причиной, по которой uTorrent попал в список «нежелательных», является то, что в клиент до недавнего времени был встроен бандл с рекламой Openсandy — сайта, который может устанавливать приложения, в комплекте которого присутствует библиотека OpenCandy.

На каком языке программирования написан троян?

Python.

33, заключается в том, что он написан на высокоуровневом языке программирования Python. Внутри файла трояна хранится запакованная утилита py2exe, которая позволяет запускать в Windows сценарии на языке Python как обычные исполняемые файлы.

Что делает вирус червь?

Что такое сетевой червь? Это программа с вредоносным кодом, которая атакует компьютеры в сети и распространяется через нее. Активный сетевой червь может снижать продуктивность устройства жертвы, удалять файлы или даже отключать определенные программы.

Какой из типов вирусов наиболее опасен?

Резидентные. Это самый опасный подвид загрузочных или файловых вирусов. Вредоносная программа внедряет в RAM компьютера резидентную часть.

Какой размер имеют вирусы?

Вирусы — это мельчайшие паразиты, обычно величиной от 0,02 до 0,3 микрометра, хотя недавно были обнаружены несколько очень крупных вирусов длиной до 1 микрометра (megavirus, pandoravirus). Размножение вирусов находится в полной зависимости от клеток (бактериальных, растительных или животных).

Как назывался первый компьютерный вирус?

Как отмечается на сайте Discovery, программа Creeper, о которой часто говорят как о первом вирусе, была создана в 1971 году сотрудником компании BBN Бобом Томасом. По факту, Creeper был создан как тестовая программа, чтобы проверить, возможна ли в принципе самовоспроизводящаяся программа.

Что делает троян на телефоне?

Троян (Trojan): троян на вашем мобильном телефоне обычно появляется в виде текстового сообщения. Затем он будет отправлять премиум-сообщения, увеличивая ваш телефонный счет. А совсем недавно, например, банковский троян проник на устройства с Android и стал перехватывать сообщения с личной финансовой информацией.

Почему назвали компьютерный вирус?

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах.

Сколько в мире компьютерных вирусов?

Большинство и них является несложными и легко уничтожаются. Однако всего в мире существует около 500 миллионов «уникальных вирусных файлов». При этом вирусы все чаще становятся более комплексными, отметил глава «Лаборатории Касперского». Евгений Касперский беседовал с ТАСС.

Как называется вирус который внедряется в программы?

Компью́терный ви́рус — вид вредоносных программ, способных внедряться в код других программ, системные области памяти, загрузочные секторы и распространять свои копии по разнообразным каналам связи.

Как называется программа против вирусов?

Антивирусом сегодня обычно называют программное обеспечение безопасности, состоящее из нескольких слоев защиты и предназначенное для обнаружения, блокировки и удаления не только вирусов, но и вредоносных программ в целом, а также для защиты пользователей от других киберугроз.

В чем принципиальная разница компьютерных червей от вирусов?

Основное различие между вирусом и червем заключается в том, что черви способны самостоятельно размножаться (воспроизводить себя). Они не зависят от файлов на компьютере или загрузочных секторов.

Они не зависят от файлов на компьютере или загрузочных секторов.

Что такое вирусы и черви?

Компьютерный вирус и компьютерный червь — это вредоносные программы, которые способны воспроизводить себя на компьютерах или через компьютерные сети. При этом пользователь не подозревает о заражении своего компьютера.

Что делает вирус Нешта?

Сам вирус будет искать файлы с расширением exe, и заражать их, добавляя к ним вредоносный код, тем самым увеличивая размер файла на уже сказанное выше количество байт (41472 байта).

Что такое троянские вирусы и как работают эти угрозы — ведущий поставщик облачных решений

Одна из самых сложных вредоносных программ для обычного пользователя компьютера. Названный в честь знаменитого древнегреческого троянского коня, троянский вирус разработан хакерами, чтобы заставить пользователей открывать вложения электронной почты с включенным вредоносным кодом. Троянский конь древности казался безобидным, но внутри него находилась греческая армия, которая разграбила город Трою после того, как люди принесли его. Вирус троянского коня черпает вдохновение из этого шага, обманом заставляя пользователей загружать и запускать вредоносные программы на своих компьютерах. Результаты могут быть разнообразными и разрушительными.

Вирус троянского коня черпает вдохновение из этого шага, обманом заставляя пользователей загружать и запускать вредоносные программы на своих компьютерах. Результаты могут быть разнообразными и разрушительными.

Что такое троянский конь?

Хотя троянский вирус упоминается с использованием термина вирус, на самом деле это вредоносный код или программное обеспечение, а не вирус. Распространенный тип вредоносных программ, троянец, напоминает заслуживающее доверия, надежное приложение или файл, который убеждает пользователя в том, что его загрузка на компьютеры или ноутбуки безопасна. Когда пользователь загружает и запускает вредоносное программное обеспечение на устройство, вредоносное ПО, содержащееся внутри, активируется. После загрузки и активации троянского вредоносного ПО киберпреступники могут получить контроль над самим устройством, заблокировать пользователя с помощью программ-вымогателей или выполнить любые вредоносные угрозы, которые задумал разработчик.

Как работают троянские кони?

Троянские вирусы работают, используя недостаток знаний о безопасности пользователя и меры безопасности на компьютере, такие как антивирусное и антивредоносное программное обеспечение. Троянец обычно выглядит как вредоносное ПО, прикрепленное к электронному письму. Похоже, что файл, программа или приложение получены из надежного источника. Когда пользователь просматривает вложение электронной почты, надежный источник может оказаться уловкой. Цель состоит в том, чтобы заставить пользователя загрузить и открыть файл.

Троянец обычно выглядит как вредоносное ПО, прикрепленное к электронному письму. Похоже, что файл, программа или приложение получены из надежного источника. Когда пользователь просматривает вложение электронной почты, надежный источник может оказаться уловкой. Цель состоит в том, чтобы заставить пользователя загрузить и открыть файл.

После этого на компьютер или другие устройства устанавливается и активируется вредоносное ПО или другое вредоносное содержимое. Одной из распространенных форм атаки является распространение вредоносного содержимого на другие файлы на устройстве и повреждение компьютера. Как это происходит, варьируется от одного троянца к другому. Все дело в замысле и намерениях хакеров, создавших троянскую вредоносную программу.

Один момент, о котором следует помнить при принятии мер безопасности для борьбы с троянскими программами, — это производительность троянской программы. Хотя часто используется термин «троянский вирус», трояны более точно описываются как троянские вредоносные программы. Вирус способен запускать и воспроизводить себя на компьютерах и мобильных устройствах. Троянская вредоносная программа не может этого сделать. Пользователь должен запустить трояна, а затем он выполняет действие, разработанное хакерами, стоящими за ним.

Вирус способен запускать и воспроизводить себя на компьютерах и мобильных устройствах. Троянская вредоносная программа не может этого сделать. Пользователь должен запустить трояна, а затем он выполняет действие, разработанное хакерами, стоящими за ним.

Как троянский конь заражает компьютер?

Троянский конь заражает компьютер изнутри, подобно древнегреческому троянскому коню. Подобно тому, как Троя обманом заставили принести коня, думая, что это почетный символ окончания войны, пользователи загружают и активируют троянского коня самостоятельно. То, как троянский конь заражает компьютер, зависит от его конструкции. Основная цель троянского коня при заражении компьютера:

- Удалить данные на устройстве

- Изменить данные

- Блокировать данные или доступ к данным

- Нарушение производительности целевого компьютера и/или сети

Не позволяйте своим сотрудникам случайно помочь трояну получить доступ к вашим данным

ПОДРОБНЕЕ

Как выглядит троян?

Троянский конь выглядит как заслуживающий доверия файл, что является частью того, что мешает пользователям отличить безопасное от небезопасного. Большинство троянских файлов выглядят так, как будто файлы приходят во вложении электронной почты с известного адреса электронной почты. Вредоносное содержимое внутри может запускать в сеть червей, которые вызывают сбои в работе и представляют угрозу для данных. Файлы могут выглядеть как рабочие файлы, прикрепленные изображения или даже ссылки на веб-сайтах, когда пользователи просматривают веб-страницы. Например, всплывающие окна на других веб-сайтах или программы, доступные для загрузки на веб-сайтах. Если они не заслуживают доверия, высока вероятность того, что эти файлы являются вредоносными по своей природе

Большинство троянских файлов выглядят так, как будто файлы приходят во вложении электронной почты с известного адреса электронной почты. Вредоносное содержимое внутри может запускать в сеть червей, которые вызывают сбои в работе и представляют угрозу для данных. Файлы могут выглядеть как рабочие файлы, прикрепленные изображения или даже ссылки на веб-сайтах, когда пользователи просматривают веб-страницы. Например, всплывающие окна на других веб-сайтах или программы, доступные для загрузки на веб-сайтах. Если они не заслуживают доверия, высока вероятность того, что эти файлы являются вредоносными по своей природе

Какие существуют типы троянских коней?

Существует множество различных типов вредоносных программ, которые угрожают компьютерам и другим устройствам при троянской атаке. Вредоносные программы-трояны принимают различные формы и могут заразить устройство из нескольких разных точек входа. Ниже приведен список распространенных типов вредоносных программ-троянов, но его не следует рассматривать как исчерпывающий список возможных троянских угроз: позволяет хакерам удаленный доступ к компьютеру. Таким образом, хакеры могут загружать пользовательские данные и легко их украсть. Хуже того, бэкдор позволяет киберпреступнику загружать на устройство дополнительное вредоносное ПО.

Таким образом, хакеры могут загружать пользовательские данные и легко их украсть. Хуже того, бэкдор позволяет киберпреступнику загружать на устройство дополнительное вредоносное ПО.

Каковы наиболее распространенные точки заражения троянами?

Одной из наиболее распространенных точек заражения троянскими программами, червями и другими формами вредоносного содержимого является электронная почта. Многие пользователи не задумываются о загрузке вложений электронной почты, когда исходный адрес электронной почты заслуживает доверия. Этим фактором пользуются хакеры, скрывая вредоносные коды и программы внутри вложения. Однако электронная почта — не единственная распространенная точка заражения троянцами.

Многие пользователи не задумываются о загрузке вложений электронной почты, когда исходный адрес электронной почты заслуживает доверия. Этим фактором пользуются хакеры, скрывая вредоносные коды и программы внутри вложения. Однако электронная почта — не единственная распространенная точка заражения троянцами.

Большинство комплектов безопасности в Интернете предупреждают пользователей о скомпрометированном характере определенных веб-сайтов. Посещение веб-сайта с плохим сертификатом безопасности или продолжение после предупреждения не рекомендуется, поскольку этот сайт считается или известен как источник троянских коней. Всплывающие окна и рекомендуемые ссылки для скачивания на сайтах такого типа также являются еще одним источником троянских угроз.

Как защититься от троянов?

Знания и меры безопасности — лучшая защита от троянских программ и другого вредоносного содержимого. Программное обеспечение для обеспечения безопасности в Интернете может выполнять регулярное диагностическое сканирование для проверки сайтов с известным вредоносным содержимым. Обновление программного обеспечения операционной системы при выпуске обновлений имеет важное значение, поскольку хакеры, как правило, нацеливаются на дыры в устаревших системах при запуске атак вредоносных программ.

Обновление программного обеспечения операционной системы при выпуске обновлений имеет важное значение, поскольку хакеры, как правило, нацеливаются на дыры в устаревших системах при запуске атак вредоносных программ.

Пользователи должны сосредоточиться на защите учетных записей со сложными уникальными паролями для каждой учетной записи. Например, используя буквы, цифры и символы в паролях. Брандмауэры также могут помочь защитить личную информацию. Также рекомендуется быть осторожным с любыми вложениями электронной почты и запускать сканирование любого вложения электронной почты перед загрузкой. Хотя это не предотвратит атаку троянского коня, рекомендуется также регулярно создавать резервные копии файлов. Это поможет восстановить данные в случае троянских угроз.

Как удалить троян?

Если пользователь обнаружит троянского коня, его можно удалить с помощью ручных операций или программ. Удаление трояна может быть затруднено, поскольку на компьютере могут существовать скрытые файлы. В случае обнаружения троянского коня вредоносные угрозы могут быть удалены с помощью

В случае обнаружения троянского коня вредоносные угрозы могут быть удалены с помощью

- Выявление зараженного файла или файлов и их удаление из системы

- Отключить функцию восстановления системы

- Перезагрузите компьютер, нажмите F8 (ПК с Windows) и выберите безопасный режим, чтобы запустить компьютер

- Используйте «Установку и удаление программ» на панели управления для удаления программ, затронутых троянским конем

- Удалить расширения, удалив файлы программы в системной папке Windows

Хотя вы можете выполнить эти шаги вручную на персональном компьютере, это неэффективный подход для троянских вирусов, заражающих корпоративные компьютерные системы. В этом случае ситуация может быть очень сложной, и лучший выход — обратиться за помощью со стороны. Преимущество любой корпоративной сети, использующей платформу Avatara CompleteCloud, заключается в том, что ее встроенные системы безопасности постоянно работают для предотвращения троянских коней и других вредоносных программ, чтобы в первую очередь избежать проблемы.

Как убедиться, что ваш компьютер в безопасности?

Если черви, вредоносные коды и другие угрозы были загружены и активированы, их удаление может восстановить целостность задействованных компьютеров. Однако пользователь все равно может задаться вопросом, безопасен ли компьютер. Как пользователь точно знает, что компьютер безопасен? Ну, во-первых, пользователи могут проявлять большую осторожность при обнаружении вложений электронной почты или посещении подозрительных веб-сайтов.

Работа с надежным поставщиком услуг для бизнес-сетей также может обеспечить безопасность компьютерных систем. Avatara CompleteCloud имеет частные облачные сети с безопасностью, которая обеспечивает пользователям надежный доступ к сети и меры безопасности, которые защищают эту сеть. К ним относятся удаленный безопасный доступ для пользователей, вооруженная охрана с биометрическим доступом для пользователей. Серверные и пограничные брандмауэры защищают от вторжений вместе с программным обеспечением для обнаружения вторжений и программным обеспечением для защиты от вредоносных программ и спама. Мы также проводим обучение сотрудников по кибербезопасности , что позволит вам создать персональный брандмауэр вокруг ваших данных.

Мы также проводим обучение сотрудников по кибербезопасности , что позволит вам создать персональный брандмауэр вокруг ваших данных.

Даже если пользователи не используют частную облачную сеть через Avatara, меры кибербезопасности по-прежнему действуют для защиты компьютеров и сетей. К ним относятся такие функции, как фильтрация DNS, центр управления безопасностью с интеллектуальными системами защиты, многофакторная аутентификация для входа в систему и даже зашифрованная электронная почта, которая может защитить от троянских программ через наиболее распространенную точку доступа. Вредоносные программы-трояны представляют серьезную угрозу, но существуют варианты предотвращения негативного воздействия червей, троянских коней и других типов вредоносных программ.

Записаться на прием

УЗНАТЬ БОЛЬШЕ

Что такое троянский вирус? Как работает эта коварная вредоносная программа

Функция

Троян — это тип вредоносного ПО, которое может нанести ущерб компьютерным сетям — но только с вашей невольной помощью.

Джош Фрулингер

Соавтор, ОГО |

v-график / Getty ImagesОпределение троянца

Троян или троянский конь — это разновидность вредоносного ПО, которое маскируется под что-то, что вам нужно, чтобы обманным путем заставить вас пропустить его через вашу защиту.

Как и другие типы вредоносных программ, трояны используются злоумышленниками для повреждения или захвата вашего компьютера. Его название происходит от метода, с помощью которого он заражает ваш компьютер: он маскируется под что-то, что вы хотите, чтобы обманом заставить вас пропустить его через вашу защиту.

В истории Троянской войны греки, не сумев пробить стены Трои и завоевать город, спрятались внутри гигантского деревянного коня, которого оставили за городскими воротами; троянцы, думая, что это подношение богам, внесли его внутрь, и греческие воины во главе с Одиссеем вышли ночью, чтобы разрушить город и убить его жителей. Как и Odysseus, кибер-злоумышленники надеются, что вас одурачит заманчивая приманка, позволяющая пропустить вредоносный код в вашу сеть.

Как и Odysseus, кибер-злоумышленники надеются, что вас одурачит заманчивая приманка, позволяющая пропустить вредоносный код в вашу сеть.

Как говорится, всегда остерегайтесь греков — или незнакомцев в Интернете — с подарками.

Троян против вируса

Является ли троян вирусом? Вы часто будете видеть фразу « Троянский вирус «, используемую для обозначения этого типа вредоносных программ, но это, строго говоря, неверно: Трояны и вирусы — это названия разных типов вредоносных программ, которые по-разному заражают компьютеры. (См. наше руководство по типам вредоносных программ) Подобно троянскому коню, троянское вредоносное ПО маскируется под что-то доброкачественное, поэтому вы можете его пропустить, но содержит враждебный груз. Напротив, вирус, как и его биологический аналог, встраивается в код основной программы, а затем использует этот хост для своего распространения и размножения — вмешательство пользователя не требуется. (Червь — это третий тип вредоносного ПО: программа, которой не требуется хост-приложение для воспроизведения и распространения.)

(Червь — это третий тип вредоносного ПО: программа, которой не требуется хост-приложение для воспроизведения и распространения.)

Эти отличия важны, если вы хотите строго придерживаться правил, и мы постараемся правильно использовать все три имени здесь и в других местах CSO . Но имейте в виду, что многие люди используют вирусы и вредоносные программы взаимозаменяемо, поэтому нередко можно встретить фразу Trojan в дикой природе. Люди, которые так делают, почти наверняка говорят о троянах, а не о вирусах.

Как троянский конь заражает компьютер?

До сих пор мы говорили в общих чертах. Но как на самом деле работает троянец? Как злоумышленники обманом заставляют вас загружать вредоносный код? В классическом методе, как объясняет Malwarebytes, веб-сайты могут соблазнять пользователей бесплатной игрой или заставкой, которая, как выясняется, содержит вредоносное ПО. Большинство из нас, вероятно, полагает, что мы недостаточно наивны, чтобы попасться на эту удочку, но несколько более изощренные троянские сайты могут подражать более уважаемой организации, чтобы убедить нас, что мы загружаем что-то, чем не являемся. Например, когда все были в панике из-за обнаружения уязвимостей Spectre и Meltdown в чипах x86, появился веб-сайт, очень похожий на сайт официального немецкого правительственного агентства по кибербезопасности, и предложил для загрузки патч Spectre/Meltdown; «заплатка» оказалась трояном, получившим название «Smoke Loader».

Например, когда все были в панике из-за обнаружения уязвимостей Spectre и Meltdown в чипах x86, появился веб-сайт, очень похожий на сайт официального немецкого правительственного агентства по кибербезопасности, и предложил для загрузки патч Spectre/Meltdown; «заплатка» оказалась трояном, получившим название «Smoke Loader».

После загрузки трояны часто запрашивают права администратора — то же самое делают многие законные программы, поэтому многие пользователи просто нажимают «Согласен» и передают свой компьютер злоумышленникам.

Другим распространенным способом распространения троянцев является фишинг. Эти электронные письма часто содержат вредоносный код — троян — и пытаются убедить вас загрузить и открыть вложение. Мошенничество с фишингом может быть направлено с разной степенью точности. На нижнем уровне у вас есть массовый спам, который утверждает, что несет новости о лотерейных выигрышах во вложении; на верхнем уровне у вас есть электронные письма, индивидуально адаптированные для важного целевого человека, пытающегося получить доступ к его конкретному компьютеру.

В этих фишинговых письмах вредоносный код обычно находится во вложении. Поскольку многие из нас приучены не загружать и запускать случайные исполняемые файлы, трояны научились пользоваться дырами в языках сценариев макросов, которые есть в Microsoft Office или различных программах для чтения PDF. На StackExchange есть интересная ветка, в которой обсуждается, как один конкретный троянец скрывает исполняемый код внутри невинно выглядящего PDF-файла.

Реальный пример троянца, который распространяется подобным образом, — Emotet, особенно продвинутый и вредоносный. Первоначально он распространялся через файлы Word и PDF со встроенными вредоносными макросами, часто идентифицируемыми как «ваш счет» или «платежные реквизиты». После запуска эти макросы загружали дополнительный код, который захватывал компьютер жертвы и искал банковские учетные данные.

Многое из того, что мы здесь описали, больше относится к компьютерам, чем к мобильным устройствам, которые, как правило, более заблокированы и менее подвержены вредоносному ПО. Однако существуют и мобильные троянцы, распространяющиеся, как правило, через неофициальные и пиратские магазины приложений.

Однако существуют и мобильные троянцы, распространяющиеся, как правило, через неофициальные и пиратские магазины приложений.

Типы вредоносных троянских программ

После загрузки и установки на ваш компьютер троянские программы могут причинять всевозможный ущерб самыми разными способами. У Symantec есть удобный список различных типов троянцев; их можно разделить на несколько категорий:

- По методу (т. е. как они проникают в ваш компьютер)

- Трояны-бэкдоры открывают дыры в защите вашего компьютера, через которые могут проникнуть хакеры.

- Трояны-загрузчики загружают дополнительный вредоносный код с хакерского сайта, чтобы расширить его контроль над вашей машиной.

- Трояны-руткиты , устанавливают скрытый хакерский инструментарий, которым могут воспользоваться другие.

- По цели (т. е. что они делают после установки)

- Mailfinders очистить вашу адресную книгу на наличие писем в спам.

- DDoS-трояны захватывают вашу машину как зомби, чтобы запустить DDoS-атаку против другой жертвы

- Банковские трояны ищут финансовые данные для входа в систему, чтобы украсть

- Трояны-вымогатели шифруют ваши файлы и требуют выкуп в биткойнах, чтобы вернуть их вам.

- Mailfinders очистить вашу адресную книгу на наличие писем в спам.

Конкретный троянец может относиться более чем к одной из этих категорий. Emotet, о котором мы говорили выше, является одновременно трояном-загрузчиком (поскольку изначально исполняемый макрос Word или PDF загружает больше вредоносных программ) и банковским трояном (поскольку после полного развертывания он ищет учетные данные для входа в банк).

И еще один интересный момент: различие, о котором мы говорили выше, между троянами, вирусами и червями, в основном касается методов, используемых для заражения компьютера. После первоначального взлома многие вредоносные программы из разных категорий могут действовать аналогичным образом. Например, вредоносная программа-вымогатель Petya — это троян, а аналогичная программа-вымогатель NotPetya — вирус.

Например, вредоносная программа-вымогатель Petya — это троян, а аналогичная программа-вымогатель NotPetya — вирус.

Как удалить троянскую программу

После того, как троянская программа установлена на вашем компьютере, процесс ее удаления аналогичен удалению любой другой вредоносной программы, но это не так просто. CSO содержит информацию о том, как удалить или иным образом восстановиться после руткитов, программ-вымогателей и криптоджекинга. У нас также есть руководство по аудиту вашего реестра Windows, чтобы понять, как двигаться дальше.

Если вы ищете инструменты для очистки вашей системы, у Tech Radar есть хорошая подборка бесплатных предложений, в которой есть как знакомые имена из антивирусного мира, так и новички, такие как Malwarebytes.

Примеры троянских коней

Вероятно, первым трояном была компьютерная программа ANIMAL, написанная в 1974 для компьютеров Univac Джона Уокера. ANIMAL представляла собой программу из 20 вопросов, которая пыталась угадать любимое животное пользователя, используя умное машинное обучение для улучшения своих вопросов по ходу дела. Как объясняет Уокер, достаточное количество пользователей Univac запросило копии, и это начало отнимать у него много времени в те дни, когда еще не было простых компьютерных сетей. Поэтому он создал подпрограмму PERVADE, которая, пока пользователь отвечал на вопросы, сохраняла копии ANIMAL в любые доступные пользователю каталоги, которые могла найти. Многие из этих каталогов на самом деле были на кассетах с катушками, которые были общими для офисов, поэтому троянец распространялся и по этому вектору. Уокер настаивает на том, что ANIMAL был «очень добросовестным гражданином» и не причинял вреда, а просто копировал себя, чтобы сообщить заинтересованным сторонам, что программа, вероятно, уже была на их машине. Он также отмечает, что широко распространенная история о том, что другая программа, HUNTER, была написана для отслеживания и стирания копий ANIMAL, является городской легендой.

Как объясняет Уокер, достаточное количество пользователей Univac запросило копии, и это начало отнимать у него много времени в те дни, когда еще не было простых компьютерных сетей. Поэтому он создал подпрограмму PERVADE, которая, пока пользователь отвечал на вопросы, сохраняла копии ANIMAL в любые доступные пользователю каталоги, которые могла найти. Многие из этих каталогов на самом деле были на кассетах с катушками, которые были общими для офисов, поэтому троянец распространялся и по этому вектору. Уокер настаивает на том, что ANIMAL был «очень добросовестным гражданином» и не причинял вреда, а просто копировал себя, чтобы сообщить заинтересованным сторонам, что программа, вероятно, уже была на их машине. Он также отмечает, что широко распространенная история о том, что другая программа, HUNTER, была написана для отслеживания и стирания копий ANIMAL, является городской легендой.

Современные трояны, конечно, более вредоносны. Мы уже познакомились с Emotet и Petya, двумя самыми масштабными и разрушительными троянцами.