Google нашла предустановленный вирус в смартфонах с Android — РБК

adv.rbc.ru

adv.rbc.ru

adv.rbc.ru

Скрыть баннеры

Ваше местоположение ?

ДаВыбрать другое

Рубрики

Курс евро на 11 марта

EUR ЦБ: 80,4

(+0,26)

Инвестиции, 10 мар, 16:19

Курс доллара на 11 марта

USD ЦБ: 75,94

(+0,04)

Инвестиции, 10 мар, 16:19

Инфляция увеличила потребительские расходы в США. Что ждать от ретейла Pro, 13:14

Минздрав предупредил о рисках для здоровья из-за аномальной погоды Общество, 13:14

Российский биатлонист сошел с гонки из-за поврежденной в падении винтовки Спорт, 13:02

adv. rbc.ru

rbc.ru

adv.rbc.ru

Сына депутата задержали в Подмосковье по подозрению в убийстве Общество, 12:58

От сигнальных огней до мессенджеров: как развивались способы коммуникации РБК и Ростелеком, 12:55

Рейс Петербург — Ижевск совершил экстренную посадку из-за погоды Общество, 12:54

Дзюба оценил адаптацию в «Локомотиве» фразой «как свой уже» Спорт, 12:13

Успешные переговоры: какие компетенции помогают достигать цели

14 марта 19:00

Записаться

Тренды образования в школе: профессия, экзамены, расширенная реальность Специальный проект, 12:10

Кулеба усомнился в возможности поставок истребителей в ближайшее время Политика, 12:10

Крупнейшие протесты в истории Израиля: на улицы вышли 500 тыс. человек

Политика, 12:06

человек

Политика, 12:06

Гендиректор Би-би-си извинился за отстранение Линекера из-за политики Спорт, 12:05

«Хлопал весь аэропорт»: волонтеры о работе на землетрясении в Турции Общество, 12:01

Может ли лунная пыль спасти планету от глобального потепления Зеленая экономика, 12:00

Двойной чемпион ONE поддержал Яна после третьего поражения подряд в UFC Спорт, 11:41

adv.rbc.ru

adv.rbc.ru

adv.rbc.ru

Хакеры устанавливали вредоносные программы в смартфоны еще до активации.

Фото: David Paul Morris / Bloomberg

Хакеры встраивали вирусы в смартфоны на платформе Android на этапе производства, гаджеты были заражены еще до активации. Схему раскрыла Google. Злоумышленники использовали программы семейства Triada, предназначенные для размещения рекламы на устройстве и рассылки спам-сообщений.

Атака проводилась через сторонних поставщиков программного обеспечения. Google не указывает, как хакеры взаимодействовали с разработчиками софта и встраивали вирус в Android. Скрытый вирус возможно установить как при производстве, так и при скачивании обновлений. Кроме того, не указано, какие конкретно производители смартфонов подверглись атаке Triada.

adv.rbc.ru

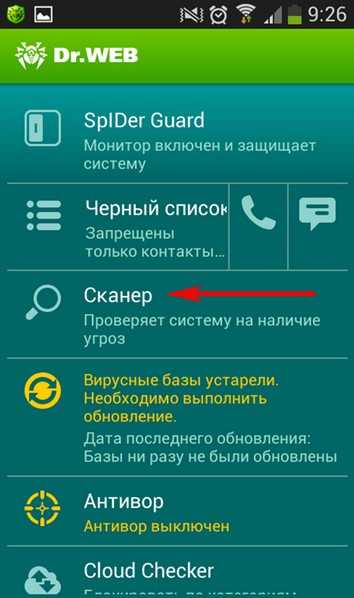

В 2017 году аналитики компании — разработчика антивирусного программного обеспечения Dr.Web обнаружили в прошивках сразу нескольких Android-устройств встроенную вредоносную программу. Тогда сообщалось, что сначала троянский вирус Triada заражает компонент операционной системы, влияющий на работу всех приложений, а затем запускает вредоносные модули.

adv.rbc.ru

Акционеры Google подали иски из-за выплаты создателю Android $90 млн

Общество

В конце марта этого года специалисты Group-IB сообщили, что русскоязычный преступник создал вирус, нацеленный на мобильные приложения крупнейших международных банков. Речь идет о мобильном Android-трояне Gustuff. Целью вредоносной программы были клиенты международных банков, пользователи мобильных криптокошельков и ресурсов электронной коммерции. Задача заключалась в выводе фиатных (традиционных) денег и криптовалюты со счетов пользователей, для этого троян использовал Accessibility Service — приложение для людей с ограниченными возможностями.

Задача заключалась в выводе фиатных (традиционных) денег и криптовалюты со счетов пользователей, для этого троян использовал Accessibility Service — приложение для людей с ограниченными возможностями.Магазин исследований Аналитика по теме «Интернет»

В официальном клиенте APKPure обнаружен опасный троян — Игровой портал ZLOYGAMES

JavaScript отключён. Чтобы полноценно использовать наш сайт, включите JavaScript в своём браузере.

- Категория Новости мобильных устройств

- Автор темы ☢Alastar☢

- Дата начала

Специалисты по кибербезопасности компании «Доктор Веб» обнаружили вирус в официальном клиенте популярного каталога Android-приложений APKPure. Он без ведома и разрешения пользователей загружает и устанавливает на устройство различные программы, в том числе и вредоносные.

Он без ведома и разрешения пользователей загружает и устанавливает на устройство различные программы, в том числе и вредоносные.

Троян был выявлен в APKPure версии 3.17.18, распространяемой через официальный сайт сервиса. Указывается, что скомпрометированное приложение подписано действительной цифровой подписью владельцев каталога. По словам экспертов, это указывает на то, что троян был либо встроен неустановленными инсайдерами намеренно, либо произошёл взлом, в результате чего злоумышленники получили доступ к внутренним ресурсам разработчиков каталога. На второе указывает тот факт, что с аналогичным случаем столкнулся немецкий производитель смартфонов Gigaset, к серверу обновлений которого получили доступ злоумышленники. В результате на некоторые Android-смартфоны компании «прилетели» троянские программы, связанные со встроенным в APKpure вредоносным кодом.

Интересно, что после первоначального обнаружения в клиенте APKPure трояна 25 марта вредоносный код претерпел некоторые изменения. При этом его основная функциональность осталась прежней, а нынешняя версия вируса определяется антивирусом Dr.Web как Android.Triada.4912.

При этом его основная функциональность осталась прежней, а нынешняя версия вируса определяется антивирусом Dr.Web как Android.Triada.4912.

По словам специалистов «Доктор Веб», троян семейства Android.Triada выступает в роли первой ступени заражения. В его код встроен другой вирус Android.Triada.566.origin, который и выполняет основные вредоносные функции. Он способен загружать разные рекламные и фишинговые веб-сайты в браузере, установленном по умолчанию. Кроме того, вирус скачивает другие модули и разнообразные приложения. Таким образом злоумышленники зарабатывают на накрутке числа установок и рекламе.

Пользователям APKPure рекомендуется удалить приложение со своих устройств, пока разработчики не «почистят» его от встроенного вируса.

Нажмите для раскрытия…

❂A.l.a.s.t.a.r❂

Местный копипастер

Бывают такие дураки, что возникают сомнения в естественном происхождении их тупости… Они явно где-то этому обучались…

Войдите или зарегистрируйтесь для ответа.

[Новости] Google Play нагло врет владельцам Android

- ☢Alastar☢

- Ответы

- 0

- Просмотры

- 176

☢Alastar☢

[Обжалование] Обжалование бана/мута Counter-Strike: Source для тех кто нашел себя в системе банов

- Шустов

- Ответы

- 6

- Просмотры

- 373

Svetlana

[Новости] Хакеры украли исходный код League of Legends и Teamfight Tactics

- ☢Alastar☢

- Ответы

- 0

- Просмотры

- 140

☢Alastar☢

[Новости] EA Motive показала 18 минут геймплея ремейка Dead Space

- ☢Alastar☢

- Ответы

- 0

- Просмотры

- 189

☢Alastar☢

[Новости] В CS:GO из списка соревновательных карт для киберспорта убрали Dust II, а в AWP уменьшили количество патронов до пяти

- ☢Alastar☢

- Ответы

- 0

- Просмотры

- 192

☢Alastar☢

Поделиться:

Вконтакте Одноклассники Mail. ru Blogger Linkedin Liveinternet Livejournal Buffer Diaspora Evernote Digg Getpocket Facebook Twitter Reddit Pinterest Tumblr WhatsApp Telegram Viber Skype Line Gmail yahoomail Электронная почта Поделиться Ссылка

ru Blogger Linkedin Liveinternet Livejournal Buffer Diaspora Evernote Digg Getpocket Facebook Twitter Reddit Pinterest Tumblr WhatsApp Telegram Viber Skype Line Gmail yahoomail Электронная почта Поделиться Ссылка

Triada: по-настоящему страшная вредоносная программа для Android

Вы знаете, как обычно передвигаются армии: сначала приходят разведчики, чтобы убедиться, что все в порядке. Затем прибывают тяжелые войска; по крайней мере, так было до эпохи кибервойн. Оказывается, троянцы ведут себя точно так же.

Существует множество мелких троянцев для Android, способных использовать привилегии доступа, проще говоря — получить root-доступ. Наши специалисты по вредоносным программам Никита Бучка и Михаил Кузин без труда назовут 11 семейств таких троянцев. Большинство из них почти безобидны — все, что они делали до недавнего времени, — это внедряли тонны рекламы и загружали другие в своем роде. Если вы хотите узнать о них больше — у наших исследователей есть о них статья на Securelist.

Большинство из них почти безобидны — все, что они делали до недавнего времени, — это внедряли тонны рекламы и загружали другие в своем роде. Если вы хотите узнать о них больше — у наших исследователей есть о них статья на Securelist.

Если следовать военной аналогии — это разведчики. Как вы, наверное, заметили, получение root-доступа дает им возможность скачивать и устанавливать приложения — поэтому, как только один из них попадает в систему, через несколько минут появляются все остальные. Но наши исследователи предсказали, что эти маленькие трояны наверняка будут использоваться для загрузки действительно опасных вредоносных программ, которые могут навредить владельцам зараженных устройств.

Опасные тенденции укореняются в мобильных телефонах https://t.co/DkLD8KhSuk #research pic.twitter.com/wc3NfSSv3Z

— Securelist (@Securelist) 27 августа 2015 г.

Именно это и произошло недавно. Небольшие трояны, такие как Leech, Ztorg и Gopro, теперь загружают один из самых совершенных мобильных троянцев, с которыми когда-либо сталкивались наши аналитики вредоносных программ, — мы называем его Triada.

Triada — модульный мобильный троянец, активно использующий root-права для подмены системных файлов и обитающий в основном в оперативной памяти устройства, что крайне затрудняет его обнаружение.

Темные пути Триады

После загрузки и установки троянец Triada сначала пытается собрать некоторую информацию о системе — например, модель устройства, версию ОС, объем места на SD-карте, список установленных приложений и многое другое. Затем он отправляет всю эту информацию на сервер Command & Control. Мы обнаружили в общей сложности 17 C&C-серверов в 4 разных доменах, что, вероятно, означает, что злоумышленники хорошо знакомы с тем, что такое избыточность.

Затем C&C-сервер отвечает конфигурационным файлом, содержащим персональный идентификационный номер устройства и некоторые настройки — временной интервал между обращением к серверу, список устанавливаемых модулей и так далее. После установки модули размещаются в оперативной памяти и удаляются из хранилища устройства, что существенно затрудняет обнаружение троянца.

Есть еще две причины, почему Триаду так трудно обнаружить и почему она так впечатлила наших исследователей. Во-первых, он модифицирует процесс Zygote. Zygote — это основной процесс в ОС Android, который используется в качестве шаблона для каждого приложения, а это означает, что попав в Zygote, троянец становится частью буквально каждого приложения, запускаемого на устройстве.

Во-вторых, подменяет системные функции и скрывает свои модули из списка запущенных процессов и установленных приложений. Таким образом, система не видит запущенных странных процессов и, соответственно, не бьет тревогу.

Это не единственные системные функции, которые модифицирует Triada. Как обнаружили наши исследователи, он также берет в руки исходящие SMS и фильтрует входящие. Собственно так злоумышленники и решили монетизировать троянца.

SMS #троян обходит #CAPTCHA и крадет деньги: https://t.co/9fjQ0PwZuw pic.twitter.com/r5jKqQUc3y

— «Лаборатория Касперского» (@kaspersky) 18 марта 2015 г.

Некоторые приложения используют SMS для совершения покупок в приложении — данные о транзакции передаются в виде короткого текстового сообщения. Основная причина, по которой разработчики предпочитают SMS традиционным платежам через Интернет, заключается в том, что в случае с SMS не требуется подключение к Интернету. Пользователи не видят эти SMS, потому что они обрабатываются не приложением SMS, а приложением, инициировавшим транзакцию — например, бесплатной игрой.

Функционал Triada позволяет модифицировать эти сообщения, поэтому деньги отправляются не какому-то разработчику приложений, а операторам вредоносных программ. Триада ворует деньги либо у пользователей, если они не успели купить то, что хотели, либо у разработчиков приложения, если пользователь успешно совершил покупку.

Пока это единственный способ нажиться на Triada, но не стоит забывать, что это модульный троянец, поэтому одной командой с C&C-сервера его можно превратить буквально во что угодно.

Эволюция трояна #Asacub: от маленькой рыбки до абсолютного оружия – https://t.co/lLv0pY4lol #infosec #mobile #banking pic.twitter.com/gAM3zzy7aC

— Лаборатория Касперского (@kaspersky) 20 января 2016 г.

Борьба с организованной преступностью в вашем телефоне

Одна из основных проблем Triada заключается в том, что она потенциально может навредить МНОЖЕСТВУ людей. Как мы упоминали ранее, Triada загружается более мелкими троянцами, которые используют привилегии доступа. По оценкам наших исследователей, из каждых 10 пользователей Android 1 был атакован одним или несколькими такими троянами во второй половине 2015 года, поэтому существуют миллионы устройств с огромной вероятностью заражения Triada.

Итак, что вы можете сделать, чтобы защитить себя от этого скрытного зверя?

1. Никогда не забывайте обновлять вашу систему. Оказывается, эти мелкие троянцы сталкиваются с серьезными проблемами при попытке получить root-доступ на Android 4. 4.4 и выше, поскольку в этих версиях было исправлено множество уязвимостей. Так что если на вашем устройстве стоит Android 4.4.4 или более поздняя версия этой ОС, ваши шансы заразиться Triada значительно ниже. Тем не менее, наша статистика говорит, что около 60% пользователей Android все еще используют Android 4.4.2 и ниже.

4.4 и выше, поскольку в этих версиях было исправлено множество уязвимостей. Так что если на вашем устройстве стоит Android 4.4.4 или более поздняя версия этой ОС, ваши шансы заразиться Triada значительно ниже. Тем не менее, наша статистика говорит, что около 60% пользователей Android все еще используют Android 4.4.2 и ниже.

2. Лучше вообще не рисковать, какую бы версию ОС вы не использовали. Поэтому мы рекомендуем установить антивирусное решение на ваше Android-устройство. обнаруживает все три модуля Triada, поэтому может спасти ваши деньги от киберпреступников, стоящих за Triada. Только не забывайте, что в бесплатной версии сканирование не запускается автоматически.

Но в целом Triada — это еще один пример действительно плохой тенденции: разработчики вредоносных программ серьезно относятся к Android, а последние образцы почти так же сложны и трудны для защиты, как и их Windows-сородичи. Единственный хороший способ бороться со всеми этими угрозами — действовать на опережение, поэтому хорошее решение для обеспечения безопасности является обязательным.

Что такое Триада ЦРУ и почему это важно?

Содержание

- Введение

- Что такое Триада ЦРУ в кибербезопасности?

- Примеры триады ЦРУ

- Краткая история триады ЦРУ

- Почему вам следует использовать триаду ЦРУ?

- Когда следует использовать триаду ЦРУ?

- Важность Триады ЦРУ

- Реализация Триады ЦРУ

- Бесплатные ресурсы

Триада ЦРУ. Что первое приходит на ум, когда вы думаете о триаде ЦРУ? Секретное агентство США, которое выслеживает опасных преступников? Ну, эта триада ЦРУ связана с кибербезопасностью. Давайте подробно узнаем о Триаде ЦРУ в этом блоге.

Что такое триада ЦРУ в кибербезопасности?CIA означает Конфиденциальность, Целостность и Доступность.

Триада ЦРУ — известная модель, служащая основой для создания систем безопасности. Они используются для выявления слабых сторон и разработки стратегий решения проблем.

Триада ЦРУ разделяет эти три концепции на разные основные направления, поскольку они необходимы для ведения бизнеса: конфиденциальность, целостность и доступность информации. Это различие полезно, потому что оно направляет группы безопасности при определении множества подходов, которые они могут использовать для решения каждой проблемы. Когда все три требования выполнены, профиль безопасности организации должен быть более сильным и более подготовленным, чтобы справляться с угрожающими ситуациями.

Давайте теперь подробно рассмотрим три принципа триады ЦРУ.

1. Конфиденциальность

Усилия, предпринимаемые организацией для обеспечения конфиденциальности или сокрытия данных, называются конфиденциальностью. Для этого доступ к информации должен быть ограничен, чтобы избежать преднамеренного или непреднамеренного обмена данными с неуполномоченными сторонами. Обеспечение того, чтобы лицам, не имеющим соответствующих полномочий, был запрещен доступ к активам, имеющим решающее значение для вашей фирмы, является важной частью защиты конфиденциальности. С другой стороны, хорошая система также гарантирует, что лица, которым требуется доступ, имеют соответствующие права.

С другой стороны, хорошая система также гарантирует, что лица, которым требуется доступ, имеют соответствующие права.

Например, сотрудники, занимающиеся управлением финансами организации, должны иметь доступ к электронным таблицам, банковским счетам и другим данным, касающимся движения денежных средств. Однако возможно, что доступ будет иметь лишь небольшое число руководителей и подавляющее большинство других сотрудников.

Конфиденциальность может быть нарушена несколькими способами. Это может повлечь за собой прямые атаки на системы, к которым у злоумышленника нет разрешения. Кроме того, это может быть связано с попыткой злоумышленника получить прямой доступ к базе данных или программе с целью кражи или изменения данных.

Эти прямые кибератаки могут использовать такие стратегии, как атаки «человек посередине» (MITM), в которых злоумышленник внедряется в информационный поток, чтобы перехватить данные и либо взять их, либо изменить. Другие виды сетевого прослушивания используются некоторыми злоумышленниками для доступа к учетным данным. Чтобы получить следующий уровень доступа, злоумышленник может время от времени пытаться получить дополнительные системные привилегии.

Чтобы получить следующий уровень доступа, злоумышленник может время от времени пытаться получить дополнительные системные привилегии.

Однако не все нарушения конфиденциальности являются преднамеренными. Также возможно, что виноват человеческий фактор или неадекватные меры безопасности. Например. Кто-то может не защитить свой пароль личной или профессиональной учетной записи. Они могут оставить учетные записи без надлежащей защиты или поделиться ими с кем-то еще с доверием, что делает безопасность учетной записи уязвимой.

Используйте методы шифрования для защиты ваших данных, чтобы даже если злоумышленник получил к ним доступ, он не смог их расшифровать. Это один из основных способов избежать этого. AES (расширенный стандарт шифрования) и DES являются примерами стандартов шифрования (стандарт шифрования данных). Через VPN-туннель вы также можете защитить свои данные. Виртуальная частная сеть или VPN обеспечивает безопасную передачу данных по сетям.

2. Целостность

Целостность

Целостность требует обеспечения надежности и неизменности ваших данных. Целостность ваших данных будет сохранена только в том случае, если данные надежны, точны и законны.

Мы используем хэш-алгоритм, чтобы определить, были ли изменены наши данные.

Мы используем типы SHA (Secure Hash Algorithm) и MD5 (Message Direct 5). Теперь, если мы используем SHA-1, MD5 — это 128-битный хэш, а SHA — 160-битный хэш. Мы также могли бы использовать дополнительные методы SHA, такие как SHA-0, SHA-2 и SHA-3.

Предположим, что хост «А» желает передать данные на хост «Б», сохраняя при этом целостность. Данные будут переданы через хеш-функцию для генерации произвольного хеш-значения h2, которое затем будет добавлено к данным. Та же хеш-функция применяется к данным хостом «B» после получения пакета, что дает хеш-значение «h3». Если h2 = h3, целостность данных сохранена, а содержимое не изменено.

3. Доступность

Это означает, что пользователи должны иметь легкий доступ к сети. Это справедливо как для систем, так и для данных. Сетевой администратор должен поддерживать оборудование, выполнять регулярные обновления, иметь стратегию аварийного переключения и избегать узких мест в сети, чтобы гарантировать доступность. Сеть может стать непригодной для использования из-за таких атак, как DoS или DDoS, поскольку ее ресурсы истощаются. Компании и частные лица, которые полагаются на сеть как на коммерческий инструмент, могут довольно сильно ощутить последствия. Поэтому необходимо предпринять соответствующие шаги, чтобы остановить такие атаки.

Это справедливо как для систем, так и для данных. Сетевой администратор должен поддерживать оборудование, выполнять регулярные обновления, иметь стратегию аварийного переключения и избегать узких мест в сети, чтобы гарантировать доступность. Сеть может стать непригодной для использования из-за таких атак, как DoS или DDoS, поскольку ее ресурсы истощаются. Компании и частные лица, которые полагаются на сеть как на коммерческий инструмент, могут довольно сильно ощутить последствия. Поэтому необходимо предпринять соответствующие шаги, чтобы остановить такие атаки.

Кроме того, организации могут использовать резервные сети, серверы и приложения, чтобы гарантировать доступность. Их можно настроить так, чтобы они стали доступными, если основная система не работает или сломана. Поддержание обновлений программного обеспечения и системы безопасности поможет вам повысить доступность. Делая это, вы уменьшаете вероятность того, что программа может работать со сбоями или что недавно обнаруженное вредоносное ПО проникнет в вашу систему. Резервное копирование и комплексные стратегии аварийного восстановления также могут помочь бизнесу быстро восстановить доступность после серьезного инцидента.

Резервное копирование и комплексные стратегии аварийного восстановления также могут помочь бизнесу быстро восстановить доступность после серьезного инцидента.

Расскажите нам, как попытаться понять, как работает ЦРУ, на примере из реальной жизни. Подумайте о банкомате, где клиенты могут проверить свой банковский баланс и другую информацию. Банкомат имеет средства защиты, соответствующие основным идеям триады:

- Перед предоставлением доступа к конфиденциальным данным двухфакторная аутентификация (дебетовая карта с PIN-кодом) обеспечивает конфиденциальность.

- Сохраняя все записи о переводах и снятии средств, сделанных через банкомат, в банковском учете пользователя, банкомат и банковское программное обеспечение обеспечивают целостность данных.

- Банкомат обеспечивает доступность, поскольку он открыт для публики и доступен постоянно.

Триада ЦРУ со временем развивалась по мере того, как специалисты по информационной безопасности обменивались знаниями, а не имели одного защитника. В исследовании ВВС США 1976 года конфиденциальность была официально кодифицирована. С другой стороны, целостность была обнаружена в статье 1987 года, в которой указывалось, что бизнес-компьютеры требуют особого внимания к точности данных. Хотя точное происхождение доступности неясно, она приобрела популярность в 1988 в результате атаки червя Морриса, которая имела катастрофические последствия для тысяч важных UNIX-машин в то время и потребовала разделения Интернета на несколько дней, чтобы навести порядок. Подсчитано, что основная идея ЦРУ была создана в 1988 году.

В исследовании ВВС США 1976 года конфиденциальность была официально кодифицирована. С другой стороны, целостность была обнаружена в статье 1987 года, в которой указывалось, что бизнес-компьютеры требуют особого внимания к точности данных. Хотя точное происхождение доступности неясно, она приобрела популярность в 1988 в результате атаки червя Морриса, которая имела катастрофические последствия для тысяч важных UNIX-машин в то время и потребовала разделения Интернета на несколько дней, чтобы навести порядок. Подсчитано, что основная идея ЦРУ была создана в 1988 году.

Триада ЦРУ предлагает простой, но подробный контрольный список высокого уровня для оценки ваших протоколов безопасности и оборудования. Всем трем требованиям — конфиденциальности, целостности и доступности — отвечает эффективная система. Система информационной безопасности, которая не соответствует одному из трех компонентов треугольника ЦРУ, недостаточна.

Треугольник безопасности ЦРУ полезен для определения того, что не удалось, а что удалось после негативного события. Например, возможно, что доступность была нарушена во время атаки вируса, например программы-вымогателя, но существующие механизмы все еще могли защитить конфиденциальность важных данных. Эта информация может быть использована для усиления слабых мест и повторения эффективных стратегий.

Когда следует использовать триаду ЦРУ? Триаду ЦРУ следует использовать в большинстве сценариев безопасности, тем более что каждый элемент имеет решающее значение. Однако это особенно полезно при создании систем классификации данных и контроля учетных данных доступа. При работе с киберуязвимостями вашей организации вы должны строго применять триаду ЦРУ. Это может быть эффективным инструментом для остановки Cyber Kill Chain, которая представляет собой процедуру выявления и проведения кибератаки. Вы можете использовать триаду безопасности ЦРУ, чтобы определить потенциальные цели для злоумышленников, а затем внедрить политики и механизмы для адекватной защиты этих активов.

Вы также можете использовать триаду CIA при обучении сотрудников внедрению кибербезопасности, используя примеры из реальной жизни, чтобы облегчить их понимание.

Важность Триады ЦРУ Кража данных и нарушения безопасности сегодня вызывают проблемы у организаций. Неблагоприятная картина состояния кибербезопасности организации отражена в самых последних отчетах и опросах. Недавний спор об утечке данных Facebook, в ходе которого была утечка личной информации миллионов пользователей, в настоящее время находится в новостях. Из-за нестрогих стандартов большинство предприятий имеют незащищенные данные, что может привести к утечке данных и серьезным штрафам за несоблюдение таких правил, как Общее положение о защите данных. Предприятия должны внедрить вышеупомянутые средства контроля безопасности, а также другие средства контроля (такие как SIEM и SOAR), чтобы укрепить свою позицию в области кибербезопасности, чтобы избежать этого затруднительного положения.

При внедрении триады CIA организация должна придерживаться общего набора лучших практик. Ниже приведены некоторые основные методы с разбивкой по каждой из трех тем:

1. Конфиденциальность

- С данными следует обращаться квалифицированным образом в соответствии с правилами конфиденциальности организации.

- Шифрование 2FA должно быть обязательным.

- Регулярно обновляйте права доступа к файлам, списки контроля доступа и другие параметры.

2. Честность

- Чтобы уменьшить человеческий фактор, убедитесь, что сотрудники осведомлены о соответствии и нормативным стандартам.

- Используйте программное обеспечение для резервного копирования и восстановления.

- Используйте журналы данных, контрольные суммы, контроль версий, контроль доступа и контроль безопасности для обеспечения целостности.

3. Доступность

Доступность

- Используйте превентивные меры, такие как RAID, аварийное переключение и резервирование; и убедитесь, что системы и приложения обновлены.

- Используйте инструменты мониторинга сервера или сети.

- В случае потери данных убедитесь в наличии плана обеспечения непрерывности бизнеса (BC).

- Cybersecurity for Leaders – An Introduction

- Cyber Security Executive Order

- Cyber Forensics

- Cyber Security For Leadership

What is the CIA triad explain each of его элементы?

Триада ЦРУ — это модель информационной безопасности, которая, как известно, обеспечивает безопасность данных для предприятий и организаций. Полная форма ЦРУ означает три его принципа: Конфиденциальность, Целостность и Доступность.

В чем важность триады ЦРУ объясните их примерами?

Триаду ЦРУ можно использовать для более эффективного решения, какой из трех принципов будет наиболее полезным для данного набора данных, а также для организации в целом, а также для помощи в информационной безопасности организаций.

Примеры: Сайты электронной коммерции обычно используют следующие триады CIA:

Конфиденциальность: Для входа в систему требуется пароль. двухфакторная аутентификация, если с момента вашего последнего входа в систему прошло некоторое время.

Целостность: Чтобы убедиться, что ваши покупки представлены в вашей учетной записи и что вы можете связаться с представителем в случае несоответствия, предлагается целостность данных.

Доступность: Вы можете получить доступ к своей учетной записи в любое время, и вы даже можете связаться со службой поддержки днем или ночью.

Что означает ЦРУ?

CIA поддерживает три принципа: конфиденциальность, честность и доступность.

Какова цель ЦРУ?

Выдающейся моделью, которая служит основой для создания систем безопасности, является триада ЦРУ.